MAC 기반 인증 및 MAC 인증 바이패스(MAB) 구성

MAC 주소를 기반으로 디바이스를 인증하도록 유선 디바이스를 구성하려면 다음 단계를 따르십시오.

인증서 기반 또는 자격 증명 기반 인증과 함께 MAC 인증을 추가 보안 계층으로 사용할 수 있습니다.

Juniper Mist Access Assurance는 유무선 네트워크 전반에서 일관된 액세스 제어를 위해 MAC 인증 바이패스(MAB)를 지원합니다. 이 주제는 유선 디바이스용 MAB를 구성하는 예를 보여줍니다.

이 예에서는 인증서 기반 EAP-TLS 인증 외에 유선 디바이스에 대한 MAC 인증을 생성하는 방법을 보여 줍니다. 이 작업에는 dot 1x를 지원하지 않는 유선 측 디바이스(예: Phillips 허브)에 대한 인증 정책을 만드는 단계도 포함됩니다.

필수 구성 요소

-

인증서 기반 인증을 이미 구성했어야 합니다. 무선 네트워크에 대한 인증서 기반(EAP-TLS) 인증 구성의 내용을 참조하십시오

-

주니퍼 네트웍스 EX 시리즈 스위치.

유선 디바이스를 위한 MAC 기반 인증 구성

다음 비디오를 시청하여 유선 디바이스에 대한 MAC 기반 인증을 구성하고 검증하는 방법을 알아보십시오.

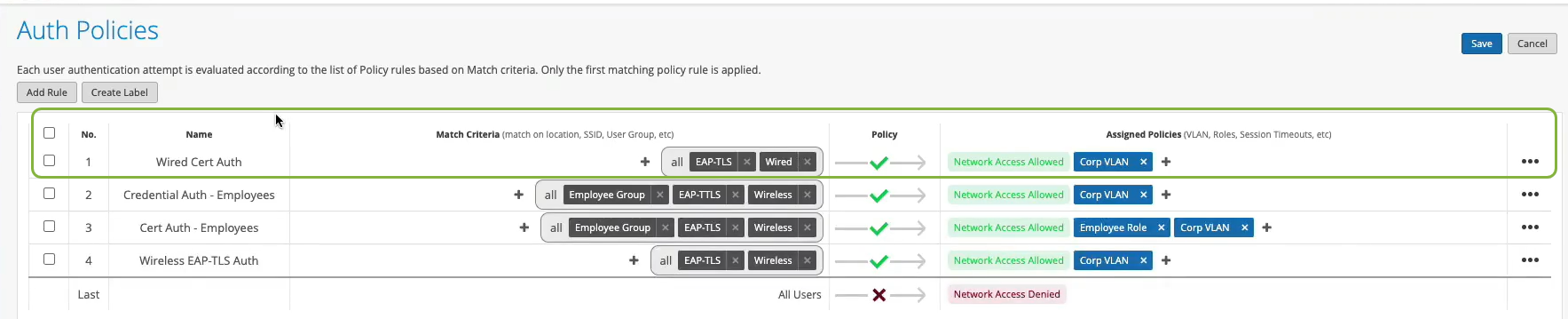

Well, what about wired devices? How do we authenticate an authorized wired client? Well, it turns out we could do it right here in the same place. So we could create a couple of more rules. So we can say OK, if we look at wired devices that are using certificates to authenticate , we could just call this rule wired certificate authentication. We can effectively apply the same matching criteria as for wireless. There's no difference whatsoever here.

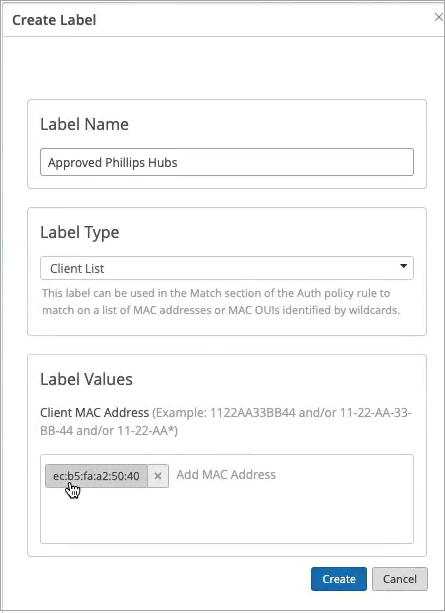

On the right-hand side, we'll decide where we want to move these devices after authentication and the right policy match. And finally, what about non-.1x capable devices on the wired side? So for example, I have here a Phillips hub that does not support .1x. How can I authenticate a Phillips app? So I could create a label for the Phillips device. The label will be client list. And I'll just say approved Phillips app. And I'll just put the MAC address of that device in. Oh. And you could put a list of MAC addresses. You can put the list of Mac OUIs. And remember that all of these labels that I'm creating in the UI - they're all available through the REST API. So there is always an endless possibility of integration with existing, say, inventory management systems that can just put all the new device MAC addresses in those lists for authentication and authorization.

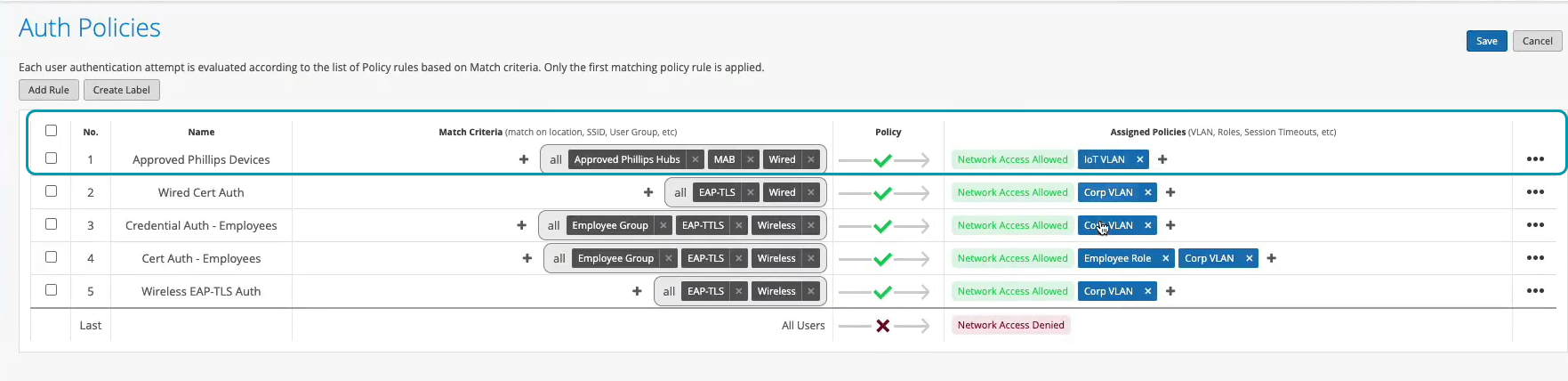

So we'll just click Create. Create this label. And we'll create a rule. We'll call it approved Phillips devices. And here we are matching on wired devices that are doing MAC address authentication bypass that are part of this client list label. And in this case, we will move them to - well, I don't want to move them to Corp VLAN. That's not what I want. I will create an IoT VLAN. And in our case, that's going to be VLAN 3000. And I'm going to add this to an IoT VLAN. And now, we have our authentication policies configuration done.

OK, so how do we validate, right? So we've connected a couple of clients to the switch. One is a laptop that's doing .1x using certificate. Another one is the Phillips Hue app. That doesn't do any .1x, and just doing MAC authentication. So we could see those two clients are connected.

Let's take a look at the laptop one. So we could click on the port. We see that there is a client with a username flashing up. Let's take a look at the wired client insights. And what we can see here is that the user has been authenticated. You could see the port up and down events from the switch side. We see all the authentication phases, same as we saw in the wireless side. The client trusts the server. The server trusts the client certificate. We get all the metadata here. We then are saying client access is allowed. And voila. We matched the same authentication policy rule. Great. So now, we know that this part is working.

Now, we go to switch back. And let's look at the Philips device. That device is not doing any form of .1x authentication. So let's just take a look at the wired client insights. Yeah, and we are seeing that here the user is authenticated. And there is a client access allowed event here as well. And in this case, the authentication type is Mac address bypass - the MAC address that we've added to the client list. And voila. We are matching the right approved Phillips device rule.

Juniper Mist 포털을 사용하여 네트워크에서 MAC 기반 인증을 설정하려면 다음 단계를 따르십시오.

- 인증 정책을 만듭니다.

- LAN 측에서 dot1.x가 아닌 디바이스에 대한 인증을 제공하려면 새 정책 레이블을 생성합니다.

- 새 인증 정책을 만듭니다.

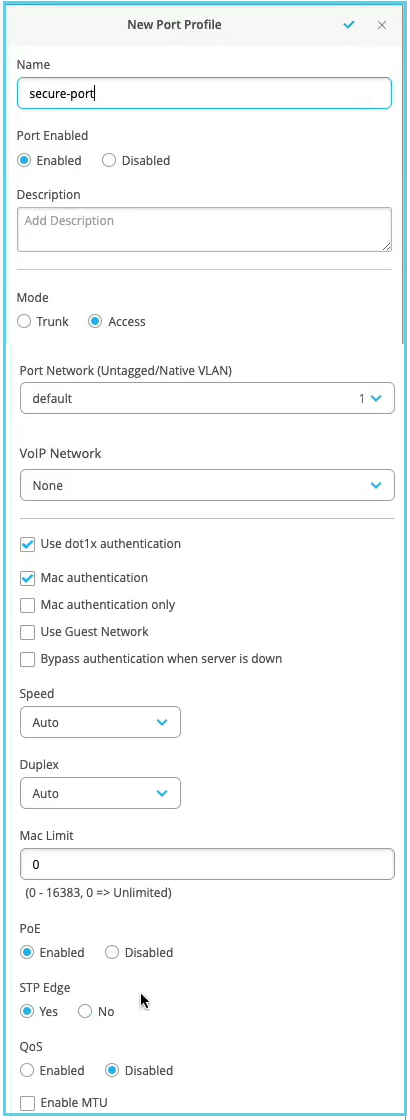

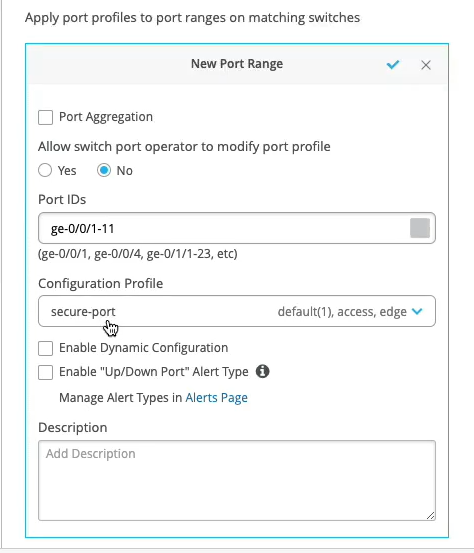

- 인증을 수행할 스위치를 구성합니다.

이제 네트워크는 클라이언트를 안전하게 인증할 준비가 되었습니다. Juniper Mist 클라우드는 클라이언트 인증서를 확인하고 인증 정책 구성에 따라 액세스 및 권한을 부여합니다.

Juniper Mist 포털에서 연결된 클라이언트를 볼 수 있습니다.

- 클라이언트 > 유선 클라이언트를 선택하여 클라이언트 세부 정보를 확인합니다

- Monitor > Service Levels > Insights(서비스 수준 인사이트 모니터링)를 선택하여 클라이언트 이벤트를 확인합니다.