J-Web 설정 마법사

J-Web 설정 마법사를 사용하여 SRX 시리즈 방화벽 구성

설정 마법사를 사용하여 트래픽을 안전하게 전달할 수 있는 서비스 게이트웨이를 단계별로 구성할 수 있습니다.

J-Web 사용자 인터페이스를 시작하고 액세스하는 방법에 대한 자세한 내용은 J-Web 사용자 인터페이스 액세스를 참조하십시오.

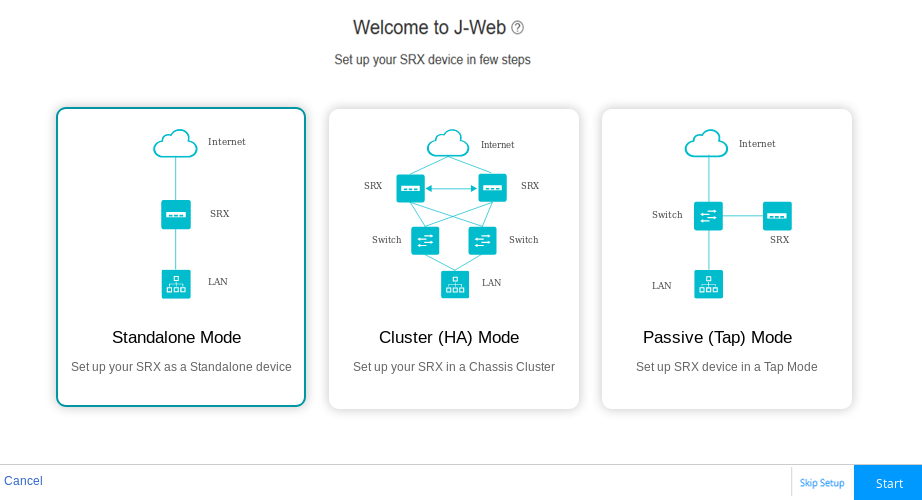

다음 설정 모드 중 하나를 선택하여 서비스 게이트웨이를 구성할 수 있습니다.

-

독립형 모드 - SRX 시리즈 방화벽이 독립형 모드로 작동하도록 구성합니다. 이 모드에서는 디바이스 자격 증명, 시간, 관리 인터페이스, 영역 및 인터페이스, DNS 서버 및 기본 게이트웨이와 같은 기본 설정을 구성할 수 있습니다.

-

클러스터(HA) 모드 - SRX 시리즈 방화벽이 클러스터(HA) 모드에서 작동하도록 구성합니다. 클러스터 모드에서는 한 쌍의 디바이스가 함께 연결되고 단일 노드처럼 작동하도록 구성되어 디바이스, 인터페이스 및 서비스 레벨 이중화를 제공합니다.

메모:디바이스가 HA 모드인 경우 독립형 또는 수동 모드를 구성할 수 없습니다.

-

패시브(TAP) 모드 - SRX 시리즈 방화벽이 TAP 모드로 작동하도록 구성합니다. TAP 모드를 사용하면 네트워크 전반의 트래픽 흐름을 수동적으로 모니터링할 수 있습니다. IPS가 활성화된 경우 TAP 모드는 수신 및 발신 트래픽을 검사하여 위협 수를 탐지합니다.

메모:디바이스, SRX4600 및 vSRX 가상 방화벽 디바이스 SRX5000 라인는 패시브 모드 구성을 지원하지 않습니다.

프로세스를 안내하는 데 도움이 되도록 마법사는 다음을 수행합니다.

-

선택 사항에 따라 표시할 구성 작업을 결정합니다.

-

페이지에서 나가려고 할 때 누락된 필수 구성에 플래그를 지정합니다.

J-Web 설정 마법사를 사용하여 SRX 시리즈 방화벽을 구성하려면:

-

설정할 구성 모드를 선택하고 시작을 클릭합니다.

설치 마법사 페이지가 나타납니다.

-

독립형 및 패시브(Tap) 모드의 경우 표 2에 제공된 지침에 따라 구성을 완료합니다.

클러스터(HA) 모드를 선택하는 경우 구성 정보는 클러스터(HA) 설정 구성을 참조하십시오.

메모:루트 암호는 설치 마법사에서 필수입니다. 다른 모든 옵션은 선택 사항입니다. 패시브 모드에서는 관리 인터페이스, Tap 인터페이스 및 서비스의 구성이 필수입니다.

-

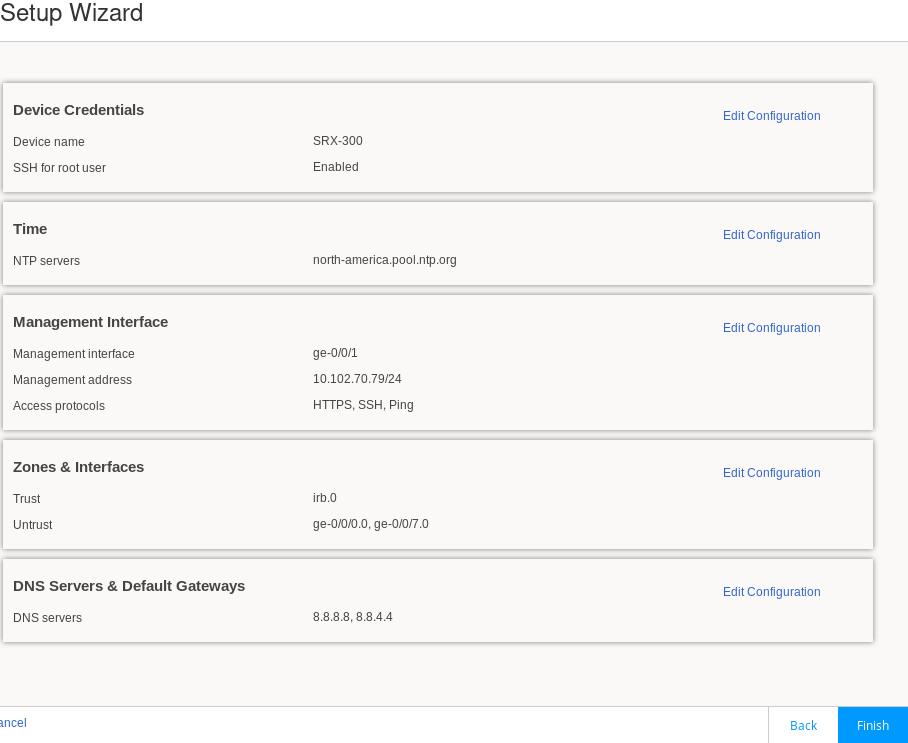

구성 세부 정보를 검토합니다. 구성을 변경하려면 Edit Configuration(구성 편집)을 클릭하고, 그렇지 않으면 Finish(마침)를 클릭합니다.

구성이 커밋될 때까지 기다립니다. 전체 구성이 디바이스에 커밋되면 성공적인 메시지가 표시됩니다.

메모:-

커밋이 실패하면 J-Web은 CLI에서 수신한 오류 메시지를 표시하고 마법사의 마지막 페이지에 남아 있습니다. 구성을 확인하고 커밋이 성공할 수 있도록 필요에 따라 변경합니다.

-

SRX300 디바이스 제품군 및 패시브 모드의 SRX550M 디바이스의 경우, 주니퍼 ATP 클라우드 또는 보안 인텔리전스 서비스를 활성화한 경우 디바이스 재부팅에 대한 추가 메시지가 표시됩니다. 다른 SRX 시리즈 방화벽의 경우, 디바이스가 재부팅되지 않습니다.

-

-

사용 가능한 지침이 있으면 읽은 다음 Open J-Web Login Page(J-Web 로그인 페이지 열기)를 클릭합니다.

J-Web 로그인 페이지가 나타납니다.

-

루트 사용자 이름과 암호를 입력하고 Log In(로그인)을 클릭합니다.

J-Web UI가 로드될 때까지 런치 패드 화면이 나타납니다. J-Web: 퍼스트 룩(J-Web: A First Look)을 참조하십시오.

예: 독립형 모드를 위한 J-Web 마법사

이 섹션에서는 독립형 모드 작동을 위한 일반적인 J-Web 설정 마법사 워크플로우를 보여줍니다. J-Web 인터페이스는 시간이 지남에 따라 업데이트되고 수정됩니다. 아래 예는 일반적인 워크플로를 나타냅니다. 이 구체적인 예는 Junos 21.3R1 릴리스를 기반으로 합니다.

표 1 초기 설정에 사용되는 구성 매개변수에 대한 세부 정보를 제공합니다.

| 구성 매개 변수 | 예제 값 |

|---|---|

| 루트 암호 | "Sample_psswd_for_doc-only!" |

| 호스트 이름 | SRX-300 시리즈 |

| 관리 인터페이스 | ge-0/0/1 |

| 관리 IP 및 CIDR | 10.102.70.79/24 |

| 액세스 프로토콜 | HTTPS, SSH, 핑 |

| 관리를 위한 정적 경로 | 10.0.0.0/8, 다음 홉 10.102.70.254 |

| NTP 및 DNS |

|

| 원격 액세스 | 루트 로그인이 허용되는 SSH |

| 루트가 아닌 사용자(관리자/슈퍼 사용자 계정) | 사용자 "lab", 암호 "Sample_psswd_for_doc-only!" |

| 보안 정책 | 기본값 |

J-Web 인터페이스에 액세스하는 방법에 대한 정보는 J-Web 사용자 인터페이스 액세스를 참조하십시오. 이 예는 SRX300을 기반으로 합니다. 표 1의 정보를 기반으로 관리 디바이스는 DHCP is에 대해 설정되며 ge-0/0/1 인터페이스에 연결됩니다. 공장 기본 구성을 실행할 때 ge-0/0/1 인터페이스는 DCHP 서버로 구성되며 192.168.1.0/24 서브넷에서 PC로 주소를 할당합니다. 이 시나리오에서 J-Web에 액세스하려면 브라우저가 https://192.168.1.1 를 가리키도록 합니다.

-

J-Web 설정 마법사 화면에서 시작합니다. 독립 실행형 모드 옵션을 클릭한 다음 시작 버튼을 클릭합니다.

그림 1: J-Web 설정 마법사 모드

-

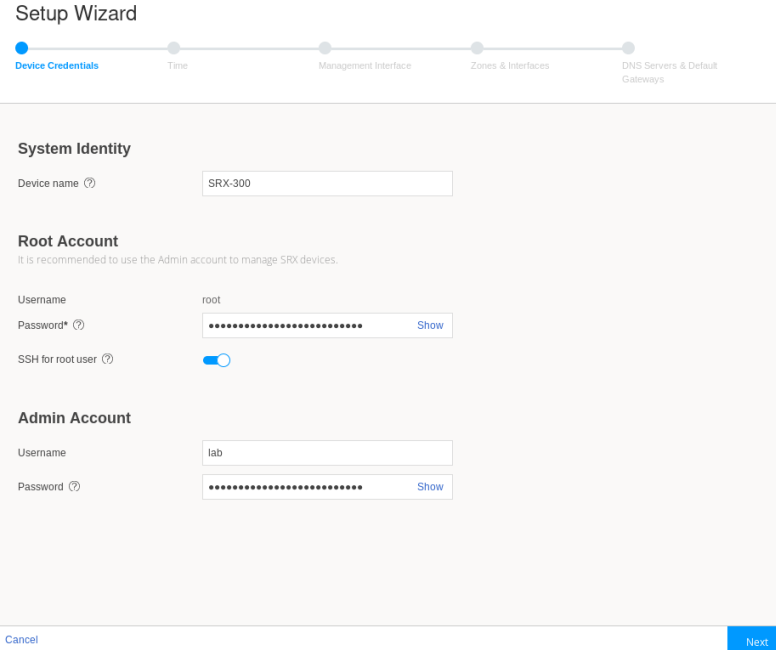

Device Credentials(디바이스 자격 증명) 페이지에서 디바이스 이름, 루트 사용자 및 루트가 아닌(관리자) 사용자 로그인 정보를 구성합니다.

메모:루트 사용자에 대해 SSH를 활성화합니다.

그림 2: J-Web 설정 마법사 디바이스 자격 증명

-

다음을 클릭합니다.

시간 페이지가 열립니다.

-

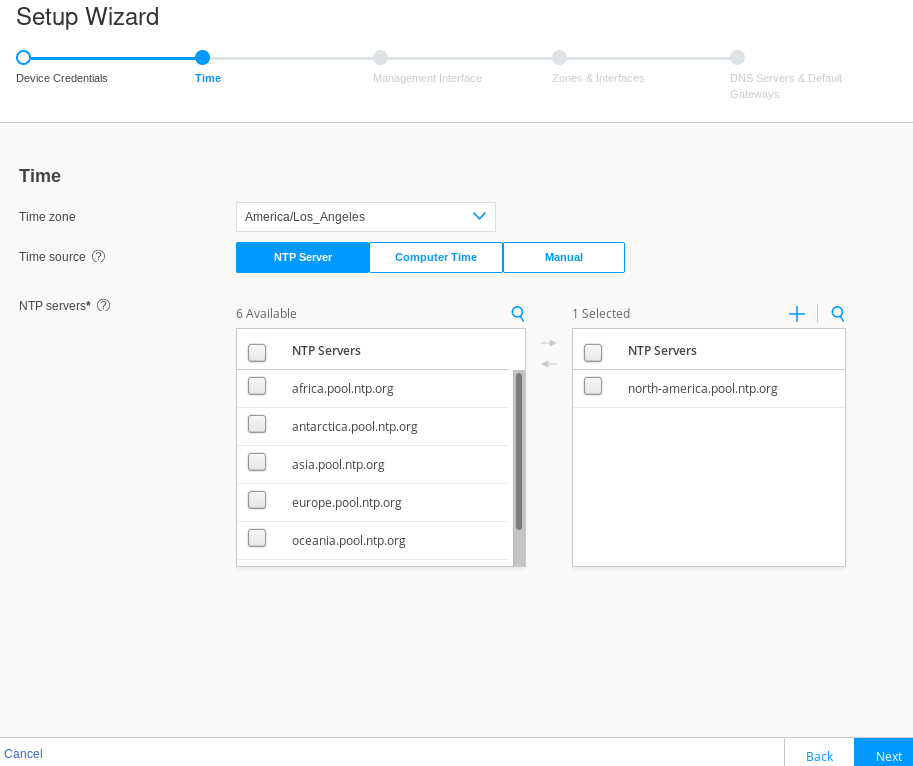

시간대, 시간 소스 및 NTP의 경우 원하는 서버를 구성합니다.

그림 3: J-Web 설정 마법사 시간 서버

-

다음을 클릭합니다.

Management Interface 페이지가 열립니다.

-

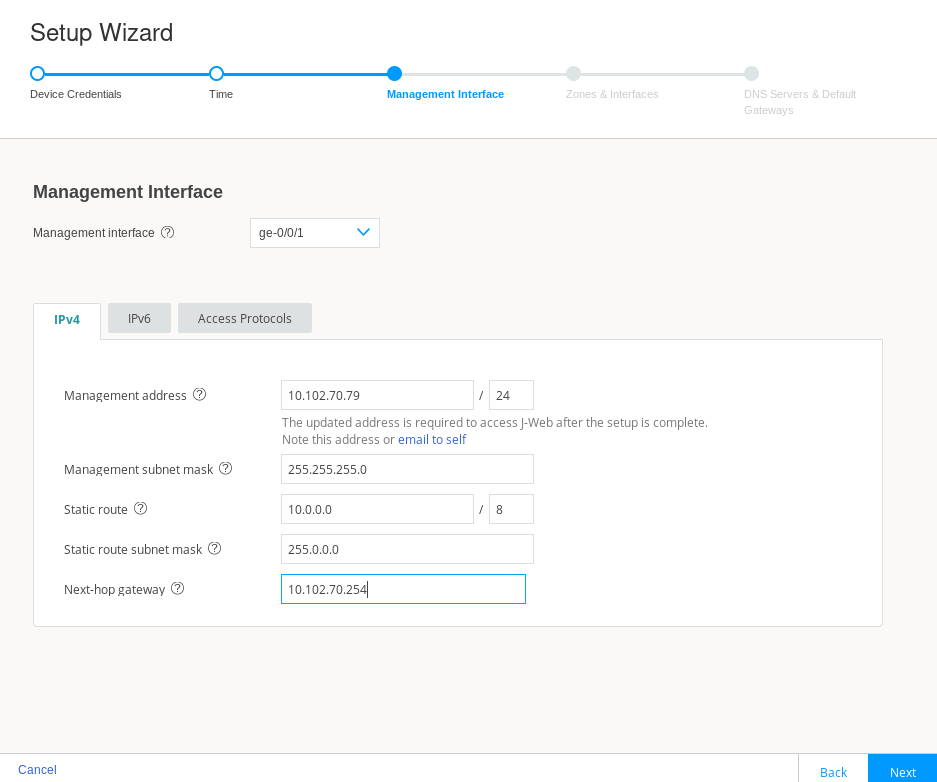

다시 말하지만, 이 설정 예는 SRX 300 시리즈 디바이스를 기반으로 합니다. 이 SRX 시리즈 방화벽에는 전용 관리 인터페이스가 없습니다. 많은 경우에 브랜치 오피스에서의 역할은 WAN 인터페이스(ge-0/0/0)를 통해 원격으로 관리됩니다. 규모가 큰 SRX 시리즈 방화벽의 경우, 대역 외(OOB) 관리 네트워크에 연결할 수 있도록 전용 관리 인터페이스(fxp0)가 제공됩니다. 이 예에서 ge-0/0/1 인터페이스를 전용 OOB 관리 인터페이스로 구성합니다.

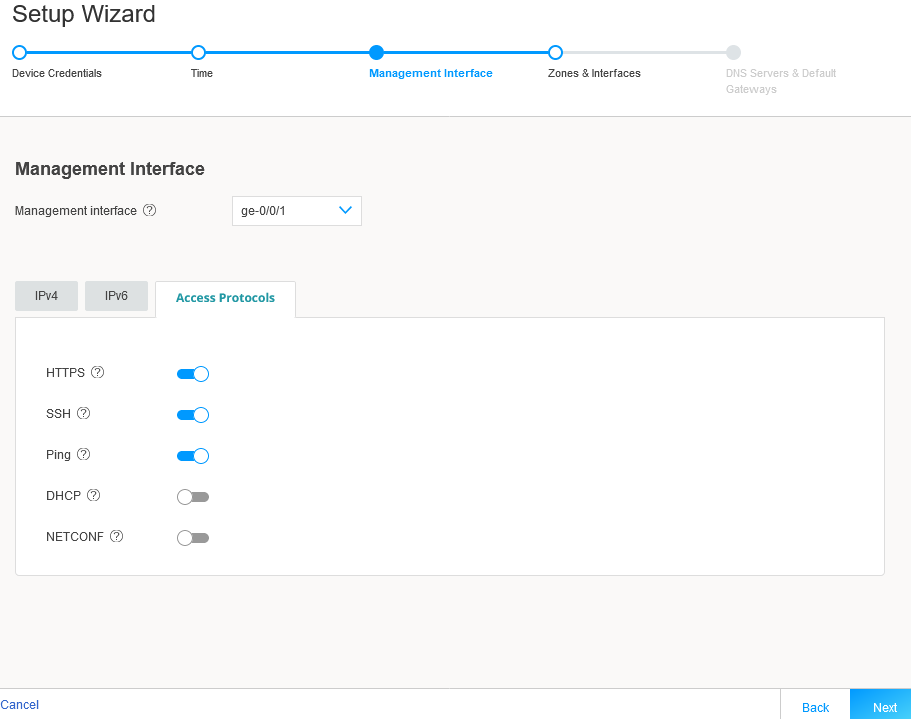

그림 4: J-Web 설정 마법사 관리 인터페이스

계속하기 전에 Access Protocols(액세스 프로토콜 ) 탭을 클릭하여 관리 인터페이스에서 HTTPS, SSH 및 Ping(ICMP 에코)이 허용되는지 확인합니다.

그림 5: J-Web 설정 마법사 액세스 프로토콜

-

다음을 클릭합니다.

Zones & Interfaces 페이지가 열립니다.

-

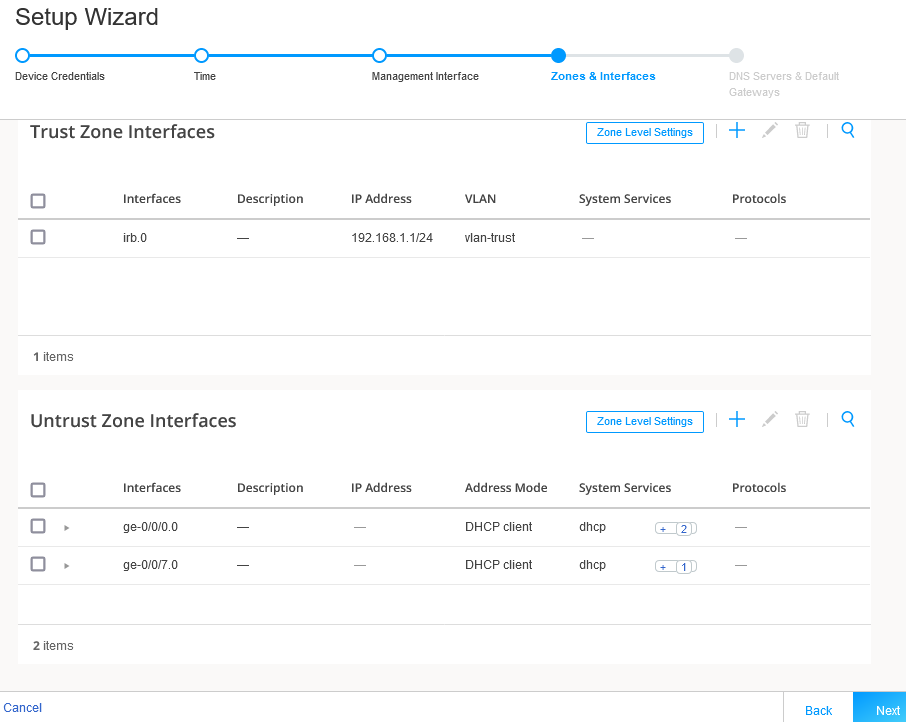

이 예에서 공장 기본 보안 정책을 유지합니다. 기억하세요, 초기 설정을 완료한 후 J-Web을 사용하여 나중에 구성의 모든 측면을 수정하고 보안을 포함할 수 있습니다.

그림 6: J-Web 설정 마법사 보안 영역

-

다음을 클릭합니다.

DNS Servers & Default Gateways(DNS 서버 및 기본 게이트웨이) 페이지가 열립니다.

-

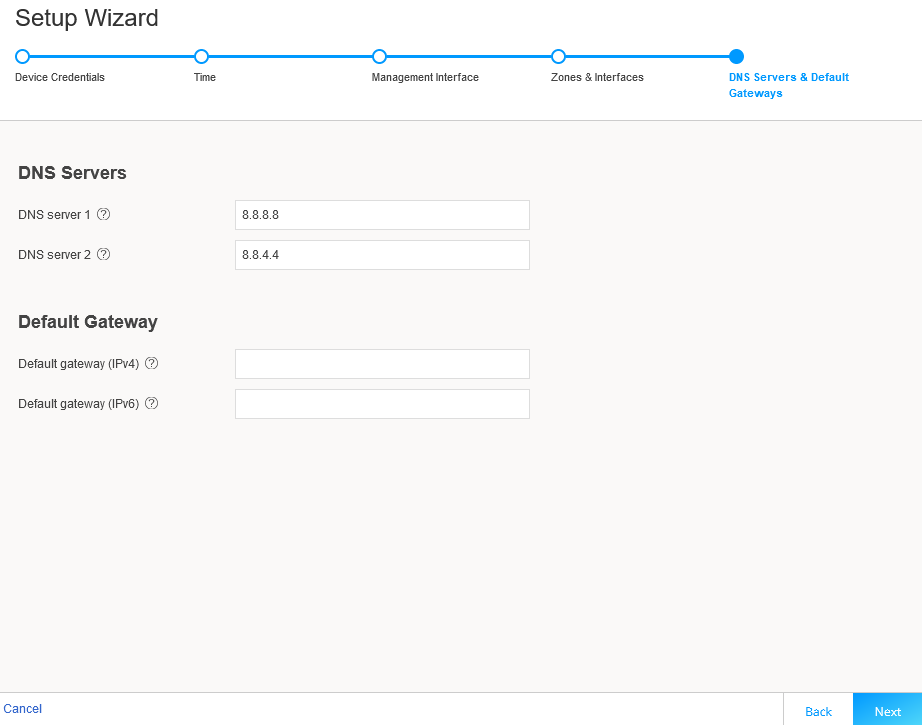

공용 DNS 서버 IP를 구성하고 기본 게이트웨이 필드를 비워 둡니다. 원하는 경우 기본 경로를 추가하여 관리 인터페이스를 통해 연결할 수 있어야 하는 다른 네트워크에 액세스할 수 있습니다.

그림 7: J-Web 설정 마법사 DNS 및 기본 게이트웨이

-

다음을 클릭합니다.

설치 마법사가 열립니다. 이 페이지에는 구성이 요약되어 있습니다. 원하는 경우 구성 편집 옵션을 사용하여 변경합니다.

그림 8: J-Web 설정 마법사 요약

-

구성이 만족스러우면 Finish(마침)를 클릭합니다. 설정 마법사에 초기 구성이 SRX 시리즈 방화벽으로 푸시되고 있음을 나타내는 상태 페이지가 표시됩니다.

그림 9: J-Web 설정 마법사 구성 푸시

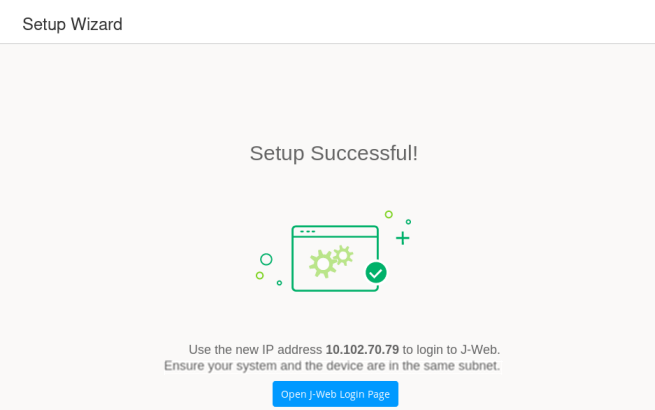

잠시 후 Setup Successful(설치 성공 ) 페이지가 표시됩니다. 축하합니다! SRX 시리즈 방화벽은 원격으로 액세스할 수 있으며 J-Web 인터페이스를 사용하여 지속적으로 관리할 수 있습니다.

그림 10: J-Web 설치 마법사 성공 메모:

메모:이 SRX-300 기반 예시에서 관리 디바이스는 ge-0/0/1 포트의 SRX에 직접 연결되어 있습니다. DHCP를 사용하여 SRX 시리즈 방화벽에서 할당한 192.168.1.0/24 주소를 사용하여 초기 구성을 수행했습니다.

설정 마법사를 사용하여 ge-0/0/1 인터페이스를 전용 관리 인터페이스로 구성하고 10.102.70.89/24의 정적 IP 주소를 할당했습니다. 그 결과, ge-0/0/1 인터페이스는 더 이상 DHCP 서버로 기능하지 않습니다.

새로운 구성이 활성화되면 ge-0/0/1 인터페이스에 직접 연결된 상태를 유지하는 경우 관리 디바이스가 호환되는 IP 주소로 구성되었는지 확인해야 합니다. https://10.102.70.89 를 사용하여 J-Web에 다시 로그인합니다.

축하합니다! J-Web을 사용하여 초기 설정을 완료했습니다. 아래 링크를 방문하여 계속 진행하십시오.

- J-Web 사용자 인터페이스에 대한 간략한 개요 보기: J-Web 살펴보기

- 장치 대시보드 액세스: Dashboard Overview(대시보드 개요)

- 디바이스 트래픽 모니터링: 트래픽 맵 모니터링

- 장치 구성: 기본 설정 구성

- 시작하기 패널 사용: 보안 J-Web 시작하기

J-Web 설정 마법사 매개 변수

이 섹션은 J-Web 설정 마법사를 사용하여 구성할 수 있는 모드별 매개 변수에 대한 참조 역할을 합니다. 표 2 는 독립형 및 패시브(탭) 모드에서 구성할 수 있는 매개변수의 세부 정보를 제공합니다. 클러스터(HA) 모드에서 지원되는 매개 변수에 대한 자세한 내용은 클러스터(HA) 설정 구성을 참조하십시오.

| 밭 |

행동 |

|---|---|

| 디바이스 자격 증명 | |

| 시스템 ID | |

| 장치 이름 |

호스트 이름을 입력합니다. 영숫자, 밑줄(_), 하이픈(-) 또는 마침표(.)와 같은 특수 문자를 사용할 수 있습니다. 최대 길이는 255자입니다. |

| 루트 계정 | |

| 사용자 이름 |

루트 사용자를 표시합니다.

메모:

루트 사용자 계정을 디바이스 관리의 모범 사례로 사용하지 않는 것이 좋습니다. |

| 암호 |

암호를 입력합니다. 영숫자와 특수 문자를 사용할 수 있습니다. 최소 길이는 6자입니다. |

| 루트 사용자에 대한 SSH |

SSH를 사용하여 디바이스에 대한 루트 로그인을 허용하려면 이 옵션을 활성화합니다. |

| 관리자 계정 | |

| 사용자 이름 |

장치를 관리할 관리자 사용자 이름을 입력합니다. |

| 암호 |

관리자 비밀번호를 입력합니다. |

| 시간 구성 | |

| 시간 | |

| 시간대 |

목록에서 시간대를 선택합니다. |

| 시간 소스 |

NTP 서버, 컴퓨터 시간 또는 수동을 선택하여 시스템 시간을 구성합니다.

|

| 관리 인터페이스 구성 | |

| 관리 인터페이스

메모:

관리 IP 주소를 변경하고 다음을 클릭하면 J-Web에 대한 연결이 끊어질 수 있으므로 새로운 관리 IP 주소를 사용하여 J-Web에 로그인해야 한다는 경고 메시지가 관리 인터페이스 페이지에 나타납니다. |

|

| 관리 인터페이스 |

목록에서 인터페이스를 선택합니다. fxp0 포트가 디바이스의 관리 포트인 경우 fxp0 포트가 표시됩니다. 필요에 따라 변경하거나 없음 을 선택하고 다음 페이지로 진행할 수 있습니다.

메모:

|

| IPv4 (IPv4)

메모:

자신에게 이메일 보내기를 클릭하여 새로 구성된 IPv4 또는 IPv6 주소를 받은 편지함으로 가져옵니다. 이는 관리 IP 주소를 다른 네트워크로 변경할 때 연결이 끊어진 경우에 유용합니다. |

|

| 관리 주소 |

관리 인터페이스에 유효한 IPv4 주소를 입력합니다.

메모:

fxp0 포트가 디바이스의 관리 포트인 경우 fxp0 포트의 기본 IP 주소가 표시됩니다. 필요한 경우 변경할 수 있습니다. |

| 관리 서브넷 마스크 |

IPv4 주소의 서브넷 마스크를 입력합니다. 관리 주소를 변경한 경우 새로운 IP 주소를 사용하여 J-Web에 액세스합니다. |

| 정적 경로 |

다른 네트워크 디바이스로 라우팅할 정적 경로의 IPv4 주소를 입력합니다. |

| 정적 경로 서브넷 마스크 |

고정 경로 IPv4 주소에 대한 서브넷 마스크를 입력합니다. |

| 다음 홉 게이트웨이 |

다음 홉에 유효한 IPv4 주소를 입력합니다. |

| IPv6 (IPv6) | |

| 관리 액세스 |

관리 인터페이스에 유효한 IPv6 주소를 입력합니다. |

| 관리 서브넷 접두사 |

IPv6 주소의 서브넷 접두사 길이를 입력합니다. |

| 정적 경로 |

관리 인터페이스를 통해 디바이스에 도달하는 데 필요한 경우 정적 경로에 대한 IPv6 주소를 입력합니다. |

| 정적 경로 서브넷 접두사 |

고정 경로 IPv6 주소의 서브넷 접두사 길이를 입력합니다. |

| 다음 홉 게이트웨이 |

다음 홉에 유효한 IPv6 주소를 입력합니다. |

| 액세스 프로토콜

메모:

이 옵션은 fxp0을 제외한 모든 포트에서 사용할 수 있습니다. |

|

| HTTPS를 참조하십시오 |

이 옵션은 기본적으로 활성화되어 있습니다. |

| SSH입니다 |

이 옵션은 기본적으로 활성화되어 있습니다. |

| 핑 |

ping 서비스에 대해 이 옵션을 활성화합니다. |

| DHCP (영문) |

DHCP 서비스에 대해 이 옵션을 활성화합니다. |

| NETCONF (넷콘프) |

NETCONF 서비스에 대해 이 옵션을 활성화합니다. |

| 영역 및 인터페이스 | |

| 보안 정책

메모:

이 옵션은 독립형 모드에서만 사용할 수 있습니다. 패시브(탭) 모드의 경우 이 옵션은 탭 설정에서 사용할 수 있습니다. |

|

| 존에서 |

소스 영역의 이름입니다. 독립형 모드에서 은(는) 트러스트 영역의 모든 트래픽을 허용합니다. |

| 존으로 |

대상 영역의 이름입니다. 독립형 모드에서는 신뢰할 수 있는 영역에서 신뢰할 수 없는 영역으로의 모든 트래픽을 허용합니다. |

| 근원 |

정책의 소스 주소(IP 주소 아님)의 이름입니다. |

| 목적지 |

대상 주소의 이름입니다. |

| 신청 |

정책 일치의 사전 구성된 또는 사용자 지정 애플리케이션 이름입니다. |

| 행동 |

정책에 지정된 대로 일치가 발생할 때 수행되는 작업입니다. |

| 영역 - 사용 가능한 신뢰 및 신뢰할 수 없는 영역 구성을 표시합니다. |

|

| 트러스트 영역 인터페이스

메모:

이 옵션은 독립형 모드에서만 사용할 수 있습니다. |

|

| 트러스트 영역 인터페이스 추가 |

+를 클릭하여 트러스트 영역 인터페이스를 추가합니다. 필드에 대한 자세한 정보는 표 3을 참조하십시오. |

| 트러스트 영역 인터페이스 편집 |

인터페이스를 선택하고 테이블 오른쪽 모서리에 있는 연필 아이콘을 클릭하여 구성을 수정합니다. |

| 트러스트 영역 인터페이스 삭제 |

인터페이스를 선택하고 테이블의 오른쪽 상단 모서리에 있는 삭제 아이콘을 클릭합니다. 확인 창이 나타납니다. Yes(예 )를 클릭하여 선택한 인터페이스를 삭제하거나 No(아니요 )를 클릭하여 삭제합니다. |

| 트러스트 영역 인터페이스 검색 |

테이블 오른쪽 모서리에 있는 검색 아이콘을 클릭하면 영역 또는 인터페이스를 빠르게 찾을 수 있습니다. |

| 상세 보기 트러스트 영역 인터페이스 |

인터페이스 이름 위에 마우스를 놓고 자세히 보기 아이콘을 클릭하면 영역과 인터페이스 세부 정보를 볼 수 있습니다. |

| 트러스트 영역 인터페이스 - 영역 수준 설정 | |

| 영역 이름 |

장치 공장 출하 시 기본 설정에서 채워진 트러스트 영역 이름을 확인합니다.

메모:

독립형 모드의 경우, 공장 기본 설정에서 사용할 수 없는 신뢰 및 언트러스트 영역이 기본적으로 생성됩니다. |

| 묘사 |

트러스트 영역에 대한 설명을 입력합니다. |

| 시스템 서비스 |

특정 인터페이스의 디바이스에 도달할 수 있는 트래픽 유형에 대해 이 옵션을 활성화합니다. 기본적으로 이 옵션은 활성화되어 있습니다. 필요한 경우 비활성화할 수 있습니다. |

| 프로토콜 |

네트워크 트래픽 프로토콜(예: TCP 및 UDP)을 사용하여 네트워크 패킷에 대해 스테이트풀 네트워크 트래픽 필터링을 수행하도록 디바이스를 구성하려면 이 옵션을 활성화합니다. 기본적으로 이 옵션은 활성화되어 있습니다. 필요한 경우 비활성화할 수 있습니다. |

| 애플리케이션 추적 |

이 옵션을 사용하면 지정된 영역에서 애플리케이션 플로우에 대한 바이트, 패킷 및 기간 통계를 수집할 수 있습니다. |

| 소스 ID 로그 |

디바이스가 보안 정책에서 구성된 소스 영역을 기반으로 사용자 ID 정보를 기록할 수 있도록 이 옵션을 활성화합니다. |

| 언트러스트(untrust) 영역 인터페이스 | |

| 언트러스트 영역 인터페이스 추가 |

+를 클릭하여 신뢰할 수 없는 영역 인터페이스를 추가합니다. 필드에 대한 자세한 정보는 표 4를 참조하십시오. |

| 언트러스트 영역 인터페이스 편집 |

인터페이스를 선택하고 테이블 오른쪽 모서리에 있는 연필 아이콘을 클릭하여 구성을 수정합니다. |

| 언트러스트(Untrust) 영역 인터페이스 삭제 |

인터페이스를 선택하고 테이블의 오른쪽 상단 모서리에 있는 삭제 아이콘을 클릭합니다. 확인 창이 나타납니다. Yes(예 )를 클릭하여 선택한 인터페이스를 삭제하거나 No(아니요 )를 클릭하여 삭제합니다. |

| 신뢰할 수 없는 영역 인터페이스 검색 |

테이블의 오른쪽 상단 모서리에 있는 검색 아이콘을 클릭하여 영역 또는 인터페이스를 빠르게 찾을 수 있습니다. |

| 상세 보기 신뢰할 수 없는 영역 인터페이스 |

인터페이스 이름 위에 마우스를 놓고 자세히 보기 아이콘을 클릭하면 영역과 인터페이스 세부 정보를 볼 수 있습니다. |

| 신뢰할 수 없는 영역 인터페이스 - 영역 수준 설정 | |

| 영역 이름 |

디바이스 공장 기본 설정에서 채워진 신뢰할 수 없는 영역 이름을 확인합니다.

메모:

독립형 모드의 경우, 공장 기본 설정에서 사용할 수 없는 신뢰 및 언트러스트 영역이 기본적으로 생성됩니다. |

| 묘사 |

신뢰할 수 없는 영역에 대한 설명을 입력합니다. |

| 애플리케이션 추적 |

이 옵션을 사용하면 지정된 영역에서 애플리케이션 플로우에 대한 바이트, 패킷 및 기간 통계를 수집할 수 있습니다. |

| 소스 ID 로그 |

디바이스가 보안 정책에서 구성된 소스 영역을 기반으로 사용자 ID 정보를 기록할 수 있도록 이 옵션을 활성화합니다. |

| DNS 서버 및 기본 게이트웨이 | |

| DNS 서버 | |

| DNS 서버 1 |

기본 DNS의 IPv4 또는 IPv6 주소를 입력합니다. |

| DNS 서버 2 |

보조 DNS의 IPv4 또는 IPv6 주소를 입력합니다. |

| 기본 게이트웨이 | |

| 기본 게이트웨이(IPv4) |

네트워크에 대해 가능한 다음 대상의 IPv4 주소를 입력합니다. |

| 기본 게이트웨이(IPv6) |

네트워크에 대해 가능한 다음 대상의 IPv6 주소를 입력합니다. |

| '설정'을 탭합니다.

메모:

이 옵션은 패시브(탭) 모드에서만 사용할 수 있습니다. |

|

| '설정'을 탭합니다. | |

| 탭 인터페이스 |

목록에서 인터페이스를 선택합니다. |

| IP-IP 터널 검사 |

SRX 시리즈 방화벽이 IP-IP 터널을 통해 통과 트래픽을 검사하려면 이 옵션을 활성화합니다. |

| GRE 터널 검사 |

SRX 시리즈 방화벽이 GRE 터널을 통해 통과 트래픽을 검사할 때 이 옵션을 활성화합니다. |

| 보안 정책 및 고급 서비스

메모:

IPS, 웹 필터링, 주니퍼 ATP 클라우드 및 보안 위협 인텔리전스 서비스를 사용하려면 디바이스가 인터넷에 연결되어 있어야 합니다. |

|

| 존에서 |

소스 영역의 이름입니다. 탭 모드에서 탭 영역의 모든 트래픽을 허용합니다. |

| 존으로 |

대상 영역의 이름입니다. 탭 모드에서 TAP 영역에서 TAP 영역으로의 모든 트래픽을 허용합니다. |

| 근원 |

정책의 소스 주소(IP 주소 아님)의 이름입니다. |

| 목적지 |

대상 주소의 이름입니다. |

| 신청 |

정책 일치의 사전 구성된 또는 사용자 지정 애플리케이션 이름입니다. |

| 행동 |

정책에 지정된 대로 일치가 발생할 때 수행되는 작업입니다. |

| 컨텐트 보안 | |

| 컨텐트 보안 |

Content Security 서비스를 구성하려면 이 옵션을 사용하도록 설정합니다. |

| 면허 |

Content Security 라이센스 키를 입력하고 라이센스 설치를 클릭하여 새 라이센스를 추가합니다.

메모:

|

| 콘텐츠 보안 유형 |

Content Security 기능을 구성하는 옵션을 선택합니다.

|

| 웹 필터링 유형 |

다음 옵션 중 하나를 선택합니다.

|

| 침입 방지 시스템(IPS) | |

| 침입 방지 시스템(IPS) |

IPS 서명을 설치하려면 이 옵션을 활성화합니다. |

| 면허 |

라이선스 키를 입력하고 Install License(라이선스 설치 )를 클릭하여 새 라이선스를 추가합니다.

메모:

설치 프로세스는 몇 분 정도 걸릴 수 있습니다. |

| IPS 서명 |

Browse(찾아보기)를 클릭하여 IPS 시그니처 패키지 폴더로 이동한 후 선택합니다. Install(설치)을 클릭하여 선택한 IPS 시그니처 패키지를 설치합니다.

메모:

IPS 시그니처 오프라인 패키지는 https://support.juniper.net/support/downloads/ 에서 다운로드할 수 있습니다. |

| ATP 클라우드 | |

| ATP 클라우드 |

주니퍼 ATP 클라우드 서비스를 사용하려면 이 옵션을 활성화하십시오.

메모:

주니퍼 ATP 클라우드 구성이 푸시된 후에는 SRX300 디바이스 제품군과 SRX550M 디바이스만 재부팅됩니다. J-Web을 통한 주니퍼 ATP 클라우드 등록 프로세스를 활성화하려면 디바이스가 인터넷에 연결되어 있어야 합니다. |

| 보안 인텔리전스 | |

| 보안 인텔리전스 |

보안 인텔리전스 서비스를 사용하려면 이 옵션을 사용하도록 설정합니다.

메모:

보안 인텔리전스 구성이 푸시된 후에는 SRX300 디바이스 제품군과 SRX550M 디바이스만 재부팅됩니다. J-Web을 통한 주니퍼 ATP 클라우드 등록 프로세스를 활성화하려면 디바이스가 인터넷에 연결되어 있어야 합니다. |

| 사용자 방화벽 | |

| 사용자 방화벽 |

사용자 방화벽 서비스를 사용하려면 이 옵션을 활성화합니다. |

| 도메인 이름 |

Active Directory의 도메인 이름을 입력합니다. |

| 도메인 컨트롤러 |

도메인 컨트롤러 IP 주소를 입력합니다. |

| 사용자 이름 |

관리자 권한에 대한 사용자 이름을 입력합니다. |

| 암호 |

관리자 권한에 대한 암호를 입력합니다. |

| 밭 |

행동 |

|---|---|

| 일반 | |

| 유형(패밀리) |

|

| 인터페이스 |

Available(사용 가능) 열에서 인터페이스를 선택하고 Selected(선택됨) 열로 이동합니다.

메모:

이 옵션은 스위칭 패밀리 유형에만 사용할 수 있습니다. |

| 증권 시세 표시기

메모:

이 옵션은 스위칭 패밀리 유형에만 사용할 수 있습니다. |

|

| 이름 |

VLAN의 고유한 이름을 입력합니다. |

| VLAN ID |

VLAN ID를 입력합니다. |

| IPv4 (IPv4) | |

| IPv4 주소 |

스위칭 또는 라우팅 인터페이스에 유효한 IPv4 주소를 입력합니다. |

| 서브넷 마스크 |

IPv4 주소의 서브넷 마스크를 입력합니다. |

| IPv6 (IPv6) | |

| IPv6 주소 |

스위칭 또는 라우팅 인터페이스에 유효한 IPv6 주소를 입력합니다. |

| 서브넷 접두사 |

IPv6 주소의 서브넷 접두사를 입력합니다. |

| DHCP 로컬 서버 | |

| DHCP 로컬 서버 |

스위치가 확장 DHCP 로컬 서버로 작동하도록 구성하려면 이 옵션을 활성화합니다. |

| 풀 이름 |

DHCP 풀 이름을 입력합니다. |

| 풀 시작 주소 |

DHCP 서버 풀 주소 범위의 시작 IPv4 주소를 입력합니다. 이 주소는 IPv4 네트워크 내에 있어야 합니다. |

| 풀 끝 주소 |

DHCP 서버 풀 주소 범위의 끝 IPv4 주소를 입력합니다. 이 주소는 IPv4 네트워크 내에 있어야 합니다.

메모:

이 주소는 풀 시작 주소에 지정된 주소보다 커야 합니다. |

| 다음에서 설정 전파 |

목록에서 옵션을 선택합니다. DHCP 클라이언트 역할을 하는 디바이스 인터페이스에서 수신된 TCP/IP 설정(예: DNS 및 게이트웨이 주소) 전파. |

| 서비스 & 프로토콜 | |

| 시스템 서비스 |

Available(사용 가능) 열의 목록에서 시스템 서비스를 선택한 다음 오른쪽 화살표를 클릭하여 Selected(선택됨) 열로 이동합니다. 사용 가능한 옵션은 다음과 같습니다.

|

| 프로토콜 |

사용 가능 열의 목록에서 프로토콜을 선택한 다음 오른쪽 화살표를 클릭하여 선택됨 열로 이동합니다. 사용 가능한 옵션은 다음과 같습니다.

|

| 밭 |

행동 |

|---|---|

| 일반 | |

| 인터페이스 |

목록에서 인터페이스를 선택합니다. |

| 인터페이스 유닛 |

인터페이스 단위 값을 입력합니다. |

| VLAN ID |

VLAN ID를 입력합니다.

메모:

인터페이스 단위가 0보다 높은 경우 VLAN ID는 필수입니다. |

| 묘사 |

인터페이스에 대한 설명을 입력합니다. |

| 주소 모드 |

인터페이스의 주소 모드를 선택합니다. 사용 가능한 옵션은 DHCP 클라이언트, PPPoE(PAP), PPPoE(CHAP) 및 고정 IP입니다.

메모:

PPPoE(PAP) 및 PPPoE(CHAP)는 디바이스의 SRX5000 라인 및 디바이스 중 하나가 패시브 모드인 경우에 지원되지 않습니다. |

| 사용자 이름 |

PPPoE(PAP) 또는 PPPoE(CHAP) 인증을 위한 사용자 이름을 입력합니다. |

| 암호 |

PPPoE(PAP) 또는 PPPoE(CHAP) 인증을 위한 암호를 입력합니다. |

| IPv4 (IPv4)

메모:

이 옵션은 고정 IP 주소 모드에서만 사용할 수 있습니다. |

|

| IPv4 주소 |

인터페이스에 유효한 IPv4 주소를 입력합니다. |

| 서브넷 마스크 |

IPv4 주소의 서브넷 마스크를 입력합니다. |

| IPv6 (IPv6)

메모:

이 옵션은 고정 IP 주소 모드에서만 사용할 수 있습니다. |

|

| IPv6 주소 |

인터페이스에 유효한 IPv6 주소를 입력합니다. |

| 서브넷 접두사 |

IPv6 주소의 서브넷 접두사를 입력합니다. |

| 서비스 & 프로토콜 | |

| 시스템 서비스 |

Available(사용 가능) 열의 목록에서 시스템 서비스를 선택한 다음 오른쪽 화살표를 클릭하여 Selected(선택됨) 열로 이동합니다. |

| 프로토콜 |

사용 가능 열의 목록에서 프로토콜을 선택한 다음 오른쪽 화살표를 클릭하여 선택됨 열로 이동합니다. |