PE 및 CE 라우터 간의 라우팅 구성

이 주제는 레이어 3 VPN의 PE 및 CE 라우터에 대한 라우팅을 구성하는 방법에 대한 정보를 제공합니다.

레이어 3 VPN에서 PE 및 CE 라우터 간의 라우팅 구성

PE 라우터가 VPN 관련 경로를 연결된 CE 라우터와 주고받으려면 VPN 라우팅 인스턴스 내에서 라우팅을 구성해야 합니다. 라우팅 프로토콜(BGP, OSPF 또는 RIP)을 구성하거나 정적 라우팅을 구성할 수 있습니다. 각 CE 라우터에 대한 연결의 경우 일반적으로 한 가지 유형의 라우팅을 구성하지만 경우에 따라 정적 경로와 라우팅 프로토콜 구성을 모두 포함할 수 있습니다.

다음 섹션에서는 PE 및 CE 라우터 간에 VPN 라우팅을 구성하는 방법을 설명합니다.

- PE 및 CE 라우터 간의 BGP 구성

- PE 및 CE 라우터 간에 최단 경로 우선(OSPF) 구성

- 레이어 3 VPN에 대한 최단 경로 우선(OSPF) Sham 링크 구성

- OSPF 도메인 ID 구성

- PE 및 CE 라우터 간의 RIP 구성

- PE 및 CE 라우터 간의 정적 경로 구성

PE 및 CE 라우터 간의 BGP 구성

PE와 CE 라우터 간의 라우팅 프로토콜로 BGP를 구성하려면 문을 포함합니다 bgp.

bgp {

group group-name {

peer-as as-number;

neighbor ip-address;

}

}

다음 계층 수준에서 이 명령문을 포함시킬 수 있습니다:

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]메모:[edit logical-systems]계층 수준은 ACX 시리즈 라우터에 적용되지 않습니다.라우팅 인스턴스를 위한 BGP 구성과 관련하여 다음과 같은 제한 사항을 알고 있어야 합니다.

VRF 라우팅 인스턴스에서는 별도의 VRF 라우팅 인스턴스에서 원격 BGP 피어가 이미 사용 중인 AS 번호를 사용하여 로컬 AS(Autonomous System) 번호를 구성하지 마십시오. 이렇게 하면 이 원격 BGP 피어에서 수신한 모든 경로가 숨겨지는 자율 시스템 루프가 생성됩니다.

계층 수준에서 명령문을

[edit routing-instances routing-instance-name routing-options]사용하거나 다음 계층 수준에서local-as명령문을 사용하여autonomous-system로컬 AS 번호를 구성합니다.[edit routing-instances routing-instance-name protocols bgp][edit routing-instances routing-instance-name protocols bgp group group-name][edit routing-instances routing-instance-name protocols bgp group group-name neighbor address]

BGP 피어의 AS 번호는 계층 레벨에서

[edit routing-instances routing-instance-name protocols bgp group group-name]문을 사용하여peer-as구성합니다.

PE 및 CE 라우터 간에 최단 경로 우선(OSPF) 구성

최단 경로 우선(OSPF)(버전 2 또는 버전 3)를 구성하여 PE와 CE 라우터 간에 VPN 관련 경로를 배포할 수 있습니다.

다음 섹션에서는 PE와 CE 라우터 간의 라우팅 프로토콜로 최단 경로 우선(OSPF)을 구성하는 방법에 대해 설명합니다.

PE 및 CE 라우터 간의 최단 경로 우선(OSPF) 버전 2 구성

PE와 CE 라우터 간의 라우팅 프로토콜로 최단 경로 우선(OSPF) 버전 2를 구성하려면 다음과 같은 명령문을 포함하십시오.ospf

ospf {

area area {

interface interface-name;

}

}

다음 계층 수준에서 이 명령문을 포함시킬 수 있습니다:

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]메모:[edit logical-systems]계층 수준은 ACX 시리즈 라우터에 적용되지 않습니다.

PE 및 CE 라우터 간의 최단 경로 우선(OSPF) 버전 3 구성

PE와 CE 라우터 간의 라우팅 프로토콜로 최단 경로 우선(OSPF) 버전 3을 구성하려면 다음과 같은 명령문을 포함하십시오.ospf3

ospf3 {

area area {

interface interface-name;

}

}

다음 계층 수준에서 이 명령문을 포함시킬 수 있습니다:

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]메모:[edit logical-systems]계층 수준은 ACX 시리즈 라우터에 적용되지 않습니다.

레이어 3 VPN에 대한 최단 경로 우선(OSPF) Sham 링크 구성

레이어 3 VPN의 PE 라우터와 CE 라우터 간에 OSPF를 구성할 때 OSPF 영역 내 링크와 관련된 문제를 보상하기 위해 OSPF 가짜 링크를 구성할 수도 있습니다.

다음 섹션에서는 OSPF 가짜 링크 및 구성 방법에 대해 설명합니다.

OSPF Sham 링크 개요

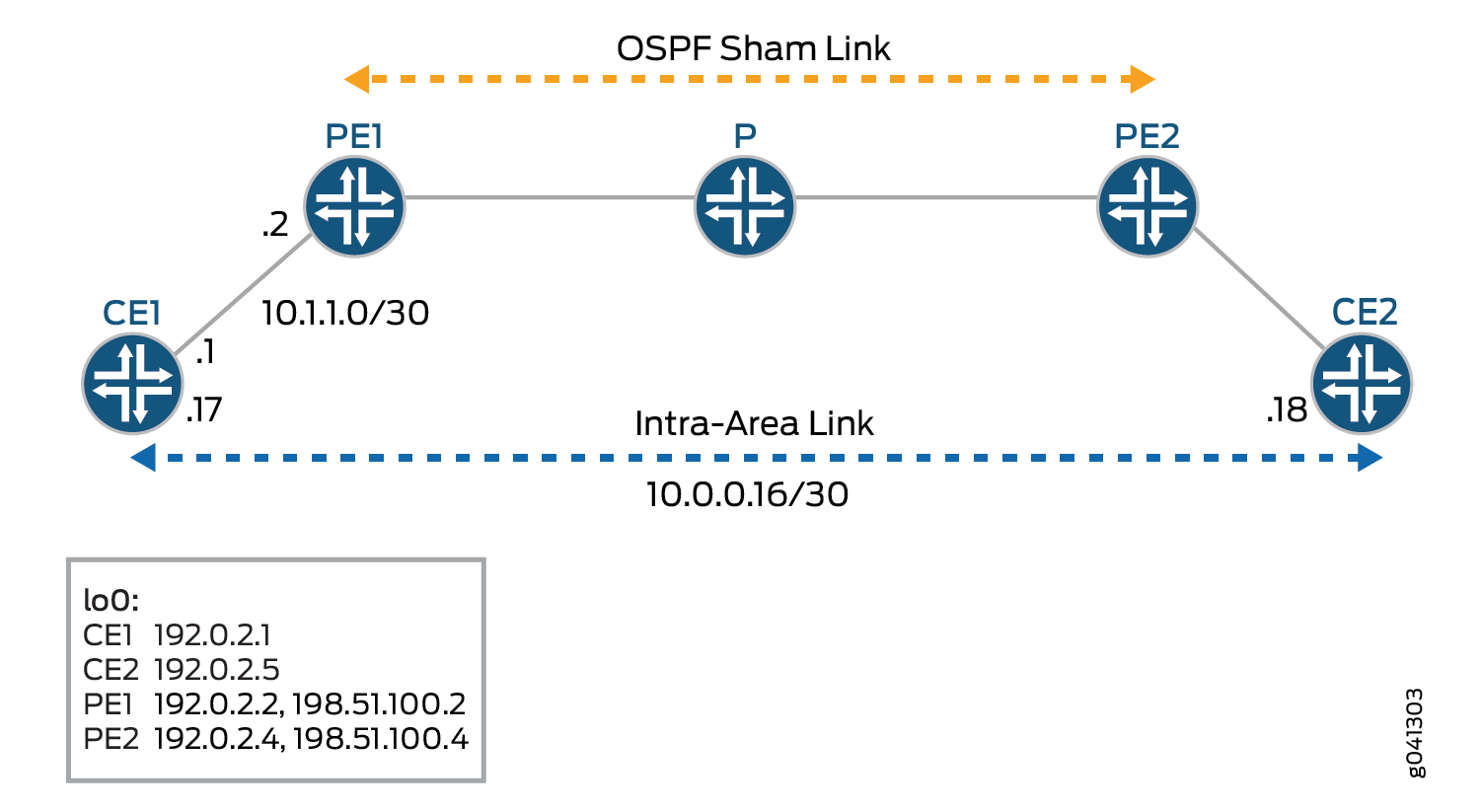

그림 1 은 OSPF 가짜 링크를 구성할 수 있는 경우의 그림을 제공합니다. 라우터 CE1 및 라우터 CE2는 동일한 최단 경로 우선(OSPF) 영역에 위치합니다. 이러한 CE 라우터는 라우터 PE1 및 라우터 PE2를 통해 레이어 3 VPN에 의해 함께 연결됩니다. 또한 라우터 CE1과 라우터 CE2는 백업으로 사용되는 영역 내 링크로 연결됩니다.

최단 경로 우선(OSPF)는 레이어 3 VPN을 통해 링크를 영역 간 링크로 처리합니다. 기본적으로 OSPF는 영역 간 링크보다 영역 내 링크를 선호하므로 OSPF는 백업 영역 내 링크를 활성 경로로 선택합니다. 이는 영역 내 링크가 고객 에지(CE) 라우터 간의 트래픽에 대해 예상되는 기본 경로가 아닌 구성에서는 허용되지 않습니다.

OSPF 가짜 링크는 그림 1과 같이 PE 라우터 간에 구성된다는 점을 제외하고는 영역 내 링크이기도 합니다. 가짜 링크에 대한 메트릭을 구성하여 레이어 3 VPN을 통한 경로가 고객 에지(CE) 라우터를 연결하는 영역 내 링크의 백업 경로보다 선호되도록 할 수 있습니다.

다음과 같은 상황에서 OSPF sham 링크를 구성해야 합니다:

-

2개의 CE 라우터는 레이어 3 VPN에 의해 함께 연결됩니다.

-

이러한 CE 라우터는 동일한 최단 경로 우선(OSPF) 영역에 있습니다.

-

영역 내 링크는 두 CE 라우터 간에 구성됩니다.

CE 라우터 사이에 영역 내 링크가 없는 경우 OSPF 가짜 링크를 구성할 필요가 없습니다.

OSPF 가짜 링크에 대한 자세한 내용은 인터넷 초안 draft-ietf-l3vpn-ospf-2547-01.txt, BGP/MPLS VPN의 PE/CE 프로토콜로서의 OSPF를 참조하십시오.

OSPF Sham 링크 구성

가짜 링크는 번호가 지정되지 않은 포인트 투 포인트 영역 내 링크이며 유형 1 LSA(Link-State Advertisement)를 통해 광고됩니다. Sham 링크는 라우팅 인스턴스 및 OSPF 버전 2에만 유효합니다.

각 가짜 링크는 로컬 및 원격 가짜 링크 엔드포인트 주소와 해당 링크가 속한 최단 경로 우선(OSPF) 영역의 조합으로 식별됩니다. Sham 링크는 수동으로 구성해야 합니다. 동일한 VRF 라우팅 인스턴스 내에 있는 두 PE 라우터 간에 sham 링크를 구성합니다.

가짜 링크의 로컬 엔드포인트 주소를 지정해야 합니다. 이 주소는 가짜 링크 패킷의 소스로 사용되며, 원격 PE 라우터에서도 가짜 링크 원격 엔드포인트로 사용됩니다.

OSPF 가짜 링크의 로컬 주소는 로컬 VPN의 루프백 주소와 함께 지정되어야 합니다. 이 주소에 대한 경로는 BGP에 의해 전파되어야 합니다. 명령문의 local 옵션을 사용하여 로컬 엔드포인트의 주소를 sham-link 지정합니다.

sham-link { local address; }

다음 계층 수준에서 이 명령문을 포함시킬 수 있습니다:

[라우팅 인스턴스 routing-instance-name 프로토콜 ospf 편집]

[edit logical-systems logical-system-name routing-instances routing-instance-name protocols ospf]

OSPF 가짜 링크의 원격 주소는 원격 VPN의 루프백 주소로 지정되어야 합니다. 이 주소에 대한 경로는 BGP에 의해 전파되어야 합니다. 원격 엔드포인트의 주소를 지정하려면 다음과 같은 sham-link-remote 명령문을 포함합니다.

sham-link-remote address <metric number>;

다음 계층 수준에서 이 명령문을 포함시킬 수 있습니다:

[edit routing-instances routing-instance-name protocols ospf area area-id]

[edit logical-systems logical-system-name routing-instances routing-instance-name protocols ospf area area-id]

선택적으로 metric 옵션을 포함하여 원격 엔드포인트에 대한 메트릭 값을 설정할 수 있습니다. 메트릭 값은 링크 사용 비용을 지정합니다. 총 경로 메트릭이 낮은 경로는 경로 메트릭이 높은 경로보다 선호됩니다.

1에서 65,535까지 값을 구성할 수 있습니다. 기본값은 1입니다.

OSPF Sham 링크의 예

이 예는 PE 라우터에서 최단 경로 우선(OSPF) sham 링크를 활성화하는 방법을 보여줍니다.

다음은 PE 라우터의 루프백 인터페이스 구성입니다. 구성된 주소는 OSPF sham 링크의 로컬 엔드포인트용입니다.

[edit]

interfaces {

lo0 {

unit 1 {

family inet {

address 10.1.1.1/32;

}

}

}

}

다음은 OSPF sham 링크에 대한 구성을 포함한 PE 라우터의 라우팅 인스턴스 구성입니다. 명령문은 sham-link local 로컬 루프백 인터페이스의 주소로 구성됩니다.

[edit]

routing-instances {

example-sham-links {

instance-type vrf;

interface e1-1/0/2.0;

interface lo0.1;

route-distinguisher 3:4;

vrf-import vpn-red-import;

vrf-export vpn-red-export;

protocols {

ospf {

sham-link local 10.1.1.1;

area 0.0.0.0 {

sham-link-remote 10.2.2.2 metric 1;

interface e1-1/0/2.0 metric 1;

}

}

}

}

}

OSPF 도메인 ID 구성

레이어 3 VPN과 관련된 대부분의 OSPF 구성의 경우 OSPF 도메인 ID를 구성할 필요가 없습니다. 그러나 여러 OSPF 도메인을 연결하는 레이어 3 VPN의 경우 OSPF 도메인 ID를 구성하면 OSPF 도메인과 백도어 경로 간의 LSA 변환(유형 3 및 유형 5 LSA의 경우)을 제어하는 데 도움이 될 수 있습니다. OSPF 인스턴스와 연관된 PE 라우터의 각 VPN 라우팅 및 포워딩(VRF) 테이블은 동일한 OSPF 도메인 ID로 구성됩니다. 기본 OSPF 도메인 ID는 null 값 0.0.0.0입니다. 표 1에서 볼 수 있듯이 도메인 ID가 null인 경로는 도메인 ID가 전혀 없는 경로와 다르게 처리됩니다.

수신 경로 |

수신된 경로의 도메인 ID |

수신 라우터의 도메인 ID |

재배포 및 보급된 경로 |

|---|---|---|---|

유형 3 경로 |

A.B.C.D |

A.B.C.D |

유형 3 LSA |

유형 3 경로 |

A.B.C.D |

E.F.G.H |

유형 5 LSA |

유형 3 경로 |

0.0.0.0 |

0.0.0.0 |

유형 3 LSA |

유형 3 경로 |

영 |

0.0.0.0 |

유형 3 LSA |

유형 3 경로 |

영 |

영 |

유형 3 LSA |

유형 3 경로 |

0.0.0.0 |

영 |

유형 3 LSA |

유형 3 경로 |

A.B.C.D |

영 |

유형 5 LSA |

유형 3 경로 |

영 |

A.B.C.D |

유형 3 LSA |

유형 5 경로 |

해당 사항 없음 |

해당 사항 없음 |

유형 5 LSA |

OSPF 버전 2와 버전 3 모두에 대해 OSPF 도메인 ID를 구성할 수 있습니다. 구성의 유일한 차이점은 OSPF 버전 2의 경우 [ edit routing-instances routing-instance-name protocols ospf] 계층 수준에서, OSPF 버전 3의 경우 [edit routing-instances routing-instance-name protocols ospf3] 계층 수준에서 문을 포함한다는 것입니다. 이어지는 구성 설명에는 최단 경로 우선(OSPF) 버전 2 문만 나와 있습니다. 그러나 하위 명령문은 최단 경로 우선(OSPF) 버전 3에도 유효합니다.

OSPF 도메인 ID를 구성하려면 domain-id 문을 포함합니다.

domain-id domain-Id;

다음 계층 수준에서 이 명령문을 포함시킬 수 있습니다:

[라우팅 인스턴스 routing-instance-name 프로토콜 ospf 편집]

[edit logical-systems logical-system-name routing-instances routing-instance-name protocols ospf]

PE 라우터에서 생성된 최단 경로 우선(OSPF) 외부 경로에 VPN 태그를 설정하여 루핑을 방지할 수 있습니다. 기본적으로 이 태그는 자동으로 계산되며 구성이 필요하지 않습니다. 그러나 명령문을 포함하여 domain-vpn-tag 유형 5 LSA에 대한 도메인 VPN 태그를 명시적으로 구성할 수 있습니다.

no-domain-vpn-tag number;

다음 계층 수준에서 이 명령문을 포함시킬 수 있습니다:

[라우팅 인스턴스 routing-instance-name 프로토콜 ospf 편집]

[edit logical-systems logical-system-name routing-instances routing-instance-name protocols ospf]

범위는 1에서 4,294,967,295(232 – 1)입니다. VPN 태그를 수동으로 설정하는 경우 VPN의 모든 PE 라우터에 대해 동일한 값을 설정해야 합니다.

이러한 구성 유형의 예는 레이어 3 VPN에 대한 최단 경로 우선(OSPF) 도메인 ID 구성을 참조하십시오.

허브 앤 스포크 레이어 3 VPN 및 OSPF 도메인 ID

OSPF 도메인 ID의 기본 동작은 경로가 어그리게이션되지 않을 때 허브 PE 라우터와 허브 CE 라우터 사이에서 최단 경로 우선(OSPF)으로 구성된 허브 앤 스포크 레이어 3 VPN에 몇 가지 문제를 일으킵니다. 허브 앤 스포크 구성에는 허브 CE 라우터로 직접 연결되는 허브 PE 라우터가 있습니다. 허브 PE 라우터는 다른 원격 스포크 PE 라우터로부터 레이어 3 BGP 업데이트를 수신하며, 이 업데이트는 스포크 라우팅 인스턴스로 가져오게 됩니다. 스포크 라우팅 인스턴스에서 OSPF LSA가 생성되고 허브 CE 라우터로 전송됩니다.

허브 CE 라우터는 일반적으로 이러한 경로를 집계한 다음 새로 시작된 LSA를 허브 PE 라우터로 다시 보냅니다. 허브 PE 라우터는 BGP 업데이트를 집계된 접두사를 포함하는 원격 스포크 PE 라우터로 내보냅니다. 그러나 어그리게이션되지 않은 Type 3 요약 LSA 또는 외부 LSA가 있는 경우 허브 PE 라우터가 LSA를 시작하여 허브 CE 라우터로 전송하는 방법과 허브 PE 라우터가 허브 CE 라우터에서 수신한 LSA를 처리하는 방법과 관련하여 두 가지 문제가 발생합니다.

기본적으로 스포크 라우팅 인스턴스의 허브 PE 라우터에서 시작된 모든 LSA에는 DN 비트 세트가 있습니다. 또한 외부에서 시작된 모든 LSA에는 VPN 경로 태그 집합이 있습니다. DN 비트 및 VPN 경로 태그를 설정하면 라우팅 루프를 방지하는 데 도움이 됩니다. 유형 3 요약 LSA의 경우, ABR(Area Border Router)인 허브 CE 라우터가 DN 비트가 명확한 LSA를 재생성하고 허브 PE 라우터로 다시 전송하기 때문에 라우팅 루프는 문제가 되지 않습니다. 그러나 허브 CE 라우터는 AS 플러딩 범위를 가지므로 외부 LSA를 다시 생성하지 않습니다.

허브 PE 라우터의 라우팅 인스턴스 구성을 변경하여 DN 비트를 지우고 VPN 경로 태그를 0으로 설정하여 외부 LSA를 허브 CE 라우터로 보내기 전에 시작할 수 있습니다. PE 라우터에서 생성된 외부 LSA에서 DN 비트를 제거하고 VPN 경로 태그를 0으로 설정하려면 계층 수준에서 domain-vpn-tag [edit routing-instances routing-instance-name protocols ospf] 명령문에 대해 0을 구성합니다. LSA가 전송되는 허브 CE 라우터를 마주보고 있는 허브 PE 라우터의 라우팅 인스턴스에 이 구성을 포함해야 합니다. 허브 CE 라우터가 허브 PE 라우터에서 외부 LSA를 수신한 다음 허브 PE 라우터로 다시 전달하면 허브 PE 라우터는 OSPF 경로 계산에 LSA를 사용할 수 있습니다.

허브 CE 라우터에 의해 플러딩된 LSA가 허브 PE 라우터의 라우팅 인스턴스에 도착하면 LSA에 설정된 DN 비트가 없고 외부 LSA에 VPN 경로 태그 세트가 없더라도 ABR 역할을 하는 허브 PE 라우터는 OSPF 경로 계산에서 이러한 LSA를 고려하지 않습니다. LSA는 분리된 백본 영역에서 온 것으로 간주됩니다.

계층 수준에서 명령문을 포함 disable 함으로써 PE 라우터의 라우팅 인스턴스 구성을 변경하여 PE 라우터가 비-ABR로 작동하도록 [edit routing-instances routing-instance-name protocols ospf domain-id] 할 수 있습니다. 허브 CE 라우터에서 LSA를 수신하는 허브 PE 라우터에 대해 이 구성을 변경합니다.

이러한 구성 변경을 통해 PE 라우터의 라우팅 인스턴스는 비-ABR로 작동합니다. 그런 다음 PE 라우터는 허브 CE 라우터에서 도착하는 LSA를 인접한 비백본 영역에서 오는 것처럼 간주합니다.

PE 및 CE 라우터 간의 RIP 구성

레이어 3 VPN의 경우, PE 라우터에서 RIP를 구성하여 고객 에지(CE) 라우터의 경로를 학습하거나 PE 라우터의 경로를 고객 에지(CE) 라우터로 전파할 수 있습니다. 모든 [edit routing-instances] 계층 수준에서 구성된 이웃에서 학습된 RIP 경로는 라우팅 인스턴스의 inet 테이블(instance_name.inet.0)에 추가됩니다.

PE와 CE 라우터 간의 라우팅 프로토콜로 RIP를 구성하려면 문을 포함합니다.rip

rip {

group group-name {

export policy-names;

neighbor interface-name;

}

}

다음 계층 수준에서 이 명령문을 포함시킬 수 있습니다:

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]메모:[edit logical-systems]계층 수준은 ACX 시리즈 라우터에 적용되지 않습니다.

기본적으로 RIP는 수신하는 경로를 보급하지 않습니다. PE 라우터에서 CE 라우터로 경로를 광고하려면 RIP에 대한 PE 라우터에서 내보내기 정책을 구성해야 합니다. RIP에 대한 정책을 정의하는 방법에 대한 자세한 내용은 RIP 가져오기 정책을 참조하십시오.

RIP에 대한 내보내기 정책을 지정하려면 문을 포함합니다.export

export [ policy-names ];

다음 계층 수준에서 RIP에 대해 이 명령문을 포함할 수 있습니다.

[edit routing-instances routing-instance-name protocols rip group group-name][edit logical-systems logical-system-name routing-instances routing-instance-name protocols rip group group-name]메모:[edit logical-systems]계층 수준은 ACX 시리즈 라우터에 적용되지 않습니다.

RIP 라우팅 인스턴스에서 학습한 경로를 여러 라우팅 테이블에 설치하려면 및 group 문을 포함합니다rib-group.

rib-group inet group-name;

group group-name {

neighbor interface-name;

}

다음 계층 수준에서 이러한 문을 포함할 수 있습니다.

[edit protocols rip][edit routing-instances routing-instance-name protocols rip][edit logical-systems logical-system-name protocols rip][edit logical-systems logical-system-name routing-instances routing-instance-name protocols rip]

[edit logical-systems] 계층 수준은 ACX 시리즈 라우터에 적용되지 않습니다.

라우팅 테이블 그룹을 구성하려면 다음과 같은 명령문을 포함하십시오.rib-groups

rib-groups group-name;

다음 계층 수준에서 이 명령문을 포함시킬 수 있습니다:

[edit routing-options][edit logical-systems logical-system-name routing-options]

[edit logical-systems] 계층 수준은 ACX 시리즈 라우터에 적용되지 않습니다.

라우팅 테이블 그룹에 라우팅 테이블을 추가하려면 문을 포함합니다 import-rib . 문 아래에 import-rib 지정된 첫 번째 라우팅 테이블 이름은 구성 중인 라우팅 테이블의 이름이어야 합니다. 라우팅 테이블 및 라우팅 테이블 그룹을 구성하는 방법에 대한 자세한 내용은 Junos OS 라우팅 프로토콜 라이브러리를 참조하십시오.

import-rib [ group-names ];

다음 계층 수준에서 이 명령문을 포함시킬 수 있습니다:

[edit routing-options rib-groups group-name][edit logical-systems logical-system-name routing-options rib-groups group-name]

[edit logical-systems] 계층 수준은 ACX 시리즈 라우터에 적용되지 않습니다.

RIP 인스턴스는 VRF 인스턴스 유형에서만 지원됩니다. VPN 지원을 위해서만 RIP의 여러 인스턴스를 구성할 수 있습니다. 고객 에지 프로바이더 에지(CE-PE) 환경에서 RIP를 사용하여 고객 에지 라우터에서 경로를 학습하고 CE 라우터에서 PE 라우터의 인스턴스 경로를 전파할 수 있습니다.

모든 인스턴스 계층에서 구성된 이웃에서 학습한 RIP 경로는 인스턴스의 라우팅 테이블인 instance-name.inet.0에 추가됩니다.

RIP는 라우팅 테이블 그룹을 지원하지 않습니다. 따라서 OSPF 또는 OSPFv3 프로토콜처럼 경로를 여러 테이블로 가져올 수 없습니다.

PE 및 CE 라우터 간의 정적 경로 구성

VPN 라우팅 인스턴스의 PE 라우터와 CE 라우터 간에 정적(비변경) 경로를 구성할 수 있습니다. VPN에 대한 고정 경로를 구성하려면 계층 수준의 VPN 라우팅 인스턴스 구성 [edit routing-instances routing-instance-name routing-options] 내에서 해당 경로를 구성해야 합니다.

PE와 CE 라우터 사이에 정적 경로를 구성하려면 문을 포함합니다 static .

static {

route destination-prefix {

next-hop [ next-hops ];

static-options;

}

}

다음 계층 수준에서 이 명령문을 포함시킬 수 있습니다:

[edit routing-instances routing-instance-name routing-options][edit logical-systems logical-system-name routing-instances routing-instance-name routing-options]

[edit logical-systems] 계층 수준은 ACX 시리즈 라우터에 적용되지 않습니다.

라우팅 프로토콜 및 정적 경로 구성에 대한 자세한 내용은 Junos OS 라우팅 프로토콜 라이브러리를 참조하십시오.

레이어 3 VPN에 대한 최단 경로 우선(OSPF) 도메인 ID 구성

이 예는 PE와 CE 라우터 간의 라우팅 프로토콜로 최단 경로 우선(OSPF)을 사용하여 VPN에 대한 최단 경로 우선(OSPF) 도메인 ID를 구성하는 방법을 보여줍니다. OSPF 도메인의 경로는 여러 OSPF 도메인이 있는 VPN에서 VPN-IPv4 경로로 BGP에 배포될 때 OSPF 도메인 ID가 필요합니다. 여러 OSPF 도메인을 연결하는 VPN에서 한 도메인의 경로가 다른 도메인의 경로와 겹칠 수 있습니다.

라우팅 인스턴스에 구성된 도메인 ID는 OSPF 도메인을 식별하며 경로 발생지를 식별하는 데 사용됩니다. 커뮤니티 정책에 구성된 도메인 ID는 내보낸 경로를 설정하는 데 사용됩니다.

OSPF 도메인 ID 및 레이어 3 VPN에 대한 자세한 내용은 레이어 3 VPN에서 PE 및 CE 라우터 간 라우팅 구성을 참조하십시오.

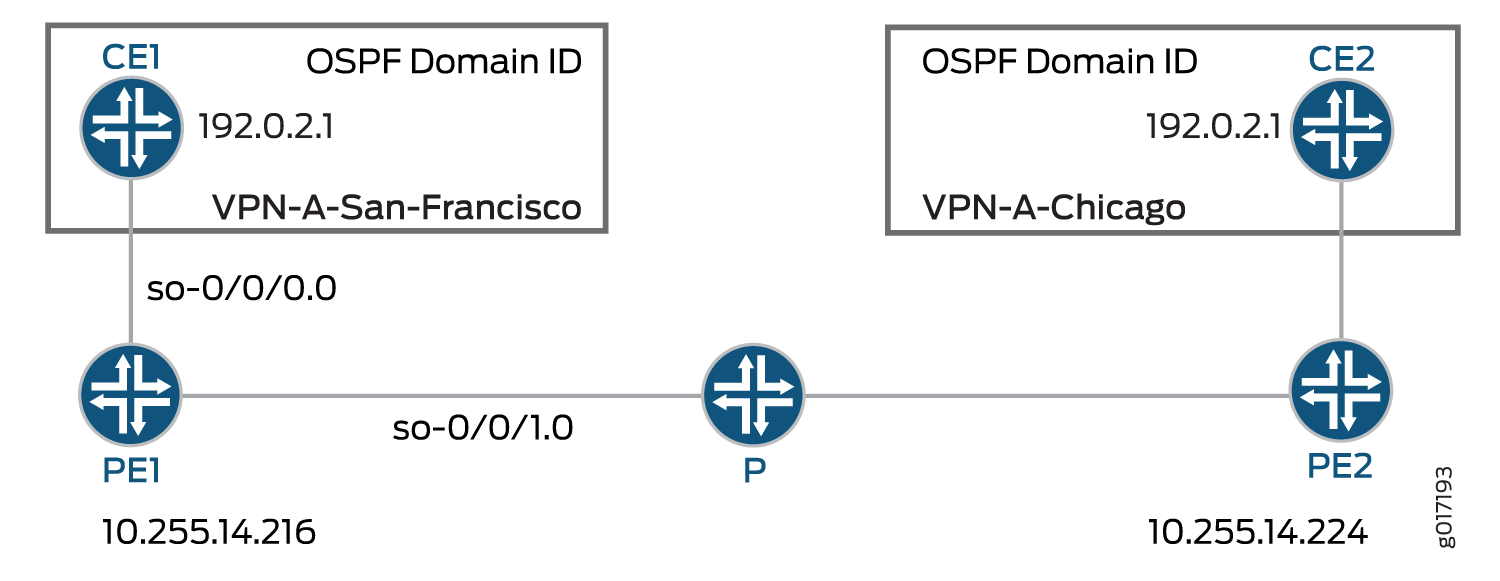

그림 2 는 이 예의 구성 토폴로지를 보여줍니다. 라우터 PE1에 대한 구성만 제공됩니다. 라우터 PE2의 구성은 라우터 PE1의 구성과 유사할 수 있습니다. CE 라우터에 대한 특별한 구성 요구 사항은 없습니다.

를 사용한 구성의 예

를 사용한 구성의 예

구성 정보는 다음 섹션을 참조하십시오.

- 라우터 PE1의 인터페이스 구성

- 라우터 PE1에서 라우팅 옵션 구성

- 라우터 PE1에서 프로토콜 구성

- 라우터 PE1에서 정책 옵션 구성

- 라우터 PE1에서 라우팅 인스턴스 구성

- 라우터 PE1의 구성 요약

라우터 PE1의 인터페이스 구성

라우터 PE1을 위해 두 개의 인터페이스, 즉 so-0/0/0 라우터 CE1(샌프란시스코)으로의 트래픽 인터페이스와 so-0/0/1 서비스 프로바이더 네트워크의 P 라우터로의 트래픽 인터페이스로 구성해야 합니다.

라우터 PE1을 위한 인터페이스를 구성합니다.

[edit]

interfaces {

so-0/0/0 {

unit 0 {

family inet {

address 10.19.1.2/30;

}

}

}

so-0/0/1 {

unit 0 {

family inet {

address 10.19.2.1/30;

}

family mpls;

}

}

}

라우터 PE1에서 라우팅 옵션 구성

[edit routing-options] 계층 수준에서 및 autonomous-system 문을 구성해야 router-id 합니다. 문은 라우터 PE1을 router-id 식별합니다.

라우터 PE1을 위한 라우팅 옵션을 구성합니다.

[edit]

routing-options {

router-id 10.255.14.216;

autonomous-system 65069;

}

라우터 PE1에서 프로토콜 구성

라우터 PE1에서 계층 수준에서 MPLS, BGP, OSPF 및 LDP를 [edit protocols] 구성해야 합니다.

[edit]

protocols {

mpls {

interface so-0/0/1.0;

}

bgp {

group San-Francisco-Chicago {

type internal;

preference 10;

local-address 10.255.14.216;

family inet-vpn {

unicast;

}

neighbor 10.255.14.224;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-0/0/1.0;

}

}

ldp {

interface so-0/0/1.0;

}

}

라우터 PE1에서 정책 옵션 구성

라우터 PE1에서는 계층 수준에서 정책을 [edit policy-options] 구성해야 합니다. 이러한 정책은 레이어 3 VPN의 CE 라우터가 라우팅 정보를 교환하도록 보장합니다. 이 예에서 샌프란시스코의 라우터 CE1은 시카고의 라우터 CE2와 라우팅 정보를 교환합니다.

PE1 라우터에서 정책 옵션을 구성합니다.

[edit]

policy-options {

policy-statement vpn-import-VPN-A {

term term1 {

from {

protocol bgp;

community import-target-VPN-A;

}

then accept;

}

term term2 {

then reject;

}

}

policy-statement vpn-export-VPN-A {

term term1 {

from protocol ospf;

then {

community add export-target-VPN-A;

accept;

}

}

term term2 {

then reject;

}

}

community export-target-VPN-A members [target:10.255.14.216:11 domain-id:192.0.2.1:0];

community import-target-VPN-A members target:10.255.14.224:31;

}

라우터 PE1에서 라우팅 인스턴스 구성

라우터 PE1에서 레이어 3 VPN 라우팅 인스턴스를 구성해야 합니다. 라우팅 인스턴스가 레이어 3 VPN용임을 나타내려면 계층 수준에서 [edit routing-instance routing-instance-name] 문을 추가합니다instance-type vrf.

domain-id 문은 계층 수준에서 구성됩니다[edit routing-instances routing-options protocols ospf]. 그림 2에 표시된 바와 같이, 라우터 CE1에서 라우터 CE2로 또는 그 반대의 경로가 유형 3 LSA로 배포되도록 라우터 PE2의 라우팅 인스턴스는 라우터 PE1의 해당 라우팅 인스턴스와 동일한 도메인 ID를 공유해야 합니다. 라우터 PE1 및 라우터 PE2의 라우팅 인스턴스에서 다른 최단 경로 우선(OSPF) 도메인 ID를 구성하는 경우, 각 CE 라우터의 경로는 유형 5 LSA로 배포됩니다.

라우터 PE1에서 라우팅 인스턴스를 구성합니다.

[edit]

routing-instances {

VPN-A-San-Francisco-Chicago {

instance-type vrf;

interface so-0/0/0.0;

route-distinguisher 10.255.14.216:11;

vrf-import vpn-import-VPN-A;

vrf-export vpn-export-VPN-A;

routing-options {

router-id 10.255.14.216;

}

protocols {

ospf {

domain-id 192.0.2.1;

export vpn-import-VPN-A;

area 0.0.0.0 {

interface so-0/0/0.0;

}

}

}

}

}

라우터 PE1의 구성 요약

인터페이스 구성

interfaces {

so-0/0/0 {

unit 0 {

family inet {

address 10.19.1.2/30;

}

}

}

so-0/0/1 {

unit 0 {

family inet {

address 10.19.2.1/30;

}

family mpls;

}

}

}

라우팅 옵션 구성

routing-options {

router-id 10.255.14.216;

autonomous-system 65069;

}

프로토콜 구성

protocols {

mpls {

interface so-0/0/1.0;

}

bgp {

group San-Francisco-Chicago {

type internal;

preference 10;

local-address 10.255.14.216;

family inet-vpn {

unicast;

}

neighbor 10.255.14.224;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-0/0/1.0;

}

}

ldp {

interface so-0/0/1.0;

}

}

VPN 정책 구성

policy-options {

policy-statement vpn-import-VPN-A {

term term1 {

from {

protocol bgp;

community import-target-VPN-A;

}

then accept;

}

term term2 {

then reject;

}

}

policy-statement vpn-export-VPN-A {

term term1 {

from protocol ospf;

then {

community add export-target-VPN-A;

accept;

}

}

term term2 {

then reject;

}

}

community export-target-VPN-A members [ target:10.255.14.216:11 domain-id:192.0.2.1:0 ];

community import-target-VPN-A members target:10.255.14.224:31;

}

레이어 3 VPN에 대한 라우팅 인스턴스

routing-instances {

VPN-A-San-Francisco-Chicago {

instance-type vrf;

interface so-0/0/0.0;

route-distinguisher 10.255.14.216:11;

vrf-import vpn-import-VPN-A;

vrf-export vpn-export-VPN-A;

routing-options {

router-id 10.255.14.216;

}

protocols {

ospf {

domain-id 192.0.2.1;

export vpn-import-VPN-A;

area 0.0.0.0 {

interface so-0/0/0.0;

}

}

}

}

}

OSPFv2 Sham 링크 개요

두 PE(Provider Edge) 라우팅 디바이스 간에 영역 내 링크 또는 가짜 링크를 생성하여 VPN 백본이 백도어 링크보다 선호되도록 할 수 있습니다. 백도어 링크는 VPN 백본을 사용할 수 없는 경우 고객 에지(CE) 디바이스를 연결하는 백업 링크입니다. 이러한 백업 링크를 사용할 수 있고 CE 디바이스가 동일한 OSPF 영역에 있는 경우 기본 동작은 VPN 백본보다 이 백업 링크를 선호하는 것입니다. 이는 백업 링크가 영역 내 링크로 간주되는 반면 VPN 백본은 항상 영역 간 링크로 간주되기 때문입니다. 영역 내 링크는 항상 영역 간 링크보다 선호됩니다.

가짜 링크는 PE 장치 간에 번호가 지정되지 않은 포인트 투 포인트 영역 내 링크입니다. VPN 백본에 가짜 영역 내 링크가 있는 경우, 가짜 링크의 OSPF 메트릭이 백업 링크보다 낮으면 이 가짜 링크가 백업 링크보다 선호될 수 있습니다.

가짜 링크는 유형 1 LSA(Link-State Advertisements)를 사용하여 보급됩니다. Sham 링크는 라우팅 인스턴스 및 OSPFv2에만 유효합니다.

각 가짜 링크는 로컬 엔드포인트 주소와 원격 엔드포인트 주소의 조합으로 식별됩니다. 그림 3 은 OSPFv2 가짜 링크를 보여줍니다. 라우터 CE1 및 라우터 CE2는 동일한 OSPFv2 영역에 있습니다. 이러한 고객 에지(CE) 라우팅 디바이스는 라우터 PE1 및 라우터 PE2를 통해 레이어 3 VPN에 의해 함께 연결됩니다. 또한 라우터 CE1과 라우터 CE2는 백업으로 사용되는 영역 내 링크로 연결됩니다.

OSPFv2는 레이어 3 VPN을 통해 링크를 영역 간 링크로 처리합니다. 기본적으로 OSPFv2는 영역 간 링크보다 영역 내 링크를 선호하므로 OSPFv2는 백업 영역 내 링크를 활성 경로로 선택합니다. 영역 내 링크가 고객 에지(CE) 라우팅 디바이스 간 트래픽의 예상 기본 경로가 아닌 구성에서는 허용되지 않습니다. 가짜 링크에 대한 메트릭을 구성하여 레이어 3 VPN을 통한 경로가 고객 에지(CE) 라우팅 디바이스를 연결하는 영역 내 링크의 백업 경로보다 선호되도록 할 수 있습니다.

원격 엔드포인트의 경우 OSPFv2 인터페이스를 수요 회로로 구성하고, IPsec 인증을 구성하고(실제 IPsec 인증을 별도로 구성), 메트릭 값을 정의할 수 있습니다.

다음과 같은 경우 OSPFv2 가짜 링크를 구성해야 합니다.

고객 에지(CE) 라우팅 디바이스 2개는 레이어 3 VPN에 의해 서로 연결되어 있습니다.

이러한 CE 라우팅 디바이스는 동일한 OSPFv2 영역에 있습니다.

영역 내 링크는 두 개의 CE 라우팅 디바이스 간에 구성됩니다.

CE 라우팅 디바이스 간에 영역 내 링크가 없는 경우 OSPFv2 가짜 링크를 구성할 필요가 없습니다.

Junos OS 릴리스 9.6 이상에서는 OSPFv2 가짜 링크가 숨겨진 경로로 라우팅 테이블에 설치됩니다. 또한 해당 OSPF 가짜 링크를 사용할 수 있는 경우 BGP 경로를 OSPFv2로 내보내지 않습니다.

Junos OS 릴리스 16.1 이상에서는 OSPF sham-links가 기본 인스턴스에서 지원됩니다. 사용자가 sham-link에 메트릭을 구성하지 않은 경우 sham-link의 비용은 BGP 경로의 aigp-metric으로 동적으로 설정됩니다. aigp-metric이 BGP 경로에 없는 경우 sham-link 비용은 기본적으로 1로 설정됩니다.

예: OSPFv2 Sham 링크 구성

이 예는 PE 라우팅 디바이스에서 OSPFv2 가짜 링크를 활성화하는 방법을 보여줍니다.

요구 사항

이 예를 구성하기 전에 디바이스 초기화를 제외한 특별한 구성은 필요하지 않습니다.

개요

가짜 링크는 번호가 지정되지 않은 포인트 투 포인트 영역 내 링크이며 유형 1 LSA(Link-State Advertisement)를 통해 광고됩니다. Sham 링크는 라우팅 인스턴스 및 OSPFv2에만 유효합니다.

각 가짜 링크는 로컬 엔드포인트 주소와 원격 엔드포인트 주소 및 해당 링크가 속한 OSPFv2 영역의 조합으로 식별됩니다. 동일한 VPN 라우팅 및 포워딩(VRF) 라우팅 인스턴스 내에 있는 두 PE 디바이스 간에 sham 링크를 수동으로 구성하고 sham 링크의 로컬 엔드포인트에 대한 주소를 지정합니다. 이 주소는 가짜 링크 패킷의 소스로 사용되며, 가짜 링크 원격 엔드포인트로 원격 PE 라우팅 디바이스에서도 사용됩니다. 또한 옵션 metric 을(를) 포함하여 원격 엔드포인트에 대한 메트릭 값을 설정할 수도 있습니다. 메트릭 값은 링크 사용 비용을 지정합니다. 총 경로 메트릭이 낮은 경로는 경로 메트릭이 높은 경로보다 선호됩니다.

PE 라우팅 디바이스에서 OSPFv2 가짜 링크를 활성화하려면:

PE 라우팅 디바이스에서 추가 루프백 인터페이스를 구성합니다.

PE 라우팅 디바이스에서 레이어 3 VPN을 지원하는 VRF 라우팅 인스턴스를 구성하고 가짜 링크를 기존 최단 경로 우선(OSPF) 영역과 연결합니다. OSPFv2 가짜 링크 구성도 라우팅 인스턴스에 포함됩니다. 가짜 링크의 로컬 엔드포인트 주소(로컬 VPN의 루프백 주소)와 원격 엔드포인트 주소(원격 VPN의 루프백 주소)를 구성합니다. 이 예에서 VRF 라우팅 인스턴스의 이름은 red입니다.

그림 4 는 OSPFv2 가짜 링크를 보여줍니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 계층 수준에서 명령을 CLI [edit] 로 복사해 붙여 넣습니다.

CE1

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.0.0.17/30 set interfaces lo0 unit 0 family inet address 192.0.2.1/24 set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 metric 100 set policy-options policy-statement send-direct from protocol direct set policy-options policy-statement send-direct then accept set routing-options router-id 192.0.2.1 set routing-options autonomous-system 1

PE1

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.5/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.0.2.2/24 set interfaces lo0 unit 1 family inet address 198.51.100.2/24 set protocols mpls interface fe-1/2/1.0 set protocols bgp group toR4 type internal set protocols bgp group toR4 local-address 192.0.2.2 set protocols bgp group toR4 family inet-vpn unicast set protocols bgp group toR4 neighbor 192.0.2.4 set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ldp interface fe-1/2/1.0 set protocols ldp interface lo0.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set routing-instances red instance-type vrf set routing-instances red interface fe-1/2/0.0 set routing-instances red interface lo0.1 set routing-instances red route-distinguisher 2:1 set routing-instances red vrf-target target:2:1 set routing-instances red protocols ospf export bgp-to-ospf set routing-instances red protocols ospf sham-link local 198.51.100.2 set routing-instances red protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.4 metric 10 set routing-instances red protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set routing-instances red protocols ospf area 0.0.0.0 interface lo0.1 set routing-options router-id 192.0.2.2 set routing-options autonomous-system 2

P

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.6/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.9/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 3 family inet address 192.0.2.3/24 set protocols mpls interface all set protocols ospf area 0.0.0.0 interface lo0.3 passive set protocols ospf area 0.0.0.0 interface all set protocols ldp interface all set routing-options router-id 192.0.2.3

PE2

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.10/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.13/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.0.2.4/32 set interfaces lo0 unit 1 family inet address 198.51.100.4/32 set protocols mpls interface fe-1/2/0.0 set protocols bgp group toR2 type internal set protocols bgp group toR2 local-address 192.0.2.4 set protocols bgp group toR2 family inet-vpn unicast set protocols bgp group toR2 neighbor 192.0.2.2 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ldp interface fe-1/2/0.0 set protocols ldp interface lo0.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set routing-instances red instance-type vrf set routing-instances red interface fe-1/2/1.0 set routing-instances red interface lo0.1 set routing-instances red route-distinguisher 2:1 set routing-instances red vrf-target target:2:1 set routing-instances red protocols ospf export bgp-to-ospf set routing-instances red protocols ospf sham-link local 198.51.100.4 set routing-instances red protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.2 metric 10 set routing-instances red protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set routing-instances red protocols ospf area 0.0.0.0 interface lo0.1 set routing-options router-id 192.0.2.4 set routing-options autonomous-system 2

CE2 (CE2)

set interfaces fe-1/2/0 unit 14 family inet address 10.1.1.14/30 set interfaces fe-1/2/0 unit 14 family mpls set interfaces fe-1/2/0 unit 18 family inet address 10.0.0.18/30 set interfaces lo0 unit 5 family inet address 192.0.2.5/24 set protocols ospf area 0.0.0.0 interface fe-1/2/0.14 set protocols ospf area 0.0.0.0 interface lo0.5 passive set protocols ospf area 0.0.0.0 interface fe-1/2/0.18 set policy-options policy-statement send-direct from protocol direct set policy-options policy-statement send-direct then accept set routing-options router-id 192.0.2.5 set routing-options autonomous-system 3

단계별 절차

다음 예제에서는 구성 계층에서 다양한 수준의 탐색이 필요합니다. CLI 탐색에 대한 정보는 CLI 사용자 가이드의 Junos OS 구성 수정을 참조하십시오.

각 PE 디바이스에서 OSPFv2 가짜 링크를 구성하려면 다음을 수행합니다.

-

두 개의 루프백 인터페이스를 포함하여 인터페이스를 구성합니다.

[edit interfaces] user@PE1# set fe-1/2/0 unit 0 family inet address 10.1.1.2/30 user@PE1# set fe-1/2/0 unit 0 family mpls user@PE1# set fe-1/2/1 unit 0 family inet address 10.1.1.5/30 user@PE1# set fe-1/2/1 unit 0 family mpls user@PE1# set lo0 unit 0 family inet address 192.0.2.2/24 user@PE1# set lo0 unit 1 family inet address 198.51.100.2/24

-

코어 대면 인터페이스에서 MPLS를 구성합니다.

[edit protocols mpls] user@PE1# set interface fe-1/2/1.0

-

내부 BGP(IBGP)를 구성합니다.

[edit ] user@PE1# set protocols bgp group toR4 type internal user@PE1# set protocols bgp group toR4 local-address 192.0.2.2 user@PE1# set protocols bgp group toR4 family inet-vpn unicast user@PE1# set protocols bgp group toR4 neighbor 192.0.2.4

-

코어 대면 인터페이스와 기본 인스턴스에서 사용 중인 루프백 인터페이스에서 최단 경로 우선(OSPF)을 구성합니다.

[edit protocols ospf area 0.0.0.0] user@PE1# set interface fe-1/2/1.0 user@PE1# set interface lo0.0 passive

-

코어 대면 인터페이스와 기본 인스턴스에서 사용되는 루프백 인터페이스에서 LDP 또는 RSVP를 구성합니다.

[edit protocols ldp] user@PE1# set interface fe-1/2/1.0 user@PE1# set interface lo0.0

-

라우팅 인스턴스에서 사용할 라우팅 정책을 구성합니다.

[edit policy-options policy-statement bgp-to-ospf] user@PE1# set term 1 from protocol bgp user@PE1# set term 1 then accept user@PE1# set term 2 then reject

-

라우팅 인스턴스를 구성합니다.

[edit routing-instances red] user@PE1# set instance-type vrf user@PE1# set interface fe-1/2/0.0 user@PE1# set route-distinguisher 2:1 user@PE1# set vrf-target target:2:1 user@PE1# set protocols ospf export bgp-to-ospf user@PE1# set protocols ospf area 0.0.0.0 interface fe-1/2/0.0

-

OSPFv2 sham 링크를 구성합니다.

라우팅 인스턴스 및 OSPF 구성에 추가 루프백 인터페이스를 포함합니다.

sham-link 인터페이스의 메트릭은 10으로 설정됩니다. 디바이스 CE1의 백업 OSPF 링크에서 메트릭은 100으로 설정됩니다. 이렇게 하면 가짜 링크가 기본 링크가 됩니다.

[edit routing-instances red] user@PE1# set interface lo0.1 user@PE1# set protocols ospf sham-link local 198.51.100.2 user@PE1# set protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.4 metric 10 user@PE1# set protocols ospf area 0.0.0.0 interface lo0.1

-

AS(Autonomous System) 번호와 라우터 ID를 구성합니다.

[edit routing-options] user@PE1# set router-id 192.0.2.2 user@PE1# set autonomous-system 2

-

디바이스 구성을 완료하면 해당 구성을 커밋합니다.

[edit] user@R1# commit

결과

및 show routing-instances 명령을 입력하여 show interfaces 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

PE1의 출력:

user@PE1# show interfaces

fe-1/2/0 {

unit 0{

family inet {

address 10.1.1.2/30;

}

family mpls;

}

}

fe-1/2/1 {

unit 0 {

family inet {

address 10.1.1.5/30;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.2/24;

}

}

unit 1 {

family inet {

address 198.51.100.2/24;

}

}

}

user@PE1# show protocols

mpls {

interface fe-1/2/1.0;

}

bgp {

group toR4 {

type internal;

local-address 192.0.2.2;

family inet-vpn {

unicast;

}

neighbor 192.0.2.4;

}

}

ospf {

area 0.0.0.0 {

interface fe-1/2/1.0;

interface lo0.0 {

passive;

}

}

}

ldp {

interface fe-1/2/1.0;

interface lo0.0;

}

user@PE1# show policy-options

policy-statement bgp-to-ospf {

term 1 {

from protocol bgp;

then accept;

}

term 2 {

then reject;

}

}

user@PE1# show routing-instances

red {

instance-type vrf;

interface fe-1/2/0.0;

interface lo0.1;

route-distinguisher 2:1;

vrf-target target:2:1;

protocols {

ospf {

export bgp-to-ospf;

sham-link local 198.51.100.2;

area 0.0.0.0 {

sham-link-remote 198.51.100.4 metric 10;

interface fe-1/2/0.0;

interface lo0.1;

}

}

}

}

user@PE1# show routing-options router-id 192.0.2.2; autonomous-system 2;

확인

구성이 올바르게 작동하고 있는지 확인합니다.

Sham 링크 인터페이스 확인

목적

가짜 링크 인터페이스를 확인합니다. 가짜 링크는 OSPFv2에서 인터페이스로 처리되며, 이름은 (으)로 shamlink.<unique identifier>표시됩니다. 여기서 고유 식별자는 숫자입니다. 예를 들어, shamlink.0. 가짜 링크는 포인트 투 포인트 인터페이스로 나타납니다.

행동

운영 모드에서 명령을 입력합니다 show ospf interface instance instance-name .

user@PE1> show ospf interface instance red Interface State Area DR ID BDR ID Nbrs lo0.1 DR 0.0.0.0 198.51.100.2 0.0.0.0 0 fe-1/2/0.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1 shamlink.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1

Sham 링크의 로컬 및 원격 엔드포인트 확인

목적

가짜 링크의 로컬 및 원격 엔드포인트를 확인합니다. 가짜 링크 인터페이스의 MTU는 항상 0입니다.

행동

운영 모드에서 명령을 입력합니다 show ospf interface instance instance-name detail .

user@PE1> show ospf interface shamlink.0 instance red Interface State Area DR ID BDR ID Nbrs shamlink.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1 Type: P2P, Address: 0.0.0.0, Mask: 0.0.0.0, MTU: 0, Cost: 10 Local: 198.51.100.2, Remote: 198.51.100.4 Adj count: 1 Hello: 10, Dead: 40, ReXmit: 5, Not Stub Auth type: None Protection type: None, No eligible backup Topology default (ID 0) -> Cost: 10

Sham 링크 인접성 확인

목적

구성된 가짜 링크 간의 인접성을 확인합니다.

행동

운영 모드에서 명령을 입력합니다 show ospf neighbor instance instance-name .

user@PE1> show ospf neighbor instance red Address Interface State ID Pri Dead 10.1.1.1 fe-1/2/0.0 Full 192.0.2.1 128 35 198.51.100.4 shamlink.0 Full 198.51.100.4 0 31

Link-State 광고 확인

목적

인스턴스에 의해 시작된 라우터 LSA가 번호가 지정되지 않은 점대점(point-to-point) 링크로 가짜 링크 인접성을 전달하는지 확인합니다. 가짜 링크의 링크 데이터는 0x80010000에서 0x8001ffff까지의 숫자입니다.

행동

운영 모드에서 명령을 입력합니다 show ospf database instance instance-name .

user@PE1> show ospf database instance red

OSPF database, Area 0.0.0.0

Type ID Adv Rtr Seq Age Opt Cksum Len

Router 192.0.2.1 192.0.2.1 0x80000009 1803 0x22 0x6ec7 72

Router 192.0.2.5 192.0.2.5 0x80000007 70 0x22 0x2746 72

Router *198.51.100.2 198.51.100.2 0x80000006 55 0x22 0xda6b 60

Router 198.51.100.4 198.51.100.4 0x80000005 63 0x22 0xb19 60

Network 10.0.0.18 192.0.2.5 0x80000002 70 0x22 0x9a71 32

OSPF AS SCOPE link state database

Type ID Adv Rtr Seq Age Opt Cksum Len

Extern 198.51.100.2 198.51.100.4 0x80000002 72 0xa2 0x343 36

Extern *198.51.100.4 198.51.100.2 0x80000002 71 0xa2 0xe263 36

경로 선택 확인

목적

백업 경로 대신 레이어 3 VPN 경로가 사용되는지 확인합니다.

행동

운영 모드에서 디바이스 CE1에서 디바이스 CE2로 명령을 입력합니다 traceroute .

user@CE1> traceroute 192.0.2.5

traceroute to 192.0.2.5 (192.0.2.5), 30 hops max, 40 byte packets

1 10.1.1.2 (10.1.1.2) 1.930 ms 1.664 ms 1.643 ms

2 * * *

3 10.1.1.10 (10.1.1.10) 2.485 ms 1.435 ms 1.422 ms

MPLS Label=299808 CoS=0 TTL=1 S=1

4 192.0.2.5 (192.0.2.5) 1.347 ms 1.362 ms 1.329 ms

의미

트레이스라우트 작업은 레이어 3 VPN이 선호되는 경로임을 보여줍니다. 가짜 링크를 제거하거나 해당 백업 경로를 선호하도록 OSPF 메트릭을 수정하려는 경우 traceroute는 백업 경로가 선호되는 것으로 표시됩니다.

레이어 3 VPN에서 PE와 CE 라우터 간의 EBGP 다중 홉 세션 구성

레이어 3 VPN의 PE와 CE 라우터 간에 EBGP 또는 IBGP 멀티홉 세션을 구성할 수 있습니다. 이를 통해 PE 라우터와 CE 라우터 사이에 하나 이상의 라우터를 가질 수 있습니다. PE 및 CE 라우터 간에 IBGP를 사용하는 경우 추가 문을 구성할 필요가 없습니다. 그러나 PE 라우터와 CE 라우터 간에 EBGP를 사용하려면 문을 구성해야 multihop 합니다.

PE와 CE 라우터 간의 연결을 위한 외부 BGP 멀티홉 세션을 구성하려면 PE 라우터에 문을 포함합니다 multihop . 라우팅 루프를 방지하려면 멀티홉 세션에 대한 TTL(Time-to-Live) 값을 구성해야 합니다.

multihop ttl-value;

이 문을 구성할 수 있는 계층 수준 목록은 이 문에 대한 요약 섹션을 참조하십시오.

LDP-over-RSVP VPN 토폴로지 구성

이 예는 LDP 패킷이 RSVP LSP를 통해 터널링되는 VPN 토폴로지를 설정하는 방법을 보여줍니다. 이 구성은 다음과 같은 구성 요소로 구성됩니다( 그림 5 참조).

-

하나의 VPN(VPN-A)

-

PE 라우터 2개

-

PE 라우터와 인접 P 라우터 간의 신호 프로토콜로서의 LDP

-

LDP가 터널링되는 두 P 라우터 사이의 RSVP LSP

의 예

의 예

다음 단계에서는 이 토폴로지가 어떻게 설정되는지, 그리고 패킷이 고객 에지(CE) 라우터 CE2에서 고객 에지(CE) 라우터 CE1로 어떻게 전송되는지 설명합니다.

-

P 라우터 P1과 P3은 서로 간에 RSVP LSP를 설정하고 inet.3 라우팅 테이블에 루프백 주소를 설치합니다.

-

PE 라우터 PE1은 인터페이스

so-1/0/0.0에서 라우터 P1과 LDP 세션을 설정합니다. -

라우터 P1은 RSVP LSP를 사용해 도달할 수 있는 라우터 P3의 루프백 주소로 LDP 세션을 설정합니다.

-

라우터 P1은 라우터 PE1에 도달하기 위한 레이블을 포함하는 레이블 바인딩을 라우터 P3으로 보냅니다. 이러한 레이블 바인딩을 통해 라우터 P3는 LDP 패킷을 라우터 PE1로 보낼 수 있습니다.

-

라우터 P3은 인터페이스

so0-0/0/0.0통하여 라우터 PE2와 LDP 세션을 설정하고 라우터 P1의 루프백 주소로 LDP 세션을 설정합니다. -

라우터 P3은 라우터 PE2에 도달하기 위한 레이블을 포함한 레이블 바인딩을 라우터 P1로 보냅니다. 이러한 레이블 바인딩을 통해 라우터 P1은 LDP 패킷을 라우터 PE2의 루프백 주소로 보낼 수 있습니다.

-

라우터 PE1 및 PE2는 서로 IBGP 세션을 설정합니다.

-

라우터 PE1이 라우터 CE1에서 학습한 경로를 라우터 PE2에 발표할 때, VPN 레이블을 포함합니다. (PE 라우터는 VPN 레이블을 생성하고 PE와 CE 라우터 간의 인터페이스에 바인딩합니다.) 마찬가지로, 라우터 PE2가 라우터 CE2에서 학습한 경로를 발표할 때, VPN 레이블을 라우터 PE1로 보냅니다.

라우터 PE2가 패킷을 라우터 CE1로 전달하고자 할 때, 패킷의 레이블 스택에 두 개의 레이블을 푸시합니다. 첫 번째는 라우터 PE1과 라우터 CE1 사이의 인터페이스에 바인딩된 VPN 레이블이고, 그 다음 라우터 PE1에 도달하는 데 사용되는 LDP 레이블입니다. 그런 다음 인터페이스 so-0/0/1.0을 통해 패킷을 라우터 P3으로 전달합니다.

-

라우터 P3이 라우터 PE2로부터 패킷을 수신하면, 스택 맨 위에 있는 LDP 레이블을 스왑하고(LDP 데이터베이스에 따라) RSVP 레이블을 스택 맨 위에 푸시하여 패킷이 RSVP LSP에 의해 스위칭될 수 있도록 합니다. 이 시점에서, 스택에는 세 개의 레이블이 있습니다: 내부(하단) 레이블은 VPN 레이블, 중간은 LDP 레이블, 외부(상단)는 RSVP 레이블입니다.

-

라우터 P2는 패킷을 수신하고 RSVP 레이블을 스왑하여 라우터 P1로 스위칭합니다. 이 토폴로지에서 라우터 P2는 LSP에서 끝에서 두 번째 홉 라우터이기 때문에 RSVP 레이블을 내보내고 인터페이스를

so-1/1/0.0통해 패킷을 라우터 P1로 전달합니다. 이 시점에서 스택에는 두 개의 레이블이 있습니다. 내부 레이블은 VPN 레이블이고, 외부 레이블은 LDP 레이블입니다. -

라우터 P1이 패킷을 수신하면 외부 레이블(LDP 레이블)을 내보내고 인터페이스

so-1/0/0.0을 사용하여 패킷을 라우터 PE1로 전달합니다. 이 토폴로지에서 라우터 PE1은 송신 LDP 라우터이므로 라우터 P1은 LDP 레이블을 다른 레이블로 스왑하는 대신 팝핑합니다. 이 시점에서 스택에는 VPN 레이블이라는 하나의 레이블만 있습니다. -

라우터 PE1이 패킷을 수신하면 VPN 레이블을 내보내고 인터페이스

ge-1/1/0.0을 통해 라우터 CE1에 IPv4 패킷으로 패킷을 전달합니다.

라우터 CE1에서 라우터 CE2로 향하는 패킷에 대해서도 유사한 작업 집합이 발생합니다.

다음 목록은 라우터 CE2에서 라우터 CE1로 전송되는 패킷에 대해 다양한 라우터에서 LDP, RSVP 및 VPN 레이블이 어떻게 발표되는지 설명합니다. 이러한 단계에는 레이블 값의 예가 포함됩니다( 그림 6 참조).

-

LDP 레이블

-

라우터 PE1은 라우터 P1에 자신에 대한 LDP 레이블 3을 공지합니다.

-

라우터 P1이 라우터 PE1에 대한 LDP 레이블 100,001을 라우터 P3에 발표합니다.

-

라우터 P3는 라우터 PE1에서 라우터 PE2로의 LDP 레이블 100,002를 발표합니다.

-

-

RSVP 레이블

-

라우터 P1은 라우터 P2에 RSVP 레이블 3을 공지합니다.

-

라우터 P2는 라우터 P3에 RSVP 레이블 100,003을 공지합니다.

-

-

VPN 레이블

-

라우터 PE1은 라우터 CE1에서 라우터 CE2로의 경로에 대해 라우터 PE2에 VPN 레이블 100,004를 발표합니다.

-

그림 6의 호스트 B에서 호스트 A로 전송된 패킷의 경우, 패킷이 목적지로 이동함에 따라 패킷 헤더와 레이블이 변경됩니다.

-

호스트 B에서 시작되는 패킷의 헤더에는 소스 주소 B와 대상 주소 A가 있습니다.

-

라우터 CE2는 패킷에 인터페이스

so-1/0/0의 다음 홉을 추가합니다. -

라우터 PE2는 인터페이스

so-1/0/0의 다음 홉을 스왑하고 PE1의 다음 홉으로 대체합니다. 또한 라우터 PE1에 도달하기 위해 두 개의 레이블을 추가하는데, 먼저 VPN 레이블(100,004), 그 다음 LDP 레이블(100,002)입니다. 따라서 VPN 레이블은 스택 상의 내부(하단) 레이블이고, LDP 레이블은 외부 레이블입니다. -

라우터 P3은 라우터 PE2(100,002)에 의해 추가된 LDP 레이블을 스왑 아웃하고 라우터 PE1(100,001)에 도달하기 위해 LDP 레이블로 대체합니다. 또한 라우터 P2(100,003)에 도달하기 위한 RSVP 레이블을 추가합니다.

-

라우터 P2는 MPLS LSP에서 끝에서 두 번째 홉이기 때문에 RSVP 레이블(100,003)을 제거합니다.

-

라우터 P1은 끝에서 두 번째 LDP 라우터이기 때문에 LDP 레이블(100,001)을 제거합니다. 또한 PE1의 다음 홉을 스왑 아웃하고 이를 다음 홉 인터페이스인

so-1/0/0로 대체합니다. -

라우터 PE1은 VPN 레이블(100,004)을 제거합니다. 또한 의

so-1/0/0다음 홉 인터페이스를 스왑 아웃하고 이를 다음 홉 인터페이스ge-1/1/0로 대체합니다. -

라우터 CE1은 의 다음 홉 인터페이스를

ge-1/1/0제거하고, 이제 패킷 헤더에는 B의 소스 주소와 A의 대상 주소만 포함됩니다.

이 예의 마지막 섹션에서는 그림 5에 표시된 각 서비스 P 라우터에서 VPN 기능을 구성하는 데 필요한 문을 통합합니다.

이 예에서 프라이빗 AS 번호는 경로 식별자 및 경로 대상에 사용됩니다. 이 번호는 설명을 위해서만 사용됩니다. VPN을 구성할 때 할당된 AS 번호를 사용해야 합니다.

다음 섹션에서는 PE 및 P 라우터에서 VPN 기능을 구성하는 방법에 대해 설명합니다. CE 라우터에는 VPN에 대한 정보가 없으므로 정상적으로 구성합니다.

- PE 및 P 라우터에서 IGP 활성화

- PE 및 P 라우터에서 LDP 활성화

- P 라우터에서 RSVP 및 MPLS 활성화

- P 라우터 간 MPLS LSP 터널 구성

- PE 라우터에서 IBGP 구성

- PE 라우터에서 VPN에 대한 라우팅 인스턴스 구성

- PE 라우터에서 VPN 정책 구성

- 라우터별로 요약된 LDP-over-RSVP VPN 구성

PE 및 P 라우터에서 IGP 활성화

PE 및 P 라우터가 라우팅 정보를 교환할 수 있도록 하려면 이러한 모든 라우터에서 IGP를 구성하거나 정적 경로를 구성해야 합니다. IGP는 VPN 라우팅 인스턴스 내(즉, 계층 수준이 아님[edit routing-instances])가 아닌 라우팅 프로토콜 프로세스(rpd)의 기본 인스턴스(즉, [edit protocols] 계층 수준)에서 구성합니다.

표준 방식으로 IGP를 구성합니다. 이 구성 예에는 구성의 이 부분이 포함되어 있지 않습니다.

PE 및 P 라우터에서 LDP 활성화

이 구성 예에서 LDP는 PE 라우터 간의 신호 전송 프로토콜입니다. VPN이 작동하려면 두 개의 PE 라우터와 PE 라우터에 연결된 P 라우터에서 LDP를 구성해야 합니다. 서비스 프로바이더 네트워크의 코어에 있는 인터페이스에서만 LDP를 구성해야 합니다. 즉, PE 라우터와 P 라우터 사이, P 라우터 사이입니다. PE 라우터와 CE 라우터 간의 인터페이스에서 LDP를 구성할 필요가 없습니다.

이 구성 예에서는 P 라우터의 루프백 인터페이스에 LDP를 구성합니다. 이 인터페이스가 MPLS LSP가 구성된 인터페이스이기 때문입니다.

PE 라우터에서는 논리적 인터페이스를 구성할 때 도 반드시 구성해야 family inet 합니다.

라우터 PE1에서 LDP를 구성합니다.

[edit protocols]

ldp {

interface so-1/0/0.0;

}

[edit interfaces]

so-1/0/0 {

unit 0 {

family mpls;

}

}

라우터 PE2에서 LDP를 구성합니다.

[edit protocols]

ldp {

interface so-0/0/0.0;

}

[edit interfaces]

so-0/0/1 {

unit 0 {

family mpls;

}

}

라우터 P1에서 LDP를 구성합니다.

[edit protocols]

ldp {

interface so-1/0/0.0;

interface lo0;

}

라우터 P3에서 LDP를 구성합니다.

[edit protocols]

ldp {

interface lo0;

interface so-0/0/0.0;

}

라우터 P2에서는 LDP를 구성할 필요가 없지만, RSVP LSP가 작동하지 않는 경우 폴백 LDP 경로를 제공하도록 선택적으로 구성할 수 있습니다.

[edit protocols]

ldp {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

P 라우터에서 RSVP 및 MPLS 활성화

P 라우터 P2에서는 RSVP 및 MPLS를 구성해야 합니다. 이 라우터는 P 라우터 P1과 P3 사이의 MPLS LSP 경로에 존재하기 때문입니다.

[edit]

protocols {

rsvp {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

mpls {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

}

P 라우터 간 MPLS LSP 터널 구성

이 구성 예에서 LDP는 RSVP LSP를 통해 터널링됩니다. 따라서 RSVP를 구성하는 것 외에도 IGP에서 트래픽 엔지니어링 지원을 활성화해야 하며 LDP 트래픽을 터널링하려면 MPLS LSP를 생성해야 합니다.

라우터 P1에서 RSVP를 활성화하고 MPLS LSP 터널의 한쪽 끝을 구성합니다. 이 예에서는 최단 경로 우선(OSPF)에 대해 트래픽 엔지니어링 지원이 활성화되어 있으며, LSP 및 라우터 PE1에 대한 인터페이스에서 MPLS를 구성합니다. to 문에서 라우터 P3의 루프백 주소를 지정합니다.

[edit]

protocols {

rsvp {

interface so-1/0/1.0;

}

mpls {

label-switched-path P1-to-P3 {

to 10.255.100.1;

ldp-tunneling;

}

interface so-1/0/0.0;

interface so-1/0/1.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-1/0/0.0;

interface so-1/0/1.0;

}

}

}

라우터 P3에서 RSVP를 활성화하고 MPLS LSP 터널의 다른 쪽 끝을 구성합니다. 다시 말하지만, 최단 경로 우선(OSPF)에 대해 트래픽 엔지니어링 지원이 활성화되며, LSP 및 라우터 PE2에 대한 인터페이스에서 MPLS를 구성합니다. to 문에서 라우터 P1의 루프백 주소를 지정합니다.

[edit]

protocols {

rsvp {

interface at-2/0/1.0;

}

mpls {

label-switched-path P3-to-P1 {

to 10.255.2.2;

ldp-tunneling;

}

interface at-2/0/1.0;

interface so-0/0/0.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface at-2/0/1.0;

interface so-0/0/0.0;

}

}

}

PE 라우터에서 IBGP 구성

PE 라우터에서 다음 속성을 가진 IBGP 세션을 구성합니다.

-

VPN family—IBGP 세션이 VPN용임을 나타내려면 문을 포함합니다

family inet-vpn. -

루프백 주소 - 로컬 PE 라우터의 루프백 주소를 지정하는 명령문을 포함합니다

local-address. VPN에 대한 IBGP 세션은 루프백 주소를 통해 실행됩니다. 또한 계층 수준에서 인터페이스를[edit interfaces]구성해야lo0합니다. 이 예는 라우터 구성의 이 부분을 포함하지 않습니다. -

Neighbor address—루프백(

lo0) 주소인 이웃 PE 라우터의 IP 주소를 지정하는 명령문을 포함합니다neighbor.

라우터 PE1에서 IBGP를 구성합니다.

[edit]

protocols {

bgp {

group PE1-to-PE2 {

type internal;

local-address 10.255.1.1;

family inet-vpn {

unicast;

}

neighbor 10.255.200.2;

}

}

}

라우터 PE2에서 IBGP를 구성합니다.

[edit]

protocols {

bgp {

group PE2-to-PE1 {

type internal;

local-address 10.255.200.2;

family inet-vpn {

unicast;

}

neighbor 10.255.1.1;

}

}

}

PE 라우터에서 VPN에 대한 라우팅 인스턴스 구성

두 PE 라우터 모두 VPN-A를 서비스하므로 다음을 정의하는 VPN에 대해 각 라우터에서 하나의 라우팅 인스턴스를 구성해야 합니다.

-

PE 라우터의 각 라우팅 인스턴스에 대해 고유해야 하는 경로 구분자. 하나의 VPN의 주소를 다른 VPN의 주소와 구별하는 데 사용됩니다.

-

PE 라우터에 VRF 테이블을 생성하는 의 인스턴스 유형

vrf입니다. -

CE 라우터에 연결된 인터페이스.

-

VRF 가져오기 및 내보내기 정책은 동일한 VPN을 서비스하는 각 PE 라우터에서 동일해야 합니다. 가져오기 정책에 문만

then reject포함되어 있지 않는 한, 커뮤니티에 대한 참조를 포함해야 합니다. 그렇지 않으면 구성을 커밋하려고 할 때 커밋이 실패합니다.메모:이 예에서 프라이빗 AS 번호는 경로 식별자에 사용됩니다. 이 번호는 설명을 위해서만 사용됩니다. VPN을 구성할 때 할당된 AS 번호를 사용해야 합니다.

-

PE 라우터와 CE 라우터 간의 라우팅은 PE 라우터가 연결된 CE 라우터와 VPN 관련 경로를 배포하는 데 필요합니다. 라우팅 프로토콜(BGP, OSPF 또는 RIP)을 구성하거나 정적 라우팅을 구성할 수 있습니다.

라우터 PE1에서 VPN-A에 대한 다음 라우팅 인스턴스를 구성합니다. 이 예에서 라우터 PE1은 RIP를 사용하여 연결된 고객 에지(CE) 라우터로부터 경로를 배포합니다.

[edit]

routing-instance {

VPN-A {

instance-type vrf;

interface ge-1/0/0.0;

route-distinguisher 65535:0;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

protocols {

rip {

group PE1-to-CE1 {

neighbor ge-1/0/0.0;

}

}

}

}

}

라우터 PE2에서 VPN-A를 위한 다음 라우팅 인스턴스를 구성합니다. 이 예에서 라우터 PE2는 최단 경로 우선(OSPF)을 사용하여 연결된 고객 에지(CE) 라우터로부터 경로를 배포합니다.

[edit]

routing-instance {

VPN-A {

instance-type vrf;

interface so-1/2/0.0;

route-distinguisher 65535:1;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

protocols {

ospf {

area 0.0.0.0 {

interface so-1/2/0.0;

}

}

}

}

}

PE 라우터에서 VPN 정책 구성

VPN 내에서 패킷을 포워딩하는 데 사용하는 VRF 테이블에 적절한 경로를 설치할 수 있도록 각 PE 라우터에서 VPN 가져오기 및 내보내기 정책을 구성해야 합니다. VPN-A의 경우 VRF 테이블은 VPN-A.inet.0입니다.

VPN 정책에서 VPN 대상 커뮤니티도 구성합니다.

이 예에서 프라이빗 AS 번호는 라우트 대상에 사용됩니다. 이 번호는 설명을 위해서만 사용됩니다. VPN을 구성할 때 할당된 AS 번호를 사용해야 합니다.

라우터 PE1에서 다음 VPN 가져오기 및 내보내기 정책을 구성합니다.

이 예에 표시된 정책 한정자는 VPN이 작동하는 데 필요한 한정자입니다. 필요에 따라 구성하는 모든 정책에 대해 추가 한정자를 구성할 수 있습니다.

[edit]

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol rip;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:00;

}

라우터 PE2에서 다음 VPN 가져오기 및 내보내기 정책을 구성합니다.

[edit]

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol ospf;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:00;

}

라우터에 VPN 정책을 적용하기 위해 PE 라우터에서 라우팅 인스턴스를 구성할 때 및 vrf-import 문을 포함합니다vrf-export. VRF 가져오기 및 내보내기 정책은 PE 라우터 간에 실행되는 IBGP 세션에서 경로 배포를 처리합니다.

라우터별로 요약된 LDP-over-RSVP VPN 구성

라우터 PE1

VPN-A용 라우팅 인스턴스

routing-instance {

VPN-A {

instance-type vrf;

interface ge-1/0/0.0;

route-distinguisher 65535:0;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

}

}

인스턴스 라우팅 프로토콜

protocols {

rip {

group PE1-to-CE1 {

neighbor ge-1/0/0.0;

}

}

}

인터페이스

interfaces {

so-1/0/0 {

unit 0 {

family mpls;

}

}

ge-1/0/0 {

unit 0;

}

}

기본 프로토콜 인스턴스

protocols {

}

LDP 활성화

ldp {

interface so-1/0/0.0;

}

MPLS 사용

mpls {

interface so-1/0/0.0;

interface ge-1/0/0.0;

}

IBGP를 구성합니다

bgp {

group PE1-to-PE2 {

type internal;

local-address 10.255.1.1;

family inet-vpn {

unicast;

}

neighbor 10.255.100.1;

}

}

VPN 정책 구성

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol rip;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:00;

}

라우터 P1

기본 프로토콜 인스턴스

protocols {

}

RSVP 활성화

rsvp {

interface so-1/0/1.0;

}

LDP 활성화

ldp {

interface so-1/0/0.0;

interface lo0.0;

}

MPLS 사용

mpls {

label-switched-path P1-to-P3 {

to 10.255.100.1;

ldp-tunneling;

}

interface so-1/0/0.0;

interface so-1/0/1.0;

}

트래픽 엔지니어링 지원을 위한 최단 경로 우선(OSPF) 구성

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-1/0/0.0;

interface so-1/0/1.0;

}

}

라우터 P2

기본 프로토콜 인스턴스

protocols {

}

RSVP 활성화

rsvp {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

MPLS 사용

mpls {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

라우터 P3

기본 프로토콜 인스턴스

protocols {

}

RSVP 활성화

rsvp {

interface at-2/0/1.0;

}

LDP 활성화

ldp {

interface so-0/0/0.0;

interface lo0.0;

}

MPLS 사용

mpls {

label-switched-path P3-to-P1 {

to 10.255.2.2;

ldp-tunneling;

}

interface at-2/0/1.0;

interface so-0/0/0.0;

}

트래픽 엔지니어링 지원을 위한 최단 경로 우선(OSPF) 구성

ospf {

traffic-engineering;

area 0.0.0.0 {

interface at-2/0/1.0;

interface at-2/0/1.0;

}

}

라우터 PE2

VPN-A용 라우팅 인스턴스

routing-instance {

VPN-A {

instance-type vrf;

interface so-1/2/0.0;

route-distinguisher 65535:1;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

}

}

인스턴스 라우팅 프로토콜

protocols {

ospf {

area 0.0.0.0 {

interface so-1/2/0.0;

}

}

}

인터페이스

interfaces {

so-0/0/0 {

unit 0 {

family mpls;

}

}

so-1/2/0 {

unit 0;

}

}

기본 프로토콜 인스턴스

protocols {

}

LDP 활성화

ldp {

interface so-0/0/0.0;

}

MPLS 사용

mpls {

interface so-0/0/0.0;

interface so-1/2/0.0;

}

IBGP를 구성합니다

bgp {

group PE2-to-PE1 {

type internal;

local-address 10.255.200.2;

family inet-vpn {

unicast;

}

neighbor 10.255.1.1;

}

}

VPN 정책 구성

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol ospf;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:01;

}

애플리케이션 기반 레이어 3 VPN 토폴로지 구성

이 예는 레이어 3 VPN으로 트래픽을 전달하는 애플리케이션 기반 메커니즘을 보여줍니다. 일반적으로 하나 이상의 인터페이스는 VPN 라우팅 인스턴스의 구성에 포함하여 VPN과 연결되거나 VPN에 바인딩됩니다. 인터페이스를 VPN에 바인딩함으로써 VPN의 VRF 테이블은 해당 인터페이스의 모든 수신 트래픽에 대한 포워딩 결정을 내리는 데 사용됩니다. 인터페이스 바인딩에는 VRF 테이블에 인터페이스 로컬 경로도 포함되어 VRF 경로에 대한 다음 홉 해상도를 제공합니다.

이 예에서는 방화벽 필터를 사용하여 인터페이스의 수신 트래픽이 표준 라우팅 테이블인 inet.0을 통해 전달되고 어떤 수신 트래픽이 VRF 테이블을 통해 전달되는지 정의합니다. 인터페이스의 수신 트래픽이 하나 이상의 VPN으로 리디렉션될 수 있도록 이 예를 확장할 수 있습니다. 예를 들어 소스 주소를 기반으로 트래픽을 전달하거나, HTTP(Hypertext Transfer Protocol) 트래픽을 전달하거나, 스트리밍 미디어만 전달하는 VPN을 지원하도록 구성을 정의할 수 있습니다.

이 구성이 작동하려면 다음 조건이 충족되어야 합니다.

-

필터 기반 포워딩을 사용하는 인터페이스는 VPN에 바인딩해서는 안 됩니다.

-

정적 라우팅은 라우팅 수단으로 사용해야 합니다.

-

VRF 테이블에 로컬 경로를 제공하려면 inet.0과 VRF 테이블 간에 공유되는 인터페이스 라우팅 테이블 그룹을 정의해야 합니다.

이 예는 두 개의 서로 다른 VPN에 있는 두 개의 클라이언트 호스트(클라이언트 D와 클라이언트 E)로 구성되며, VPN 내부와 인터넷 모두에 트래픽을 전송하고자 합니다. 경로는 다음과 같이 정의됩니다.

-

클라이언트 A는 VPN A를 사용하는 반환 경로와 함께 VPN A를 통해 클라이언트 E에 트래픽을 전송합니다(VPN의 VRF 테이블 사용).

-

클라이언트 B는 표준 대상 기반 라우팅(inet.0 라우팅 테이블 사용)을 사용하는 반환 경로와 함께 VPN B를 통해 클라이언트 D에 트래픽을 보냅니다.

-

클라이언트 B와 C는 반환 경로도 표준 라우팅을 사용하는 표준 라우팅(inet.0 라우팅 테이블 사용)을 사용하여 인터넷으로 트래픽을 보냅니다.

이 예시는 애플리케이션 기반 레이어 3 VPN 토폴로지를 구성하는 데 매우 다양한 옵션이 있음을 보여줍니다. 이러한 유연성은 제한된 라우팅 환경에서 특정 트래픽을 포워딩해야 하는 많은 네트워크 구현에 적용됩니다.

이 구성 예는 필터 기반 포워딩, 라우팅 인스턴스 및 정책에 대한 구성의 일부만 보여줍니다. 레이어 3 VPN을 구성하는 방법에 대해서는 설명하지 않습니다.

그림 7 은 이 예에서 사용된 네트워크 토폴로지를 보여줍니다.

예

예

라우터 A의 구성

라우터 A에서 클라이언트 A, B, C에 대한 인터페이스를 구성합니다. 구성은 수신 트래픽을 평가하여 VPN 또는 표준 대상 기반 라우팅을 통해 전달되는지 여부를 결정합니다.

먼저 인바운드 필터를 적용하고 인터페이스를 구성합니다.

[edit]

interfaces {

fe-1/1/0 {

unit 0 {

family inet {

filter {

input fbf-vrf;

}

address 192.168.1.1/24;

}

}

}

}

필터 기반 포워딩을 사용하는 인터페이스는 VPN에 바인딩해서는 안 되므로 VRF 테이블에 다음 홉 경로를 제공하는 대체 방법을 구성해야 합니다. 인터페이스 라우팅 테이블 그룹을 정의하고 이 그룹을 모든 라우팅 테이블 간에 공유하면 됩니다.

[edit]

routing-options {

interface-routes {

rib-group inet if-rib;

}

rib-groups {

if-rib {

import-rib [ inet.0 vpn-A.inet.0 vpn-B.inet.0 ];

}

}

}

인터페이스 fe-1/1/0.0의 수신 트래픽에 다음 필터를 적용합니다. 첫 번째 용어는 클라이언트 A의 트래픽과 일치시켜 VPN A의 라우팅 인스턴스로 전달합니다. 두 번째 용어는 클라이언트 D로 향하는 클라이언트 B의 트래픽을 일치시키고 VPN B의 라우팅 인스턴스로 전달합니다. 세 번째 용어는 inet.0의 경로에 따라 대상 기반 전달을 통해 정상적으로 전달되는 다른 모든 트래픽과 일치합니다.

[edit firewall family family-name]

filter fbf-vrf {

term vpnA {

from {

source-address {

192.168.1.1/32;

}

}

then {

routing-instance vpn-A;

}

}

term vpnB {

from {

source-address {

192.168.1.2/32;

}

destination-address {

192.168.3.0/24;

}

}

then routing-instance vpn-B;

}

}

term internet {

then accept;

}

그런 다음 VPN A 및 VPN B에 대한 라우팅 인스턴스를 구성합니다. 이러한 문에는 문을 제외하고 interface 레이어 3 VPN을 정의하는 데 필요한 모든 문이 포함되어 있습니다.

[edit]

routing-instances {

vpn-A {

instance-type vrf;

route-distinguisher 172.21.10.63:100;

vrf-import vpn-A-import;

vrf-export vpn-A-export;

}

vpn-B {

instance-type vrf;

route-distinguisher 172.21.10.63:200;

vrf-import vpn-B-import;

vrf-export vpn-B-export;

}

}

라우터 E의 구성

라우터 E에서 인터넷에 연결하기 위한 기본 경로를 구성합니다. 네트워크에서 종료 지점을 제공하기 위해 이 경로를 로컬 IBGP 메시에 삽입해야 합니다.

[edit]

routing-options {

static {

route 0.0.0.0/0 next-hop so-2/2/2.0 discard

}

}

VPN 정책과 일치하는 인터페이스 fe-1/1/1.0 의 모든 수신 트래픽이 VPN A를 통해 전달되도록 클라이언트 E에 대한 인터페이스를 구성합니다.

[edit]

routing-instances {

vpn-A {

interface fe-1/1/1.0

instance-type vrf;

route-distinguisher 172.21.10.62:100;

vrf-import vpn-A-import;

vrf-export vpn-A-export;

routing-options {

static {

route 192.168.2.0/24 next-hop fe-1/1/1.0;

}

}

}

}

라우터 F의 구성

다시 말하지만, 필터 기반 포워딩을 사용하는 인터페이스는 VPN에 바인딩되어서는 안 되므로 인터페이스 라우팅 테이블 그룹을 정의하고 모든 라우팅 테이블 간에 이 그룹을 공유하여 VRF 테이블에 다음 홉 경로를 제공하는 대체 방법을 구성합니다. 일반적인 inet.0 라우팅을 위해 클라이언트에 다시 경로를 제공하려면, inet.0에 포함할 정적 경로를 정의하고 이 정적 경로를 BGP에 재배포합니다.

[edit]

routing-options {

interface-routes {

rib-group inet if-rib;

}

rib-groups {

if-rib {

import-rib [ inet.0 vpn-B.inet.0 ];

}

}

}

VPN B에서 클라이언트 D로 트래픽을 전달하려면 라우터 F에서 VPN B에 대한 라우팅 인스턴스를 구성합니다. 인터페이스 so-3/3/3.0 내 클라이언트 D로부터 유입되는 모든 트래픽은 inet.0의 경로를 기반으로 대상 주소를 통해 정상적으로 전달됩니다.

[edit]

routing-instances {

vpn-B {

instance-type vrf;

route-distinguisher 172.21.10.64:200;

vrf-import vpn-B-import;

vrf-export vpn-B-export;

routing-options {

static {

route 192.168.3.0/24 next-hop so-3/3/3.0;

}

}

}

}