가상 라우터의 보안 터널 인터페이스

가상 라우터의 보안 터널(st0) 인터페이스에 대해 알아보려면 이 주제를 읽어보십시오.

보안 터널 인터페이스(st0)는 일반 텍스트 트래픽을 IPsec VPN 터널로 라우팅하기 위해 경로 기반 VPN에서 사용하는 내부 인터페이스입니다.

경로 기반 VPN에 대한 가상 라우터 지원 이해

이 기능에는 경로 기반 VPN에 대한 라우팅 인스턴스 지원이 포함됩니다. 이전 릴리스에서 st0 인터페이스가 기본이 아닌 라우팅 인스턴스에 배치되면 이 인터페이스의 VPN 터널이 제대로 작동하지 않았습니다. st0 인터페이스를 라우팅 인스턴스에 배치하고 포인트 투 포인트 모드 또는 멀티포인트 모드에서 각 유닛을 구성할 수 있습니다. 따라서 VPN 트래픽은 이제 기본이 아닌 VR에서 올바르게 작동합니다. 이제 서로 다른 라우팅 인스턴스에서 st0 인터페이스의 서로 다른 하위 단위를 구성할 수 있습니다. 기본이 아닌 라우팅 인스턴스에 대해 지원되는 기능은 다음과 같습니다.

수동 키 관리

전송 트래픽

셀프 트래픽

VPN 모니터링

허브 앤 스포크(hub-and-spoke) VPN

ESP(Encapsulating Security Payload) 프로토콜

인증 헤더(AH) 프로토콜

적극적인 모드 또는 메인 모드

루프백(lo0) 인터페이스에 고정된 st0

SRX 시리즈 방화벽에서 지원되는 최대 가상 라우터(VR) 수

ALG(Application Layer Gateway), 침입 탐지 및 방지(IDP), 콘텐츠 보안과 같은 애플리케이션

DPD(Dead Peer Detection)

섀시 클러스터 활성화/백업

st0을 통한 OSPF(Open Shortest Path First)

st0을 통한 RIP(Routing Information Protocol)

VR 내부의 정책 기반 VPN

가상 라우터 제한 사항 이해

SRX 시리즈 방화벽에서 VPN을 구성할 때 가상 라우터 간의 IP 주소 겹침은 다음과 같은 제한 사항과 함께 지원됩니다.

IKE 외부 인터페이스 주소는 다른 가상 라우터와 겹칠 수 없습니다.

내부 또는 트러스트 인터페이스 주소는 다른 가상 라우터와 겹칠 수 있습니다.

st0 인터페이스 주소는 NHTB와 같은 point-to-multipoint 터널의 경로 기반 VPN에서 겹칠 수 없습니다.

st0 인터페이스 주소는 지점 간 터널의 경로 기반 VPN에서 겹칠 수 있습니다.

참조

예: 가상 라우터에서 st0 인터페이스 구성

이 예는 가상 라우터에서 st0 인터페이스를 구성하는 방법을 보여줍니다.

요구 사항

시작하기 전에 인터페이스를 구성하고 인터페이스를 보안 영역에 할당합니다. "보안 영역 개요"를 참조하십시오.

개요

이 예제에서는 다음 작업을 수행합니다.

인터페이스를 구성합니다.

IKE(Internet Key Exchange) 1단계 제안을 구성합니다.

IKE(Internet Key Exchange) 정책을 구성하고 제안을 참조합니다.

IKE(Internet Key Exchange) 게이트웨이를 구성하고 정책을 참조합니다.

2단계 제안을 구성합니다.

정책을 구성하고 제안을 참조합니다.

자동 키 IKE(Internet Key Exchange)를 구성하고 정책 및 게이트웨이를 참조합니다.

보안 정책을 구성합니다.

라우팅 인스턴스를 구성합니다.

터널 인터페이스에 VPN 바인딩을 구성합니다.

라우팅 옵션을 구성합니다.

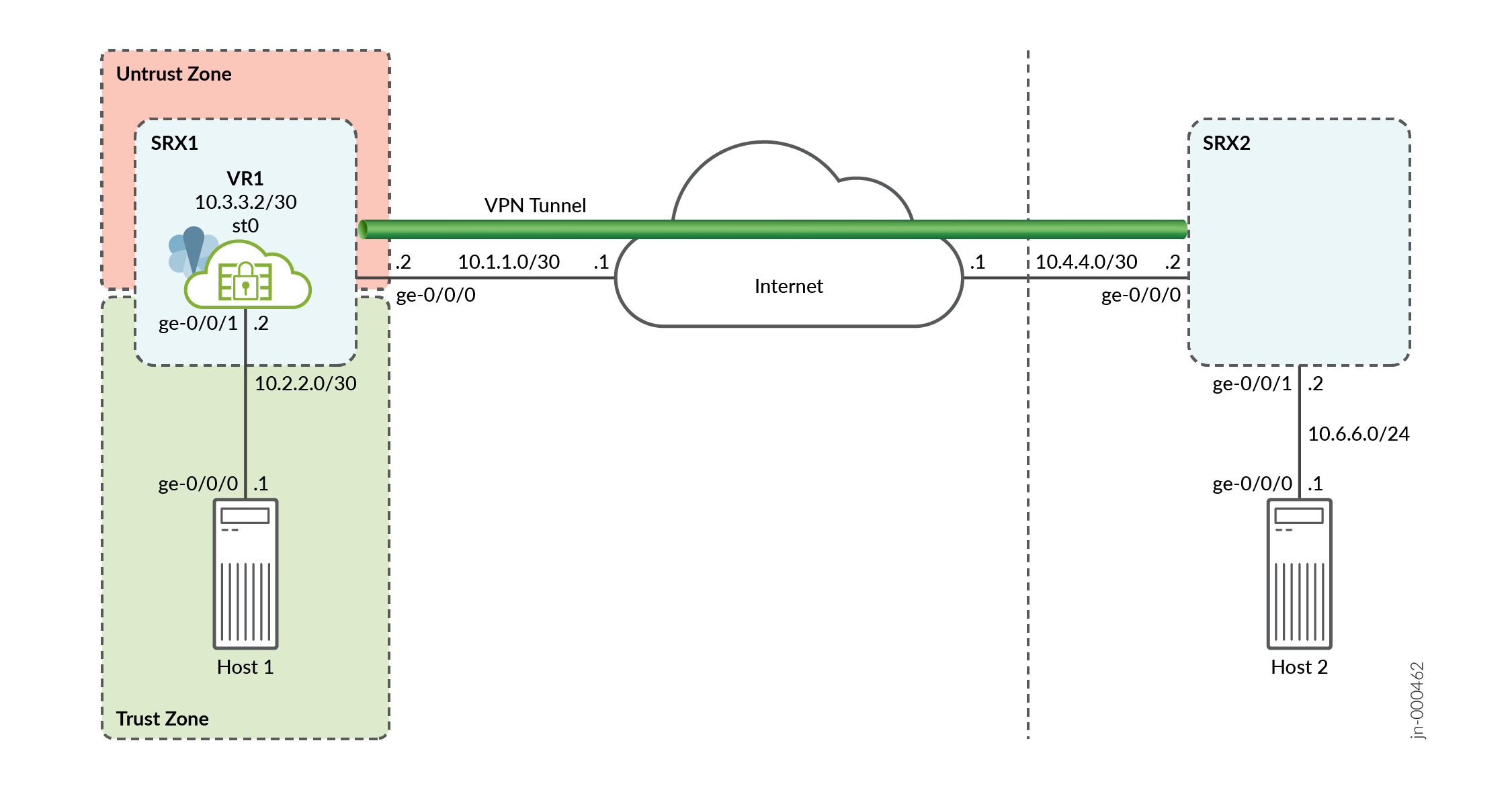

그림 1 본 예제에서 사용되는 토폴로지를 나타냅니다.

다음 표에는 구성 매개 변수가 나와 있습니다.

|

기능 |

이름 |

구성 매개 변수 |

|---|---|---|

|

인터페이스 |

ge-0/0/0.0 |

10.1.1.2/30 |

|

ge-0/0/1.0 |

10.2.2.2/30 |

|

|

st0.0 (터널 인터페이스) |

10.3.3.2/30 |

|

|

라우팅 인스턴스(가상 라우터) |

VR1 |

ge-0/0/1.0 st0.0 |

|

정적 라우팅 |

10.6.6.0/24 |

다음 홉은 st0.0입니다. |

|

보안 존 |

신뢰 |

|

|

untrust |

|

|

기능 |

이름 |

구성 매개 변수 |

|---|---|---|

|

제안 |

first_ikeprop |

|

|

정책 |

first_ikepol |

|

|

게이트웨이 |

첫 |

|

|

기능 |

이름 |

구성 매개 변수 |

|---|---|---|

|

제안 |

first_ipsecprop |

|

|

정책 |

first_ipsecpol |

|

|

VPN |

first_vpn |

|

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.2/30 set interfaces ge-0/0/1 unit 0 family inet address 10.2.2.2/30 set interfaces st0 unit 0 family inet address 10.3.3.2/30 set security zones security-zone trust interfaces ge-0/0/1 set security zones security-zone untrust interfaces ge-0/0/0 set security zones security-zone untrust interfaces st0.0 set security ike proposal first_ikeprop authentication-method pre-shared-keys set security ike proposal first_ikeprop dh-group group2 set security ike proposal first_ikeprop authentication-algorithm md5 set security ike proposal first_ikeprop encryption-algorithm 3des-cbc set security ike policy first_ikepol mode main set security ike policy first_ikepol proposals first_ikeprop set security ike policy first_ikepol pre-shared-key ascii-text "$ABC123" set security ike gateway first ike-policy first_ikepol set security ike gateway first address 10.4.4.2 set security ike gateway first external-interface ge-0/0/0.0 set security ipsec proposal first_ipsecprop protocol esp set security ipsec proposal first_ipsecprop authentication-algorithm hmac-md5-96 set security ipsec proposal first_ipsecprop encryption-algorithm 3des-cbc set security ipsec policy first_ipsecpol perfect-forward-secrecy keys group1 set security ipsec policy first_ipsecpol proposals first_ipsecprop set security ipsec vpn first_vpn bind-interface st0.0 set security ipsec vpn first_vpn ike gateway first set security ipsec vpn first_vpn ike ipsec-policy first_ipsecpol set security ipsec vpn first_vpn establish-tunnels immediately set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 then permit set security policies from-zone untrust to-zone trust policy p2 match source-address any set security policies from-zone untrust to-zone trust policy p2 match destination-address any set security policies from-zone untrust to-zone trust policy p2 match application any set security policies from-zone untrust to-zone trust policy p2 then permit set routing-instances VR1 instance-type virtual-router set routing-instances VR1 interface ge-0/0/1.0 set routing-instances VR1 interface st0.0 set routing-instances VR1 routing-options static route 10.6.6.0/24 next-hop st0.0

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 Junos OS CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

VR에서 st0을 구성하는 방법:

인터페이스를 구성합니다.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.2/30 user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.2.2.2/30 user@host# set interfaces st0 unit 0 family inet address 10.3.3.2/30

-

보안 영역을 구성합니다.

[edit] user@host# set security zones security-zone trust interfaces ge-0/0/1 user@host# set security zones security-zone untrust interfaces ge-0/0/0 user@host# set security zones security-zone untrust interfaces st0.0

IPsec 터널의 1단계를 구성합니다.

[edit security ike] user@host# set proposal first_ikeprop authentication-method pre-shared-keys user@host# set proposal first_ikeprop dh-group group2 user@host# set proposal first_ikeprop authentication-algorithm md5 user@host# set proposal first_ikeprop encryption-algorithm 3des-cbc

IKE(Internet Key Exchange) 정책을 구성하고 제안을 참조합니다.

[edit security ike] user@host# set policy first_ikepol mode main user@host# set policy first_ikepol proposals first_ikeprop user@host# set policy first_ikepol pre-shared-key ascii-text "$ABC123"

IKE(Internet Key Exchange) 게이트웨이를 구성하고 정책을 참조합니다.

[edit security ike] user@host# set gateway first ike-policy first_ikepol user@host# set gateway first address 10.4.4.2 user@host# set gateway first external-interface ge-0/0/0.0

IPsec 터널의 2단계를 구성합니다.

[edit security ipsec] user@host# set proposal first_ipsecprop protocol esp user@host# set proposal first_ipsecprop authentication-algorithm hmac-md5-96 user@host# set proposal first_ipsecprop encryption-algorithm 3des-cbc

정책을 구성하고 제안을 참조합니다.

[edit security ipsec] user@host# set policy first_ipsecpol perfect-forward-secrecy keys group1 user@host# set policy first_ipsecpol proposals first_ipsecprop

자동 키 IKE(Internet Key Exchange)를 구성하고 정책 및 게이트웨이를 참조합니다.

[edit security ipsec] user@host# set vpn first_vpn ike gateway first user@host# set vpn first_vpn ike ipsec-policy first_ipsecpol user@host# set vpn first_vpn establish-tunnels immediately

터널 인터페이스에 VPN 바인딩을 구성합니다.

[edit security ipsec] user@host# set vpn first_vpn bind-interface st0.0

보안 정책을 구성합니다.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p1 match source-address any user@host# set from-zone trust to-zone untrust policy p1 match destination-address any user@host# set from-zone trust to-zone untrust policy p1 match application any user@host# set from-zone trust to-zone untrust policy p1 then permit user@host# set from-zone untrust to-zone trust policy p2 match source-address any user@host# set from-zone untrust to-zone trust policy p2 match destination-address any user@host# set from-zone untrust to-zone trust policy p2 match application any user@host# set from-zone untrust to-zone trust policy p2 then permit

라우팅 인스턴스에서 st0을 구성합니다.

[edit routing-instances] user@host# set VR1 instance-type virtual-router user@host# set VR1 interface ge-0/0/1.0 user@host# set VR1 interface st0.0

라우팅 옵션을 구성합니다.

[edit routing-instances VR1 routing-options] user@host# set static route 10.6.6.0/24 next-hop st0.0

결과

구성 모드에서 show security 및 show routing-instances 명령을 입력하여 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show security

ike {

proposal first_ikeprop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm md5;

encryption-algorithm 3des-cbc;

}

policy first_ikepol {

mode main;

proposals first_ikeprop;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway first {

ike-policy first_ikepol;

address 10.4.4.2;

external-interface ge-0/0/0.0;

}

}

ipsec {

proposal first_ipsecprop {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm 3des-cbc;

}

policy first_ipsecpol {

perfect-forward-secrecy {

keys group1;

}

proposals first_ipsecprop;

}

vpn first_vpn {

bind-interface st0.0;

ike {

gateway first;

ipsec-policy first_ipsecpol;

}

establish-tunnels immediately;

}

}

policies {

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy p2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

zones {

security-zone trust {

interfaces {

ge-0/0/1.0;

}

}

security-zone untrust {

interfaces {

ge-0/0/0.0;

st0.0;

}

}

}

user@host# show routing-instances

VR1 {

instance-type virtual-router;

interface ge-0/0/1.0;

interface st0.0;

routing-options {

static {

route 10.6.6.0/24 next-hop st0.0;

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. Feature Explorer 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.