인증서 등록

인증 기관(CA)은 인증서 검증을 통해 두 엔드포인트 간에 보안 연결을 설정하는 데 도움이 되는 디지털 인증서를 발급합니다. 다음 항목에서는 SCEP(단순 인증서 등록 프로토콜)를 사용하여 온라인 또는 로컬로 CA 인증서를 구성하는 방법에 대해 설명합니다.

온라인으로 디지털 인증서 등록: 구성 개요

CMPv2(Certificate Management Protocol version 2) 또는 SCEP(Simple Certificate Enrollment Protocol)를 사용하여 디지털 인증서를 등록할 수 있습니다. 온라인으로 인증서를 등록하려면:

디바이스에서 키 페어를 생성합니다. 자체 서명 디지털 인증서를 참조하십시오.

CA와 관련된 정보가 포함된 CA 프로필을 만듭니다. 예: CA 프로필 구성.

SCEP의 경우에만 CA 인증서를 등록합니다. SCEP를 사용하여 온라인으로 CA 인증서 등록을 참조하십시오.SCEP를 사용하여 온라인으로 CA 인증서 등록

이전에 CA 인증서를 로드한 CA에서 로컬 인증서를 등록합니다. 예: SCEP를 사용하여 온라인으로 로컬 인증서 등록.

자동 재등록을 구성합니다. 예: SCEP를 사용하여 로컬 인증서를 자동으로 갱신합니다.

온라인 CA 인증서 등록 이해

SCEP(Simple Certificate Enrollment Protocol)를 사용하면 온라인으로 인증 기관(CA) 인증서를 획득하고 지정된 인증서 ID에 대한 온라인 등록을 시작하도록 주니퍼 네트웍스 디바이스를 구성할 수 있습니다. CA 공개 키는 원격 피어의 인증서를 확인합니다.

로컬 인증서 요청 이해

로컬 인증서 요청을 생성하면 디바이스는 동일한 인증서 ID를사용하여 이전에 생성한 키 쌍에서 PKCS #10 형식의 n 엔드 엔티티 인증서를 생성합니다.

주체 이름은 CN(일반 이름), OU(조직 구성 단위), 조직(O), 구/군/시(L), 시/도(ST), 국가(C) 및 DC(도메인 구성 요소)의 형태로 로컬 인증서 요청과 연결됩니다. 또한 주체 대체 이름은 다음 형식으로 연결됩니다.

-

IP 주소

-

이메일 주소

-

FQDN(정규화된 도메인 이름)

DC(도메인 구성 요소), CN(일반 이름), 일련 번호(SN), OU(조직 구성 단위 이름), 조직 이름(O), 구/군/시(L), 시/도(ST) 및 국가(C)를 포함하여 따옴표 안에 주체 이름을 따옴표 형식으로 지정합니다.

일부 CA는 인증서의 도메인 이름으로 전자 메일 주소를 지원하지 않습니다. 로컬 인증서 요청에 이메일 주소를 포함하지 않으면 디바이스를 동적 피어로 구성할 때 이메일 주소를 로컬 IKE(Internet Key Exchange) ID로 사용할 수 없습니다. 대신 정규화된 도메인 이름(로컬 인증서에 있는 경우)을 사용하거나 로컬 ID 필드를 비워 둘 수 있습니다. 동적 피어에 대한 로컬 ID를 지정하지 않은 경우, 피어 ID 필드에 IPsec 터널의 다른 쪽 끝에 있는 디바이스의 해당 피어를 입력합니다 .hostname.domain-name

SCEP를 사용하여 온라인으로 CA 인증서 등록

시작하기 전에:

공개 및 개인 키 쌍을 생성합니다. 자체 서명 디지털 인증서를 참조하십시오.

CA 프로필을 만듭니다. 예: CA 프로필 구성.

CA 인증서를 온라인으로 등록하려면 다음을 수행합니다.

SCEP를 사용하여 온라인으로 CA 인증서를 검색합니다. (CA 서버에 도달하는 데 필요한 속성은 정의된 CA 프로필에서 가져옵니다.)

user@host> request security pki ca-certificate enroll ca-profile ca-profile-ipsec

명령은 수신된 CA 인증서의 지문을 제공하기 위해 동기적으로 처리됩니다.

Fingerprint: e6:fa:d6:da:e8:8d:d3:00:e8:59:12:e1:2c:b9:3c:c0:9d:6c:8f:8d (sha1) 82:e2:dc:ea:48:4c:08:9a:fd:b5:24:b0:db:c3:ba:59 (md5) Do you want to load the above CA certificate ? [yes,no]

올바른 인증서가 로드되었는지 확인합니다. CA 인증서는 CLI 프롬프트에 입력할 때만 로드됩니다.yes

키 페어의 비트 길이와 같은 인증서에 대한 자세한 내용을 보려면 명령을 사용하십시오.

show security pki ca-certificate

예: SCEP를 사용하여 온라인으로 로컬 인증서 등록

이 예에서는 SCEP(Simple Certificate Enrollment Protocol)를 사용하여 로컬 인증서를 온라인으로 등록하는 방법을 보여 줍니다.

요구 사항

시작하기 전에:

공개 및 개인 키 쌍을 생성합니다. 자체 서명 디지털 인증서를 참조하십시오.자체 서명 디지털 인증서

인증 기관 프로필을 구성합니다. 예: CA 프로필 구성.

SCEP의 경우 CA 인증서를 등록합니다. SCEP를 사용하여 온라인으로 CA 인증서 등록을 참조하십시오.SCEP를 사용하여 온라인으로 CA 인증서 등록

개요

이 예에서는 온라인으로 로컬 인증서를 획득하고 SCEP를 사용하여 지정된 인증서 ID에 대한 온라인 등록을 시작하도록 주니퍼 네트웍스 디바이스를 구성합니다. CA 프로파일 이름 에서 CA 서버에 대한 URL 경로를 지정합니다.ca-profile-ipsec

명령을 사용 하 여 지정 된 인증서 ID에 대 한 온라인 등록을 시작 합니다.request security pki local-certificate enroll scep (Junos OS 릴리스 15.1X49-D40 및 Junos OS 릴리스 17.3R1부터 키워드가 지원되며 필수입니다.) CA 프로파일 이름(예: ), 이전에 생성된 키 쌍에 해당하는 인증서 ID(예 : ) 및 다음 정보를 지정해야 합니다.scepca-profile-ipsecqqq

인증서 등록 및 재등록을 위해 CA 관리자가 제공한 챌린지 암호입니다.

다음 값 중 하나 이상:

IKE 협상에서 인증서 소유자를 식별하기 위한 도메인 이름(예: )입니다.

qqq.example.net전자 메일 문과의 IKE 협상을 위한 인증서 소유자의 ID(예: ).

qqq@example.net디바이스가 고정 IP 주소로 구성된 경우 IP 주소(예: ).

10.10.10.10

DC(도메인 구성 요소), CN(일반 이름), 일련 번호(SN), OU(조직 구성 단위 이름), 조직 이름(O), 구/군/시(L), 시/도(ST) 및 국가(C)를 포함하여 따옴표 안에 주체 이름을 따옴표 형식으로 지정합니다.

장치 인증서를 가져오면 인증서 ID에 대한 온라인 등록이 시작됩니다. 명령은 비동기적으로 처리됩니다.

구성

절차

단계별 절차

로컬 인증서를 온라인으로 등록하려면:

CA 프로필을 지정합니다.

[edit] user@host# set security pki ca-profile ca-profile-ipsec enrollment url path-to-ca-server

디바이스 구성을 완료하면 해당 구성을 커밋합니다.

[edit] user@host# commit

작동 모드 명령을 실행하여 등록 프로세스를 시작합니다.

user@host> request security pki local-certificate enroll scep ca-profile ca-profile-ipsec certificate-id qqq challenge-password ca-provided-password domain-name qqq.example.net email qqq@example.net ip-address 10.10.10.10 subject DC=example, CN=router3, SN, OU=marketing, O=example, L=sunnyvale, ST=california, C=us

일련 번호 없이 제목 필드에서 SN을 정의하면 디바이스에서 직접 일련 번호를 읽고 인증서 서명 요청(CSR)에 추가됩니다.

Junos OS 릴리스 19.4R2부터 ECDSA 키가 SCEP에서 지원되지 않으므로 SCEP(Simple Certificate Enrollment Protocol)와 함께 ECDSA(Elliptic Curve Digital Signature Algorithm) 키를 사용하여 로컬 인증서를 등록하려고 하면 경고 메시지가 표시됩니다.ECDSA Keypair not supported with SCEP for cert_id <certificate id>

검증

구성이 제대로 작동하는지 확인하려면 명령을 입력합니다 .show security pki

예: SCEP를 사용하여 로컬 인증서 자동 갱신

CMPv2(Certificate Management Protocol version 2) 또는 SCEP(Simple Certificate Enrollment Protocol)를 사용하여 디지털 인증서를 등록할 수 있습니다. 이 예에서는 SCEP를 사용하여 로컬 인증서를 자동으로 갱신하는 방법을 보여 줍니다.

요구 사항

시작하기 전에:

온라인 또는 수동으로 인증서를 얻습니다. 디지털 인증서를 참조하십시오.디지털 인증서

로컬 인증서를 가져옵니다. 예: SCEP를 사용하여 온라인으로 로컬 인증서 등록.

개요

온라인 등록을 통해 획득했거나 수동으로 로드된 인증서를 자동으로 갱신하도록 장치를 설정할 수 있습니다. 자동 인증서 갱신을 사용하면 인증서가 만료되기 전에 디바이스에서 인증서를 갱신하는 것을 기억할 필요가 없으며 항상 유효한 인증서를 유지하는 데 도움이 됩니다.

자동 인증서 갱신은 기본적으로 비활성화되어 있습니다. 자동 인증서 갱신을 활성화하고 만료되기 전에 인증서 재등록 요청을 자동으로 보내도록 디바이스를 구성할 수 있습니다. 인증서 재등록 요청을 보낼 시기를 지정할 수 있습니다. 재등록에 대한 트리거는 만료 전에 남아 있는 인증서 수명의 백분율입니다. 예를 들어 인증서의 남은 수명이 10%일 때 갱신 요청을 보내려면 재등록 트리거에 대해 10을 구성합니다.

이 기능이 작동하려면 디바이스가 CA 서버에 연결할 수 있어야 하며 갱신 프로세스 중에 인증서가 디바이스에 있어야 합니다. 또한 인증서를 발급하는 CA가 동일한 DN을 반환할 수 있는지도 확인해야 합니다. CA는 새 인증서에서 주체 이름 또는 대체 주체 이름 확장명을 수정해서는 안 됩니다.

모든 SCEP 인증서 또는 인증서별로 자동 SCEP 인증서 갱신을 사용하거나 사용하지 않도록 설정할 수 있습니다. 명령을 사용하여 인증서 재등록을 사용하도록 설정하고 구성합니다.set security pki auto-re-enrollment scep 이 예에서는 CA 인증서의 인증서 ID를 로 지정하고 인증서와 연관된 CA 프로파일 이름을 로 설정합니다.ca-ipsecca-profile-ipsec CA 인증서에 대한 챌린지 암호를 CA 관리자가 제공한 챌린지 암호로 설정합니다. 이 암호는 CA에 대해 이전에 구성한 암호와 동일해야 합니다. 또한 재등록 트리거의 백분율을 로 설정합니다.10 자동 재등록 중에 주니퍼 네트웍스 디바이스는 기본적으로 기존 키 페어를 사용합니다. 좋은 보안 방법은 재등록을 위해 새 키 쌍을 다시 생성하는 것입니다. 새 키 페어를 생성하려면 명령을 사용합니다.re-generate-keypair

구성

절차

단계별 절차

로컬 인증서 재등록을 사용하도록 설정하고 구성하려면:To enable and configure local certificate reenrollment:

인증서 재등록을 사용하도록 설정하고 구성합니다.

[edit] user@host# set security pki auto-re-enrollment scep certificate-id ca-ipsec ca-profile-name ca-profile-ipsec challenge-password ca-provided-password re-enroll-trigger-time-percentage 10 re-generate-keypair

Junos OS 릴리스 15.1X49-D40 및 Junos OS 릴리스 17.3R1부터 키워드가 지원되며 필수입니다.

scep디바이스 구성을 완료하면 해당 구성을 커밋합니다.

[edit] user@host# commit

검증

구성이 제대로 작동하는지 확인하려면 운영 모드 명령을 입력합니다.show security pki local-certificate detail

CMPv2 및 SCEP 인증서 등록 이해

배포 환경에 따라 온라인 인증서 등록에 CMPv2(Certificate Management Protocol version 2) 또는 SCEP(Simple Certificate Enrollment Protocol)를 사용할 수 있습니다. 이 항목에서는 두 프로토콜 간의 몇 가지 기본적인 차이점에 대해 설명합니다.

표 1 에서는 CMPv2 및 SCEP 인증서 등록 프로토콜 간의 차이점을 설명합니다.

속성 |

CMPv2입니다 |

Scep |

|---|---|---|

지원되는 인증서 유형: |

DSA, ECDSA 및 RSA |

RSA만 해당 |

지원되는 표준 |

RFC 4210 및 4211 |

IETF(Internet Engineering Task Force) 초안 |

인증서 등록 및 재등록 요청 및 응답은 CMPv2와 SCEP 간에 다릅니다. CMPv2를 사용하면 CA 인증서를 등록하는 별도의 명령이 없습니다. SCEP를 사용하면 명령을 사용하여 CA 인증서를 등록하고 CA 프로필을 지정할 수 있습니다.request security pki ca-certificate enroll CA 프로필은 CMPv2 또는 SCEP로 구성해야 합니다.

CMPv2를 사용한 인증서 등록 이해

이 명령은 CMPv2를 사용하여 로컬 디지털 인증서를 온라인으로 등록합니다.request security pki local-certificate enroll cmpv2 이 명령은 CA 서버 구성에 따라 최종 엔터티 인증서와 CA 인증서를 모두 로드합니다. 등록 URL이 CA 프로필에서 추출되므로 CA 인증서 등록 전에 CA 프로필을 만들어야 합니다.

이 항목에서는 CMPv2 프로토콜을 사용한 인증서 등록에 대해 설명합니다.

인증서 등록 및 재등록 메시지

CMPv2 프로토콜에는 주로 인증서 등록 및 재등록 작업이 포함됩니다. 인증서 등록 프로세스에는 초기화 요청 및 초기화 응답 메시지가 포함되고, 인증서 재등록에는 키 업데이트 요청 및 키 업데이트 응답 메시지가 포함됩니다.

CMPv2 서버는 초기화 응답(IP)으로 응답합니다. 응답에는 선택적 CA 인증서와 함께 최종 엔터티 인증서가 포함됩니다. 초기화 응답의 메시지 무결성 및 메시지 신뢰성은 RFC 4210에 따라 shared-secret-information을 사용하여 확인할 수 있습니다. 초기화 응답은 발급자 CA 공개 키를 사용하여 확인할 수도 있습니다. 최종 엔터티 인증서를 다시 등록하기 전에 디바이스에 유효한 CA 인증서가 등록되어 있어야 합니다.

초기화 응답 또는 키 업데이트 응답 메시지에는 발급자 CA 인증서 또는 CA 인증서 체인이 포함될 수 있습니다. 응답에서 수신된 CA 인증서는 신뢰할 수 있는 CA 인증서로 취급되며 신뢰할 수 있는 CA 저장소에 아직 없는 경우 수신 디바이스에 저장됩니다. 이러한 CA 인증서는 나중에 최종 엔터티 인증서 유효성 검사에 사용됩니다.

CA 인증서 재등록은 지원하지 않습니다. CA 인증서가 만료되면 현재 CA 인증서의 등록을 취소하고 다시 등록해야 합니다.

발급자 CA 인증서가 있는 최종 엔터티 인증서

간단한 시나리오에서 초기화 응답 메시지에는 최종 엔터티 인증서만 포함될 수 있으며, 이 경우 CA 정보가 별도로 제공됩니다. 인증서는 최종 엔터티 인증서 저장소에 저장됩니다.

초기화 응답 메시지에는 최종 엔터티 인증서와 자체 서명된 발급자 CA 인증서가 포함될 수 있습니다. 최종 엔터티 인증서는 먼저 인증서 저장소에 저장된 다음 CA 인증서를 확인합니다. CA 인증서가 발견되고 초기화 응답 메시지에 있는 CA 인증서의 주체 DN(고유 이름)이 최종 엔티티 인증서의 발행자 DN과 일치하는 경우, CA 인증서는 CMPv2 인증서 등록 명령에 지정된 CA 프로파일 이름에 대한 CA 인증서 저장소에 저장됩니다. CA 인증서가 CA 인증서 저장소에 이미 있는 경우 아무 작업도 수행되지 않습니다.

CA 인증서 체인이 있는 최종 엔터티 인증서

많은 배포에서 최종 엔터티 인증서는 인증서 체인의 중간 CA에서 발급합니다. 이 경우 초기화 응답 메시지에는 체인의 CA 인증서 목록과 함께 최종 엔터티 인증서가 포함될 수 있습니다. 중간 CA 인증서와 자체 서명된 루트 CA 인증서는 모두 최종 엔터티 인증서의 유효성을 검사하는 데 필요합니다. 유사한 계층을 가진 피어 디바이스에서 수신한 인증서의 유효성을 검사하는 데에도 CA 체인이 필요할 수 있습니다. 다음 섹션에서는 CA 체인의 인증서가 저장되는 방법에 대해 설명합니다.

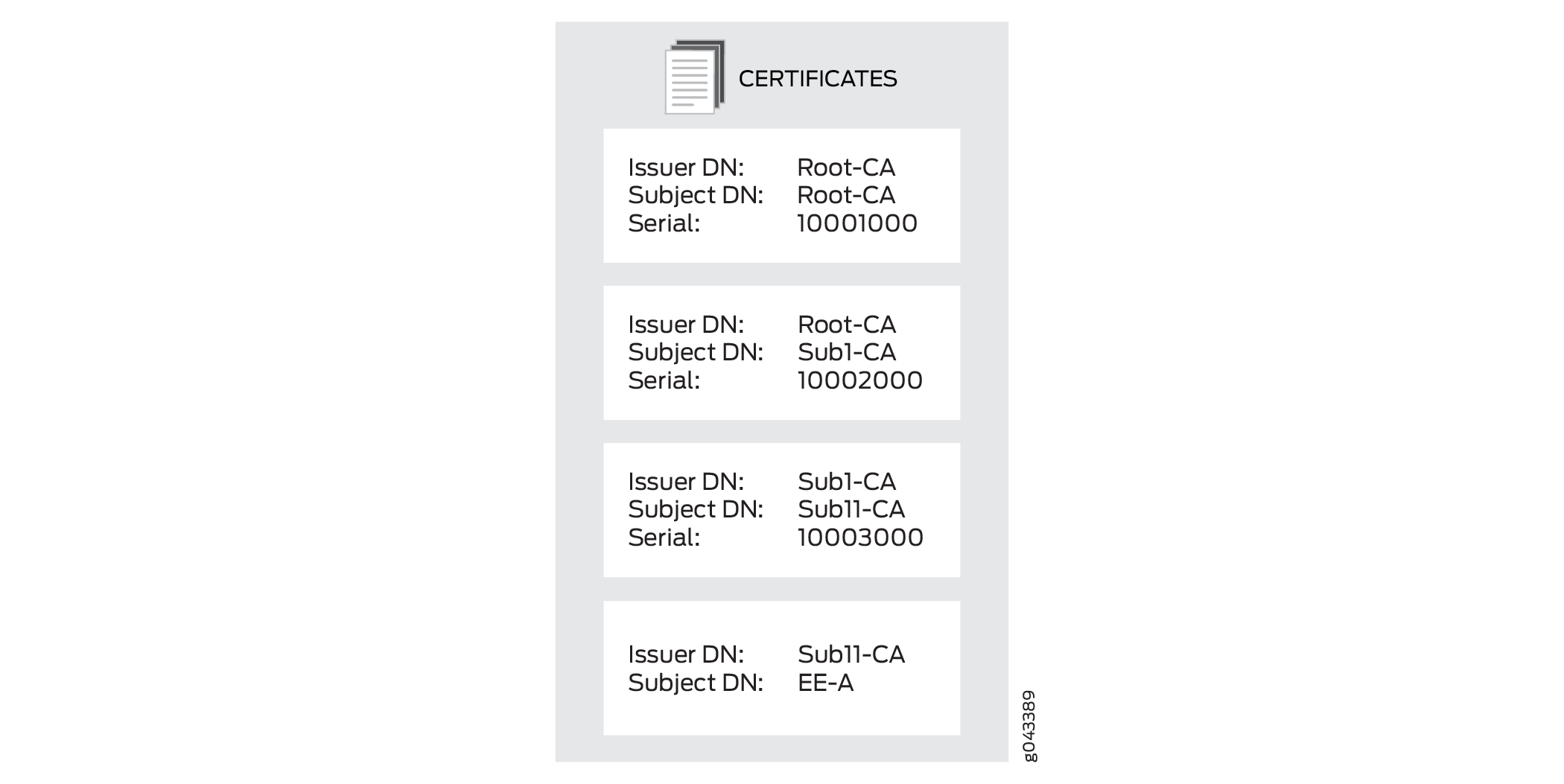

에서 초기화 응답 메시지에는 인증서 체인의 최종 엔터티 인증서와 세 개의 CA 인증서가 포함됩니다.그림 1

최종 엔터티 인증서는 최종 엔터티 인증서 저장소에 저장됩니다. 각 CA 인증서에는 CA 프로필이 필요합니다. 주체가 DN Sub11-CA인 CA 인증서는 체인의 첫 번째 CA이며 최종 엔터티 인증서의 발급자입니다. CMPv2 인증서 등록 명령으로 지정된 CA 프로필에 저장됩니다.

체인에 남아 있는 각 CA 인증서는 CA 저장소에 있는지 확인합니다. CA 인증서가 CA 저장소에 없는 경우 해당 인증서가 저장되고 이에 대한 CA 프로필이 만들어집니다. 새 CA 프로파일 이름은 CA 인증서 일련 번호의 최하위 16자리를 사용하여 생성됩니다. 일련 번호가 16자리보다 긴 경우 16자리를 초과하는 최상위 숫자는 잘립니다. 일련 번호가 16자리보다 짧으면 나머지 최상위 숫자가 s로 채워집니다.0 예를 들어, 일련 번호가 11111000100010001000인 경우 CA 프로파일 이름은 입니다.1000100010001000 일련 번호가 10001000인 경우 CA 프로파일 이름은 입니다.0000000010001000

여러 인증서 일련 번호의 최하위 16자리가 같을 수 있습니다. 이 경우 은(는) 프로필 이름에 추가 되어 고유한 CA 프로필 이름을 만듭니다. 추가된 번호를 최대 에서 까지 증가시켜 추가 CA 프로필 이름을 만듭니다.-00-01-99 예를 들어, CA 프로필 이름은 , , 및 일 수 있습니다.10001000100010001000100010001000-001000100010001000-01

참조

예: 로컬 인증서에 대한 CSR을 수동으로 생성하여 CA 서버로 전송

이 예제에서는 인증서 서명 요청을 수동으로 생성하는 방법을 보여 줍니다.

요구 사항

공개 및 개인 키를 생성합니다. 자체 서명 디지털 인증서를 참조하십시오.

개요

이 예에서는 이전에 생성한 퍼블릭-프라이빗 키 쌍(ca-ipsec)의 인증서 ID를 사용하여 인증서 요청을 생성합니다. 그런 다음 도메인 이름(example.net)과 연결된 일반 이름(abc)을 지정합니다. 인증서 요청은 PEM 형식으로 표시됩니다.

생성된 인증서 요청을 복사하고 CA 웹 사이트의 해당 필드에 붙여넣어 로컬 인증서를 얻습니다. (CA 서버 설명서를 참조하여 인증서 요청을 붙여넣을 위치를 결정합니다.) PKCS #10 내용이 표시되면 PKCS #10 파일의 MD5 해시 및 SHA-1 해시도 표시됩니다.

구성

절차

단계별 절차

로컬 인증서를 수동으로 생성하려면:

인증서 ID, 도메인 이름 및 일반 이름을 지정합니다.

user@host> request security pki generate-certificate-request certificate-id ca-ipsec domain-name example.net subject CN=abc

검증

인증서 서명 요청을 보려면 명령을 입력합니다 .show security pki certificate-request detail

Certificate identifier: ca-ipsec Certificate version: 1 Issued to: CN = abc Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:da:ea:cd:3a:49:1f:b7:33:3c:c5:50:fb:57 de:17:34:1c:51:9b:7b:1c:e9:1c:74:86:69:a4:36:77:13:a7:10:0e 52:f4:2b:52:39:07:15:3f:39:f5:49:d6:86:70:4b:a6:2d:73:b6:68 39:d3:6b:f3:11:67:ee:b4:40:5b:f4:de:a9:a4:0e:11:14:3f:96:84 03:3c:73:c7:75:f5:c4:c2:3f:5b:94:e6:24:aa:e8:2c:54:e6:b5:42 c7:72:1b:25:ca:f3:b9:fa:7f:41:82:6e:76:8b:e6:d7:d2:93:9b:38 fe:fd:71:01:2c:9b:5e:98:3f:0c:ed:a9:2b:a7:fb:02:03:01:00:01 Fingerprint: 0f:e6:2e:fc:6d:52:5d:47:6e:10:1c:ad:a0:8a:4c:b7:cc:97:c6:01 (sha1) f8:e6:88:53:52:c2:09:43:b7:43:9c:7a:a2:70:98:56 (md5)

예: CA 및 로컬 인증서 수동 로드

이 예는 CA 및 로컬 인증서를 수동으로 로드하는 방법을 보여줍니다.

요구 사항

시작하기 전에:

퍼블릭-프라이빗 키 쌍을 생성합니다. 자체 서명 디지털 인증서를 참조하십시오.

CA 프로필을 만듭니다. 인증 기관 프로파일 이해를 참조하십시오.인증 기관 프로파일 이해

CA 프로필은 CA 인증서에만 필요하며 로컬 인증서에는 필요하지 않습니다

인증서 요청을 생성합니다. 예: 로컬 인증서에 대한 CSR을 수동으로 생성하여 CA 서버로 전송합니다.

개요

이 예에서는 local.cert 및 ca.cert 인증서를 다운로드하여 디바이스의 /var/tmp/ 디렉터리에 저장합니다.

CA에서 인증서를 다운로드한 후 디바이스로 전송(예: FTP 사용)한 다음 로드합니다.

Junos OS를 실행하는 디바이스에 다음 인증서 파일을 로드할 수 있습니다.

로컬 디바이스를 식별하는 로컬 또는 최종 엔터티(EE) 인증서입니다. 이 인증서는 공개 키입니다.

CA의 공개 키를 포함하는 CA 인증서입니다.

CA에 의해 해지된 모든 인증서를 나열하는 CRL입니다.

디바이스에 여러 EE 인증서를 로드할 수 있습니다.

구성

절차

단계별 절차

인증서 파일을 장치에 로드하려면 다음을 수행합니다.

로컬 인증서를 로드합니다.

[edit] user@host> request security pki local-certificate load certificate-id local.cert filename /var/tmp/local.cert

CA 인증서를 로드합니다.

[edit] user@host> request security pki ca-certificate load ca-profile ca-profile-ipsec filename /var/tmp/ca.cert

CA 인증서의 지문을 검사하고, 이 CA 인증서에 대해 올바른 경우 예를 선택하여 수락합니다.

검증

인증서가 제대로 로드되었는지 확인하려면 운영 모드에서 및 명령을 입력합니다.show security pki local-certificateshow security pki ca-certificate

Fingerprint: e8:bf:81:6a:cd:26:ad:41:b3:84:55:d9:10:c4:a3:cc:c5:70:f0:7f (sha1) 19:b0:f8:36:e1:80:2c:30:a7:31:79:69:99:b7:56:9c (md5) Do you want to load this CA certificate ? [yes,no] (no) yes

인증서 삭제(CLI 절차)

자동 또는 수동으로 생성된 로컬 또는 신뢰할 수 있는 CA 인증서를 삭제할 수 있습니다.

다음 명령을 사용하여 로컬 인증서를 삭제합니다.

user@host>clear security pki local certificate certificate-id (certificate-id| all | system-generated )

인증서 ID를 지정하여 특정 ID로 로컬 인증서를 삭제하거나, 을( 를) 사용하여 모든 로컬 인증서를 삭제하거나, 자동으로 생성된 자체 서명 인증서를 삭제하도록 지정합니다 .allsystem-generated

자동으로 생성된 자체 서명 인증서를 삭제하면 디바이스에서 새 인증서를 생성합니다.

CA 인증서를 삭제하려면 다음을 수행합니다.

user@host>clear security pki ca-certificate ca-profile (ca-profile-name| all)

특정 CA 인증서를 삭제하거나 영구 저장소에 있는 모든 CA 인증서를 삭제하는 데 사용할 CA 프로필을 지정합니다.all

CA 인증서를 삭제하기 전에 확인 메시지가 표시됩니다.

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. Feature Explorer 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.

ECDSA Keypair not supported with SCEP for cert_id <certificate id>scepscep