VXLAN 환경의 그룹 기반 정책

개요

GBP(Group-Based Policy)와 VXLAN(Virtual Extensible LAN) 아키텍처를 통합하면 네트워킹 환경 내에서 고급 마이크로세그먼테이션이 촉진됩니다. 이 기능을 사용하면 기존의 네트워크 토폴로지 제약이 아닌 비즈니스 중심 태그에 따라 정책이 구동되는 태그 기반 정책을 시행할 수 있습니다.

소스 태그와 대상 태그 일치 옵션을 구성하면 네트워크 액세스를 세밀하게 제어할 수 있으므로 정교한 트래픽 관리가 가능합니다. 시스템은 VXLAN 헤더의 예약 필드를 활용하여 네트워크 세그먼트 전반에 정책을 적용함으로써 엔드포인트 그룹(EPG)을 통해 유연한 트래픽 격리 및 향상된 액세스 제어를 보장합니다. MAC 주소, VLAN, RADIUS 서버 할당 또는 컨트롤러와 같은 다양한 식별자를 사용하여 그룹 태그를 관리할 수 있으며 적응형 태그 관리를 제공합니다.

SRX 시리즈는 보안 정책에서 태그 기반 일치 조건을 지원하여 마이크로세그멘테이션을 시행합니다. GBP 태그 할당은 SRX 시리즈 방화벽에서 지원되지 않습니다.

주니퍼 스위치는 그룹 기반 정책 모델 (EVPN-VXLAN 그룹 기반 정책) 및 마이크로 세그먼테이션을 지원했으며, 이제 SRX 시리즈 방화벽은 GBP를 보안 정책에 통합하여 이 기능을 확장합니다. 이 주제를 진행하기 전에 VXLAN에서 그룹 기반 정책을 사용한 마이크로 및 매크로 세그먼테이션 을 읽어보는 것이 좋습니다.

지원되는 기능 및 플랫폼의 전체 목록은 기능 탐색기에서 EVPN-VXLAN 그룹 기반 정책을 참조하십시오.

주요 기능

-

엔드포인트 그룹화: 디바이스와 사용자는 VXLAN 패브릭의 물리적 위치에 관계없이 역할, 기능 또는 보안 요구 사항에 따라 논리적 그룹으로 분류됩니다.

-

정책 정의: 보안 정책은 이러한 그룹 간에 정의되어 허용되는 상호 작용을 지정하며, 이는 VXLAN 오버레이 전반에 걸쳐 적용됩니다.

-

일관된 정책 적용: 네트워크 내 디바이스의 물리적 위치에 관계없이 정책이 일관되게 적용되며, 이는 VXLAN의 위치 독립적 아키텍처의 주요 이점입니다.

-

확장성: 새 디바이스가 그룹에 추가되면 그룹의 보안 정책이 자동으로 상속되어 대규모 데이터센터 네트워크 전반에서 확장할 수 있는 VXLAN의 능력과 잘 일치합니다.

- GBP와 VXLAN 통합의 이점

- 소개

- GBP를 사용한 마이크로세그먼테이션이란 무엇입니까?

- 그룹 태그 할당

- GBP용 VXLAN 헤더

- VXLAN 간 네트워크에서의 그룹 태그 전송

- 사이트 간 또는 외부 통신

- 그룹 기반 정책 구성

GBP와 VXLAN 통합의 이점

-

엔터프라이즈 네트워크 도메인 전반에 걸쳐 일관된 보안 정책을 구현할 수 있도록 하여 구성 프로세스를 단순화하여 운영 효율성을 개선합니다.

-

비즈니스 중심 태그를 기반으로 액세스를 세부적으로 제어하여 네트워크 보안을 강화하고 무단 액세스와 관련된 위험을 줄입니다.

-

네트워크 세그먼트를 분리하고 개별 EPG 간의 상호 작용을 제어하는 마이크로세그먼테이션을 활성화하여 효율적인 트래픽 관리를 촉진합니다.

-

동적 정책 조정을 지원하여 네트워크 토폴로지를 재설계할 필요 없이 변화하는 비즈니스 요구 사항에 더 쉽게 적응할 수 있습니다.

-

다양한 식별자를 통해 태그 관리에 유연성을 제공하여 기존 인프라와의 원활한 통합을 허용하고 정책 구현을 단순화합니다.

소개

EVPN VXLAN의 맥락에서, 특히 마이크로세그먼테이션을 구현할 때 다음 용어는 네트워크 전반에서 트래픽이 분류, 제어, 세그먼테이션되는 방식을 이해하는 데 필수적입니다.

- 엔드포인트 그룹(EPG) 은 공통 정책 요구 사항을 공유하는 엔드포인트(예: VM, 컨테이너 또는 베어메탈 호스트)의 논리적 그룹입니다. 이러한 그룹은 서로 통신할 수 있는 엔드포인트를 정의하는 데 사용됩니다. IP 서브넷, VLAN, VXLAN VNID 또는 태그와 같은 속성을 기반으로 합니다. 이러한 그룹은 동적 워크로드에 일관된 보안 정책을 적용하는 데 사용됩니다.

- GBP(Group-Based Policy)는 서로 다른 EPG 간에 트래픽이 흐르는 방식을 정의하는 정책 모델입니다. 이러한 정책은 IP나 포트뿐만 아니라 ID를 기반으로 엔드포인트 그룹 간의 통신을 제어할 수 있습니다.

- SGT(Scalable Group Tag) 는 그룹 구성원을 나타내기 위해 가상 머신, 컨테이너 또는 호스트와 같은 엔드포인트에 할당되는 16비트 메타데이터 식별자입니다. GBP 태그라는 용어는 네트워크 전체에서 그룹 기반 정책을 시행하기 위해 이러한 식별자를 사용하는 것에 대한 광범위한 참조입니다. 이 문서에서는 이러한 식별자를 지칭하기 위해 GBP 태그 라는 용어를 사용합니다

GBP를 사용한 마이크로세그먼테이션이란 무엇입니까?

마이크로세그먼테이션은 사용자, 서버, VM 및 디바이스를 엔드포인트 그룹에 할당하고 엔드포인트 그룹 간에 그룹 기반 정책을 정의하여 엔드포인트 간의 트래픽 제어를 관리합니다.

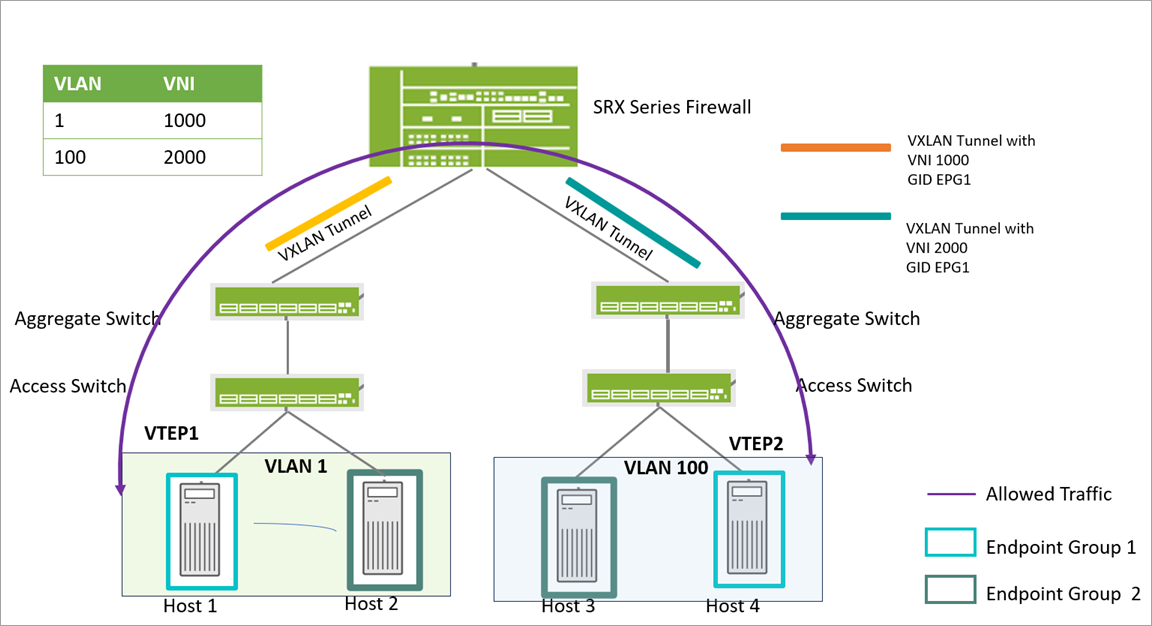

다음 이미지는 VXLAN 토폴로지의 일부를 보여줍니다.

사용한 마이크로세그먼테이션

사용한 마이크로세그먼테이션

이 그림에서 스파인 레이어의 SRX 방화벽은 중앙 집중식 보안 및 정책 시행 역할을 합니다. 액세스 스위치에 연결된 4개의 호스트(Host1, Host2, Host3, Host4). 이 네 개의 호스트는 동일한 VLAN/서브넷에 속합니다. 예를 들어 요구 사항이 다음과 같다고 가정합니다.

- Host1과 Host4는 통신할 수 있습니다.

- Host2와 Host3은 통신할 수 있습니다.

- Host1 및 Host4는 Host2 및 Host3과 통신해서는 안 됩니다.

이 요구 사항을 해결하기 위해 호스트는 다음과 같이 엔드포인트 그룹(EPG1 및 EPG2)으로 그룹화됩니다.

- Host1(스위치1) 및 Host4(스위치2)가 엔드포인트 그룹 1(EPG1)에 추가됩니다.

- Host2(스위치 1) 및 Host3(스위치 2)이 엔드포인트 그룹 2(EPG2)에 추가됩니다.

엔드포인트가 그룹화되면 그룹 내 액세스 및 격리 또는 그룹 간 액세스 또는 격리를 정의할 수 있습니다. 즉, 두 액세스 스위치 모두 소스 그룹이 EPG1이고 대상 그룹이 EPG2인 경우 트래픽을 거부하고 그 반대의 경우도 마찬가지인 정책으로 구성됩니다. 마찬가지로, 소스 그룹과 대상 그룹이 동일한 경우 트래픽을 허용하는 또 다른 정책 집합이 생성됩니다. 그 결과:

- Host2와 Host3 간의 통신은 둘 다 EPG2의 일부이므로 허용됩니다.

- Host1과 Host4 간의 통신은 둘 다 EPG1의 일부이므로 허용됩니다.

- 호스트가 서로 다른 EPG에 있으므로 Host1과 Host2/Host 4 간의 통신이 허용되지 않습니다.

- 호스트가 서로 다른 EPG에 있으므로 Host3과 Host4/Host 2 간의 통신이 허용되지 않습니다.

그룹 태그 할당

GBP는 태그를 사용하여 트래픽을 표시하고 정책을 시행합니다. 할당 프로세스에는 비즈니스 기능을 기반으로 각 엔드포인트를 특정 태그에 매핑하는 작업이 포함되며, 이는 정책 조회 프로세스에 활용되어 원하는 통신 패턴을 시행합니다. 캠퍼스 네트워크에서 태그는 다음 방법 중 하나로 엔드포인트에 할당할 수 있습니다.

-

GBP 태그 - 다음을 포함하여 수신 인터페이스의 다양한 일치 항목을 기반으로 하는 태그:

- MAC 주소

- 포트

- VLAN

- 포트, VLAN

- 서브넷/IP 주소

- RADIUS 서버 할당 태그—네트워크 액세스 제어를 위해 RADIUS 서버를 사용하는 네트워크 환경. 엔드포인트는 엔드포인트 유형 또는 사용자 권한 부여 및 디바이스 핑거프린팅에 따라 엔드포인트에 배치됩니다. RADIUS 서버는 주니퍼 VSA에서 그룹 태그를 보냅니다. 수신 액세스 스위치는 RADIUS 서버가 보낸 그룹 태그를 해당 MAC 주소에서 생성된 모든 트래픽에 연결할 수 있습니다.

- 컨트롤러 할당 태그 - 컨트롤러로 관리되는 네트워크 환경은 주니퍼 Apstra 패브릭 컨덕터와 같이 스위치 포트 또는 스위치 포트에 연결된 엔드포인트에 태그가 할당됩니다. 스위치는 이러한 엔드포인트의 모든 트래픽에 태그를 연결할 수 있습니다.

GBP 태그는 어떻게 작동합니까?

- VM, 컨테이너 또는 호스트와 같은 각 엔드포인트에는 역할 또는 기능(예: 웹 서버, 데이터베이스 서버, 관리 워크스테이션)에 따라 GBP 태그가 동적으로 할당됩니다.

- GBP 태그는 트래픽과 함께 전파되며, VXLAN 헤더에 내장되거나 메타데이터로 전달되어 그룹 ID가 패킷과 함께 이동하도록 보장합니다.

- SRX 시리즈 방화벽 또는 기타 정책 시행 지점은 GBP 태그를 검사하여 정의된 그룹 기반 정책에 따라 트래픽을 처리하는 방법을 결정합니다.

- 소스 GBP 태그와 대상 GBP 태그를 일치시켜 보안 정책을 적용하므로 IP 주소나 네트워크 토폴로지가 아닌 그룹 관계를 기반으로 시행 결정을 내릴 수 있습니다

이 접근 방식을 통해 조직은 VLAN이나 서브넷과 같은 정적 네트워크 구조에 제약받지 않고 비즈니스 로직과 조직 구조를 반영하는 정책을 시행할 수 있습니다.

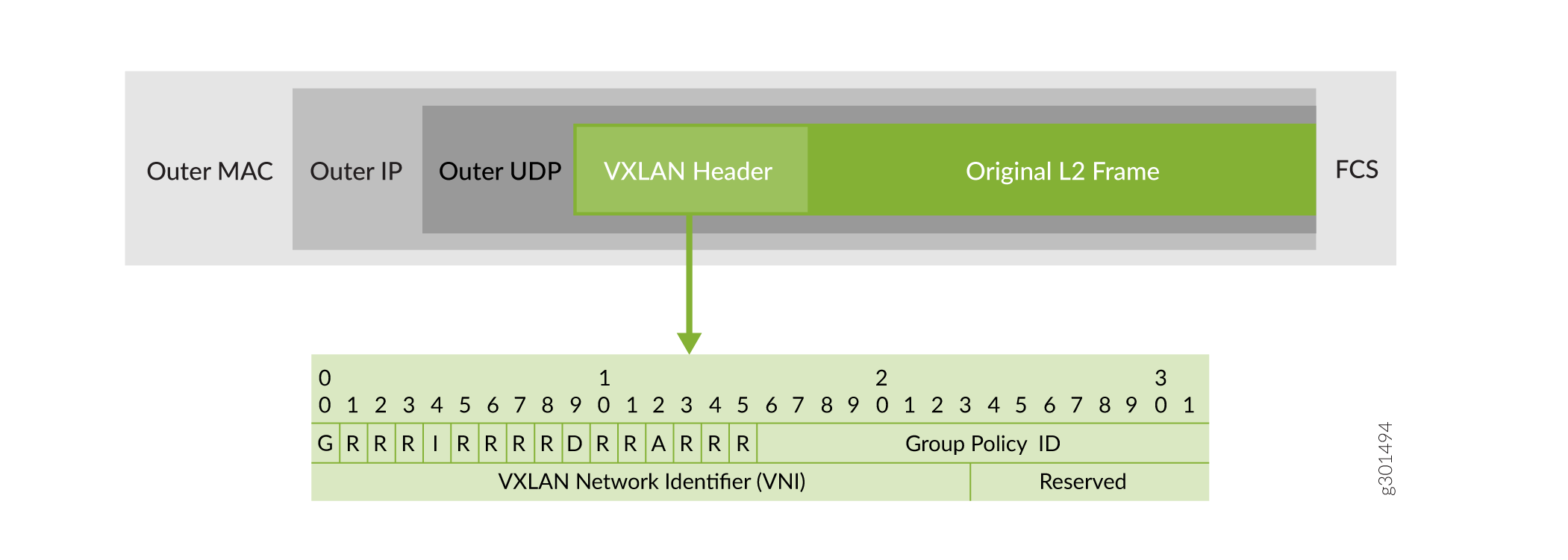

GBP용 VXLAN 헤더

VXLAN-GBP는 VXLAN 헤더의 예약된 필드를 활용하여 프레임에 할당된 GBP 태그를 전달합니다. 다음 그림은 16비트 그룹 정책 ID 필드의 예입니다.

에 대한 VXLAN 헤더

에 대한 VXLAN 헤더

실행 과제

패킷이 소스 VTEP에서 캡슐화되면 VXLAN 헤더에 소스 엔드포인트의 GBP 태그가 포함됩니다. 이를 통해 다운스트림 디바이스는 누가 트래픽을 보냈는지 알 수 있습니다. 대상 엔드포인트의 GBP 태그는 일반적으로 VXLAN 헤더에 포함되지 않습니다. 이는 서비스를 제공하는 엔드포인트에 대한 로컬 지식을 가지고 있는 대상 VTEP에서만 알 수 있습니다.

방화벽 또는 정책 엔진(예: SRX)이 패브릭 중간에 있는 경우 대상 태그가 아닌 소스 태그만 볼 수 있으므로 두 가지 모두에 의존하는 GBP 규칙을 적용하기 어렵습니다. 이 경우 소스 및 대상 GBP 태그를 모두 기반으로 정책을 적용하려면 대상 엔드포인트와 해당 그룹 태그를 알고 있는 스위치인 송신 VTEP가 가장 좋습니다. 이를 통해 정확한 정책 시행이 보장됩니다.

수신 또는 게이트웨이 디바이스에서 태그 기반 필터링을 활성화하려면 네트워크가 패브릭 전체의 모든 엔드포인트에 대해 그룹 태그 정보를 공유하는 메커니즘을 지원해야 합니다. 예: EVPN 유형 5 경로(IP 접두사 경로)는 GBP 태그 메타데이터를 포함하는 BGP 커뮤니티를 전달할 수 있습니다. 이 설정을 사용하면 오버레이의 모든 디바이스(SRX 방화벽 포함)가 로컬로 연결된 엔드포인트뿐만 아니라 모든 엔드포인트의 GBP 태그를 학습할 수 있습니다.

VXLAN 간 네트워크에서의 그룹 태그 전송

VXLAN(Virtual Extensible LAN) 환경에서 서로 다른 VXLAN(종종 VNI 또는 가상 네트워크 식별자라고 함) 간의 트래픽 플로우는 VXLAN은 레이어 3 인프라 전체에서 레이어 2 네트워크를 확장하도록 설계되었기 때문에 특별한 처리가 필요합니다. 이러한 경우 소스 그룹 ID는 트래픽 플로우 전체에서 그룹과 관련된 모든 정책 또는 보안 조치가 유지되도록 VXLAN 터널 전반에 걸쳐 유지되어야 합니다.

다음 그림은 캡슐화된 트래픽 VXLAN 처리할 수 있는 레이어 3 게이트웨이를 사용하여 서로 다른 VNI(VXLAN 세그먼트) 간에 트래픽을 라우팅하는 프로세스를 보여줍니다.

에서의 그룹 태그 전송

에서의 그룹 태그 전송

시나리오 개요:

- Host1과 Host4 간에 통신을 설정해야 합니다.

- Host1은 VNI 1000으로 식별되는 VXLAN에 있습니다.

- Host4는 VNI 2000에 의해 식별된 다른 VXLAN에 있습니다.

- Host1 및 Host4는 동일한 엔드포인트 그룹(EPG2)의 일부입니다.

소스 그룹 태그 보존을 위한 트래픽 플로우 및 VXLAN 간 라우팅:

- Host1은 Host4로 향하는 패킷을 보냅니다. Host1의 VNI(1000)와 연결된 VTEP1(VXLAN 터널 엔드포인트 1)이 이 패킷을 수신합니다. Host4가 다른 VXLAN(VNI 2000)에 있기 때문에 VTEP1은 패킷을 VNI 1000의 기본 게이트웨이인 L3 게이트웨이(이 예에서는 SRX 시리즈 방화벽)로 전달합니다. 여기서 SRX 시리즈 방화벽은 VTEP 디바이스 역할을 하여 캡슐화 및 캡슐화 해제를 수행할 수 있습니다.

참고: SRX 시리즈 디바이스는 VXLAN 터널을 종료하고 다시 시작할 수 있지만 GBP 소스 태그를 삽입하지 않습니다. GBP 태그 삽입은 리프 디바이스에서만 수행됩니다. SRX 디바이스는 정책에서 GBP 태그를 읽고 평가할 수 있지만 생성하거나 할당할 수 없으며 GBP 태그 삽입에 필요한 마이크로 세그먼테이션 필터는 SRX에서 지원되지 않습니다. 그 결과, SRX는 GBP 처리에 참여할 수 있지만, GBP 태그 할당을 위한 리프 디바이스로 기능할 수는 없습니다.

- VTEP1은 정책 적용에 사용되는 메타데이터 식별자인 EPG1(엔드포인트 그룹) 그룹 ID를 포함한 VXLAN 헤더로 패킷을 캡슐화합니다. 캡슐화된 패킷은 레이어 3 게이트웨이로 전송됩니다.

- 레이어 3 게이트웨이는 VXLAN 캡슐화 패킷을 수신합니다. 패킷의 캡슐화를 해제하여 내부 페이로드와 소스 그룹 ID를 검사합니다. 게이트웨이는 서로 다른 VNI 간에(이 경우 VNI 1000에서 VNI 2000으로) 패킷을 라우팅하는 역할을 합니다.

- 레이어 3 게이트웨이는 VTEP2(Host4의 VNI와 연결됨, 2000)로 전달하기 위해 패킷을 VXLAN 헤더로 다시 캡슐화합니다. 이는 이 재캡슐화 프로세스 중에 원래의 소스 그룹 ID(EPG1)가 VXLAN 헤더에 보존되도록 보장합니다.

- VTEP2는 레이어 3 게이트웨이에서 캡슐화된 패킷을 수신합니다. 패킷의 캡슐화를 해제하여 VNI 2000의 Host4로 전달합니다.

그룹 태그 보존을 통해 VXLAN 간 트래픽을 효과적으로 관리하려면 VTEP(VXLAN 터널 엔드포인트)에서 캡슐화 및 캡슐화 해제 프로세스를 처리하도록 게이트웨이 라우터를 구성해야 합니다. 이 구성은 전송 중에 소스 그룹 태그를 보존하여 서로 다른 네트워크 세그먼트에서 일관된 정책 시행을 허용하는 데 필요합니다.

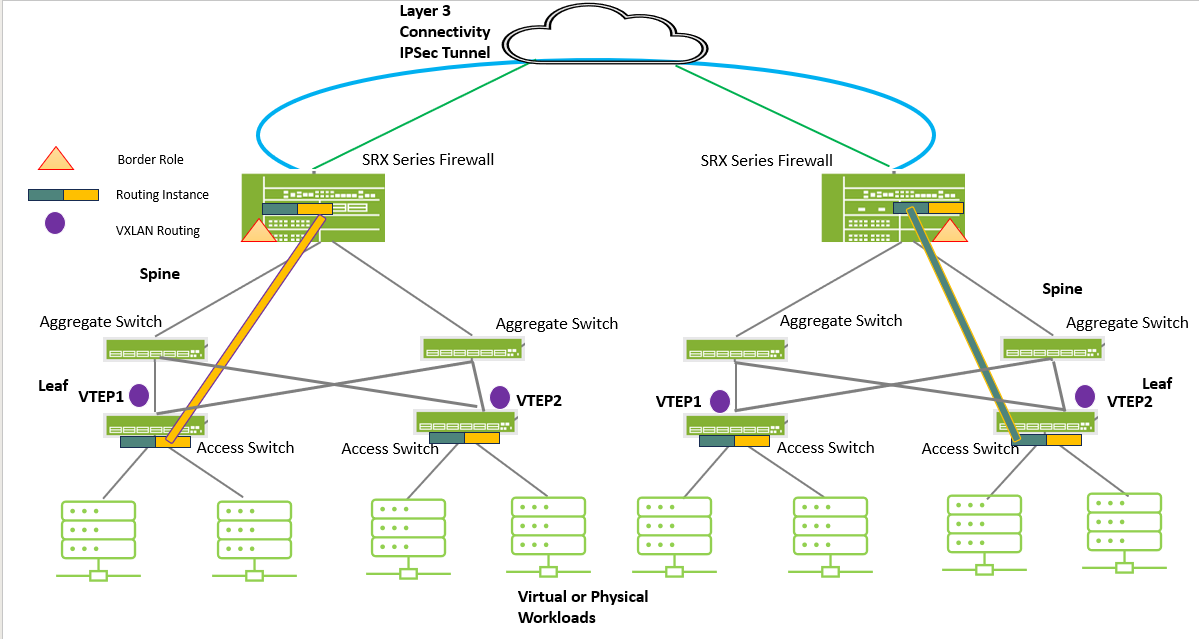

사이트 간 또는 외부 통신

다음 이미지는 두 데이터센터 간의 통신을 위한 스파인 및 리프 EVPN-VXLAN 토폴로지를 보여줍니다.

이 토폴로지에서 SRX 시리즈 방화벽은 VXLAN 세그먼트 간(즉, 서로 다른 서브넷 또는 VNI 간) 트래픽을 위한 레이어 3 게이트웨이 역할을 합니다. DC 간 트래픽을 위한 IPsec 터널을 설정하여 사이트 또는 외부 네트워크 간의 암호화된 통신을 보장합니다.

호스트 트래픽이 스파인-리프 토폴로지를 통과할 때 시스템은 먼저 VXLAN 헤더로 패킷을 캡슐화합니다. 그런 다음 추가 캡슐화(예: IPSec)가 필요한지 여부를 결정합니다. 그렇다면 SRX는 다음 터널 단계를 위한 패킷을 준비하여 안전하고 정책을 준수하는 전송을 보장합니다.

GBP에 대한 자세한 내용은 VXLAN에서 그룹 기반 정책을 사용하는 마이크로 및 매크로 세그먼테이션을 참조하십시오. EVPN-VXLAN의 SRX 시리즈 방화벽에 대한 구성은 SRX 시리즈 디바이스에 의한 EVPN-VXLAN에 대한 터널 검사를 참조하십시오.

그룹 기반 정책 구성

VXLAN 그룹 기반 정책을 효과적으로 구현하려면 구성 시퀀스 및 옵션의 프로세스를 이해해야 합니다. 이 섹션은 EVPN-VXLAN 구축의 그룹 기반 정책과 관련된 구성 시퀀스와 샘플을 제공합니다. 언더레이 및 오버레이 구성을 모두 포함한 EVPN-VXLAN 기준선이 올바르게 설정되고 작동되는지 확인합니다.

구성 시퀀스

GBP를 효과적으로 구현하려면 다음을 수행해야 합니다.

- GBP 태그 정의:

숫자 식별자인 GBP 태그를 엔드포인트에 할당하여 논리적 보안 그룹으로 분류합니다. 이러한 태그는 네트워크 전체에서 ID 기반 정책을 시행하는 데 도움이 됩니다.

- 정적 할당: 스위치 포트에서 직접 GBP 태그를 구성합니다.

- 동적 할당: 스위치에서 RADIUS 및 802.1X 인증을 사용하여 로그인 시 사용자/디바이스 ID를 기반으로 GBP 태그를 할당합니다. 마이크로 및 매크로 세그먼테이션에서 802.1X를 사용하여 SGT 할당 VXLAN에서 그룹 기반 정책을 사용합니다.

소스 및 대상 모두에 대해 구성할 수 있는 최대 GBP 태그 수는 128개입니다.

- GBP 태그 할당 필터를 생성합니다. 스위치에 필터를 설정하여 수신 트래픽에 GBP 태그를 할당합니다. 이러한 필터는 인터페이스(포트), MAC 주소 또는 사용자 인증 결과(예: RADIUS 속성)를 기반으로 할 수 있습니다. 이렇게 하면 VXLAN 패브릭으로 들어오는 트래픽이 다운스트림 정책 시행을 위해 그룹 ID로 올바르게 태그 지정됩니다.

GBP 정책 실행 필터 구성: 할당된 GBP 태그를 기반으로 트래픽에 보안 조치를 적용하는 정책을 개발하여 세그멘테이션을 달성하기 위해 허용 또는 차단할 트래픽을 제어합니다.

VXLAN-GBP 캡슐화 활성화: VXLAN 헤더의 그룹 정책 ID 필드 내에 GBP 태그를 통합하도록 VXLAN을 구성하여 VXLAN 패브릭 전반에 걸쳐 태그 전파를 용이하게 합니다.

적용 지점에서 GBP 정책 적용: 기본적으로 시행은 소스 및 대상 GBP 태그를 모두 사용할 수 있는 송신 스위치에서 발생합니다. 또한 주니퍼는 수신 지점에 대상 태그를 전파해야 하는 선택적 수신 적용을 지원합니다.

확인 및 모니터링: 운영 명령을 활용하여 GBP 태그 할당, 정책 적용, VXLAN 캡슐화가 올바르게 작동하는지 확인하고 정책이 의도한 대로 적용되는지 확인합니다.

구성 샘플

GBP 구성은 CRB(Centrally Routed and Bridging) 오버레이 또는 Edge 라우팅 및 브리징 오버레이에서 실행하는지에 따라 다릅니다. 자세한 내용은 VXLAN에서 그룹 기반 정책을 사용하는 마이크로 및 매크로 세그먼테이션을 참조하십시오.

액세스 또는 집계 스위치에서

마이크로세그먼테이션 기능을 갖춘 "TEST-1"이라는 방화벽 필터를 구성합니다. 필터 내에서 용어 "t1"에 대한 조건을 지정합니다. 서브넷 20.20.20.0/24 및 2000::/64에서 각각 유래한 IPv4 트래픽 및 IPv6 트래픽과 일치합니다. 그런 다음 용어 "t1"에 지정된 조건과 일치하는 트래픽에 대한 작업을 정의합니다. 이 경우, 값이 200인 'gbp-tag'(그룹 기반 정책 태그)가 일치하는 트래픽에 적용됩니다.

[edit] user@host# set firewall family any filter TEST-1 micro-segmentation user@host# set firewall family any filter TEST-1 term t1 from ip-version ipv4 address 20.20.20.0/24 user@host# set firewall family any filter TEST-1 term t1 from ip-version ipv6 address 2000::/64 user@host# set firewall family any filter TEST-1 term t1 then gbp-tag 200

GBP 정책 적용을 구성합니다. GBP 소스 태그 100 및 GBP 대상 태그 200이 있는 패킷은 용어 t100-200에서 일치하고 수락됩니다. GBP 소스 태그 100 및 GBP 대상 태그 300이 있는 패킷은 용어 t100-300에서 일치하고 폐기됩니다.

[edit] user@host# set firewall family any filter gbp-policy term t100-200 from gbp-src-tag 100 user@host# set firewall family any filter gbp-policy term t100-200 from gbp-dst-tag 200 user@host# set firewall family any filter gbp-policy term t100-200 then accept user@host# set firewall family any filter gbp-policy term t100-300 from gbp-src-tag 100 user@host# set firewall family any filter gbp-policy term t100-300 from gbp-dst-tag 300 user@host# set firewall family any filter gbp-policy term t100-300 then discard

- 수신 노드에서 정책 시행을 수행하려면 다음 명령문을 사용하도록 설정합니다.

[edit] user@host# set forwarding-options evpn-vxlan gbp ingress-enforcement

수신 적용은 송신 시 폐기될 태그가 지정된 패킷을 수신 시 폐기하여 네트워크 대역폭을 절약합니다. 수신 시점 또는 수신에 가까운 시점에서 정책 시행을 지원하기 위해 EVPN 유형 2 및 유형 5 경로 내에서 확장된 BGP 커뮤니티를 사용하여 네트워크 전체에 MAC 및 IP-MAC 기반 태그를 전파합니다. 자세한 내용은 VXLAN에서 그룹 기반 정책을 사용한 마이크로 및 매크로 세그먼테이션의 수신 및 태그 전파 섹션에서 정책 시행을 참조하십시오.

GBP 필터를 라우팅 인스턴스에 연결합니다. 라우팅 인스턴스 내에서 필터를 사용하도록 EVPN-VXLAN GBP 수신 소스 태그를 구성합니다.

TEST-1[edit] user@host# set routing-instances R1 forwarding-options evpn-vxlan gbp ingress-src-tag filter TEST-1

인터페이스

ge-0/0/1유닛 0에서 필터 체인TEST-1이 적용되어 소스 GBP 태그가 패킷 헤더로 푸시되도록 합니다.[edit] user@host# set interfaces ge-0/0/1 unit 0 filter chain TEST-1

SRX 시리즈 방화벽에서

보안 정책

zone-pol1은 영역에서trust영역으로 설정됩니다.untrust이 정책은 소스 GBP 태그를 포함한 여러 기준에 따라 트래픽을 일치시킵니다.

200트래픽이 이러한 모든 기준과 일치하면 정책은 흐름을 허용합니다.[edit] user@host# set security policies from-zone trust to-zone untrust policy zone-pol1 match source-address any user@host# set security policies from-zone trust to-zone untrust policy zone-pol1 match destination-address any user@host# set security policies from-zone trust to-zone untrust policy zone-pol1 match application any user@host# set security policies from-zone trust to-zone untrust policy zone-pol1 match dynamic-application any user@host# set security policies from-zone trust to-zone untrust policy zone-pol1 match gbp-src-tag 200 user@host# set security policies from-zone trust to-zone untrust policy zone-pol1 match gbp-dst-tag 400 user@host# set security policies from-zone trust to-zone untrust policy zone-pol1then permit

- 방화벽에서 정책 세부 정보를 확인합니다.

usr@hhost# show security policiesDefault policy: permit-all Default policy log Profile ID: 0 Pre ID default policy: permit-all Default HTTP Mux policy: permit-all From zone: trust, To zone: untrust Policy: zone-pol1, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1, Log Profile ID: 0 Source vrf group: any Destination vrf group: any Source addresses: any Destination addresses: any Applications: any Dynamic Applications: any Source identity feeds: any Destination identity feeds: any Gbp source tags: 200 Gbp destination tag: 400 Action: permit, log