프라이빗 VLAN

프라이빗 VLAN 이해

VLAN은 브로드캐스트를 지정된 사용자로 제한합니다. 프라이빗 VLAN(PVLAN)은 VLAN 내의 통신을 제한하여 이 개념을 한 단계 더 발전시킵니다. PVLAN은 멤버 스위치 포트( 프라이빗 포트라고 함)를 통한 트래픽 흐름을 제한하여 이러한 포트가 지정된 업링크 트렁크 포트 또는 동일한 VLAN 내의 지정된 포트와만 통신하도록 함으로써 이를 수행합니다. 업링크 트렁크 포트 또는 LAG(Link Aggregation Group)는 일반적으로 라우터, 방화벽, 서버 또는 프로바이더 네트워크에 연결됩니다. 각 PVLAN에는 일반적으로 단일 업링크 포트와만 통신하는 많은 프라이빗 포트가 포함되어 있어 포트가 서로 통신할 수 없습니다.

PVLAN은 VLAN 내 포트 간에 레이어 2 격리를 제공하며, 기본 VLAN 내에 보조 VLAN(커뮤니티 VLAN 및 격리 된 VLAN)을 생성하여 브로드캐스트 도메인을 여러 개의 개별 브로드캐스트 하위 도메인으로 분할합니다. 동일한 커뮤니티 VLAN 내의 포트는 서로 통신할 수 있습니다. 분리된 VLAN 내의 포트는 단일 업링크 포트 와만 통신할 수 있습니다.

일반 VLAN과 마찬가지로 PVLAN은 레이어 2에서 분리되며 보조 VLAN 간에 레이어 3 트래픽을 라우팅하려면 다음 옵션 중 하나가 필요합니다.

라우터와의 무차별 포트 연결

라우팅된 VLAN 인터페이스(RVI)

보조 VLAN 간에 레이어 3 트래픽을 라우팅하려면 PVLAN에 위에서 언급한 옵션 중 하나만 필요합니다. RVI를 사용하는 경우에도 PVLAN에 들어오고 나가는 트래픽만 처리하도록 프로미스큐어스 포트가 설정된 라우터에 대한 프로미스큐어스 포트 연결을 구현할 수 있습니다.

PVLAN은 브로드캐스트 및 알려지지 않은 유니캐스트 트래픽 플로우를 제한하고 알려진 호스트 간의 통신을 제한하는 데 유용합니다. 서비스 프로바이더는 PVLAN을 사용하여 고객이 서로 격리되도록 합니다. PVLAN의 또 다른 일반적인 용도는 호텔에서 객실당 인터넷 액세스를 제공하는 것입니다.

PVLAN을 지원하는 스위치에 PVLAN을 구성할 수 있습니다.

이 주제는 EX 시리즈 스위치의 PVLAN과 관련된 다음 개념을 설명합니다.

- PVLAN의 이점

- PVLAN의 일반적인 구조와 주요 적용

- MX 시리즈 라우터에서 PVLAN의 일반적인 구조 및 주요 애플리케이션

- EX 시리즈 스위치에서 PVLAN의 일반적인 구조 및 주요 적용

- 격리된 VLAN과 커뮤니티 VLAN 간의 라우팅

- PVLAN은 802.1Q 태그를 사용하여 패킷을 식별합니다

- PVLAN은 IP 주소를 효율적으로 사용합니다.

- PVLAN 포트 유형 및 포워딩 규칙

- PVLAN 생성

- 프라이빗 VLAN의 제한 사항

PVLAN의 이점

단일 VLAN을 분리해야 하는 필요성은 다음과 같은 구축 시나리오에서 특히 유용합니다.

서버 팜 - 일반적인 인터넷 서비스 공급자는 서버 팜을 사용하여 수많은 고객에게 웹 호스팅을 제공합니다. 단일 서버 팜 내에 다양한 서버를 배치하면 관리를 용이하게 할 수 있습니다. 레이어 2 브로드캐스트가 VLAN의 모든 서버로 이동하기 때문에 모든 서버가 동일한 VLAN에 있는 경우 보안 문제가 발생합니다.

메트로폴리탄 이더넷 네트워크 - 메트로 서비스 프로바이더는 다양한 주택, 임대 커뮤니티 및 기업에 레이어 2 이더넷 액세스를 제공합니다. 고객당 하나의 VLAN을 구축하는 기존 솔루션은 확장 불가능하고 관리하기 어려워 잠재적인 IP 주소 낭비로 이어졌습니다. PVLAN은 보다 안전하고 효율적인 솔루션을 제공합니다.

PVLAN의 일반적인 구조와 주요 적용

PVLAN은 단일 스위치에서 구성하거나 여러 스위치에 걸쳐 구성할 수 있습니다. 도메인 및 포트 유형은 다음과 같습니다.

기본 VLAN—PVLAN의 기본 VLAN은 전체 PVLAN에 대한 802.1Q 태그(VLAN ID)로 정의됩니다. 기본 PVLAN은 여러 개의 보조 VLAN(하나의 격리된 VLAN과 여러 개의 커뮤니티 VLAN)을 포함할 수 있습니다.

격리된 VLAN/격리된 포트 - 기본 VLAN은 하나의 격리된 VLAN만 포함할 수 있습니다. 분리된 VLAN 내의 인터페이스는 무차별 포트 또는 ISL(Inter-Switch Link) 포트로만 패킷을 전달할 수 있습니다. 격리된 인터페이스는 패킷을 다른 격리된 인터페이스로 전달할 수 없습니다. 또한 격리된 인터페이스는 다른 격리된 인터페이스에서 패킷을 수신할 수 없습니다. 고객 디바이스가 게이트웨이 라우터 에만 액세스해야 하는 경우 디바이스를 격리된 트렁크 포트에 연결해야 합니다.

커뮤니티 VLAN/커뮤니티 포트 - 단일 PVLAN 내에서 여러 커뮤니티 VLAN을 구성할 수 있습니다. 특정 커뮤니티 VLAN 내의 인터페이스는 동일한 커뮤니티 VLAN에 속하는 다른 인터페이스와 레이어 2 통신을 설정할 수 있습니다. 커뮤니티 VLAN 내의 인터페이스는 프로미스큐어스 포트 또는 ISL 포트와도 통신할 수 있습니다. 예를 들어 다른 고객 장치와 격리해야 하지만 서로 통신할 수 있어야 하는 두 개의 고객 장치가 있는 경우 커뮤니티 포트를 사용합니다.

프로미스큐어스 포트 - 프로미스큐어스 포트는 인터페이스가 격리된 VLAN 또는 커뮤니티 VLAN에 속하는지 여부에 관계없이 PVLAN의 모든 인터페이스와 레이어 2 통신을 갖습니다. 프로미스큐어스 포트는 기본 VLAN의 멤버이지만 보조 하위 도메인에 포함되지 않습니다. 엔드포인트 디바이스와 통신해야 하는 레이어 3 게이트웨이, DHCP 서버 및 기타 신뢰할 수 있는 디바이스는 일반적으로 프로미스큐어스 포트에 연결됩니다.

ISL(Inter-Switch Link) - ISL은 PVLAN의 여러 스위치를 연결하고 두 개 이상의 VLAN을 포함하는 트렁크 포트입니다. PVLAN이 여러 스위치에 걸쳐 있는 경우에만 필요합니다.

구성된 PVLAN은 기본 도메인(기본 VLAN)입니다. PVLAN 내에서 보조 VLAN을 구성하며, 보조 VLAN은 기본 도메인 내에 중첩된 하위 도메인이 됩니다. PVLAN은 단일 스위치에서 구성하거나 여러 스위치에 걸쳐 구성할 수 있습니다. 에 그림 1 표시된 PVLAN에는 기본 PVLAN 도메인과 다양한 하위 도메인이 있는 두 개의 스위치가 포함되어 있습니다.

에서 그림 3볼 수 있듯이 PVLAN에는 하나의 기본 도메인과 여러 개의 보조 도메인만 있습니다. 도메인 유형은 다음과 같습니다.

기본 VLAN—프레임 다운스트림을 격리 및 커뮤니티 VLAN으로 전달하는 데 사용되는 VLAN입니다. PVLAN의 기본 VLAN은 전체 PVLAN에 대한 802.1Q 태그(VLAN ID)로 정의됩니다. 기본 PVLAN은 여러 개의 보조 VLAN(하나의 격리된 VLAN과 여러 개의 커뮤니티 VLAN)을 포함할 수 있습니다.

보조 격리 VLAN—기본 VLAN에서만 패킷을 수신하고 프레임 업스트림을 기본 VLAN으로 전달하는 VLAN입니다. 분리된 VLAN은 기본 VLAN 내에 중첩된 보조 VLAN입니다. 기본 VLAN은 하나의 분리된 VLAN만 포함할 수 있습니다. 격리된 VLAN(격리된 인터페이스) 내의 인터페이스는 프로미스큐어스 포트 또는 PVLAN 트렁크 포트로만 패킷을 전달할 수 있습니다. 격리된 인터페이스는 패킷을 다른 격리된 인터페이스로 전달할 수 없습니다. 또한 격리된 인터페이스는 다른 격리된 인터페이스에서 패킷을 수신할 수 없습니다. 고객 디바이스가 라우터 에만 액세스해야 하는 경우 디바이스를 격리된 트렁크 포트에 연결해야 합니다.

보조 스위치 간 격리된 VLAN—PVLAN 트렁크 포트를 통해 한 스위치에서 다른 스위치로 격리된 VLAN 트래픽을 전달하는 데 사용되는 VLAN입니다. IEEE 802.1Q는 트렁킹 디바이스가 패킷 헤더에 4바이트 VLAN 프레임 식별 탭을 삽입하는 내부 태깅 메커니즘을 사용하기 때문에 스위치 간 분리 VLAN에 802.1Q 태그가 필요합니다. 스위치 간 분리된 VLAN은 기본 VLAN 내에 중첩된 보조 VLAN입니다.

보조 커뮤니티 VLAN—커뮤니티 구성원(VLAN 내 사용자 하위 집합) 간에 프레임을 전송하고 프레임 업스트림을 기본 VLAN으로 전달하는 데 사용되는 VLAN입니다. 커뮤니티 VLAN은 기본 VLAN 내에 중첩된 보조 VLAN입니다. 단일 PVLAN 내에서 여러 커뮤니티 VLAN을 구성할 수 있습니다. 특정 커뮤니티 VLAN 내의 인터페이스는 동일한 커뮤니티 VLAN에 속하는 다른 인터페이스와 레이어 2 통신을 설정할 수 있습니다. 커뮤니티 VLAN 내의 인터페이스는 프로미스큐어스 포트 또는 PVLAN 트렁크 포트와도 통신할 수 있습니다.

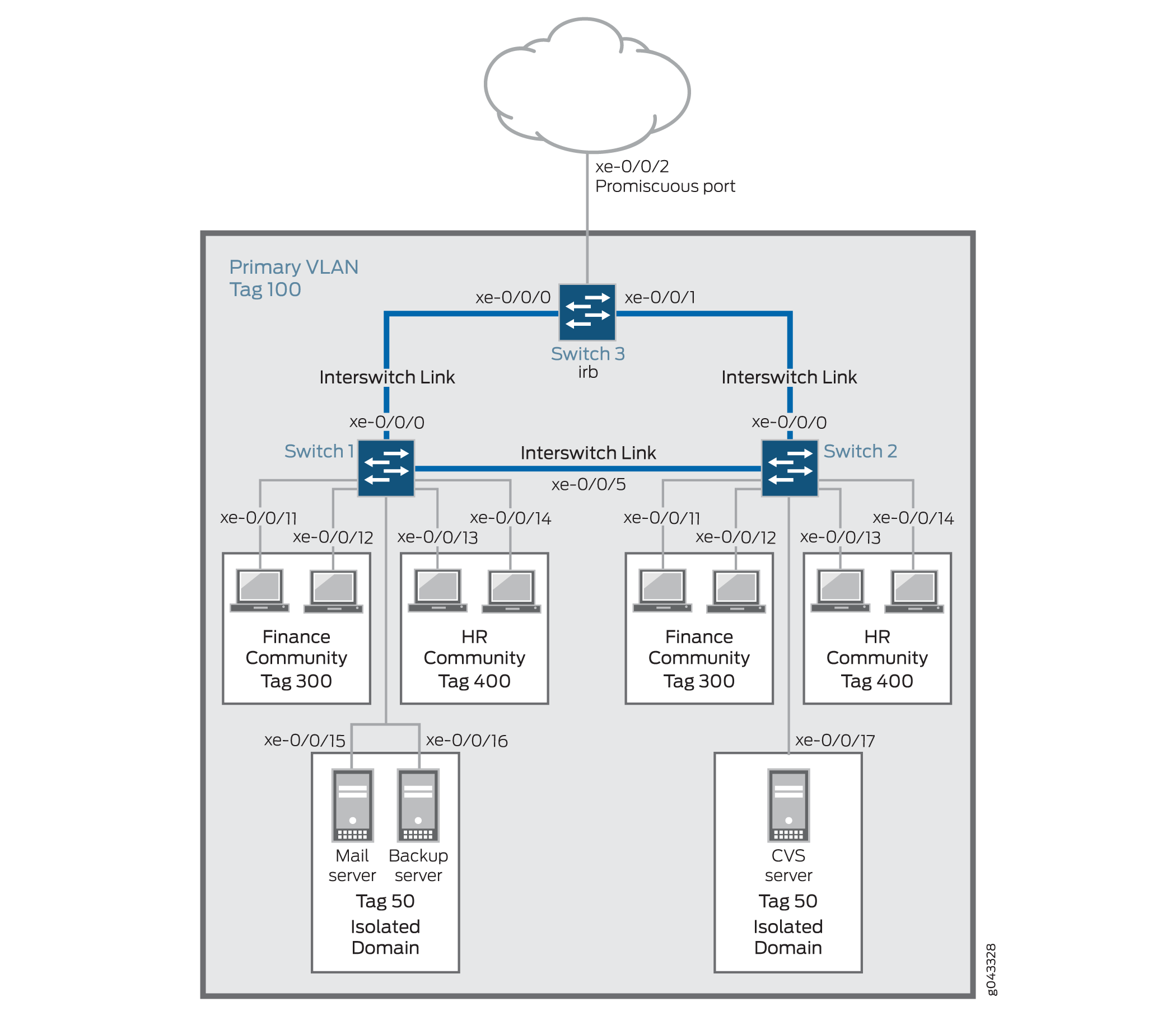

그림 2 에서는 여러 스위치에 걸친 PVLAN을 보여주며, 기본 VLAN(100)에는 두 개의 커뮤니티 도메인 (300 과 )과 400한 개의 스위치 간 격리 도메인이 포함되어 있습니다.

기본 및 보조 VLAN은 QFX 시리즈에서 지원되는 4089개의 VLAN 제한에 대해 계산됩니다. 예를 들어, 의 그림 2 각 VLAN은 이 제한에 대해 계산됩니다.

MX 시리즈 라우터에서 PVLAN의 일반적인 구조 및 주요 애플리케이션

구성된 PVLAN은 기본 도메인이 되고 보조 VLAN은 기본 도메인 내에 중첩된 하위 도메인이 됩니다. PVLAN은 단일 라우터에서 생성될 수 있습니다. 에 그림 3 표시된 PVLAN에는 하나의 라우터와 하나의 기본 PVLAN 도메인 및 여러 개의 보조 하위 도메인이 포함됩니다.

도메인 유형은 다음과 같습니다.

기본 VLAN—프레임 다운스트림을 격리 및 커뮤니티 VLAN으로 전달하는 데 사용되는 VLAN입니다.

보조 격리 VLAN—기본 VLAN에서만 패킷을 수신하고 프레임 업스트림을 기본 VLAN으로 전달하는 VLAN입니다.

보조 스위치 간 격리 VLAN—PVLAN 트렁크 포트를 통해 한 라우터에서 다른 라우터로 격리된 VLAN 트래픽을 전달하는 데 사용되는 VLAN입니다.

보조 커뮤니티 VLAN—VLAN 내 사용자의 하위 집합인 커뮤니티 구성원 간에 프레임을 전송하고 프레임 업스트림을 기본 VLAN으로 전달하는 데 사용되는 VLAN입니다.

PVLAN은 MX80 라우터, 향상된 LAN 모드의 DPC가 있는 MX240, MX480 및 MX960 라우터, MPC1, MPC2 및 Adaptive Services PIC가 있는 MX 시리즈 라우터에서 지원됩니다.

EX 시리즈 스위치에서 PVLAN의 일반적인 구조 및 주요 적용

PVLAN의 기본 VLAN은 전체 PVLAN에 대한 802.1Q 태그(VLAN ID)로 정의됩니다. EX9200 스위치에서 각 보조 VLAN은 별도의 자체 VLAN ID로 정의되어야 합니다.

그림 4 은 단일 스위치의 PVLAN을 보여주며, 기본 VLAN(VLAN 100)에는 2개의 커뮤니티 VLAN(VLAN 300 및 VLAN 400)과 1개의 분리된 VLAN(VLAN 50)이 포함되어 있습니다.

그림 5 에서는 기본 VLAN(VLAN 100)에 2개의 커뮤니티 VLAN(VLAN 300 및 VLAN 400)과 1개의 분리된 VLAN(VLAN 200)이 포함된 다중 스위치에 걸친 PVLAN을 보여줍니다. 또한 스위치 1과 2가 스위치 간 링크(PVLAN 트렁크 링크)를 통해 연결되어 있음을 보여줍니다.

또한 에 그림 4 표시된 PVLAN은 커뮤니티 및 그림 5 격리된 VLAN 간에 레이어 3 트래픽을 라우팅하는 수단으로 라우터에 연결된 무차별 포트를 사용합니다. 라우터에 연결된 무차별 포트를 사용하는 대신 의 그림 4 스위치 또는 에 그림 5 표시된 스위치 중 하나(일부 EX 스위치)에서 RVI를 구성할 수 있습니다.

격리된 VLAN과 커뮤니티 VLAN 간에 레이어 3 트래픽을 라우팅하려면 및 그림 5에 표시된 그림 4 대로 라우터를 무차별 포트에 연결하거나 RVI를 구성해야 합니다.

RVI 옵션을 선택하는 경우 PVLAN 도메인의 기본 VLAN에 대해 하나의 RVI를 구성해야 합니다. 이 RVI는 도메인에 하나 이상의 스위치가 포함되어 있는지 여부에 관계없이 전체 PVLAN 도메인에 서비스를 제공합니다. RVI를 구성한 후 보조 VLAN 인터페이스에서 수신한 레이어 3 패킷은 RVI에 매핑되고 RVI에 의해 라우팅됩니다.

RVI를 설정할 때 RVI가 보조 VLAN 인터페이스에서 수신한 ARP 요청을 처리할 수 있도록 프록시 ARP(Address Resolution Protocol)도 활성화해야 합니다.

단일 스위치 및 여러 스위치에서 PVLAN을 구성하는 방법에 대한 자세한 내용은 단일 EX 시리즈 스위치에서 프라이빗 VLAN 생성(CLI 절차)을 참조하십시오. RVI 구성에 대한 자세한 내용은 EX 시리즈 스위치의 프라이빗 VLAN에서 라우팅된 VLAN 인터페이스 구성을 참조하십시오.

격리된 VLAN과 커뮤니티 VLAN 간의 라우팅

격리된 VLAN과 커뮤니티 VLAN 간에 레이어 3 트래픽을 라우팅하려면 외부 라우터 또는 스위치를 기본 VLAN의 트렁크 포트에 연결해야 합니다. 기본 VLAN의 트렁크 포트는 무차별 포트입니다. 따라서 PVLAN의 모든 포트와 통신할 수 있습니다.

PVLAN은 802.1Q 태그를 사용하여 패킷을 식별합니다

패킷에 고객별 802.1Q 태그가 표시되면 해당 태그가 네트워크의 스위치 또는 라우터에 대한 패킷의 소유권을 식별합니다. 때로는 다른 하위 도메인의 패킷을 추적하기 위해 PVLAN 내에서 802.1Q 태그가 필요합니다. 표 1 는 기본 VLAN 또는 보조 VLAN에 VLAN 802.1Q 태그가 필요한 시기를 나타냅니다.

| 단일 스위치에서 | 여러 스위치에서 | |

|---|---|---|

| 기본 VLAN | VLAN ID를 설정하여 802.1Q 태그를 지정합니다. |

VLAN ID를 설정하여 802.1Q 태그를 지정합니다. |

| 보조 VLAN | VLAN에는 태그가 필요하지 않습니다. |

VLAN에는 802.1Q 태그가 필요합니다.

|

PVLAN은 IP 주소를 효율적으로 사용합니다.

PVLAN은 IP 주소를 보존하고 IP 주소를 효율적으로 할당합니다. 일반적인 네트워크에서 VLAN은 일반적으로 단일 IP 서브넷에 해당합니다. PVLAN에서 서브넷이 기본 VLAN에 할당되기 때문에 모든 보조 VLAN의 호스트는 동일한 IP 서브넷에 속합니다. 보조 VLAN 내의 호스트에는 기본 VLAN과 연결된 IP 서브넷을 기반으로 IP 주소가 할당되며, 해당 IP 서브넷 마스킹 정보는 기본 VLAN 서브넷의 마스킹 정보를 반영합니다. 그러나 각 보조 VLAN은 별도의 브로드캐스트 도메인입니다.

PVLAN 포트 유형 및 포워딩 규칙

PVLAN은 최대 6개의 서로 다른 포트 유형을 사용할 수 있습니다. 에그림 2 묘사된 네트워크는 무차별 포트를 사용하여 라우터로 정보를 전송하고, 커뮤니티 포트를 사용하여 재무 및 HR 커뮤니티를 해당 스위치에 연결하고, 격리된 포트를 사용하여 서버를 연결하고, PVLAN 트렁크 포트를 사용하여 두 스위치를 연결합니다. PVLAN 포트에는 다양한 제한 사항이 있습니다.

프로미스큐어스 트렁크 포트 - 프로미스큐어스 포트는 인터페이스가 격리된 VLAN 또는 커뮤니티 VLAN에 속하는지 여부에 관계없이 PVLAN에 있는 모든 인터페이스와 레이어 2 통신을 합니다. 프로미스큐어스 포트는 기본 VLAN의 멤버이지만 보조 하위 도메인 중 하나에 포함되지 않습니다. 엔드포인트 디바이스와 통신해야 하는 레이어 3 게이트웨이, DHCP 서버 및 기타 신뢰할 수 있는 디바이스는 일반적으로 프로미스큐어스 포트에 연결됩니다.

PVLAN 트렁크 링크 - 스위치 간 링크라고도 하는 PVLAN 트렁크 링크는 PVLAN이 여러 스위치에 걸쳐 구성된 경우에만 필요합니다. PVLAN 트렁크 링크는 PVLAN을 구성하는 여러 스위치를 연결합니다.

PVLAN 트렁크 포트 - PVLAN 트렁크 포트는 스위치를 확장하기 위해 멀티스위치 PVLAN 구성에 필요합니다. PVLAN 트렁크 포트는 PVLAN 내 모든 VLAN(즉, 기본 VLAN, 커뮤니티 VLAN 및 스위치 간 격리 VLAN)의 멤버이며 기본 VLAN 및 모든 보조 VLAN에서 트래픽을 전달합니다. 격리된 포트를 제외한 모든 포트와 통신할 수 있습니다.

PVLAN 트렁크 포트와 분리된 포트 간의 통신은 일반적으로 단방향입니다. 스위치 간 격리된 VLAN에서 PVLAN 트렁크 포트의 구성원은 송신 전용이며, 이는 격리된 포트가 PVLAN 트렁크 포트로 패킷을 전달할 수 있지만 PVLAN 트렁크 포트는 격리된 포트로 패킷을 전달하지 않는다는 것을 의미합니다(패킷이 무차별 액세스 포트에서 수신되어 프로미스큐어스 포트와 동일한 기본 VLAN의 모든 보조 VLAN으로 전달되지 않는 한).

보조 VLAN 트렁크 포트(표시되지 않음) - 보조 트렁크 포트는 보조 VLAN 트래픽을 전달합니다. 지정된 프라이빗 VLAN의 경우 보조 VLAN 트렁크 포트는 하나의 보조 VLAN에 대해서만 트래픽을 전송할 수 있습니다. 그러나 각 보조 VLAN이 서로 다른 기본 VLAN의 멤버인 한 보조 VLAN 트렁크 포트는 여러 보조 VLAN에 대한 트래픽을 전달할 수 있습니다. 예를 들어, 보조 VLAN 트렁크 포트는 기본 VLAN pvlan100의 일부인 커뮤니티 VLAN에 대한 트래픽을 전달할 수 있으며 기본 VLAN pvlan400의 일부인 분리된 VLAN에 대한 트래픽도 전달할 수 있습니다.

커뮤니티 포트 - 커뮤니티 포트는 서로 통신하며 무차별 포트와 통신합니다. 커뮤니티 포트는 선택된 사용자 그룹에만 서비스를 제공합니다. 이러한 인터페이스는 레이어 2에서 다른 커뮤니티의 다른 모든 인터페이스 또는 PVLAN 내의 격리된 포트와 분리됩니다.

격리된 액세스 포트 - 격리된 포트는 프로미스큐어스 포트 및 PVLAN 트렁크 포트에만 레이어 2 연결이 있습니다. 이 두 포트가 동일한 격리된 VLAN(또는 스위치 간 격리된 VLAN) 도메인의 구성원인 경우에도 격리된 포트는 다른 분리된 포트와 통신할 수 없습니다. 일반적으로 메일 서버 또는 백업 서버와 같은 서버는 격리된 포트에 연결됩니다. 호텔에서 각 방은 일반적으로 격리된 포트에 연결되어 있으므로 방 간 통신은 불가능하지만 각 방은 무차별 포트에서 인터넷에 액세스할 수 있습니다.

Promiscuous access port (표시되지 않음) - 이 포트는 태그가 지정되지 않은 트래픽을 전달합니다. 프로미스큐어스 액세스 포트에서 수신되는 트래픽은 디바이스의 모든 보조 VLAN 포트로 전달됩니다. 트래픽이 VLAN 지원 포트에서 디바이스로 수신되고 프로미스큐어스 액세스 포트에서 송신되는 경우, 트래픽은 송신 시 태그 해제됩니다. 태그가 지정된 트래픽이 무차별 액세스 포트로 수신되면 해당 트래픽은 폐기됩니다.

스위치 간 링크 포트 - ISL(Interswitch Link) 포트는 PVLAN이 해당 라우터에 걸쳐 있을 때 두 라우터를 연결하는 트렁크 포트입니다. ISL 포트는 PVLAN 내의 모든 VLAN(즉, 기본 VLAN, 커뮤니티 VLAN 및 분리된 VLAN)의 멤버입니다.

ISL 포트와 분리된 포트 간의 통신은 단방향입니다. 스위치 간 분리된 VLAN에서 ISL 포트의 구성원 자격은 송신 전용이며, 이는 ISL 포트의 수신 트래픽이 분리된 VLAN에 할당되지 않음을 의미합니다. 격리된 포트는 패킷을 PVLAN 트렁크 포트로 전달할 수 있지만 PVLAN 트렁크 포트는 패킷을 격리된 포트로 전달할 수 없습니다. 표 3 에서는 서로 다른 유형의 포트 간에 레이어 2 연결이 존재하는지 여부를 요약합니다.

표 2 에는 ELS를 지원하는 EX 시리즈 스위치의 PVLAN 내에 있는 여러 유형의 포트 간 레이어 2 연결이 요약되어 있습니다.

포트 유형에서 |

격리된 포트로? |

난잡한 항구로? |

커뮤니티 포트로? |

스위치 간 링크 포트로? |

|---|---|---|---|---|

격리 |

거절하다 |

허용(Permit) |

거절하다 |

허용(Permit) |

무차별 |

허용(Permit) |

허용(Permit) |

허용(Permit) |

허용(Permit) |

커뮤니티 1 |

거절하다 |

허용(Permit) |

허용(Permit) |

허용(Permit) |

포트 유형 |

무차별 트렁크 |

PVLAN 트렁크 |

보조 트렁크 |

커뮤니티 |

격리된 액세스 |

무차별적인 액세스 |

|---|---|---|---|---|---|---|

난잡한 트렁크 |

예 |

예 |

예 |

예 |

예 |

예 |

PVLAN 트렁크 |

예 |

예 |

예 |

예(동일한 커뮤니티만 해당) |

예 |

예 |

보조 트렁크 |

예 |

예 |

아니요 |

예 |

아니요 |

예 |

커뮤니티 |

예 |

예 |

예 |

예(동일한 커뮤니티만 해당) |

아니요 |

예 |

격리된 액세스 |

예 |

예(단방향만 해당) |

아니요 |

아니요 |

아니요 |

예 |

무차별적인 액세스 |

예 |

예 |

예 |

예 |

예 |

아니요 |

표 4 은(는) PVLAN 내의 여러 유형의 포트 간에 레이어 2 연결이 존재하는지 여부를 요약합니다.

포트 유형 후 → 출발지:↓ |

무차별 |

커뮤니티 |

격리 |

PVLAN 트렁크 |

증권 시세 표시기 |

|---|---|---|---|---|---|

무차별 |

예 |

예 |

예 |

예 |

예 |

커뮤니티 |

예 |

예(동일한 커뮤니티만 해당) |

아니요 |

예 |

예 |

격리 |

예 |

아니요 |

아니요 |

예 주:

이 통신은 단방향입니다. |

예 |

PVLAN 트렁크 |

예 |

예(동일한 커뮤니티만 해당) |

예 주:

이 통신은 단방향입니다. |

예 |

예 |

증권 시세 표시기 |

예 |

예 |

예 |

예 |

예 |

에서 표 4언급했듯이 격리된 포트와 PVLAN 트렁크 포트 간의 레이어 2 통신은 단방향입니다. 즉, 격리된 포트는 PVLAN 트렁크 포트로만 패킷을 전송할 수 있고, PVLAN 트렁크 포트는 격리된 포트에서만 패킷을 수신할 수 있습니다. 반대로, PVLAN 트렁크 포트는 분리된 포트로 패킷을 전송할 수 없으며, 분리된 포트는 PVLAN 트렁크 포트에서 패킷을 수신할 수 없습니다.

기본 VLAN에서 사용하도록 설정하면 no-mac-learning PVLAN의 모든 분리된 VLAN(또는 스위치 간 분리된 VLAN)이 해당 설정을 상속합니다. 그러나 커뮤니티 VLAN에서 MAC 주소 학습을 비활성화하려면 각 VLAN에서 구성해야 no-mac-learning 합니다.

PVLAN 생성

에 그림 6 표시된 순서도는 PVLAN을 생성하는 프로세스에 대한 일반적인 아이디어를 제공합니다. 표시된 순서대로 구성 단계를 완료하면 이러한 PVLAN 규칙을 위반하지 않습니다. (PVLAN 규칙에서 PVLAN 트렁크 포트 구성은 여러 라우터에 걸쳐 있는 PVLAN에만 적용됩니다.)

기본 VLAN은 태그가 지정된 VLAN이어야 합니다.

커뮤니티 VLAN ID를 구성하려면 먼저 기본 VLAN을 구성해야 합니다.

격리 VLAN ID를 구성하려면 먼저 기본 VLAN을 구성해야 합니다.

PVLAN 인터페이스에서 VoIP(Voice over IP) VLAN 구성은 지원되지 않습니다.

에 표시된 그림 6것처럼 단일 라우터에서 VLAN을 구성하는 것은 비교적 간단합니다.

기본 VLAN 구성은 다음 단계로 구성됩니다.

기본 VLAN 이름 및 802.1Q 태그를 구성합니다.

기본 VLAN에 설정합니다 no-local-switching .

무차별 트렁크 포트 및 액세스 포트를 구성합니다.

무차별 트렁크 및 액세스 포트를 기본 VLAN의 멤버로 만듭니다.

기본 VLAN 내에서 보조 커뮤니티 VLAN 또는 보조 격리 VLAN 또는 둘 다를 구성할 수 있습니다. 보조 커뮤니티 VLAN 구성은 다음 단계로 구성됩니다.

일반적인 프로세스를 사용하여 VLAN을 구성합니다.

VLAN에 대한 액세스 인터페이스를 구성합니다.

커뮤니티 VLAN에 기본 VLAN을 할당하고,

격리된 VLAN은 분리된 VLAN에 액세스 인터페이스가 멤버로 있고 옵션이 no-local-switching 기본 VLAN에서 활성화될 때 내부적으로 생성됩니다.

IEEE 802.1Q는 트렁킹 디바이스가 패킷 헤더에 4바이트 VLAN 프레임 식별 탭을 삽입하는 내부 태깅 메커니즘을 사용하기 때문에 스위치 간 분리 VLAN에 802.1Q 태그가 필요합니다.

트렁크 포트는 다중 라우터 PVLAN 구성에만 필요하며, 트렁크 포트는 기본 VLAN과 모든 보조 VLAN에서 트래픽을 전송합니다.

프라이빗 VLAN의 제한 사항

프라이빗 VLAN 구성에는 다음과 같은 제약 조건이 적용됩니다.

액세스 인터페이스는 하나의 PVLAN 도메인에만 속할 수 있으므로 두 개의 서로 다른 기본 VLAN에 참여할 수 없습니다.

보조 VLAN이 두 개의 서로 다른 기본 VLAN에 있는 한 트렁크 인터페이스는 두 개의 보조 VLAN의 구성원이 될 수 있습니다. 트렁크 인터페이스는 동일한 기본 VLAN에 있는 두 개의 보조 VLAN의 멤버가 될 수 없습니다.

PVLAN에 포함된 모든 VLAN에서 MSTP(Multiple Spanning Tree Protocol)의 단일 영역을 구성해야 합니다.

VSTP(VLAN Spanning Tree Protocol)는 지원되지 않습니다.

IGMP 스누핑은 프라이빗 VLAN에서 지원되지 않습니다.

라우팅된 VLAN 인터페이스는 프라이빗 VLAN에서 지원되지 않습니다.

동일한 기본 VLAN에 있는 보조 VLAN 간의 라우팅은 지원되지 않습니다.

일부 구성 명령문은 보조 VLAN에서 지정할 수 없습니다. 기본 PVLAN의

[edit vlans vlan-name switch-options]계층 수준 에서만 다음 문을 구성할 수 있습니다.기본 VLAN을 보조 VLAN으로 변경하려면 먼저 일반 VLAN으로 변경하고 변경 사항을 커밋해야 합니다. 예를 들어 다음 절차를 따릅니다.

기본 VLAN을 일반 VLAN으로 변경합니다.

구성을 커밋합니다.

일반 VLAN을 보조 VLAN으로 변경합니다.

구성을 커밋합니다.

보조 VLAN을 기본 VLAN으로 변경하려면 동일한 커밋 순서를 따릅니다. 즉, 보조 VLAN을 일반 VLAN으로 만들고 해당 변경 사항을 커밋한 다음 일반 VLAN을 기본 VLAN으로 변경합니다.

다음 기능은 ELS 구성 스타일을 지원하는 Junos OS 스위치의 PVLAN에서 지원되지 않습니다 .

송신 VLAN 방화벽 필터

이더넷 링 보호(ERP)

유연한 VLAN 태깅

멀티섀시 링크 어그리게이션 그룹(MC-LAG)

포트 미러링

Q-in-Q 터널링

VLAN 스패닝 트리 프로토콜(VSTP)

VoIP(Voice over IP)

기본 PVLAN의 [edit vlans vlan-name switch-options] 계층 수준에서만 다음 명령문을 구성할 수 있습니다.

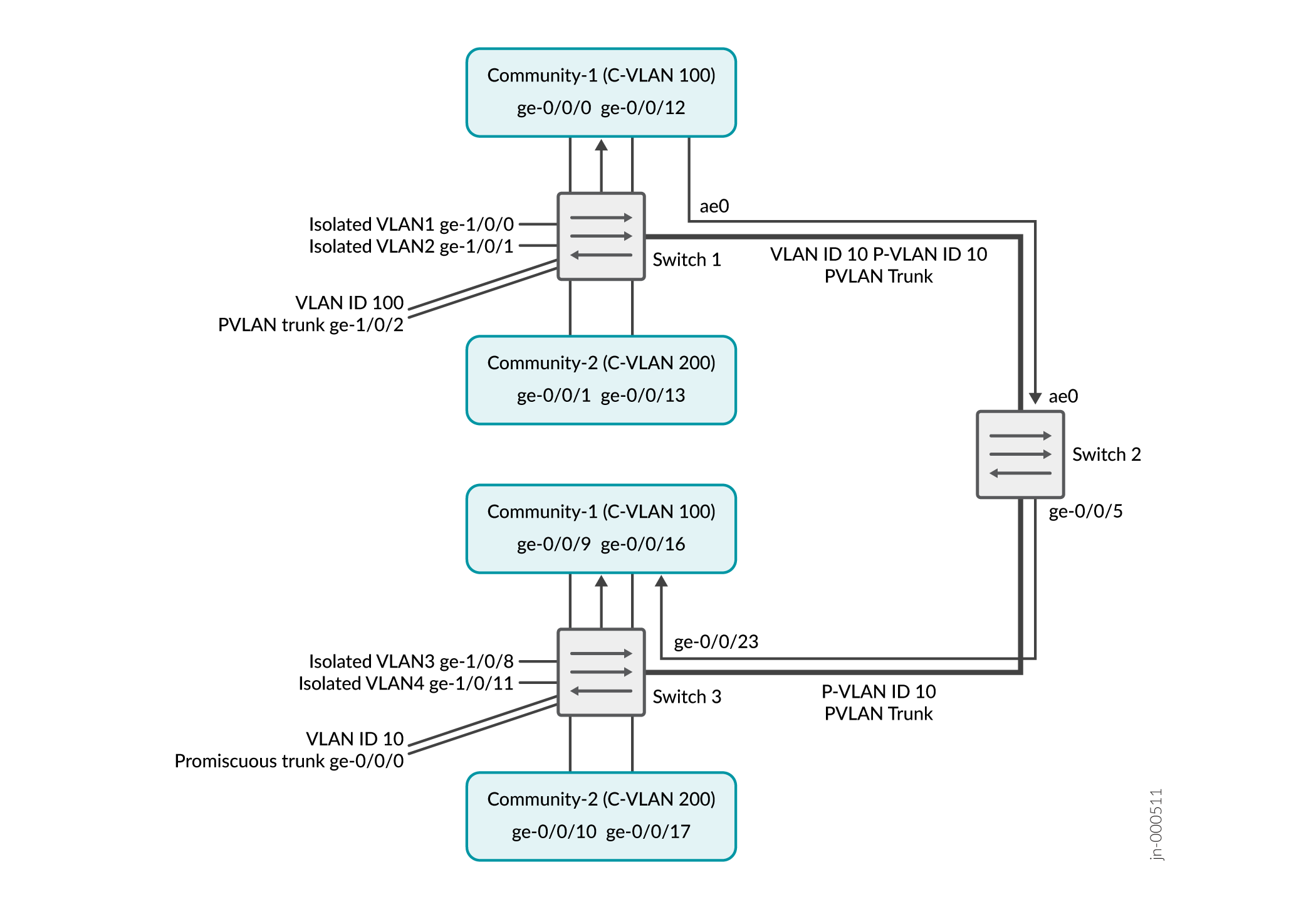

여러 스위치 전반의 PVLAN 트래픽 플로우 이해

이 항목에서는 프라이빗 VLAN(PVLAN)으로 구성된 샘플 멀티스위치 네트워크의 세 가지 트래픽 흐름을 설명하고 설명합니다. PVLAN은 특정 업링크 트렁크 포트 또는 동일한 VLAN 내의 지정된 포트와만 통신하도록 멤버 스위치 포트("프라이빗 포트"라고 함)를 통한 트래픽 흐름을 제한합니다.

이 주제는 다음에 대해 설명합니다.

태그 없는 트래픽을 전송하는 커뮤니티 VLAN

이 예에서 스위치 1의 Community-1 멤버는 인터페이스 ge-0/0/12에서 태그 없는 트래픽을 보냅니다. 의 그림 7 화살표는 결과 트래픽 흐름을 나타냅니다.

이 예에서 community-1 멤버는 P-VLAN ID 10에 매핑된 C-VLAN ID 100이 할당됩니다.

이 시나리오에서는 스위치 1에서 다음과 같은 작업이 수행됩니다.

-

인터페이스 ge-0/0/0 및 ge-0/0/12의 Community-1 VLAN: 학습

-

인터페이스 ge-0/0/0 및 ge-0/0/12의 PVLAN100: 복제

-

인터페이스 ge-0/0/12의 Community-1 VLAN: 태그가 지정되지 않은 트래픽 수신

-

Community-1 VLAN 인터페이스 ge-0/0/0: 태그가 지정되지 않은 트래픽 출구

-

PVLAN 트렁크 포트: 태그 10이 있는 ge-1/0/2 및 ae0에서 트래픽 출구

-

커뮤니티-2: 인터페이스가 트래픽을 수신하지 않음

-

분리형 VLAN: 인터페이스가 트래픽을 수신하지 않음

이 시나리오에서 이 작업은 스위치 3에서 수행됩니다.

-

인터페이스 ge-0/0/23(PVLAN 트렁크)의 Community-1 VLAN: 학습

-

인터페이스 ge-0/0/23의 PVLAN100: 복제

-

인터페이스 ge-0/0/9 및 ge-0/0/16의 Community-1 VLAN: 태그 없는 트래픽 수신

-

무차별 트렁크 포트: 태그 10이 있는 ge-0/0/0에서 트래픽 출구

-

커뮤니티-2: 인터페이스가 트래픽을 수신하지 않음

-

분리형 VLAN: 인터페이스가 트래픽을 수신하지 않음

태그 없는 트래픽을 전송하는 분리된 VLAN

이 시나리오에서는 인터페이스 ge-1/0/0의 스위치 1에서 격리된 VLAN1이 태그 없는 트래픽을 전송합니다. 의 그림 8 화살표는 이 트래픽 흐름을 나타냅니다.

이 시나리오에서는 스위치 1에서 다음과 같은 작업이 수행됩니다.

인터페이스 ge-1/0/0에서 격리된 VLAN1: 학습

인터페이스 ge-1/0/0의 PVLAN100: 복제

태그 50이 있는 pvlan-trunk ge-1/0/2 및 ae0에서 트래픽 엑시트

커뮤니티-1 및 커뮤니티-2: 인터페이스가 트래픽을 수신하지 않음

분리형 VLAN: 인터페이스가 트래픽을 수신하지 않음

이 시나리오에서 이 작업은 스위치 3에서 수행됩니다.

인터페이스 ge-0/0/23의 VLAN(PVLAN 트렁크 포트): 학습

인터페이스 ge0/0/23의 PVLAN100: 복제

무차별 트렁크 포트: 태그 100이 있는 ge-0/0/0에서 트래픽 엑시트

커뮤니티-1 및 커뮤니티-2: 인터페이스가 트래픽을 수신하지 않음

분리형 VLAN: 트래픽을 수신하지 않음

프로미스큐어스 포트에서 전송되는 PVLAN 태그 지정된 트래픽

이 시나리오에서는 PVLAN 태그가 지정된 트래픽이 프로미스큐어스 포트로 전송됩니다. 의 그림 9 화살표는 이 트래픽 흐름을 나타냅니다.

이 시나리오에서는 스위치 1에서 다음과 같은 작업이 수행됩니다.

인터페이스 ae0(PVLAN 트렁크)의 pvlan100 VLAN: 학습

Community-1, Community-2 및 인터페이스 ae0의 모든 격리된 VLAN: 복제

인터페이스 ae0의 VLAN: 복제

태그 100이 있는 pvlan-trunk ge-1/0/2에서 트래픽 엑시트

커뮤니티-1 및 커뮤니티-2: 인터페이스는 트래픽을 수신합니다

분리형 VLAN: 트래픽 수신

이 시나리오에서 이 작업은 스위치 3에서 수행됩니다.

인터페이스 ge-0/0/0의 PVLAN100: 학습

Community-1, Community-2 및 인터페이스 ge-0/0/0의 모든 격리된 VLAN: 복제

인터페이스 ge-0/0/0의 VLAN: 복제

커뮤니티-1 및 커뮤니티-2: 인터페이스는 트래픽을 수신합니다

분리형 VLAN: 트래픽 수신

PVLAN의 보조 VLAN 트렁크 포트 및 프로미스큐어스 액세스 포트 이해

VLAN은 브로드캐스트를 지정된 사용자로 제한합니다. 프라이빗 VLAN(PVLAN)은 VLAN을 여러 브로드캐스트 하위 도메인으로 분할하고 기본적으로 보조 VLAN을 기본 VLAN에 배치하여 이 개념을 한 단계 더 발전시킵니다. PVLAN은 멤버 포트를 통과하는 트래픽 흐름을 제한하여 이러한 포트가 지정된 업링크 트렁크 포트 또는 동일한 VLAN 내의 지정된 포트와만 통신하도록 합니다. 업링크 트렁크 포트는 일반적으로 라우터, 방화벽, 서버 또는 프로바이더 네트워크에 연결됩니다. PVLAN에는 일반적으로 단일 업링크와만 통신하는 많은 프라이빗 포트가 포함되어 있으므로 포트가 서로 통신할 수 없습니다.

보조 트렁크 포트 및 프로미스큐어스 액세스 포트는 PVLAN의 기능을 확장하여 다음과 같은 복잡한 구축에 사용할 수 있습니다.

엔터프라이즈 VMWare 인프라 환경

VM 관리를 사용하는 멀티테넌트 클라우드 서비스

여러 고객을 위한 웹 호스팅 서비스

예를 들어, 보조 VLAN 트렁크 포트를 사용하여 QFX 디바이스를 프라이빗 VLAN으로 구성된 VMware 서버에 연결할 수 있습니다. 무차별 액세스 포트를 사용하여 트렁크 포트를 지원하지 않지만 프라이빗 VLAN에 참여해야 하는 시스템에 QFX 디바이스를 연결할 수 있습니다.

이 주제에서는 QFX 시리즈의 PVLAN과 관련된 다음 개념을 설명합니다.

PVLAN 포트 유형

PVLAN은 다음과 같은 다양한 포트 유형을 사용할 수 있습니다.

무차별 트렁크 포트 - 무차별 포트는 라우터, 방화벽, 서버 또는 프로바이더 네트워크에 연결된 업스트림 트렁크 포트입니다. 프로미스큐어스 트렁크 포트는 PVLAN 내의 격리된 포트 및 커뮤니티 포트를 포함한 모든 인터페이스와 통신할 수 있습니다.

PVLAN 트렁크 포트 - PVLAN 트렁크 포트는 스위치를 확장하기 위해 멀티스위치 PVLAN 구성에 필요합니다. PVLAN 트렁크 포트는 PVLAN 내 모든 VLAN(즉, 기본 VLAN, 커뮤니티 VLAN 및 스위치 간 격리 VLAN)의 멤버이며 기본 VLAN 및 모든 보조 VLAN에서 트래픽을 전달합니다. 모든 포트와 통신할 수 있습니다.

PVLAN 트렁크 포트와 분리된 포트 간의 통신은 일반적으로 단방향입니다. 스위치 간 격리된 VLAN에서 PVLAN 트렁크 포트의 구성원은 송신 전용이며, 이는 격리된 포트가 PVLAN 트렁크 포트로 패킷을 전달할 수 있지만 PVLAN 트렁크 포트는 격리된 포트로 패킷을 전달하지 않는다는 것을 의미합니다(패킷이 무차별 액세스 포트에서 수신되어 프로미스큐어스 포트와 동일한 기본 VLAN의 모든 보조 VLAN으로 전달되지 않는 한).

보조 VLAN 트렁크 포트 - 보조 VLAN 트렁크 포트는 보조 VLAN 트래픽을 전달합니다. 지정된 프라이빗(기본) VLAN의 경우 보조 VLAN 트렁크 포트는 하나의 보조 VLAN에 대해서만 트래픽을 전달할 수 있습니다. 그러나 각 보조 VLAN이 서로 다른 기본 VLAN의 멤버인 한 보조 VLAN 트렁크 포트는 여러 보조 VLAN에 대한 트래픽을 전달할 수 있습니다. 예를 들어, 보조 VLAN 트렁크 포트는 기본 VLAN pvlan100의 일부인 커뮤니티 VLAN에 대한 트래픽을 전달할 수 있으며 기본 VLAN pvlan400의 일부인 분리된 VLAN에 대한 트래픽도 전달할 수 있습니다.

주:트래픽이 보조 VLAN 트렁크 포트에서 송신될 때 일반적으로 보조 포트가 속한 기본 VLAN의 태그를 전달합니다. 보조 VLAN 트렁크 포트에서 송신되는 트래픽이 보조 VLAN 태그를 유지하도록 하려면 문을 사용합니다 extend-secondary-vlan-id .

커뮤니티 포트 - 커뮤니티 포트는 서로 통신하며 무차별 포트와 통신합니다. 커뮤니티 포트는 선택된 사용자 그룹에만 서비스를 제공합니다. 이러한 인터페이스는 레이어 2에서 다른 커뮤니티의 다른 모든 인터페이스 또는 PVLAN 내의 격리된 포트와 분리됩니다.

격리된 액세스 포트 - 격리된 포트는 프로미스큐어스 포트 및 PVLAN 트렁크 포트와만 레이어 2 연결을 갖습니다. 분리된 액세스 포트는 이 두 포트가 동일한 분리된 VLAN의 구성원인 경우에도 다른 분리된 포트와 통신할 수 없습니다.

무차별 액세스 포트 - 이 포트는 태그가 지정되지 않은 트래픽을 전달하며 하나의 기본 VLAN에만 속할 수 있습니다. 프로미스큐어스 액세스 포트에서 수신되는 트래픽은 프로미스큐어스 액세스 포트가 멤버인 기본 VLAN의 멤버인 보조 VLAN의 포트로 전달됩니다. 이 경우 보조 VLAN 포트가 트렁크 포트인 경우 트래픽은 보조 VLAN 포트에서 송신될 때 적절한 보조 VLAN 태그를 전달합니다. 트래픽이 보조 VLAN 포트에서 수신되고 프로미스큐어스 액세스 포트에서 송신되는 경우, 트래픽은 송신 시 태그 해제됩니다. 태그가 지정된 트래픽이 무차별 액세스 포트로 수신되면 해당 트래픽은 폐기됩니다.

보조 VLAN 트렁크 포트 세부 정보

보조 VLAN 트렁크 포트를 사용할 때는 다음 사항에 유의하십시오.

보조 VLAN 트렁크 포트가 참여할 각 기본 VLAN에 대해 격리 VLAN ID를 구성해야 합니다. 이는 보조 VLAN 트렁크 포트가 전달할 보조 VLAN이 단일 디바이스로 제한되는 경우에도 마찬가지입니다.

포트를 지정된 기본 VLAN에 대한 보조 VLAN 트렁크 포트로 구성하는 경우 동일한 물리적 포트를 다음 중 하나로 구성할 수도 있습니다.

다른 기본 VLAN에 대한 보조 VLAN 트렁크 포트

다른 기본 VLAN에 대한 PVLAN 트렁크

무차별 트렁크 포트

프라이빗 VLAN이 아닌 VLAN의 액세스 포트

보조 VLAN 트렁크 포트(보조 VLAN 태그 포함)에서 수신되고 PVLAN 트렁크 포트에서 송신되는 트래픽은 송신 시 보조 VLAN 태그를 유지합니다.

보조 VLAN 트렁크 포트에서 수신되고 프로미스큐어스 트렁크 포트에서 송신되는 트래픽은 송신 시 적절한 기본 VLAN 태그가 있습니다.

보조 VLAN 트렁크 포트에서 수신되고 프로미스큐어스 액세스 포트에서 송신되는 트래픽은 송신 시 태그가 지정되지 않습니다.

기본 VLAN 태그가 있는 프로미스큐어스 트렁크 포트에서 수신되고 보조 VLAN 트렁크 포트에서 송신되는 트래픽은 송신 시 적절한 보조 VLAN 태그를 전달합니다. 예를 들어, 스위치에서 다음을 구성했다고 가정해 보겠습니다.

기본 VLAN 100

기본 VLAN의 일부인 커뮤니티 VLAN 200

무차별 트렁크 포트

커뮤니티 VLAN 200을 전달하는 보조 트렁크 포트

패킷이 기본 VLAN 태그 100이 있는 프로미스큐어스 트렁크 포트에서 수신되고 보조 VLAN 트렁크 포트에서 송신되는 경우, 송신 시 태그 200을 전달합니다.

사용 사례

동일한 물리적 인터페이스에서 여러 개의 보조 VLAN 트렁크 포트(서로 다른 기본 VLAN에서)를 구성하거나 보조 VLAN 트렁크 포트를 다른 유형의 VLAN 포트와 결합할 수 있습니다. 다음 사용 사례는 이 작업의 예를 제공하고 각 사례에서 트래픽이 어떻게 흐르는지 보여줍니다.

- 두 개의 기본 VLAN에 있는 보조 VLAN 트렁크

- 보조 VLAN 트렁크 및 프로미스큐어스 트렁크

- 보조 VLAN 트렁크 및 PVLAN 트렁크

- 보조 VLAN 트렁크 및 비프라이빗 VLAN 인터페이스

- 프로미스큐어스 액세스 포트의 트래픽 수신

두 개의 기본 VLAN에 있는 보조 VLAN 트렁크

이 사용 사례에서는 다음과 같은 구성의 스위치 두 개가 있다고 가정합니다.

태그 100이 있는 기본 VLAN pvlan100.

태그 200이 있는 격리된 VLAN isolated200은 pvlan100의 멤버입니다.

태그 300이 있는 커뮤니티 VLAN comm300은 pvlan100의 멤버입니다.

태그 400이 있는 기본 VLAN pvlan400.

태그 500이 있는 격리된 VLAN isolated500은 pvlan400의 멤버입니다.

태그 600이 있는 커뮤니티 VLAN comm600은 pvlan400의 멤버입니다.

스위치 1의 인터페이스 xe-0/0/0은 이 예에서 사용된 프라이빗 VLAN으로 구성된 VMware 서버(표시되지 않음)에 연결됩니다. 이 인터페이스는 보조 VLAN comm600 및 pvlan100의 멤버인 분리된 VLAN(태그 200)에 대한 트래픽을 전달하기 위해 보조 VLAN 트렁크 포트로 구성됩니다.

스위치 2의 인터페이스 xe-0/0/0은 무차별 트렁크 포트 또는 무차별 액세스 포트로 구성되어 표시됩니다. 후자의 경우, 트렁크 포트를 지원하지 않지만 이 예에서 사용된 프라이빗 VLAN으로 구성된 시스템(표시되지 않음)에 연결된다고 가정할 수 있습니다.

스위치 1에서 xe-0/0/6은 comm600의 구성원이며 트렁크 포트로 구성됩니다.

스위치 2에서 xe-0/0/6은 comm600의 구성원이며 액세스 포트로 구성됩니다.

그림 10 에서는 이 토폴로지와 스위치 1의 xe-0/0/0에서 수신 후 isolated200 및 comm600에 대한 트래픽이 어떻게 흐르는지 보여줍니다. 트래픽은 화살표가 가리키는 곳으로만 흐릅니다. 예를 들어, 스위치 1의 인터페이스 xe-0/0/2, xe-0/0/3, xe-0/0/5에는 패킷이 송신되지 않기 때문에 화살표가 없습니다.

다음은 VLAN isolated200의 트래픽 흐름입니다.

VLAN isolated200에 대한 트래픽은 스위치 1의 격리된 액세스 포트 xe-0/0/2 또는 스위치 2의 보조 VLAN 트렁크 포트 xe-0/0/2에서 송신되지 않습니다.

VLAN comm600의 트래픽 플로우는 다음과 같습니다.

comm600 수신 트래픽이 스위치 1의 보조 VLAN 트렁크 포트에서 수신된 후 PVLAN 트렁크 포트는 모든 VLAN의 멤버이기 때문에 PVLAN 트렁크 포트에서 송신됩니다. 패킷은 송신 시 보조 VLAN 태그(600)를 유지합니다.

comm600에 대한 트래픽은 스위치 1의 커뮤니티 포트 xe-0/0/6에서도 송신됩니다. 포트가 트렁크로 구성되었기 때문에 트래픽에 태그가 지정됩니다.

이 인터페이스가 무차별 트렁크 포트로 구성된 경우 스위치 2의 PVLAN 트렁크 포트에서 comm600 수신을 위한 트래픽 후 xe-0/0/0에서 송신됩니다.

주:스위치 2의 xe-0/0/0이 무차별 액세스 포트로 구성된 경우 포트는 하나의 기본 VLAN에만 참여할 수 있습니다. 이 경우 무차별 액세스 포트는 pvlan100의 일부이므로 comm600에 대한 트래픽은 이 포트에서 송신되지 않습니다

comm600에 대한 트래픽은 스위치 2의 커뮤니티 포트 xe-0/0/6에서도 송신됩니다. 이 경우 포트 모드가 액세스이므로 트래픽에 태그가 지정되지 않습니다.

보조 VLAN 트렁크 및 프로미스큐어스 트렁크

이 사용 사례에서는 한 가지 예외를 제외하고 이전 사용 사례와 동일한 포트 및 VLAN으로 구성된 스위치 두 개가 있다고 가정합니다. 이 경우 스위치 1의 xe-0/0/0은 VLAN pvlan100의 보조 VLAN 트렁크 포트로 구성되며 pvlan400의 프로미스큐어스 트렁크 포트로도 구성됩니다.

그림 11 에서는 이 토폴로지와 isolated200(pvlan100의 구성원) 및 comm600(pvlan400의 구성원)에 대한 트래픽이 스위치 1에서 수신된 후 어떻게 흐르는지 보여줍니다.

VLAN isolated200의 트래픽 플로우는 이전 사용 사례와 동일하지만 comm600의 플로우는 다릅니다. VLAN comm600의 트래픽 플로우는 다음과 같습니다.

보조 VLAN 트렁크 및 PVLAN 트렁크

이 사용 사례에서는 스위치 1의 xe-0/0/0이 VLAN pvlan100의 보조 VLAN 트렁크 포트로 구성되고 pvlan400의 PVLAN 트렁크 포트로도 구성된다는 점을 제외하고 이전 사용 사례와 동일한 포트 및 VLAN으로 구성된 스위치 2개가 있다고 가정합니다.

그림 12 에서는 이 토폴로지와 comm300(pvlan100의 구성원) 및 comm600(pvlan400의 구성원)에 대한 트래픽이 스위치 1에서 수신된 후 어떻게 흐르는지 보여줍니다.

VLAN comm300의 트래픽 플로우는 다음과 같습니다.

VLAN comm600의 트래픽 플로우는 다음과 같습니다.

스위치 1의 PVLAN 포트 xe-0/0/0에서 comm600 수신에 대한 트래픽이 발생한 후 스위치 1의 커뮤니티 포트 xe-0/0/6에서 송신됩니다. xe-0/0/6은 트렁크 포트이기 때문에 패킷은 송신 시 보조 VLAN 태그(600)를 유지합니다.

comm600에 대한 트래픽은 PVLAN 트렁크 포트 xe-0/0/1에서도 송신되는데, 이는 해당 PVLAN 트렁크 포트가 모든 VLAN의 멤버이기 때문입니다. 패킷은 송신 시 보조 VLAN 태그(600)를 유지합니다.

이 인터페이스가 무차별 트렁크 포트로 구성된 경우 스위치 2의 PVLAN 트렁크 포트에서 comm600 수신을 위한 트래픽 후 xe-0/0/0에서 송신됩니다.

이 인터페이스가 무차별 액세스 포트로 구성된 경우 포트는 pvlan100에만 참여할 수 있으므로 xe-0/0/0에서 송신되지 않습니다.

comm600에 대한 트래픽은 스위치 2의 커뮤니티 포트 xe-0/0/6에서도 송신됩니다. 이 트래픽은 xe-0/0/6이 액세스 포트이기 때문에 송신 시 태그가 지정되지 않습니다.

보조 VLAN 트렁크 및 비프라이빗 VLAN 인터페이스

이 사용 사례에서는 다음과 같은 차이점을 제외하고 이전 사용 사례와 동일한 포트 및 VLAN으로 구성된 스위치 두 개가 있다고 가정합니다.

스위치 1의 xe-0/0/0 구성:

VLAN pvlan100을 위한 보조 VLAN 트렁크 포트

vlan700의 액세스 포트

두 스위치의 포트 xe-0/0/6은 vlan700의 액세스 포트입니다.

그림 13 에서는 이 토폴로지와 isolated200(pvlan100의 구성원) 및 vlan700에 대한 트래픽이 스위치 1에서 수신된 후 어떻게 흐르는지 보여줍니다.

다음은 VLAN isolated200의 트래픽 흐름입니다.

VLAN isolated200에 대한 트래픽은 스위치 1의 격리된 액세스 포트 xe-0/0/2 또는 스위치 2의 보조 VLAN 트렁크 포트 xe-0/0/2에서 송신되지 않습니다.

스위치 1의 xe-0/0/0에 구성된 액세스 포트에서 vlan700 수신에 대한 트래픽이 발생한 후, 해당 포트가 동일한 VLAN의 멤버이기 때문에 액세스 포트 xe-0/0/6에서 송신됩니다. xe-0/0/1의 PVLAN 트렁크는 이 VLAN을 전달하지 않기 때문에 vlan700에 대한 트래픽은 스위치 2로 전달되지 않습니다(스위치 2의 xe-0/0/6이 vlan700의 멤버임에도 불구하고).

프로미스큐어스 액세스 포트의 트래픽 수신

이 사용 사례에서는 스위치 1의 xe-0/0/0이 무차별 액세스 포트로 구성되고 pvlan100의 멤버라는 점을 제외하고 이전 사용 사례와 동일한 포트 및 VLAN으로 구성된 스위치 2개가 있다고 가정합니다. 그림 14 은(는) 이 토폴로지와 태그 없는 트래픽이 스위치 1에서 이 인터페이스를 통해 수신된 후 어떻게 흐를 것인지를 보여줍니다.

그림에서 볼 수 있듯이, 프로미스큐어스 액세스 포트에서 수신되는 태그 없는 트래픽은 프로미스큐어스 액세스 포트가 멤버인 동일한 기본 VLAN의 멤버인 모든 보조 VLAN 포트로 전달됩니다. 트래픽은 액세스 포트에서 송신될 때 태그가 지정되지 않고 트렁크 포트에서 송신될 때 태그가 지정됩니다(스위치 2의 xe-0/0/2).

동일한 인터페이스에서 802.1X 인증 및 프라이빗 VLAN 함께 사용

- 동일한 인터페이스에서 802.1X 인증과 PVLAN을 함께 사용하는 방법 이해

- 802.1X 인증과 PVLAN을 결합하기 위한 구성 지침

- 예: 단일 구성에서 프라이빗 VLAN을 통한 802.1X 인증 구성

동일한 인터페이스에서 802.1X 인증과 PVLAN을 함께 사용하는 방법 이해

이제 동일한 인터페이스에서 802.1X 인증 및 프라이빗 VLAN(PVLAN)을 모두 구성할 수 있습니다.

IEEE 802.1X 인증은 신청자의 자격 증명이 제시되고 authentication server(RADIUS 서버)에서 일치할 때까지 인터페이스에서 신청자(클라이언트)와 주고 받은 모든 트래픽을 차단하여 무단 사용자 액세스로부터 이더넷 LAN을 보호하는 네트워크 에지 보안을 제공합니다.

프라이빗 VLAN(PVLAN)은 VLAN 내의 포트 간에 레이어 2 격리를 제공하며, 보조 VLAN을 생성하여 브로드캐스트 도메인을 여러 개의 개별 브로드캐스트 하위 도메인으로 분할합니다. PVLAN은 브로드캐스트 및 알려지지 않은 유니캐스트 트래픽 플로우를 제한하고 알려진 호스트 간의 통신을 제한하는 데 유용합니다.

802.1X 인증 및 PVLAN으로 구성된 스위치에서 새 디바이스가 PVLAN 네트워크에 연결되면 디바이스가 인증된 다음 PVLAN 구성 또는 RADIUS 프로파일에 따라 보조 VLAN에 할당됩니다. 그런 다음 디바이스는 IP 주소를 획득하고 PVLAN 네트워크에 대한 액세스 권한이 부여됩니다.

이 문서에서는 802.1X 인증 또는 프라이빗 VLAN에 대한 자세한 정보를 제공하지 않습니다. 이러한 세부 정보는 해당 개별 기능과 관련된 기능 설명서를 참조하십시오. 802.1X의 경우 사용자 액세스 및 인증 사용자 가이드를 참조하십시오. PVLAN의 경우 이더넷 스위칭 사용자 가이드를 참조하십시오.

802.1X 인증과 PVLAN을 결합하기 위한 구성 지침

동일한 인터페이스에서 이러한 두 기능을 구성하기 위해 다음 지침 및 제한 사항을 염두에 두십시오.

802.1X 지원 인터페이스를 무차별 인터페이스(구성에 따라 기본 VLAN의 멤버인 인터페이스) 또는 ISL(Interswitch-Link) 인터페이스로 구성할 수 없습니다.

예를 들어, 인터페이스 ge-0/0/0이 로

supplicant multiple구성되고 클라이언트 C1과 C2가 인증되어 동적 VLAN V1과 V2에 각각 추가되면, V1과 V2는 서로 다른 PVLAN 도메인에 속해야 합니다.VoIP VLAN과 데이터 VLAN이 다른 경우 이 두 VLAN은 서로 다른 PVLAN 도메인에 있어야 합니다.

PVLAN 멤버십이 변경되면(즉, 인터페이스가 다른 PVLAN에서 재구성되는 경우) 클라이언트를 재인증해야 합니다.

예: 단일 구성에서 프라이빗 VLAN을 통한 802.1X 인증 구성

요구 사항

Junos OS 릴리스 18.2R1 이상

EX2300, EX3400 또는 EX4300 스위치

시작하기 전에 인증 서버로 사용할 RADIUS 서버를 지정하십시오. 스위치에서 RADIUS 서버 연결 지정(CLI 절차)를 참조하십시오.

개요

다음 구성 섹션에서는 액세스 프로필 구성, 802.1X 인증 구성, 그리고 마지막으로 VLAN(PVLAN 포함) 구성을 보여줍니다.

단일 구성에서 프라이빗 VLAN을 통한 802.1X 인증 구성

절차

CLI 빠른 구성

[edit] set access radius-server 10.20.9.199 port 1812 set access radius-server 10.20.9.199 secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf" set access profile dot1x-auth authentication-order radius set access profile authp authentication-order radius set access profile authp radius authentication-server 10.204.96.165 set switch-options voip interface ge-0/0/8.0 vlan voip set interfaces ge-0/0/8 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/8 unit 0 family ethernet-switching vlan members data set protocols dot1x authenticator authentication-profile-name authp set protocols dot1x authenticator interface ge-0/0/8.0 supplicant multiple set protocols dot1x authenticator interface ge-0/0/8.0 mac-radius set vlans community vlan-id 20 set vlans community private-vlan community set vlans community-one vlan-id 30 set vlans community-one private-vlan community set vlans isolated vlan-id 200 set vlans isolated private-vlan isolated set vlans pvlan vlan-id 2000 set vlans pvlan isolated-vlan isolated set vlans pvlan community-vlans [community community-one] set vlans data vlan-id 43 set vlans voip vlan-id 33

단계별 절차

하나의 구성에서 802.1X 인증 및 PVLAN을 구성하려면:

액세스 프로필을 구성합니다.

[edit access] set radius-server 10.20.9.199 port 1812 set radius-server 10.20.9.199 secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf" set profile dot1x-auth authentication-order radius set profile authp authentication-order radius set profile authp radius authentication-server 10.204.96.165 [edit switch-options] set voip interface ge-0/0/8.0 vlan voip

주:구성된 VoIP VLAN은 PVLAN(기본, 커뮤니티 또는 분리)이 될 수 없습니다.

802.1X 설정을 구성합니다.

[edit interfaces] set ge-0/0/8 unit 0 family ethernet-switching interface-mode access set ge-0/0/8 unit 0 family ethernet-switching vlan members data [edit protocols] set dot1x authenticator authentication-profile-name authp set dot1x authenticator interface ge-0/0/8.0 supplicant multiple set dot1x authenticator interface ge-0/0/8.0 mac-radius

주:구성된 데이터 VLAN은 커뮤니티 VLAN 또는 분리된 VLAN일 수도 있습니다.

VLAN(PVLAN 포함)을 구성합니다.

[edit vlans] set community vlan-id 20 set community private-vlan community set community-one vlan-id 30 set community-one private-vlan community set isolated vlan-id 200 set isolated private-vlan isolated set pvlan vlan-id 2000 set pvlan isolated-vlan isolated set pvlan community-vlans [community community-one] set data vlan-id 43 set voip vlan-id 33

결과

구성 모드에서 스위치에 다음 show 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

user@switch# show access

radius-server {

10.20.9.199 {

port 1812;

secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf"; ## SECRET-DATA

}

}

profile dot1x-auth {

authentication-order radius;

}

profile authp {

authentication-order radius;

radius {

authentication-server 10.204.96.165;

}

}

user@switch# show interfaces

ge-0/0/8 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members data;

}

}

}

}

user@switch# show protocols

dot1x {

authenticator {

authentication-profile-name authp;

interface {

ge-0/0/8.0 {

supplicant multiple;

mac-radius;

}

}

}

}

user@switch# show switch-options

voip {

interface ge-0/0/8.0 {

vlan voip;

}

}

user@switch# show vlans

community {

vlan-id 20;

private-vlan community;

}

community-one {

vlan-id 30;

private-vlan community;

}

data {

vlan-id 43;

}

isolated {

vlan-id 200;

private-vlan isolated;

}

pvlan {

vlan-id 2000;

isolated-vlan isolated;

community-vlans [community community-one];

}

voip {

vlan-id 33;

}

검증

클라이언트 MAC 주소가 기본 VLAN에서 학습되는지 확인

목적

기본 VLAN에서 클라이언트 MAC 주소가 학습되었음을 보여줍니다.

작업

user@switch> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC, SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 1 entries, 1 learned

Routing instance : default-switch

Vlan MAC MAC Age Logical NH RTR

name address flags interface Index ID

pvlan 00:30:48:8C:66:BD D - ge-0/0/8.0 0 0 기본 VLAN이 인증된 VLAN인지 확인

목적

기본 VLAN이 인증된 VLAN으로 표시되는지 보여줍니다.

작업

user@switch> show dot1x interface ge-0/0/8.0 detail

ge-0/0/8.0

Role: Authenticator

Administrative state: Auto

Supplicant mode: Multiple

Number of retries: 3

Quiet period: 60 seconds

Transmit period: 30 seconds

Mac Radius: Enabled

Mac Radius Strict: Disabled

Reauthentication: Enabled Reauthentication interval: 40 seconds

Supplicant timeout: 30 seconds

Server timeout: 30 seconds

Maximum EAPOL requests: 1

Guest VLAN member: <not configured>

Number of connected supplicants: 1

Supplicant: user5, 00:30:48:8C:66:BD

Operational state: Authenticated

Authentication method: Radius

Authenticated VLAN: pvlan

Reauthentication due in 17 seconds프라이빗 VLAN에 액세스 포트 보안 설정

PVLAN의 액세스 포트 보안 이해

이제 프라이빗 VLAN(PVLAN)에서 DHCP 스누핑과 같은 액세스 포트 보안 기능을 활성화할 수 있습니다.

보안상의 이유로 브로드캐스트 및 알 수 없는 유니캐스트 트래픽의 흐름을 제한하고 알려진 호스트 간의 통신도 제한하는 것이 유용한 경우가 많습니다. PVLAN 기능을 사용하면 브로드캐스트 도메인을 여러 개의 분리된 브로드캐스트 하위 도메인으로 분할하여 VLAN을 VLAN 내에 배치할 수 있습니다.

이더넷 LAN은 네트워크 디바이스의 주소 스푸핑(단조) 및 레이어 2 DoS(서비스 거부)와 같은 공격에 취약합니다. 다음 액세스 포트 보안 기능은 이러한 공격으로 인해 발생할 수 있는 정보 및 생산성 손실로부터 디바이스를 보호하는 데 도움이 되며, 이제 PVLAN에서 이러한 보안 기능을 구성할 수 있습니다.

DHCP 스누핑 - 신뢰할 수 없는 포트에서 수신 DHCP 서버 메시지를 필터링하고 차단합니다. DHCP 스누핑은 DHCP 스누핑 데이터베이스라고 하는 DHCP 임대 정보 데이터베이스를 구축하고 유지 관리합니다.

DHCPv6 스누핑—IPv6에 대한 DHCP 스누핑.

DHCP 옵션 82 - DHCP 릴레이 에이전트 정보 옵션이라고도 합니다. IP 주소 및 MAC 주소의 스푸핑과 DHCP IP 주소 부족과 같은 공격으로부터 스위치를 보호합니다. 옵션 82는 DHCP 클라이언트의 네트워크 위치에 대한 정보를 제공합니다. DHCP 서버는 이 정보를 사용하여 클라이언트에 대한 IP 주소 또는 기타 매개 변수를 구현합니다.

DHCPv6 옵션:

옵션 37—DHCPv6를 위한 원격 ID 옵션; 원격 호스트의 네트워크 위치에 대한 정보를 DHCPv6 패킷에 삽입합니다.

옵션 18—DHCPv6에 대한 서킷 ID 옵션; 클라이언트 포트에 대한 정보를 DHCPv6 패킷에 삽입합니다.

옵션 16—DHCPv6에 대한 벤더 ID 옵션; 클라이언트 하드웨어 공급업체에 대한 정보를 DHCPv6 패킷에 삽입합니다.

동적 ARP 검사(DAI) - ARP(Address Resolution Protocol) 스푸핑 공격을 방지합니다. ARP 요청 및 응답은 DHCP 스누핑 데이터베이스의 항목과 비교되며, 필터링 결정은 이러한 비교 결과에 기반하여 이루어집니다.

IP 소스 가드 - 이더넷 LAN에 대한 IP 주소 스푸핑 공격의 영향을 완화합니다. DHCP 스누핑 데이터베이스에 대해 신뢰할 수 없는 액세스 인터페이스에서 전송된 패킷의 소스 IP 주소를 검증합니다. 패킷의 유효성을 검사할 수 없는 경우 폐기됩니다.

IPv6 source guard—IPv6용 IP source guard.

IPv6 neighbor discovery inspection—IPv6 주소 스푸핑 공격을 방지합니다. 은(는) 이웃 검색 요청 및 응답을 DHCPv6 스누핑 데이터베이스의 항목과 비교하고, 필터링 결정은 이러한 비교 결과를 기반으로 이루어집니다.

이 문서에서는 액세스 포트 보안 기능 또는 PVLAN에 대한 자세한 정보를 제공하지 않습니다. 이러한 세부 정보는 해당 개별 기능과 관련된 기능 설명서를 참조하십시오. 액세스 포트 보안에 대한 자세한 내용은 보안 서비스 관리 가이드를 참조하십시오. PVLAN의 경우 이더넷 스위칭 사용자 가이드를 참조하십시오.

PVLAN에 액세스 포트 보안 기능을 배치하기 위한 구성 지침

PVLAN에서 액세스 포트 보안 기능을 구성하기 위해 다음 지침 및 제한 사항을 염두에 두십시오.

기본 VLAN과 모든 보조 VLAN 모두에 동일한 액세스 포트 보안 기능을 적용해야 합니다.

PVLAN은 하나의 통합 라우팅 및 브리징(IRB) 인터페이스만 가질 수 있으며, IRB 인터페이스는 기본 VLAN에 있어야 합니다.

PVLAN의 액세스 포트 보안 구성에 대한 제한은 PVLAN에 없는 액세스 포트 보안 기능 구성에 대한 제한과 동일합니다. 보안 서비스 관리 가이드에서 액세스 포트 보안 설명서를 참조하십시오.

예: PVLAN에서 액세스 포트 보안 구성

요구 사항

Junos OS 릴리스 18.2R1 이상

EX4300 스위치

개요

다음 구성 섹션은 다음을 보여줍니다.

기본 VLAN()과 3개의 보조 VLAN, 즉 커뮤니티 VLAN(

vlan-privlan-hr및vlan-finance) 및 분리된 VLAN(vlan-iso)을 사용하여 프라이빗 VLAN을 구성합니다.해당 VLAN의 인터페이스 간에 통신을 전송하는 데 사용되는 인터페이스의 구성입니다.

PVLAN을 구성하는 기본 및 보조 VLAN에 대한 액세스 보안 기능 구성.

표 5은(는) 예제 토폴로지의 설정을 나열합니다.

| 인터페이스 | 설명 |

|---|---|

ge-0/0/0.0 |

기본 VLAN(vlan1-pri) 트렁크 인터페이스 |

ge-0/0/11.0 |

사용자 1, HR 커뮤니티(vlan-hr) |

ge-0/0/12.0 |

사용자 2, HR 커뮤니티(vlan-hr) |

ge-0/0/13.0 |

사용자 3, 금융 커뮤니티(vlan-finance) |

ge-0/0/14.0 |

사용자 4, 금융 커뮤니티(vlan-finance) |

ge-0/0/15.0 |

메일 서버, 격리(vlan-iso) |

ge-0/0/16.0 |

백업 서버, 격리(vlan-iso) |

ge-1/0/0.0 |

기본 VLAN(vlan-pri) 트렁크 인터페이스 |

PVLAN에서 액세스 포트 보안 구성

절차

CLI 빠른 구성

set vlans vlan-pri vlan-id 100 set vlans vlan-hr private-vlan community vlan-id 200 set vlans vlan-finance private-vlan community vlan-id 300 set vlans vlan-iso private-vlan isolated vlan-id 400 set vlans vlan-pri community-vlan vlan-hr set vlans vlan-pri community-vlan vlan-finance set vlans vlan-pri isolated-vlan vlan-iso set interfaces ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr set interfaces ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr set interfaces ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance set interfaces ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance set interfaces ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interfaces ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set interfaces ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set vlans vlan-pri forwarding-options dhcp-security arp-inspection set vlans vlan-pri forwarding-options dhcp-security ip-source-guard set vlans vlan-pri forwarding-options dhcp-security ipv6-source-guard set vlans vlan-pri forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-pri forwarding-options dhcp-security option-82 set vlans vlan-pri forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-pri forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-hr forwarding-options dhcp-security arp-inspection set vlans vlan-hr forwarding-options dhcp-security ip-source-guard set vlans vlan-hr forwarding-options dhcp-security ipv6-source-guard set vlans vlan-hr forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-hr forwarding-options dhcp-security option-82 set vlans vlan-hr forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-hr forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-finance forwarding-options dhcp-security arp-inspection set vlans vlan-finance forwarding-options dhcp-security ip-source-guard set vlans vlan-finance forwarding-options dhcp-security ipv6-source-guard set vlans vlan-finance forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-finance forwarding-options dhcp-security option-82 set vlans vlan-finance forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-finance forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-iso forwarding-options dhcp-security arp-inspection set vlans vlan-iso forwarding-options dhcp-security ip-source-guard set vlans vlan-iso forwarding-options dhcp-security ipv6-source-guard set vlans vlan-iso forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-iso forwarding-options dhcp-security option-82 set vlans vlan-iso forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-iso forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay

단계별 절차

프라이빗 VLAN(PVLAN)을 구성한 다음 해당 PVLAN에서 액세스 포트 보안 기능을 구성하려면 다음을 수행합니다.

PVLAN 구성 - 기본 VLAN과 보조 VLAN을 생성하고 VLAN ID를 할당합니다. 인터페이스를 VLAN과 연결합니다. (VLAN 구성에 대한 자세한 내용은 ELS를 지원하는 EX 시리즈 스위치용 VLAN 구성(CLI 절차)을 참조하십시오.)

[edit vlans] user@switch# set vlan-pri vlan-id 100 user@switch# set vlan-hr private-vlan community vlan-id 200 user@switch# set vlan-finance private-vlan community vlan-id 300 user@switch# set vlan-iso private-vlan isolated vlan-id 400 user@switch# set vlan-pri community-vlan vlan-hr user@switch# set vlan-pri community-vlan vlan-finance user@switch# set vlan-pri isolated-vlan vlan-iso

[edit interfaces] user@switch# set ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr user@switch# set ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr user@switch# set ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance user@switch# set ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance user@switch# set ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri user@switch# set ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

기본 VLAN과 모든 보조 VLAN에서 액세스 포트 보안 기능을 구성합니다.

주:ARP 검사, IP 소스 가드, IPv6 소스 가드, 이웃 검색 검사, DHCP 옵션 82 또는 DHCPv6 옵션을 구성하면 DHCP 스누핑 및 DHCPv6 스누핑이 자동으로 구성됩니다.

[edit vlans] user@switch# set vlan-pri forwarding-options dhcp-security arp-inspection user@switch# set vlan-pri forwarding-options dhcp-security ip-source-guard user@switch# set vlan-pri forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-pri forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-pri forwarding-options dhcp-security option-82 user@switch# set vlan-pri forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-pri forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-hr forwarding-options dhcp-security arp-inspection user@switch# set vlan-hr forwarding-options dhcp-security ip-source-guard user@switch# set vlan-hr forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-hr forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-hr forwarding-options dhcp-security option-82 user@switch# set vlan-hr forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-hr forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-finance forwarding-options dhcp-security arp-inspection user@switch# set vlan-finance forwarding-options dhcp-security ip-source-guard user@switch# set vlan-finance forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-finance forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-finance forwarding-options dhcp-security option-82 user@switch# set vlan-finance forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-finance forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-iso forwarding-options dhcp-security arp-inspection user@switch# set vlan-iso forwarding-options dhcp-security ip-source-guard user@switch# set vlan-iso forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-iso forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-iso forwarding-options dhcp-security option-82 user@switch# set vlan-iso forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-iso forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay

결과

구성 모드에서 스위치에 다음 show 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@switch# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members vlan-pri;

}

}

}

}

ge-1/0/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members vlan-pri;

}

}

}

}

ge-0/0/11 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/12 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/13 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/14 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/15 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-iso;

}

}

}

}

ge-0/0/16 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-iso;

}

}

}

}

user@switch# show vlans

vlan-finance {

vlan-id 300;

private-vlan community;

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-hr {

vlan-id 200;

private-vlan community;

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-iso {

vlan-id 400;

private-vlan isolated;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-pri {

vlan-id 100;

community-vlan vlan-finance;

community-vlan vlan-hr;

isolated-vlan vlan-iso;

interface {

ge-0/0/0.0;

ge-1/0/0.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

검증

액세스 보안 기능이 예상대로 작동하는지 확인

목적

PVLAN에서 구성한 액세스 포트 보안 기능이 예상대로 작동하는지 확인합니다.

작업

show dhcp-security 및 clear dhcp-security CLI 명령을 사용하여 기능이 예상대로 작동하는지 확인합니다. 이러한 명령에 대한 자세한 내용은 보안 서비스 관리 가이드를 참조하십시오.

ELS가 지원되는 단일 스위치에서 프라이빗 VLAN 생성(CLI 절차)

이 작업에서는 ELS(Enhanced Layer 2 Software) 구성 스타일을 지원하는 스위치용 Junos OS를 사용합니다. EX 시리즈 스위치가 ELS를 지원하지 않는 소프트웨어를 실행하는 경우 단일 EX 시리즈 스위치에서 프라이빗 VLAN 생성(CLI 절차)을 참조하십시오. ELS 세부 사항은 Enhanced Layer 2 Software CLI 사용을 참조하십시오.

프라이빗 VLAN은 Junos OS 릴리스 15.1X53을 실행하는 QFX5100 스위치 및 QFX10002 스위치에서 지원되지 않습니다.

보안상의 이유로, 브로드캐스트 및 알 수 없는 유니캐스트 트래픽의 흐름을 제한하거나 알려진 호스트 간의 통신을 제한하는 것이 유용한 경우가 많습니다. 프라이빗 VLAN(PVLAN)을 사용하면 브로드캐스트 도메인(기본 VLAN)을 여러 개의 분리된 브로드캐스트 하위 도메인(보조 VLAN)으로 분할하여 VLAN을 VLAN 내부에 배치할 수 있습니다. 이 절차에서는 단일 스위치에서 PVLAN을 생성하는 방법을 설명합니다.

PVLAN이 단일 스위치에 구성된 경우에도 각 보조 VLAN에 대해 VLAN ID를 지정해야 합니다.

기본 VLAN을 미리 구성할 필요가 없습니다. 이 주제는 이 PVLAN 구성 절차의 일부로 구성되는 기본 VLAN을 보여줍니다.

PVLAN 구성에 대한 지침 목록은 프라이빗 VLAN 이해를 참조하십시오.

단일 스위치에서 프라이빗 VLAN을 구성하려면 다음을 수행합니다.

ELS 지원 없이 단일 QFX 스위치에 프라이빗 VLAN 생성

스위치에서 실행되는 소프트웨어가 ELS를 지원하는 경우, ELS를 지원하는 단일 스위치에서 프라이빗 VLAN 생성(CLI 프로시저)을 참조하십시오.

보안상의 이유로 브로드캐스트 및 알 수 없는 유니캐스트 트래픽의 흐름을 제한하고 알려진 호스트 간의 통신도 제한하는 것이 유용한 경우가 많습니다. 프라이빗 VLAN(PVLAN) 기능을 사용하면 브로드캐스트 도메인을 여러 개의 격리된 브로드캐스트 하위 도메인으로 분할하여 기본적으로 보조 VLAN을 기본 VLAN 내에 배치할 수 있습니다. 이 항목에서는 단일 스위치에서 PVLAN을 구성하는 방법을 설명합니다.

시작하기 전에 기본 VLAN의 일부가 될 모든 보조 VLAN의 이름을 구성합니다. (기본 VLAN은 사전 구성할 필요가 없습니다. 이 절차의 일부로 구성됩니다.) 보조 VLAN에 대한 VLAN ID(태그)를 생성할 필요가 없습니다. 보조 VLAN에 태그를 지정하면 기능이 손상되지 않지만 보조 VLAN이 단일 스위치에 구성된 경우에는 태그가 사용되지 않습니다.

PVLAN을 구성할 때 다음 규칙을 염두에 두십시오.

-

기본 VLAN은 태그가 지정된 VLAN이어야 합니다.

-

커뮤니티 VLAN을 구성하려면 먼저 기본 VLAN과 PVLAN 트렁크 포트를 구성해야 합니다. 또한 pvlan 문을 사용하여 기본 VLAN을 비공개로 구성해야 합니다.

-

분리된 VLAN을 구성하려면 먼저 기본 VLAN과 PVLAN 트렁크 포트를 구성해야 합니다.

표시된 순서대로 구성 단계를 완료하면 이러한 PVLAN 규칙을 위반하지 않습니다. 단일 스위치에서 프라이빗 VLAN을 구성하려면 다음을 수행합니다.

ELS 지원 없이 단일 EX 시리즈 스위치에 프라이빗 VLAN 생성(CLI 절차)

스위치에서 실행되는 소프트웨어가 ELS를 지원하는 경우, ELS를 지원하는 단일 스위치에서 프라이빗 VLAN 생성(CLI 프로시저)을 참조하십시오.

보안상의 이유로 브로드캐스트 및 알 수 없는 유니캐스트 트래픽의 흐름을 제한하고 알려진 호스트 간의 통신도 제한하는 것이 유용한 경우가 많습니다. EX 시리즈 스위치의 프라이빗 VLAN(PVLAN) 기능을 사용하면 기본 VLAN이라고도 하는 브로드캐스트 도메인을 보조 VLAN이라고도 하는 여러 개의 격리된 브로드캐스트 하위 도메인으로 분할할 수 있습니다. 기본 VLAN을 보조 VLAN으로 분할하면 기본적으로 다른 VLAN 내부에 VLAN이 중첩됩니다. 이 항목에서는 단일 스위치에서 PVLAN을 구성하는 방법을 설명합니다.

시작하기 전에 기본 VLAN의 일부가 될 모든 보조 VLAN의 이름을 구성합니다. (보조 VLAN과 달리 기본 VLAN을 사전 구성할 필요가 없습니다. 이 절차에서는 기본 VLAN의 전체 구성을 제공합니다.) 보조 VLAN이 단일 스위치에 구성된 경우에는 태그가 필요하지 않지만 보조 VLAN을 태그가 지정된 상태로 구성해도 해당 기능에 부정적인 영향을 미치지는 않습니다. 보조 VLAN 구성에 대한 지침은 EX 시리즈 스위치용 VLAN 구성을 참조하십시오.

단일 스위치에서 PVLAN을 구성할 때 다음 규칙을 염두에 두십시오.

기본 VLAN은 태그가 지정된 VLAN이어야 합니다.

PVLAN 인터페이스에서 VoIP VLAN 구성은 지원되지 않습니다.

단일 스위치에서 프라이빗 VLAN을 구성하려면 다음을 수행합니다.

격리된 VLAN은 이 프로세스의 일부로 구성되지 않습니다. 대신, 기본 VLAN에서 이(가) 활성화되고 분리된 VLAN에 액세스 인터페이스가 멤버로 있는 경우 no-local-switching 내부적으로 생성됩니다.

라우터에 연결된 무차별 포트 대신 라우팅된 VLAN 인터페이스(RVI)를 사용하여 격리된 VLAN과 커뮤니티 VLAN 간의 라우팅을 선택적으로 활성화하려면 EX 시리즈 스위치의 프라이빗 VLAN에서 라우팅된 VLAN 인터페이스 구성을 참조하십시오.

EX8200 스위치 또는 EX8200 Virtual Chassis만이 RVI를 사용하여 PVLAN 도메인의 격리된 VLAN과 커뮤니티 VLAN 간에 레이어 3 트래픽을 라우팅할 수 있습니다.

ELS 지원 없이 여러 QFX 시리즈 스위치에 대한 프라이빗 VLAN 생성

스위치가 ELS를 지원하는 소프트웨어를 실행하는 경우, ELS를 지원하는 여러 EX 시리즈 스위치에 대한 프라이빗 VLAN 생성(CLI 프로시저)을 참조하십시오.

보안상의 이유로 브로드캐스트 및 알 수 없는 유니캐스트 트래픽의 흐름을 제한하고 알려진 호스트 간의 통신도 제한하는 것이 유용한 경우가 많습니다. 프라이빗 VLAN(PVLAN) 기능을 사용하면 브로드캐스트 도메인을 여러 개의 격리된 브로드캐스트 하위 도메인으로 분할하여 기본적으로 보조 VLAN을 기본 VLAN 내에 배치할 수 있습니다. 이 주제는 여러 스위치에 걸쳐 PVLAN을 구성하는 방법에 대해 설명합니다.

시작하기 전에 기본 VLAN의 일부가 될 모든 보조 VLAN의 이름을 구성합니다. (기본 VLAN은 사전 구성할 필요가 없습니다. 이 절차의 일부로 구성됩니다.) 보조 VLAN에 대한 VLAN ID(태그)를 생성할 필요가 없습니다. 보조 VLAN에 태그를 지정하면 기능이 손상되지 않지만 보조 VLAN이 단일 스위치에 구성된 경우에는 태그가 사용되지 않습니다.

PVLAN 생성에는 다음 규칙이 적용됩니다.

-

기본 VLAN은 태그가 지정된 VLAN이어야 합니다.

-

커뮤니티 VLAN을 구성하려면 먼저 기본 VLAN과 PVLAN 트렁크 포트를 구성해야 합니다. 또한 pvlan 문을 사용하여 기본 VLAN을 비공개로 구성해야 합니다.

-

분리된 VLAN을 구성하려면 먼저 기본 VLAN과 PVLAN 트렁크 포트를 구성해야 합니다.

표시된 순서대로 구성 단계를 완료하면 이러한 PVLAN 규칙을 위반하지 않습니다. 여러 스위치에 걸쳐 프라이빗 VLAN을 구성하려면 다음을 수행합니다.

ELS 지원을 통해 여러 EX 시리즈 스위치에 걸친 프라이빗 VLAN 생성(CLI 절차)

이 작업에서는 ELS(Enhanced Layer 2 Software) 구성 스타일을 지원하는 EX 시리즈 스위치용 Junos OS를 사용합니다 스위치가 ELS를 지원하지 않는 소프트웨어를 실행하는 경우 여러 EX 시리즈 스위치에 걸친 프라이빗 VLAN 생성(CLI 절차)을 참조하십시오. ELS 세부 사항은 Enhanced Layer 2 Software CLI 사용을 참조하십시오.

프라이빗 VLAN은 Junos OS 릴리스 15.1X53을 실행하는 QFX5100 스위치 및 QFX10002 스위치에서 지원되지 않습니다.

보안상의 이유로, 브로드캐스트 및 알 수 없는 유니캐스트 트래픽의 흐름을 제한하거나 알려진 호스트 간의 통신을 제한하는 것이 유용한 경우가 많습니다. 프라이빗 VLAN(PVLAN)을 사용하면 브로드캐스트 도메인(기본 VLAN)을 여러 개의 분리된 브로드캐스트 하위 도메인(보조 VLAN)으로 분할하여 VLAN을 VLAN 내부에 배치할 수 있습니다. 이 절차에서는 여러 스위치에 걸쳐 PVLAN을 구성하는 방법을 설명합니다.

PVLAN 구성에 대한 지침 목록은 프라이빗 VLAN 이해를 참조하십시오.

PVLAN을 여러 스위치로 구성하기 위해 PVLAN에 참여할 모든 스위치에서 다음 절차를 수행합니다.

ELS 지원 없이 여러 EX 시리즈 스위치에 대한 프라이빗 VLAN 생성(CLI 절차)

스위치가 ELS를 지원하는 소프트웨어를 실행하는 경우, ELS를 지원하는 여러 EX 시리즈 스위치에 대한 프라이빗 VLAN 생성(CLI 프로시저)을 참조하십시오.

보안상의 이유로 브로드캐스트 및 알 수 없는 유니캐스트 트래픽의 흐름을 제한하고 알려진 호스트 간의 통신도 제한하는 것이 유용한 경우가 많습니다. EX 시리즈 스위치의 프라이빗 VLAN(PVLAN) 기능을 통해 관리자는 기본 VLAN이라고도 하는 브로드캐스트 도메인을 보조 VLAN이라고도 하는 여러 개의 격리된 브로드캐스트 하위 도메인으로 분할할 수 있습니다. 기본 VLAN을 보조 VLAN으로 분할하면 기본적으로 다른 VLAN 내부에 VLAN이 중첩됩니다. 이 주제는 여러 스위치에 걸쳐 PVLAN을 구성하는 방법에 대해 설명합니다.

시작하기 전에 기본 VLAN의 일부가 될 모든 보조 VLAN의 이름을 구성합니다. (보조 VLAN과 달리 기본 VLAN을 사전 구성할 필요가 없습니다. 이 절차에서는 기본 VLAN의 전체 구성을 제공합니다.) 보조 VLAN 구성에 대한 지침은 EX 시리즈 스위치용 VLAN 구성을 참조하십시오.

PVLAN 생성에는 다음 규칙이 적용됩니다.

-

기본 VLAN은 태그가 지정된 VLAN이어야 합니다.

-

보조 VLAN을 구성하기 전에 기본 VLAN과 PVLAN 트렁크 포트를 구성해야 합니다.

-

PVLAN 인터페이스에서 VoIP VLAN 구성은 지원되지 않습니다.

-

PVLAN 트렁크 포트에 MVRP(Multiple VLAN Registration Protocol)가 구성된 경우 보조 VLAN과 PVLAN 트렁크 포트의 구성은 동일한 커밋 작업으로 커밋되어야 합니다.

여러 스위치에 걸쳐 프라이빗 VLAN을 구성하려면 다음을 수행합니다.

라우터에 연결된 무차별 포트 대신 라우팅된 VLAN 인터페이스(RVI)를 사용하여 격리된 VLAN과 커뮤니티 VLAN 간의 라우팅을 선택적으로 활성화하려면 EX 시리즈 스위치의 프라이빗 VLAN에서 라우팅된 VLAN 인터페이스 구성을 참조하십시오.

EX8200 스위치 또는 EX8200 Virtual Chassis만이 RVI를 사용하여 PVLAN 도메인의 격리된 VLAN과 커뮤니티 VLAN 간에 레이어 3 트래픽을 라우팅할 수 있습니다.

예: ELS를 지원하는 단일 스위치에서 프라이빗 VLAN 구성

이 예에서는 ELS(Enhanced Layer 2 Software) 구성 스타일을 지원하는 스위치용 Junos OS를 사용합니다. EX 스위치가 ELS를 지원하지 않는 소프트웨어를 실행하는 경우 예 : 단일 EX 시리즈 스위치에서 프라이빗 VLAN 구성. ELS 세부 사항은 Enhanced Layer 2 Software CLI 사용을 참조하십시오.

프라이빗 VLAN은 Junos OS 릴리스 15.1X53을 실행하는 QFX5100 스위치 및 QFX10002 스위치에서 지원되지 않습니다.

보안상의 이유로, 브로드캐스트 및 알 수 없는 유니캐스트 트래픽의 흐름을 제한하거나 알려진 호스트 간의 통신을 제한하는 것이 유용한 경우가 많습니다. 프라이빗 VLAN(PVLAN)을 사용하면 브로드캐스트 도메인(기본 VLAN)을 여러 개의 분리된 브로드캐스트 하위 도메인(보조 VLAN)으로 분할하여 VLAN을 VLAN 내부에 배치할 수 있습니다.

다음 예에서는 단일 스위치에서 PVLAN을 생성하는 방법을 설명합니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

Junos OS 스위치 1개

EX 시리즈 스위치용 Junos OS 릴리스 14.1X53-D10 이상

QFX 시리즈 스위치용 Junos OS 릴리스 14.1X53-D15 이상

개요 및 토폴로지

보안 및 효율성 향상을 위해 가입자 그룹을 격리할 수 있습니다. 이 구성 예에서는 간단한 토폴로지를 사용하여 1개의 기본 VLAN과 3개의 보조 VLAN(격리된 VLAN 1개, 커뮤니티 VLAN 2개)으로 PVLAN을 생성하는 방법을 설명합니다.

표 6 은(는) 예제에서 사용된 토폴로지의 인터페이스를 나열합니다.

| 인터페이스 | 설명 |

|---|---|

|

무차별 멤버 포트 |

|

HR 커뮤니티 VLAN 멤버 포트 |

|

금융 커뮤니티 VLAN 멤버 포트 |

|

격리된 멤버 포트 |

표 7 은(는) 예제에서 사용된 토폴로지의 VLAN ID를 나열합니다.

| VLAN ID | 설명 |

|---|---|

|

기본 VLAN |

|

HR 커뮤니티 VLAN |

|

금융 커뮤니티 VLAN |

|

분리된 VLAN |

그림 16 은(는) 이 예의 토폴로지를 보여줍니다.

구성

기존 VLAN을 프라이빗 PVLAN의 기반으로 사용하고 그 안에 하위 도메인을 생성할 수 있습니다. 이 예에서는 절차의 일부로 VLAN 이름을 vlan-pri사용하여 기본 VLAN을 생성합니다.

PVLAN을 구성하려면 다음 작업을 수행합니다.

CLI 빠른 구성

PVLAN을 빠르게 생성하고 구성하려면 다음 명령을 복사하여 스위치 터미널 창에 붙여넣습니다.

[edit] set vlans vlan-pri vlan-id 100 set vlans vlan-iso private-vlan isolated vlan-id 400 set vlans vlan-hr private-vlan community vlan-id 200 set vlans vlan-finance private-vlan community vlan-id 300 set vlans vlan-pri vlan-id 100 isolated-vlan vlan-iso community-vlan vlan-hr community-vlan vlan-finance set interface ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr set interface ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr set interface ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance set interface ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance set interface ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interface ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interface ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set interface ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

절차

단계별 절차

PVLAN을 구성하려면 다음을 수행합니다.

프라이빗 VLAN의 기본 VLAN(이 예에서는 이름) vlan-pri을 생성합니다.

[edit vlans] user@switch# set vlan-pri vlan-id 100

분리된 VLAN을 생성하고 VLAN ID를 할당합니다.

[edit vlans] user@switch# set vlan-iso private-vlan isolated vlan-id 400

HR 커뮤니티 VLAN을 생성하고 VLAN ID를 할당합니다.

[edit vlans] user@switch# set vlan-hr private-vlan community vlan-id 200

금융 커뮤니티 VLAN을 생성하고 VLAN ID를 할당합니다.

[edit vlans] user@switch# set vlan-finance private-vlan community vlan-id 300

보조 VLAN을 기본 VLAN과 연결합니다.

[edit vlans] user@switch# set vlan-pri vlan-id 100 isolated-vlan vlan-iso community-vlan vlan-hr community-vlan vlan-finance

인터페이스를 적절한 인터페이스 모드로 설정합니다.

[edit interfaces] user@switch# set ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr user@switch# set ge-0/0/12 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr user@switch# set ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance user@switch# set ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance user@switch# set ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/16 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-iso

기본 VLAN의 무차별 트렁크 인터페이스를 구성합니다. 이 인터페이스는 기본 VLAN에서 보조 VLAN과 통신하는 데 사용됩니다.

user@switch# set ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

기본 VLAN의 다른 트렁크 인터페이스(무차별 인터페이스이기도 함)를 구성하여 PVLAN을 라우터에 연결합니다.

user@switch# set ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

예: 단일 QFX 시리즈 스위치에서 프라이빗 VLAN 구성

보안상의 이유로, 브로드캐스트 및 알려지지 않은 유니캐스트 트래픽의 흐름을 제한하고 알려진 호스트 간의 통신을 제한하는 것이 유용한 경우가 많습니다. 프라이빗 VLAN(PVLAN) 기능을 사용하면 관리자가 브로드캐스트 도메인을 여러 개의 격리된 브로드캐스트 하위 도메인으로 분할하여 VLAN을 VLAN 내에 배치할 수 있습니다.

다음 예에서는 단일 스위치에서 PVLAN을 생성하는 방법을 설명합니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

하나의 QFX3500 장치

QFX 시리즈용 Junos OS 릴리즈 12.1 이상

PVLAN 구성을 시작하기 전에 필요한 VLAN을 생성하고 구성했는지 확인합니다. 고급 레이어 2 지원이 없는 QFX 시리즈 스위치에서 VLAN 구성하기을(를) 참조하세요.

개요 및 토폴로지

여러 건물과 VLAN이 있는 대규모 사무실에서는 보안상의 이유로 일부 작업 그룹 또는 기타 엔드포인트를 격리하거나 브로드캐스트 도메인을 분할해야 할 수 있습니다. 이 구성 예에서는 기본 VLAN 1개와 커뮤니티 VLAN 2개(HR 및 재무 관련 1개)와 격리된 포트 2개(메일 서버용 포트 1개와 백업 서버용 1개)를 사용하여 PVLAN을 생성하는 방법을 설명하는 간단한 토폴로지를 보여줍니다.

표 8은 샘플 토폴로지에 대한 설정을 제시합니다.

| 인터페이스 | 설명 |

|---|---|

|

기본 VLAN( |

|

사용자 1, HR 커뮤니티( |

|

사용자 2, HR 커뮤니티( |

|

사용자 3, 금융 커뮤니티 ( |

|

사용자 4, 금융 커뮤니티 ( |

|

메일 서버, 격리됨( |

|

백업 서버, 격리 ( |

|

기본 VLAN( |

구성

CLI 빠른 구성

PVLAN을 빠르게 생성하고 구성하려면 다음 명령을 복사하여 스위치 터미널 창에 붙여넣습니다.

[edit] set vlans pvlan100 vlan-id 100 set interfaces ge-0/0/0 unit 0 family ethernet-switching port-mode trunk set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members pvlan set interfaces ge-1/0/0 unit 0 family ethernet-switching port-mode trunk set interfaces ge-1/0/0 unit 0 family ethernet-switching vlan members pvlan set interfaces ge-0/0/11 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/12 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/13 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/14 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/15 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/16 unit 0 family ethernet-switching port-mode access set vlans pvlan100 pvlan set vlans pvlan100 interface ge-0/0/0.0 set vlans pvlan100 interface ge-1/0/0.0 set vlans hr-comm interface ge-0/0/11.0 set vlans hr-comm interface ge-0/0/12.0 set vlans finance-comm interface ge-0/0/13.0 set vlans finance-comm interface ge-0/0/14.0 set vlans hr-comm primary-vlan pvlan100 set vlans finance-comm primary-vlan pvlan100 set pvlan100 interface ge-0/0/15.0 isolated set pvlan100 interface ge-0/0/16.0 isolated

절차

단계별 절차

PVLAN을 구성하려면 다음을 수행합니다.

기본 VLAN에 대한 VLAN ID를 설정합니다.

[edit vlans] user@switch# set pvlan vlan-id 100

인터페이스 및 포트 모드를 설정합니다.

[edit interfaces] user@switch# set ge-0/0/0 unit 0 family ethernet-switching port-mode trunk user@switch# set ge-0/0/0 unit 0 family ethernet-switching vlan members pvlan user@switch# set ge-1/0/0 unit 0 family ethernet-switching port-mode trunk user@switch# set ge-1/0/0 unit 0 family ethernet-switching vlan members pvlan user@switch# set ge-0/0/11 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/12 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/13 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/14 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/15 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/16 unit 0 family ethernet-switching port-mode access

로컬 스위칭이 없도록 기본 VLAN을 설정합니다.

주:기본 VLAN은 태그가 지정된 VLAN이어야 합니다.

[edit vlans] user@switch# set pvlan100 pvlan

기본 VLAN에 트렁크 인터페이스를 추가합니다.

[edit vlans] user@switch# set pvlan100 interface ge-0/0/0.0 user@switch# set pvlan100 interface ge-1/0/0.0

각 보조 VLAN에 대해 액세스 인터페이스를 구성합니다.

주:보조 VLAN은 태그가 지정되지 않은 VLAN을 사용하는 것이 좋습니다. 보조 VLAN에 태그를 지정해도 기능이 손상되지 않습니다. 그러나 보조 VLAN이 단일 스위치에 구성된 경우에는 태그가 사용되지 않습니다.

[edit vlans] user@switch# set hr-comm interface ge-0/0/11.0 user@switch# set hr-comm interface ge-0/0/12.0 user@switch# set finance-comm interface ge-0/0/13.0 user@switch# set finance-comm interface ge-0/0/14.0

각 커뮤니티 VLAN에 대해 기본 VLAN을 설정합니다.

[edit vlans] user@switch# set hr-comm primary-vlan pvlan100 user@switch# set finance-comm primary-vlan pvlan100

기본 VLAN에서 격리된 인터페이스를 구성합니다.

[edit vlans] user@switch# set pvlan100 interface ge-0/0/15.0 isolated user@switch# set pvlan100 interface ge-0/0/16.0 isolated

결과

구성 결과를 확인합니다:

[edit]

user@switch# show

interfaces {

ge-0/0/0 {

unit 0 {

family ethernet-switching {

port-mode trunk;

vlan {

members pvlan100;

}

}

}

}

ge-1/0/0 {

unit 0 {

family ethernet-switching;

}

}

ge-0/0/11 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/12 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/13 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/14 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

vlans {

finance-comm {

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

primary-vlan pvlan100;

}

hr-comm {

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

primary-vlan pvlan100;

}

pvlan100 {

vlan-id 100;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

ge-0/0/0.0;

ge-1/0/0.0;

}

pvlan;

}

}

검증

구성이 제대로 작동하는지 확인하려면 다음의 작업을 수행하십시오:

프라이빗 VLAN 및 보조 VLAN이 생성되었는지 확인

목적

스위치에서 기본 VLAN 및 보조 VLAN이 올바르게 생성되었는지 확인합니다.

작업

show vlans 명령을 사용합니다.

user@switch> show vlans pvlan100 extensive

VLAN: pvlan100, Created at: Tue Sep 16 17:59:47 2008

802.1Q Tag: 100, Internal index: 18, Admin State: Enabled, Origin: Static

Private VLAN Mode: Primary

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 6 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/11.0, untagged, access

ge-0/0/12.0, untagged, access

ge-0/0/13.0, untagged, access

ge-0/0/14.0, untagged, access

ge-0/0/15.0, untagged, access

ge-0/0/16.0, untagged, access

ge-1/0/0.0, tagged, trunk

Secondary VLANs: Isolated 2, Community 2

Isolated VLANs :

__pvlan_pvlan_ge-0/0/15.0__

__pvlan_pvlan_ge-0/0/16.0__

Community VLANs :

finance-comm

hr-comm

user@switch> show vlans hr-comm extensive

VLAN: hr-comm, Created at: Tue Sep 16 17:59:47 2008

Internal index: 22, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: pvlan100

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 2 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/11.0, untagged, access

ge-0/0/12.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans finance-comm extensive

VLAN: finance-comm, Created at: Tue Sep 16 17:59:47 2008

Internal index: 21, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: pvlan100

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 2 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/13.0, untagged, access

ge-0/0/14.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans __pvlan_pvlan_ge-0/0/15.0__ extensive

VLAN: __pvlan_pvlan_ge-0/0/15.0__, Created at: Tue Sep 16 17:59:47 2008

Internal index: 19, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: pvlan100

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 1 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/15.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans __pvlan_pvlan_ge-0/0/16.0__ extensive

VLAN: __pvlan_pvlan_ge-0/0/16.0__, Created at: Tue Sep 16 17:59:47 2008

Internal index: 20, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: pvlan100

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 1 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/16.0, untagged, access

ge-1/0/0.0, tagged, trunk의미

출력은 기본 VLAN이 생성되었음을 보여주고 이와 관련된 인터페이스 및 보조 VLAN을 식별합니다.

예: 단일 EX 시리즈 스위치에서 프라이빗 VLAN 구성

보안상의 이유로 브로드캐스트 및 알 수 없는 유니캐스트 트래픽의 흐름을 제한하고 알려진 호스트 간의 통신도 제한하는 것이 유용한 경우가 많습니다. EX 시리즈 스위치의 프라이빗 VLAN(PVLAN) 기능을 통해 관리자는 브로드캐스트 도메인을 여러 개의 격리된 브로드캐스트 하위 도메인으로 분할하여 VLAN을 VLAN 내부에 배치할 수 있습니다.

다음 예에서는 단일 EX 시리즈 스위치에서 PVLAN을 생성하는 방법을 설명합니다.

PVLAN 인터페이스에서 VoIP(Voice over IP) VLAN 구성은 지원되지 않습니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

EX 시리즈 스위치 1개

EX 시리즈 스위치용 Junos OS 릴리즈 9.3 이상

PVLAN 구성을 시작하기 전에 필요한 VLAN을 생성하고 구성했는지 확인합니다. EX 시리즈 스위치용 VLAN 구성을 참조하십시오.

개요 및 토폴로지

여러 건물과 VLAN이 있는 대규모 사무실에서는 보안상의 이유로 일부 작업 그룹 또는 기타 엔드포인트를 격리하거나 브로드캐스트 도메인을 분할해야 할 수 있습니다. 이 구성 예에서는 기본 VLAN 1개와 커뮤니티 VLAN 2개(HR 및 재무 관련 1개)와 격리된 포트 2개(메일 서버용 포트 1개와 백업 서버용 1개)를 사용하여 PVLAN을 생성하는 방법을 설명하는 간단한 토폴로지를 보여줍니다.

표 9은(는) 예제 토폴로지의 설정을 나열합니다.

| 인터페이스 | 설명 |

|---|---|

ge-0/0/0.0 |

기본 VLAN(vlan1) 트렁크 인터페이스 |

ge-0/0/11.0 |

사용자 1, HR 커뮤니티(hr-comm) |

ge-0/0/12.0 |

사용자 2, HR 커뮤니티(hr-comm) |

ge-0/0/13.0 |

사용자 3, 금융 커뮤니티 (finance-comm) |

ge-0/0/14.0 |

사용자 4, 금융 커뮤니티 (finance-comm) |

ge-0/0/15.0 |

메일 서버, 격리됨(isolated) |

ge-0/0/16.0 |

백업 서버, 격리 (isolated) |

ge-1/0/0.0 |

기본 VLAN( pvlan) 트렁크 인터페이스 |

그림 17 은(는) 이 예의 토폴로지를 보여줍니다.

구성

PVLAN을 구성하려면 다음 작업을 수행합니다.

CLI 빠른 구성

PVLAN을 빠르게 생성하고 구성하려면 다음 명령을 복사하여 스위치 터미널 창에 붙여넣습니다.

[edit] set vlans vlan1 vlan-id 1000 set interfaces ge-0/0/0 unit 0 family ethernet-switching port-mode trunk set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members vlan1 set interfaces ge-1/0/0 unit 0 family ethernet-switching port-mode trunk set interfaces ge-1/0/0 unit 0 family ethernet-switching vlan members vlan1 set interfaces ge-0/0/11 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/12 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/13 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/14 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/15 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/16 unit 0 family ethernet-switching port-mode access set vlans vlan1 no-local-switching set vlans vlan1 interface ge-0/0/0.0 set vlans vlan1 interface ge-1/0/0.0 set vlans hr-comm vlan-id 400 set vlans hr-comm interface ge-0/0/11.0 set vlans hr-comm interface ge-0/0/12.0 set vlans finance-comm vlan-id 300 set vlans finance-comm interface ge-0/0/13.0 set vlans finance-comm interface ge-0/0/14.0 set vlans hr-comm primary-vlan vlan1 set vlans finance-comm primary-vlan vlan1 set vlans vlan1 interface ge-0/0/15.0 set vlans vlan1 interface ge-0/0/16.0

절차

단계별 절차

PVLAN을 구성하려면 다음을 수행합니다.

기본 VLAN에 대한 VLAN ID를 설정합니다.

[edit vlans] user@switch# set vlan1 vlan-id 1000

인터페이스 및 포트 모드를 설정합니다.

[edit interfaces] user@switch# set ge-0/0/0 unit 0 family ethernet-switching port-mode trunk user@switch# set ge-0/0/0 unit 0 family ethernet-switching vlan members pvlan user@switch# set ge-1/0/0 unit 0 family ethernet-switching port-mode trunk user@switch# set ge-1/0/0 unit 0 family ethernet-switching vlan members vlan1 user@switch# set ge-0/0/11 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/12 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/13 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/14 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/15 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/16 unit 0 family ethernet-switching port-mode access

로컬 스위칭이 없도록 기본 VLAN을 설정합니다.

주:기본 VLAN은 태그가 지정된 VLAN이어야 합니다.

[edit vlans] user@switch# set vlan1 no-local-switching

기본 VLAN에 트렁크 인터페이스를 추가합니다.

[edit vlans] user@switch# set vlan1 interface ge-0/0/0.0 user@switch# set vlan1 interface ge-1/0/0.0

각 보조 VLAN에 대해 VLAN ID 및 액세스 인터페이스를 구성합니다.

주:보조 VLAN은 태그가 지정되지 않은 VLAN을 사용하는 것이 좋습니다. 보조 VLAN에 태그를 지정해도 기능이 손상되지 않습니다. 그러나 보조 VLAN이 단일 스위치에 구성된 경우에는 태그가 사용되지 않습니다.

[edit vlans] user@switch# set hr-comm vlan-id 400 user@switch# set hr-comm interface ge-0/0/11.0 user@switch# set hr-comm interface ge-0/0/12.0 user@switch# set finance-comm vlan-id 300 user@switch# set finance-comm interface ge-0/0/13.0 user@switch# set finance-comm interface ge-0/0/14.0

각 커뮤니티 VLAN에 대해 기본 VLAN을 설정합니다.

[edit vlans] user@switch# set hr-comm primary-vlan vlan1 user@switch# set finance-comm primary-vlan vlan1

각 격리된 인터페이스를 기본 VLAN에 추가합니다.

[edit vlans] user@switch# set vlan1 interface ge-0/0/15.0 user@switch# set vlan1 interface ge-0/0/16.0

결과

구성 결과를 확인합니다:

[edit]

user@switch# show

interfaces {

ge-0/0/0 {

unit 0 {

family ethernet-switching {

port-mode trunk;

vlan {

members vlan1;

}

}

}

}

ge-1/0/0 {

unit 0 {

family ethernet-switching {

port-mode trunk;

vlan {

members vlan1;

}

}

}

}

ge-0/0/11 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/12 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/13 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/14 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

vlans {

finance-comm {

vlan-id 300;

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

primary-vlan vlan1;

}

hr-comm {

vlan-id 400;

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

primary-vlan vlan1;

}

vlan1 {

vlan-id 1000;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

ge-0/0/0.0;

ge-1/0/0.0;

}

no-local-switching;

}

}

검증

구성이 제대로 작동하는지 확인하려면 다음의 작업을 수행하십시오:

프라이빗 VLAN 및 보조 VLAN이 생성되었는지 확인

목적

스위치에서 기본 VLAN 및 보조 VLAN이 올바르게 생성되었는지 확인합니다.

작업

show vlans 명령을 사용합니다.

user@switch> show vlans vlan1 extensive

VLAN: vlan1, Created at: Tue Sep 16 17:59:47 2008

802.1Q Tag: 1000, Internal index: 18, Admin State: Enabled, Origin: Static

Private VLAN Mode: Primary

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 6 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/11.0, untagged, access

ge-0/0/12.0, untagged, access

ge-0/0/13.0, untagged, access

ge-0/0/14.0, untagged, access

ge-0/0/15.0, untagged, access

ge-0/0/16.0, untagged, access

ge-1/0/0.0, tagged, trunk

Secondary VLANs: Isolated 2, Community 2

Isolated VLANs :

__vlan1_vlan1_ge-0/0/15.0__

__vlan1_vlan1_ge-0/0/16.0__

Community VLANs :

finance-comm

hr-comm

user@switch> show vlans hr-comm extensive

VLAN: hr-comm, Created at: Tue Sep 16 17:59:47 2008

802.1Q Tag: 400,Internal index: 22, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: vlan1

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 2 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/11.0, untagged, access

ge-0/0/12.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans finance-comm extensive

VLAN: finance-comm, Created at: Tue Sep 16 17:59:47 2008

802.1Q Tag: 300,Internal index: 21, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: vlan1

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 2 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/13.0, untagged, access

ge-0/0/14.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans __vlan1_vlan1_ge-0/0/15.0__ extensive

VLAN: __vlan1_vlan1_ge-0/0/15.0__, Created at: Tue Sep 16 17:59:47 2008

Internal index: 19, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: vlan1

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 1 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/15.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans __vlan1_vlan1_ge-0/0/16.0__ extensive

VLAN: __vlan1_vlan1_ge-0/0/16.0__, Created at: Tue Sep 16 17:59:47 2008

Internal index: 20, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: vlan1

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 1 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/16.0, untagged, access

ge-1/0/0.0, tagged, trunk의미

출력은 기본 VLAN이 생성되었음을 보여주고 이와 관련된 인터페이스 및 보조 VLAN을 식별합니다.

예: 여러 QFX 스위치에 걸친 프라이빗 VLAN 구성

보안상의 이유로, 브로드캐스트 및 알려지지 않은 유니캐스트 트래픽의 흐름을 제한하고 알려진 호스트 간의 통신을 제한하는 것이 유용한 경우가 많습니다. 프라이빗 VLAN(PVLAN) 기능을 사용하면 관리자가 브로드캐스트 도메인을 여러 개의 격리된 브로드캐스트 하위 도메인으로 분할하여 VLAN을 VLAN 내에 배치할 수 있습니다. PVLAN은 여러 스위치에 걸쳐 있을 수 있습니다.

이 예에서는 여러 스위치에 걸친 PVLAN을 생성하는 방법을 설명합니다. 이 예에서는 여러 보조 VLAN을 포함하는 하나의 기본 PVLAN을 생성합니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

3개의 QFX3500 장치

QFX 시리즈용 Junos OS 릴리즈 12.1 이상

PVLAN 구성을 시작하기 전에 필요한 VLAN을 생성하고 구성했는지 확인합니다. 고급 레이어 2 지원이 없는 QFX 시리즈 스위치에서 VLAN 구성하기을(를) 참조하세요.

개요 및 토폴로지

여러 건물과 VLAN이 있는 대규모 사무실에서는 보안상의 이유로 일부 작업 그룹 또는 기타 엔드포인트를 격리하거나 브로드캐스트 도메인을 분할해야 할 수 있습니다. 이 구성 예에서는 두 개의 커뮤니티 VLAN(HR용 1개, 재무용 1개)을 포함하는 하나의 기본 VLAN과 스위치 간 격리 VLAN(메일 서버, 백업 서버 및 CVS 서버용)을 사용하여 여러 QFX 디바이스에 걸친 PVLAN을 생성하는 방법을 보여줍니다. PVLAN은 스위치 3개, 액세스 스위치 2개, 분배 스위치 1개로 구성됩니다. PVLAN은 분산 스위치에 구성된 무차별 포트를 통해 라우터에 연결됩니다.

스위치 1과 스위치 2의 격리된 포트는 동일한 도메인 내에 포함되어 있더라도 서로 레이어 2 연결이 없습니다. 프라이빗 VLAN 이해을(를) 참조하세요.

그림 18 은 이 예의 토폴로지, 즉 배포 스위치에 연결되는 두 개의 액세스 스위치로, 이 스위치는 (프로미스큐어스 포트를 통해) 라우터에 연결됩니다.

표 10, 표 11을 클릭하고 표 12 토폴로지 예제에 대한 설정을 나열합니다.

| 속성 | 설정 |

|---|---|

VLAN 이름 및 태그 ID |

primary-vlan, 태그 100 isolation-vlan-id, 태그 50finance-comm, 태그 300hr-comm, 태그 400 |

PVLAN 트렁크 인터페이스 |

ge-0/0/0.0, 스위치 1을 스위치 3에 연결 ge-0/0/5.0, 스위치 1을 스위치 2에 연결합니다. |

기본 VLAN의 격리된 인터페이스 |

ge-0/0/15.0, 메일 서버 ge-0/0/16.0, 백업 서버 |

VLAN finance-com의 인터페이스 |

ge-0/0/11.0 ge-0/0/12.0 |

VLAN hr-comm의 인터페이스 |

ge-0/0/13.0 ge-0/0/14.0 |

| 속성 | 설정 |

|---|---|

VLAN 이름 및 태그 ID |

primary-vlan, 태그 100 isolation-vlan-id, 태그 50finance-comm, 태그 300hr-comm, 태그 400 |

PVLAN 트렁크 인터페이스 |

ge-0/0/0.0, 스위치 2를 스위치 3에 연결 ge-0/0/5.0, 스위치 2를 스위치 1에 연결 |

기본 VLAN의 격리된 인터페이스 |

ge-0/0/17.0, CVS 서버 |

VLAN finance-com의 인터페이스 |

ge-0/0/11.0 ge-0/0/12.0 |

VLAN hr-comm의 인터페이스 |

ge-0/0/13.0 ge-0/0/14.0 |

| 속성 | 설정 |

|---|---|

VLAN 이름 및 태그 ID |

primary-vlan, 태그 100 isolation-vlan-id, 태그 50finance-comm, 태그 300hr-comm, 태그 400 |

PVLAN 트렁크 인터페이스 |

ge-0/0/0.0, 스위치 3을 스위치 1에 연결합니다. ge-0/0/1.0, 스위치 3을 스위치 2에 연결합니다. |

무차별 포트 |

ge-0/0/2, PVLAN을 라우터에 연결합니다 주:

PVLAN을 PVLAN 외부의 다른 스위치 또는 라우터에 연결하는 트렁크 포트를 PVLAN의 멤버로 구성해야 하며, 이는 암시적으로 무차별 포트로 구성합니다. |

토폴로지

스위치 1에서 PVLAN 구성

여러 스위치에서 PVLAN을 구성할 때 다음 규칙이 적용됩니다.

기본 VLAN은 태그가 지정된 VLAN이어야 합니다. 먼저 기본 VLAN을 구성하는 것이 좋습니다.

커뮤니티 VLAN ID를 구성하려면 먼저 기본 VLAN과 PVLAN 트렁크 포트를 구성해야 합니다. 또한 pvlan 문을 사용하여 기본 VLAN을 비공개로 구성해야 합니다.

격리 VLAN ID를 구성하려면 먼저 기본 VLAN과 PVLAN 트렁크 포트를 구성해야 합니다.

CLI 빠른 구성

여러 스위치에 걸친 PVLAN을 신속하게 생성하고 구성하려면 다음 명령을 복사하여 스위치 1의 터미널 창에 붙여넣으십시오.

[edit] set vlans finance-comm vlan-id 300 set vlans finance-comm interface ge-0/0/11.0 set vlans finance-comm interface ge-0/0/12.0 set vlans finance-comm primary-vlan pvlan100 set vlans hr-comm vlan-id 400 set vlans hr-comm interface ge-0/0/13.0 set vlans hr-comm interface ge-0/0/14.0 set vlans hr-comm primary-vlan pvlan100 set vlans pvlan100 vlan-id 100 set vlans pvlan100 interface ge-0/0/15.0 set vlans pvlan100 interface ge-0/0/16.0 set vlans pvlan100 interface ge-0/0/0.0 pvlan-trunk set vlans pvlan100 interface ge-0/0/5.0 pvlan-trunk set vlans pvlan100 pvlan set vlans pvlan100 pvlan isolation-vlan-id 50 set pvlan100 interface ge-0/0/15.0 isolated set pvlan100 interface ge-0/0/16.0 isolated

절차

단계별 절차

기본 VLAN에 대한 VLAN ID를 설정합니다.

[edit vlans] user@switch# set pvlan100 vlan-id 100

PVLAN 트렁크 인터페이스를 설정하여 인접 스위치 간에 이 VLAN을 연결합니다.

[edit vlans] user@switch# set pvlan100 interface ge-0/0/0.0 pvlan-trunk user@switch# set pvlan100 interface ge-0/0/5.0 pvlan-trunk

기본 VLAN을 프라이빗으로 설정하고 로컬 스위칭이 없도록 합니다.

[edit vlans] user@switch# set pvlan100 pvlan

스위치에 걸쳐 있는 커뮤니티 VLAN에 finance-comm 대한 VLAN ID를 설정합니다.

[edit vlans] user@switch# set finance-comm vlan-id 300

VLAN에 finance-comm 대한 액세스 인터페이스를 구성합니다.

[edit vlans] user@switch# set finance-comm interface ge-0/0/11.0

user@switch# set finance-comm interface ge-0/0/12.0

이 보조 커뮤니티 VLAN의 기본 VLAN을 설정합니다. finance-comm

[edit vlans] user@switch# set vlans finance-comm primary-vlan pvlan100

스위치에 걸쳐 있는 HR 커뮤니티 VLAN에 대한 VLAN ID를 설정합니다.

[edit vlans] user@switch# set hr-comm vlan-id 400

VLAN에 hr-comm 대한 액세스 인터페이스를 구성합니다.

[edit vlans] user@switch# set hr-comm interface ge-0/0/13.0 user@switch# set hr-comm interface ge-0/0/14.0

이 보조 커뮤니티 VLAN의 기본 VLAN을 설정합니다. hr-comm

[edit vlans] user@switch# set vlans hr-comm primary-vlan pvlan100

스위치 간 분리 ID를 설정하여 스위치에 걸쳐 있는 스위치 간 격리 도메인을 만듭니다.

[edit vlans] user@switch# set pvlan100 pvlan isolation-vlan-id 50

기본 VLAN에서 격리된 인터페이스를 구성합니다.

[edit vlans] user@switch# set pvlan100 interface ge-0/0/15.0 isolated user@switch# set pvlan100 interface ge-0/0/16.0 isolated

주:격리된 포트를 구성할 때 기본 VLAN의 멤버로 포함하되 커뮤니티 VLAN의 멤버로 구성하지는 마십시오.

결과

구성 결과를 확인합니다:

[edit]

user@switch# show

vlans {

finance-comm {

vlan-id 300;

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

primary-vlan pvlan100;

}

hr-comm {

vlan-id 400;

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

primary-vlan pvlan100;

}

pvlan100 {

vlan-id 100;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

ge-0/0/0.0 {

pvlan-trunk;

}

ge-0/0/5.0 {

pvlan-trunk;

}

}

pvlan;

isolation-vlan-id 50;

}

}

스위치 2에서 PVLAN 구성

CLI 빠른 구성

여러 스위치에 걸친 프라이빗 VLAN을 빠르게 생성하고 구성하려면 다음 명령을 복사하여 스위치 2의 터미널 창에 붙여넣습니다.

스위치 2의 구성은 스위치 간 격리 도메인의 인터페이스를 제외하고 스위치 1의 구성과 동일합니다. 스위치 2의 경우 인터페이스는 ge-0/0/17.0입니다.