Junos Multi-Access 사용자 플레인에서 합법적 감청

합법적 감청은 사법 또는 행정 명령에 의해 승인된 대로 대상 개인 또는 조직과 관련된 통신 네트워크 데이터를 획득하는 프로세스입니다.

Junos Multi-Access User Plane은 합법적 감청을 위한 4G 및 5G 규정 준수를 지원합니다. 플랫폼이 지원하는 최대 가입자의 최대 2%를 합법적으로 가로챌 수 있습니다.

Junos Multi-Access User Plane의 합법적 가로채기는 GRES(Graceful 라우팅 엔진 Switchover)를 지원합니다. 현재 통합 ISSU를 지원하지 않습니다.

4G 네트워크에 대한 합법적 감청

Junos Multi-Access User Plane은 SAEGW-U(System Architecture Evolution Gateway-User Plane)에 대해서만 4G 규격의 합법적 감청을 지원합니다.

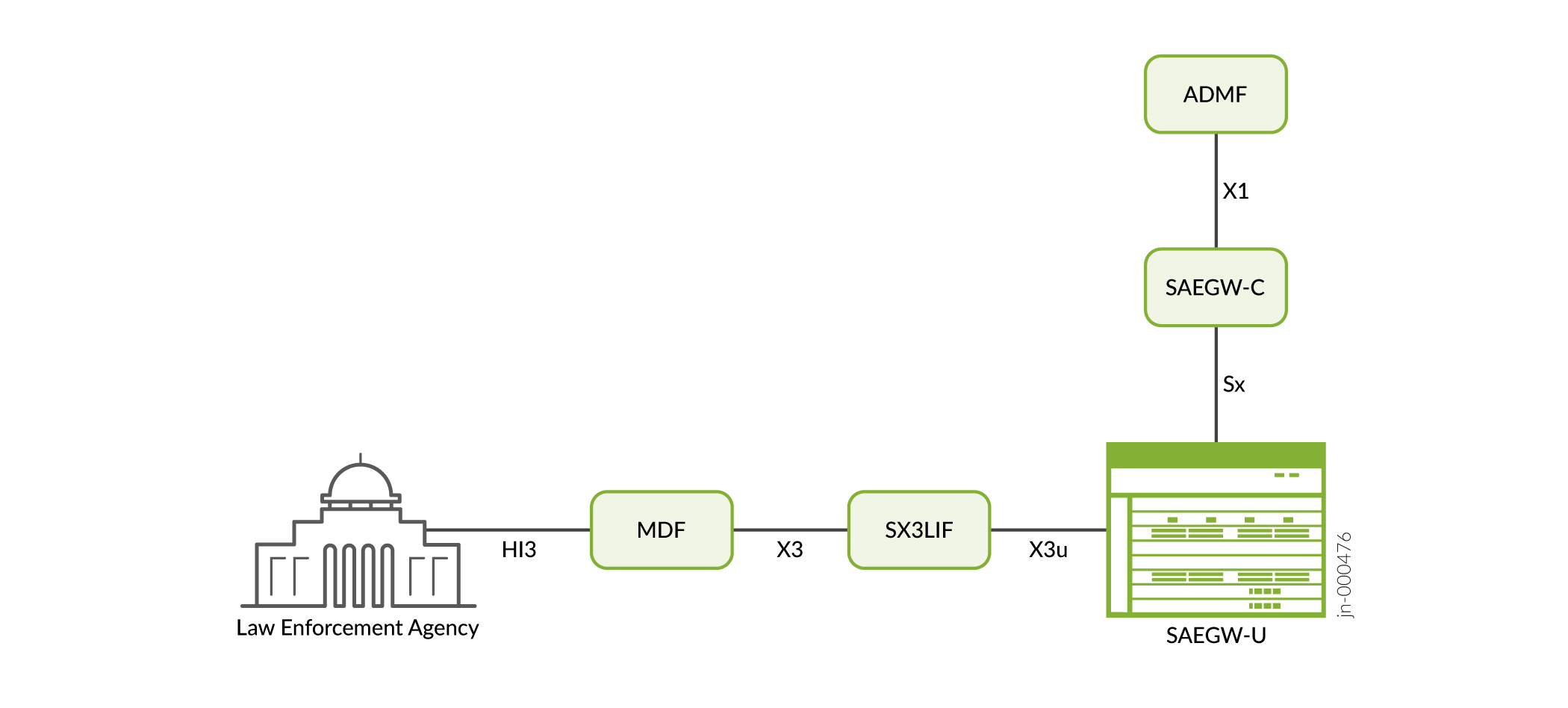

그림 1 은 4G 네트워크에서 합법적 감청에 관여하는 주체와 이들 간의 인터페이스를 보여줍니다.

대한 합법적 감청

대한 합법적 감청

4G 네트워크에 대한 합법적 감청 절차는 다음과 같습니다.

-

관리 기능(ADMF)은 합법적인 감청 시스템의 전반적인 관리를 수행합니다. X1 인터페이스를 통해 타겟팅 정보가 포함된 신호를 컨트롤 플레인으로 보냅니다. 또한 ADMF는 복제하여 법 집행 기관에 전송할 가입자의 트래픽을 컨트롤 플레인에 알립니다.

-

컨트롤 플레인(SAEGW-C)은 Sx 인터페이스를 통해 사용자 플레인을 트리거하여 가입자 트래픽 복제를 시작합니다. 또한 데이터를 전달할 MDF(Mediation and Delivery Function)의 주소도 보냅니다.

-

SAEGW-U(Junos Multi-Access User Plane)는 복제된 트래픽을 X3u 인터페이스를 통해 스플릿 X3 합법적 인터셉트 인터네트워킹 기능(SX3LIF)으로 보냅니다. 그런 다음 SX3LIF는 X3 인터페이스를 통해 MDF로 전달합니다.

-

MDF는 중복된 트래픽과 함께 전송된 LI_X3 헤더에서 인터셉트 관련 정보를 파생합니다. 그런 다음 가로챈 트래픽을 HI3 인터페이스를 통해 법 집행 기관에 전달합니다.

5G 네트워크에 대한 합법적 감청

Junos Multi-Access User Plane은 UPF(User Plane Function) 또는 CC-POI(Content of Communication Point of Interception)를 통해서만 5G 규격의 합법적 감청을 지원합니다.

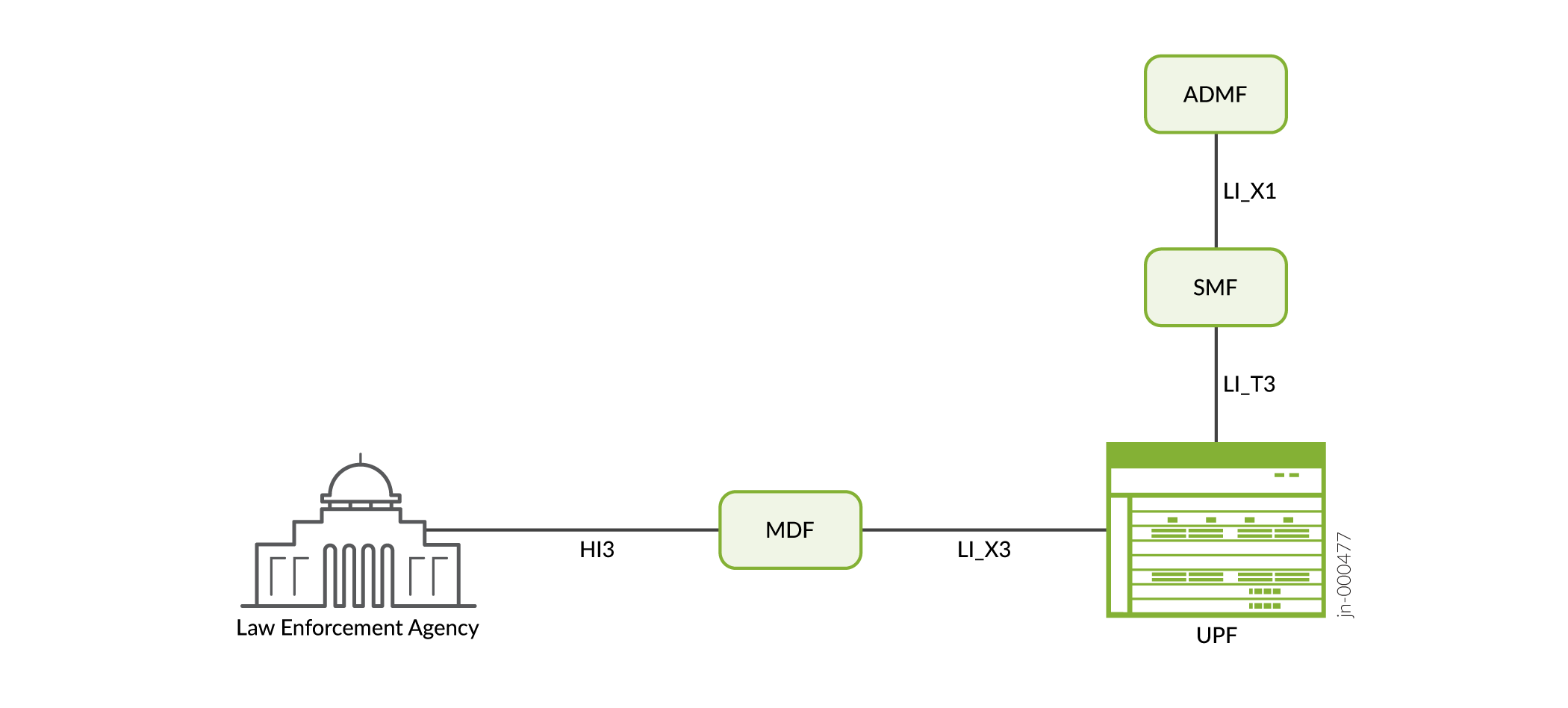

그림 2 는 5G 네트워크에 대한 합법적 감청과 관련된 주체와 이들 간의 인터페이스를 보여줍니다.

대한 합법적 감청

대한 합법적 감청

합법적 감청을 위한 절차는 다음과 같습니다.

-

관리 기능(ADMF)은 합법적인 감청 시스템의 전반적인 관리를 수행합니다. LI_X1 인터페이스를 통해 타겟팅 정보가 포함된 신호를 컨트롤 플레인으로 보냅니다. 또한 복제하여 법 집행 기관에 전송할 가입자의 트래픽을 컨트롤 플레인에 알려줍니다.

-

컨트롤 플레인(SMF)은 LI_T3 인터페이스를 통해 사용자 플레인을 트리거하여 가입자 트래픽 복제를 시작합니다. 또한 데이터를 전달할 MDF(Mediation and Delivery Function)의 주소도 보냅니다.

-

Junos UPF(Multi-Access User Plane)는 LI_X3 인터페이스를 통해 중복된 트래픽을 MDF로 보냅니다.

-

MDF는 중복된 트래픽과 함께 전송된 LI_X3 헤더에서 인터셉트 관련 정보를 파생합니다. 그런 다음 가로챈 트래픽을 HI3 인터페이스를 통해 법 집행 기관에 전달합니다.

합법적 감청 요건

4G 네트워크에 대한 합법적 감청을 구성하려면 다음을 수행해야 합니다.

-

Junos Multi-Access 사용자 플레인에서 루프백 주소를 구성합니다. 이 주소는 합법적으로 가로챈 트래픽의 소스 주소로 사용됩니다.

[edit interfaces lo0 unit 0 family inet] user@host# set address loopback-address

5G 네트워크에 대한 합법적 감청을 구성하려면 다음을 수행해야 합니다.

-

Junos Multi-Access 사용자 플레인에서 루프백 주소를 127.0.0.1/32로 설정합니다. 이 주소는 합법적으로 가로챈 트래픽의 소스 주소로 사용됩니다.

[edit interfaces lo0 unit 0 family inet] user@host# set address 127.0.0.1/32

-

계층에서 REST-API를 사용하여 Junos Multi-Access 사용자 플레인에서

[edit system services rest https-5g]HTTPS 서버를 구성합니다.[edit system services rest https-5g] user@host# set port port-number user@host# set addresses ip-address user@host# set server-certificate local-certificate-identifier user@host# set mutual-authentication certificate-authority certificate-authority-profile-name

REST API에 대한 자세한 정보는 REST API 구성의 내용을 참조하십시오.

인증 기관 및 공개 키 인프라에 대한 자세한 내용은 Junos OS의 PKI를 참조하십시오.

-

(선택 사항) REST-API에 대한 연결 제한을 구성합니다. 합법적 감청의 성능을 향상시키기 위해 이 구성을 권장합니다.

[edit system services rest control] user@host# set connection-limit limit

합법적 감청에 대한 보안 고려 사항

그 특성으로 인해 합법적으로 가로챈 데이터는 안전한 방식으로 전송되어야 합니다. 3GPP 표준에 따르면 5G 네트워크에서 합법적인 가로채기 트래픽은 TLS(전송 레이어 보안)를 사용하여 MDF(Mediation and Delivery Function)로 전송되어야 합니다.

Junos Multi-Access 사용자 플레인은 TLS를 지원하지 않지만 IPsec 터널을 통해 MDF에 합법적인 가로채기 트래픽을 전송할 수 있습니다. Junos Multi-Access 사용자 플레인에서 IPsec을 사용하는 경우 다음을 수행해야 합니다.

-

가상 멀티서비스 인터페이스와 다음 홉 스타일 서비스 집합을 구성합니다.

다음 명령을 사용하여 가상 멀티서비스 인터페이스를 구성합니다.

[edit interfaces] user@host# set interface-name unit logical-unit-number family inet user@host# set interface-name unit logical-unit-number service-domain inside user@host# set interface-name unit logical-unit-number family inet user@host# set interface-name unit logical-unit-number service-domain outside

다음 명령을 사용하여 다음 홉 스타일 서비스 세트를 구성합니다.

[edit services] user@host# set service-set service-set-name [edit services service-set service-set-name] user@host# set next-hop-service inside-service-interface interface-name.unit-number outside-service-interface interface-name.unit-number

inside-service-interface는 (으)로 구성된 서비스 인터페이스 논리적 단위여야 합니다. outside-service-interface는 (으)로

service-domain outside구성된service-domain inside서비스 인터페이스 논리적 단위여야 합니다. -

IKE(Internet Key Exchange)를 구성합니다.

[edit security ike] user@host# set proposal proposal-name [edit security ike proposal proposal-name] user@host# set authentication-method pre-shared-keys user@host# set dh-group dh-group-number user@host# set authentication-algorithm algorithm user@host# set encryption-algorithm algorithm [edit security ike] user@host# set policy policy-name [edit security ike policy policy-name] user@host# set proposals proposal-name user@host# set pre-shared-key ascii-text key [edit security ike] user@host# set gateway gateway-name [edit security ike gateway gateway-name] user@host# set ike-policy policy-name user@host# set address ip-address user@host# set external-interface interface-name user@host# set local-address address

IKE에 대한 보다 자세한 내용은 IPSec VPN에 대한 Internet Key Exchange(IKE)를 참조하십시오.

-

IPsec 터널 모드를 사용합니다.

메모:IPsec을 사용하려면 디바이스에 MX-SPC3 서비스 카드가 설치되어 있어야 합니다.

[edit security ipsec] user@host# set proposal proposal-name [edit security ipsec proposal proposal-name] user@host# set protocol (ah | esp) user@host# set authentication-algorithm algorithm user@host# set encryption-algorithm algorithm [edit security ipsec] user@host# set policy policy-name [edit security ipsec policy policy-name] user@host# set proposals proposal-name [edit security ipsec] user@host# set vpn vpn-name [edit security ipsec vpn vpn-name] user@host# set bind-interface interface-name user@host# set ike gateway gateway-name user@host# set ike ipsec-policy policy-name user@host# set establish-tunnels immediately

IPsec 터널 구성에 대한 자세한 내용은 IPsec VPN 구성 개요를 참조하십시오.

IPsec을 사용할 수 없는 경우, MDF로 전송하기 전에 TLS를 사용하여 데이터를 암호화하는 CC-PAG(Content of Communication Point of Aggregation) 디바이스를 사용하는 것이 좋습니다.

IPsec을 구성하지 않고도 5G 네트워크에서 합법적으로 트래픽을 가로챌 수 있습니다. 그러나 3GPP 표준을 준수하려면 IPsec을 사용하는 것이 좋습니다.

SMF와 UPF 간의 LI_T3 인터페이스는 TLS 암호화를 지원합니다. 계층의 로컬 HTTPS 서버에서 서버 인증서 및 상호 인증을 구성하여 이를 활성화할 [edit system services rest https-5g] 수 있습니다.