MPLS LSP를 위한 노드 및 경로 보호

MPLS 및 트래픽 보호

일반적으로 LSP에 장애가 발생하면 장애의 업스트림 라우터가 수신 라우터에 중단 신호를 보냅니다. 수신 라우터는 송신 라우터에 대한 새로운 경로를 계산하고, 새로운 LSP를 설정한 다음, 실패한 경로에서 새로운 경로로 트래픽을 전달합니다. 이 경로 변경 프로세스는 시간이 많이 걸리고 실패하기 쉽습니다. 예를 들어, 수신 라우터에 대한 중단 신호가 손실되거나 새 경로가 나타나기까지 너무 오래 걸려 상당한 패킷 손실이 발생할 수 있습니다. Junos OS는 LSP 장애로부터 보호하기 위한 몇 가지 보완 메커니즘을 제공합니다.

대기 보조 경로 - 기본 및 보조 경로를 구성할 수 있습니다. 명령문으로

standby보조 경로를 구성합니다. 트래픽 보호를 활성화하려면 수신 라우터에서만 이러한 대기 경로를 구성해야 합니다. 기본 경로에 장애가 발생하면 수신 라우터는 장애가 발생한 경로에서 대기 경로로 트래픽을 즉시 다시 라우팅하므로 새 경로를 계산하고 새 경로를 알릴 필요가 없습니다. 대기 LSP 구성에 대한 자세한 내용은 LSP에 대한 보조 경로의 핫 대기 구성을 참조하십시오.Fast reroute—LSP에서 실패의 영향을 최소화하기 위해 LSP에서 fast reroute를 구성합니다. Fast reroute를 사용하면 라우터 업스트림이 장애에서 장애 주변의 라우터 다운스트림으로 신속하게 라우팅할 수 있습니다. 그런 다음 업스트림 라우터는 수신 라우터에 중단 신호를 보내 새로운 LSP가 설정되기 전에 연결을 유지합니다. 빠른 경로 변경에 대한 자세한 개요는 빠른 경로 재설정 개요를 참조하십시오. Fast Reroute 구성에 대한 자세한 내용은 Fast Reroute 구성을 참조하십시오.

링크 보호 - 한 라우터에서 다른 라우터로 특정 인터페이스를 통과하는 트래픽이 이 인터페이스에 장애가 발생하더라도 목적지에 계속 도달할 수 있도록 링크 보호를 구성할 수 있습니다. 인터페이스에 대해 링크 보호가 구성되고 이 인터페이스를 통과하는 LSP에 대해 구성되면 인터페이스에 장애가 발생할 경우 이 트래픽을 처리하는 우회 LSP가 생성됩니다. 우회 LSP는 동일한 대상에 도달하기 위해 다른 인터페이스와 경로를 사용합니다. 링크 보호 구성에 대한 자세한 내용은 LSP에서 사용하는 인터페이스에서 링크 보호 구성을 참조하십시오.

LSP에서 대기 보조 경로와 Fast Reroute 또는 링크 보호가 구성되면 전체 트래픽 보호가 활성화됩니다. LSP에서 장애가 발생하면 장애의 업스트림 라우터가 장애를 중심으로 트래픽을 라우팅하고 수신 라우터에 장애를 알립니다. 이 재라우팅은 수신 라우터에서 알림이 처리되기를 기다리는 동안 트래픽 흐름을 유지합니다. 실패 알림을 수신한 수신 라우터는 패치된 기본 경로에서 최적의 대기 경로로 트래픽을 즉시 다시 라우팅합니다.

Fast Reroute 및 링크 보호는 유사한 유형의 트래픽 보호를 제공합니다. 두 기능 모두 빠른 전송 서비스를 제공하며 유사한 디자인을 사용합니다. Fast Reroute 및 링크 보호는 모두 RFC 4090, Fast Reroute Extensions to RSVP-TE for LSP Tunnels에 설명되어 있습니다. 그러나 둘 중 하나만 구성하면 됩니다. 둘 다 구성할 수 있지만 이렇게 하면 얻을 수 있는 이점이 거의 없습니다.

노드 링크 보호 개요

노드 링크 보호(다대일 또는 시설 백업)는 링크 보호 기능을 확장하고 빠른 재라우팅과는 약간 다른 보호를 제공합니다. 링크 보호는 특정 링크에 장애가 발생할 때 동일한 라우터에 대한 대체 경로를 선택하는 데 유용하며 Fast Reroute는 LSP의 전체 경로를 따라 인터페이스 또는 노드를 보호하는 반면, 노드 링크 보호는 LSP 경로에서 특정 노드를 회피하는 우회 경로를 설정합니다.

LSP에 대한 노드 링크 보호를 활성화하면 경로의 모든 RSVP 인터페이스에 대한 링크 보호도 활성화해야 합니다. 활성화되면 다음과 같은 유형의 우회 경로가 설정됩니다.

다음 홉 우회 LSP - LSP가 이웃 라우터에 도달할 수 있는 대체 경로를 제공합니다. 이 유형의 우회 경로는 노드 링크 보호 또는 링크 보호를 활성화할 때 설정됩니다.

Next-next-hop bypass LSP - 대상 라우터로 가는 도중에 이웃 라우터를 통해 LSP에 대한 대체 경로를 제공합니다. 이러한 유형의 우회 경로는 노드 링크 보호가 구성된 경우에만 설정됩니다.

그림 1 은(는) 이 주제에 사용된 MPLS 네트워크 토폴로지의 예를 보여줍니다. 예제 네트워크는 OSPF를 IGP(Interior Gateway Protocol) 및 정책으로 사용하여 트래픽을 생성합니다.

의 그림 1 MPLS 네트워크는 와 사이, (R5lsp2-r1-to-r5) 및 R6R0 와 (lsp1-r6-to-r0사이)의 R1 단방향 LSP로 구성된 라우터 전용 네트워크를 보여줍니다. 두 LSP 모두 인터페이스를 통과하는 엄격한 경로가 구성되어 있습니다 fe-0/1/0.

에 그림 1표시된 네트워크에서, 두 가지 유형의 우회 경로 모두 보호 노드 주위에 미리 설정되어 있습니다(R2). 다음 홉 우회 경로는 를 통해 R7인터페이스를 fe-0/1/0 회피하고, 다음 다음 홉 우회 경로는 를 통해 R7 를 R9R4통해 완전히 회 R2 피합니다. 두 우회 경로는 장애가 발생한 링크 또는 노드(하나의 우회 경로로 보호되는 많은 LSP)를 통과하는 모든 보호 LSP에 의해 공유됩니다.

노드 링크 보호(다 대 일 또는 시설 백업)를 사용하면 노드 장애에서 즉시 업스트림 라우터가 대체 노드를 사용하여 다운스트림 이웃으로 트래픽을 전달할 수 있습니다. 이는 장애가 발생한 링크를 통과하는 모든 보호 LSP가 공유하는 우회 경로를 미리 설정함으로써 달성됩니다.

정전이 발생하면 중단에서 즉시 업스트림 라우터가 보호된 트래픽을 우회 노드로 전환한 다음 수신 라우터에 장애 신호를 보냅니다. Fast Reroute와 마찬가지로 노드 링크 보호는 로컬 복구를 제공하여 수신 라우터가 대기 보조 경로를 설정하거나 새로운 기본 LSP에 신호를 보내는 것보다 더 빠르게 연결을 복원합니다.

노드 링크 보호는 다음과 같은 경우에 적합합니다.

다운스트림 링크 및 노드의 보호가 필요합니다.

보호해야 할 LSP의 수는 많습니다.

우회 경로에 대한 경로 선택 기준(우선 순위, 대역폭 및 링크 색상)을 충족하는 것은 덜 중요합니다.

개별 LSP의 세분성에서의 제어는 필요하지 않습니다.

경로 보호 개요

경로 보호의 주요 이점은 장애 후 트래픽이 어디로 이동할지 제어하고 빠른 리라우팅(일대일 백업 또는 링크 보호)과 결합할 때 패킷 손실을 최소화한다는 것입니다. 경로 보호는 레이블 스위칭 경로(LSP) 내에서 두 가지 유형의 경로로 구성된 구성입니다. 에 표시된 그림 2대로 정상 작동에 사용되는 기본 경로와 기본 작업이 실패할 때 사용되는 보조 경로입니다.

에서 그림 28개의 라우터로 구성된 MPLS 네트워크에는 와 사이의 기본 경로가 있으며, 와 R5 사이의 R1 보조 경로에 R1R5의해 보호됩니다. 인터페이스 다운 이벤트와 같은 실패가 감지되면 RSVP(Resource Reservation Protocol) 오류 메시지가 수신 라우터로 전송되어 트래픽을 보조 경로로 전환하여 트래픽 흐름을 유지합니다.

보조 경로가 사전 신호를 받았거나 대기 상태인 경우, 장애로부터의 복구 시간은 보조 경로가 사전 신호를 받지 않은 경우보다 더 빠릅니다. 보조 경로가 사전 신호를 받지 않으면 LSP에 대한 새로운 물리적 경로가 설정되는 동안 통화 설정 지연이 발생하여 복구 시간이 연장됩니다. 기본 경로의 장애가 수정되고 몇 분의 보류 시간이 지나면 수신 라우터는 트래픽을 보조 경로에서 기본 경로로 다시 전환합니다.

경로 보호는 전체 경로에 대해 수신 라우터에 의해 제공되기 때문에 리소스의 이중 예약 및 불필요한 링크 보호와 같은 몇 가지 단점이 있을 수 있습니다. 한 번에 하나의 리소스를 보호함으로써 로컬 보호는 이러한 단점을 해결할 수 있습니다.

MPLS 네트워크에서 경로 보호 구성(CLI 절차)

EX 시리즈 스위치에서 MPLS의 Junos OS 구현은 레이블 스위치 경로(LSP) 장애로부터 보호하기 위한 메커니즘으로서 경로 보호를 제공합니다. 경로 보호는 MPLS 터널 내에서 장애가 발생할 경우 경로를 다시 계산하는 데 필요한 시간을 줄여줍니다. MPLS 네트워크의 수신 공급자 에지 스위치에서 경로 보호를 구성합니다. 경로 보호를 위해 송신 제공자 에지 스위치 또는 제공자 스위치를 구성하지 않습니다. 기본 및 보조 경로에 사용되는 프로바이더 스위치를 명시적으로 지정하거나 소프트웨어가 경로를 자동으로 계산하도록 할 수 있습니다.

경로 보호를 구성하기 전에 다음을 수행해야 합니다.

수신 제공자 에지 스위치 및 송신 제공자 에지 스위치를 구성했습니다. IP-over-MPLS를 사용하여 프로바이더 에지 스위치에서 MPLS 구성 또는 서킷 크로스 커넥트를 사용하여 프로바이더 에지 EX8200 및 EX4500 스위치에서 MPLS 구성을 참조하십시오.

하나 이상의 프로바이더(전송) 스위치를 구성했습니다. EX8200 및 EX4500 프로바이더 스위치에서 MPLS 구성을 참조하십시오.

MPLS 네트워크의 구성을 확인했습니다.

경로 보호를 구성하려면 수신 제공자 에지 스위치에서 다음 작업을 완료하십시오.

기본 경로 구성

문은 primary LSP의 선호 경로인 기본 경로를 생성합니다. 이 문은 secondary 기본 경로가 송신 제공자 에지 스위치에 더 이상 도달할 수 없는 경우 대체 경로를 생성합니다.

이 항목에서 설명하는 작업에서 은(는) lsp-name 수신 공급자 에지 스위치에서 이미 로 lsp_to_240 구성되었으며 원격 공급자 에지 스위치의 루프백 인터페이스 주소는 이미 (으)로 127.0.0.8구성되었습니다.

소프트웨어가 기본 경로에서 보조 경로로 전환하면 계속해서 기본 경로로 되돌리려고 시도하며, 다시 연결할 수 있지만 문에 revert-timer 지정된 시간보다 빠르면 기본 경로로 다시 전환합니다.

0개의 기본 경로 또는 1개의 기본 경로를 구성할 수 있습니다. 기본 경로를 구성하지 않으면 첫 번째 보조 경로(보조 경로가 구성된 경우)가 경로로 선택됩니다. 명명된 경로를 지정하지 않거나 지정한 경로가 비어 있는 경우, 소프트웨어는 패킷이 송신 프로바이더 에지 스위치에 도달하는 데 필요한 모든 라우팅 결정을 내립니다.

기본 경로를 구성하려면 다음을 수행합니다.

-

LSP의 기본 경로를 생성합니다.

[edit protocols mpls label-switched-path lsp_to_240 to 127.0.0.8] user@switch# set primary primary_path_lsp_to_240

-

루프백 인터페이스의 IP 주소 또는 MPLS 터널에서 사용되는 각 스위치의 스위치 IP 주소 또는 호스트 이름을 지정하여 기본 경로에 대한 명시적 경로를 구성합니다. 각

path문에서 링크 유형을 또는 loose 로 strict 지정할 수 있습니다. 링크 유형이 strict인 경우, LSP는 다른 스위치를 통과하지 않고 명령문에path지정된 다음 주소로 이동해야 합니다. 링크 유형이 loose인 경우 LSP는 이 스위치에 도달하기 전에 다른 스위치를 통과할 수 있습니다. 이 구성은 경로에 대한 기본 strict 지정을 사용합니다.주:사용할 프로바이더 스위치를 지정하지 않고 경로 보호를 사용하도록 설정할 수 있습니다. MPLS 터널에 사용할 특정 프로바이더 스위치를 나열하지 않으면 스위치가 경로를 계산합니다.

팁:이러한 문에 수신 공급자 에지 스위치를 포함하지 마십시오. 루프백 인터페이스의 IP 주소 또는 스위치 주소 또는 송신 공급자 에지 스위치로 끝나는 다른 모든 스위치 홉의 호스트 이름을 순서대로 나열합니다.

[edit protocols mpls label-switched-path lsp_to_240 to 127.0.0.8] user@switch# set path primary_path_lsp_to_240 127.0.0.2 user@switch# set path primary_path_lsp_to_240 127.0.0.3 user@switch# set path primary_path_lsp_to_240 127.0.0.8

보조 경로 구성

0개 이상의 보조 경로를 구성할 수 있습니다. 모든 보조 경로는 동일하며 소프트웨어는 구성에 나열된 순서대로 시도합니다. 소프트웨어는 보조 경로 간 전환을 시도하지 않습니다. 구성의 첫 번째 보조 경로를 사용할 수 없는 경우 다음 보조 경로가 시도됩니다. 동일한 경로 집합을 만들려면 기본 경로를 지정하지 않고 보조 경로를 지정합니다. 명명된 경로를 지정하지 않거나 지정한 경로가 비어 있는 경우 소프트웨어는 송신 제공자 에지 스위치에 도달하는 데 필요한 모든 라우팅 결정을 내립니다.

보조 경로를 구성하려면 다음을 수행합니다.

LSP에 대한 보조 경로를 생성합니다.

[edit protocols mpls label-switched-path lsp_to_240 to 127.0.0.8] user@switch# set secondary secondary_path_lsp_to_240 standby

루프백 인터페이스의 IP 주소 또는 MPLS 터널에서 사용되는 각 스위치의 스위치 IP 주소 또는 호스트 이름을 지정하여 보조 경로에 대한 명시적 경로를 구성합니다. 각

path문에서 링크 유형을 또는 loose 로 strict 지정할 수 있습니다. 이 구성은 경로에 대한 기본 strict 지정을 사용합니다.팁:이러한 문에 수신 공급자 에지 스위치를 포함하지 마십시오. 루프백 인터페이스의 IP 주소 또는 스위치 주소 또는 송신 공급자 에지 스위치로 끝나는 다른 모든 스위치 홉의 호스트 이름을 순서대로 나열합니다.

[edit protocols mpls label-switched-path lsp_to_240 to 127.0.0.8] user@switch# set path secondary_path_lsp_to_240 127.0.0.4 user@switch# set path primary_path_lsp_to_240 127.0.0.8

되돌리기 타이머 구성

기본 및 보조 경로 모두로 구성된 LSP의 경우 선택적으로 되돌리기 타이머를 구성할 수 있습니다. 기본 경로가 다운되고 트래픽이 보조 경로로 전환되는 경우, 되돌리기 타이머는 LSP가 트래픽을 기본 경로로 되돌리기 전에 기다려야 하는 시간(초 단위)을 지정합니다. 이 시간 동안 기본 경로에 연결 문제 또는 안정성 문제가 발생하면 타이머가 다시 시작됩니다.

되돌리기 타이머를 명시적으로 구성하지 않으면 기본적으로 60초로 설정됩니다.

기본 및 보조 경로로 구성된 LSP에 대한 복귀 타이머를 구성하려면 다음을 수행합니다.

스위치의 모든 LSP의 경우:

[edit protocols mpls] user@switch# set revert-timer 120

스위치의 특정 LSP의 경우:

[edit protocols mpls label-switched-path] user@switch# set lsp_to_240 revert-timer 120

이전에 실패한 경로 사용 방지

활성 경로에 장애가 발생할 경우 네트워크를 통해 대체 경로를 구성하는 경우, 더 이상 장애가 발생하지 않더라도 트래픽이 실패한 경로로 되돌아가는 것을 원하지 않을 수 있습니다. 기본 경로를 구성할 때 트래픽은 장애 시 보조 경로로 전환되고 돌아올 때 기본 경로로 되돌아갑니다.

때때로, 이전에 실패한 기본 경로로 트래픽을 다시 전환하는 것은 그다지 좋은 생각이 아닐 수 있습니다. 이 경우 보조 경로만 구성하여 첫 번째 보조 경로가 실패할 때 구성된 다음 보조 경로가 설정됩니다. 나중에 첫 번째 보조 경로가 작동하게 되면 Junos OS는 해당 경로로 되돌아가지 않고 두 번째 보조 경로를 계속 사용합니다.

레이블이 지정된 BGP를 사용하여 MPLS AS 간 링크 노드 보호 구성

MPLS AS 간 링크 보호 이해

링크 보호는 인터페이스 장애 시 트래픽 복원을 보장하기 위해 MPLS 네트워크에서 필수적입니다. 수신 라우터는 다른 인터페이스를 통해 대체 링크를 선택하여 목적지로 트래픽을 보냅니다.

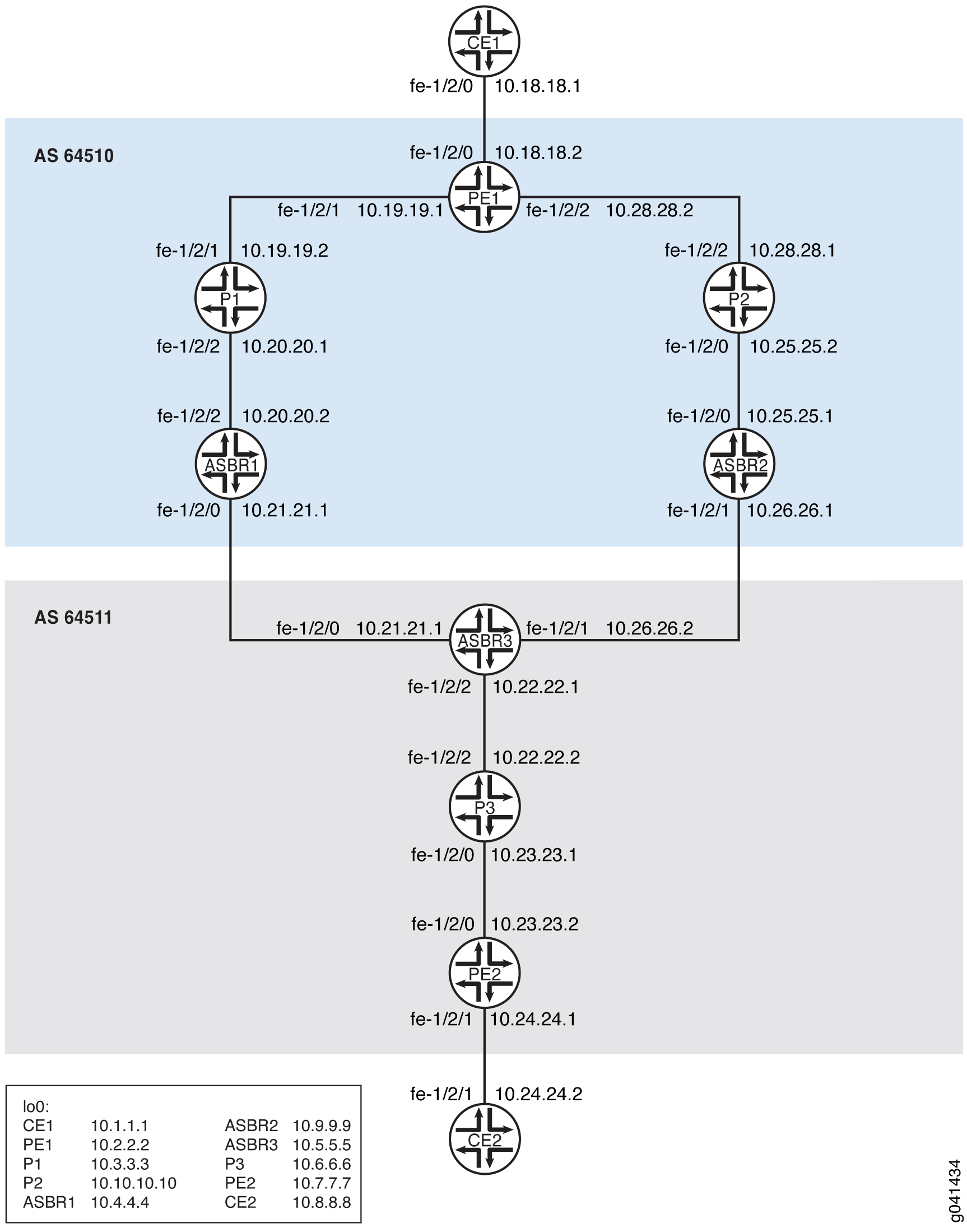

에서 그림 3ASBR(Autonomous System Border Router)은 다른 AS(Autonomous System)의 ASBR에 대해 외부 BGP(EBGP)를 실행하여 /32 IPv4 경로에 대한 레이블을 교환합니다. AS 내부에서 내부 BGP(IBGP)는 경로를 프로바이더 에지(PE) 디바이스로 전파합니다. 디바이스 ASBR3에서 디바이스 ASBR1로의 링크가 다운되면 디바이스 ASBR3이 새 다음 홉을 다시 설치할 때까지 ASBR3-ASBR1 링크를 통해 AS 64511에서 AS 64510으로 향하는 모든 트래픽이 삭제됩니다. 디바이스 ASBR3이 디바이스 ASBR4 또는 디바이스 ASBR2에 대한 직접 경로(있는 경우)를 통해 백업 경로를 사전 프로그래밍하면 빠른 트래픽 복원이 가능합니다(다이어그램에 표시되지 않음). 이는 디바이스 ASBR3이 IBGP 또는 EBGP를 통해 보호해야 하는 경로에 대한 루프 없는 MPLS 경로를 학습한다고 가정합니다.

이 솔루션은 ASBR3-ASBR1 링크를 통해 AS 64510에서 AS 64511로 이동하는 트래픽에 대한 디바이스 ASBR3의 장애를 처리하지 않습니다. 이 솔루션은 레이블된 BGP를 사용하는 다운스트림 AS 간 링크 노드 보호로 제한됩니다. 이 솔루션은 ASBR 장애가 발생할 때 프로바이더(P)와 ASBR 라우터 간의 서비스 복원을 지원하지 않습니다. 예를 들어, 이 솔루션은 P3-ASBR3 링크의 장애를 처리하지 않습니다.

이 지원되는 기능은 활성 포워딩에 하나의 다음 홉만 사용되고 두 번째 경로가 보호 모드에 있다는 점을 제외하면 BGP 다중 경로와 유사합니다.

MPLS AS 간 환경에서는 이 기능을 사용하여 AS 간에 트래픽을 전송할 때 labeled-unicast 링크 보호를 활성화할 수 있습니다. 따라서 MPLS AS 간 링크 보호는 서로 다른 AS에 있는 두 라우터 간의 링크에 구성됩니다.

인터페이스에서 링크 보호를 구성하려면 계층 수준에서 명령문을 [edit protocols bgp group group-name family inet labeled-unicast] 사용합니다protection.

protocols {

bgp {

group test1 {

type external;

local-address 192.168.1.2;

family inet {

labeled-unicast {

protection;

}

}

}

}

}

MPLS AS 간 링크 보호는 마스터 라우팅 인스턴스에서 외부 피어와 함께 labeled-unicast 만 지원됩니다.

보호가 구성된 링크를 보호 경로라고 합니다. 보호 경로는 최적의 경로를 선택한 후에만 선택되며 다음과 같은 경우에는 선택되지 않습니다.

최적의 경로는 비 BGP 경로입니다.

BGP 다중 경로에서와 같이 여러 개의 다음 홉이 활성화됩니다.

예: MPLS AS 간 링크 노드 보호 구성

이 예는 레이어 3 VPN을 사용하는 AS 간 구축에서 테일 엔드 보호를 구성하는 방법을 보여줍니다.

요구 사항

이 예를 구성하기 전에 디바이스 초기화를 제외한 특별한 구성은 필요하지 않습니다.

개요

에서 그림 4ASBR(Autonomous System Border Router)은 다른 AS(Autonomous System)의 ASBR에 대해 외부 BGP(EBGP)를 실행하여 /32 IPv4 경로에 대한 레이블을 교환합니다. AS 내부에서 내부 BGP(IBGP)는 경로를 프로바이더 에지(PE) 디바이스로 전파합니다.

디바이스 ASBR3에서 디바이스 ASBR1로의 링크가 다운되면 ASBR3이 새 다음 홉을 다시 설치할 때까지 ASBR3-ASBR1 링크를 통해 AS 64511에서 AS 64510으로 향하는 모든 트래픽이 삭제됩니다.

이 예는 디바이스 ASBR2를 통해 백업 경로를 사전 프로그래밍하도록 디바이스 ASBR3을 구성하여 빠른 트래픽 복원을 달성하는 방법을 보여줍니다.

이 솔루션은 디바이스 P3에서 디바이스 ASBR3 간의 장애를 처리하지 않습니다. 또한 ASBR3-ASBR1 링크를 통해 AS 64510에서 AS 645111으로 향하는 트래픽에 대한 디바이스 ASBR3의 장애도 처리하지 않습니다. 이 트래픽은 삭제됩니다.

토폴로지

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣습니다.

디바이스 ASBR1

set interfaces fe-1/2/2 unit 0 family inet address 10.20.20.2/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces fe-1/2/0 unit 0 family inet address 10.21.21.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.4.4.4/32 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface lo0.0 set protocols mpls traffic-engineering bgp-igp-both-ribs set protocols mpls label-switched-path To_PE1 to 10.2.2.2 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface lo0.0 set protocols bgp group To-PE1 type internal set protocols bgp group To-PE1 local-address 10.4.4.4 set protocols bgp group To-PE1 family inet unicast set protocols bgp group To-PE1 family inet labeled-unicast set protocols bgp group To-PE1 export next-hop-self set protocols bgp group To-PE1 neighbor 10.2.2.2 family inet labeled-unicast set protocols bgp group To-ASBR3 type external set protocols bgp group To-ASBR3 family inet labeled-unicast set protocols bgp group To-ASBR3 export To-ASBR3 set protocols bgp group To-ASBR3 neighbor 10.21.21.2 peer-as 64511 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set policy-options policy-statement To-ASBR3 term 1 from route-filter 10.2.2.2/32 exact set policy-options policy-statement To-ASBR3 term 1 then accept set policy-options policy-statement To-ASBR3 term 2 then reject set policy-options policy-statement next-hop-self then next-hop self set routing-options autonomous-system 64510

디바이스 ASBR2

set interfaces fe-1/2/0 unit 0 description to-P2 set interfaces fe-1/2/0 unit 0 family inet address 10.25.25.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 description to-ASBR3 set interfaces fe-1/2/1 unit 0 family inet address 10.26.26.1/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.9.9.9/32 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface lo0.0 set protocols mpls traffic-engineering bgp-igp-both-ribs set protocols mpls label-switched-path To_PE1 to 10.2.2.2 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface fe-1/2/1.0 set protocols mpls interface lo0.0 set protocols bgp group To-PE1 type internal set protocols bgp group To-PE1 local-address 10.9.9.9 set protocols bgp group To-PE1 family inet unicast set protocols bgp group To-PE1 family inet labeled-unicast set protocols bgp group To-PE1 export next-hop-self set protocols bgp group To-PE1 neighbor 10.2.2.2 family inet labeled-unicast set protocols bgp group To-ASBR3 type external set protocols bgp group To-ASBR3 family inet labeled-unicast set protocols bgp group To-ASBR3 export To-ASBR3 set protocols bgp group To-ASBR3 neighbor 10.26.26.2 peer-as 64511 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set policy-options policy-statement To-ASBR3 term 1 from route-filter 10.2.2.2/32 exact set policy-options policy-statement To-ASBR3 term 1 then accept set policy-options policy-statement To-ASBR3 term 2 then reject set policy-options policy-statement next-hop-self then next-hop self set routing-options autonomous-system 64510

디바이스 ASBR3

set interfaces fe-1/2/0 unit 0 description to-ASBR1 set interfaces fe-1/2/0 unit 0 family inet address 10.21.21.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/2 unit 0 description to-P3 set interfaces fe-1/2/2 unit 0 family inet address 10.22.22.1/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces fe-1/2/1 unit 0 description to-ASBR2 set interfaces fe-1/2/1 unit 0 family inet address 10.26.26.2/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.5.5.5/32 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface lo0.0 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface fe-1/2/1.0 set protocols mpls traffic-engineering bgp-igp-both-ribs set protocols mpls label-switched-path To_PE2 to 10.7.7.7 set protocols mpls interface lo0.0 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface fe-1/2/1.0 set protocols bgp group To-PE2 type internal set protocols bgp group To-PE2 local-address 10.5.5.5 set protocols bgp group To-PE2 family inet unicast set protocols bgp group To-PE2 export next-hop-self set protocols bgp group To-PE2 neighbor 10.7.7.7 family inet labeled-unicast set protocols bgp group To-ASBR1 type external set protocols bgp group To-ASBR1 family inet labeled-unicast protection set protocols bgp group To-ASBR1 family inet labeled-unicast per-prefix-label set protocols bgp group To-ASBR1 export To-ASBR1 set protocols bgp group To-ASBR1 neighbor 10.21.21.1 peer-as 64510 set protocols bgp group To-ASBR2 type external set protocols bgp group To-ASBR2 family inet labeled-unicast protection set protocols bgp group To-ASBR2 family inet labeled-unicast per-prefix-label set protocols bgp group To-ASBR2 export To-ASBR2 set protocols bgp group To-ASBR2 neighbor 10.26.26.1 peer-as 64510 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set policy-options policy-statement To-ASBR1 term 1 from route-filter 10.7.7.7/32 exact set policy-options policy-statement To-ASBR1 term 1 then accept set policy-options policy-statement To-ASBR1 term 2 then reject set policy-options policy-statement To-ASBR2 term 1 from route-filter 10.7.7.7/32 exact set policy-options policy-statement To-ASBR2 term 1 then accept set policy-options policy-statement To-ASBR2 term 2 then reject set policy-options policy-statement next-hop-self then next-hop self set routing-options autonomous-system 64511

디바이스 CE1

set interfaces fe-1/2/0 unit 0 family inet address 10.18.18.1/30 set interfaces lo0 unit 0 family inet address 10.1.1.1/32 set protocols ospf area 0.0.0.2 interface fe-1/2/0.0 set protocols ospf area 0.0.0.2 interface lo0.0 passive

디바이스 CE2

set interfaces fe-1/2/1 unit 0 family inet address 10.24.24.2/30 set interfaces lo0 unit 0 family inet address 10.8.8.8/32 set protocols bgp group To_PE2 neighbor 10.24.24.1 export myroutes set protocols bgp group To_PE2 neighbor 10.24.24.1 peer-as 64511 set policy-options policy-statement myroutes from protocol direct set policy-options policy-statement myroutes then accept set routing-options autonomous-system 64509

디바이스 P1

set interfaces fe-1/2/1 unit 0 family inet address 10.19.19.2/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces fe-1/2/2 unit 0 family inet address 10.20.20.1/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.3.3.3/32 set protocols rsvp interface fe-1/2/1.0 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface lo0.0 set protocols mpls interface fe-1/2/1.0 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive

디바이스 P2

set interfaces fe-1/2/0 unit 0 description to-ASBR2 set interfaces fe-1/2/0 unit 0 family inet address 10.25.25.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/2 unit 0 description to-PE1 set interfaces fe-1/2/2 unit 0 family inet address 10.28.28.1/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.10.10.10/32 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface lo0.0 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive

디바이스 P3

set interfaces fe-1/2/2 unit 0 family inet address 10.22.22.2/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces fe-1/2/0 unit 0 family inet address 10.23.23.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.6.6.6/32 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface lo0.0 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive

디바이스 PE1

set interfaces fe-1/2/0 unit 0 family inet address 10.18.18.2/30 set interfaces fe-1/2/1 unit 0 family inet address 10.19.19.1/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces fe-1/2/2 unit 0 description to-P2 set interfaces fe-1/2/2 unit 0 family inet address 10.28.28.2/30 set interfaces lo0 unit 0 family inet address 10.2.2.2/32 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface lo0.0 set protocols rsvp interface fe-1/2/2.0 set protocols mpls label-switched-path To-ASBR1 to 10.4.4.4 set protocols mpls label-switched-path To-ASBR2 to 10.9.9.9 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface lo0.0 set protocols mpls interface fe-1/2/2.0 set protocols bgp group To_ASBR1 type internal set protocols bgp group To_ASBR1 local-address 10.2.2.2 set protocols bgp group To_ASBR1 family inet labeled-unicast set protocols bgp group To_ASBR1 neighbor 10.4.4.4 family inet labeled-unicast resolve-vpn set protocols bgp group To_PE2 type external set protocols bgp group To_PE2 multihop ttl 20 set protocols bgp group To_PE2 local-address 10.2.2.2 set protocols bgp group To_PE2 family inet-vpn unicast set protocols bgp group To_PE2 neighbor 10.7.7.7 peer-as 64511 set protocols bgp group To_ASBR2 type internal set protocols bgp group To_ASBR2 local-address 10.2.2.2 set protocols bgp group To_ASBR2 family inet labeled-unicast set protocols bgp group To_ASBR2 neighbor 10.9.9.9 family inet labeled-unicast resolve-vpn set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set policy-options policy-statement vpnexport term 1 from protocol ospf set policy-options policy-statement vpnexport term 1 then community add test_comm set policy-options policy-statement vpnexport term 1 then accept set policy-options policy-statement vpnexport term 2 then reject set policy-options policy-statement vpnimport term 1 from protocol bgp set policy-options policy-statement vpnimport term 1 from community test_comm set policy-options policy-statement vpnimport term 1 then accept set policy-options policy-statement vpnimport term 2 then reject set policy-options community test_comm members target:1:64510 set routing-instances vpn2CE1 instance-type vrf set routing-instances vpn2CE1 interface fe-1/2/0.0 set routing-instances vpn2CE1 route-distinguisher 1:64510 set routing-instances vpn2CE1 vrf-import vpnimport set routing-instances vpn2CE1 vrf-export vpnexport set routing-instances vpn2CE1 protocols ospf export bgp-to-ospf set routing-instances vpn2CE1 protocols ospf area 0.0.0.2 interface fe-1/2/0.0 set routing-options autonomous-system 64510

디바이스 PE2

set interfaces fe-1/2/0 unit 0 family inet address 10.23.23.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.24.24.1/30 set interfaces lo0 unit 0 family inet address 10.7.7.7/32 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface lo0.0 set protocols mpls label-switched-path To-ASBR3 to 10.5.5.5 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface lo0.0 set protocols bgp group To_ASBR3 type internal set protocols bgp group To_ASBR3 local-address 10.7.7.7 set protocols bgp group To_ASBR3 family inet labeled-unicast set protocols bgp group To_ASBR3 neighbor 10.5.5.5 family inet labeled-unicast resolve-vpn set protocols bgp group To_PE1 type external set protocols bgp group To_PE1 multihop ttl 20 set protocols bgp group To_PE1 local-address 10.7.7.7 set protocols bgp group To_PE1 family inet-vpn unicast set protocols bgp group To_PE1 neighbor 10.2.2.2 peer-as 64510 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set policy-options policy-statement vpnexport term 1 from protocol bgp set policy-options policy-statement vpnexport term 1 then community add test_comm set policy-options policy-statement vpnexport term 1 then accept set policy-options policy-statement vpnexport term 2 then reject set policy-options policy-statement vpnimport term 1 from protocol bgp set policy-options policy-statement vpnimport term 1 from community test_comm set policy-options policy-statement vpnimport term 1 then accept set policy-options policy-statement vpnimport term 2 then reject set policy-options community test_comm members target:1:64510 set routing-instances vpn2CE2 instance-type vrf set routing-instances vpn2CE2 interface fe-1/2/1.0 set routing-instances vpn2CE2 route-distinguisher 1:64510 set routing-instances vpn2CE2 vrf-import vpnimport set routing-instances vpn2CE2 vrf-export vpnexport set routing-instances vpn2CE2 protocols bgp group To_CE2 peer-as 64509 set routing-instances vpn2CE2 protocols bgp group To_CE2 neighbor 10.24.24.2 set routing-options autonomous-system 64511

절차

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. CLI 탐색 관련 정보는 Junos OS CLI 사용자 가이드의 구성 모드에서의 CLI 편집기 사용을 참조하십시오.

EBGP 시나리오를 구성하려면 다음을 수행합니다.

-

라우터 인터페이스를 구성합니다.

[edit interfaces] user@ASBR3# set fe-1/2/0 unit 0 description to-ASBR1 user@ASBR3# set fe-1/2/0 unit 0 family inet address 10.21.21.2/30 user@ASBR3# set fe-1/2/0 unit 0 family mpls user@ASBR3# set fe-1/2/2 unit 0 description to-P3 user@ASBR3# set fe-1/2/2 unit 0 family inet address 10.22.22.1/30 user@ASBR3# set fe-1/2/2 unit 0 family mpls user@ASBR3# set fe-1/2/1 unit 0 description to-ASBR2 user@ASBR3# set fe-1/2/1 unit 0 family inet address 10.26.26.2/30 user@ASBR3# set fe-1/2/1 unit 0 family mpls user@ASBR3# set lo0 unit 0 family inet address 10.5.5.5/32

-

OSPF 또는 IS-IS와 같은 내부 게이트웨이 프로토콜(IGP)을 구성합니다.

[edit protocols ospf] user@ASBR3# set traffic-engineering [edit protocols ospf area 0.0.0.0] user@ASBR3# set interface fe-1/2/2.0 user@ASBR3# set interface lo0.0 passive user@ASBR3# set interface fe-1/2/1.0

-

AS(Autonomous System) 번호를 구성합니다.

[edit routing-options] user@ASBR3# set autonomous-system 64511

-

라우팅 정책 구성

[edit policy-options policy-statement To-ASBR1] user@ASBR3# set term 1 from route-filter 10.7.7.7/32 exact user@ASBR3# set term 1 then accept user@ASBR3# set term 2 then reject [edit policy-options policy-statement To-ASBR2] user@ASBR3# set term 1 from route-filter 10.7.7.7/32 exact user@ASBR3# set term 1 then accept user@ASBR3# set term 2 then reject [edit policy-options policy-statement next-hop-self] user@ASBR3# set then next-hop self

-

EBGP 세션을 구성합니다.

[edit protocols bgp group To-ASBR1] user@ASBR3# set type external user@ASBR3# set family inet labeled-unicast protection user@ASBR3# set family inet labeled-unicast per-prefix-label user@ASBR3# set export To-ASBR1 user@ASBR3# set neighbor 10.21.21.1 peer-as 64510 [edit protocols bgp group To-ASBR2] user@ASBR3# set type external user@ASBR3# set family inet labeled-unicast protection user@ASBR3# set family inet labeled-unicast per-prefix-label user@ASBR3# set export To-ASBR2 user@ASBR3# set neighbor 10.26.26.1 peer-as 64510

-

IBGP 세션을 구성합니다.

[edit protocols bgp group To-PE2] user@ASBR3# set type internal user@ASBR3# set local-address 10.5.5.5 user@ASBR3# set family inet unicast user@ASBR3# set export next-hop-self user@ASBR3# set neighbor 10.7.7.7 family inet labeled-unicast

-

MPLS를 구성합니다.

[edit protocols mpls] user@ASBR3# set traffic-engineering bgp-igp-both-ribs user@ASBR3# set label-switched-path To_PE2 to 10.7.7.7 user@ASBR3# set interface lo0.0 user@ASBR3# set interface fe-1/2/0.0 user@ASBR3# set interface fe-1/2/2.0 user@ASBR3# set interface fe-1/2/1.0

-

신호 프로토콜을 구성합니다.

[edit protocols rsvp] user@ASBR3# set interface fe-1/2/2.0 user@ASBR3# set interface lo0.0 user@ASBR3# set interface fe-1/2/0.0 user@ASBR3# set interface fe-1/2/1.0

결과

구성 모드에서 , show protocols, show policy-options및 show routing-options, 명령을 입력하여 show interfaces구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

user@ASBR3# show interfaces

fe-1/2/0 {

unit 0 {

description to-ASBR1;

family inet {

address 10.21.21.2/30;

}

family mpls;

}

}

fe-1/2/1 {

unit 0 {

description to-ASBR2;

family inet {

address 10.26.26.2/30;

}

family mpls;

}

}

fe-1/2/2 {

unit 0 {

description to-P3;

family inet {

address 10.22.22.1/30;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 10.5.5.5/32;

}

}

}

user@ASBR3# show protocols

rsvp {

interface fe-1/2/2.0;

interface lo0.0;

interface fe-1/2/0.0;

interface fe-1/2/1.0;

}

mpls {

traffic-engineering bgp-igp-both-ribs;

label-switched-path To_PE2 {

to 10.7.7.7;

}

interface lo0.0;

interface fe-1/2/0.0;

interface fe-1/2/2.0;

interface fe-1/2/1.0;

}

bgp {

group To-PE2 {

type internal;

local-address 10.5.5.5;

family inet {

unicast;

}

export next-hop-self;

neighbor 10.7.7.7 {

family inet {

labeled-unicast;

}

}

}

group To-ASBR1 {

type external;

family inet {

labeled-unicast {

protection;

}

}

export To-ASBR1;

neighbor 10.21.21.1 {

peer-as 64510;

}

}

group To-ASBR2 {

type external;

family inet {

labeled-unicast {

protection;

}

}

export To-ASBR2;

neighbor 10.26.26.1 {

peer-as 64510;

}

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface fe-1/2/2.0;

interface lo0.0 {

passive;

}

interface fe-1/2/1.0;

}

}

user@ASBR3# show policy-options

policy-statement To-ASBR1 {

term 1 {

from {

route-filter 10.7.7.7/32 exact;

}

then accept;

}

term 2 {

then reject;

}

}

policy-statement To-ASBR2 {

term 1 {

from {

route-filter 10.7.7.7/32 exact;

}

then accept;

}

term 2 {

then reject;

}

}

policy-statement next-hop-self {

then {

next-hop self;

}

}

user@ASBR3# show routing-options

autonomous-system 64511;

디바이스 구성이 완료되면 구성모드에서 commit을(를) 입력합니다.

검증

구성이 올바르게 작동하고 있는지 확인합니다.

BGP 인접 세션 확인

목적

BGP 보호가 사용하도록 설정되어 있는지 확인합니다.

작업

user@ASBR3# show bgp neighbor 10.21.21.1

Peer:10.21.21.1+58259 AS 64510 Local: 10.21.21.2+179 AS 64511

Type: External State: Established Flags: <ImportEval Sync>

Last State: OpenConfirm Last Event: RecvKeepAlive

Last Error: None

Export: [ To-ASBR1 ]

Options: <Preference AddressFamily PeerAS Refresh>

Options: <Protection>

Address families configured: inet-labeled-unicast

Holdtime: 90 Preference: 170

NLRI configured with protection: inet-labeled-unicast

Number of flaps: 0

Peer ID: 10.4.4.4 Local ID: 10.5.5.5 Active Holdtime: 90

Keepalive Interval: 30 Group index: 4 Peer index: 0

BFD: disabled, down

Local Interface: fe-1/2/0.0

NLRI for restart configured on peer: inet-labeled-unicast

NLRI advertised by peer: inet-labeled-unicast

NLRI for this session: inet-labeled-unicast

Peer supports Refresh capability (2)

Stale routes from peer are kept for: 300

Peer does not support Restarter functionality

NLRI that restart is negotiated for: inet-labeled-unicast

NLRI of received end-of-rib markers: inet-labeled-unicast

NLRI of all end-of-rib markers sent: inet-labeled-unicast

Peer supports 4 byte AS extension (peer-as 64510)

Peer does not support Addpath

Table inet.0 Bit: 10001

RIB State: BGP restart is complete

Send state: in sync

Active prefixes: 2

Received prefixes: 1

Accepted prefixes: 1

Suppressed due to damping: 0

Advertised prefixes: 1

Last traffic (seconds): Received 7 Sent 20 Checked 32

Input messages: Total 170 Updates 2 Refreshes 0 Octets 3326

Output messages: Total 167 Updates 1 Refreshes 0 Octets 3288

Output Queue[0]: 0user@ASBR3# show bgp neighbor 10.26.26.1

Peer: 10.26.26.1+61072 AS 64510 Local: 10.26.26.2+179 AS 64511

Type: External State: Established Flags: <ImportEval Sync>

Last State: OpenConfirm Last Event: RecvKeepAlive

Last Error: None

Export: [ To-ASBR2 ]

Options: <Preference AddressFamily PeerAS Refresh>

Options: <Protection>

Address families configured: inet-labeled-unicast

Holdtime: 90 Preference: 170

NLRI configured with protection: inet-labeled-unicast

Number of flaps: 0

Peer ID: 10.9.9.9 Local ID: 10.5.5.5 Active Holdtime: 90

Keepalive Interval: 30 Group index: 5 Peer index: 0

BFD: disabled, down

Local Interface: fe-1/2/1.0

NLRI for restart configured on peer: inet-labeled-unicast

NLRI advertised by peer: inet-labeled-unicast

NLRI for this session: inet-labeled-unicast

Peer supports Refresh capability (2)

Stale routes from peer are kept for: 300

Peer does not support Restarter functionality

NLRI that restart is negotiated for: inet-labeled-unicast

NLRI of received end-of-rib markers: inet-labeled-unicast

NLRI of all end-of-rib markers sent: inet-labeled-unicast

Peer supports 4 byte AS extension (peer-as 64510)

Peer does not support Addpath

Table inet.0 Bit: 10002

RIB State: BGP restart is complete

Send state: in sync

Active prefixes: 1

Received prefixes: 1

Accepted prefixes: 1

Suppressed due to damping: 0

Advertised prefixes: 1

Last traffic (seconds): Received 21 Sent 9 Checked 42

Input messages: Total 170 Updates 2 Refreshes 0 Octets 3326

Output messages: Total 168 Updates 1 Refreshes 0 Octets 3307

Output Queue[0]: 0의미

출력은 EBGP 피어, 디바이스 ASBR1 및 디바이스 ASBR2에 대해 옵션이 활성화되었음을 보여줍니다 Protection .

이것은 화면 출력에도 NLRI configured with protection: inet-labeled-unicast 표시됩니다.

경로 확인

목적

백업 경로가 라우팅 테이블에 설치되어 있는지 확인합니다.

작업

user@ASBR3> show route 10.2.2.2

inet.0: 12 destinations, 14 routes (12 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.2.2.2/32 *[BGP/170] 01:36:25, MED 2, localpref 100

AS path: 64510 I, validation-state: unverified

> to 10.21.21.1 via fe-1/2/0.0, Push 299824

to 10.26.26.1 via fe-1/2/1.0, Push 299808

[BGP/170] 01:36:25, MED 2, localpref 100

AS path: 64510 I, validation-state: unverified

> to 10.26.26.1 via fe-1/2/1.0, Push 299808의미

명령은 show route 디바이스 PE1에 대한 활성 및 백업 경로를 표시합니다.

BGP 신호 레이어 2 서비스를 위한 송신 보호 서비스 미러링 구성

Junos OS 릴리스 14.2부터 Junos OS는 송신 PE 노드에 링크 또는 노드 장애가 있을 때 송신 트래픽의 복원을 지원합니다. 코어 네트워크에서 링크 또는 노드 장애가 발생할 경우, PE 라우터 간의 전송 LSP에서 MPLS Fast Reroute와 같은 보호 메커니즘이 트리거되어 수십 밀리초 이내에 연결을 복구할 수 있습니다. 송신 보호 LSP는 네트워크 에지에서 노드 링크 장애 문제(예: PE 라우터 장애)를 해결합니다.

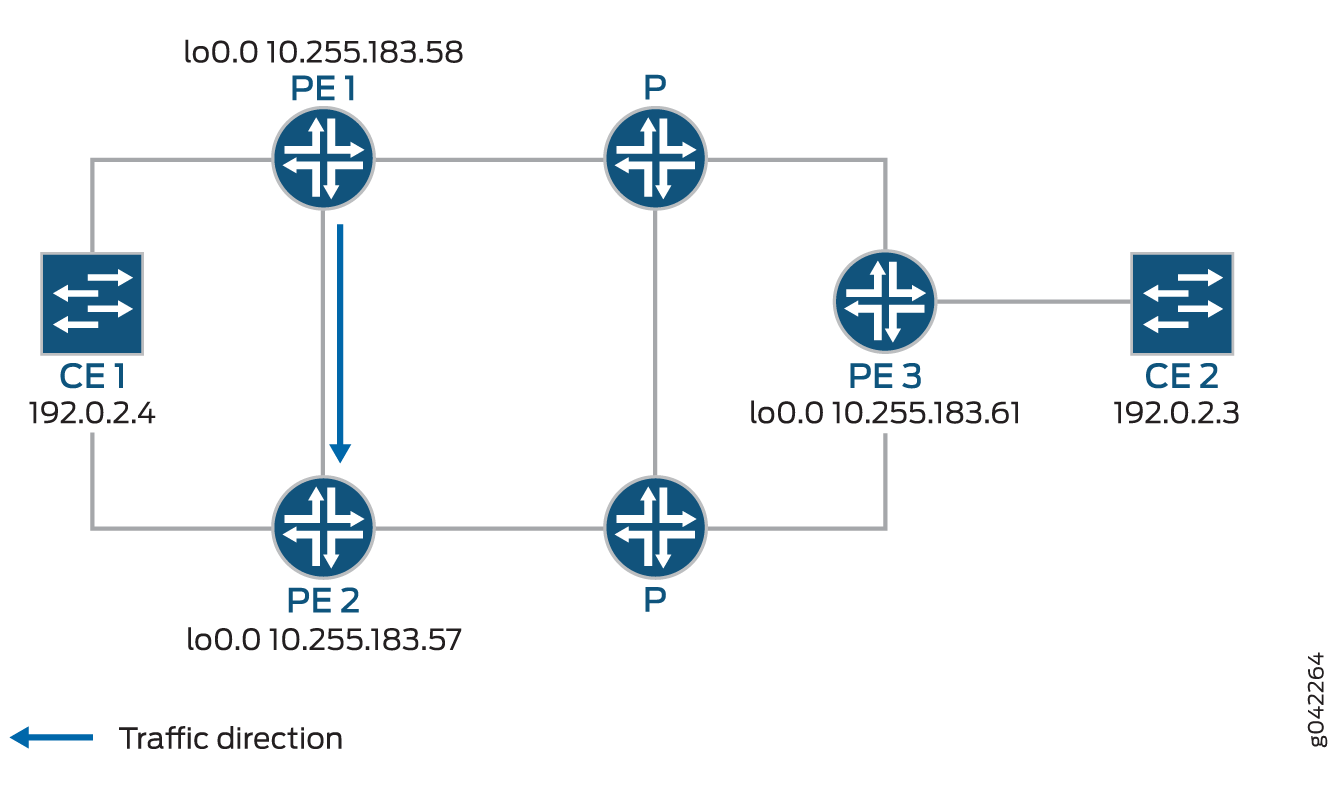

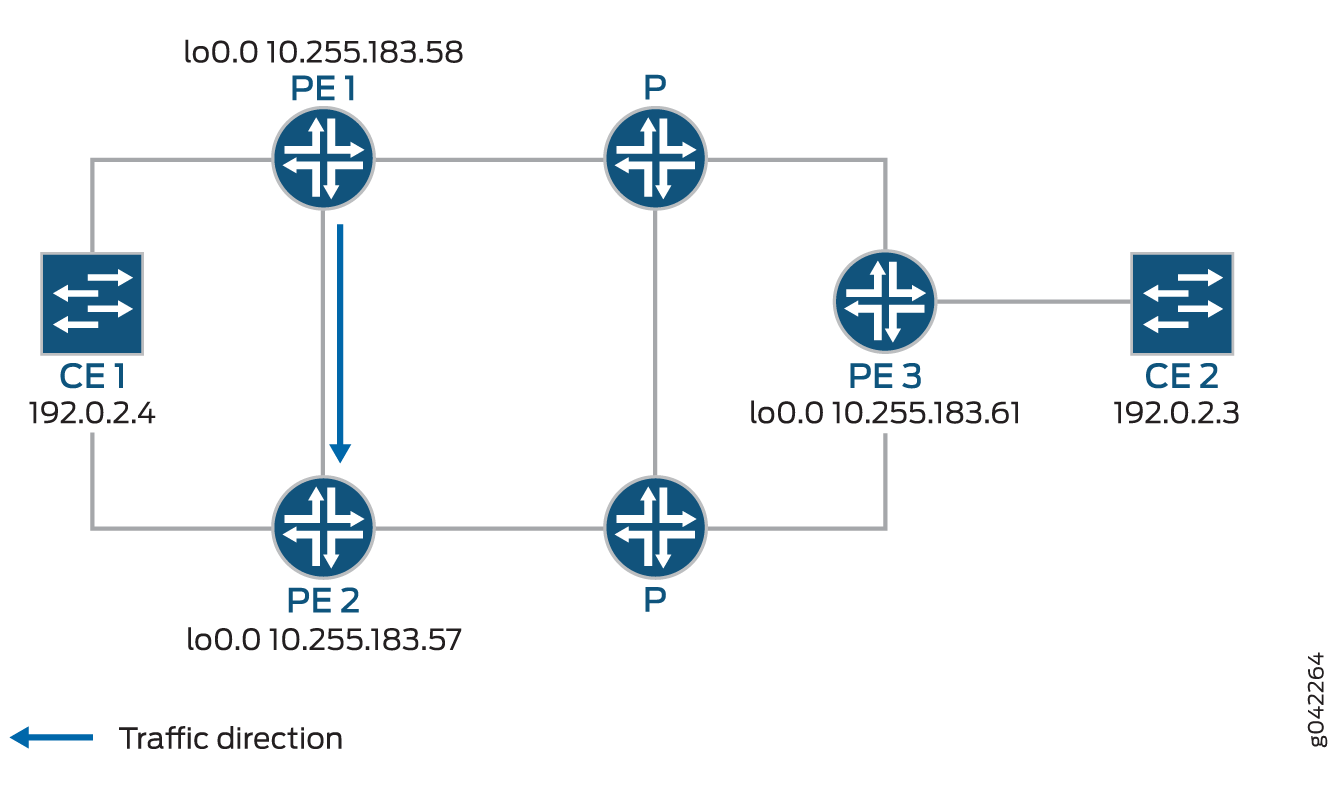

그림 1은 이 기능을 설명하는 사용 사례의 단순화된 토폴로지를 보여줍니다.

CE1은 PE1 및 PE2에 멀티호밍됩니다. CE1과 CE2를 연결하는 두 가지 경로가 있습니다. 작업 경로는 유사 회선 PW21을 통해 CE2-PE3-P-PE1-CE1입니다. 보호 경로는 유사 회선 PW22를 통해 CE2-PE3-P-PE2-CE1입니다. 트래픽은 정상적인 상황에서 작업 경로를 통해 흐릅니다. CE1과 CE2 사이의 엔드 투 엔드 OAM이 작업 경로에서 실패를 감지하면 트래픽이 작업 경로에서 보호 경로로 전환됩니다. 엔드 투 엔드 오류 감지 및 복구는 컨트롤 플레인에 의존하므로 상대적으로 느려야 합니다. 더 빠른 보호를 위해 MPLS Fast Reroute에서 사용하는 것과 유사한 로컬 복구 메커니즘을 사용해야 합니다. 위의 그림 1에서 코어 네트워크에서 링크 또는 노드에 장애가 발생한 경우(예: P-PE1, P-PE3의 링크 장애 또는 P의 노드 실패) PE1과 PE3 사이의 전송 LSP에서 MPLS Fast Reroute가 발생합니다. 장애는 수십 밀리초 이내에 로컬로 복구될 수 있습니다. 그러나 에지에서 링크 또는 노드 장애가 발생하는 경우(예: PE3-CE2의 링크 장애 또는 PE3의 노드 장애) 현재 로컬 복구가 없으므로 CE1-CE2 엔드 투 엔드 보호에 의존하여 장애를 복구해야 합니다.

디바이스 CE2—트래픽 출처

라우터 PE3—수신 PE 라우터

라우터 PE1— (기본) 송신 PE 라우터

라우터 PE2—보호기 PE 라우터

디바이스 CE1—트래픽 대상

CE1과 PE1 간의 링크가 다운되면 PE1은 해당 트래픽을 CE1, PE2로 잠시 리디렉션합니다. PE2는 수신 라우터 PE3이 PE2로 트래픽을 전달하기 위해 다시 계산할 때까지 CE1로 전달합니다.

처음에 교통 방향은 다음과 같습니다. CE2 – PE3 – P – PE1 – CE1.

CE1과 PE1 간의 링크가 다운되면 트래픽은 다음과 같습니다. CE2 – PE3 – P – PE1 – PE2 –CE1. 그런 다음 PE3는 경로를 다시 계산합니다. CE2 – PE3 – P – PE2 – CE1입니다.

예: BGP 신호 레이어 2 서비스를 위한 MPLS 송신 보호 서비스 미러링 구성

Junos OS 릴리스 14.2부터 Junos OS는 송신 PE 노드에 링크 또는 노드 장애가 있을 때 송신 트래픽의 복원을 지원합니다. 코어 네트워크에서 링크 또는 노드 장애가 발생할 경우, PE 라우터 간의 전송 LSP에서 MPLS Fast Reroute와 같은 보호 메커니즘이 트리거되어 수십 밀리초 이내에 연결을 복구할 수 있습니다. 송신 보호 LSP는 네트워크 에지에서 노드 링크 장애 문제(예: PE 라우터 장애)를 해결합니다.

이 예는 BGP 신호 레이어 2 서비스에 대한 링크 보호를 구성하는 방법을 보여줍니다.

요구 사항

Junos OS 릴리스 14.2 이상을 실행하는 MX 시리즈 라우터.

개요

코어 네트워크에서 링크 또는 노드 장애가 발생할 경우, PE 라우터 간의 전송 LSP에서 MPLS Fast Reroute와 같은 보호 메커니즘이 트리거되어 수십 밀리초 이내에 연결을 복구할 수 있습니다. 송신 보호 LSP는 네트워크 에지에서 노드 링크 장애 문제(예: PE 라우터 장애)를 해결합니다.

이 예에는 송신 보호 LSP의 구성에 고유한 다음과 같은 구성 개념과 명령문이 포함됩니다.

context-identifier- 송신 보호 LSP에 참여하는 PE 라우터 쌍을 정의하는 데 사용되는 IPv4 또는 IPv6 주소를 지정합니다. 보호 설정을 용이하게 하기 위해 주문된 각 1차 PE 쌍과 보호기에 할당됩니다. 이 주소는 전역적으로 고유하거나 기본 PE와 보호기가 상주하는 네트워크의 주소 공간에서 고유합니다.egress-protection- 보호되는 레이어 2 서킷에 대한 보호기 정보를 구성하고 계층 수준에서 보호기 레이어 2 서킷을[edit protocols mpls]구성합니다. 계층 수준에서 LSP를 송신 보호 LSP로[edit protocols mpls]구성합니다.protector- 인스턴스에 대한 링크 또는 노드 보호를 위해 백업 PE에 대기 유사 회선 생성을 구성합니다.

토폴로지

송신 PE 라우터 PE1에 장애가 발생할 경우, 트래픽은 라우터 PE1과 라우터 PE2(보호기 PE 라우터) 간에 구성된 송신 보호 LSP로 전환됩니다.

디바이스 CE2—트래픽 출처

라우터 PE3—수신 PE 라우터

라우터 PE1— (기본) 송신 PE 라우터

라우터 PE2—보호기 PE 라우터

디바이스 CE1—트래픽 대상

CE1과 PE1 간의 링크가 다운되면 PE1은 해당 트래픽을 CE1로 PE2로 잠시 리디렉션합니다. PE2는 수신 라우터 PE3이 PE2로 트래픽을 전달하기 위해 다시 계산할 때까지 CE1로 전달합니다.

처음에 트래픽 방향은 다음과 같습니다. CE2 – PE3 – P – PE1 – CE1.

CE1과 PE1 간의 링크가 다운되면 트래픽은 다음과 같습니다. CE2 – PE3 – P – PE1 – PE2 –CE1. 그런 다음 PE3는 경로를 다시 계산합니다. CE2 – PE3 – P – PE2 – CE1입니다.

이 예에서는 라우터 PE1, PE2 및 PE3을 구성하는 방법을 보여줍니다.

구성

CLI 빠른 구성

송신 보호 LSP를 신속하게 구성하려면, 다음 명령을 복사하여 텍스트 파일에 붙여 넣고, 줄 바꿈을 제거하고, 네트워크 구성과 일치시키는 데 필요한 세부 사항을 변경하고, 명령을 복사하여 CLI에 붙여넣고 구성 모드에서 입력합니다 commit .

PE1

set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols mpls egress-protection context-identifier 198.51.100.3 primary set protocols mpls egress-protection context-identifier 198.51.100.3 advertise-mode stub-alias set protocols mpls egress-protection traceoptions file ep size 100m set protocols mpls egress-protection traceoptions flag all set protocols bgp traceoptions file bgp.log world-readable set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.255.183.58 set protocols bgp group ibgp family inet unicast set protocols bgp group ibgp family l2vpn signaling egress-protection set protocols bgp group ibgp neighbor 192.0.2.3 set protocols bgp group ibgp neighbor 192.0.2.4 set protocols isis traceoptions file isis-edge size 10m world-readable set protocols isis traceoptions flag error set protocols isis level 1 disable set protocols isis level 2 wide-metrics-only set protocols isis interface all point-to-point set protocols isis interface all level 2 metric 10 set protocols isis interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set policy-options policy-statement lb then load-balance per-packet set routing-options traceoptions file ro.log set routing-options traceoptions flag all set routing-options traceoptions flag route set routing-options autonomous-system 100 set routing-options forwarding-table export lb set routing-instances foo instance-type l2vpn set routing-instances foo egress-protection context-identifier 198.51.100.3 set routing-instances foo interface ge-2/0/2.0 set routing-instances foo route-distinguisher 10.255.183.58:1 set routing-instances foo vrf-target target:9000:1 set routing-instances foo protocols l2vpn encapsulation-type ethernet-vlan set routing-instances foo protocols l2vpn site foo site-identifier 1 set routing-instances foo protocols l2vpn site foo site-preference primary set routing-instances foo protocols l2vpn site foo interface ge-2/0/2.0 remote-site-id 2

PE2

set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols mpls egress-protection context-identifier 198.51.100.3 protector set protocols mpls egress-protection context-identifier 198.51.100.3 advertise-mode stub-alias set protocols mpls egress-protection traceoptions file ep size 100m set protocols mpls egress-protection traceoptions flag all set protocols bgp traceoptions file bgp.log world-readable set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.255.183.57 set protocols bgp group ibgp family inet unicast set protocols bgp group ibgp family l2vpn signaling egress-protection set protocols bgp group ibgp neighbor 192.0.2.3 set protocols bgp group ibgp neighbor 192.0.2.4 set protocols isis traceoptions file isis-edge size 10m world-readable set protocols isis traceoptions flag error set protocols isis level 1 disable set protocols isis level 2 wide-metrics-only set protocols isis interface all point-to-point set protocols isis interface all level 2 metric 10 set protocols isis interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set policy-options policy-statement lb then load-balance per-packet set routing-options traceoptions file ro.log set routing-options traceoptions flag normal set routing-options traceoptions flag route set routing-options autonomous-system 100 set routing-options forwarding-table export lb set routing-instances foo instance-type l2vpn set routing-instances foo egress-protection protector set routing-instances foo interface ge-2/0/2.0 set routing-instances foo route-distinguisher 10.255.183.57:1 set routing-instances foo vrf-target target:9000:1 set routing-instances foo protocols l2vpn encapsulation-type ethernet-vlan set routing-instances foo protocols l2vpn site foo hot-standby set routing-instances foo protocols l2vpn site foo site-identifier 1 set routing-instances foo protocols l2vpn site foo site-preference backup set routing-instances foo protocols l2vpn site foo interface ge-2/0/2.0 remote-site-id 2

PE3

set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols bgp traceoptions file bgp.log world-readable set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.255.183.61 set protocols bgp group ibgp family inet unicast set protocols bgp group ibgp family l2vpn signaling set protocols bgp group ibgp neighbor 192.0.2.3 set protocols bgp group ibgp neighbor 192.0.2.4 set protocols isis traceoptions file isis-edge size 10m world-readable set protocols isis traceoptions flag error set protocols isis level 1 disable set protocols isis level 2 wide-metrics-only set protocols isis interface all point-to-point set protocols isis interface all level 2 metric 10 set protocols isis interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set policy-options policy-statement lb then load-balance per-packet set routing-options traceoptions file ro.log set routing-options traceoptions flag normal set routing-options traceoptions flag route set routing-options autonomous-system 100 set routing-options forwarding-table export lb set routing-instances foo instance-type l2vpn set routing-instances foo interface ge-2/1/2.0 set routing-instances foo route-distinguisher 10.255.183.61:1 set routing-instances foo vrf-target target:9000:1 set routing-instances foo protocols l2vpn encapsulation-type ethernet-vlan set routing-instances foo protocols l2vpn site foo site-identifier 2 set routing-instances foo protocols l2vpn site foo interface ge-2/1/2.0 remote-site-id 1

단계별 절차

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. CLI 탐색에 대한 정보는 구성 모드에서 CLI 편집기 사용을 참조하십시오.

라우터 PE1에 대한 송신 보호 LSP를 구성하려면:

RSVP를 구성합니다.

[edit protocols rsvp] user@PE1# set interface all user@PE1# set interface fxp0.0 disable

송신 보호 LSP를 사용하여 디바이스 CE1에 대한 링크 장애로부터 보호하도록 MPLS를 구성합니다.

[edit protocols mpls] user@PE1# set interface all user@PE1# set interface fxp0.0 disable user@PE1# set egress-protection context-identifier 198.51.100.3 primary user@PE1# set egress-protection context-identifier 198.51.100.3 advertise-mode stub-alias user@PE1# set egress-protection traceoptions file ep size 100m user@PE1# set egress-protection traceoptions flag all

BGP를 구성합니다.

[edit protocols bgp] user@PE1# set traceoptions file bgp.log world-readable user@PE1# set group ibgp type internal user@PE1# set group ibgp local-address 10.255.183.58 user@PE1# set group ibgp family inet unicast user@PE1# set group ibgp family l2vpn signaling egress-protection user@PE1# set group ibgp neighbor 192.0.2.3 user@PE1# set group ibgp neighbor 192.0.2.4

IS-IS를 구성합니다.

[edit protocols isis] user@PE1# set traceoptions file isis-edge size 10m world-readable user@PE1# set traceoptions flag error user@PE1# set level 1 disable user@PE1# set level 2 wide-metrics-only user@PE1# set interface all point-to-point user@PE1# set interface all level 2 metric 10 user@PE1# set interface fxp0.0 disable

LDP를 구성합니다.

[edit protocols ldp] user@PE1# set interface all user@PE1# set interface fxp0.0 disable

로드 밸런싱 정책을 구성합니다.

[edit] user@PE1# set policy-options policy-statement lb then load-balance per-packet

로드 밸런싱 정책에 따라 경로를 내보내도록 라우팅 옵션을 구성합니다.

[edit routing-options] user@PE1# set traceoptions file ro.log user@PE1# set traceoptions flag all user@PE1# set autonomous-system 100 user@PE1# set forwarding-table export lb

context-ID를 다음 홉으로 사용하여 라우팅 인스턴스에서 nrli를 광고하도록 BGP를 구성합니다.

[edit routing-instances] user@PE1# set foo instance-type l2vpn user@PE1# set foo egress-protection context-identifier 198.51.100.3 user@PE1# set foo interface ge-2/0/2.0 user@PE1# set foo route-distinguisher 10.255.183.58:1 user@PE1# set foo vrf-target target:9000:1

구성된 송신 LSP를 사용하도록 l2vpn 인스턴스를 구성합니다.

[edit routing-instances] user@PE1# set foo protocols l2vpn encapsulation-type ethernet-vlan user@PE1# set foo protocols l2vpn site foo site-identifier 1 user@PE1# set foo protocols l2vpn site foo site-preference primary user@PE1# set foo protocols l2vpn site foo interface ge-2/0/2.0 remote-site-id 2

디바이스 구성을 마쳤으면 구성 모드에서

commit을(를) 입력합니다.

단계별 절차

라우터 PE2에 대한 송신 보호 LSP를 구성하려면:

RSVP를 구성합니다.

[edit protocols rsvp] user@PE2# set interface all user@PE2# set interface fxp0.0 disable

MPLS 및 송신 보호 LSP 역할을 하는 LSP를 구성합니다.

[edit protocols mpls] user@PE2# set interface all user@PE2# set interface fxp0.0 disable user@PE2# set egress-protection context-identifier 198.51.100.3 protector user@PE2# set egress-protection context-identifier 198.51.100.3 advertise-mode stub-alias user@PE2# set egress-protection traceoptions file ep size 100m user@PE2# set egress-protection traceoptions flag all

BGP를 구성합니다.

[edit protocols bgp] user@PE2# set traceoptions file bgp.log world-readable user@PE2# set group ibgp type internal user@PE2# set group ibgp local-address 10.255.183.57 user@PE2# set group ibgp family inet unicast user@PE2# set group ibgp family l2vpn signaling user@PE2# set group ibgp family l2vpn egress-protection user@PE2# set group ibgp neighbor 192.0.2.3 user@PE2# set group ibgp neighbor 192.0.2.4

IS-IS를 구성합니다.

[edit protocols isis] user@PE2# set traceoptions file isis-edge size 10m world-readable user@PE2# set traceoptions flag error user@PE2# set level 1 disable user@PE2# set level 2 wide-metrics-only user@PE2# set interface all point-to-point user@PE2# set interface all level 2 metric 10 user@PE2# set interface fxp0.0 disable

LDP를 구성합니다.

[edit protocols ldp] user@PE2# set interface all user@PE2# set interface fxp0.0 disable

로드 밸런싱 정책을 구성합니다.

[edit] user@PE2# set policy-options policy-statement lb then load-balance per-packet

로드 밸런싱 정책에 따라 경로를 내보내도록 라우팅 옵션을 구성합니다.

[edit routing-options] user@PE2# set traceoptions file ro.log user@PE2# set traceoptions flag all user@PE2# set autonomous-system 100 user@PE2# set forwarding-table export lb

context-ID를 다음 홉으로 사용하여 라우팅 인스턴스에서 nrli를 광고하도록 BGP를 구성합니다.

[edit routing-instances] user@PE2# set foo instance-type l2vpn user@PE2# set foo egress-protection protector user@PE2# set foo interface ge-2/0/2.0 user@PE2# set foo route-distinguisher 10.255.183.57:1 user@PE2# set foo vrf-target target:9000:1

구성된 송신 LSP를 사용하도록 l2vpn 인스턴스를 구성합니다.

[edit routing-instances] user@PE2# set foo protocols l2vpn encapsulation-type ethernet-vlan user@PE2# set foo protocols l2vpn site foo hot-standby user@PE2# set foo protocols l2vpn site foo site-identifier 1 user@PE2# set foo protocols l2vpn site foo site-preference backup user@PE2# set foo protocols l2vpn site foo interface ge-2/0/2.0 remote-site-id 2

디바이스 구성을 마쳤으면 구성 모드에서

commit을(를) 입력합니다.

단계별 절차

라우터 PE3에 대한 송신 보호 LSP를 구성하려면:

RSVP를 구성합니다.

[edit protocols rsvp] user@PE3# set interface all user@PE3# set interface fxp0.0 disable

MPLS를 구성합니다.

[edit protocols mpls] user@PE3# set interface all user@PE3# set interface fxp0.0 disable

BGP를 구성합니다.

[edit protocols bgp] user@PE3# set traceoptions file bgp.log world-readable user@PE3# set group ibgp type internal user@PE3# set group ibgp local-address 10.255.183.61 user@PE3# set group ibgp family inet unicast user@PE3# set group ibgp family l2vpn signaling user@PE3# set group ibgp neighbor 192.0.2.3 user@PE3# set group ibgp neighbor 192.0.2.4

IS-IS를 구성합니다.

[edit protocols isis] user@PE3# set traceoptions file isis-edge size 10m world-readable user@PE3# set traceoptions flag error user@PE3# set level 1 disable user@PE3# set level 2 wide-metrics-only user@PE3# set protocols isis interface all point-to-point [edit protocols isis] user@PE3# set protocols isis interface all level 2 metric 10 [edit protocols isis] user@PE3# set protocols isis interface fxp0.0 disable

LDP를 구성합니다.

[edit protocols ldp] user@PE3# set interface all user@PE3# set interface fxp0.0 disable

로드 밸런싱 정책을 구성합니다.

[edit] user@PE3# set policy-options policy-statement lb then load-balance per-packet

로드 밸런싱 정책에 따라 경로를 내보내도록 라우팅 옵션을 구성합니다.

[edit routing-options] user@PE3# set traceoptions file ro.log user@PE3# set traceoptions flag normal user@PE3# set traceoptions flag route user@PE3# set autonomous-system 100 user@PE3# set forwarding-table export lb

context-ID를 다음 홉으로 사용하여 라우팅 인스턴스에서 nlri를 광고하도록 BGP를 구성합니다.

[edit] user@PE3# set routing-instances foo instance-type l2vpn user@PE3# set routing-instances foo interface ge-2/1/2.0 user@PE3# set routing-instances foo route-distinguisher 10.255.183.61:1 user@PE3# set routing-instances foo vrf-target target:9000:1

l2vpn을 구성하여 사이트에 연결하는 인터페이스와 지정된 인터페이스를 연결할 원격 인터페이스를 지정합니다.

[edit routing-instances] user@PE3# set foo protocols l2vpn encapsulation-type ethernet-vlan user@PE3# set foo protocols l2vpn site foo site-identifier 2 user@PE3# set foo protocols l2vpn site foo interface ge-2/1/2.0 remote-site-id 1

디바이스 구성을 마쳤으면 구성에서를 입력합니다

commit.

결과

구성 모드에서 , show policy-options, 명령을 show routing-options 입력하여 라우터 PE1에서 show protocols구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@PE1# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

interface all;

interface fxp0.0 {

disable;

}

egress-protection {

context-identifier 198.51.100.3 {

primary;

advertise-mode stub-alias;

}

traceoptions {

file ep size 100m;

flag all;

}

}

}

bgp {

traceoptions {

file bgp.log world-readable;

}

group ibgp {

type internal;

local-address 10.255.183.58;

family inet {

unicast;

}

family l2vpn {

signaling {

egress-protection;

}

}

neighbor 192.0.2.3;

neighbor 192.0.2.4;

}

}

isis {

traceoptions {

file isis-edge size 10m world-readable;

flag error;

}

level 1 disable;

level 2 wide-metrics-only;

interface all {

point-to-point;

level 2 metric 10;

}

interface fxp0.0 {

disable;

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

[edit]

user@PE1# show policy-options

policy-statement lb {

then {

load-balance per-packet;

}

}

[edit]

user@PE1# show routing-options

traceoptions {

file ro.log;

flag all;

}

autonomous-system 100;

forwarding-table {

export lb;

}

[edit]

user@PE1# show routing-instances

foo {

instance-type l2vpn;

egress-protection {

context-identifier {

198.51.100.3;

}

}

interface ge-2/0/2.0;

route-distinguisher 10.255.183.58:1;

vrf-target target:9000:1;

protocols {

l2vpn {

encapsulation-type ethernet-vlan;

site foo {

site-identifier 1;

site-preference primary;

interface ge-2/0/2.0 {

remote-site-id 2;

}

}

}

}

}

구성 모드에서 , show policy-options, 명령을 show routing-options 입력하여 라우터 PE2의 show protocols구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@PE2# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

interface all;

interface fxp0.0 {

disable;

}

egress-protection {

context-identifier 198.51.100.3 {

protector;

advertise-mode stub-alias;

}

traceoptions {

file ep size 100m;

flag all;

}

}

}

bgp {

traceoptions {

file bgp.log world-readable;

}

group ibgp {

type internal;

local-address 10.255.183.57;

family inet {

unicast;

}

family l2vpn {

signaling {

egress-protection;

}

}

neighbor 192.0.2.3;

neighbor 192.0.2.4;

}

}

isis {

traceoptions {

file isis-edge size 10m world-readable;

flag error;

}

level 1 disable;

level 2 wide-metrics-only;

interface all {

point-to-point;

level 2 metric 10;

}

interface fxp0.0 {

disable;

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

[edit]

user@PE2# show policy-options

policy-statement lb {

then {

load-balance per-packet;

}

}

[edit]

user@PE2# show routing-options

traceoptions {

file ro.log;

flag normal;

flag route;

}

autonomous-system 100;

forwarding-table {

export lb;

}

[edit]

user@PE2# show routing-instances

foo {

instance-type l2vpn;

egress-protection {

protector;

}

interface ge-2/0/2.0;

route-distinguisher 10.255.183.57:1;

vrf-target target:9000:1;

protocols {

l2vpn {

encapsulation-type ethernet-vlan;

site foo {

hot-standby;

site-identifier 1;

site-preference backup;

interface ge-2/0/2.0 {

remote-site-id 2;

}

}

}

}

}

구성 모드에서 , show policy-options, 명령을 show routing-options 입력하여 라우터 PE3의 show protocols구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@PE3# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

traceoptions {

file bgp.log world-readable;

}

group ibgp {

type internal;

local-address 10.255.183.61;

family inet {

unicast;

}

family l2vpn {

signaling;

}

neighbor 192.0.2.3;

neighbor 192.0.2.4;

}

}

isis {

traceoptions {

file isis-edge size 10m world-readable;

flag error;

}

level 1 disable;

level 2 wide-metrics-only;

interface all {

point-to-point;

level 2 metric 10;

}

interface fxp0.0 {

disable;

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

[edit]

user@PE3# show policy-options

policy-statement lb {

then {

load-balance per-packet;

}

}

[edit]

user@PE3# show routing-options

traceoptions {

file ro.log;

flag normal;

flag route;

}

autonomous-system 100;

forwarding-table {

export lb;

}

[edit]

user@PE3# show routing-instances

foo {

instance-type l2vpn;

interface ge-2/1/2.0;

route-distinguisher 10.255.183.61:1;

vrf-target target:9000:1;

protocols {

l2vpn {

encapsulation-type ethernet-vlan;

site foo {

site-identifier 2;

interface ge-2/1/2.0 {

remote-site-id 1;

}

}

}

}

}

검증

구성이 올바르게 작동하고 있는지 확인합니다.

L2VPN 구성 확인

목적

LSP가 연결 보호 로직에 의해 보호되는지 확인합니다.

작업

운영 모드에서 show l2vpn connections extensive 명령을 실행합니다.

user@PE2> show l2vpn connections extensive

Layer-2 VPN connections:

Legend for connection status (St)

EI -- encapsulation invalid NC -- interface encapsulation not CCC/TCC/VPLS

EM -- encapsulation mismatch WE -- interface and instance encaps not same

VC-Dn -- Virtual circuit down NP -- interface hardware not present

CM -- control-word mismatch -> -- only outbound connection is up

CN -- circuit not provisioned <- -- only inbound connection is up

OR -- out of range Up -- operational

OL -- no outgoing label Dn -- down

LD -- local site signaled down CF -- call admission control failure

RD -- remote site signaled down SC -- local and remote site ID collision

LN -- local site not designated LM -- local site ID not minimum designated

RN -- remote site not designated RM -- remote site ID not minimum designated

XX -- unknown connection status IL -- no incoming label

MM -- MTU mismatch MI -- Mesh-Group ID not available

BK -- Backup connection ST -- Standby connection

PF -- Profile parse failure PB -- Profile busy

RS -- remote site standby SN -- Static Neighbor

LB -- Local site not best-site RB -- Remote site not best-site

VM -- VLAN ID mismatch

Legend for interface status

Up -- operational

Dn -- down

Instance: foo

Local site: foo (1)

connection-site Type St Time last up # Up trans

2 rmt Up Aug 3 00:08:14 2001 1

Local circuit: ge-2/0/2.0, Status: Up

Remote PE: 192.0.2.3

Incoming label: 32769, Outgoing label: 32768

Egress Protection: Yes

Time Event Interface/Lbl/PE

Aug 3 00:08:14 2001 PE route up

Aug 3 00:08:14 2001 Out lbl Update 32768

Aug 3 00:08:14 2001 In lbl Update 32769

Aug 3 00:08:14 2001 ckt0 up fe-0/0/0.0 의미

출력은 Egress Protection: Yes 주어진 PVC가 연결 보호 로직에 의해 보호됨을 보여줍니다.

라우팅 인스턴스 세부 정보 확인

목적

노드 링크 실패 시 다음 홉 주소로 사용되는 기본에 구성된 라우팅 인스턴스 정보와 컨텍스트 식별자를 확인합니다.

작업

운영 모드에서 show route foo detail 명령을 실행합니다.

user@PE2> show route foo detail

foo:

Router ID: 0.0.0.0

Type: l2vpn non-forwarding State: Active

Interfaces:

lt-1/2/0.56

Route-distinguisher: 10.255.255.11:1

Vrf-import: [ __vrf-import-foo-internal__ ]

Vrf-export: [ __vrf-export-foo-internal__ ]

Vrf-import-target: [ target:100:200 ]

Vrf-export-target: [ target:100:200 ]

Fast-reroute-priority: low

Vrf-edge-protection-id: 198.51.100.3

Tables:

foo.l2vpn.0 : 5 routes (3 active, 0 holddown, 0 hidden)

foo.l2id.0 : 6 routes (2 active, 0 holddown, 0 hidden)

의미

context-id는 로 198.51.100.3 설정되고 출력의 은( Vrf-import: [ __vrf-import-foo-internal__] 는) 다음 홉 주소를 다시 쓰는 데 사용되는 정책을 언급합니다.

IS-IS 구성 검증

목적

IS-IS 컨텍스트 식별자 정보를 확인합니다.

작업

운영 모드에서 show isis context-identifier detail 명령을 실행합니다.

user@PE2> show isis context-identifier detail

IS-IS context database: Context L Owner Role Primary Metric 198.51.100.3 2 MPLS Protector pro17-b-lr-R1 0 Advertiser pro17-b, Router ID 10.255.107.49, Level 2, tlv protector Advertiser pro17-b-lr-R1, Router ID 10.255.255.11, Metric 1, Level 2, tlv prefix

의미

라우터 PE2는 보호기이며 구성된 컨텍스트 식별자가 MPLS 프로토콜에 사용됩니다.

MPLS 구성 확인

목적

기본 및 보호기 PE에 대한 컨텍스트 식별자 세부 정보를 확인합니다.

작업

운영 모드에서 show mpls context-identifier detail 명령을 실행합니다.

user@PE1> show mpls context-identifier detail

ID: 198.51.100.3 Type: primary, Metric: 1, Mode: alias Total 1, Primary 1, Protector 0

user@PE2> show mpls context-identifier detail

ID: 198.51.100.3 Type: protector, Metric: 16777215, Mode: alias Context table: __198.51.100.3__.mpls.0, Label out: 299968

user@PE2> show mpls egress-protection detail

Instance Type Protection-Type foo local-l2vpn Protector Route Target 100:200

의미

Context-id는 198.51.100.3이고, advertise-mode는 alias이며, 송신 보호를 위해 생성된 MPLS 테이블은 __198.51.100.3__.mpls.0이며, 송신 인스턴스 이름은 foo이며, 이는 유형 local-l2vpn입니다.

예: PLR을 보호기로 사용하여 레이어 3 VPN 송신 보호 구성

이 예는 고객이 서비스 프로바이더에 멀티호밍될 때 레이어 3 VPN의 송신 시 빠른 서비스 복원을 구성하는 방법을 보여줍니다.

Junos OS 릴리스 15.1부터 향상된 로컬 수리 지점(PLR) 기능은 PLR과 보호기가 하나의 라우터로 함께 배치되는 송신 노드 보호의 특별한 시나리오를 해결합니다. 이 경우, 로컬 수리 중에 우회 LSP 재라우팅(reroute traffic)을 가질 필요가 없습니다. 대신 PLR 또는 보호기는 트래픽을 대상 CE(PLR 또는 보호기가 CE에 직접 연결된 백업 PE이기도 한 공동 위치 보호기 모델) 또는 백업 PE(백업 PE가 별도의 라우터인 중앙 집중식 보호기 모델)로 직접 보낼 수 있습니다.

요구 사항

이 예를 구성하기 전에 디바이스 초기화를 제외한 특별한 구성은 필요하지 않습니다.

이 예는 Junos OS 릴리스 15.1 이상이 필요합니다.

개요

송신 노드 보호의 특별한 시나리오로, 라우터가 보호기이자 PLR인 경우 백업 다음 홉을 설치하여 전송 LSP를 보호합니다. 특히 로컬 수리를 위해 우회 LSP가 필요하지 않습니다.

코로케이션 보호기 모델에서는 PLR 또는 보호기가 백업 AC를 통해 CE에 직접 연결되는 반면, 중앙 집중식 보호기 모델에서는 PLR 또는 보호기에 백업 PE에 대한 MPLS 터널이 있습니다. 두 경우 모두 PLR 또는 보호기는 레이블이 있는 백업 다음 홉과 테이블에서 조회 context label 를 설치합니다( __context__.mpls.0예: ). 송신 노드에 장애가 발생하면 PLR 또는 보호기가 트래픽을 PFE의 이 백업 다음 홉으로 전환합니다. 패킷의 외부 레이블(전송 LSP 레이블)이 팝업되고 내부 레이블(송신 노드에 의해 할당된 레이어 3 VPN 레이블)이 에서 조회 __context__.mpls.0되며, 이로 인해 패킷이 CE(배치된 보호기 모델) 또는 백업 PE(중앙 집중식 보호기 모델)로 직접 전달됩니다.

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣습니다.

디바이스 CE1

set interfaces ge-0/0/0 unit 0 family inet address 10.10.20.2/30 set interfaces lo0 unit 0 family inet address 10.255.162.87/32

디바이스 PE1

set interfaces ge-0/0/0 unit 0 family inet address 10.10.20.1/30 set interfaces ge-0/0/1 unit 0 family inet address 10.10.10.1/30 set interfaces ge-0/0/1 unit 0 family iso set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 127.0.0.1/32 set interfaces lo0 unit 0 family inet address 10.255.162.84/32 primary set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5516.2084.00 set policy-options policy-statement vpn-exp term 1 from protocol direct set policy-options policy-statement vpn-exp term 1 from route filter 10.10.20.0/24 exact set policy-options policy-statement vpn-exp term 1 then community add vpn set policy-options policy-statement vpn-exp term 1 then accept set policy-options policy-statement vpn-imp term 1 from community vpn set policy-options policy-statement vpn-imp term 1 then accept set policy-options policy-statement vpn-imp term 2 then reject set policy-options community vpn members traget:1:1 set routing-options autonomous-system 65000 set protocols rsvp interface all link-protection set protocols rsvp interface fxp0.0 disable set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols bgp vpn-apply-export set protocols bgp group vpn type internal set protocols bgp group vpn local-address 10.255.162.84 set protocols bgp group vpn family inet-vpn unicast set protocols bgp group vpn neighbor 10.255.162.91 set protocols bgp group vpn neighbor 10.255.162.89 set protocols isis interface all set protocols isis interface fxp0.0 disable set protocols isis interface lo0.0 passive set routing-instances vpn instance-type vrf set routing-instances vpn interface ge-1/0/0.0 set routing-instances vpn route-distinguisher 100:100 set routing-instances vpn vrf-import vpn-imp set routing-instances vpn vrf-export vpn-exp set routing-instances vpn vrf-table-label set routing-instances vpn protocols bgp group vpn type external set routing-instances vpn protocols bgp group vpn family inet unicast set routing-instances vpn protocols bgp group vpn peer-as 65001 set routing-instances vpn protocols bgp group vpn as-override set routing-instances vpn protocols bgp group vpn neighbor 10.10.20.2

디바이스 P

set interfaces ge-0/0/0 unit 0 family inet address 10.10.11.2/30 set interfaces ge-0/0/0 unit 0 family iso set interfaces ge-0/0/0 unit 0 family mpls set interfaces ge-0/0/1 unit 0 family inet address 10.10.10.2/30 set interfaces ge-0/0/1 unit 0 family iso set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 127.0.0.1/32 set interfaces lo0 unit 0 family inet address 10.255.162.86/32 primary set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5516.2086.00 set protocols rsvp interface all link-protection set protocols rsvp interface fxp0.0 disable set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols isis interface all set protocols isis interface fxp0.0 disable

디바이스 PE2

set interfaces ge-0/0/0 unit 0 family inet address 10.10.11.1/30 set interfaces ge-0/0/0 unit 0 family iso set interfaces ge-0/0/0 unit 0 family mpls set interfaces ge-0/0/1 unit 0 family inet address 10.10.12.1/30 set interfaces ge-0/0/1 unit 0 family iso set interfaces ge-0/0/1 unit 0 family mpls set interfaces ge-0/0/2 unit 0 family inet address 10.10.30.1/30 set interfaces lo0 unit 0 family inet address 127.0.0.1/32 set interfaces lo0 unit 0 family inet address 10.255.162.91/32 primary set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5516.2091.00 set routing-options graceful-restart set routing-options autonomous-system 65000 set routing-options forwarding-table export pplb set protocols rsvp interface all link-protection set protocols rsvp interface fxp0.0 disable set protocols mpls label-switched-path to_PE1 to 10.255.162.84 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols mpls egress-protection context-identifier 10.1.1.1 protector set protocols mpls egress-protection context-identifier 10.1.1.1 advertise-mode stub-alias set protocols bgp vpn-apply-export set protocols bgp group vpn type internal set protocols bgp group vpn local-address 10.255.162.91 set protocols bgp group vpn family inet-vpn unicast egress-protection set protocols bgp group vpn neighbor 10.255.162.84 set protocols bgp group vpn neighbor 10.255.162.89 set protocols isis traceoptions file isis.log set protocols isis traceoptions flag all detail set protocols isis level 2 disable set protocols isis interface all set protocols isis interface fxp0.0 disable set protocols isis interface lo0.0 passive set policy-options policy-statement pplb term 1 then load-balance per-packet set policy-options policy-statement vpn-exp term 1 from protocol bgp set policy-options policy-statement vpn-exp term 1 then community add vpn set policy-options policy-statement vpn-exp term 1 then accept set policy-options policy-statement vpn-imp term 1 from community vpn set policy-options policy-statement vpn-imp term 1 then accept set policy-options policy-statement vpn-imp term 2 then reject set policy-options community vpn members target:1:1 set routing-instances vpn instance-type vrf set routing-instances vpn interface ge-3/2/4.0 set routing-instances vpn route-distinguisher 100:100 set routing-instances vpn vrf-import vpn-imp set routing-instances vpn vrf-export vpn-exp set routing-instances vpn vrf-table-label set routing-instances vpn protocols bgp group vpn type external set routing-instances vpn protocols bgp group vpn family inet unicast set routing-instances vpn protocols bgp group vpn peer-as 65001 set routing-instances vpn protocols bgp group vpn as-override set routing-instances vpn protocols bgp group vpn neighbor 10.10.30.2

디바이스 PE3

set interfaces ge-0/0/0 unit 0 family inet address 10.10.40.1/30 set interfaces ge-0/0/1 unit 0 family inet address 10.10.12.2/30 set interfaces ge-0/0/1 unit 0 family iso set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 127.0.0.1/32 set interfaces lo0 unit 0 family inet address 10.255.162.89/32 primary set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5516.2089.00 set routing-options graceful-restart set routing-options autonomous-system 65000 set routing-options forwarding-table export pplb set protocols rsvp interface all link-protection set protocols rsvp interface fxp0.0 disable set protocols mpls label-switched-path to_PE2 to 10.255.162.91 set protocols mpls label-switched-path to_PE1 to 10.255.162.84 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols mpls egress-protection context-identifier 10.1.1.1 primary set protocols mpls egress-protection context-identifier 10.1.1.1 advertise-mode stub-alias set protocols bgp vpn-apply-export set protocols bgp group vpn type internal set protocols bgp group vpn local-address 10.255.162.89 set protocols bgp group vpn family inet-vpn unicast set protocols bgp group vpn neighbor 10.255.162.84 local-preference 300 set protocols bgp group vpn neighbor 10.255.162.91 set protocols isis level 2 disable set protocols isis interface all set protocols isis interface fxp0.0 disable set protocols isis interface lo0.0 passive set routing-instances vpn instance-type vrf set routing-instances vpn egress-protection context-identifier 10.1.1.1 set routing-instances vpn interface ge-1/1/0.0 set routing-instances vpn route-distinguisher 100:100 set routing-instances vpn vrf-import vpn-imp set routing-instances vpn vrf-export vpn-exp set routing-instances vpn vrf-table-label set routing-instances vpn protocols bgp group vpn type external set routing-instances vpn protocols bgp group vpn family inet unicast set routing-instances vpn protocols bgp group vpn peer-as 65001 set routing-instances vpn protocols bgp group vpn as-override set routing-instances vpn protocols bgp group vpn neighbor 10.10.40.2

디바이스 CE2

set interfaces ge-0/0/0 unit 0 family inet address 10.10.40.2/30 set interfaces ge-0/0/2 unit 0 family inet address 10.10.30.2/30 set interfaces lo0 unit 0 family inet address 127.0.0.1/32 set interfaces lo0 unit 0 family inet address 10.255.162.88/32 primary set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5516.2088.00

디바이스 CE1 구성

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. CLI 탐색 관련 정보는 Junos OS CLI 사용자 가이드의 구성 모드에서의 CLI 편집기 사용을 참조하십시오.

-

인터페이스를 구성합니다.

[edit interfaces] user@CE1# set ge-0/0/0 unit 0 family inet address 10.10.20.2/30 user@CE1# set lo0 unit 0 family inet address 10.255.162.87/32

디바이스 PE1 구성하기

단계별 절차

-

인터페이스를 구성합니다.

[edit interfaces] user@PE1# set ge-0/0/0 unit 0 family inet address 10.10.20.1/30 user@PE1# set ge-0/0/1 unit 0 family inet address 10.10.10.1/30 user@PE1# set ge-0/0/1 unit 0 family iso user@PE1# set ge-0/0/1 unit 0 family mpls user@PE1# set lo0 unit 0 family inet address 127.0.0.1/32 user@PE1# set lo0 unit 0 family inet address 10.255.162.84/32 primary user@PE1# set lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5516.2084.00

-

AS(Autonomous System) 번호를 구성합니다.

[edit routing-options] user@PE1# set autonomous-system 65000 user@PE1# set forwarding-table export pplb

-

RSVP를 구성합니다.

[edit protocols rsvp] user@PE1# set interface all link-protection user@PE1# set interface fxp0.0 disable

-

MPLS를 활성화합니다.

[edit protocols mpls] user@PE1# set interface all user@PE1# set interface fxp0.0 disable

-

BGP를 구성합니다.

[edit protocols bgp] user@PE1# set group vpn type internal user@PE1# set group vpn local-address 10.255.162.84 user@PE1# set group vpn family inet-vpn unicast user@PE1# set group vpn neighbor 10.255.162.91 user@PE1# set group vpn neighbor 10.255.162.89 user@PE1# set vpn-apply-export

-

IS-IS를 활성화합니다.

[edit protocols isis] user@PE1# set interface all user@PE1# set interface fxp0.0 disable user@PE1# set interface lo0.0 passive

-

(선택 사항) OSPF 구성

[edit protocols ospf] user@PE1# set area 0.0.0.0 interface all user@PE1# set area 0.0.0.0 interface fxp0.0 disable user@PE1# set area 0.0.0.0 interface lo0.0 passive user@PE1# set traffic-engineering

-

라우팅 인스턴스를 구성합니다.

[edit routing-instances] user@PE1# set vpn instance-type vrf user@PE1# set vpn interface ge-1/0/0.0 user@PE1# set vpn route-distinguisher 100:100 user@PE1# set vpn vrf-import vpn-imp user@PE1# set vpn vrf-export vpn-exp user@PE1# set vpn vrf-table-label user@PE1# set vpn protocols bgp group vpn type external user@PE1# set vpn protocols bgp group vpn family inet unicast user@PE1# set vpn protocols bgp group vpn peer-as 65001 user@PE1# set vpn protocols bgp group vpn as-override user@PE1# set vpn protocols bgp group vpn neighbor 10.10.20.2

-

라우팅 정책 구성

[edit] user@PE1# set policy-options policy-statement vpn-exp term 1 from protocol direct user@PE1# set policy-options policy-statement vpn-exp term 1 from route filter 10.10.20.0/24 exact user@PE1# set policy-options policy-statement vpn-exp term 1 then community add vpn user@PE1# set policy-options policy-statement vpn-exp term 1 then accept user@PE1# set policy-options policy-statement vpn-imp term 1 from community vpn user@PE1# set policy-options policy-statement vpn-imp term 1 then accept user@PE1# set policy-options policy-statement vpn-imp term 2 then reject user@PE1# set policy-options community vpn members traget:1:1

디바이스 P 구성

단계별 절차

-

디바이스 인터페이스를 구성합니다.

[edit interfaces] user@P# set ge-0/0/0 unit 0 family inet address 10.10.11.2/30 user@P# set ge-0/0/0 unit 0 family iso user@P# set ge-0/0/0 unit 0 family mpls user@P# set ge-0/0/1 unit 0 family inet address 10.10.10.2/30 user@P# set ge-0/0/1 unit 0 family iso user@P# set ge-0/0/1 unit 0 family mpls user@P# set lo0 unit 0 family inet address 127.0.0.1/32 user@P# set lo0 unit 0 family inet address 10.255.162.86/32 primary user@P# set lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5516.2086.00

-

IS-IS를 활성화합니다.

[edit protocols isis] user@P# set interface all user@P# set interface fxp0.0 disable

-

MPLS를 활성화합니다.

[edit protocols mpls ] user@P# set interface all user@P# set interface fxp0.0 disable

-

RSVP를 구성합니다.

[edit protocols rsvp] user@P# set interface all link-protection user@P# set interface fxp0.0 disable

-

(선택 사항) OSPF를 구성합니다.

[edit protocols ospf] user@P# set area 0.0.0.0 interface all user@P# set area 0.0.0.0 interface fxp0.0 disable user@P# set area 0.0.0.0 interface lo0.0 passive user@P# set traffic-engineering

디바이스 PE2 구성하기

단계별 절차

-

인터페이스를 구성합니다.

[edit interfaces] user@PE2# set ge-0/0/0 unit 0 family inet address 10.10.11.1/30 user@PE2# set ge-0/0/0 unit 0 family iso user@PE2# set ge-0/0/0 unit 0 family mpls user@PE2# set ge-0/0/1 unit 0 family inet address 10.10.12.1/30 user@PE2# set ge-0/0/1 unit 0 family iso user@PE2# set ge-0/0/1 unit 0 family mpls user@PE2# set ge-0/0/2 unit 0 family inet address 10.10.30.1/30 user@PE2# set lo0 unit 0 family inet address 127.0.0.1/32 user@PE2# set lo0 unit 0 family inet address 10.255.162.91/32 primary user@PE2# set lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5516.2091.00

-

AS(Autonomous Number)를 구성합니다.

[edit routing-options] user@PE2# set autonomous-system 65000 user@PE2# set forwarding-table export pplb

-

RSVP를 구성합니다.

[edit protocols rsvp] user@PE2# set interface all link-protection user@PE2# set interface fxp0.0 disable

-

MPLS를 구성합니다.

[edit protocols mpls] user@PE2# set label-switched-path to_PE1 to 10.255.162.84 user@PE2# set interface all user@PE2# set interface fxp0.0 disable user@PE2# set egress-protection context-identifier 10.1.1.1 protector user@PE2# set egress-protection context-identifier 10.1.1.1 advertise-mode stub-alias

-

BGP를 구성합니다.

[edit protocols bgp] user@PE2# set group vpn family inet-vpn unicast egress-protection user@PE2# set group vpn local-address 10.255.162.91 user@PE2# set group vpn neighbor 10.255.162.84 user@PE2# set group vpn neighbor 10.255.162.89 user@PE2# set group vpn type internal user@PE2# set vpn-apply-export

-

IS-IS를 구성합니다.

[edit protocols isis] user@PE2# set interface all user@PE2# set interface fxp0.0 disable user@PE2# set interface lo0.0 passive user@PE2# set level 2 disable user@PE2# set traceoptions file isis.log user@PE2# set traceoptions flag all detail

-

(선택 사항) OSPF를 구성합니다.

[edit protocols ospf] user@PE2# set area 0.0.0.0 interface all user@PE2# set area 0.0.0.0 interface fxp0.0 disable user@PE2# set area 0.0.0.0 interface lo0.0 passive user@PE2# set traffic-engineering

-

라우팅 정책 구성

[edit policy-options] user@PE2# set community vpn members target:1:1 user@PE2# set policy-statement pplb term 1 then load-balance per-packet user@PE2# set policy-statement vpn-exp term 1 from protocol bgp user@PE2# set policy-statement vpn-exp term 1 then community add vpn user@PE2# set policy-statement vpn-exp term 1 then accept user@PE2# set policy-statement vpn-imp term 1 from community vpn user@PE2# set policy-statement vpn-imp term 1 then accept user@PE2# set policy-statement vpn-imp term 2 then reject

-

라우팅 인스턴스를 구성합니다.

[edit routing-instances] user@PE2# set vpn instance-type vrf user@PE2# set vpn interface ge-3/2/4.0 user@PE2# set vpn route-distinguisher 100:100 user@PE2# set vpn vrf-import vpn-imp user@PE2# set vpn vrf-export vpn-exp user@PE2# set vpn vrf-table-label user@PE2# set vpn protocols bgp group vpn type external user@PE2# set vpn protocols bgp group vpn family inet unicast user@PE2# set vpn protocols bgp group vpn peer-as 65001 user@PE2# set vpn protocols bgp group vpn as-override user@PE2# set vpn protocols bgp group vpn neighbor 10.10.30.2

디바이스 PE3 구성하기

단계별 절차

-

인터페이스를 구성합니다.

[edit interfaces] user@PE3# set ge-0/0/0 unit 0 family inet address 10.10.40.1/30 user@PE3# set ge-0/0/1 unit 0 family inet address 10.10.12.2/30 user@PE3# set ge-0/0/1 unit 0 family iso user@PE3# set ge-0/0/1 unit 0 family mpls user@PE3# set lo0 unit 0 family inet address 127.0.0.1/32 user@PE3# set lo0 unit 0 family inet address 10.255.162.89/32 primary user@PE3# set lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5516.2089.00

-