MX 시리즈 라우터에서 주니퍼 ATP 클라우드와 웹 필터링 통합

개요

주니퍼 ATP 클라우드(Juniper Advanced Threat Prevention)는 MX 시리즈 라우터와 통합되어 차세대 방화벽 시스템과 함께 클라우드 기반 위협 탐지 소프트웨어를 사용함으로써 진화하는 보안 위협으로부터 네트워크의 모든 호스트를 보호합니다.

이 주제에서는 주니퍼 ATP 클라우드, Policy Enforcer, 보안 인텔리전스, 웹 필터링에 대한 개요와 MX 시리즈 라우터에 통합했을 때의 이점을 설명합니다.

플랫폼 및 릴리스 정보에 대한 자세한 내용은 기능 탐색기 를 참조하십시오 .

혜택

-

MX 라우터와 통합 시 구축을 단순화하고 위협 방지 기능을 강화합니다.

-

여러 도구를 조합하여 "제로 데이" 위협으로부터 보호함으로써 정교하고 우회적인 위협에 대한 강력한 커버리지를 제공합니다.

-

사용자가 맬웨어를 차단하고, 감염된 시스템을 격리하고, 데이터 반출을 방지하고, 내부망 이동을 중단할 수 있도록 하는 향상된 정책으로 인바운드 및 아웃바운드 트래픽을 검사합니다.

-

중단 없는 서비스를 제공하기 위해 고가용성을 지원합니다.

-

더 많은 컴퓨팅 리소스, 더 많은 고객 제출을 받기 위한 증가된 네트워크 대역폭, 맬웨어를 위한 대용량 스토리지를 필요로 하는 증가하는 로드를 처리할 수 있는 확장성을 제공합니다.

-

심층 검사, 실행 가능한 보고 및 인라인 멀웨어 차단 기능을 제공합니다.

-

로그의 VRF 정보를 사용하여 테넌시 정보를 제공하는 기능 제공

Policy Enforcer 및 주니퍼 ATP 클라우드 이해

주니퍼 네트웍스 Security Director는 PE(Policy Enforcer)라는 기능으로 구성되어 있으며, 이를 통해 위협 상태를 학습하고 정책 생성을 자동화하며 네트워크의 주니퍼 디바이스에 시행을 동적으로 구축할 수 있습니다.

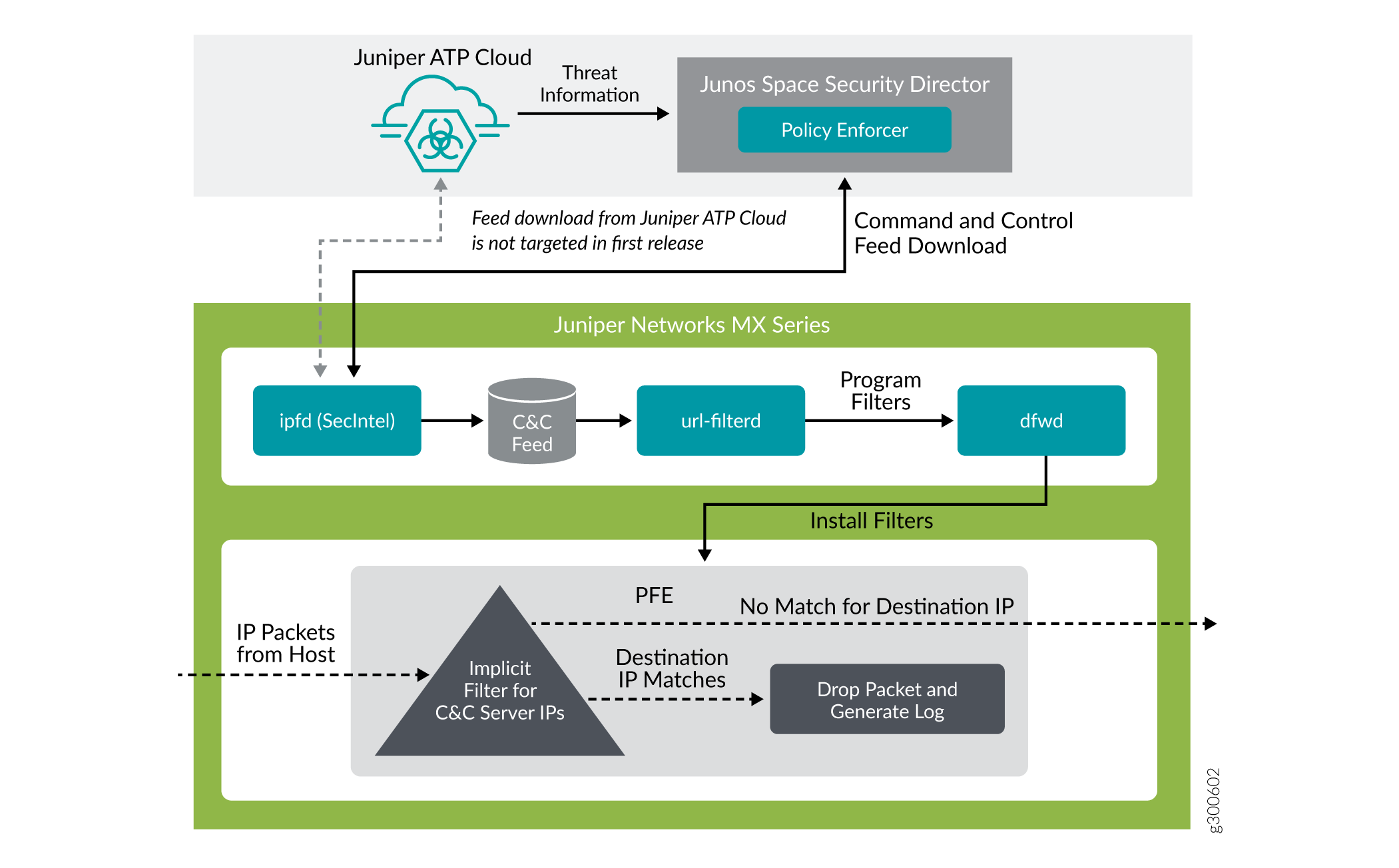

그림 1 은 PE, 주니퍼 ATP 클라우드, 방화벽 역할을 하는 MX 라우터 간의 트래픽 흐름을 보여줍니다.

-

PE(Policy Enforcer)는 위협 조건에서 학습하고 정책 생성을 자동화하며 네트워크의 주니퍼 디바이스에 시행을 배포합니다.

-

주니퍼 ATP 클라우드(Juniper Advanced Threat Prevention)는 차세대 방화벽 시스템과 함께 클라우드 기반 위협 탐지 소프트웨어를 사용하여 네트워크의 모든 호스트를 보호합니다.

-

MX 라우터는 PE(Policy Enforcer)에서 위협 인텔리전스 피드를 가져오고 해당 정책을 구현하여 감염된 호스트를 격리합니다. 다음과 같은 중요한 구성 요소로 구성됩니다.

-

보안 인텔리전스 프로세스

-

웹 필터링 프로세스

-

방화벽 프로세스

-

시스템 아키텍처의 기능을 이해하려면 다음 예를 고려하십시오. 사용자가 인터넷에서 파일을 다운로드하고 해당 파일이 MX 방화벽을 통과하면 구성 설정에 따라 맬웨어 검사를 위해 파일을 주니퍼 ATP 클라우드 클라우드로 보낼 수 있습니다. 파일이 맬웨어로 확인되면 PE는 파일을 다운로드한 호스트의 IP 주소와 MAC 주소 를 식별합니다. 사용자 정의 정책에 따라 해당 호스트는 격리 VLAN에 배치되거나 인터넷 액세스가 차단될 수 있습니다.

MX 시리즈 라우터는 감염된 호스트(봇넷)가 명령 및 제어 서버와 통신하는 것을 주니퍼 ATP 클라우드와 통합할 수 있습니다.

-

Junos OS 릴리스 18.4R1부터 인라인 보안 기능으로 어댑티브 서비스를 제공합니다

-

Junos OS 릴리스 19.3R2부터 차세대 서비스를 인라인 보안 기능으로 제공합니다

MX Sseries 라우터는 다음 방법 중 하나에서 C&C 및 Geo-IP를 다운로드할 수 있습니다.

-

간접 메서드-Policy Enforcer는 정의된 환경에 있는 모든 디바이스에 대한 피드 프록시와 같은 역할을 합니다. 이 방법은 개별 디바이스가 인터넷에서 주니퍼 ATP 클라우드 서비스에 액세스하는 것을 방지하는 데 유용합니다. 따라서 인터넷에 도달하는 장치의 취약성을 줄입니다.

-

Direct Method-MX 시리즈 라우터는 주니퍼 ATP 클라우드에 직접 등록하여 C&C 및 Geo-IP 피드를 다운로드할 수 있습니다.

보안 인텔리전스(SecIntel) - 개요

보안 인텔리전스 프로세스(IPFD)는 보안 인텔리전스 피드를 다운로드하고 피드 커넥터 또는 ATP 클라우드 피드 서버에서 구문 분석을 담당합니다. MX 플랫폼의 IPFD 프로세스는 Policy Enforcer에서 명령 및 제어 IPv4/IPv6 피드를 가져옵니다. C&C 피드는 기본적으로 봇넷에 대한 명령 및 제어 서버로 알려진 서버 목록입니다. 이 목록에는 맬웨어 다운로드의 알려진 원본인 서버도 포함됩니다. 이렇게 가져온 정보는 /var/db/url-filterd 디렉토리 아래에 생성된 파일(urlf_si_cc_db.txt)에 저장됩니다.

IPFD가 웹 필터링 프로세스로 보낸 허용되지 않은 IP의 파일 형식은 다음과 같습니다.

IPv4 address | IPv6 address, threat-level.

은( threat-level 는) 1에서 10 사이의 정수로, 맬웨어 및 감염된 호스트를 검사한 파일의 위협 수준을 나타냅니다. 여기서 1은 가장 낮은 위협 수준을 나타내고 10은 가장 높은 위협 수준을 나타냅니다.

예: 178.10.19.20, 4

여기서 178.10.19.20은 허용되지 않은 IP를 나타내고 4는 threat-level.

C&C 피드 데이터베이스는 백업 라우팅 엔진에 동기화됩니다. 그런 다음 IPFD는 이 정보를 웹 필터링 프로세스(url-filterd)와 공유합니다. 웹 필터링 프로세스는 파일 내용을 읽고 그에 따라 필터를 구성합니다.

Policy Enforcer에서 CC 피드를 다운로드하도록 보안 인텔리전스 구성

주니퍼 ATP 클라우드/Policy Enforcer에서 명령 및 제어 IPv4/IPv6 피드를 다운로드하려면 다음 예와 같이 계층에 명령문을 [edit services] 포함 security-intelligence 하십시오.

security-intelligence { authentication { auth-token 7QGSBL5ZRKR5UHUZ2X2R6QLHB656D5EN; } url https://10.92.83.245:443/api/v1/manifest.xml; traceoptions { file security-inteligence.log size 1g; level all; flag all; } }

웹 필터링(URL 필터링) - 개요

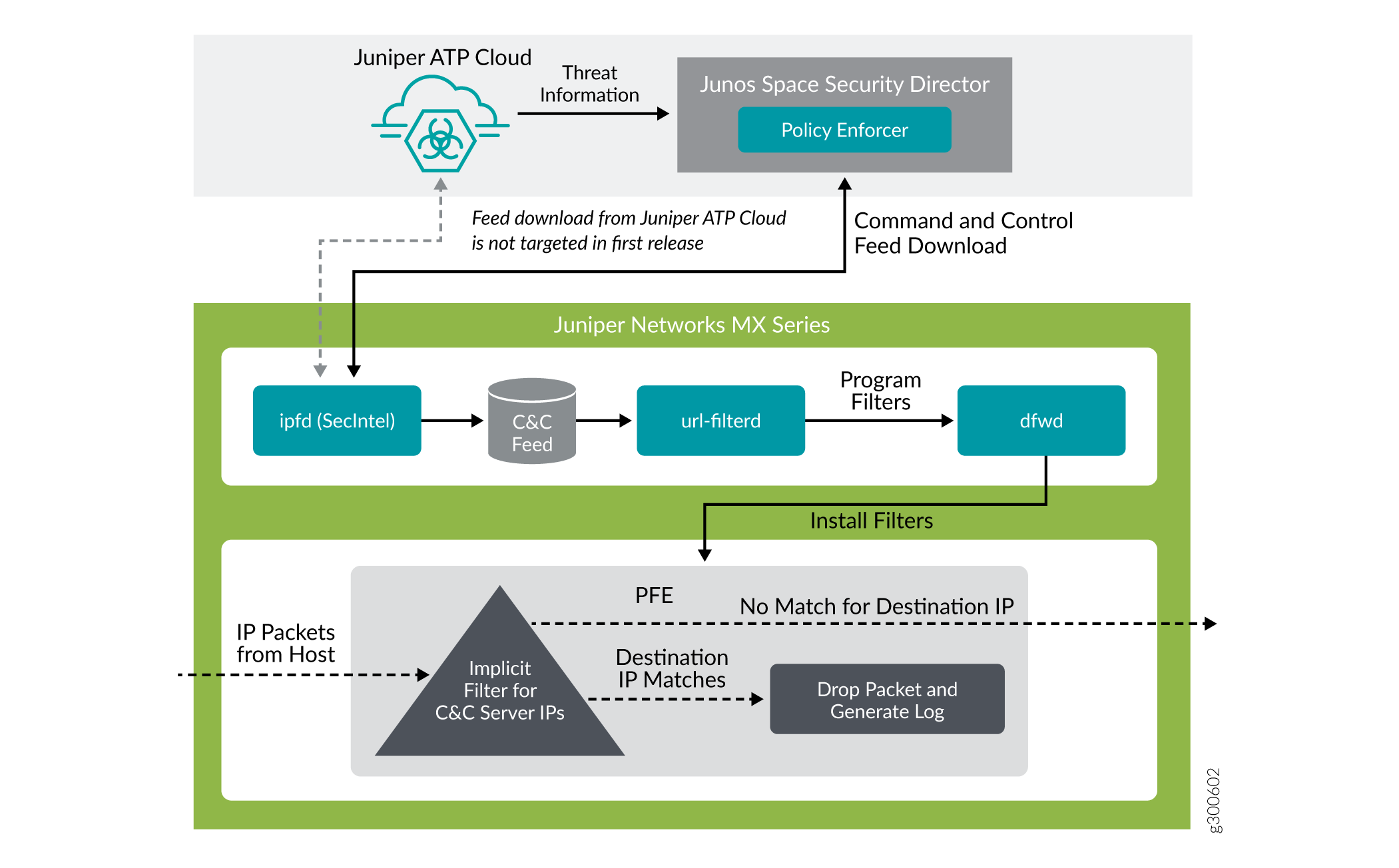

웹 필터링 프로세스는 IPFD에서 가져온 파일 내용을 읽고 그에 따라 패킷 포워딩 엔진에서 필터를 구성합니다. 웹 필터링 프로세스는 차단된 IP 주소로 향하는 패킷을 차단하고 인시던트를 보고하기 위한 로그를 생성하도록 패킷 포워딩 엔진의 필터를 프로그래밍하여 명령 및 제어 피드를 적용합니다.

그림 2 는 IPFD에서 C&C 피드를 가져온 다음 웹 필터링 프로세스에서 처리하는 방법을 보여줍니다.

웹 필터 프로필에는 둘 이상의 템플릿이 있을 수 있습니다. 각 템플릿은 웹 필터링을 위해 구성된 논리적 인터페이스 세트와 하나 이상의 용어로 구성됩니다. 용어는 일치 기준이 충족될 경우 취해야 할 작업이 포함된 일치 기준 집합입니다. 동적으로 가져온 C&C 피드를 사용하도록 웹 필터 프로필을 구성하려면 계층 수준에서 명령을 [edit services web-filter profile profile-name 구성할 security-intelligence-policy 수 있습니다. 기반 웹 필터 프로필에 security-intelligence-policy 대한 용어를 구성할 필요가 없습니다.

계층 수준에서 웹 필터 프로필에 대해 다음과 같은 위협 수준 작업을 구성할 수 있습니다 edit web-filter profile profile-name security-intelligence-policy threat-level threat-level threat-action .

-

drop -

drop-and-log -

log

각각threat level에 대해 하나 threat-action 만 구성할 수 있습니다. 이threat-action(가) 특정 threat level에 대해 구성되지 않은 경우 기본값은 threat-action 입니다accept.

Junos OS 릴리스 24.4R1부터 작업으로 log 구성된 위협의 경우 위협 수준과 테넌트 또는 VRF 정보가 발신 syslog에 포함됩니다. Class-of-Service 정책 맵은 위협 수준을 저장하고 나타내는 새 user-attribute integer 키워드로 향상되었습니다.

계층에서 을(를 user-attribute integer ) 구성할 수 있습니다 [editi class-of-service policy-map policy-name] .

정책 맵은 각 위협 수준 컨피그레이션에서 참조되어 새 사용자 속성<> 각 위협 수준에 대해 구성된 작업을 구동하는 dfw 필터 용어에 매핑합니다. 정책 맵은 위협 수준을 사용자 속성에 매핑하기 위해 계층 또는 [edit services web-filter profile profile-name url-filter-template template-name security-intelligence-policy threat level integer policy-map policy-name] 계층에서 [edit services web-filter profile profile-name security-intelligence-policy threat level integer policy-map policy-name] 사용됩니다.

예를 들어

[edit] user@host set class-of-service policy-map threat1 user-attribute 1 user@host set class-of-service policy-map threat2 user-attribute 2 user@host set class-of-service policy-map threat3 user-attribute 3 ... ... user@host set class-of-service policy-map threat10 user-attribute 10 user@host set class-of-service policy-map white-list user-attribute 11 user@host set class-of-service policy-map black-list user-attribute 12 ...

[edit] user@host set services web-filter profile ATP-P1 security-intelligence-policy threat-level 1 threat-action log user@host set services web-filter profile ATP-P1 security-intelligence-policy threat-level 1 policy-map threat1

참조

샘플링을 위한 웹 필터 프로필 구성

Junos OS 릴리스 19.3R1부터 웹 필터링 프로세스(url-filterd)는 위협 수준 작업으로 패킷의 인라인 샘플링을 지원합니다. 패킷은 구성한 위협 조치에 따라 드롭되고, 기록되고, 샘플링됩니다. 확장된 시나리오의 경우, 로깅 옵션보다 패킷 샘플링이 선호됩니다. 기존 위협 수준 작업과 함께 계층 수준의 웹 필터 프로필 edit web-filter profile profile-name security-intelligence-policy threat-level threat-level threat-action 에서 다음 위협 수준 작업을 구성할 수 있습니다.

drop-and-sampledrop-log-and-samplelog-and-samplesample

인라인 플로우 모니터링은 패킷을 샘플링하고 IPFIX 형식의 플로우 기록을 플로우 컬렉터로 보냅니다. 샘플링된 패킷에서 수신된 IP를 /var/db/url-filterd/urlf_si_cc_db.txt의 해당 IP 항목과 일치시켜 외부 수집기에서 수신된 샘플링된 패킷에 대한 위협 수준을 도출할 수 있습니다. 다음 방법 중 하나를 사용하여 샘플링을 구성할 수 있습니다.

계층 수준에서 미디어 인터페이스가 있는

[edit chassis]FPC와 샘플링 인스턴스를 연결합니다. IPv4 플로우, IPv6 플로우 또는 VPLS 플로우의 샘플링을 구성하는 경우, 각 제품군에 대한 플로우 해시 테이블 크기를 구성할 수 있습니다.계층 수준에서 인라인 플로우 모니터링을

[edit services flow-monitoring위한 템플릿 속성을 구성합니다.샘플링 인스턴스를 구성하고 플로우 서버 IP 주소, 포트 번호, 플로우 내보내기 속도를 연결하고 계층 수준에서

[edit forwarding-options컬렉터를 지정합니다.

- 샘플링 인스턴스를 FPC와 연결

- 샘플링 인스턴스를 구성하고 템플릿을 샘플링 인스턴스에 연결합니다.

- 샘플 인스턴스를 구성하고 플로우 서버 IP 주소와 기타 매개 변수를 연결합니다.

- 예: 다른 위협 수준을 정의하도록 웹 필터 프로필 구성

샘플링 인스턴스를 FPC와 연결

정의된 인스턴스를 특정 FPC, MPC 또는 DPC와 연결하려면 다음 예와 같이 계층 수준에서 문을 [edit chassis fpc number] 포함합니다sampling-instance.

chassis {

redundancy {

graceful-switchover;

}

fpc 0 {

pic0 {

inline-services {

bandwidth 10g;

}

}

}

pic 2 {

inline-services {

bandwidth 10g;

}

}

pic 3 {

inline-services {

bandwidth 10g;

}

}

sampling-instance 1to1;

inline-services{

flow-table-size {

ipv4-flow-table-size 5;

ipv6flow-table-size 5;

}

}

}

샘플링 인스턴스를 구성하고 템플릿을 샘플링 인스턴스에 연결합니다.

인라인 플로우 모니터링을 위한 템플릿 속성을 구성하려면 다음 예제와 같이 계층 수준에서 다음 문을 edit services flow-monitoring 포함합니다.

services {

flow-monitoring {

version-ipfix {

template ipv4 {

flow-active-timeout 60;

flow-inactive-timeout 60;

template-refresh-rate {

packets 48000;

seconds 60;

}

option-refresh-rate {

packets 48000;

seconds 60;

}

ipv4-template;

template ipv6 {

flow-active-timeout 60;

flow-inactive-timeout 60;

template-refresh-rate {

packets 48000;

seconds 60;

}

ipv6-template;

}

}

}

샘플 인스턴스를 구성하고 플로우 서버 IP 주소와 기타 매개 변수를 연결합니다.

샘플링 인스턴스를 구성하고 플로우 서버 IP 주소와 기타 매개 변수를 연결합니다. 다음 예에 표시된 대로 계층에 [edit forwarding-options] 다음 문을 포함합니다.

forwarding-options {

sampling {

traceoptions {

file ipfix.log size 10k;

}

instance {

1to1 {

input {

rate 1;

}

family inet {

output {

flow-server 192.168.9.194;

port 2055;;

autonomous-system-type origin;

version-ipfix {

template {

ipv4;

}

}

}

inline-jflow {

source-address 192.168.9.195;

}

}

}

family inet6 {

output {

flow-server 192.168.9.194;

port 2000;

autonomous-system-type origin;

version-ipfix {

template {

ipv6;

}

}

}

inline-jflow {

source-address 192.168.9.195;

}

}

}

}

}

예: 다른 위협 수준을 정의하도록 웹 필터 프로필 구성

web-filter {

profile Profile1 ;

security-intelligence-policy{

file-type txt;

threat-level 7 {

threat-action {

log-and-sample;

}

}

threat-level 8 {

threat-action {

drop-log-and-sample;

}

}

threat-level 10 {

threat-action {

drop-log-and-sample;

}

}

threat-level 5{

threat-action {

drop-log-and-sample;

}

}

threat-level 6 {

threat-action {

drop-log-and-sample;

}

}

threat-level 9{

threat-action {

drop-log-and-sample;

}

}

}

url-filter-template template1 {

client-interfaces ge-0/0/4.0;

client-routing-instance inet.0;

}

}

traceoptions {

file webfilter_log size 1g;

level all;

flag all;

}

}

}

참조

GeoIP 필터링

개요

GeoIP 피드는 기본적으로 국가 코드 매핑에 대한 IP 주소 목록입니다. Junos OS 21.4R1부터 MX 시리즈 라우터에서 IP 기반 지리적 위치를 구성하여 Policy Enforcer에서 GeoIP 피드를 가져올 수 있습니다. GeoIP 피드를 배포하여 네트워크가 디바이스가 특정 국가에 속한 IP 주소와 통신하지 못하도록 할 수 있습니다.

MX 시리즈 라우터에서 IPFD(Security Intelligence Process)를 구성하여 Policy Enforcer에서 GeoIP 피드를 가져올 수 있습니다. 기존 C&C IP 또는 IPv6 피드와 마찬가지로 IPFD는 Policy Enforcer에서 GeoIP 피드를 다운로드합니다. IPFD는 이후에 웹 필터링 프로세스(url 필터링)에 의해 처리되는 파일 형식으로 피드를 변환합니다.

Junos OS 22.1R1부터 MX 시리즈 라우터에서 보안 인텔리전스 프로세스(IPFD)를 구성하여 주니퍼 ATP 클라우드에서 GeoIP 피드를 가져올 수 있습니다. 기존의 C&C IP 또는 IPv6 피드와 마찬가지로 IPFD는 주니퍼 ATP 클라우드에서 GeoIP 피드를 다운로드합니다.

MX 시리즈 라우터에서 GeoIP 필터링을 구성하는 방법

IPFD에서 가져온 정보는 /var/db/url-filterd 위치에 생성된 파일(urlf_si_geoip_db.txt)에 저장됩니다.

IPFD가 웹 필터링 프로세스로 보내는 파일의 형식은 다음과 같습니다.

IPv4 address|IPv6 address,Prefix,threat-level,VRF-name,Gen-num. Gen-num은 항상 0입니다. VRF-name 국가 코드를 나타냅니다.

예: 178.10.19.22,12,255,US,0

IPFD 및 웹 필터링 프로세스는 GeoIP 피드가 포함된 파일의 생성 또는 업데이트를 전달하기 위해 pconn 연결을 유지합니다. 웹 필터링 프로세스는 PFE의 필터를 프로그래밍하여 차단된 국가로 향하는 패킷을 차단함으로써 GeoIP 피드를 적용합니다. liburlf에서 제공하는 API는 파일의 유효성을 검사하고 구문 분석하는 데 사용됩니다.

웹 필터링 프로세스는 IP 주소 목록이 포함된 파일을 읽고 PFE 필터는 피드에 나열된 대상 IP 주소와 관련 국가에 대해 구성된 작업으로 프로그래밍됩니다.

-

글로벌 필터 - 국가는 프로필 내의 글로벌 규칙에 따라 구성됩니다. 해당 글로벌 규칙과 관련된 국가의 모든 IP 주소는 단일 필터로 프로그래밍되고 프로필의 모든 템플릿에 적용됩니다. 계층에서

[edit services web-filter profile profile-name security-intelligence-policy]을(geo-ip rule match country country-name를) 구성하여 GeoIP 피드를 동적으로 가져오도록 프로필을 구성할 수 있습니다. 그룹 필터 - 국가 그룹은 템플릿 아래에 구성됩니다. 그룹의 국가와 연결된 모든 IP 주소는 해당 그룹이 구성된 템플릿에 적용된 그룹 필터에 프로그래밍됩니다. Group은 liburlf에 의해 구문 분석되는 json 파일에 정의된 국가 목록입니다.

그룹 필터를 구성하려면 group.json 파일이 그룹 매핑을 포함하는 /var/db/url-filterd 위치에서 json 파일을 구성해야 합니다.

json 파일의 형식은 다음과 같습니다.

[{"group_name" : "group1","country" : ["ZA","YE"]},{"group_name" : "group2","country" : ["YT"]}]GeoIP 피드를 동적으로 가져오려면 단일 프로필을 사용하여 전역 필터를 구성하거나 템플릿을 사용하여 여러 그룹 필터를 구성할 수 있습니다. 두 구성을 함께 지원하지는 않습니다.

json 파일에서 생성된 그룹은 계층에 정의된 GeoIP 일치 절에서 참조됩니다

[edit services web-filter profile profile-name url-filter-template template-name security-intelligence-policy geo-ip rule match group group-name].

전체 허용 목록 및 전체 차단 목록

고유한 허용 목록과 차단 목록을 추가하여 IP 피드를 사용자 지정하도록 선택할 수 있습니다. 이는 보안 운영 센터에 사용자 지정되거나 가양성에 대한 임시 조치로 인텔리전스 피드를 관리하는 데 도움이 될 수 있습니다. Junos OS 릴리스 21.4R1부터는 CLI 또는 파일을 통해 구성에 따라 특정 IP 주소를 허용하거나 차단할 수 있습니다. 허용 목록에 대한 별도의 목록과 차단 목록에 대한 별도의 목록을 구성하거나 파일에 IP 주소를 포함하고 CLI 구성에 파일 이름을 포함할 수 있습니다.

계층에서 을(를 IP-address-list ) 생성할 수 있습니다 [edit services web-filter] . IP-address-list 여기에는 허용하거나 차단해야 하는 IP 주소 목록이 포함되어 있습니다. /var/db/url-filterd 위치에서 허용하거나 차단해야 하는 IP 주소가 포함된 파일을 만들 수도 있습니다. 파일 또는 IP 주소 목록의 일부로 구성된 IP 주소는 모든 템플릿에 첨부되는 전역 필터의 일부로 프로그래밍됩니다.

계층에서 edit services web-filter profile profile-name security-intelligence-policy 을(를) 구성 white-list (IP-address-list | file-name) 하여 전역 허용 목록을 정의할 수 있습니다. 계층에서 edit services web-filter profile profile-name security-intelligence-policy 을(를black-list (IP-address-list | file-name)) 구성하여 전역 차단 목록을 정의할 수 있습니다. 여기서, 은(는IP-address-list) 계층에 [edit services web-filter] 지정된 IP 주소 목록의 이름을 나타냅니다. 은file-name(는) 허용하거나 차단해야 하는 IP 주소 목록이 포함된 파일 이름을 나타냅니다. 파일은 /var/db/url 필터링 위치에 있어야 하며 구성과 동일한 이름을 가져야 합니다.

글로벌 허용 목록 파일의 형식은 다음과 같습니다.

Security Intelligence Policy Enforcement Version 2.0

IP Address,Prefix,Threat-level,VRF-Name,Gen-Num 198.51.100.1,32,0,junos-default-vrf,0

전역 차단 목록 파일의 형식은 다음과 같습니다.

Security Intelligence Policy Enforcement Version 2.0

IP Address,Prefix,Threat-level,VRF-Name,Gen-Num 192.168.1.1,255,junos-default-vrf,0

웹 필터링 프로세스는 전역 허용 목록 또는 전역 차단 목록 IP 주소 목록을 구문 분석하고 구성된 IP 주소로 암시적 필터 용어를 프로그래밍하여 패킷을 허용하거나 차단합니다.

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.