GRE 터널 인터페이스 구성

일반 라우팅 캡슐화 이해하기

GRE(Generic Routing Encapsulation)는 패킷을 캡슐화(또는 터널링)하여 공용 네트워크를 통해 패킷을 전송하기 위한 안전한 개인 경로를 제공합니다.

이 주제는 다음에 대해 설명합니다.

GRE 개요

GRE는 데이터 패킷을 캡슐화하여 캡슐화 해제하고 최종 목적지로 라우팅하는 디바이스로 리디렉션합니다. 이를 통해 소스 라우터와 목적지 라우터가 서로 가상 지점 간 연결이 있는 것처럼 작동할 수 있습니다(GRE에 의해 적용된 외부 헤더가 캡슐화된 페이로드 패킷에 투명하기 때문). 예를 들어, GRE 터널을 사용하면 RIP 및 OSPF와 같은 라우팅 프로토콜이 인터넷을 통해 한 라우터에서 다른 라우터로 데이터 패킷을 전달할 수 있습니다. 또한 GRE 터널은 인터넷을 통한 전송을 위해 멀티캐스트 데이터 스트림을 캡슐화할 수 있습니다.

GRE는 RFC 2784(이전 RFC 1701 및 1702는 사용되지 않음)에 설명되어 있습니다. 라우터는 RFC 2784를 지원하지만 완전히는 지원하지 않습니다. (제한 사항 목록은 구성 제한 사항을 참조하십시오.)

터널 소스 라우터로서 라우터는 터널을 통해 대상 네트워크로 전송하기 위해 페이로드 패킷을 캡슐화합니다. 페이로드 패킷은 먼저 GRE 패킷에 캡슐화된 다음 GRE 패킷이 전달 프로토콜에 캡슐화됩니다. 터널 원격 라우터의 역할을 수행하는 라우터는 터널링된 패킷을 추출하여 목적지로 전달합니다.

ACX1100-AC 및 ACX500 라우터의 GRE, NAT 및 IPSec 서비스에 대한 서비스 체이닝은 지원되지 않습니다.

GRE를 통한 레이어 2는 ACX2200 라우터에서 지원되지 않습니다.

ACX 라우터는 GRE 터널이 WAN 인터페이스에 구성될 때 OSPF 라우팅 프로토콜을 지원합니다.

GRE 터널링

데이터는 라우팅 테이블에 설정된 경로를 통해 시스템에 의해 GRE 엔드포인트로 라우팅됩니다. (이러한 경로는 정적으로 구성되거나 RIP 또는 OSPF와 같은 라우팅 프로토콜을 통해 동적으로 학습될 수 있습니다.) GRE 엔드포인트에서 데이터 패킷을 수신하면 캡슐화가 해제되고 대상 주소로 다시 라우팅됩니다.

GRE 터널은 상태 비저장(stateless)입니다. 즉, 터널의 엔드포인트에는 원격 터널 엔드포인트의 상태 또는 가용성에 대한 정보가 포함되어 있지 않습니다. 따라서 터널 소스 라우터로 작동하는 라우터는 원격 엔드포인트에 연결할 수 없는 경우 GRE 터널 인터페이스의 상태를 다운으로 변경할 수 없습니다.

GRE 터널링에 대한 자세한 내용은 다음을 참조하십시오.

라우터의 캡슐화 및 캡슐화 해제

캡슐화 - 터널 소스 라우터로 작동하는 라우터는 다음과 같이 GRE 패킷을 캡슐화하고 전달합니다.

라우터가 터널링할 데이터 패킷(페이로드)을 수신하면 패킷을 터널 인터페이스로 보냅니다.

터널 인터페이스는 GRE 패킷의 데이터를 캡슐화하고 외부 IP 헤더를 추가합니다.

IP 패킷은 외부 IP 헤더의 대상 주소를 기준으로 전달됩니다.

캡슐화 해제—터널 원격 라우터로 작동하는 라우터는 다음과 같이 GRE 패킷을 처리합니다.

대상 라우터가 터널 인터페이스에서 IP 패킷을 수신하면 외부 IP 헤더와 GRE 헤더가 제거됩니다.

패킷은 내부 IP 헤더를 기반으로 라우팅됩니다.

라우터에서 허용되는 소스 및 목적지 터널 수

ACX 라우터는 GRE를 통해 IPv4 또는 IPv6 페이로드 패킷을 전송하는 라우터 간에 최대 64개의 GRE 터널을 지원합니다.

구성 제한 사항

일부 GRE 터널링 기능은 현재 ACX 시리즈 라우터에서 사용할 수 없습니다. ACX 라우터에서 GRE를 구성할 때 다음과 같은 제한 사항을 유의하십시오.

지원되지 않는 기능 - ACX 라우터의 GRE는 다음 기능을 지원하지 않습니다 .

GRE를 통한 가상 라우팅

GRE 분산 모드를 통한 BFD(Bidirectional Forwarding Detection) 프로토콜

GRE 터널을 통한 MPLS

GRE 킵얼라이브

GRE 키, 페이로드 패킷 단편화 및 단편화된 패킷의 시퀀스 번호

BGP 동적 터널

RFC 1701 및 RFC 1702

RFC 2890 - GRE에 대한 키 및 시퀀스 번호 확장

배달 헤더로서의 IPv6

GRE 경로 MTU 검색

NNI가 ECMP인 경우 로드 밸런싱

GRE 인터페이스의 인터페이스 통계

GRE 터널의 서비스 등급 및 방화벽

라우팅 프로토콜—ACX 라우터는 GRE 인터페이스에서 라우팅 프로토콜을 지원하지 않습니다. [edit protocols] 계층 아래의 GRE 인터페이스에서 라우팅을 비활성화해야 합니다. 예를 들어

[edit] user@host# show protocols ospf { area 0.0.0.0 { interface all; interface gr-0/0/10.0 { disable; } } }메모:이 제한은 모든 라우팅 프로토콜(예: OSPF, ISIS)에 적용됩니다.

또한보십시오

일반 라우팅 캡슐화 터널링 구성

터널링은 IP 캡슐화 프로토콜로 알려진 전송 프로토콜 내부에 패킷을 캡슐화하여 공용 네트워크를 통해 패킷을 전송하기 위한 안전한 개인 경로를 제공합니다. GRE(Generic Routing Encapsulation)는 네트워크를 통해 패킷을 전송하는 데 사용되는 IP 캡슐화 프로토콜입니다. 정보는 GRE 터널을 통해 한 네트워크에서 다른 네트워크로 전송됩니다.

GRE 터널링은 기존 물리적 및 기타 논리적 엔드포인트 위에서 작동하는 라우팅 가능한 터널 엔드포인트를 통해 수행됩니다. GRE 터널은 한 엔드포인트를 다른 엔드포인트에 연결하고 엔드포인트 간에 명확한 데이터 경로를 제공합니다.

이 주제는 다음에 대해 설명합니다.

GRE 터널 포트 구성

라우터에서 GRE 터널을 구성하려면 라우터의 네트워크 포트 또는 업링크 포트를 터널 서비스용 GRE 터널 포트로 변환합니다. gr-fpc/pic/port라는 각 물리적 터널 포트에는 하나 이상의 논리적 인터페이스가 있을 수 있으며, 각 인터페이스는 GRE 터널입니다.

GRE 터널 포트로 변환한 후에는 물리적 포트를 네트워크 트래픽에 사용할 수 없습니다.

라우터에서 GRE 터널 포트를 구성하려면 터널 서비스를 위해 예약할 논리적 터널 인터페이스와 초당 기가비트 단위의 대역폭을 생성해야 합니다. tunnel-services bandwidth (1g | 10g) [edit chassis fpc slot-number pic number] 계층 수준에 문을 포함합니다.

GRE 터널 포트를 구성하려면 라우터에서 사용되지 않는 물리적 포트를 사용하여 아래와 같이 논리적 터널 인터페이스를 생성합니다.

user@host# edit chassis

fpc 0 {

pic 0 {

tunnel-services {

port port-number;

}

}

}

이렇게 하면 gr- 인터페이스도 생성됩니다.

일반 라우팅 캡슐화를 사용하도록 터널 구성

일반적으로 GRE 터널 포트는 구성되자마자 작동하며 유효한 터널 소스 주소가 존재하거나 인터페이스가 작동하는 한 작동 상태를 유지합니다. 포트에서 구성하는 각 논리 인터페이스는 GRE 터널의 소스 또는 엔드포인트로 구성될 수 있습니다.

GRE를 사용하도록 터널 포트를 구성하려면 다음을 수행합니다.

GRE Keepalive 시간 개요

GRE(Generic Routing Encapsulation) 터널 인터페이스에는 터널이 다운되었을 때를 감지하는 메커니즘이 내장되어 있지 않습니다. keepalive 메시지를 탐지 메커니즘으로 사용하도록 설정할 수 있습니다.

keepalive 메시지에 대해 GRE 터널 인터페이스를 활성화하면 인터페이스는 정기적으로 원격 엔드포인트에 keepalive 요청 패킷을 보냅니다. GRE 터널에 대한 데이터 경로 전달이 모든 지점에서 올바르게 작동하면 keepalive 응답 패킷이 발신자에게 반환됩니다. 이러한 keepalive 메시지는 라우팅 엔진에 의해 처리됩니다.

물리적 또는 논리적 GRE 터널 인터페이스에서 keepalive 메시지를 구성할 수 있습니다. 물리적 인터페이스에 구성된 경우, keepalive 메시지는 물리적 인터페이스의 일부인 모든 논리적 인터페이스에 전송됩니다. 개별 논리적 인터페이스에 구성된 경우, keepalives는 해당 논리적 인터페이스에서만 전송됩니다.

keepalive 메시지가 전송되는 빈도와 터널을 작동 중단으로 표시하기 전에 인터페이스가 keepalive 응답을 기다리는 시간을 구성합니다.

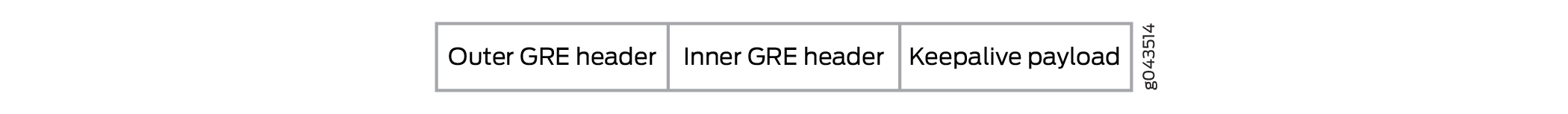

keepalive 요청 패킷은 그림 1에 나와 있습니다.

keepalive 페이로드에는 GRE keepalive 프로세스를 담당하는 애플리케이션에 keepalive 응답이 올바르게 전달되도록 하는 정보가 포함되어 있습니다.

외부 GRE 헤더에는 다음이 포함됩니다.

Source IP Address(소스 IP 주소) - keepalive 요청을 시작하는 엔드포인트의 IP 주소입니다

Destination IP Address(대상 IP 주소) - keepalive 요청을 수신하는 엔드포인트의 IP 주소입니다

GRE 프로토콜 ID—IP

내부 GRE 헤더에는 다음이 포함됩니다.

Source IP Address(소스 IP 주소) - keepalive 요청을 수신하는 엔드포인트의 IP 주소입니다

Destination IP Address(대상 IP 주소) - keepalive 요청을 시작하는 엔드포인트의 IP 주소입니다

GRE 프로토콜 ID—패킷 전달 엔진이 GRE keepalive 패킷으로 인식하는 값

Junos OS 릴리스 17.3R1부터 MX 시리즈 라우터에서 IPv6 GRE(Generic Routing Encapsulation) 터널 인터페이스를 구성할 수 있습니다. 이를 통해 IPv6 네트워크를 통해 GRE 터널을 실행할 수 있습니다. IPv6 GRE 터널 내에서 캡슐화할 수 있는 패킷 페이로드 제품군에는 IPv4, IPv6, MPLS 및 ISO가 포함됩니다. IPv6 전송 패킷의 단편화 및 리어셈블리는 지원되지 않습니다.

IPv6 GRE 터널 인터페이스를 구성하려면 계층 수준에서 및 destination 에 대한 source IPv6 [interfaces gr-0/0/0 unit 0 tunnel] 주소를 지정합니다.

Keepalive는 GRE IPv6에서 지원되지 않습니다.

또한보십시오

GRE Keepalive 시간 구성

GRE 터널 인터페이스에 대한 Keepalive 시간 및 보류 시간 구성

계층 수준에서 명령문과 hold-time 명령문을 모두 keepalive-time 포함하여 일반 라우팅 캡슐화(GRE) 터널 인터페이스에서 keepalives를 [edit protocols oam gre-tunnel interface interface-name] 구성할 수 있습니다.

GRE 인터페이스에서 keepalives가 올바르게 작동하려면 계층 수준에서도 [edit interfaces interface-name unit unit] 문을 포함해야 family inet 합니다. 이 명령문을 포함하지 않으면 인터페이스가 다운된 것으로 표시됩니다.

GRE 터널 인터페이스를 구성하려면 다음을 수행합니다.

GRE 터널 인터페이스의 keepalive 시간을 구성하려면 다음을 수행합니다.

GRE 터널 인터페이스의 계층 수준에서 OAM(Operation, Administration, and Maintenance) 프로토콜을

[edit protocols]구성합니다.[edit] user@host# edit protocols oam

OAM 프로토콜에 대한 GRE 터널 인터페이스 옵션을 구성합니다.

[edit protocols oam] user@host# edit gre-tunnel interface interface-name

GRE 터널 인터페이스의 keepalive 시간을 1초에서 50초로 구성합니다.

[edit protocols oam gre-tunnel interface interface-name] user@host# set keepalive-time seconds

보류 시간을 5초에서 250초까지 구성합니다. 보류 시간은 keepalive 시간의 두 배 이상이어야 합니다.

[edit protocols oam gre-tunnel interface interface-name] user@host# set hold-time seconds

GRE Keepalive 시간 구성 표시

GRE 터널 인터페이스에 keepalive 시간 정보 표시

목적

keepalive 시간 및 보류 시간 매개변수가 구성되고 보류 시간이 만료되면 GRE 터널 인터페이스의 현재 상태 정보를 표시합니다.

행동

GRE 터널 인터페이스(예: gr-3/3/0.3)에서 현재 상태 정보를 확인하려면 및 show interfaces gr-3/3/0.3 extensive 작동 명령을 실행합니다show interfaces gr-3/3/0.3 terse.

gr-3/3/0.3 간결한 인터페이스 표시

user@host> show interfaces gr-3/3/0.3 terse

Interface Admin Link Proto Local Remote

gr-3/3/0.3 up up inet 192.0.2.1/24

mpls

show interfaces gr-3/3/0.3 광범위

user@host> show interfaces gr-3/3/0.3 extensive

Logical interface gr-3/3/0.3 (Index 73) (SNMP ifIndex 594) (Generation 900)

Flags: Point-To-Point SNMP-Traps 0x4000 IP-Header 10.1.19.11:10.1.19.12:47:df:64:0000000000000000 Encapsulation: GRE-NULL

Gre keepalives configured: On, Gre keepalives adjacency state: down

^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^

Traffic statistics:

Input bytes : 15629992

Output bytes : 15912273

Input packets: 243813

Output packets: 179476

Local statistics:

Input bytes : 15322586

Output bytes : 15621359

Input packets: 238890

Output packets: 174767

Transit statistics:

Input bytes : 307406 0 bps

Output bytes : 290914 0 bps

Input packets: 4923 0 pps

Output packets: 4709 0 pps

Protocol inet, MTU: 1476, Generation: 1564, Route table: 0

Flags: Sendbcast-pkt-to-re

Addresses, Flags: Dest-route-down Is-Preferred Is-Primary

^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^

Destination: 192.0.2/24, Local: 192.0.2.1, Broadcast: 192.0.2.255, Generation: 1366

Protocol mpls, MTU: 1464, Maximum labels: 3, Generation: 1565, Route table: 0

보류 시간이 만료되는 경우:

인터페이스가 트래픽을 보내거나 받을 수 없더라도 GRE 터널은 작동 상태를 유지합니다.

Link상태는 이고Up은Gre keepalives adjacency stateDown입니다.

의미

보류 시간이 만료되면 keepalive 시간 및 보류 시간 매개변수가 있는 GRE 터널 인터페이스의 현재 상태 정보가 예상대로 표시됩니다.

GRE 터널에서 단편화 활성화

GRE(Generic Routing Encapsulation) 터널에서 IPv4 패킷의 단편화를 활성화하려면 계층 수준에서 기존 GRE 구성 [edit interfaces] 의 일부로 터널에 대한 명령문과 최대 전송 단위(MTU) 설정을 포함합니다clear-dont-fragment-bit.

[edit interfaces]

gr-fpc/pic/port {

unit logical-unit-number {

clear-dont-fragment-bit;

...

family inet {

mtu 1000;

...

}

}

}

이 문은 패킷 크기에 관계없이 패킷 헤더의 DF(Don't Fragment) 비트를 지웁니다. 패킷 크기가 터널 최대 전송 단위(MTU) 값을 초과하면 패킷은 캡슐화 전에 단편화됩니다. AS 또는 멀티서비스 PIC에서 구성 가능한 최대 MTU 크기는 9192바이트입니다.

명령문은 clear-dont-fragment-bit MX 시리즈 라우터와 M320 라우터를 제외한 모든 M 시리즈 라우터에서만 지원됩니다.

SRX 플랫폼에서 GRE 터널의 DF 비트 지우기는 디바이스가 패킷 또는 선택적 패킷 모드인 경우에만 지원됩니다. 이 기능은 플로우 모드에서 지원되지 않습니다. 그 결과, 플로우 모드에서 DF 비트가 설정된 GRE 인터페이스의 MTU를 초과하는 패킷은 GRE 인터페이스에 구성되었음에도 불구하고 clear-dont-fragment-bit 삭제됩니다.

단편화는 IPv4 기반 GRE 터널에서 캡슐화되는 IPv4 패킷에서만 활성화됩니다.

이 구성은 AS 또는 멀티서비스 인터페이스의 GRE 터널에서만 지원됩니다. 표준 터널 PIC 인터페이스에서 캡슐화 유형으로 커밋 gre-fragmentation 하면 PIC가 온라인 상태가 될 때 다음과 같은 콘솔 로그 메시지가 나타납니다.

gr-fpc/pic/port: does not support this encapsulation

패킷 전달 엔진은 GRE 캡슐화 패킷의 외부 IP 헤더에 있는 IP 식별 필드를 업데이트하여 단편화 후 패킷의 리어셈블리가 가능하도록 합니다. 문 또는 문으로 allow-fragmentation 터널 키를 구성해야 clear-dont-fragment-bit 했던 이전 CLI 제약 조건 검사는 더 이상 적용되지 않습니다.

MPLS 프로토콜 제품군이 clear-dont-fragment-bit 활성화된 인터페이스에서 문을 구성할 때는 MTU 값을 지정해야 합니다. 이 MTU 값은 지원되는 최대 값(9192)보다 크지 않아야 합니다.