IPsec 개요

Junos VPN Site Secure 이해하기

Junos VPN Site Secure는 멀티서비스 라인 카드(MS-DPC, MS-MPC 및 MS-MIC)에서 지원되는 IPsec 기능 모음으로, 13.2 이전 Junos 릴리스에서는 IPsec 서비스라고 불렸습니다. Junos OS 릴리스 13.2 및 이후 버전에서는 IPsec 기능이라는 용어가 적응형 서비스 및 암호화 서비스 PIC에서 IPsec 구현을 지칭하는 데만 사용됩니다. 이 주제는 Junos VPN Site Secure의 개요를 제공하며 다음 섹션으로 구성되어 있습니다.

- IPsec

- 보안 연결

- IKE(Internet Key Exchange)

- NAT-T에 대한 비지원

- ES PIC의 IPsec과 멀티서비스 라인 카드의 Junos VPN Site Secure 비교

IPsec

IPsec 아키텍처는 IP 버전 4(IPv4) 및 IP 버전 6(IPv6) 네트워크 계층을 위한 보안 제품군을 제공합니다. 이 도구 모음은 출처 인증, 데이터 무결성, 기밀성, 재생 보호 및 출처 부인 방지와 같은 기능을 제공합니다. IPsec 외에도 Junos OS는 키 생성 및 교환 메커니즘을 정의하고 보안 연결(SA)을 관리하는 Internet Key Exchange(IKE)도 지원합니다.

또한 IPsec은 모든 네트워크 계층 프로토콜과 함께 사용할 수 있는 보안 연결 및 키 관리 프레임워크를 정의합니다. SA는 두 IP 계층 엔터티 간의 트래픽에 적용할 보호 정책을 지정합니다. IPsec은 두 피어 간에 보안 터널을 제공합니다.

보안 연결

IPsec 보안 서비스를 사용하려면 호스트 간에 SA를 생성합니다. SA는 두 호스트가 IPsec을 통해 서로 안전하게 통신할 수 있도록 하는 단순 연결입니다. SA에는 두 가지 유형이 있습니다.

-

수동 SA는 협상이 필요하지 않습니다. 키를 포함한 모든 값은 정적이며 구성에 지정됩니다. 수동 SA는 사용할 SPI(Security Parameter Index) 값, 알고리즘 및 키를 정적으로 정의하며, 터널의 양쪽 끝에서 일치하는 구성이 필요합니다. 통신이 이루어지려면 각 피어에 동일한 구성 옵션이 있어야 합니다.

-

동적 SA에는 추가 구성이 필요합니다. 동적 SA를 사용하면 먼저 IKE를 구성한 다음 SA를 구성합니다. IKE(Internet Key Exchange)는 동적 보안 연결을 생성합니다. IPsec에 대한 SA를 협상합니다. IKE(Internet Key Exchange) 구성은 피어 보안 게이트웨이와의 보안 IKE 연결을 설정하는 데 사용되는 알고리즘과 키를 정의합니다. 그런 다음 이 연결을 사용하여 동적 IPsec SA에서 사용하는 키 및 기타 데이터에 동적으로 동의합니다. IKE(Internet Key Exchange) SA는 먼저 협상된 다음 동적 IPsec SA를 결정하는 협상을 보호하는 데 사용됩니다.

IKE(Internet Key Exchange)

IKE는 동적 SA를 생성하는 키 관리 프로토콜입니다. IPsec에 대한 SA를 협상합니다. IKE(Internet Key Exchange) 구성은 피어 보안 게이트웨이와의 보안 연결을 설정하는 데 사용되는 알고리즘과 키를 정의합니다.

IKE(Internet Key Exchange)는 다음 작업을 수행합니다.

-

IKE(Internet Key Exchange) 및 IPsec 매개 변수를 협상하고 관리합니다.

-

보안 키 교환을 인증합니다.

-

비밀번호가 아닌 공유 비밀번호와 공개 키를 사용하여 상호 피어 인증을 제공합니다.

-

ID 보호를 제공합니다(기본 모드).

이제 두 가지 버전의 IKE 프로토콜(IKEv1 및 IKEv2)이 지원됩니다. IKE(Internet Key Exchange)는 보안 속성을 협상하고 공유 암호를 설정하여 양방향 IKE(Internet Key Exchange) SA를 형성합니다. IKE에서 인바운드 및 아웃바운드 IPsec SA가 설정되고 IKE SA가 교환을 보호합니다. Junos OS 릴리스 11.4부터 기본적으로 모든 M Series, MX 시리즈 및 T 시리즈 라우터에서 IKEv1과 IKEv2가 모두 지원됩니다. 또한 IKE는 키 자료를 생성하고, Perfect Forward Secrecy를 제공하며, ID를 교환합니다.

Junos OS 릴리스 18.2R1부터는 MS-MPC 또는 MS-MIC가 있는 MX 시리즈 라우터를 IKE 응답자로만 작동하도록 구성할 수 있습니다. 이 응답자 전용 모드에서 MX 시리즈 라우터는 IKE 협상을 시작하지 않고 피어 게이트웨이에 의해 시작된 IKE 협상에만 응답합니다. 이는 Cisco 디바이스와 같은 다른 벤더의 장비와 상호 운용할 때 필요할 수 있습니다. MX 시리즈는 트래픽 선택기의 프로토콜 및 포트 값을 지원하지 않기 때문에 이러한 값을 예상하는 다른 벤더의 피어 게이트웨이에 대한 IPsec 터널을 시작할 수 없습니다. MX 시리즈에서 응답 전용 모드를 구성함으로써 MX는 피어 게이트웨이에서 시작된 IKE 협상에서 트래픽 선택기를 수락할 수 있습니다.

Junos OS 릴리스 18.2R1부터는 MS-MPC 또는 MS-MIC를 사용하여 MX 시리즈 라우터를 구성하여 전체 인증서 체인 대신 인증서 기반 IKE 인증에 대한 최종 엔터티 인증서만 전송할 수 있습니다. 이렇게 하면 IKE(Internet Key Exchange) 단편화를 방지할 수 있습니다.

Junos OS 릴리스 19.1R1부터는 IKE 협상 중 VPN 피어 디바이스의 유효성 검사에 사용되는 IKE ID(IKE ID)에 고유 이름 지원이 추가됩니다. MX 시리즈 라우터가 원격 피어로부터 수신하는 IKE ID는 IPv4 또는 IPv6 주소, 호스트 이름, 정규화된 도메인 이름(FQDN) 또는 고유 이름(DN)일 수 있습니다. 원격 피어가 보낸 IKE ID는 MX 시리즈 라우터가 예상하는 것과 일치해야 합니다. 그렇지 않으면 IKE ID 유효성 검사가 실패하고 VPN이 설정되지 않습니다.

NAT-T에 대한 비지원

릴리스 17.4R1 Junos OS 이전에는 MX 시리즈 라우터의 Junos VPN Site Secure IPsec 기능 제품군에 대해 NAT-T(네트워크 주소 변환-Traversal)가 지원되지 않으며, 지원되지 않는 NAT-T가 실행되지 않도록 MX 시리즈 라우터에서 NAT-T를 비활성화해야 합니다( IPsec 보호 패킷으로 NAT 처리를 위해 MX 시리즈 라우터에서 NAT-T 비활성화 참조)). NAT-T는 IPsec에 의해 보호되는 데이터가 주소 변환을 위해 NAT 디바이스를 통과할 때 발생하는 IP 주소 변환 문제를 해결하는 방법입니다.

ES PIC의 IPsec과 멀티서비스 라인 카드의 Junos VPN Site Secure 비교

표 1 은 ES PIC 인터페이스의 IPsec 기능, Adaptive Services PIC의 IPsec 및 멀티서비스 라인 카드의 Junos VPN Site Secure를 비교합니다.

| ES PIC 구성 |

AS 및 멀티서비스 라인 카드 구성 |

|---|---|

[edit security ipsec]

proposal {...}

|

[edit services ipsec-vpn ipsec]

proposal {...}

|

[edit security ipsec]

policy {...}

|

[edit services ipsec-vpn ipsec]

policy {...}

|

[edit security ipsec]

security-association sa-dynamic {...}

|

[edit services ipsec-vpn rule rule-name]

term term-name match-conditions {...}

then dynamic {...}]

|

[edit security ipsec]

security-association sa-manual {...}

|

[edit services ipsec-vpn rule rule-name]

term term-name match-conditions {...}

then manual {...}]

|

[edit security ike]

proposal {...}

|

[edit services ipsec-vpn ike]

proposal {...}

|

[edit security ike]

policy {...}

|

[edit services ipsec-vpn ike]

policy {...}

|

| 사용할 수 없음 |

[edit services ipsec-vpn]

rule-set {...}

|

| 사용할 수 없음 |

[edit services ipsec-vpn]

service-set {...}

|

[edit interfaces es-fpc/pic/port] tunnel source address |

[edit services ipsec-vpn service-set set-name ipsec-vpn local-gateway address] |

[edit interfaces es-fpc/pic/port] tunnel destination address |

[edit services ipsec-vpn rule rule-name] remote-gateway address |

두 플랫폼(멀티서비스 및 ES) 모두에서 동일한 명령문과 속성이 많이 유효하지만 구성은 상호 교환할 수 없습니다. 라우터에 설치된 PIC 유형에 대한 전체 구성을 커밋해야 합니다.

인증 알고리즘

인증은 발신자의 신원을 확인하는 프로세스입니다. 인증 알고리즘은 공유 키를 사용하여 IPsec 디바이스의 신뢰성을 확인합니다. Junos OS는 다음과 같은 인증 알고리즘을 사용합니다.

MD5(메시지 다이제스트 5)는 단방향 해시 함수를 사용하여 임의의 길이의 메시지를 128비트의 고정 길이 메시지 다이제스트로 변환합니다. 변환 프로세스 때문에 결과 메시지 다이제스트에서 원래 메시지를 거꾸로 계산하여 계산하는 것은 수학적으로 불가능합니다. 마찬가지로, 메시지의 단일 문자를 변경하면 매우 다른 메시지 다이제스트 번호가 생성됩니다.

메시지가 변조되지 않았는지 확인하기 위해 Junos OS는 계산된 메시지 다이제스트를 공유 키로 복호화된 메시지 다이제스트와 비교합니다. Junos OS는 추가 해싱 수준을 제공하는 MD5 HMAC(Hashed Message 인증 코드) 변형을 사용합니다. MD5는 AH(인증 헤더), ESP(Encapsulating 보안 페이로드) 및 IKE(Internet Key Exchange)와 함께 사용할 수 있습니다.

보안 해시 알고리즘 1(SHA-1)은 MD5보다 더 강력한 알고리즘을 사용합니다. SHA-1은 길이가 264비트 미만인 메시지를 수신하고 160비트 메시지 다이제스트를 생성합니다. 큰 메시지 다이제스트는 데이터가 변경되지 않았으며 올바른 소스에서 시작되었는지 확인합니다. Junos OS는 추가 수준의 해싱을 제공하는 SHA-1 HMAC 변형을 사용합니다. SHA-1은 AH, ESP, IKE와 함께 사용할 수 있습니다.

SHA-256, SHA-384 및 SHA-512(때로는 SHA-2라는 이름으로 그룹화됨)는 SHA-1의 변형이며 더 긴 메시지 다이제스트를 사용합니다. Junos OS는 모든 버전의 AES(Advanced Encryption Standard), DES(Data Encryption Standard) 및 3DES(Triple DES) 암호화의 모든 버전을 처리할 수 있는 SHA-256 버전을 지원합니다.

암호화 알고리즘

암호화는 권한이 없는 사용자가 해독할 수 없도록 데이터를 안전한 형식으로 인코딩합니다. 인증 알고리즘과 마찬가지로 공유 키는 IPsec 디바이스의 신뢰성을 검증하기 위해 암호화 알고리즘과 함께 사용됩니다. Junos OS는 다음과 같은 암호화 알고리즘을 사용합니다.

데이터 암호화 DES-CBC(Standard cipher-block chaining)는 대칭 비밀 키 블록 알고리즘입니다. DES는 64비트의 키 크기를 사용하며, 여기서 8비트는 오류 감지에 사용되고 나머지 56비트는 암호화를 제공합니다. DES는 순열 및 대체를 포함하여 공유 키에 대한 일련의 간단한 논리 연산을 수행합니다. CBC는 DES에서 64비트 출력의 첫 번째 블록을 가져와 이 블록을 두 번째 블록과 결합하고 이를 DES 알고리즘에 다시 공급하고 모든 후속 블록에 대해 이 프로세스를 반복합니다.

트리플 DES-CBC(3DES-CBC)는 DES-CBC와 유사한 암호화 알고리즘이지만 168비트(3 x 56비트) 암호화에 3개의 키를 사용하기 때문에 훨씬 더 강력한 암호화 결과를 제공합니다. 3DES는 첫 번째 키를 사용하여 블록을 암호화하고, 두 번째 키를 사용하여 블록을 복호화하고, 세 번째 키를 사용하여 블록을 다시 암호화하는 방식으로 작동합니다.

AES(Advanced Encryption Standard)는 벨기에 암호학자 Joan Daemen 박사와 Vincent Rijmen 박사가 개발한 Rijndael 알고리즘을 기반으로 하는 차세대 암호화 방법입니다. 128비트 블록과 세 가지 키 크기(128, 192, 256비트)를 사용합니다. 키 크기에 따라 알고리즘은 바이트 대체, 열 혼합, 행 이동 및 키 추가를 포함하는 일련의 계산(10, 12 또는 14라운드)을 수행합니다. IPsec과 함께 AES를 사용하는 것은 RFC 3602, AES-CBC 암호 알고리즘 및 IPsec에서의 사용에 정의되어 있습니다.

Junos OS 릴리스 17.3R1부터, MS-MPC 및 MS-MIC에 대해 AES-GCM(Advanced Encryption Standard in Galois/Counter Mode)이 지원됩니다. 그러나 Junos FIPS 모드의 경우 AES-GCM은 Junos OS 릴리스 17.3R1에서 지원되지 않습니다. Junos OS 릴리스 17.4R1부터 AES-GCM은 Junos FIPS 모드에서 지원됩니다. AES-GCM은 인증과 개인 정보 보호를 모두 제공하도록 설계된 인증된 암호화 알고리즘입니다. AES-GCM은 이진 Galois 필드에 대한 범용 해싱을 사용하여 인증된 암호화를 제공하고 수십 Gbps의 데이터 속도로 인증된 암호화를 허용합니다.

또한보십시오

IPsec 프로토콜

IPsec 프로토콜은 라우터에 의해 보호되는 패킷에 적용되는 인증 및 암호화 유형을 결정합니다. Junos OS는 다음과 같은 IPsec 프로토콜을 지원합니다.

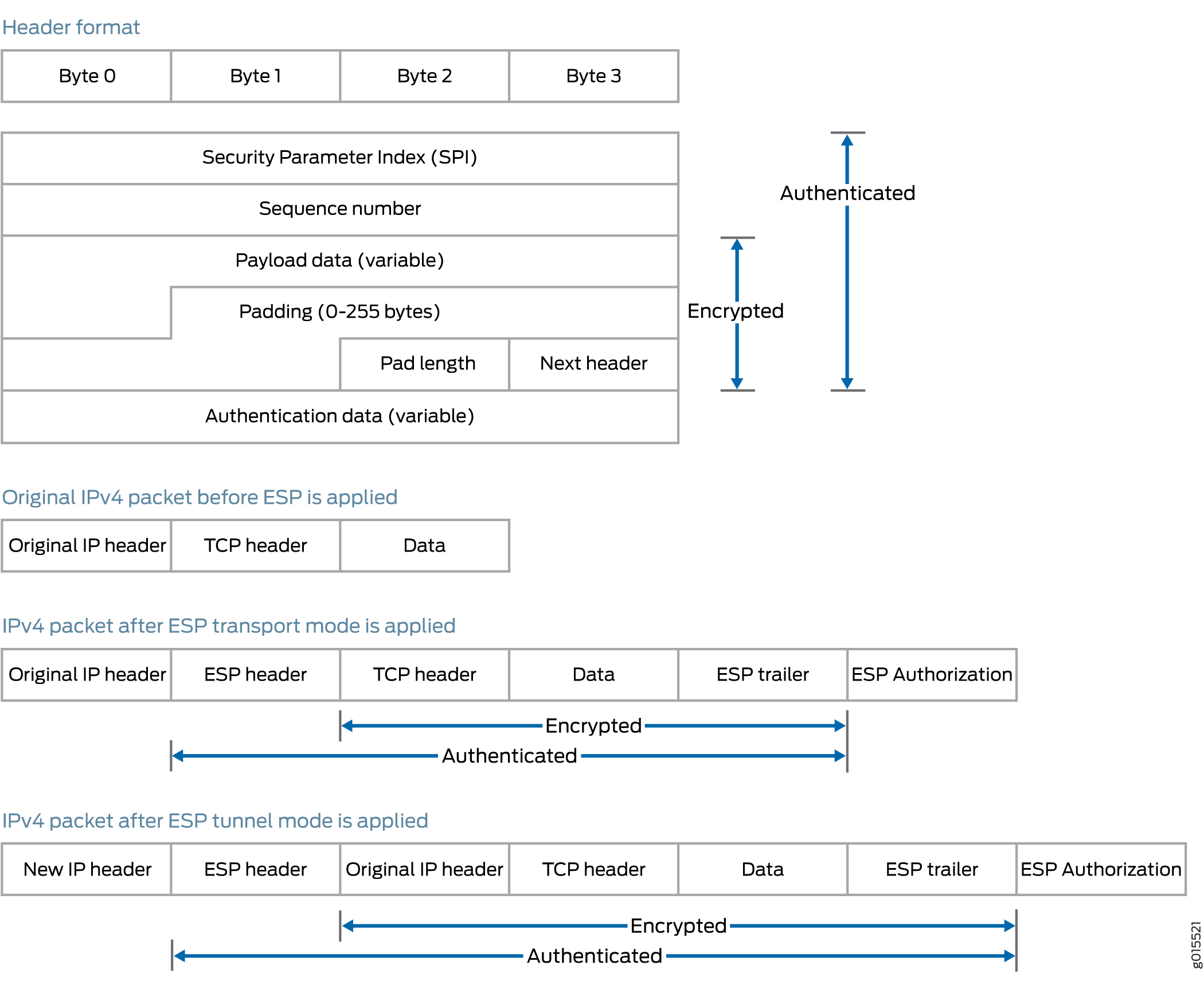

AH—RFC 2402에 정의된 AH는 IPv4 및 IPv6 패킷에 대한 무연결 무결성 및 데이터 원본 인증 기능을 제공합니다. 또한 재생에 대한 보호 기능도 제공합니다. AH는 가능한 한 많은 IP 헤더와 상위 프로토콜 데이터를 인증합니다. 그러나 일부 IP 헤더 필드는 전송 중에 변경될 수 있습니다. 이러한 필드의 값은 보낸 사람이 예측할 수 없기 때문에 AH로 보호할 수 없습니다. IP 헤더에서 AH는 IPv4 패킷

Next Header필드와 IPv6 패킷 필드의Protocol값51으로 식별할 수 있습니다. AH가 제공하는 IPsec 보호의 예가 그림 1에 나와 있습니다.참고:AH는 T 시리즈, M120, M320 라우터에서는 지원되지 않습니다.

ESP - RFC 2406에 정의된 ESP는 암호화 및 제한된 트래픽 흐름 기밀성 또는 무연결 무결성, 데이터 원본 인증 및 안티리플레이 서비스를 제공할 수 있습니다. IP 헤더에서 ESP는 IPv4 패킷 필드와

Next HeaderIPv6 패킷 필드에서 의50Protocol값을 식별할 수 있습니다. ESP가 제공하는 IPsec 보호의 예는 그림 2에 나와 있습니다.

번들 - AH와 ESP를 비교할 때, 두 프로토콜 모두에서 몇 가지 장점과 단점이 있습니다. ESP는 적절한 수준의 인증 및 암호화를 제공하지만 IP 패킷의 일부에 대해서만 수행합니다. 반대로 AH는 암호화를 제공하지는 않지만 전체 IP 패킷에 대한 인증은 제공합니다. 이 때문에 Junos OS는 프로토콜 번들이라는 세 번째 형태의 IPsec 프로토콜을 제공합니다. 번들 옵션은 AH 인증과 ESP 암호화의 하이브리드 조합을 제공합니다.

또한보십시오

UDP 캡슐화를 통한 IPsec 다중 경로 포워딩

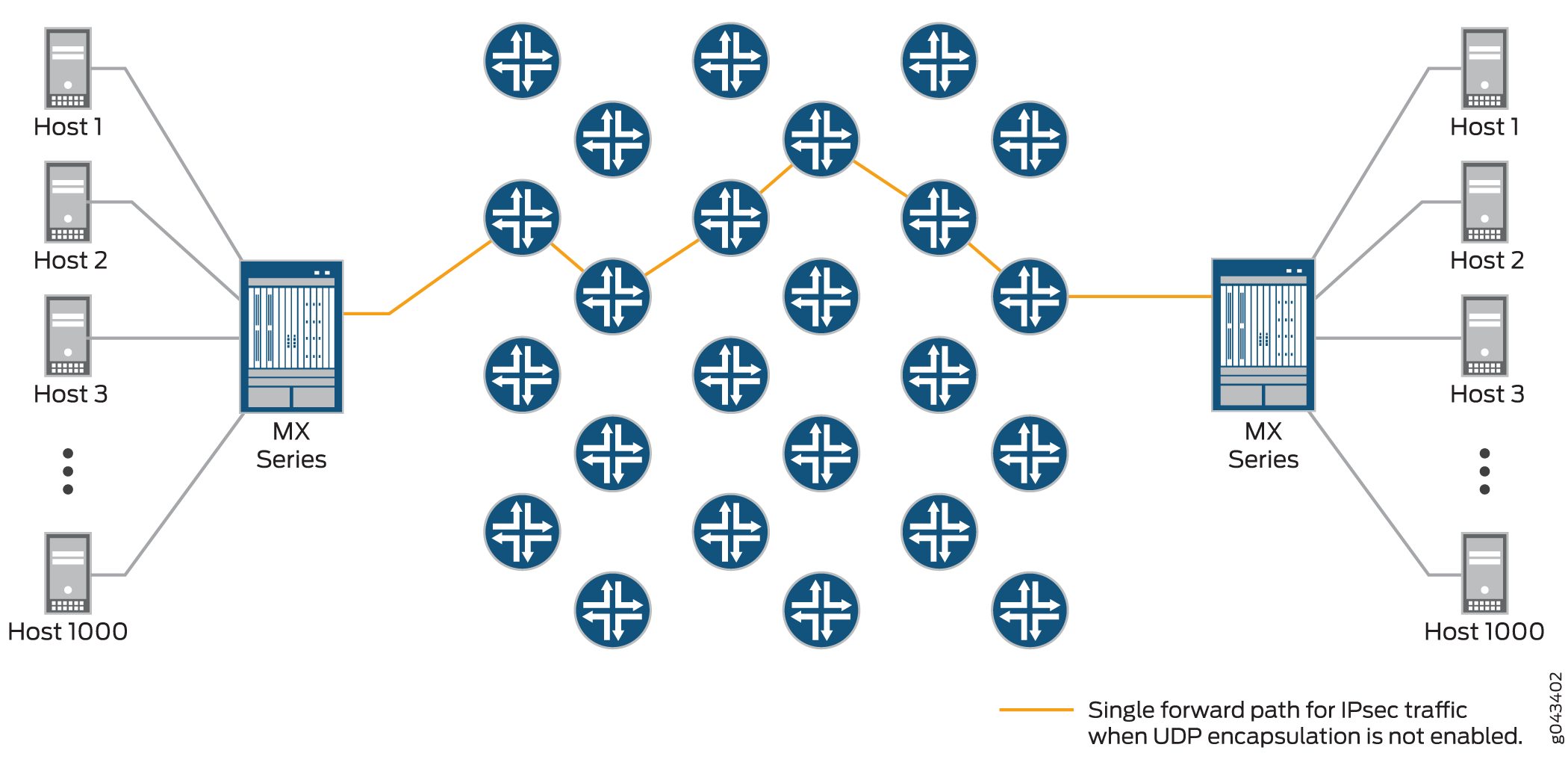

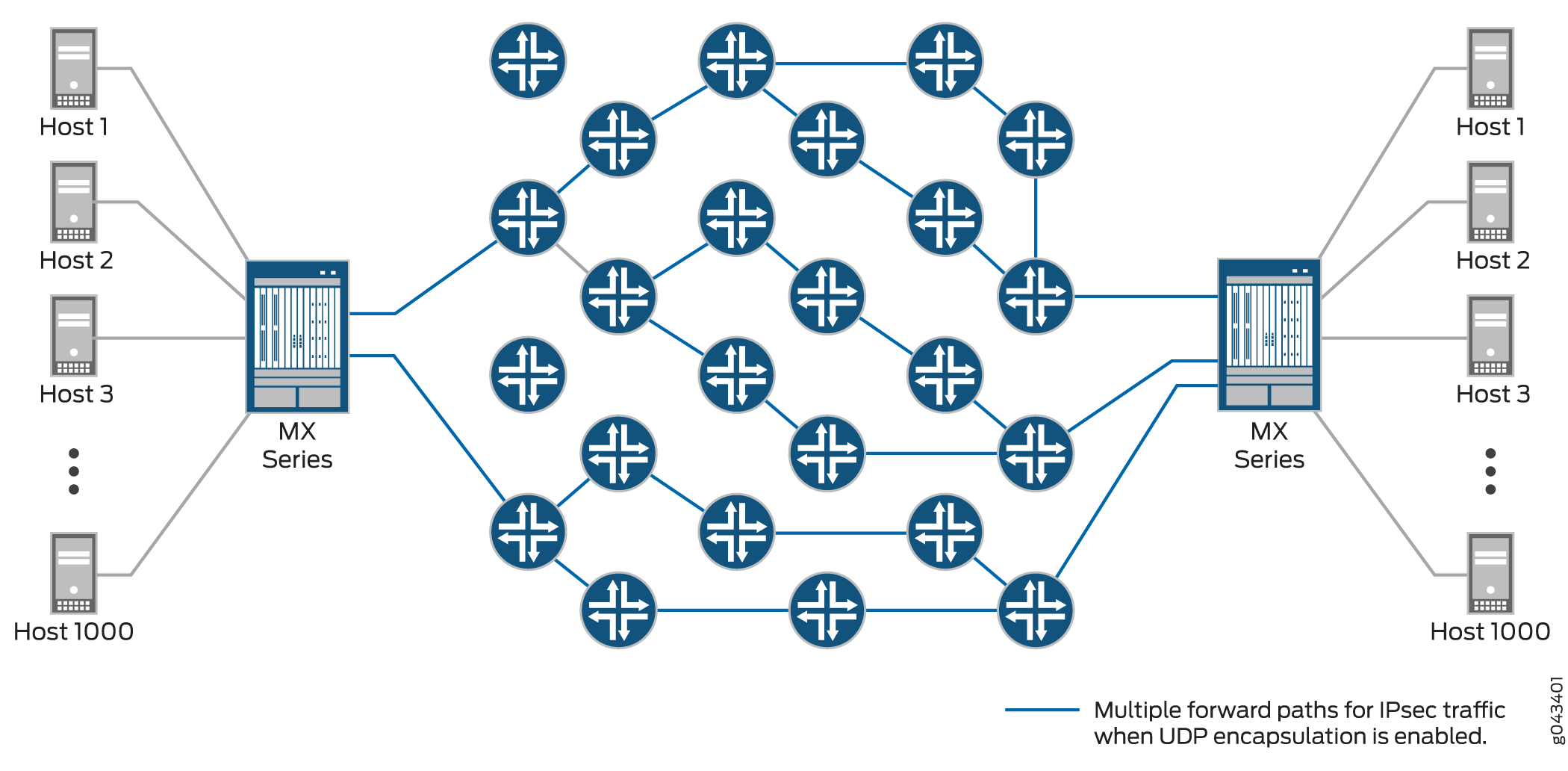

IPsec은 두 피어 간에 보안 터널을 제공하며, IPsec 캡슐화 패킷에는 변경되지 않는 터널 엔드포인트 IP가 포함된 IP 헤더가 있습니다. 그 결과 그림 3과 같이 피어 간에 단일 전달 경로가 선택됩니다. IPsec 트래픽이 수천 개의 호스트가 있는 데이터센터 간에 흐르는 경우 이 단일 경로 선택으로 처리량이 제한됩니다.

가 있는 IPsec

가 있는 IPsec

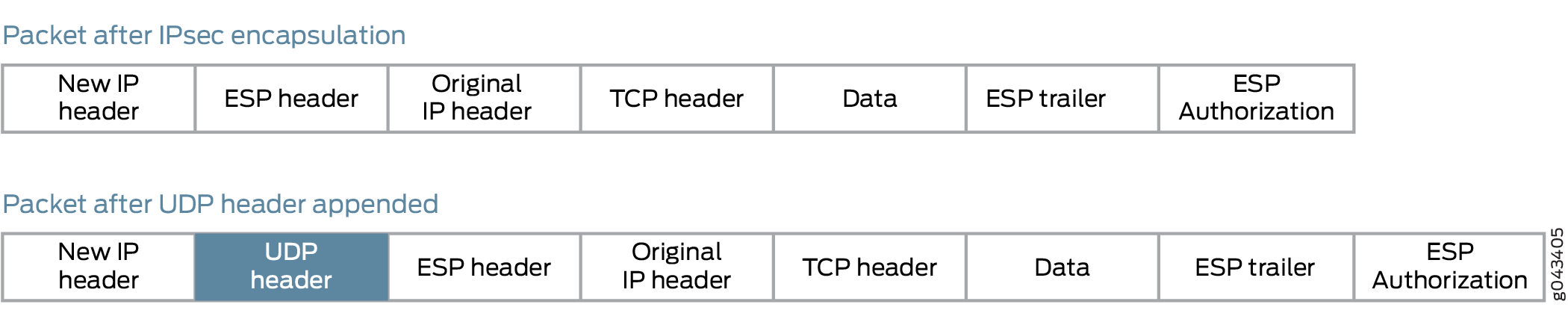

그림 4와 같이 ESP 헤더 뒤에 UDP 헤더를 추가하는 IPsec 패킷의 UDP 캡슐화를 활성화하면 이 문제를 극복할 수 있습니다. 이는 중간 라우터에 레이어 3 및 4 정보를 제공하고 IPsec 패킷은 그림 5와 같이 여러 경로를 통해 전달됩니다. 서비스 집합에 대해 UDP 캡슐화를 활성화합니다.

가 있는 IPsec

가 있는 IPsec

UDP 대상 포트를 구성하거나 기본값 4565를 사용할 수 있습니다. 4500은 네트워크 주소 변환(NAT) 순회에 대해 잘 알려진 포트이기 때문에 대상 포트로 구성할 수 없습니다.

Junos OS는 다음 데이터에 대해 작동하는 해시 함수를 통해 소스 UDP 포트를 생성합니다.

소스 IP 주소

대상 IP 주소

전송 프로토콜

전송 소스 포트

전송 대상 포트

난수

결과 해시의 마지막 2바이트만 사용되므로 내부 IP 헤더 세부 정보가 숨겨집니다.

NAT-T가 탐지되면 IPsec 패킷에 대한 UDP 캡슐화가 아닌 NAT-T UDP 캡슐화만 발생합니다.

또한보십시오

지원되는 IPsec 및 IKE(Internet Key Exchange) 표준

하나 이상의 MS-MPC, MS-MIC 또는 DPC가 장착된 라우터에서 캐나다 및 미국 버전의 Junos OS는 IP 보안(IPsec) 및 Internet Key Exchange(IKE)에 대한 표준을 정의하는 다음 RFC를 주로 지원합니다.

-

RFC 2085, HMAC-MD5 IP 인증 및 재생 방지

-

RFC 2401, 인터넷 프로토콜을 위한 보안 아키텍처 (RFC 4301에 의해 더 이상 사용되지 않음)

-

RFC 2402, IP 인증 헤더 (RFC 4302에 의해 더 이상 사용되지 않음)

-

RFC 2403, ESP 및 AH 내에서 HMAC-MD5-96 사용

-

RFC 2404, ESP 및 AH 내에서 HMAC-SHA-1-96 사용 (RFC 4305에 의해 더 이상 사용되지 않음)

-

RFC 2405, 명시적 IV를 사용하는 ESP DES-CBC 암호 알고리즘

-

RFC 2406, IP ESP(Encapsulating 보안 페이로드)( RFC 4303 및 RFC 4305에 의해 더 이상 사용되지 않음)

-

RFC 2407, ISAKMP에 대한 인터넷 IP 보안 해석 도메인 (RFC 4306에 의해 더 이상 사용되지 않음)

-

RFC 2408, ISAKMP(Internet 보안 연결 및 키 관리 프로토콜)( RFC 4306에 의해 더 이상 사용되지 않음)

-

RFC 2409, IKE(Internet Key Exchange)( RFC 4306에 의해 더 이상 사용되지 않음)

-

RFC 2410, NULL 암호화 알고리즘 및 IPsec에서의 사용

-

RFC 2451, ESP CBC 모드 암호 알고리즘

-

RFC 2560, X.509 인터넷 공개 키 인프라 온라인 인증서 상태 프로토콜 - OCSP

-

RFC 3193, IPsec을 사용하여 L2TP 보안

-

RFC 3280, 인터넷 X.509 공개 키 인프라 인증서 및 인증서 해지 목록(CRL) 프로파일

-

RFC 3602, AES-CBC 암호 알고리즘 및 IPsec에서의 사용

-

RFC 3948, IPsec ESP 패킷의 UDP 캡슐화

-

RFC 4106, IPsec ESP(Encapsulating 보안 페이로드)에서 갈루아/카운터 모드(GCM) 사용

-

RFC 4210, 인터넷 X.509 공개 키 인프라 인증서 관리 프로토콜(CMP)

-

RFC 4211, 인터넷 X.509 CRMF(Public Key Infrastructure Certificate Request Message Format)

-

RFC 4301, 인터넷 프로토콜을 위한 보안 아키텍처

-

RFC 4302, IP 인증 헤더

-

RFC 4303, IP 캡슐화 보안 페이로드(ESP)

-

RFC 4305, 보안 페이로드(ESP) 및 인증 헤더(AH) 캡슐화를 위한 암호화 알고리즘 구현 요구 사항

-

RFC 4306, Internet Key Exchange(IKEv2) 프로토콜

-

RFC 4307, IKEv2(Internet Key Exchange Version 2)에서 사용하기 위한 암호화 알고리즘

-

RFC 4308, IPsec용 암호화 제품군

Junos OS에서는 Suite VPN-A만 지원됩니다.

-

RFC 4754, ECDSA(Elliptic Curve Digital Signature Algorithm)를 사용한 IKE 및 IKEv2 인증

-

RFC 4835, 보안 페이로드(ESP) 및 인증 헤더(AH) 캡슐화를 위한 암호화 알고리즘 구현 요구 사항

-

RFC 5996, IKEv2(Internet Key Exchange Protocol Version 2)( RFC 7296에 의해 더 이상 사용되지 않음)

-

RFC 7296, Internet Key Exchange 프로토콜 버전 2(IKEv2)

-

RFC 7427, IKEv2(Internet Key Exchange Version 2)의 서명 인증

-

RFC 7634, ChaCha20, Poly1305 및 IKE(Internet Key Exchange Protocol) 및 IPsec에서의 사용

-

RFC 8200, 인터넷 프로토콜, 버전 6(IPv6) 사양

Junos OS는 IPsec 및 IKE(Internet Key Exchange)에 대해 다음 RFC를 부분적으로 지원합니다.

-

RFC 3526, IKE(Internet Key Exchange)를 위한 MODP(More Modular Exponential) Diffie-Hellman 그룹

-

RFC 5114, IETF 표준과 함께 사용하기 위한 추가 Diffie-Hellman 그룹

-

RFC 5903, IKE 및 IKEv2에 대한 소수 모듈로 A(ECP 그룹) 타원 곡선 그룹

다음 RFC 및 인터넷 초안은 표준을 정의하지 않지만 IPsec, IKE 및 관련 기술에 대한 정보를 제공합니다. IETF는 이를 "정보성"으로 분류합니다.

-

RFC 2104, HMAC: 메시지 인증을 위한 키 해싱

-

RFC 2412, OAKLEY 키 결정 프로토콜

-

RFC 3706, 트래픽 기반 방법으로 Dead Internet Key Exchange(IKE) 피어를 감지

-

인터넷 초안 draft-eastlake-sha2-02.txt, 미국 보안 해시 알고리즘(SHA 및 HMAC-SHA)( 2006년 7월 만료)

또한보십시오

IPSec 용어 및 약어

3DES(Triple Data Encryption Standard)

세 개의 서로 다른 키로 데이터를 세 번 처리하여 168비트 암호화를 제공하는 향상된 DES 알고리즘입니다.

적응형 서비스 PIC

M Series 및 T 시리즈 플랫폼에서 IPsec 서비스와 네트워크 주소 변환(NAT), 스테이트풀 방화벽 등의 기타 서비스를 제공하는 차세대 PIC(Physical Interface Card)입니다.

고급 암호화 표준(AES)

Rijndael 알고리즘을 기반으로 하며 128비트 블록, 세 가지 키 크기(128, 192, 256비트) 및 여러 차례의 처리를 사용하여 데이터를 암호화하는 차세대 암호화 방법입니다.

인증 헤더(AH)

패킷의 내용이 변경되지 않았는지 확인하고(데이터 무결성) 발신자의 신원을 검증하는(데이터 소스 인증) IPsec 프로토콜의 구성 요소입니다. AH에 대한 자세한 내용은 RFC 2402를 참조하십시오.

인증 기관(CA)

디지털 인증서를 생성, 등록, 검증 및 해지하는 신뢰할 수 있는 타사 조직. CA는 사용자의 ID를 보장하고 메시지 암호화 및 암호 해독을 위한 공개 및 개인 키를 발급합니다.

인증서 해지 목록(CRL)

만료일 이전에 무효화된 디지털 인증서 목록(해지 이유 및 인증서를 발급한 기관의 이름을 포함)입니다. CRL은 손상된 디지털 인증서 및 서명의 사용을 방지합니다.

암호 블록 체인(CBC)

한 블록의 암호화 결과를 사용하여 다음 블록을 암호화하여 암호문 블록을 암호화하는 암호화 방법입니다. 복호화 시 각 암호문 블록의 유효성은 앞의 모든 암호문 블록의 유효성에 따라 달라집니다. DES 및 ESP와 함께 CBC를 사용하여 기밀성을 제공하는 방법에 대한 자세한 내용은 RFC 2405를 참조하십시오.

데이터 암호화 표준(DES)

단일 공유 키로 데이터를 처리하여 패킷 데이터를 암호화하고 복호화하는 암호화 알고리즘입니다. DES는 64비트 블록 단위로 작동하며 56비트 암호화를 제공합니다.

디지털 인증서

개인 및 공개 키 기술을 사용하여 인증서 작성자의 ID를 확인하고 피어에 키를 배포하는 전자 파일입니다.

ES PIC

M Series 및 T 시리즈 플랫폼에서 IPsec을 위한 1세대 암호화 서비스 및 소프트웨어 지원을 제공하는 PIC입니다.

ESP(Encapsulating 보안 페이로드)

IPv4 또는 IPv6 패킷의 데이터를 암호화하고, 데이터 무결성을 제공하고, 데이터 소스 인증을 보장하는 데 사용되는 IPsec 프로토콜의 구성 요소입니다. ESP에 대한 자세한 내용은 RFC 2406을 참조하십시오.

HMAC(Hashed Message Authentication Code)

암호화 해시 함수를 사용한 메시지 인증 메커니즘입니다. HMAC는 비밀 공유 키와 함께 MD5 또는 SHA-1과 같은 모든 반복 암호화 해시 함수와 함께 사용할 수 있습니다. HMAC에 대한 자세한 내용은 RFC 2104를 참조하십시오.

Internet Key Exchange(IKE)

IPsec을 사용하여 모든 호스트 또는 라우터에 대한 공유 보안 매개 변수를 설정합니다. IKE(Internet Key Exchange)는 IPsec에 대한 SA를 설정합니다. IKE에 대한 자세한 내용은 RFC 2407을 참조하십시오.

메시지 다이제스트 5(MD5)

임의의 길이의 데이터 메시지를 가져와 128비트 메시지 다이제스트를 생성하는 인증 알고리즘입니다. 자세한 정보는 RFC 1321을 참조하십시오.

PFS(Perfect Forward Secrecy)

Diffie-Hellman 공유 비밀 값을 통해 추가 보안을 제공합니다. PFS를 사용하면 하나의 키가 손상되더라도 이전 키와 후속 키는 이전 키에서 파생되지 않기 때문에 안전합니다.

PKI(Public Key Infrastructure)

공용 네트워크 사용자가 신뢰할 수 있는 기관을 통해 획득하고 피어와 공유하는 공용 및 개인 암호화 키 쌍을 사용하여 데이터를 안전하고 비공개로 교환할 수 있도록 하는 신뢰 계층입니다.

등록 기관(RA)

CA를 대신하여 사용자의 ID를 보장하는 신뢰할 수 있는 타사 조직입니다.

라우팅 엔진

라우팅 프로토콜 프로세스, 인터페이스 프로세스, 일부 섀시 구성 요소, 시스템 관리 및 사용자 액세스를 처리하는 Junos OS 기반 라우터의 PCI 기반 아키텍처 부분입니다.

보안 연결(SA)

IKE(Internet Key Exchange) 또는 IPsec이 작동하기 전에 두 네트워크 디바이스 간에 합의해야 하는 사양입니다. SA는 주로 프로토콜, 인증 및 암호화 옵션을 지정합니다.

SADB(보안 연결 데이터베이스)

모든 SA가 IPsec에 의해 저장, 모니터링 및 처리되는 데이터베이스입니다.

보안 해시 알고리즘 1(SHA-1)

길이가 264비트 미만인 데이터 메시지를 가져와 160비트 메시지 다이제스트를 생성하는 인증 알고리즘입니다. SHA-1에 대한 자세한 내용은 RFC 3174를 참조하십시오.

보안 해시 알고리즘 2(SHA-2)

SHA-1 인증 알고리즘의 후속 제품으로, SHA-1 변형 그룹(SHA-224, SHA-256, SHA-384, SHA-512)을 포함합니다. SHA-2 알고리즘은 더 큰 해시 크기를 사용하며 AES와 같은 향상된 암호화 알고리즘과 함께 작동하도록 설계되었습니다.

보안 정책 데이터베이스(SPD)

패킷 보안을 극대화하기 위해 SADB와 함께 작동하는 데이터베이스입니다. 인바운드 패킷의 경우, IPsec은 SPD를 확인하여 수신 패킷이 특정 정책에 대해 구성된 보안과 일치하는지 확인합니다. 아웃바운드 패킷의 경우, IPsec은 SPD를 확인하여 패킷을 보호해야 하는지 확인합니다.

보안 매개변수 인덱스(SPI)

네트워크 호스트 또는 라우터에서 SA를 고유하게 식별하는 데 사용되는 식별자입니다.

SCEP(Simple Certificate Enrollment Protocol)

CA 및 등록 기관(RA) 공개 키 배포, 인증서 등록, 인증서 해지, 인증서 쿼리 및 CRL(인증서 해지 목록) 쿼리를 지원하는 프로토콜입니다.

IPsec for ACX 시리즈 개요

주니퍼 네트웍스 Junos 운영체제(Junos OS)는 IPsec을 지원합니다. 이 주제에는 ACX 시리즈 유니버설 메트로 라우터에서 IPsec을 구성하는 방법에 대한 배경 정보를 제공하는 다음 섹션이 포함되어 있습니다.

IPsec은 ACX1100 AC 기반 라우터 및 ACX500 라우터에서만 지원됩니다. ACX1100-AC 및 ACX500 라우터의 서비스 체이닝(GRE, NAT 및 IPSec)은 지원되지 않습니다.

ACX5048 및 ACX5096 라우터는 IPsec 구성을 지원하지 않습니다.

Junos OS에서 지원하는 IPsec 및 IKE(Internet Key Exchange) 표준 목록은 Junos OS 계층 및 RFC 참조를 참조하십시오.

IPsec

IPsec 아키텍처는 IP 버전 4(IPv4) 네트워크 계층을 위한 보안 제품군을 제공합니다. 이 도구 모음은 출처 인증, 데이터 무결성, 기밀성, 재생 보호 및 출처 부인 방지와 같은 기능을 제공합니다. IPsec 외에도 Junos OS는 키 생성 및 교환 메커니즘을 정의하고 보안 연결을 관리하는 Internet Key Exchange(IKE)도 지원합니다.

또한 IPsec은 모든 전송 레이어 프로토콜과 함께 사용할 수 있는 보안 연결 및 키 관리 프레임워크를 정의합니다. 보안 연결은 두 IP 계층 엔터티 간의 트래픽에 적용할 보호 정책을 지정합니다. IPsec은 두 피어 간에 보안 터널을 제공합니다.

보안 연결

IPsec 보안 서비스를 사용하려면 호스트 간에 보안 연결을 생성해야 합니다. 보안 연결은 두 호스트가 IPsec을 통해 서로 안전하게 통신할 수 있도록 하는 단순 연결입니다. 보안 연결에는 두 가지 유형이 있습니다.

수동 보안 연결은 협상이 필요하지 않습니다. 키를 포함한 모든 값은 정적이며 구성에 지정됩니다. 수동 보안 연결은 사용할 SPI(Security Parameter Index) 값, 알고리즘 및 키를 정적으로 정의하며 터널의 양쪽 끝에서 일치하는 구성이 필요합니다. 통신이 이루어지려면 각 피어에 동일한 구성 옵션이 있어야 합니다.

동적 보안 연결에는 추가 구성이 필요합니다. 동적 보안 연결을 사용하면 IKE(Internet Key Exchange)를 먼저 구성한 다음 보안 연결을 구성합니다. IKE(Internet Key Exchange)는 동적 보안 연결을 생성합니다. IPsec에 대한 보안 연결을 협상합니다. IKE(Internet Key Exchange) 구성은 피어 보안 게이트웨이와의 보안 IKE 연결을 설정하는 데 사용되는 알고리즘과 키를 정의합니다. 그런 다음 이 연결을 사용하여 동적 IPsec 보안 연결에서 사용하는 키 및 기타 데이터에 동적으로 동의합니다. IKE(Internet Key Exchange) 보안 연결은 먼저 협상된 다음 동적 IPsec 보안 연결을 결정하는 협상을 보호하는 데 사용됩니다.

IKE(Internet Key Exchange)

IKE(Internet Key Exchange)는 동적 보안 연결을 생성하는 키 관리 프로토콜입니다. IPsec에 대한 보안 연결을 협상합니다. IKE(Internet Key Exchange) 구성은 피어 보안 게이트웨이와의 보안 연결을 설정하는 데 사용되는 알고리즘과 키를 정의합니다.

IKE(Internet Key Exchange)는 다음 작업을 수행합니다.

IKE(Internet Key Exchange) 및 IPsec 매개 변수를 협상하고 관리합니다.

보안 키 교환을 인증합니다.

비밀번호가 아닌 공유 비밀번호와 공개 키를 사용하여 상호 피어 인증을 제공합니다.

ID 보호를 제공합니다(기본 모드).

또한보십시오

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기를 사용하여 플랫폼에서 기능이 지원되는지 확인합니다.