IDP 센서 구성

침입 탐지 및 방지(IDP) 센서 구성을 통해 관리자는 SRX 시리즈 방화벽에서 침입 탐지 및 방지(IDP) 성능을 최적화하기 위한 설정을 구성할 수 있습니다. 메모리 및 세션 사용을 제한하고, 리소스 초과 시 트래픽 드롭을 제어하고, 높은 CPU 사용률을 관리하기 위해 IDP 지능형 바이패스를 구성하는 방법에 대해 설명합니다. 또한 장애 조치(failover) 중 처리 조건도 다룹니다.

IDP 서명 데이터베이스로 애플리케이션 서명을 생성할 수는 없지만 애플리케이션 식별을 실행하는 세션 수를 제한하고 애플리케이션 식별을 위한 메모리 사용량을 제한하도록 센서 설정을 구성할 수 있습니다.

자세한 내용은 다음 항목을 참조하세요.

침입 탐지 및 방지(IDP) 센서 구성 설정 이해

센서 구성 옵션은 다음과 같은 용도로 사용됩니다.

침입 탐지 및 방지(IDP) 세션 용량 및 메모리 제한에 가까워질 때 실행 조건을 기록합니다.

한도 초과 시 IDP 및 애플리케이션 식별에 의해 손실된 트래픽을 분석합니다.

IDP 서명 데이터베이스로 애플리케이션 서명을 생성할 수는 없지만 애플리케이션 식별을 실행하는 세션 수를 제한하고 애플리케이션 식별을 위한 메모리 사용량을 제한하도록 센서 설정을 구성할 수 있습니다.

하나의 TCP 또는 UDP 세션에 대해 애플리케이션 식별을 위해 패킷을 저장하는 데 사용할 수 있는 최대 메모리 바이트 양을 구성할 수 있습니다. 또한 애플리케이션 식별을 위해 전역 메모리 사용량에 대한 제한을 구성할 수도 있습니다. 시스템이 세션에 대해 지정된 메모리 제한에 도달한 후 세션에 대해 애플리케이션 식별이 비활성화됩니다. 그러나 침입 탐지 및 방지(IDP)는 계속해서 패턴을 일치시킵니다. 일치하는 응용 프로그램은 다음 세션에서 사용할 수 있도록 캐시에 저장됩니다. 이렇게 하면 의도적으로 대량의 클라이언트-서버 패킷을 전송하여 애플리케이션 식별을 우회하려는 공격자로부터 시스템을 보호할 수 있습니다.

max-tcp-session-packet-memory- IDP 애플리케이션 식별 서비스에 대한 메모리 및 세션 제한을 구성하려면 명령을 실행합니다 set security idp sensor-configuration application-identification max-tcp-session-packet-memory 5000 .

memory-limit-percent- 침입 탐지 및 방지(IDP) 할당에 사용할 수 있는 시스템에서 사용할 수 있는 데이터 플레인에 대한 메모리 제한 백분율을 설정하려면 명령을 실행합니다 set security idp sensor-configuration global memory-limit-percent . 지원되는 백분율 값은 10에서 90까지입니다.

drop-if-no-policy-loaded- 시작 시 침입 탐지 및 방지(IDP) 정책이 아직 로드되지 않은 경우 기본적으로 침입 탐지 및 방지(IDP)가 트래픽을 무시합니다.

drop-if-no-policy-loaded이 옵션은 침입 탐지 및 방지(IDP) 정책이 로드되기 전에 모든 세션이 삭제되도록 이 동작을 변경합니다.명령 출력에

show security idp counters flow대한 다음 카운터는 옵션으로drop-if-no-policy-loaded인해 손실된 트래픽을 분석합니다.Sessions dropped due to no policy 0

drop-on-failover—기본적으로 IDP는 SRX 시리즈 섀시 클러스터 구축의 페일오버 세션을 무시합니다. 이

drop-on-failover옵션은 이 동작을 변경하고 보조 노드에 대한 페일오버가 발생할 때 기본 노드에서 검사 중인 세션을 자동으로 삭제합니다.명령 출력에

show security idp counters flow대한 다음 카운터는 옵션으로drop-on-failover인해 손실된 페일오버 트래픽을 분석합니다.Fail-over sessions dropped 0

drop-on-limit- 기본적으로 IDP 세션 제한 또는 리소스 제한을 초과해도 세션이 손실되지 않습니다. 이 경우, 침입 탐지 및 방지(IDP) 및 기타 세션은 디바이스의 세션 용량 또는 리소스가 고갈된 경우에만 삭제됩니다. 이

drop-on-limit옵션은 이 동작을 변경하고 리소스 제한이 초과되면 세션을 삭제합니다.명령 출력에

show security idp counters flow대한 다음 카운터는 옵션으로 인해 손실된 침입 탐지 및 방지(drop-on-limitIDP) 트래픽을 분석합니다.SM Sessions encountered memory failures 0 SM Packets on sessions with memory failures 0 SM Sessions dropped 0 Both directions flows ignored 0 IDP Stream Sessions dropped due to memory failure 0 IDP Stream Sessions ignored due to memory failure 0 IDP Stream Sessions closed due to memory failure 0 Number of times Sessions exceed high mark 0 Number of times Sessions drop below low mark 0 Memory of Sessions exceeds high mark 0 Memory of Sessions drops below low mark 0

명령 출력에 대한

show security idp counters application-identification다음 카운터는 옵션으로 인해 손실된 애플리케이션 식별 트래픽을 분석합니다.drop-on-limitAI-session dropped due to malloc failure before session create 0 AI-Sessions dropped due to malloc failure after create 0 AI-Packets received on sessions marked for drop due to malloc failure 0

다음 옵션은 현재 실행 조건에 대한 정보 로그 메시지를 트리거하는 데 사용됩니다. 설정하면 옵션의 설정 여부와 관계없이

drop-on-limit로그 메시지가 트리거됩니다.max-sessions-offset

max-sessions-offset- 옵션은 최대 침입 탐지 및 방지(IDP) 세션 제한에 대한 오프셋을 설정합니다. 침입 탐지 및 방지(IDP) 세션 수가 최대 세션 제한을 초과하면 침입 탐지 및 방지(IDP) 세션이 중단될 수 있는 조건이 존재한다는 경고가 기록됩니다. 침입 탐지 및 방지(IDP) 세션 수가 최대 침입 탐지 및 방지(IDP) 세션 제한에서 오프셋 값을 뺀 값 아래로 떨어지면 조건이 정상으로 돌아왔다는 메시지가 기록됩니다.Jul 19 04:38:13 4.0.0.254 RT_IDP: IDP_SESSION_LOG_EVENT: IDP: at 1374233893, FPC 4 PIC 1 IDP total sessions pass through high mark 100000. IDP may drop new sessions. Total sessions dropped 0. Jul 19 04:38:21 4.0.0.254 RT_IDP: IDP_SESSION_LOG_EVENT: IDP: at 1374233901, FPC 4 PIC 1 IDP total sessions drop below low mark 99000. IDP working in normal mode. Total sessions dropped 24373.

min-objcache-limit-lt

min-objcache-limit-lt- 옵션은 사용 가능한 캐시 메모리의 하한값을 설정합니다. 임계값은 사용 가능한 IDP 캐시 메모리의 백분율로 표현됩니다. 사용 가능한 캐시 메모리가 하한 임계값 수준 아래로 떨어지면 메모리 할당 실패로 인해 IDP 세션이 드롭될 수 있는 조건이 존재한다는 메시지가 기록됩니다. 예를 들어, 다음 메시지는 IDP 캐시 메모리가 하한 임계값 아래로 떨어졌고 여러 세션이 삭제되었음을 보여줍니다.Jul 19 04:07:33 4.0.0.254 RT_IDP: IDP_SESSION_LOG_EVENT: IDP: at 1374232053, FPC 4 PIC 1 IDP total available objcache(used 4253368304, limit 7247757312) drops below low mark 3986266515. IDP may drop new sessions. Total sessions dropped 1002593.

min-objcache-limit-ut

min-objcache-limit-ut- 옵션은 사용 가능한 캐시 메모리의 상한을 설정합니다. 임계값은 사용 가능한 IDP 캐시 메모리의 백분율로 표현됩니다. 사용 가능한 IDP 캐시 메모리가 상위 임계값 수준으로 돌아오면 사용 가능한 캐시 메모리가 정상으로 돌아왔다는 메시지가 기록됩니다. 예를 들어, 다음 메시지는 사용 가능한 IDP 캐시 메모리가 상한 임계값 이상으로 증가했으며 현재 정상적으로 수행되고 있음을 보여줍니다.Jul 19 04:13:47 4.0.0.254 RT_IDP: IDP_SESSION_LOG_EVENT: IDP: at 1374232428, FPC 4 PIC 1 IDP total available objcache(used 2782950560, limit 7247757312) increases above high mark 4348654380. IDP working in normal mode. Total sessions dropped 13424632.

메모:이 메시지는 하한 임계값에 도달하고 사용 가능한 메모리가 상위 임계값 이상으로 반환된 경우에만 트리거됩니다. 사용 가능한 메모리가 상한 임계값 아래로 떨어졌지만 하한 임계값 아래로 떨어지지 않은 변동은 메시지를 트리거하지 않습니다.

Junos OS 릴리스 12.3X48-D10 및 Junos OS 릴리스 17.3R1부터는 침입 탐지 및 방지(IDP) 인텔리전트 바이패스 기능이 SRX 시리즈에서 지원됩니다.

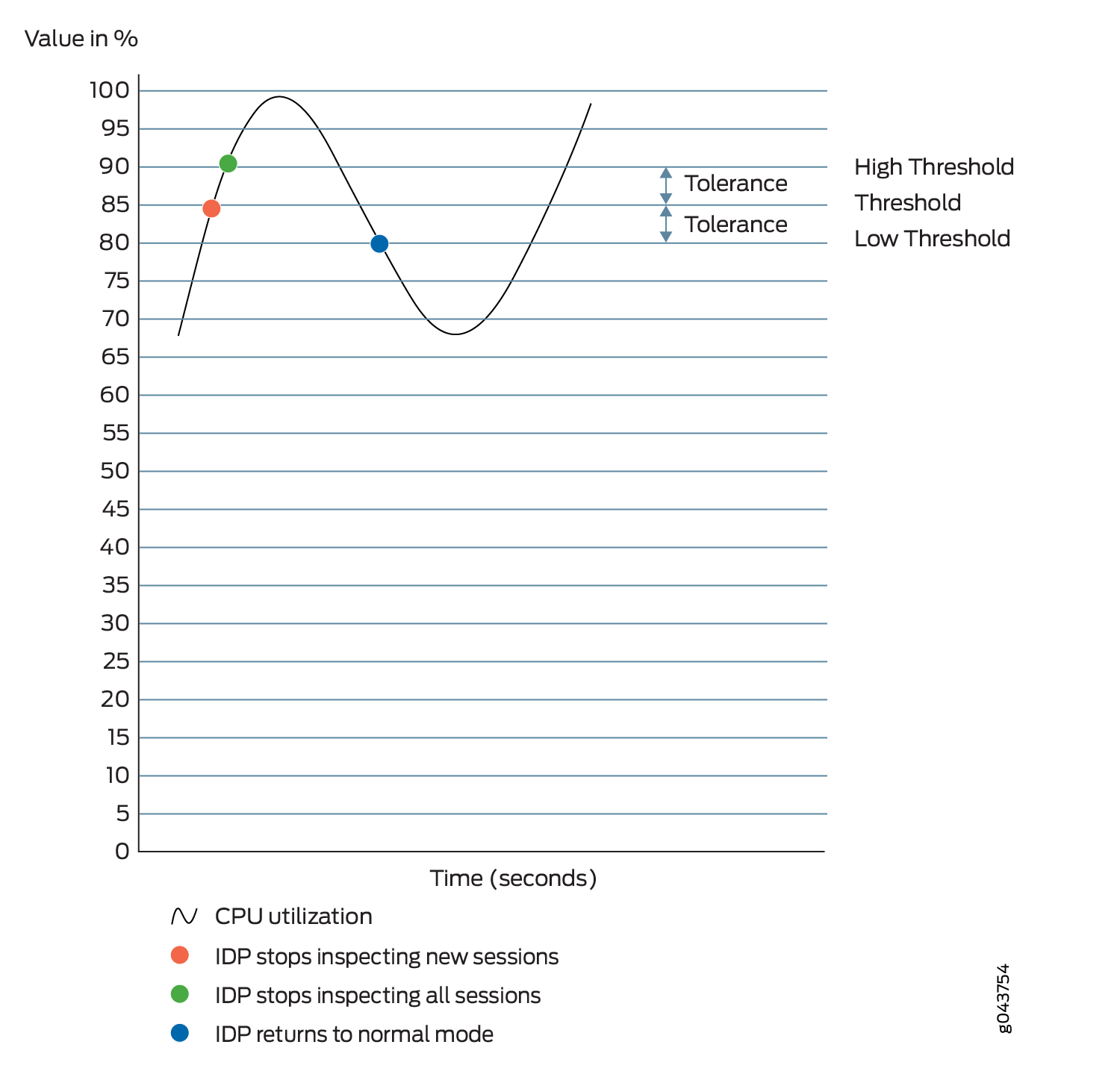

기본 구성에서 IDP는 CPU 사용률에 관계없이 새로운 세션과 기존 세션을 검사하려고 시도합니다. 이로 인해 CPU 사용률이 높은 이벤트 동안 패킷 손실, 지연 시간 및 시스템 전체의 불안정이 발생할 수 있습니다. 예측할 수 없는 침입 탐지 및 방지(IDP) 패킷 처리 동작을 극복하기 위해 침입 탐지 및 방지(IDP) 지능형 우회 기능을 활성화할 수 있습니다. 이 기능은 시스템 CPU 사용률이 높은 수준에 도달했을 때 IDP를 우회하거나 패킷을 삭제할 수 있는 유연성을 제공하며, 이를 "열기 실패"(패킷 허용) 또는 "닫힘 실패"(패킷 삭제)라고도 합니다. 기본적으로 IDP 지능형 우회 기능은 활성화되어 있지 않습니다. 다음 옵션은 IDP 지능형 우회 기능을 구성하는 데 사용됩니다.

idp-bypass-cpu-usage-overload— 기본적으로 IDP는 사용 가능한 CPU를 100% 사용할 수 있으며 실수로 모든 세션에 대한 패킷을 삭제하기 시작할 수 있습니다. 시스템 CPU 활용도가 높은 임계값에 도달할 때 침입 탐지 및 방지(IDP) 패킷 처리 동작을 처리하기 위해 침입 탐지 및 방지(IDP) 지능형 우회 기능을 활성화할 수 있습니다. IDP 지능형 우회 기능을 활성화하려면 명령을 실행합니다

set security idp sensor-configuration flow idp-bypass-cpu-overload. 기본적으로 IDP 지능형 우회 기능은 활성화되어 있지 않습니다.idp-bypass-cpu-threshold— CPU 사용률이 정의된 임계값에 도달하면 IDP가 새 세션 검사를 중지합니다. 기본 임계값 CPU 사용률 값은 85%입니다. CPU 사용률이 임계값에 도달하면 IDP는 CPU 사용률이 낮은 임계값 아래로 떨어질 때까지 새 세션을 계속 우회합니다. 또는, 을 설정하면

drop-on-limit침입 탐지 및 방지(IDP)가 CPU 사용률이 하한 임계값 아래로 떨어질 때까지 새 세션을 삭제합니다. 임계값을 구성하려면 명령을 실행합니다set security idp sensor-configuration flow idp-bypass-cpu-threshold. 0에서 99까지의 범위에서 임계값을 설정할 수 있습니다. 이 임계값은 백분율로 표시됩니다.idp-bypass-cpu-tolerance- 공차 값을 구성하려면 명령을 실행합니다

set security idp sensor-configuration flow idp-bypass-cpu-tolerance. 1에서 99까지의 범위에서 공차 값을 설정할 수 있습니다. 기본 공차 값은 5입니다. 이 공차 값은 백분율로 표시됩니다.

다음 방정식을 사용하여 CPU 상한 및 하한 임계값을 계산할 수 있습니다.

CPU 상한 임계값 = CPU 임계값 + CPU 허용 오차 값.

CPU 하한 임계값 = CPU 임계값 - CPU 허용 오차 값입니다.

동안의 IDP 패킷 처리 동작 이해

동안의 IDP 패킷 처리 동작 이해

시스템 CPU 사용률이 임계값을 초과하면 IDP는 새 세션 검사를 중단하지만 기존 세션은 계속 검사합니다. 이 상태에서 이 설정 drop-on-limit 되면, IDP는 새 세션을 삭제하기 시작합니다. 새 세션이 삭제되었음을 나타내기 위해 로그 메시지가 트리거됩니다. 예를 들어, 다음 메시지는 침입 탐지 및 방지(IDP) CPU 사용률이 임계값을 초과했으며 침입 탐지 및 방지(IDP)가 새 세션을 중단할 수 있음을 나타냅니다.

FPC 0 PIC 1 IDP CPU usage 86 crossed threshold value 85. IDP may drop new sessions. Total sessions dropped 2

시스템 CPU 사용률이 상한 임계값을 초과하면 IDP는 기존 세션과 새 세션의 패킷 검사를 중단합니다. 이 상태에서는 어떤 패킷도 IDP 검사를 통과할 수 없습니다. 이 설정되면 drop-on-limit , IDP는 모든 세션을 삭제합니다. 모든 세션이 삭제되었음을 나타내기 위해 로그 메시지가 트리거됩니다. 예를 들어, 다음 메시지는 침입 탐지 및 방지(IDP) CPU 사용률이 상한 임계값을 초과했으며 침입 탐지 및 방지(IDP)가 기존 세션과 새 세션의 패킷 검사를 중단함을 나타냅니다.

FPC 0 PIC 1 IDP CPU usage 92 crossed upper threshold value 90. IDP may drop packets of existing sessions as well as new sessions. Total sessions dropped 21

시스템 CPU 사용률이 하한 임계값 아래로 떨어지면 IDP는 새 세션 검사를 시작하고 정상 모드로 돌아갑니다. 침입 탐지 및 방지(IDP)는 기존의 폐기된 세션을 검사하지 않습니다. 침입 탐지 및 방지(IDP)가 새 세션 검사를 시작하고 정상 모드로 돌아갔음을 나타내는 로그 메시지가 트리거됩니다. 예를 들어, 다음 메시지는 침입 탐지 및 방지(IDP) CPU 사용률이 하한 임계값 아래로 떨어지고 침입 탐지 및 방지(IDP)가 정상 모드로 돌아간다는 것입니다.

FPC 0 PIC 1 IDP CPU usage 75 dropped below lower threshold value 80. IDP working in normal mode. Total sessions dropped 25

침입 탐지 및 방지(IDP) 보호 모드

침입 탐지 및 방지(IDP) 보호 모드는 디바이스의 효율적인 트래픽 검사를 위해 검사 매개변수를 조정합니다. 침입 탐지 및 방지(IDP) 보호 모드를 활성화하려면 계층 수준에서 명령을 발행 security-configuration protection-mode mode 합니다 [edit security idp sensor-configuration] .

user@host#set security-configuration protection-mode mode

침입 탐지 및 방지(IDP) 보호 모드에는 4가지가 있습니다.

모든 침입 탐지 및 방지(IDP) 보호 모드는 CTS(Client To Server) 트래픽을 검사합니다.

모드 |

묘사 |

|---|---|

둘레-가득 참 |

모든 STC(Server To Client) 트래픽을 검사합니다. 최적화 없이 TCP 오류를 처리합니다.

메모:

이것이 기본 모드입니다. |

둘레 |

모든 STC 트래픽을 검사합니다. 최적화를 통해 TCP 오류를 처리합니다. TCP 패킷의 경우 SYN이 창에서 수신되고 TCP 오류 플래그가 설정되어 있으면 TCP 오류를 처리하고 적절한 조치를 취합니다. 현재 패킷을 삭제하고 전체 세션에 대한 검사를 무시합니다. |

데이터 센터가 꽉 참 |

모든 STC 트래픽 검사를 비활성화합니다. 최적화 없이 TCP 오류를 처리합니다.

메모:

Datacenter-Full은 SRX 시리즈 방화벽이 응답 트래픽이 분석에 적합하지 않은 것으로 간주되는 서버만 보호하는 경우에 사용할 수 있습니다. SRX 시리즈 방화벽이 클라이언트 보호를 담당하는 경우에는 Datacenter-Full을 사용하면 안 됩니다. |

데이터센터 |

모든 STC 트래픽 검사를 비활성화합니다. 최적화를 통해 TCP 오류를 처리합니다. TCP 패킷의 경우 SYN이 창에서 수신되고 TCP 오류 플래그가 설정되어 있으면 TCP 오류를 처리하고 적절한 조치를 취합니다. 현재 패킷을 삭제하고 전체 세션에 대한 검사를 무시합니다. 데이터 센터 구성은 균형 잡힌 보호와 성능을 제공하도록 최적화됩니다. |

참조

예: IDP 센서 구성 옵션으로 로깅 및 트래픽 분석 개선

이 예는 침입 탐지 및 방지(IDP) 센서 구성 옵션을 구성하여 로깅 및 트래픽 분석을 개선하는 방법을 보여줍니다. 예를 들어, IDP 서명 데이터베이스로 애플리케이션 서명을 생성할 수는 없지만 애플리케이션 식별을 실행하는 세션 수를 제한하고 메모리 사용을 제한하도록 센서 설정을 구성할 수 있습니다. 또한 이러한 옵션을 사용하여 침입 탐지 및 방지(IDP) 세션 용량 및 메모리 제한에 도달할 때 실행 조건을 기록하고, 이러한 제한을 초과할 때 침입 탐지 및 방지(IDP) 및 애플리케이션 식별에 의해 손실된 트래픽을 분석할 수 있습니다.

요구 사항

시작하기 전에:

네트워크 인터페이스를 구성합니다.

서명 데이터베이스를 다운로드합니다. 예제: IDP 서명 데이터베이스 수동 업데이트를 참조하십시오. 애플리케이션 시그니처는 주니퍼 네트웍스에서 제공하는 보안 패키지의 일부로 제공됩니다. 보안 패키지 업데이트와 함께 미리 정의된 응용 프로그램 서명을 다운로드합니다.

개요

침입 탐지 및 방지(IDP) 센서는 네트워크를 모니터링하고 침입 탐지 및 방지(IDP) 규칙 베이스에 정의된 특정 규칙에 따라 의심스럽고 비정상적인 네트워크 트래픽을 탐지합니다. 프로토콜 또는 애플리케이션을 기반으로 트래픽에 공격 객체를 적용합니다. 애플리케이션 시그니처를 통해 센서는 비표준 포트에서 실행되는 알려진 애플리케이션과 알려지지 않은 애플리케이션을 식별하고 올바른 공격 객체를 적용할 수 있습니다.

침입 탐지 및 방지(IDP)의 기본 동작은 다음과 같은 경우 세션을 무시하는 것입니다.

침입 탐지 및 방지(IDP) 정책이 디바이스에 구성되어 있지 않습니다.

리소스 제한(메모리 또는 활성 세션)에 도달했습니다

섀시 클러스터의 경우, 장애 조치된 세션의 경우

트래픽 가용성이 보안보다 더 중요하다고 간주되는 경우 위에서 언급한 IDP의 기본 동작을 계속 사용하는 것이 좋습니다. 그러나 보안이 가용성보다 더 중요하다고 간주되는 경우 이 예에 제공된 구성으로 기본 동작을 변경하는 것이 좋습니다.

이 예제에서 다음을 수행할 수 있습니다.

IDP 서명 데이터베이스로 애플리케이션 서명을 생성할 수는 없지만 애플리케이션 식별을 실행하는 세션 수를 제한하고 애플리케이션 식별을 위한 메모리 사용량을 제한하도록 센서 설정을 구성할 수 있습니다. 하나의 TCP 또는 UDP 세션에 대해 애플리케이션 식별을 위해 패킷을 저장하는 데 사용할 수 있는 최대 메모리 바이트 양을 구성할 수 있습니다. 또한 애플리케이션 식별을 위해 전역 메모리 사용량에 대한 제한을 구성할 수도 있습니다. 시스템이 세션에 대해 지정된 메모리 제한에 도달한 후 세션에 대해 애플리케이션 식별이 비활성화됩니다.

기본적으로 IDP는 SRX 시리즈 섀시 클러스터 구축에서 보조 노드로의 페일오버가 발생할 때 기본 노드에서 검사하는 과정에 있는 페일오버 세션을 무시합니다. 이 예에서는 이러한 세션이 자동으로 삭제되고 무시되지 않고 해당 카운터에서 캡처되도록 지정합니다. 보조 노드에서 페일오버가 발생할 때 끊어진 세션을 모니터링하고 분석할 수 있습니다.

기본적으로 침입 탐지 및 방지(IDP) 세션 제한 또는 리소스 제한이 초과되어도 세션은 손실되지 않습니다. 이 예에서는 침입 탐지 및 방지(IDP) 세션 제한 또는 리소스 제한이 초과될 경우 세션이 손실되고 로깅이 추가되도록 지정합니다. 최대 침입 탐지 및 방지(IDP) 세션 제한에 대한 최대 세션 오프셋 제한 값을 설정할 수 있습니다. 침입 탐지 및 방지(IDP) 세션의 수가 해당 값을 초과하면 침입 탐지 및 방지(IDP) 세션이 중단될 수 있는 조건이 존재한다는 경고가 기록됩니다. 침입 탐지 및 방지(IDP) 세션 수가 최대 침입 탐지 및 방지(IDP) 세션 제한에서 오프셋 값을 뺀 값 아래로 떨어지면 조건이 정상으로 돌아왔다는 메시지가 기록됩니다.

사용 가능한 캐시 메모리에 대해 더 낮은 임계값을 지정할 수 있습니다. 사용 가능한 캐시 메모리가 하한 임계값 수준 아래로 떨어지면 메모리 할당 실패로 인해 IDP 세션이 드롭될 수 있는 조건이 존재한다는 메시지가 기록됩니다. 이 로그를 통해 삭제된 세션 수를 제어할 수 있으며, 이렇게 삭제된 세션은 나중에 분석하고 처리를 위해 고려할 수 있습니다.

마찬가지로, 사용 가능한 캐시 메모리의 상한 임계값을 지정할 수 있습니다. 사용 가능한 IDP 캐시 메모리가 상위 임계값 수준으로 돌아오면 사용 가능한 캐시 메모리가 정상으로 돌아왔다는 메시지가 기록됩니다. 이 로그를 통해 삭제된 세션 수를 제어할 수 있으며, 이렇게 삭제된 세션은 나중에 분석하고 처리를 위해 고려할 수 있습니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 계층 수준에서 명령을 CLI [edit] 로 복사해 붙여 넣은 다음, 구성 모드에서 을(를) 입력합니다 commit .

set security idp sensor-configuration application-identification max-tcp-session-packet-memory 5000 set security idp sensor-configuration flow drop-if-no-policy-loaded set security idp sensor-configuration flow drop-on-failover set security idp sensor-configuration flow drop-on-limit set security idp sensor-configuration flow max-sessions-offset 5 set security idp sensor-configuration flow min-objcache-limit-lt 21 set security idp sensor-configuration flow min-objcache-limit-ut 56

단계별 절차

다음 예제에서는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

IDP 센서 구성 옵션을 설정하려면,

응용 프로그램 식별을 위한 메모리 제한을 지정합니다.

[edit security idp sensor-configuration] user@host# set application-identification max-tcp-session-packet-memory 5000

침입 탐지 및 방지(IDP) 정책이 로드되기 전에 트래픽이 삭제되도록 지정합니다.

[edit security idp sensor-configuration flow] user@host# set drop-if-no-policy-loaded

SRX 시리즈 섀시 클러스터 구축의 페일오버 세션이 삭제되도록 지정합니다.

[edit security idp sensor-configuration flow] user@host# set drop-on-failover

리소스 제한을 초과할 때 세션이 삭제되도록 지정합니다.

[edit security idp sensor-configuration flow] user@host# set drop-on-limit

메모:리소스 제한이 초과될 때 세션이 삭제되지 않도록 하려면 명령을 실행합니다

delete drop-on-limit.최대 침입 탐지 및 방지(IDP) 세션 제한에 대한 오프셋 값을 구성합니다.

[edit ssecurity idp sensor-configuration flow] user@host# set max-sessions-offset 5

사용 가능한 캐시 메모리에 대해 더 낮은 임계값을 설정합니다.

[edit security idp sensor-configuration flow] user@host# set min-objcache-limit-lt 21

사용 가능한 캐시 메모리의 상한 임계값을 설정합니다.

[edit security idp sensor-configuration flow] user@host# set min-objcache-limit-ut 56

결과

구성 모드에서 명령을 입력하여 show security idp 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security idp

sensor-configuration {

application-identification {

max-tcp-session-packet-memory 5000;

}

flow {

drop-on-limit;

drop-on-failover;

drop-if-no-policy-loaded;

max-sessions-offset 5;

min-objcache-limit-lt 21;

min-objcache-limit-ut 56;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

확인

IDP 센서 구성 설정 확인

목적

침입 탐지 및 방지(IDP) 센서 구성 설정을 확인합니다.

행동

운영 모드에서 명령을 입력합니다 show security idp sensor-configuration .

user@host> show security idp sensor-configuration

application-identification {

max-tcp-session-packet-memory 5000;

}

flow {

drop-on-limit;

drop-on-failover;

drop-if-no-policy-loaded;

max-sessions-offset 5;

min-objcache-limit-lt 21;

min-objcache-limit-ut 56;

}

}

의미

명령은 show security idp sensor-configuration 특정 값으로 설정된 모든 센서 구성 옵션을 표시합니다.

침입 탐지 및 방지(IDP) 카운터 확인

목적

침입 탐지 및 방지(IDP) 카운터를 확인합니다.

행동

운영 모드에서 명령을 입력합니다 show security idp counters flow .

샘플 출력

명령 이름

IDP counters: IDP counter type Value Fast-path packets 0 Slow-path packets 0 Session construction failed 0 Session limit reached 0 Session inspection depth reached 0 Memory limit reached 0 Not a new session 0 Invalid index at ageout 0 Packet logging 0 Policy cache hits 0 Policy cache misses 0 Policy cache entries 0 Maximum flow hash collisions 0 Flow hash collisions 0 Gates added 0 Gate matches 0 Sessions deleted 0 Sessions aged-out 0 Sessions in-use while aged-out 0 TCP flows marked dead on RST/FIN 0 Policy init failed 0 Number of times Sessions exceed high mark 0 Number of times Sessions drop below low mark 0 Memory of Sessions exceeds high mark 0 Memory of Sessions drops below low mark 0 SM Sessions encountered memory failures 0 SM Packets on sessions with memory failures 0 IDP session gate creation requests 0 IDP session gate creation acknowledgements 0 IDP session gate hits 0 IDP session gate timeouts 0 Number of times Sessions crossed the CPU threshold value that is set 0 Number of times Sessions crossed the CPU upper threshold 0 Sessions constructed 0 SM Sessions ignored 0 SM Sessions dropped 0 SM Sessions interested 0 SM Sessions not interested 749 SM Sessions interest error 0 Sessions destructed 0 SM Session Create 0 SM Packet Process 0 SM ftp data session ignored by idp 0 SM Session close 0 SM Client-to-server packets 0 SM Server-to-client packets 0 SM Client-to-server L7 bytes 0 SM Server-to-client L7 bytes 0 Client-to-server flows ignored 0 Server-to-client flows ignored 0 Both directions flows ignored 0 Fail-over sessions dropped 0 Sessions dropped due to no policy 0 IDP Stream Sessions dropped due to memory failure 0 IDP Stream Sessions ignored due to memory failure 0 IDP Stream Sessions closed due to memory failure 0 IDP Stream Sessions accepted 0 IDP Stream Sessions constructed 0 IDP Stream Sessions destructed 0 IDP Stream Move Data 0 IDP Stream Sessions ignored on JSF SSL Event 0 IDP Stream Sessions not processed for no matching rules 0 IDP Stream stbuf dropped 0 IDP Stream stbuf reinjected 0 Busy pkts from stream plugin 0 Busy pkts from pkt plugin 0 bad kpp 0 Lsys policy id lookup failed sessions 0 Busy packets 0 Busy packet Errors 0 Dropped queued packets (async mode) 0 Dropped queued packets failed(async mode) 0 Reinjected packets (async mode) 0 Reinjected packets failed(async mode) 0 AI saved processed packet 0 AI-session dropped due to malloc failure before session create 0 AI-Sessions dropped due to malloc failure after create 0 AI-Packets received on sessions marked for drop due to malloc failure 0 busy packet count incremented 0 busy packet count decremented 0 session destructed in pme 0 session destruct set in pme 0 kq op hold 0 kq op drop 0 kq op route 0 kq op continue 0 kq op error 0 kq op stop 0 PME wait not set 0 PME wait set 0 PME KQ run not called 0

의미

명령은 show security idp counters flow 삭제된 페일오버 트래픽, 삭제된 IDP 트래픽 및 삭제된 애플리케이션 식별 트래픽을 분석하는 데 사용되는 모든 카운터를 표시합니다.

IDP 지능형 검사

SRX 시리즈 방화벽에서 구성된 CPU 및 메모리 임계값이 리소스 제한을 초과하는 경우, IDP 지능형 검사를 통해 디바이스가 과부하 상태에서 복구할 수 있습니다. Junos OS 릴리스 19.2R1부터 침입 탐지 및 방지(IDP) 지능형 검사를 활성화하고 동적으로 조정하여 전체 침입 탐지 및 방지(IDP) 검사의 부하를 줄일 수 있습니다. 침입 탐지 및 방지(IDP)는 리소스 제한이 구성된 CPU 및 메모리 임계값에 도달할 때 침입 탐지 및 방지(IDP) 검사를 조정하여 세션을 거부하거나 무시하지 않습니다.

Junos OS 릴리스 19.2R1 이전에는 디바이스가 구성된 CPU 및 메모리 임계 한도를 초과하면 침입 탐지 및 방지(IDP)가 새로운 세션을 거부하거나 무시합니다.

침입 탐지 및 방지(IDP) 지능형 검사 및 우회 기능을 활성화하려면 명령을 사용합니다 set security idp sensor-configuration flow intel-inspect-enable .

IDP 검사 튜닝의 이점

-

중요한 IDP 검사에 중요성 부여

-

우선 순위가 낮은 IDP 검사 방지

-

높은 시스템 리소스 사용량 감소

IDP 지능형 검사 조정을 위한 보안 메커니즘

-

동적 정책 - 중요, 주 및 부가 세 가지 중요한 서명 심각도입니다. 원하는 심각도 수준의 서명만 포함하도록 정책을 동적으로 조정할 수 있습니다. 심각한 심각도의 서명만 포함하려면 명령을

set security idp sensor-configuration flow intel-inspect-signature-severity critical사용합니다. 심각도 및 주요 심각도의 서명을 포함하려면 명령을set security idp sensor-configuration flow intel-inspect-signature-severity major사용합니다. 심각도, 심각도 및 경미한 심각도의 서명을 모두 포함하려면 명령을set security idp sensor-configuration flow intel-inspect-signature-severity minor사용합니다. 기본적으로 심각도가 심각한 공격이 포함됩니다. -

컨텐트 압축 해제 - 컨텐트 압축 해제는 인텔 inspect가 활성화되고 임계값에 도달한 경우에만 방지할 수 있습니다. 프로토콜 디코더는 컨텐트가 압축된 상태인 경우 프로토콜 컨텐트의 압축을 풉니다. 명령을 구성하여 프로토콜 콘텐츠의 압축 해제를

set security idp sensor-configuration flow intel-inspect-disable-content-decompress방지할 수 있습니다. -

선택적 프로토콜 - 기본적으로 IDP는 모든 중요한 프로토콜을 검사합니다. 침입 탐지 및 방지(IDP) 처리를 위한 중요 프로토콜 목록을 지정할 수 있습니다. 프로토콜 목록을 지정하려면 명령을 사용합니다

set security idp sensor-configuration flow intel-inspect-protocols protocol. 침입 탐지 및 방지(IDP)는 중요하지 않은 프로토콜은 검사하지 않습니다. -

검사 깊이 - 각 세션에 대해 기본적으로 IDP는 세션의 모든 바이트를 검사합니다. IDP는 검사 깊이를 지정하여 지정된 바이트 수로만 검사를 제한합니다. 검사 깊이를 활성화하려면 명령을

set security idp sensor-configuration flow intel-inspect-session-bytes-depth value사용합니다. 기본적으로 IDP 지능형 검사는 검사 깊이를 비활성화하며, 이는 모든 바이트가 검사됨을 의미합니다.

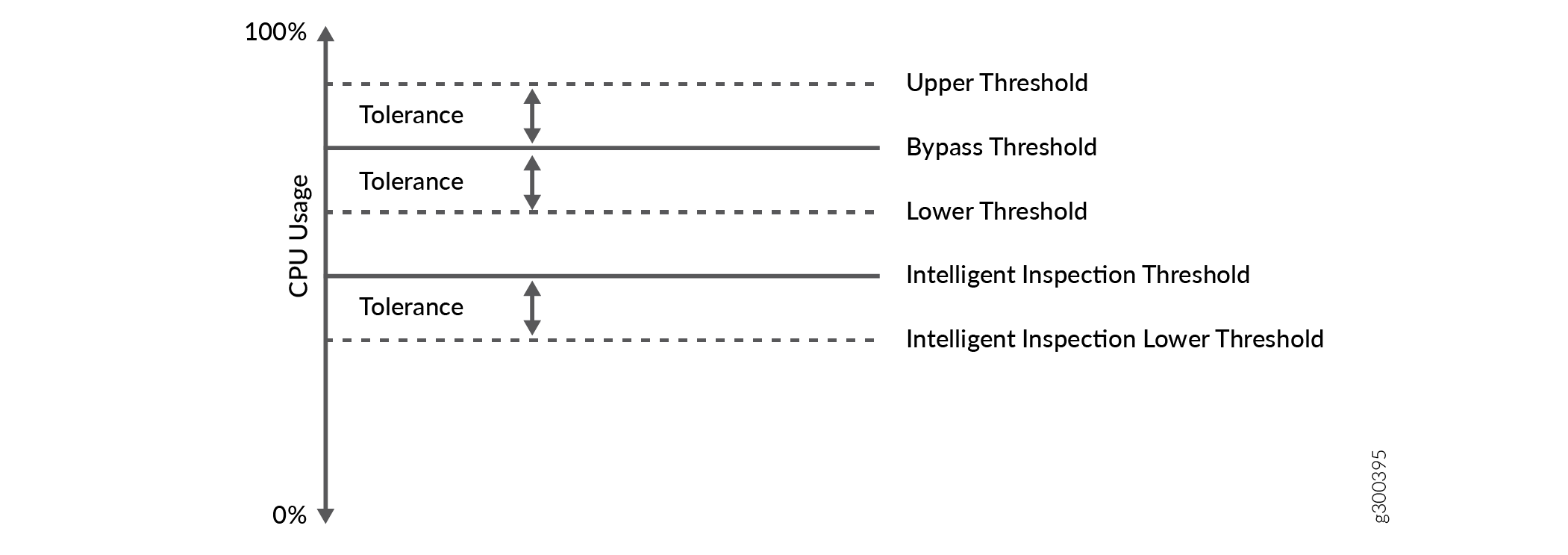

CPU 사용률

침입 탐지 및 방지(IDP) 검사에 대한 임계값 제한을 구성할 수 있습니다. CPU 사용량이 구성된 임계값에 도달하면 침입 탐지 및 방지(IDP) 지능형 검사가 활성화됩니다.

임계값 제한을 구성하려면 다음 명령을 사용합니다.

-

set security idp sensor-configuration flow intel-inspect-cpu-usg-threshold value -

set security idp sensor-configuration flow intel-inspect-cpu-usg-tolerance value

이해

이해

CPU 사용률은 다음과 같이 동작합니다.

-

침입 탐지 및 방지(IDP)는 CPU 사용률이 구성된 지능형 검사 임계값에 도달하면 새 세션에서 전체 침입 탐지 및 방지(IDP) 처리를 중단합니다. 침입 탐지 및 방지(IDP)는 조정된 보안 검사만 처리합니다. 이 동작은 syslog 메시지를 트리거하여 IDP 지능형 검사를 활성화합니다.

-

CPU 사용률이 지능형 검사 임계값을 초과하고 IDP 우회 임계값과 지능형 검사 하한 임계값 사이에 있을 때 IDP는 지능형 검사 모드에서 계속 작동합니다.

-

침입 탐지 및 방지(IDP)는 새 세션에서 전체 침입 탐지 및 방지(IDP) 검사를 시작하고, CPU 사용률이 지능형 검사의 하한 임계값 아래로 떨어지면 syslog를 트리거하여 침입 탐지 및 방지(IDP) 지능형 검사를 비활성화합니다.

-

CPU 사용률이 침입 탐지 및 방지(IDP) 우회 임계값에 도달하면 침입 탐지 및 방지(IDP) 지능형 우회 기능이 활성화됩니다.

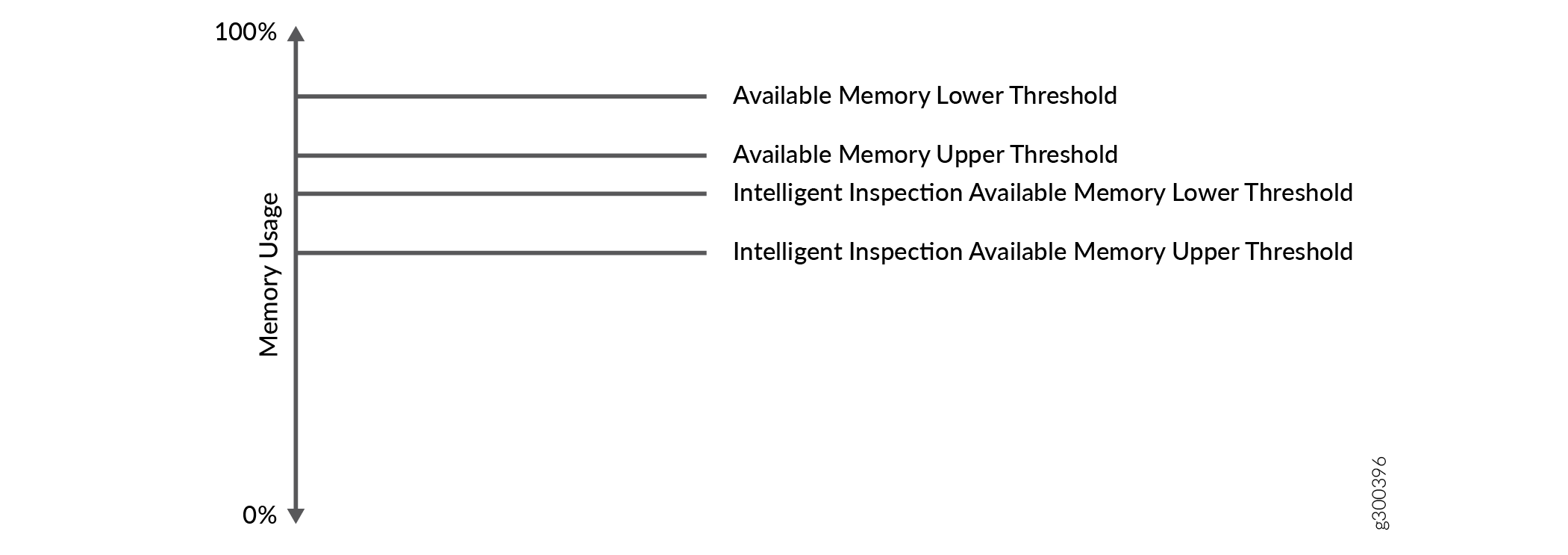

메모리 사용률

IDP 검사를 위한 메모리 제한을 구성할 수 있습니다. 메모리 사용량이 구성된 제한에 도달하면 IDP 지능형 검사를 활성화합니다.

사용 가능한 메모리 제한을 구성하려면 다음 명령을 사용합니다.

-

set security idp sensor-configuration flow intel-inspect-free-mem-threshold value -

set security idp sensor-configuration flow intel-inspect-mem-tolerance value

이해

이해

메모리 사용률은 다음과 같이 동작합니다.

-

IDP는 메모리 사용률이 지능형 검사 사용 가능 메모리 하한 임계값에 도달하면 IDP 지능형 검사 모드를 활성화합니다.

-

IDP는 메모리 사용률이 지능형 검사 메모리 상한 임계값과 메모리 하한 임계값 사이에 있을 때 지능형 검사 모드에서 계속 작동합니다.

-

IDP는 메모리 사용률이 사용 가능한 메모리 하한 임계값에 도달하면 IDP 바이패스 기능을 활성화합니다.

-

메모리 사용률이 떨어지고 지능형 검사 사용 가능 메모리 상한 임계값을 초과하면 IDP가 정상 모드로 활성화됩니다.

제한

침입 탐지 및 방지(IDP) 지능형 검사는 기본 논리적 시스템 수준에서만 지원됩니다.

예: IDP 지능형 검사 구성

침입 탐지 및 방지(IDP) 지능형 검사는 디바이스가 구성된 CPU 및 메모리 임계값 제한을 초과할 때 디바이스가 과부하 상태에서 복구하는 데 도움이 됩니다.

이 예에서는 IDP 지능형 검사를 활성화하고 IDP 검사를 동적으로 조정하여 전체 IDP 검사의 부하를 줄이는 방법을 보여줍니다.

요구 사항

IDP 센서 구성을 읽고 IDP 지능형 검사 및 IDP 우회 기능이 작동하는 시기와 방법을 이해합니다.

개요

Junos OS 릴리스 19.2R1 이전에는 디바이스가 구성된 CPU 및 메모리 임계값에 도달하면 IDP는 새로운 세션을 무시하거나 거부합니다. 또한 디바이스가 상위 임계값을 초과하면 IDP는 기존 및 새 세션의 패킷을 폐기합니다.

IDP 검사를 조정하면 디바이스가 CPU 및 메모리 사용률을 점진적으로 늘리는 데 도움이 되며 중요한 검사에 중요성을 부여합니다. 이 예에서는 IDP 지능형 검사를 활성화한 후 IDP 검사를 조정하는 방법을 보여 줍니다.

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 계층 수준에서 명령을 CLI [edit] 로 복사해 붙여 넣은 다음, 구성 모드에서 을(를) 입력합니다 commit .

set security idp sensor-configuration flow intel-inspect-enable set security idp sensor-configuration flow intel-inspect-cpu-usg-threshold 60 set security idp sensor-configuration flow intel-inspect-cpu-usg-tolerance 15 set security idp sensor-configuration flow intel-inspect-mem-tolerance 5 set security idp sensor-configuration flow intel-inspect-free-mem-threshold 30 set security idp sensor-configuration flow intel-inspect-signature-severity critical set security idp sensor-configuration flow intel-inspect-disable-content-decompress set security idp sensor-configuration flow intel-inspect-session-bytes-depth 2 set security idp sensor-configuration flow intel-inspect-protocols HTTP set security idp sensor-configuration flow intel-inspect-protocols FTP

절차

단계별 절차

IDP 지능형 검사를 구성하려면,

IDP 지능형 검사를 활성화합니다.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-enable

CPU 임계값 제한을 구성합니다.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-cpu-usg-threshold 60

CPU 허용 오차를 구성합니다.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-cpu-usg-tolerance 15

메모리 허용 오차를 구성합니다.

[edit security idp sensor-configuration] user@host# set security idp sensor-configuration flow intel-inspect-mem-tolerance 5

메모리 제한을 구성합니다.

[edit security idp sensor-configuration] user@host# set security idp sensor-configuration flow intel-inspect-memory-limit-lt 30

심각도 수준을 지정합니다.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-signature-severity critical

콘텐츠 압축 해제를 비활성화합니다.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-disable-content-decompress

패킷 검사 깊이를 구성합니다.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-session-bytes-depth 2

검사를 위한 프로토콜을 구성합니다.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-protocols HTTP user@host# set flow intel-inspect-protocols FTP

결과

구성 모드에서 명령을 입력하여 show security idp sensor-configuration 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show security idp sensor-configuration

flow {

intel-inspect-enable;

intel-inspect-cpu-usg-threshold 60;

intel-inspect-cpu-usg-tolerance 15;

intel-inspect-free-mem-threshold 30;

intel-inspect-mem-tolerance 5;

intel-inspect-disable-content-decompress;

intel-inspect-session-bytes-depth 2;

intel-inspect-protocols [ HTTP FTP ];

intel-inspect-signature-severity critical;

}

디바이스 구성이 완료되면 구성모드에서 을(를) 입력합니다 commit .

확인

구성이 올바르게 작동하고 있는지 확인합니다.

모든 IDP 플로우 카운터 값의 상태 확인

목적

IDP 지능형 검사가 카운터 값을 캡처하는지 확인합니다.

행동

user@host> show security idp counters flow IDP counters: IDP counter type Value Fast-path packets 580 Slow-path packets 61 Session construction failed 0 Session limit reached 0 Session inspection depth reached 0 Memory limit reached 0 Not a new session 0 Invalid index at ageout 0 Packet logging 0 Policy cache hits 58 Policy cache misses 3 Maximum flow hash collisions 0 Flow hash collisions 0 Gates added 0 Gate matches 0 Sessions deleted 62 Sessions aged-out 0 Sessions in-use while aged-out 0 TCP flows marked dead on RST/FIN 47 Policy init failed 0 Policy reinit failed 0 Number of times Sessions exceed high mark 0 Number of times Sessions drop below low mark 0 Memory of Sessions exceeds high mark 0 Memory of Sessions drops below low mark 0 SM Sessions encountered memory failures 0 SM Packets on sessions with memory failures 0 Number of times Sessions crossed the CPU threshold value that is set 0 Number of times Sessions crossed the CPU upper threshold 0 Sessions constructed 61 SM Sessions ignored 3 SM Sessions dropped 0 SM Sessions interested 61 SM Sessions not interested 101612 SM Sessions interest error 0 Sessions destructed 62 SM Session Create 58 SM Packet Process 580 SM ftp data session ignored by idp 0 SM Session close 59 SM Client-to-server packets 312 SM Server-to-client packets 268 SM Client-to-server L7 bytes 8468 SM Server-to-client L7 bytes 19952 Client-to-server flows ignored 0 Server-to-client flows ignored 0 Server-to-client flows tcp optimized 0 Client-to-server flows tcp optimized 0 Both directions flows ignored 47 Fail-over sessions dropped 0 Sessions dropped due to no policy 0 IDP Stream Sessions dropped due to memory failure 0 IDP Stream Sessions ignored due to memory failure 0 IDP Stream Sessions closed due to memory failure 0 IDP Stream Sessions accepted 0 IDP Stream Sessions constructed 0 IDP Stream Sessions destructed 0 IDP Stream Move Data 0 IDP Stream Sessions ignored on JSF SSL Event 0 IDP Stream Sessions not processed for no matching rules 0 IDP Stream stbuf dropped 0 IDP Stream stbuf reinjected 0 Busy pkts from stream plugin 0 Busy pkts from pkt plugin 0 bad kpp 0 Lsys policy id lookup failed sessions 0 NGAppID Events with no L7 App 0 NGAppID Events with no active-policy 0 NGAppID Detector failed from event handler 0 NGAppID Detector failed from API 0 Busy packets 0 Busy packet Errors 0 Dropped queued packets (async mode) 0 Dropped queued packets failed(async mode) 0 Reinjected packets (async mode) 0 Reinjected packets failed(async mode) 0 AI saved processed packet 0 busy packet count incremented 0 busy packet count decremented 0 session destructed in pme 0 session destruct set in pme 0 kq op hold 0 kq op drop 11 kq op route 47 kq op continue 522 kq op error 0 kq op stop 0 PME wait not set 0 PME wait set 0 PME KQ run not called 0 IDP sessions ignored for content decompression in intel inspect mode 47 IDP sessions ignored for bytes depth limit in intel inspect mode 0 IDP sessions ignored for protocol decoding in intel inspect mode 0 IDP sessions detected CPU usage crossed intel inspect CPU threshold 43 IDP sessions detected mem drop below intel inspect low mem threshold 0

의미

show 명령은 IDP 지능형 검사에 대한 카운터를 표시합니다.

침입 탐지 및 방지(IDP) 현재 정책의 상태를 확인합니다

목적

침입 탐지 및 방지(IDP) 지능형 검사가 현재 정책을 캡처하는지 확인합니다.

행동

user@host>show security idp status Intelligent Inspection State Details: State: Active State of IDP: Default, Up since: 2018-07-03 14:16:03 PDT (132w4d 09:19 ago) Packets/second: 6 Peak: 12 @ 2019-01-17 22:25:26 PST KBits/second : 249 Peak: 490 @ 2019-01-17 22:25:26 PST Latency (microseconds): [min: 0] [max: 0] [avg: 0] Packet Statistics: [ICMP: 0] [TCP: 127] [UDP: 7] [Other: 0] Flow Statistics: ICMP: [Current: 0] [Max: 6 @ 2019-01-16 20:36:17 PST] TCP: [Current: 4] [Max: 4 @ 2019-01-17 22:34:33 PST] UDP: [Current: 2] [Max: 6 @ 2019-01-17 20:03:55 PST] Other: [Current: 0] [Max: 0 @ 2016-07-03 14:16:03 PDT] Session Statistics: [ICMP: 0] [TCP: 2] [UDP: 1] [Other: 0] Number of SSL Sessions : 0 Policy Name : idp-policy-unified Running Detector Version : 12.6.130180509

의미

show security idp status 명령은 침입 탐지 및 방지(IDP) 현재 정책을 표시합니다. IDP 지능형 검사를 활성화했더라도 작업 명령을 실행할 show security idp status 때 IDP 지능형 검사 상태가 비활성화될 수 있습니다. 그 이유는 구성된 CPU 및 메모리 임계값이 리소스 제한을 초과하지 않기 때문입니다. CPU 사용량이 구성된 임계값에 도달하면 IDP 지능형 검사 상태가 활성화됩니다.

프로토콜별 Intelligent-Offload

IDP의 기존 지능형 오프로드 기능은 검사된 바이트에 대한 제한에 도달하면 세션을 오프로드합니다. 이 외에도 검사 한도는 세분화되지 않고 프로토콜이나 서비스에 관계없이 모든 세션에 적용됩니다.

프로토콜별로 IDP 지능형 오프로딩을 활성화 또는 비활성화할 수 있기 때문에 관리자는 유연성을 발휘하여 오프로딩 기능을 활용할 프로토콜을 결정할 수 있습니다. 또한 관리자는 프로토콜별로 오프로드 제한을 구성할 수 있습니다.

침입 탐지 및 방지(IDP) 시스템의 프로토콜별 지능형 오프로드 구성 기능을 사용하면 다양한 프로토콜에 대해 검사 깊이 제한을 조정하여 성능과 보안을 모두 강화할 수 있습니다. SSH 및 FTP와 같은 프로토콜에 대한 개별 오프로드 제한을 구성하여 리소스 사용을 최적화하고 보다 효율적인 세션 검사를 보장할 수 있습니다.

이 기능은 명확한 CLI 명령으로 구성 및 관리를 단순화하여 관리자가 특정 네트워크 요구 사항에 따라 오프로드 설정을 쉽게 구현하고 조정할 수 있도록 합니다.

프로토콜별 오프로드 제한 구성

새 옵션을 사용하여 프로토콜을 지정하고 오프로드 한도를 설정하여 프로토콜당 오프로드 한도를 구성할 수 있습니다.

[편집]

user@host# set security idp sensor-configuration global intelligent-offload-tunable ?

오프로드 제한의 범위는 모든 프로토콜에 대해 동일합니다(즉, 0에서 4294967295바이트). 오프로드 제한 범위는 모든 프로토콜에 대해 동일하며 범위는 0에서 4294967295바이트이며 0은 무제한 검사를 의미합니다.

KB, MB 및 GB 단위로 제한을 구성할 수 있으며, 이 경우 제한 값의 끝에 각각 k, m 및 g를 추가해야 합니다.

이 set security idp sensor-configuration global intelligent-offload disable 명령은 전역적으로 지능형 오프로드를 비활성화합니다. set security idp sensor-configuration global intelgent-offload disable 뿐만 아니라 프로토콜별 사용자 지정 오프로드 한도를 구성할 수 없습니다.

-

프로토콜에 대해 구성된 오프로드 제한이 있는 경우 해당 오프로드 제한은 해당 프로토콜에 대해 가장 높은 우선 순위를 갖습니다. 예를 들어, 프로토콜 MYSQL에 대해 제한이 구성된 경우 세션 오프로드 제한은 detector-capabilities.xml 파일이 아닌 구성에서 가져옵니다.

-

프로토콜에 대해 오프로드 제한이 구성되지 않았지만 detector-capablities.xml 파일에 제한이 존재하는 경우 파일의 제한이 해당 프로토콜에 적용됩니다.

-

프로토콜에 대한 오프로드 제한이 detector-capabilities.xml 파일에 없는 경우 기본 제한인 256KB가 적용됩니다(지능형 오프로드가 보수적인 모드인 경우 제한이 1MB인 경우 제외). 지능형 오프로드를 사용하지 않도록 설정하면 오프로딩이 발생하지 않습니다.

이 set security idp sensor-configuration global intelligent-offload disable 옵션을 사용하면 오프로딩 기능이 비활성화되고 세션이 닫힐 때까지 전체 데이터 검사에 대해 작동합니다.

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.