침입 탐지 및 방지(IDP) 정책

주니퍼 네트웍스 Junos 소프트웨어의 침입 탐지 및 방지(IDP) 정책은 네트워크 리소스에 대한 무단 액세스를 탐지하고 방지하도록 설계되었습니다. 이 정책은 사전 정의된 맞춤형 공격 객체를 사용하여 잠재적 위협을 식별합니다. 네트워크 관리자는 침입 탐지 및 방지(IDP) 정책을 구성하여 악의적인 활동을 모니터링, 기록 및 차단함으로써 네트워크 인프라의 보안과 무결성을 강화할 수 있습니다.

Junos OS 침입 탐지 및 방지(IDP) 정책을 사용하면 침입 탐지 및 방지(IDP) 지원 디바이스를 통과하는 네트워크 트래픽에 대해 다양한 공격 탐지 및 방지 기술을 선택적으로 시행할 수 있습니다. 이를 통해 영역, 네트워크 및 애플리케이션을 기반으로 트래픽 섹션과 일치하는 정책 규칙을 정의할 수 있습니다. 해당 트래픽에 대해 능동 또는 수동적으로 방지 조치가 수행됩니다.

침입 탐지 및 방지(IDP) 정책 이해하기

침입 탐지 및 방지(IDP) 정책은 디바이스가 네트워크 트래픽을 처리하는 방법을 정의합니다. 네트워크를 통과하는 트래픽에 대해 다양한 공격 탐지 및 방지 기술을 적용할 수 있습니다.

정책은 으로 구성 rule bases되며, 각 규칙 베이스에는 rules. 트래픽 일치 조건, 조치 및 로깅 요구 사항과 같은 규칙 매개 변수를 정의한 다음 규칙 기반에 규칙을 추가합니다. 하나 이상의 규칙 기반에 규칙을 추가하여 침입 탐지 및 방지(IDP) 정책을 생성한 후 해당 정책을 디바이스의 활성 정책으로 선택할 수 있습니다.

Junos OS를 통해 여러 침입 탐지 및 방지(IDP) 정책을 구성하고 적용할 수 있습니다. 활성 정책으로 구성된 침입 탐지 및 방지(IDP) 정책에 대해 구성의 검증이 수행됩니다. 여러 디바이스에 동일한 침입 탐지 및 방지(IDP) 정책을 설치하거나 네트워크의 각 디바이스에 고유한 침입 탐지 및 방지(IDP) 정책을 설치할 수 있습니다. 단일 정책에는 모든 유형의 규칙 기반 인스턴스가 하나만 포함될 수 있습니다.

침입 탐지 및 방지(IDP) 기능은 기본적으로 활성화되어 있습니다. 라이선스가 필요하지 않습니다. 침입 탐지 및 방지(IDP) 정책의 사용자 지정 공격 및 사용자 지정 공격 그룹은 유효한 라이선스 및 서명 데이터베이스가 디바이스에 설치되어 있지 않아도 구성 및 설치할 수 있습니다. 주니퍼 네트웍스는 새로운 취약점에 대한 대응책으로 공격 데이터베이스 업데이트가 포함된 파일을 주니퍼 웹 사이트에 주기적으로 제공합니다. 이 파일을 다운로드하여 새로운 위협으로부터 네트워크를 보호할 수 있습니다. 주니퍼의 서명 데이터베이스를 검색하고 최신 상태로 유지하려면 별도의 라이선스가 필요합니다.

새로운 침입 탐지 및 방지(IDP) 정책이 로드되면 새로 로드된 정책을 사용하여 기존 세션이 검사되고 침입 탐지 및 방지(IDP) 처리를 위해 기존 세션이 무시되지 않습니다.

표 1 에는 새 정책이 로드된 후의 기존 세션이 설명되어 있습니다.

| 항목 | 설명 |

|---|---|

| 패킷 기반 시그니처 | 새로운 침입 탐지 및 방지(IDP) 정책으로 패킷 기반 공격에 대한 침입 탐지 및 방지(IDP) 검사가 계속됩니다. |

| 스트림 기반 서명 | 침입 탐지 및 방지(IDP) 검사는 끝 오프셋 번호가 해당 플로우에 대해 전달된 바이트 수보다 적은 새로운 침입 탐지 및 방지(IDP) 정책의 스트림 기반 공격에 대해 계속됩니다. |

| 컨텍스트 기반 시그니처 | 침입 탐지 및 방지(IDP) 검사는 새 침입 탐지 및 방지(IDP) 정책이 로드된 후 탐지기에서 생성된 컨텍스트 기반 공격에 대해 계속됩니다. |

다음과 같은 침입 탐지 및 방지(IDP) 정책이 지원됩니다.

DMZ_Services

DNS_Services

File_Server

Getting_Started

IDP_Default

권장

Web_Server

다음 작업을 수행하여 침입 탐지 및 방지(IDP) 정책을 관리할 수 있습니다.

새로운 침입 탐지 및 방지(IDP) 정책을 처음부터 생성합니다. 예: 침입 탐지 및 방지(IDP) IPS 규칙 베이스에 대한 규칙 정의를 참조하십시오.

주니퍼 네트웍스에서 제공하는 사전 정의된 템플릿 중 하나로 시작하여 침입 탐지 및 방지( IDP) 정책을 생성합니다(사전 정의된 침입 탐지 및 방지(IDP) 정책 템플릿 이해하기 참조).

규칙 기반 내에서 규칙을 추가하거나 삭제합니다. 다음 IDP 개체 중 하나를 사용하여 규칙을 생성할 수 있습니다.

구역

from-zone이 any일 때 source-address 및 source-except 주소를 구성할 수 있으며, to-zone이 any일 때 destination-address 및 destination-except 주소를 갖는 것과 유사합니다.

기본 시스템에서 사용할 수 있는 네트워크 개체

주니퍼 네트웍스에서 제공하는 사전 정의된 서비스 객체

사용자 정의 응용 프로그램 객체

주니퍼 네트웍스에서 제공하는 사전 정의된 공격 객체

사용자 지정 공격 객체를 생성합니다( IDP 서명 기반 공격 구성 참조).

주니퍼 네트웍스에서 제공하는 서명 데이터베이스를 업데이트합니다. 이 데이터베이스에는 미리 정의된 모든 개체가 포함되어 있습니다.

여러 침입 탐지 및 방지(IDP) 정책을 유지합니다. 정책 중 하나를 디바이스에 적용할 수 있습니다.

각 사용자 논리적 시스템에 대한 침입 탐지 및 방지(IDP) 정책은 함께 컴파일되어 데이터 플레인 메모리에 저장됩니다. 구성에 적합한 데이터 플레인 메모리를 추정하려면 다음 두 가지 요소를 고려하십시오.

각 사용자 논리적 시스템에 적용된 침입 탐지 및 방지(IDP) 정책은 각 사용자 논리적 시스템에 대한 ID와 영역이 다르기 때문에 고유한 인스턴스로 간주됩니다. 예상은 모든 사용자 논리 시스템에 대한 결합된 메모리 요구 사항을 고려해야 합니다.

응용 프로그램 데이터베이스가 증가함에 따라 컴파일된 정책에는 더 많은 메모리가 필요합니다. 메모리 사용량은 데이터베이스가 증가할 수 있도록 사용 가능한 데이터 플레인 메모리 미만으로 유지되어야 합니다.

참조

통합 정책을 위한 침입 탐지 및 방지(IDP) 정책 지원

통합 보안 정책 내에서 침입 탐지 및 방지(IDP) 정책 지원:

-

침입 탐지 및 방지(IDP) 정책은 명령을 사용하여 활성화됩니다

set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy <idp-policy-name>. -

통합 보안 정책 내에서 침입 탐지 및 방지(IDP) 정책을 사용할 수 있게 되면 명시적 소스, 대상 또는 애플리케이션이 정의되지 않는 한(기존 정책) 모든 침입 탐지 및 방지(IDP) 일치가 통합 정책 내에서 처리됩니다.

-

추가 검사 세분성을 달성하기 위해 IDP에서 일치 조건을 추가로 구성할 수 있습니다.

-

소스 또는 대상 주소, 소스 및 대상 제외, 시작 및 대상 제외, 보안 정책 자체에서 일치가 발생하므로 통합 정책에서는 구성할 필요가 없습니다.

-

레이어 7 애플리케이션은 세션 수명 동안 변경될 수 있으며, 이 애플리케이션 변경으로 인해 세션에 대한 침입 탐지 및 방지(IDP) 서비스가 비활성화될 수 있습니다.

-

초기 보안 정책 일치로 인해 단일 또는 여러 정책 일치가 발생할 수 있습니다. 세션 관심 확인의 일환으로, IDP 정책이 일치하는 규칙 중 하나에 있는 경우 IDP가 활성화됩니다.

기존 보안 정책(5개 튜플 일치 조건 또는 dynamic-application이 none으로 구성됨)과 통합 정책(6개 튜플 일치 조건)을 구성한 경우, 기존 보안 정책은 통합 정책에 앞서 트래픽을 먼저 일치시킵니다.

동적 애플리케이션을 일치하는 조건 중 하나로 사용하여 통합 정책을 구성할 경우, 이 구성은 침입 탐지 및 방지(IDP) 정책 구성과 관련된 추가 단계를 제거합니다. 모든 침입 탐지 및 방지(IDP) 정책 구성은 통합 보안 정책 내에서 처리되며, 특정 세션에 대한 공격 또는 침입을 탐지하도록 침입 탐지 및 방지(IDP) 정책 구성 작업을 간소화합니다.

통합 정책을 위한 여러 침입 탐지 및 방지(IDP) 정책

보안 디바이스가 통합 정책으로 구성된 경우, 여러 침입 탐지 및 방지(IDP) 정책을 구성하고 해당 정책 중 하나를 기본 침입 탐지 및 방지(IDP) 정책으로 설정할 수 있습니다. 세션에 대해 여러 침입 탐지 및 방지(IDP) 정책이 구성되어 있는 경우 정책 충돌이 발생하면 디바이스는 해당 세션에 대한 기본 침입 탐지 및 방지(IDP) 정책을 적용하여 모든 정책 충돌을 해결합니다.

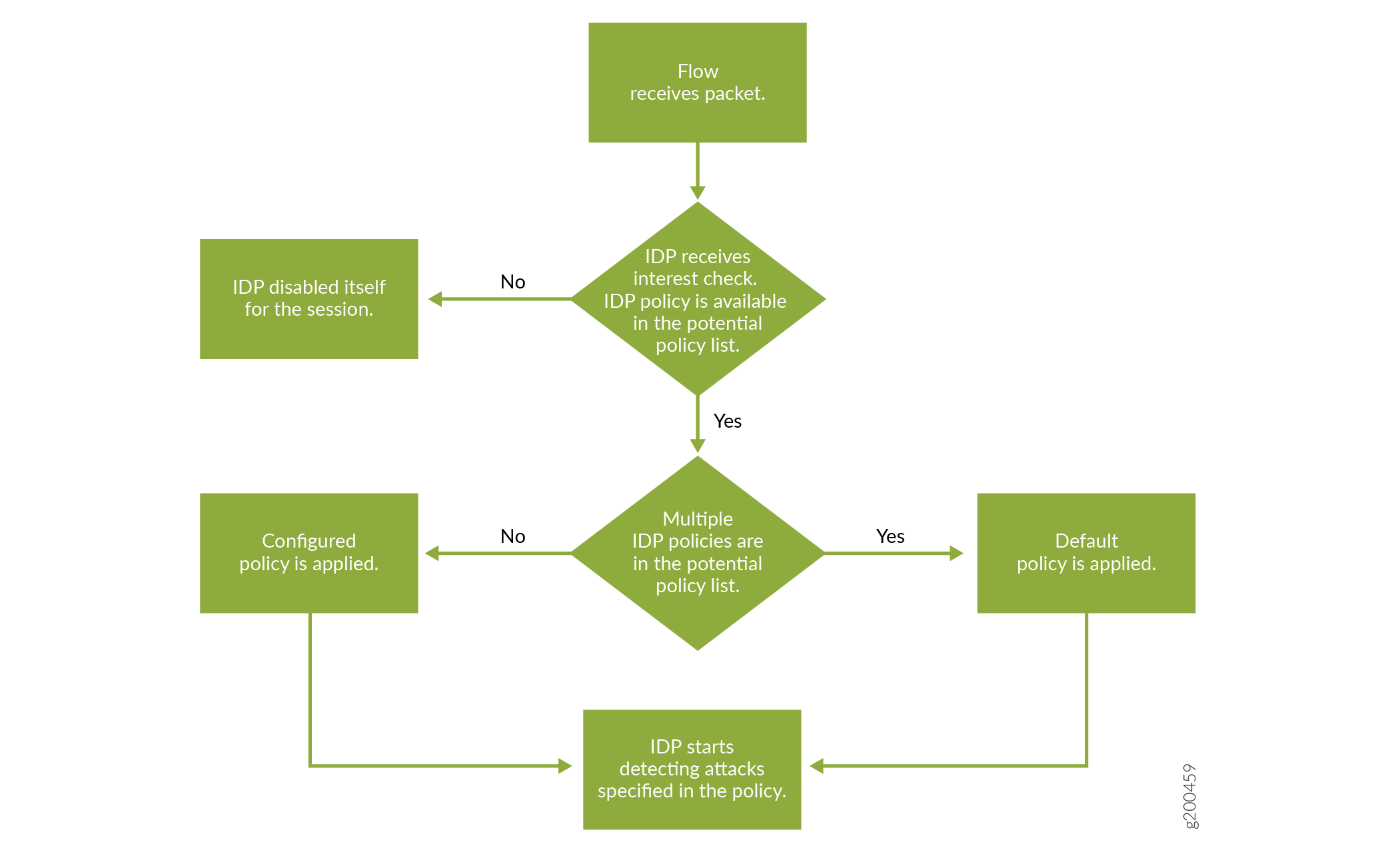

동적 애플리케이션이 식별되기 전에 발생하는 초기 보안 정책 조회 단계에서는 여러 잠재적 정책 일치가 발생할 수 있습니다. IDP는 일치하는 보안 정책 중 하나 이상에 IDP 정책이 구성된 경우 세션에서 활성화됩니다. 잠재적 정책 목록에 침입 탐지 및 방지(IDP) 정책이 하나만 구성된 경우, 해당 침입 탐지 및 방지(IDP) 정책이 세션에 적용됩니다. 잠재적 정책 목록에 세션에 대해 구성된 침입 탐지 및 방지(IDP) 정책이 여러 개 있는 경우 디바이스는 기본 침입 탐지 및 방지(IDP) 정책으로 구성된 침입 탐지 및 방지(IDP) 정책을 적용합니다.

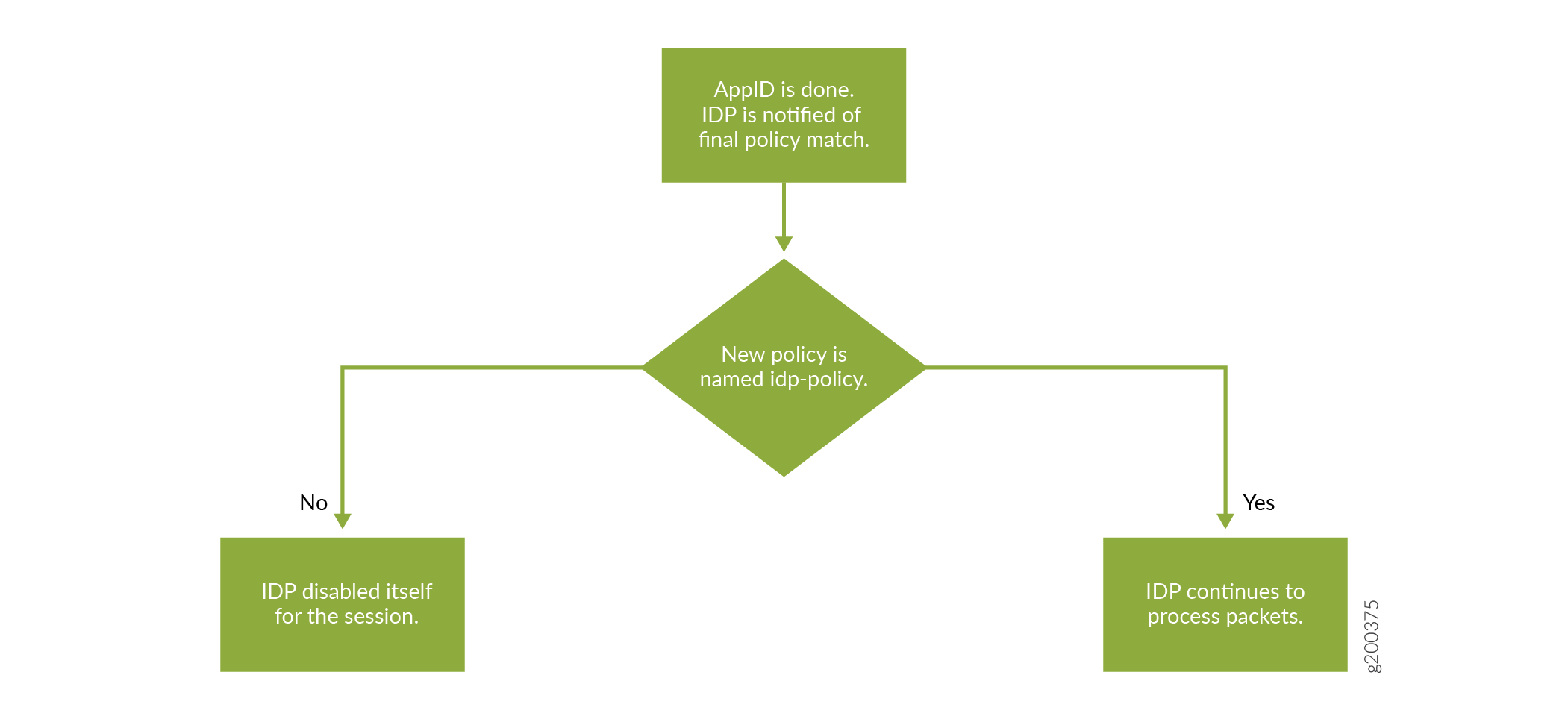

세션에 대한 동적 애플리케이션이 식별된 후, 최종 일치 정책에 기본 침입 탐지 및 방지(IDP) 정책과 다른 침입 탐지 및 방지(IDP) 정책이 구성되어 있으면 정책 재조회가 수행되고 최종 일치 정책에 대해 구성된 침입 탐지 및 방지(IDP) 정책이 적용됩니다. 최종적으로 일치하는 보안 정책이 초기 보안 정책 조회 중에 구성된 것과 동일한 침입 탐지 및 방지(IDP) 정책을 갖는 경우, 해당 침입 탐지 및 방지(IDP) 정책이 세션에 적용됩니다. 최종적으로 일치하는 보안 정책에 IDP 정책이 구성되지 않은 경우, 세션에 대해 침입 탐지 및 방지(IDP) 처리가 비활성화됩니다.

통합 보안 정책에서 둘 이상의 침입 탐지 및 방지(IDP) 정책을 구성한 경우 기본 침입 탐지 및 방지(IDP) 정책을 구성해야 합니다.

침입 탐지 및 방지(IDP) 정책을 기본 정책으로 구성하려면 명령을 사용합니다 set security idp default-policy policy-name .

통합 정책을 위한 여러 침입 탐지 및 방지(IDP) 정책 및 기본 침입 탐지 및 방지(IDP) 정책 구성의 이점

여러 침입 탐지 및 방지(IDP) 정책을 유지 및 사용할 수 있는 유연성을 제공합니다.

기본 침입 탐지 및 방지(IDP) 정책 구성을 사용하여 정책 충돌을 처리합니다.

통합 정책을 위한 침입 탐지 및 방지(IDP) 정책 선택

단일 침입 탐지 및 방지(IDP) 정책으로 침입 탐지 및 방지(IDP) 정책 선택

보안 정책이 세션에 대해 처리될 때 초기 보안 정책 일치는 단일 또는 여러 정책 일치로 이어질 수 있습니다. 애플리케이션 캐시가 있는 경우 정책 일치로 인해 단일 정책 일치가 발생합니다.

세션 관심 확인의 일환으로, 일치하는 규칙 중 하나라도 침입 탐지 및 방지(IDP) 정책을 포함하는 경우 시스템은 침입 탐지 및 방지(IDP)를 활성화합니다.

동적 애플리케이션 식별이 수행된 후 보안 정책에 의해 정책 재조회가 수행됩니다. IDP가 최종 일치 정책에 구성되지 않은 경우, 레이어 7 애플리케이션 서비스(IDP)는 자체적으로 비활성화하라는 알림을 받습니다. 통합 보안 정책 내에서 침입 탐지 및 방지(IDP) 정책을 사용할 수 있게 되면 명시적 소스, 대상 또는 애플리케이션이 정의되지 않는 한(기존 정책) 모든 침입 탐지 및 방지(IDP) 일치가 통합 정책 내에서 처리됩니다. 소스 또는 대상 주소, 소스 및 대상 제외, 시작 및 대상 제외, 보안 정책 자체에서 일치가 발생하기 때문에 통합 정책에서는 구성할 필요가 없습니다. 표 2 는 보안 정책 내에서 침입 탐지 및 방지(IDP) 정책 선택의 예를 제공합니다.

| 보안 정책 | 원본 영역 | 원본 주소 | 대상 영역 | 대상 주소 | 동적 응용 | 프로그램 서비스 | 정책 |

|---|---|---|---|---|---|---|---|

| P1 |

안으로 |

10.1.1.1 |

아웃 |

어떤 |

HTTP |

침입 탐지 및 방지(ID |

권장 |

| P2 |

안으로 |

10.1.1.1 |

아웃 |

어떤 |

(주)지메일 |

UTM(Unified Threat Management) |

utm_policy_1 |

그림 1 과 그림 2 는 통합 정책을 위한 단일 및 다중 침입 탐지 및 방지(IDP) 정책 선택에 대한 워크플로우 세부 정보를 제공합니다.

처리

처리

여러 침입 탐지 및 방지(IDP) 정책으로 침입 탐지 및 방지(IDP) 정책 선택

다른 침입 탐지 및 방지(IDP) 정책을 가진 잠재적 정책 목록에 여러 정책이 있는 경우 디바이스는 기본 침입 탐지 및 방지(IDP) 정책으로 구성된 침입 탐지 및 방지(IDP) 정책을 적용합니다.

동적 애플리케이션을 식별한 후, 최종 일치 정책에 기본 침입 탐지 및 방지(IDP) 정책과 다른 침입 탐지 및 방지(IDP) 정책이 구성되어 있으면 정책 재조회가 수행되고 최종 일치 정책에 대해 구성된 침입 탐지 및 방지(IDP) 정책이 적용됩니다.

최종적으로 일치하는 보안 정책에 IDP 정책이 구성되지 않은 경우, 세션에 대해 침입 탐지 및 방지(IDP) 처리가 비활성화됩니다.

| 정책 | 소스 영역 | 소스 주소 | 대상 영역 | 대상 주소 | 동적 애플리케이션 | 애플리케이션 서비스 | 정책 |

|---|---|---|---|---|---|---|---|

| P1 |

안으로 |

10.1.1.1 |

아웃 |

어떤 |

HTTP |

침입 탐지 및 방지(ID |

권장 |

| P2 |

안으로 |

10.1.1.1 |

아웃 |

어떤 |

(주)지메일 |

UTM(Unified Threat Management) |

utm_policy_1 |

| P3 |

안으로 |

어떤 |

아웃 |

어떤 |

(주)지메일 |

침입 탐지 및 방지(ID |

IDP 엔진 |

세션에 대해 구성된 보안 정책의 예를 고려합니다.

-

If security policy P1 and policy P3 match for a session

침입 탐지 및 방지(IDP) 정책 충돌이 관찰됩니다. 따라서 이 경우에는 기본 침입 탐지 및 방지(IDP) 정책으로 구성된 침입 탐지 및 방지(IDP) 정책이 적용됩니다.

최종 보안 정책 일치 후, 일치하는 침입 탐지 및 방지(IDP) 정책을 기반으로 침입 탐지 및 방지(IDP) 정책 재조회가 수행됩니다. 마지막으로 일치하는 보안 정책이 정책 P1인 경우, recommended라는 이름의 침입 탐지 및 방지(IDP) 정책이 세션에 적용됩니다.

-

If security policy P1 and policy P2 match for a session

일치하는 보안 정책에는 하나의 침입 탐지 및 방지(IDP) 정책만 구성되어 있으므로, 권장(recommended)이라는 이름의 침입 탐지 및 방지(IDP) 정책이 세션에 적용됩니다.

마지막으로 일치하는 보안 정책이 정책 P1인 경우, 세션 검사는 recommended라는 이름의 침입 탐지 및 방지(IDP) 정책을 계속 적용합니다. 마지막으로 일치하는 보안 정책이 정책 P2이면 IDP가 비활성화되고 세션을 무시합니다.

예: 통합 보안 정책을 위한 여러 침입 탐지 및 방지(IDP) 정책 및 기본 침입 탐지 및 방지(IDP) 정책 구성

전송 트래픽이 침입 탐지 및 방지(IDP) 검사를 통과하도록 하려면 보안 정책을 구성하고 검사할 모든 트래픽에 대해 침입 탐지 및 방지(IDP) 애플리케이션 서비스를 활성화합니다.

이 예는 디바이스에 흐르는 트래픽에서 처음으로 침입 탐지 및 방지(IDP) 서비스를 활성화하기 위한 보안 정책 구성 방법을 보여줍니다.

요구 사항

시작하기 전에 IDP 기능 라이선스를 설치하거나 확인합니다.

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

SRX 시리즈 방화벽.

Junos OS 릴리스 18.3R1 이상.

이 구성 예는 Junos OS 릴리스 18.3R1을 실행하는 SRX1500 디바이스를 사용하여 테스트되었습니다. 그러나 최신 Junos OS 릴리스를 사용하는 SRX300 디바이스 제품군, SRX2300, SRX4100, SRX4120, SRX4200 및 SRX5000 라인 디바이스에서 동일한 구성을 사용할 수 있습니다.

개요

이 예에서는 두 가지 보안 정책을 구성하여 SRX1500 디바이스에서 침입 탐지 및 방지(IDP) 서비스를 활성화하여 트러스트 영역에서 언트러스트(untrust) 영역으로의 모든 트래픽을 검사합니다.

첫 번째 단계로 주니퍼 네트웍스 웹사이트에서 서명 데이터베이스를 다운로드하여 설치해야 합니다. 그런 다음 사전 정의된 침입 탐지 및 방지(IDP) 정책 템플릿을 다운로드 및 설치하고 사전 정의된 정책 "권장(Recommended)"을 활성 정책으로 활성화합니다.

대신 구성 스타일은 보안 정책 set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy idp-policy-name 명령에서 처리되는 침입 탐지 및 방지(IDP) 정책을 참조하여 통합 정책과 동일한 기존 정책에 대해 사용합니다.

다음으로, 신뢰할 수 있는 영역에서 신뢰할 수 없는 영역으로 두 개의 보안 정책을 생성하고 정책에 지정된 조건과 일치하는 트래픽에 대해 수행할 작업을 지정해야 합니다.

구성

절차

CLI 빠른 구성

구성 중에 수동 개입이 필요하기 때문에 이 예에서는 CLI 빠른 구성을 사용할 수 없습니다.

단계별 절차

트러스트 영역에서 언트러스트(untrust) 영역으로의 트래픽에 대해 두 개의 보안 정책을 생성합니다.

-

Junos OS는 목록 맨 위부터 정책 조회를 수행하고, 디바이스가 수신된 트래픽과 일치하는 항목을 찾으면 정책 조회를 중단하기 때문에 SRX 시리즈 방화벽의 보안 정책 순서가 중요합니다.

-

SRX 시리즈 방화벽을 사용하면 디바이스 전체에서 침입 탐지 및 방지(IDP) 검사를 켜는 대신 규칙별로 보안 정책에 따라 침입 탐지 및 방지(IDP) 처리를 활성화할 수 있습니다.

보안 정책은 침입 탐지 및 방지(IDP) 엔진에 전송할 트래픽을 식별하고, 그런 다음 침입 탐지 및 방지(IDP) 엔진은 해당 트래픽의 내용을 기반으로 검사를 적용합니다. 침입 탐지 및 방지(IDP)가 활성화되지 않은 보안 정책과 일치하는 트래픽은 침입 탐지 및 방지(IDP) 처리를 완전히 우회합니다. 침입 탐지 및 방지(IDP) 처리를 위해 표시된 보안 정책과 일치하는 트래픽은 해당 특정 보안 정책에서 구성된 침입 탐지 및 방지(IDP) 정책을 활성화합니다.

동적 애플리케이션을 일치 기준으로 사용하여 보안 정책 P1을 생성합니다.

[edit security policies] user@host# set from-zone trust to-zone untrust policy P1 match source-address any user@host# set from-zone trust to-zone untrust policy P1 match destination-address any user@host# set from-zone trust to-zone untrust policy P1 match application junos-defaults user@host# set from-zone trust to-zone untrust policy P1 match dynamic-application junos:HTTP

동적 애플리케이션을 일치 기준으로 사용하여 보안 정책 P2를 생성합니다.

[edit security policies] user@host# set from-zone trust to-zone untrust policy P2 match source-address any user@host# set from-zone trust to-zone untrust policy P2 match destination-address any user@host# set from-zone trust to-zone untrust policy P2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy P2 match dynamic-application junos:GMAIL

-

보안 정책에서 구성하려는 침입 탐지 및 방지(IDP) 정책을 정의합니다.

[edit] user@host# set security idp idp-policy recommended user@host# set security idp idp-policy idpengine

IDP 정책 규칙 및 IDP 규칙 기반의 단계에 따라 침입 탐지 및 방지(IDP) 정책을 구성한 다음, 침입 탐지 및 방지(IDP) 정책(권장) 중 하나를 기본 침입 탐지 및 방지(IDP) 정책으로 구성합니다.

[edit]user@host# set security idp default-policy recommended디바이스에 구성된 기본 정책을 확인합니다.

[edit]user@host# show security idp default-policydefault-policy recommended;

보안 정책에 지정된 조건과 일치하는 트래픽에 대해 수행할 작업을 지정합니다. 보안 정책 작업은 플로우를 허용해야 합니다.

[edit security policies] user@host# set from-zone trust to-zone untrust policy P1 then permit application-services idp-policy recommended user@host# set from-zone trust to-zone untrust policy P2 then permit application-services idp-policy idpengine

보안 정책은 서로 다른 침입 탐지 및 방지(IDP) 정책을 사용하므로 각 보안 정책에 대해 고유한 침입 탐지 및 방지(IDP) 규칙을 처리할 수 있습니다. 보안 정책에서 여러 침입 탐지 및 방지(IDP) 규칙을 사용하는 경우, 침입 탐지 및 방지(IDP) 기본 정책을 구성해야 합니다.

결과

구성 모드에서 명령을 입력하여 show security policies 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy P1 {

match {

source-address any;

destination-address any;

application junos-http;

}

then {

permit {

application-services {

idp-policy recommended;

}

}

}

}

}

from-zone trust to-zone untrust {

policy P2 {

match {

source-address any;

destination-address any;

application junos : GMAIL;

}

then {

permit {

application-services {

idp-policy idpengine;

}

}

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

확인

침입 탐지 및 방지(IDP) 구성 확인

목적

침입 탐지 및 방지(IDP) 구성이 올바르게 작동하고 있는지 확인합니다.

행동

운영 모드에서 명령을 입력합니다 show security idp status .

user@host> show security idp status detail

PIC : FPC 0 PIC 0:

State of IDP: Default, Up since: 2013-01-22 02:51:15 GMT-8 (2w0d 20:30 ago)

Packets/second: 0 Peak: 0 @ 2013-02-05 23:06:20 GMT-8

KBits/second : 0 Peak: 0 @ 2013-02-05 23:06:20 GMT-8

Latency (microseconds): [min: 0] [max: 0] [avg: 0]

Packet Statistics:

[ICMP: 0] [TCP: 0] [UDP: 0] [Other: 0]

Flow Statistics:

ICMP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

TCP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

UDP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

Other: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

Session Statistics:

[ICMP: 0] [TCP: 0] [UDP: 0] [Other: 0]

ID Name Sessions Memory Detector

0 Recommended 0 2233 12.6.160121210

의미

샘플 출력에는 사전 정의된 권장 침입 탐지 및 방지(IDP) 정책이 활성 정책으로 표시됩니다.

예: 기존 보안 정책에서 침입 탐지 및 방지(IDP) 활성화

를 통해 set security idp active-policy 모든 방화벽 규칙에 대해 하나의 활성 침입 탐지 및 방지(IDP) 정책 이름만 사용하는 기존 정책 스타일은 더 이상 사용되지 않습니다.

대신 구성 스타일은 보안 정책 set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy idp-policy-name 명령에서 처리되는 침입 탐지 및 방지(IDP) 정책을 참조하여 통합 정책과 동일한 기존 정책에 대해 사용합니다.

이 예에서는 보안 디바이스에서 양방향으로 흐르는 모든 HTTP 및 HTTPS 트래픽에서 침입 탐지 및 방지(IDP) 서비스를 활성화하기 위해 두 개의 보안 정책을 구성하는 방법을 보여줍니다. 이러한 유형의 구성은 기밀 통신에 대한 추가 보안 조치로 내부 네트워크의 보안 영역에서 들어오고 나가는 트래픽을 모니터링하는 데 사용할 수 있습니다.

이 예에서 은(는) Zone2 내부 네트워크의 일부입니다.

요구 사항

시작하기 전에:

네트워크 인터페이스를 구성합니다.

보안 영역을 생성합니다. 예: 보안 영역 생성을 참조하십시오.

응용 프로그램을 구성합니다. 예: IDP 애플리케이션 및 서비스 구성을 참조하십시오.

침입 탐지 및 방지(IDP) 정책 구성. 침입 탐지 및 방지(IDP) 정책 규칙 및 침입 탐지 및 방지(IDP) 규칙 기반을 참조하십시오.

개요

전송 트래픽이 침입 탐지 및 방지(IDP) 검사를 통과하도록 하려면 보안 정책을 구성하고 검사할 모든 트래픽에 대해 침입 탐지 및 방지(IDP) 애플리케이션 서비스를 활성화합니다. 보안 정책에는 네트워크에서 허용되는 트래픽 유형과 네트워크 내부에서 트래픽이 처리되는 방식을 정의하는 규칙이 포함되어 있습니다. 보안 정책에서 침입 탐지 및 방지(IDP)를 활성화하면 지정된 기준과 일치하는 트래픽이 침입 탐지 및 방지(IDP) 규칙 기반에 대해 확인됩니다.

침입 탐지 및 방지(IDP)는 기본적으로 활성화되어 있습니다. 라이선스가 필요하지 않습니다. 침입 탐지 및 방지(IDP) 정책의 사용자 지정 공격 및 사용자 지정 공격 그룹은 디바이스에 유효한 라이선스 및 서명 데이터베이스가 설치되어 있지 않아도 구성 및 설치할 수 있습니다. 주니퍼 네트웍스는 새로운 취약점에 대한 대응책으로 공격 데이터베이스 업데이트가 포함된 파일을 주니퍼 웹 사이트에 주기적으로 제공합니다. 이 파일을 다운로드하여 새로운 위협으로부터 네트워크를 보호할 수 있습니다. 주니퍼의 서명 데이터베이스를 검색하고 최신 상태로 유지하려면 별도의 라이선스가 필요합니다.

침입 탐지 및 방지(IDP) 검사 없이 전송 트래픽이 통과하도록 허용하려면 침입 탐지 및 방지(IDP) 애플리케이션 서비스를 활성화하지 않고 규칙에 대한 작업을 지정합니다 permit . 이 규칙의 조건과 일치하는 트래픽은 침입 탐지 및 방지(IDP) 검사 없이 디바이스를 통과합니다.

이 예에서는 디바이스에서 양방향으로 흐르는 모든 HTTP 및 HTTPS 트래픽에서 침입 탐지 및 방지(IDP) 서비스를 활성화하도록 idp-app-policy-1 및 idp-app-policy-2라는 두 정책을 구성하는 방법을 보여줍니다. idp-app-policy-1 정책은 이전에 구성된 Zone1에서 Zone2로 흐르는 모든 HTTP 및 HTTPS 트래픽을 IDP 규칙 베이스에 대해 확인하도록 지시합니다. idp-app-policy-2 정책은 Zone2에서 Zone1로 흐르는 모든 HTTP 및 HTTPS 트래픽을 IDP 규칙 베이스에 대해 확인하도록 지시합니다.

보안 정책 작업에 설정된 작업은 이어야 합니다 permit. 디바이스가 거부하거나 거부하는 트래픽에 대해서는 침입 탐지 및 방지(IDP)를 활성화할 수 없습니다.

기존 보안 정책(5-튜플 일치 조건 또는 동적 애플리케이션이 없음으로 구성됨)과 통합 정책(6-튜플 일치 조건)을 구성한 경우, 기존 보안 정책은 통합 정책에 앞서 트래픽을 먼저 일치시킵니다.

일치하는 조건 중 하나로 동적 애플리케이션을 사용하여 통합 정책을 구성할 경우, 구성은 소스 및 대상 주소, 소스 대상 제외(출발지 및 대상 영역 또는 애플리케이션)를 구성하는 추가 단계를 제거합니다. 모든 침입 탐지 및 방지(IDP) 정책 구성은 통합 보안 정책 내에서 처리되며, 특정 세션에 대한 공격 또는 침입을 탐지하도록 침입 탐지 및 방지(IDP) 정책 구성 작업을 간소화합니다. 소스 또는 대상 주소, 소스 및 대상 제외, 시작 및 대상 제외, 보안 정책 자체에서 일치가 발생하므로 통합 정책에서는 구성할 필요가 없습니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 계층 수준에서 명령을 CLI [edit] 로 복사해 붙여 넣은 다음, 구성 모드에서 을(를) 입력합니다 commit .

set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-http set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-https set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match source-address any set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match destination-address any set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-http set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-https set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 then permit application-services idp

단계별 절차

다음 예제에서는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

디바이스에서 양방향으로 흐르는 모든 HTTP 및 HTTPS 트래픽에서 침입 탐지 및 방지(IDP) 서비스 활성화:

junos-http 또는 junos-https 애플리케이션 트래픽으로 식별된 Zone1에서 Zone2로 흐르는 트래픽에 대한 보안 정책을 생성합니다.

user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-http user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-https

정책에 지정된 조건과 일치하는 Zone1-Zone2 트래픽에 대해 수행할 작업을 지정합니다.

user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp

junos-http 또는 junos-https 애플리케이션 트래픽으로 식별된 반대 방향으로 흐르는 트래픽에 대해 또 다른 보안 정책을 생성합니다.

user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match source-address any user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match destination-address any user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-http user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-https

이 정책에 지정된 조건과 일치하는 트래픽에 대해 수행할 작업을 지정합니다.

user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 then permit application-services idp

active-policy를 구성합니다.

user@host# set security idp active-policy recommended

결과

구성 모드에서 명령을 입력하여 show security policies 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security policies

from-zone Zone1 to-zone Zone2 {

policy idp-app-policy-1 {

match {

source-address any;

destination-address any;

application [junos-http junos-https];

}

then {

permit {

application-services {

idp;

}

}

}

}

}

from-zone Zone2 to-zone Zone1 {

policy idp-app-policy-2 {

match {

source-address any;

destination-address any;

application [junos-http junos-https];

}

then {

permit {

application-services {

idp;

}

}

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

침입 탐지 및 방지(IDP) 정책 컴파일 및 로드 상태 확인

목적

IDP 로그 파일을 표시하여 IDP 정책 로드 및 컴파일 상태를 확인합니다. 침입 탐지 및 방지(IDP) 정책을 활성화할 때 침입 탐지 및 방지(IDP) 로그를 보고 정책이 성공적으로 로드되고 컴파일되었는지 확인할 수 있습니다.

행동

침입 탐지 및 방지(IDP) 정책의 로드 및 컴파일 진행률을 추적하려면 CLI에서 다음 중 하나 또는 둘 다를 구성합니다.

-

에

/var/log/있는 로그 파일을 구성하고 추적 옵션 플래그를 설정하여 다음과 같은 작업을 기록할 수 있습니다.user@host# set security idp traceoptions file idpd user@host# set security idp traceoptions flag all

-

디렉터리의 파일에 시스템 로그 메시지를 기록하도록 디바이스를 구성할 수 있습니다.

/var/loguser@host# set system syslog file messages any any

CLI에서 구성을 커밋한 후, UNIX 수준 셸의 셸 프롬프트에서 다음 명령 중 하나를 입력합니다.

샘플 출력

user@host> start shell user@host% tail -f /var/log/idpd Aug 3 15:46:42 chiron clear-log[2655]: logfile cleared Aug 3 15:47:12 idpd_config_read: called: check: 0 Aug 3 15:47:12 idpd commit in progres ... Aug 3 15:47:13 Entering enable processing. Aug 3 15:47:13 Enable value (default) Aug 3 15:47:13 IDP processing default. Aug 3 15:47:13 idp config knob set to (2) Aug 3 15:47:13 Warning: active policy configured but no application package installed, attack may not be detected! Aug 3 15:47:13 idpd_need_policy_compile:480 Active policy path /var/db/idpd/sets/idpengine.set Aug 3 15:47:13 Active Policy (idpengine) rule base configuration is changed so need to recompile active policy Aug 3 15:47:13 Compiling policy idpengine.... Aug 3 15:47:13 Apply policy configuration, policy ops bitmask = 41 Aug 3 15:47:13 Starting policy(idpengine) compile with compress dfa... Aug 3 15:47:35 policy compilation memory estimate: 82040 Aug 3 15:47:35 ...Passed Aug 3 15:47:35 Starting policy package... Aug 3 15:47:36 ...Policy Packaging Passed Aug 3 15:47:36 [get_secupdate_cb_status] state = 0x1 Aug 3 15:47:36 idpd_policy_apply_config idpd_policy_set_config() Aug 3 15:47:36 Reading sensor config... Aug 3 15:47:36 sensor/idp node does not exist, apply defaults Aug 3 15:47:36 sensor conf saved Aug 3 15:47:36 idpd_dev_add_ipc_connection called... Aug 3 15:47:36 idpd_dev_add_ipc_connection: done. Aug 3 15:47:36 idpd_policy_apply_config: IDP state (2) being set Aug 3 15:47:36 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:36 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:36 Apply policy configuration, policy ops bitmask = 4 Aug 3 15:47:36 Starting policy load... Aug 3 15:47:36 Loading policy(/var/db/idpd/bins/idpengine.bin.gz.v + /var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v + /var/db/idpd/bins/compressed_ai.bin)... Aug 3 15:47:36 idpd_dev_add_ipc_connection called... Aug 3 15:47:36 idpd_dev_add_ipc_connection: done. Aug 3 15:47:37 idpd_policy_load: creating temp tar directory '/var/db/idpd//bins/52b58e5' Aug 3 15:47:37 sc_policy_unpack_tgz: running addver cmd '/usr/bin/addver -r /var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v /var/db/idpd//bins/52b58e5/__temp.tgz > /var/log/idpd.addver' Aug 3 15:47:38 sc_policy_unpack_tgz: running tar cmd '/usr/bin/tar -C /var/db/idpd//bins/52b58e5 -xzf /var/db/idpd//bins/52b58e5/__temp.tgz' Aug 3 15:47:40 idpd_policy_load: running cp cmd 'cp /var/db/idpd//bins/52b58e5/detector4.so /var/db/idpd//bins/detector.so' Aug 3 15:47:43 idpd_policy_load: running chmod cmd 'chmod 755 /var/db/idpd//bins/detector.so' Aug 3 15:47:44 idpd_policy_load: running rm cmd 'rm -fr /var/db/idpd//bins/52b58e5' Aug 3 15:47:45 idpd_policy_load: detector version: 10.3.160100209 Aug 3 15:47:45 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:45 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:45 idp_policy_loader_command: sc_klibs_subs_policy_pre_compile() returned 0 (EOK) Aug 3 15:47:45 idpd_policy_load: IDP_LOADER_POLICY_PRE_COMPILE returned EAGAIN, retrying... after (5) secs Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idp_policy_loader_command: sc_klibs_subs_policy_pre_compile() returned 0 (EOK) Aug 3 15:47:50 idpd_policy_load: idp policy parser pre compile succeeded, after (1) retries Aug 3 15:47:50 idpd_policy_load: policy parser compile subs s0 name /var/db/idpd/bins/idpengine.bin.gz.v.1 buf 0x0 size 0zones 0xee34c7 z_size 136 detector /var/db/idpd//bins/detector.so ai_buf 0x0 ai_size 0 ai /var/db/idpd/bins/compressed_ai.bin Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy parser compile succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy pre-install succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy install succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy post-install succeeded Aug 3 15:47:51 IDP policy[/var/db/idpd/bins/idpengine.bin.gz.v] and detector[/var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v] loaded successfully. Aug 3 15:47:51 Applying sensor configuration Aug 3 15:47:51 idpd_dev_add_ipc_connection called... Aug 3 15:47:51 idpd_dev_add_ipc_connection: done. Aug 3 15:47:51 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:51 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:51 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:51 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:51 ...idpd commit end Aug 3 15:47:51 Returning from commit mode, status = 0. Aug 3 15:47:51 [get_secupdate_cb_status] state = 0x1 Aug 3 15:47:51 Got signal SIGCHLD....

user@host> start shell user@host% tail -f /var/log/messages Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: no commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: no transient commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: finished loading commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: exporting juniper.conf ..... Aug 3 15:47:51 chiron idpd[2678]: IDP_POLICY_LOAD_SUCCEEDED: IDP policy[/var/db/idpd/bins/idpengine.bin.gz.v] and detector[/var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v] loaded successfully(Regular load). Aug 3 15:47:51 chiron idpd[2678]: IDP_COMMIT_COMPLETED: IDP policy commit is complete. ...... Aug 3 15:47:51 chiron chiron sc_set_flow_max_sessions: max sessions set 16384

의미

명령을 커밋 set security idp active-policy 한 후 백그라운드에서 실행되는 절차를 보여주는 로그 메시지를 표시합니다. 이 샘플 출력은 정책 컴파일, 센서 구성 및 정책 로드가 성공적으로 수행되었음을 보여줍니다.