이 페이지의 내용

Routing Director 시스템 요구 사항

Routing Director 소프트웨어를 설치하기 전에 시스템이 이 섹션에서 설명하는 요구 사항을 충족하는지 확인하십시오.

소프트웨어 요구 사항

다음 베어메탈 하이퍼바이저의 하나 이상의 서버에 Routing Director를 구축할 수 있습니다.

-

VMware ESXi 8.0

-

RHEL(Red Hat Enterprise Linux) 8.10 및 Ubuntu 22.04.05 커널 기반 가상 머신(KVM).

libvirt, libvirt-daemon-kvm, bridge-utils 및 qemu-kvm 패키지를 설치해야 합니다. 하이퍼바이저에는 Intel 기반 CPU가 있어야 합니다.

-

프락스모스 VE

하드웨어 요구 사항

이 섹션에서는 평가 목적으로 또는 소규모 배포를 위해 Routing Director 클러스터의 각 노드 VM(가상 머신)에 필요한 최소 하드웨어 리소스에 대해 설명합니다.

클러스터 노드의 컴퓨팅, 메모리 및 디스크 요구 사항은 시스템의 의도된 용량에 따라 달라질 수 있습니다. 의도된 용량은 온보딩 및 모니터링할 디바이스 수, 센서 유형, 텔레메트리 메시지 빈도에 따라 달라집니다. 장치 수를 늘리면 더 많은 CPU 및 메모리 용량이 필요합니다.

프로덕션 구축의 규모 및 규모 견적을 받고 자세한 치수 규격 요구 사항에 대해 논의하려면 주니퍼 파트너 또는 주니퍼 영업 담당자에게 문의하십시오.

클러스터의 4개 노드 각각에 필요한 최소 리소스는 다음과 같습니다.

-

16코어 vCPU

-

32GB RAM

-

512GB SSD. SSD는 필수입니다.

-

48코어 vCPU

-

96GB RAM

-

2000GB SSD

서버에는 이 절에 나열된 하드웨어 리소스를 수용할 수 있는 충분한 CPU, 메모리 및 디스크 공간이 있어야 합니다. 노드 및 서버 고가용성을 위해 4개의 서버에 4개의 VM을 배포합니다.

네트워크 요구 사항

4개의 노드는 SSH를 통해 서로 통신할 수 있어야 합니다. 노드는 NTP 서버와 동기화할 수 있어야 합니다. SSH는 VM을 만드는 동안 자동으로 사용하도록 설정되며 클러스터를 만드는 동안 NTP 서버 주소를 입력하라는 메시지가 표시됩니다. 노드가 서로 다른 서버에 있는 경우 노드 간에 NTP를 차단하거나 SSH 트래픽을 차단하는 방화벽이 없는지 확인합니다.

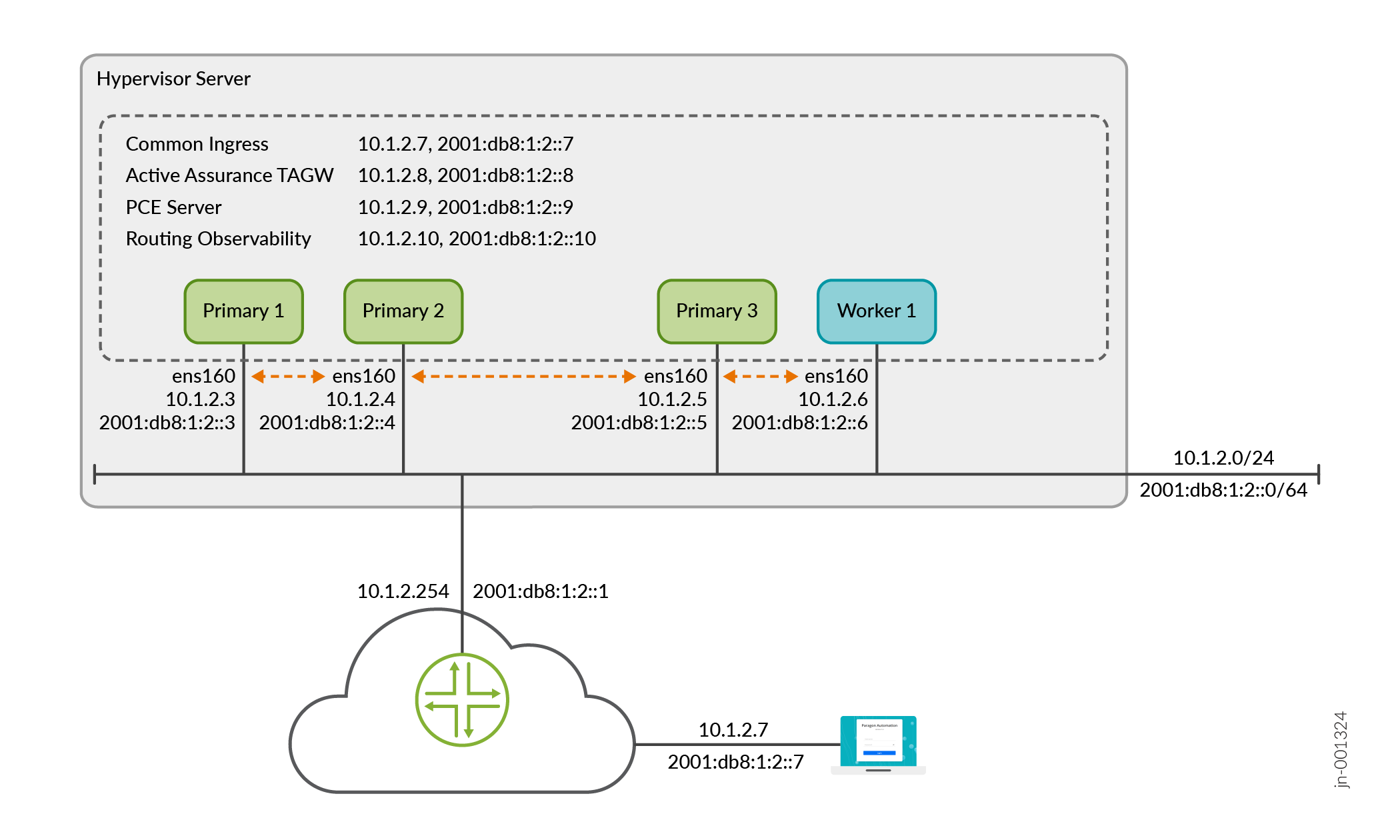

단일 서브넷 클러스터

클러스터 노드와 VIP 주소는 모두 L2 연결이 있는 동일한 서브넷에 있을 수 있습니다. 단일 서브넷 클러스터의 IP 주소 지정 요구 사항은 Routing Director 클러스터를 설치하는 데 필요한 동일한 서브넷 내의 IP 및 VIP 주소를 보여줍니다.

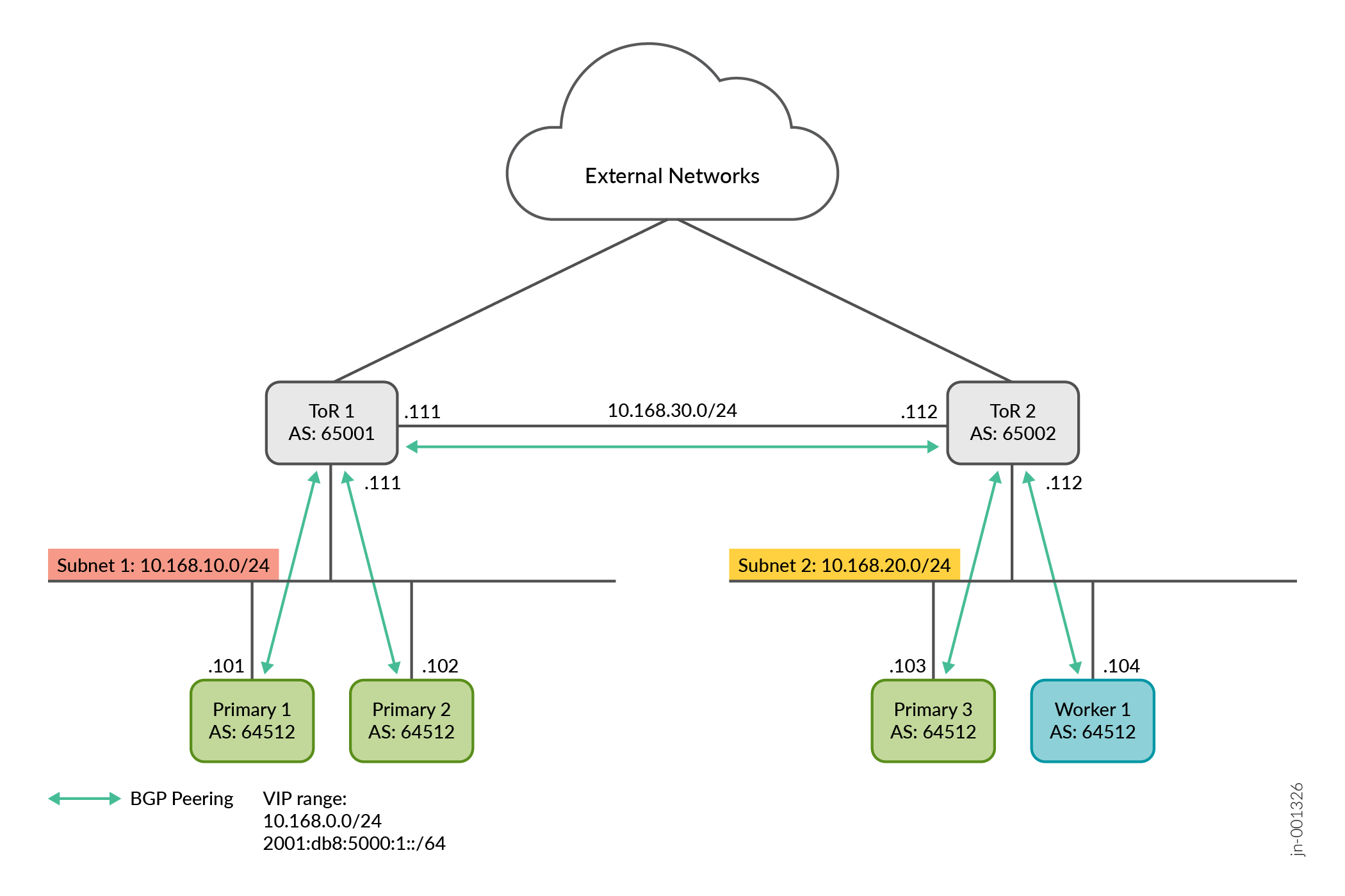

멀티서브넷 클러스터

또는 클러스터 노드가 지리적으로 분산되어 있거나 여러 데이터 센터에 있는 경우 노드와 VIP 주소가 서로 다른 서브넷에 있을 수 있습니다. 각 클러스터 노드와 해당 업스트림 게이트웨이 ToR(Top-of-Rack) 라우터 간에는 물론 라우터 간에도 BGP 피어링을 구성해야 합니다. 또한 클러스터 노드에는 동일한 구성된 AS 번호가 있어야 합니다.

그림 2는 서로 다른 두 네트워크의 클러스터를 보여줍니다. 2개의 노드는 ToR1 라우터에서 서비스하고 2개의 노드는 ToR2 라우터에서 서비스합니다. 이 예에서는 ToR1과 Primary1 및 Primary2 간, ToR2와 Primary3 및 Primary4 간, ToR1과 ToR2 사이에서 인터페이스 피어링을 사용하여 EBGP를 구성해야 합니다. BGP 구성은 설정에 따라 다를 수 있습니다.

IPv4 주소 구성

설치에 사용할 수 있는 다음 IP 주소가 있어야 합니다.

-

인터페이스 IP 주소 4개(노드 4개 각각에 대해 하나씩)

-

인터넷 게이트웨이 IP 주소

-

다음에 대한 가상 IP(VIP) 주소:

-

gNMI, NETCONF(디바이스의 SSH 연결) 및 웹 GUI 간에 공유되는 일반 수신 IP 주소 - 여러 서비스 간에 공유되고 클러스터 외부에서 Routing Director에 액세스하는 데 사용되는 범용 VIP 주소입니다.

또는 디바이스 관리 네트워크가 GUI에 액세스하는 데 사용되는 네트워크와 다른 서브넷에 있는 경우, 웹 GUI에 하나의 VIP 주소와 gNMI 및 NETCONF 액세스에 별도의 VIP 주소를 사용할 수도 있습니다.

추가 IP 주소가 정의되면(

ingress ingress-vipusing 옵션) 및 구성(usingoc-term oc-term-hostandgnmi gnmi-term-hostoptions), 추가 IP 주소는 해당 네트워크에서 디바이스를 채택하는 데 사용되는 아웃바운드 SSH 구성에 추가됩니다. 첫 번째 네트워크의 VIP 주소는 GUI에 액세스하는 데 이상적입니다. 두 IP 주소 집합을 모두 사용하여 GUI, NETCONF 및 gNMI에 액세스할 수 있지만, 정의 및 구성된 주소만 NETCONF 및 gNMI의 아웃바운드 SSH 구성에 추가됩니다. 첫 번째 서브넷에서 디바이스를 채택하려면 아웃바운드 SSH 명령을 수동으로 편집하여 NETCONF 및 gNMI 액세스를 위해 구성된 IP 주소를 덮어써야 합니다. -

TAGW(Active Assurance Test Agent 게이트웨이) - 이 VIP 주소는 Active Assurance 테스트 에이전트 엔드포인트에 HTTP 기반 트래픽을 제공합니다.

-

PCE 서버 - 이 VIP 주소는 Routing Director와 디바이스 간에 PCEP(Path Computational Element Protocol) 세션을 설정하는 데 사용됩니다. PCE 서버 VIP 구성은 네트워크의 동적 토폴로지 업데이트를 실시간으로 보는 데 필요합니다. BGP-LS 피어링 및 PCEP 세션 설정에 대한 자세한 내용은 동적 토폴로지 워크플로우를 참조하십시오.

클러스터가 다중 서브넷 클러스터인 경우, 디바이스가 모든 VIP에서 PCEP 세션을 설정할 수 있도록 각 서브넷에서 하나씩 여러 VIP 주소를 구성할 수도 있습니다.

-

라우팅 관찰 가능성 cRPD—이 VIP는 BMP 세션을 설정하기 위해 외부 네트워크 디바이스에서 BMP(BGP Monitoring Protocol) 스테이션 IP 주소로 사용됩니다.

-

라우팅 관찰 가능성 IPFIX—이 VIP는 예측 이벤트를 보기 위해 IPFIX 데이터를 수집하는 데 사용됩니다. 예측 변수 이벤트는 라우팅, 포워딩 및 OS 예외를 나타내며, Routing Director는 이를 트래픽 손실의 잠재적 지표로 식별합니다.

VIP 주소는 디바이스가 Routing Director와 연결을 설정하는 데 필요한 아웃바운드 SSH 구성에 추가됩니다.

참고: 다중 서브넷 클러스터 설치에서 VIP 주소는 클러스터 노드와 동일한 서브넷에 있지 않아야 합니다. -

-

VIP 주소에 매핑된 호스트 이름 - VIP 주소와 함께 디바이스가 호스트 이름을 사용하여 Routing Director에 연결할 수 있도록 설정할 수도 있습니다. 그러나 호스트 이름과 VIP 주소가 DNS에 올바르게 매핑되어 있고 디바이스가 DNS에 연결할 수 있는지 확인해야 합니다. 호스트 이름을 사용하도록 Routing Director를 구성하는 경우, 호스트 이름이 VIP 주소보다 우선하며 디바이스 온보딩 중에 사용되는 아웃바운드 SSH 구성에 추가됩니다.

IPv6 주소 구성

기존 IPv4 주소 외에 IPv6 주소를 사용하여 Routing Director 클러스터를 구성할 수 있습니다. IPv6 주소 지정이 구성된 경우, NETCONF, gNMI, Active Assurance TAGW 및 웹 GUI 액세스에 IPv6 주소를 사용할 수 있습니다. 설치 시 다음과 같은 추가 주소를 사용할 수 있어야 합니다.

-

인터페이스 IPv6 주소 4개(노드 4개 각각에 대해 하나씩)

-

인터넷 게이트웨이 IPv6 주소

-

일반 수신을 위한 IPv6 VIP 주소 1개 또는 IPv6 VIP 주소 2개(웹 GUI용, NETCONF 및 gNMI 액세스용)

-

Active Assurance TAGW를 위한 IPv6 VIP 주소 1개

-

IPv6 VIP 주소에 매핑된 호스트 이름 - 호스트 이름을 사용하여 IPv6 주소에 연결할 수도 있습니다. IPv6 주소로 확인되도록 호스트 이름이 DNS에서 올바르게 매핑되었는지 확인해야 합니다.

호스트 이름이 구성되지 않고 클러스터에서 IPv6 주소 지정이 활성화된 경우 IPv6 VIP 주소가 IPv4 주소 대신 디바이스 온보딩에 사용되는 아웃바운드 SSH 구성에 추가됩니다.

클러스터 배포 시 IPv6 주소를 구성해야 합니다. IPv4 주소만 사용하여 클러스터를 배포한 후에는 IPv6 주소를 구성할 수 없습니다.

PCE 서버 및 라우팅 옵저버빌리티 기능에 대한 IPv6 주소 구성은 지원되지 않습니다.

나열된 IP 주소 및 호스트 이름 외에도 설치 시 다음 정보를 준비해야 합니다.

-

IPv4 및 IPv6에 대한 기본 및 보조 DNS 서버 주소(필요한 경우)

-

NTP 서버 정보

방화벽 요구 사항

다음 섹션에는 방화벽이 클러스터 내부 및 외부와의 통신을 허용해야 하는 포트가 나열되어 있습니다.

노드 간 클러스터 내 통신을 허용해야 합니다. 특히 표 1 에 나열된 포트를 통신을 위해 열어 두어야 합니다.

| 포트 |

용법 |

보낸 사람 |

받는 사람 |

댓글 |

|---|---|---|---|---|

| 인프라 포트 | ||||

| 22 |

관리를 위한 SSH |

모든 클러스터 노드 |

모든 클러스터 노드 |

암호 또는 SSH 키 필요 |

| 2222 TCP |

Paragon Shell 구성 동기화 |

모든 클러스터 노드 |

모든 클러스터 노드 |

암호 또는 SSH 키 필요 |

| 443 TCP |

레지스트리용 HTTPS |

모든 클러스터 노드 |

기본 노드 |

익명 읽기 액세스 쓰기 액세스가 인증됩니다 |

| 2379 TCP |

etcd 클라이언트 포트 |

기본 노드 |

기본 노드 |

인증서 기반 인증 |

| 2380 TCP |

etcd 피어 포트 |

기본 노드 |

기본 노드 |

인증서 기반 인증 |

| 5473

|

Typha가 함유된 Calico CNI |

모든 클러스터 노드 |

모든 클러스터 노드 |

— |

| 6443 |

Kubernetes API |

모든 클러스터 노드 |

모든 클러스터 노드 |

인증서 기반 인증 |

| 7472 TCP |

MetalLB 미터법 포트 |

모든 클러스터 노드 |

모든 클러스터 노드 |

익명 읽기 전용, 쓰기 액세스 없음 |

| 7946 UDP |

MetalLB 회원 선출 포트 |

모든 클러스터 노드 |

모든 클러스터 노드 |

— |

| 8443 | 레지스트리 데이터 동기화를 위한 HTTPS |

기본 노드 |

기본 노드 |

익명 읽기 액세스 쓰기 액세스가 인증됩니다 |

| 9345 |

rke2 서버 |

모든 클러스터 노드 |

모든 클러스터 노드 |

토큰 기반 인증 |

| 10250 |

kubelet 메트릭 |

모든 클러스터 노드 |

모든 클러스터 노드 |

표준 Kubernetes 인증 |

| 10260 |

RKE2 클라우드 컨트롤러 |

모든 클러스터 노드 |

모든 클러스터 노드 |

표준 Kubernetes 인증 |

| 32766 TCP |

PCE 서비스에 대한 Kubernetes 노드 확인 로컬 트래픽 정책 |

모든 클러스터 노드 |

모든 클러스터 노드 |

읽기 전용 액세스 |

| Calico CNI 포트 |

||||

| 4789 UDP |

VXLAN을 사용하는 Calico CNI |

모든 클러스터 노드 |

모든 클러스터 노드 |

— |

| 5473 TCP |

Typha가 함유된 Calico CNI |

모든 클러스터 노드 |

모든 클러스터 노드 |

— |

| 51820 UDP |

Calico CNI(와이어가드 포함) |

모든 클러스터 노드 |

모든 클러스터 노드 |

— |

클러스터 외부에서 통신하려면 다음 포트가 열려 있어야 합니다.

| 포트 |

용법 |

보낸 사람 |

받는 사람 |

|---|---|---|---|

| 179 TCP |

토폴로지 정보를 이용한 토폴로지 시각화 및 트래픽 엔지니어링 |

Routing Director 클러스터 노드 IP 주소 |

Routing Director에서 BGP 피어링을 설정하려는 라우터 IP 주소입니다. 라우터 관리 IP 주소 또는 라우터 인터페이스 IP 주소를 사용할 수 있습니다. |

| 443 |

웹 GUI + API |

외부 사용자 컴퓨터/데스크탑 |

웹 GUI 수신 VIP 주소 |

| 443 |

Active Assurance 테스트 에이전트 |

외부 네트워크 디바이스 |

Active Assurance 테스트 에이전트 VIP 주소 |

| 2200 |

NETCONF |

외부 네트워크 디바이스 |

웹 GUI 수신 VIP 주소 |

| 4189 |

PCE 서버 |

외부 네트워크 디바이스 |

PCE 서버 VIP 주소 |

| 6800 |

Active Assurance 테스트 에이전트 |

외부 네트워크 디바이스 |

Active Assurance 테스트 에이전트 VIP 주소 |

| 32767 |

gNMI |

외부 네트워크 디바이스 |

웹 GUI 수신 VIP 주소 |

| 17002 |

라우팅 옵저버빌리티 |

외부 네트워크 디바이스 |

라우팅 옵저버빌리티 cRPD 로드 밸런서 IP 주소 |

웹 브라우저 요구 사항

최신 버전의 Google Chrome, Mozilla Firefox 및 Safari.

Google Chrome을 사용하는 것이 좋습니다.