기본 브랜치 연결 확인

먼저 SRX에서 기본 WAN 및 LAN 연결을 확인합니다.

WAN 연결 확인

WAN 인터페이스에서 DHCP 클라이언트 확인

WAN 인터페이스가 ISP(ISP)가 제공하는 DHCP 서비스에서 IP 주소를 수신했는지 확인합니다. 기본 구성에서 ge-0/0/0 인터페이스는 영역의 untrust 일부이며 DHCP 클라이언트로 설정됩니다.

root@branch_SRX> show dhcp client binding IP address Hardware address Expires State Interface 172.16.1.10 78:4f:9b:26:21:f5 77215 BOUND ge-0/0/0.0

인터넷 연결 확인

에 성공적으로 핑을 하여 인터넷 액세스를 확인합니다 www.juniper.net.

root@branch_SRX> ping www.juniper.net inet count 2 PING e1824.dscb.akamaiedge.net (104.100.54.237): 56 data bytes 64 bytes from 104.100.54.237: icmp_seq=0 ttl=47 time=7.268 ms 64 bytes from 104.100.54.237: icmp_seq=1 ttl=47 time=9.803 ms --- e1824.dscb.akamaiedge.net ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 7.268/8.536/9.803/1.267 ms

LAN 연결 확인

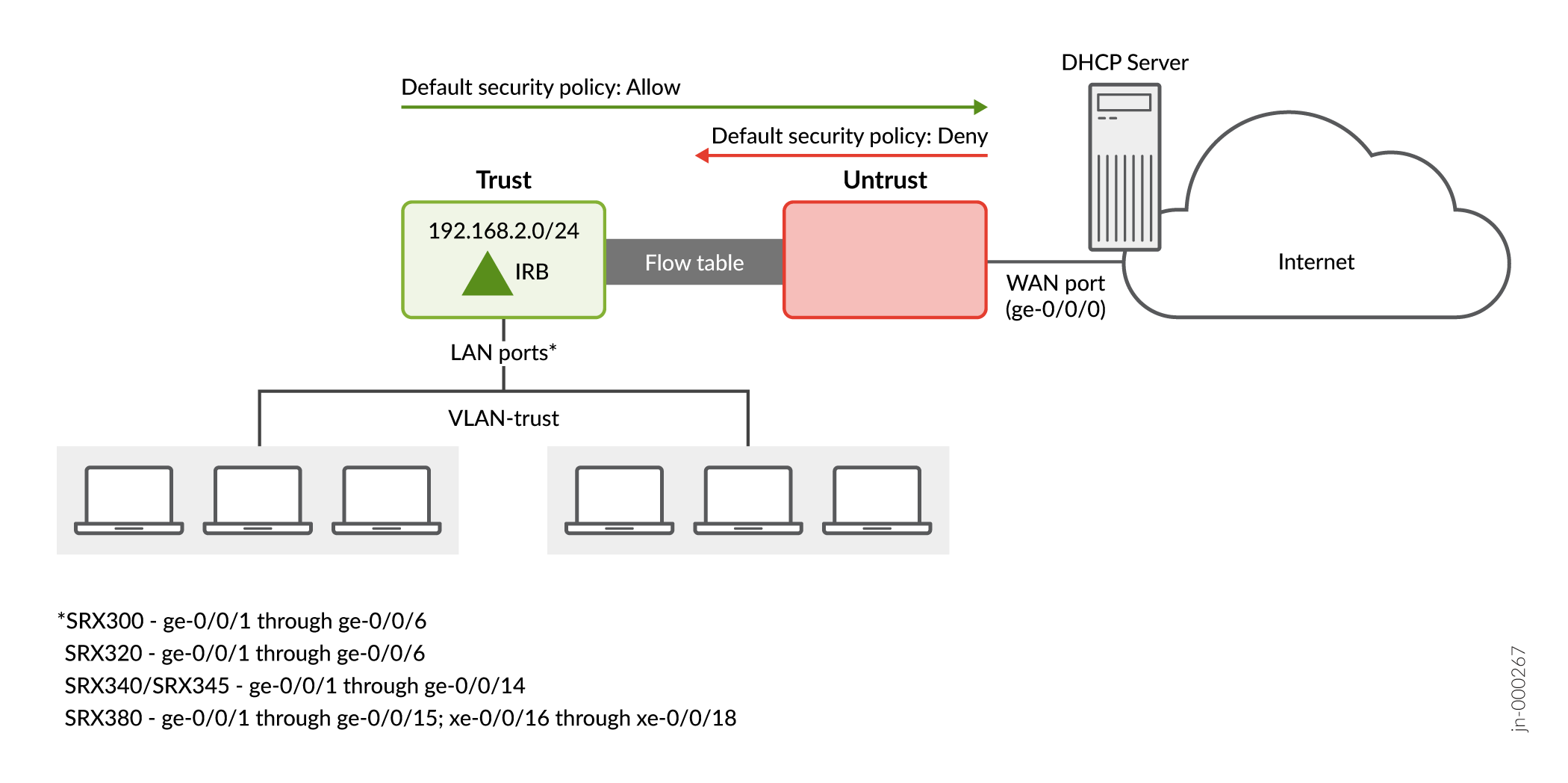

LAN 연결을 확인합니다. SRX300 제품군 기본 보안 정책은 공장 기본 보안 영역과 해당 동작을 요약합니다. 다양한 LAN 디바이스에서 사용되는 물리적 연결 및 MAC 주소에 대한 자세한 내용은 SRX300 라인 기본 연결을 참조하십시오.

포트 유형과 수는 브랜치 SRX 모델(SRX 300 시리즈)에 따라 다르지만 공장 기본 구성에서는 동일한 유형의 연결이 발생합니다.

- 모든 LAN 포트는 영역 내의 전체 레이어 2 연결을 갖습니다 trust .

- 모든 LAN 포트에서 전송되는 트래픽은 해당 지역에서 허용됩니다 untrust .

- 영역에서 반환 트래픽 untrust 은 영역으로 trust 다시 허용됩니다.

- 영역에서 발생하는 untrust 트래픽이 영역에서 차단됩니다 trust .

기본 연결을 계속 확인하면서 이러한 기본값을 염두에 두십시오.

LAN DHCP 서버 확인

SRX가 LAN 클라이언트에 IP 주소를 할당하는지 확인합니다. 공장 기본 구성에서 레이어 3 지원 IRB(Integrated Routing and Bridging) 인터페이스가 모든 LAN 포트에 대한 DCHP 서버로 작동한다는 점을 기억하십시오. 그림 1 을 참조하여 출력에 표시된 MAC 주소를 브랜치 오피스에서 사용되는 디바이스 및 SRX 포트에 매핑합니다.

root@branch_SRX> show dhcp server binding IP address Session Id Hardware address Expires State Interface 192.168.2.5 3530 08:81:f4:82:a4:5c 70025 BOUND irb.0 192.168.2.8 3529 08:81:f4:8a:eb:51 68662 BOUND irb.0 192.168.2.13 3534 20:4e:71:a6:a7:01 86366 BOUND irb.0 192.168.2.7 3535 d4:20:b0:00:c3:37 86126 BOUND irb.0

출력으로 SRX 디바이스가 기본 192.168.2.0/24 주소 풀의 IP 주소를 LAN 클라이언트에 올바르게 할당하는지 확인합니다.

VLAN 표시

공장 기본 구성에서 모든 LAN 포트는 공유 192.168.2.0/24 IP 서브넷에 대한 완전한(필터링되지 않은) 레이어 2 연결과 동일한 VLANvlan-trust()에 있습니다. show vlans 명령을 사용하여 디바이스에 모든 VLAN을 표시합니다.

root@branch_SRX> show vlans

Routing instance VLAN name Tag Interfaces

default-switch default 1

default-switch vlan-trust 3

ge-0/0/1.0*

ge-0/0/10.0

ge-0/0/11.0

ge-0/0/12.0

ge-0/0/13.0

ge-0/0/14.0

ge-0/0/15.0

ge-0/0/2.0*

ge-0/0/3.0*

ge-0/0/4.0

ge-0/0/5.0

ge-0/0/6.0

ge-0/0/7.0

ge-0/0/8.0

ge-0/0/9.0

xe-0/0/16.0

xe-0/0/17.0

xe-0/0/18.0

출력에는 VLAN ID 1이 할당된 VLAN과 VLAN ID 3이 vlan-trust 할당된 두 개의 default VLAN이 있음을 보여줍니다. 공장 기본 구성에서는 기본 VLAN과 연결된 인터페이스가 없습니다. 모든 LAN 포트는 VLAN과 vlan-trust 연결됩니다. 다시 말하지만, 동일한 VLAN에 할당된 모든 인터페이스는 레이어 2에서 완전한 연결을 갖습니다.

MAC 주소 학습 확인

show ethernet-switching table 명령을 실행하여 VLAN에서 MAC 학습을 vlan-trust 확인합니다.

root@branch_SRX> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 6 entries, 6 learned

Routing instance : default-switch

Vlan MAC MAC Age Logical NH RTR

name address flags interface Index ID

vlan-trust 08:81:f4:82:a4:5c D - ge-0/0/3.0 0 0

vlan-trust 08:81:f4:8a:eb:51 D - ge-0/0/2.0 0 0

vlan-trust 20:4e:71:a6:a7:01 D - ge-0/0/1.0 0 0

출력은 VLAN의 LAN 클라이언트에 대한 예상 MAC 주소 학습을 vlan-trust 확인합니다.

VLAN에서는 디바이스가 모든 유형의 트래픽을 전송할 때마다 MAC 주소 학습이 발생합니다. SRX는 소스 MAC 주소 기반으로 학습합니다. 이 학습은 대상 MAC 주소 기반으로 트래픽을 포워딩하는 데 사용되는 이더넷 스위칭 테이블을 구축합니다. BUM(Broadcast, Unknown unicast, and multicast) 트래픽이 VLAN의 모든 포트로 플러드됩니다. 이 경우, IP 주소를 얻기 위해 DHCP를 사용하는 것만으로도 표시된 MAC 주소 학습을 트리거할 수 있습니다.

트러스트 영역에서 LAN 연결 확인

영역에서 trust LAN 연결을 확인하려면 LAN 클라이언트 간에 핑을 보내기만 하면 됩니다. 또는 SRX에서 각 LAN 클라이언트로 핑을 보낼 수 있습니다. 확인을 위해 SRX ge-0/0/2 인터페이스에 연결된 직원 디바이스에 로그인하고 SRX의 IRB 인터페이스와 SRX의 ge-0/0/1 인터페이스에 연결된 LAN 디바이스에 대한 연결을 테스트합니다. 이전 명령 출력에 표시된 MAC 및 IP 주소를 사용합니다.

먼저 직원 디바이스 인터페이스 매개 변수를 확인합니다. 특히 MAC 및 IP 주소:

root@employee> show interfaces ge-1/0/1

Physical interface: ge-1/0/1, Enabled, Physical link is Up

Interface index: 153, SNMP ifIndex: 522

Link-level type: Ethernet, MTU: 1514, MRU: 1522, LAN-PHY mode, Speed: 1000mbps, BPDU Error: None, Loop Detect PDU Error: None,

. . .

Current address: 08:81:f4:8a:eb:51, Hardware address: 08:81:f4:8a:eb:51

. . .

Logical interface ge-1/0/1.0 (Index 338) (SNMP ifIndex 598)

Flags: Up SNMP-Traps 0x0 Encapsulation: ENET2

Input packets : 1338313

Output packets: 40277

Protocol inet, MTU: 1500

Max nh cache: 75000, New hold nh limit: 75000, Curr nh cnt: 1, Curr new hold cnt: 0, NH drop cnt: 0

Flags: Sendbcast-pkt-to-re

Addresses, Flags: Is-Preferred Is-Primary

Destination: 192.168.2/24, Local: 192.168.2.8, Broadcast: 192.168.2.255

Protocol multiservice, MTU: Unlimited

Flags: Is-Primary

그런 다음, SRX의 IRB 인터페이스 및 ge-0/0/1 인터페이스에 연결된 LAN 디바이스에 대한 핑으로 예상 LAN 연결을 테스트합니다. 위와 같이 ge-0/0/1의 LAN 디바이스에는 IP 주소 192.168.2.13이 할당됩니다.

root@employee> ping 192.168.2.1 count 2 PING 192.168.2.1 (192.168.2.1): 56 data bytes 64 bytes from 192.168.2.1: icmp_seq=0 ttl=64 time=0.938 ms 64 bytes from 192.168.2.1: icmp_seq=1 ttl=64 time=0.893 ms --- 192.168.2.1 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.893/0.915/0.938/0.023 ms root@employee> ping 192.168.2.13 count 2 PING 192.168.2.13 (192.168.2.13): 56 data bytes 64 bytes from 192.168.2.13: icmp_seq=0 ttl=64 time=2.798 ms 64 bytes from 192.168.2.13: icmp_seq=1 ttl=64 time=1.818 ms --- 192.168.2.13 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.818/2.308/2.798/0.490 ms root@employee> traceroute 192.168.2.13 traceroute to 192.168.2.13 (192.168.2.13), 30 hops max, 40 byte packets 1 192.168.2.13 (192.168.2.13) 1.759 ms 1.991 ms 1.786 ms

핑이 성공적으로 작동하여 트러스트 VLAN 포트에 대한 예상 연결을 확인합니다. 추가된 traceroute 출력은 LAN 스테이션에 대한 공유 IP 서브넷과 그 결과 직접 연결을 확인합니다. 이 연결은 나중에 로컬 브랜치 연결을 보호하기 위해 여러 VLAN 및 IP 서브넷을 구축할 때 변경됩니다.

소스 NAT를 통한 LAN에서 WAN 연결 확인

LAN 클라이언트에서 인터넷 대상으로 핑을 보냅니다. 원하는 경우 SRX의 IRB 인터페이스에서 핑을 소스하여 동일한 패킷 플로우를 행사할 수 있습니다. 목표는 영역에서 발생하는 trust 트래픽이 소스 NAT를 통해 영역으로 흐를 수 있는지 확인하는 것입니다 untrust . 그러면 LAN 스테이션에 인터넷 연결이 제공됩니다.

웹 사이트에 핑을 전송하여 SRX ge-0/0/2 인터페이스에 연결된 LAN 클라이언트에서 인터넷 연결을 테스트합니다 juniper.net .

root@employee> ping www.juniper.net count 2 inet

PING e1824.dscb.akamaiedge.net (104.100.54.237): 56 data bytes

64 bytes from 104.100.54.237: icmp_seq=0 ttl=44 time=4.264 ms

64 bytes from 104.100.54.237: icmp_seq=1 ttl=44 time=4.693 ms

--- e1824.dscb.akamaiedge.net ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max/stddev = 4.264/4.479/4.693/0.214 ms

root@employee> show route 104.100.54.237

inet.0: 23 destinations, 23 routes (22 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Access-internal/12] 3w6d 01:45:40, metric 0

> to 192.168.2.1 via ge-1/0/1.0

핑은 LAN에서 WAN 연결로 확인하는 데 성공합니다. 명령의 show route 출력은 LAN 스테이션이 테스트 트래픽을 기본 게이트웨이로 SRX로 전송한다는 것을 확인합니다.

LAN 스테이션에서 인터넷 목적지로 핑을 전송하려면 영역에서 영역으로 패킷 플로우가 trust 수반된다는 점에 유의해야 합니다untrust. SRX는 플로우 기반 디바이스입니다. 영역 간의 흐름을 허용하려면 보안 정책이 필요합니다. 그림 1에서 언급했듯이 공장 기본 정책은 패킷 플로우를 untrust 허용 trust 합니다.

플로우 세션 테이블을 보고 LAN 클라이언트와 WAN 사이에 활성 세션이 있는지 확인합니다.

root@branch_SRX> show security flow session Session ID: 8590056439, Policy name: trust-to-untrust/5, State: Stand-alone, Timeout: 2, Valid In: 192.168.2.8/28282 --> 104.100.54.237/56711;icmp, Conn Tag: 0x0, If: irb.0, Pkts: 1, Bytes: 84, Out: 104.100.54.237/56711 --> 172.16.1.10/7273;icmp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1, Bytes: 84, . . .

출력은 테스트 트래픽이 플로우 테이블 항목을 성공적으로 생성한 것을 보여줍니다. 동일한 플로우에 대한 두 번째 항목은 SRX가 트래픽(WAN 인터페이스에서 172.16.1.10을 사용하여)에서 소스 NAT를 수행한 것을 확인한 후 핑을 104.100.54.237(www.juniper.net)의 대상으로 전송합니다. 이는 트래픽이 소스 NAT를 통해 영역에서 영역으로 플로우 trust 하도록 허용됨을 untrust 확인합니다. LAN 스테이션에서 핑을 성공적으로 핑하여 www.juniper.net 예상 공장 기본 LAN-WAN 연결을 확인합니다.

다음으로, 기본 LAN 연결을 변경하여 요구 사항에 따라 로컬 브랜치를 보호하는 방법을 보여 드리겠습니다.