이 페이지의 내용

소개

이 장에는 다음 주제가 있습니다.

주니퍼 ATP 어플라이언스의 적응형 탐지 패브릭: 심층 방어

보안 전문가들은 사이버 위협 솔루션이 새로운 범죄 생태계의 속도를 따라가지 못하고 있다는 데 동의합니다. 진화하는 위협 전략은 네트워크에 침투하여 지적 재산 및 독점 데이터를 훔치기 위해 더 은밀하고 교활한 메커니즘을 사용합니다. 멀티 플랫폼 엔터프라이즈 환경에서 클라우드 컴퓨팅, BYOD 및 소셜 미디어의 사용이 증가함에 따라 "심층 방어"에 대한 업계 전반의 요구 사항이 점점 더 깊어지고 있습니다.

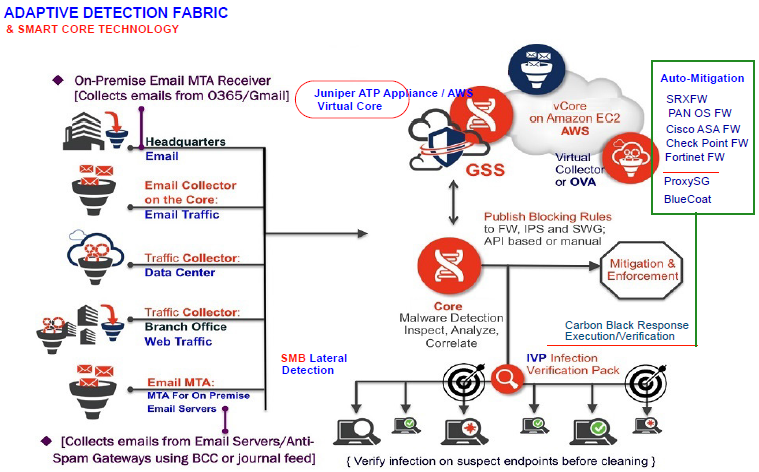

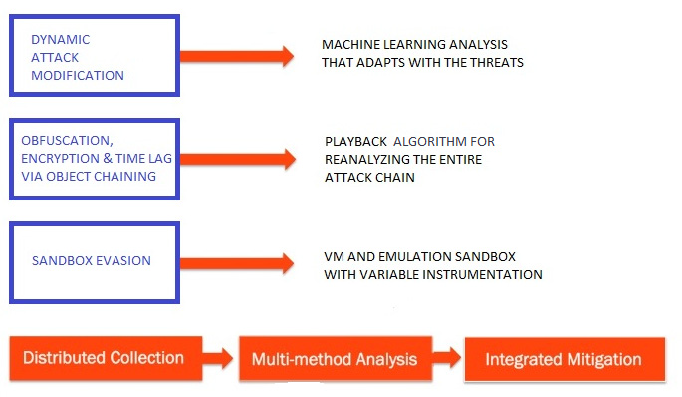

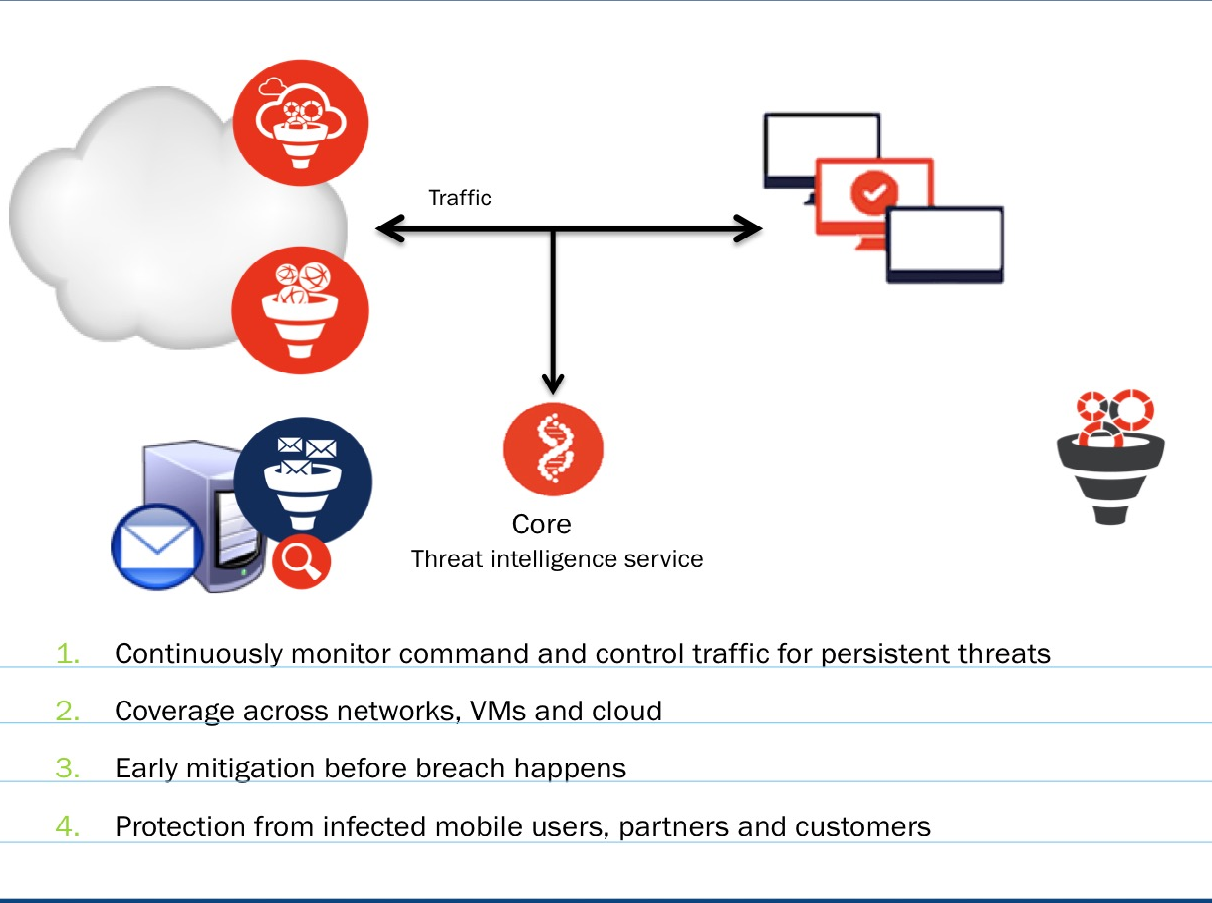

주니퍼 ATP 어플라이언스의 지속적인 트래픽 모니터링과 원활하고 확장 가능한 멀티스레드 멀티플랫폼 멀웨어 차단 엔진 코어는 정말 실행 가능한 상황 인식 탐지 및 인텔리전스를 제공합니다. 이것이 주니퍼 ATP 어플라이언스의 적응형 탐지 패브릭입니다. 주니퍼 ATP 어플라이언스 제품은 동작 분석 및 머신 러닝과 같은 스마트 코어 기술의 고유한 조합을 사용하여 침해를 유발하는 회피 위협을 감지합니다. 이를 통해 각 기업의 사고 대응 팀은 과부하를 제거하고 대응 시간을 크게 단축할 수 있는 우선 순위에 따른 알림을 제공할 수 있습니다.

주니퍼 ATP 어플라이언스는 업계 최초로 심층적으로 구축된 분산 위협 보호 솔루션으로, 컨텍스트 인식, 멀티 플랫폼 고급 위협 탐지 및 완화 시스템을 제공하여 모든 웹 및 이메일 킬 체인 벡터에서 표적 공격 및 제로데이 공격을 차단합니다. 주니퍼 ATP 어플라이언스 인텔리전스 및 분석 정보는 진화하는 지능형 위협과 함께 진화하는 적응형 우회 탐지 기능을 갖추고 있습니다.

Web-borne Threats:

주니퍼 ATP 어플라이언스 웹 트래픽 수집기는 웹 관련 위협으로부터 기업을 보호합니다. 웹 트래픽 수집기는 스위치의 미러/모니터 포트, 네트워크 탭 또는 로드 밸런서를 통해 네트워크 트래픽을 지속적으로 모니터링하고 검사합니다. 주니퍼 ATP 어플라이언스 웹 컬렉터는 네트워크 트래픽과 통신을 분석하여 패킷 캡처를 수행하고 멀웨어 징후를 평가합니다. 초기 검사 및 분석 단계에 이어 웹 수집기는 주니퍼 ATP 어플라이언스 코어 탐지 엔진 내에서 폭발을 위한 모든 네트워크 개체를 전달하고, 계측된 가상화 및 에뮬레이션 기술을 사용하여 탐지된 멀웨어의 특성을 식별 및 테스트합니다. Traffic Collector는 코어로 전송되는 엔벨로프 정보와 함께 페이로드를 추출합니다. 웹 수집기는 명령 및 제어(CnC) 통신도 감지합니다.

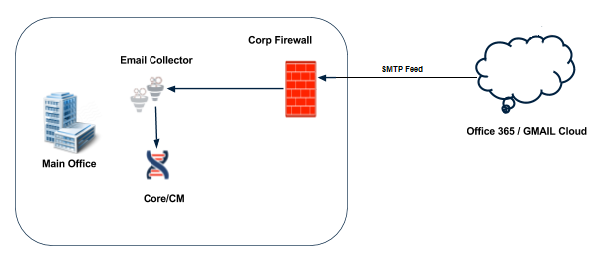

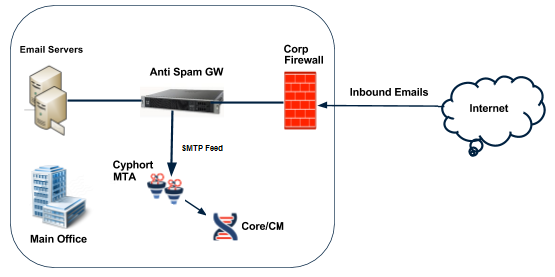

Email-borne Threats and Email Phishing Correlation:

또한 주니퍼 ATP 어플라이언스는 호스트를 손상시키거나 민감한 조직 데이터의 CnC 추출을 시작하려는 이메일의 첨부 파일 및 URL을 통해 엔드포인트를 감염시키는 고급 멀웨어를 탐지하고 방지함으로써 스피어 피싱 공격으로부터 보호하면서 이메일 공격 벡터에 대한 보호 기능을 제공합니다. 이메일 트래픽 컬렉터는 메일 전송 에이전트(MTA) 주니퍼 ATP 어플라이언스 수신기를 통해 숨은 참조 또는 이메일 저널링에 대해 구성할 수 있습니다.

Core Windows & Mac OSX Threat Detonation Engines:

주니퍼 ATP 어플라이언스 코어의 일부인 다단계, 다중 OS 폭발 엔진은 일반적인 파일 형식, 이메일 첨부 파일, URL 바이너리 및 웹 개체에 내장된 지능형 멀웨어, 제로데이 및 표적 APT 공격에 대한 상세한 컨텍스트 인식 포렌식 분석을 수행합니다. Core 및 Mac OSX Secondary Core는 콜백 분석을 수행하여 고급 맬웨어 및 반출을 추적합니다.

유연한 어플라이언스 기반, 소프트웨어 전용, AWS(Amazon Web Services)용 VCore 또는 OVA VM 분산 구축

주니퍼 ATP 어플라이언스 구축, SaaS 또는 VM 옵션을 통한 주니퍼 ATP 어플라이언스 확장 가능한 위협 방지 시스템은 기존 인프라 및 네트워크 보안 서비스와 통합하고 이를 활용하도록 설계되었습니다. 주니퍼 ATP 어플라이언스를 사용하면 네트워크 환경에 맞게 기술 및 구성 요소를 맞춤화할 수 있습니다.

SMB Lateral Detection Support:

주니퍼 ATP 어플라이언스 Advanced 라이선스를 통해 SMB 프로토콜 스택의 모니터링 및 분석에는 현재 주니퍼 ATP 어플라이언스가 HTTP 트래픽을 모니터링하는 방식과 유사하게 클라이언트 간 또는 클라이언트와 서버 간의 파일 전송 추출이 포함됩니다. SMB 측면 탐지를 사용하면 맬웨어를 다운로드하는 엔드포인트가 대상 엔드포인트이고 맬웨어를 제공하는 호스트가 위협 소스입니다. 인시던트는 이러한 각 호스트의 IP 주소를 사용합니다. 이러한 "east-west" 트래픽 모니터링은 수신 및 송신 트래픽에 대한 확립된 "north-south" 모니터링과 더불어, 기업 내 다른 호스트로 확산되는 멀웨어를 식별하여 "patient zero"로부터의 진행 상황을 추적하는 데 도움이 됩니다. HTTP는 조직 내의 엔드포인트 간에 통신하는 데 거의 사용되지 않으므로 SMB( SMB 측면 검색 참조)는 조직 내 및 파일 공유 간에 맬웨어를 전송하기 위한 입증된 후보입니다.

Network and Endpoint Mitigation with Remediation Prioritization:

주니퍼 ATP 어플라이언스는 실행 가능한 인텔리전스를 생성하고 결정된 각 위협에 대한 완화 옵션을 제공합니다. 이는 주니퍼 ATP 어플라이언스 고급 방어 시스템의 큰 부분입니다. 네트워크 경로와 엔터프라이즈 엔드포인트, 특히 엔터프라이즈에 가장 중요한 위협에 대한 완화 조치의 우선 순위는 주니퍼 ATP 어플라이언스 위협 메트릭이라고 하는 위협 인텔리전스 평가의 조합에서 도출됩니다.

Threat Severity — 탐지된 악성코드의 동작 및 목표

Threat Progression — 공격의 킬 체인 단계

Threat Relevance — 멀웨어가 VirusTotal과 같은 정적 분석 스캐너에 의해 인식되거나 차단되었는지 여부; 대상 OS를 대상 엔드포인트에서 사용할 수 있는지 여부; 다운로드 실행이 엔드포인트에서 발생했는지 여부; 또한 공격을 받은 네트워크 세그먼트에 대해 사용자 지정 구성된 자산 가치가 기업에 중대한 위험을 나타내는지 여부를 확인합니다

자세한 내용은 이 가이드의 Threat Metric Prioritization Mapping 을 참조하십시오

Open API Platform Incident Tracking:

또한 주니퍼 ATP 어플라이언스 중앙 관리자는 디바이스 및 소프트웨어 구성뿐만 아니라 모든 위협 및 처리 데이터에 액세스할 수 있는 포괄적인 개방형 플랫폼 HTTP 기반 API를 제공합니다. 주니퍼 ATP 어플라이언스 HTTP API를 참조하십시오.

주니퍼 ATP 어플라이언스의 아키텍처를 통해 더 빠르고 정확하게 탐지할 수 있습니다. 주니퍼 ATP 어플라이언스 시스템은 상관관계가 있는 머신러닝과 멀웨어 분석의 4가지 협력 차원을 채택합니다.

네트워크

정적

명성을

동적(동작)

주니퍼 ATP 어플라이언스 탐지 및 분석은 컨텍스트를 인식하고 감염된 엔드포인트를 식별하는 동시에 각 감염에 대해 실행 가능한 인텔리전스를 제공합니다. 주니퍼 ATP 어플라이언스는 휴리스틱 단축키가 아닌 실제 머신러닝을 사용하여 다른 어떤 기술보다 더 많은 동작 추적(trace)을 통해 더 많은 파일 유형과 플랫폼을 노리는 아머(armor) 및 VM 차단 멀웨어를 포함한 제로데이 위협을 포착합니다.

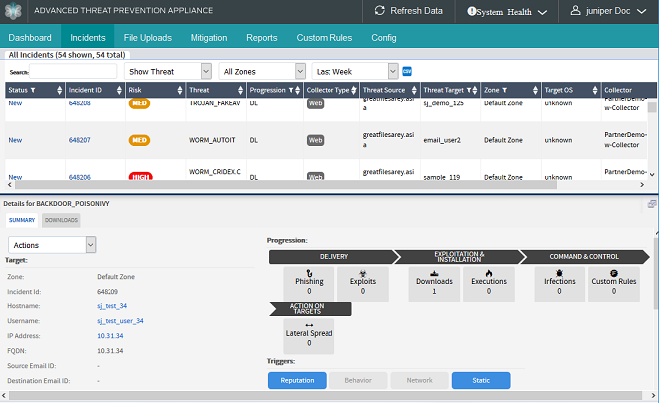

주니퍼 ATP 어플라이언스 제품은 특정 공격 벡터에 대해 탐지된 위협 인시던트에 대한 세부 정보를 제공하고 알림, 보고, 차단 완화 및 보안 분석 워크플로우와 실시간 통합을 지원합니다.

ATA(Advanced Threat Analytics)

주니퍼 ATP 어플라이언스의 Advanced Threat Analytics 기능은 위협 활동에 대한 포괄적인 뷰를 제공하여 사고 대응에 매우 중요합니다. 많은 조직에서 SIEM(보안 정보 및 이벤트 관리) 플랫폼을 구현했지만, 통합된 위협 컨텍스트가 부족하여 위협에 대한 즉각적이고 정보에 입각한 대응을 가능하게 하는 운영 인텔리전스의 효율성이 제한됩니다. 주니퍼 ATP 어플라이언스 ATA를 사용하면 보안 팀이 기존 보안 도구에서 캡처한 인텔리전스의 가치를 극대화할 수 있으므로 분석가는 SIEM 시스템의 데이터를 분석하고 대응하는 능력을 최적화하는 동시에 SIEM 이벤트와 관련된 인시던트 컨텍스트를 더 잘 이해할 수 있습니다.

주니퍼 ATP 어플라이언스 ATA는 다음과 같은 다양한 정보 소스의 위협 활동에 대한 종합적인 뷰입니다.

액티브 디렉토리

엔드 포인트 안티 바이러스,

방화벽

보안 웹 게이트웨이

침입 탐지 시스템

엔드포인트 탐지 및 대응 도구

기존의 보안 장치는 중요한 정보를 수집하지만 장치가 특별히 지능형 위협을 찾지 않기 때문에 대부분은 사용되지 않습니다. 주니퍼 ATP 어플라이언스의 ATA는 다양한 소스의 데이터를 살펴보고, 고급 악성 특성을 식별하고, 이벤트의 상관 관계를 파악하여 위협의 킬 체인에 대한 완벽한 가시성을 제공합니다. 이는 침입 방지 시스템과 같은 시끄러운 장치의 경우에 특히 유용합니다. SIEM을 사용하지 않는 고객도 ATA가 네트워크의 다른 보안 디바이스에서 직접 데이터를 수집하여 사이버 공격으로부터 보호하기 때문에 이점을 얻을 수 있습니다.

주니퍼 ATP 어플라이언스 ATA는 멀웨어 인시던트를 분류하고 조사하는 Tier 1 및 Tier 2 보안 분석가의 일상적인 워크플로우에 초점을 맞춥니다. 호스트 및 사용자 타임라인이 보안 분석가에게 제공되어 대상 호스트에서 발생한 특정 이벤트를 표시합니다. 탐지 전문가가 아닌 Tier 1 분석가는 몇 분 안에 사고에 필요한 조치 과정을 쉽게 결정할 수 있습니다. ATA를 통해 분석가는 위협의 정확한 특성과 완화를 위해 계층 2 팀으로 에스컬레이션해야 하는 고급 위협인지 여부를 확인할 수 있는 포괄적인 정보를 갖게 됩니다. 계층 2 분석가는 검증된 고급 위협에 집중하고 ATA에서 제공하는 타임라인 보기를 사용하여 호스트 및 사용자에 대한 자세한 조사를 수행할 수 있습니다. 이러한 전체적인 정보 뷰는 수동 데이터 집계 및 분석 없이 위협 컨텍스트, 호스트 ID 및 최종 사용자 ID를 포함하는 풍부한 데이터를 대응 팀에 제공하는 결과를 낳습니다.

지능형 지속 위협(APT)에 대한 단일 창 보기

주니퍼 ATP 어플라이언스는 엔터프라이즈 경계 및 엔터프라이즈 네트워크 내부 측면 모두에서 발생하는 지능형 위협에 대한 단일 창 보기를 제공함으로써 가시성과 상관 관계가 있는 인텔리전스를 통해 다른 솔루션을 회피하는 경우가 많은 차세대 위협을 고유하게 식별하므로 관리자 또는 사고 대응 팀이 기업에 대한 위협을 신속하게 완화할 수 있습니다.

주니퍼 ATP 어플라이언스 사이버 위협 킬 체인 진행 상황

"킬 체인(Kill Chain)"은 사이버 위협을 특징짓는 공격 벡터 및 공격 단계로 정의됩니다. 주니퍼 ATP 어플라이언스는 사이버 위협 킬 체인(Kill Chain)의 모든 확장 링크를 탐지하고 분석하며, 킬 체인(kill chain) 및 관련 공격 벡터에 따라 모든 관련 네트워크 트래픽과 데이터에 대한 포괄적이고 실행 가능한 가시성을 제공하는 고유한 사이버 보안 솔루션을 제공합니다.

악용 |

Xp |

사용자를 악의적인 개체에 노출시킬 수 있는 활동입니다. |

다운로드 |

DL |

악성으로 식별된 개체의 다운로드. |

사용자 업로드 |

UP |

엔드포인트에서 수행된 데이터 업로드입니다. |

실행 |

EX |

엔터프라이즈 엔드포인트에서 악성 코드 실행 [Carbon Black Response API 연동을 통해 확인] |

감염 |

IN |

확인된 감염 증거(CnC, IVP 검증). |

측면 확산 |

LS |

East-West 트래픽 내의 엔터프라이즈 호스트에 분산된 것이 탐지되었습니다. |

피싱 |

PHS |

악성 URL이 포함된 이메일(종종 다운로드와 상관관계가 있음) |

주니퍼 ATP 어플라이언스 킬 체인 탐지 인증

XP + UP + DL + EX + IN + LS + PHS

대화형 킬 체인, 이메일 상관 관계 및 측면 확산 디스플레이에 대한 정보는 인시던트 탭, 킬 체인, 상관 관계 및 측면 확산 및 킬 체인 분석 섹션을 참조하십시오.

주니퍼 ATP 어플라이언스의 독특한 계층적 추론 및 머신 러닝 엔진은 가상화 및 에뮬레이션된 객체 분석을 주니퍼 ATP 어플라이언스의 분산형 빅데이터 상관 관계 엔진과 결합하여 네트워크 트래픽에서 지능형 멀웨어 위협을 정확하고 동적으로 탐지하고 특정 조직에 중요한 위협에 대한 실행 가능한 인텔리전스를 생성합니다.

주니퍼 ATP 어플라이언스의 멀티 OS 탐지 엔진(Windows 및 Mac OS X)은 위협 킬 체인(Threat Kill Chain)을 따라 발생하는 모든 공격 단계 활동에 대한 심층 분석과 함께 모든 공격 벡터에 대한 상세한 컨텍스트 인식 커버리지뿐만 아니라 멀웨어 폭발 기능을 제공합니다. 네트워크 엔드포인트에서의 Carbon Black Response 통합 외에도 네트워크 경로를 따라 Palo Alto Networks(PAN), 주니퍼 SRX 방화벽, Cisco ASA, Check Point 방화벽, Fortinet 방화벽 및 BlueCoat Proxy SG 통합을 통해 즉각적인 확인 및 자동 완화가 제공됩니다. 주니퍼 ATP 어플라이언스의 온디맨드 엔드포인트 IVP(Infection Verification Package)는 주니퍼 ATP 어플라이언스의 지능형 위협 방어 기능을 통해 기업 전체 인프라를 보호합니다.

주니퍼 ATP 어플라이언스의 분산 아키텍처는 위협 킬 체인(Threat Kill Chain)을 차단하는 동시에 말 그대로 모든 엔터프라이즈 네트워크 아키텍처에 적응할 수 있도록 설계되었습니다. 주니퍼 ATP 어플라이언스는 주니퍼 ATP 어플라이언스의 고유한 객체 기반 트래픽 수집기 기술을 사용하여 트래픽 데이터 및 네트워크 객체에 대한 지속적인 검사를 위협 탐지 및 분석과 분리합니다. 분산형 주니퍼 ATP 어플라이언스 시스템은 네트워크 전체에 다양한 트래픽 수집기를 상당히 비용 효율적인 방식으로 구축할 수 있고, 동적 동작 분석 주기 동안 대기 시간이 짧으며, 엔터프라이즈 네트워크의 폭과 킬 체인 취약점에 대한 가시성과 적용 범위가 더 넓기 때문에 기존 분석 및 폭발 기술에 비해 상당한 이점이 있습니다.

의 킬 체인 진행 매핑

의 킬 체인 진행 매핑

주니퍼 ATP 어플라이언스 위협 인텔리전스는 다음을 정확히 지적하고 강조합니다.

킬 체인 진행을 구성하는 위협 측면

"킬 체인"의 공격 위치

멀웨어가 의도한 킬 달성에 얼마나 근접했는지에 대한 컨텍스트 내 메트릭 및 킬 노출 게시

상황 인식 탐지 및 주니퍼 ATP 어플라이언스 Intel

최근에는 고급 회피 기술을 사용하는 고급 페이로드 전달 메커니즘이 눈에 띄게 증가했습니다. 이러한 위협은 공격이 진행되는 동안 동적으로 변경되고 여러 프로토콜 레이어에서 병렬 실행을 통해 쌓일 수 있게 되어 네트워크 보안 솔루션을 우회하도록 은밀하게 설계되었기 때문에 기존 보안 솔루션이 탐지하기 어렵습니다. 또한 페이로드 전달은 대부분 모바일이나 웹과 같은 여러 플랫폼에 걸쳐 또는 장기간에 걸쳐 분산됩니다.

회피 공격이 성공할 수 있는 이유는 현재 보안 솔루션으로는 상황 인식 및 완전한 가시성이 부족하기 때문입니다. 초기 단계에서 지능형 회피 위협을 탐지하는 데 있어 어려운 점은 보안 솔루션과 분석가가 수많은 낮은 수준의 신호를 찾아 다양한 위협의 적절한 부분을 서로 연관시켜야 한다는 사실과 관련이 있습니다. 이는 데이터가 서로 다른 네트워크 세그먼트의 다양한 수준의 메타데이터와 결합된 정형 및 비정형 신호의 조합이기 때문에 복잡성을 낳습니다. 대부분의 엔터프라이즈 인프라의 규모와 복잡성을 고려할 때 관련 위협을 검증하고, 우선 순위를 지정하고, 완화하는 작업에는 주니퍼 ATP 어플라이언스의 분산 아키텍처 커버리지와 컨텍스트 인식, 객체 중심 인텔리전스가 필요합니다.

지능형 위협을 탐지하기 위한 전제 조건은 전체 에코시스템에 대한 위협의 영향에 대한 심층 평가와 결합된 "긴" 데이터 분석과 결합된 분산 아키텍처를 활용하여 완전한 가시성을 확립하는 것입니다. 위협의 다양한 측면이 서로 어떻게 관련되어 있는지 이해하는 것은 결정적인 악의적 사용자를 차단하는 데 필요합니다.

주니퍼 ATP 어플라이언스 제품군은 웹/이메일 트래픽 수집기와 폭발 엔진의 인텔리전스 기술을 결합하여 심층 방어 아키텍처를 제공하는 고유한 솔루션을 제공합니다. 이러한 엔드 투 엔드 상관 관계는 전체 엔터프라이즈 네트워크를 보호하고 지능형 멀웨어를 사용하는 공격에 대한 보호 레이어 역할을 합니다.

의 상관관계 분석

의 상관관계 분석

상황 인식 주니퍼 ATP 어플라이언스 제품군은 함께 운영될 때 기존 보안 인프라를 지원하는 동시에 엔터프라이즈 아키텍처의 다른 계층의 효율성을 보완합니다. 다음 그림은 사용 가능한 각 구성의 어플라이언스와 중앙 집중식 수집 및 탐지 관리를 위해 구축된 주니퍼 ATP 어플라이언스 Central Manager를 사용한 분산 엔터프라이즈 구축을 보여줍니다.

주니퍼 ATP 어플라이언스 멀티 플랫폼 제품군

주니퍼 ATP 어플라이언스의 멀티 OS 제품 솔루션은 온갖 위협 벡터의 악의적인 공격으로부터 기업 전체를 모니터링하고 방어하도록 설계되었습니다. 많은 위협이 서로 다른 채널과 증분 단계를 사용하여 기존 보호 기능을 우회합니다. 사용자가 URL을 클릭할 때 공격이 네트워크에 침입하여 취약점을 검색하는 동안 브라우저를 공격하는 일련의 드라이브 바이 다운로드를 유발할 수 있습니다. 주니퍼 ATP 어플라이언스 제품군 구성 요소는 함께 작동하여 이러한 복합적인 위협을 탐지하고 차단합니다.

제품 구성 요소 |

배포 위치 |

모델 옵션 |

주니퍼 ATP 어플라이언스 코어 엔진(Windows) |

엔터프라이즈 네트워크, 클러스터링된 배포 및/또는 원격 지사 어디에서나 위치 파악 |

주니퍼 ATP700 어플라이언스 |

주니퍼 ATP 어플라이언스 가상 또는 보조 코어 엔진(Windows) |

엔터프라이즈 네트워크 및/또는 원격 지사의 어느 곳에서나 찾을 수 있습니다. 기본 코어에 논리적으로 연결됩니다. |

주니퍼 ATP 어플라이언스, OVA VM, AWS용 vCore 또는 소프트웨어 전용 |

주니퍼 ATP 어플라이언스 중앙 관리자 |

[기본] 코어의 일부로 엔터프라이즈 네트워크의 어느 곳에나 배치할 수 있습니다. 트래픽 수집기 개체와 다중 플랫폼 폭발 엔진 탐지, 분석 및 보고(웹 UI)를 관리합니다. |

코어 엔진과 함께 패키지됨 [클러스터링된 배포의 경우 기본 코어] |

주니퍼 ATP 어플라이언스 웹 트래픽 수집기 |

모든 네트워크 위치에서 찾을 수 있습니다. 가장 일반적인 경우: 인터넷(또는 네트워크) 송신. 웹 프록시가 있는 경우 다음 장의 선택적 배포 시나리오를 참조하세요. |

주니퍼 ATP 어플라이언스 Web Collector 어플라이언스, 가상, OVA 또는 소프트웨어 전용 |

주니퍼 ATP 어플라이언스 이메일 트래픽 수집기 |

스팸 방지 게이트웨이와 네트워크의 내부 메일 서버(예: MS-Exchange) 사이를 찾습니다. 이메일 수집기는 SPAN 포트에서 이메일 메시지를 구문 분석하지 않습니다. 배포에는 POP 또는 IMAP를 사용하여 분석할 전자 메일을 가져오기 위해 특수 전자 메일 계정(저널 또는 숨은 참조)에 로그인하는 계정이 필요합니다. |

주니퍼 ATP 어플라이언스 코어 또는 Allin-One System의 구성 요소 |

주니퍼 ATP 어플라이언스 보조 코어(Mac OSX 감지) |

엔터프라이즈 네트워크 및/또는 원격 지사의 어느 곳에서나 찾을 수 있습니다. 기본 코어에 논리적으로 연결됩니다. |

Mac Mini Devices용 주니퍼 ATP 어플라이언스 소프트웨어 |

주니퍼 ATP 어플라이언스 올인원 |

엔터프라이즈 네트워크의 어느 곳에서나 찾을 수 있습니다. Mac OSX 감지 범위를 위해 Mac Mini Secondary Core를 논리적으로 연결합니다. (중앙 관리자 | 코어 (Windows) | 컬렉터) |

주니퍼 ATP700 어플라이언스 |

글로벌 보안 서비스(GSS) |

주니퍼 ATP 어플라이언스 CM/ 코어 어플라이언스 또는 올인원 어플라이언스용으로 구성됩니다. |

서비스 |

클러스터형 또는 가상 |

소프트웨어 및 클라우드 기반 배포: Virtual Collector, Virtual Core for AWS 및 vCore(OVA) |

많은 옵션; 각 주니퍼 ATP 어플라이언스 빠른 시작 가이드를 참조하십시오. |

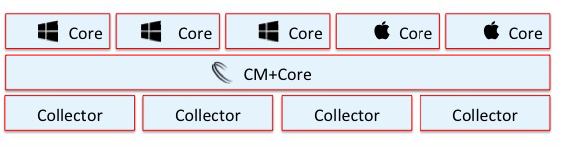

주니퍼 ATP 어플라이언스 코어 및 보조 코어 폭발 엔진

주니퍼 ATP 어플라이언스의 코어는 Windows 플랫폼 멀웨어 분석을 Mac OS X 모니터링 및 멀웨어 감지와 통합합니다.

주니퍼 ATP 어플라이언스 Windows 폭발 엔진은 코어에 상주합니다(엔터프라이즈 네트워크 또는 Amazon 클라우드에서 올인원 구축을 구현하든, 클러스터링, 가상 또는 물리적 코어/CM 구축을 구현하든 상관없이).

주니퍼 ATP 어플라이언스 MAC OS X 폭발 챔버(보조 코어)는 Mac Mini(주니퍼에서 제공하지 않음)에서 실행되며 웹 및 이메일 트래픽에서 알려진 위협과 알려지지 않은 위협을 모두 탐지합니다.

주니퍼 ATP 어플라이언스 코어 센트럴 매니저는 주니퍼 ATP 어플라이언스의 GSS(Global Security Services)와 협력하여 웹 UI 디스플레이 및 위협 보기의 모든 탐지 및 인텔리전스 데이터를 조정합니다.

주니퍼 ATP 어플라이언스 폭발 엔진은 코드, 첨부 파일, 파일 및 URL과 같은 의심스러운 트래픽 개체를 완전히 실행합니다. 주니퍼 ATP 어플라이언스 컬렉터 자동화는 트래픽이 주니퍼 ATP 어플라이언스의 계측된 실행 엔진으로 들어오고 통과할 때 머신 러닝 적응 기능을 통해 일련의 알려진 규칙의 정적, 평판, 네트워크 및 동작 추론 시퀀스를 통해 의심스러운 트래픽을 이동시킵니다.

Core Windows 및 Mac OS X에서는 의심되는 맬웨어가 가상화 환경에서 실행되어 완전히 검사됩니다. 주니퍼 ATP 어플라이언스의 코어 Windows 및 Mac OS X 환경에서는 실제 멀웨어가 제로데이 공격, 에스컬레이션 및 기타 차세대 기능을 트리거할 수 있으므로 주니퍼 ATP 어플라이언스는 잠재적인 위협을 최대한 조사하고 평가할 수 있습니다.

가상화 챔버에서 폭발한 후 맬웨어는 에뮬레이션을 사용하여 실행됩니다. 예를 들어, 주니퍼 ATP 어플라이언스 웹 어플라이언스의 내부 코어 Windows 및 Mac OS X는 실제 네트워크 사용자와 웹 서버 간의 의심스러운 웹 트랜잭션의 브라우저(클라이언트) 측을 에뮬레이션하여 웹 서버가 브라우저 감염을 시도하고 있는지 확인합니다. 의심스러운 코드는 에뮬레이션 엔진 내부에서 재생되고 분석되어 이전에는 볼 수 없었던 다형성 또는 제로 데이 맬웨어를 발견할 수 있습니다. 기업에 대한 실질적인 위협은 주니퍼 ATP 어플라이언스의 멀웨어 방지 시스템 엔진에 의해 식별 및 차단되며, 멀웨어 교정 및 포렌식 팀을 위한 중앙 관리자 대시보드, 인시던트 탭, 완화 페이지에서 상세 보고서를 통해 분석을 이용할 수 있습니다.

주니퍼 ATP 어플라이언스 폭발 엔진은 검사된 위협에 대한 자세한 정보를 축적합니다. 멀웨어 분석 결과는 멀웨어와 관련된 IP 주소, 사용된 네트워크 프로토콜, 표적이 되는 특정 포트, 공격자가 페이로드를 은폐, 통신 및 배포하는 방법에 대한 인텔리전스를 제공합니다. 주니퍼 ATP 어플라이언스는 이 데이터를 이용해 멀웨어와 원격 명령 및 제어(CnC) 센터 간의 콜백과 모든 데이터 교환을 캡처합니다. 상세한 컨텍스트 기반 멀웨어 분석 및 위협 메트릭 보고를 통해 관리자는 주니퍼 ATP 어플라이언스의 통합 PAN OS, SRX, Cisco ASA, Check Point, Fortinet 및 BlueCoat ProxySG 완화, 엔드포인트 감염 확인(주니퍼 ATP 어플라이언스 IVP) 및 내부 실시간 엔드포인트 완화를 위한 Carbon Black Response 주니퍼 ATP 어플라이언스-파트너 응답 시스템을 포함하여 Central Manager에서 사용할 수 있는 실시간 완화 옵션을 선택할 수 있습니다. 외부뿐만 아니라 엔터프라이즈 네트워크 경계도 포함됩니다.

추가 주니퍼 ATP 어플라이언스 핵심 정보에 대한 빠른 링크

주니퍼 ATP 어플라이언스 코어의 초기 설치 및 구성에 대한 정보는 해당 제품의 주니퍼 ATP 어플라이언스 빠른 시작 가이드를 참조하십시오.

주니퍼 ATP 어플라이언스 올인원 시스템 빠른 시작 가이드

주니퍼 ATP 어플라이언스 코어/CM 빠른 시작 가이드

AWS용 주니퍼 ATP 어플라이언스 Virtual Core 빠른 시작 가이드

주니퍼 ATP 어플라이언스 트래픽 수집기

주니퍼 ATP 어플라이언스 Traffic Collector 어플라이언스는 웹 개체와 이메일을 스캔하고 분석하여 악의적인 위협을 식별합니다. 웹 컬렉터는 네트워크 콜백을 검사하고 사용자 세션 데이터 및 링크 트레이스백을 포함한 오브젝트 수집을 수행합니다. 이메일 컬렉터는 이메일 첨부 파일 수집 및 이메일 메타데이터 검사를 수행합니다.

주니퍼 ATP 어플라이언스 컬렉터는 물리적 어플라이언스, 소프트웨어 전용 ISO 또는 VM OVA로 구축할 수 있습니다. 컬렉터는 네트워크 스위치 SPAN/TAP 포트에 연결됩니다.

멀티 테넌시 MSSP의 경우 테넌트별 MSSP 사이트에 주니퍼 ATP 어플라이언스 트래픽 수집기를 구축할 수 있습니다. 자세한 내용은 다중 테넌시 웹 수집기 영역: MSSP(Managed Security Service Provider) 지원을 참조하십시오.

Mac Mini용 휴대용 소형 폼 팩터 Traffic Collector OSI도 사용할 수 있습니다.

멀티 테넌시 웹 수집기 영역: MSSP(Managed Security Service Provider) 지원

주니퍼 ATP 어플라이언스는 테넌트 사이트에서 Traffic Collector 구축을 통합합니다. 각 테넌트 구성 컬렉터는 MSSP 사이트에서 호스팅되는 주니퍼 ATP 어플라이언스 코어 클러스터에 연결됩니다. 사건의 모든 관리는 MSSP에 의해 수행됩니다. 테넌트는 코어 클러스터에 액세스할 수 없습니다.

구성된 영역은 테넌트별 인시던트와 이벤트를 식별하고 상호 연결하기 위해 주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI에 정의됩니다. MSSP는 테넌트당 영역을 정의하고 테넌트와 관련된 모든 수집기를 테넌트별 영역으로 그룹화한 다음 주니퍼 ATP 어플라이언스 CM 웹 UI 영역 구성 페이지에 추가합니다. 그 후, 모든 이벤트 상관 관계 진행은 원래 영역별로 이벤트를 추적하고 동일한 영역 내의 이벤트를 상호 연관시킵니다. 이러한 방식으로 멀티 테넌트 MSSP는 주니퍼 ATP 어플라이언스 중앙 관리자를 사용하여 영역/테넌트별로 인시던트를 관리합니다.

Traffic Collector 성능, 신뢰도 및 진단 디스플레이

Traffic Collector 성능 메트릭은 새로운 Central Manager 웹 UI 수집기 대시보드(웹 및 이메일)에서 제공됩니다.

최상위 상태 표시기 요약은 전체 수집기 상태를 나타내기 위해 색상으로 구분됩니다. 예를 들어:

오프라인 컬렉터의 표시기는 빨간색입니다.

성능 저하 컬렉터의 표시기는 노란색입니다.

모든 요소가 공칭일 때 표시기는 녹색입니다.

컬렉터 대시보드(Collector Dashboard) 페이지에서 상태 지표를 클릭하면 시스템 대시보드(System Dashboard)가 열립니다. 시스템 상태 페이지에는 모든 시스템 경고가 요약되어 있습니다.

사용자 구성이나 작업이 필요하지 않습니다.

웹 UI 사이버 킬 체인 진행 매핑

LEEF(Log Event Extended Format)는 IBM® Security QRadar®에 대한 사용자 정의된 이벤트 형식입니다. 주니퍼 ATP 어플라이언스는 QRadar 통합을 위해 LEEF 형식의 멀웨어 이벤트에 대한 SIEM 위협 경보 전송을 지원합니다.

QRadar 서버에 DSM-Juniper ATP 어플라이언스 확장 플러그인을 설치해야 합니다.

구성 정보는 SIEM 설정 구성 및 SIEM에 대한 CEF, LEEF 및 Syslog 지원 사용자 가이드를 참조하십시오.

통합 네트워크 | 엔드포인트 완화

객체 기반 엔드투엔드 멀웨어 방어는 탐지와 완화라는 두 부분으로 수행됩니다. 웹 기반 위협을 차단하려면 구성 과정에서 주니퍼 ATP 어플라이언스 코어를 네트워크 IPS/차세대 방화벽, 프록시 또는 웹 게이트웨이와 통합해야 합니다. 또한 Carbon Black Response 및 Crowdstrike 엔드포인트 통합과 주니퍼 ATP 어플라이언스 IVP, 감염 검증 패키지를 통해 엔드포인트 보호가 보호됩니다. Central Manager 웹 UI 대시보드의 주니퍼 ATP 어플라이언스 위협 보기, 인시던트 및 완화 페이지를 통해 실시간 인시던트 대응이 가능합니다. 또한 이러한 통합 시스템을 갖춘 아웃바운드에서 악성 CnC 콜백을 적극적으로 탐지하고 차단합니다.

주니퍼 ATP 어플라이언스는 심층적인 위협 인텔리전스를 사용하여 기업의 기존 보안 인프라, 즉 기존 FW, SWG 및 IPS와의 통합 자동 완화를 통해 방어 조치를 상세화하고 우선 순위를 지정합니다. 이러한 방식으로 주니퍼 ATP 어플라이언스는 Palo Alto Networks 방화벽, Cisco ASA, Check Point, Fortinet 또는 Juniper SRX 방화벽 장비의 기존 차단 규칙(예: 호스트 IP 주소당 악성 콘텐츠를 푸시하거나 탐지된 위협과 관련된 URL을 PAN 방화벽 또는 BlueCoat ProxySG에 푸시할 수 있음)할 수 있습니다.

주니퍼 ATP 어플라이언스 엔드포인트 완화 옵션:

주니퍼 ATP 어플라이언스 GSS(Global Security Services)

자동 및 사전 예방적 완화 옵션과 URL 차단을 포함한 기존 보안 및 차단 인프라와의 통합

Central Manager 웹 UI를 통한 거짓 긍정(FP) 및 거짓 부정(FN) 보고.

SIEM 통합 및 CEF 로깅 지원

주니퍼 ATP 어플라이언스는 Carbon Black Response 및 Crowdstrike와 같은 엄선된 네트워크 및 엔드포인트 벤더/파트너를 통해 차단 및 시행을 지원합니다.

주니퍼 ATP 어플라이언스 감염 확인 패키지(IVP)

크라우드스트라이크 엔드포인트 통합

주니퍼 ATP 어플라이언스의 "CrowdStrike 엔드포인트 통합"은 엔드포인트 위협 탐지 및 완화를 위해 주니퍼 ATP 어플라이언스의 확립된 Carbon Black Response 통합을 보완합니다. 특히, 크라우드스트라이크 엔드포인트 통합은 주니퍼 ATP 어플라이언스가 엔터프라이즈 네트워크에서 감지한 바이너리가 엔드포인트에서 실행되는지 여부를 결정합니다. 주니퍼 ATP 어플라이언스 인시던트는 더 높은 위협 위험을 나타내는 "EX"로 표시되어 인시던트 대응 팀이 대응을 평가하는 데 도움을 줍니다.

주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI에서 CrowdStrike 통합을 구성하려면 다음을 입력해야 합니다.

CrowdStrike Falcon API 서버 호스트 이름

CrowdStrike Falcon API 사용자

CrowdStrike Falcon API 키

주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 인시던트 페이지에서는 엔드포인트가 탐지된 멀웨어를 실행한 경우 익스플로잇(EX) 플래그가 표시됩니다. 웹 UI는 엔드포인트 호스트에서 특정 파일이 실행될 때 엔드포인트 에이전트의 정보를 표시하도록 자동 업데이트됩니다.

Crowdstrike 엔드포인트 통합의 전제 조건으로 AD 통합을 활성화해야 합니다.

SMB 측면 탐지

주니퍼는 SMB 네트워크 파일 공유 프로토콜 버전 2.1 모니터링을 지원합니다. 이를 통해 주니퍼 ATP 어플라이언스가 현재 HTTP 트래픽을 모니터링하는 방식과 유사하게 클라이언트 간 또는 클라이언트와 서버 간의 파일 전송을 추출할 수 있습니다. 주니퍼 ATP 어플라이언스는 측면 "동서" SMB 트래픽 모니터링 및 탐지와 더불어 "북-남" 수신 및 송신 트래픽에 대한 모니터링도 지원하여 감염된 엔드포인트에서 조직 내 다른 호스트로 확산되는 멀웨어를 식별하는 데 도움이 됩니다. HTTP는 조직 내의 엔드포인트 간 통신에 거의 사용되지 않기 때문에 SMB는 기업 내에서 맬웨어 전송 및 감염 확산의 중요한 벡터입니다.

지원에는 Windows 7, Windows Server 2008 R2 버전 2.1 및 Windows 7, Windows Server 2008 R2 Samba Server 2.1이 포함됩니다. 즉, 클라이언트 또는 서버에서 Windows 7 또는 Windows Server 2008 R2를 실행해야 하고, 다른 쪽 끝에서는 클라이언트 또는 서버에서 Windows 7/Windows Server 2008 R2 이상을 실행해야 합니다. Linux 플랫폼에서 SMB 횡적 감지의 경우 한쪽 끝에서 Samba Server 버전 2.1을 실행하고 다른 쪽 끝에서 Windows 7/Windows Server 2008 R2를 실행합니다.

SMB 지원을 활성화하려면 고급 라이선스 키를 설치해야 합니다.

Central Manager Web UI에서 SMB 탐지를 보려면 인시던트 탭 다운로드 요약 테이블에서 SMB 측면 탐지 보기를 참조하십시오.

주니퍼 ATP 어플라이언스는 SSH 허니팟 측면 탐지도 지원합니다. 자세한 내용은 다음 섹션과 측면 탐지 개선 사항: SSH 허니팟 을 참조하십시오.

측면 탐지 개선 사항: SSH 허니팟

주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 인시던트 탭에는 SSH 허니팟 기능에 대한 결과가 포함되어 있습니다. 고객 엔터프라이즈 네트워크 내에 구축된 허니팟을 사용하여 LAN의 다른 시스템을 감염시키거나 공격하려는 멀웨어에 의해 생성된 네트워크 활동을 탐지할 수 있습니다. 시도된 SSH 로그인 허니팟은 측면 확산 탐지를 보완하는 데 사용됩니다. 허니팟은 이벤트 정보가 처리를 위해 주니퍼 ATP 어플라이언스 코어로 전송되는 고객 트래픽 수집기에 구축될 수 있습니다. 고객은 원하는 로컬 네트워크에 허니팟을 배치할 수 있습니다.

무차별 암호 대입 SSH 항목을 수행하거나 "루트" 계정에 대한 대상 SSH 액세스를 실행하려는 악의적인 행위자도 주니퍼 ATP 어플라이언스 SSH 허니팟 기능에 의해 탐지됩니다.

의 인시던트 페이지 표시

의 인시던트 페이지 표시

SSH 허니팟 탐지 결과는 Central Manager 웹 UI 인시던트 페이지에 표시되며 생성된 보고서에 포함됩니다. 허니팟 탐지 이벤트를 위해 주니퍼 ATP 어플라이언스 GSS로 전송되는 데이터에는 "Threat Target"과 타임스탬프가 포함된 모든 시도된 "SSH 세션"(사용자 이름 및 비밀번호 포함)에 대한 세부 정보가 포함됩니다.

주니퍼 ATP 어플라이언스 고급 라이선스는 SSH 허니팟 측면 탐지 구성에 필요합니다. 허니팟 인터페이스는 항상 eth3으로 열거됩니다.

자세한 정보:

SSH 허니팟 구성에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오.

SSH 허니팟 요구 사항을 참조하십시오.

새 측면 탐지 인시던트 및 세부 정보를 보는 방법에 대한 자세한 내용은 SSH 허니팟 측면 확산 인시던트 보기를 참조하십시오.

모든 아웃바운드 수집기 트래픽에 eth3 포트를 사용하는 방법에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 트래픽 수집기 빠른 시작 가이드를 참조하십시오.

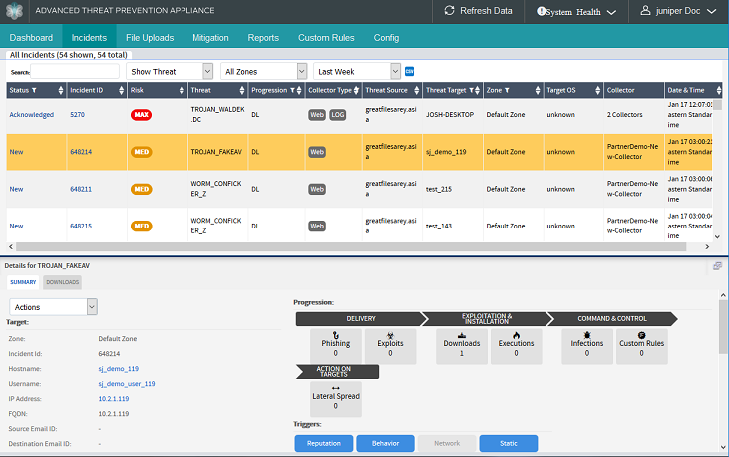

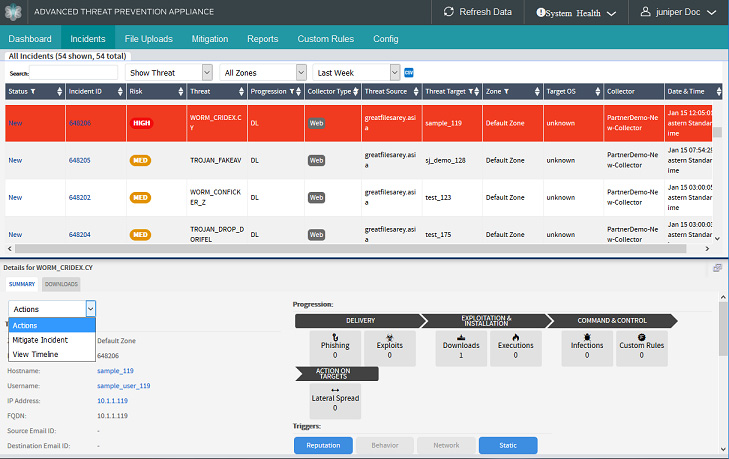

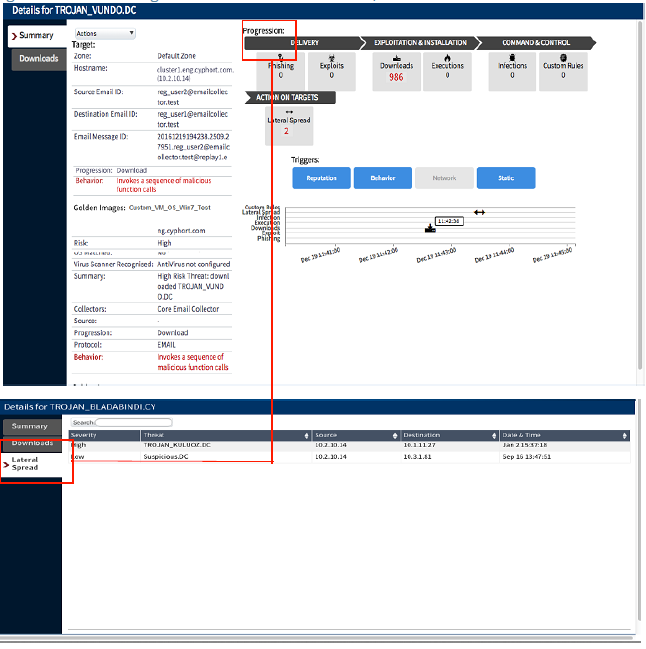

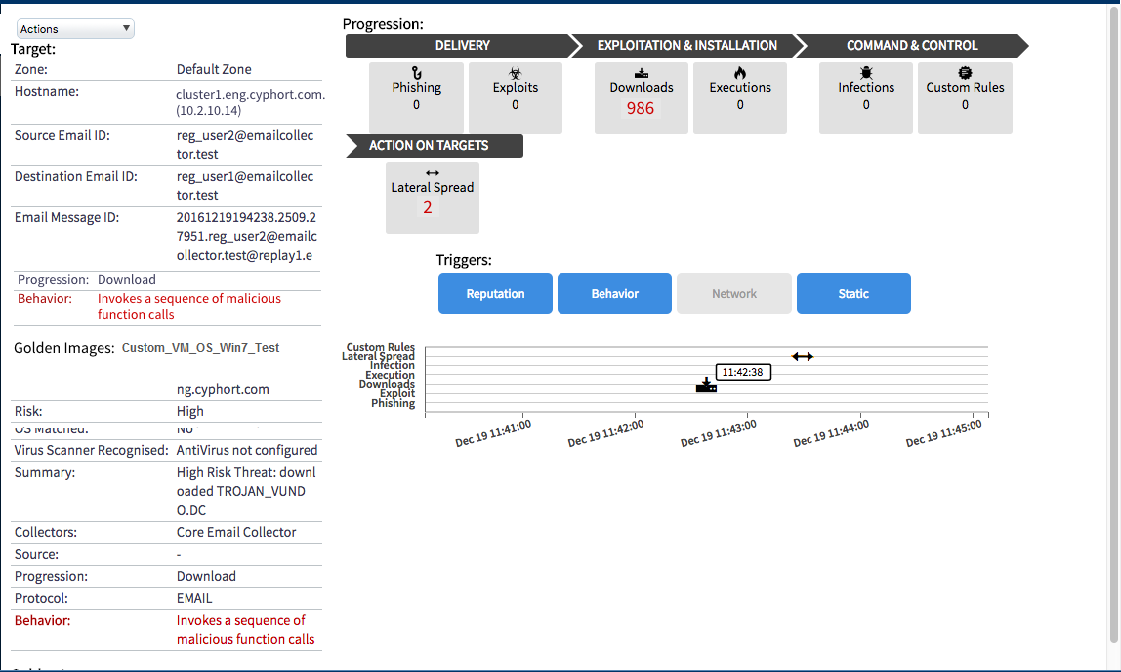

인시던트 탭, 킬 체인, 상관 관계 및 측면 확산

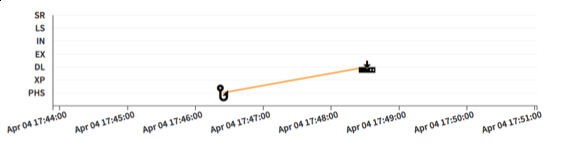

인시던트>세부 정보 요약 페이지의 대화형 킬 체인은 엔터프라이즈 네트워크에서 멀웨어의 순회를 시각적으로 정확히 찾아내고 이 정보를 관련 킬 체인 단계 및 인시던트 데이터 페이지와 연결합니다.

Kill Chain Progression 카테고리에는 다음이 포함됩니다.

익스플로잇 | 다운로드 | 실행 | 감염 | 측면 스프레드 | 피싱 | 사용자 정의 규칙

주니퍼 ATP 어플라이언스의 대화형 그래픽 킬 체인(Kill Chain)에는 인시던트(Incidents) 탭의 요약 세부 정보(Summary Details) 페이지에 측면 확산(Lateral Spread) 디스플레이가 포함되어 있습니다.

킬 체인 진행률 그래프는 LS(측면 확산), IN(감염), DL(다운로드), XP(익스플로잇), LS(측면 확산), PHS(피싱) 등의 날짜별 발생 매핑을 보여줍니다. 킬 체인(Kill Chain) 아이콘은 관리자가 어떤 이벤트가 발생했으며 킬 체인의 어느 단계에서 발생했는지 한 눈에 빠르게 판단하는 데 도움이 됩니다.

Kill Chain Progression 버튼을 클릭하면 해당 세부 정보 페이지가 열립니다. 예를 들어 감염 버튼을 클릭하면 감염 세부 정보 페이지가 열립니다.

이 킬 체인 인시던트에 대한 감지 트리거는 진행 그래프 바로 위에 표시됩니다. 파란색으로 표시된 트리거는 모니터링 및 분석 중에 능동적으로 트리거되었습니다. 트리거에는 다음이 포함됩니다. 평판 | 행동 | 네트워크 | 정적.

아래 예와 같이 킬 체인 진행(Kill Chain Progression) 디스플레이에 측면 확산(Lateral Spread) 활동이 표시되면 킬 체인(Kill Chain)에서 대화형 측면 확산(Lateral Spread) 버튼 아이콘을 클릭하여 측면 확산 세부 정보 페이지를 열 수 있습니다.

나타냅니다.

나타냅니다.

다운로드 및 측면 확산 이벤트는 주니퍼 ATP 어플라이언스 웹 UI 인시던트 페이지에서 유사하게 볼 수 있습니다. 차이점은 호스트 IP가 악성코드 소스인지 대상인지에 따라 다릅니다. 멀웨어 소스가 수신자를 대상으로 하는 측면 확산 이벤트, 즉 멀웨어를 수신하는 주니퍼 ATP 어플라이언스 호스트인 경우 다운로드로 간주됩니다.

구성이 필요하지 않습니다. 자세한 내용은 Kill Chain Breakdown 을 참조하십시오.

엔드포인트 ID 통합을 통해 측면 확산 그래프는 엔드포인트 호스트 이름을 노드 이름으로 표시합니다(사용 가능한 경우). 그렇지 않으면 엔드포인트 IP 주소가 제공됩니다.

킬 체인 스테이지

주니퍼 ATP 어플라이언스의 Central Manager 웹 UI 인시던트 페이지에는 Gartner 킬 체인 단계와 인시던트 정렬을 보여주는 킬 체인 진행 매핑이 포함되어 있습니다.

표시

표시

다양한 킬 체인 단계는 다음과 같습니다.

정찰

무기화

딜리버리 [주니퍼 ATP 어플라이언스의 발전은 킬 체인 딜리버리 단계부터 시작됩니다.]

착취

설치

명령 및 제어

대상에 대한 조치

주니퍼 ATP 어플라이언스의 발전은 딜리버리 단계부터 시작됩니다. 주니퍼 ATP 어플라이언스 진행 상황은 아래와 같이 사이버 킬 체인 단계에 매핑됩니다.

킬 체인 단계별 주니퍼 ATP 어플라이언스 진행 매핑

납품 > |

피싱, 익스플로잇, 다운로드 |

개발 및 설치 > |

실행 |

명령 및 제어 > |

감염, 사용자 정의 규칙 |

> 대상에 대한 조치 |

측면 확산 |

자세한 내용은 위협 및 인시던트 이해를 참조하십시오.

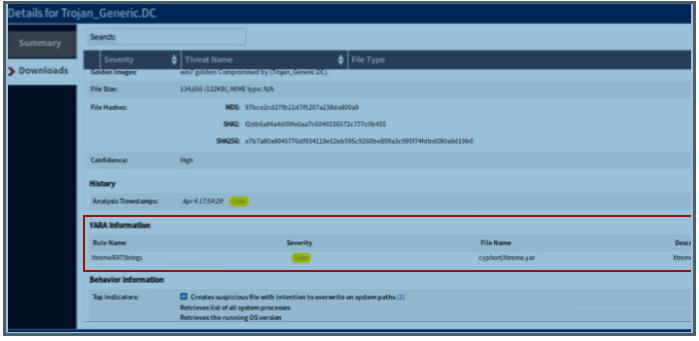

YARA 규칙 및 측면 탐지

원격 관리 도구(RAT)는 YARA 규칙을 사용하여 감지할 수 있습니다. 주니퍼 ATP 어플라이언스 디바이스에 YARA 규칙을 푸시하는 기능을 추가함으로써, 주니퍼 ATP 어플라이언스는 네트워크 내에서 원격 관리 도구(RAT)의 내부망 확산을 감지할 수 있습니다.

각 주니퍼 ATP 어플라이언스 YARA 규칙에는 다음과 같은 추가 정보가 포함됩니다.

규칙 이름

규칙 설명

심각도(0에서 1 사이)

규칙이 적용될 파일 형식

주니퍼 ATP 어플라이언스의 분석 엔진은 각 YARA 규칙에 대해 신규 다운로드를 테스트하며, YARA 결과는 머신러닝 구성 요소에서 최종 심각도 점수와 멀웨어 이름을 생성하는 데 사용됩니다.

YARA 규칙은 항상 설치되고 다운로드에 적용됩니다.

주니퍼 ATP 어플라이언스 YARA 엔진은 YARA 버전 3(버전 2와 역호환)을 사용합니다. 일치하는 YARA 규칙의 세부 정보는 인시던트 페이지의 다운로드 탭에 표시됩니다.

일치하는 모든 YARA 규칙은 인시던트 페이지에서 다운로드할 수 있습니다.

일치하는 YARA 규칙을 다운로드하는 옵션

일치하는 YARA 규칙을 다운로드하는 옵션

SMB를 활성화하려면 고급 라이선스가 필요하지만, YARA 규칙은 SMB 상태와 관계없이 항상 설치되고 사용됩니다.

주니퍼 ATP 어플라이언스 HTTP API

주니퍼 ATP 어플라이언스 중앙 관리자는 디바이스 및 소프트웨어 구성뿐만 아니라 모든 위협 및 시스템 처리 데이터에 액세스하기 위한 HTTP API를 지원합니다. Central Manager 웹 UI에서 사용할 수 있는 모든 기능은 HTTP API를 통해서도 액세스할 수 있습니다.

모든 API 요청의 일부로 오류를 포함하여 API의 모든 응답에서 JSON이 반환됩니다.

주니퍼 ATP 어플라이언스 스마트 코어 플랫폼은 기존 보안 인프라와 원활하게 작동하도록 특별히 설계되어 적용 지점을 포함하여 각 엔터프라이즈 환경에 대한 완전한 상황 인식에 기여하는 규칙 및 완화 옵션을 제공합니다. 이러한 통합은 위협의 우선 순위를 지정하고 위협 대응 시간(차단 및 상황 인식 완화 규칙)을 몇 시간 또는 며칠에서 몇 분으로 줄이는 데 도움이 됩니다.

주니퍼 ATP 어플라이언스의 내장 API는 방화벽, IPS/IDS(차단용) 또는 AV를 통해 기존 시행 솔루션을 활용하여 완화 규칙을 기존 인프라에 푸시합니다. 또한 IVP 및 Carbon Black Response를 사용한 감염 검증을 통해 주니퍼 ATP 어플라이언스 플랫폼은 단순한 보안 패치 포인트 솔루션이 아닌 인프라 메시의 더 깊은 부분이 될 수 있습니다.

STIX API 통합

STIX™(Structured Threat Information Expression)는 사이버 위협 데이터와 정보를 교환, 저장 및 분석할 수 있도록 검증하는 데 사용되는 언어입니다. 주니퍼 ATP 어플라이언스에는 사용자가 표준 STIX 형식의 침해 지표(IOC)를 얻기 위해 주니퍼 ATP 어플라이언스를 쿼리할 수 있는 API가 포함되어 있습니다.

자세한 내용 및 사용 정보는 주니퍼 ATP 어플라이언스 HTTP API 가이드를 참조하십시오.

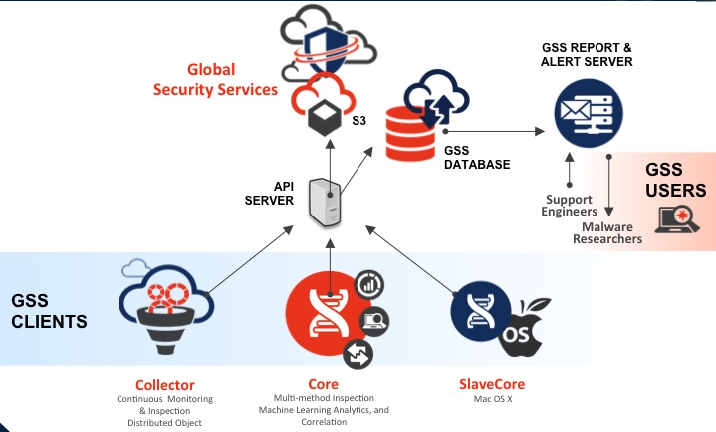

주니퍼 ATP 어플라이언스 GSS(Global Security Services)

주니퍼 ATP 어플라이언스 GSS(Global Security Service)는 주니퍼 ATP 어플라이언스와 고객에게 클라우드 서비스를 제공합니다. 주니퍼 ATP 어플라이언스의 글로벌 보안 서비스는 클라우드 기반 구독 서비스로, 주니퍼 ATP 어플라이언스 ATP(Advanced Threat Defense Platform)와 연동되어 향상된 위협 탐지 및 마이그레이션을 제공합니다. 주니퍼 ATP 어플라이언스 글로벌 보안 서비스는 주니퍼 ATP 어플라이언스 Advanced Persistent Threat Platform의 다중 방법 탐지 엔진의 모든 측면을 지속적으로 업데이트하여 새로운 위협 인텔리전스, 머신 러닝 모델 및 정적 분석 시그니처를 제공합니다.

GSS는 다음을 제공합니다.

시스템 모니터링 및 보고 서비스

자동 소프트웨어 및 보안 콘텐츠 업데이트 및 새로 고침

자동 보고서 및 경고 생성

Core는 매일 자정에 Core 이미지 업그레이드를 확인합니다. 또한 30분마다 새로운 소프트웨어 및 콘텐츠 업데이트(활성화된 경우)에 대한 검사가 수행됩니다. GSS 업데이트를 활성화하려면 GSS 설정 구성을 참조하십시오.

다음에 대해 자동 업데이트가 수행됩니다.

기계 학습 모델 업데이트

지속적인 위협 인텔리전스

정적 분석 업데이트

기계 학습 모델 업데이트

주니퍼 ATP 어플라이언스는 머신러닝 분석을 사용하여 멀웨어 동작을 분석하고 분석 평가를 제공합니다. 주니퍼 ATP 어플라이언스 랩 팀은 수백만 개의 새로운 악성 및 비악성 코드 샘플을 사용하여 머신 러닝 엔진을 지속적으로 교육합니다. 이를 통해 주니퍼 ATP 어플라이언스는 알려진 양호한 객체의 주요 특성을 학습하는 동시에 탐지 효율성을 높일 수 있으므로 주니퍼 ATP 어플라이언스는 규범을 준수하지 않는 객체 동작에 플래그를 지정할 수 있습니다. GSS의 일환으로, 이러한 업데이트는 고객의 주니퍼 ATP 어플라이언스 구축에 제공됩니다.

정적 분석 시그니처 업데이트

주니퍼 ATP 어플라이언스는 고객 기반에서 새로 발견된 멀웨어에 대한 새로운 시그니처를 지속적으로 추가합니다. 이러한 서명은 GSS에 의해 업데이트됩니다.

위협 인텔리전스 업데이트

주니퍼 ATP 어플라이언스 랩 팀은 크롤러 네트워크와 퍼블릭 및 프라이빗 인텔리전스 피드를 포함한 다양한 소스에서 위협 인텔리전스를 생성하고 집계합니다. 업데이트된 위협 인텔리전스는 탐지된 위협을 심층적으로 이해하는 데 필수적입니다. GSS는 고객에게 최신 위협 인텔리전스를 지속적으로 제공합니다.

주니퍼는 보안 컨텐츠 릴리스의 자동 리프레시 기능을 제공합니다.

일반화 된 뷰

일반화 된 뷰

주니퍼 ATP 어플라이언스 소프트웨어/보안 콘텐츠 업데이트와 상태 및 모니터링 기능이 GSS에 통합되었습니다. 향후 GSS 클라우드 서비스에는 분산 폭발 및 분석 처리와 원격 디버깅이 포함될 예정입니다.

단방향 vs 양방향 GSS 서비스 옵션

전 세계 로컬 분석 엔진에서 수집한 실시간 멀웨어 인텔리전스의 이점을 공유하기 위해 주니퍼 ATP 어플라이언스는 글로벌 네트워크를 구축하여 은밀한 콜백 채널을 포함하여 전 세계 지능형 멀웨어에 대한 자동 생성된 보안 인텔리전스 보고서를 배포합니다. 주니퍼 ATP 어플라이언스는 코드와 트래픽에서 악성 개체를 분석하면서 확인된 모든 멀웨어에 대한 동적 핑거프린트를 생성합니다. 이러한 멀웨어 지문은 가입자와 실시간으로 공유됩니다.

개별 주니퍼 ATP 어플라이언스 트래픽 디바이스가 연결하고 로컬에서 생성된 멀웨어 인텔리전스를 공유하면 로컬 멀웨어 인텔리전스를 실시간으로 공유하여 전체 주니퍼 ATP 어플라이언스 구축이 엔터프라이즈 네트워크에 침투하도록 설계된 표적 위협에 대한 보호를 갖출 수 있습니다. GSS가 위협 정보를 수집하고 배포하면 보안 콘텐츠 업데이트로 공유됩니다.

보안 콘텐츠에 포함된 모든 위협 데이터는 맬웨어 및 악의적인 활동에만 해당됩니다.

보안 콘텐츠 공유 및 자동 새로 고침의 일부로 고객별 데이터는 전송되지 않습니다.

데이터는 암호화된 프로토콜(HTTPS)을 통해 전송됩니다.

주니퍼 ATP 어플라이언스 GSS는 다음과 같은 두 가지 옵션 방식으로 제공됩니다.

Juniper ATP Appliance GSS two-way option

이 옵션을 통해 고객은 주니퍼 ATP 어플라이언스 GSS의 모든 이점을 누릴 수 있으며, 사용자 환경에서 발견된 새로운 위협에 대한 메타데이터를 GSS에 자동으로 제공하여 서비스에 기여할 수 있습니다. 메타데이터에 포함된 모든 위협 데이터는 맬웨어 및 악의적인 활동에만 해당됩니다. 보안 콘텐츠 업데이트의 일부로 고객별 데이터는 전송되지 않습니다.

Juniper ATP Appliance GSS one-way option

이 옵션을 사용하면 고객이 서비스에 맬웨어 정보를 다시 제공하지 않고도 GSS 업데이트의 이점을 누릴 수 있습니다.

양방향 공유의 이점:

주니퍼 ATP 어플라이언스 랩의 위협 인텔리전스를 활용하여 수명 주기 초기에 위협을 식별하고 차단

아직 보이지 않는 위협을 식별하기 위해 머신 러닝 모델을 최신 상태로 유지

위협 분류 및 우선 순위 지정 개선

위협 억제 및 대응 가속화

더 많은 주니퍼 ATP 어플라이언스 GSS 정보에 대한 빠른 링크

구성 정보는 GSS 설정 구성을 참조하십시오.

시스템 설정 구성도 참조하십시오.

주니퍼 ATP 어플라이언스 대시보드 위협 보기

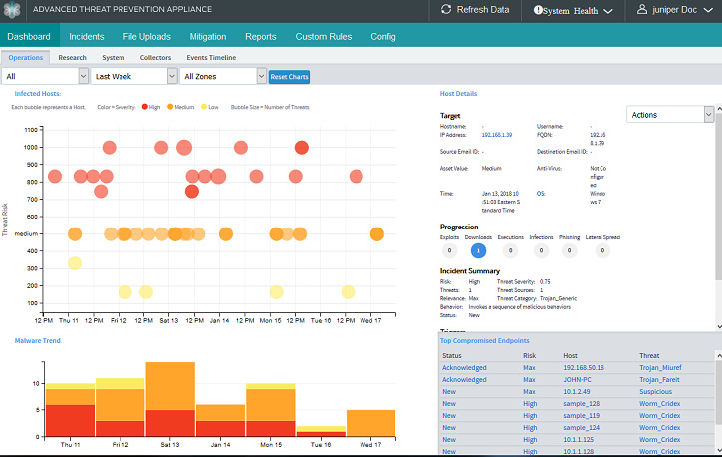

주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 대시보드의 운영 대시보드 페이지에는 아래와 같이 "위협 보기" 패널이 포함되어 있습니다. 위협 보기는 사용자가 엔터프라이즈 네트워크 내에서 가장 중요한 공격의 우선 순위를 정하고 집중할 수 있도록 설계되었습니다. 거품형 보기 또는 거품형 다이어그램으로 구현된 위협 보기 거품은 관리자가 가장 잘 알고 있어야 하는 위협을 그래픽으로 나타냅니다.

각 버블은 주니퍼 ATP 어플라이언스의 탐지 및 분석 엔진에서 의심스러운 활동이 관찰된 개별 호스트를 나타냅니다. 각 기포가 Y축에 더 높게 표시될수록 잠재적인 위협이 더 심각합니다. 디스플레이에 버블이 클수록 더 많은 상관 관계가 있거나 더 많은 개별 위협이 관찰되었으며 해당 호스트에 대해 작용하고 있습니다. 색상은 위협 심각도의 또 다른 지표이며 짙은 주황색은 가장 큰 위협을 나타냅니다.

사용 가능한 대시보드:

작업

연구

시스템

수집

이벤트 타임라인

- 운영 대시보드

- 리서치 대시보드

- Traffic Collectors 대시보드

- 이벤트 타임라인 대시보드

- 이메일 탐지 기능 향상

- 전자 메일 위협 완화: Gmail 및 Office 365 격리 옵션

- 이메일 URL 평판 탐지

운영 대시보드

위협 보기는 네트워크의 노이즈를 필터링하고 그래프 위의 드롭다운 메뉴에서 선택한 기간 동안 기업에 가장 중요한 위협을 표시합니다.

위협 값 색상은 다음과 같이 변환됩니다.

위험, 높음(빨간색), 중간(주황색), 낮음(노란색)

이 위협 색상 지정 체계는 주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 전체에서 일관됩니다.

대시보드의 감염된 호스트 영역에는 전체 분산 시스템에서 탐지된 모든 호스트별 인시던트의 버블 그래프가 표시됩니다. 기포의 크기는 주니퍼 ATP 어플라이언스가 현재 가장 심각하거나 덜 심각한 감염에 대한 결정을 나타냅니다.

감염된 호스트 그런 다음 대시보드 레이아웃과 위협 메트릭을 통해 완화를 위해 가장 중요한 위협으로 드릴다운하거나 자동 완화(구성된 경우)를 확인할 수 있습니다.

차트 재설정 버튼을 클릭하여 원래의 모든 위협 보기로 돌아갑니다.

거품의 호스트 세부 정보를 표시하려면 거품을 클릭합니다. 세부 정보는 버블 그래프 위협 보기의 오른쪽에 즉시 표시됩니다.

위협 보기에서 거품을 두 번 클릭하면 Central Manager 웹 UI의 인시던트 탭이 열리고 선택한 호스트와 관련된 인시던트에 대한 요약 및 세부 정보가 제공됩니다. 즉, 전체 대시보드 UI는 위협 컨텍스트 및 관련성을 자세히 설명하면서 탐색 초점을 따릅니다.

자세한 사용법은 대시보드 보기 사용을 참조하십시오.

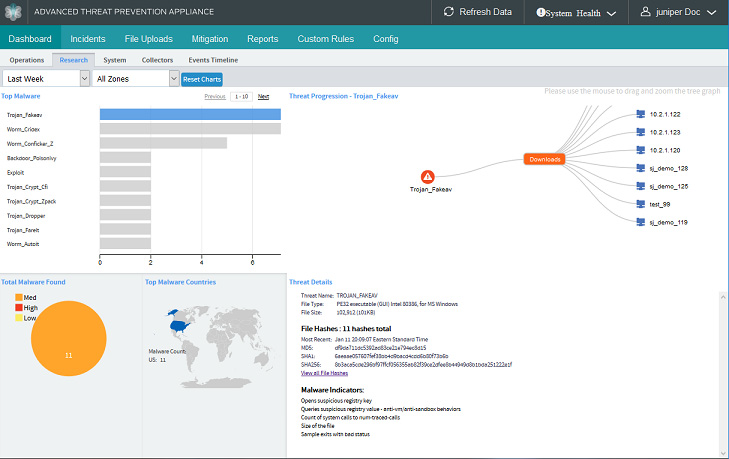

리서치 대시보드

Research Dashboard(연구 대시보드)는 Dashboard(대시보드) 탭에서 사용할 수 있는 또 다른 컨텍스트별 분석가 도구입니다.

상위 맬웨어 그래프에서 가장 긴 줄 표시는 일반적으로 기업에 대한 가장 큰 위협을 나타냅니다. Top Malware Threat View(상위 악성코드 위협 보기) 그래프에서 해당 (또는 임의) 한 줄 수를 클릭하면 오른쪽의 Threat Progression 배열에 선택한 악성코드 위협과 관련된 호스트가 표시됩니다.

위협 진행 상황 보기에서 위협 이름을 끌어 배열 표시를 조정하고 팬아웃합니다.

어레이에서 호스트 IP 주소를 클릭하면 어레이 바로 아래에 호스트 세부 정보가 표시됩니다. 호스트 원형 글머리 기호를 선택하면 배열에서 주황색으로 바뀝니다.

표시된 모든 IP 주소를 보기 위해 전체 어레이를 이동 및 재배치하거나 확대/축소하려면 선택합니다.

요약하자면, Top Malware(상위 악성코드) 그래픽 목록에서 악성코드 이름을 클릭하면 Threat Progression View(위협 진행 상황 보기)가 조정되어 특정 악성코드의 표적이 된 모든 호스트가 표시됩니다.

Top Malware(상위 악성코드) 목록에서 Top Malware(상위 악성코드) 행을 두 번 클릭하면 Central Manager 웹 UI의 Incident(인시던트) 탭이 열리고 해당 Malware와 관련된 인시던트에 대한 요약 및 세부 정보가 제공됩니다. 즉, 전체 대시보드 UI는 위협 컨텍스트 및 관련성을 자세히 설명하면서 탐색 초점을 따릅니다.

자세한 사용법은 대시보드 보기 사용을 참조하십시오.

Research and Operations 대시보드는 북-남(수신-송신) HTTP 트래픽 탐지 인시던트 및 이벤트와 횡적 횡적 인시던트 및 이벤트(SMB 모니터링을 통해 엔터프라이즈 내에서 감지)를 통합합니다. 주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 대시보드는 관리자가 감염된 엔드포인트를 식별하고 호스트에서 호스트로 엔터프라이즈 네트워크 전반에 걸쳐 악성 개체의 벡터를 추적하는 데 도움이 됩니다. 또한 횡적으로 확산되는 횡적 멀웨어 이벤트는 관련 웹 기반 인시던트(다운로드, 감염, 피싱 및 익스플로잇)와 밀접한 상관관계가 있습니다.

운영 및 연구 대시보드에 액세스하는 데 구성은 필요하지 않지만 SMB 측면 모니터링 데이터를 매핑하려면 고급 라이선스 키가 필요합니다. 새롭게 디자인된 대시보드 사용에 대한 자세한 내용은 대시보드 보기 사용을 참조하십시오. SMB 측면 탐지 인시던트에 대한 자세한 내용은 이 가이드의 인시던트 탭 SMB 측면 탐지 보기를 참조하세요.

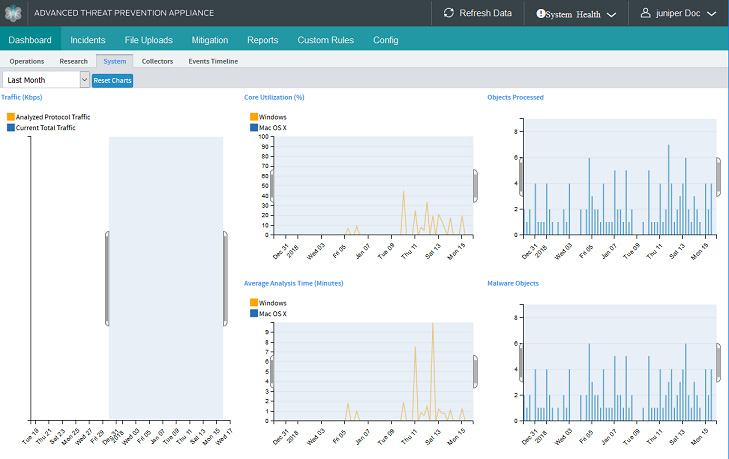

시스템 대시보드

System Dashboard(시스템 대시보드)는 Dashboard(대시보드) 탭에서도 사용할 수 있습니다.

시스템 대시보드에는 다음에 대한 메트릭이 포함되어 있습니다.

트래픽(Mbps)

Total Traffic(총 트래픽)은 유선에서 볼 수 있는 트래픽을 나타냅니다.

분석된 프로토콜 트래픽은 분석에 사용되는 모든 트래픽을 나타냅니다.

참고:이전 릴리스에서 트래픽은 "제공됨" 및 "검사됨"으로 분류되었습니다. 제공됨은 현재 총 트래픽 메트릭에 해당합니다. 그러나 검사됨은 분석된 프로토콜 트래픽과 동일하지 않습니다. 분석된 트래픽에는 개체를 형성하지 않는 바이트를 포함한 모든 HTTP 트래픽이 포함됩니다. 따라서 이 메트릭에서 과거에 측정된 것보다 예상되는 증가가 있을 수 있습니다.

코어 사용률(Windows 및 Mac OSX)

처리된 개체

평균 분석 시간(분)(Windows 및 Mac OSX)

악성코드 개체

다음에 대해 시스템 차트를 표시할 수 있습니다.

지난 24시간 | 지난 주 | 지난달 | 지난 3개월 | 작년

자세한 사용법은 대시보드 보기 사용을 참조하십시오.

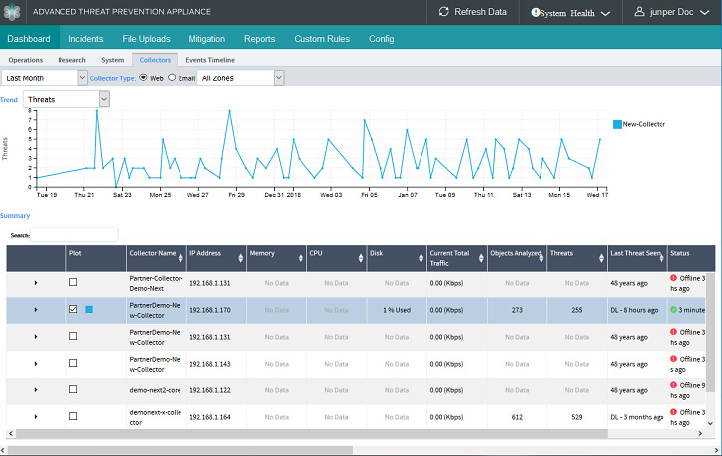

Traffic Collectors 대시보드

Collectors Dashboard는 Dashboard(대시보드) 탭에서 사용할 수 있는 또 다른 대시보드 세트입니다.

웹 또는 이메일 컬렉터 보기를 선택하여 그래픽 추세 및 세부 정보를 표시합니다.

비교 그래픽 추세 플로팅을 위해 최대 5개의 웹 또는 이메일 컬렉터를 동시에 선택할 수 있습니다.

컬렉터 대시보드에는 다음과 같은 트렌드 디스플레이에 대한 메트릭이 포함되어 있습니다(옵션은 트렌드 드롭다운 메뉴에서 선택됨).

현재 총 트래픽(Mbps)

CPU 사용량

메모리 사용량

분석된 링크

분석된 객체

위협

세부 정보에 제공되는 수집기 서비스 섹션도 있습니다. Collector 대시보드 페이지를 아래로 스크롤하여 서비스를 확인합니다. 이 섹션에는 다운되거나 수집기의 상태에 영향을 미치는 서비스에 대한 데이터가 포함되어 있습니다. 모든 서비스가 예상대로 가동되고 실행되면 "OK" 줄이 인쇄됩니다.

지난 24시간 동안의 그래픽 데이터 차트를 표시할 수 있습니다 | 지난 주 | 지난달

요약 열 |

설명 |

|---|---|

플롯 |

위의 그래프에서 비교를 위해 [여러] 플롯을 표시하려면 클릭하십시오. 선택한 각 그래픽 플롯 선에 대해 색상이 표시됩니다 |

컬렉터 이름 |

설치된 Traffic Collector의 이름 |

IP 주소 |

수집기의 IP 주소 |

메모리 |

메모리 사용량 통계 |

Cpu |

CPU 사용량 통계 |

디스크 |

디스크 사용량 |

현재 총 트래픽 |

스캔된 총 트래픽(Kbps 또는 Mbps) - 다양한 컬렉터의 와이어에서 언제든지 볼 수 있는 모든 트래픽(누적되지 않음) |

분석된 객체 |

분석된 개체 - 누적 |

분석된 링크 |

URL 추출 및 분석 |

위협 |

모든 유형의 위협(익스플로잇, 멀웨어 다운로드, 감염 - 누적)을 설명하는 맬웨어 개체가 탐지되었습니다. |

마지막으로 본 |

마지막으로 탐지 및 분석된 멀웨어 인시던트 |

상태 |

컬렉터의 마지막 상태 확인(예: '83초 전') |

사용 |

녹색 체크 표시는 Collector가 현재 활성화되어 있음을 나타냅니다. 빨간색 X는 컬렉터가 비활성화되었거나 오프라인 상태임을 나타냅니다. |

주니퍼 ATP 어플라이언스 대시보드 및 사용 옵션에 대한 자세한 내용은 대시보드 보기 및 구성 요소와 상호 작용 및 CM 웹 UI 탐색 을 참조하십시오.

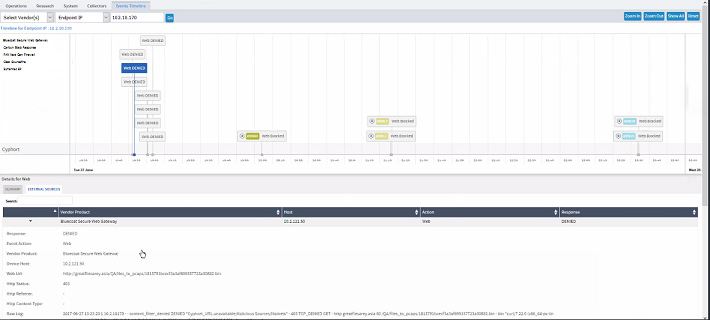

이벤트 타임라인 대시보드

Events Timeline Dashboard(이벤트 타임라인 대시보드)는 Dashboard(대시보드) 탭에서 사용할 수 있는 제품 대시보드 보기에 최근에 추가된 것입니다.

이벤트 컬렉터는 주니퍼 ATP 어플라이언스 탐지 및 조치뿐만 아니라 각 통합 벤더의 타임라인에 따라 특정 엔드포인트 또는 호스트를 보호하기 위해 수행된 모든 이벤트와 조치를 표시합니다. 타임라인 보기를 확장하여 최종 사용자가 악성 다운로드를 실행한 방법과 시기를 확인할 수 있습니다.

이벤트 타임라인 대시보드에는 다음 공급업체에 대한 이벤트 지표가 포함되어 있습니다(HOSTNAME | 엔드포인트 IP | 사용자 이름 | 또는 드롭다운 메뉴에서 선택한 EMAIL 옵션을 선택하고 해당 필드에 지정한 다음 GO를 클릭하여 타임라인 보기에 표시되는 이벤트를 처리합니다.

Bluecoat 보안 웹 게이트웨이

카본 블랙 반응

PAN 차세대 방화벽

시만텍 EP

맥아피 ePO

이메일 탐지 기능 향상

주니퍼 ATP 어플라이언스-MTA-수신기 및 주니퍼 ATP 어플라이언스-MTA-클라우드

주니퍼 ATP 어플라이언스는 이메일 기반 멀웨어 탐지 및 완화에 대한 몇 가지 중요한 개선 사항을 제공합니다. 이 릴리스에서는 주니퍼 ATP 어플라이언스 클라우드 이메일 구축 및 온프레미스 주니퍼 ATP 어플라이언스 - MTA-수신자 이메일 구축 시나리오가 모두 지원됩니다.

주니퍼 ATP 어플라이언스 고급 라이선스는 모든 이메일 감지 구성에 필요합니다.

On-Premise Juniper ATP Appliance-MTA-Receiver Deployments

주니퍼 ATP 어플라이언스 MTA 수신기 구축은 Office 365, Gmail 및 MS Exchange를 포함한 다양한 서버로부터의 이메일 수신을 지원합니다. 또한 주니퍼 ATP 어플라이언스 MTA 수신자에게 이메일을 전송하기 위해 SMTP 수신자를 추가하는 것을 지원하는 다른 모든 이메일 서버/스팸 차단 게이트웨이를 지원합니다(원본 이메일을 첨부 파일로 만들기 위해 SMTP 엔벨롭 헤더를 추가하지 않음).

관리자는 MTA 수신자의 이메일 주소 설정(예: CustomerX@MTA-IP 또는 CustomerX@DomainName)을 사용하여 이메일 스트림을 주니퍼 ATP 어플라이언스 MTA 수신기로 전달하도록 지원되는 서버를 구성해야 합니다. 도메인 이름을 사용하는 경우 서버에서 MX 레코드를 확인할 수 있어야 합니다. 모든 경우에 주니퍼 ATP 어플라이언스의 온프레미스 MTA 수신기는 객체/URL 링크를 추출하여 분석을 위해 주니퍼 ATP 어플라이언스 코어에 제출합니다.

다시 말하지만,이 릴리스는 1) 클라우드 전자 메일 용 온-프레미스 MTA 및 2) Microsoft Exchange 용 온-프레미스 MTA 등을 지원합니다. 온프레미스 이메일 배포의 경우 지원되는 메일 솔루션은 다음과 같습니다.

오피스 365

Gmail

MS 익스체인지

SMTP를 사용하여 저널링 출력을 제공하는 메일 솔루션

관리자는 저널링 스트림을 고객 사이트에 온프레미스에 배포된 주니퍼 ATP 어플라이언스 MTA 수집기(예: CustomerX@Collector-IP 또는 CustomerX@Collector-hostname)로 전달하도록 이메일 솔루션을 구성해야 합니다. 주니퍼 ATP 어플라이언스의 온프레미스 MTA 컬렉터는 수신된 이메일에서 분석을 위해 객체/URL 링크를 추출하고 처리를 위해 이메일 스트림을 주니퍼 ATP 어플라이언스 코어로 리디렉션합니다.

자세한 내용은 다음을 참조하십시오.

전자 메일 위협 완화: Gmail 및 Office 365 격리 옵션

주니퍼 ATP 어플라이언스를 사용하면 Office 365 API 또는 Gmail API를 사용하여 악성으로 감지된 이메일을 격리할 수 있습니다.

주니퍼 ATP 어플라이언스 이메일 클라우드의 모든 콘텐츠는 암호화됩니다. 전자 메일 격리 옵션을 사용하려면 사용자가 제공한 완화 키를 사용하여 디스크에 저장된 전자 메일 첨부 파일을 암호화해야 합니다. 주니퍼 ATP 어플라이언스 중앙 관리자에는 필요한 완화 암호화 키를 사용자가 입력할 수 있는 양식이 포함되어 있습니다.

고급 이메일 감지 구성을 위해서는 주니퍼 ATP 어플라이언스 고급 라이선스가 필요합니다.

자세한 내용은 다음을 참조하십시오.

Gmail JSON 키 파일 설정 및 새 Azure 키 자격 증명 생성에 대한 자세한 내용은 이메일 완화 설정 구성입니다.

이메일 URL 평판 탐지

또한 분석을 위해 악성 URL을 주니퍼 ATP 어플라이언스 평판 서버로 전송하여 위협 탐지 및 완화를 지원합니다. 이메일에 URL 링크가 있으면 주니퍼 ATP 어플라이언스는 이를 평판 서버에 제출하고 평판 조회를 수행합니다. 이러한 방식으로 주니퍼 ATP 어플라이언스는 실제 다운로드 및 익스플로잇이 발생할 때까지 기다리지 않고 URL을 악성 또는 위협으로 사전에 식별할 수 있습니다. 주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 인시던트 페이지에서 의심스럽거나 악의적인 URL은 "주니퍼 ATP 어플라이언스 ATA에서 탐지한 악성 URL"이라는 레이블로 표시됩니다.

URL 평판 결과는 다음과 같이 분류됩니다.

Malware: URL이 악성 페이로드를 호스트하는 것으로 알려져 있습니다.

Benign: URL이 깨끗한 것으로 알려져 있거나 URL을 알 수 없습니다.

구성이 필요하지 않습니다. 자세한 내용은 사전 예방적 이메일 URL 평판 검사를 참조하십시오.

위협 메트릭 우선 순위 지정 매핑

"맬웨어 심각도" 자체가 항상 심층적인 컨텍스트와 실행 가능한 위협 관련성을 드러내는 것은 아니기 때문에 ATP 어플라이언스는 위협 심각도를 다른 관련성 요소와 결합하는 "위협 메트릭"을 제공하여 위협이 특정 엔터프라이즈 환경에 특정한 위험을 제기하는지 여부를 우선 순위로 지정하고 식별하는 데 도움이 됩니다. 이러한 요인에는 다음이 포함됩니다.

Asset Value— 관리자가 IP 주소 범위에 따라 기업 자산의 우선 순위를 정할 수 있는 사용자 지정 가능한 값으로, 자산이 많은 네트워크 세그먼트에서 탐지된 멀웨어를 즉시 인식하고 수정할 수 있습니다.

OS Relevance — 위협에 대상 엔드포인트의 운영 체제를 손상시킬 가능성이 포함되어 있는지 여부에 대한 이해를 기반으로 하는 위협 메트릭입니다. 예를 들어 Mac OSX 호스트에 다운로드된 Windows 바이러스이기 때문에 대시보드 위협 보기에 심각도가 낮은 심각도로 보고될 수 있으며, OS 불일치로 인해 심각도 등급이 조정될 수 있습니다.

Virus Scanner Relevance — 구성된 바이러스 스캐너가 다운로드 시 식별된 위협을 인식하는지 여부를 결정합니다.

Execution Relevance — 양방향 Carbon Black Response 통합은 악성 개체가 대상 엔드포인트에서 실제로 실행되었는지 여부를 식별하는 데 도움이 됩니다.

Progression — 킬 체인의 어떤 트리거가 식별되었는지 표시하는 위협 메트릭: XP+UP+DL+EX+IN

New Severity Range— 이전 릴리스에서 심각도 범위는 1-4 사이의 양의 정수 값이었습니다. 범위는 0과 1 사이의 값(10진수 포함)입니다.

모든 요소는 최종 위협 메트릭을 결정하는 데 사용됩니다. 위협 값은 주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI에서 위험, 높음(빨간색), 중간(주황색), 낮음(노란색) 및 깨끗함(녹색)으로 변환됩니다.

인시던트 vs 이벤트 컨텍스트 세부 정보 및 보고

주니퍼 ATP 어플라이언스는 기술 개발 프로세스 초기에 "이벤트" 기반 모델에서 "인시던트" 모델로 전환했습니다. 즉, 공격 프로세스를 보다 면밀하게 표현하기 위해 주니퍼 ATP 어플라이언스는 이제 여러 관련 이벤트를 하나의 인시던트로 결합합니다.

주니퍼 ATP 어플라이언스는 "인시던트"를 동일한 엔드포인트를 공유하는 이벤트 그룹으로 정의합니다. 즉, 주니퍼 ATP 어플라이언스 위협 감지 시스템이 동일한 공격의 일부일 가능성이 있다고 판단한 이벤트가 인시던트에 포함됩니다. 현재 이벤트를 인시던트로 그룹화하는 것은 주로 시간 측정입니다. 이벤트는 5분 이내에 동일한 엔드포인트에서 또는 동일한 엔드포인트에서 발생했습니다.

이전에는 주니퍼 ATP 어플라이언스가 각 다운로드를 개별 위협 라인 항목으로 표시했지만, 이번 릴리스와 이후 출시될 주니퍼 ATP 어플라이언스는 관련 항목을 단일 인시던트로 통합하여 관련 이벤트를 사실적으로 표현합니다. 이 변경은 많은 수의 다운로드, CnC 활동 또는 이벤트를 생성할 수 있는 일부 공격을 볼 때 더 큰 컨텍스트를 제공합니다.

가 있는 Incidents 탭 요약 보기

가 있는 Incidents 탭 요약 보기

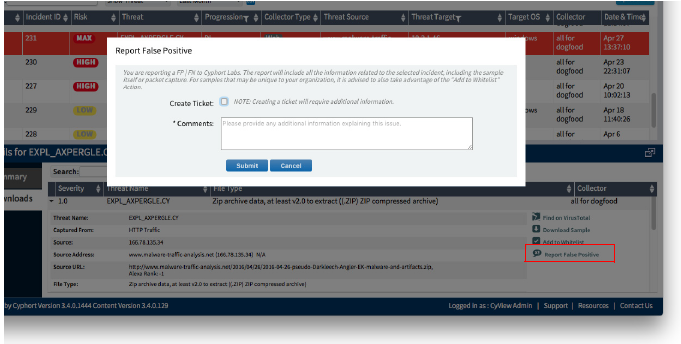

거짓 음성 | 인시던트 탭의 가양성 보고

주니퍼 ATP 어플라이언스 센트럴 매니저 거짓 긍정(FP) 및 거짓 부정(FN) 탐지에 대한 웹 UI 보고는 인시던트 탭에서 사용할 수 있습니다. 이 기능을 사용하면 제품 웹 UI에서 FP 및 FN에 대한 고객 보고를 용이하게 하고 주니퍼 ATP 어플라이언스 기술 지원 팀의 분석에 필요한 이벤트에 대한 모든 관련 세부 정보를 자동으로 첨부합니다.

거짓 긍정 보고 옵션은 인시던트 페이지에서 사용할 수 있습니다. 무해한 인시던트의 경우 보고 링크 옵션에 거짓 음성 보고가 표시됩니다.

구성이 필요하지 않습니다. 자세한 내용은 거짓 긍정 또는 거짓 부정 인시던트 보고를 참조하십시오.

기존 보안 인프라를 통한 자동 완화

위협 인텔리전스는 기업의 기존 보안 인프라를 사용하여 실시간으로 방지 기능으로 변환됩니다. 자동 완화를 사용하면 관리자는 맬웨어 분석 응답의 일부로 다음과 같은 통합 자동 완화를 구성할 수 있습니다.

Palo Alto PAN 방화벽 통합 — 악성 개체를 포함하는 것으로 확인된 호스트의 IP 주소를 Palo Alto Networks 어플라이언스로 전달하여 IP를 차단할 수 있습니다. Palo Alto Networks 방화벽에 대한 URL을 기반으로 차단하는 방법도 사용할 수 있습니다. URL 기반 차단을 통해 보다 정밀하게 차단을 제어할 수 있습니다.

주니퍼 SRX 방화벽 통합 — 감염된 것으로 확인된 호스트의 IP 주소를 주니퍼 SRX 어플라이언스로 전달하여 IP를 차단할 수 있습니다.

Cisco ASA 방화벽 통합 — 주니퍼 ATP 어플라이언스의 기존 방화벽 통합 지원 외에도 Cisco ASA 방화벽 지원도 사용할 수 있습니다. 이제 ASA 방화벽을 사용하는 기업은 멀웨어 차단을 위해 IP 주소를 Cisco ASA Firewall 플랫폼으로 푸시할 수 있습니다. 주니퍼 ATP 어플라이언스는 REST 인터페이스를 사용하여 ASA 방화벽과 통신합니다.

포티넷 방화벽 통합 — 포티넷 방화벽 및 관리 플랫폼도 지원됩니다. 이 통합에는 적절한 경우 IP 주소 및 URL을 포함하여 Fortinet의 관리 API를 사용하여 차단 정보를 제출하는 것이 포함됩니다.

크라우드스트라이크 통합 — 주니퍼 ATP 어플라이언스의 "크라우드스트라이크 엔드포인트 통합"은 엔드포인트 위협 탐지 및 완화를 위해 주니퍼 ATP 어플라이언스의 확립된 Carbon Black Response 통합을 보완합니다.

Check Point 방화벽 통합 — Check Point 방화벽 통합도 가능합니다. 주니퍼 ATP 어플라이언스는 주니퍼 ATP 어플라이언스 관리자가 특정 위협을 완화하거나 이전에 전파된 완화를 제거하기로 선택할 때마다 구성된 Check Point 어플라이언스와 통신합니다. 통신은 Check Point 사용자가 Check Point 장치의 CLI에 액세스 할 수있는 SSH 인터페이스를 통해 이루어집니다.

차단 정보는 Check Point API를 사용하여 제출됩니다. 이 릴리스는 악성 IP 주소를 통합 Check Point 어플라이언스로 푸시하는 것을 지원합니다. 주니퍼 ATP 어플라이언스의 설정된 PAN 및 주니퍼 통합 지원과 유사하게, 관리자는 방화벽 또는 보안 웹 게이트웨이에서 위협을 식별하고 선택한 개체를 Central Manager 웹 UI에서 구성된 Check Point 방화벽에 제출합니다.

Check Point 방화벽 통합에는 Check Point GAiA 운영 체제 릴리스 R76, R77 이상이 필요합니다. GAiA의 전신인 Check Point IPSO 및 SPLAT(Secure Platform)는 지원되지 않습니다.

BlueCoat ProxySG 통합 — 위협과 관련된 악성 URL을 BlueCoat의 ProxySG 장비로 전송하여 사용자가 원하는 작업(차단 포함)을 수행할 수 있습니다.

차단이 자동 완화 작업의 일부일 필요는 없습니다.

통합 요구 사항

이메일 수집기용 Microsoft Exchange 2010+ 필요

주니퍼 방화벽용 Junos 버전 12.1-X47.x

Palo Alto용 Palo Alto 방화벽 버전 x

- PAN 방화벽 통합

- Palo Alto Networks 방화벽 통합을 위한 URL 차단 지원

- PAN 방화벽 장치를 위한 중앙 파노라마 통합

- SRX 시리즈 방화벽 통합

- Cisco ASA 방화벽 통합

- Check Point 방화벽

- BlueCoat ProxySG 통합

PAN 방화벽 통합

자동 완화를 위한 PAN 통합 구성은 2단계 프로세스입니다.

먼저 공급업체 장비에서 주니퍼 ATP 어플라이언스 인식을 구성합니다.

그런 다음 주니퍼 ATP 어플라이언스 중앙 관리자(CM) 웹 UI 구성 탭에서 자동 완화를 구성합니다.

이 가이드의 방화벽 자동 완화 구성 에서 전체 절차 정보를 참조하십시오.

Palo Alto Networks 방화벽 통합을 위한 URL 차단 지원

Palo Alto Networks(PAN) 방화벽과의 통합은 멀웨어 차단을 위해 IP 주소를 사용할 뿐만 아니라 Palo Alto Networks 방화벽에 대한 URL을 기반으로 차단을 제공합니다. URL 기반 차단도 지원되며 보다 정확한 차단 제어가 가능합니다. 또한 주니퍼 ATP 어플라이언스 및 Palo Alto Network의 PANORAMA 통합을 통해 중앙 집중식 PAN FW 완화 관리도 지원됩니다.

구성 정보는 다음을 참조하십시오.

PAN 방화벽 장치를 위한 중앙 파노라마 통합

주니퍼 ATP 어플라이언스 플랫폼은 악성 IP 주소와 멀웨어로 연결되는 URL을 모니터링하고 탐지합니다. 이전 릴리스에서 주니퍼 ATP 어플라이언스와 팔로알토 네트웍스(PAN) 방화벽의 통합으로 주니퍼 ATP 어플라이언스는 개별 PAN FW 디바이스에 IP 주소와 URL을 푸시하여 악성 URL과 IP를 차단할 수 있었습니다. 그러나 일부 기업은 다양한 위치에 구축된 일련의 PAN 방화벽을 활용하기 때문에 각 PAN FW를 주니퍼 ATP 어플라이언스와 통합하는 것이 번거로울 수 있습니다. 따라서 주니퍼 ATP 어플라이언스는 중앙 위치에서 PAN 방화벽의 분산 네트워크를 제어하는 네트워크 보안 관리 디바이스인 Palo Alto Network의 Panorama와의 통합을 제공합니다. 주니퍼 ATP 어플라이언스는 평소와 같이 개별 PAN-OS FW와의 통합을 구성하거나 주니퍼 ATP 어플라이언스의 방화벽 및 보안 게이트웨이 자동 완화 옵션의 일부로 중앙 집중식 Panorama 디바이스와의 통합을 구성할 수 있는 유연성을 제공합니다.

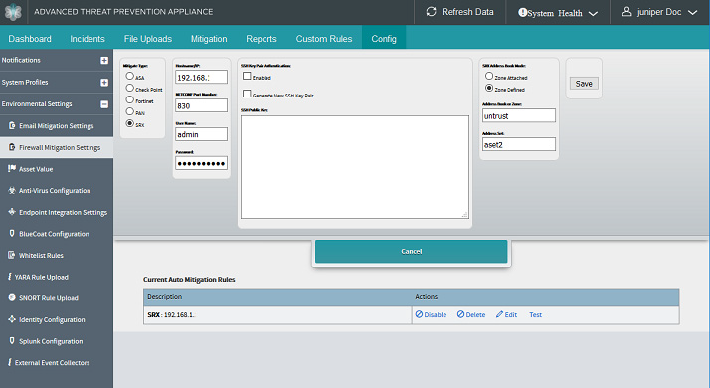

SRX 시리즈 방화벽 통합

자동 완화를 위한 주니퍼 SRX 방화벽 통합 구성은 2단계 프로세스입니다.

먼저 주니퍼 SRX 방화벽을 구성합니다. 주니퍼 ATP CM(어플라이언스 중앙 관리자)에 의해 푸시될 완화된 모든 IP 주소를 포함하도록 주소 집합을 만듭니다. 그런 다음 NETCONF 프로토콜을 통해 원격 구성을 활성화합니다. 또한 주니퍼 ATP 어플라이언스 CM이 SRX를 구성하는 데 사용할 적절한 사용자 자격 증명을 수집합니다. SRX CLI에서 보안 정책 주소록 및 주소 세트를 구성합니다.

주소 집합 및 영역 정의 또는 영역 연결 정책은 이 가이드의 구성 섹션과 주니퍼 Junos SRX 설명서에 설명되어 있습니다.

그런 다음 주니퍼 ATP 어플라이언스 중앙 관리자(CM) 웹 UI 구성>환경 설정>방화벽 완화 설정 탭에서 자동 완화를 구성합니다.

Cisco ASA 방화벽 통합

통합된 Cisco ASA 방화벽 지원을 통해 ASA 방화벽을 구축한 기업은 멀웨어 차단을 위해 주니퍼 ATP 어플라이언스 제품에서 Cisco ASA 방화벽 플랫폼으로 IP 주소를 푸시할 수 있습니다. 주니퍼 ATP 어플라이언스는 REST 인터페이스를 사용하여 ASA 방화벽과 통신합니다.

Cisco ASA 방화벽 구성을 참조하십시오.

Check Point 방화벽

구성된 Check Point 방화벽 통합을 통해 주니퍼 ATP 어플라이언스 제품은 Check Point 방화벽과 통신하고 위협 완화를 수행할 수 있습니다. 주니퍼 ATP 어플라이언스 관리자는 Check Point Firewall 통합을 통해 특정 위협을 차단하거나 이전에 전파된 완화 조치를 제거하도록 선택할 수 있습니다.

통신은 Check Point 사용자가 Check Point 장치의 CLI에 액세스 할 수있는 SSH 인터페이스를 통해 이루어집니다.

차단 정보는 Check Point API를 사용하여 제출됩니다. 관리자는 주니퍼 ATP 어플라이언스의 설정된 PAN 및 주니퍼 통합 지원과 유사하게 악성 IP 주소를 통합 Check Point 어플라이언스에 푸시하여 방화벽 또는 보안 웹 게이트웨이에서 위협을 식별하고 선택한 개체를 중앙 관리자 웹 UI에서 구성된 Check Point 방화벽에 제출합니다.

주니퍼 ATP 어플라이언스 방화벽 차단은 다음과 같이 Check Point CLI SAM 명령에 해당합니다.

fw sam -J any <blocked_address> # Drop and close fw sam -C -i any <blocked_address> fw sam -C -j any <blocked_address> fw sam -s <sam_server> -S <SIC_name> -f <fw_host> -[ i | j | I |J] any <blocked_address> fw_host can be All, localhost, Gateways, or a group or object name fw sam -s <sam_server> -S <SIC_name> -f <fw_host> -C -i any <blocked_address> fw sam -s <sam_server> -S <SIC_name> -f <fw_host> -C -j any <blocked_address>

Check Point "FW SAM CLI 참조" 가이드는 온라인에서 사용할 수 있습니다.

Check Point 서버를 구성한 후 Central Manager 구성>환경 설정>방화벽 완화 설정 페이지에서 주니퍼 ATP 어플라이언스 제품과의 통합을 설정합니다.

Check Point 방화벽 구성을 참조하십시오.

BlueCoat ProxySG 통합

BlueCoat ProxySG 통합을 위해 주니퍼 ATP 어플라이언스는 BlueCoat 디바이스가 연결되는 URL 목록이 포함된 "웹 페이지"를 게시합니다. ProxySG는 악성 URL 목록을 주기적으로 폴링하여 차단 세부 정보를 수집합니다.

BlueCoat는 원하는 대로 차단을 포함하여 주니퍼 ATP 어플라이언스 목록에 다양한 규칙을 적용하도록 구성할 수 있습니다.

을 참조하십시오 " BlueCoat ProxySG 통합 구성".

Carbon Black Response를 통한 엔드포인트 완화

주니퍼 ATP 어플라이언스는 위협 분석 및 폭발 서비스와 Carbon Black Response 파트너 서비스를 통해 엔터프라이즈 엔드포인트 간의 포괄적인 폐쇄 루프 통합을 제공합니다.

주니퍼 ATP 어플라이언스 및 Carbon Black Response 통합은 주니퍼 ATP 어플라이언스의 네트워크 기반 위협 방어와 Carbon Black Response의 차세대 엔드포인트 및 서버 보안 서비스를 결합하여 양방향 가시성 및 완화 지원을 제공합니다.

주니퍼 ATP 어플라이언스가 네트워크에서 멀웨어를 탐지하는 동안 Carbon Black Response는 탐지된 멀웨어가 어디에 도달했는지, 실행 여부, 영향을 받은 엔터프라이즈 내 호스트 시스템 수를 평가합니다. 이러한 실시간 가시성을 통해 보안 분석가는 조치 불가능한 이벤트를 필터링하고, 영향력이 큰 경고의 우선 순위를 더 빠르게 지정하고, 잠재적 침입에 대한 응답 시간을 개선할 수 있습니다.

주니퍼 ATP 어플라이언스는 위협의 위치, 범위 및 심각도를 확인하는 동시에 Carbon Black Response를 쿼리하여 악성 파일이 엔드포인트에서 실행되었는지 확인합니다. 이러한 방식으로 주니퍼 ATP 어플라이언스 플랫폼은 공격이 킬 체인의 어디에 있는지 정확히 파악하고 다운로드가 감염으로 진행되었는지 여부를 효율적으로 판별하여 기업의 표적 업데이트를 신속하게 처리할 수 있습니다.

또한 모바일 사용자가 조직 경계 밖에서 잠재적인 맬웨어 개체를 다운로드하는 경우 엔드포인트에서 실행되는 Carbon Black Response 소프트웨어는 차단 목록을 사용하여 파일 열기를 허용하거나 거부할 수 있습니다. 그러나 제로 데이 위협의 경우 차단 목록 항목이 존재하지 않습니다. 이러한 시나리오에서 Carbon Black Response 솔루션은 파일을 주니퍼 ATP 어플라이언스 코어에 제출하고 파일 실행을 허용하기 전에 판정을 받아 모바일 사용자를 보호할 수 있습니다.

또한 엔드포인트와 서버에 새 파일이 도착하면 Carbon Black Response는 주니퍼 ATP 어플라이언스의 분석을 위해 온디맨드 또는 자동으로 파일을 제출할 수 있습니다. 주니퍼 ATP 어플라이언스가 파일이 악성이라고 판단하면 Carbon Black Response는 해당 파일의 실행을 중지하고 기업의 전체 사용자 기반에서 이 파일의 실행을 차단할 수 있습니다. 따라서 동일한 멀웨어 개체를 다운로드하는 추가 사용자는 멀웨어 감염으로부터 자동으로 보호됩니다.

주니퍼 ATP 어플라이언스와 Carbon Black Response의 통합은 다음과 같은 상당한 위협 방어 이점을 제공합니다.

모든 컴퓨터에서 일어나는 일에 대한 지속적인 실시간 가시성

서명에 의존하지 않는 실시간 위협 탐지

모든 공격의 전체 "킬 체인"을 확인하여 즉각적인 대응

사전 예방적이고 맞춤화 가능한 예방

자세한 내용은 엔드포인트 통합 구성: 크라우드스트라이크 및 카본 블랙 응답 및 주니퍼 ATP 어플라이언스/카본 블랙 응답 통합 가이드를 참조하십시오.

SIEM에 대한 CEF, QRadar LEEF 로깅 지원

주니퍼 ATP 어플라이언스의 악성 이벤트 탐지는 인시던트 및 경고 세부 정보를 생성하여 CEF 및 QRadar LEEF 형식으로 연결된 SIEM 플랫폼에 전송할 수 있습니다.

주니퍼 ATP 어플라이언스 중앙 관리자 WebUI 구성>시스템 설정>SIEM 설정은 rSYSLOG, LEEF 또는 CEF 기반 SIEM 서버에 대한 이벤트, 인시던트 및 경고 알림을 구성하는 옵션을 제공합니다. 서버는 CEF 또는 LEEF 형식으로 주니퍼 ATP 어플라이언스 알림을 수신하도록 구성되어야 합니다.

QRadar 서버에 DSM-Juniper ATP 어플라이언스 확장 플러그인을 설치해야 합니다.

ID 정보는 SIEM의 일부로 전송되며, 다운로드+피싱(DL + PHS), 다운로드(DL) 및 피싱(PHS)에 대한 이메일 검색에 대해 SIEM 이벤트가 전송됩니다.

구성 정보는 SIEM 설정 구성을 참조하십시오. SIEM을 위한 주니퍼 ATP 어플라이언스 CEF, LEEF 및 Syslog 지원 사용자 가이드를 참조하시기 바랍니다. SIEM을 위한 주니퍼 ATP 어플라이언스 CEF, LEEF 및 Syslog 지원 문서도 참조하십시오.

Virtual Collector and vCore [OVA] Deployments

주니퍼 ATP 어플라이언스 코어-CM 및 트래픽 수집기 제품은 초기에는 씩 또는 씬 프로비저닝을 통해 VMWare vSphere를 사용하여 가상 머신 가상 코어(vCore) 및/또는 가상 수집기(vCollector)로 구축할 수 있습니다. 이 기능은 주니퍼 ATP 어플라이언스 제품 설치 공간을 확장하여 가상화된 환경에 구축할 수 있도록 합니다.

가상 배포는 . 간단한 구축을 위한 OVA 또는 . 사용자 지정 배포의 경우 ISO 또는 Amazon EC2 AWS(Amazon Web Services)의 경우 vCore입니다.

vCenter는 더 이상 가상 수집기 배포에 대한 요구 사항이 아닙니다. 주니퍼는 vCenter를 사용하는 고객을 위해 여전히 .ova를 제공하지만, 또한 모든 빌드에 대해 .ovf 및 .vmdk 파일을 생성합니다. .ovf 및 .vmdk는 다운로드하여 확장하는 .tar 파일에 번들로 제공됩니다.

가상 수집기 배포에 vCenter를 사용하지 않으려는 고객의 경우: .tar 파일을 다운로드하고 OVF와 VMDK를 모두 동일한 디렉토리로 확장합니다. 그런 다음 vSphere 클라이언트에서 File -> Deploy OVF Template(OVF 템플릿 배포)을 클릭합니다. .ovf 파일을 선택한 다음 ovf 마법사의 배포를 완료합니다. 구성 마법사는 IP 주소, 호스트 이름, 디바이스 키와 같은 수집기/코어 속성을 묻는 메시지를 표시합니다. CLI에 로그인하고 각 설정을 구성합니다.

OVA vCore 배포에는 전체 배포 패키지(폭발 엔진 포함)가 포함되어 있습니다.

고객은 Virtual Core 및 Virtual Collector를 별도로 배포합니다.

가상 코어 성능은 동등하게 장착된 물리적 어플라이언스(일반적으로 동일한 CPU, 메모리 등)와 비슷합니다. 그러나 물리적 어플라이언스와 달리 주니퍼 ATP 어플라이언스는 Microsoft 라이선스 제한으로 인해 가상 코어에 대한 MS Windows 라이선스를 제공할 수 없습니다. 고객은 vCore에 대한 Windows 라이선스를 제공해야 합니다.

설치 및 구성 지침은 다음을 참조하십시오.

주니퍼 ATP 어플라이언스 Core-CM 빠른 시작 가이드

주니퍼 ATP 어플라이언스 트래픽 수집기 빠른 시작 가이드

클러스터링된 코어 구축

클러스터형 코어 기능을 사용하면 여러 코어 탐지 엔진을 동시에 실행하여 더 큰 네트워크를 지원할 수 있으며 주니퍼 ATP 어플라이언스 코어의 규모를 크게 향상시킬 수 있습니다. 클러스터링은 여러 코어가 동시에 맬웨어 분석을 수행할 수 있도록 하여 확장성을 향상시킵니다. 주니퍼 ATP 어플라이언스는 이전 및 현재 릴리스에서 이미 사용 가능한 Mac-Mini 보조 코어 외에 Windows 기반 보조 코어를 지원합니다.

여러 코어를 배포하는 경우 단일 라이선스만 필요합니다. 해당 라이선스는 기본 코어에만 배포하면 됩니다.

클러스터링을 사용하면 여러 어플라이언스를 분석 코어로 구성하여 분석 워크로드를 늘릴 수 있습니다. 이 프로세스는 물리적 어플라이언스와 가상 어플라이언스 모두에 대해 작동합니다. 실제로 가상 어플라이언스를 복제하고 다시 시작하여 용량을 즉시 개선할 수 있습니다.

Central Manager 웹 UI 대시보드는 클러스터에 더 많은 코어가 필요한 시기를 나타냅니다.

클러스터링을 위한 설치 절차는 클러스터되지 않은 장치에 대해 설정된 설치 절차와 동일합니다.

첫 번째 코어 설치(현재 배포된 기존 디바이스일 수 있음)는 자동으로 기본으로 등록되며 다른 보조 코어 설치가 발생할 때마다 중앙 관리자를 구동합니다.

두 번째(또는 추가) 보조 코어 또는 Mac OSX 보조 코어가 설치되면 자동으로 (기타) 보조 코어가 됩니다.

설치 및 구성 지침은 주니퍼 ATP 어플라이언스 Core-CM 빠른 시작 가이드를 참조하십시오. Core/Central Manager 빠른 시작 가이드 참조

소형 가상 트래픽 수집기

주니퍼 ATP 어플라이언스는 가상 구축을 위한 소형 Traffic Collector를 제공합니다. 표준 Virtual Collector OVA 배포에는 512GB의 하드 디스크 드라이브 공간과 4개의 최소 코어 및 16GB RAM이 필요합니다. 리소스가 부족한 수집기는 25Mpbs의 트래픽을 지원하는 16GB HDD, 1코어 및 4GB RAM만 필요한 VM 수집기 인스턴스를 제공합니다.

고객은 구성을 요구해야 합니다. 자세한 내용은 주니퍼 ATP 어플라이언스 Traffic Collector 빠른 시작 가이드를 참조하십시오. Cisco ASA 방화벽 구성도 참조하십시오

이 작고 매우 저렴한 휴대용 폼 팩터 Traffic Collector는 주니퍼 ATP 어플라이언스 파트너와 소규모 기업 원격 사무실 및 지사에 이상적입니다. 소형 폼 팩터 컬렉터는 상대적으로 작은 대역폭 요구 사항(~150Mbps 트래픽 데이터 수집)이 있는 소매업체 및 컨설팅 비즈니스 및/또는 금융 서비스 조직과 같은 소규모 비즈니스에도 적합합니다.

Mac Mini의 Collector 구성은 고객이 필요로 합니다. 소형 폼 팩터 컬렉터가 퍼블릭 도메인(AWS) 또는 프라이빗 MSSP(Managed Security Service Provider) 데이터센터 클라우드에서 호스팅되는 주니퍼 ATP 어플라이언스 코어를 가리키도록 구성합니다. 코어는 AWS 코어(주니퍼 ATP 어플라이언스 AMI에서 시작) 또는 가상 코어(예: VMWare vSphere 플랫폼에서 작동)일 수 있습니다.

소형 폼 팩터 Mac Mini Collector ISO를 설치하려면 DVI 모니터 케이블이 필요합니다.

자세한 내용은 주니퍼 ATP 어플라이언스 Traffic Collector 빠른 시작 가이드를 참조하십시오. 관리

관리 트래픽 프록시 지원

많은 고객들은 여전히 프록시와 게이트웨이에 의존하여 엔드포인트에 대한 기본적인 보안을 제공합니다. 이러한 환경에서 CM/Core는 프록시되지 않은 환경과 유사하게 외부 서비스와 작동하고 통신할 수 있어야 합니다. 이러한 커뮤니케이션에는 GSS에 대한 업로드 및 다운로드는 물론 소프트웨어, 보안 콘텐츠 및 서명 업데이트, 기타 필요한 모든 커뮤니케이션이 포함됩니다. HTTP 및/또는 HTTPS 프록시 환경에 구축된 주니퍼 ATP 어플라이언스 코어는 주니퍼 ATP 어플라이언스 GSS 및 기타 인터넷 서비스와 함께 작동하고 통신하도록 구성할 수 있습니다.

자세한 내용은 웹 UI 구성을 위한 관리 네트워크의 프록시 설정 구성 및 서버 모드의 CLI 기반 구성에 대한 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오.

스팬 트래픽 프록시 데이터 경로 지원

주니퍼 ATP 어플라이언스는 이제 (1) 프록시가 XFF(X-Forwarded-For)를 지원하는 고객 환경의 경우 프록시와 송신 네트워크 사이에 모니터링 인터페이스가 배치되거나 (2) [보다 일반적인 구축 시나리오] FQDN(사용 가능한 경우)을 사용하여 프록시와 내부 네트워크 사이에 수집기가 배치되어 모든 유형의 인시던트에 대한 위협 소스를 식별하는 위치에서 트래픽 수집기를 쉽게 구축할 수 있습니다.

이제 주니퍼 ATP 어플라이언스 트래픽 수집기는 모든 트래픽을 모니터링하고 데이터가 허용하는 모든 곳에서 킬 체인의 각 링크에 대한 소스 및 대상 호스트를 정확하게 식별할 수 있습니다. HTTP 요청에 "X-Forwarded-For" 헤더가 제공되는 경우 프록시 외부에 배포될 때 탐지 기능이 위협 대상을 식별합니다(고객은 원하는 경우 프록시 설정에서 XFF 기능을 비활성화하도록 선택할 수 있음).

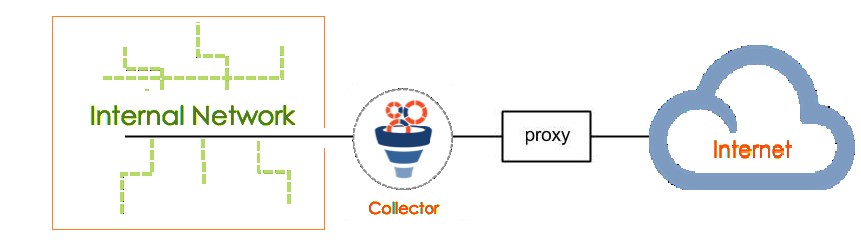

내부에 프록시 설정

웹 프록시가 인터넷과 주니퍼 ATP 어플라이언스 트래픽 수집기 모니터링 인터페이스 사이에 있을 때 프록시 IP 주소를 추가/제거하기 위해 CLI 명령 collector>set proxy inside 를 사용합니다. 다음 다이어그램에서는 이 배포 시나리오를 보여 줍니다.

"내부"에 있습니다.

"내부"에 있습니다.

다음 예제에서는 내부 데이터 경로 프록시를 설정합니다.

Juniper ATP Appliance (collector)# set proxy inside add 10.1.1.1 8080

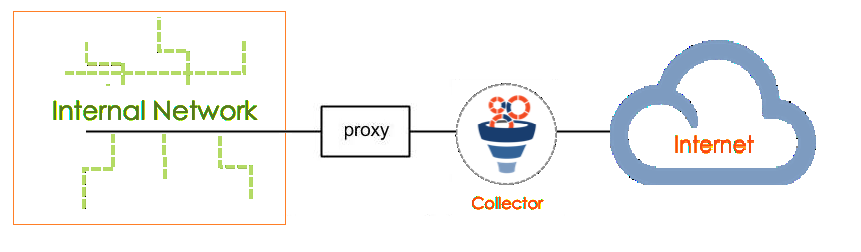

프록시를 외부에 설정

또는 프록시가 내부 네트워크와 주니퍼 ATP 어플라이언스 트래픽 수집기 모니터링 인터페이스 사이에 있을 때 CLI 명령 collector>set proxy outside 를 사용하여 프록시 IP 주소를 추가/제거합니다. 다음 다이어그램에서는 이 배포 시나리오를 보여 줍니다.

의 "외부"에 있음

의 "외부"에 있음

다음 예제에서는 외부 데이터 경로 프록시를 설정합니다.

Juniper ATP Appliance (collector)# set proxy outside add 10.2.1.1

SSO(Single Sign On) SAML 인증

SAML(Security Assertion Markup Language)은 보안 어설션 정보의 수신, 전송 및 공유와 관련된 기능을 표준화합니다. 주니퍼 ATP 어플라이언스는 웹 브라우저 SSO(Single Sign-On) 작업에 대한 SAML 인증을 지원합니다. SAML에 대한 자세한 내용은 https://en.wikipedia.org/wiki/ SAML_2.0에서 확인할 수 있습니다.

YARA 규칙 지원

주니퍼 ATP 어플라이언스는 멀웨어 분석을 위한 YARA 규칙 사용을 지원합니다. 오픈 소스 정적 분석 도구인 YARA를 사용하여 보안 분석가는 관련 일치 항목에 대한 수많은 객체 및 트래픽 파일을 신속하게 분석하는 데 사용되는 바이트 수준 규칙을 정의할 수 있습니다. 바이트 패턴 일치가 확인되면 분석가는 해당 바이트 패턴을 YARA 규칙으로 지정하고 주니퍼 ATP 어플라이언스 멀웨어 폭발 및 분석 주기 동안 관련 악성 파일을 탐지하는 데 사용할 수 있도록 주니퍼 ATP 어플라이언스 중앙 관리자에 업로드할 수 있습니다.

식별된 패밀리의 샘플에서 얻은 텍스트 또는 바이너리 패턴을 기반으로 YARA 규칙을 멀웨어 패밀리로 정의하도록 선택할 수 있습니다. 규칙 설명은 문자열 집합과 규칙의 논리를 설정하는 부울 표현식으로 구성됩니다. 또한 YARA 통합 결과는 개체를 악성으로 분류할 수 있는지 여부를 보여줍니다. YARA 규칙은 멀웨어 샘플을 분류하는 데에도 사용됩니다.

YARA 규칙 파일은 사용 가능한 다양한 YARA 파일 형식이 수락 및 통합되는 주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 구성>환경 설정>YARA 규칙 업로드 페이지에서 업로드 및 활성화됩니다. 구성 정보는 YARA 규칙 구성을 참조하십시오.

고객 네트워크 내 측면 확산을 탐지하기 위한 YARA 규칙

RAT(원격 관리 도구)를 사용하면 물리적 액세스가 설정된 것처럼 엔터프라이즈 시스템을 원격으로 제어할 수 있습니다. RAT의 합법적인 적용이 분명히 있지만 이 소프트웨어는 종종 대상이 인식하지 못한 채 설치된 소프트웨어를 통해 범죄 또는 악의적인 활동과 관련이 있습니다. 원격 관리 도구는 YARA 규칙을 사용하여 감지할 수 있습니다. 주니퍼 ATP 어플라이언스는 YARA 규칙을 주니퍼 ATP 어플라이언스 디바이스로 푸시하여 고객 네트워크 내에서 RAT의 측면 확산을 감지할 수 있는 기능을 제공합니다. 이러한 측면 확산 규칙은 주니퍼 ATP 어플라이언스 제품에 패키지로 제공됩니다. 일치하는 YARA 규칙의 세부 정보는 주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI "인시던트" 탭에 표시됩니다. 일치하는 YARA 규칙은 웹 UI에서도 다운로드할 수 있습니다.

SMB 측면 모니터링을 활성화하려면 고급 라이선스가 필요하지만, SMB 사용에 관계없이 YARA 규칙을 설치하고 적용할 수 있습니다.

측면 탐지를 위한 YARA 규칙에 대한 자세한 내용은 YARA 규칙 및 측면 탐지를 참조하십시오.

사용자 정의 SNORT 규칙 지원

고객이 주니퍼 ATP 어플라이언스 컬렉터가 모니터링하는 네트워크 트래픽과 일치하는 Snort 규칙을 업로드할 수 있도록 지원이 제공되며, 일치 결과는 주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI에 표시됩니다. 또한 주니퍼 ATP 어플라이언스는 트리거된 규칙과 트리거 당시 활성 상태였던 인시던트의 상관 관계를 파악합니다. 트리거된 모든 SNORT 규칙은 자체 기본 웹 UI 사용자 정의 규칙 탭에 표시됩니다

자세한 정보는 사용자 정의 SNORT 규칙 구성 의 내용을 참조하십시오.

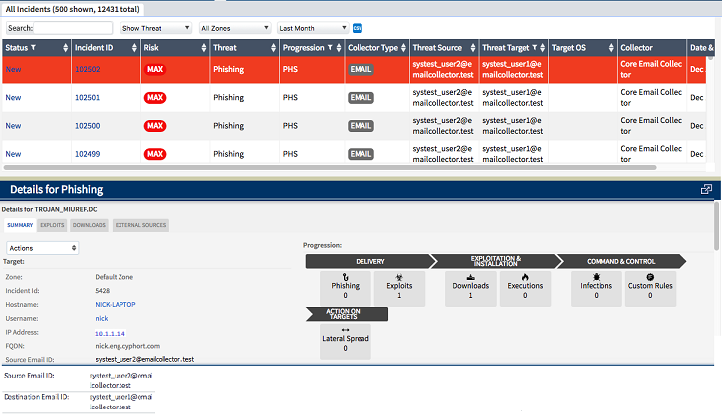

이메일 상관 관계 및 완화

악성 전자 메일 상관 관계 기능은 전자 메일 첨부 파일(이전 릴리스에서 사용 가능)을 분석할 뿐만 아니라 엔터프라이즈 전자 메일 내의 악성 URL을 분석하여 피싱을 감지하도록 구현됩니다. HTTP/SMB 인시던트와 이메일 이벤트 간의 상관 관계는 수신 이메일에서 URL이 처음 식별된 다음 나중에 엔드포인트에서 방문할 때 수행됩니다. 피싱 이벤트 완화를 위해 이메일 경고가 생성됩니다.

전자 메일 상관 관계를 사용하려면 Active Directory 구성이 필요합니다.

자세한 내용은 이메일 피싱 상관관계를 참조하세요.

고객 기술 지원 최적화를 위한 역방향 SSH 터널링

주니퍼 ATP 어플라이언스는 고객 네트워크에서 실행되는 코어/CM 설치를 원격 주니퍼 ATP 어플라이언스 기술 지원 팀이 직접 디버깅할 수 있도록 역방향 SSH 터널링 기능을 제공합니다. Core/CM에서 기술 지원은 동일한 서브넷의 구성 요소 보조 코어 및 웹 수집기로 SSH를 수행할 수 있습니다.

구성이 필요합니다. 고객은 이 기능을 활성화/비활성화하고 역방향 SSH 터널 작업의 기간을 지정합니다. 자세한 내용은 GSS 설정 구성을 참조하십시오.

MCM(Central Managers) 가상 또는 하드웨어 디바이스 관리자

주니퍼 ATP 어플라이언스 MCM(Central Manager)은 멀티 테넌트 MSSP 사이트를 비롯한 다양한 지리적 위치에 여러 CM(Core/Central Manager)을 구축하는 주니퍼 ATP 어플라이언스 고객을 위해 중앙 집중식 웹 UI를 제공하는 디바이스입니다. 분산된 엔터프라이즈를 보유한 고객은 MCM을 통해 중앙 MCM에 등록된 여러 CM에서 발생하는 감지된 멀웨어 인시던트를 통합 볼 수 있습니다.

MCM 플랫폼 디바이스 유형은 주니퍼 ATP 어플라이언스 CLI에서 "mcm"으로 표시됩니다. MCM은 여러 보조 CM(Central Manager) 기기에서 인시던트 데이터를 수신하고 해당 데이터를 기본 MCM 웹 UI에 표시합니다.

MCM 웹 UI는 더 큰 주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI의 하위 집합이며, 디바이스 새로 고침 및 로그아웃 탭 옵션 외에도 시스템 프로필 구성을 위한 인시던트 탭과 구성 탭만 포함합니다.

관리자

관리자

CM 이름 열에는 각 인시던트의 원래 중앙 관리자 이름이 자세히 설명되어 있습니다.

주니퍼 ATP 어플라이언스 MCM(Central Managers) 사용자 가이드 및 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오.

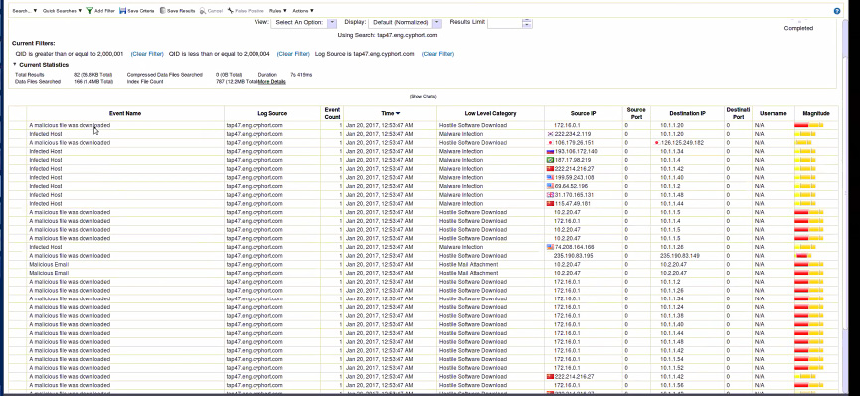

Advanced Threat Analytics (ATA): External Event Collectors and New Events Timeline Dashboard

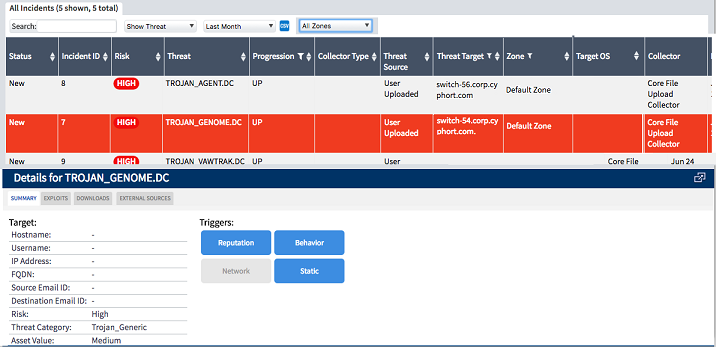

ATA는 중요한 이벤트, 관련된 위협 및 IR(인시던트 대응) 팀에서 즉각적인 주의를 기울여야 하는 인시던트를 결정하기 위해 여러 경고를 정렬해야 하는 보안 팀의 분석 노력을 촉진합니다. 주니퍼 ATP 어플라이언스 Advanced Threat Analytics는 네트워크의 다른 보안 인프라 소스에서 발생하는 모든 관련 이벤트를 자동으로 필터링 및 연결하고, 감염된 사용자를 식별하며, 전체 보안 디바이스에 대한 통합 타임라인 뷰를 제공하여 이 문제를 해결합니다. 이를 통해 보안 팀은 사고 대응을 가속화하고 매일 더 의미 있는 보안 사고를 처리할 수 있습니다.

주니퍼 ATP 어플라이언스 코어에 대한 syslog의 직접 수집 또는 Splunk 수집을 위해 각 외부 이벤트 수집기를 구성할 수 있습니다.

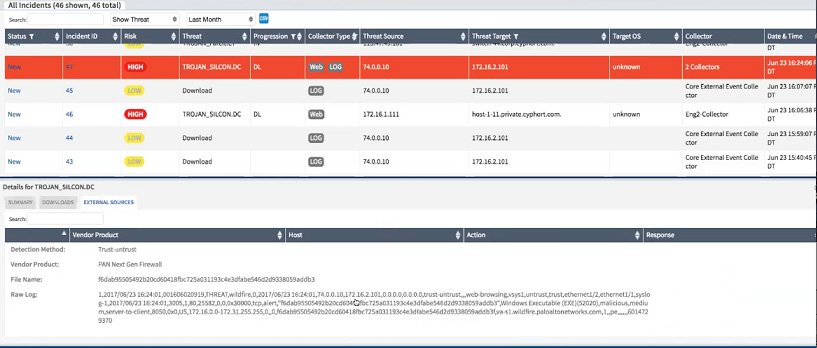

원시 로그는 필터링되어 주니퍼 ATP 어플라이언스 인시던트 웹 UI 페이지에 표시되며, 자세한 호스트 보기는 주니퍼 ATP 어플라이언스 이벤트 타임라인 대시보드에서 확인할 수 있습니다.

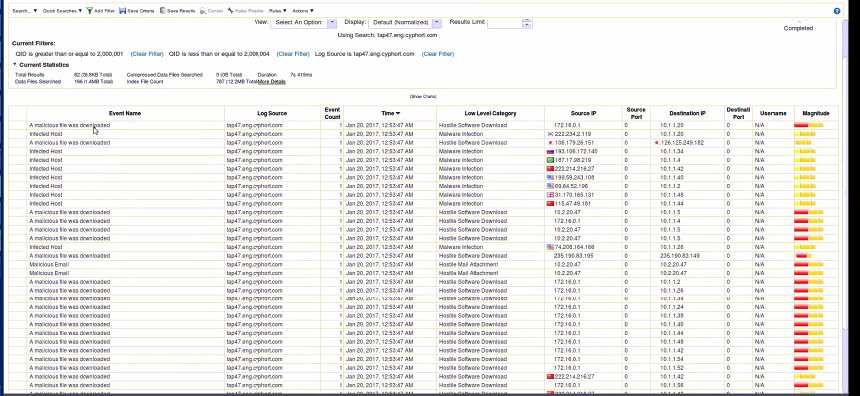

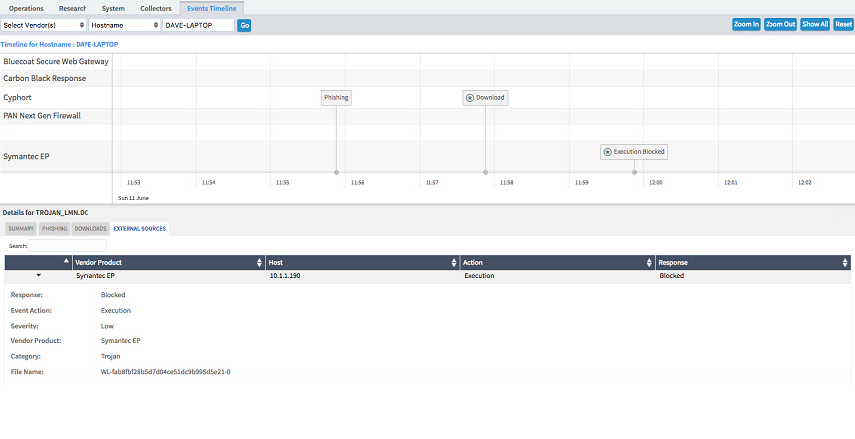

예를 들어, 아래의 인시던트 페이지 예시는 주니퍼 ATP 어플라이언스 이벤트와 외부 소스 이벤트의 상관관계를 보여줍니다.

보여주는 PAN 수집

보여주는 PAN 수집

예를 들어, 다음 인시던트 페이지는 주니퍼 ATP 어플라이언스가 다운로드를 감지했으며 외부 소스 로그 수집에도 엔드포인트와 관련된 악성 이벤트가 있음을 보여줍니다.

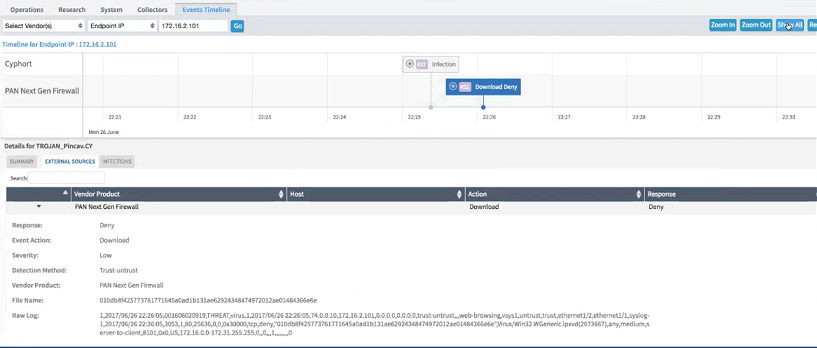

보여주는 이벤트 타임라인 대시보드

보여주는 이벤트 타임라인 대시보드

또 다른 사례로, 이벤트 타임라인 대시보드에서 주니퍼 ATP 어플라이언스가 명령 및 제어 서버로 이동하는 감염을 감지했고 PAN이 거부 조치를 수행했습니다.

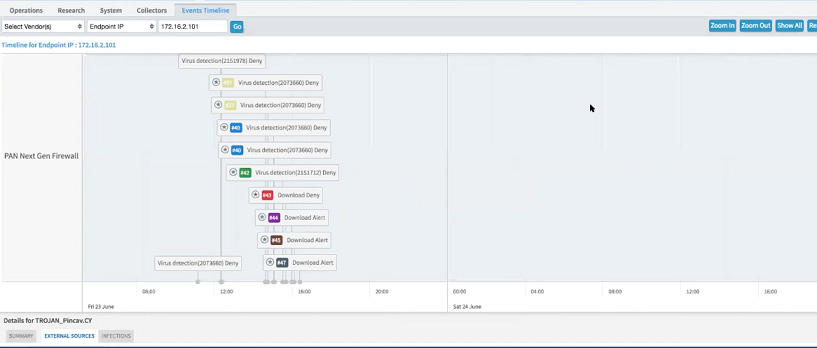

보여주는 이벤트 타임라인 대시보드

보여주는 이벤트 타임라인 대시보드

타임라인 보기를 확장하여 최종 사용자가 악성 다운로드를 실행한 시기와 방법을 보여 주는 모든 이벤트 세부 정보를 표시할 수 있습니다.

보여주는 이벤트 타임라인 대시보드

보여주는 이벤트 타임라인 대시보드

모든 타사 공급업체에 대한 구성 정보는 외부 이벤트 수집기 통합을 참조하십시오.

ATP 어플라이언스 이벤트 로그 및 이벤트 데이터 관리를 위한 Splunk 통합.

주니퍼 ATP 어플라이언스 측 구성

Splunk 측 구성

구성 정보는 ATP 어플라이언스 Splunk 수집 구성을 참조하십시오.

Splunk Ingestion을 통한 Carbon Black Response 및 Active Directory에 대한 ID 구성 옵션

ID 구성 옵션을 사용하면 Splunk를 통해 주니퍼 ATP 어플라이언스로 전송된 모든 Carbon Black Response 로그를 가져오고, Splunk를 통해 모든 AD 사용자의 액세스 세부 정보를 가져와 더욱 자세한 엔드포인트 이벤트 보고를 수행할 수 있습니다. 이 기능은 Carbon Black Response에서 주니퍼 ATP 어플라이언스 코어로의 직접 로그 수집에 대한 주니퍼 ATP 어플라이언스의 기존 지원을 보완하며, 로그 및 이벤트 처리를 위해 Splunk 배포를 사용하는 기업을 위한 Splunk 포워딩 옵션을 추가합니다.

몇 가지 구성이 필요합니다.

다음과 같은 몇 가지 구성을 수행해야 합니다.

주니퍼 ATP 어플라이언스 웹 UI에서 Splunk를 구성합니다. 주니퍼 ATP 어플라이언스 구성>환경 설정>Splunk 통합.

주니퍼 ATP 어플라이언스 Config>Environmental Settings>External Event Collectors에서 Carbon Black 응답을 구성합니다.

주니퍼 ATP 어플라이언스 Config>Environmental Settings>Identity 구성에서 AD 및 Splunk에 대한 ID를 구성합니다.

멀웨어 동작의 표현 개선

위협 및 맬웨어의 의도에 대한 평가 및 결정을 개선하기 위해 동작 분석 개선 사항은 맬웨어 지표를 나타내는 악의적인 특성에 따라 그룹으로 분류합니다.