이 페이지 내용

시작

시작하기 전에

주니퍼 ATP 어플라이언스 제품을 설치하기 전에 다음 설치, 설정, 안전 및 사이트 요구 사항을 충족하는지 확인하십시오.

최신 릴리스에 대한 주니퍼 ATP 어플라이언스 릴리스 정보를 읽어보십시오.

해당 제품에 맞는 주니퍼 ATP 어플라이언스 빠른 시작 가이드를 읽고 어플라이언스, AWS, SaaS 또는 VM OVA에 대해 숙지하십시오.

다음 항목을 포함하여 주니퍼 ATP 어플라이언스 네트워크 정보에 설명된 정보 및 장비를 수집합니다.

주니퍼 ATP 어플라이언스 정보

네트워크 정보

클라이언트 정보.

주니퍼 ATP 어플라이언스 디바이스 인터페이스 액세스에 나열된 지침을 따르십시오.

주니퍼 ATP 어플라이언스 네트워크 정보

하드웨어 사양 및 설정 지침은 를 참조하십시오 JATP700 Appliance Hardware Guide.

기기를 연결하고 구성하기 전에 아래 표 2-1에 설명된 네트워크에 대한 정보를 수집하십시오.

네트워크 항목 |

필요한 정보 |

|---|---|

주니퍼 ATP 어플라이언스 |

|

DNS(도메인 이름 서비스) 서비스(선택 사항) |

하나 이상의 DNS 서버의 IP 주소 |

NTP(Network Time Protocol) 서비스(옵션) |

하나 이상의 NTP 서버의 IP 주소 |

원격 관리(선택 사항) |

주니퍼 ATP 어플라이언스 CLI에 원격으로 액세스하려면 원격 시스템에 다음 중 하나가 있어야 합니다.

메모:

Putty를 SSH 클라이언트로 사용하는 경우 SSH 작업에는 항상 최신 버전의 Putty를 사용합니다. |

CM (중앙 관리자) |

|

관리 네트워크

다음 표에는 주니퍼 ATP 어플라이언스 및 CM 연결을 위한 모든 포트 및 프로토콜 구성이 요약되어 있습니다. 모든 어플라이언스의 관리자 인터페이스는 기본적으로 eth0입니다. GSS에 대한 모든 자동 업데이트는 Core/CM 또는 All-in-One 시스템에서 독점적으로 처리됩니다.

통신 포트 및 프로토콜은 내부 및 외부 서버 및 서비스 모두에 대해 설치하는 동안 열려 있어야 합니다.

중요: 기본 코어/CM 및 보조 코어/Mac 코어는 동일한 네트워크에 있어야 하며 포트 주소(PAT) 또는 네트워크 주소 변환(NAT) 없이 모든 포트를 허용해야 합니다.

표 2 에는 모든 내부 및 외부 포트와 프로토콜이 기술되어 있습니다.

내부 서버

묘사 |

프로토콜 |

근원 |

목적지 |

항구 |

|---|---|---|---|---|

CLI 관리 |

TCP (영문) |

관리 워크스테이션 |

코어/컬렉터/보조 코어 관리 인터페이스 |

22 |

CM 웹 UI 관리 |

TCP (영문) |

관리 워크스테이션 |

CM 관리 인터페이스 |

443 |

DNS 쿼리 |

TCP/UDP |

코어/컬렉터/보조 코어 관리 인터페이스 |

내부 DNS 서버 |

53 |

증권 시세 표시기 |

UDP (영어) |

기기 관리자 인터페이스 |

NTP 서버 |

123 |

Syslog |

UDP (영어) |

기기 관리자 인터페이스 |

SIEM/Syslog CEF 서버 |

514 |

CM 연결 |

TCP (영문) |

Collector 및 Secondary Core 관리 인터페이스 |

CM 관리 인터페이스 |

443 |

관리 포트 eth0

관리 포트 eth0 인터페이스를 사용하여 분산된 주니퍼 ATP 어플라이언스를 관리하고 사용할 수 있습니다. 주니퍼 ATP 어플라이언스가 보안 콘텐츠를 교환하고 CM과의 통합을 관리하는 데 사용되는 포트입니다. 관리 인터페이스는 다음 포트를 통한 주니퍼 ATP 어플라이언스 IP/호스트 이름 액세스로 네트워크를 라우팅할 수 있어야 합니다.

DNS(UDP/53)

HTTPS(TCP/443)

SSL/TLS 포트 443은 트래픽 검사 및 악성코드 동작 분석을 위해 컬렉터와 코어/CM 간에 열려 있어야 합니다.

Putty를 SSH 클라이언트로 사용하는 경우 SSH 작업에는 항상 최신 버전의 Putty를 사용합니다.

관리 인터페이스의 IP 주소 및 DNS를 설정하기 위해 eth0 대신 이름 관리 인터페이스가 사용됩니다.

모니터링 포트 eth1

네트워크 탭을 사용하여 네트워크 세그먼트의 네트워크 트래픽 사본을 주니퍼 ATP 어플라이언스 수집기의 eth1 네트워크 모니터링 포트로 보냅니다. 수돗물은 교통을 방해하지 않으며 차단되면 교통이 방해받지 않고 통과할 수 있습니다. 자세한 내용은 및 를 참조하십시오.

eth1은 트래픽 모니터링에 지원되는 유일한 포트입니다.

해석 엔진 배기 포트 eth2

이 옵션은 폭발 탐지 프로세스 중에 분석 엔진, 트래픽 배기 및 CnC 통신을 관리 네트워크 eth0에서 별도의 인터페이스 eth2로 이동하도록 대체 인터페이스를 구성하는 데 사용할 수 있습니다.

eth2 인터페이스는 기본 코어+CM, 올인원 코어 및 Mac Mini 보조 코어에 대해 구성할 수 있습니다. Mac Mini에서 대체 인터페이스를 설정하려면 USB-NIC 어댑터가 필요합니다.

포트 스캔 탐지기 및 SSH 허니팟 포트 eth3

모든 아웃바운드 수집기 트래픽에 대해 eth3 포트를 구성하는 옵션도 있습니다.

SSH 허니팟 측면 탐지 구성에는 주니퍼 ATP 어플라이언스 고급 라이선스가 필요합니다. 허니팟 인터페이스는 항상 eth3으로 열거됩니다.

외부 서버

표 3에는 주니퍼 ATP 어플라이언스 시스템에 송신 연결이 필요한 외부 서버별 포트 및 프로토콜이 나와 있습니다. 자세한 내용은 아래 경고 및 참고 사항을 참조하십시오.

ATP 어플라이언스 릴리스 5.0.7부터 GSS 서비스 도메인이 *.cloud.cyphort.com 에서 *.gss.junipersecurity.net 로 변경되었습니다. 새 *.gss.junipersecurity.net 도메인에 대한 아웃바운드 트래픽을 허용하도록 기존 방화벽 규칙을 변경해야 합니다. 두 도메인 모두 새 도메인으로 전환하는 동안 유효합니다. *.cloud.cyphort.com 는 향후 단계적으로 중단될 예정입니다. 가능한 한 빨리 새 도메인으로 전환하는 것이 좋습니다.

방화벽이 도메인에 대한 와일드카드를 지원하지 않는 경우 다음 서비스에 대해 포트 443을 열어야 합니다.

gss.gss.junipersecurity.net

filestore.gss.junipersecurity.net

rep.gss.junipersecurity.net

update.gss.junipersecurity.net

rs.gss.junipersecurity.net

새 도메인(*.gss.junipersecurity.net)에 도달하기 위해 방화벽을 연 후 ATP 어플라이언스 코어가 새 도메인에 연결할 수 있도록 ATP 어플라이언스 UI에서 서비스 다시 시작 을 클릭하여 모든 서비스를 다시 시작해야 합니다. ATP 어플라이언스 서비스를 다시 시작하지 않으려면 새 릴리스로 업그레이드하기 전에 이전 도메인과 새 도메인 모두에 대해 방화벽을 열 수 있습니다. 업그레이드가 성공하면 이전 도메인(*.cloud.cyphort.com)에 대한 방화벽을 닫을 수 있습니다. 업그레이드하는 동안 새 도메인에 연결할 수 없는 경우 이전 도메인(*.cloud.cyphort.com)에 대한 방화벽을 닫은 후 ATP 어플라이언스 코어가 새 도메인(*.gss.junipersecurity.net)에 연결할 수 있도록 ATP 어플라이언스 UI에서 서비스 다시 시작 을 클릭하여 모든 서비스를 다시 시작해야 합니다.

ATP 어플라이언스 코어는 업그레이드 후 *.cloud.cyphort.com gss.junipersecurity.net 에 연결할 수 없는 경우 자동으로 이전 도메인(*.)으로 대체됩니다. 이 작업은 새 도메인으로 전환하는 데 도움이 됩니다.

ATP 어플라이언스 코어가 *.gss.junipersecurity.net 도메인에 연결할 수 없는 경우 ATP 어플라이언스는 12시간마다(시스템 상태 경고 알림을 구성한 경우) 상태 알림 경고를 보냅니다. 이러한 경고를 중지하려면 ATP 어플라이언스 코어에서 새 도메인(*.gss.junipersecurity.net)에 대한 443을 허용하도록 방화벽을 열어야 합니다.

주니퍼 ATP 어플라이언스 코어 또는 vCore와 관련된 외부 서버에 대한 설명 |

근원 |

대상 호스트 이름/IP 주소 |

목적지 항구 |

프로토콜 |

|---|---|---|---|---|

SIEM/ Syslog 서버 |

|

SIEM/Syslog 서버의 IP 주소 |

514 |

UDP (영어) |

DNS 서버 |

|

고객의 DNS 서버 IP 주소 |

53 |

TCP/UDP |

핑 테스트 |

|

8.8.8.8 |

ICMP (영문) |

|

주니퍼 ATP 어플라이언스 소프트웨어 및 콘텐츠 |

|

gss.gss.junipersecurity.net update.gss.junipersecurity.net |

443 |

TCP (영문) |

주니퍼 ATP 어플라이언스 GSS 보고 서버 |

|

gss.gss.junipersecurity.net filestore.gss.junipersecurity.net |

443 |

TCP (영문) |

평판 서버 주니퍼 ATP 어플라이언스 |

|

rep.gss.junipersecurity.net |

443 |

TCP (영문) |

주니퍼 SRX 방화벽

메모:

SRX 방화벽을 통한 완화 |

|

고객이 구성한 SRX 어플라이언스 및 보안 정책 |

443 |

TCP (영문) |

Palo Alto Networks PAN 어플라이언스 또는 Panorama, Cisco ASA, Checkpoint, Fortinet 또는 FortiManager

메모:

통합 방화벽을 통한 완화 |

|

고객이 구성한 PAN 어플라이언스 |

830 |

TCP (영문) |

크라우드스트라이크 및/또는 카본 블랙 응답 서버

메모:

카본 블랙 대응을 통한 완화/검증 |

|

고객이 구성한 Carbon Black 서버 |

443 |

TCP (영문) |

BlueCoat 프록시SG

메모:

Blue-Coat 프록시를 통한 완화 |

|

고객이 구성한 BlueCoat 프록시 |

443 |

TCP (영문) |

요약하자면, Core/CM 발신 인터넷 연결을 다음과 같이 구성해야 합니다.

주니퍼 ATP 어플라이언스 관리 인터페이스 eth0에서 엔터프라이즈 SMTP 서버, DNS 서버 및 로깅/SIEM 서버로의 발신 액세스를 구성합니다.

코어 엔진은 TCP 포트 22를 사용하여 별도의 Mac Mini OSX 또는 다른 보조 코어에 연결하므로 분산 Mac OS X 엔진을 설치할 때 이 포트를 열어야 합니다. 모든 통신은 eth0에서 이루어집니다. 다른 포트는 이 릴리스에 예약되어 있습니다( 분석 엔진 배기 포트 eth2 및 대체 분석 엔진 인터페이스 구성 참조).

주니퍼 ATP 어플라이언스 이메일 수집기를 구성하는 경우 이메일 서버에 액세스하는 데 사용되는 포트도 열어야 합니다. 모든 통신은 eth0을 통해 주니퍼 ATP 어플라이언스 관리 네트워크에서 발생합니다. 다른 포트는 이 릴리스에 예약되어 있습니다( 분석 엔진 배기 포트 eth2 및 대체 분석 엔진 인터페이스 구성 참조).

기본 코어/CM 및 보조 코어/Mac 코어는 동일한 네트워크에 있어야 하며 PAT(포트 주소) 또는 NAT(네트워크 주소 변환) 없이 모든 포트를 허용합니다.

관리 인터페이스 eth0에는 고정 IP 주소 또는 예약된 DHCP 주소 및 넷 마스크가 필요합니다. 그러나 CM 연결 어플라이언스인 경우 고정 IP 주소와 넷 마스크만 사용합니다. 아래의 추가 CM(Central Manager) 통신 정보를 참조하십시오.

기본 인터페이스에서 ZeroConf를 사용하지 마십시오.

Putty를 SSH 클라이언트로 사용하는 경우 SSH 작업에는 항상 최신 버전의 Putty를 사용합니다.

주니퍼 ATP 어플라이언스 웹 UI 지원

주니퍼 ATP 어플라이언스 웹 UI에서 지원하는 브라우저는 다음과 같습니다.

Windows Users

Internet Explorer 11.0 이상

FireFox® 31 이상

Google Chrome 36 이상

Mac Users

사파리 7.0.2

Google Chrome 36 이상

FireFox® 31 이상

화면 해상도 지원

주니퍼 ATP 어플라이언스 웹 UI는 다음 화면 해상도 사용을 지원합니다.

|

|

|

|

|

|

|

|

|

|

|

주니퍼 ATP 어플라이언스 디바이스 인터페이스 액세스

다음 인터페이스를 통해 정보를 수집하고 주니퍼 ATP 어플라이언스와 상호 작용할 수 있습니다.

명령줄 인터페이스(CLI)

주니퍼 ATP 어플라이언스 Central Manager 웹 UI

CLI 및 CLI 명령 구문과 사용법에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오.

구성 마법사 시작

구성 마법사를 시작하려면 CLI 명령 마법사를 입력합니다.

JATP# wizard

CLI 프롬프트에서 사용자 이름과 비밀번호를 입력합니다. 기본적으로 관리자 사용자 이름은 admin이고 암호는 1JATP234입니다.

초기 설정 후 관리자 계정의 기본 암호를 변경해야 합니다. 비밀번호 길이는 8자 이상이어야 합니다.

yes를 입력하여 프롬프트 메시지가 표시되면 구성 마법사를 사용한 다음 아래와 같이 응답합니다.

구성 마법사

구성 마법사 프롬프트 |

고객 답변 All-in-One |

또는 의 Core 고객 반응 Mac Mini |

고객 답변 Collector |

|---|---|---|---|

DHCP를 사용하여 관리 인터페이스의 IP 주소 및 DNS 서버 주소를 가져오십시오(예/아니오)?

메모:

DHCP 응답이 '아니오'인 경우에만 메시지가 표시되면 다음 정보를 입력합니다.

관리 인터페이스를 다시 시작합니다(예/아니오)? |

DHCP 주소 지정은 동적으로 변경되므로 사용하지 않는 것이 좋습니다. 고정 IP 주소가 선호됩니다. 권장 사항: 아니요로 응답:

새 구성 설정이 적용된 상태에서 다시 시작하려면 을(를) 입력합니다 yes . |

DHCP 주소 지정은 동적으로 변경되므로 사용하지 않는 것이 좋습니다. 고정 IP 주소가 선호됩니다. 권장 사항: 아니요로 응답:

새 구성 설정이 적용된 상태에서 다시 시작하려면 을(를) 입력합니다 yes . |

DHCP 주소 지정은 동적으로 변경되므로 사용하지 않는 것이 좋습니다. 고정 IP 주소가 선호됩니다. 권장 사항: 아니요로 응답:

새 구성 설정이 적용된 상태에서 다시 시작하려면 을(를) 입력합니다 yes . |

유효한 호스트 이름 입력(고유한 이름 입력) |

프롬프트 메시지가 표시되면 호스트 이름을 입력합니다. 도메인을 포함하지 마십시오. 예를 들어: juniperatp1 |

프롬프트 메시지가 표시되면 호스트 이름을 입력합니다. 도메인을 포함하지 마십시오. 예를 들어: juniperatp1 |

프롬프트 메시지가 표시되면 호스트 이름을 입력합니다. 도메인을 포함하지 마십시오. 예를 들어: juniperatp1 |

[선택 사항] 시스템이 eth2 포트가 있는 보조 코어를 감지하면 대체 CnC 배기 옵션이 표시됩니다. 해석 엔진 배기 트래픽에 대체 배기를 사용(예/아니오)? 대체-배기(eth2) 인터페이스의 IP 주소를 입력합니다. 대체-배기(eth2) 인터페이스에 대한 넷마스크를 입력합니다(예: 255.255.0.0). 대체-배기(eth2) 인터페이스에 대한 게이트웨이 IP 주소를 입력합니다(예: 10.6.0.1). 대체 배기(eth2) 인터페이스에 대한 기본 DNS 서버 IP 주소를 입력합니다(예: 8.8.8.8). 대체 배기(eth2) 인터페이스를 위한 보조 DNS 서버가 있습니까? alternateexhaust (eth2) 인터페이스에 대한 검색 도메인을 입력하시겠습니까?

메모:

네트워크 인터페이스를 완전히 다시 시작하는 데 60초 이상 걸릴 수 있습니다 |

자세한 정보는 대체 분석 엔진 인터페이스 구성을 참조하십시오. 대체 eth2 인터페이스를 구성하려면 yes를 입력합니다. eth2 인터페이스의 IP 주소를 입력합니다. eth2 넷마스크를 입력합니다. 게이트웨이 IP 주소를 입력합니다. 대체-배기(eth2) 인터페이스에 대한 기본 DNS 서버 IP 주소를 입력합니다. yes 또는 no를 입력하여 eth2 보조 DNS 서버를 확인하거나 거부합니다. yes 또는 no를 입력하여 검색 도메인을 입력할지 여부를 나타냅니다. |

자세한 정보는 대체 분석 엔진 인터페이스 구성을 참조하십시오. 대체 eth2 인터페이스를 구성하려면 yes를 입력합니다. eth2 인터페이스의 IP 주소를 입력합니다. eth2 넷마스크를 입력합니다. 게이트웨이 IP 주소를 입력합니다. 대체-배기(eth2) 인터페이스에 대한 기본 DNS 서버 IP 주소를 입력합니다. yes 또는 no를 입력하여 eth2 보조 DNS 서버를 확인하거나 거부합니다. yes 또는 no를 입력하여 검색 도메인을 입력할지 여부를 나타냅니다. |

[트래픽 수집기는 코어 분석 엔진 CnC 네트워크 트래픽을 보내거나 받지 않으므로 eth2 인터페이스가 필요하지 않습니다.] |

SSL 자체 서명 인증서를 다시 생성하시겠습니까(예/아니요)? |

주니퍼 ATP 어플라이언스 서버 웹 UI에 대한 새 SSL 인증서를 생성하려면 을(를) 입력합니다 yes . 을 입력하여 no자체 서명된 인증서를 거부하는 경우 인증 기관(CA) 인증서를 설치할 준비를 하십시오. |

주니퍼 ATP 어플라이언스 서버 웹 UI에 대한 새 SSL 인증서를 생성하려면 을(를) 입력합니다 yes . 을 입력하여 no자체 서명된 인증서를 거부하는 경우 인증 기관(CA) 인증서를 설치할 준비를 하십시오. |

Collector에는 적용되지 않습니다. |

다음 서버 속성을 입력합니다. Central Manager 장치입니까? 장치 이름: (고유해야 함) 장치 설명 장치 키 암호

메모:

이 암호를 기억해 두고 배포된 모든 장치에 사용하십시오! |

예를 입력합니다. 시스템은 IP 127.0.0.1을 올인원 IP 주소로 자동 설정합니다. 주니퍼 ATP 어플라이언스 컬렉터 호스트 이름을 입력합니다. 이렇게 하면 웹 UI에서 수집기가 식별됩니다. 장치 설명 입력 코어를 중앙 관리자에 인증하는 데 사용할 사용자 정의 PassPhrase를 입력합니다. |

예를 입력합니다. 시스템은 IP 127.0.0.1을 올인원 IP 주소로 자동 설정합니다. 주니퍼 ATP 어플라이언스, Mac Mini 또는 코어/CM 호스트 이름을 입력합니다. 이렇게 하면 웹 UI에서 Mac OS X 또는 Core Engine을 식별할 수 있습니다. 장치 설명 입력 Core 또는 Mac Mini를 Central Manager에 인증하는 데 사용한 것과 동일한 암호를 입력합니다. |

아니오를 입력하십시오. 시스템에서 지금 CM IP 주소를 입력하도록 요청합니다. 주니퍼 ATP 어플라이언스 컬렉터 호스트 이름을 입력합니다. 이렇게 하면 웹 UI에서 수집기가 식별됩니다. 장치 설명 입력 컬렉터를 중앙 관리자에 인증하는 데 사용된 것과 동일한 PassPhrase를 입력합니다. |

[선택 사항] 시스템이 eth2 포트가 있는 보조 코어를 감지하면 대체 CnC 배기 옵션이 표시됩니다. 해석 엔진 배기 트래픽에 대체 배기를 사용(예/아니오)? 대체-배기(eth2) 인터페이스의 IP 주소를 입력합니다. 대체-배기(eth2) 인터페이스에 대한 넷마스크를 입력합니다(예: 255.255.0.0). 대체-배기(eth2) 인터페이스에 대한 게이트웨이 IP 주소를 입력합니다(예: 10.6.0.1). 대체 배기(eth2) 인터페이스에 대한 기본 DNS 서버 IP 주소를 입력합니다(예: 8.8.8.8). 대체 배기(eth2) 인터페이스를 위한 보조 DNS 서버가 있습니까? alternateexhaust (eth2) 인터페이스에 대한 검색 도메인을 입력하시겠습니까?

메모:

참고: 전체 네트워크 인터페이스를 다시 시작하는 데 60초 이상 걸릴 수 있습니다 ... 대체 배기(eth2) 인터페이스 재시작 ... 네트워크 인터페이스를 완전히 다시 시작하는 데 60초 이상 걸릴 수 있습니다 ... 인터페이스 재시작 os_engine_eth2 os_engine_eth2가 준비될 때까지 대기 중입니다(MAXWAIT는 32초). |

자세한 정보는 대체 분석 엔진 인터페이스 구성을 참조하십시오. 대체 eth2 인터페이스를 구성하려면 yes를 입력합니다. eth2 인터페이스의 IP 주소를 입력합니다. eth2 넷마스크를 입력합니다. 게이트웨이 IP 주소를 입력합니다. 대체-배기(eth2) 인터페이스에 대한 기본 DNS 서버 IP 주소를 입력합니다. 또는 no 를 입력하여 yes eth2 보조 DNS 서버를 확인하거나 거부합니다. 또는 no 를 입력하여 yes 검색 도메인을 입력할지 여부를 나타냅니다. |

자세한 정보는 대체 분석 엔진 인터페이스 구성을 참조하십시오. 대체 eth2 인터페이스를 구성하려면 yes를 입력합니다. eth2 인터페이스의 IP 주소를 입력합니다. eth2 넷마스크를 입력합니다. 게이트웨이 IP 주소를 입력합니다. 대체-배기(eth2) 인터페이스에 대한 기본 DNS 서버 IP 주소를 입력합니다. 또는 no 를 입력하여 yes eth2 보조 DNS 서버를 확인하거나 거부합니다. 또는 no 를 입력하여 yes 검색 도메인을 입력할지 여부를 나타냅니다. |

트래픽 수집기는 코어 분석 엔진 CnC 네트워크 트래픽을 보내거나 받지 않습니다. |

모든 질문에 대답한 후 마법사가 대답을 요약합니다. 답변을 변경하려면 단계 번호를 입력합니다. 변경 사항을 저장하고 종료하려면 <enter>를 누릅니다.

구성을 변경하기 위해 구성 마법사로 돌아가려면 다음 CLI 명령을 사용합니다.

JATP# wizard

특수 문자를 사용하여 CLI 매개 변수에서 큰따옴표를 사용해야 합니다.

명령 구문 및 사용법은 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오.

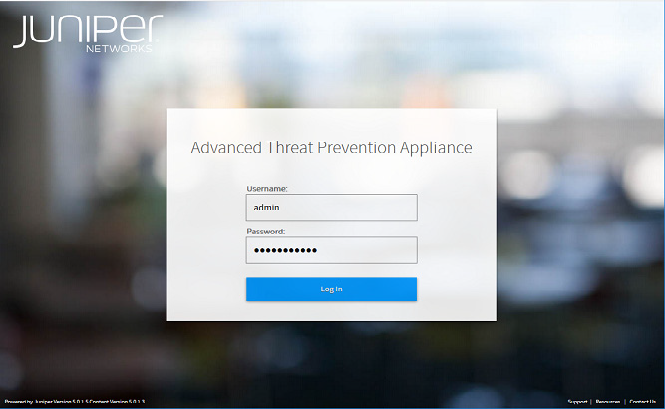

주니퍼 ATP 어플라이언스 웹 UI 액세스

주니퍼 ATP 어플라이언스 웹 UI는 안전한 웹 기반 방어 시스템 구성 및 멀웨어 분석 관리 인터페이스입니다. 웹 브라우저에서 HTTPS를 사용하여 어플라이언스의 구성된 IP 주소를 가리키면 액세스할 수 있습니다. 예를 들어, 어플라이언스의 구성된 IP 주소가 10.8.20.2인 경우 브라우저에서 https://10.8.20.2 를 가리켜 어플라이언스 GUI에 액세스할 수 있습니다.

다음 그림과 같이 로그인 화면에서 기본 사용자 이름과 암호를 입력합니다.

기본 사용자 이름은 admin이고 암호는 juniper입니다. 초기 로그인 후 이 기본 비밀번호를 재설정해야 합니다.

CM Web UI는 최대 32자, 최소 8자의 암호를 지원합니다. 문자(대문자/소문자), 숫자 및 특수 문자는 암호에서 큰따옴표("), 공백 또는 백슬래시 문자(\)를 제외하고 사용할 수 있습니다.

주니퍼 ATP 어플라이언스 웹 UI 로그인 사용자 이름 및 암호는 CLI 관리자 사용자 이름 및 암호와 별개입니다.

SAML 인증을 사용하여 주니퍼 ATP 어플라이언스에 로그인합니다

SAML 설정이 구성되면 SAML 인증이 할당된 사용자가 주니퍼 ATP 어플라이언스에 액세스하려고 할 때 기업의 IdP 로그인 페이지로 자동 리디렉션됩니다. SAML 인증에 대한 자세한 내용은 SAML 설정 구성 및 사용자 계정 구성을 참조하십시오.

주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 웹 UI 작업을 참조하십시오.

AD 인증을 사용하여 주니퍼 ATP 어플라이언스 시스템에 로그인합니다

AD 인증이 구성되면 고객 네트워크에서 RADIUS 프로토콜을 사용하여 AD(Active Directory) 서버를 통해 사용자가 인증됩니다.

AD 인증에 대한 자세한 내용은 RADIUS 서버 설정 구성 및 Active Directory 구성을 참조하십시오.

주니퍼 ATP 어플라이언스 웹 UI 작업

이 섹션에서는 어플라이언스 웹 UI를 탐색하는 방법과 해당 탭에 대해 설명합니다.

CM 탐색 Web UI

탭 요약

주니퍼 ATP 어플라이언스 웹 UI의 탭 요약

주니퍼 ATP 어플라이언스 Central Manager 웹 UI

각 웹 UI 탭의 목적은 다음과 같이 설명됩니다.

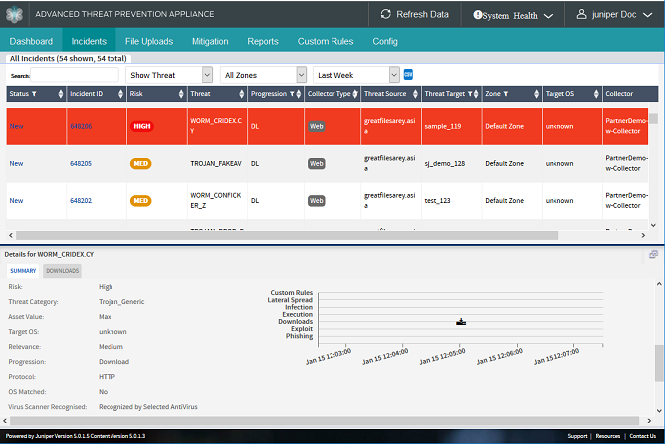

Dashboard- 기기 상태 정보와 감지된 위협 및 인시던트 추세를 표시합니다. Operations Dashboard 및 Research Dashboard의 컨텍스트별 위협 보기는 구성에 따라 기업에 가장 큰 영향을 미치는 위협의 우선 순위를 지정합니다. 시스템 대시보드 및 컬렉터 대시보드(웹 및 이메일)는 시스템 및 컬렉터 상태 및 추세에 대한 정보를 제공합니다. 이벤트 타임라인 대시보드에는 해당 벤더 및 엔드포인트 IP, 호스트 이름, 사용자 이름 또는 이메일에 대한 이벤트별 ATA(Advanced Threat Analytics) 데이터가 표시됩니다.

Incidents- 네트워크의 다양한 킬 체인 단계에서 악의적이거나 의심스러운 다운로드 또는 감염에 대한 세부 정보 수준을 표시합니다. 자세한 내용은 인시던트 페이지 탐색을 참조하십시오.

File Uploads- 악성 또는 무해한 모든 파일 업로드 악성코드 분석 결과에 대한 자세한 정보를 한 웹 UI 위치에서 제공합니다. Central Manager 웹 UI의 파일 업로드 처리 기능에는 새 파일 업로드 탭의 업로드가 포함됩니다. 향상된 파일 업로드 API는 Carbon Black Response와 같은 타사 통합에 대한 추가 메타데이터를 허용하여 인시던트와의 원활한 통합을 제공합니다. 자세한 내용은 분석을 위해 악성코드 파일 제출을 참조하십시오.

Mitigation- 자동 완화, 게이트웨이 또는 IPS/차세대 방화벽에서 콜백 차단, 대상 엔드포인트에서 감염 확인을 위한 주니퍼 ATP 어플라이언스 IVP(Infection Verification Package) 또는 Carbon Black Response 통합 구축 등 탐지된 특정 위협에 대한 완화 옵션을 제시합니다. 자세한 내용은 방화벽 자동 완화 구성을 참조하십시오.

Reports- 통합되고 상세한 요약 보고서 또는 시스템 감사 보고서를 생성하거나 스케줄링할 수 있습니다. 자세한 내용은 보고서 생성 을 참조하십시오

Custom Rules- Juniper ATP Appliance Central Manager 웹 UI Custom Rules(사용자 지정 규칙) 탭에 사용자 지정 Snort 규칙 일치를 표시합니다. 상관 관계가 있는 Snort 규칙 일치는 인시던트 탭에서 사용할 수 있습니다. 시스템에 규칙을 추가하는 방법에 대한 정보는 사용자 정의 SNORT 규칙 구성을 참조하십시오.

Config- 어플라이언스 및 소프트웨어 시스템 설정을 구성하고 분석, 알림 및 완화 설정을 구성할 수 있습니다.

새로 고침 - CM 브라우저 디스플레이의 새로 고침을 수행합니다. 항상 소프트웨어 또는 보안 콘텐츠를 업데이트한 후에는 새로 고침을 수행하십시오.

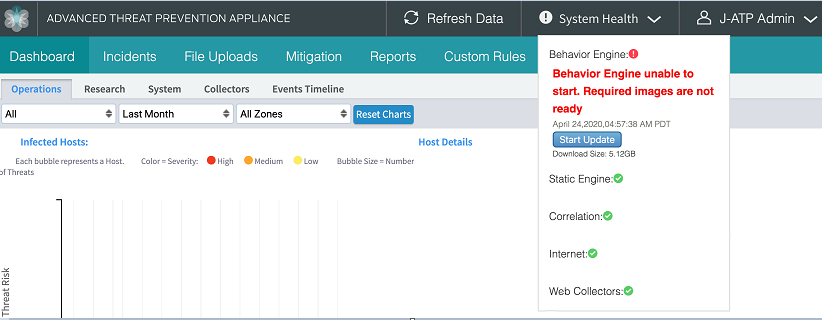

System Health- 주니퍼 ATP 어플라이언스 정적 및 동적 폭발 엔진과 분석 시스템에 대한 상태 표시기 점검 사항을 표시합니다. 모든 표시등에는 시스템 상태가 양호함을 나타내는 녹색 확인 표시가 표시되어야 합니다. 빨간색 표시기가 표시되면 문제 해결 작업이 필요합니다.

비헤이비어 엔진 |

|

코어 폭발 엔진 |

정적 엔진 |

|

정적 해석(Static Analysis) |

상관 |

|

이벤트 상관분석 엔진 |

웹 컬렉터 |

|

사용 가능한 Web Collector의 연결 상태 |

보조 코어 |

|

구성된 보조 코어의 연결 상태(Mac OSX) |

Log Out- 현재 Central Manager 웹 UI 사용자에서 로그아웃을 수행합니다.

분산 주니퍼 ATP 어플라이언스 시스템 구축

주니퍼 ATP 어플라이언스 Advanced Threat Protection 시스템 구축은 다음 섹션에서 다룹니다.

주니퍼 ATP 어플라이언스 구축 검증에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오.

- 구축 시나리오

- 엔터프라이즈 본사에서의 주니퍼 ATP 어플라이언스 방어

- 분산된 엔터프라이즈 환경에서의 주니퍼 ATP 어플라이언스 방어

- 주니퍼 ATP 어플라이언스 분산 SaaS/OVA 구축

구축 시나리오

이 섹션에서는 세 가지 주니퍼 ATP 어플라이언스 Advanced Threat Protection 구축 시나리오에 대해 설명합니다.

엔터프라이즈 본사에 주니퍼 ATP 어플라이언스 구축

분산 및/또는 클러스터링된 엔터프라이즈 환경에서의 주니퍼 ATP 어플라이언스 방어

주니퍼 ATP 어플라이언스 분산 SaaS/OVA 또는 가상 구축

엔터프라이즈 본사에서의 주니퍼 ATP 어플라이언스 방어

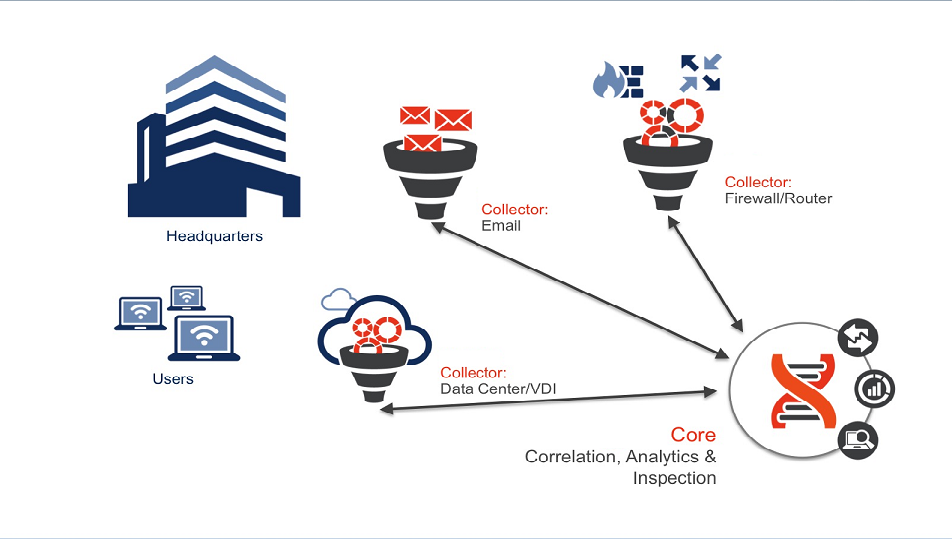

이 시나리오(아래 그림 5 참조)에서는 Core|CM 시스템은 광범위한 트래픽 커버리지 및 서비스 통합을 위해 3개의 물리적 Traffic Collector가 배치된 엔터프라이즈 본사에 설치됩니다.

데이터센터 커버리지를 위한 컬렉터 1 포지셔닝

웹 트래픽 커버리지에 적합한 컬렉터 2

커버리지 및 완화/차단을 위해 방화벽에 배치된 수집기 3

이 구축 시나리오에서 Traffic Collector는 네트워크 커버리지를 제공하고 기존 인프라와 통합하며, Core|CM은 방화벽에서 위험 인식 완화 및 차단을 수행하는 동시에 웹 및 이메일 인시던트 탐지를 제공합니다.

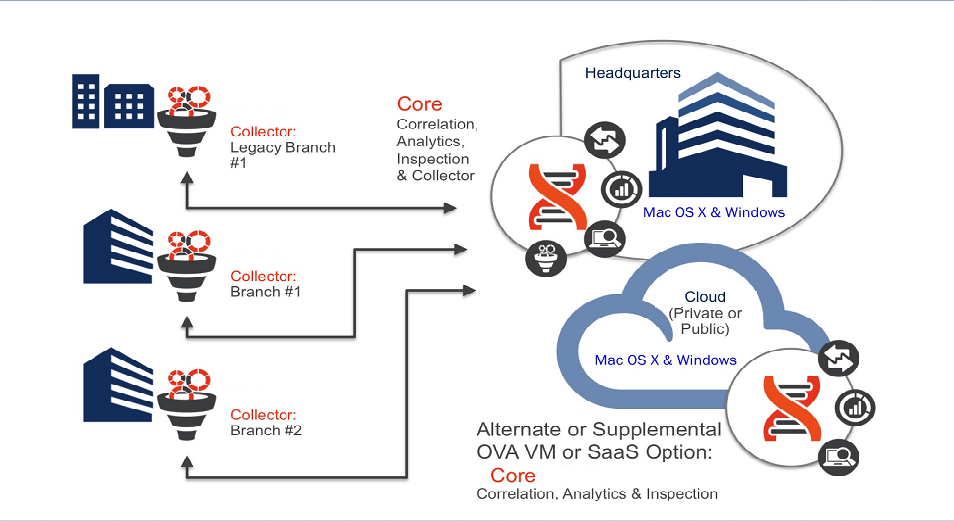

분산된 엔터프라이즈 환경에서의 주니퍼 ATP 어플라이언스 방어

분산된 기업에는 분산 위협 방어 시나리오가 필요합니다(아래 그림 참조). 이 시나리오에서는 다양한 물리적 및 가상 컬렉터가 지사에 원격으로 구축되어 지속적인 검사와 확장된 네트워크 가시성을 제공합니다.

트래픽 분석은 분산된 컬렉터에서 수행되고 객체는 코어|CM, 기업 본사에 구축되어 네트워크 객체가 최종 위협 평가 및 완화를 위해 다중 OS 폭발 챔버 실행을 거치게 됩니다.

또는 코어|이 분산 배포의 CM은 OVA VM 또는 SaaS 배포로도 구성할 수 있습니다. 또한 보조 주니퍼 ATP 어플라이언스 코어를 퍼블릭 또는 프라이빗 엔터프라이즈 클라우드에 구축할 수도 있습니다.

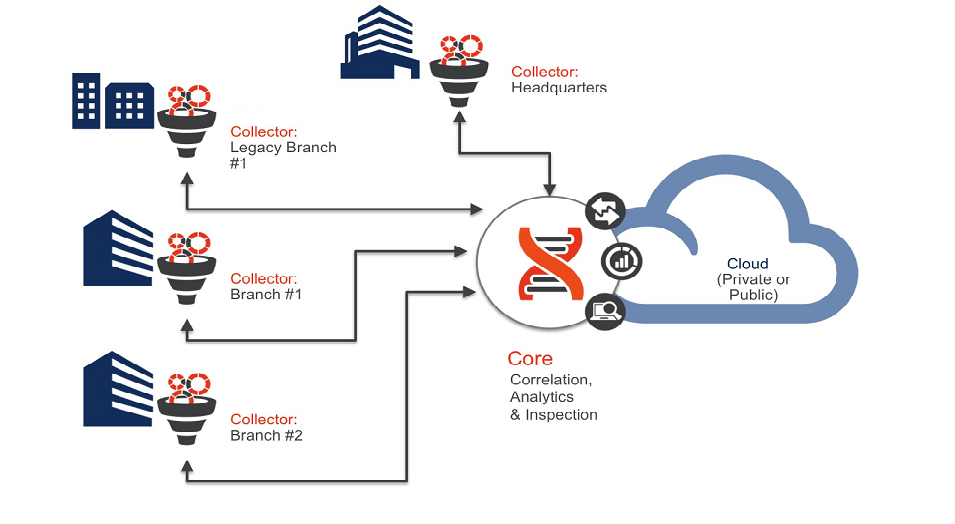

주니퍼 ATP 어플라이언스 분산 SaaS/OVA 구축

분산형 SaaS/OVA 구축에서 Traffic Collector는 Core|본사의 CM 및 클라우드에 VM OVA로 설치된 Collector를 통해 모든 컨텐츠를 검사 및 분석하고 PAN 또는 SRX 방화벽 등과 같은 구성된 실행 서버에서 완화 조치를 트리거합니다.

주니퍼 ATP 어플라이언스 코어는 퍼블릭, 하이브리드 또는 프라이빗 클라우드에 구축할 수 있습니다.

구축 지침

다음 섹션에서는 분산 코어|CM 또는 올인원 주니퍼 ATP 어플라이언스 시스템입니다. 디바이스 및/또는 가상(소프트웨어 전용 또는 OVA) 디바이스를 구축하기 전에 이러한 지침을 검토하여 구축 후 문제를 해결하지 않도록 하십시오.

주니퍼 ATP 어플라이언스 Advanced Threat Protection 솔루션의 최적 크기 조정을 위한 평균/최대 정보를 포함하여 예상 대역폭 트래픽을 구합니다. 대역폭은 네트워크 경로의 업스트림 라우터 또는 방화벽에서 얻을 수 있습니다. 주니퍼 ATP 어플라이언스 고객 지원에 엔터프라이즈 네트워크, 대역폭 및 토폴로지 요구 사항에 대해 논의하십시오.

웹 트래픽 수집기는 모든 본사 또는 원격 위치에 배포할 수 있습니다.

스위치 미러(SPAN) 또는 TAP 포트가 있는 네트워크 스위치를 사용하여 Traffic Collector에 연결할 수 있어야 합니다. SPAN/TAP 피드는 라이브 HTTP 및 비 HTTP 최종 사용자 네트워크 트래픽을 전달해야 합니다.

사용자 환경에서 원래 IP 주소를 가리는 NAT(네트워크 주소 변환) 또는 웹 프록시를 사용하는 경우 트래픽 수집기는 NAT 또는 프록시 트래픽의 내부 측면을 볼 수 있어야 합니다.

주니퍼 ATP 어플라이언스 코어 또는 올인원은 엔터프라이즈 네트워크의 어느 위치에나 구축할 수 있지만 관리 VLAN에 구축되는 경우가 많습니다.

주니퍼 ATP 어플라이언스, 트래픽 수집기, 코어 또는 올인원 시스템에 대한 원격 CLI 액세스를 위해 원격 관리 시스템에 SSH 클라이언트를 준비합니다.

메모:Putty를 SSH 클라이언트로 사용하는 경우 SSH 작업에는 항상 최신 버전의 Putty를 사용합니다.

주니퍼 ATP 어플라이언스 코어와 원격 관리 시스템 간의 관리 경로에서 네트워크 프록시를 확인한 다음 프록시를 적절하게 구성합니다. 주니퍼 ATP 어플라이언스 웹 UI에서 프록시 설정을 구성하고 관리하는 방법에 대한 자세한 내용은 관리 네트워크에 대한 프록시 설정 구성을 참조하고, 주니퍼 ATP 어플라이언스 CLI에서 프록시를 구성하는 방법에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오.

메모:멀웨어는 여러 가지 방법을 사용하여 전파될 수 있고 봇넷 명령 및 제어(C) 채널은 거의 모든 포트를 사용할 수 있으므로 주니퍼 ATP 어플라이언스 디바이스에 공급되는 트래픽에 대한 특별한 제한/ACL은 없어야 합니다.

주니퍼 ATP 어플라이언스 이메일 컬렉터에 대해 이메일 저널링 또는 Gmail 숨은 참조 처리를 구성해야 합니다.

메모:제품에 대한 Juniper ATP Appliance Quick Start Guide 모든 배포 필수 구성 요소를 검토합니다.

두 개의 디스크가 구성된 가상 코어(AMI 또는 OVA)를 처음 부팅할 때 어플라이언스는 사용할 두 번째 디스크를 설정하는 데 시간이 걸립니다. 이 프로세스 중에는 아직 시스템을 사용할 준비가 되지 않았습니다. 이 프로세스는 최대 10분이 소요될 수 있습니다.

주니퍼 ATP 어플라이언스는 방화벽, 보안 웹 게이트웨이 및 여러 기타 보안 디바이스와의 통합 기능을 제공합니다. 분산 방어의 가장 큰 장점은 주니퍼 ATP 어플라이언스가 기존 보안 인프라를 활용하여 위협을 완화하고 모니터링한다는 것입니다. 다음 통합 요구 사항에 유의하십시오.

이메일 컬렉터에 Microsoft Exchange 2010+ 필요

주니퍼 방화벽용 Junos 버전 12.1-X47.x

Palo Alto용 Palo Alto 방화벽 버전 x

Cisco ASA 방화벽 - "Cisco ASA 호환성" 문서의 "ASA REST API 호환성" 섹션을 검토하여 특정 ASA 하드웨어 플랫폼에서 REST API가 지원되는지 확인하십시오.

Check Point 방화벽 통합에는 Check Point GAiA 운영 체제 릴리스 R76, R77 이상이 필요합니다. GAiA의 전신인 Check Point IPSO 및 SPLAT(Secure Platform)는 지원되지 않습니다.

Fortinet 방화벽 통합 - 최신 릴리스.

카본 블랙 리스폰스 - 최신 릴리스

McAfee ePO 및 Symantec - 최신 릴리스

네트워크 태핑

탭은 방해받지 않는 트래픽 흐름을 허용하는 동시에 전이중 링크의 모든 트래픽을 복사하고 개체 분석을 위해 해당 정보를 주니퍼 ATP 어플라이언스 컬렉터로 전송하는 디바이스입니다. 탭 모드는 외부 광섬유 탭(GBIC 포트용) 또는 내장 내부 탭(10/100/1000 모니터링 포트용)을 사용합니다. 탭 모드에서 주니퍼 ATP 어플라이언스 컬렉터는 전이중 네트워크 세그먼트를 통과할 때 패킷 정보를 모니터링합니다. SPAN 모드와 마찬가지로 탭 모드는 수동적입니다.

네트워크 탭을 사용하여 네트워크 세그먼트의 네트워크 트래픽 사본을 주니퍼 ATP 어플라이언스 수집기의 eth1 네트워크 모니터링 포트로 보냅니다. 수돗물은 교통을 방해하지 않으며 차단되면 교통이 방해받지 않고 통과할 수 있습니다.

SPAN 포트 미러링

스위치의 SPAN(Switch Port Analyzer) 포트는 보안 모니터링을 위해 설계되었습니다. 이를 통해 연결된 주니퍼 ATP 어플라이언스는 스위치를 통해 들어오고 나가는 모든 트래픽에서 모든 패킷의 사본을 수신할 수 있습니다. 이것이 포트 포워딩 또는 포트 미러링입니다. 패시브 비침입 패킷 캡처 방법.

선택한 포트 사이를 통과하는 수신 및 발신 트래픽의 복사본을 스위치의 SPAN 포트로 전달하도록 포트 미러링 기능이 있는 스위치를 구성합니다. 그런 다음 SPAN 포트를 주니퍼 ATP 어플라이언스(eth1로 표시)에 연결합니다.

선택한 포트 사이를 통과하는 수신 및 발신 트래픽의 사본을 스위치의 SPAN 포트로 전달하도록 포트 미러링 기능이 있는 스위치를 구성하여 주니퍼 ATP 어플라이언스를 SPAN 모드로 구성할 수 있습니다. 그런 다음 SPAN 포트를 컬렉터(포트 eth1)에 연결합니다.

웹 프록시가 있는 환경에 대한 지침

다음 추가 지침은 웹 프록시가 있는 환경에 적용됩니다.

주니퍼 ATP 어플라이언스 웹 UI에서 관리 네트워크 프록시 설정을 구성하고 관리하는 방법에 대한 자세한 내용은 관리 네트워크에 대한 프록시 설정 구성을 참조하고, 주니퍼 ATP 어플라이언스 CLI에서 프록시를 구성하는 방법에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오.

SPAN-Traffic 프록시 구성에 대한 자세한 내용은 Span-Traffic 프록시 데이터 경로 지원을 참조하십시오.

사용자 환경에 원래 IP 주소를 모호하게 만드는 웹 프록시 또는 기타 NAT 디바이스가 포함된 경우, 프록시의 내부(또는 LAN) 측에서 웹 트래픽을 인식하는 방식으로 주니퍼 ATP 어플라이언스를 구축해야 합니다. 잘못 구성된 경우 어플라이언스는 악성 사이트를 프록시의 LAN IP로 보고합니다. 또한 엔드포인트의 LAN IP 주소가 주니퍼 ATP 어플라이언스에 보이지 않는 경우 잘못된 구성으로 인해 손상된 엔드포인트가 가려질 수 있습니다. 웹 프록시가 XFF(X-Forwarded-For) 헤더를 지원하는 경우 주니퍼 ATP 어플라이언스 컬렉터를 프록시 앞이나 뒤에 배치할 수 있습니다. CLI를 통해 컬렉터에 X-Forwarded-For 지원이 활성화되어 있는지 확인해야 합니다. X-Forwarded-For 헤더에 대한 지원은 기본적으로 활성화되어 있습니다.

어플라이언스는 웹(HTTP) 트래픽과 다른 네트워크 프로토콜에 대한 트래픽을 볼 수 있어야 합니다.

봇넷 원격 명령 및 제어 트래픽과 일부 유형의 익스플로잇은 HTTP 이외의 프로토콜을 사용할 수 있으므로 웹이 아닌 트래픽에 대한 가시성을 확보하는 것이 필수적입니다. 이 유형의 프록시에 대한 지원이 보류 중입니다.

주니퍼 ATP 어플라이언스 컬렉터는 SOCKS 터널링된 트래픽을 복호화할 수 없으므로 사용자 환경에서 SOCKS 프록시를 사용하는 경우 주니퍼 ATP 어플라이언스 트래픽 컬렉터는 HTTP가 아닌 트래픽을 모니터링하기 위해 SOCKS 프록시 외부에 있는 네트워크 세그먼트를 스패닝해야 합니다.

컬렉터 이메일 저널링 구성

주니퍼 ATP 어플라이언스 코어 또는 올인원 시스템(둘 다 코어 구성 요소에 이메일 트래픽 수집기가 포함되어 있음)을 설치한 후, 컬렉터가 폴링할 Exchange 서버 저널 계정을 구성하고 기본 전달 메커니즘으로 모든 메일 트래픽의 Gmail 숨은 참조(숨은 참조 사본)를 컬렉터로 전달하도록 Postfix를 설정해야 합니다.

이메일 컬렉터에 대한 저널링 구성

- 이메일 저널링

- Exchange Server에서 저널링 사서함 만들기

- 사서함 데이터베이스 구성

- Microsoft Exchange Server 2013 저널링 구성

- 웹 UI에서 Exchange-Server 저널 폴링 구성

- Office 365 저널링 구성

- Gmail 저널링 구성

- Gmail 위협 완화 구성

- Gmail 서비스 계정에 도메인 전체 권한 위임

이메일 저널링

주니퍼 ATP 어플라이언스 트래픽 수집기는 모든 네트워크 트래픽에서 멀웨어 개체를 지속적으로 모니터링하고 검사합니다. Windows 또는 Mac 검색 엔진에 배포하기 위해 개체를 추출하고 코어로 보냅니다.

Windows 트래픽의 경우 엔터프라이즈 전자 메일 메시지의 복사본(업무 일지)을 기록한 다음 주기적으로 Exchange Server의 업무 일지 사서함으로 보내도록 Microsoft Exchange Server 저널링을 구성할 수 있습니다.

이메일 또는 이메일 데이터는 트래픽 수집기에 저장되지 않습니다. 주니퍼 ATP 어플라이언스 코어에는 추출된 개체와 일부 메타데이터(예: 원본 및 대상 이메일 주소, 타임스탬프 데이터 등)가 저장되고 주니퍼 ATP 어플라이언스는 로그 파일에 이메일 헤더 정보를 기록합니다. 이메일의 텍스트는 유지되지 않습니다(멀웨어 폭발 및 분석을 위한 첨부 파일 제외).

Exchange Server 2010은 봉투 저널링만 지원하도록 구성할 수 있습니다. 즉, 각 전자 메일 메시지 본문과 해당 전송 정보의 복사본이 만들어집니다. 전송 정보는 기본적으로 이메일 발신자와 모든 수신자를 포함하는 봉투입니다.

주니퍼 ATP 어플라이언스 이메일 컬렉터는 Exchange Server에서 저널 항목을 폴링하고 예약에 따라 저널 계정의 모든 이메일을 Exchange 서버에서 컬렉터로 가져옵니다. 이메일 컬렉터는 초기 트래픽 분석 및 이메일 첨부 파일 모니터링/검사를 위해 저널링을 사용합니다. 모든 이메일 트래픽(및 이메일 첨부 파일)은 Windows 또는 Mac OS X 탐지 엔진에서 폭발을 위해 이메일 수집기에서 주니퍼 ATP 어플라이언스 코어로 전송됩니다.

이메일 기반 멀웨어 또는 악성 이메일 첨부 파일이 탐지되면 주니퍼 ATP 어플라이언스 중앙 관리자가 저널 항목을 분석 결과에 통합하고 주니퍼 ATP 어플라이언스 관리자에게 알림으로 전송하며, 해당 완화 및/또는 감염 확인 작업이 Central Manager 웹 UI에 자세히 설명되어 있습니다.

주니퍼 ATP 어플라이언스는 Exchange 2010 이상에 대한 저널링을 지원합니다.

이메일 컬렉터 저널링을 설정하려면 다음 절차를 따르십시오.

Exchange Server에서 저널링 사서함 만들기

Microsoft Exchange Server 2013 저널링 구성도 참조하세요.

Microsoft Exchange 관리 콘솔을 시작합니다.

받는 사람 구성 노드를 확장하고 사서함 노드를 클릭합니다. 새 사서함... 작업 창에서.

새 사서함... 작업 창에서.

사용자 사서함 옵션을 선택하고 다음을 클릭합니다.

새 사용자 옵션을 선택하고 다음을 클릭합니다.

새 사용자 사서함 세부 정보

새 저널링 사서함이 할당될 Collector에 대한 '사용자 정보' 세부 정보를 입력하고 다음을 클릭합니다.

저널링 사서함의 '별칭'을 입력하고 다음을 클릭합니다.

Next(다음)를 다시 클릭하고 만들 새 사서함에 대한 새 사서함 요약을 검토한 다음 New(새로 만들기)를 클릭합니다.

이제 저널링 사서함이 만들어졌으므로 사서함 데이터베이스를 구성하여 표준 저널링을 구성합니다.

사서함 데이터베이스 구성

Microsoft Exchange 관리 콘솔>서버 구성에서 사서함 데이터베이스를 클릭합니다.

Toolbox Actions of Selected Mailbox Database(선택한 사서함 데이터베이스의 도구 상자 작업)에서 Properties(속성)를 클릭합니다.

사서함 데이터베이스 속성 페이지에서 일반 탭으로 이동하여 업무 일지 받는 사람 확인란을 선택하지만 확인란을 선택하기 전에 먼저 찾아보기를 클릭하고 사서함 데이터베이스에서 모든 메시지를 가져올 사서함을 선택합니다. Journal Recipient(업무 일지 수신자)를 확인한 후 OK(확인)를 클릭하여 완료합니다.

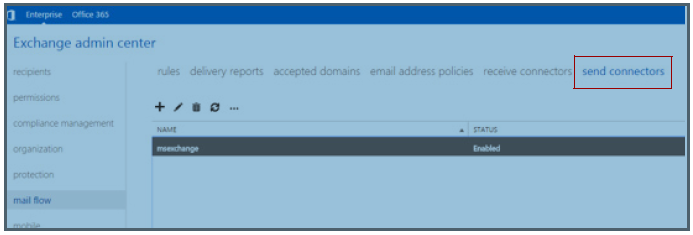

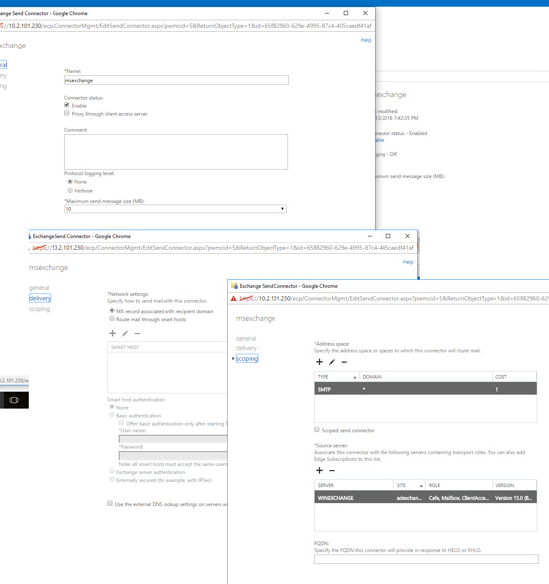

Microsoft Exchange Server 2013 저널링 구성

다음에서 MS Exchange Server 관리 센터에 로그인합니다. https://exchnageserverip/ecp/

송신 커넥터 탭을 선택합니다.

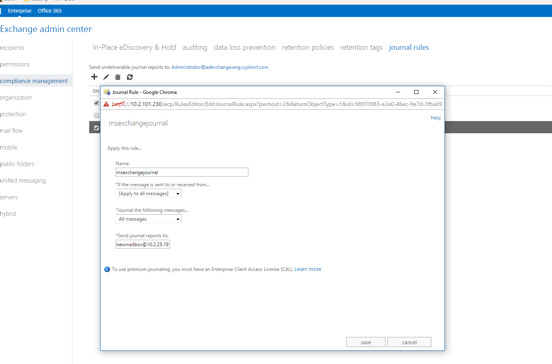

그림 6: Exchange 관리 센터메일 흐름>>송신 커넥터로 이동하고 송신 커넥터 설정을 입력합니다.

그림 7: 송신 커넥터 설정

커넥터 설정을 저장합니다.

준수 관리>>저널 규칙으로 이동하여 저널 규칙을 구성하십시오.

"Send Journal Reports To" 필드에 사서함 이름과 IP 주소를 입력합니다.

메모:이 메일함은 주니퍼 ATP 어플라이언스 이메일 수집기 구성>시스템 프로필>이메일 수집기 웹 UI 페이지에 구성된 사서함 이름과 일치해야 합니다.

그림 8: 저널 규칙 설정

설정

이메일 컬렉터 구성에 대한 자세한 내용은 이메일 컬렉터 구성을 참조하십시오.

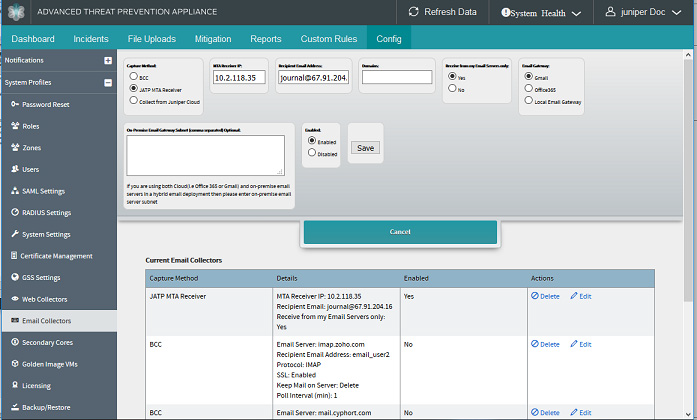

웹 UI에서 Exchange-Server 저널 폴링 구성

주니퍼 ATP 어플라이언스 Central Manager Config>Email규정 준수 관리>>저널 규칙 컬렉터 페이지로 이동하여 새 이메일 컬렉터 추가 버튼을 클릭하거나 현재 이메일 컬렉터 테이블에 나열된 기존 컬렉터에 대해 편집을 클릭합니다.

표시된 구성 필드에서 전자 메일 서버 [IP], 프로토콜, SSL, 사서함 이름, 암호, 폴링 간격(분), 서버에 메일 유지 및 사용과 같은 전자 메일 저널링 설정을 입력하고 선택합니다. [다음 그림 참조].

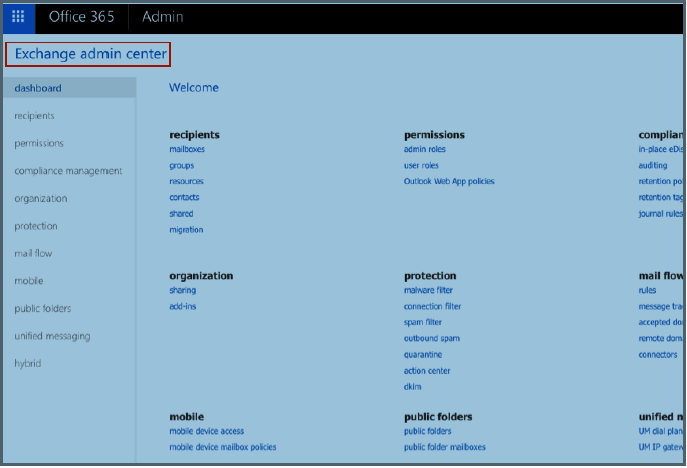

Office 365 저널링 구성

주니퍼 ATP 어플라이언스 이메일 완화를 위한 Office 365 저널링을 설정하려면 다음을 수행합니다.

Microsoft Office 365 관리 센터에 로그인합니다.

Office 365 관리 센터에서 관리 센터 > Exchange를 선택합니다.

그림 9: Microsoft Office 365 관리 센터로 이동

그림 10: Microsoft Office 365 관리 센터준수 관리 > 저널 규칙을 선택하십시오.

+ 기호를 클릭하여 새 저널 규칙을 추가합니다.

새 저널 규칙 양식 필드를 완료합니다.

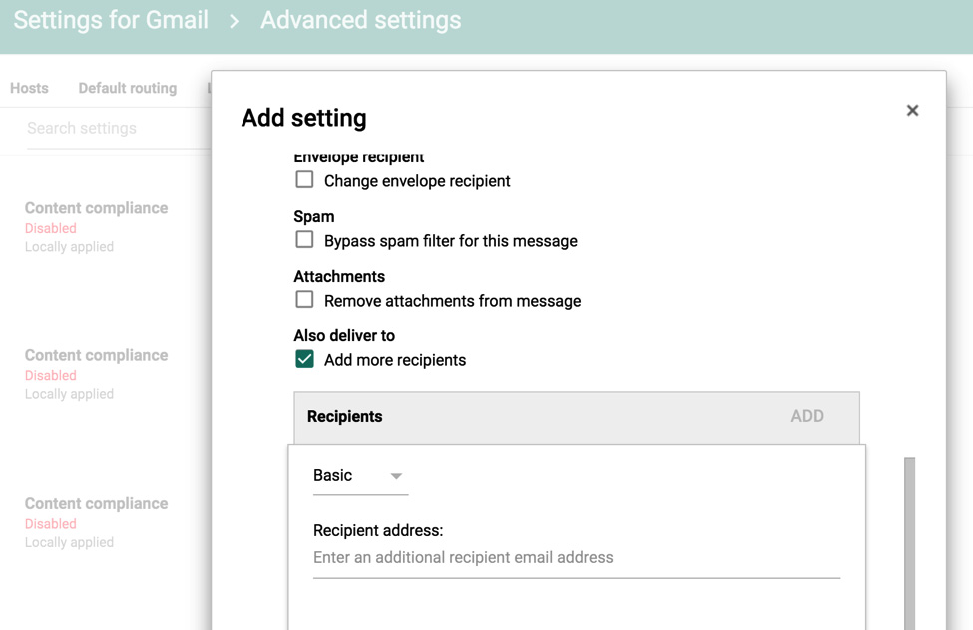

Gmail 저널링 구성

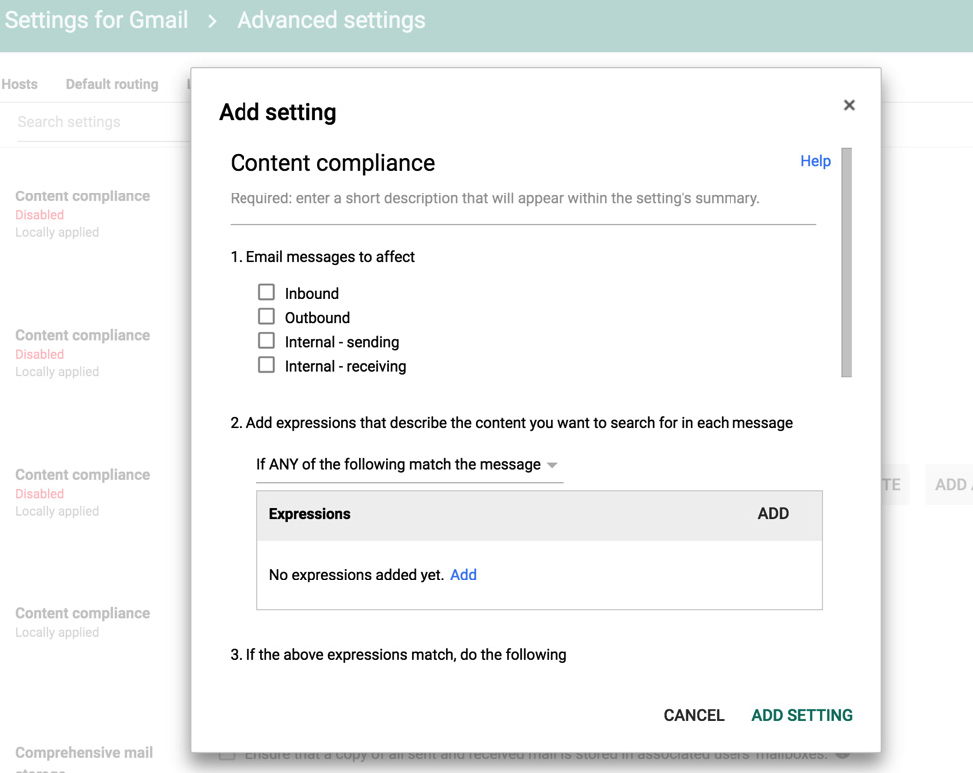

다음 절차에 따라 Gmail용 이메일 저널링을 구성합니다.

https://admin.google.com/AdminHome 에서 Google 관리 홈 사이트로 이동합니다.

Google 관리 콘솔 대시보드에서 Apps->G Suite->Gmail->Advanced 설정으로 이동합니다.

메모:고급 설정을 보려면 Gmail 페이지 하단으로 스크롤합니다.

규정 준수 섹션으로 이동하고 다른 규정 준수 규칙 추가를 클릭하여 주니퍼 ATP 어플라이언스 MTA로 딜리버리를 설정합니다.

그림 11: Google Gmail 관리 홈 저널링 설정

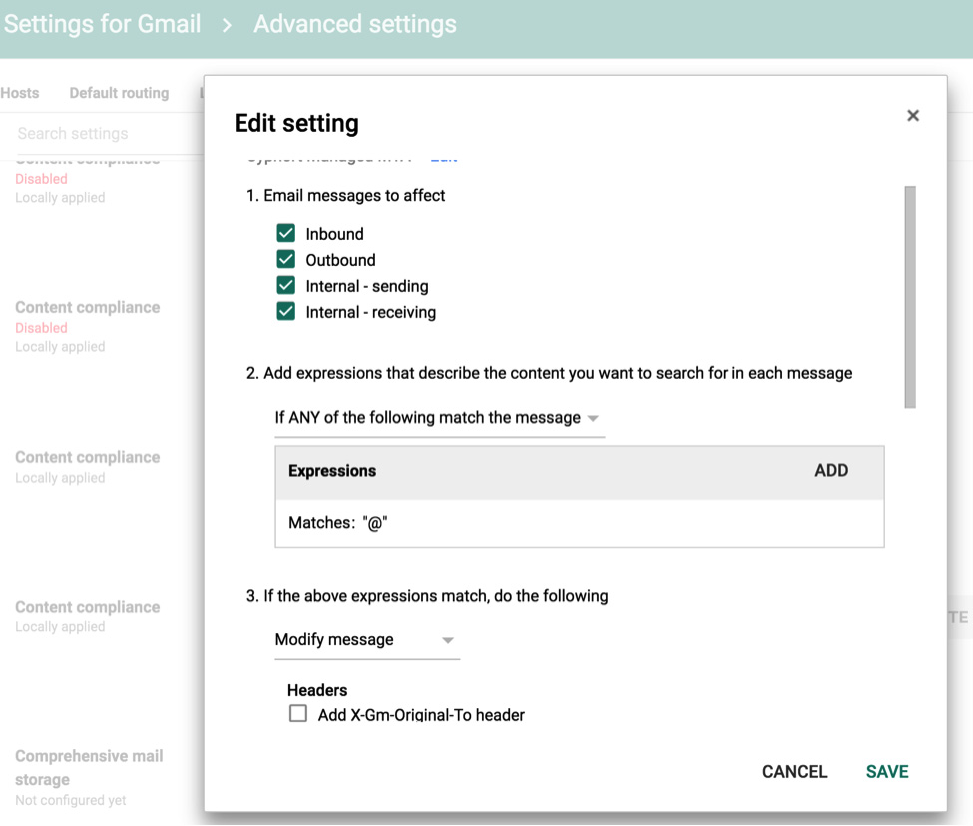

아래 샘플 스크린샷에 표시된 대로 옵션을 선택합니다(설정 1 및 2).

그림 12: 주니퍼 ATP 어플라이언스 MTA 에 필요한 저널링 기준

에 필요한 저널링 기준

수신자 정보(주니퍼 ATP 어플라이언스 MT)를 추가해야 합니다. 예: JATP_mta@FQDN 또는 JATP_mta@ip.

그림 13: 주니퍼 ATP 어플라이언스 MTA를 Gmail 수신자로 설정: JATP_mta@FQDN

이메일 탐지 완화 구성

주니퍼 ATP 어플라이언스에 대해 Gmail 및/또는 Office 365를 구성할 수 있습니다. 이메일 위협 이벤트 완화 완화 키를 사용하면 Gmail API 또는 Office 365 API를 사용하여 악성으로 탐지된 이메일을 격리할 수 있습니다.

다음 섹션의 Gmail 위협 완화 구성

Gmail 위협 완화 구성

Google Apps 도메인을 사용하는 엔터프라이즈 환경의 경우 Google Apps 도메인 관리자는 Google Apps 도메인의 사용자를 대신하여 애플리케이션이 사용자 데이터에 액세스하도록 승인할 수 있습니다. 도메인의 사용자를 대신하여 데이터에 액세스할 수 있도록 서비스 계정에 권한을 부여하는 것을 서비스 계정에 '도메인 전체 권한 위임'이라고도 합니다.

Gmail 서비스 계정에 도메인 전체 권한 위임

Gmail API 서비스 계정에 도메인 전체 권한을 위임하려면 먼저 Google API 서비스 계정 페이지에서 기존 서비스 계정에 도메인 전체 위임을 사용 설정하거나 도메인 전체 위임이 사용 설정된 새 서비스 계정을 만듭니다.

새 Gmail 서비스 계정을 만드는 방법은 다음과 같습니다.

Google API 서비스 계정 페이지로 이동합니다.

왼쪽 상단의 프로젝트(Project) 드롭다운 메뉴에서 기존 프로젝트(Project) 또는 새 프로젝트 만들기(Create A New Project)를 선택합니다.

그림 14: Google API 서비스 계정 페이지로이동

그림 15: 새 Google API 서비스 계정만들기

그런 다음 Google Apps 도메인의 관리 콘솔로 이동합니다.

컨트롤 목록에서 보안을 선택합니다. Security(보안)가 나열되지 않은 경우 페이지 하단의 회색 막대에서 More controls(추가 컨트롤)를 선택한 다음 해당 컨트롤 목록에서 Security(보안)를 선택합니다. 사용할 수 있는 컨트롤이 없는 경우 도메인의 관리자로 로그인해야 합니다.

옵션 목록에서 Show More(더 보기)를 선택한 다음 Advanced Settings(고급 설정)를 선택합니다.

Authentication(인증) 섹션에서 Manage API Client Access(API 클라이언트 액세스 관리)를 선택합니다.

클라이언트 이름 입력란에 서비스 계정의 클라이언트 ID를 입력합니다. 서비스 계정 페이지에서 서비스 계정의 클라이언트 ID를 찾을 수 있습니다.

One or More API Scopes(하나 이상의 API 범위) 필드에 애플리케이션에 액세스 권한을 부여해야 하는 범위 목록을 입력합니다. 예를 들어 애플리케이션에서 GMAIL API에 대한 도메인 전체 액세스 권한이 필요한 경우 https:// mail.google.com/ 를 입력합니다.

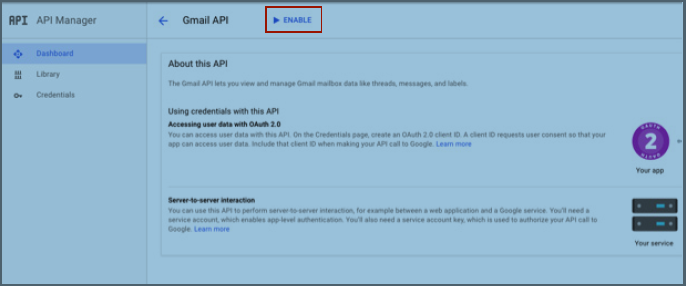

그림 16: Google API 대시보드액세스

Authorize(권한 부여)를 클릭합니다.

메모:Admin Console로 이동하고 관련 프로젝트에 대한 API Manager 아래의 대시보드에서 "API 사용"을 클릭하여 GMAIL API를 활성화해야 합니다. GMAIL API를 선택하고 사용을 클릭합니다.

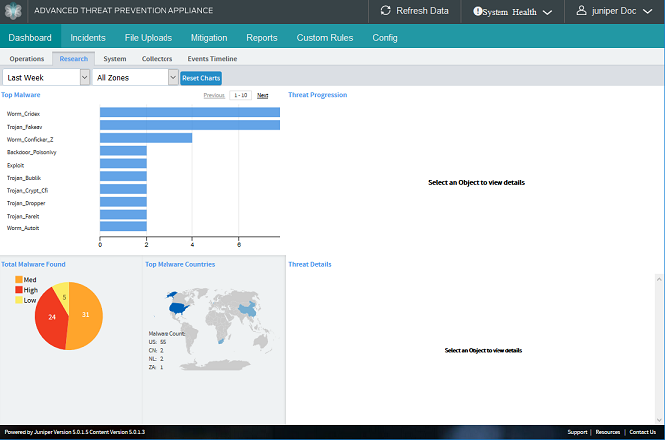

대시보드 보기 사용

Dashboard(대시보드) 탭에는 4개의 대화형 그래픽 하위 탭 Dashboards(대시보드)가 포함되어 있습니다.

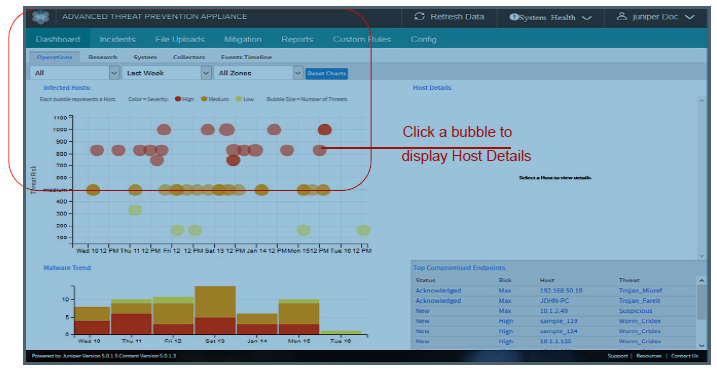

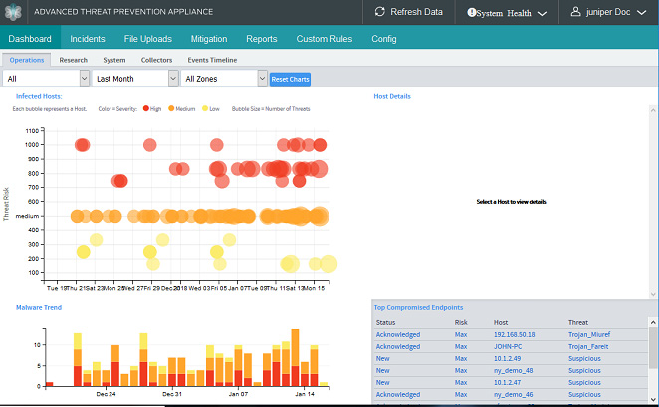

운영 대시보드는 감염된 호스트에 대한 멀웨어 통계(버블 차트 위협 보기)와 호스트 세부 정보, 트리거, 골든 이미지 침해(있는 경우) 및 상위 침해 엔드포인트를 포함한 추세를 보여줍니다.

리서치 대시보드는 이름별 상위 멀웨어와 발견된 총 멀웨어뿐만 아니라 호스트 IP 주소별 완전한 위협 세부 정보와 함께 엔터프라이즈 전체의 감염 및 다운로드(HTTP '"North-South" 및 SMB "East-West" 측면 모두)에 대한 멀웨어 진행 상황을 보여줍니다.

시스템 대시보드에는 분석된 프로토콜 트래픽, 현재 총 트래픽, 코어 사용률, 처리된 개체, 평균 분석 시간 및 멀웨어 개체 통계를 포함한 트래픽 및 성능 정보가 표시됩니다.

웹 및 이메일 컬렉터 대시보드에는 현재 총 트래픽, CPU 사용량의 척도로 주니퍼 ATP 어플라이언스 웹 및 이메일 트래픽 컬렉터 추세가 표시됩니다. 메모리 사용량, 분석된 개체 및 전반적인 위협. 또한 수집기 이름, IP 주소, 메모리, CPU, 디스크 통계, 총 현재 트래픽, 분석된 개체, 위협, 마지막으로 본 위협, 상태(온라인/오프라인) 및 활성화/비활성화 여부를 포함한 수집기별 그래픽 통계 플롯을 표시합니다.

이벤트 타임라인 대시보드에는 맬웨어 인시던트를 분류하고 조사하는 계층 1 및 계층 2 보안 분석가의 일상적인 워크플로에 중점을 둔 ATA(Advanced Threat Analytics) 데이터가 표시됩니다. 호스트 및 사용자 타임라인은 호스트 또는 사용자에게 발생한 이벤트에 대한 세부 정보 및 컨텍스트를 표시합니다. 탐지 전문가가 아닌 Tier 1 분석가는 몇 분 이내에 인시던트에 필요한 조치 과정을 쉽게 결정할 수 있습니다. ATA를 통해 분석가는 위협의 정확한 특성과 완화를 위해 계층 2 팀으로 에스컬레이션해야 하는 지능형 위협인지 여부를 확인할 수 있는 포괄적인 정보를 얻을 수 있습니다. 계층 2 분석가는 검증된 지능형 위협에 집중하고 ATA에서 제공하는 타임라인 보기를 사용하여 호스트 및 사용자에 대한 자세한 조사를 수행할 수 있습니다. 이러한 전체적인 정보 보기로 인해 위협 컨텍스트, 호스트 ID 및 최종 사용자 ID를 포함하는 풍부한 데이터를 대응 팀에 프로비저닝할 수 있으며, 이를 수동으로 데이터를 집계하거나 분석할 필요가 없습니다.

Operations Dashboard(운영 대시보드)는 위협 이벤트, 메트릭, 추세, 심각도 점수에 대한 통계적 묘사가 포함된 상황별 그래픽 위협 보기를 제공합니다. Collected Hosts(감염된 호스트) 섹션에는 버블 그래프로 선택한 기간 동안 모니터링되는 네트워크에서 관찰된 총 감염된 호스트 수와 총 인시던트 수가 보고되며, 버블 그래프는 각 버블이 위협을 나타내고 버블 크기는 위협 수를 나타냅니다.

Operations Dashboard(작업 대시보드)의 Zone(영역) 드롭다운은 하나 이상의 영역이 생성된 경우에만 표시됩니다. 모든 컬렉터는 처음에 "기본 영역"에 대해 지정되지만 Central Manager 웹 UI 구성>시스템 프로필>웹 컬렉터 페이지를 통해 공식적으로 할당해야 합니다.

Operations Dashboard Threat View 대화형 기능을 사용하여 선택한 호스트 또는 맬웨어 인시던트의 통계를 드릴다운할 수 있습니다.

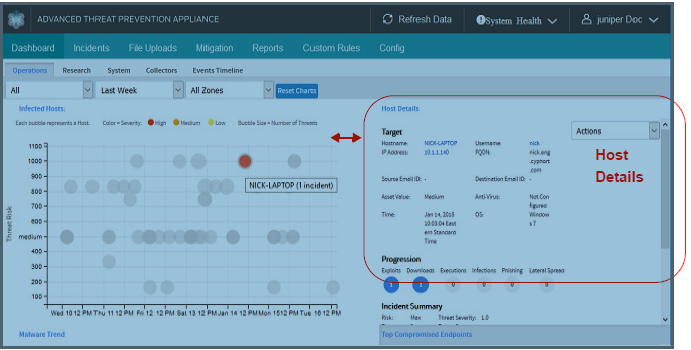

버블을 클릭하면 버블 그래프 오른쪽 섹션에서 호스트 세부 정보를 볼 수 있습니다.

거품 [host]를 두 번 클릭하여 선택한 호스트에 초점을 맞춘 인시던트 탭을 엽니다.

분석을 위해 맬웨어 파일을 제출하려면 인시던트 페이지에서 파일 업로드 옵션을 사용합니다.

자세한 내용은 다음을 참조하십시오.

위험 심각도 이해

SMB 내부망 탐지 보기

대시보드 보기 및 구성 요소와의 상호 작용

이 섹션에서는 대시보드(Dashboard) 탭의 대시보드 컴포넌트(Dashboard) 탭(운영, 연구, 시스템, 컬렉터 대시보드 탭)에 대해 설명하고 다양한 뷰와 조정 가능한 통계 및 디스플레이와 상호 작용하는 방법에 대해 설명합니다.

Operations Filter |

드롭다운 메뉴에서 사용 가능한 필터 중 하나를 선택하여 위협 요소 보기 결과 필터링: 모두 | 신규만 | Ack'd & 진행 중 | 완성하다 |

드롭다운 메뉴에서 선택합니다. |

Time Period (운영 대시보드, 리서치 대시보드, 시스템 대시보드, 컬렉터 대시보드, 이벤트 타임라인) |

모든 대시보드 그래프는 테이블 맨 위에 있는 드롭다운 메뉴에서 선택한 기간별로 동기화됩니다. 기간 옵션은 다음과 같습니다. 지난 24시간 지난주 지난달 지난 3개월 작년 |

드롭다운 메뉴에서 선택합니다. |

Reset Charts (Malware 대시보드 및 시스템 대시보드 모두) |

대시보드의 모든 그래프를 선택한 기간 동안 원래 상태로 재설정합니다. |

마우스 클릭 |

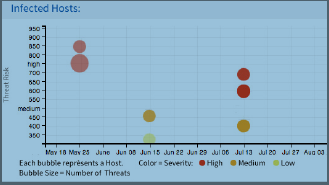

Infected Hosts (운영 대시보드) |

이 거품형 차트는 위협 보기의 핵심이며 지정된 기간 동안 감염된 모든 호스트를 나타냅니다. 하나의 버블은 감염된 호스트 하나를 나타냅니다. 차트의 x축은 기간을 나타냅니다. y축은 결정된 감염 중증도를 나타냅니다. 거품의 색상은 다음 스펙트럼을 따라 호스트에서 발견된 맬웨어의 계층화된 심각도를 나타냅니다. 높음(빨간색), 중간(주황색), 낮음(노란색) 거품의 크기는 호스트에서 발견된 맬웨어의 총 수를 나타냅니다.  |

거품 "호스트" 위로 마우스 가리키기

"IP/이름(X 위협)" 풍선 "호스트" 위로 마우스 클릭

|

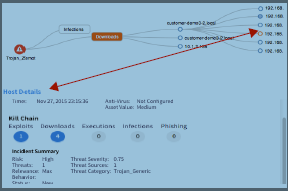

Host Details (운영 대시보드) |

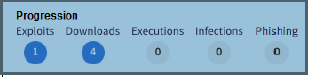

위협 보기 버블 그래프에서 개별 버블을 선택하면 멀웨어 대상, 킬 체인 단계 진행, 인시던트 요약 및 트리거에 대한 데이터를 포함하여 해당 호스트에 대한 호스트 세부 정보 데이터가 표시됩니다. 킬 체인 진행에는 더 많은 대화형 데이터가 포함되어 있습니다. |

마우스 클릭:

킬 체인 진행 버블을 클릭하면 특정 익스플로잇, 다운로드, 실행, 감염 및/또는 피싱에 대한 데이터가 표시되는 인시던트 페이지가 열립니다. |

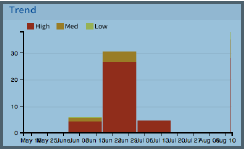

Malware Trend (운영 대시보드) |

지정된 시간 프레임의 특정 맬웨어에 대한 맬웨어 추세를 표시합니다.  |

Threat View(위협 보기) 거품 그래프에서 거품을 선택하여 Trend Malware(트렌드 멀웨어) 타임라인을 조정합니다. |

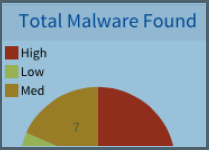

Total Malware Found (리서치 대시보드) |

맬웨어 심각도 백분율을 높음(빨간색), 중간(주황색) 및 낮음(노란색)으로 표시하는 원형 차트  |

상호 작용 없음 |

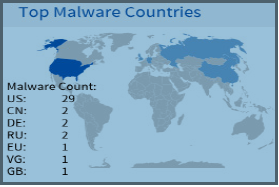

Top Malware Countries (리서치 대시보드) |

전 세계에서 현재 탐지된 맬웨어의 발생률을 보여주는 지리적 그래프입니다.  |

인시던트 세부 정보 페이지를 엽니다. |

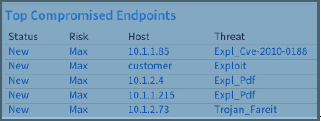

Top Compromised Endpoints (운영 대시보드) |

손상된 엔드포인트별 상태, 위험, 호스트 및 위협을 표시합니다..  |

상호 작용 없음 |

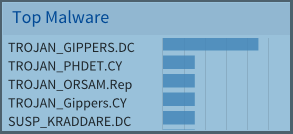

Top Malware (리서치 대시보드) |

선택한 기간 동안 맬웨어 이름별로 상위 맬웨어 인시던트 집합을 나열합니다. x축은 감염 수를 나타냅니다. Y축은 악성코드 이름입니다.  |

마우스 클릭: Top Malware(상위 악성코드) 그래프에서 악성코드 이름을 강조 표시하여 엔드포인트 호스트별로 해당 악성코드에 대한 위협 진행(Threat Progression)이 표시되는지 확인합니다. 위협 진행 상황에는 다음이 포함됩니다.

|

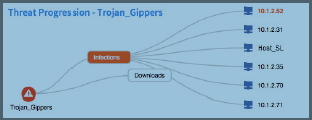

Threat Progression (리서치 대시보드) |

맬웨어 선택별 감염 및 다운로드에 대한 대화형 맵을 표시합니다.  엔터프라이즈 전체에서 연속된 호스트로의 다운로드는 아래 예에 나와 있습니다. |

마우스 클릭:

|

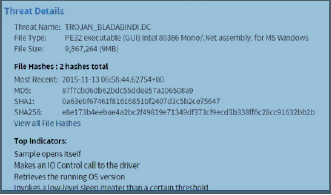

Threat Details (리서치 대시보드) |

현재 선택한 악성코드에 대한 일반화된 위협 세부 정보를 표시합니다. 그러나 위협 진행 맵에서 엔드포인트를 선택하면 디스플레이가 호스트 세부 정보를 제공하도록 조정됩니다.  |

마우스 클릭: 끝점 IP 주소를 클릭하여 해당 끝점에 대한 호스트 세부 정보를 표시합니다. 선택한 끝점의 원 글머리 기호를 클릭하면 주황색으로 바뀝니다.  |

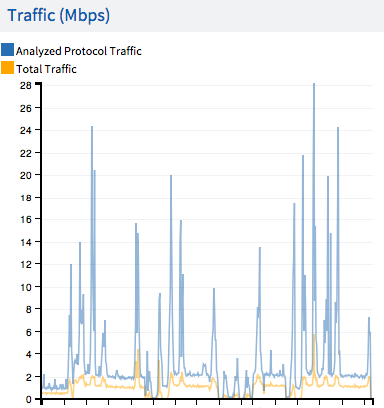

Traffic (시스템 대시보드) |

선택한 기간 내에 처리된 분석된 프로토콜 트래픽(Kbps)과 관련된 총 네트워크 트래픽을 표시합니다. x축은 월 단위의 기간을 나타냅니다. y축은 Kbps를 나타냅니다.  |

마우스 호버: 차트의 아무 부분이나 마우스를 가져갑니다. 마우스 포인터가 십자선으로 바뀝니다: 차트 내에서 마우스를 끌어 세 구성 요소 각각에 대한 간격(x축)을 변경합니다. |

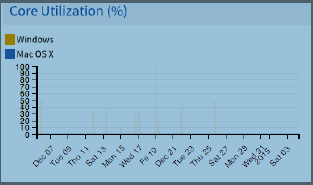

Core Utilization (%) (시스템 대시보드) |

|

마우스 호버: 차트의 아무 부분이나 마우스를 가져갑니다. 마우스 포인터가 십자선으로 바뀝니다: 차트 내에서 마우스를 끌어 세 구성 요소 각각에 대한 간격(x축)을 변경합니다. |

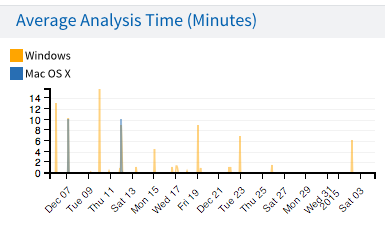

Average Analysis Time (분) (시스템 대시보드) |

|

마우스 호버: 차트의 아무 부분이나 마우스를 가져갑니다. 마우스 포인터가 십자선으로 바뀝니다: 차트 내에서 마우스를 끌어 세 구성 요소 각각에 대한 간격(x축)을 변경합니다. |

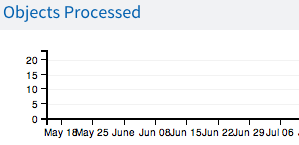

Objects Processed (시스템 대시보드) |

선택한 기간 내에 처리된 네트워크 개체를 표시합니다. x축은 월 단위의 기간을 나타냅니다. Y축은 개체 수를 나타냅니다.  |

마우스 호버: 차트의 아무 부분이나 마우스를 가져갑니다. 마우스 포인터가 십자선으로 바뀝니다: 차트 내에서 마우스를 끌어 세 구성 요소 각각에 대한 간격(x축)을 변경합니다. |

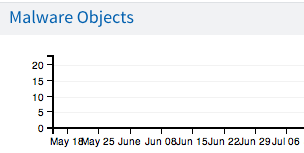

Malware Objects (시스템 대시보드) |

선택한 기간 내에 처리된 악성코드 개체를 표시합니다. x축은 월 단위의 기간을 나타냅니다. Y축은 개체 수를 나타냅니다.  |

마우스 호버: 차트의 아무 부분이나 마우스를 가져갑니다. 마우스 포인터가 십자선으로 바뀝니다: 차트 내에서 마우스를 끌어 세 구성 요소 각각에 대한 간격(x축)을 변경합니다. |

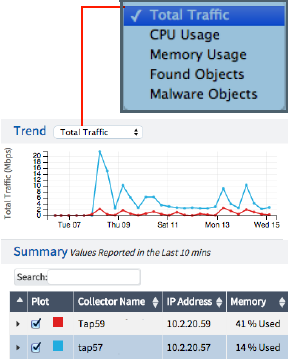

Trend (컬렉터 대시보드) |

수집기 활동 및 추세에 대한 통계를 표시합니다. 디스플레이 옵션은 Trend(추세) 드롭다운 메뉴에서 선택되며 Total Traffic(총 트래픽), CPU Usage(CPU 사용량), Memory Usage(메모리 사용량), Found Objects(발견된 개체) 및 Malware Objects(악성코드 개체)를 포함합니다  |

플롯 아래의 요약 테이블에서 추적할 컬렉터를 선택합니다. 값은 각 컬렉터에 대해 10분마다 업데이트됩니다. 열 플롯(Plot column(s)) 확인란을 클릭하여 선택한 컬렉터에 대한 그래픽 정보를 플롯합니다. |

Vendor (이벤트 타임라인 대시보드) |

보안 인프라에서 벤더를 선택하고 지정된 엔드포인트 IP, 호스트 이름, 사용자 이름 또는 이메일과 관련된 모든 이벤트를 확인합니다. |

|

위협 보기 재설정

Reset Charts(차트 재설정)를 클릭하여 Dashboard(대시보드)를 원래 all-hosts, all-threats(모든 위협) 상태로 재설정합니다.

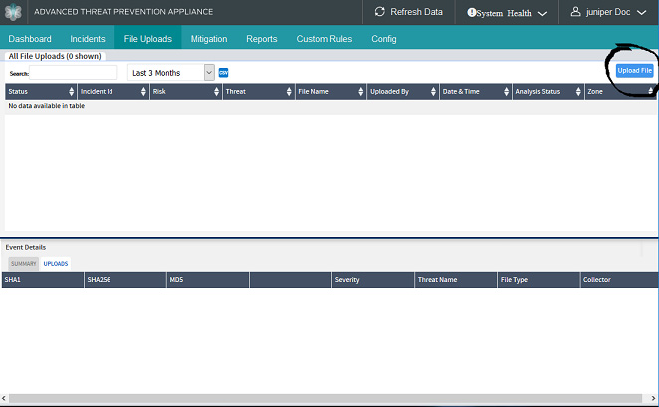

분석을 위해 멀웨어 파일 제출

File Uploads(파일 업로드) 탭에서는 분석을 위해 악성코드 파일을 업로드하는 메커니즘을 제공합니다. 멀웨어 분석 결과는 생성되어 세부 업로드 테이블에 표시되며, 여기에는 주니퍼 ATP 어플라이언스 API를 통해 멀웨어 분석을 위해 업로드된 모든 파일에 대한 결과도 포함됩니다.

의 맬웨어 분석 결과

의 맬웨어 분석 결과

파일 업로드 탭에는 업로드된 모든 파일 및 분석 결과(악성 및 양성)가 표시됩니다.

향상된 파일 업로드 API는 Carbon Black과 같은 타사 통합을 위한 추가 메타데이터를 허용하여 인시던트와의 원활한 통합을 제공합니다.

파일 업로드 API에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 HTTP API 가이드를 참조하십시오.

메타데이터를 사용할 수 있고 분석할 파일과 함께 업로드된 데이터 포인트(예: 대상 IP 주소, 대상 OS, 소스 주소 등)는 분석 프로필에서 이 메타데이터를 사용하여 실제 인시던트를 생성할 수 있습니다. 이 경우 이러한 파일 제출은 Traffic Collector가 다운로드를 직접 검사한 경우 사용 가능한 모든 정보를 포함하는 다운로드 유형의 인시던트를 인스턴스화할 수 있습니다.

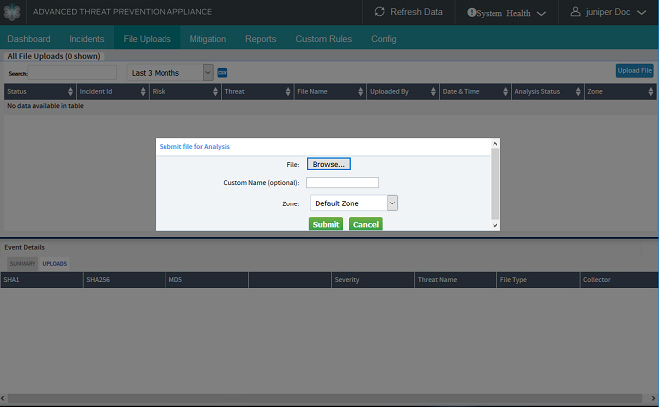

분석을 위해 파일을 업로드하려면

파일 업로드 탭을 클릭하고 "분석을 위해 파일 제출" 창에서 분석을 위해 업로드할 파일을 선택하고 파일 제출 버튼을 클릭합니다.

메모:분석을 위해 업로드할 수 있는 최대 파일 크기는 32MB입니다.

그림 20: 인시던트 탭에서 맬웨어 분석을 위한 파일 제출

맬웨어 분석을 위한 파일 제출

파일을 제출하면 SHA1이 표시됩니다.

파일 업로드 기능은 "file_submit" API를 호출한 다음 분석 후 API에서 반환된 결과를 Central Manager 웹 UI 파일 업로드 탭에 표시합니다. 결과는 인시던트 sha1sum 및 파일 이름과 함께 킬 체인 진행 지정: UP과 함께 인시던트 페이지 테이블에도 표시됩니다.

또한 주니퍼 ATP 어플라이언스 HTTP API를 직접 사용하여 분석할 파일을 제출하고 API JSON 출력을 통해 결과 및 인시던트 세부 정보를 얻을 수 있습니다. 자세한 내용은 주니퍼 ATP 어플라이언스 HTTP API 가이드를 참조하십시오.

맬웨어 분석을 위해 파일이 HTTP API에서 Core로 제출되는지 또는 Central Manager 파일 업로드 페이지를 통해 제출되는지 여부에 관계없이 분석 결과는 항상 파일 업로드 페이지에 표시됩니다.

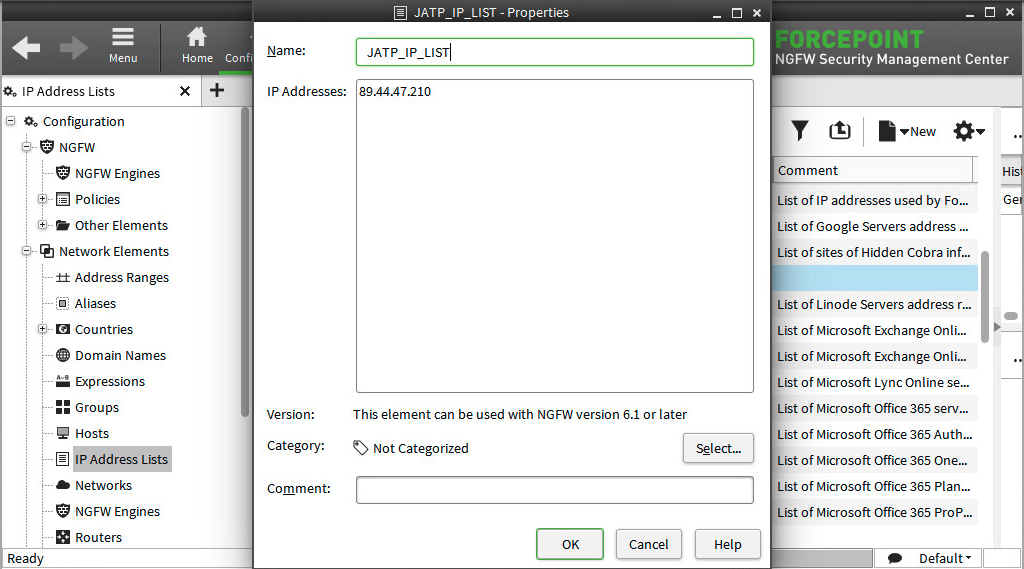

통합 구축을 위한 주니퍼 ATP 어플라이언스 구성

주니퍼 ATP 어플라이언스는 기존 엔터프라이즈 보안 인프라와 통합하고 이를 활용하도록 설계되었습니다. 주니퍼 ATP 어플라이언스 구성을 방화벽, 프록시, 보안 웹 게이트웨이, 기타 서비스 및 디바이스와 통합하려면 중앙 관리자 웹 UI 구성 탭 옵션을 사용해야 할 뿐만 아니라 통합을 완료하려면 다른 디바이스나 서비스의 웹 UI 또는 CLI에 액세스해야 합니다.

모든 주니퍼 ATP 어플라이언스 측 웹 UI 기반 구성 절차는 분산 방어 구성 장을 참조하십시오.

엔터프라이즈 네트워크 세그먼트를 주니퍼 ATP 어플라이언스 멀웨어 분석 및 방어 기술과 통합하려면 방화벽 자동 완화 구성을 참조하십시오.

바이러스 차단 정적 분석 통합은 바이러스 차단 통합 구성을 참조하십시오.

데이터 도용 사용자 지정 규칙을 구성하려면 바이러스 차단 통합 구성을 참조하십시오.

PAN 방화벽 자동 완화 통합에 대한 자세한 내용은 방화벽 자동 완화 구성을 참조하십시오.

주니퍼 SRX 방화벽 통합에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 웹 UI에서 영역 정의 SRX 구성 정의를 참조하십시오.

Cisco ASA 방화벽 자동 완화 통합에 대한 자세한 내용은방화벽 자동 완화 구성을 참조하십시오.

Check Point 방화벽 자동 완화 통합에 대해서는 방화벽 자동 완화 구성을 참조하십시오.

프록시 통합은 BlueCoat ProxySG 통합 구성을 참조하십시오.

Carbon Black 엔드포인트 완화 통합은 Carbon Black Response 엔드포인트 통합 구성을 참조하십시오.

Crowdstrike 엔드포인트 통합의 경우 Crowdstrike 엔드포인트 통합 구성을 참조하십시오.

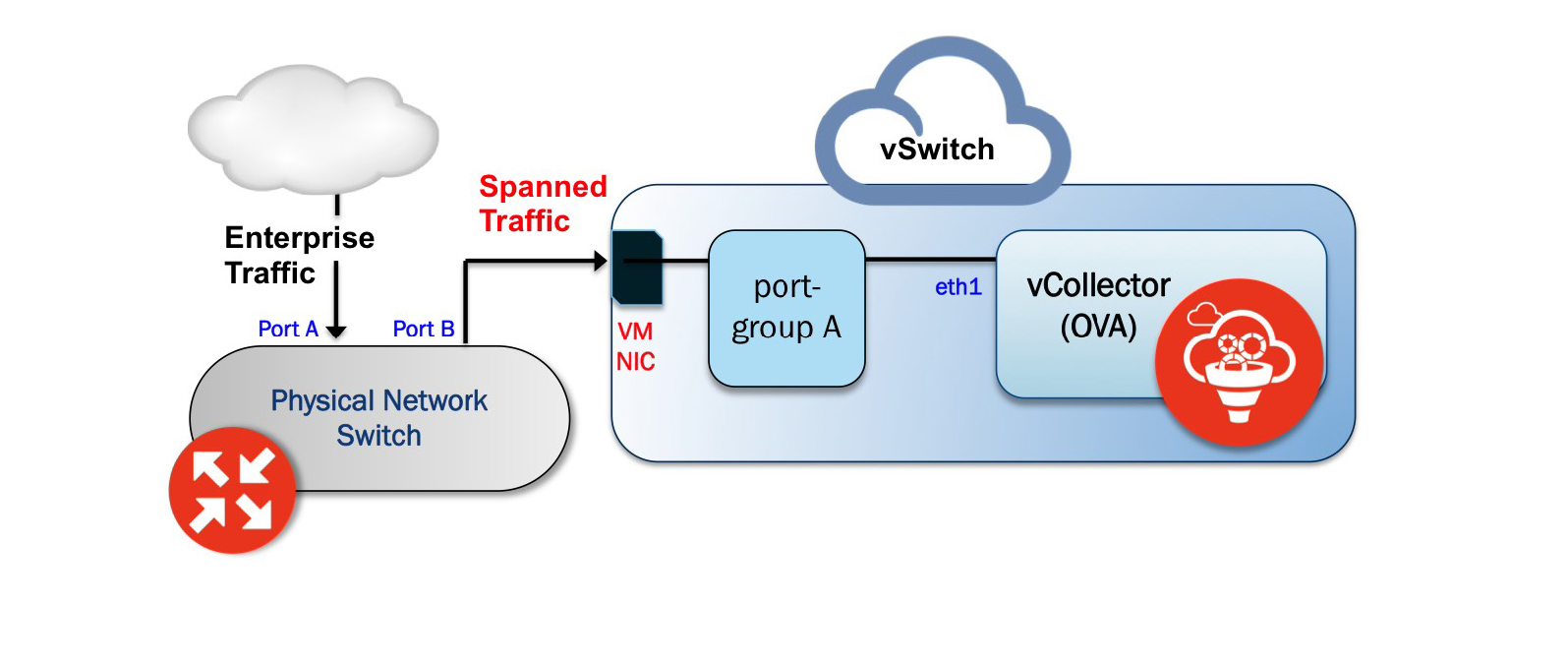

주니퍼 ATP 어플라이언스 SaaS 가상 컬렉터 구축

주니퍼 ATP 어플라이언스의 확장 가능한 구축 옵션에는 가상 머신에서 실행되는 개방형 가상 어플라이언스 또는 OVA(virtual collector) 제품인 vCollector(Virtual Collector) 제품이 포함됩니다. 특히, 주니퍼 ATP 어플라이언스 OVA 패키지 이미지는 씬 프로비저닝을 통해 vSphere용 VMware Hypervisor에 사용할 수 있습니다. 여기에는 주니퍼 ATP 어플라이언스 제품 지원 및 서비스에 대한 50Mbps, 100Mbps, 500Mbps, 1.0Gbps 및 2.5Gbps 가상 컬렉터 모델이 포함됩니다.

참고 항목: SaaS 가상 코어를 OVA로 배포.

OVF 패키지는 주니퍼 ATP 어플라이언스 가상 머신 템플릿 및 패키지를 설명하는 OVF 설명 파일(OVF 패키지에 대한 메타데이터 및 주니퍼 ATP 어플라이언스 소프트웨어 이미지)과 함께 단일 디렉터리에 포함된 여러 파일로 구성됩니다. 디렉토리는 OVA 패키지(내부에 OVF 디렉토리가 있는 tar 아카이브 파일)로 배포됩니다.

권장 사항: 주니퍼는 최상의 수집 결과를 위해 vCollector에 할당된 전용 물리적 NIC를 사용할 것을 권장합니다.

Virtual Collector 구축 옵션

네트워크 스위치 SPAN/TAP에 대해 두 가지 유형의 vCollector 배포가 지원됩니다.

물리적 스위치에서 vCollector로 확장되는 트래픽입니다. 이 경우 트래픽은 portA에서 portB로 확장됩니다. 주니퍼 ATP 어플라이언스 vCollector OVA가 포함된 ESXi가 portB에 연결되어 있습니다. 이 구축 시나리오는 위 그림에 나와 있습니다.

vCollector와 동일한 vSwitch에 있는 가상 머신의 트래픽입니다. 이 구축 시나리오에서는 vCollector가 포함된 vSwitch가 무차별 모드이므로 기본적으로 생성된 모든 포트 그룹도 무차별 모드가 됩니다. 따라서 무차별 모드의 port-groupA(vCollector)는 vCollector와 연결되고, port-groupB(vTraffic)는 무차별 모드가 아닌 트래픽을 나타내는 2개의 포트 그룹이 권장됩니다.

메모:vCollector와 동일한 vSwitch에 있지 않은 가상 시스템의 트래픽은 지원되지 않습니다. dedicated NIC adapter 또한 vCollector 구축에는 NIC가 필요합니다. 모든 트래픽을 수집하기 위해 무차별 모드의 가상 스위치에 NIC를 연결합니다. vSwitch가 무차별 모드인 경우 기본적으로 모든 포트 그룹은 무차별 모드에 배치되며 이는 다른 일반 VM도 불필요한 트래픽을 수신한다는 것을 의미합니다. 이에 대한 해결 방법은 다른 VM에 대해 다른 포트 그룹을 생성하고 무차별 모드 없이 구성하는 것입니다.

팁:가상 수집기를 구축하는 데 사용할 수 있는 두 가지 옵션(일반 및 소형 폼 팩터 수집기)은 다음과 같습니다. (1) vCenter를 사용하여 OVA 설치 방법을 사용합니다. (2) ESXi에 직접 설치하여 vCenter 없이 OVF + VMDK를 사용합니다. 두 번째 방법을 사용하여 vCollector를 배포하는 데 사용할 수 있는 마법사는 없습니다. CLI에서 컬렉터를 구성합니다. 가상 코어 설치의 경우 OVA/vCenter 방법만 사용할 수 있습니다.

프로비저닝 요구 사항

다음 표에서는 OVA vCollector 배포에 필요한 리소스 및 하드웨어 프로비저닝에 대해 자세히 설명합니다.

VM vCenter 버전 지원 |

권장 vCollector ESXi 하드웨어 |

vCollector CPU |

vCollector 메모리 |

|---|---|---|---|

VM vCenter Server 버전: 5.5.0 vSphere Client 버전: 5.5.0 ESXi 버전: 5.5.0 및 5.5.1 |

프로세서 속도 2.3-3.3GHz 가상 CPU만큼 많은 물리적 코어 수 하이퍼스레딩: 사용 또는 사용 안 함 |

CPU 예약: 기본값 CPU 제한: 무제한 하이퍼스레딩 코어 공유 모드: 없음(ESXi에서 하이퍼스레딩을 사용하도록 설정한 경우) |

메모리 예약: 기본값 메모리 제한: 무제한 |

VDS 및 DVS는 이 릴리스에서 지원되지 않습니다.

OVA vCollector 크기 조정 옵션

vCollector 배포에 사용할 수 있는 크기 조정 옵션은 다음과 같습니다.

모델 |

공연 |

vCPU 수 |

기억 |

디스크 스토리지 |

|---|---|---|---|---|

vC-v50M |

50Mbps의 |

1 |

1.5 기가바이트 |

16 기가바이트 |

vC-v100M |

100Mbps |

2 |

4 기가바이트 |

16 기가바이트 |

vC-V500M |

500Mbps |

4 |

16 기가바이트 |

512 기가바이트 |

vC-v1G |

1Gbps |

8 |

32 기가바이트 |

512 기가바이트 |

vC-v2.5G |

2.5Gbps |

24 |

64 기가바이트 |

512 기가바이트 |

모든 가상 배포를 위해 CPU와 메모리를 예약하는 것이 중요합니다.

OVA 구축에 대한 주니퍼 ATP 어플라이언스 트래픽 수집기 빠른 시작 가이드, vSwitch 설정 지침 및 VM에 주니퍼 ATP 어플라이언스 OVA를 설치하는 방법에 대한 정보를 참조하십시오.

OVA vCollector를 설치한 후 빠른 시작 설명서의 지침에 따라 주니퍼 ATP 어플라이언스 CLI 및 구성 마법사를 사용하여 웹 또는 이메일 vCollector를 구성하십시오.

두 개의 디스크가 구성된 가상 코어(AMI 또는 OVA)를 처음 부팅할 때 어플라이언스는 사용할 두 번째 디스크를 설정하는 데 시간이 걸립니다. 이 프로세스 중에는 아직 시스템을 사용할 준비가 되지 않았습니다. 이 프로세스는 최대 10분이 소요될 수 있습니다.

일부 구성 프로세스는 선택 사항이며 VM vSwitch의 OVA 배포 중에 여러 설정이 처리되므로 건너뛸 수 있습니다.

SaaS 가상 코어를 OVA로 구축

이제 주니퍼 ATP 어플라이언스의 확장 가능한 구축 옵션에 가상 머신에서 실행되는 오픈 가상 어플라이언스(OVA)로 가상 코어(vCore) 탐지 엔진 제품이 포함됩니다. 특히, 주니퍼 ATP 어플라이언스 OVA 패키지 이미지는 씬 프로비저닝을 통해 vSphere 5.1 및 5.5용 VMware Hypervisor에 사용할 수 있습니다. 이 릴리스는 주니퍼 ATP 어플라이언스 제품 지원 및 서비스에 대해 500Mbps 및 1.0Gbps 가상 코어 모델을 지원합니다.

OVF 패키지는 주니퍼 ATP 어플라이언스 가상 머신 템플릿 및 패키지를 설명하는 OVF 설명 파일(OVF 패키지에 대한 메타데이터 및 주니퍼 ATP 어플라이언스 소프트웨어 이미지)과 함께 단일 디렉터리에 포함된 여러 파일로 구성됩니다. 디렉토리는 OVA 패키지(내부에 OVF 디렉토리가 있는 tar 아카이브 파일)로 배포됩니다.

모든 가상 배포를 위해 CPU와 메모리를 예약하는 것이 중요합니다. OVA를 처음 구축할 때 기본적으로 더 작은 크기의 OVA가 구성됩니다. 크기 조정 가이드를 사용하여 CPU, 메모리 등을 원하는 대로 더 큰 크기로 늘립니다. 크기 조정 정보는 이전 페이지에 나와 있습니다.

소형 가상 컬렉터 옵션에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 Traffic Collector 빠른 시작 가이드를 참조하십시오.

VM에 주니퍼 ATP 어플라이언스 OVA를 설치하려면

주니퍼 지원 담당자가 지정한 위치에서 VMware vCenter에 액세스할 수 있는 데스크톱 시스템으로 주니퍼 ATP 어플라이언스 OVA 파일을 다운로드합니다. 선택적으로 vCenter를 사용하지 않도록 하려면 이 섹션의 끝에 있는 TIP를 참조하세요.

vCenter에 연결하고 File(파일)>Deploy OVF Template(OVF 템플릿 배포)을 클릭합니다.

Downloads(다운로드) 디렉토리를 찾아 OVA 파일을 선택한 후 Next(다음)를 클릭하여 OVF Template Details(OVF 템플릿 세부 정보) 페이지를 확인합니다.

다음을 클릭하여 최종 사용자 사용권 계약 페이지를 표시하고 검토합니다.

EULA에 동의하고 다음을 클릭하여 이름 및 위치 페이지를 확인합니다.

가상 코어의 기본 이름은 주니퍼 ATP 어플라이언스 가상 코어 어플라이언스입니다. 원하는 경우 가상 코어의 새 이름을 입력합니다.

vCore를 배포할 데이터 센터를 선택한 다음, 다음을 클릭하여 호스트/클러스터 페이지를 확인합니다.

vCore가 상주할 호스트/클러스터를 선택한 다음, 다음을 클릭하여 스토리지 페이지를 확인합니다.

vCore 가상 머신 파일의 대상 파일 스토리지를 선택한 다음, 다음을 클릭하여 디스크 포맷 페이지를 확인합니다. 기본값은 THIN PROVISION LAZY ZEROED이며, 스토리지 디바이스에 512GB의 여유 공간이 필요합니다. 씬 디스크 프로비저닝을 사용하여 처음에 디스크 공간을 절약하는 방법도 지원됩니다.

Next(다음)를 클릭하여 Network Mapping(네트워크 매핑) 페이지를 표시합니다.

vCore 인터페이스를 설정합니다.

관리(관리): 이 인터페이스는 관리 및 주니퍼 ATP 어플라이언스 트래픽 수집기와의 통신에 사용됩니다. CM 관리 네트워크 IP 주소에 연결된 포트 그룹에 대상 네트워크를 할당합니다.

Next(다음)를 클릭하여 Juniper ATP 어플라이언스 속성 페이지를 확인합니다.

DHCP 또는 정적 주소 지정을 위해 IP 할당 정책을 구성할 수 있습니다. -- 주니퍼는 정적 주소 지정을 사용할 것을 권장합니다. DHCP 지침을 보려면 12단계로 건너뜁니다. IP Allocation Policy as Static(IP 할당 정책 정적)의 경우 다음 할당을 수행합니다.

IP 주소: vCore에 대한 관리 네트워크 IP 주소를 할당합니다.

넷마스크: vCore에 대한 넷마스크를 할당합니다.

게이트웨이: vCore에 대한 게이트웨이를 할당합니다.

DNS 주소 1: vCore에 대한 기본 DNS 주소를 할당합니다.

DNS 주소 2: vCore에 대한 보조 DNS 주소를 할당합니다.

vCore의 검색 도메인 및 호스트 이름을 입력합니다.

주니퍼 ATP 어플라이언스 vCore 설정을 완료합니다.

새로운 주니퍼 ATP 어플라이언스 CLI 관리자 암호: CLI에서 vCore에 액세스하기 위한 암호입니다.

주니퍼 ATP 어플라이언스 vCore 설정을 완료합니다.

새로운 주니퍼 ATP 어플라이언스 CLI 관리자 암호: CLI에서 vCore에 액세스하기 위한 암호입니다.

주니퍼 ATP 어플라이언스 중앙 관리자 IP 주소: 가상 코어가 독립형(클러스터링이 활성화되지 않음) 또는 기본(클러스터링이 활성화됨)인 경우 IP 주소는 127.0.0.1입니다. 가상 코어가 보조인 경우 중앙 관리자 IP 주소는 기본 코어의 IP 주소가 됩니다.

주니퍼 ATP 어플라이언스 디바이스 이름: vCore에 대한 고유한 디바이스 이름을 입력합니다.

주니퍼 ATP 어플라이언스 디바이스 설명: vCore에 대한 설명을 입력합니다.

주니퍼 ATP 어플라이언스 디바이스 키 암호: vCore에 대한 암호를 입력합니다. Core/CM에 대해 Central Manager에 구성된 암호와 동일해야 합니다. Next(다음)를 클릭하여 Ready to Complete(완료 준비) 페이지를 확인합니다.

먼저(다음) CPU 및 메모리 요구 사항(vCore 모델에 따라 500Mbps 또는 1Gbps)을 수정해야 하므로 배포 후 전원 켜기 옵션을 선택하지 마세요. 크기 조정 정보는 OVA vCollector 크기 조정 옵션 참조.

vCPU 수 및 메모리를 구성하려면 다음을 수행합니다.

vCore의 전원을 끕니다.

vCore -> Edit Settings를 마우스 오른쪽 단추로 클릭합니다.

하드웨어 탭에서 메모리를 선택합니다. 오른쪽의 메모리 크기 조합 상자에 필요한 메모리를 입력합니다.

하드웨어 탭에서 CPU를 선택합니다. 오른쪽에 필요한 수의 가상 CPU 조합 상자를 입력합니다. 딸깍 하는 소리 OK 설정합니다.

CPU 및 메모리 예약 구성:

CPU 예약의 경우: vCore-> 설정 편집을 마우스 오른쪽 단추로 클릭합니다.

리소스 탭을 선택한 다음, CPU를 선택합니다.

예약에서 VM에 대해 보장된 CPU 할당을 지정합니다. vCPU 수 *프로세서 속도에 따라 계산할 수 있습니다.

메모리 예약의 경우: vCore -> 설정 편집을 마우스 오른쪽 단추로 클릭합니다.

Resources(리소스) 탭에서 Memory(메모리)를 선택합니다.

예약에서 VM에 대해 예약할 메모리 양을 지정합니다. 크기 조정 가이드에 지정된 메모리와 동일해야 합니다.

하이퍼스레딩을 사용하는 경우 다음 항목을 선택합니다.

vCore -> Edit 설정을 마우스 오른쪽 단추로 클릭합니다.

리소스 탭에서 고급 CPU에 대해 HT 공유: 없음을 선택합니다.

가상 코어(vCore)의 전원을 켭니다. 참고: 나중에 참조할 수 있도록 허용 목록 규칙은 백업할 정상적인 서비스 종료에 의존합니다. VM 또는 Virtual Core의 전원을 직접 끄면 규칙을 저장할 수 없으므로 현재 허용 목록 상태가 손실됩니다.

CLI에 로그인하고 서버 모드 "show uuid" 명령을 사용하여 UUID를 가져옵니다. 주니퍼 ATP 어플라이언스로 전송하여 라이선스를 받으십시오.

OVA가 다른 가상 보조 코어 생성에 복제되면 Central Manager Appliance 테이블의 열 "id" 값은 기본적으로 동일합니다. 관리자는 UUID를 고유하게 만들기 위해 UUID를 재설정해야 합니다. 새로운 가상 코어 CLI 명령 "set id"를 사용하여 CLI의 코어 모드에서 복제된 가상 코어의 UUID를 재설정할 수 있습니다. 새로운 코어 모드 "set id" 및 "show id" 명령을 검토하려면 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오.

소프트웨어 및 보안 컨텐츠의 업그레이드는 Central Manager 웹 UI 구성>시스템 설정>시스템 설정 페이지에서 업그레이드를 구성하면 자동으로 수행됩니다.

자동 업그레이드를 활성화하려면 시스템 설정 페이지에서 "소프트웨어 업데이트 사용" 및/또는 "콘텐츠 업데이트 사용" 옵션을 선택합니다.

모든 주니퍼 ATP 어플라이언스 구성 요소의 모든 자동 업데이트는 주니퍼 ATP 어플라이언스 코어에 의해 조정되고 구현됩니다. 지속적인 업데이트는 정기적인 일정에 따라 수행됩니다.

코어 소프트웨어 및 컨텐츠 업데이트(사용하도록 설정된 경우)는 30분마다 사용 가능한 업데이트를 확인하고 새 파일을 수집기 및/또는 보조 코어로 푸시합니다.

코어 폭발 엔진 이미지 업그레이드 검사는 매일 자정에 발생합니다.

허용 목록 없이 업그레이드

주니퍼 ATP 어플라이언스는 운영 공간을 지속적으로 줄이고 있으며 업그레이드, 텔레메트리, 콘텐츠 업데이트 및 기타 서비스를 위해 광범위한 허용 목록 외부 IP 주소 세트를 더 이상 필요로 하지 않습니다.

특정 서비스에 대해 이전에 열렸던 방화벽 포트는 릴리스 업그레이드가 완료된 후 닫을 수 있습니다.

대부분의 최신 방화벽은 도메인 허용 목록을 지원합니다.

고객은 HTTPS(포트 443)에서 Core/CM 디바이스*(수집기 아님)에 대한 아웃바운드 액세스만 선택적으로 허용할 수 있습니다. 이 경우 도메인 허용 목록이 필요하지 않습니다.

*주니퍼 ATP 어플라이언스는 샌드박스 폭발 시 킬 체인 상관 관계를 허용하기 위해 코어/CM 어플라이언스(또는 올인원)에 대해 제한 없는 아웃바운드 통신을 허용할 것을 항상 권장해 왔습니다.

포트 443의 포괄적인 허용 목록에 대해 우려하는 고객은 허용 목록을 Amazon AWS 및 S3 CIDR로만 제한할 수 있지만 이는 여전히 IP 주소의 범위가 상당히 넓습니다.

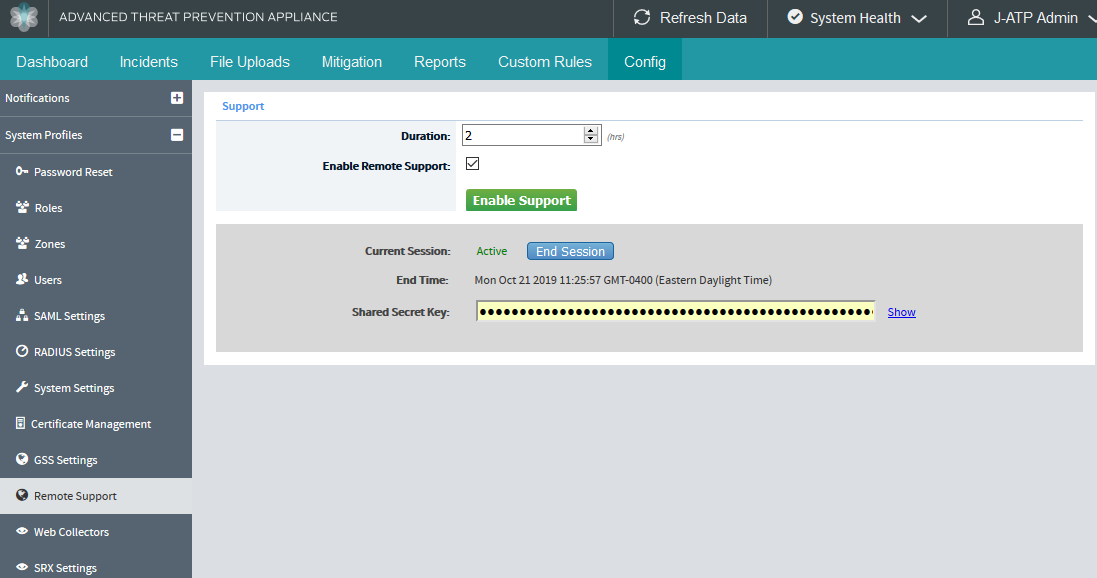

주니퍼 ATP 어플라이언스 원격 지원에 대한 정보

원격 지원을 활성화하면 주니퍼 기술 지원 부서가 고객 사이트의 주니퍼 ATP 어플라이언스에 SSH로 연결하여 문제 해결 작업을 수행할 수 있습니다. 주니퍼 지원 계정은 Central Manager 웹 UI(구성> 시스템 프로필>원격 지원) 또는 CLI(아래 지침 참조)를 통해 비활성화할 수 있습니다.

주니퍼 지원 계정 및 원격 지원에 대한 다음 사항에 유의하세요.

주니퍼 지원 계정은 제품 설치 중 CM Web IU에서 제품 라이선스 키를 업로드하는 경우에만 생성됩니다.

라이선스를 수동으로 추가해도 지원이 활성화되지 않습니다.

Putty를 SSH 클라이언트로 사용하는 경우 SSH 작업에는 항상 최신 버전의 Putty를 사용합니다.

업그레이드 후에는 기존 주니퍼 지원 계정이 유지됩니다. 아무 조치도 필요하지 않습니다.

활성화된 주니퍼 지원 계정을 비활성화하면 변경 사항이 연결된 컬렉터 및 보조 코어 Mac OSX 감지 엔진에 자동으로 전파됩니다.

AMI, OVA 또는 ISO에서 시스템을 설치하는 경우 지원 암호는 기본적으로 활성화되지 않고 라이센싱 중에 설정된 다음 수동으로 활성화됩니다. 주니퍼 ATP 어플라이언스 AMI, OVA 또는 ISO 소프트웨어를 설치할 때 먼저 라이선스를 업로드한 다음 주니퍼 지원을 활성화하십시오.

원격 지원 계정 관리

원격 지원 계정 활성화

UI 또는 CLI에서 원격 지원 계정을 활성화할 수 있습니다.

UI에서 원격 지원 계정 활성화

웹 UI에서 지원 계정을 활성화하려면:

Config > System Profiles(시스템 프로필>원격 지원)를 선택합니다.

Remote Support(원격 지원) 페이지에서 Enable Remote Support(원격 지원 활성화 ) 옵션을 선택합니다.

Duration(기간) 필드에 세션의 기간(시간)을 입력합니다.

지원 활성화를 클릭합니다.

지원 암호는 두 개의 비밀 키를 사용하여 생성됩니다.

원격 지원이 활성화되면 주니퍼 지원은 ATP 어플라이언스 디바이스에서 하나의 키를 자동으로 획득합니다.

다른 키는 주니퍼 네트웍스에서 제공합니다.

원격 지원을 사용하도록 설정하면 그림 22와 같이 UI가 새로 고쳐지고 새 비밀 키가 표시됩니다. 비밀 키는 모든 지원 세션에 대해 고유합니다.

ATP 어플라이언스가 프라이빗 모드인 경우 주니퍼 지원은 ATP 어플라이언스 디바이스 비밀 키를 자동으로 가져올 수 없습니다. 비밀 키는 주니퍼 지원 팀과 수동으로 공유해야 합니다.

세션이 만료되기 전에 종료하거나 세션이 자체적으로 만료되는 경우 동일한 키를 사용하여 세션을 연장할 수 있는 15분의 유예 기간이 있지만 새 세션을 열 수는 없습니다. 유예 기간이 만료되면 세션에서 자동으로 로그아웃됩니다.

CLI에서 원격 지원 계정 활성화

CLI에서 지원 계정을 활성화하려면 다음을 수행합니다.

T CLI에 로그인하고 서버 모드를 입력한 다음 set cysupport enable on 명령을 사용합니다.

user:core# (server)# set cysupport enable on

원격 지원 기간을 시간 단위로 입력합니다.

Remote support duration (In Hours): 4 Juniper Support User account enabled successfully!

CLI에서 비밀 키를 가져와야 하는 경우 명령을 사용합니다 show remote-access-key .

user:core# (server)# show remote-access-key

CLI에서 주니퍼 지원 상태를 확인하려면 show support 명령을 사용합니다.

user:core# (server)# show support

암호 활성화, 비활성화 또는 재설정과 같은 주니퍼 지원 변경 사항(새로 설치된 라이선스 키에 의해 트리거된 변경 사항 포함)이 Collector 또는 Mac OSX Secondary Core에 적용되려면 최대 5분이 소요될 수 있습니다.

관리자 암호 재설정

관리자 암호를 복구하려면 어플라이언스에 물리적으로 액세스할 수 있어야 합니다. 관리자 암호는 원격으로 재설정할 수 없습니다.

이름이 "recovery"인 사용자는 암호 없이 어플라이언스에 로그인할 수 있으며 관리자 암호를 재설정하는 명령을 포함하여 제한된 양의 명령을 입력할 수 있습니다.

CLI를 사용하여 관리자 암호를 복구하려면 다음을 수행합니다.

로그인하라는 메시지가 표시되면 어플라이언스에 사용자 이름 복구를 입력하고 Enter 키를 누릅니다.

user login: recovery ******************************************************************* Juniper Networks Advanced Threat Prevention Appliance ******************************************************************* Welcome recovery. It is now Wed Jan 01 12: 00:00 PDT 2020 user:Core# exit help history reset-admin-password

암호가 필요하지 않으므로 복구 사용자는 디바이스에 자동으로 로그인됩니다.

reset-admin-password암호를 재설정하려면 명령을 입력합니다.user:Core# reset-admin-password

복구 사용자가 사용할 수 있는 다른 명령은 exit, help 및 history입니다.

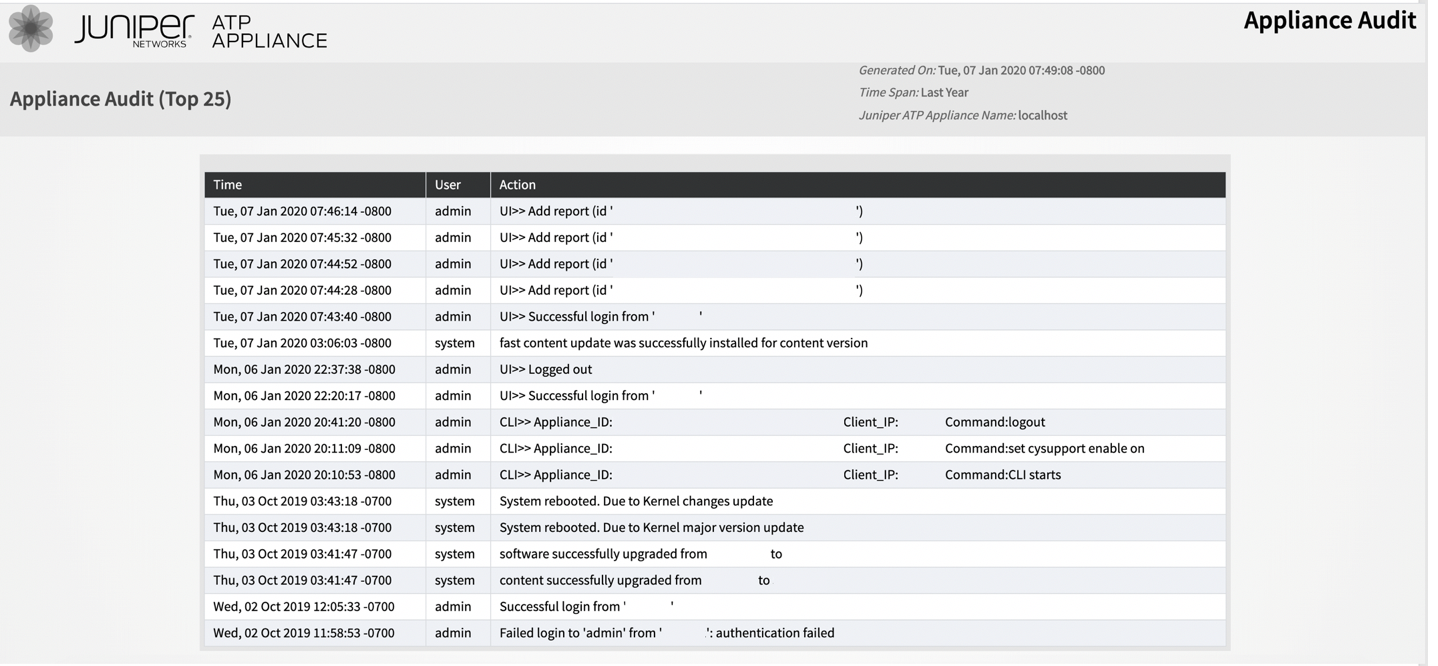

감사 로그에서 UI 사용자를 보는 것 외에도 이제 웹 UI의 보고서 아래에 있는 감사 로그에서 관리자 및 recovery-admin CLI 사용자도 볼 수 있습니다. 자세한 내용은 감사 로그 표시 UI 또는 CLI 액세스를 참조하십시오.

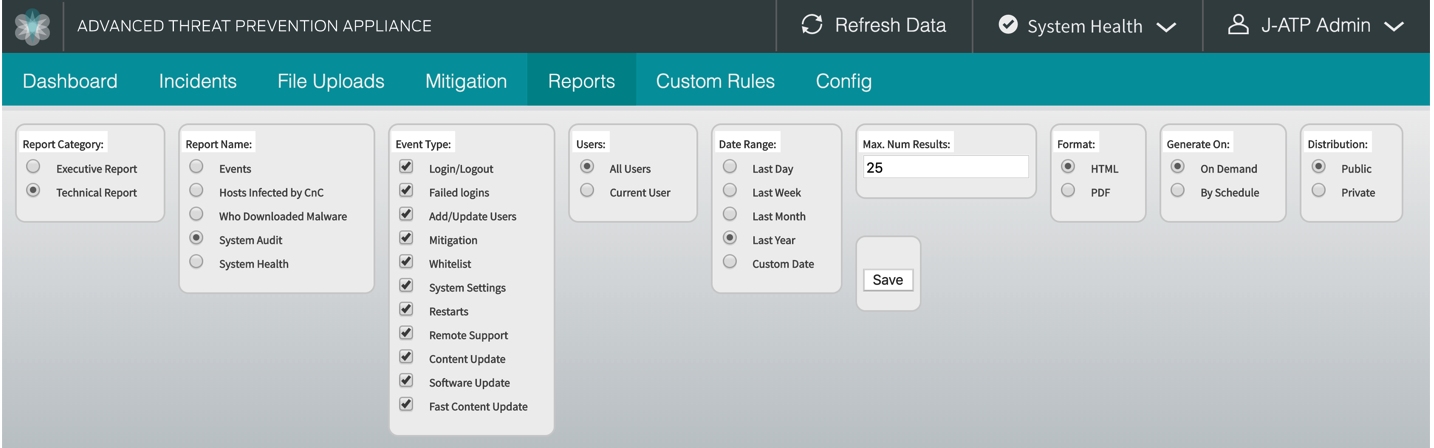

감사 로그 표시 UI 또는 CLI 액세스

UI 감사 로깅 외에도 코어 및 수집기 CLI 활동 감사 로깅이 있습니다. 로그 데이터와 함께 작업이 UI 또는 CLI에서 수행되었는지 확인할 수 있습니다. 그림 24를 참조하십시오.

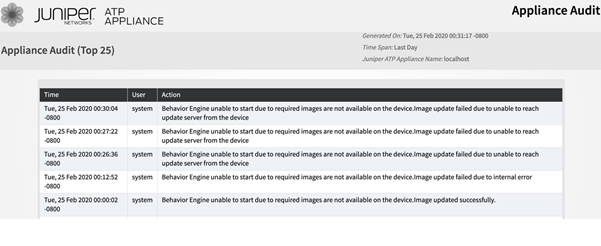

표준 모드 또는 개인 모드에서 수행된 소프트웨어 업데이트, 정적 콘텐츠 업데이트 및 빠른 콘텐츠 업데이트에 대한 감사 로그도 볼 수 있습니다. 그림 23을 참조하십시오.

이러한 로그는 ATP 어플라이언스 UI 포털의 보고서 탭 및 시스템 로그 서버(이전 UI 감사 로그와 동일)에서 사용할 수 있습니다.

생성

생성

ATP 어플라이언스의 시스템 상태 확인

이 섹션에서는 ATP 어플라이언스 기기에 상태 문제가 있는지 여부를 확인하는 방법에 대해 설명합니다.

ATP 어플라이언스 시스템 상태를 확인하려면:

ATP 어플라이언스 UI에 로그인합니다.

딸깍 하는 소리 시스템 상태 페이지의 오른쪽 상단 모서리에 있는 옵션.

다음과 같은 서비스가 표시됩니다.

비헤이비어 엔진

정적 엔진

상관

인터넷

웹 수집기

2차 코어

서비스가 다운되었는지 확인합니다(빨간색 느낌표 찾기). 모든 표시등에는 시스템 상태가 양호함을 나타내는 녹색 확인 표시가 표시되어야 합니다. 빨간색 표시기가 표시되면 문제 해결 작업이 필요합니다.

[Behavior Engine], [Static Engine] 또는 [Correlation]이 다운된 경우 시스템 대시보드에서 코어 사용률 또는 처리된 개체가 갑자기 급증하는지 확인합니다. 또한 자동 업데이트 중에 이러한 모든 프로세스가 다시 시작되므로 상태가 빨간색으로 표시되면 10분 정도 기다린 다음 다시 로그인하여 상태가 녹색인지 확인하십시오.

경우에 따라 호환되는 이미지를 사용할 수 없거나, 업데이트 서버에 연결할 수 없거나, 디스크 공간이 부족하여 동작 엔진이 다운될 수 있습니다. 행동 엔진의 상태와 이미지 다운로드를 확인할 수 있습니다.

일반 모드에서는 이미지 다운로드 및 행동 엔진의 상태를 확인할 수 있습니다. 또한 디바이스에서 동작 엔진을 시작하는 데 필요한 이미지의 가용성을 볼 수 있습니다. 호환되는 이미지를 사용할 수 없어 동작 엔진이 시작되지 않는 경우 그림 25와 같이 Start Update 버튼을 클릭하여 이미지 업그레이드를 즉시 시작하거나 예약된 간격으로 자동 업그레이드를 기다릴 수 있습니다.

그림 25: 주문형 이미지 업그레이드

프라이빗 모드에서 고객은 ATP 어플라이언스 UI 또는 CLI를 사용하여 필요한 이미지를 업로드할 수 있습니다. 업로드된 이미지가 감사되고 감사 상태가 표시됩니다. 샘플 상태 메시지는 그림 26에 나와 있습니다.

그림 26: 감사 상태

이미지 업데이트에 대한 로그를 보려면 보고서 섹션으로 이동하여 보고서 범주를 기술 보고서 로, 보고서 이름을 시스템 감사로, 이벤트 유형을 소프트웨어 업데이트로 선택합니다.

인터넷 상태가 빨간색이면 ATP 어플라이언스 관리 IP 주소에 포트 443이 *.cloud.cyphort.com 로 열려 있는지 확인합니다.

Web Collectors의 상태가 빨간색이면 Collectors 대시보드를 확인합니다. 각 컬렉터 옆에 있는 삼각형을 클릭하여 다운된 컬렉터의 서비스를 확인합니다.

보조 코어가 빨간색이면 온라인 상태이고 ATP 어플라이언스에서 연결할 수 있는지 확인합니다.

대체 분석 엔진 인터페이스 구성

코어 분석 엔진의 탐지 절차 중에 네트워크 개체가 폭발하면 일부 네트워크 개체가 악성 CnC 서버에 대한 네트워크 트래픽을 생성합니다. 대체 배기 옵션으로 다른 네트워크를 통해 CnC 관련 생성 트래픽을 전송하기 위해 기본 및/또는 보조 코어(Mac Mini) 또는 가상 코어에 대해 옵션인 eth2 인터페이스를 구성할 수 있습니다.

SSH 허니팟 요구 사항에 대한 주니퍼 ATP 어플라이언스 빠른 시작 가이드에서 모든 구축 전제 조건을 검토하십시오

SSH 허니팟 기능은 엔터프라이즈 네트워크의 SSH 서버에 연결하려는 모든 시도를 감지합니다.

고객 엔터프라이즈 네트워크 내에 구축된 허니팟을 사용하여 근거리 통신망의 다른 시스템을 감염시키거나 공격하려는 맬웨어에 의해 생성된 네트워크 활동을 탐지할 수 있습니다. 시도된 SSH 로그인 허니팟은 측면 확산 감지를 보완하는 데 사용됩니다. 고객 트래픽 컬렉터에 여러 개의 허니팟을 구축할 수 있으며, 여기서 이벤트 정보가 처리를 위해 주니퍼 ATP 어플라이언스 코어로 전송됩니다. 고객은 원하는 로컬 네트워크에 허니팟을 배치할 수 있습니다.

무차별 암호 대입 SSH 진입을 시도하거나 "루트" 계정에 대한 대상 SSH 액세스를 실행하려는 악의적인 행위자도 주니퍼 ATP 어플라이언스 SSH 허니팟 기능에 의해 탐지됩니다.

주니퍼 ATP 어플라이언스 Central Manager 웹 UI 인시던트 탭에는 SSH 허니팟 기능에 대한 결과가 포함되어 있습니다.

SSH 허니팟 탐지 결과는 Central Manager 웹 UI 인시던트 페이지에 표시되며 생성된 보고서에 포함됩니다. 허니팟 탐지 이벤트를 위해 주니퍼 ATP 어플라이언스 GSS로 전송되는 데이터에는 "위협 대상" 및 타임스탬프와 함께 시도된 모든 "SSH 세션"(사용자 이름 및 비밀번호 포함)에 대한 세부 정보가 포함됩니다.

SSH 허니팟 내부망 탐지를 설정하기 위한 요구 사항:

허니팟 수집기에 최소 4개의 인터페이스(eth0, eth1, eth2, eth3 [honeypot])가 있는지 확인합니다.

네트워크에 SSH 서버 배치

서버에 연결하려는 모든 시도 기록

주니퍼 ATP 어플라이언스 CLI에서 SSH 허니팟 기능을 활성화합니다

주니퍼 ATP 어플라이언스 소프트웨어를 업그레이드하는 동안 허니팟 기능을 활성화하는 경우 가상화 에뮬레이터가 올바른 버전으로 완전히 업데이트되도록 업그레이드를 두 번 수행해야 합니다.

메모:SSH 허니팟 탐지는 TAP 모드 수집기 구축과 관련이 없습니다.

SSH 허니팟 인시던트를 구성하고 모니터링하려면,

SSH 허니팟 구성에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오.

모든 아웃바운드 컬렉터 트래픽에 eth3 포트를 사용하는 방법에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 트래픽 수집기 빠른 시작 가이드를 참조하십시오.