사용자 지정 로그 수집

사용자 지정 로그 수집은 주니퍼 ATP(Advanced Threat Prevention) 소프트웨어 릴리스 버전 5.0.4에서 도입되었습니다.

사용자 지정 로그 수집 정보

사용자 지정 로그 수집 개요

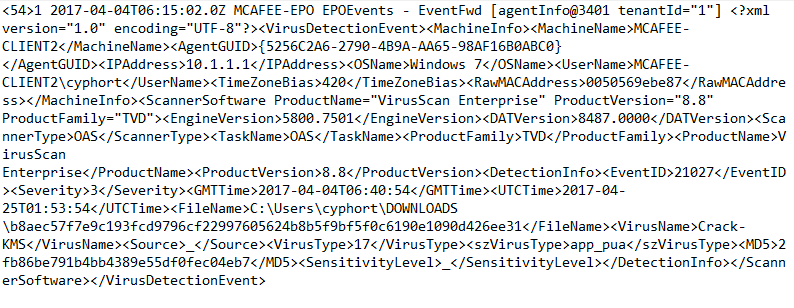

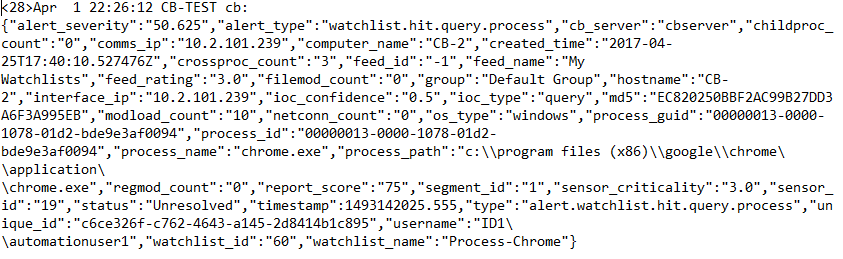

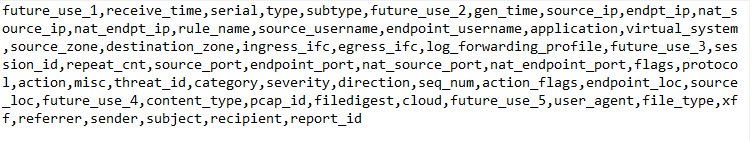

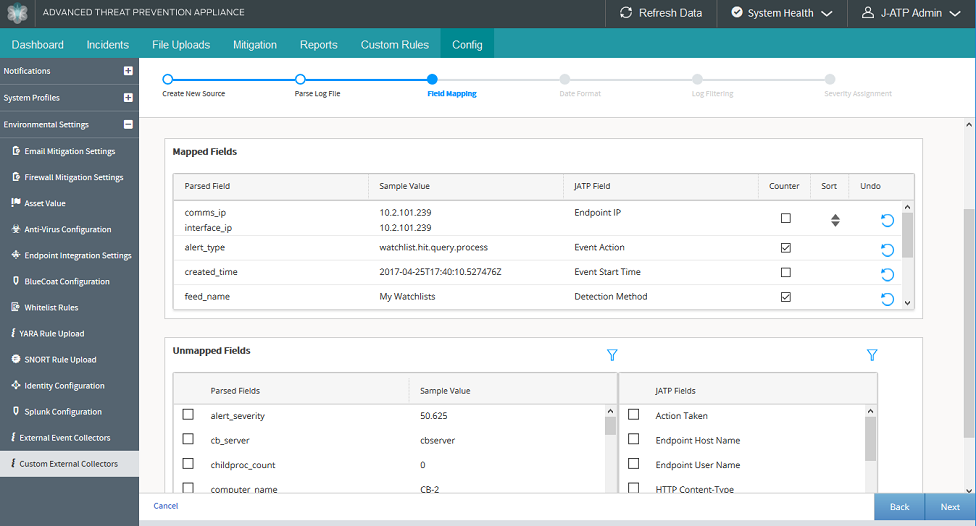

사용자 지정 로그 수집 기능을 사용하면 사용자가 제공하는 샘플 로그를 사용하여 ATP 어플라이언스 어플라이언스에서 고유한 로그 파서를 만들 수 있습니다. 이렇게 하면 기존 ATP 어플라이언스 로그 파서에서 지원하지 않는 공급업체의 로그를 사용할 수 있습니다. 샘플 로그의 필드를 ATP 어플라이언스 이벤트 필드에 매핑하여 인시던트를 생성할 이벤트 유형을 나타내는 고유한 사용자 지정 파서를 빌드할 수 있습니다. 수신 로그에 대한 통계를 보고 수집된 로그를 삭제할 수도 있습니다.

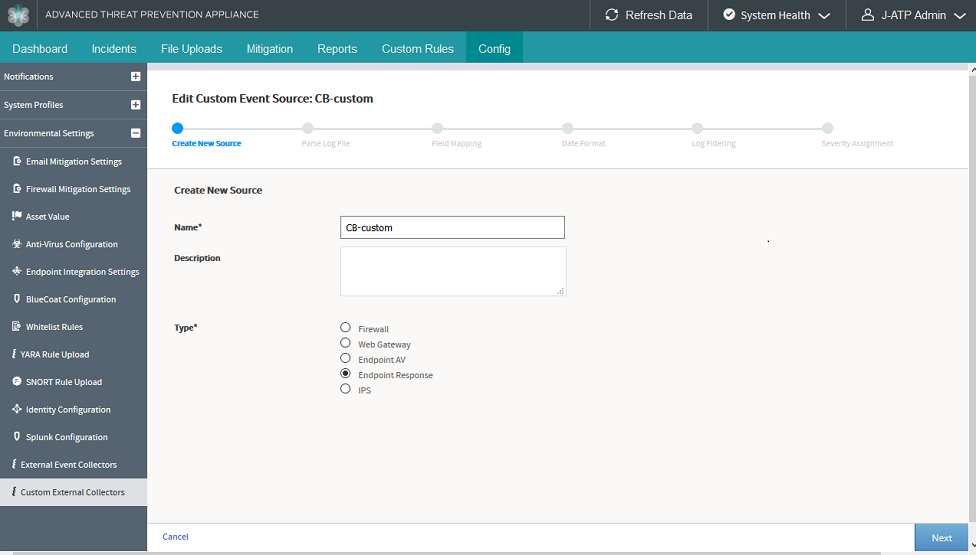

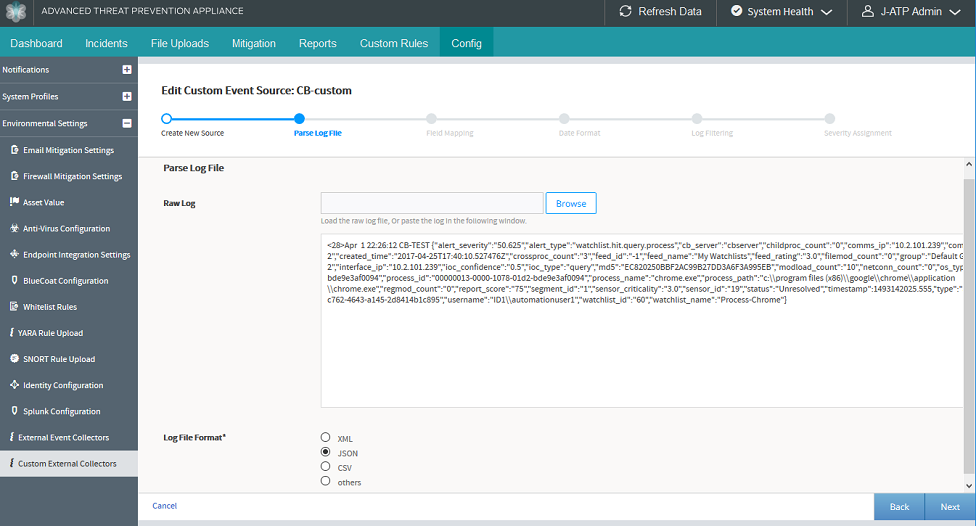

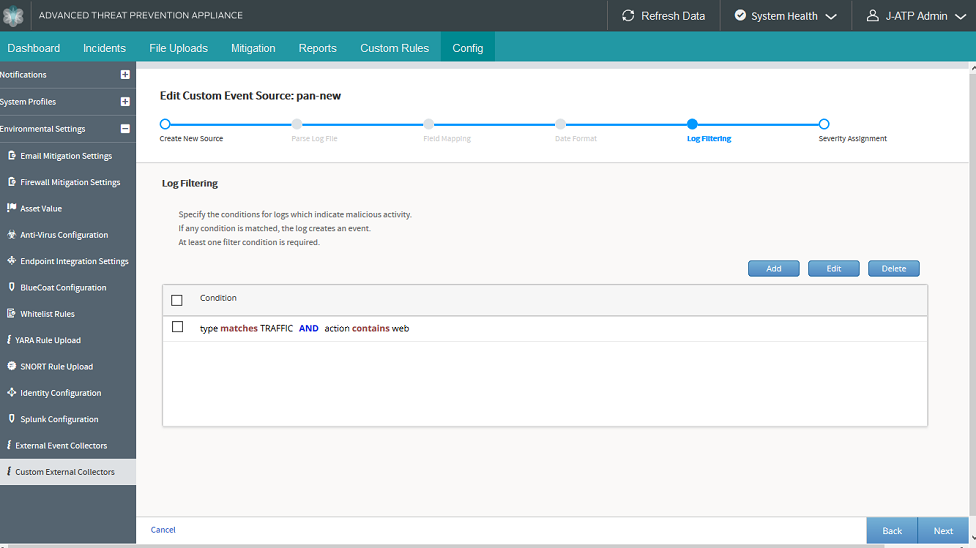

로그 파서 구성

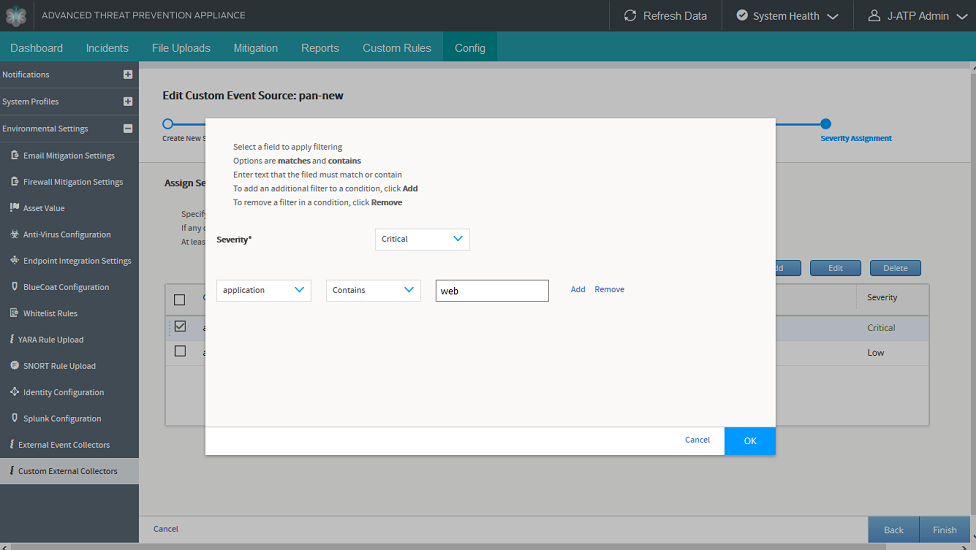

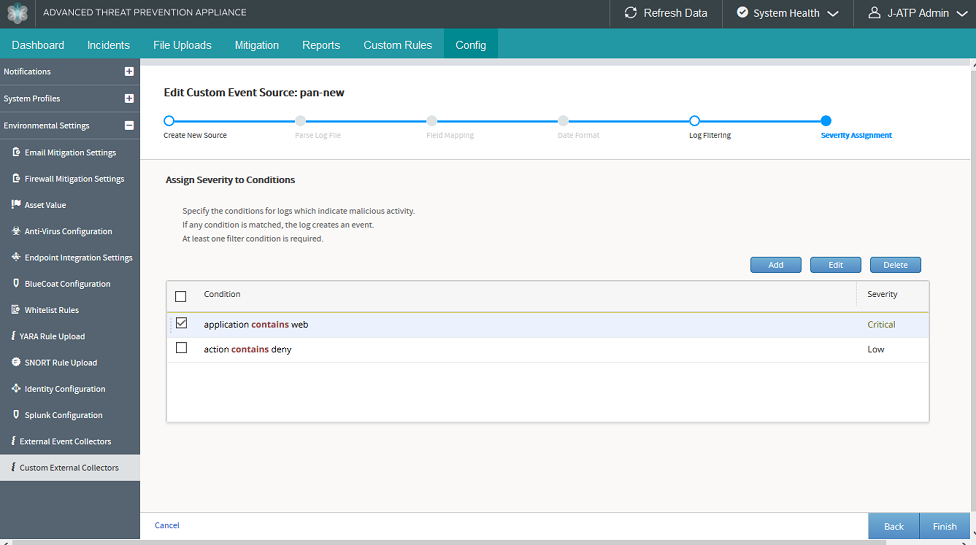

다음 절차에 따라 사용자 지정 로그 파서를 만들 수 있습니다.

사용자 지정 로그 파서 구성을 완료하면 만든 필터가 결합되어 구성한 기준에 따라 위협 수준 설정으로 지정한 로그만 저장됩니다.

Log Parser 사용Use the Log Parser

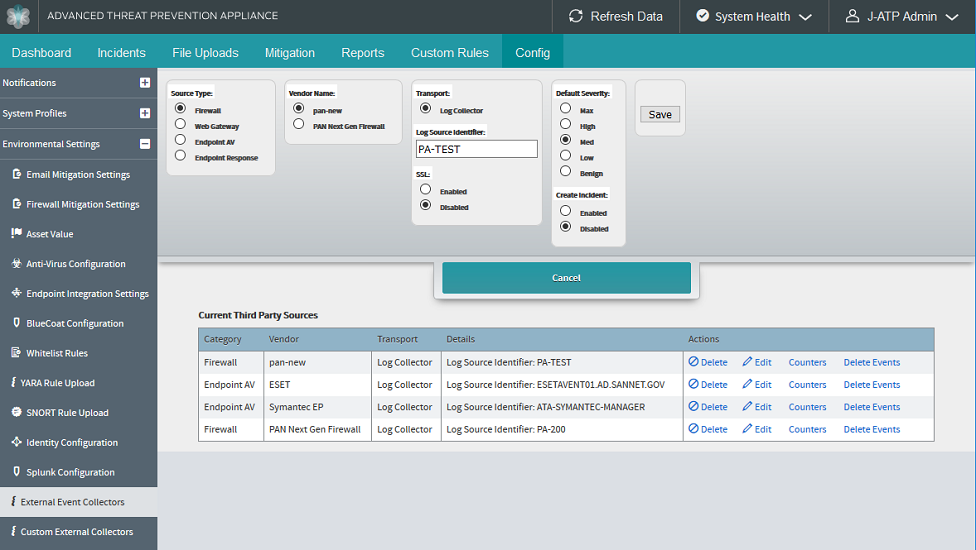

사용자 지정 로그 파서를 구성한 후 ATP 어플라이언스 이벤트 수집기에 적용해야 합니다.

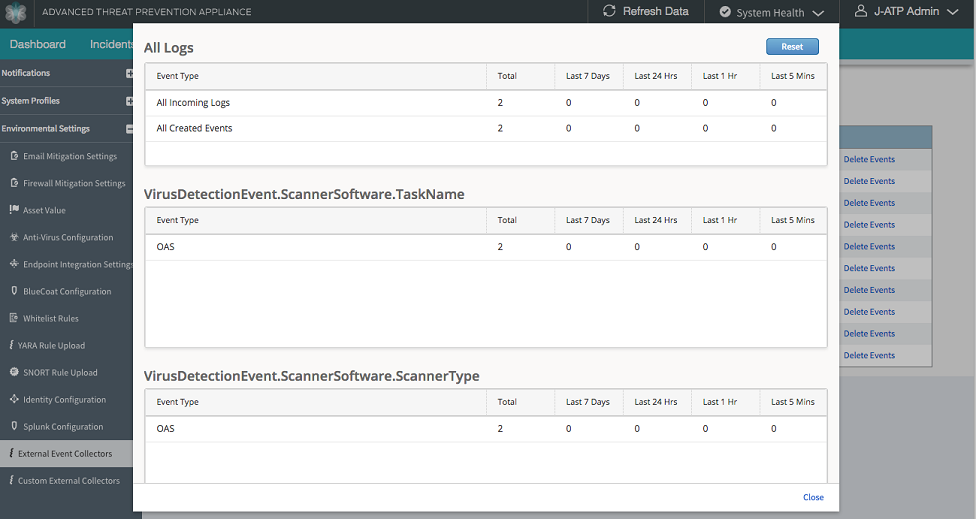

사용자 지정 로그 통계

사용자 정의 로그에 대한 외부 이벤트 콜렉터가 작성되면 해당 로그 소스에 대한 외부 이벤트 콜렉터 페이지에 카운터가 표시됩니다. 카운터에 표시되는 정보는 5분, 1시간, 1일, 1주 간격 동안 수집된 로그 수와 사용자 지정 로그 파서를 만들 때 선택한 필드별로 분류된 총 개수입니다.

로그 통계에는 다음이 포함될 수 있습니다.

들어오는 모든 로그: 집계(수명), 지난 5분, 최근 1시간, 최근 24시간 및 지난 7일

생성된 모든 이벤트: 집계(수명), 지난 5분, 최근 1시간, 최근 24시간 및 지난 7일

구문 분석된 필드 수(계산을 위해 선택한 사용자): 들어오는 로그에서 표시되는 각 값이 집계(수명)에서 발생한 횟수(지난 주, 마지막 날, 마지막 시간 및 지난 5분)와 함께 표시됩니다.

External Event Collector(외부 이벤트 수집기) 페이지에서 Counters(카운터) 링크를 클릭하여 로그 통계를 확인합니다.