EAP-TLS認証を使用した証明書ベースの検証

この構成では、EAP-TLS 認証方法を使用してユーザー証明書を検証します。RADIUSサーバーを使用した外部ユーザー認証に引き続きユーザー名とパスワードを使用し、SRXシリーズファイアウォールから初期設定をダウンロードします。

Juniper Secure Connect導入設定の説明に従って、インターフェイス、ゾーン、セキュリティポリシーなど、SRXシリーズファイアウォールの基本的な設定が完了していることを前提としています。

前提条件については、「 Juniper Secure Connect のシステム要件」を参照してください。

公開キー基盤 (PKI) がバックエンド認証として構成されていることを確認します。この場合、CAのルート証明書を各クライアントにインストールし、ユーザー固有の証明書を各クライアントデバイスにインストールする必要があります。このシナリオでは、ローカル認証はサポートされないことに注意してください。

SRXシリーズファイアウォールは、デフォルトのシステム生成証明書ではなく、署名付き証明書または自己署名証明書のいずれかを使用していることを確認する必要があります。Juniper Secure Connectの設定を開始する前に、「 Juniper Secure Connectの使用を開始する」の手順を読むことが重要です。

Juniper Secure Connect VPNの設定

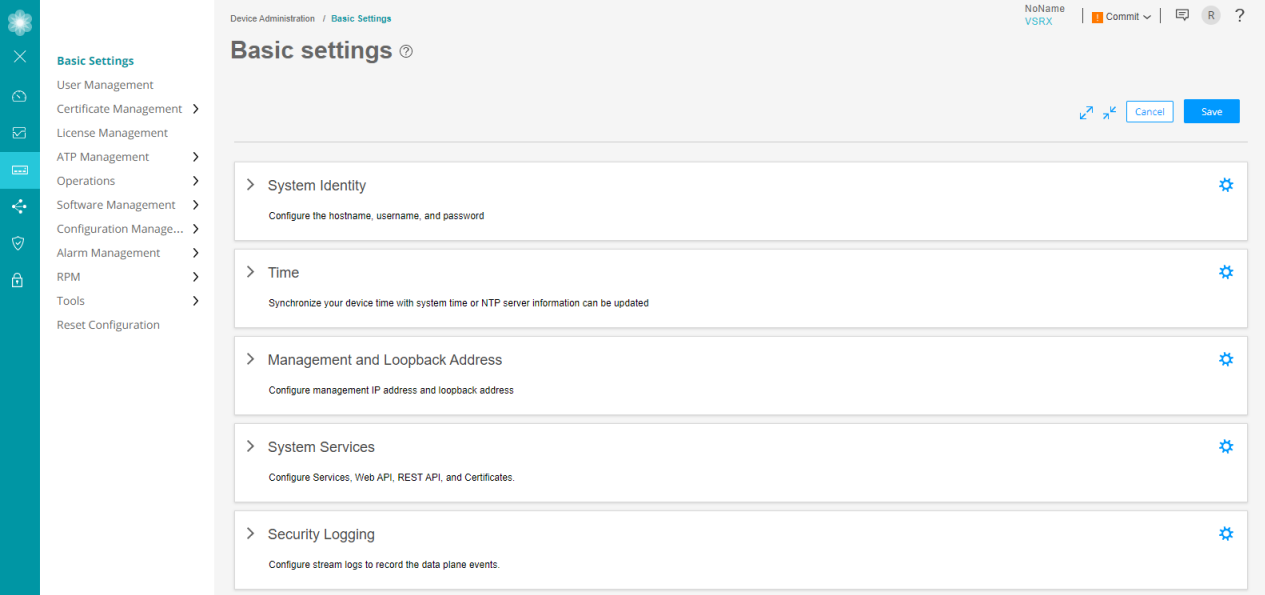

J-Web インターフェイスを使用して VPN を設定するには、次の手順に従います。

- J-Webインターフェイスを使用して、SRXシリーズファイアウォールにログインします。図 1 は、J-Web ログイン ページを示しています。

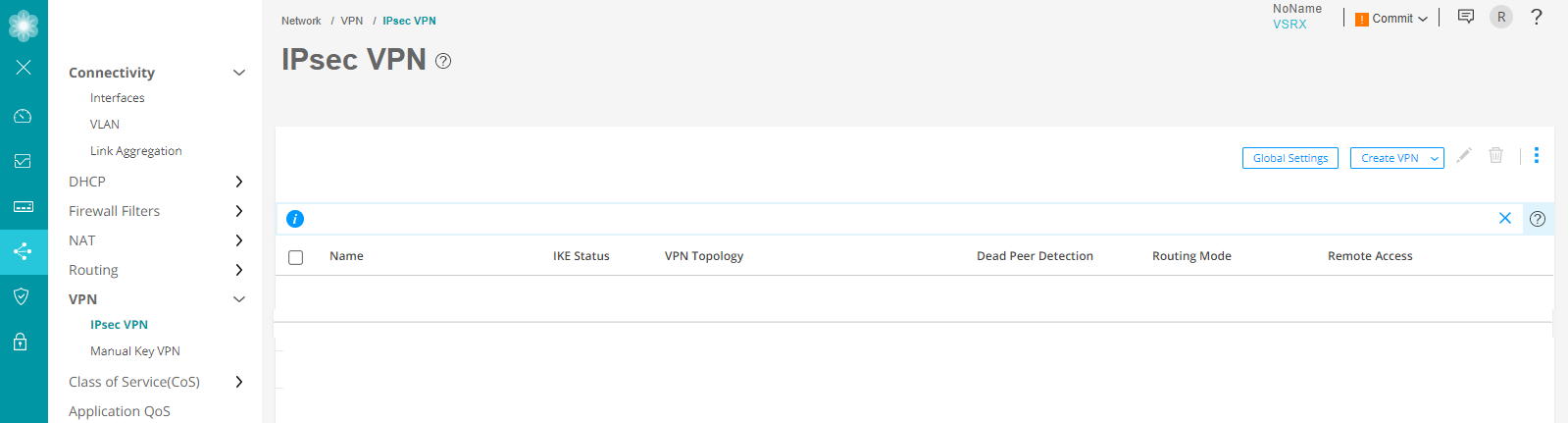

- [J-Web] サイド ウィンドウで、[ネットワーク] > [VPN > IPSec VPN] に移動します。

-

[ IPSec VPN] をクリックすると、[IPSec VPN] ページが表示されます。 図 3 は、[IPSec VPN] ページの例を示しています。

図3:IPSec VPNページ

-

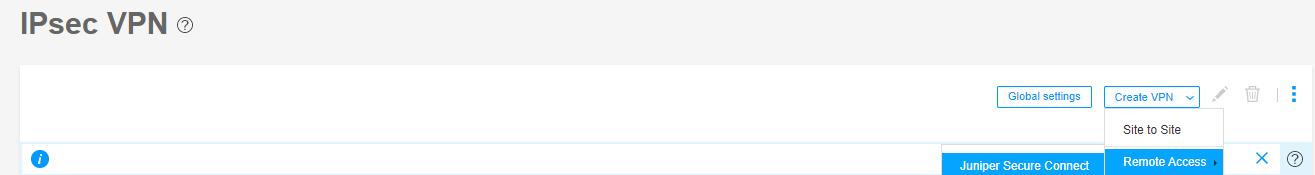

ページの右隅にある [リモート アクセス > Juniper Secure Connect > VPN の作成 ] を選択して、Juniper Secure Connect のIPSec VPN設定を作成します。

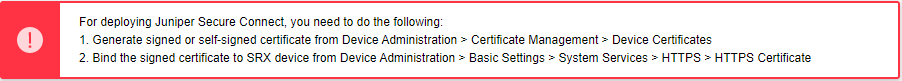

次の警告メッセージが表示されます。

図 4: 自己署名証明書 を生成してバインドするための警告メッセージ

を生成してバインドするための警告メッセージ

警告メッセージに記載されているように、自己署名証明書を作成し、その証明書をSRXシリーズファイアウォールにバインドします。詳細については、「 Juniper Secure Connectの証明書の展開」を参照してください。

リモートアクセスVPNの作成の詳細については、「 リモートアクセスVPNの作成—Juniper Secure Connect」を参照してください。

-

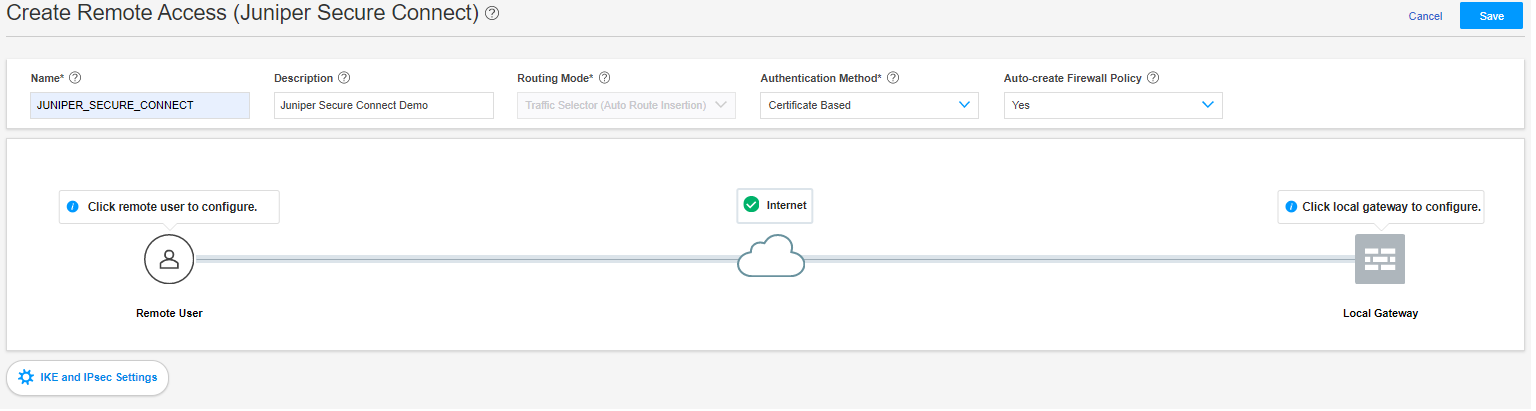

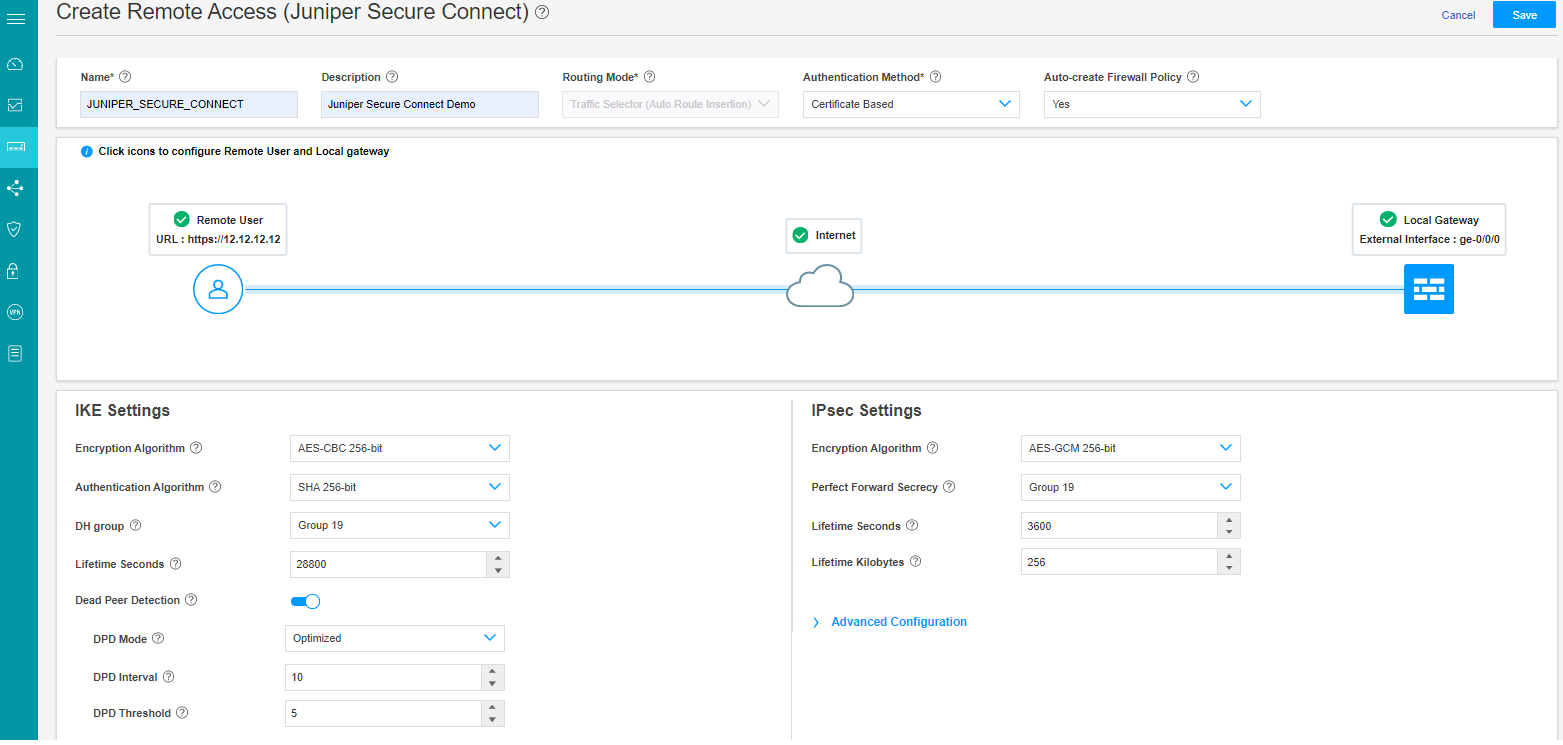

もう一度 [ Network > VPN > IPSec VPN] に移動し 、ページの右隅にある [ Create VPN > Remote Access > Juniper Secure Connect ] を選択して、Juniper Secure Connect IPSec VPN設定を作成します。[Create Remote Access (Juniper Secure Connect)] ページが表示されます。 図 5 は、リモート アクセス VPN を作成する例を示しています。

図 5: VPN の作成 - リモート アクセス

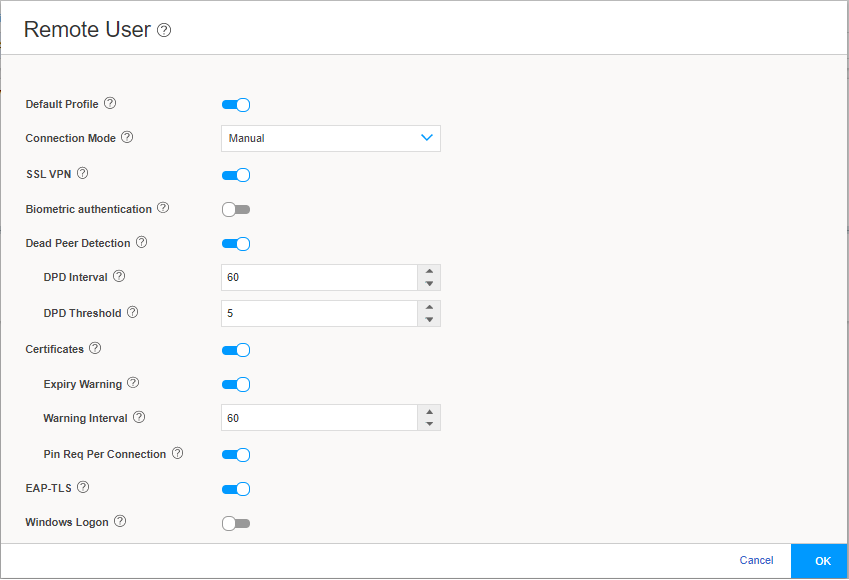

図 6 は、証明書ベースの認証方法を使用した [リモート アクセスの作成] ページの例を示しています。

図 6: [Create Remote Access For Certificate-Based Authentication Method ] ページ

] ページ

-

- [Create Remote Access (Juniper Secure Connect)] ページ ( 図 7 を参照):

リモートアクセス接続の名前(Juniper Secure Connectアプリケーションのエンドユーザーのレルム名に表示される名前)と説明を入力します。

ルーティング モードは、デフォルトで トラフィック セレクター(自動ルート挿入) に設定されています。

認証方法を選択します。この例では、ドロップダウンリストから[ 証明書ベース ]を選択しましょう。

[はい] を選択すると、ファイアウォール ポリシーの自動作成オプションを使用してファイアウォール ポリシーが自動的に作成されます。

図 7: 証明書ベースの認証方法

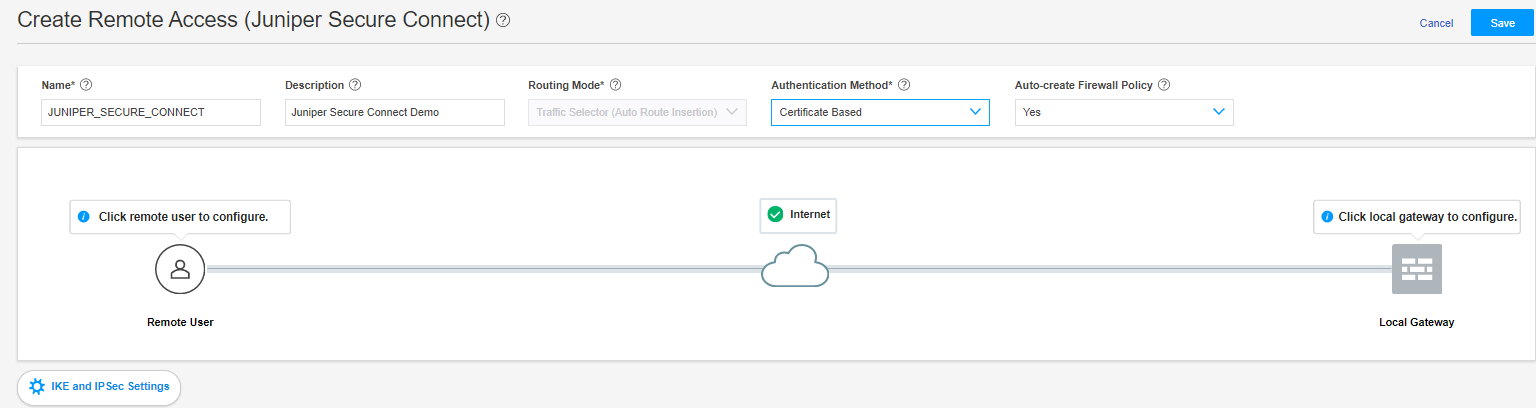

- [リモートユーザー]アイコンをクリックして、Juniper Secure Connectアプリケーション設定を行います。

図 8: [Remote User] ページ

図 8 は、「リモート・ユーザー」ページの例を示しています。

リモート・ユーザー・クライアントを構成するには、「 リモート・ユーザー 」ページでオプションを選択し、「 OK 」をクリックします。

表 1 は、リモート ユーザー設定オプションをまとめたものです。

表 1:リモート ユーザ クライアント設定オプション リモート・ユーザー・クライアント設定

形容

デフォルト プロファイル

デフォルト プロファイルはデフォルトで有効になっています。このプロファイルをデフォルトのプロファイルにしない場合は、クリックしをクリックします。

VPN 接続 プロファイルの デフォルト プロファイル を有効にすると、Juniper Secure Connect レルム名としてデフォルト プロファイルが自動的に選択されます (この例では https://12.12.12.12/)。この場合、Juniper Secure Connectにレルム名を入力するのはオプションです。

VPN 接続 プロファイルの デフォルト プロファイル を無効にする場合は、Juniper Secure Connect でゲートウェイ アドレス(この例では https://12.12.12.12/JUNIPER_SECURE_CONNECT)とともにレルム名を入力する必要があります。

手記:Junos OS 23.1R1 リリース以降、デフォルト プロファイルは J-Web で非推奨になりました。ただし、CLI では、すぐに削除するのではなく、後方互換性を提供し、既存の設定を変更した設定に適合させる機会を提供します。設定で default-profile オプションを引き続き使用する と、警告メッセージが表示されます。ただし、CLI を使用して現在の設定を変更しても、既存の展開は影響を受けません。default-profile(Juniper Secure)を参照してください 。

接続モード

クライアント接続を手動または自動で確立するには、適切なオプションを選択します。

「手動」を選択した場合、Juniper Secure Connectアプリケーションで接続を確立するには、クリックしをクリックするか、メニューから「接続>接続」を選択する必要があります。

[ 常時]を選択すると、Juniper Secure Connectが自動的に接続を確立します。

既知の制限:

Android デバイス: [常時] を使用または選択すると、設定は最初に使用されたSRX デバイスからダウンロードされます。最初のSRXシリーズファイアウォールの構成が変更された場合、または新しいSRX デバイスに接続した場合、構成はJuniper Secure Connectアプリケーションにダウンロードされません。

つまり、Androidデバイスを使用して常時モードで接続すると、SRXシリーズファイアウォールで設定を変更してもJuniper Secure Connectには反映されません。

SSL VPN

Juniper Secure ConnectアプリケーションからSRXシリーズファイアウォールへのSSL VPN 接続のサポートを有効にするには、クリックしをクリックします。 SSL VPNを有効にすることで、クライアントはSRXシリーズファイアウォールに柔軟に接続できます。デフォルトでは、 SSL VPN は有効になっています。

バイオメトリクス認証

このオプションはデフォルトで無効になっています。このオプションを有効にした場合、Juniper Secure Connectで[接続]をクリックすると、Juniper Secure Connectに認証プロンプトが表示されます。

このオプションを使用すると、ユーザーはオペレーティング システムに組み込まれた生体認証サポートを使用して資格情報を保護できます。

デッド ピアの検出

デッドピア検出(DPD)はデフォルトで有効になっており、SRXシリーズファイアウォールに到達できないかどうかをクライアントが検出できるようにし、到達可能性が回復するまで接続を無効にします。

証明 書

このオプションは、証明書オプションを設定するためにデフォルトで有効になっています。

[有効期限の警告(Expiry Warning)]:このオプションはデフォルトで有効になっています。有効にすると、証明書の有効期限が近くなると、セキュアな接続クライアントで証明書の有効期限に関する警告が表示されます。

[警告間隔(Warning Interval)]:警告が表示される間隔を日数で入力します

[接続ごとのピン要件(Pin Req Per Connection)]:このオプションはデフォルトで有効になっています。有効にすると、すべての接続の証明書PINを入力する必要があります。

EAP-TLS

EAP-TLS はデフォルトで有効になっています。

Windows ログオン

このオプションを使用すると、ユーザーは(Windowsプレログオンを使用して)確立されているVPNトンネルを介してローカルWindowsシステムにログオンできるため、セントラルWindowsドメインまたはActive Directoryに認証されます。

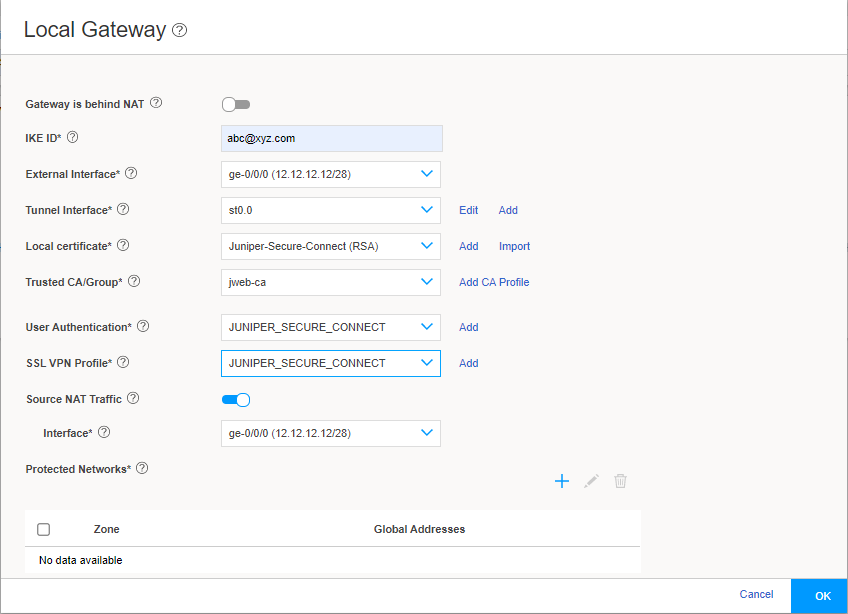

- [ローカルゲートウェイ] をクリックして、ローカルゲートウェイ設定を構成します。

図 9 は、ローカル ゲートウェイの構成設定の例を示しています。

図 9: ローカルゲートウェイ構成

[Gateway is behind NAT] を有効にすると、テキスト ボックスが表示されます。テキスト ボックスに、NAT の IP アドレスを入力します。IPv4アドレスのみをサポートしています。NAT アドレスは外部アドレスです。

-

IKE IDを user@hostname.com 形式で入力します。たとえば、 abc@xyz.com です。

-

[外部インターフェイス(External Interface)] フィールドで、接続するクライアントの IP アドレスを選択します。Juniper Secure Connect アプリケーションの [ゲートウェイ アドレス(Gateway Address)] フィールドに、同じ IP アドレス(この例では https://12.12.12.12/)を入力する必要があります。

[ゲートウェイが NAT の背後にある] を有効にすると、NAT の IP アドレスがゲートウェイ アドレスになります。

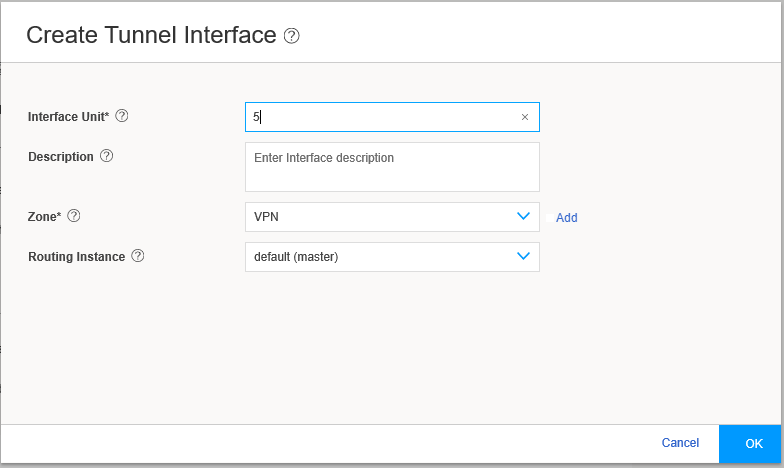

トンネル インターフェイスドロップダウンリストから、ルートベースVPNにバインドするインターフェイスを選択します。または、[追加] をクリックします。「追加」をクリックすると、「トンネル インターフェイスの作成」ページが表示されます。

図 10 は、「Create トンネル インターフェイス」ページの例を示しています。

図 10: [トンネル インターフェイス ページの作成]

次に使用可能なST0論理インターフェイス番号が[インターフェイスユニット]フィールドに表示され、このインターフェイスの説明を入力できます。このトンネル インターフェイスを追加するゾーンを選択します。[ ファイアウォール ポリシーの自動作成 ] ([リモート アクセスの作成] ページ) が [はい] に設定されている場合、ファイアウォール ポリシーはこのゾーンを使用します。[ OK] をクリックします。

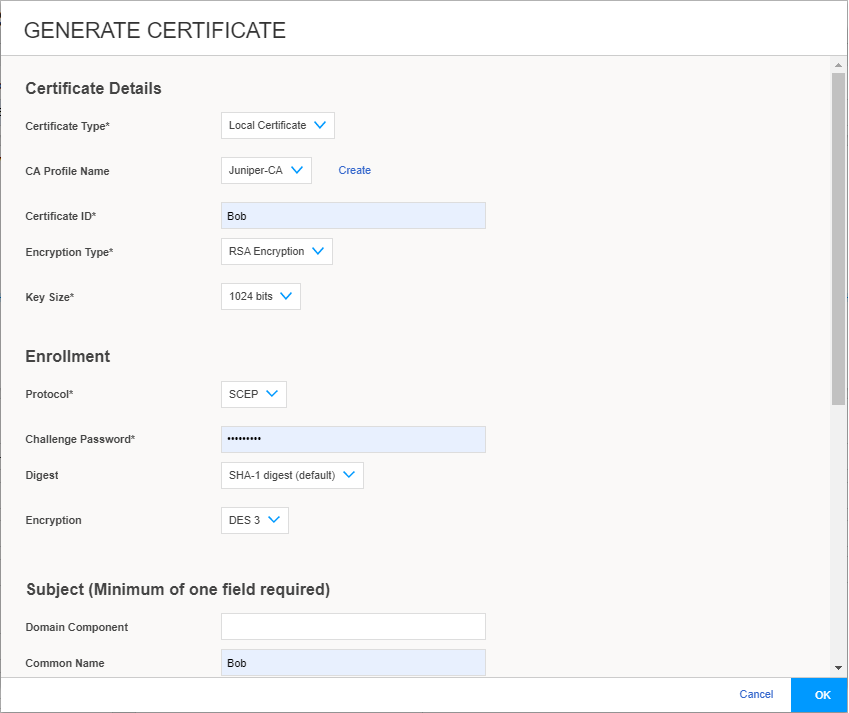

[ ローカル証明書 ] フィールドから、既に外部で署名されているローカル証明書の 1 つを選択します。「 追加 」をクリックして新しいローカル証明書を追加するか、「 インポート 」をクリックしてローカル証明書をインポートします。

図 11 は、構成例のみを示しています。

図 11: [Generate Certificate For Local certificate ] ページ

] ページ

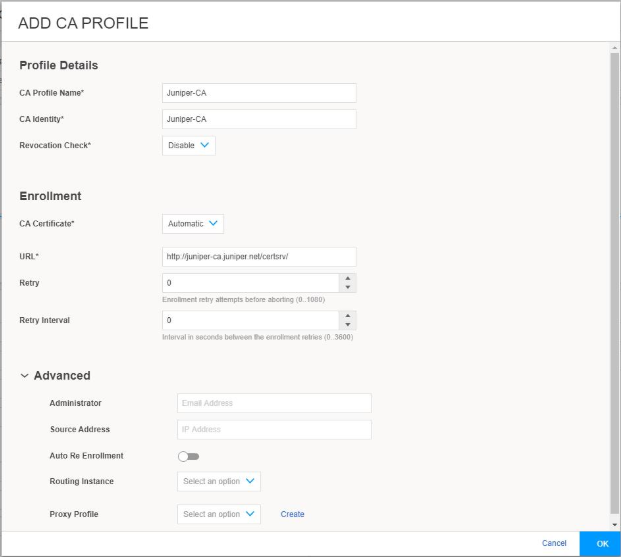

[CA 証明書] の [ 信頼されたca/グループ ] フィールドから、一致する信頼されたca/グループを含め、既に外部で署名されているCA 証明の 1 つを選択します。これらがいずれもない場合は、[ CA プロファイルの追加 ] をクリックし、環境に一致する値を入力します。 図 12 に、Add CA PROFILE ページの例を示します。

図 12: [ADD CA PROFILE] ページの

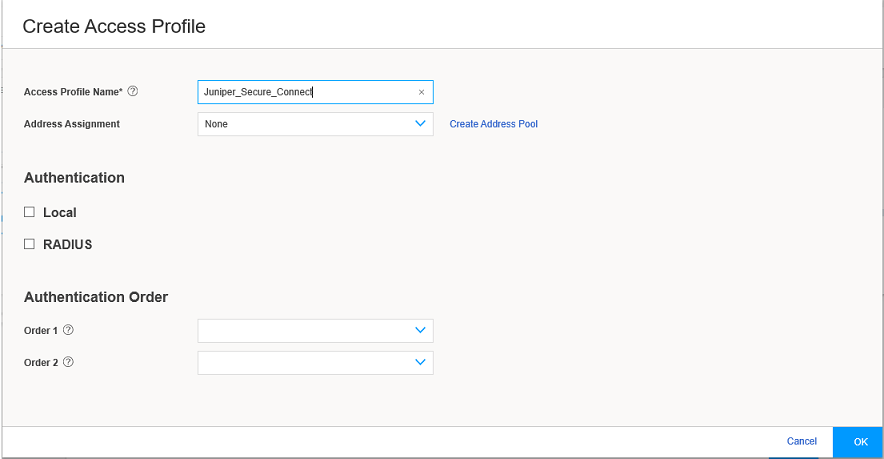

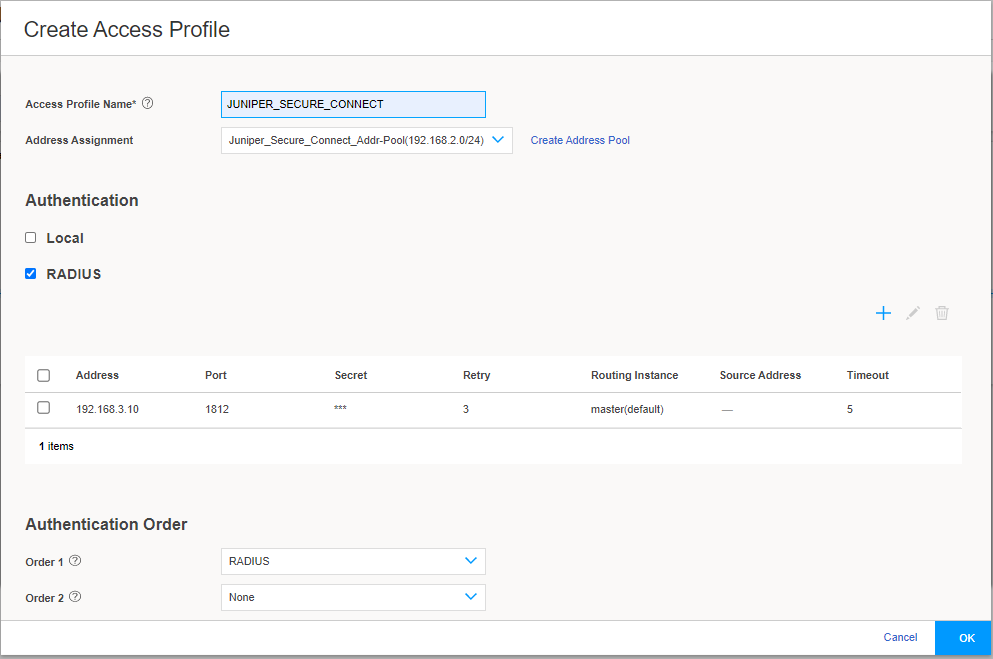

[ ユーザー認証] ドロップダウンメニューで、既存のアクセスプロファイルを選択するか、[ 追加 ]をクリックして新しいアクセスプロファイルを作成できます。 [Add] をクリックすると、[ Create Access Profile ] ウィンドウが表示されます。

図 13 に、[Create Access Profile] ページの例を示します。

図 13: [Create Access Profile] ページ

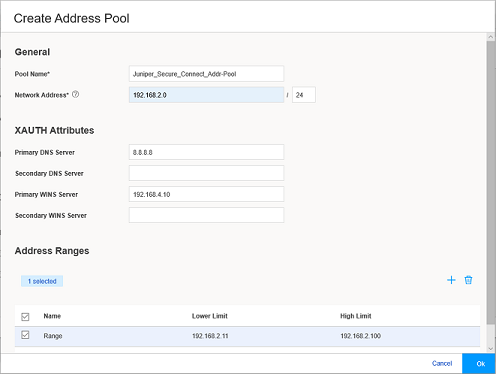

アクセス プロファイル名を入力します。[ Address Assignment ] ドロップダウンリストからアドレスプールを選択するか、[ Create addresspool] をクリックします。「 アドレスプールの作成」をクリックすると、「アドレスプールの作成」ページが表示されます。

図 14 は、「Create アドレスプール」ページの例を示しています。

図 14: アドレスプール ページ の作成

の作成

クライアントの VPN ポリシーにあるローカル IP プールの詳細を入力します。IP アドレス プールの名前を入力します。

アドレス割り当てに使用するネットワーク アドレスを入力します。

DNS サーバー アドレスを入力します。必要に応じて、WINSサーバーの詳細を入力します。次に、追加アイコン(+)をクリックして、IPアドレスをクライアントに割り当てるアドレス範囲を作成します。

名前と、下限と上限を入力します。詳細を入力したら、[ OK]をクリックします。

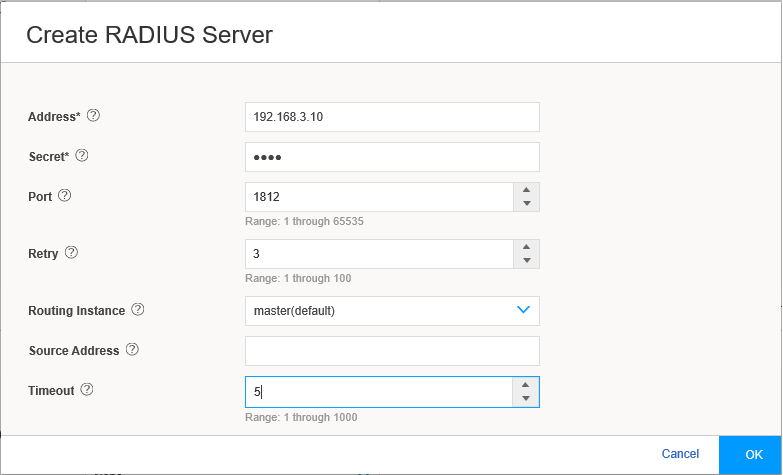

[ RADIUS ] チェックボックスをオンにすると、すべての認証の詳細が外部 RADIUSサーバーに保存されます。

追加アイコン(+)をクリックして、RADIUSサーバーの詳細を構成します。 図 15 を参照してください。

図 15: [Create RADIUS Server] ページ

RADIUS通信の送信元のIP アドレス、RADIUSシークレット、および送信元アドレスを入力します。[ OK] をクリックします。

認証順序 1 オプションにで、[Order 1] ドロップダウンリストから [RADIUS] を選択します。[OK] をクリックして、アクセス プロファイルの設定を完了します。

図 16 に、[Create Access Profile] ページの例を示します。

図 16: [Create Access Profile] ページ

-

[ SSL VPN プロファイル ] ドロップダウンリストから既存のプロファイルを選択するか、[ 追加 ] をクリックして新しいSSL VPN プロファイルを作成します。 [Add] をクリックすると、[ Add SSL VPN プロファイル ] ページが表示されます。

図 17 は、「SSL VPN プロファイルの追加」ページの例を示しています。

図 17: [Add SSL VPN プロファイル] ページ

[ SSL VPN プロファイルの追加 (Add SSL )] ページで、SSL VPN プロファイルを設定できます。[ 名前(Name )] フィールドに SSL VPN プロファイル名を入力し、必要に応じてトグルを使用してロギングを有効にします。[ SSL ターミネーション プロファイル(SSL Termination Profile )] フィールドで、ドロップダウン リストから SSL ターミネーション プロファイルを選択します。SSLターミネーションは、SRXシリーズファイアウォールがSSLプロキシサーバーとして機能し、クライアントからのSSLセッションを終了するプロセスです。新しい SSL ターミネーション・プロファイルを作成する場合は、「 追加」をクリックします。[ Create SSL Termination Profile ] ページが表示されます。

図 18 は、「Create SSL Termination Profile」ページの例を示しています。

図 18: [Create SSL Termination Profile] ページ

-

SSL終端プロファイルの名前を入力し、SRXシリーズファイアウォールでSSL終端に使用するサーバー証明書を選択します。「 追加 」をクリックして新しいサーバー証明書を追加するか、「 インポート 」をクリックしてサーバー証明書をインポートします。サーバー証明書は、ローカル証明書識別子です。サーバー証明書は、サーバーの ID を認証するために使用されます。

-

[ OK] をクリックします。

-

-

[送信元 NAT トラフィック(Source NAT Traffic)] オプションは、デフォルトで有効になっています。送信元NATトラフィックが有効な場合、Juniper Secure Connectアプリケーションからのすべてのトラフィックが、デフォルトで選択されたインターフェイスにNATされます。クリックし、[送信元 NAT トラフィック(Source NAT Traffic)] オプションを無効にします。オプションが無効になっている場合、リターントラフィックを正しく処理するために、ネットワークからSRXシリーズファイアウォールを指すルートがあることを確認する必要があります。

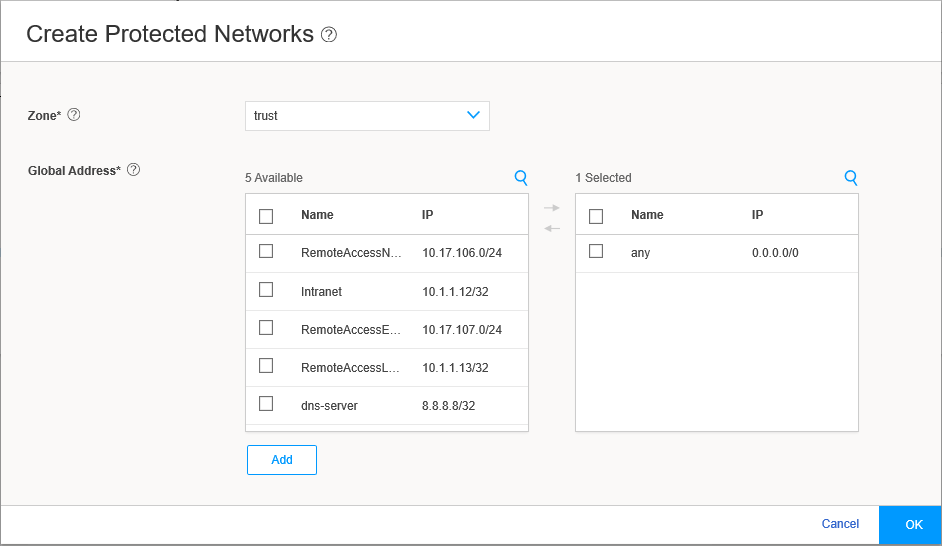

[ 保護されたネットワーク]で、追加アイコン(+)をクリックして、Juniper Secure Connectアプリケーションが接続できるネットワークを選択します。

図 19 は、[Create Protected Networks] ページの例を示しています。

図 19: [Create Protected Networks] ページ

既定では、任意のネットワーク 0.0.0.0/0 が許可されます。特定のネットワークを設定すると、Juniper Secure Connectアプリケーションのスプリットトンネリングが有効になります。デフォルト値をそのまま使用する場合は、クライアントネットワークからファイアウォールポリシーを調整することで、定義したネットワークへのアクセスを制限できます。 [OK] をクリックすると、選択したネットワークが保護対象ネットワークのリストに表示されます。[ OK ] をクリックして、ローカル ゲートウェイの設定を完了します。

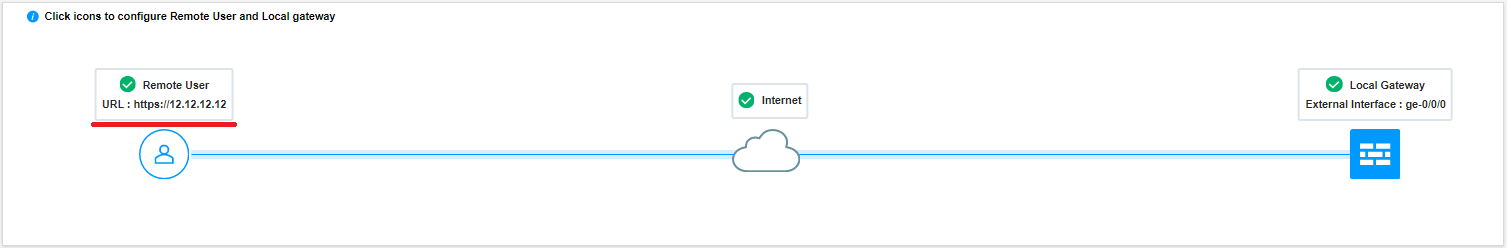

図 20 は、リモート ユーザーとローカル ゲートウェイを使用したリモート アクセス構成が正常に完了した例を示しています。

図 20: 完全なリモート アクセス構成

[IKE 設定(IKE 設定 )] と [IPsec 設定 ] は高度なオプションです。J-Webは、IKEおよびIPsecパラメータのデフォルト値ですでに設定されています。これらの設定の構成は必須ではありません。

- これで、リモート ユーザーが接続する URL が見つかりました。この URL をコピーして保存し、リモート ユーザーと共有します。この構成が既定のプロファイルでない場合は、/xxxx 情報のみが必要です。

図21 は、リモートユーザーがリモートアクセス接続を確立するために、Juniper Secure Connectアプリケーションの ゲートウェイアドレス フィールドに入力する必要があるURLを示しています。

図 21: コミット リモート アクセス設定

自動ポリシー作成オプションを選択した場合は、[ 保存 ]をクリックして、Juniper Secure Connect VPN設定および関連するポリシーを完了します。

強調表示された [Commit ] ボタン(ページの右上にある [Feedback] ボタンの横)をクリックして、設定をコミットします。

クライアントマシンにJuniper Secure Connectアプリケーションをダウンロードしてインストールします。Juniper Secure Connectを起動し、SRXシリーズファイアウォールのゲートウェイアドレスに接続します。また、ルートCA証明書とユーザー証明書は、Juniper Secure Connectアプリケーションをインストールした各プラットフォームの適切なディレクトリの場所に配置する必要があります。