EAP-MSCHAPv2認証を使用した証明書ベースの検証

EAP-MSCHAPv2認証方法では、ユーザー名とパスワードを使用して、RADIUSサーバーを使用してユーザーを認証します。これらの認証情報を使用して、SRXシリーズファイアウォールから初期設定をダウンロードします。ファイアウォールは、リモートアクセスVPN IKEネゴシエーションプロセス中にRADIUSサーバーを使用してユーザーを認証します。

Juniper Secure Connect導入設定に示されているように、インターフェイス、ゾーン、セキュリティポリシーを含むSRXシリーズファイアウォールの基本的な設定が完了していることを前提としています。

前提条件については、「 Juniper Secure Connectのシステム要件」を参照してください。

バックエンド認証として公開鍵基盤(PKI)が設定されていることを確認します。この場合、各クライアントにCAのルート証明書をインストールするだけで済みます。このシナリオでは、ローカル認証はサポートされません。

SRXシリーズファイアウォールが、デフォルトのシステム生成証明書ではなく、署名付き証明書または自己署名証明書のいずれかを使用していることを確認する必要があります。Juniper Secure Connectの設定を開始する前に、「 Juniper Secure Connectの使用を開始する」の手順を読むことが重要です。

Juniper Secure Connect VPN設定を構成する

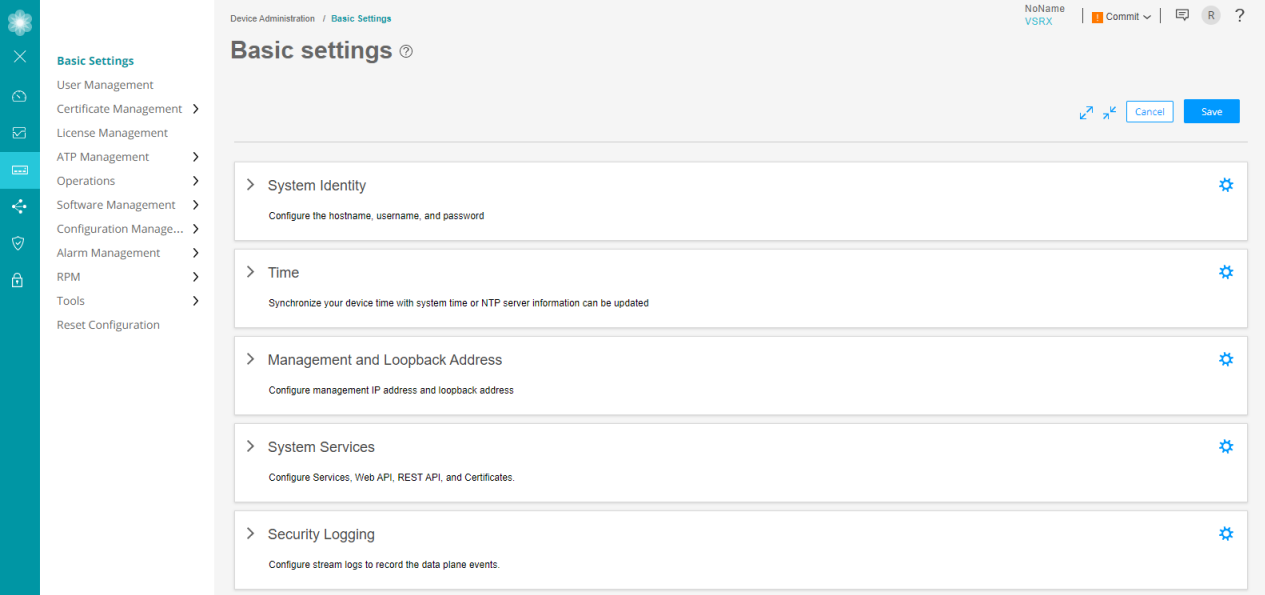

J-Webインターフェイスを使用してVPN設定を構成するには:

- J-Webインターフェイスを使用してSRXシリーズファイアウォールにログインします。図1はJ-Webログインページを示しています。

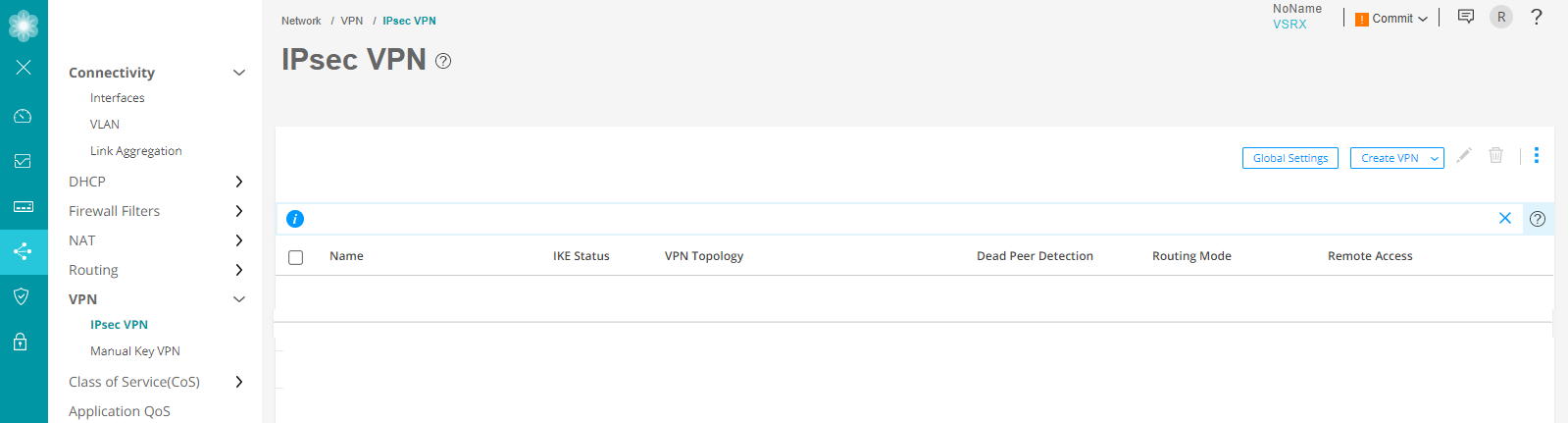

- J-Webサイドペインで、ネットワーク>VPN>IPsecVPNに移動します。

-

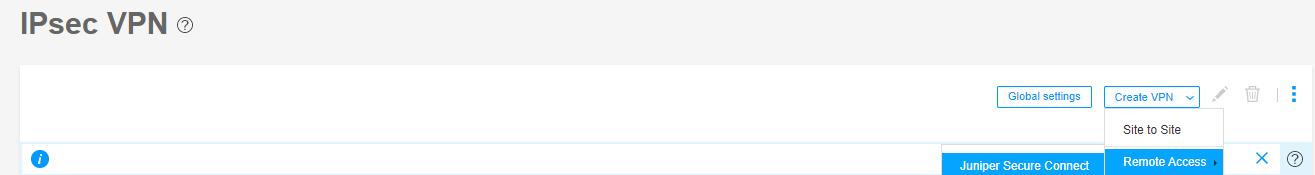

IPsec VPNをクリックすると、IPsec VPNページが表示されます。図3は、IPsec VPNページの例を示しています。

図3:IPsec VPNページ

-

ページの右隅にあるVPN >リモートアクセス>Juniper Secure Connectを作成 を選択して、Juniper Secure ConnectのIPsec VPN設定を作成します。

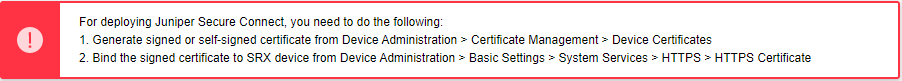

次の警告メッセージが表示されます。

図4:自己署名証明書 を生成してバインドするための警告メッセージ

を生成してバインドするための警告メッセージ

警告メッセージで説明したように、自己署名証明書を作成し、その証明書をSRXシリーズファイアウォールにバインドします。詳細については、「 Juniper Secure Connectの証明書の展開」を参照してください。

リモートアクセスVPNの作成の詳細については、「 リモートアクセスVPNの作成—Juniper Secure Connect」を参照してください。

-

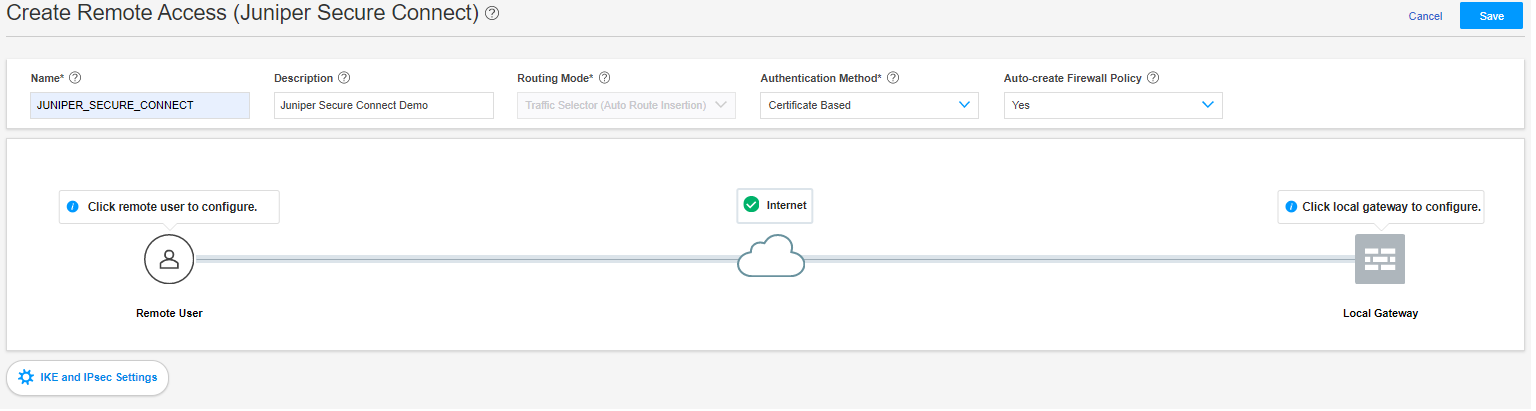

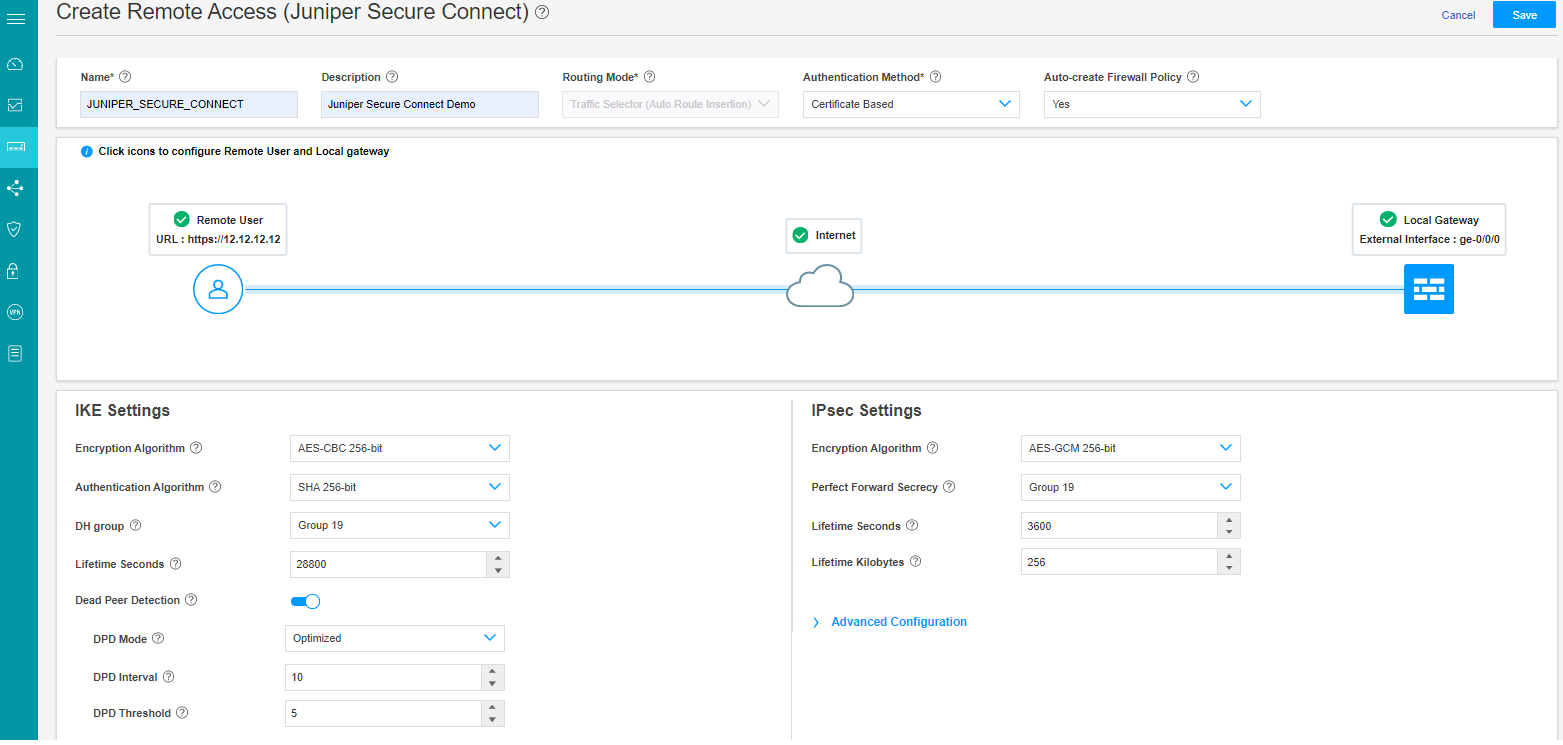

もう一度、[ ネットワーク>VPN]>[IPsec VPN ]に移動し、ページの右隅にある[ VPN>リモートアクセス>Juniper Secure Connectを作成 ]を選択して、Juniper Secure ConnectのIPsec VPN設定を作成します。リモートアクセスの作成(Juniper Secure Connect)ページが表示されます。 図5 に、リモートアクセスVPNを作成する例を示します。

図5:VPNの作成 - リモートアクセス

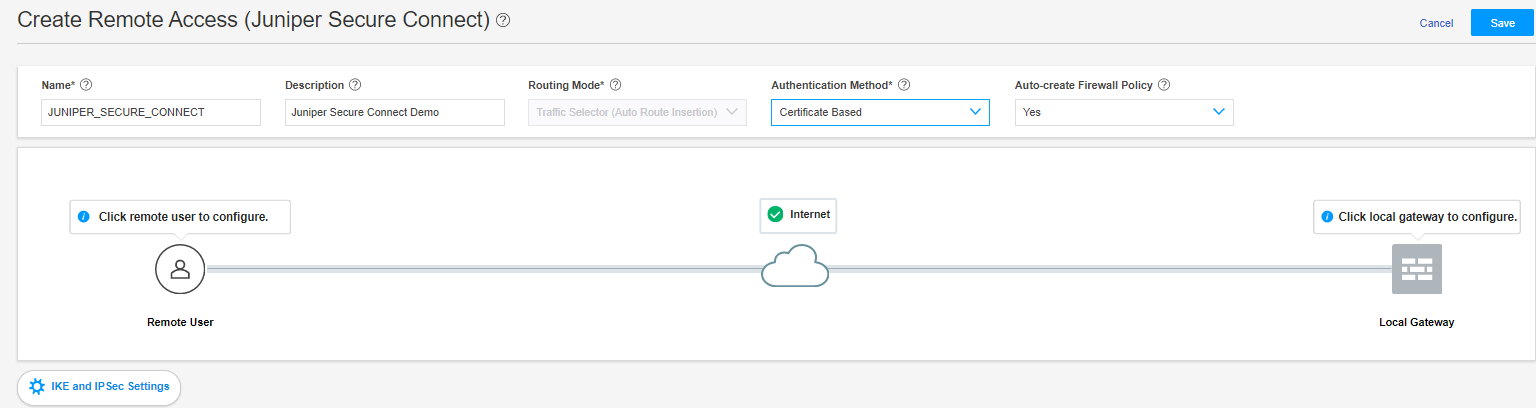

図6 は、 証明書ベースの 認証方法を使用したリモートアクセスの作成ページの例を示しています。

図6:証明書ベースの認証方法 用のリモートアクセスを作成ページ

用のリモートアクセスを作成ページ

-

- リモートアクセスの作成(Juniper Secure Connect)ページ( 図7を参照)。

リモートアクセス接続の名前(これは、Juniper Secure Connectアプリケーションのエンドユーザーレルム名に表示される名前)と説明を入力します。

ルーティングモードは、デフォルトで トラフィックセレクター(自動ルート挿入) に設定されています。

認証方法を選択します。この例では、ドロップダウンリストから 証明書ベース を選択しましょう。

[ファイアウォールポリシーの自動作成]オプションを使用してファイアウォールポリシーを自動的に作成するには、はいを選択します。

図7:証明書ベースの認証方法

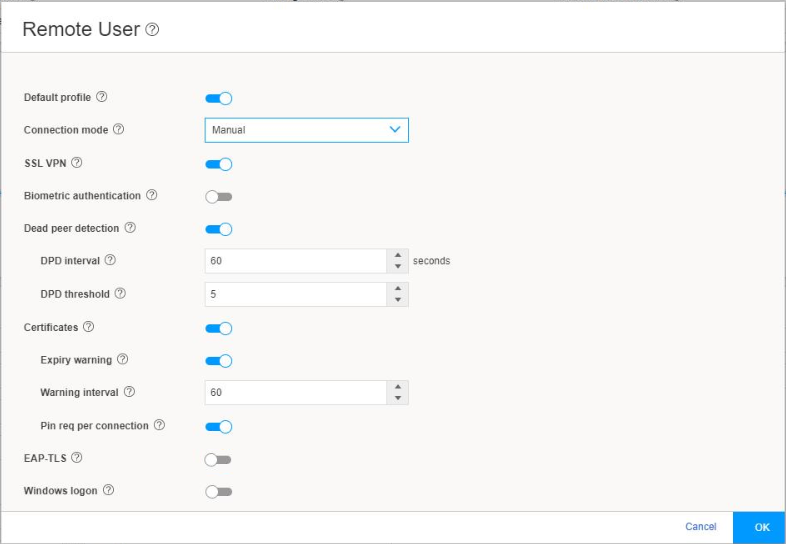

- リモートユーザーアイコンをクリックして、Juniper Secure Connectアプリケーション設定を構成します。

図8:リモートユーザーページの

図8 は、リモートユーザーページの例を示しています。

リモート ユーザー ページのオプションを選択し、 OK をクリックして、リモートユーザークライアントを設定します。

表1は 、リモートユーザー設定オプションをまとめたものです。

表1:リモートユーザークライアント設定オプション リモートユーザークライアント設定

説明

デフォルトプロファイル

デフォルトプロファイルはデフォルトで有効になっています。このプロファイルをデフォルトプロファイルにしない場合は、トグルボタンをクリックします。

VPN接続プロファイルの デフォルトプロファイル を有効にすると、Juniper Secure Connectレルム名としてデフォルトプロファイルが自動的に選択されます(この例では https://12.12.12.12/)。この場合、Juniper Secure Connectにレルム名を入力することは任意です。

VPN接続プロファイルの デフォルトプロファイル を無効にした場合、Juniper Secure Connectにレルム名とゲートウェイアドレス(この例では https://12.12.12.12/JUNIPER_SECURE_CONNECT)を入力する必要があります。

注:Junos OS 23.1R1リリース以降、J-Webのデフォルトプロファイルは非推奨になりました。しかし、CLIでは、すぐに削除するのではなく、後方互換性を提供し、既存の設定を変更した設定に適合させる機会を提供します。設定でdefault-profileオプションを使用し続けると、警告メッセージが表示されます。ただし、CLIを使用して現在の設定を変更しても、既存の導入は影響を受けません。デフォルトプロファイル(ジュニパーセキュア)を参照してください

接続モード

クライアント接続を手動または自動で確立するには、適切なオプションを選択します。

手動を選択し、Juniper Secure Connectアプリケーションで接続を確立するには、トグルボタンをクリックするか、メニューから接続>接続を選択する必要があります。

常にを選択すると、Juniper Secure Connectが自動的に接続を確立します。

既知の制限事項:

Androidデバイス:[ 常に]を使用または選択した場合、最初に使用したSRXデバイスから設定がダウンロードされます。最初のSRXシリーズファイアウォールの設定が変更された場合、または新しいSRXデバイスに接続した場合、その設定はJuniper Secure Connectアプリケーションにダウンロードされません。

つまり、Androidデバイスを使用して常にモードで接続すると、SRXシリーズファイアウォールの設定変更はJuniper Secure Connectでは有効になりません。

SSL VPN

Juniper Secure ConnectアプリケーションからSRXシリーズファイアウォールへのSSL VPN接続のサポートを有効にするには、トグルボタンをクリックします。 SSL VPNを有効にすることで、クライアントはSRXシリーズファイアウォールを柔軟に接続できます。デフォルトでは、 SSL VPN が有効になっています。

生体認証認証

このオプションはデフォルトでは無効になっています。このオプションを有効にすると、Juniper Secure Connectで接続をクリックすると、Juniper Secure Connectに認証プロンプトが表示されます。

このオプションを使用すると、ユーザーはオペレーティングシステムに組み込まれている生体認証認証サポートを使用して資格情報を保護できます。

デッドピアの検出

デッドピア検出(DPD)はデフォルトで有効になっています。クライアントがSRXシリーズファイアウォールに到達できないかどうかを検出できるようにし、到達可能性が回復するまで接続を無効にします。

証明書

このオプションはデフォルトで有効になっており、証明書オプションを設定できます。

有効期限警告—このオプションはデフォルトで有効になっています。有効にすると、証明書の有効期限が近づいていると、セキュアな接続クライアントに証明書の有効期限警告が表示されます。

警告間隔—警告が表示される間隔を日数で入力します

接続ごとのピン要求—このオプションはデフォルトで有効になっています。有効にすると、すべての接続で証明書PINを入力する必要があります。

EAP-TLS

EAP-TLS はデフォルトで有効になっています。この例ではEAP-MSCHAPv2を使用しているため、EAP-TLSスイッチを無効状態に切り替えます。

Windowsログオン

このオプションを使用すると、ユーザーは(Windowsプレログオンを使用して)すでに確立されたVPNトンネルを介してローカルWindowsシステムにログオンできるため、セントラルWindowsドメインまたはActive Directoryに認証されます。

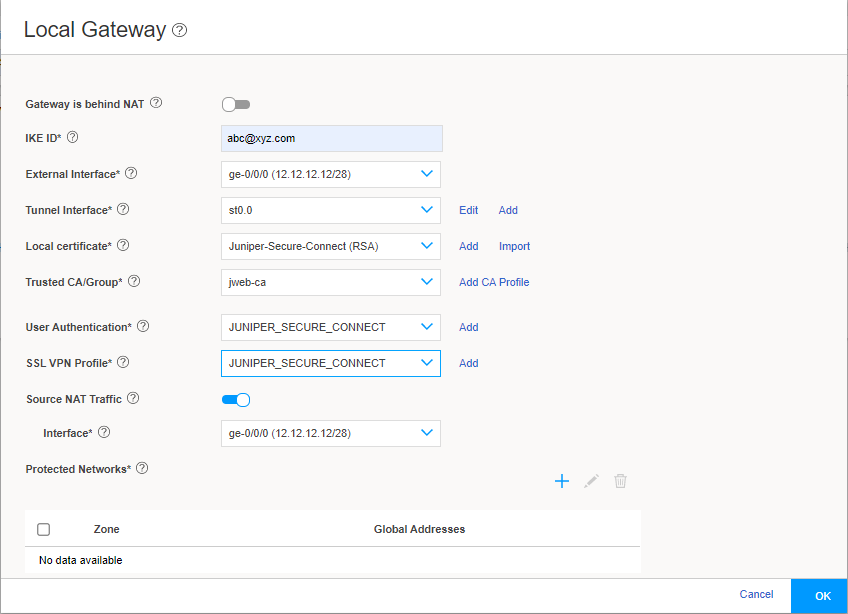

- ローカルゲートウェイをクリックして、ローカルゲートウェイ設定を構成します。

図 9 は、ローカル ゲートウェイの設定例を示しています。

図9:ローカルゲートウェイの設定

ゲートウェイがNATの背後にあるを有効にすると、テキストボックスが表示されます。テキストボックスに、NAT IPアドレスを入力します。IPv4アドレスのみをサポートします。NATアドレスは外部アドレスです。

-

IKE IDを user@hostname.com 形式で入力します。例えば、 abc@xyz.com です。

-

外部インターフェイスフィールドで、接続するクライアントのIPアドレスを選択します。Juniper Secure Connectアプリケーションのゲートウェイアドレスフィールドに同じIPアドレス(この例では https://12.12.12.12/)を入力する必要があります。

ゲートウェイがNATの背後にあるを有効にすると、NAT IPアドレスがゲートウェイアドレスになります。

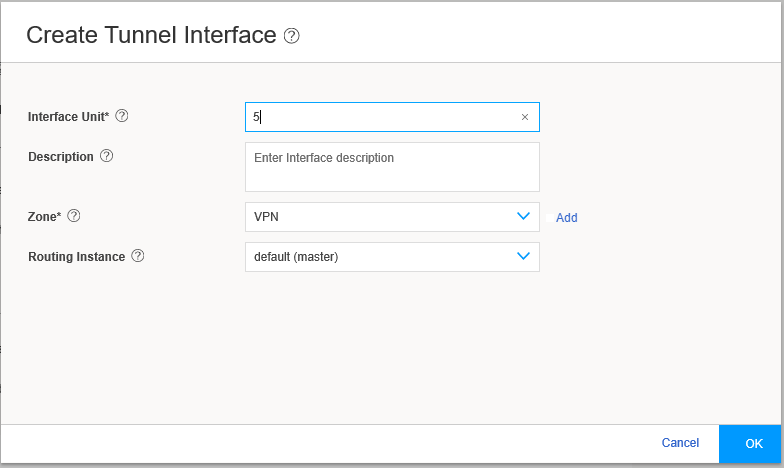

トン ネルインターフェイス ドロップダウンリストから、ルートベースVPNにバインドするインターフェイスを選択します。または、 追加をクリックします。 追加をクリックすると、 トンネルインターフェイスの作成 ページが表示されます。

図10 は、トンネルインターフェイスの作成ページの例を示しています。

図10:トンネルインターフェイスの作成ページ

次に使用可能なST0論理インターフェイス番号がインターフェイスユニットフィールドに表示され、このインターフェイスの説明を入力できます。このトンネルインターフェイスを追加するゾーンを選択します。ファイアウォール ポリシーの自動作成( リモートアクセスの作成ページ内)が はいに設定されている場合、ファイアウォールポリシーはこのゾーンを使用します。 OKをクリックします。

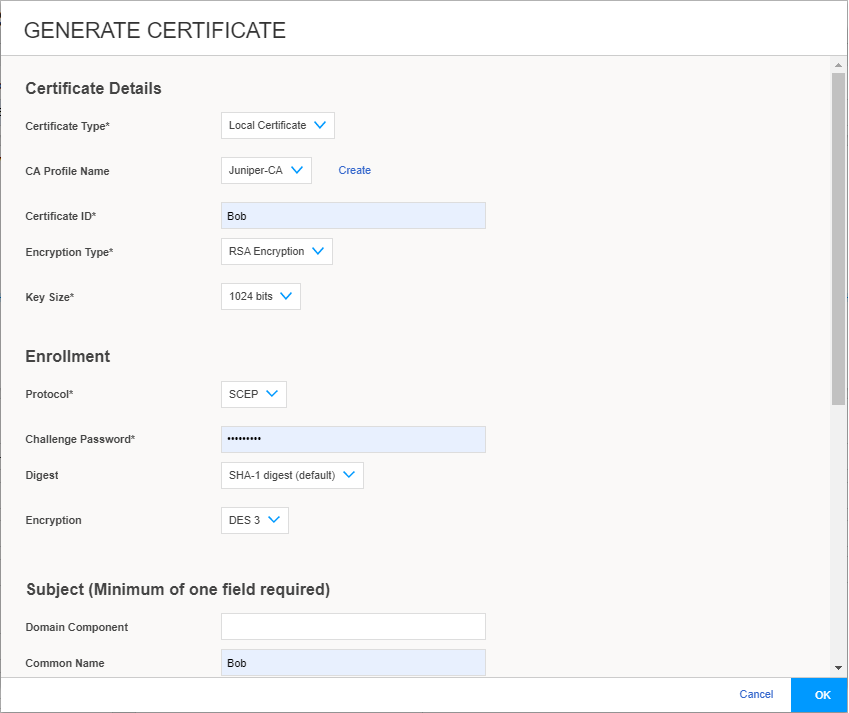

ローカル証明書フィールドから、すでに外部で署名されたローカル証明書の1つを選択します。追加をクリックして新しいローカル証明書を追加するか、インポートをクリックしてローカル証明書をインポートします。

図11 は設定例のみを示しています。

図11:ローカル証明書 用の証明書生成ページ

用の証明書生成ページ

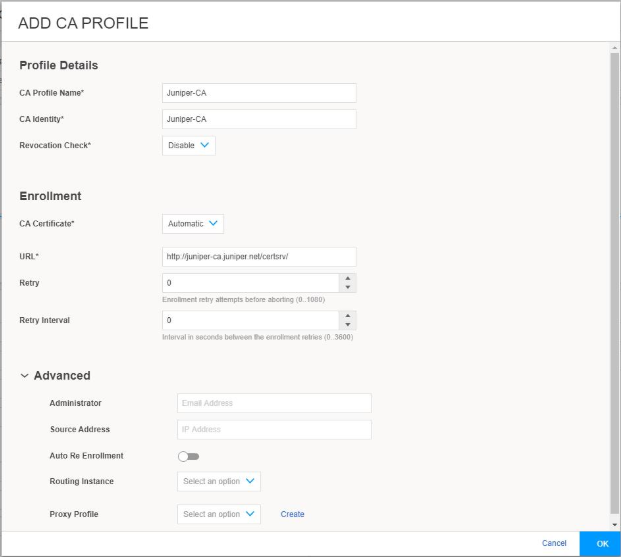

CA証明書については、 信頼できるCA/グループ フィールドから、一致する信頼できるCA/グループを含め、すでに外部で署名されているCA証明書の1つを選択します。これらがない場合は、[ CAプロファイルの追加 ]をクリックし、環境に一致する値を入力します。 図12 は、CAプロファイルの追加ページの例を示しています。

図12:プロファイルの追加ページ CA

CA

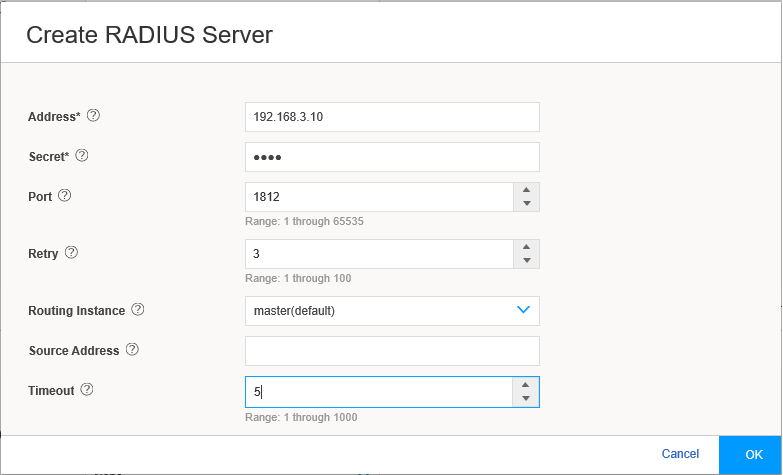

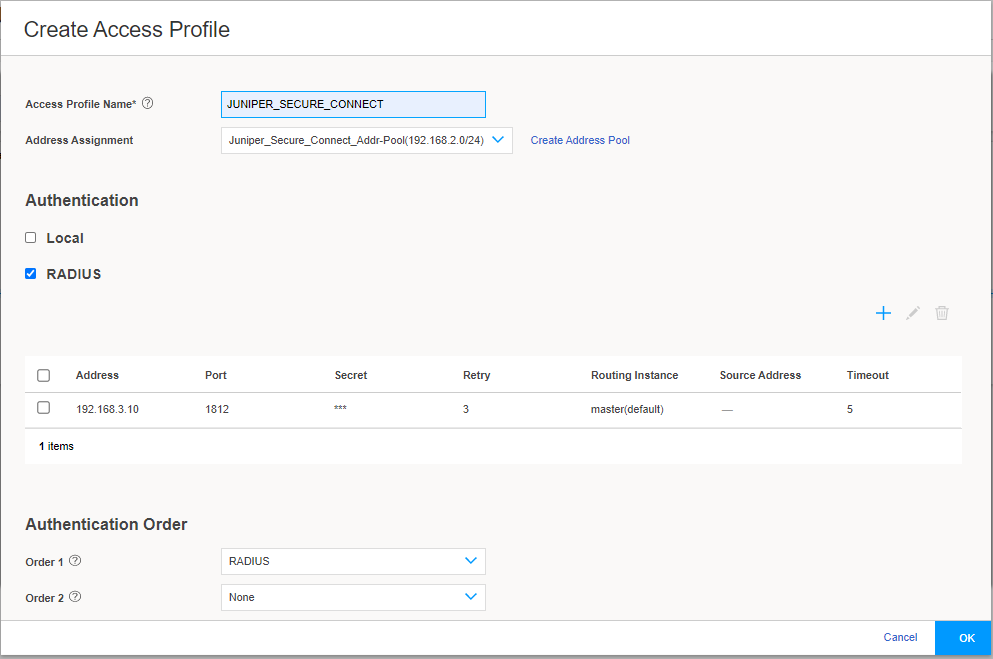

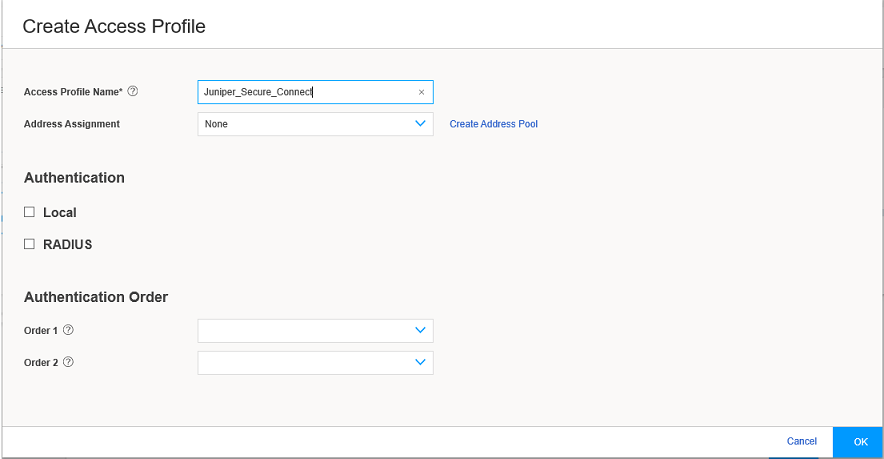

ユーザー認証ドロップダウンリストから既存のアクセスプロファイルを選択するか、追加をクリックして新しいアクセスプロファイルを作成します。追加をクリックすると、アクセスプロファイルの作成ページが表示されます。

図13 は、アクセスプロファイルの作成ページの例を示しています。

図13:アクセスプロファイルの作成ページ

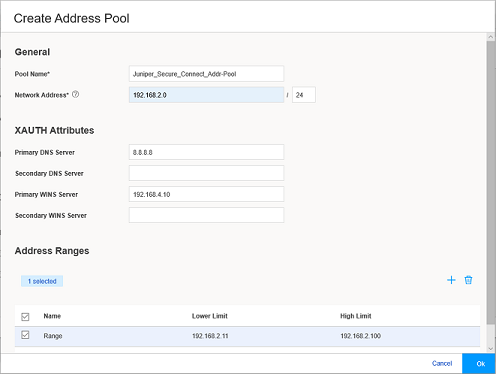

アクセスプロファイル名を入力します。 アドレス 割り当てドロップダウンリストからアドレスプールを選択するか、 アドレスプールの作成をクリックします。 アドレスプールの作成をクリックすると、アドレスプールの作成ページが表示されます。

図14 は、アドレスプールの作成ページの例を示しています。

図14:アドレスプールの作成ページ

クライアントのVPNポリシーにあるローカルIPプールの詳細を入力します。IPアドレスプールの名前を入力します。

アドレス割り当てに使用するネットワークアドレスを入力します。

DNSサーバーアドレスを入力します。必要に応じて、WINSサーバーの詳細を入力します。ここで、追加アイコン(+)をクリックして、クライアントにIPアドレスを割り当てるアドレス範囲を作成します。

名前と、下限と上限を入力します。詳細を入力したら、 OKをクリックします。

RADIUSチェックボックスを選択すると、すべての認証の詳細が外部RADIUSサーバーに保存されます。

-

SSL VPNプロファイルドロップダウンリストから既存のプロファイルを選択するか、追加をクリックして新しいSSL VPNプロファイルを作成します。追加をクリックすると、SSL VPNプロファイルの追加ページが表示されます。

図17 は、SSL VPNプロファイルの追加ページの例を示しています。

図17:SSL VPNプロファイルの追加ページ

SSL VPNプロファイルの追加ページでは、SSL VPNプロファイルを設定できます。名前フィールドにSSL VPNプロファイル名を入力し、必要に応じてトグルを使用してログを有効にします。SSL終了プロファイルフィールドで、ドロップダウンリストからSSL終了プロファイルを選択します。SSL終了とは、SRXシリーズファイアウォールがSSLプロキシサーバーとして機能し、クライアントからSSLセッションを終了するプロセスです。新しいSSL終了プロファイルを作成する場合は、追加をクリックします。SSL終了プロファイルの作成ページが表示されます。

図18 は、SSL終了プロファイルの作成ページの例を示しています。

図18:SSL終了プロファイルの作成ページ

-

SSL終了プロファイルの名前を入力し、SRXシリーズファイアウォールでSSL終了に使用するサーバー証明書を選択します。追加 をクリックして新しい サーバー証明書を追加するか、 インポート をクリックしてサーバー証明書をインポートします。サーバー証明書は、ローカル証明書識別子です。サーバー証明書は、サーバーのIDを認証するために使用されます。

-

OKをクリックします。

-

-

送信元NATトラフィックオプションはデフォルトで有効になっています。送信元NATトラフィックが有効になっている場合、Juniper Secure Connectアプリケーションからのすべてのトラフィックは、デフォルトで選択したインターフェイスにNATされます。トグルボタンをクリックして、送信元NATトラフィックオプションを無効にします。このオプションが無効になっている場合、リターントラフィックを正しく処理するために、ネットワークからのルートがSRXシリーズファイアウォールを指していることを確認する必要があります。

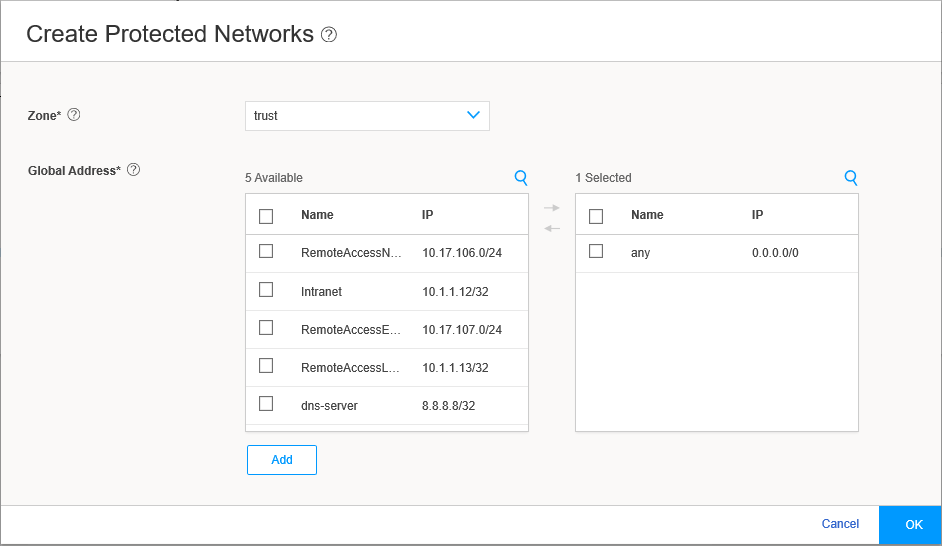

保護されたネットワークで、追加アイコン(+)をクリックして、Juniper Secure Connectアプリケーションが接続できるネットワークを選択します。

図19 は、保護されたネットワークの作成ページの例を示しています。

図19:保護されたネットワークの作成ページ

デフォルトでは、任意のネットワーク0.0.0.0/0が許可されます。特定のネットワークを設定する場合、Juniper Secure Connectアプリケーションの分割トンネリングが有効になります。デフォルト値を保持する場合、クライアントネットワークからファイアウォールポリシーを調整することで、定義したネットワークへのアクセスを制限できます。 OKをクリックすると、選択したネットワークが保護されたネットワークのリストに表示されます。 OK をクリックしてローカルゲートウェイの設定を完了します。

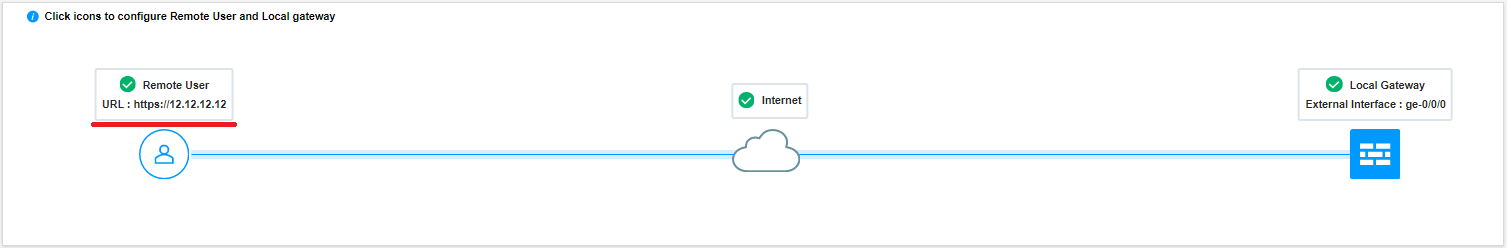

図20 は、リモートユーザーとローカルゲートウェイを使用したリモートアクセス設定を正常に完了した例を示しています。

図20:完全なリモートアクセス構成

IKE設定 と IPsec設定 は高度なオプションです。J-Webはすでに、IKEおよびIPsecパラメータのデフォルト値で設定されています。これらの設定の構成は必須ではありません。

- これで、リモートユーザーが接続するURLがわかりました。このURLをコピーして保存し、リモートユーザーと共有します。この設定がデフォルトプロファイルでない場合は、/xxxx情報のみが必要です。

図21 は、リモートユーザーがリモートアクセス接続を確立するために、Juniper Secure Connectアプリケーションの ゲートウェイアドレス フィールドに入力する必要があるURLを示しています。

図21:コミットリモートアクセス設定

自動ポリシー作成オプションを選択している場合は、 保存 をクリックしてJuniper Secure Connect VPNの設定と関連ポリシーを完了します。

強調表示されている コミット ボタン(ページの右上、フィードバックボタンの横)をクリックして、設定をコミットします。

クライアントマシンにJuniper Secure Connectアプリケーションをダウンロードしてインストールします。Juniper Secure Connectを起動し、SRXシリーズファイアウォールのゲートウェイアドレスに接続します。また、ルートCA証明書は、Juniper Secure Connectアプリケーションをインストールしたそれぞれのプラットフォームに適したディレクトリ場所に配置する必要があります。