Juniper Secure Connectの証明書の展開

このトピックでは、Juniper Secure Connect証明書の導入について説明します。

Juniper Secure Connectを導入する前に、SRXシリーズファイアウォールで、システムが生成するデフォルトの証明書ではなく、適切な証明書が使用されていることを確認してください。Let's Encryptから署名付き証明書、自己署名証明書、または署名付き証明書のいずれかを選択する必要があります。ユーザーがJuniper Secure Connectを使用してSRXシリーズファイアウォールへの接続を開始すると、アプリケーションによってゲートウェイ証明書が検証されます。

証明書を展開する方法

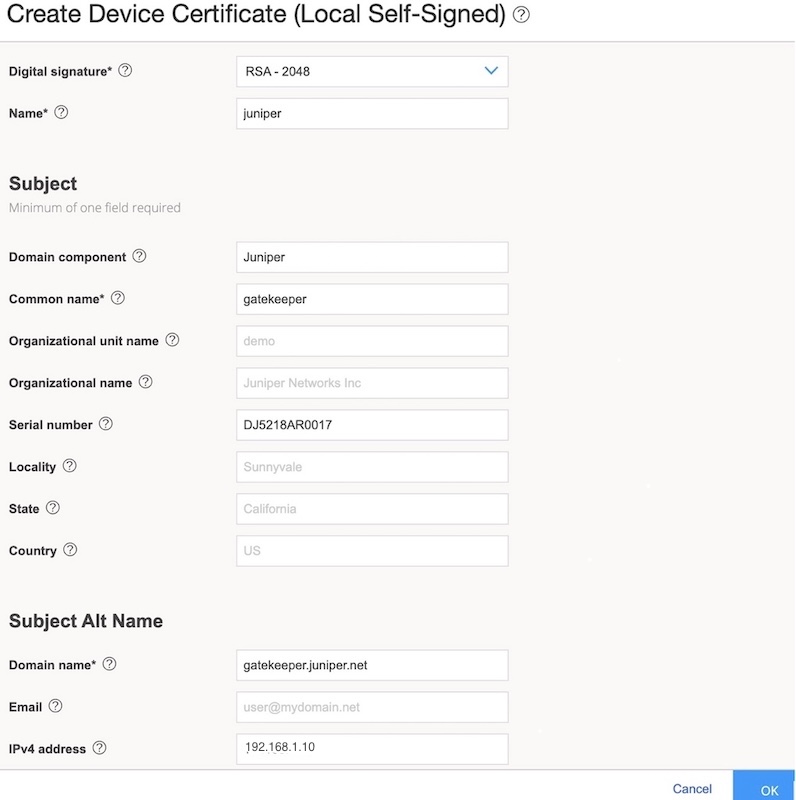

証明書を展開するには、必要な証明書を生成してインストールする必要があります。図 1 に示すように、J-Web インターフェイスで [Device Administration] > [Certificates > Device] に移動して、証明書要求または自己署名証明書を生成できます。

図 1 は、構成する必要がある最小値を示しています。これらの値が自分の組織と一致していることを確認してください。証明書署名要求(CSR)を開始する場合、証明書はSRXシリーズファイアウォールに読み込まれる前に、CAによって署名される必要があります。

を生成する

を生成する

自己署名証明書を作成するか、署名付き証明書を読み込んだ後、[ デバイス管理] > [基本設定] > [> HTTPS 証明書> HTTPS 証明書システムサービス に移動し、適切な名前を選択して、証明書を SRXシリーズ ファイアウォールバインドする必要があります。

コマンドラインインターフェイス(CLI)を使用して自己署名証明書を生成するには、「 複数のドメインと証明書を設定する」を参照してください。

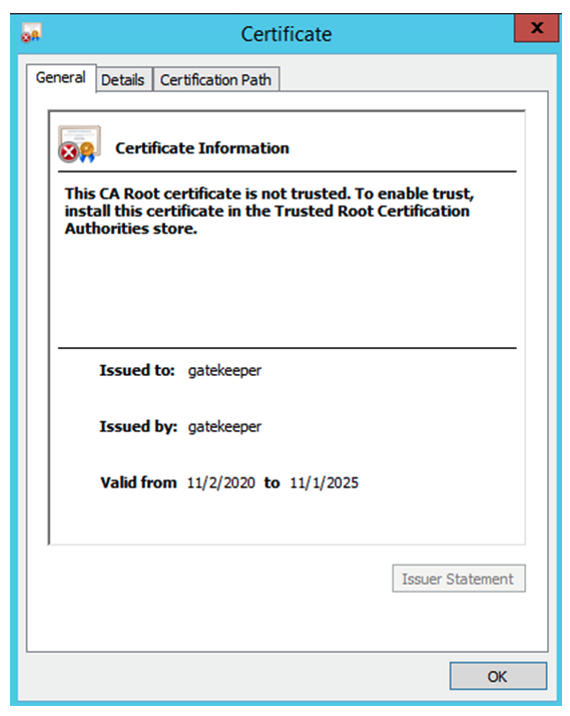

SRXシリーズファイアウォールに証明書を読み込んだ後、ブラウザーバーに証明書情報を表示して証明書を検証できます。証明書情報を表示する手順は、ブラウザーとブラウザーのバージョンによって異なります。 図 2 は、公開証明書をダウンロードした後の Windows での証明書を示しています。SRXシリーズファイアウォールで設定した証明書情報が表示されます。

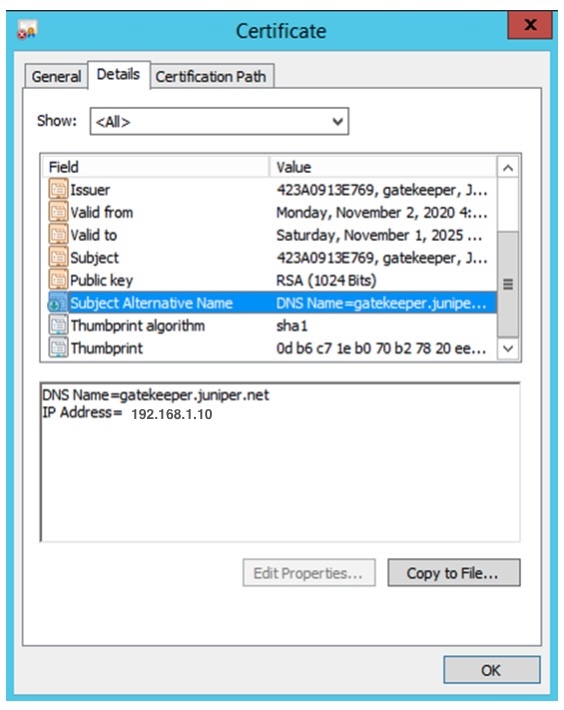

図3 は、SRXシリーズファイアウォールで設定された証明書のすべての詳細を示しています。

ブラウザーの証明書情報から、次のことを確認する必要があります。

-

サブジェクトの別名が生成された証明書と一致するかどうかを確認します。

-

拇印/指紋に関する警告メッセージがあるかどうかを確認します。SRXシリーズファイアウォールからすべてのクライアントにCA証明書をエクスポートしなかった場合、警告メッセージが表示されます。

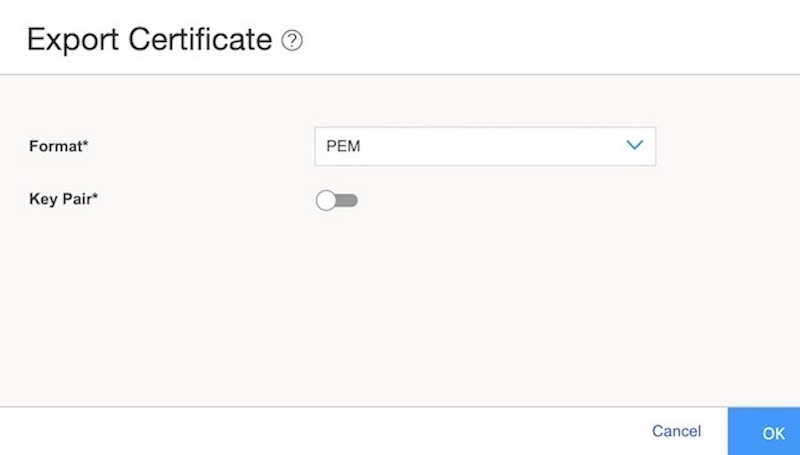

SRXシリーズファイアウォールから自己署名証明書を .pem 形式でエクスポートするか、CSRに署名したCAからCAルート証明書を各クライアントにエクスポートすることをお勧めします。これは手動で行うことも、WindowsおよびmacOS用のクライアントロールアウトパッケージを使用して配布することもできます。 「WindowsでのJuniper Secure Connectロールアウトのインストールパッケージの作成 」および「 Juniper Secure Connectインストール用のロールアウトパッケージの作成」を参照してください。

表1 は、エクスポートした証明書を異なるプラットフォームに配置できるJuniper Secure Connectアプリケーションディレクトリの場所を示しています。

| プラットホーム |

ディレクトリの場所 |

|---|---|

| ウィンドウズ |

C:\ProgramData\Juniper\SecureConnect\cacerts\ |

| macOSの場合 |

/ライブラリ/Application Support/Juniper/SecureConnect/cacerts/ |

| アンドロイド |

/juniper/export |

| iOS |

/files/セキュアな接続/ |

OSとJuniper Secure Connectアプリケーションのバージョンに基づいて、インポート場所とエクスポート場所の絶対パスは変わる可能性があります。証明書をエクスポートするには、[ デバイス管理(Device Administration)] > 証明書管理 > 証明書( Certificates )から証明書を選択してエクスポートします。

のエクスポート

のエクスポート

複数のドメインと証明書を構成する

Juniper Secure Connectは、FQDN/RealmName形式の異なるURLを持つ複数の接続プロファイルをサポートしています。これらの接続要求に証明書の警告が表示されないようにするために、管理者は、SRXシリーズファイアウォールで複数の証明書を複数のドメインにバインドするか、単一の証明書を複数のドメインにバインドできます。これらのURLには、Juniper Secure Connectアプリケーションの接続プロファイルで使用されるドメイン名が含まれています。

この設定では、SRXシリーズファイアウォールに複数のドメイン名を持つ複数の証明書を作成します。

開始する前に、管理者として次の操作を行います。

SRXシリーズファイアウォールの基本設定を完了します。

Juniper Secure Connectに関連付けるドメイン名を特定します。これらは、FQDNまたはFQDN/RealmName形式のURLであるJuniper Secure Connect接続プロファイルにマッピングされます。この設定で使用されるドメイン名と証明書のサンプルについては、 表 2 を参照してください。

複数のドメイン名を 1 つの証明書にマップする必要がある場合は、証明書を外部で生成します。Let's Encrypt証明書をお持ちの場合は、Let's Encryptサーバーを使用して生成してください。 「ACME プロトコル」を参照してください。

| ドメイン名 |

証書 |

|---|---|

| srx.example.com |

internal |

| gateway.example.com | external |

| gateway1.example.com | letsencrypt |

| gateway2.example.com | letsencrypt |

設定ステートメントを使用して、SRXシリーズファイアウォールのURLに記載されているドメイン名のゲートウェイ証明書を設定します。

CLI を使用して複数の証明書と複数のドメインを設定するには、次の手順に従います。

-

CLIを使用して、SRXシリーズファイアウォールにログインします。

-

自己署名証明書が必要な場合は、SRXシリーズファイアウォールでローカルデジタル証明書用の公開鍵基盤(PKI)公開/秘密鍵ペアを生成します。

user@host> request security pki generate-key-pair size 2048 type rsa certificate-id internal user@host> request security pki generate-key-pair size 2048 type rsa certificate-id external

-

自己署名証明書を手動で生成してロードします。また、外部で生成された CA 署名付き証明書を読み込むこともできます。

user@host> request security pki local-certificate generate-self-signed certificate-id internal subject DC=example.com CN=srx domain-name srx.example.com user@host> request security pki local-certificate generate-self-signed certificate-id external subject DC=example.com CN=gateway domain-name gateway.example.com

-

設定モードにします。

-

オプションを使用して複数のドメインを設定し

virtual-domain対応する証明書に関連付けます。証明書は必ず外部で生成してください。Let's Encrypt証明書をお持ちの場合は、「 ACMEプロトコル」を参照してください。user@host# set system services web-management https virtual-domain srx.example.com pki-local-certificate internal user@host# set system services web-management https virtual-domain gateway.example.com pki-local-certificate external

-

複数のドメイン名で証明書を設定します。これらの証明書は必ず個別に生成してください。 「ACME プロトコル」を参照してください。

user@host# set system services web-management https virtual-domain gateway1.example.com pki-local-certificate letsencrypt user@host# set system services web-management https virtual-domain gateway2.example.com pki-local-certificate letsencrypt

-

デバイスでの機能の設定が完了したら、設定モードから

commitを入力します。

これで、エンド ユーザーは対応する証明書を使用して接続を開始できます。これにより、Juniper Secure Connectアプリケーションが接続を開始したときに、サーバー側の証明書がJuniper Secure Connectクライアントに読み込まれていれば、その証明書が検証され、信頼されます。

J-Web上のJuniper Secure Connectウィザードの概要

J-Webを使用する場合は、J-WebのJuniper Secure Connectウィザードをよく理解してください。Juniper Secure Connectでは、直感的で使いやすいJ-WebのVPNウィザードを使用して、リモートユーザーと内部ネットワーク間のリモートアクセスVPNトンネルを数ステップで作成できます。

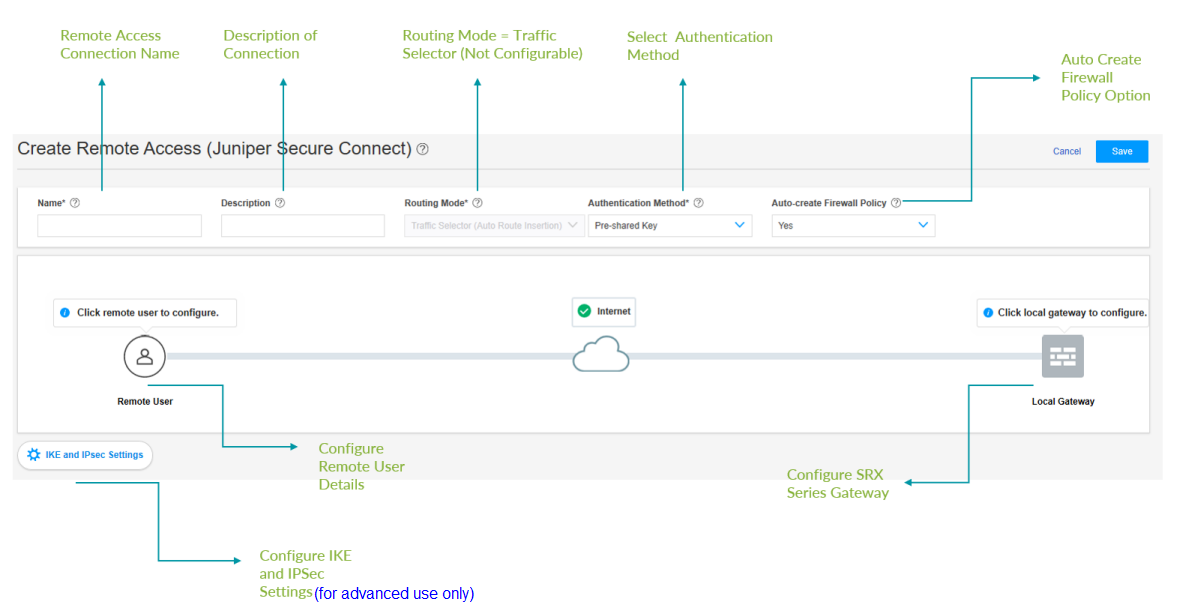

[VPN >] IPSec VPNに移動し、[Create VPN > Remote Access > Juniper Secure Connect] を選択すると、図 5 に示すような [Create Remote Access (Juniper Secure Connect)] ページが表示されます。

を設定するためのJ-Webウィザード

を設定するためのJ-Webウィザード

vpn 設定ウィザードを使用すると、 表 3 に示すように、わずか数ステップで Juniper Secure Connect を設定できます。

| オプション |

ここで設定する内容 |

|---|---|

| 名前 |

リモート アクセス接続の名前。この名前は、デフォルトプロファイルを選択しない場合、リモートクライアントデバイス上のJuniper Secure Connectアプリケーションに表示されます。 例: デフォルトプロファイルを使用しない場合:https://<srx-series-device-ip-address>/<remote access connection name>) 既定のプロファイルを使用する場合: https://<srx-series-device-ip-address>/)。 |

| 形容 |

リモート アクセス接続の説明。 |

| ルーティングモード |

ルーティング モードは、デフォルトで トラフィック セレクター(自動ルート挿入) に設定されています。このオプションは変更できません。 |

| 認証方法 |

事前共有: この認証方法はシンプルで使いやすいですが、証明書よりも安全性が低くなります。事前共有オプションを選択した場合は、以下を使用できます。

|

| 証明書ベース: 拡張認証プロトコル (EAP) を使用したこの認証方法。証明書ベースのオプションを選択した場合は、以下を使用できます。

|

|

| ファイアウォールポリシーの自動作成 |

ファイアウォールポリシーを自動作成するオプション。 |

| リモートユーザー |

|

| ローカルゲートウェイ |

|

| IKE と IPSec |

|

これで、構成オプションについて理解できました。それでは、設定から始めましょう。

選択した認証方法に基づいて、次のいずれかのトピックを参照してください。

ゲートウェイ証明書の警告メッセージ

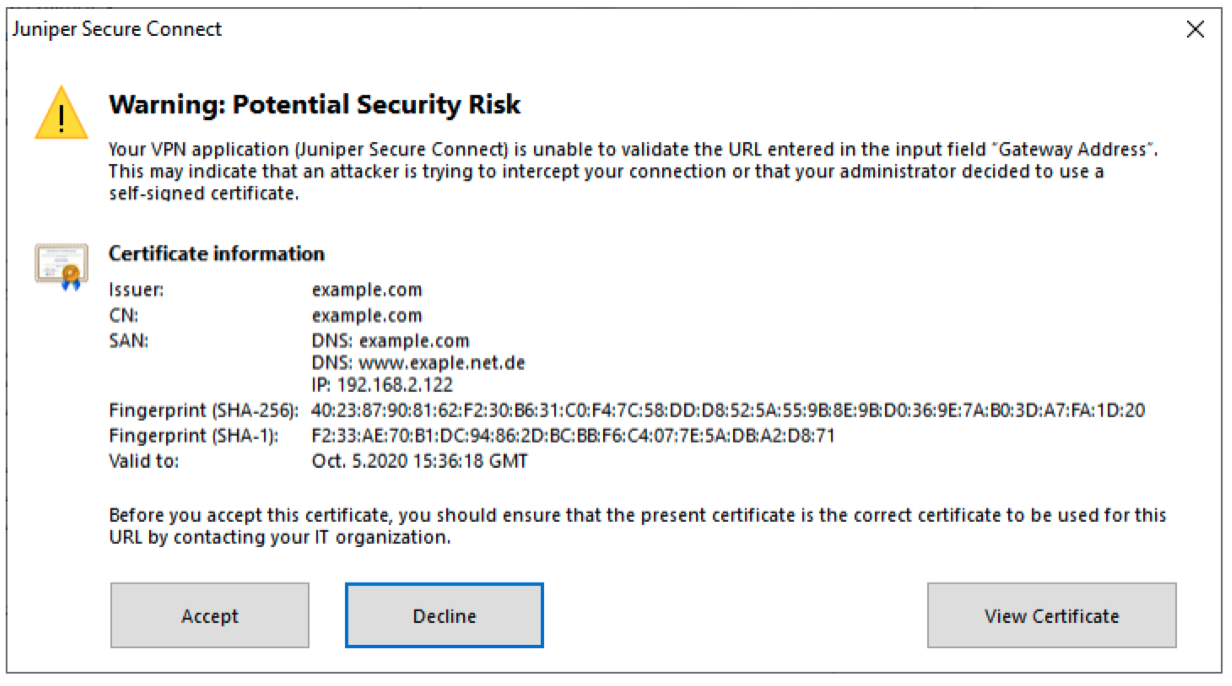

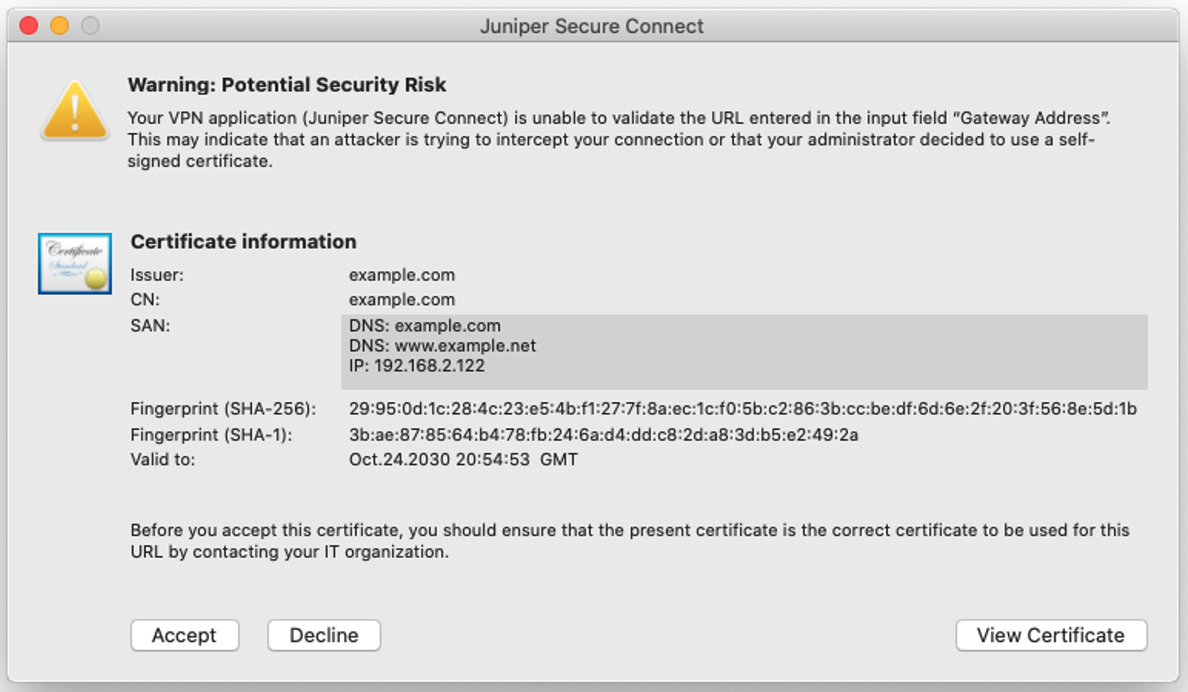

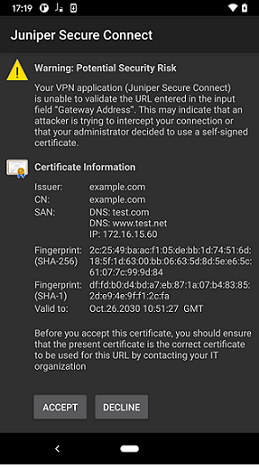

ユーザーが接続を開始すると、アプリケーションはゲートウェイ証明書が有効かどうかを検証します。このセクションには、ゲートウェイ証明書に関連するさまざまな警告メッセージが表示されます。

SRXシリーズファイアウォールでシステム生成の証明書が有効になっている場合、アプリケーションとの接続を確立できません。

有効なゲートウェイ証明書の詳細については、Juniper Secure Connectアプリケーションで表示されるさまざまな警告メッセージを理解することをお勧めします。

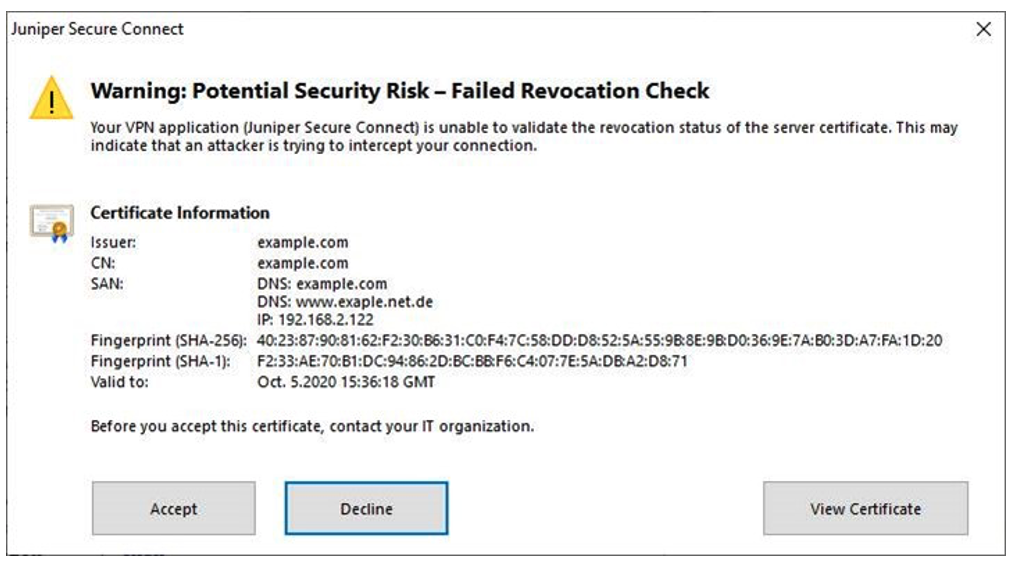

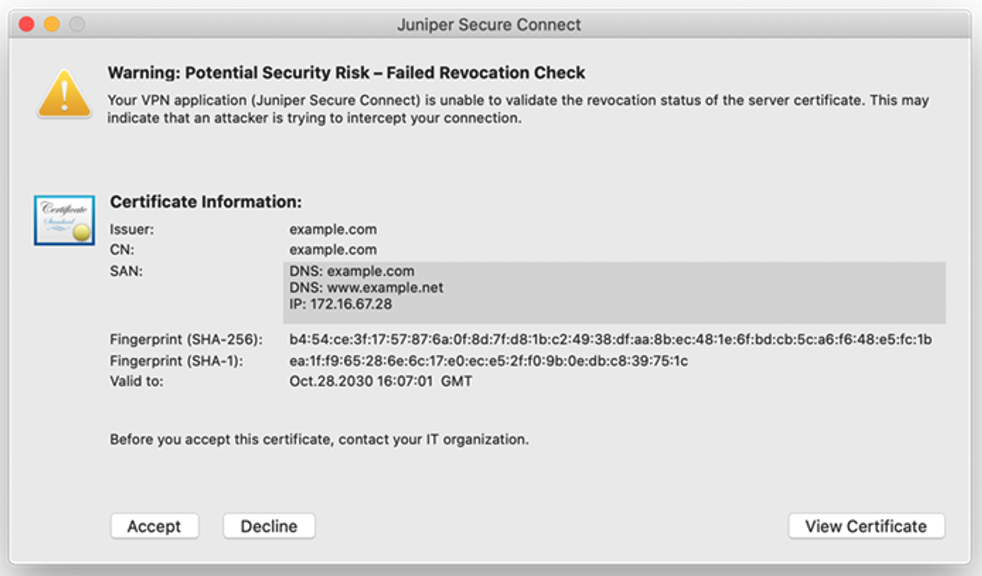

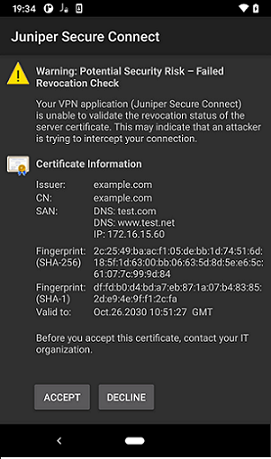

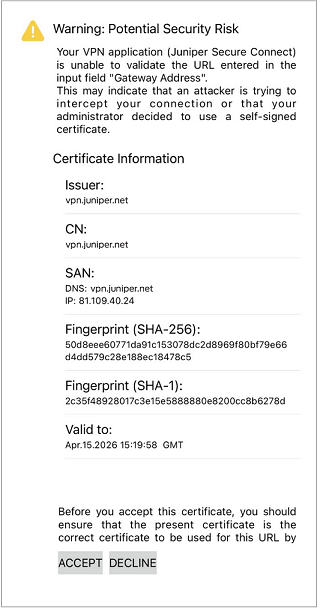

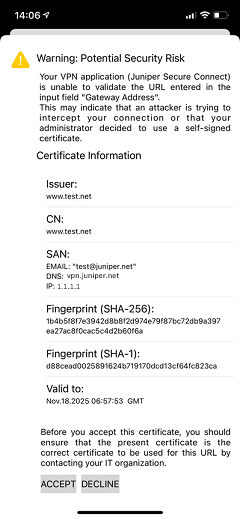

ゲートウェイが、ルート証明書がアプリケーションに配布されていない証明書を使用する場合(WindowsでのJuniper Secure Connectロールアウトのインストールパッケージの作成 および macOSでのJuniper Secure Connectインストール用のロールアウトパッケージの作成)、Juniper Secure Connectアプリケーションがインストールされているプラットフォームに基づいて、 図6、 図7、 図8、 図9 に示す警告メッセージが表示されます。

図 6 は、アプリケーションにルート証明書がない場合の Windows プラットフォームでの警告メッセージの例です。

の証明書に関する警告メッセージの例

の証明書に関する警告メッセージの例

図 7 は、アプリケーションにルート証明書がない場合の macOS プラットフォームでの警告メッセージの例です。

での証明書警告メッセージの例

での証明書警告メッセージの例

図 8 は、アプリケーションにルート証明書がない場合の Android プラットフォームでの警告メッセージのサンプルです。

での証明書警告メッセージの例

での証明書警告メッセージの例

図 9 は、アプリケーションにルート証明書がない場合の iOS プラットフォームでの警告メッセージのサンプルです。

での証明書警告メッセージの例

での証明書警告メッセージの例

警告メッセージページの外観は、Juniper Secure Connectアプリケーションがインストールされている場所によって異なります。

警告メッセージに表示される詳細は、Juniper Secure Connectで設定されている証明書によって異なります。 表 4 は、サンプル警告メッセージの詳細を示しています。

| 証明書情報 |

形容 |

|---|---|

| 発行者 |

証明書の発行者の名前。 |

| CNの |

共通名 (CN) は、証明書のサブジェクト名を表します。 |

| サン |

サブジェクトの別名 (SAN) は、証明書内のサブジェクトの別名を表します。 |

| 指紋 |

証明書の指と拇印のセクションを表します。 |

システム管理者は、警告メッセージが表示されたときに実行する必要があるアクションをユーザーに通知する必要があります。管理者として証明書を検証する最も簡単な方法は、ブラウザーのツール バーの警告メッセージをクリックして証明書の詳細を表示するか ( 図 2 と 図 3 を参照)、クライアントに正しいルート証明書を読み込むことです。

アプリケーションがSRXシリーズファイアウォールにロードされた署名付き証明書のCRL(証明書失効リスト)に到達できない場合、ユーザーは次の警告メッセージに気付きます。