Policy Enforcerのメリット

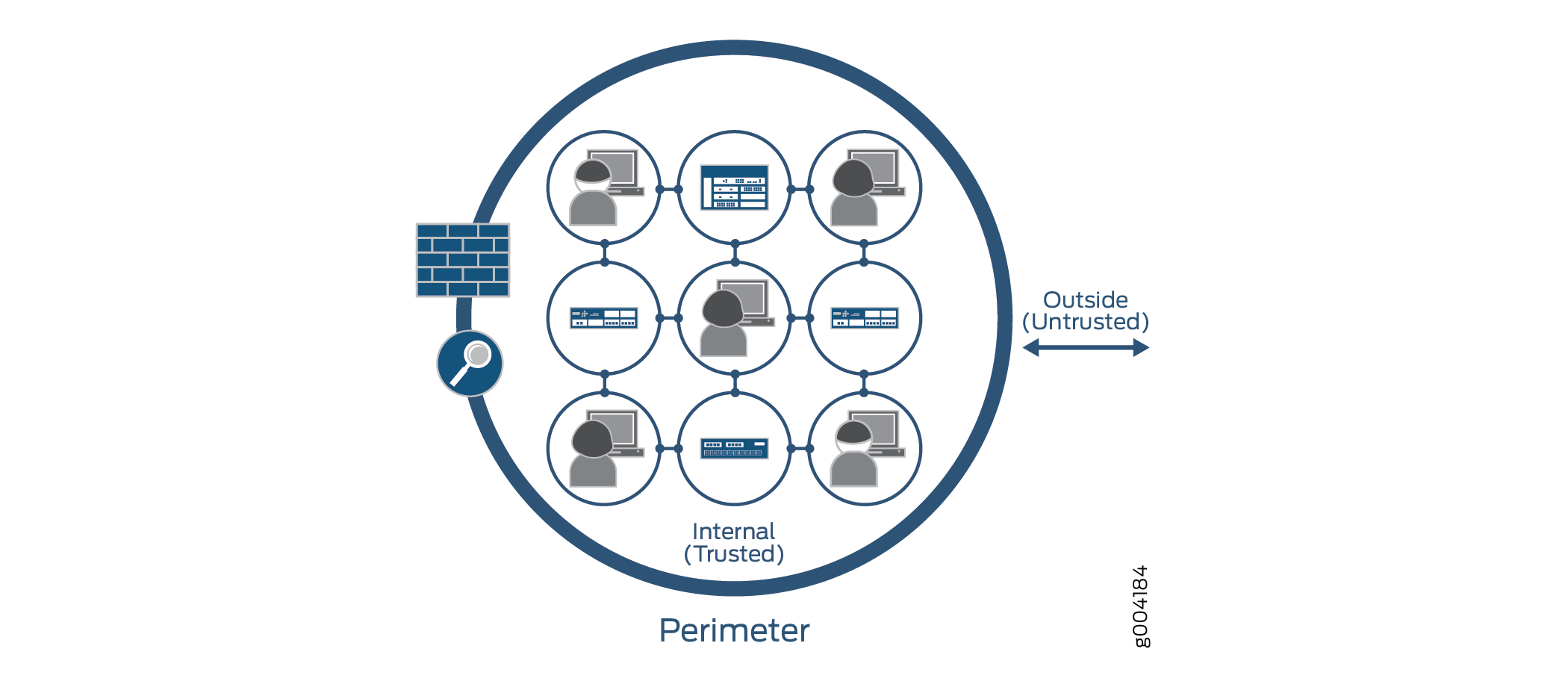

企業のコンピュータセキュリティの多くは、組織の周囲に壁を作ることを中心に展開されます。 図 1 を参照してください。

この境界指向のセキュリティでは、ネットワークに接続するアプリケーションまたはユーザー(VLANなど)が基本的に相互に通信できる本質的に信頼できるモデルでネットワークが構築され、ファイアウォールや侵入防御システム(IPS)などのネットワークセキュリティソリューションが境界に展開されてセキュリティが提供されます。ファイアウォールは、多くの場合、未知のマルウェア、アプリケーション、およびネットワーク攻撃が企業に侵入するのを防ぐために、考えられるすべてのルールで構成されています。このアーキテクチャは、「ネットワーク内にすでに存在するものはすべて基本的に信頼されている」および「ネットワークの外部にあるものはすべて信頼できない」と想定するモデルに基づいており、境界はすべてのセキュリティ制御が展開される場所です。

このアーキテクチャは、データセンター、キャンパス、支社/拠点の構成で一貫しています。残念ながら、このセキュリティアーキテクチャには欠陥があります。内部の脅威からの保護には役立ちません。ファイアウォールの普及にもかかわらず、近年のアプリケーションとマルウェアの巧妙化により、境界防御を回避する方法が発見されました。これらの脅威は、いったん企業内に侵入すると、簡単に拡散する可能性があります。また、何者かのラップトップやデスクトップパソコンが感染すると、エンタープライズネットワークがボットネット軍団となり、内部や外部からの攻撃源となる可能性があります。企業は、複数のファイアウォール層を展開することで内部の脅威から保護できますが、すべての内部トラフィックを個別のファイアウォール層を通過することは難しいため、慎重な計画が必要です。

セキュリティフレームワークは、複数の管理者、管理システム、および異なる管理者やシステム間の多くの手動調整に依存しているため、非常に断片化されたアプローチになります。

-

ネットワークセキュリティチームがあり、主に外部の脅威を管理するために、境界ファイアウォールのセキュリティポリシーを管理しています。

-

ネットワーク運用チームがあり、通常、ネットワークとアプリケーションの分離を使用して内部攻撃や不正アクセスから保護することで、セキュリティポリシーを管理します。

-

また、3つ目のチームであるITチームは、ラップトップ、デスクトップ、アプリケーションサーバーなどのエンドポイントを管理し、適切なセキュリティ体制を確保できるようにします。

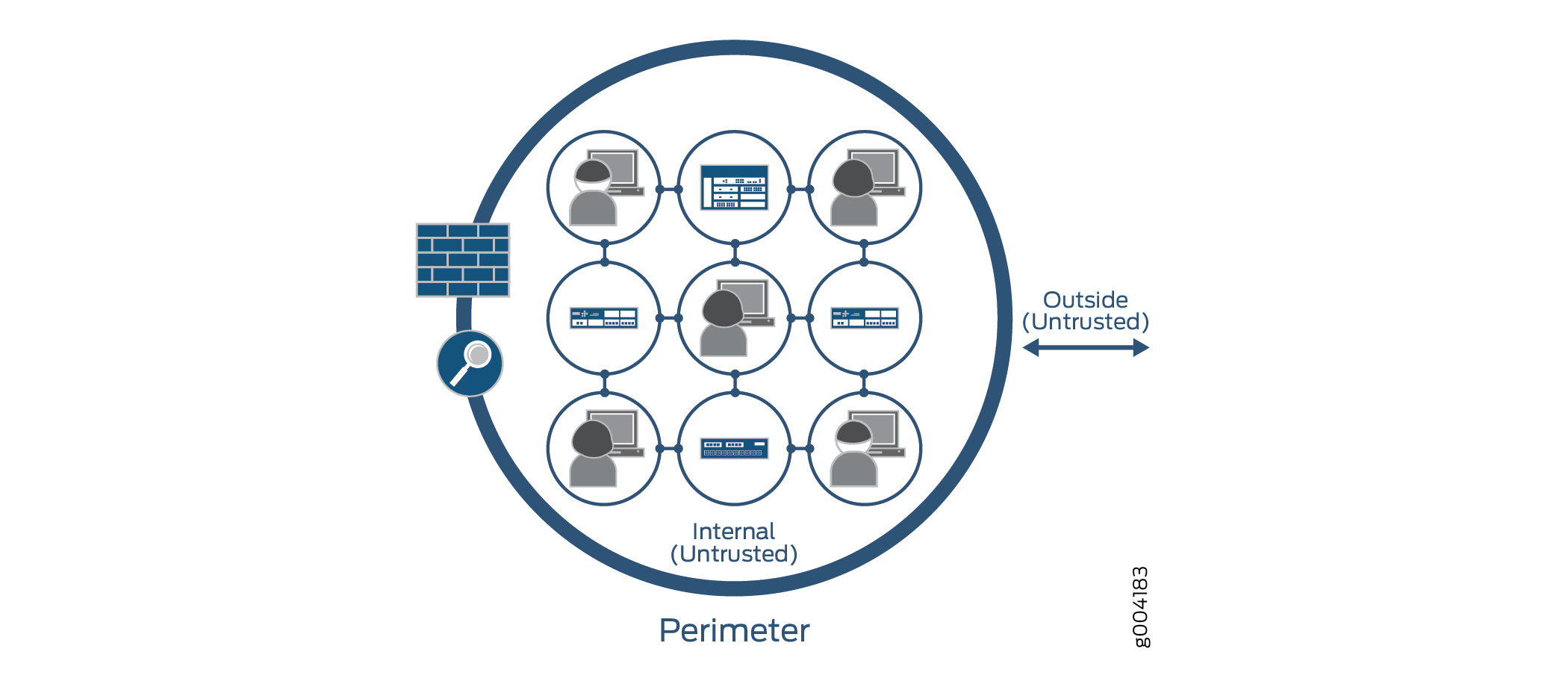

これとは対照的に、Policy EnforcerとJuniper Connected Security( 図2を参照)は、セキュリティデバイスではなく論理ポリシーに基づいて保護を提供することで、ネットワークセキュリティを簡素化します。Policy Enforcerは確かに境界セキュリティを提供しますが、もはや内部を外部から保護するだけではありません。誰かが内部ネットワークに接続しているからといって、その人がネットワークに無制限にアクセスできるわけではありません。このモデルは、ネットワーク上の1つのアプリケーションが侵害された場合でも、企業がその感染/脅威がネットワーク内の他の潜在的に重要な資産に広がるのを制限できるため、根本的に安全です。

Policy Enforcerは、情報セキュリティがセキュリティソフトウェアによって制御および管理されるモデルです。他のモデルのようにIPアドレスを特定する必要がなく、新しいデバイスは自動的にセキュリティポリシーの対象となります。Software-Defined であるため、すでに導入されているセキュリティ ポリシーや制御に影響を与えることなく環境を移動できます。その他の利点は次のとおりです。

-

向上した、より詳細なセキュリティ—ネットワークアクティビティの可視性を高めることで、サイバー脅威やその他のセキュリティインシデントに迅速に対応できます。複数のソース(サードパーティーのフィードを含む)やクラウドからの脅威インテリジェンスを活用することで、脅威をより迅速に検知することができます。一元管理により、標準的なネットワークアクティビティに干渉することなくセキュリティの課題を分析し、組織全体にセキュリティポリシーを配布することができます。たとえば、通常のトラフィックフローを許可しながら、悪意のあるトラフィックを選択的にブロックできます。

-

拡張性とコスト削減:ソフトウェアベースのモデルにより、購入と維持にコストがかかるハードウェアを追加または削減することなく、当面のニーズに応じて迅速かつ容易にセキュリティを拡大または縮小することができます。

-

よりシンプルなソリューション:ハードウェアセキュリティアーキテクチャは、サーバーや特殊な物理デバイスが必要となるため、複雑なものになることがあります。ソフトウェアモデルでは、セキュリティはポリシーに基づいています。情報は、物理的な場所に関係なく、どこにいても保護できます。