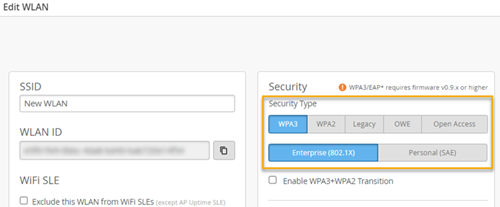

WLAN で WPA2/WPA3 エンタープライズ(802.1X)セキュリティを有効にする

WLAN で WPA2/WPA3 エンタープライズを有効にし、RADIUS サーバーを使用した高度な認証を実現します。

これらのトピックでは、802.1x セキュリティを有効にし、RADIUS サーバーを追加するための基本的な手順と、さまざまなオプションに関する追加情報について説明します。

WLANセキュリティタイプの設定とRADIUSサーバーの追加

Juniper Mistは、WPA2およびWPA3のIEEE 802.1Xセキュリティをサポートしています。

6 GHzではWPA3またはOWEが必須です。6 GHzを導入するということは、WPA3を導入するということでもあります。

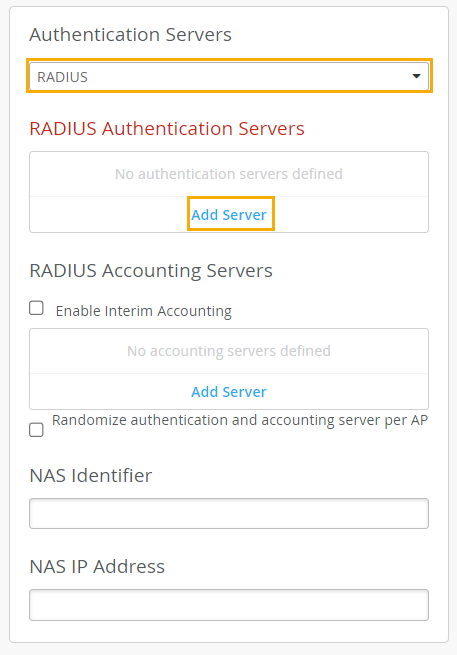

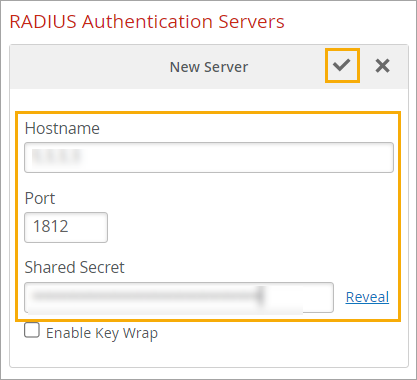

WLAN セキュリティ タイプを設定し、RADIUS サーバーを追加するには、次の手順に従います。

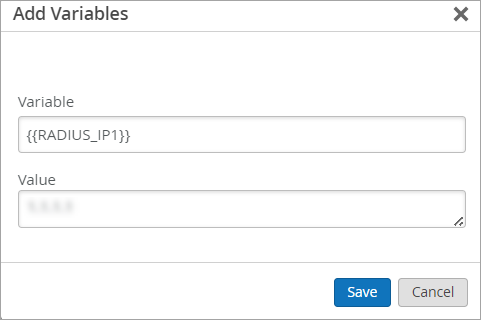

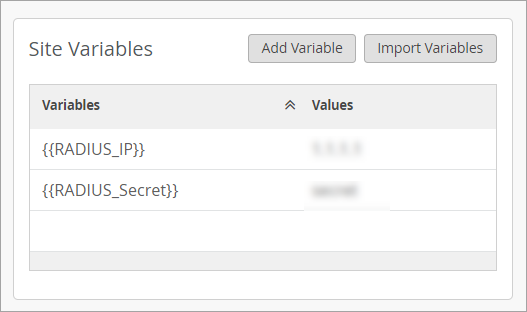

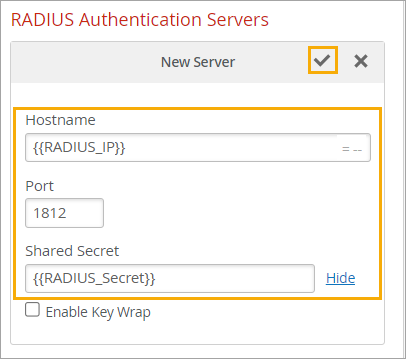

(オプション)サイト変数を使用してサーバーを追加する

サイト変数を使用して RADIUS サーバーを識別することで、特定の属性が異なっていても同じ WLAN 設定を異なるサイトの AP に簡単に適用できます。このシナリオでは、サイトAとサイトBが異なるRADIUSサーバーを使用しているとします。変数を使用して、WLAN 構成に RADIUS サーバーを追加します。次に、2 つのサイト構成で変数を異なる方法で定義します。

サイト変数を使用してサーバーを追加するには、次のようにします。

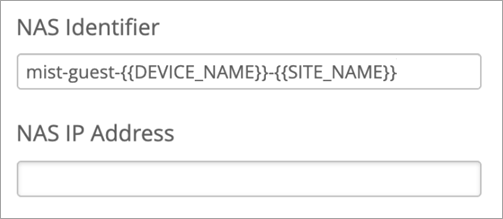

(オプション)NAS 識別子と NAS IP アドレスを追加する

WLAN で 802.1X セキュリティを有効にする場合は、 NAS 識別子 または NAS IP アドレス を追加して、RADIUS サーバーに渡される情報をカスタマイズできます。

たとえば、NAS 識別子としてサイト ID(サイトレベルの WLAN)またはサイト名変数(WLAN テンプレート内)を入力できます。このアプローチでは、すべてのアクティビティをサイトに関連付けて、監査/会計プロセスを容易にしたり、サイトごとに異なるRADIUSルールを作成したりできます。別の例としては、NAS識別子としてMistという単語を入力することです。これにより、Mist からのトラフィックに対して異なる RADIUS ルールまたはゲスト ポータル エクスペリエンスを作成できます。

[NAS Identifier] フィールドを空白のままにすると、WLAN ID が NAS ID として使用されます。

プレーンテキストと変数を入力できます。このフィールドでは、次の変数が有効です。

-

デバイス名 - {{DEVICE_NAME}}

-

モデル - {{DEVICE_MODEL}}

-

MAC アドレス - {{DEVICE_MAC}}

-

サイト名 - {{SITE_NAME}}

この例では、ID でテキストと変数の両方を使用する方法を示します。

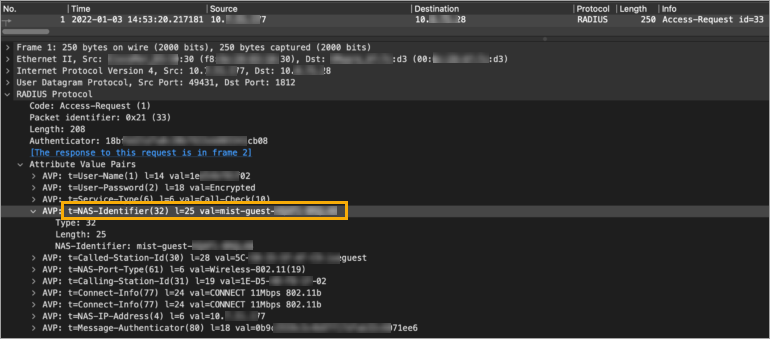

次に示すように、この WLAN 上の AP が Access-Request を送信すると、変数が変換されて AP が識別されます。

または、 NAS IP アドレスを指定します。通常、Mist は AP の実際の IP アドレスを通過します。ただし、RADIUS ポリシーで参照できるように、すべてのアクティビティに使用する IP アドレスを指定することもできます。

[NAS Identifier] または [NAS IP アドレス] は [WLANの編集/作成(Edit/Create WLAN)] ウィンドウに追加できます。

(オプション)CoA/DMサーバーの追加

WLANで802.1Xセキュリティを有効にする場合は、CoA/DMサーバーを追加することもできます。

Change of Authorization(CoA)を使用すると、最初の認証後に許可されたRADIUSセッションを変更して、変化するアクセス要件を満たすことができます。たとえば、管理者が開始するセッションのリセットなどのユースケースを有効にします。

詳細については、「 Change of Authorization(CoA)」を参照してください。

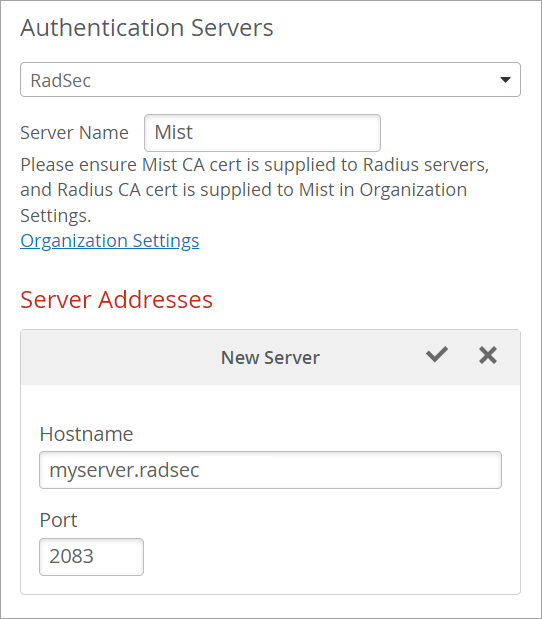

(オプション)RadSec の有効化

- WLAN セキュリティ タイプを設定し、RADIUS サーバーを追加したら、RadSec サーバーを追加します。

- 組織の設定からMist証明書を取得します。

- Juniper Mist ポータルの左側のメニューから [組織>の設定] を選択します。

- [Mist証明書( Certificate)] で、[証明書の表示(View Certificate)] をクリックします。証明書をコピーします。これは次のステップで必要になります。

- RadSec サーバーに移動し、次のタスクを実行します。

- コピーしたMist証明書を読み込みます。

- RadSec サーバーから RadSec 証明書をコピーします。これは次のステップで必要になります。

- ポータルの [組織の設定] ページに戻りJuniper Mist RadSec 証明書を追加します。

- [RadSec 証明書] で、[RadSec 証明書の追加] をクリックします。

- RadSec サーバーから証明書の内容を貼り付けます。

- [追加] をクリックします。

- (オプション)Mist が各 AP に対して生成する固有の証明書ではなく、独自の AP RadSec 証明書を使用する場合は、[AP RadSec 証明書の追加(Add AP RadSec certificate)] をクリックし、CA 証明書の秘密キーと署名付き証明書を入力します。

- [組織の設定] ページの右上隅にある [保存] をクリックします。