OneLogin™(1つのID)でゲストポータルのシングルサインオンアクセスを有効にする

この情報は、OneLogin™と統合してゲストユーザーを認証する場合に使用します。

ジュニパー Mistは、ネットワーク上でのデバイス認証用にSAML 2.0をサポートしています。そのため、OneLogin™(現在のOne Identity)をIDプロバイダ(IdP)として使用し、ゲストアクセス用のシングルサインオン(SSO)WLANを設定できます。SAML SSOを使用すると、ユーザーはIDプロバイダーに一度ログオンすれば、再度ログインすることなく、他の複数のWebアプリケーションにシームレスにアクセスできます。ジュニパー Mist ゲストポータルと OneLogin はどちらも、RADIUS EAP-TTLS/PAP と EAP-PEAP/MSCHAPv2 の認証方法をサポートしています。

ゲストポータルの設定を開始する前に、OneLoginポータルの管理者資格情報があり、SAMLアプリケーションをすでに持っている(または作成する準備ができている)必要があります。

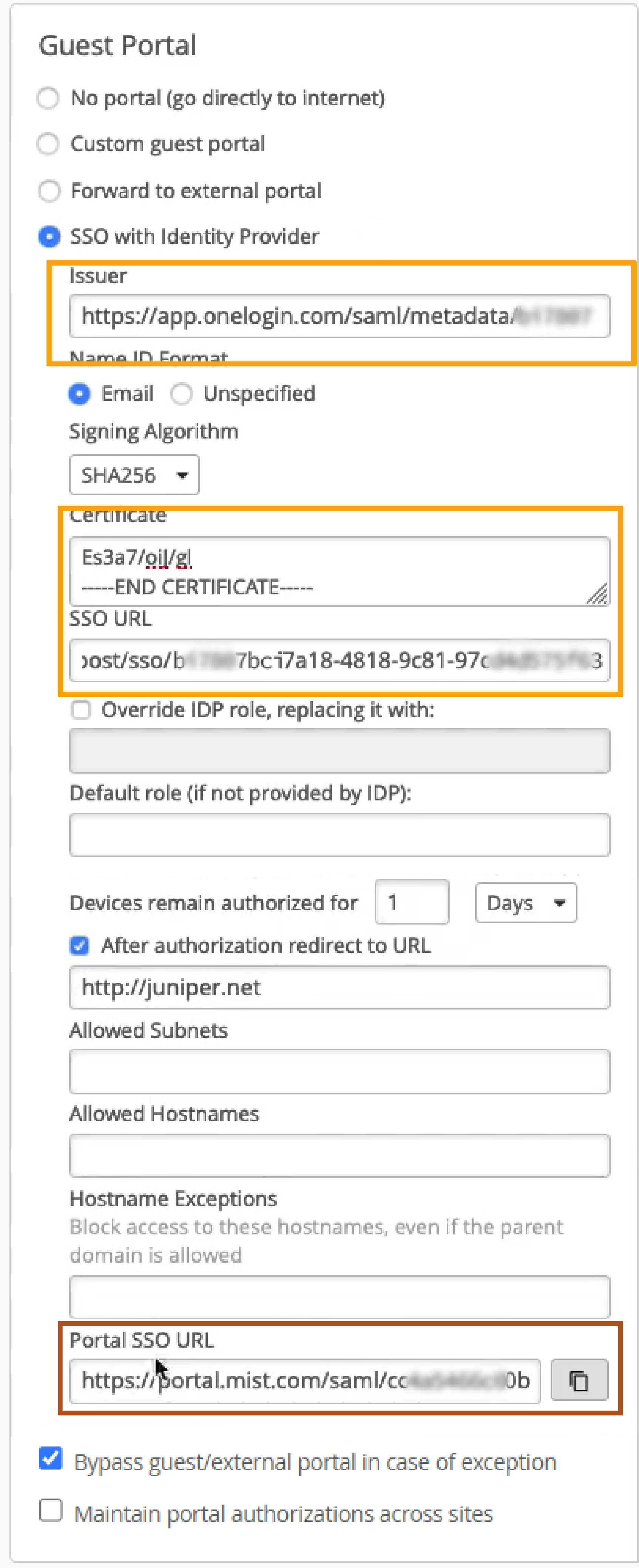

ジュニパー MistポータルでOneLogin SSOを設定するには、OneLogin SAMLアプリケーション(図1)から以下の情報を取得する必要があります(図2)。

さらに、その側の設定を完了するには、ポータル SSO URL をMistポータルからOneLoginアプリケーションにコピーする必要があります(ポータルSSO URLはWLANの初期設定を保存するまで作成されないため、実際にはWLAN設定ページにループバックします)。

-

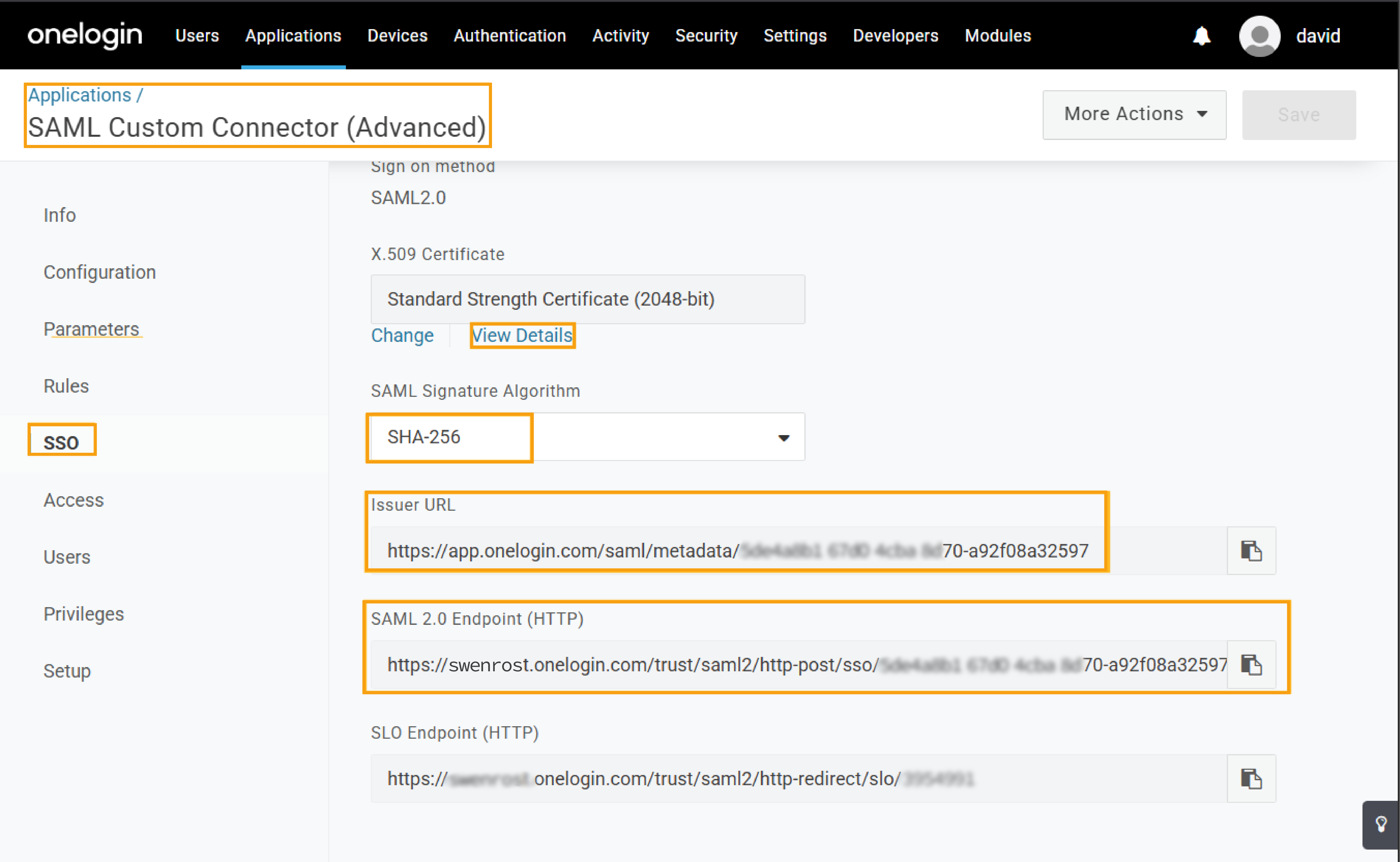

OneLoginアプリケーションの場合、シグネチャアルゴリズムは SHA-256に設定する必要があります。この変更を行うと同時に、 X.509証明書 をコピーして保存し、後でジュニパー Mistポータルで使用することができます。x.509証明書は、OneLoginとジュニパーMistゲストポータル間の信頼を確立する公開証明書です。

-

OneLoginアプリケーションから、発行者URLとSAML 2.0エンドポイントに表示されている値をコピーして保存します。これらのオプションを使用するには、SAML発行者タイプフィールドを変更する必要がある場合があります。 SAMLカスタムコネクタの詳細を参照してください。

図1:OneLogin SAMLアプリのSSO設定画面

OneLoginからSSOアクセスを使用してWLANを設定するには: