このページの目次

SRXシリーズファイアウォール用のセキュアエッジコネクターを設定する

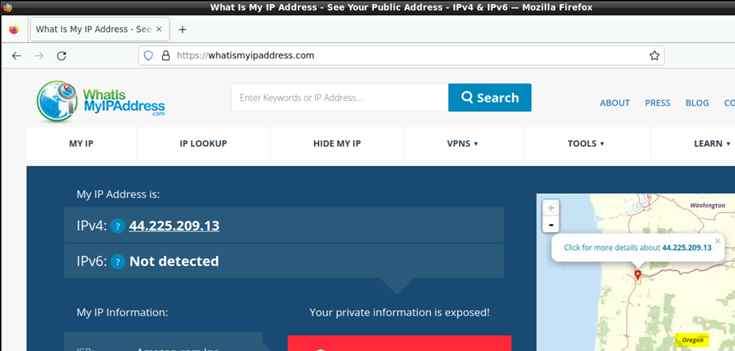

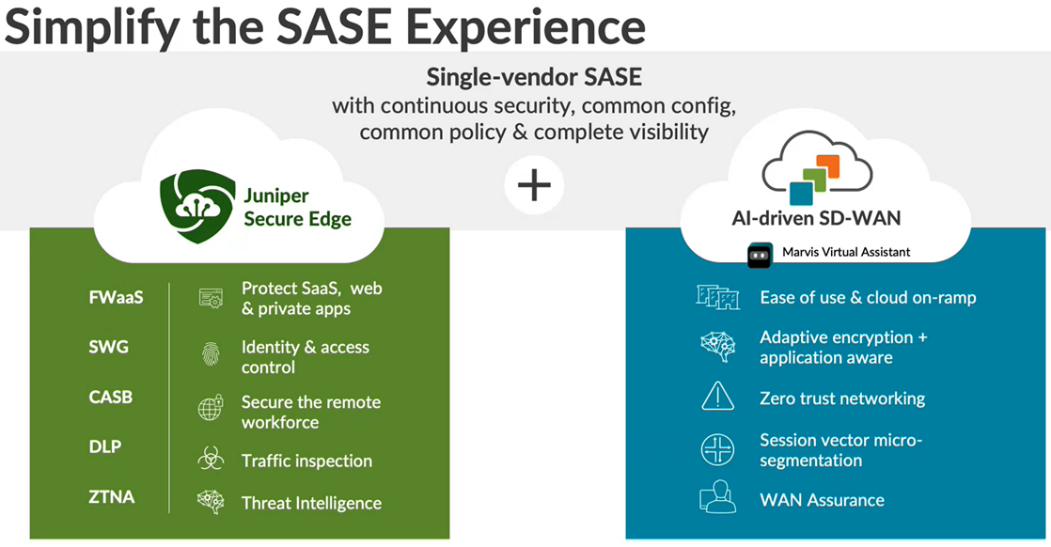

Juniper® Secure Edgeは、フルスタックのセキュアサービスエッジ(SSE)機能を提供し、Web、SaaS、オンプレミスアプリケーションへのアクセスを保護します。これらの機能はまた、一貫した脅威防御、最適化されたネットワークエクスペリエンス、およびユーザーがどこにいてもフォローするセキュリティポリシーを提供します。Secure Edgeは、高度なクラウドベースのセキュリティスキャナーとして機能します。これにより、組織はデータを保護し、ユーザーがオフィス、キャンパス、移動中のいずれであっても、一貫性のある安全なネットワークアクセスをユーザーに提供できます。

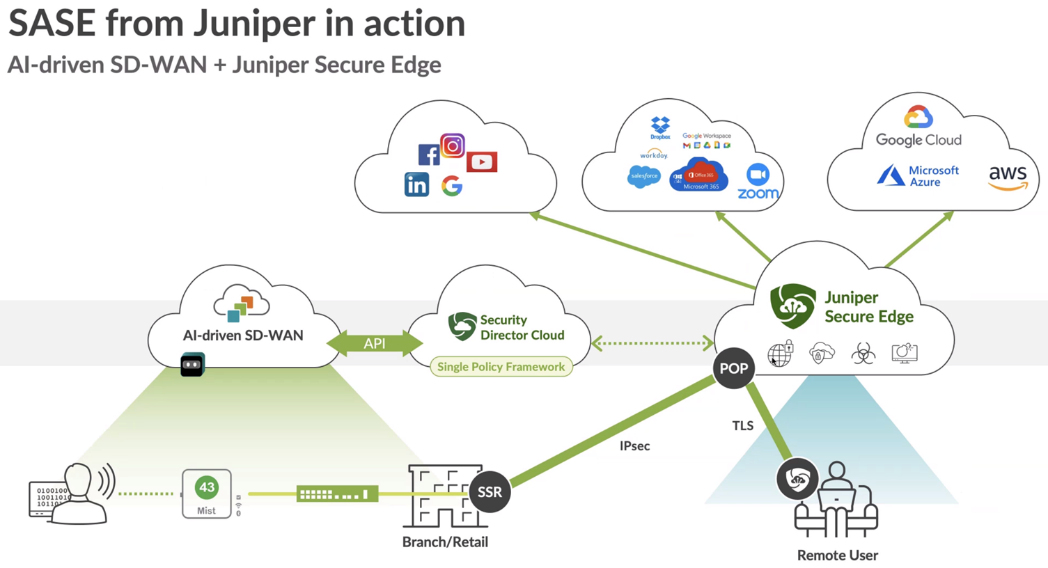

Mistは、Juniper Secure Edgeクラウドサービスで安全なトンネルを確立できるセキュアエッジコネクタ(SEC)を提供することで、Juniper Secure Edgeと連携します。

Secure Edgeの機能はすべてJuniper Security Director Cloudで管理されています。Juniper Security Director Cloudは、シングルユーザーインターフェイス(UI)で提供されるシンプルでシームレスな管理エクスペリエンスです。

によるトラフィック検査

によるトラフィック検査

詳細については、 Juniper Secure Edgeを参照してください。

セキュアエッジコネクタの概要

Juniper Mist™ CloudはJuniper® Secure Edgeと連携し、Secure Edgeコネクタ機能を使ってエッジデバイスからのトラフィック検査を実行します。この機能により、WANエッジデバイスとして導入されたジュニパーネットワークスの® SRXシリーズファイアウォールが、トラフィックの一部を検査のためにJuniper Secure Edgeに送信できます。

このタスクでは、トラフィックがインターネットに到達する前に、検査のためにスポークまたはハブデバイスのLAN側からSecure Edgeにインターネット宛てのトラフィックを送信します。

Secure Edgeでトラフィックインスペクションを実行するには:

-

Security Director Cloudで、Secure Edgeのサービスロケーション、IPsecプロファイル、サイト、ポリシーを作成および構成します。これらは、WANエッジデバイスにセキュリティサービスと接続性を提供するクラウドベースのリソースです。

-

Mist Cloudで、LANネットワークに接続するSRXシリーズファイアウォールなどのWANエッジデバイスを作成および設定します。これらは、支店やキャンパスにルーティング、スイッチング、SD-WAN機能を提供するデバイスです。

-

Mist WAN Edgeで、WANエッジデバイスをサービスロケーションに接続するSecure Edgeトンネルを作成および設定します。これらは、Secure Edgeによる検査が必要なトラフィックに安全で信頼性の高いトランスポートを提供するIPsecトンネルです。

-

Mist Cloudで、WANエッジデバイスに対応するサイトまたはデバイスプロファイルにセキュアエッジトンネルを割り当てます。これにより、定義されたデータポリシーやその他の一致条件に基づいて、LANネットワークからSecure Edgeクラウドへのトラフィックのステアリングが可能になります。

以下の表のトピックは、Juniper Mist™ CloudでSecure Edgeのクラウドベースのセキュリティを使用する際に必要となる概要情報を示しています。

| 歩 | タスク | 形容 |

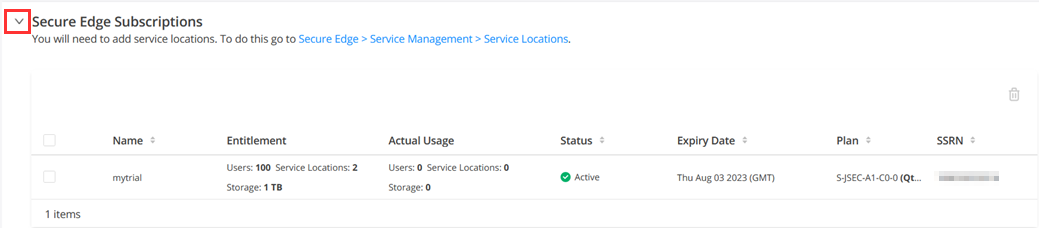

| 1 | Juniper Security Director Cloudにアクセスして、アクティブなサブスクリプションを確認 | Juniper Security Director Cloudにアクセスし、組織のアカウントに移動して、Secure Edgeサブスクリプションを確認します。このサブスクリプションでは、展開に合わせて Secure Edge サービスを構成できます。 |

| 2 | Juniper Security Director Cloudでのサービスの場所の設定 | サービスの場所を作成します。これは、vSRXベースのWANエッジが異なるネットワーク間に安全な接続を作成する場所です。 |

| 3 | Juniper Security Director Cloudでのデバイス証明書の生成 | Juniper Secure Edgeのデジタル証明書を生成して、Secure Edgeとユーザーエンドポイント間のセキュアな通信を確立します。 |

| 4 | Juniper Security Director CloudでIPsecプロファイルを作成する | IPsecプロファイルを作成して、Juniper Mist™クラウドネットワーク上のWANエッジデバイス間の通信に、Secure Edgeインスタンスを使用してIPsecトンネルを確立します。 |

| 5 | Juniper Security Director Cloudでサイトを作成する | ジュニパーSRXシリーズサービスファイアウォールなどのWANエッジデバイスをホストするサイトを作成します。デバイスからのトラフィックは、検査のためにセキュアなトンネルを介してSecure Edgeインスタンスに転送されます。 |

| 6 | Juniper Security Director Cloudでセキュアエッジポリシーを導入 | サイトから発信されるトラフィックまたはサイトを宛先とするトラフィックのセキュリティ ルールとアクションを定義するポリシーを構成します |

| 7 | Juniper Security Director Cloudに適用するIPsecトンネル設定パラメータの取得 | サービスの場所、IPまたはホスト名、IPsecプロファイル名、事前共有キーなどの詳細を書き留めます。Juniper Mist側からIPsecトンネルを設定するには、これらの詳細が必要です。 |

| 8 | Juniper Mist Cloudポータルでのセキュアエッジコネクタの作成 | Juniper Mist CloudポータルでSecure Edgeコネクタを作成します。このタスクにより、MistとSecure Edgeインスタンスの間にIPsecトンネルを確立するためのトンネルのMistクラウド側の設定が完了します。 |

| 9 | アプリケーション ポリシーの変更 | 新しいアプリケーションポリシーを作成するか、既存のアプリケーションポリシーを変更して、一元化されたアクセス用のハブを経由するのではなく、Juniper Security Director Cloudを介して支社/拠点からインターネットにトラフィックを転送します。 |

| 10 | 設定の確認 | 次の場所で確立されたIPsecトンネルを確認して、設定が機能していることを確認します。

|

始める前に

-

Juniper® Secure Edgeのサブスクリプション要件をご確認ください。 Juniper Secure Edgeサブスクリプションの概要をご覧ください。

-

Juniper Security Director Cloudポータルにアクセスするための前提条件を満たしていることを確認します。「前提条件」を参照してください。

- 作成済み Secure Edge テナントを作成します。 「セキュアエッジテナントを作成する」を参照してください。

- Mistクラウドでは、LANネットワークに接続するSRXシリーズファイアウォールなどのWANエッジデバイスを採用し、設定していることを前提としています。

Juniper Security Director Cloudにアクセスして、アクティブなサブスクリプションを確認

Juniper Secure Edgeのテナントは、Juniper Security Directorクラウドポータルにアクセスし、セキュアエッジサービスを管理するために作成する組織アカウントです。テナントは、一意の電子メール アドレスとサブスクリプション プランに関連付けられます。テナントは、組織のパブリッククラウドでホストされるvSRXベースのWANエッジである複数のサービスロケーションを持つことができます。

テナントは、エンド ユーザーの接続ポイントである 1 つ以上のサービスの場所を持つことができます。テナントを作成するには、Juniper Security Director Cloudのアカウントが必要です。詳細については、「 セキュアエッジテナントの作成」 を参照してください。

Juniper Security Director Cloudポータルでセキュアエッジテナントを作成したら、ポータルにアクセスしてサブスクリプションを確認します。

Juniper Security Director Cloudにアクセスしてアクティブなサブスクリプションを確認するには、以下を行います。

Juniper Security Director Cloudでのサービスの場所の設定

Juniper Security Director Cloudの有効なライセンスがあることを確認した後、サービスの場所を設定します。これは、SRXシリーズファイアウォール用のセキュアエッジコネクタを設定する最初のメインタスクです。

Juniper Security Director Cloud内のサービスの場所は、POP(ポイントオブプレゼンス)とも呼ばれ、クラウドロケーション内のJuniper® Secure Edgeインスタンスを表します。サービスの場所は、オンプレミス ユーザーとローミング ユーザーの両方の接続 (アクセス ポイント) です。

サービスの場所は、vSRXがパブリッククラウドサービスを使用して異なるネットワーク間に安全な接続を作成する場所です。パブリック IP アドレス (テナントおよびサービスの場所ごとに一意) は、次の目的で使用されます。

-

ブランチデバイスとJuniper Security Director Cloudの間にIPsecトンネルを設定します。

-

宛先がインターネット上にある場合に、トラフィックを集中的に分散します。

Juniper Security Director Cloudでサービスの場所を設定するには、次の手順に従います。

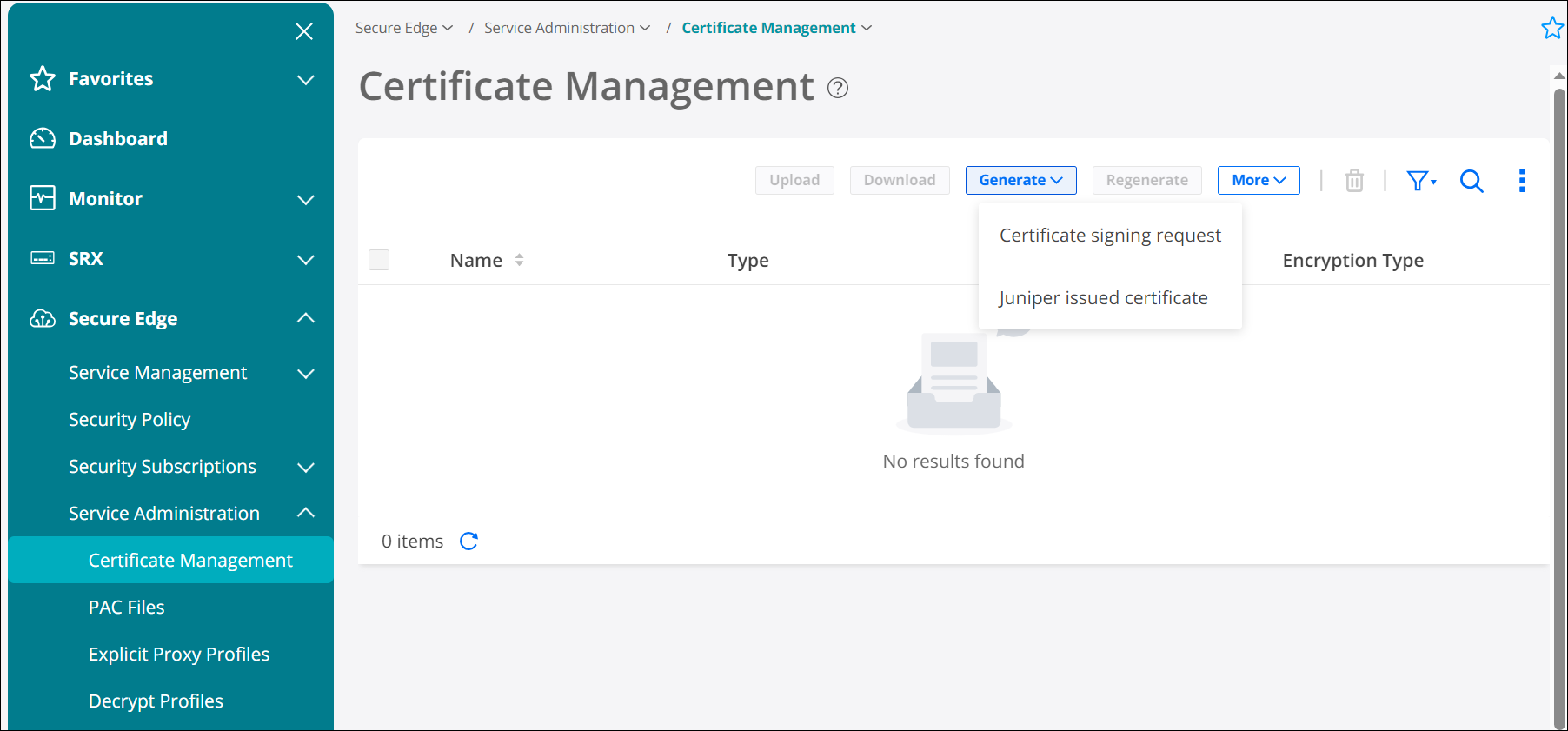

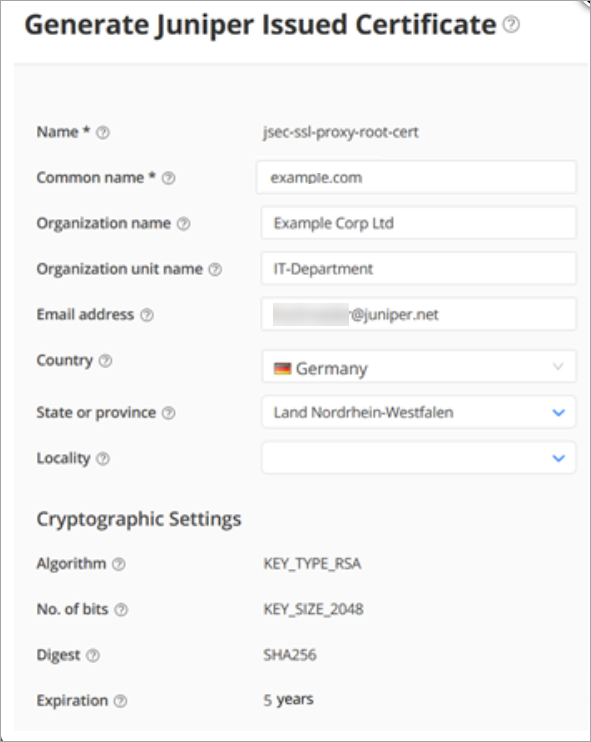

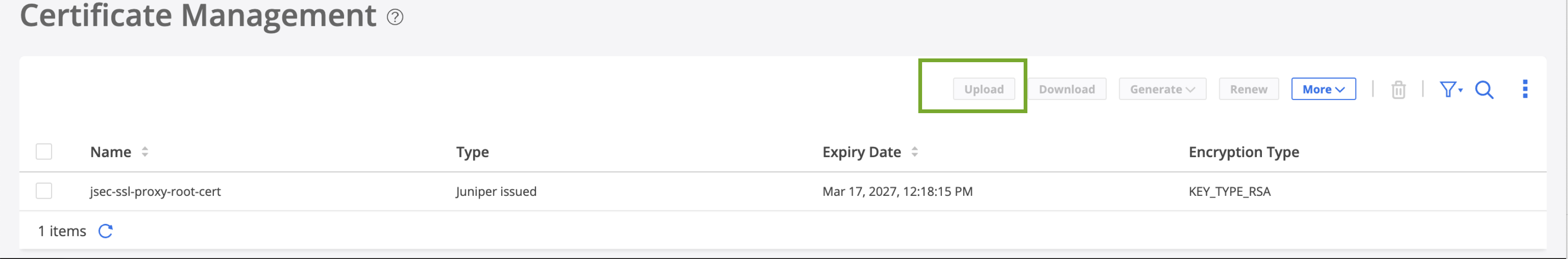

Juniper Security Director Cloudでのデバイス証明書の生成

Juniper Security Director Cloudでサービスロケーションを設定したので、デバイス証明書を生成してネットワークトラフィックを保護します。

トランスポートレイヤーセキュリティ/セキュアソケットレイヤー(TLS/SSL)証明書を使用して、セキュアエッジとWANエッジデバイス間のセキュアな通信を確立します。SSLプロキシを使用するには、ネットワーク上のすべてのクライアントブラウザが、ジュニパーネットワークスとSRXシリーズファイアウォールによって署名された証明書を信頼する必要があります。

Juniper Security Director Cloudでは、証明書の生成について以下の選択肢があります。

-

新しい証明書署名要求 (CSR) を作成すると、独自の認証局 (CA) が CSR を使用して新しい証明書を生成できます。

-

ジュニパーネットワークスに新しい証明書を作成させるには、 オプションを選択します。

このトピックでは、TLS/SSL 証明書を生成する方法について説明します。証明書のインポート方法と使用方法は、会社のクライアント管理要件によって異なり、このトピックの範囲外です。

Juniper Security Director Cloudでデバイス証明書を生成するには、次の手順に従います。

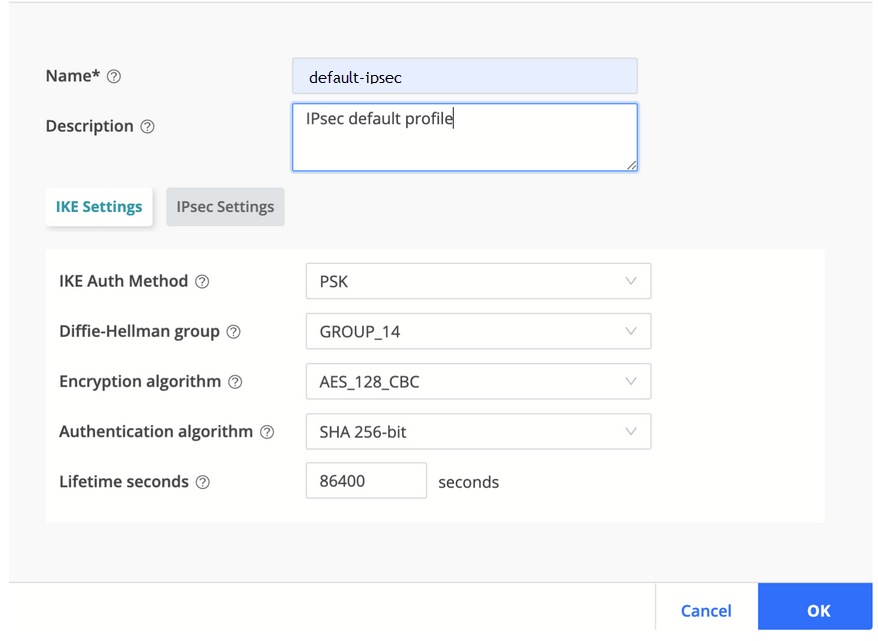

Juniper Security Director CloudでIPsecプロファイルを作成する

Secure EdgeとWANエッジデバイス間のセキュアな通信を確立するための証明書を生成したら、IPsecプロファイルを作成できます。

IPsecプロファイルは、Juniper Mist™クラウドネットワーク上のWANエッジデバイスがセキュアエッジインスタンスとの通信を開始したときに、IPsecトンネルが確立されるパラメーターを定義します。

Juniper Security Director CloudでIPsecプロファイルを作成するには、次の手順に従います。

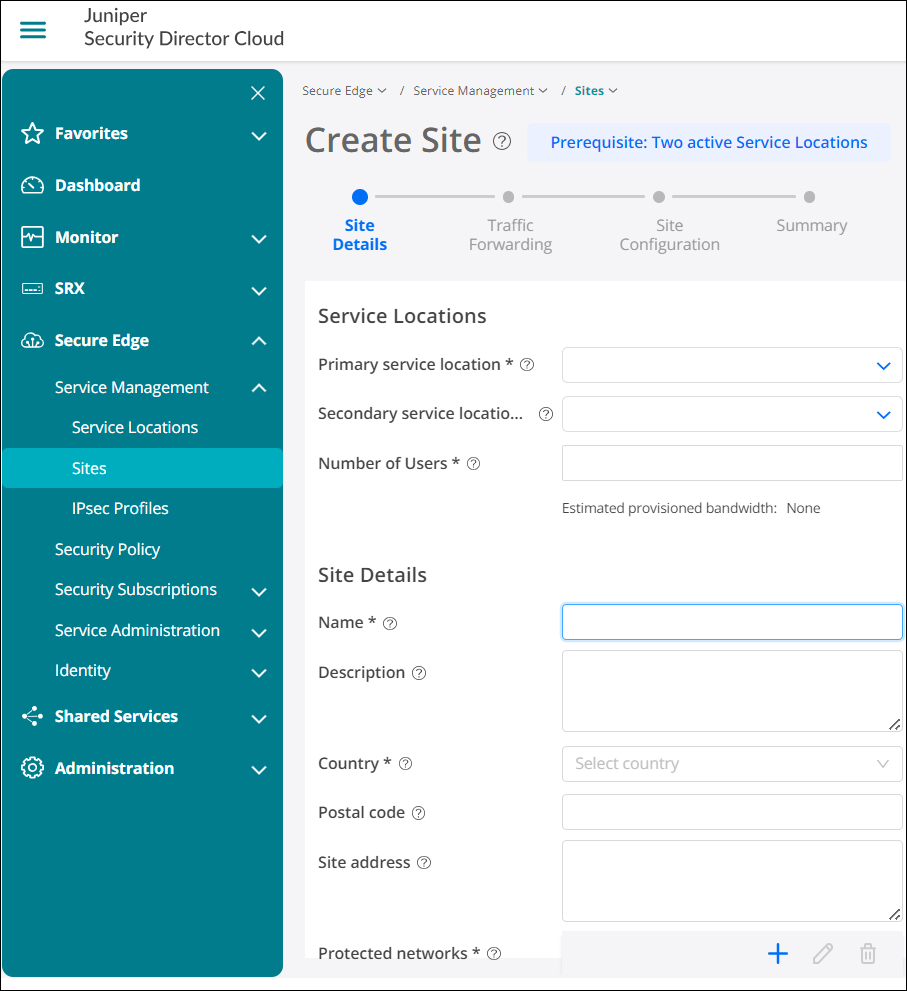

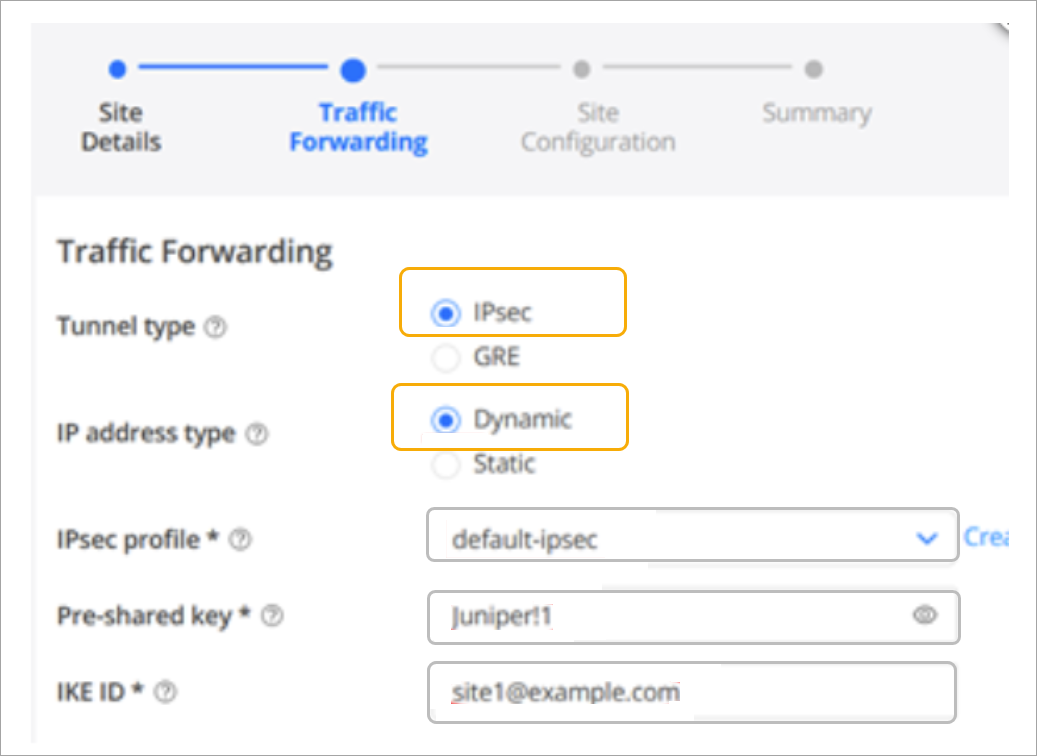

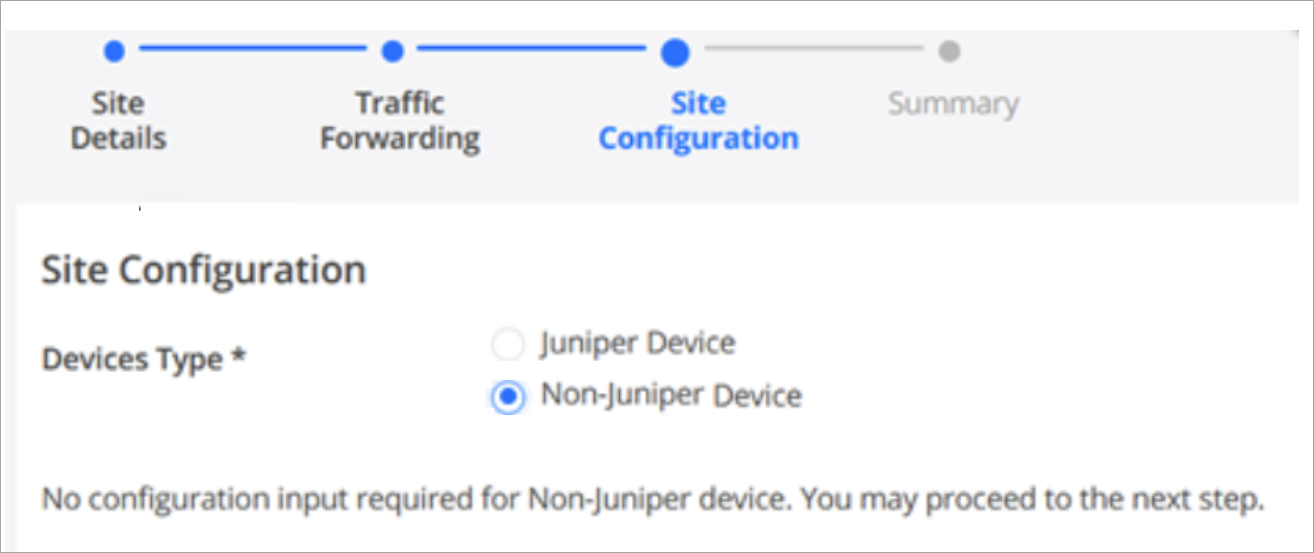

Juniper Security Director Cloudでサイトを作成する

これで、IPsec プロファイルが作成されました。これらのプロファイルは、Juniper Mist™クラウドネットワーク上のWANエッジデバイスとセキュアエッジインスタンス間のIPsecトンネルのパラメーターを定義します。

この時点で、Juniper Security Director Cloudでサイトを作成する必要があります。サイトとは、SRXシリーズサービスファイアウォールなどのWANエッジデバイスをホストする場所を表します。WANエッジデバイスからのトラフィックは、セキュアトンネルを介してセキュアエッジインスタンスに転送された後、セキュアエッジクラウドサービスによって検査および適用されます。

お客様のサイトからのインターネット宛てのトラフィックの一部またはすべてを、サイトのWANエッジデバイスからのGRE(汎用ルーティングカプセル化)またはIPsecトンネルを介してJuniper Secure Edgeクラウドに転送するように設定できます。

サイトは通常、Juniper Security Directorクラウドサービスロケーションを使用するジュニパーネットワークスの® SRXシリーズファイアウォールです。

ブランチロケーションでステートフルファイアウォールを使用している場合(例:SRXシリーズファイアウォール)、Secure Edge内の同じPOPに対してブランチアドレスの重複はサポートされていません。これらの重複する IP へのリバース パス トラフィックは、すべての接続で等コスト マルチパス (ECMP) を使用してルーティングされます。トラフィックは、トラフィックの発信元のインターフェイスへのセッション単位のルーティングではなく、ECMP を使用してルーティングされます。サイトの保護されたネットワークを設定するときは、ECMP を経由するリバース パス トラフィックを考慮してください。

Juniper Security Director Cloudでサイトを作成するには、次の手順に従います。

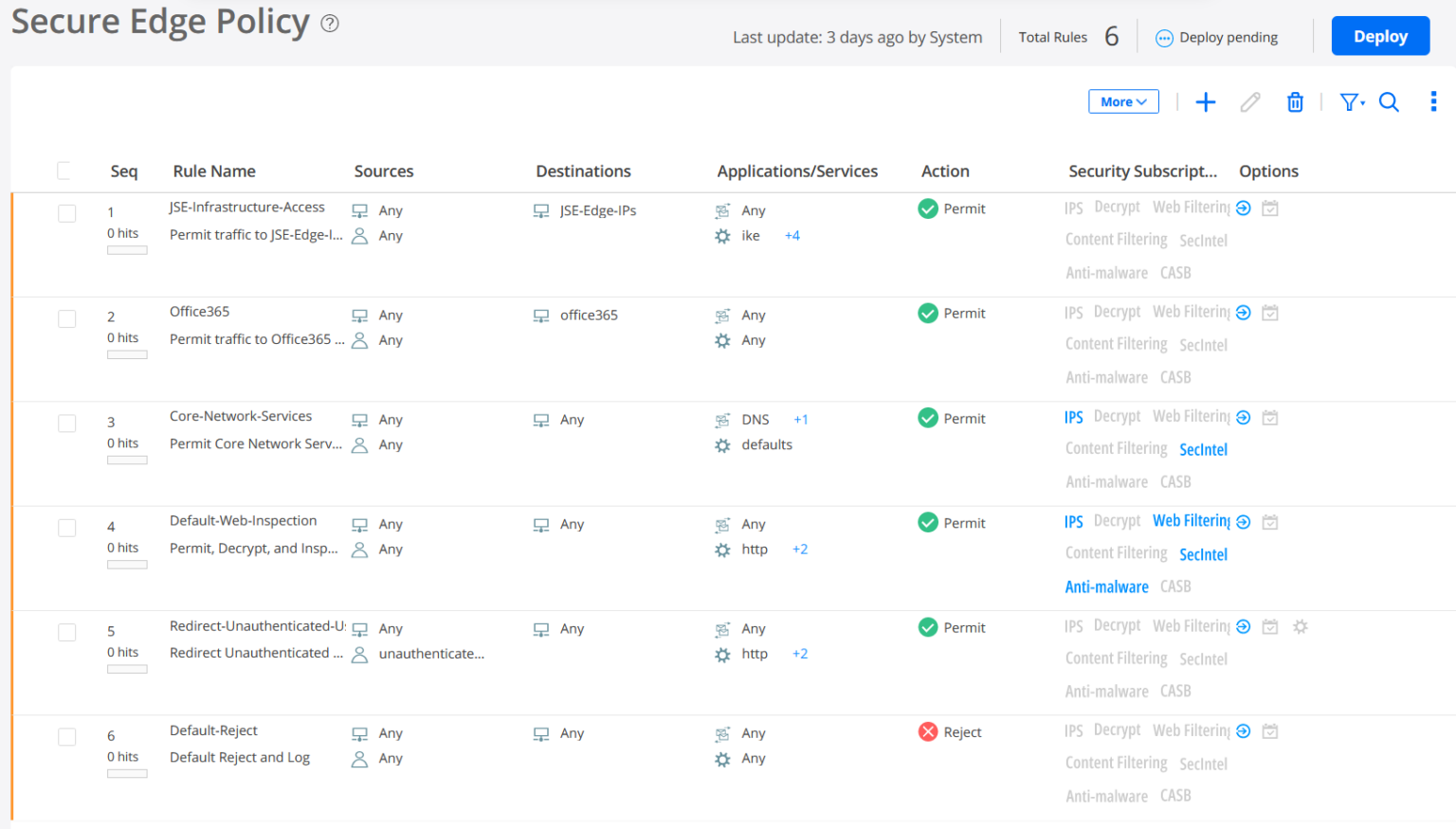

Juniper Security Director Cloudでセキュアエッジポリシーを導入

Juniper Security Director Cloudでサイトを作成したので、次は1つ以上のJuniper® Secure Edgeポリシーを展開します。

Secure Edgeポリシーは、ネットワークによるトラフィックのルーティング方法を指定します。デフォルトでは、新しいテナントを作成すると、Security Director Cloudは、事前定義されたルールを使用してセキュアエッジポリシールールセットを作成します。

既定のルール セットを変更しない場合でも、[ 展開] オプションを使用してサービスの場所にルールを読み込む必要があります。

Juniper Security Director Cloudでセキュアエッジポリシーを展開するには、次の手順に従います。

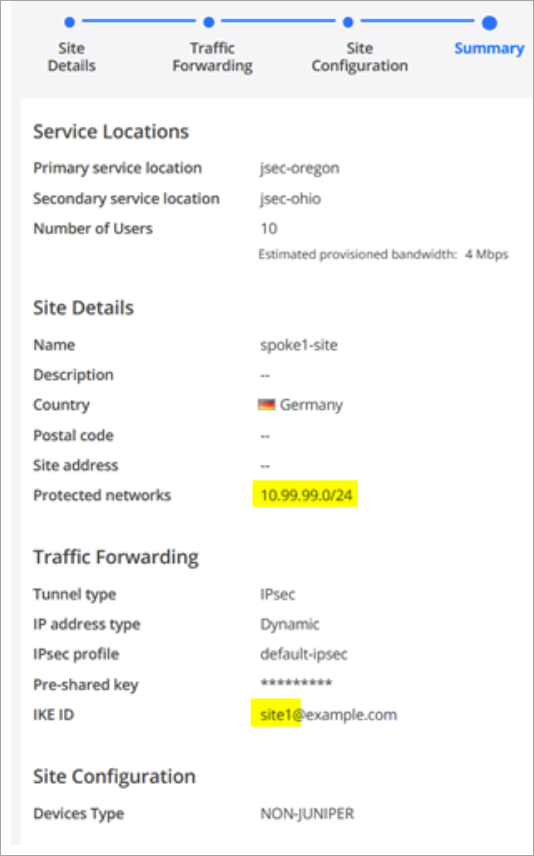

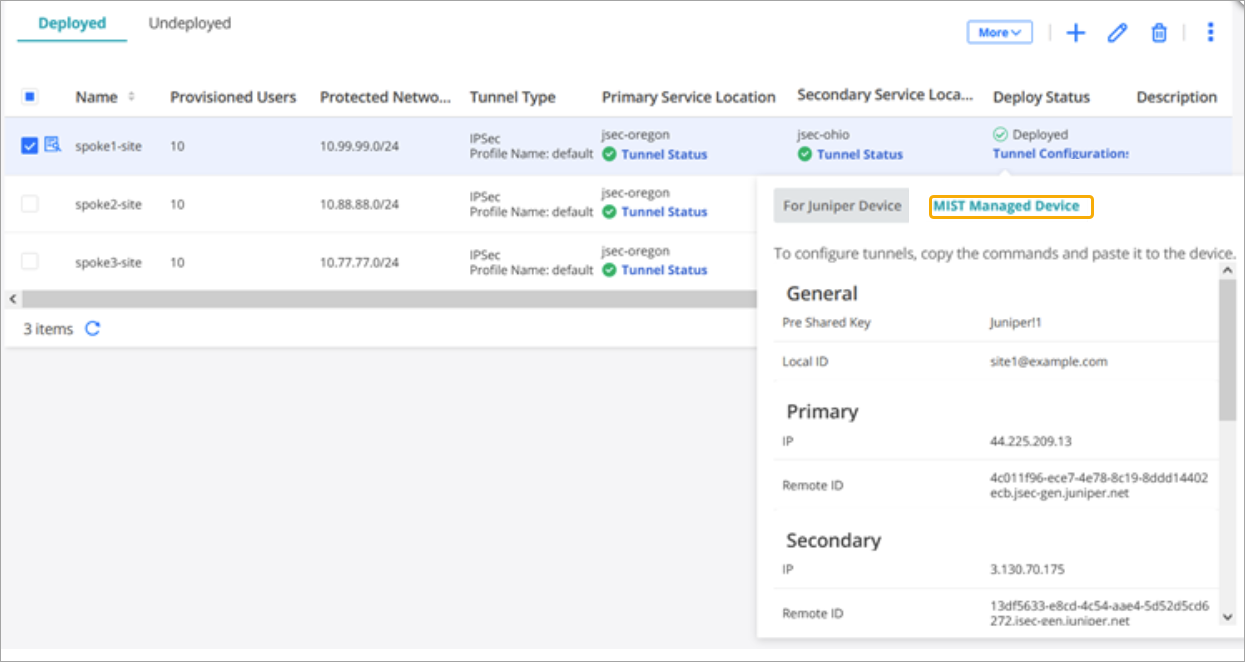

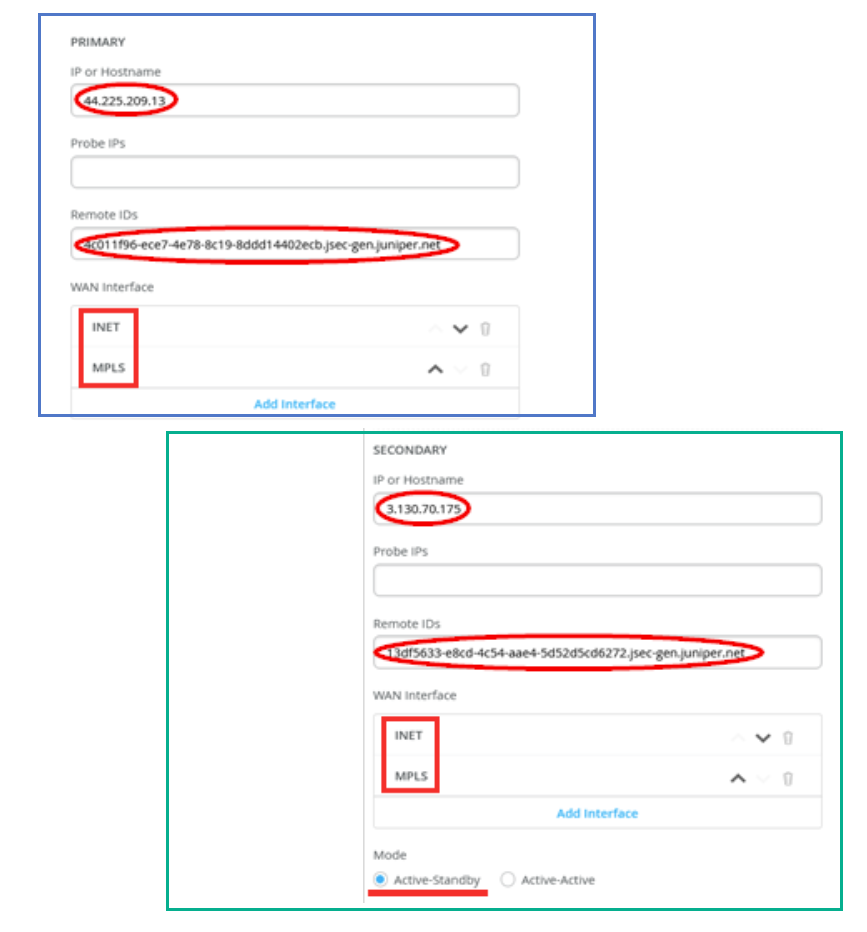

Secure Edge 設定に適用する IPsec トンネル設定パラメータの取得

前述のタスクでは、Juniper Secure EdgeでIPsecトンネルを設定するためのいくつかのアクションを完了し、Juniper Security Director CloudにSecure Edgeポリシーを展開しました。Security Director Cloudの最後のステップは、各サイトの構成データを収集することです。Juniper Mist™ Cloudで Secure Edge コネクタの設定(Juniper Mist Cloud PortalでのSecure Edge Connectorの作成)を完了してIPsecトンネルを設定するには、これらの詳細が必要になります。この手順では、作成したサイトの詳細を書き留めます。

Juniper Security Director CloudとJuniper Mistクラウド間で同期するための自動設定プッシュオプションは使用できません。

Juniper Security Director Cloudに適用するIPsecトンネル設定パラメータを取得するには、次の手順に従います。

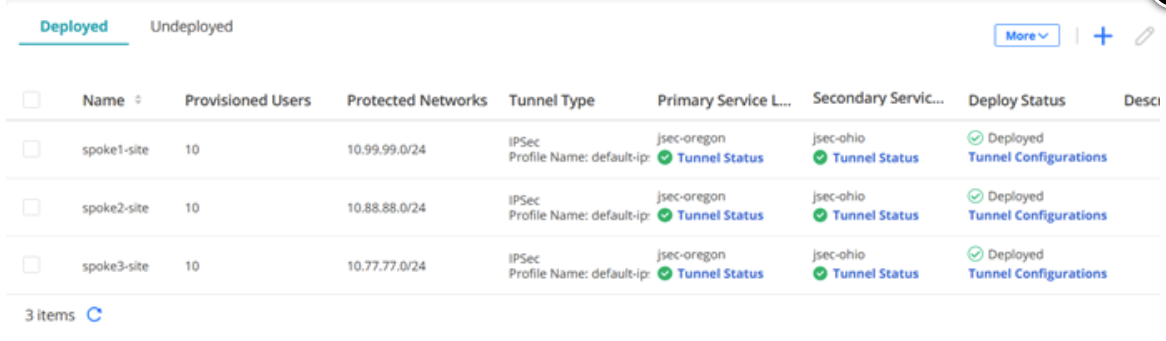

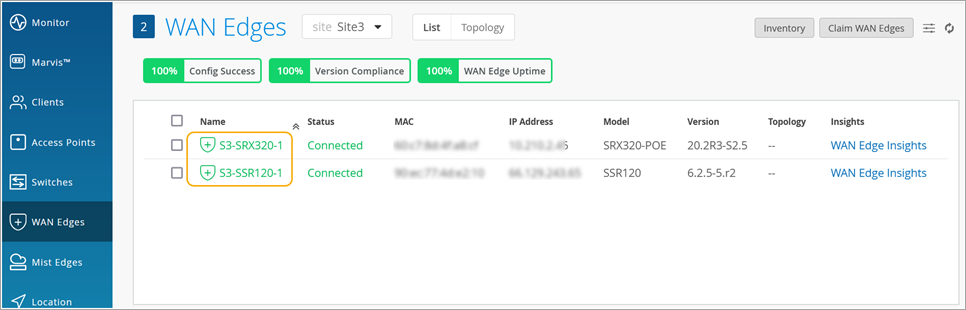

Juniper Mist Cloudポータルでのセキュアエッジコネクタの作成

Juniper Mist™でSRXシリーズファイアウォール用のセキュアエッジコネクタを設定するという最終目標のほぼ半分が過ぎました。

Secure Edgeコネクタは、Juniper Mist Cloudポータルで作成します。このタスクでは、Mistが管理するWANエッジデバイスとSecurity Director Cloudの間にIPsecトンネルを確立するためのトンネルのMistクラウド側の設定を完了します。コネクタを作成する前に、サイトにSRXシリーズファイアウォールが導入されていることを確認してください。

セキュアエッジコネクタを作成するには:

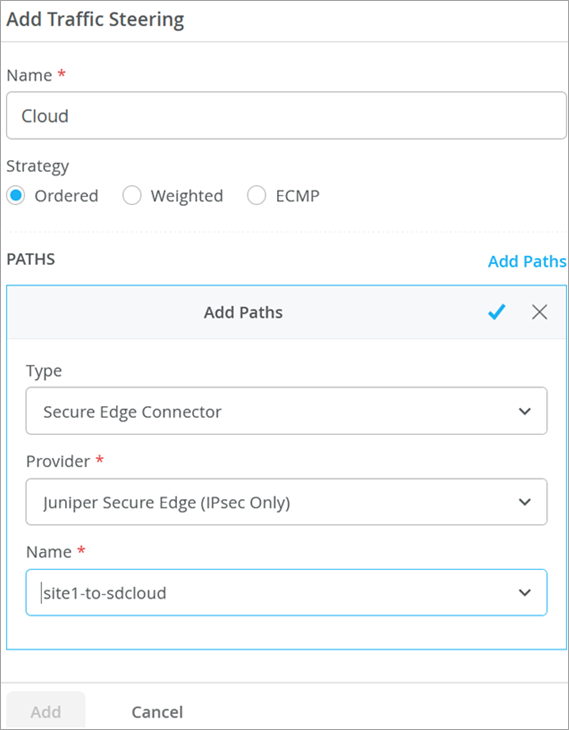

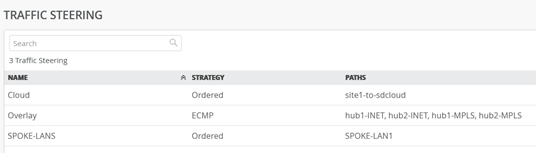

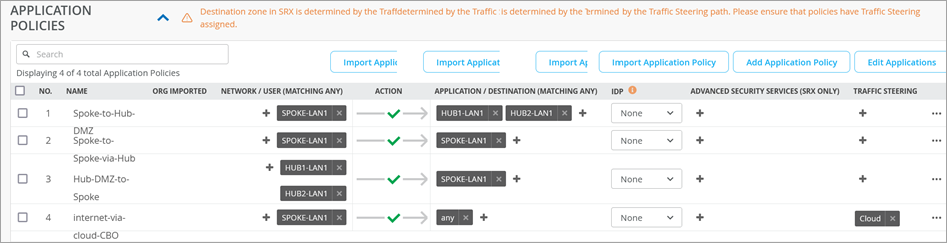

アプリケーション ポリシーの変更

Juniper Mist™ CloudポータルでSecure Edgeコネクタを作成したら、次にブランチデバイスのアプリケーションポリシーを変更します。たとえば、スポーク デバイスからハブ デバイスへのトラフィックを許可できます。また、スポーク デバイスから VPN トンネル内の別のスポーク デバイスへのトラフィックを許可することもできます。その後は、スポークからハブにトラフィックを送信して中央ブレイクアウトする代わりに、Juniper Security Director Cloudを介してスポークからのトラフィックを送信できるようになりました。

アプリケーション ポリシーを変更するには:

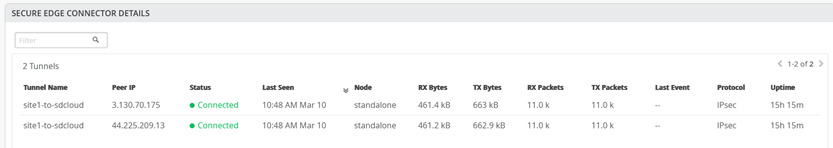

設定の確認

設定を確認するには、次の手順に従います。

セキュアエッジコネクタ自動プロビジョニング

- Juniper Secure Edgeアカウントをアクティベートし、ライセンス、サブスクリプション、証明書を確認します。 Juniper Security Director Cloudへのアクセスとアクティブなサブスクリプションの確認を参照してください。

- 必要な数のサービスロケーションを起動します(必要な容量を使用)。Juniper Security Director Cloudでサービスの場所を構成するを参照してください

Secure Edge Connectorの自動プロビジョニングを設定する方法については、次のビデオをご覧ください。

- Juniper MistポータルでのJuniper Secure Edgeコネクタの認証情報の追加

- Juniper Secure Edgeトンネル自動プロビジョニングの設定

- Juniper Secure Edge トンネルの検証

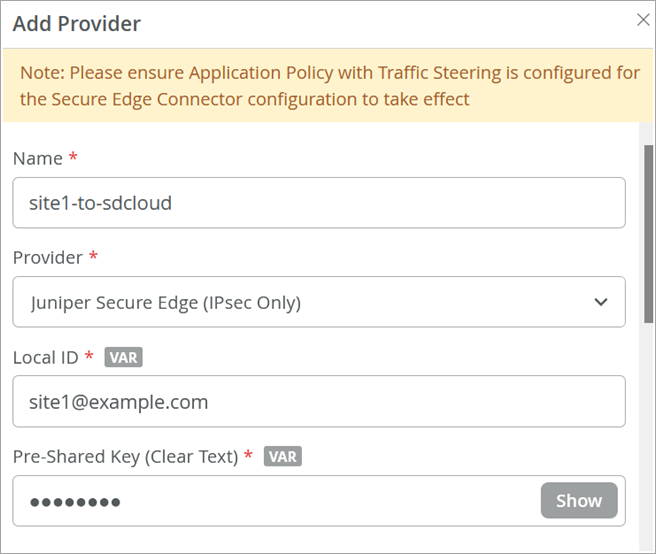

Juniper MistポータルでのJuniper Secure Edgeコネクタの認証情報の追加

- Juniper MistポータルでJuniper Secure Edgeの認証情報の詳細を入力します。

- Juniper Mistポータルで、[ 組織]>[設定]を選択します。

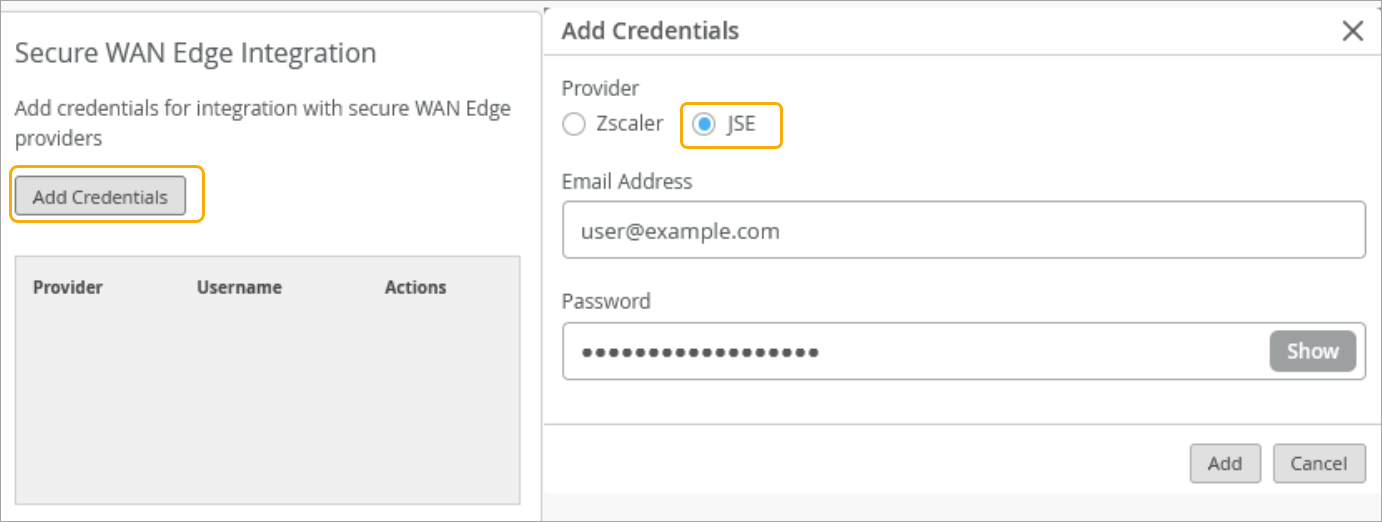

- Secure WAN Edge Integrationペインまでスクロールダウンし、クレデンシャルの追加 をクリックします。

- [ プロバイダーの追加] ウィンドウで、詳細を入力します。

図 27: Juniper Secure Edge

の資格情報の追加

の資格情報の追加

- プロバイダ - [JSE] を選択します。

- 電子メールアドレス - ユーザー名(電子メールアドレス)(Juniper Secure Edgeポータルで作成されたユーザーの認証情報)を入力します

- パスワード - ユーザー名のパスワードを入力します。

- [ 追加 ] をクリックして続行します。

Juniper Secure Edgeトンネル自動プロビジョニングの設定

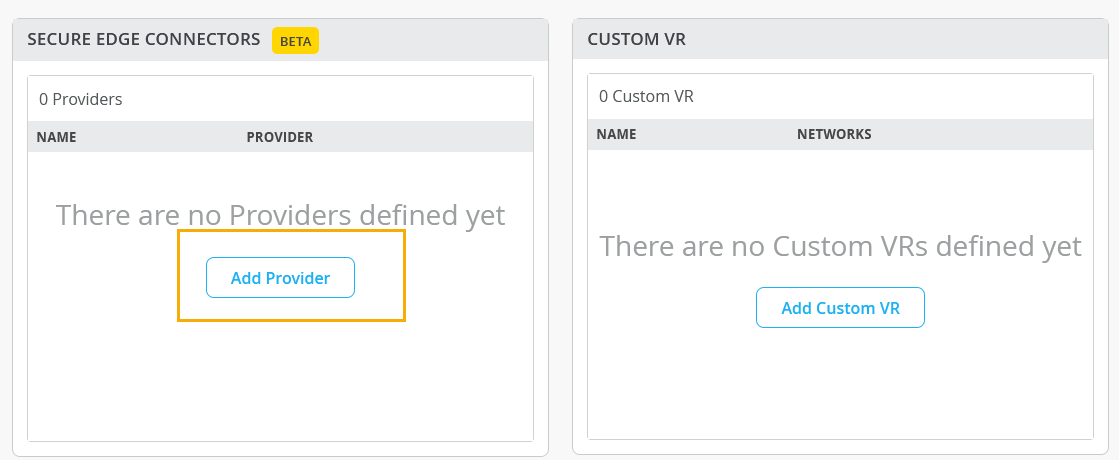

- Juniper Mistポータルで、[組織>WANエッジテンプレート] に移動し、既存のテンプレートをクリックします。

- [セキュアエッジコネクタ]まで下にスクロールします。

- [プロバイダーの追加] をクリックします。

図 28: プロバイダー

の追加

の追加

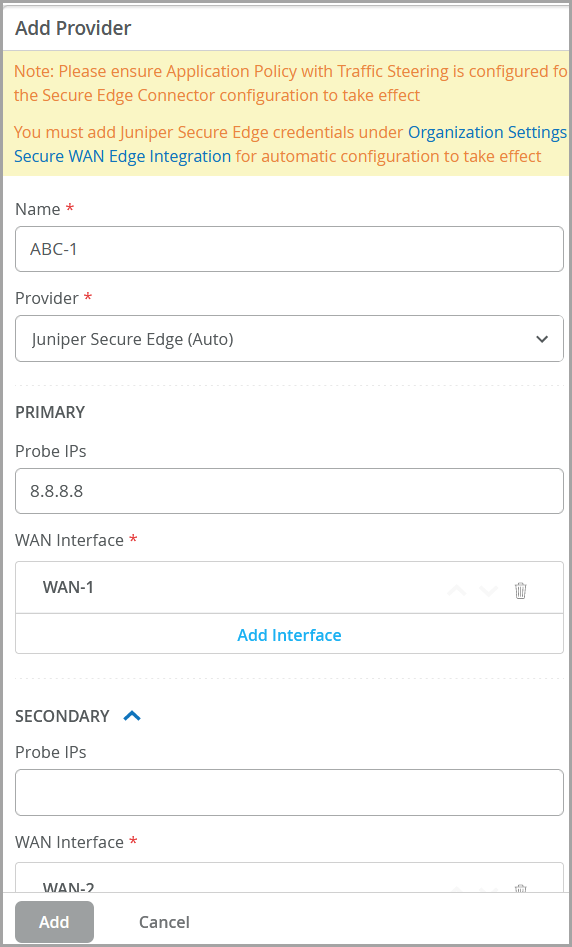

- [プロバイダーの追加] ウィンドウで、自動プロビジョニングに Juniper Secure Edge (Auto) を選択します。

図 29: プロバイダ次の詳細を入力します。

としての Juniper Secure Edge の選択

としての Juniper Secure Edge の選択

- 名前 - JSE トンネルの名前を入力します。

- プロバイダ - Juniper Secure Edge (Auto) を選択します。

- プローブIP:プローブIP(プライマリとセカンダリ)を入力します。プローブ IP 8.8.8.8 またはその他の既知のプローブ IP アドレスを入力します。

- WANインターフェイス—プライマリおよびセカンダリトンネルの詳細の下にWANインターフェイスを割り当て、プライマリおよびセカンダリトンネルをプロビジョニングします。

- [ 追加] をクリックします。

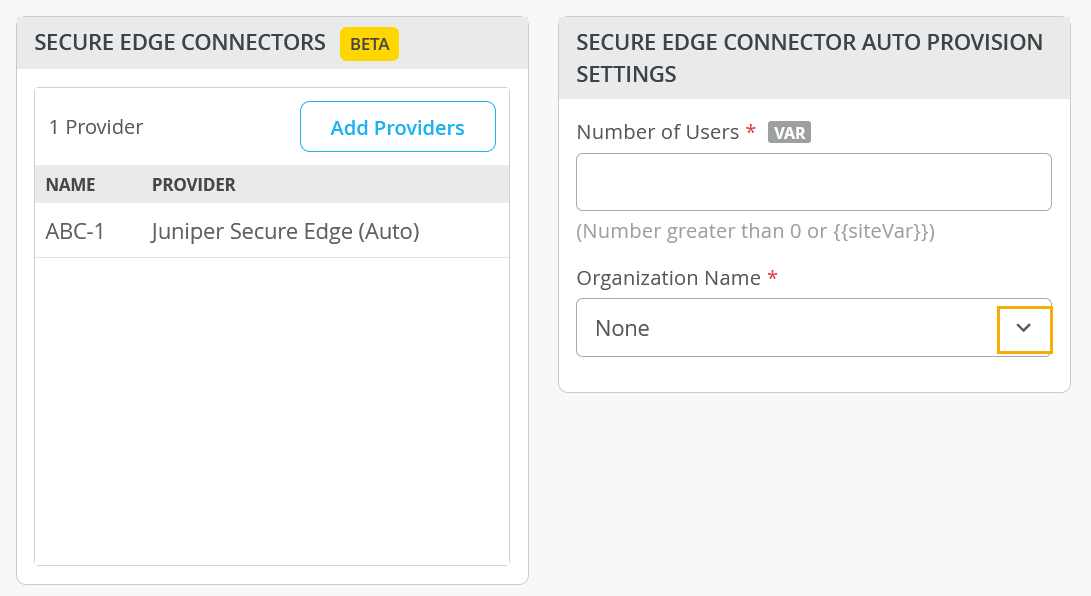

- Secure Edge コネクタの自動プロビジョニング設定で、詳細を入力します。このオプションは、前のステップでJuniper Secure Edgeをプロバイダとして設定した場合のみ使用できます。

図 30: セキュアエッジコネクタの自動プロビジョニング設定

ユーザ数:JSE トンネルでサポートされるユーザの最大数を入力します

[組織名] - 組織名を入力します。ドロップダウンボックスには、Juniper Secure Edgeアカウントでユーザー名に関連付けられているすべての組織が表示されます。これは、[ 組織の>設定] の Juniper Secure Edge 資格情報に入力したユーザー名と同じです。詳細については、手順 1 を参照してください。

- [ 追加 ] をクリックして続行します。

Juniper Secure Edge(自動)オプションが有効なテンプレートをサイトに割り当てると、関連付けられたJSEサイト(ロケーションオブジェクト)が自動的に作成され、デバイスから最も近いネットワークのポイントオブプレゼンス(POP)までのトンネルが立ち上げられます。

Secure Edge Connectorの設定を有効にするには、Mist Secure EdgeコネクタからJuniper Secure Edgeへのトラフィックステアリングを使用してアプリケーションポリシーを作成する必要があります。

Juniper Secure Edge トンネルの検証

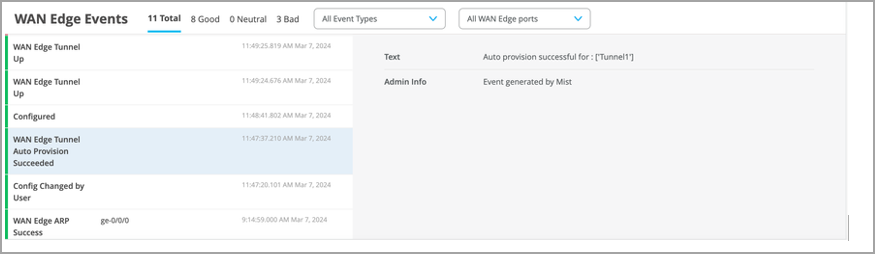

Juniper Mistポータルでは、[WAN エッジイベント]の下に[WANエッジトンネル自動プロビジョニング成功 ]イベントが表示されたら、デバイスのWANインサイトで確立されたトンネルの詳細を確認できます。

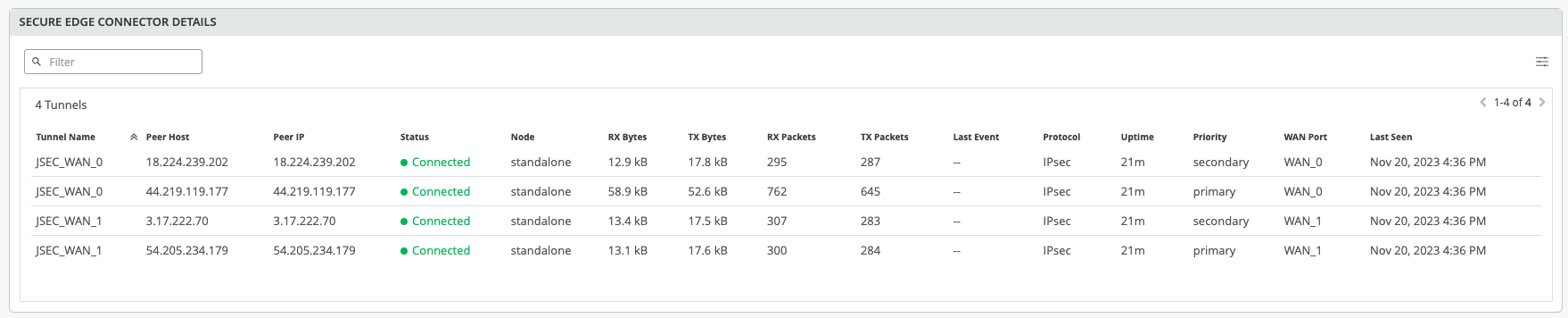

Juniper Mistクラウドポータルの WANエッジ> インサイトページで、確立されたトンネルのステータスの詳細を取得します。

確立されたトンネルは、Juniper Security Director Cloudダッシュボードとサービスの場所で確認できます。