Juniper Mist WAN Assuranceの設定階層

設定階層の概要

Juniper Mist WAN Assuranceの設定

ネットワーク管理者にとって、パズルの各ピースが、Juniper Mist WAN Assurance クラウドサービスのネットワークのポリシー、セキュリティ、接続性を構築することを理解することが重要です。SD-WANを完全に導入するには、各パーツがサイト間接続を完了する必要があります。Mistは、Mistのインテントベースネットワーク(IBN)モデルを使用して、トラフィックインテントをWANエッジデバイスの設定に自動的に変換します。各パーツが連携して、複雑なインターフェイス割り当て、セキュリティ、ルーティング ポリシー、およびプラットフォームによっては宛先ゾーンを構築します。したがって、Juniper Mist WAN Assuranceの設定階層を詳しく調べる際には、Mistインテントモデルを理解することが重要です。

インテントベースルーティング

IBNはいくつかの問題を解決します。例えば、2つのネットワーク間にセキュアな通信が必要だと仮定します。インテントモデルでは、セキュアな通信にはネットワークAとネットワークBの間にセキュアなトンネルが必要であることが示されています。このシナリオでは、ネットワーク管理者がトンネルを使用するトラフィックを特定し、その他の必要な一般的なプロパティについて説明します。しかし、運用担当者はトンネルの構築方法を指定せず、知らないでしょう。トンネルを実装するには、保護するデバイスの数、BGPアドバタイズメントの作成方法、および有効にする機能とパラメーターを知っておく必要があります。これとは対照的に、IBNシステムは、サービスの記述に基づいて、すべてのデバイスの設定全体を自動的に生成します。その後、クローズドループ検証を使用して設定が正しいことを継続的に検証しながら、インテント対象のネットワークの状態と運用の状態を比較して保証チェックを継続的に実行します。IBNは宣言型ネットワーク運用モデルです。従来の命令型ネットワークとは対照的です。命令型ネットワークでは、ネットワークエンジニアが個々のネットワーク要素に必要な一連のアクションを指定する必要があり、エラーが発生する可能性が高くなります。

インテントベースモデルの主な特徴:

- 従来のネットワークモデルほど明示的な指示は必要ありません。

- どのネットワークがどのアプリケーションに移動するかに基づいてポリシーを構築します。

- 組織全体でJuniper Mist WAN Assuranceネットワークとアプリケーションを設定します。

- 関連する設定のみをプッシュします。

- デバイスが使用する アプリケーション のみを設定します。デバイスが アプリケーションを使用していない場合、インテントベースのネットワークはそのデバイスでアプリケーションを設定しません。

LANでDHCPを設定する例を見て、インターフェイスがすでに設定され、ゾーンに割り当てられていると仮定します。

Junos CLIに必要な手順:

- Junosシステムサービスレベルに移動し、インターフェイスのDHCP-local-serverを有効にします。

- Junosシステムアドレス割り当てに移動し、ターゲットネットワーク、プールのアドレス範囲、デフォルトゲートウェイ、およびその他のDHCP属性を指定するアドレスプールを作成します。

- セキュリティゾーンに移動し、DHCPシステムサービスのホストインバウンドトラフィックを有効にし、SRXシリーズがクライアントからのDHCPリクエストを処理できるようにします。

上記の手順では、少なくとも3つの設定階層に複数の設定行を分散させる必要があります。

Mistでも同じワークフローが大幅に合理化されています。

- まず、LAN設定に移動し、編集用に開きます。

- 次に、DHCP サーバー ラジオ ボタンを有効にして設定のロックを解除し、必要なフィールド(IP 開始、IP 終了、ゲートウェイ)に入力します。

- LAN設定を保存してから、デバイス設定を保存します。

構成階層要素

- 企業全体の構成要素

- ネットワーク

- ルートアドバタイズメント(オーバーレイ経由でアドバタイズ)

- Mist Cloudへのアクセス

- ユーザー

- アプリケーション

- トラフィックステアリング

- アプリケーションポリシー

企業全体の構成要素

Mist設定の最上位は、Mist組織と呼ばれます。これらの要素は、SD-WAN(Software-Defined Wide-Area Network)の導入全体に影響します。この設定レベルのさまざまなコンポーネントが、導入全体の送信元と宛先の構成要素になります。トラフィック要求が特定されると、送信者と目的の宛先を適切に関連付けます。これらの要素は、プラットフォームに応じて異なるJuniper Mist WAN Assurance導入コンポーネントを構築するのに役立ちます。送信元と宛先を特定することで、ジュニパーSRX®シリーズファイアウォール上のWANおよび関連するセキュリティゾーン全体にIPsecトンネルが構築されます。ジュニパー®ネットワークスのセッションスマート™ ルーター上のこれらのコンポーネントは、対応するソースおよび宛先となり、SVR(セキュア セキュアベクトルルーティング)メタデータ交換の構築を支援します。2つのプラットフォームは、SD-WANの課題に独自に取り組んでいるため、お使いのJuniper Mist WAN Assuranceプラットフォームについて知っておくことが重要になります。

ネットワーク

Juniper Mist WAN Assurance ネットワークは、 Mistのインテント駆動型パラダイムにおける「誰」です。 ネットワークは 、ネットワーク内のリクエストのソースです。ネットワークでは、「ユーザー」のグループを定義できます。Mist設計でこの要素を作成すると、組織全体で使用できるようにネットワークが定義されます。

ジュニパー®ネットワークスセッションスマート™ ルーター上のネットワークの特性:

- Mist Networksは、 SVRのバックグラウンドでテナントを作成します。

- セッションスマートルーターは、論理インターフェイス(ネットワークインターフェイス)でテナントを識別します。

- LANおよびWANインターフェイス設定により、テナント(リクエストソース)が識別されます。

ジュニパーSRX®シリーズファイアウォール上のネットワークの特性:

- ネットワークは、セキュリティポリシーおよび高度なポリシーベースルーティング(APBR)ポリシーのソースとして使用するアドレス帳を作成します。

- アプリケーションポリシーが設定されている場合、設定がデバイスに適用されます。

- LANの場合、ゾーンの名前は指定されたネットワークの名前から取得されます。

- WANの場合、ゾーンの名前はWANの名前に基づいています。

ルートアドバタイズメント(オーバーレイ経由でアドバタイズ)

WAN Assuranceは、トランスポートネットワークをSD-WANに抽象化することです。ルートアドバタイズメントによる制御と到達可能性のために、SD-WAN経由でネットワークをアドバタイズできます。次に、LANセグメントで確立されたネットワークをオーバーレイ全体にアドバタイズできます。これらのネットワークを設定すると、サービスポリシーの送信元アドレスが生成されます。送信元と宛先のネットワークアドレス変換(NAT)は、必要に応じてトラフィックをユーザーにルーティングできます。

SD-WANの目的は、サイト間の接続です。そのため、オーバーレイを通じてネットワークをアドバタイズし、SD-WANデバイス間の到達性を実現できます。この設定により、ネットワークは WAN 全体でアドレスを共有し、他のデバイスがそのアドレスに到達する方法を知ることができます。他のスポークまたはハブ LAN ネイバーにアドバタイズできます。この機能の詳細については、「 ネットワーク設定」を参照してください。

Mist Cloudへのアクセス

Mistはフルスタックソリューションです。一部のデバイスのみがWANエッジまたはSD-WANルーターです。特定のデバイスは、無線APやスイッチ上の無線や有線アシュアランスなどの他のソリューションを活用するために、Mist Cloudへのアクセスを希望します。 Mist Cloudにアクセスする と、特定のファイアウォール/ポリシールールが自動的に生成され、明示的なアプリケーションポリシーを必要とせずにデバイスがMistに電話をかけることが可能になります。ただし、SD-WAN導入のWANエッジの背後にあるすべてのデバイスでこのレベルのアクセスは望ましくありません。ルーターにポリシー上の課題が生じる可能性があるためです。一般に、APまたはスイッチの Mist Cloudへのアクセス を選択することで、Mistポータルからこれらのデバイスを監視およびトラブルシューティングできます。

Mist クラウドへのアクセスを有効にすることで、WANエッジの背後にあるものはすべて、手動で接続ポリシーを明示しなくてもMist クラウドに到達できるようになります。この設定のポートとプロトコルには、次のものが含まれます。

- TCP/443

- DNS/53

- SSH/2200

- NTP/123

- Syslog/6514

- ICMP

ユーザー

ラベルに騙されないでください。 ユーザーは ネットワーク上の単一のユーザーを表すものではありません。 ユーザーは 、サブネットのサブセットまたは間接的に接続されたサブネットです。 ネットワークは 「誰」ですから、 ユーザーは そのネットワークIDの下位部門と考えてください。多くの場合、ネットワークを同じように扱うための普遍的なルールがあります。例えば、トラフィックの99%について、セッションで同じことをさせたいとします。しかし、ゲストネットワークから企業ネットワークへのアクセスをブロックしていて、プリンターにアクセスできる必要があるIPが1つだけの場合はどうでしょうか?この場合は、 ユーザーを追加します。セッションスマートルーティングプラットフォームに精通している場合は、ユーザーとテナントを比較します。また、 ユーザー を作成して、ネットワーク上の間接プレフィックスを定義することもできます。

- ユーザーは きめ細かい権限を定義できます。例えば、LANセグメントにインターネットアクセスが必要な場合がありますが、それを特定のネットワークデバイスに制限する必要があります。ここでは、そのデスクトップの周囲にアクセス ポリシーを作成します。

- LANセグメント上のルーターの背後で間接的に接続されたプレフィックスに到達する必要がある場合があります。たとえば、複数のデバイスを外部アプリケーションに接続するデバイスの背後にあるルーターを想像してください。この場合、「直接接続されていないネットワーク」として特別に構成したネットワークにユーザーを追加できます。 詳細については、「 ネットワーク設定」を参照してください。

アプリケーション

アプリケーションは 、Mistのインテント駆動型モデルパラダイムにおける「what」で構成されています。 アプリケーションはネットワーク が提供するものです。 アプリケーションは トラフィックの宛先を表し、「データベース」や「インターネット」など、クライアントがアクセスするものにちなんで名前が付けられます。Mist設計でこの要素を作成すると、組織全体で使用できるように アプリケーション が定義されます。

ジュニパー®ネットワークスセッションスマート™ ルーター上の アプリケーションの 特性

- Mistアプリケーションは、SVRのサービスをバックグラウンドで作成します。

- アプリケーションには 、ポート、プロトコル、プレフィックス、カスタムドメイン、または組み込みのAppIDライブラリからのアプリ名などがあります。

ポート、プロトコル、プレフィックスは、すべてのポリシーが展開する場所です。

- カスタムアプリ は、ポート、プロトコル、またはプレフィックスのセットです。

- アプリ はインターネットapp-idにマップされます。

- URLカテゴリ はフォースポイントURLです。

ジュニパーSRX®シリーズファイアウォール上のアプリケーションの特性

- アプリケーションは、 セキュリティポリシーで使用される宛先を決定します。

- プロトコル「any」が付いたプレフィックス0.0.0.0/0は、Juniper Mist WAN Assuranceポリシー内で any に解決されます。アドレス帳やアプリケーションは必要ありません。

- WANエッジのカスタムアプリは、SRXシリーズのオンボックスエンジン「タイプ」を使用し、アドレス帳とアプリケーションを組み合わせたものです。

- アプリ は、SRXシリーズレイヤー7のAppIDエンジンにマッピングされます。

- URLカテゴリ はフォースポイントURLです。

トラフィックステアリング

トラフィックステアリング は、Mistのインテント駆動型モデルパラダイムにおける「方法」です。 トラフィックステアリング とは、トラフィックが宛先に到達するまでにたどることができるさまざまなパスを定義する方法です。アプリケーションへのトラフィックに複数のパスがある場合、パスをパスのサブセットに制限し、優先順位を設定できます。また、利用可能なパス全体で多数のストリームをロードしてバランス調整することもできます。

ジュニパー®ネットワークスセッションスマート™ ルーターの トラフィックステアリング の特性:

-

ジュニパー®のセッションスマートルーター™はセッションベースで、アンダーレイパスとオーバーレイパスの両方に継続的なパス監視技術を使用して、あらゆるアプリケーションに最適なパスを見つけます。

- SSRシリーズには、3つのステアリング戦略があります。

-

順序付き:これがデフォルトで、リストの順番に移動します。最上位のアクティブなパスが優先されます。パスがダウンした場合は、リスト内の次のアクティブなパスに移動します。これにより、順序付きリストが作成されます。

-

重み付け: 重量に基づいて希望の順序を設定できます。例えば、2つの重み付きパスが両方とも5に設定されている場合、2つのパスをまたいでECMPセッションが発生します。一方、1 つを 5 に設定し、もう 1 つを 10 に設定する 2 つの重み付きパスでは、順序付けられたステアリングが行われ、セッションは重みの低いパスを最初に選択します。

-

ECMP:等コストマルチパスアルゴリズムでトラフィックを完全にロードバランシングします。セッションは、使用可能なすべてのパスに均等に分割されます。

-

-

SRXシリーズファイアウォールとは異なり、RIBにトラフィックのルートがすでに存在する場合、SSRのアプリケーションポリシーでトラフィックステアリングは必要ありません。アプリケーションポリシーでトラフィックステアリングを設定すると、望ましくない動作が生じる状況があります。詳細については、「 SSRハブを介したインターネットバックホール 」を参照してください。

-

SSRは、次の2つの方法でトラフィックをステアリングできるトラフィックステアリングポリシーをサポートしています。

-

セキュアベクトルルーティング(SVR)を使用して、このトラフィックをさまざまなWANパス上で誘導するためのさまざまなオプションを備えたオーバーレイに向けて。オーバーレイのトラフィックステアリングでは、Mist WAN AssuranceはBGPに依存してSSRデバイス間のトラフィックをルーティングします。この動作を利用して、既存のネットワークとSSRデバイス間でルートを交換および伝送できます。

-

ローカルブレイアウト(アンダーレイ)トラフィックに共通する、1つ以上の特定のインターフェイスをローカルにルーティングアウトします。SSRでダイナミックルーティングを実行したくないお客様や、既存のダイナミックルーティングソリューションをお持ちでないお客様は、 SSRハブを介したインターネットバックホール をご覧ください。

-

-

ブロックアクションのあるアプリケーションポリシーの場合は、トラフィックステアリングを入力しないでください

-

SSRは、デフォルトで拒否動作を採用しています。特定のネットワークオブジェクトがすでにより広範なアプリケーションにアクセスできるようになり、そのアドレス空間内の特定の範囲を制限したい場合を除き、ブロッキングポリシーを作成する必要はありません。

ジュニパーSRX®シリーズファイアウォールの トラフィックステアリング の特性:

- ジュニパーSRX®シリーズファイアウォールはゾーンベースであり、宛先ゾーンは トラフィックステアリング ポリシー内で設定されたパスによって決定されます。

- トラフィックステアリング は、ルートをインポートするための転送タイプのルーティングインスタンスと関連するルーティングポリシーを設定します。お使いのSRXシリーズでは、このルーティングインスタンスがAPBRで使用されます。

- SRXシリーズには、いくつかのステアリング戦略があります。

- 順序付き: デフォルトでは、リストの順に移動します。最上位が優先され、次に次のフェイルオーバーになります。順序付きリストを作成します。

- 重み付け: 重量に基づいて希望の順序を設定できます。例えば、2つの重み付きパスが両方とも5に設定されている場合、2つのパスをまたいでECMPが発生します。一方、一方を 5 に設定し、もう一方を 10 に設定する 2 つの重み付けパスでは、トラフィックが優先的に重みの低いパスを取る順序ステアリングになります。

- ECMP:等コストマルチパスアルゴリズムでトラフィックを完全にロードバランシングします。トラフィックは、利用可能なすべてのパスに均等に分割されます。

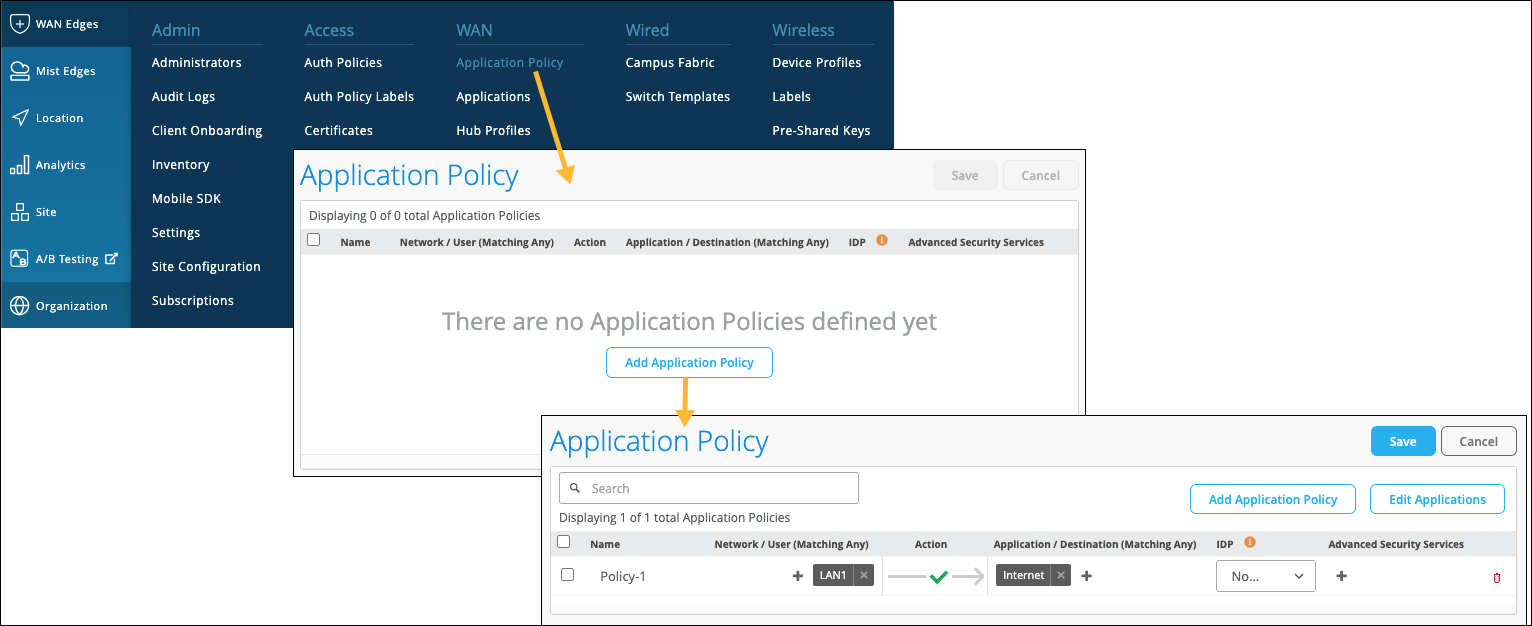

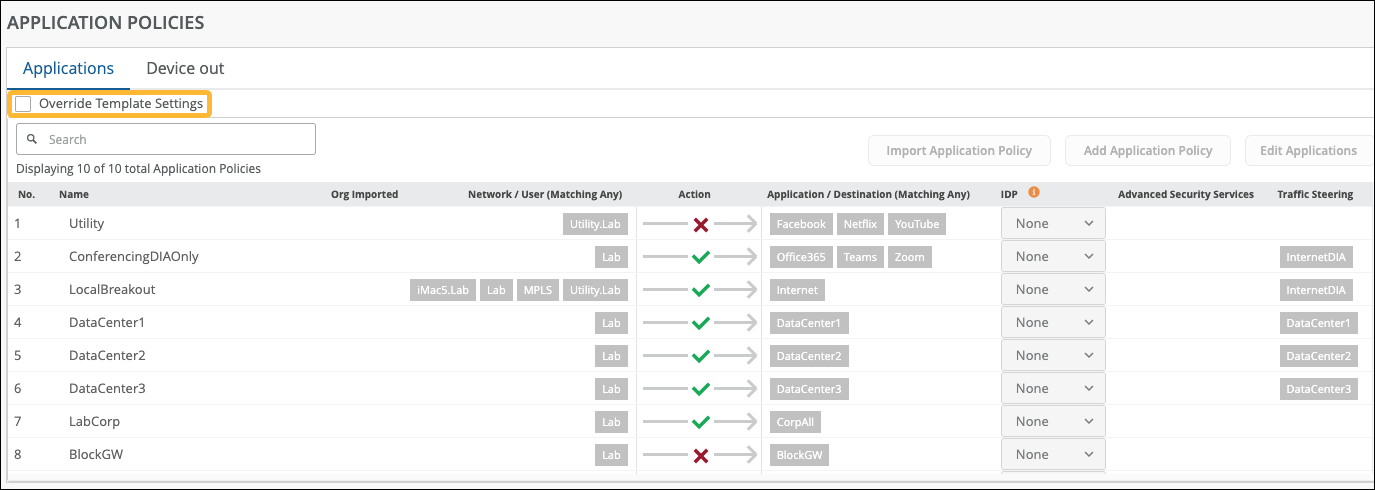

アプリケーションポリシー

「誰が」「何を」「どのように」がアプリケーション ポリシーでまとめられます。Mistインテント駆動型モデルでは、数千行のコードを使用して、SRXシリーズ上のJunos OSを通じて、ルートとセキュリティポリシーの手動生成が簡素化されます。また、Conductorベースのセッションスマート導入からWAN Assuranceに移行するユーザーのセッションスマートルーター導入も簡素化されます。起動して実行するために、明示的な権限やインターフェイスの割り当ては必要なくなりました。WAN Assuranceはゼロトラストです。この機能は暗黙的であり、インテント駆動モデルの一部です。 ネットワーク に アプリケーションへのアクセスを許可するには、明示的に許可する必要があります。それ以外の場合はルーティングされません。

順序は、ジュニパー®ネットワークスのセッションスマート™ ルーターでローカルネットワークから出力する場合にのみ重要です。セッションスマートルーターは、最も具体的な一致を使用します。その結果、ローカルトラフィックにはトラフィックステアリングは必要ありません。また、 トラフィックステアリング でブロックを使用すると、独自のプロセスが損なわれるため、SVRでは機能しません。デバイス、サブネット、またはネットワークに アプリケーションへのアクセスを望まない場合は、そのデバイスのトラフィックステアリングを作成しないでください。

ジュニパーSRX®シリーズファイアウォール上の アプリケーションポリシー の特性:

ステアリングパスは、SRXシリーズのデスティネーションゾーンを決定します。ポリシーの順序はSRXシリーズで作業する際に重要であるため、ポリシーに トラフィックステアリング が割り当てられていることを確認してください。従来のゾーンベースのファイアウォールとして、フィルターとポリシーを生成するルールのリストを使用します。最も具体的なルールは、SRXシリーズのアプリケーションポリシーリストの一番上にあります。

ネットワークの拡張:Mist の自動化

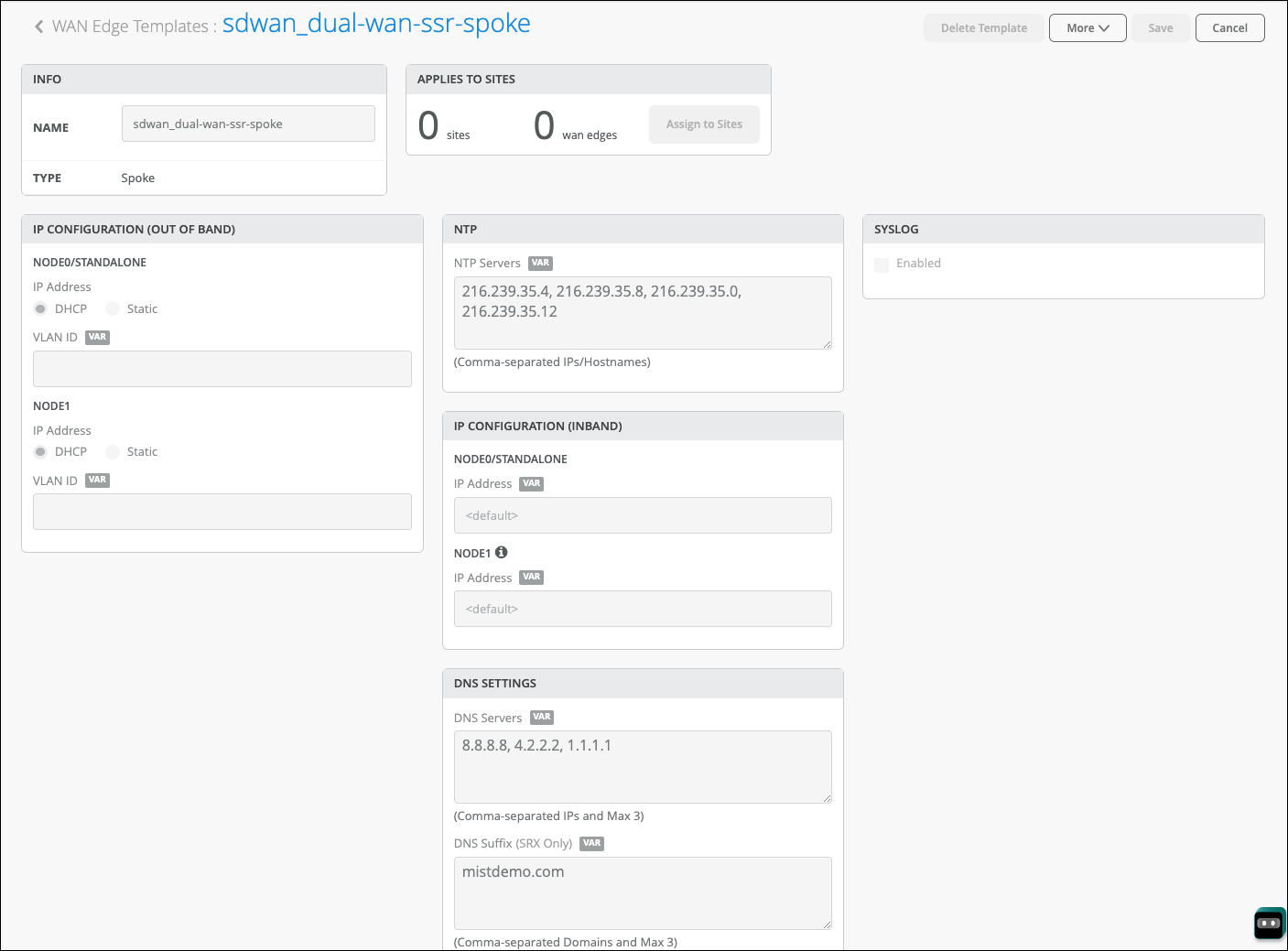

WANエッジテンプレート

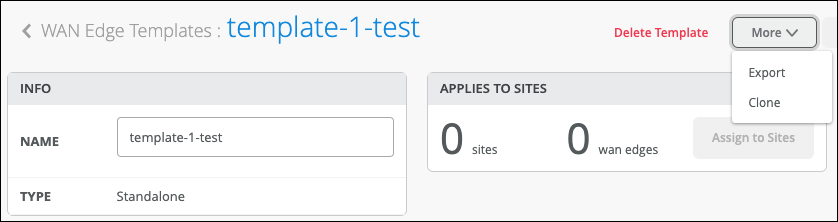

SD-WANの基本的な構成要素が整ったら、Mistでは、WAN Edgeテンプレートを使用して新しいWAN Edgeデバイスを導入できます。以前の設定はすべて、WAN Edgeテンプレートでテンプレート化できます。これらのテンプレートは、スタンドアロンのエッジデバイスから、数百のサイトを持つ完全なSD-WAN導入まで適用できます。自動化プロセスによりエラーが排除され、複数のスポークサイトとヘッドエンドの導入が簡素化されます。

テンプレートは、一般的な設定タスクを削減または排除し、複数のデバイスを設定する際のヒューマンエラーを排除します。WANエッジテンプレート:

- 導入全体にわたって標準を適用します。

- すべてのネットワークデバイスが同じDNS(8.8.8.8)を指していることを確認します。

- 同期とロギングに同じNTP(Network Time Protocol)を使用するため、予測可能な動作を提供します。(これは特定の証明書にも影響します。)

- トラブルシューティングと管理を簡素化します。

図1:WANエッジテンプレート

ただし、WANエッジテンプレートは、タスクを自動化するだけではありません。テンプレートを使用して、実際にすべてのサイトにすべての機能を展開しなくても、サイト全体に一貫して適用できる構成を標準化できます。例えば、すべてのサイトにゲストネットワークが必要ではないかもしれませんが、テンプレートに設定を含めることで、そのインターフェイスを予約することになります。今後の計画でゲスト ネットワークが必要になった場合、このインターフェイスを使用する準備は完了です。

これらのテンプレートでは、以下も実行できます。

- 特定のモデルによるポートおよびサイトグループ向けハードウェアの大量注文。

- 特定のユースケースとトラフィックフロー。

- さまざまな企業 LAN ネットワーク。

- ゲストネットワーク。

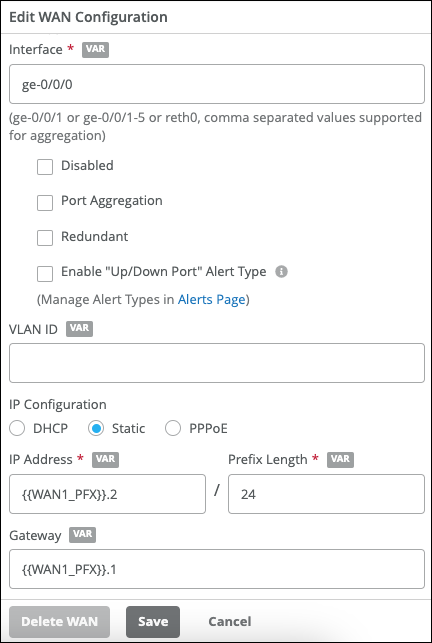

WANエッジテンプレートは、IP、ゲートウェイ、VLANなどの繰り返し情報を自動的に設定します。さらに、WANエッジテンプレートには、トラフィックステアリング、アクセスポリシー、ルーティング設定、および標準化したい追加設定を含めることができます。WANおよびLAN接続には、プレフィックス、NAT、またはその他のローカル情報が必要であることを忘れないでください。

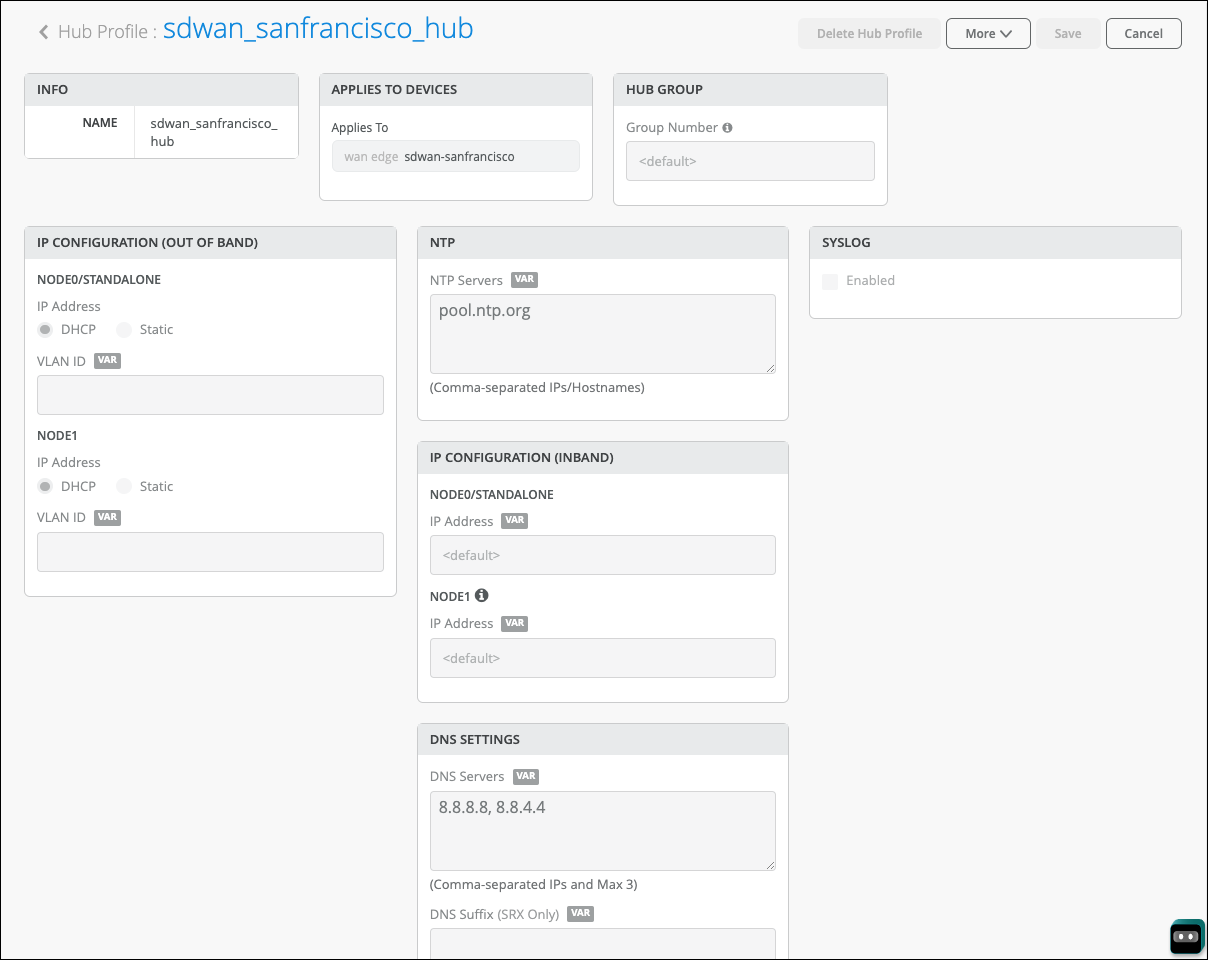

ハブプロファイル

ハブプロファイルは、WANエッジテンプレートと連携します。ハブはエッジではなく、ネットワーク全体で普遍的に固有です。ハブは、Mistがオーバーレイネットワークを構築する方法に影響します。各支社およびリモートオフィスは、ハブへのSD-WAN通信を構築します。トポロジーは、単一のオーバーレイを構成するオーバーレイエンドポイントによって決定されます。すべてのハブWANインターフェイスは、スポークのオーバーレイエンドポイントを作成します。スポーク WAN インターフェイスは、適切なハブ WAN インターフェイスをマッピングし、トポロジーを定義します。これがトランスポートネットワークの抽象化です。WAN Assuranceの2つのプラットフォームは抽象化の解決方法が異なるため、オーバーレイネットワークを構築する際には、その微妙な違いを理解する必要があります。

ジュニパーSRX®シリーズファイアウォール

SRXシリーズのオーバーレイSD-WANは、ルート分離用の仮想ルーターと、セキュアなトランジットトラフィック用のIPsecトンネルを組み合わせています。WAN構成でトポロジーを決定し、オーバーレイネットワークを構築します。注意すべき点は、1つの組織につき1つのオーバーレイしか実装できないことです。ただし、このオーバーレイ内に複数のトランスポートタイプにまたがる多くのパスを設定し、トラフィックを安全に分離して転送することができます。SRXシリーズデバイスの場合、オーバーレイはセキュリティゾーン、仮想ルーター、IPsecトンネルを組み合わせたものです。

ジュニパー®ネットワークスセッションスマート™ ルーター

セッションスマートオーバーレイのSD-WANは、セッションスマートピア間のライブ性とジッター、遅延、損失のために、ポート1280のBFDを介した独自の通信を行います。ハブプロファイルでWANインターフェイスを設定すると、オーバーレイハブエンドポイントが作成されます。セッションスマートルーターでは、エンドポイントがSVRの受信側です。

スポーク WAN インターフェイスをオーバーレイハブエンドポイントにマッピングすると、いくつかのことが発生します。スポークはピア接続を確立し、トランスポートネットワークのセッションスマート抽象化であるSVRの近傍とベクトルを識別します。

オーバーレイに関する最後の注意点:SRXシリーズとセッションスマートルーターは、単一のオーバーレイに存在できません。これらのデバイスはハブの BGP を介してペアリングできますが、サイト間接続を作成するソリューションはユニークであり、同じオーバーレイ内で一緒に動作することはできません。移行計画がある場合は、アドバタイズメントが必要なルートを特定し、ハブでアドバタイズします。

以下のハブプロファイルに関する考慮事項に留意してください。

- ハブプロファイルを最初に作成して、スポークテンプレートが接続場所を把握できるようにします。

- ハブには、オーバーレイエンドポイント用の静的IPが必要です。

- オーバーレイエンドポイント設定は、WANエッジのスポークテンプレートに表示されます。

- これらのガイドラインに組み込むことができるハブの数に制限はありません。

- データセンターごとに1つのハブ

- 冗長性のための2つのハブ(HAクラスター)

スポークは、トラフィックステアリングと アプリケーションポリシーを通じてプライマリハブを選択します。ZTPを完了してから宛先ネットワークに移行しない限り、ゼロタッチプロビジョニング(ZTP)にはDHCPが必要です(物理実装の場合)。デバイスを手動で事前準備することもできます。

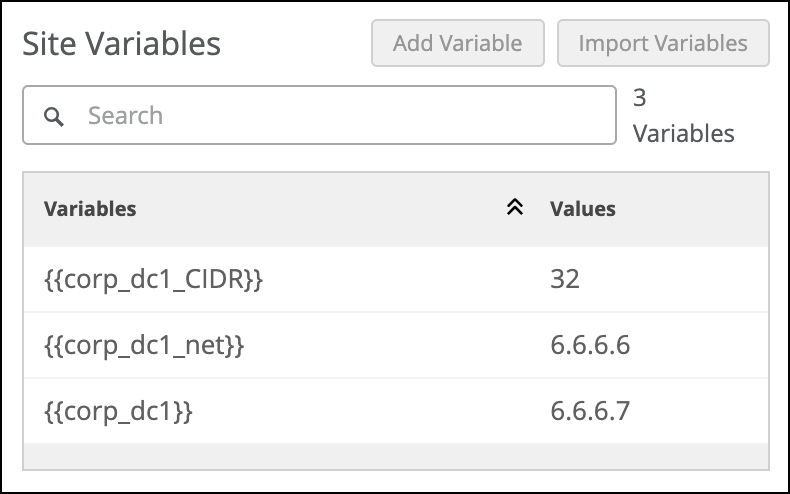

サイトの変数

サイト変数は、サイトごとに設定されます。ネットワークを包括的に計画する場合、特定の WAN Edge および WAN Edge クラスター用に標準テンプレートを作成できます。サイトごとに1つのWANエッジデバイスのみ(デバイスがクラスター化されている場合は1つの論理WANエッジ)が理想的です。変数はサイトごとに異なる可能性があるため、管理者はテンプレートまたはWANエッジ設定ページで変数を使用します。変換は、設定がレンダリングされ、デバイスにプッシュされるときに発生します。

次のサイト変数に関する考慮事項に留意してください。

- 変数の構文は Jinja2 に一致し、次のように二重中括弧内に含まれます: {{variableName}}

- UI では、名前の一部として先頭と末尾の中括弧が適用されます。

- サイト変数の制限:

- 変数にスペースはありません。

- 変数フィールド内に特殊文字(アンダースコアを除く)は使用できません。

- 変数は1つのフィールドでのみ使用でき、プレフィックス全体を指定することはできません。

例えば、10.88.88.88/24には少なくとも2つの変数が必要になります。1つはIPアドレス用(10.88.88.88)用で、もう1つはプレフィックス長用(24)用です。

図3:サイトの変数

テンプレートの真の力を活用する最良の方法は、サイト変数を使用することです。ハードウェアを導入するには、多くの構成項目が必要になります。WANエッジテンプレートとサイト変数を組み合わせることは理にかなっています。最初の3つのオクテットのIPサブネット全体を定義し、各デバイスに最小限の設定を残すことができる次のような状況を考えてみましょう。

次のいずれかの方法で、標準テンプレートを作成し、WANなどの標準インターフェイスに変数を配置します。

- WAN1PFX変数({{192.168.170}})の場合、設定ページのWANフィールドでは、ローカルIPは{{WAN1PFX}}.1、ゲートウェイは{{WAN1PFX}}.2になります。

- {{WAN1IP}}変数と{{WAN1_GW}}変数のペアを定義することができます。ただし、サブネットは再利用できるが、特定のIPは再利用できない場所もあります。

図4:WAN構成

のサイト変数

のサイト変数

もう1つの堅牢なユースケースはマジックオクテットで、3番目のオクテットが変数になり、その変数が複数のフィールドにも適用される可能性があります。例えば、{{SITEID}}変数は、3番目のオクテットとVLANタグの両方に使用される場合があります。その場合、ネットワークプレフィックスは192.168になる可能性があります。{{SITEID}}.1/24 を {{SITE_ID}} VLAN ID に置き換えます。 WAN EdgeテンプレートはWAN Edgeにのみ適用されますが、サイト変数はスイッチとAPにも適用されることに注意してください。自動化の目的は、導入を簡素化し、再利用性を高めることです。

テンプレート適用の概要

サイトは、1 つの場所にあるすべてのアセットのコレクションであることに注意してください。これは、WANエッジが1つだけになることを暗示しています。ジュニパーMist AIによるMist管理の主な機能は、設定テンプレートを使用してWANエッジをグループ化し、一括アップデートを行う機能です。テンプレートは統一性と利便性を提供し、階層は拡張性と粒度を提供します。

テンプレートのインポートとエクスポート

すべての状況をカバーするソリューションはありません。複数のテンプレートを作成できます。時間を節約するには、テンプレートを複製します。次に、必要に応じて変更して、複製されたコピーをカスタマイズします。

のエクスポートまたは複製

のエクスポートまたは複製

テンプレートサンプルの変更

{

"type": "standalone",

"ip_configs": {

"LAN": {

"type": "static"

"ip":

"{{LAN1_PFX}}.1" ,

"netmask": "/24*

}

},

"dhcpd_config" : {},

"dns_servers" : [

"8.8.8.8"

],

....

}

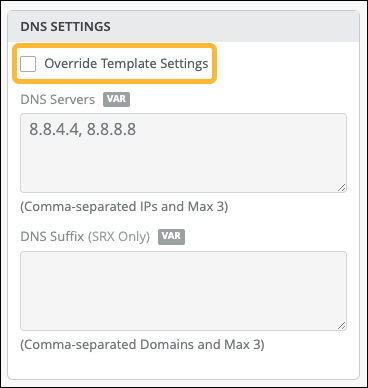

テンプレートの上書き

テンプレートはサイトに適用され、デバイスにも適用されます。テンプレートは設定を標準化するために使用されますが、例外は常に存在します。1つのサイトに対してわずかに異なるテンプレートを作成するのではなく、デバイス上のテンプレート設定を上書きします。

テンプレートを上書きする必要がある場合は、デバイスごとに、必要な設定ブロックに対してテンプレート設定の上書きオプションを有効にできます。 図7 は、DNSと アプリケーションポリシー を上書きする方法を示していますが、WAN、LAN、NTPサーバーなどの他の設定は上書きできません。

スクリーンショットは、オール・オア・ナッシングのアクションを示しています。テンプレート設定を上書きすると、この設定はWANエッジテンプレートからアプリケーションポリシーを継承します。

設定を上書きするには、次のいずれかのロールが割り当てられている必要があります。

- スーパーユーザー

- ネットワーク管理者(すべてのサイトにアクセスできる)

- ネットワーク管理者(サイトグループまたは特定のサイトアクセス)

組織レベルのアプリケーションポリシー

テンプレートは複数のデバイスを展開する時間を節約しますが、デバイスモデルや設定が若干異なる場合に対応するために、さまざまなテンプレートを使用する場合があります。各テンプレートに同じ アプリケーションポリシー を作成できますが、組織レベルの アプリケーションポリシー をショートカットとして使用することを検討してください。組織レベルの アプリケーションポリシーを使用すると、大規模なネットワークトポロジー用のWANエッジテンプレートとハブプロファイルにインポート可能なアプリケーションルールを作成できます。

組織レベルの アプリケーションポリシーを使用するためのベストプラクティスと制限事項を見てみましょう。各組織レベルの アプリケーション ポリシー にグローバルに一意の名前を付けないと、構成を保存するときにエラーが発生します。インポートされたポリシーは、変更することを意図していないため、すべてのフィールドが淡色表示されています。組織レベルの トラフィックステアリングはありませんが、トラフィックステアリングはローカルの接続とインテントに適用されるため、これは理にかなっています。

組織レベルの アプリケーションポリシー をLANブロックまたは1つのサブネットに適用することを検討してください。10/8のLAN「スーパーネット」を作成すると、ポリシーによって10/anyから送信されたものはすべてインターネットへのアクセスが許可されるため、すべてのサイトで機能します。そのため、計画が重要です。導入に関係なく、同様のトラフィックパターンのトラブルシューティングを合理化できるようネットワークを設計します。例えば、一部のサイトにはLTEがあり、トラフィックは他のサイトではなく、そのサイトの中から出る必要があります。さらに、スタンドアロンのサイトもあれば、SD-WANのサイトもあります。スタンドアロンサイトのトラフィックステアリングには、WANからアンダーレイに移動するように指示し、サイトではSD-WANスポークのオーバーレイに移動するように指示することで、両方に適用できる汎用ポリシーを適用できます。

要約すると、組織レベルのポリシーのユースケースは、サイトに関係なくネットワーク全体のトラフィックパターンを記述することです。ポリシーとして、何が許可され、何が許可されないかを定義します。次に、サイトまたはテンプレート (場所に適用される) に適用するときに、ステアリング部分を追加して、パズルの最後のピースを提供します。

WAN設計上の考慮事項

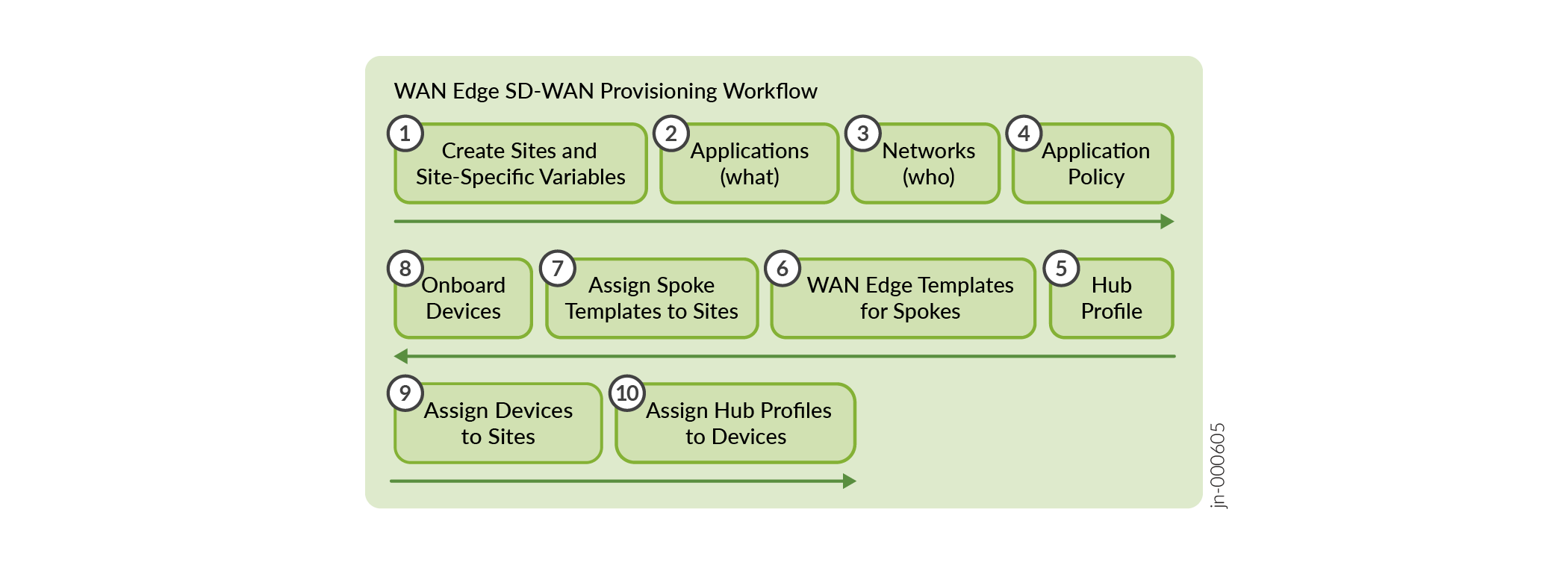

図9は、WANエッジプロビジョニングのワークフローを示しています。

SD-WANを展開するには、次のように、完了したプロジェクトを構成するブロックを確認することが不可欠です。

- 組織内のリクエストのソースとなる「誰」(ネットワーク)について考えてみましょう。

- ユーザーがアクセスする「何」の宛先(アプリケーション)を考えてみましょう。

- これらの要素は組織のどこに使われていますか?サイトのタイプを検討してください。

- 最後に、これらのユーザーがトラフィックの宛先にアクセスしてアクセスする「方法」(トラフィックステアリング)を検討します。

- これで、Mist AI、テンプレート、変数の機能を利用して拡張できます。

SD-WANプロビジョニング

運用の順序が重要です。SD-WANプロビジョニングの実装を準備するときは、次の順序でタスクを完了します。

- まず、テンプレートを使用してネットワークを計画し、導入を全体的に検討します。

- ハブプロファイルは、WAN Edgeスポークテンプレートの前に配置する必要があります。

- 最初に アプリケーション (トラフィックの宛先)、次に ネットワーク (誰)を考慮して設計します。

アプリを分析し、後でより詳細にすることができます。

- ネットワーク(トラフィックのソース)を把握していることを確認します。

ネットワークは、ポリシーとトラフィックステアリングに通知します。

- 適切な アプリケーションポリシー を両端(スポークとハブ)に適用します。

オーバーレイエンドポイントを確立する際は、エンドツーエンドの到達性に努めます。隔離された MPLS エンドポイントをインターネット エンドポイントに接続できないことに注意してください。