Google Workspace を ID プロバイダとして統合する

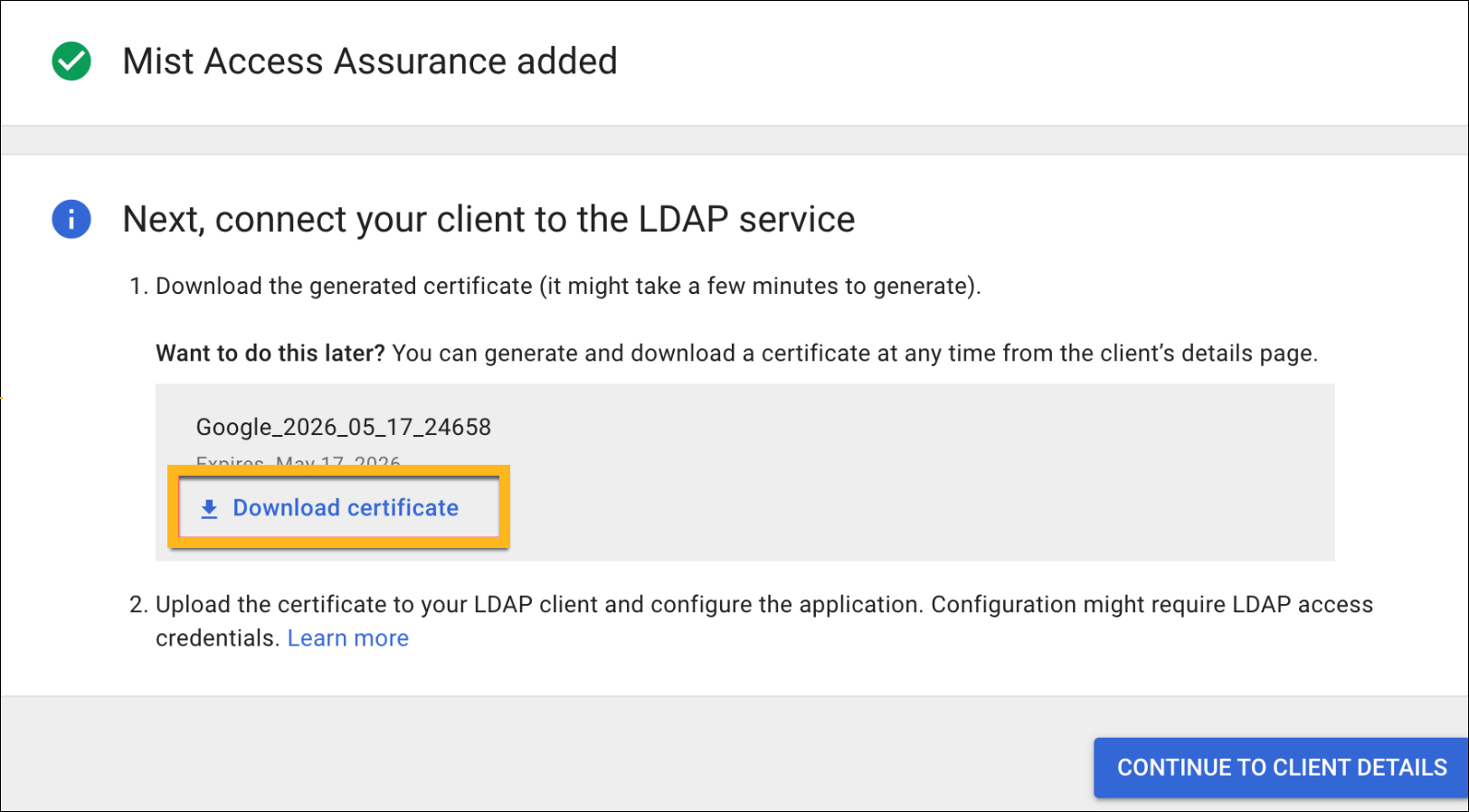

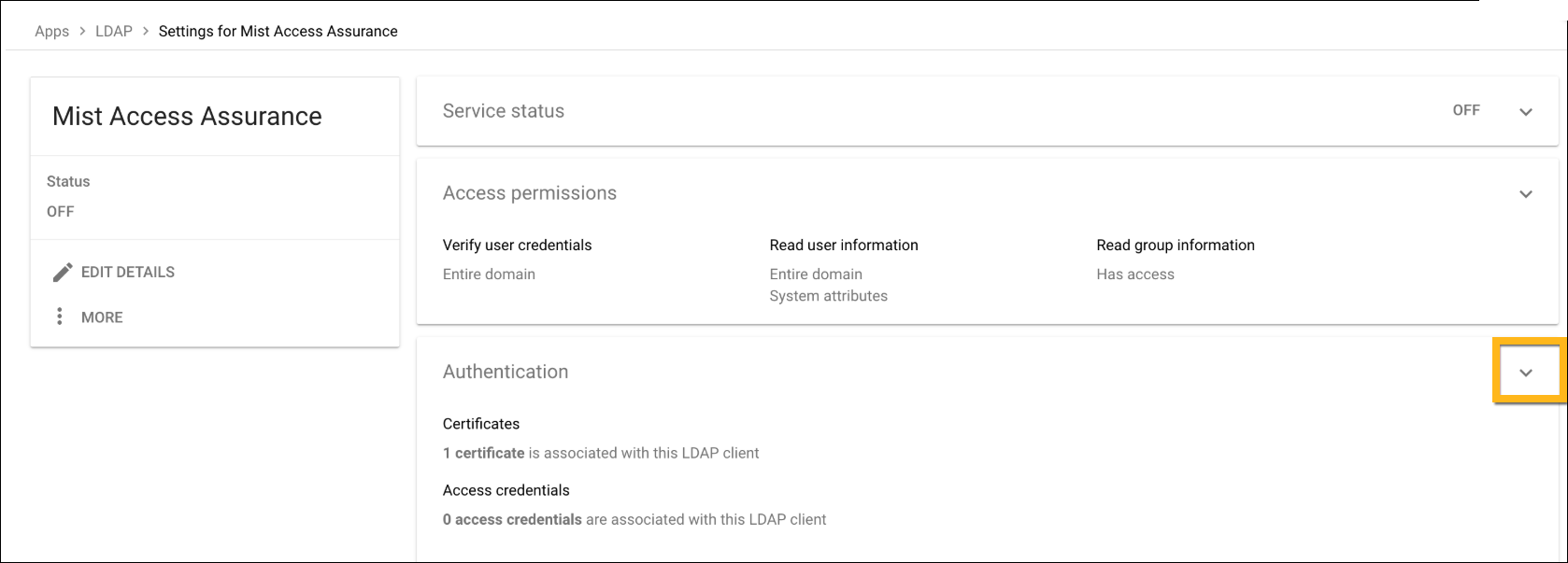

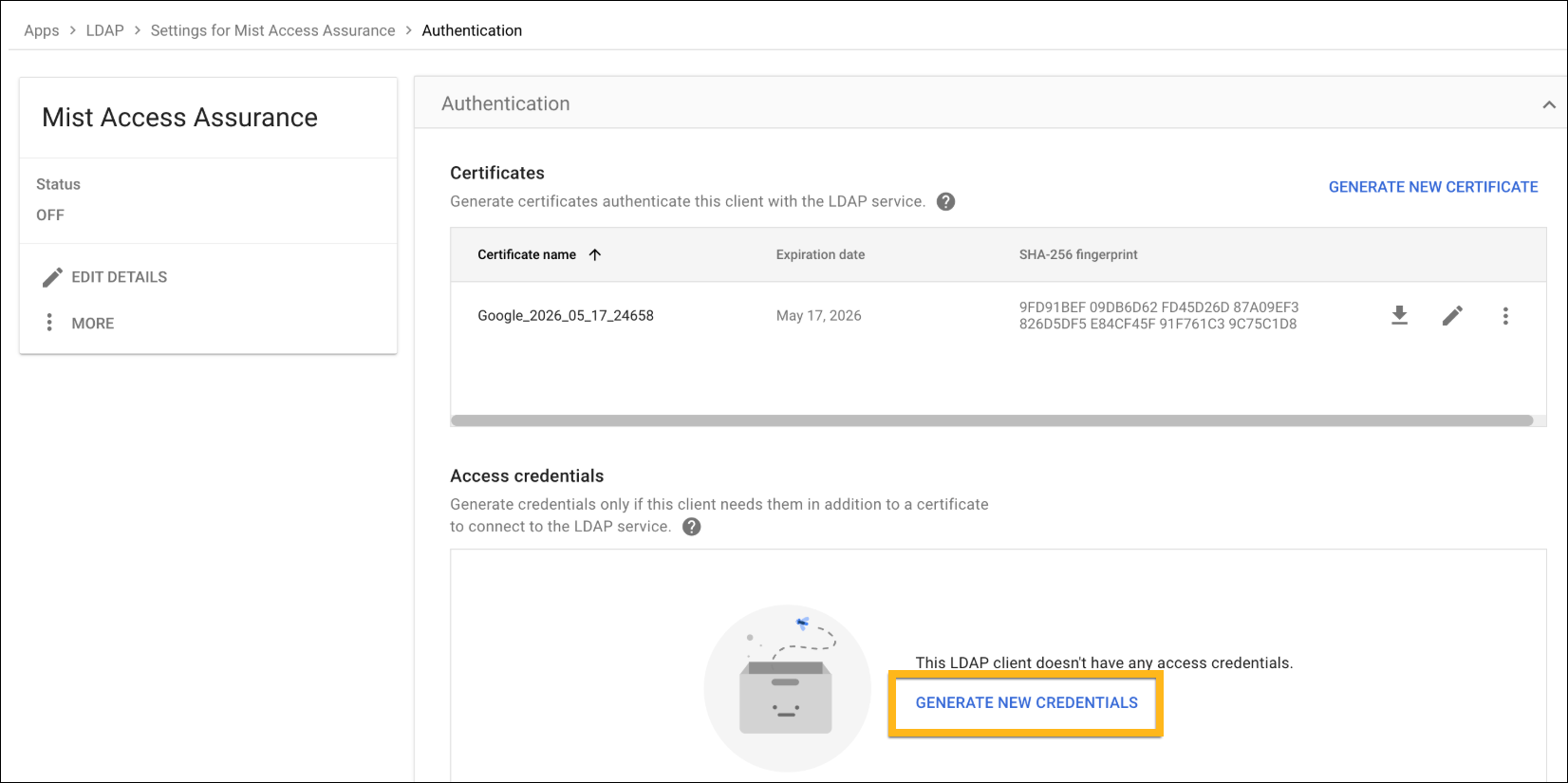

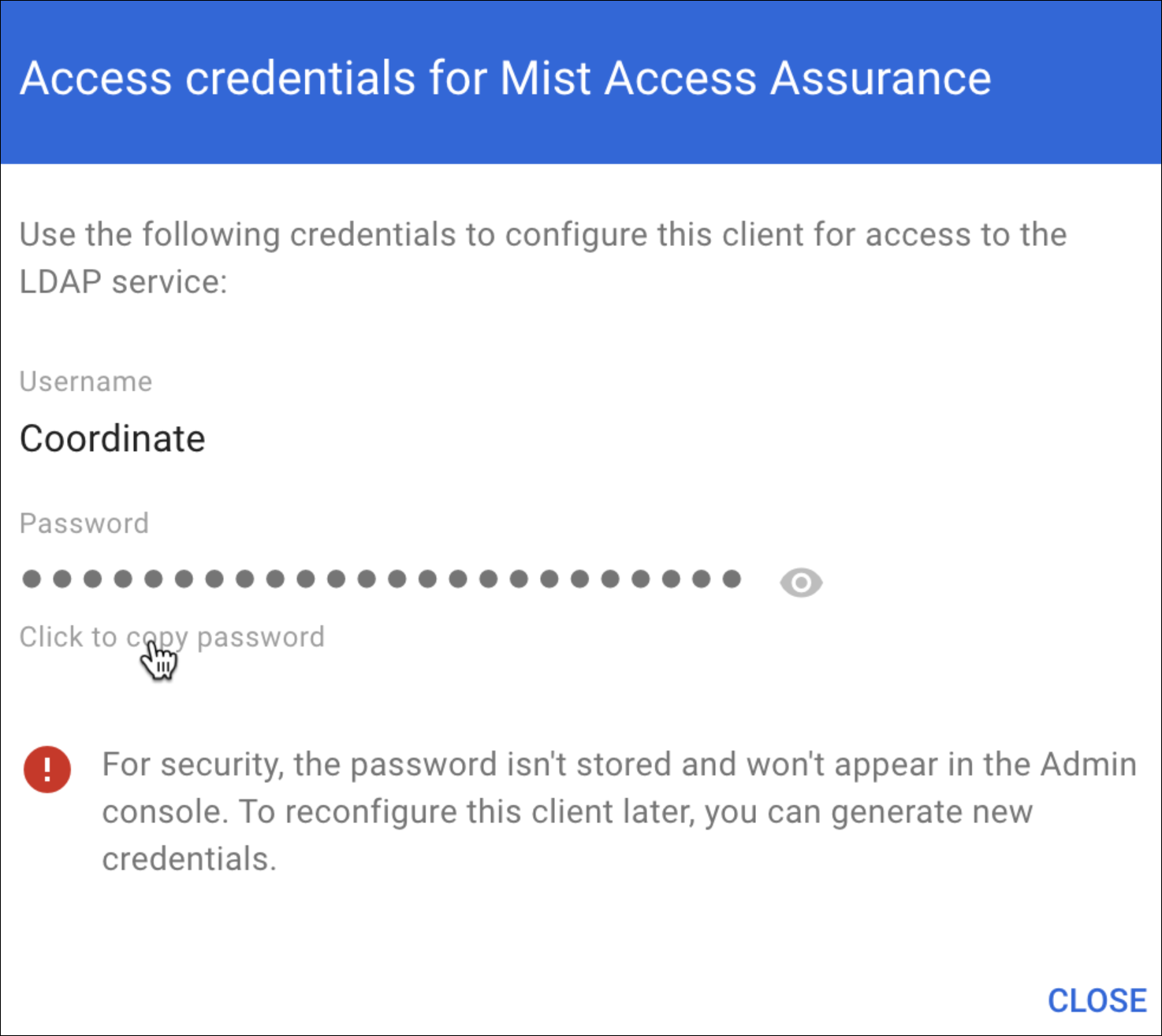

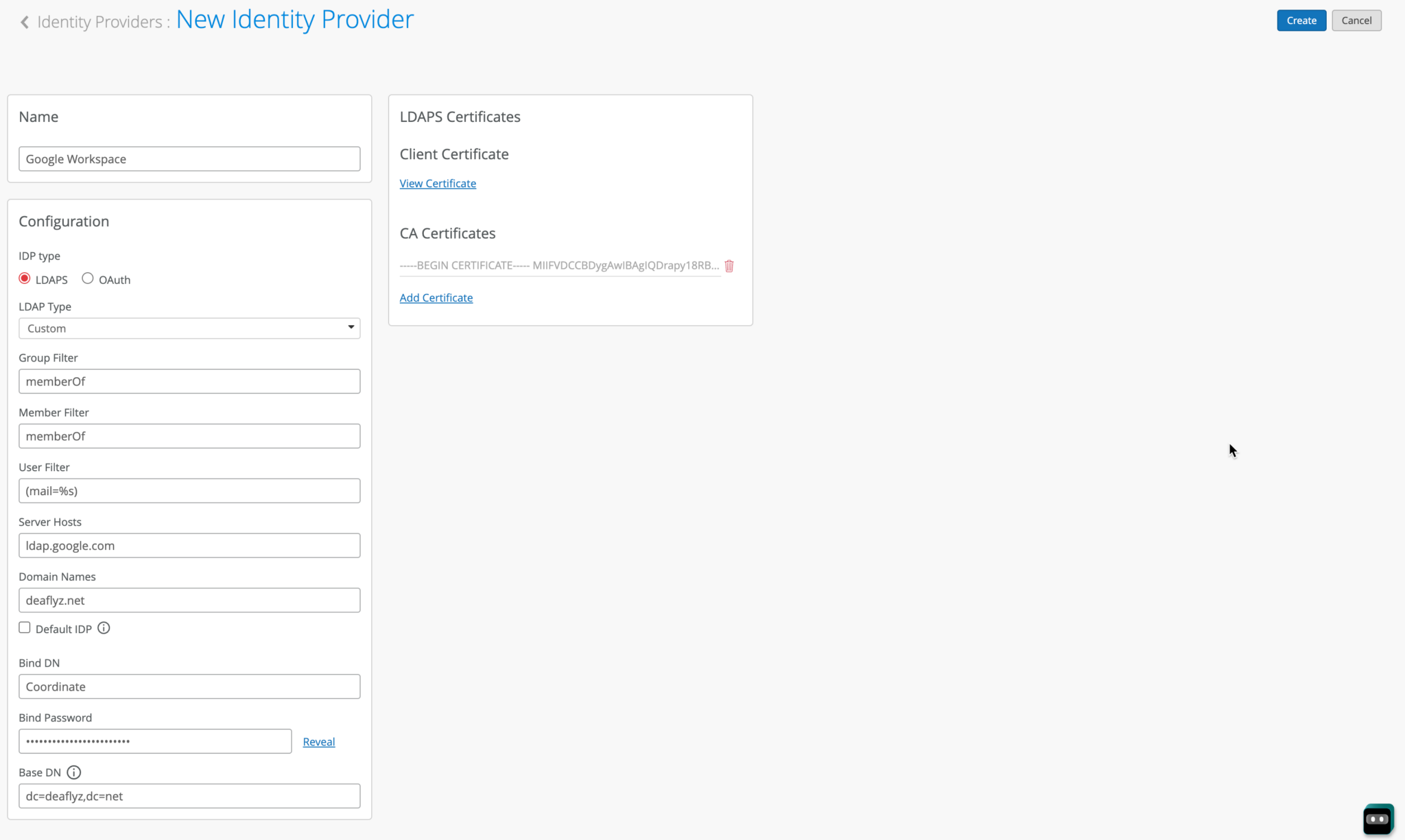

次の手順に従って、Google WorkspaceポータルにMistをクライアントとして追加し、証明書をダウンロードして、IDプロバイダーをジュニパーMist組織に追加します。

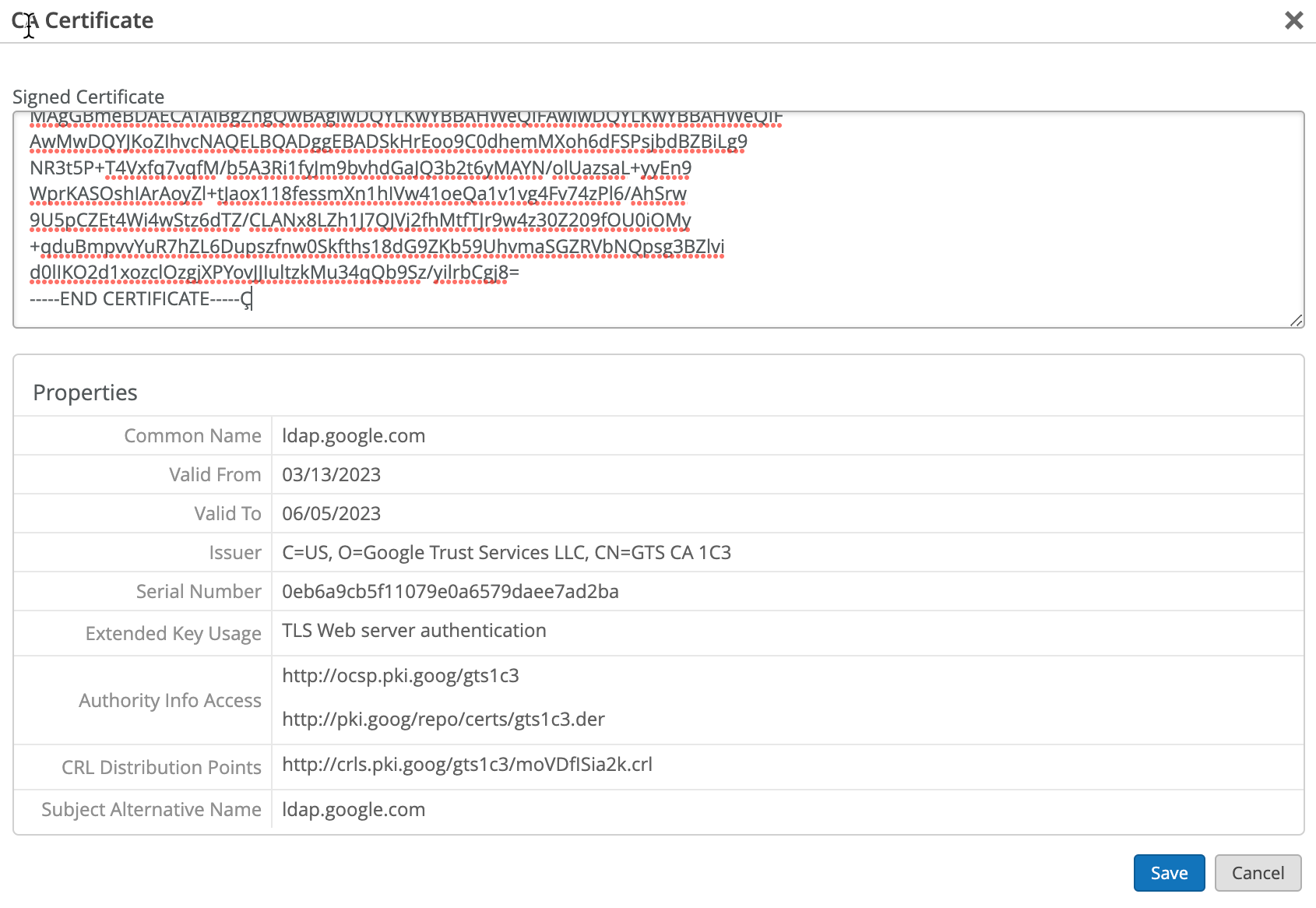

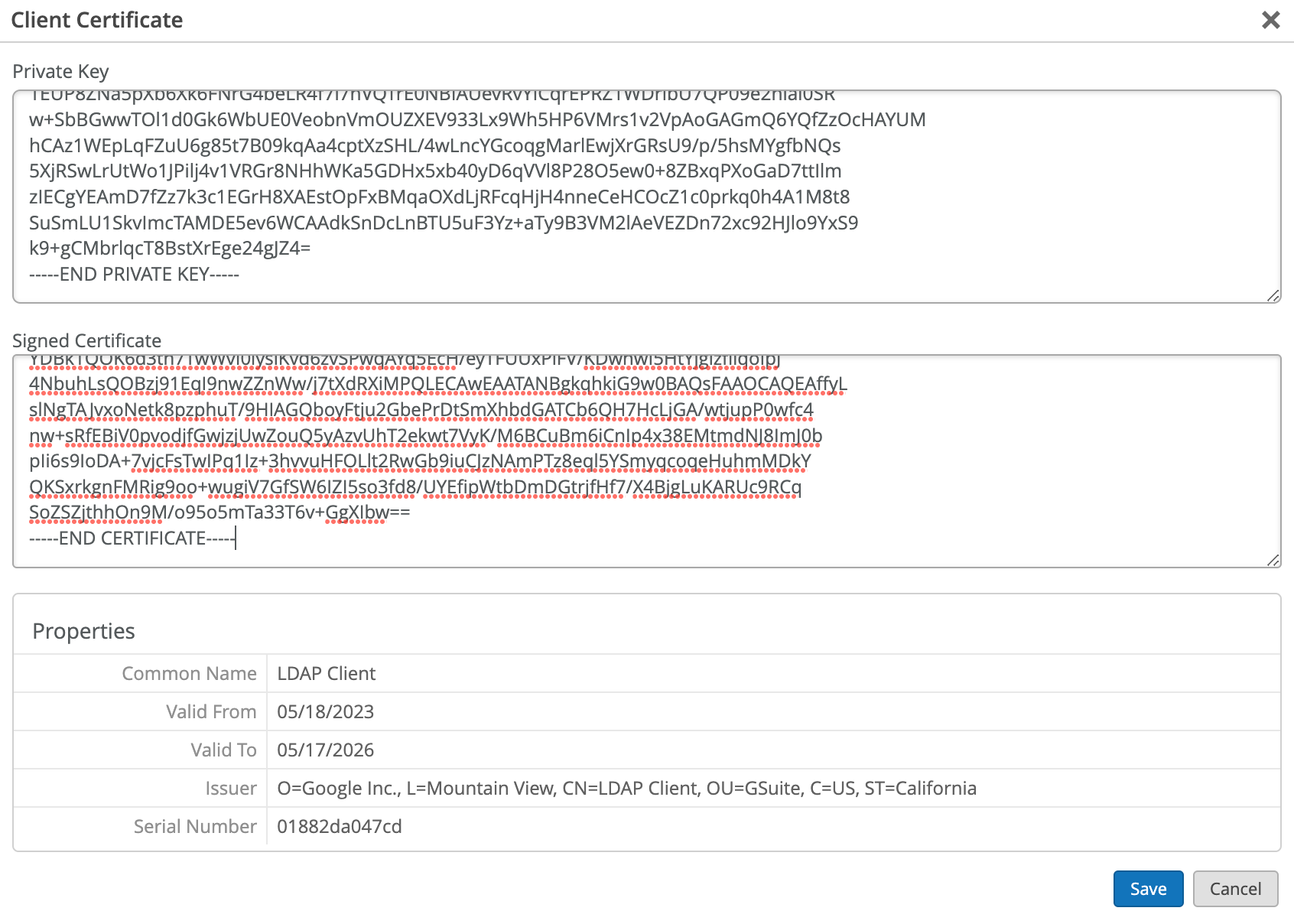

ジュニパー Mist Access Assurance を使用すると、ID プロバイダ(IdP)として Google Workspace と統合し、以下のユースケースでセキュアな Lightweight Directory Access Protocol over SSL(LDAPS)コネクタを活用できます。

- 証明書ベース(EAP-TLSまたはEAP-TTLS)認証の場合:

- このユーザーIDに基づく認証ポリシーをサポートするために、ユーザーグループのメンバーシップ情報を取得します

- ユーザーアカウントのステータス(アクティブまたは中断)を取得します

-

PAPを使用したEAP-TTLS

- GoogleのIDプロバイダによる認証のためにユーザー名とパスワードを確認します

このドキュメントに含まれるスクリーンショットの一部は、サードパーティのアプリケーションから取得したものです。これらのスクリーンショットは時間の経過とともに変更される可能性があり、アプリケーションの現在のバージョンと必ずしも一致するとは限らないことに注意してください。

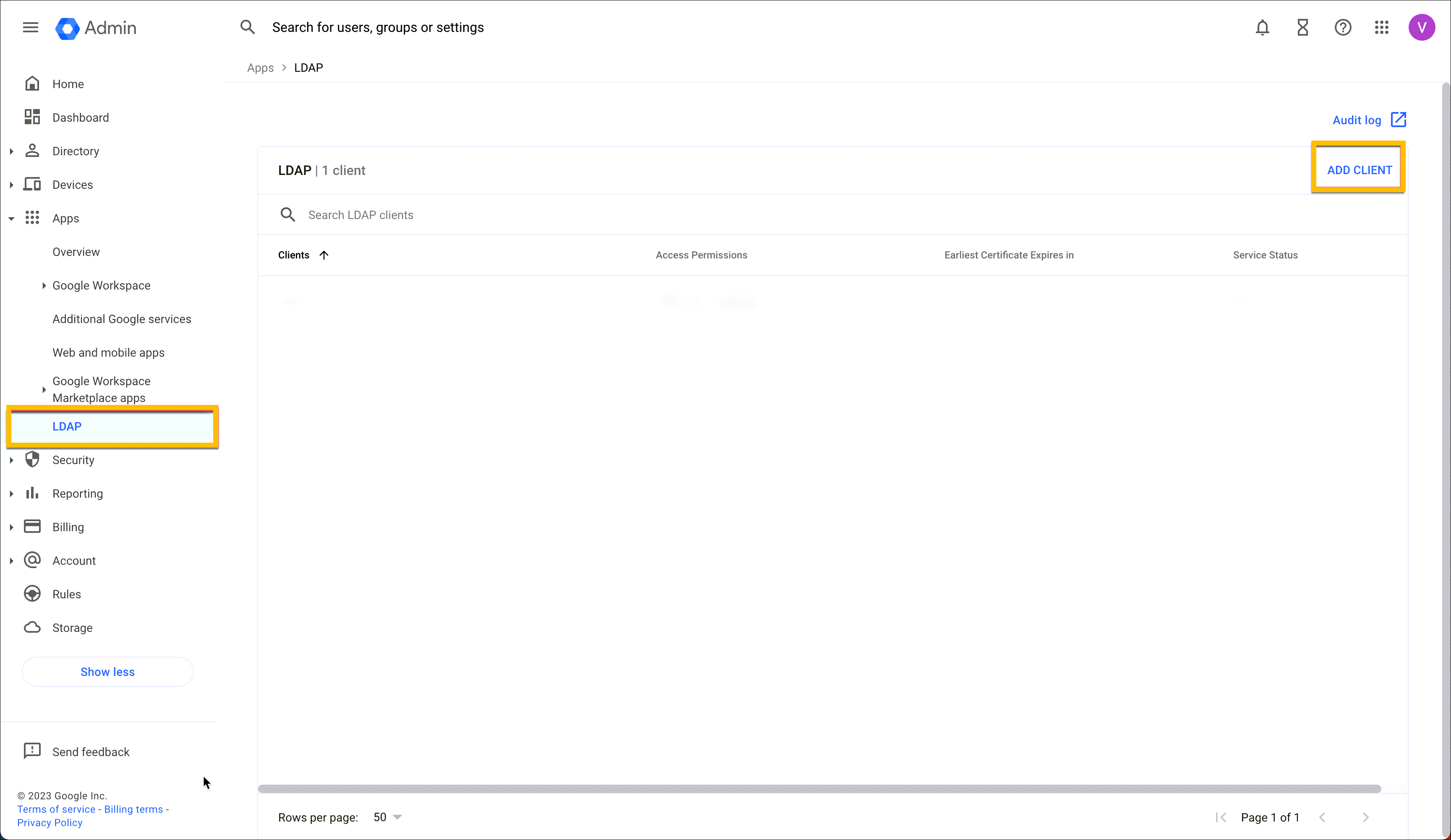

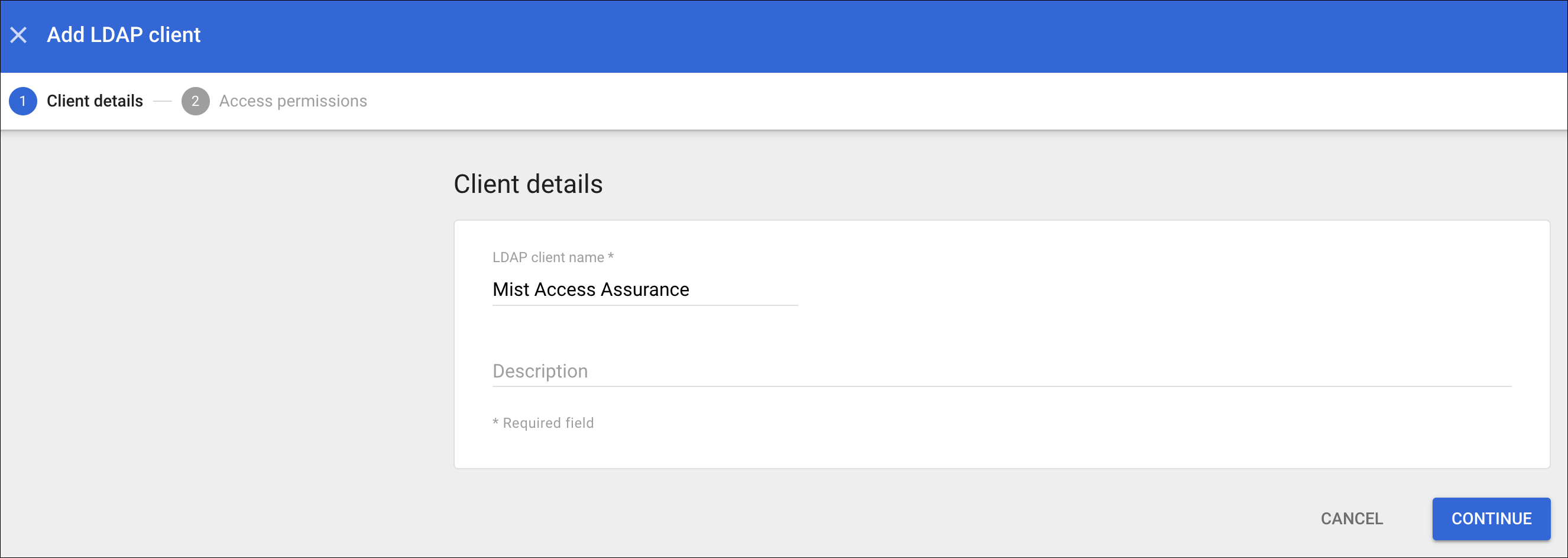

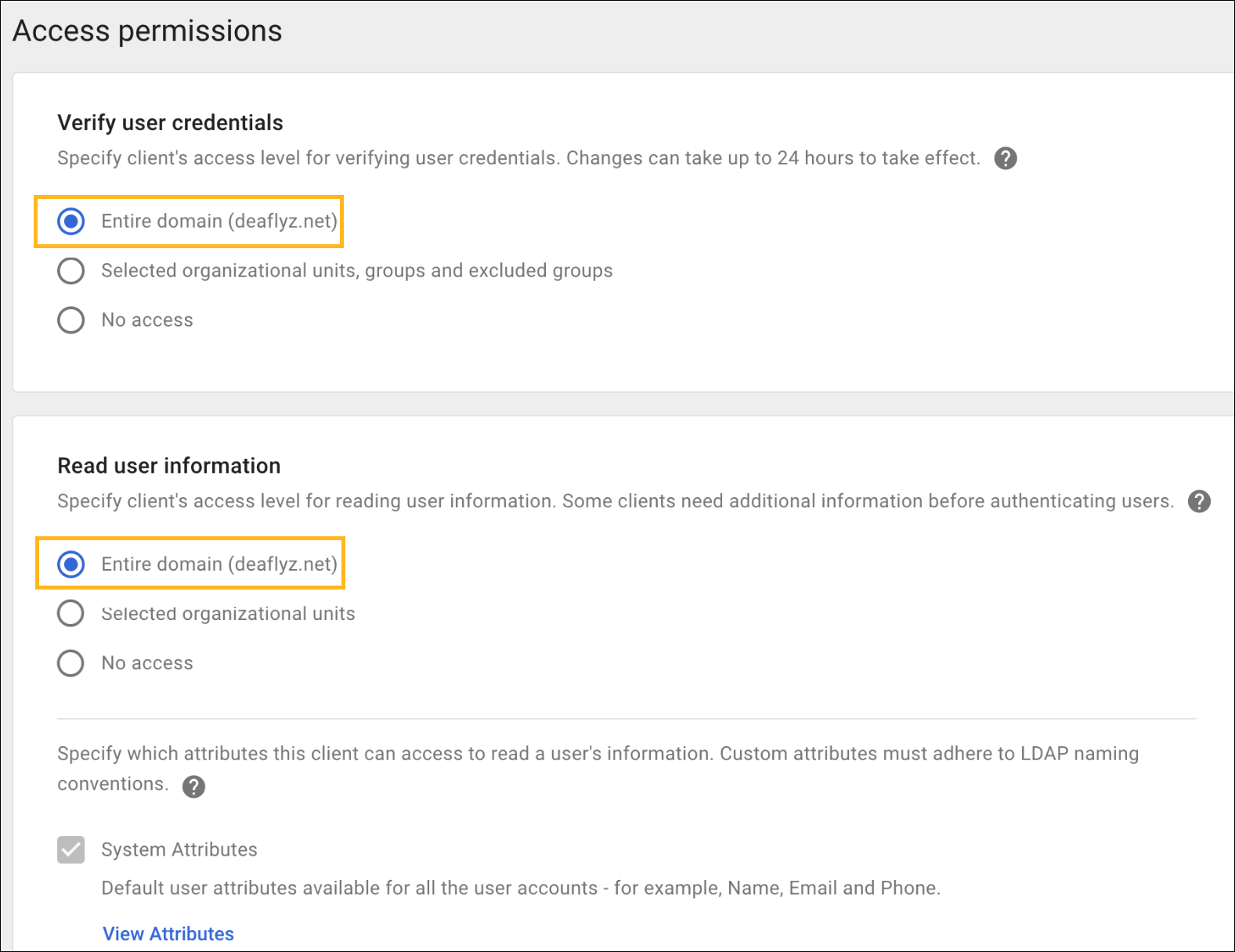

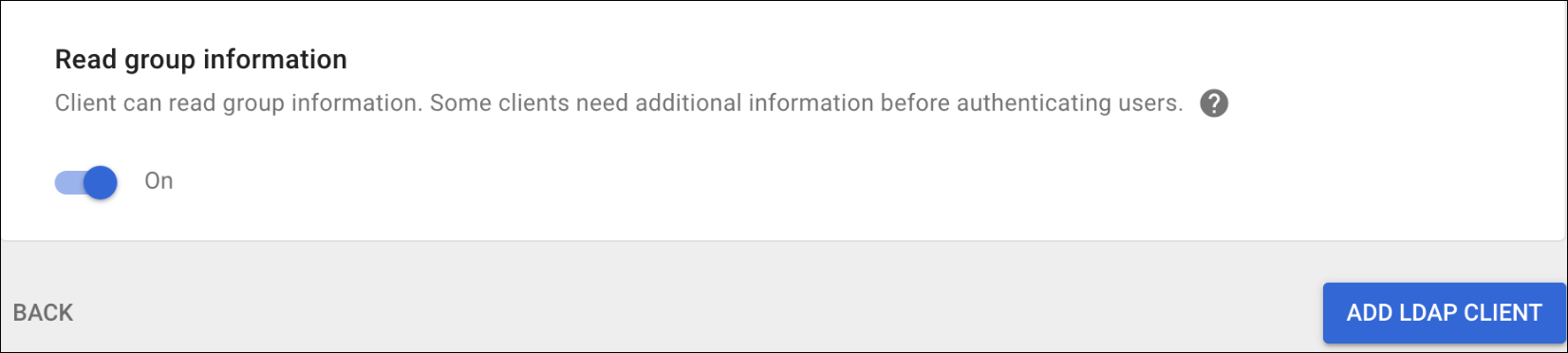

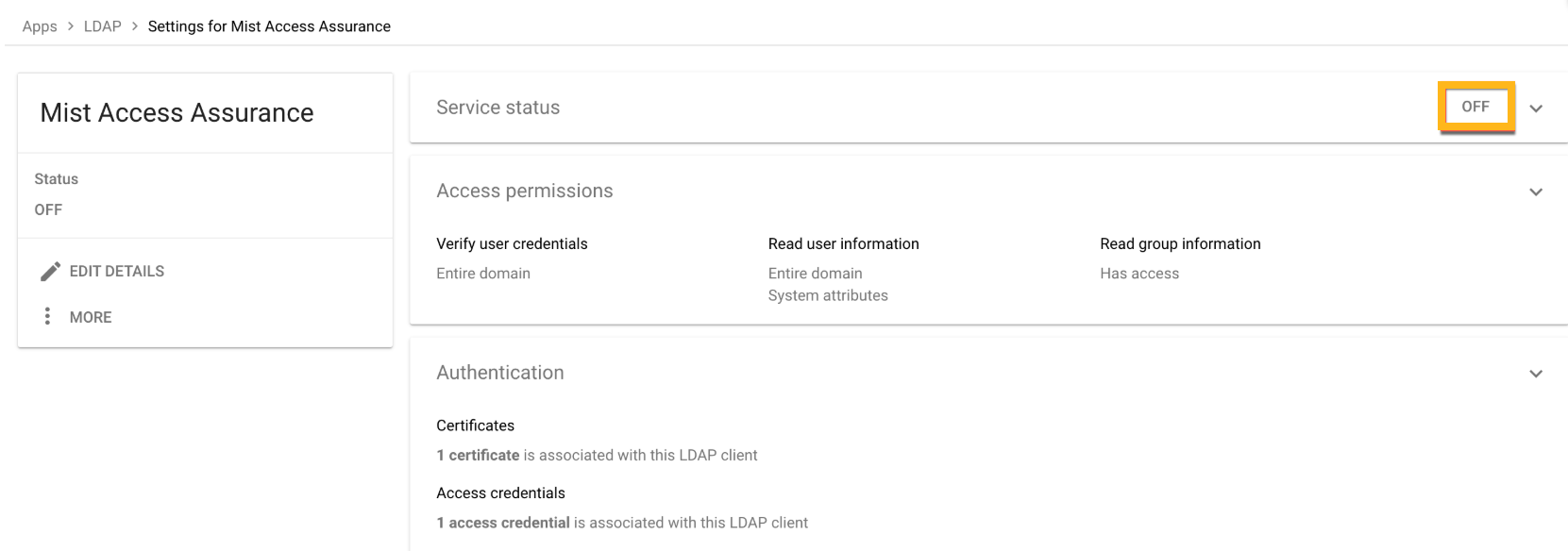

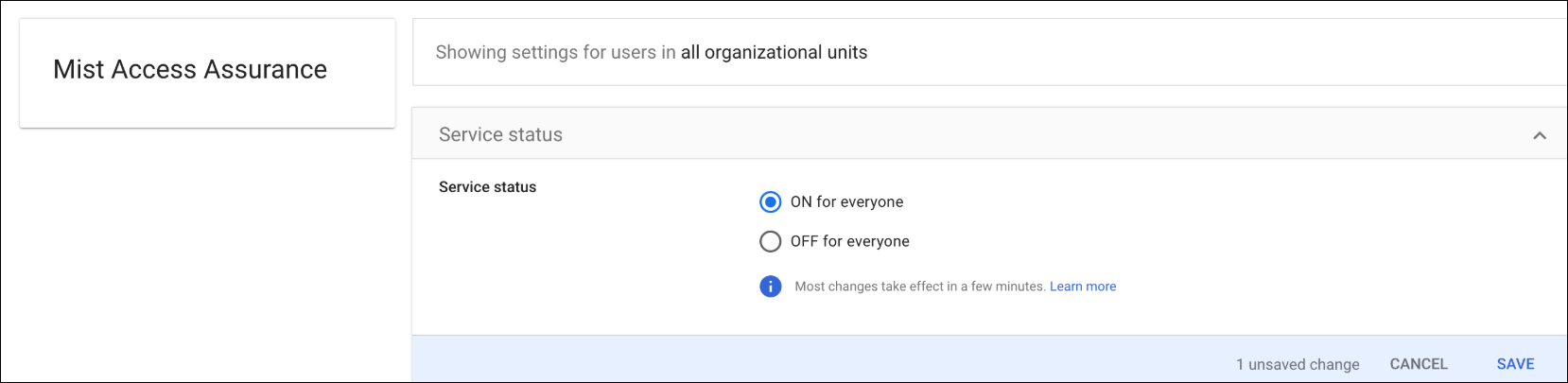

Google Workspaceでの設定

次の手順は、ジュニパーMistを使用してGoogle WorkspaceをIDプロバイダ(IdP)として設定する方法を示しています。

サードパーティ製アプリケーションのスクリーンショットは、公開時点のものです。スクリーンショットがいつ、または将来正確になるかを知る方法はありません。これらの画面の変更や関連するワークフローのガイダンスについては、サードパーティーのWebサイトを参照してください。

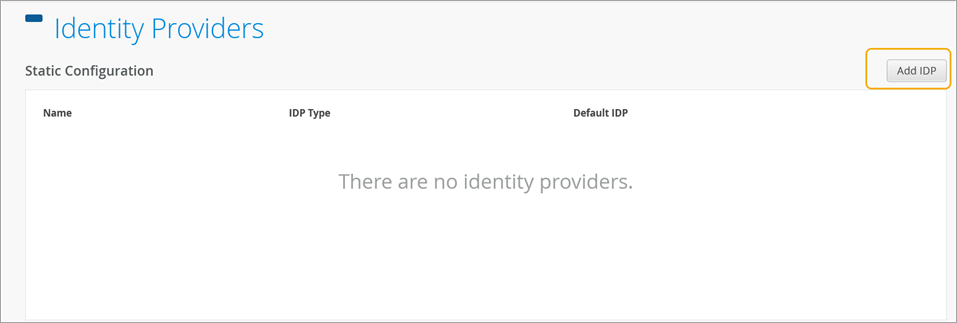

Juniper Mistダッシュボード上の設定

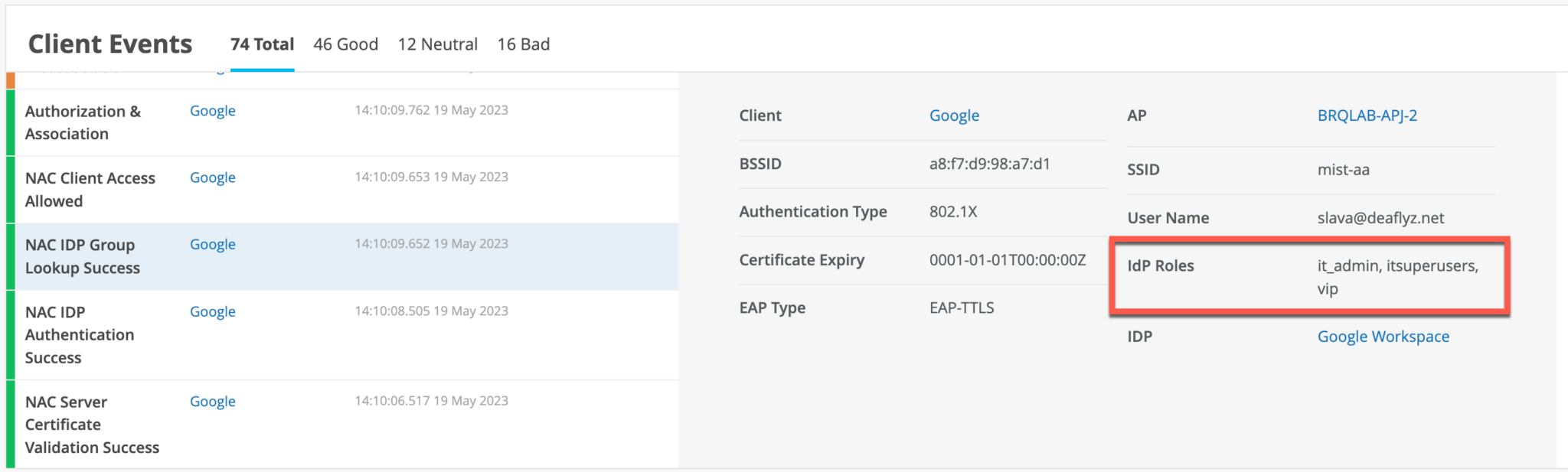

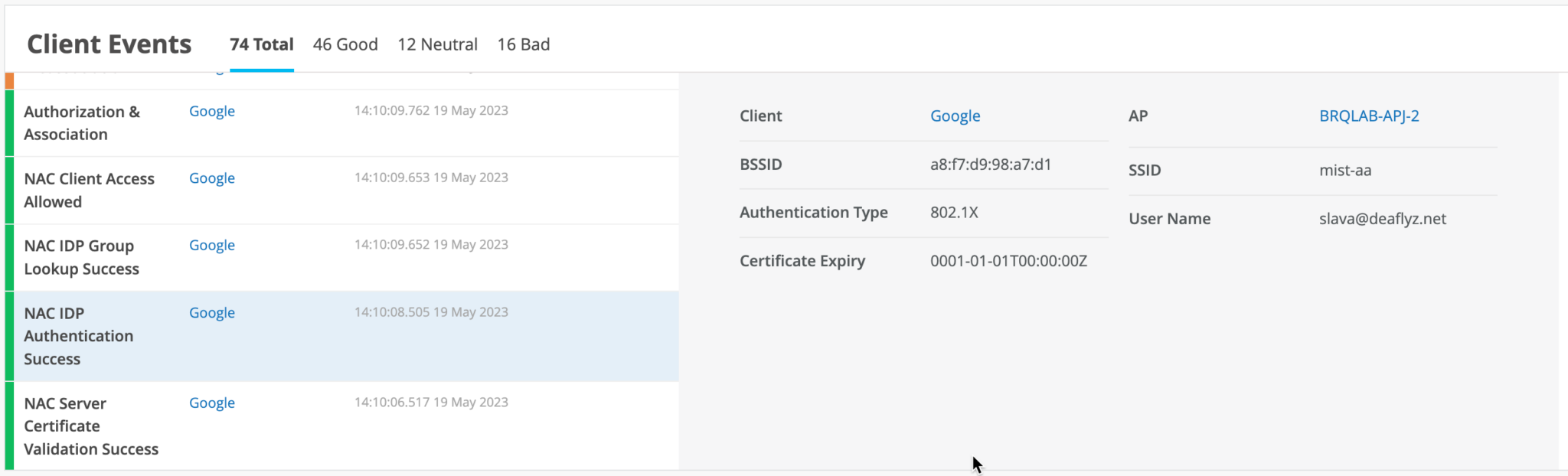

ジュニパー Mistポータルで、 > インサイト > クライアントイベントの監視に移動します。

ユーザーがEAP-TTLSを使用して認証すると、ユーザーグループのメンバーシップ情報を取得する NAC IDP認証成功 イベントと NAC IDPグループルックアップ成功 イベントを確認できます。

EAP-TTLS認証の場合は、 NAC IDP認証成功 イベントを確認できます。このイベントは、Google Workspace がユーザーの認証情報を検証したことを示します。

認証ポリシールールでGoogle WorkspaceのIDPロールを活用し、ユーザーロールに基づいてネットワークセグメンテーションを実行できます。

ROPC を使用した EAP-TTLS と Azure AD について

拡張認証プロトコル-トンネル化されたTLS(EAP-TTLS)は、Azure ADでのLDAPS OAuthフローを利用してユーザー認証を実行します。これは、MFA なしでユーザー名とパスワードを使用するレガシー認証の使用を意味します。この方法を採用する際には、考慮すべき要素がいくつかあります:

- GPOまたはMDMから、正しいWi-Fiプロファイルを使用してクライアントデバイスを設定します。 ログイン プロンプトでユーザー名とパスワードのみを指定しても、一部のオペレーティング システムでは機能しません。

- ユーザーは、ユーザー名を入力する際に、Google Email ID(username@domain)ユーザー名形式を使用する必要があります。

- サーバー証明書を信頼するようにクライアントを設定します。 デジタル証明書の使用を参照してください。