Microsoft Intune マネージド デバイスのオンボード CA と SCEP の統合

ジュニパーのオンボード CA 構成 Mist Access Assurance は、Intune と直接統合してクライアント証明書の自動配布を行うクラウドネイティブの SCEP サービスを提供します。これにより、外部PKIが不要になり、EAP-TLS認証によりセキュアなWi-Fiオンボーディングが簡素化されます。

ジュニパー Mist Access Assuranceは、オンボード認証機関(CA)構成を提供し、完全に管理されたSCEP(簡易証明書登録プロトコル)インフラストラクチャを提供します。オンボード CA が有効になっている場合、Access アシュアランスによって Intune SCEP URL が自動的にプロビジョニングされます。この URL を使用すると、ユーザーは、外部 PKI やオンプレミスの SCEP サービスを展開または維持することなく、Intune を Mist Access Assurance と統合できます。Access アシュアランスによって提供されるオンボード CA 証明書を使用して、Intune 内で SCEP プロファイルを構成し、登録済みデバイスへのセキュリティで保護されたクライアント証明書の発行を可能にします。

Access アシュアランス SCEP インフラストラクチャを利用することで、Intune で管理されるエンドポイントへのクライアント証明書の配布を自動化し、EAP-TLS 認証用の Wi-Fi プロファイルにバインドできます。この機能により、ネットワークに接続するすべてのデバイスが、ジュニパー Mist Access Assurance クラウドから完全に管理されたまま、強力な証明書ベースの信頼を通じて認証されます。

Intune でクライアント証明書配布の SCEP インフラストラクチャとしてジュニパー Mist Access Assurance を活用できるようにするには、次の手順に従います。

オンボード CA 設定を有効にする

オンボード CA 設定を有効にするには:

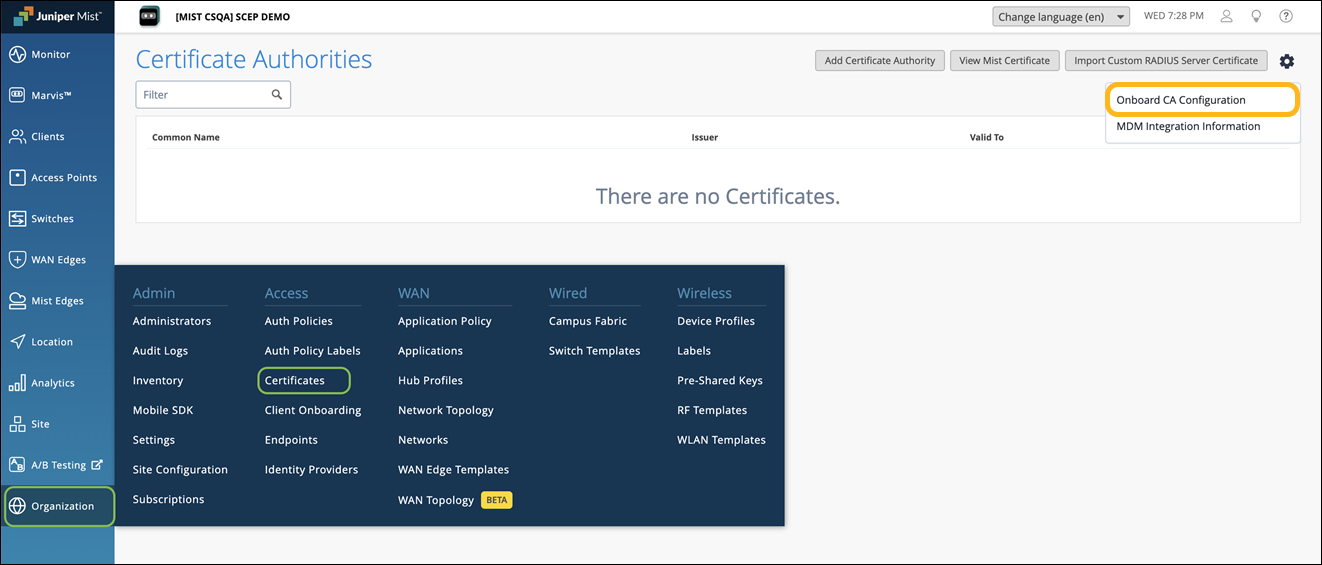

ジュニパー Mistポータルの左側のメニューから、組織>アクセス>証明書を選択します。

認証局ページが表示されます。

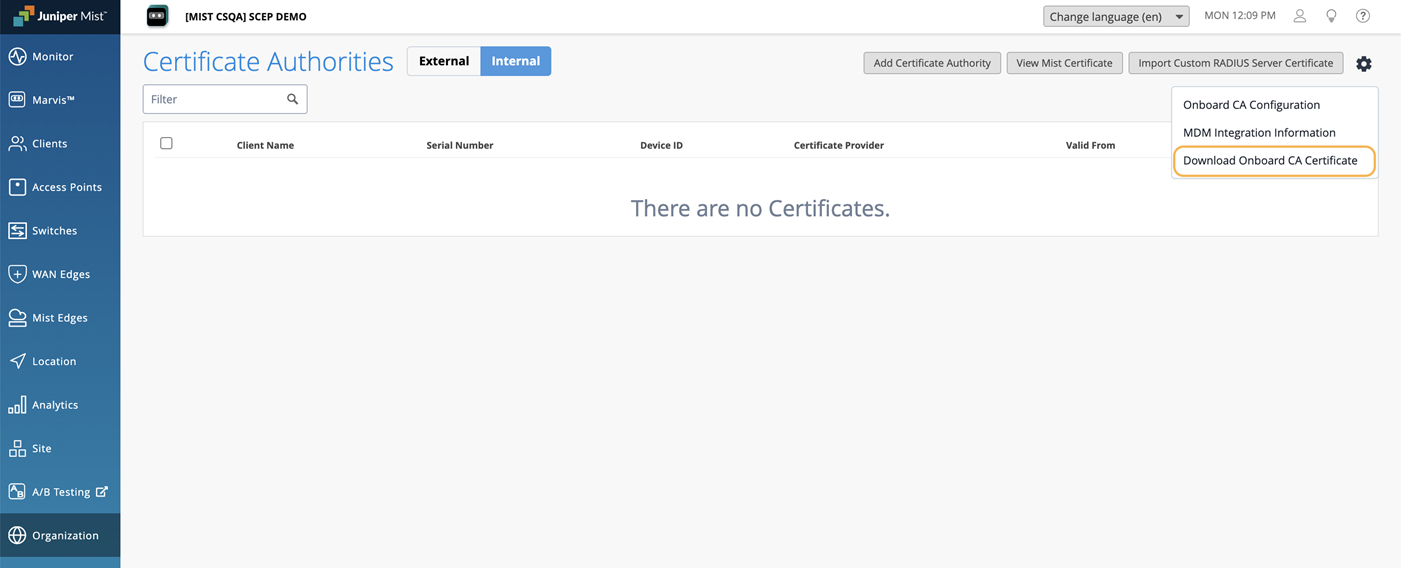

ページの右上隅にある設定アイコンをクリックし、オン ボードCA設定を選択します。

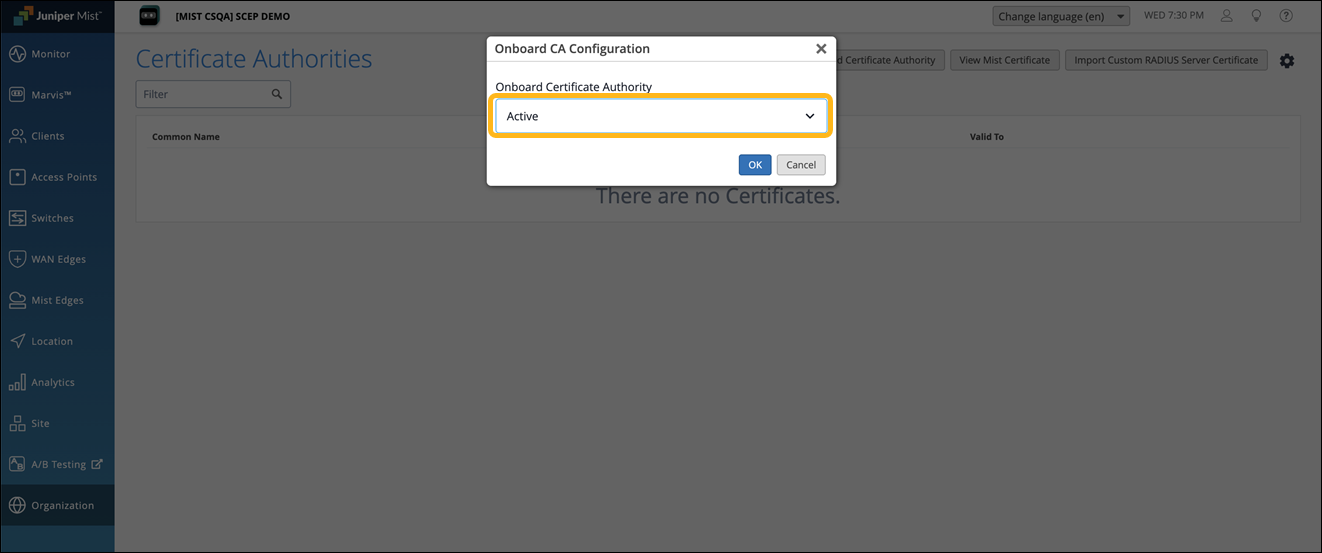

アクティブを選択し、OKをクリックします。

オンボード認証機関サービスが有効になり、MDMごとにそれぞれのSCEPエンドポイントが生成されます。

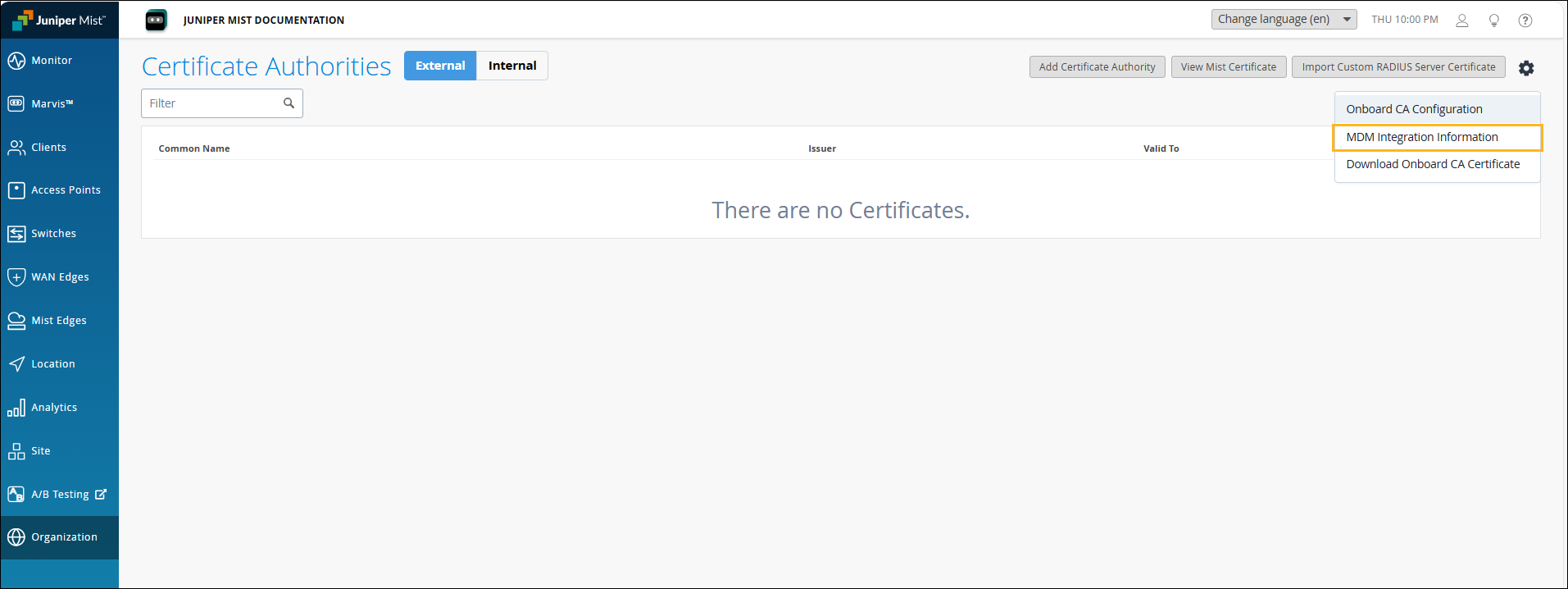

オンボード CA 設定がアクティブになると、次のタブが表示されます。

外部—外部CAの詳細を表示します。

内部—NACポータルまたはMDMを介して組み込みのCAによって発行されたクライアント証明書の詳細を表示します。

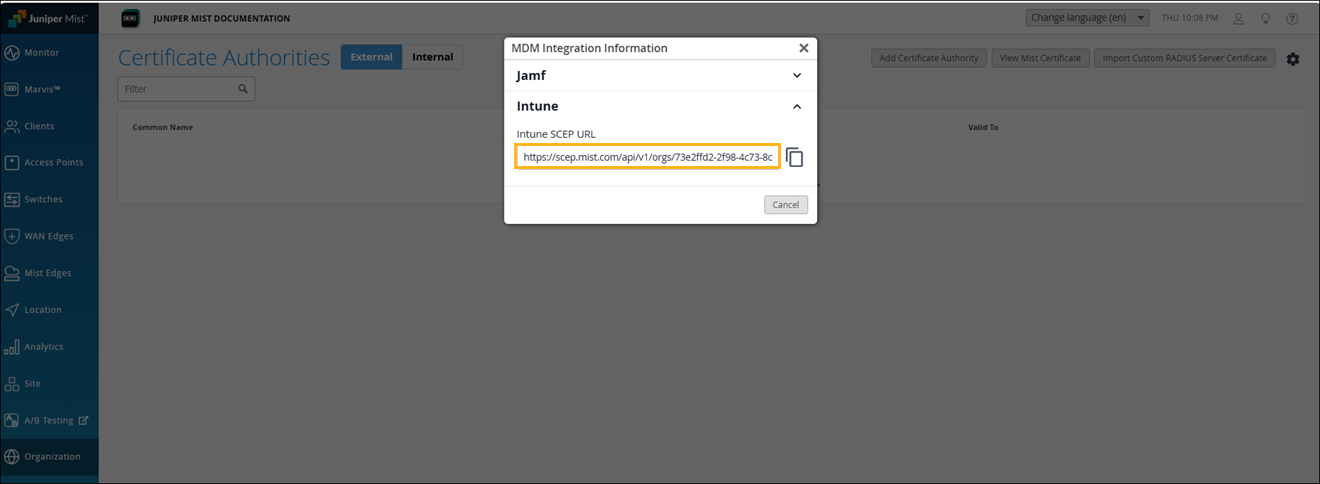

ページの右上隅にある設定アイコンをもう一度クリックし、 MDM統合情報を選択します。

Intune に一覧表示されている Intune SCEP URL をコピーします。Intune SCEP プロファイルでこの URL を使用する必要があります。

Mist Org CAとオンボードCA証明書をダウンロードします

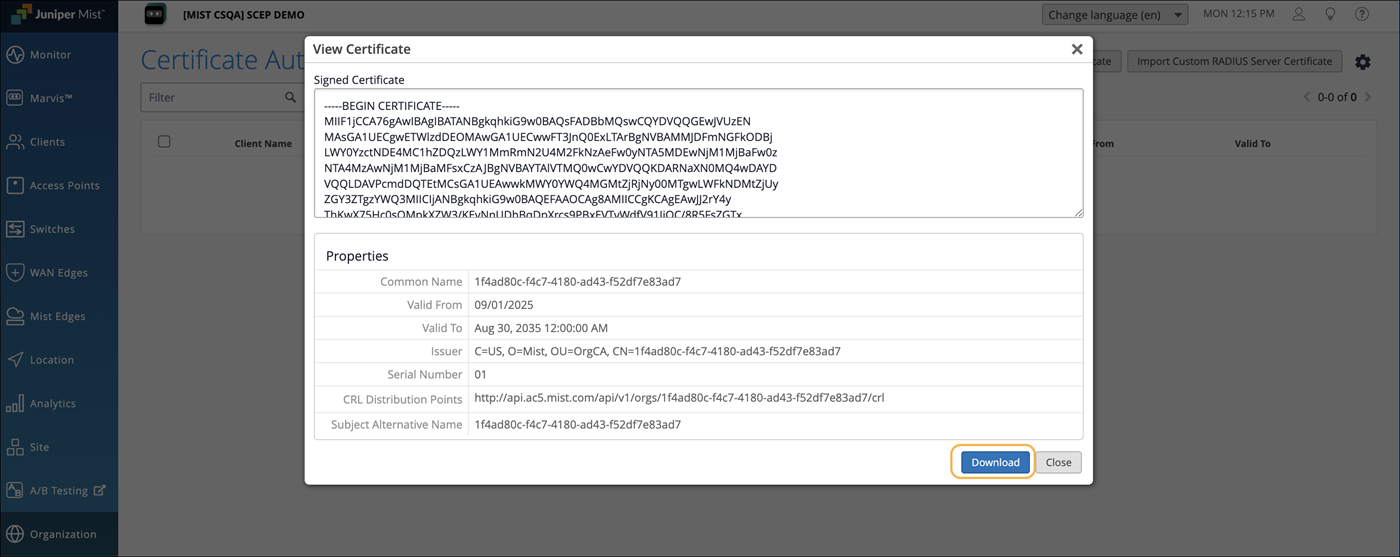

Mist Org CA 証明書は、Intune マネージド クライアントが Mist Access Assurance サービスの RADIUS サーバー証明書を信頼するように構成するために必要です。オンボード CA 証明書は、Intune で SCEP プロファイルを構成するために必要です。

証明書ページの右上隅にある設定アイコンをクリックし、 オンボードCA証明書をダウンロード を選択して、組み込みのMist組織CAによって発行された証明書をダウンロードします。

Organization>Access>Certificatesに移動します。Mist証明書を表示をクリックし、ダウンロードをクリックします。

注:カスタムRADIUSサーバー証明書を使用している場合、Mist組織CA証明書は必要ありません。カスタム RADIUS サーバー証明書発行者のルート CA 証明書が必要です。

注:カスタムRADIUSサーバー証明書を使用している場合、Mist組織CA証明書は必要ありません。カスタム RADIUS サーバー証明書発行者のルート CA 証明書が必要です。

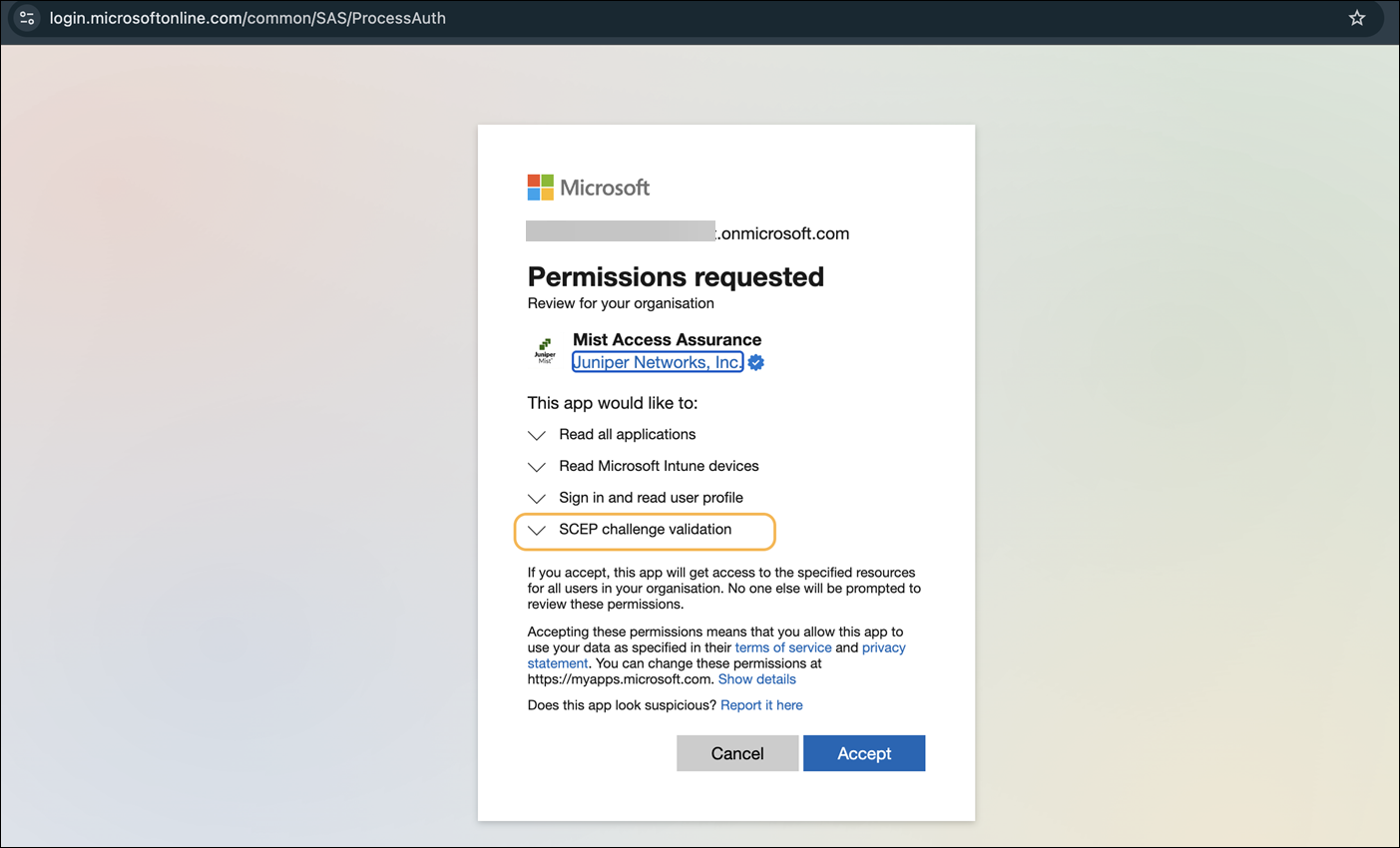

IntuneをMistポータルにリンクする

Intune アカウントをジュニパー Mist にリンクします。「 Mist ポータルへの Intune の追加」を参照してください。

サードパーティ製アプリケーションのスクリーンショットは、公開時点のものです。スクリーンショットがいつ、または将来正確になるかを知る方法はありません。これらの画面の変更や関連するワークフローのガイダンスについては、サードパーティーのWebサイトを参照してください。

設定プロファイルの作成

Intune で OS 固有の構成プロファイルを作成します。

信頼できる証明書プロファイルの作成

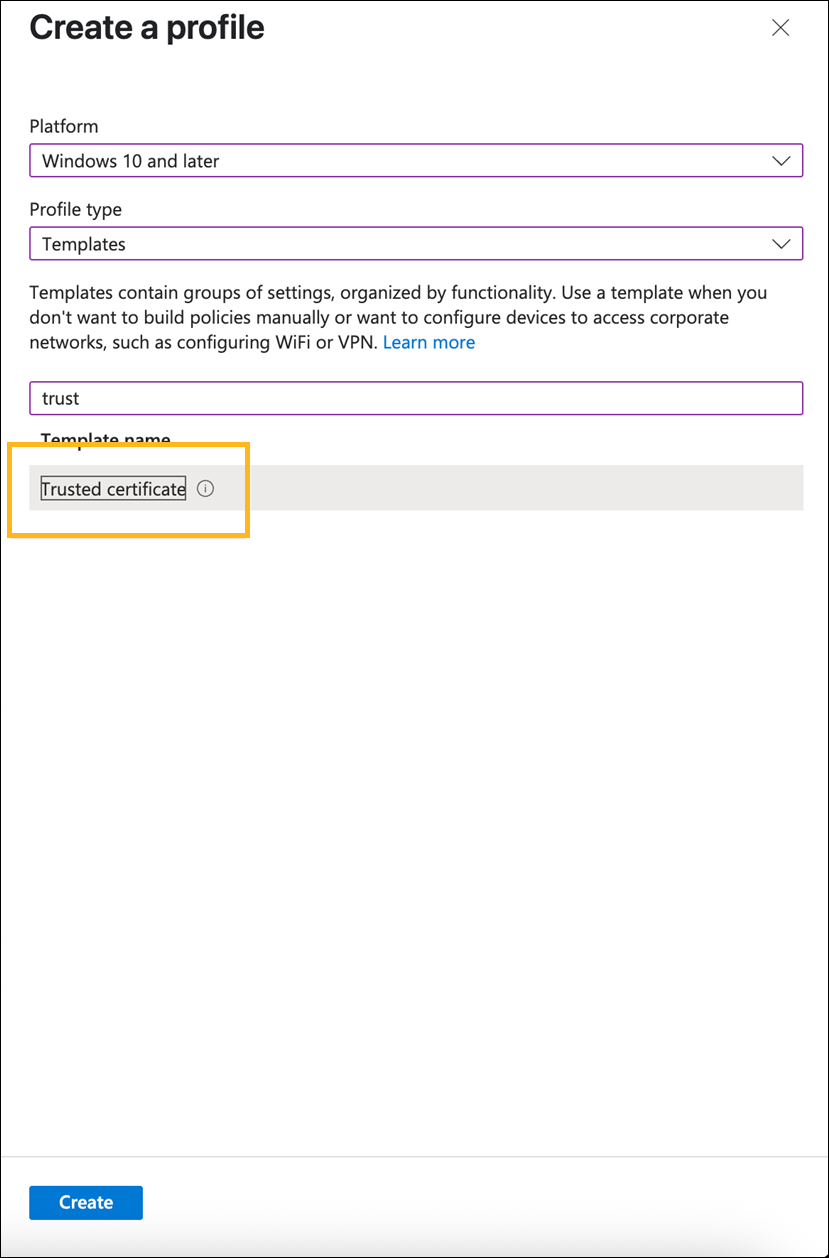

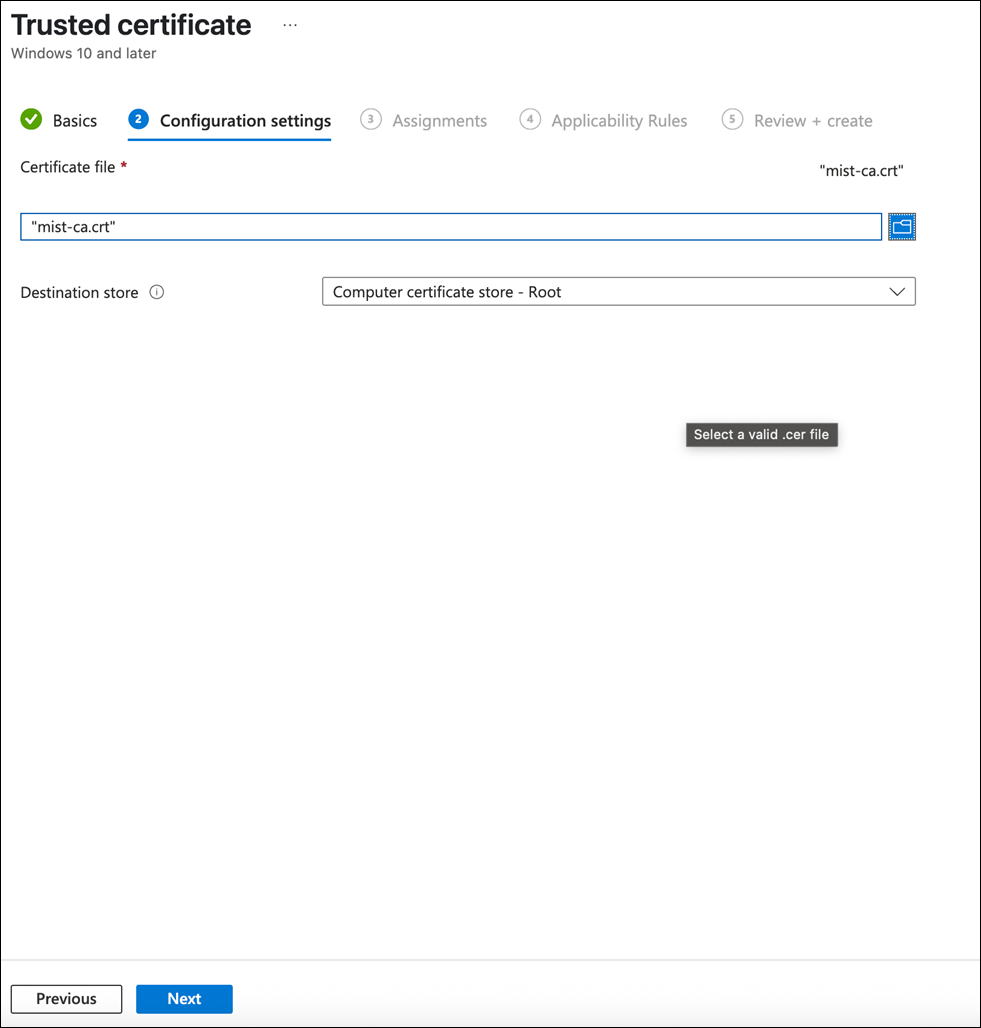

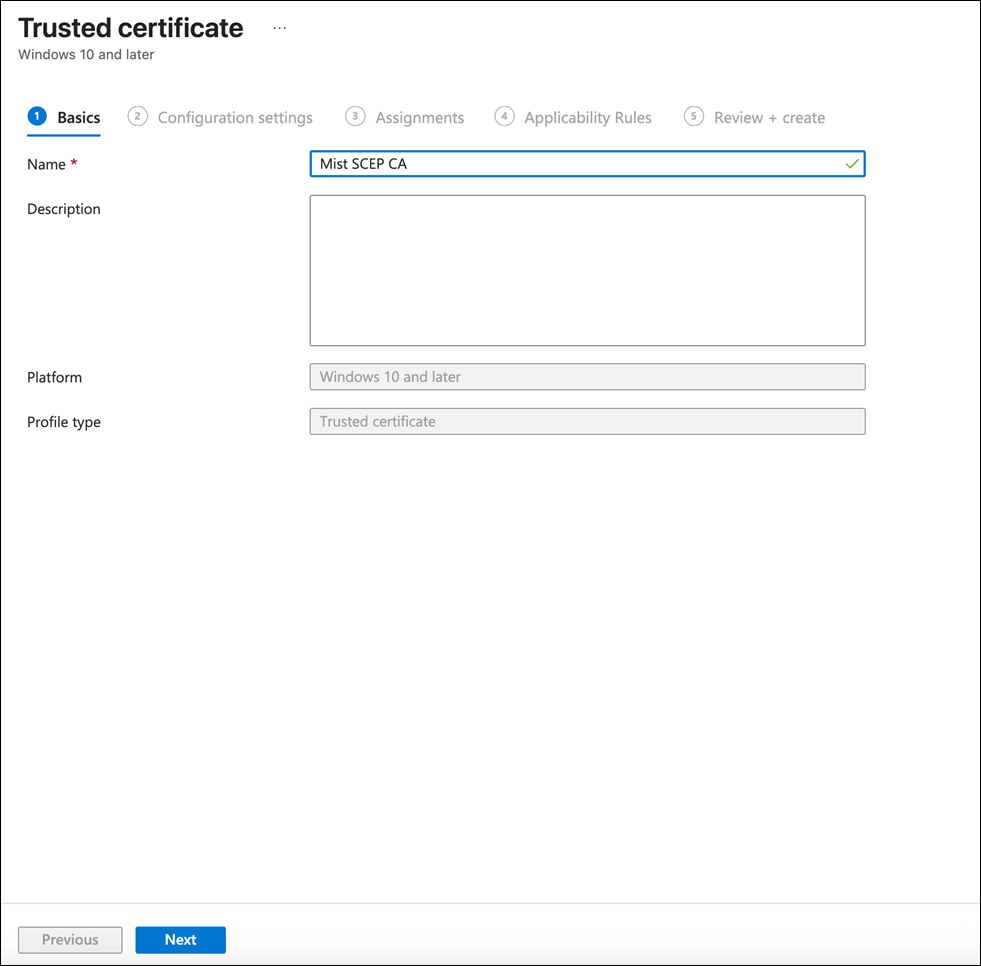

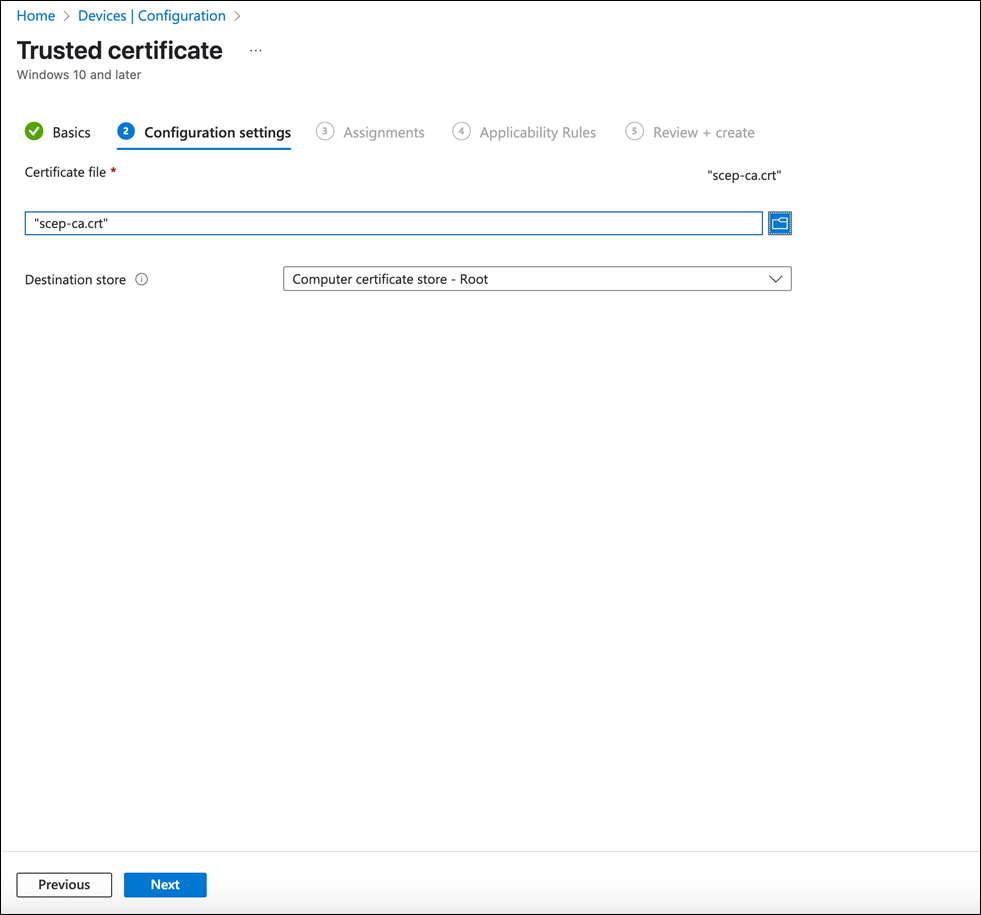

登録する予定のOSタイプごとに、Mist CA証明書用とMist SCEP CA証明書用の2つの信頼できる証明書プロファイルを作成します。

- Devices>Configurationに移動し、Create>New Policyをクリックします。

プラットフォームを選択します。この例では、Windows 10 以降を使用しました。

プロファイルタイプとして テンプレート を選択します。

テンプレートリストから 信頼 を選択し、 作成をクリックします。

Mist組織のCA信頼証明書の名前を入力し、 次へをクリックします。

先ほどダウンロードしたMist Org CA証明書をアップロードします。

カスタムRADIUSサーバー証明書を使用している場合、Mist組織CA証明書は必要ありません。カスタム RADIUS サーバー証明書発行者のルート CA 証明書が必要です。

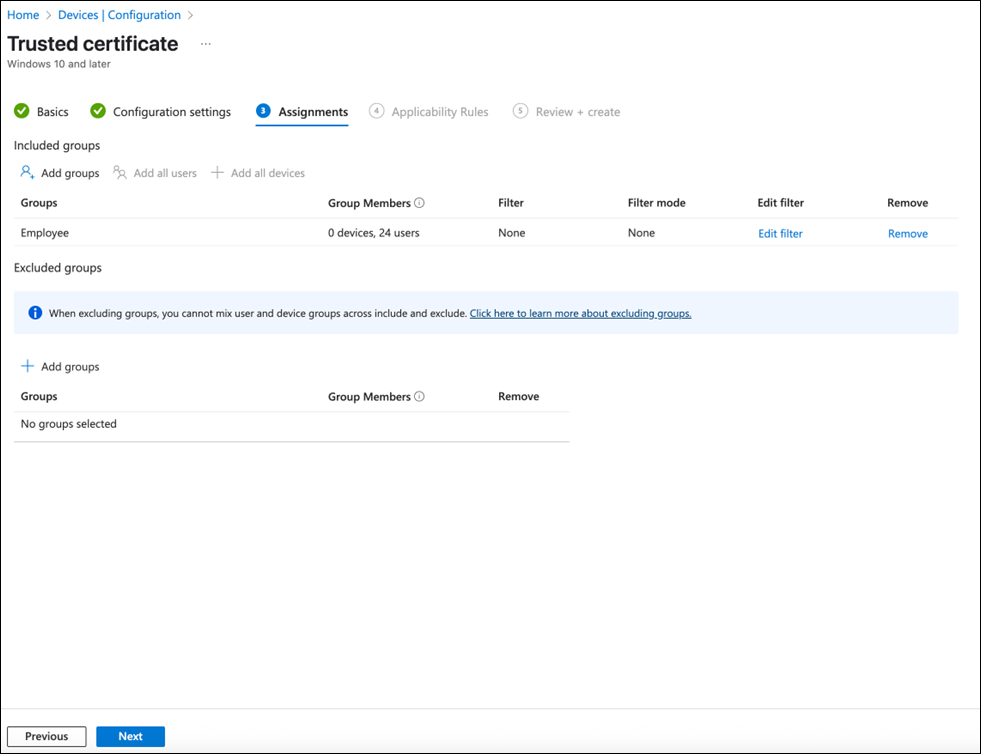

このプロファイルを特定のユーザーグループまたはすべてのデバイスに割り当てます。

次へをクリックし、作成をクリックします。

Mist Onboard CA証明書を取得する手順1から8を繰り返します。

SCEP証明書プロファイルの作成

SCEP証明書プロファイルは、Mist SCEPサービスからクライアント証明書を取得するようにクライアントに指示します。この例ではユーザー証明書タイプを使用しますが、デバイス証明書についても同じ手順に従うことができます。

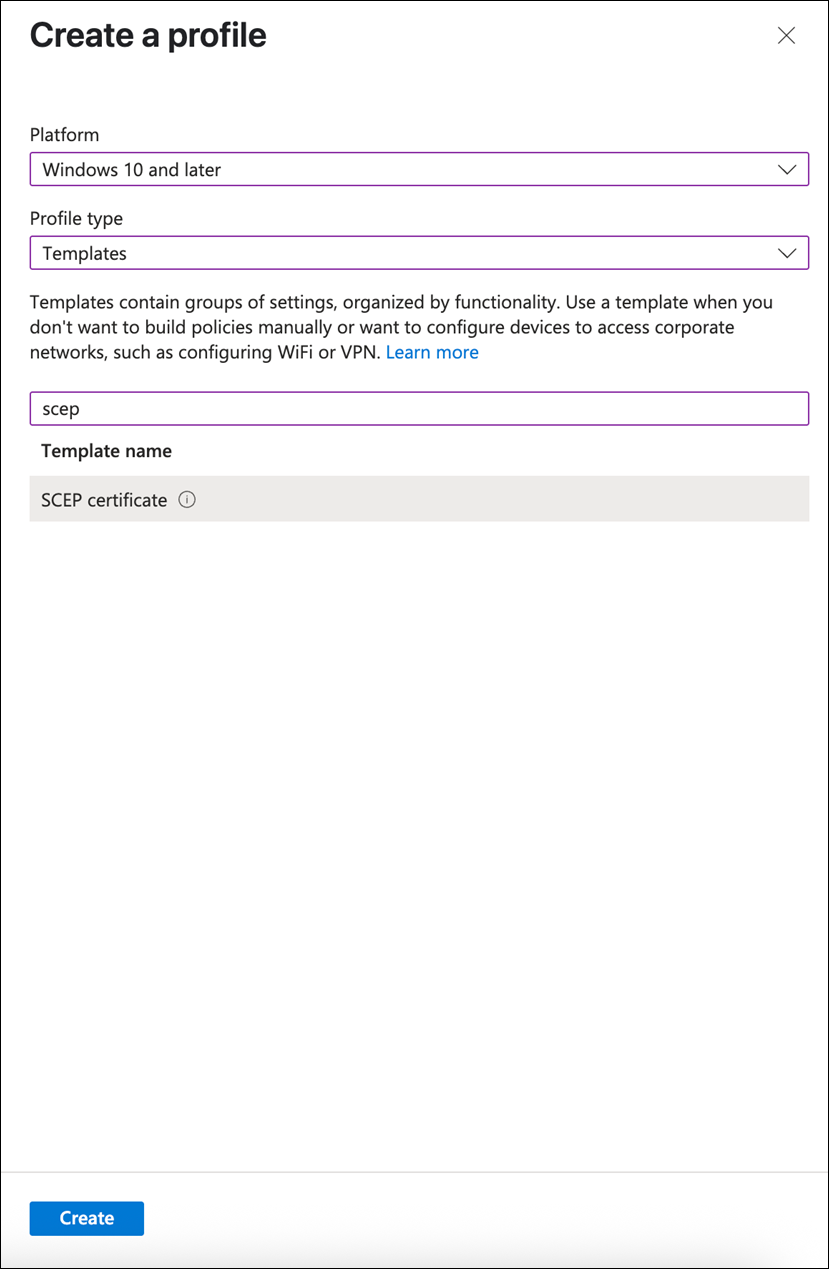

- Devices>Configurationに移動し、Create>New Policyをクリックします。

プラットフォームを選択します。この例では、Windows 10 以降を使用しました。

プロファイルタイプとして テンプレート を選択します。

テンプレートリストから SCEP を選択し、 作成をクリックします。

証明書の名前を入力し、 次へをクリックします。

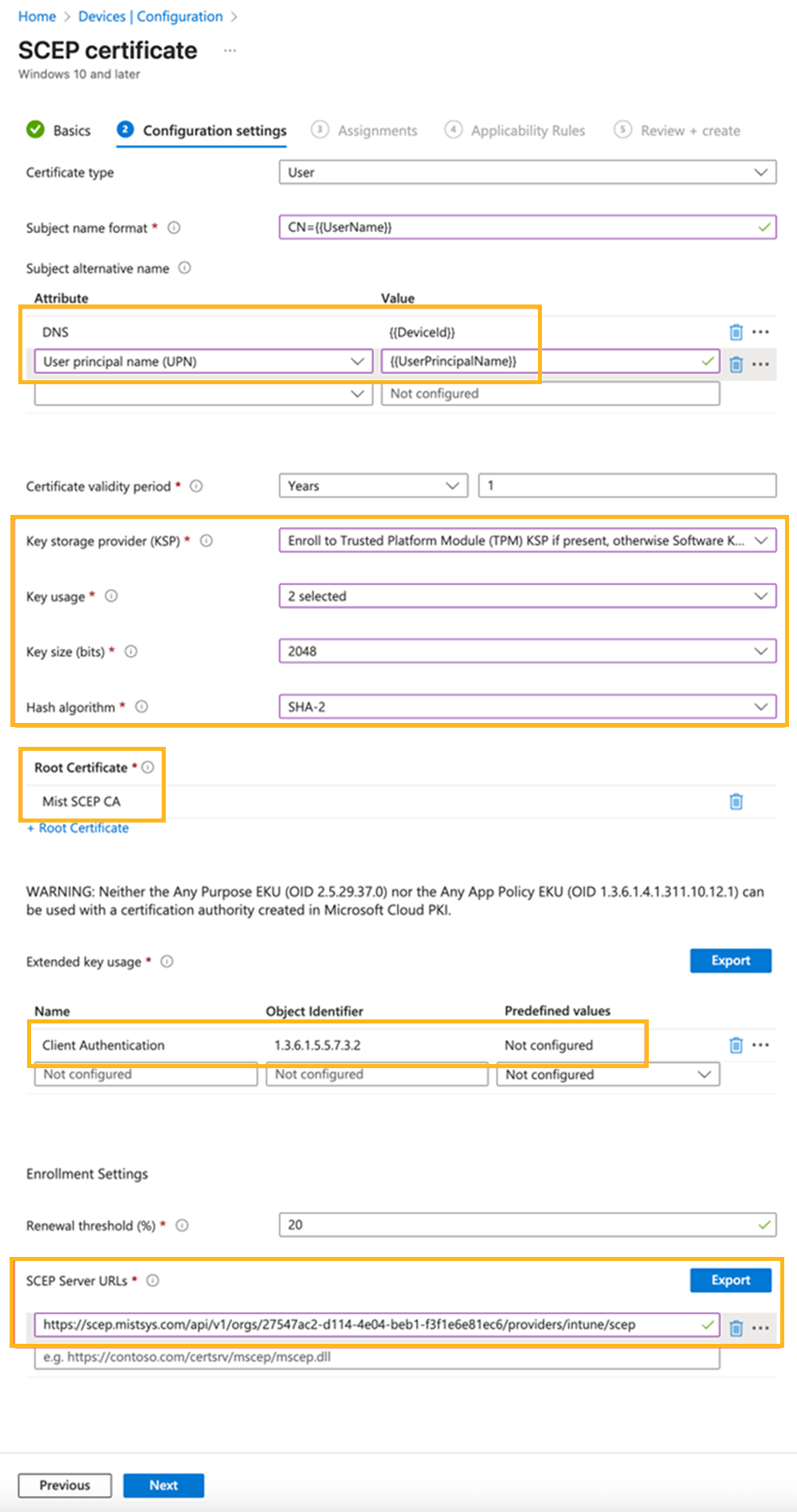

次の例に示すように設定を入力します。 SCEPサーバーURLフィールドにSCEP URLを追加します。

ユーザーまたはデバイスに関する追加情報をエンコードしてポリシー評価に使用できるように、証明書の最適な形式を指定します。この例では、Intune デバイス ID が SAN:DNS フィールドにエンコードされているため、デバイスのコンプライアンスを定期的にチェックできます。完全なユーザー プリンシパル名は SAN:UPN フィールドにエンコードされ、Entra ID に対するグループ メンバーシップのルックアップが可能になります。

クライアントは、Mist SCEP CA証明書を信頼するように指示されます。

注:NACがデバイスの識別とコンプライアンスチェックにこの値を使用するため、SAN:DNSフィールドにデバイスIDを含めることは必須です。

このプロファイルを特定のユーザーグループまたはすべてのデバイスに割り当てます。

次へをクリックし、作成をクリックします。

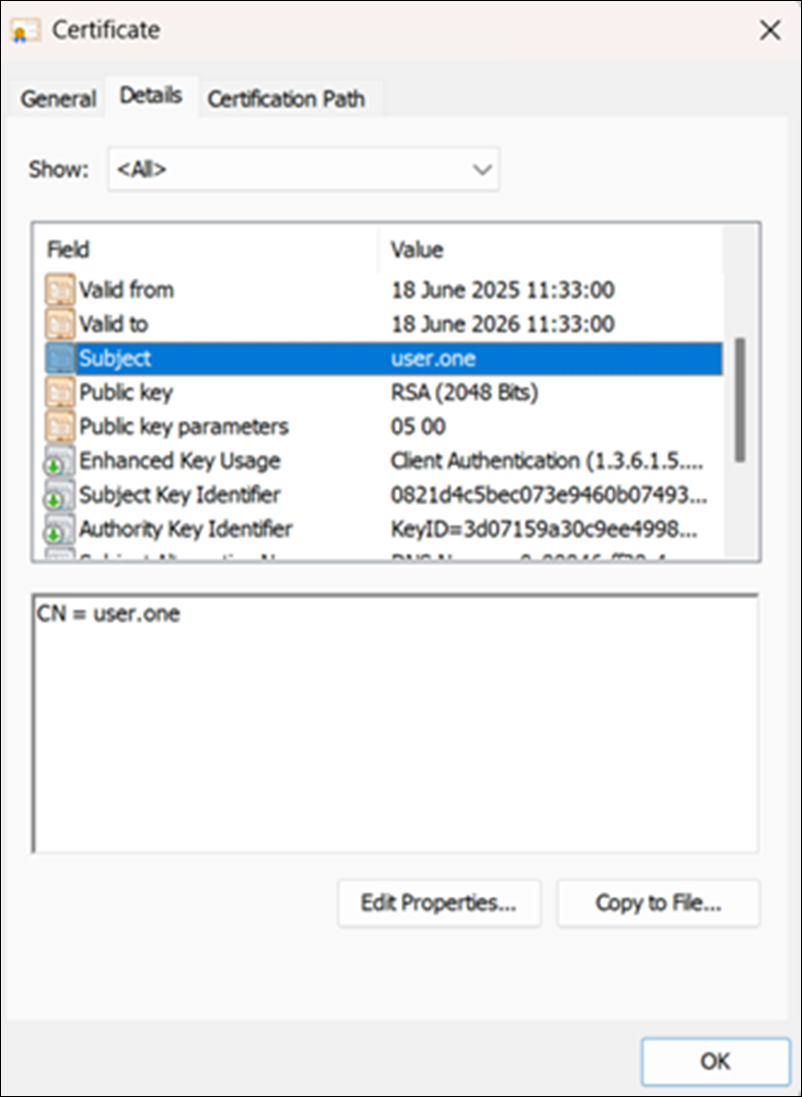

プロファイルが Windows クライアントにプッシュされると、[個人ユーザー証明書のストレージ] の下に新しいクライアント証明書が発行されます。

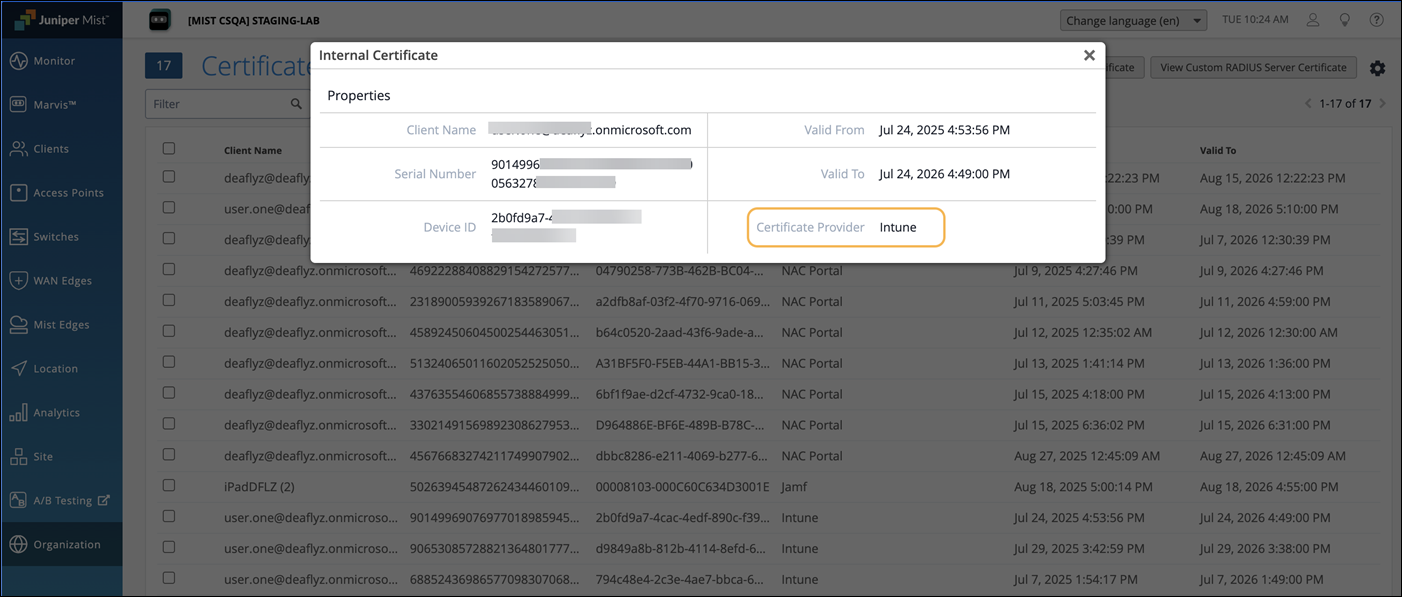

ジュニパー Mistポータルに切り替え、証明書>内部でクライアント証明書が発行されていることを確認します。

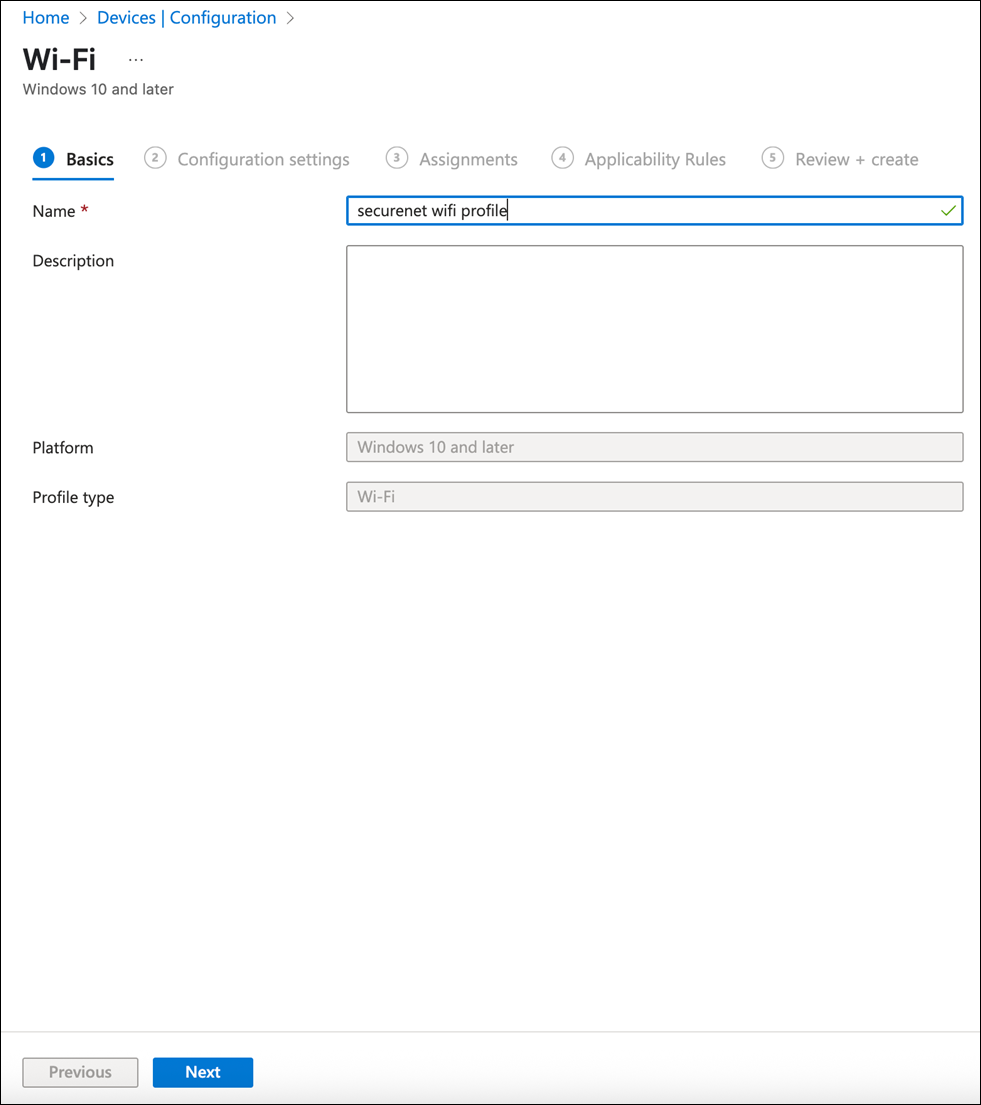

Wi-Fiプロファイルの作成

- Devices>Configurationに移動し、Create>New Policyをクリックします。

プラットフォームを選択します。この例では、Windows 10 以降を使用しました。

プロファイルタイプとして テンプレート を選択します。

テンプレートリストから Wi-Fi を選択します。

証明書の名前を入力し、 次へをクリックします。

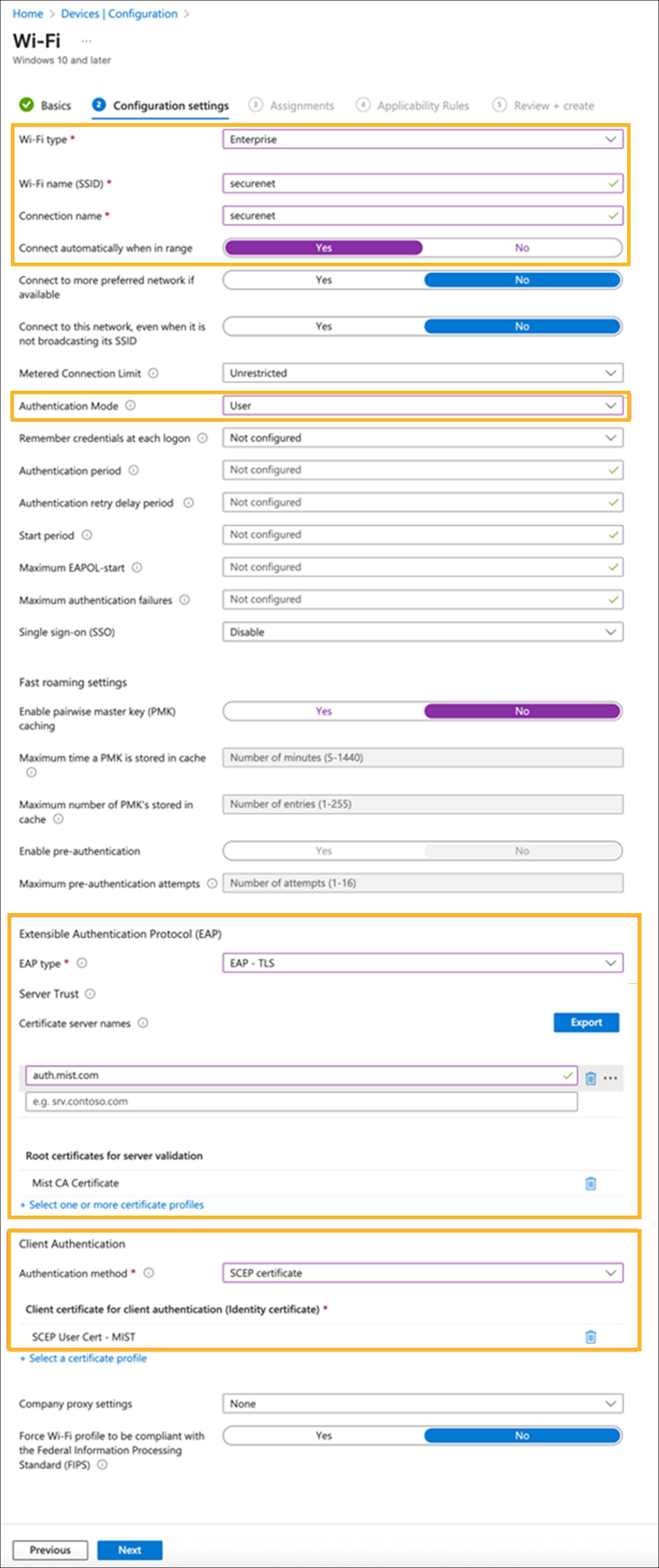

次の例に示すように設定を入力します。

セキュリティタイプとして エンタープライズ を選択します。

SSID名を入力します。

クライアントに提供するSCEP証明書の種類に基づいて、正しい認証モード(ユーザーとコンピューター、ユーザー、またはコンピューター)を設定します。

サーバー(RADIUS)検証用のルート証明書としてMist CA証明書を追加します。

クライアント認証用のクライアント証明書としてSCEPプロファイルを追加します。

デバイスが最新のプロファイル更新プログラムを取得できるように、Intune からデバイスの同期を開始します。クライアントデバイスは、デジタル証明書を自動的に取得できます。