ジュニパー Mist Access Assurance の ID プロバイダを追加する

これらの手順に従って、IDプロバイダーを組織に追加し、認証とアクセス制御を強化します。IDプロバイダ(IdP)設定で使用できるさまざまなオプションについて理解します。

ジュニパー Mist™ Access アシュアランスは、さまざまなIDプロバイダ(IdP)と統合して、認証とアクセス制御を強化します。IDプロバイダーは、EAP-TLSまたはEAP-TTLSの認証ソース(EAP-TTLSの場合)および承認ソース(ユーザーグループメンバーシップ、アカウントの状態などを取得することで)として機能します。

サポートされているIdPは次のとおりです。

-

Microsoft Entra ID (以前の Azure Active Directory)

-

Okta Workforce ID

-

Google Workspace

-

ジュニパー Mist Edge プロキシー

ジュニパー Mist Access Assuranceは、IDプロバイダ(IdP)を使用して次のことを行います。

- ユーザーグループのメンバーシップやクライアントのアカウント状態など、追加のIDコンテキストを取得します。

この情報は、EAP-TLS(Extensible Authentication Protocol-トランスポート層 セキュリティ)やEAP-TTLS(Extensible Authentication Protocol-Tunneled TLS)などの証明書ベースの認証方法で利用できます。

- 資格情報を検証してクライアントを認証します。EAP-TTLSは、資格ベースの認証をサポートします。

IDPの設定はEAP-TLS証明書ベースの認証ではオプションですが、資格ベースの認証(EAP-TTLS)では必須であることに注意してください。IdPを設定する場合は、IDプロバイダーからクライアントIDやクライアントシークレットなどの必要な詳細情報を入手していることを確認してください。

ジュニパー Mist Access Assuranceは、以下のプロトコルを使用して任意のIdPに統合し、ユーザーを検索し、デバイスの状態情報を取得します。

- セキュアLightweight Directory Access Protocol(LDAP)

- OAuth 2.0

IdPの設定は、EAP-TLS証明書ベースの認証ではオプションであり、資格ベースの認証(EAP-TTLS)では必須です。

前提条件

-

Azure、Okta、または同様のIdPを使用している場合は、IdPに登録します。登録後にIdPからクライアントIDとクライアントシークレットの詳細を取得できます。

ヘルプについては、以下を参照してください。

Mist EdgeプロキシをIdPとして使用している場合は、Mist Edgeを登録または登録し、Mist Edgeクラスターを作成します。

これらのタスクを実行するには、ジュニパー Mistポータルの左側のメニューから[ Mist Edges ]を選択します。次に、ボタンを使用して、 Mist Edgeを請求し、 Mist Edgeを作成し、 クラスターを作成します。

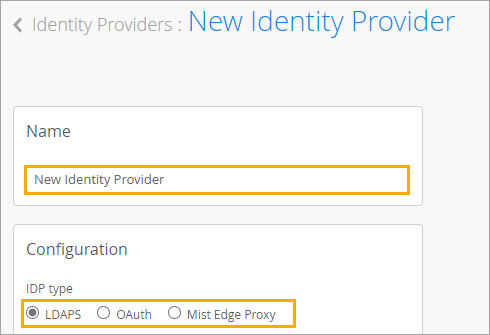

ジュニパー Mist Access AssuranceのIDプロバイダを追加するには: