PE ルーターと CE ルーター間のルーティングの設定

このトピックでは、レイヤー 3 VPN の PE および CE ルーターでルーティングを構成する方法について説明します。

レイヤー 3 VPN における PE ルーターと CE ルーター間のルーティングの設定

PE ルーターが、接続された CE ルーターとの間で VPN 関連のルートを配信するには、VPN ルーティング インスタンス内でルーティングを設定する必要があります。ルーティングプロトコル(BGP、OSPF、またはRIP)を設定することも、スタティックルーティングを設定することもできます。各 CE ルーターへの接続では、通常は 1 種類のルーティングを設定しますが、スタティック ルートとルーティング プロトコル設定の両方を含めることができる場合もあります。

次のセクションでは、PE ルーターと CE ルーター間の VPN ルーティングの設定方法について説明します。

- PEルーターとCEルーター間のBGPの設定

- PEルーターとCEルーター間のOSPFの設定

- レイヤー 3 VPN の OSPF シャム リンクの設定

- OSPF ドメイン ID の設定

- PE ルーターと CE ルーター間の RIP の設定

- PEルーターとCEルーター間のスタティックルートの設定

PEルーターとCEルーター間のBGPの設定

PEとCEルーター間のルーティングプロトコルとしてBGPを設定するには、 bgpステートメントを含めます。

bgp {

group group-name {

peer-as as-number;

neighbor ip-address;

}

}

以下の階層レベルでこのステートメントを使用することができます。

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]手記:[edit logical-systems]階層レベルは、ACXシリーズルーターには適用されません。ルーティングインスタンスにBGPを設定する際には、以下の制限にご注意ください。

VRFルーティング インスタンスでは、別のVRFルーティング インスタンスのリモートBGPピアですでに使用されているAS番号を使用して、ローカル自律システム(AS)番号を設定しないでください。これを行うと、このリモートBGPピアから受信したすべてのルートが非表示になる自律システムループが作成されます。

ローカルAS番号は、

[edit routing-instances routing-instance-name routing-options]階層レベルのautonomous-systemステートメント、または以下のいずれかの階層レベルのlocal-asステートメントを使用して設定します。[edit routing-instances routing-instance-name protocols bgp][edit routing-instances routing-instance-name protocols bgp group group-name][edit routing-instances routing-instance-name protocols bgp group group-name neighbor address]

BGPピアのAS番号を設定するには、

[edit routing-instances routing-instance-name protocols bgp group group-name]階層レベルのpeer-asステートメントを使用します。

PEルーターとCEルーター間のOSPFの設定

OSPF(バージョン 2 またはバージョン 3)を設定して、PE ルーターと CE ルーター間で VPN 関連のルートを配信できます。

次のセクションでは、PE と CE ルーター間のルーティング プロトコルとして OSPF を設定する方法について説明します。

PE ルーターと CE ルーター間の OSPF バージョン 2 の設定

PE と CE ルーター間のルーティング プロトコルとして OSPF バージョン 2 を設定するには、 ospf ステートメントを含めます。

ospf {

area area {

interface interface-name;

}

}

以下の階層レベルでこのステートメントを使用することができます。

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]手記:[edit logical-systems]階層レベルは、ACXシリーズルーターには適用されません。

PE ルーターと CE ルーター間の OSPF バージョン 3 の設定

PEとCEルーター間のルーティングプロトコルとしてOSPFバージョン3を設定するには、 ospf3 ステートメントを含めます。

ospf3 {

area area {

interface interface-name;

}

}

以下の階層レベルでこのステートメントを使用することができます。

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]手記:[edit logical-systems]階層レベルは、ACXシリーズルーターには適用されません。

レイヤー 3 VPN の OSPF シャム リンクの設定

レイヤー 3 VPN の PE ルーターと CE ルーター間で OSPF を設定する場合、OSPF シャム リンクを設定して、OSPF エリア内リンクに関連する問題を補うこともできます。

次のセクションでは、OSPF 模造リンクとその設定方法について説明します。

OSPF シャム リンクの概要

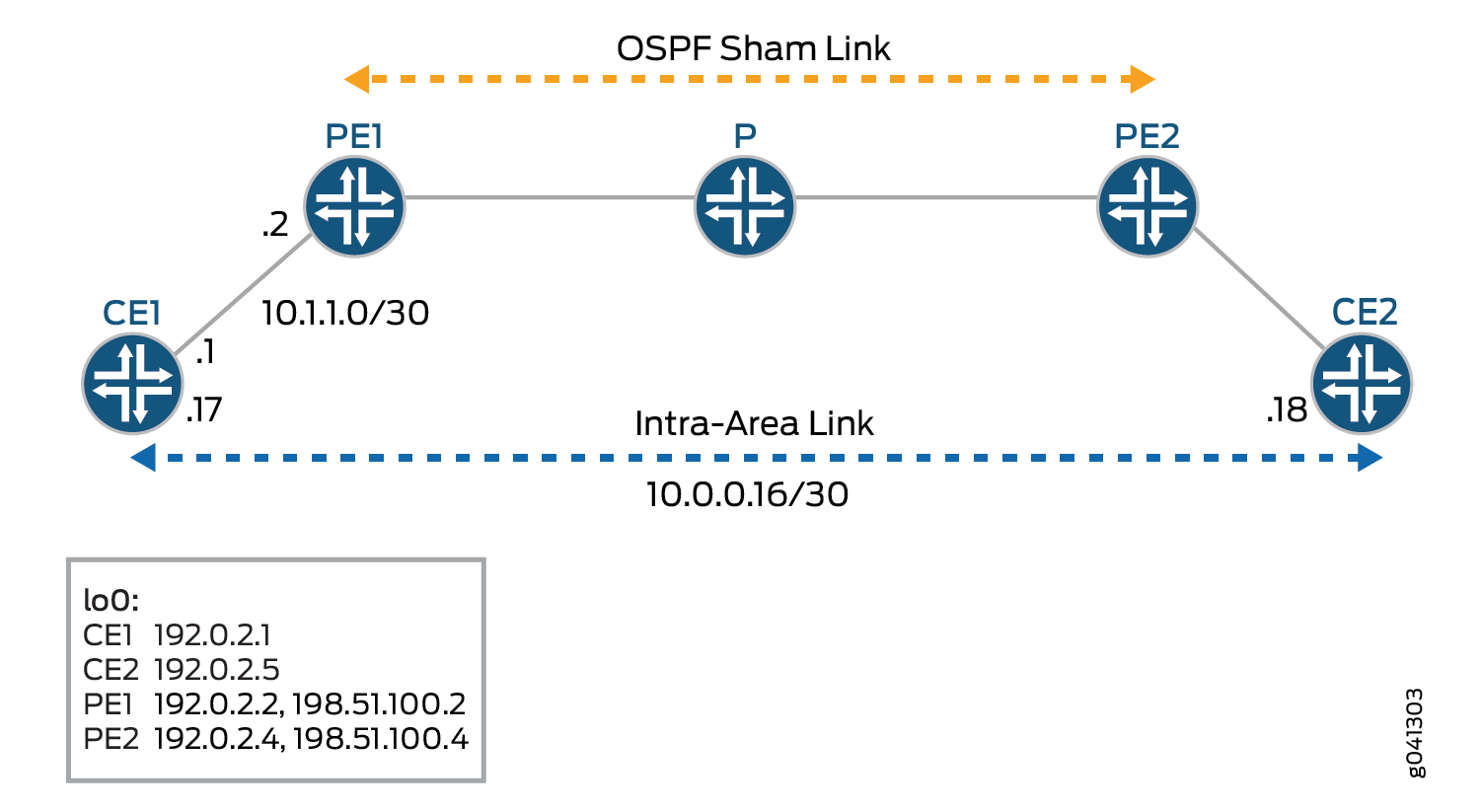

図 1 は、OSPF シャム リンクを設定する場合の図を示しています。ルーターCE1とルーターCE2は、同じOSPFエリアにあります。これらのCEルーターは、ルーターPE1とルーターPE2上のレイヤー3 VPNによってリンクされています。また、ルーターCE1とルーターCE2は、バックアップとして使用されるエリア内リンクで接続されています。

OSPF は、レイヤー 3 VPN を介したリンクをエリア間リンクとして扱います。デフォルトでは、OSPF はエリア間リンクよりもエリア内リンクを優先するため、OSPF はバックアップのエリア内リンクをアクティブ パスとして選択します。これは、エリア内リンクがCEルータ間のトラフィックの予期されるプライマリパスではない設定では許容されません。

OSPF シャム リンクは、 図 1 に示すように PE ルーター間で設定されることを除いて、エリア内リンクでもあります。模造リンクのメトリックを設定して、レイヤー3 VPN上のパスが、CEルーターを接続するエリア内リンク上のバックアップパスよりも優先されるようにすることができます。

OSPF シャム リンクは、以下の状況で設定する必要があります。

-

2 つの CE ルーターは、レイヤー 3 VPN によってリンクされています。

-

これらの CE ルータは、同じ OSPF エリア内にあります。

-

2 つの CE ルーター間にエリア内リンクが設定されています。

CE ルーター間にエリア内リンクがない場合は、OSPF シャム リンクを設定する必要はありません。

OSPF 模造リンクの詳細については、インターネット ドラフト draft-ietf-l3vpn-ospf-2547-01.txt、 BGP/MPLS の PE/CE プロトコルとしての OSPF を参照してください。

OSPF シャム リンクの設定

シャムリンクは、番号なしのポイントツーポイントエリア内リンクであり、タイプ1のリンク状態アドバタイズメント(LSA)によってアドバタイズされます。シャム リンクは、ルーティング インスタンスと OSPF バージョン 2 に対してのみ有効です。

各模造リンクは、ローカルおよびリモートの模造リンクのエンドポイントアドレスと、それが属するOSPFエリアの組み合わせによって識別されます。偽リンクは手動で設定する必要があります。同じ VRF ルーティング インスタンス内にある 2 つの PE ルーター間で模造リンクを設定します。

模造リンクのローカルエンドポイントのアドレスを指定する必要があります。このアドレスは、シャム リンク パケットの送信元として使用され、リモート PE ルーターによってシャム リンクのリモート エンドポイントとしても使用されます。

OSPF模造リンクのローカルアドレスは、ローカルVPNのループバックアドレスで指定する必要があります。このアドレスへのルートは、BGP によって伝送される必要があります。疑似リンク ステートメントの local オプションを使用して、ローカル エンドポイントのアドレスを指定します。

sham-link { local address; }

以下の階層レベルでこのステートメントを使用することができます。

[edit routing-instances routing-instance-name protocols ospf]

[edit logical-systems logical-system-name routing-instances routing-instance-name protocols ospf]

OSPF模造リンクのリモートアドレスは、リモートVPNのループバックアドレスで指定する必要があります。このアドレスへのルートは、BGP によって伝送される必要があります。リモートエンドポイントのアドレスを指定するには、 sham-link-remote ステートメントを含めます。

sham-link-remote address <metric number>;

以下の階層レベルでこのステートメントを使用することができます。

[edit routing-instances routing-instance-name protocols ospf area area-id]

[edit logical-systems logical-system-name routing-instances routing-instance-name protocols ospf area area-id]

オプションで、 メトリック オプションを含めることで、リモートエンドポイントのメトリック値を設定できます。メトリック値は、リンクの使用コストを指定します。総パスメトリック値が低いルートが、パスメトリック値が高いルートよりも優先されます。

1 から 65,535 までの値を設定できます。デフォルト値は 1 です。

OSPF シャム リンクの例

この例では、PE ルーターで OSPF 模造リンクを有効にする方法を示しています。

以下は、PEルーターでのループバックインターフェイス設定です。設定されているアドレスは、OSPFシャムリンクのローカルエンドポイント用です。

[edit]

interfaces {

lo0 {

unit 1 {

family inet {

address 10.1.1.1/32;

}

}

}

}

以下は、OSPF シャム リンクの設定を含む、PE ルーター上のルーティング インスタンスの設定です。 疑似リンクローカル ステートメントは、ローカルループバックインターフェイスのアドレスで設定されます。

[edit]

routing-instances {

example-sham-links {

instance-type vrf;

interface e1-1/0/2.0;

interface lo0.1;

route-distinguisher 3:4;

vrf-import vpn-red-import;

vrf-export vpn-red-export;

protocols {

ospf {

sham-link local 10.1.1.1;

area 0.0.0.0 {

sham-link-remote 10.2.2.2 metric 1;

interface e1-1/0/2.0 metric 1;

}

}

}

}

}

OSPF ドメイン ID の設定

レイヤー 3 VPN を含むほとんどの OSPF 設定では、OSPF ドメイン ID を設定する必要はありません。ただし、複数のOSPFドメインを接続するレイヤー3VPNの場合、OSPFドメインIDを設定すると、OSPFドメインとバックドアパス間のLSA変換(タイプ3およびタイプ5 LSA用)を制御するのに役立ちます。OSPF インスタンスに関連付けられた PE ルーターの各 VPN ルーティングおよび転送(VRF)テーブルは、同じ OSPF ドメイン ID で設定されます。デフォルトの OSPF ドメイン ID は NULL 値 0.0.0.0 です。 表 1 に示すように、NULL ドメイン ID を持つルートは、ドメイン ID をまったく持たないルートとは異なる方法で処理されます。

ルート受信 |

受信したルートのドメイン ID |

受信ルーターのドメインID |

ルートは再配布され、アドバタイズされます |

|---|---|---|---|

タイプ 3 ルート |

A.B.C.D.(A.B.C.D) |

A.B.C.D.(A.B.C.D) |

タイプ 3 LSA |

タイプ 3 ルート |

A.B.C.D.(A.B.C.D) |

E.F.G.H |

タイプ 5 LSA |

タイプ 3 ルート |

0.0.0.0 |

0.0.0.0 |

タイプ 3 LSA |

タイプ 3 ルート |

ヌル |

0.0.0.0 |

タイプ 3 LSA |

タイプ 3 ルート |

ヌル |

ヌル |

タイプ 3 LSA |

タイプ 3 ルート |

0.0.0.0 |

ヌル |

タイプ 3 LSA |

タイプ 3 ルート |

A.B.C.D.(A.B.C.D) |

ヌル |

タイプ 5 LSA |

タイプ 3 ルート |

ヌル |

A.B.C.D.(A.B.C.D) |

タイプ 3 LSA |

タイプ5ルート |

該当なし |

該当なし |

タイプ 5 LSA |

OSPF ドメイン ID は、OSPF のバージョン 2 とバージョン 3 の両方に設定できます。設定の唯一の違いは、OSPF バージョン 2 の [edit routing-instances routing-instance-name protocols ospf] 階層レベルと、OSPF バージョン 3 の [edit routing-instances routing-instance-name protocols ospf3] 階層レベルにステートメントを含めることです。以下の設定説明では、OSPF バージョン 2 のステートメントのみを示します。ただし、サブステートメントは OSPF バージョン 3 でも有効です。

OSPFドメインIDを設定するには、 domain-id ステートメントを含めます。

domain-id domain-Id;

以下の階層レベルでこのステートメントを使用することができます。

[edit routing-instances routing-instance-name protocols ospf]

[edit logical-systems logical-system-name routing-instances routing-instance-name protocols ospf]

PEルーターが生成するOSPF外部ルートにVPNタグを設定し、ループを防止することができます。デフォルトでは、このタグは自動的に計算され、設定する必要はありません。ただし、 domain-vpn-tag ステートメントを含めることで、タイプ 5 LSA のドメイン VPN タグを明示的に設定できます。

no-domain-vpn-tag number;

以下の階層レベルでこのステートメントを使用することができます。

[edit routing-instances routing-instance-name protocols ospf]

[edit logical-systems logical-system-name routing-instances routing-instance-name protocols ospf]

範囲は 1 から 4,294,967,295 (232 – 1) です。VPN タグを手動で設定する場合は、VPN 内のすべての PE ルーターに同じ値を設定する必要があります。

このタイプの設定例については、 レイヤー3 VPNのOSPFドメインIDの設定を参照してください。

ハブアンドスポーク方式レイヤー3VPNとOSPFドメインID

OSPF ドメイン ID のデフォルトの動作では、ハブ PE ルーターとハブ CE ルーターの間に OSPF で設定されたハブアンドスポーク型レイヤー 3 VPN で、ルートが集約されていない場合にいくつかの問題が発生します。ハブアンドスポーク構成には、ハブ CE ルーターへの直接リンクを持つハブ PE ルーターがあります。ハブ PE ルーターは、他のリモート スポーク PE ルーターからレイヤー 3 BGP アップデートを受信し、これらはスポーク ルーティング インスタンスにインポートされます。スポーク ルーティング インスタンスから OSPF LSA が発信され、ハブ CE ルーターに送信されます。

ハブCEルーターは通常、これらのルートを集約し、次にこれらの新しく発信されたLSAをハブPEルーターに送り返します。ハブPEルーターは、集約されたプレフィックスを含むリモートスポークPEルーターにBGPアップデートをエクスポートします。ただし、集約されていないタイプ 3 サマリー LSA または外部 LSA が存在する場合は、ハブ PE ルーターが LSA を発信してハブ CE ルーターに送信する方法と、ハブ CE ルーターから受信した LSA をハブ PE ルーターが処理する方法に関して、次の 2 つの問題が発生します。

デフォルトでは、スポーク ルーティング インスタンスのハブ PE ルーターから発信されたすべての LSA には、DN ビットが設定されています。また、外部から発信されたすべてのLSAには、VPNルートタグが設定されています。DNビットとVPNルートタグを設定すると、ルーティングループを防ぐのに役立ちます。タイプ 3 サマリー LSA の場合、ハブ CE ルーターはエリア境界ルーター(ABR)として、DN ビットクリアで LSA を再発信し、ハブ PE ルーターに送り返すため、ルーティングループは問題になりません。ただし、ハブCEルーターにはASフラッディングスコープがあるため、外部LSAは再発信しません。

ハブPEルーターのルーティング インスタンス設定を変更することで、DNビットをクリアし、VPNルートタグを0に設定して、外部LSAを(ハブCEルーターに送信する前に)発信できます。PE ルーターから発信された外部 LSA で DN ビットをクリアし、VPN ルート タグを 0 に設定するには、階層レベルで ステートメント に 0 を [edit routing-instances routing-instance-name protocols ospf] 設定します。この設定は、LSAが送信されるハブCEルーターに面したハブPEルーター上のルーティング インスタンスに含める必要があります。ハブCEルーターがハブPEルーターから外部LSAを受信し、ハブPEルーターに転送する場合、ハブPEルーターはOSPFルート計算にLSAを使用できます。

ハブCEルーターによってフラッディングされたLSAがハブPEルーターのルーティング インスタンスに到着すると、LSAにDNビットが設定されておらず、外部LSAにVPNルートタグが設定されていなくても、ABRとして機能するハブPEルーターはOSPFルート計算でこれらのLSAを考慮しません。LSA は、ばらばらなバックボーン エリアからのものと見なされます。

PEルーターのルーティング インスタンスの設定を変更して、PEルーターを非ABRとして動作させるには、[edit routing-instances routing-instance-name protocols ospf domain-id]階層レベルでステートメントを[edit routing-instances ospf domain-id]含めます。この設定変更は、ハブ CE ルーターから LSA を受信するハブ PE ルーターに対して行います。

この設定変更を行うことで、PEルーターのルーティング インスタンスは非ABRとして動作します。そして、PE ルーターは、ハブ CE ルーターから到着した LSA を、あたかも連続した非バックボーン エリアから来たものと見なします。

PE ルーターと CE ルーター間の RIP の設定

レイヤー3 VPNでは、PEルーターでRIPを設定して、CEルーターのルートを学習したり、PEルーターのルートをCEルーターに伝送したりできます。任意の [edit routing-instances] 階層レベルで設定されたネイバーから学習されたリップルートは、ルーティング インスタンスの inet テーブル(instance_name.inet.0)に追加されます。

PEとCEルータ間のルーティングプロトコルとしてRIPを設定するには、 rip ステートメントを含めます。

rip {

group group-name {

export policy-names;

neighbor interface-name;

}

}

以下の階層レベルでこのステートメントを使用することができます。

[edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]手記:[edit logical-systems]階層レベルは、ACXシリーズ ルーターには適用されません。

デフォルトでは、RIPは受信したルートをアドバタイズしません。PE ルーターから CE ルーターにルートをアドバタイズするには、PE ルーター上で RIP 用のエクスポート ポリシーを設定する必要があります。RIP のポリシーを定義する方法については、「 RIP インポート ポリシー」を参照してください。

RIP のエクスポート ポリシーを指定するには、 export ステートメントを含めます。

export [ policy-names ];

以下の階層レベルで RIP のこのステートメントを含めることができます。

[edit routing-instances routing-instance-name protocols rip group group-name][edit logical-systems logical-system-name routing-instances routing-instance-name protocols rip group group-name]手記:[edit logical-systems]階層レベルは、ACXシリーズ ルーターには適用されません。

RIPルーティング インスタンスから学習したルートを複数のルーティングテーブルにインストールするには、 rib-group および group ステートメントを含めます。

rib-group inet group-name;

group group-name {

neighbor interface-name;

}

以下の階層レベルでこれらのステートメントを使用することができます。

[edit protocols rip][edit routing-instances routing-instance-name protocols rip][edit logical-systems logical-system-name protocols rip][edit logical-systems logical-system-name routing-instances routing-instance-name protocols rip]

[edit logical-systems]階層レベルは、ACXシリーズルーターには適用されません。

ルーティングテーブルグループを設定するには、 rib-groups ステートメントを含めます。

rib-groups group-name;

以下の階層レベルでこのステートメントを使用することができます。

[edit routing-options][edit logical-systems logical-system-name routing-options]

[edit logical-systems]階層レベルは、ACXシリーズルーターには適用されません。

ルーティングテーブルグループにルーティングテーブルを追加するには、 import-rib ステートメントを含めます。 import-rib ステートメントで指定する最初のルーティングテーブル名は、設定するルーティングテーブルの名前でなければなりません。ルーティング テーブルとルーティングテーブル グループの設定方法については、 Junos OS ルーティング プロトコル ライブラリをご覧ください。

import-rib [ group-names ];

以下の階層レベルでこのステートメントを使用することができます。

[edit routing-options rib-groups group-name][edit logical-systems logical-system-name routing-options rib-groups group-name]

[edit logical-systems]階層レベルは、ACXシリーズルーターには適用されません。

RIP インスタンスは、VRF インスタンスタイプでのみサポートされます。VPN サポート用にのみ RIP の複数のインスタンスを設定できます。カスタマー エッジ プロバイダ エッジ(CE-PE)環境で RIP を使用して、CE ルーターからルートを学習し、CE ルーターで PE ルーターのインスタンス ルートを伝播することができます。

インスタンス階層下で設定されたネイバーから学習したリップルートは、インスタンスのルーティングテーブル instance-name.inet.0に追加されます。

RIP はルーティングテーブル グループをサポートしていません。そのため、OSPF や OSPFv3 プロトコルのように複数のテーブルにルートをインポートすることはできません。

PEルーターとCEルーター間のスタティックルートの設定

VPN ルーティング インスタンスの PE ルーターと CE ルーター間で、静的(不変)ルートを設定できます。VPNの静的ルートを設定するには、 [edit routing-instances routing-instance-name routing-options] 階層レベルのVPNルーティング インスタンス設定内で設定する必要があります。

PEとCEルーター間の静的ルートを設定するには、 static ステートメントを含めます。

static {

route destination-prefix {

next-hop [ next-hops ];

static-options;

}

}

以下の階層レベルでこのステートメントを使用することができます。

[edit routing-instances routing-instance-name routing-options][edit logical-systems logical-system-name routing-instances routing-instance-name routing-options]

[edit logical-systems]階層レベルは、ACXシリーズルーターには適用されません。

ルーティングプロトコルとスタティックルートの設定の詳細については、 Junos OSルーティングプロトコルライブラリを参照してください。

レイヤー3 VPNのOSPFドメインIDの設定

この例では、PE ルーターと CE ルーター間のルーティング プロトコルとして OSPF を使用して、VPN の OSPF ドメイン ID を設定する方法を示します。OSPFドメインからのルートは、複数のOSPFドメインを持つVPNのVPN-IPv4ルートとしてBGPに配信される場合、OSPFドメインIDが必要です。複数のOSPFドメインを接続するVPNでは、あるドメインからのルートが別のドメインのルートと重複する場合があります。

ルーティング インスタンスで設定されたドメイン ID は、OSPF ドメインを識別し、ルートの起点の識別に使用されます。コミュニティポリシーで設定されたドメインIDは、エクスポートされたルートの設定に使用されます。

OSPF ドメイン ID とレイヤー 3 VPN の詳細については、 レイヤー 3 VPN における PE ルーターと CE ルーター間のルーティングの設定を参照してください。

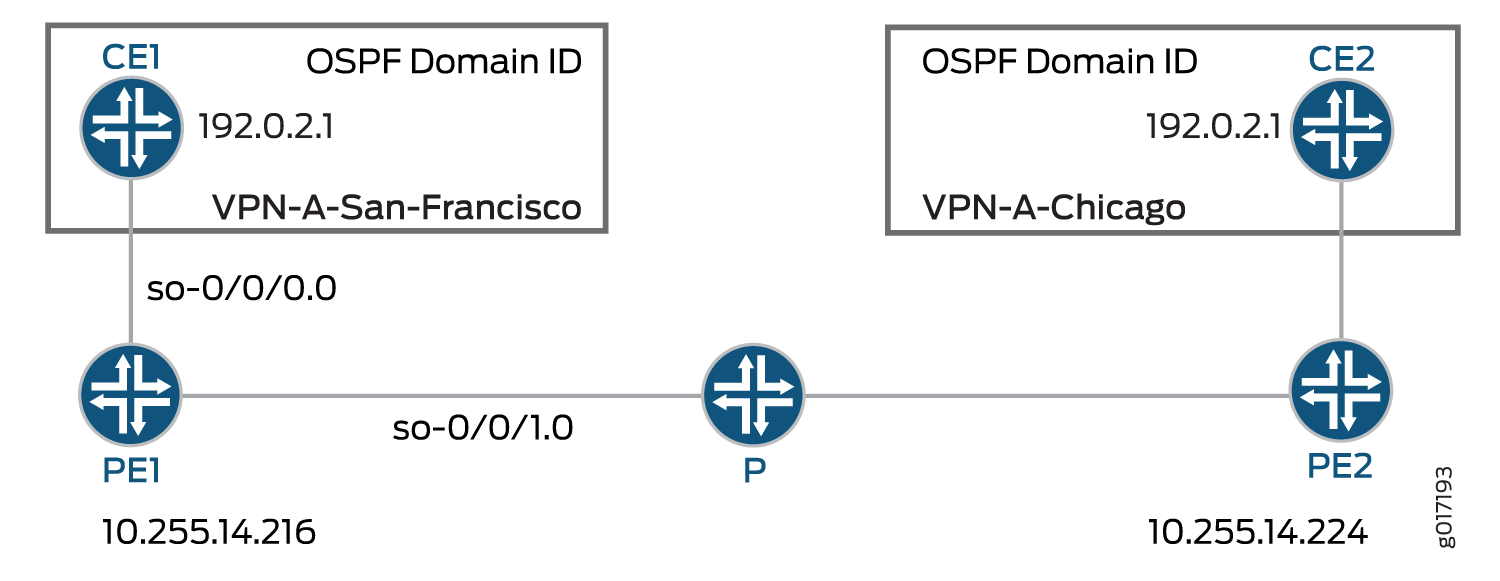

図 2 は、この例の構成トポロジーを示しています。ルーターPE1の設定のみが提供されています。ルーターPE2の設定は、ルーターPE1の設定と類似している場合があります。CEルーターに特別な構成要件はありません。

を使用した設定の例

を使用した設定の例

設定情報については、次のセクションを参照してください。

- ルーターPE1のインターフェイス設定

- ルーターPE1でのルーティングオプションの設定

- ルーターPE1でのプロトコルの設定

- ルーターPE1でのポリシーオプションの設定

- ルーターPE1でのルーティングインスタンスの設定

- ルーターPE1の設定概要

ルーターPE1のインターフェイス設定

ルーターPE1には、ルーターCE1(サンフランシスコ)へのトラフィック用の so-0/0/0 インターフェイスと、サービスプロバイダのネットワーク内のPルーターへのトラフィック用の so-0/0/1 インターフェイスの2つのインターフェイスを設定する必要があります。

ルーターPE1のインターフェイスを設定します。

[edit]

interfaces {

so-0/0/0 {

unit 0 {

family inet {

address 10.19.1.2/30;

}

}

}

so-0/0/1 {

unit 0 {

family inet {

address 10.19.2.1/30;

}

family mpls;

}

}

}

ルーターPE1でのルーティングオプションの設定

[edit routing-options]階層レベルでは、router-idおよびautonomous-systemステートメントを設定する必要があります。router-idステートメントは、ルーターPE1を識別します。

ルーターPE1のルーティングオプションを設定します。

[edit]

routing-options {

router-id 10.255.14.216;

autonomous-system 65069;

}

ルーターPE1でのプロトコルの設定

ルーターPE1では、 [edit protocols] 階層レベルでMPLS、BGP、OSPF、LDPを設定する必要があります。

[edit]

protocols {

mpls {

interface so-0/0/1.0;

}

bgp {

group San-Francisco-Chicago {

type internal;

preference 10;

local-address 10.255.14.216;

family inet-vpn {

unicast;

}

neighbor 10.255.14.224;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-0/0/1.0;

}

}

ldp {

interface so-0/0/1.0;

}

}

ルーターPE1でのポリシーオプションの設定

ルーターPE1では、 [edit policy-options] 階層レベルでポリシーを設定する必要があります。これらのポリシーにより、レイヤー3 VPN内のCEルーターがルーティング情報を交換できるようになります。この例では、サンフランシスコのルーターCE1が、シカゴのルーターCE2とルーティング情報を交換します。

PE1ルーターでポリシーオプションを設定します。

[edit]

policy-options {

policy-statement vpn-import-VPN-A {

term term1 {

from {

protocol bgp;

community import-target-VPN-A;

}

then accept;

}

term term2 {

then reject;

}

}

policy-statement vpn-export-VPN-A {

term term1 {

from protocol ospf;

then {

community add export-target-VPN-A;

accept;

}

}

term term2 {

then reject;

}

}

community export-target-VPN-A members [target:10.255.14.216:11 domain-id:192.0.2.1:0];

community import-target-VPN-A members target:10.255.14.224:31;

}

ルーターPE1でのルーティングインスタンスの設定

ルーターPE1にレイヤー3 VPNルーティング インスタンスを設定する必要があります。ルーティング インスタンスがレイヤー3 VPN用であることを示すには、[edit routing-instance routing-instance-name]階層レベルでinstance-type vrfステートメントを追加します。

domain-idステートメントは、[edit routing-instances routing-options protocols ospf]階層レベルで設定されます。図 2 に示すように、ルーター PE2 のルーティング インスタンスは、ルーター CE1 からルーター CE2 へ、またはルーター CE2 からルーター CE2 へのルートがタイプ 3 LSA として配信されるように、ルーター PE1 の対応するルーティング インスタンスと同じドメイン ID を共有する必要があります。ルーターPE1とルーターPE2のルーティングインスタンスで異なるOSPFドメインIDを設定した場合、各CEルーターからのルートはタイプ5 LSAとして配信されます。

ルーターPE1でルーティング インスタンスを設定します。

[edit]

routing-instances {

VPN-A-San-Francisco-Chicago {

instance-type vrf;

interface so-0/0/0.0;

route-distinguisher 10.255.14.216:11;

vrf-import vpn-import-VPN-A;

vrf-export vpn-export-VPN-A;

routing-options {

router-id 10.255.14.216;

}

protocols {

ospf {

domain-id 192.0.2.1;

export vpn-import-VPN-A;

area 0.0.0.0 {

interface so-0/0/0.0;

}

}

}

}

}

ルーターPE1の設定概要

インターフェイスの設定

interfaces {

so-0/0/0 {

unit 0 {

family inet {

address 10.19.1.2/30;

}

}

}

so-0/0/1 {

unit 0 {

family inet {

address 10.19.2.1/30;

}

family mpls;

}

}

}

ルーティングオプションの設定

routing-options {

router-id 10.255.14.216;

autonomous-system 65069;

}

プロトコルの設定

protocols {

mpls {

interface so-0/0/1.0;

}

bgp {

group San-Francisco-Chicago {

type internal;

preference 10;

local-address 10.255.14.216;

family inet-vpn {

unicast;

}

neighbor 10.255.14.224;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-0/0/1.0;

}

}

ldp {

interface so-0/0/1.0;

}

}

VPNポリシーの設定

policy-options {

policy-statement vpn-import-VPN-A {

term term1 {

from {

protocol bgp;

community import-target-VPN-A;

}

then accept;

}

term term2 {

then reject;

}

}

policy-statement vpn-export-VPN-A {

term term1 {

from protocol ospf;

then {

community add export-target-VPN-A;

accept;

}

}

term term2 {

then reject;

}

}

community export-target-VPN-A members [ target:10.255.14.216:11 domain-id:192.0.2.1:0 ];

community import-target-VPN-A members target:10.255.14.224:31;

}

レイヤー 3 VPN のルーティング インスタンス

routing-instances {

VPN-A-San-Francisco-Chicago {

instance-type vrf;

interface so-0/0/0.0;

route-distinguisher 10.255.14.216:11;

vrf-import vpn-import-VPN-A;

vrf-export vpn-export-VPN-A;

routing-options {

router-id 10.255.14.216;

}

protocols {

ospf {

domain-id 192.0.2.1;

export vpn-import-VPN-A;

area 0.0.0.0 {

interface so-0/0/0.0;

}

}

}

}

}

OSPFv2 シャム リンクの概要

2 つのプロバイダー エッジ(PE)ルーティング デバイス間にエリア内リンクまたはシャム リンクを作成して、VPN バックボーンがバックドア リンクよりも優先されるようにすることができます。バックドアリンクは、VPNバックボーンが利用できない場合に、カスタマーエッジ(CE)デバイスを接続するバックアップリンクです。このようなバックアップ リンクが利用可能で、CE デバイスが同じ OSPF エリアにある場合、デフォルトの動作では、VPN バックボーンよりもこのバックアップ リンクが優先されます。これは、バックアップ リンクは常にエリア内リンクと見なされ、VPN バックボーンは常にエリア間リンクと見なされるためです。エリア内リンクは、常にエリア間リンクよりも優先されます。

シャム リンクは、PE デバイス間の番号のないポイントツーポイントのエリア内リンクです。VPN バックボーンにシャムエリア内リンクがある場合、シャム リンクの OSPF メトリックがバックアップ リンクよりも低い場合は、このシャム リンクをバックアップ リンクよりも優先できます。

模造リンクは、タイプ1のリンク状態アドバタイズ(LSA)を使用してアドバタイズされます。シャム リンクは、ルーティング インスタンスと OSPFv2 に対してのみ有効です。

各模造リンクは、ローカルエンドポイントアドレスとリモートエンドポイントアドレスの組み合わせで識別されます。 図 3 に OSPFv2 シャム リンクを示します。ルーターCE1とルーターCE2は、同じOSPFv2エリアにあります。これらのカスタマーエッジ(CE)ルーティングデバイスは、ルーターPE1とルーターPE2を介したレイヤー3 VPNによってリンクされています。また、ルーターCE1とルーターCE2は、バックアップとして使用されるエリア内リンクで接続されています。

OSPFv2 は、レイヤー 3 VPN を介したリンクをエリア間リンクとして扱います。デフォルトでは、OSPFv2 はエリア間リンクよりもエリア内リンクを優先するため、OSPFv2 はバックアップのエリア内リンクをアクティブ パスとして選択します。これは、エリア内リンクがCEルーティングデバイス間のトラフィックの予期されるプライマリパスではない設定では許容されません。シャムリンクのメトリックを設定して、レイヤー3 VPN上のパスが、CEルーティングデバイスを接続するエリア内リンク上のバックアップパスよりも優先されるようにすることができます。

リモート エンドポイントでは、OSPFv2 インターフェイスをデマンド回線として設定し、IPsec 認証を設定し(実際の IPsec 認証は別途設定)、メトリック値を定義できます。

OSPFv2 シャム リンクは、以下の状況で設定する必要があります。

2 つの CE ルーティング デバイスは、レイヤー 3 VPN によってリンクされています。

これらの CE ルーティング デバイスは、同じ OSPFv2 エリア内にあります。

2台のCEルーティングデバイス間には、エリア内リンクが設定されています。

CE ルーティング デバイス間にエリア内リンクがない場合は、OSPFv2 シャム リンクを設定する必要はありません。

Junos OS リリース 9.6 以降では、OSPFv2 模造リンクは非表示ルートとしてルーティングテーブルにインストールされます。また、対応する OSPF シャム リンクが利用可能な場合、BGP ルートは OSPFv2 にエクスポートされません。

Junos OS リリース 16.1 以降では、OSPF 模造リンクがデフォルト インスタンスでサポートされています。模造リンクのコストは、ユーザーが模造リンクにメトリックを設定しない場合、BGP ルートの aigp-metric に動的に設定されます。BGP ルートに aigp-metric が存在しない場合、模造リンク コストはデフォルトで 1 になります。

例:OSPFv2 シャム リンクの設定

この例では、PE ルーティング デバイスで OSPFv2 シャム リンクを有効にする方法を示しています。

必要条件

この例を設定する前に、デバイス初期化以外の特別な設定を行う必要はありません。

概要

シャムリンクは、番号なしのポイントツーポイントエリア内リンクであり、タイプ1のリンク状態アドバタイズメント(LSA)によってアドバタイズされます。シャム リンクは、ルーティング インスタンスと OSPFv2 に対してのみ有効です。

各模造リンクは、ローカル エンドポイント アドレスとリモート エンドポイント アドレス、およびそれが属する OSPFv2 エリアの組み合わせによって識別されます。同じ VPN ルーティングおよび転送(VRF)ルーティング インスタンス内にある 2 つの PE デバイス間のシャム リンクを手動で設定し、シャム リンクのローカル エンドポイントのアドレスを指定します。このアドレスは、模造リンク パケットの送信元として使用され、リモート PE ルーティング デバイスによって模造リンクのリモート エンドポイントとしても使用されます。また、オプションの metric オプションを含めて、リモートエンドポイントのメトリック値を設定することもできます。メトリック値は、リンクの使用コストを指定します。総パスメトリック値が低いルートが、パスメトリック値が高いルートよりも優先されます。

PE ルーティング デバイスで OSPFv2 シャム リンクを有効にするには:

PEルーティングデバイスに追加のループバックインターフェイスを設定します。

PE ルーティング デバイスでレイヤー 3 VPN をサポートする VRF ルーティング インスタンスを設定し、模造リンクを既存の OSPF エリアに関連付けます。OSPFv2 模造リンク設定も、ルーティング インスタンスに含まれます。模造リンクのローカルエンドポイントアドレス(ローカルVPNのループバックアドレス)とリモートエンドポイントアドレス(リモートVPNのループバックアドレス)を設定します。この例では、VRF ルーティング インスタンスの名前は red です。

図 4 は、OSPFv2 シャム リンクを示しています。

位相幾何学

図のデバイスは、次の機能を表しています。

CE1とCE2はカスタマーエッジデバイスです。

PE1 と PE2 はプロバイダー エッジ デバイスです。

P はプロバイダー デバイスです。

CLIクイック構成 は、 図4のすべてのデバイスの設定を示しています。「 ステップバイステップの手順 」セクションでは、デバイスPE1の手順を説明します。

構成

プロシージャ

CLIクイック構成

この例をすばやく設定するには、次のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、 [edit] 階層レベルのCLIにコマンドをコピー&ペーストしてください。

CE1の

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.0.0.17/30 set interfaces lo0 unit 0 family inet address 192.0.2.1/24 set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 metric 100 set policy-options policy-statement send-direct from protocol direct set policy-options policy-statement send-direct then accept set routing-options router-id 192.0.2.1 set routing-options autonomous-system 1

PE1

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.5/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.0.2.2/24 set interfaces lo0 unit 1 family inet address 198.51.100.2/24 set protocols mpls interface fe-1/2/1.0 set protocols bgp group toR4 type internal set protocols bgp group toR4 local-address 192.0.2.2 set protocols bgp group toR4 family inet-vpn unicast set protocols bgp group toR4 neighbor 192.0.2.4 set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ldp interface fe-1/2/1.0 set protocols ldp interface lo0.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set routing-instances red instance-type vrf set routing-instances red interface fe-1/2/0.0 set routing-instances red interface lo0.1 set routing-instances red route-distinguisher 2:1 set routing-instances red vrf-target target:2:1 set routing-instances red protocols ospf export bgp-to-ospf set routing-instances red protocols ospf sham-link local 198.51.100.2 set routing-instances red protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.4 metric 10 set routing-instances red protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set routing-instances red protocols ospf area 0.0.0.0 interface lo0.1 set routing-options router-id 192.0.2.2 set routing-options autonomous-system 2

P

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.6/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.9/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 3 family inet address 192.0.2.3/24 set protocols mpls interface all set protocols ospf area 0.0.0.0 interface lo0.3 passive set protocols ospf area 0.0.0.0 interface all set protocols ldp interface all set routing-options router-id 192.0.2.3

PE2の

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.10/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.13/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.0.2.4/32 set interfaces lo0 unit 1 family inet address 198.51.100.4/32 set protocols mpls interface fe-1/2/0.0 set protocols bgp group toR2 type internal set protocols bgp group toR2 local-address 192.0.2.4 set protocols bgp group toR2 family inet-vpn unicast set protocols bgp group toR2 neighbor 192.0.2.2 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ldp interface fe-1/2/0.0 set protocols ldp interface lo0.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set routing-instances red instance-type vrf set routing-instances red interface fe-1/2/1.0 set routing-instances red interface lo0.1 set routing-instances red route-distinguisher 2:1 set routing-instances red vrf-target target:2:1 set routing-instances red protocols ospf export bgp-to-ospf set routing-instances red protocols ospf sham-link local 198.51.100.4 set routing-instances red protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.2 metric 10 set routing-instances red protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set routing-instances red protocols ospf area 0.0.0.0 interface lo0.1 set routing-options router-id 192.0.2.4 set routing-options autonomous-system 2

CE2の

set interfaces fe-1/2/0 unit 14 family inet address 10.1.1.14/30 set interfaces fe-1/2/0 unit 14 family mpls set interfaces fe-1/2/0 unit 18 family inet address 10.0.0.18/30 set interfaces lo0 unit 5 family inet address 192.0.2.5/24 set protocols ospf area 0.0.0.0 interface fe-1/2/0.14 set protocols ospf area 0.0.0.0 interface lo0.5 passive set protocols ospf area 0.0.0.0 interface fe-1/2/0.18 set policy-options policy-statement send-direct from protocol direct set policy-options policy-statement send-direct then accept set routing-options router-id 192.0.2.5 set routing-options autonomous-system 3

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザーガイドの Junos OS設定の変更を参照してください。

各 PE デバイスで OSPFv2 シャム リンクを設定するには:

-

2つのループバックインターフェイスを含むインターフェイスを設定します。

[edit interfaces] user@PE1# set fe-1/2/0 unit 0 family inet address 10.1.1.2/30 user@PE1# set fe-1/2/0 unit 0 family mpls user@PE1# set fe-1/2/1 unit 0 family inet address 10.1.1.5/30 user@PE1# set fe-1/2/1 unit 0 family mpls user@PE1# set lo0 unit 0 family inet address 192.0.2.2/24 user@PE1# set lo0 unit 1 family inet address 198.51.100.2/24

-

コアに面するインターフェイスでMPLSを設定します。

[edit protocols mpls] user@PE1# set interface fe-1/2/1.0

-

内部BGP(IBGP)を設定します。

[edit ] user@PE1# set protocols bgp group toR4 type internal user@PE1# set protocols bgp group toR4 local-address 192.0.2.2 user@PE1# set protocols bgp group toR4 family inet-vpn unicast user@PE1# set protocols bgp group toR4 neighbor 192.0.2.4

-

コアに面したインターフェイスと、メインインスタンスで使用されているループバックインターフェイスでOSPFを設定します。

[edit protocols ospf area 0.0.0.0] user@PE1# set interface fe-1/2/1.0 user@PE1# set interface lo0.0 passive

-

コアに面したインターフェイスとメインインスタンスで使用されているループバックインターフェイスでLDPまたはRSVPを設定します。

[edit protocols ldp] user@PE1# set interface fe-1/2/1.0 user@PE1# set interface lo0.0

-

ルーティング インスタンスで使用するルーティングポリシーを設定します。

[edit policy-options policy-statement bgp-to-ospf] user@PE1# set term 1 from protocol bgp user@PE1# set term 1 then accept user@PE1# set term 2 then reject

-

ルーティング インスタンスを設定します。

[edit routing-instances red] user@PE1# set instance-type vrf user@PE1# set interface fe-1/2/0.0 user@PE1# set route-distinguisher 2:1 user@PE1# set vrf-target target:2:1 user@PE1# set protocols ospf export bgp-to-ospf user@PE1# set protocols ospf area 0.0.0.0 interface fe-1/2/0.0

-

OSPFv2 シャム リンクを設定します。

追加のループバック インターフェイスを、ルーティング インスタンスと OSPF 設定に含めます。

模造リンク インターフェイスのメトリックが 10 に設定されていることに注意してください。デバイスCE1のバックアップOSPFリンクでは、メトリックが100に設定されています。これにより、模造リンクが優先リンクになります。

[edit routing-instances red] user@PE1# set interface lo0.1 user@PE1# set protocols ospf sham-link local 198.51.100.2 user@PE1# set protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.4 metric 10 user@PE1# set protocols ospf area 0.0.0.0 interface lo0.1

-

自律システム(AS)番号とルーターIDを設定します。

[edit routing-options] user@PE1# set router-id 192.0.2.2 user@PE1# set autonomous-system 2

-

デバイスの設定が完了したら、設定をコミットします。

[edit] user@R1# commit

業績

show interfacesコマンドとshow routing-instancesコマンドを入力して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

PE1の出力:

user@PE1# show interfaces

fe-1/2/0 {

unit 0{

family inet {

address 10.1.1.2/30;

}

family mpls;

}

}

fe-1/2/1 {

unit 0 {

family inet {

address 10.1.1.5/30;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.2/24;

}

}

unit 1 {

family inet {

address 198.51.100.2/24;

}

}

}

user@PE1# show protocols

mpls {

interface fe-1/2/1.0;

}

bgp {

group toR4 {

type internal;

local-address 192.0.2.2;

family inet-vpn {

unicast;

}

neighbor 192.0.2.4;

}

}

ospf {

area 0.0.0.0 {

interface fe-1/2/1.0;

interface lo0.0 {

passive;

}

}

}

ldp {

interface fe-1/2/1.0;

interface lo0.0;

}

user@PE1# show policy-options

policy-statement bgp-to-ospf {

term 1 {

from protocol bgp;

then accept;

}

term 2 {

then reject;

}

}

user@PE1# show routing-instances

red {

instance-type vrf;

interface fe-1/2/0.0;

interface lo0.1;

route-distinguisher 2:1;

vrf-target target:2:1;

protocols {

ospf {

export bgp-to-ospf;

sham-link local 198.51.100.2;

area 0.0.0.0 {

sham-link-remote 198.51.100.4 metric 10;

interface fe-1/2/0.0;

interface lo0.1;

}

}

}

}

user@PE1# show routing-options router-id 192.0.2.2; autonomous-system 2;

検証

設定が正常に機能していることを確認します。

シャム リンク インターフェイスの検証

目的

模造リンクのインターフェイスを確認します。OSPFv2 では、シャム リンクはインターフェイスとして扱われ、名前は shamlink.<unique identifier>と表示されます。ここで、意のは数字です。たとえば、 shamlink.0です。模造リンクは、ポイントツーポイント インターフェイスとして表示されます。

アクション

動作モードから show ospf interface instance instance-name コマンドを入力します。

user@PE1> show ospf interface instance red Interface State Area DR ID BDR ID Nbrs lo0.1 DR 0.0.0.0 198.51.100.2 0.0.0.0 0 fe-1/2/0.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1 shamlink.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1

模造リンクのローカルおよびリモートエンドポイントの検証

目的

模造リンクのローカルエンドポイントとリモートエンドポイントを確認します。模造リンクインターフェイスのMTUは常にゼロです。

アクション

動作モードから show ospf interface instance instance-name detail コマンドを入力します。

user@PE1> show ospf interface shamlink.0 instance red Interface State Area DR ID BDR ID Nbrs shamlink.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1 Type: P2P, Address: 0.0.0.0, Mask: 0.0.0.0, MTU: 0, Cost: 10 Local: 198.51.100.2, Remote: 198.51.100.4 Adj count: 1 Hello: 10, Dead: 40, ReXmit: 5, Not Stub Auth type: None Protection type: None, No eligible backup Topology default (ID 0) -> Cost: 10

模造リンク隣接関係の検証

目的

設定された模造リンク間の隣接関係を確認します。

アクション

動作モードから show ospf neighbor instance instance-name コマンドを入力します。

user@PE1> show ospf neighbor instance red Address Interface State ID Pri Dead 10.1.1.1 fe-1/2/0.0 Full 192.0.2.1 128 35 198.51.100.4 shamlink.0 Full 198.51.100.4 0 31

リンク状態アドバタイズメントの検証

目的

インスタンスから発信されたルーターLSAが、番号なしポイントツーポイントリンクとして模造リンク隣接関係を伝送していることを確認します。模造リンクのリンクデータは、0x80010000から0x8001ffffまでの数値です。

アクション

動作モードから show ospf database instance instance-name コマンドを入力します。

user@PE1> show ospf database instance red

OSPF database, Area 0.0.0.0

Type ID Adv Rtr Seq Age Opt Cksum Len

Router 192.0.2.1 192.0.2.1 0x80000009 1803 0x22 0x6ec7 72

Router 192.0.2.5 192.0.2.5 0x80000007 70 0x22 0x2746 72

Router *198.51.100.2 198.51.100.2 0x80000006 55 0x22 0xda6b 60

Router 198.51.100.4 198.51.100.4 0x80000005 63 0x22 0xb19 60

Network 10.0.0.18 192.0.2.5 0x80000002 70 0x22 0x9a71 32

OSPF AS SCOPE link state database

Type ID Adv Rtr Seq Age Opt Cksum Len

Extern 198.51.100.2 198.51.100.4 0x80000002 72 0xa2 0x343 36

Extern *198.51.100.4 198.51.100.2 0x80000002 71 0xa2 0xe263 36

パス選択の検証

目的

バックアップ パスではなく、レイヤー 3 VPN パスが使用されていることを確認します。

アクション

動作モードから、デバイスCE1からデバイスCE2に traceroute コマンドを入力します。

user@CE1> traceroute 192.0.2.5

traceroute to 192.0.2.5 (192.0.2.5), 30 hops max, 40 byte packets

1 10.1.1.2 (10.1.1.2) 1.930 ms 1.664 ms 1.643 ms

2 * * *

3 10.1.1.10 (10.1.1.10) 2.485 ms 1.435 ms 1.422 ms

MPLS Label=299808 CoS=0 TTL=1 S=1

4 192.0.2.5 (192.0.2.5) 1.347 ms 1.362 ms 1.329 ms

意味

traceroute 操作は、レイヤー 3 VPN が優先パスであることを示しています。模造リンクを削除する場合、またはバックアップ パスを優先するように OSPF メトリックを変更した場合、トレースルートにはバックアップ パスが優先されることが表示されます。

レイヤー 3 VPN の PE ルーターと CE ルーター間の EBGP マルチホップ セッションの設定

レイヤー 3 VPN の PE ルーターと CE ルーター間で、EBGP または IBGP マルチホップ セッションを設定できます。これにより、PE ルーターと CE ルーターの間に 1 つ以上のルーターを配置することができます。PEとCEルーター間でIBGPを使用する場合、追加のステートメントを設定する必要はありません。ただし、PE ルーターと CE ルーター間で EBGP を使用するには、 multihop ステートメントの設定が必要です。

PEとCEルーター間の接続に外部BGPマルチホップセッションを設定するには、PEルーターに multihop ステートメントを含めます。ルーティングループを防ぐために、マルチホップセッションのTTL(Time-to-live)値を設定する必要があります。

multihop ttl-value;

このステートメントを設定できる階層レベルの一覧については、このステートメントの概要のセクションを参照してください。

LDP-over-RSVP VPNトポロジーの設定

この例では、LDP パケットが RSVP LSP 上でトンネリングされる VPN トポロジーを設定する方法を示します。この構成は、次のコンポーネントで構成されています ( 図 5 を参照)。

-

One VPN(VPN-A)

-

PE ルーター 2 台

-

PE ルーターと隣接する P ルーター間のシグナリング プロトコルとしての LDP

-

LDPがトンネリングされている2つのPルーター間のRSVP LSP

の例

の例

以下の手順では、このトポロジーの確立方法と、CEルーターCE2からCEルーターCE1へのパケットの送信方法について説明します。

-

P ルーター P1 と P3 は、互いに RSVP LSP を確立し、ループバック アドレスを inet.3 ルーティング テーブルにインストールします。

-

PEルーターPE1は、インターフェイス

so-1/0/0.0上でルーターP1とのLDPセッションを確立します。 -

ルーターP1は、RSVP LSPを使用して到達可能なルーターP3のループバックアドレスとLDPセッションを確立します。

-

ルーターP1は、ルーターPE1に到達するためのラベルを含むラベルバインディングをルーターP3に送信します。これらのラベルバインディングにより、ルーターP3はLDPパケットをルーターPE1に送信できます。

-

ルーターP3は、インターフェイス

so0-0/0/0.0上でルーターPE2とのLDPセッションを確立し、ルーターP1のループバックアドレスとのLDPセッションを確立します。 -

ルーターP3は、ルーターPE2に到達するためのラベルを含むラベルバインディングをルーターP1に送信します。これらのラベルバインディングにより、ルーターP1はLDPパケットをルーターPE2のループバックアドレスに送信できます。

-

ルーターPE1とPE2は、お互いにIBGPセッションを確立します。

-

ルーターPE1がルーターCE1から学習したルートをルーターPE2に通知する場合、VPNラベルが含まれます。(PEルーターはVPNラベルを作成し、PEルーターとCEルーター間のインターフェイスにバインドします)。同様に、ルーターPE2がルーターCE2から学習したルートを通知すると、そのVPNラベルをルーターPE1に送信します。

ルーターPE2がパケットをルーターCE1に転送したい場合、パケットのラベルスタックに2つのラベルをプッシュします:最初にルーターPE1とルーターCE1間のインターフェイスにバインドされたVPNラベル、次にルーターPE1に到達するために使用されるLDPラベルです。次に、インターフェイス so-0/0/1.0 を介してルーター P3 にパケットを転送します。

-

ルーターP3は、ルーターPE2からパケットを受信すると、(LDPデータベースに従って)スタックの一番上にあるLDPラベルをスワップし、さらにRSVPラベルをスタックの一番上にプッシュして、パケットがRSVP LSPによってスイッチングされるようにします。この時点で、スタックには 3 つのラベルがあります。内側(下)のラベルは VPN ラベル、中央(中央)は LDP ラベル、外側(上)は RSVP ラベルです。

-

ルーターP2はパケットを受信し、RSVPラベルを入れ替えてルーターP1に切り替えます。このトポロジーでは、ルーターP2がLSPの最後から2番目のホップルーターであるため、RSVPラベルをポップし、インターフェイス

so-1/1/0.0上のパケットをルーターP1に転送します。この時点で、スタックには 2 つのラベルがあります。 内側ラベルはVPNラベルで、外側ラベルはLDPラベルです。 -

ルーターP1がパケットを受信すると、外側ラベル(LDPラベル)をポップし、インターフェイス

so-1/0/0.0を使用してパケットをルーターPE1に転送します。このトポロジーでは、ルーターPE1はエグレスLDPルーターであるため、ルーターP1はLDPラベルを別のラベルと交換するのではなく、ポップします。この時点では、スタックには VPN ラベルの 1 つのラベルしかありません。 -

ルーターPE1がパケットを受信すると、VPNラベルをポップし、IPv4パケットとしてインターフェイス

ge-1/1/0.0上のルーターCE1にパケットを転送します。

同様の一連の操作は、ルーターCE1から送信され、ルーターCE2宛てのパケットに対しても発生します。

次のリストは、ルーターCE2からルーターCE1に送信されるパケットに対して、LDP、RSVP、およびVPNラベルがさまざまなルーターによってどのように通知されるかを説明しています。これらの手順には、ラベル値の例が含まれています ( 図 6 を参照)。

-

LDPラベル

-

ルーターPE1は、ルーターP1に自身のLDPラベル3を通知します。

-

ルーターP1は、ルーターPE1のLDPラベル100,001をルーターP3にアナウンスします。

-

ルーターP3は、ルーターPE1からルーターPE2へのLDPラベル100,002を通知します。

-

-

RSVP ラベル

-

ルーターP1は、ルーターP2にRSVPラベル3を通知します。

-

ルーター P2 は、ルーター P3 に RSVP ラベル 100,003 を通知します。

-

-

VPN ラベル

-

ルーターPE1は、ルーターCE1からルーターCE2へのルートのVPNラベル100,004をルーターPE2に通知します。

-

図 6 のホスト B からホスト A に送信されたパケットの場合、パケットのヘッダーとラベルは、パケットが宛先に移動するにつれて変化します。

-

ホスト B から発信されたパケットのヘッダーには、送信元アドレスが B で、宛先アドレスが A です。

-

ルーターCE2は、パケットにインターフェイス

so-1/0/0のネクストホップを追加します。 -

ルーターPE2は、インターフェイス

so-1/0/0のネクストホップをスワップアウトし、PE1のネクストホップと置き換えます。また、ルーターPE1に到達するために、最初にVPNラベル(100,004)、次にLDPラベル(100,002)の2つのラベルを追加します。したがって、VPN ラベルはスタックの内側(下)ラベルになり、LDP ラベルは外側ラベルになります。 -

ルーターP3は、ルーターPE2(100,002)によって追加されたLDPラベルをスワップアウトし、ルーターPE1(100,001)に到達するためのLDPラベルに置き換えます。また、ルーターP2(100,003)に到達するためのRSVPラベルも追加されます。

-

ルーターP2は、MPLS LSPの最後から2番目のホップであるため、RSVPラベル(100,003)を削除します。

-

ルーターP1は、最後から2番目のLDPルーターであるため、LDPラベル(100,001)を削除します。また、PE1のネクストホップをスワップアウトし、ネクストホップインターフェイスの

so-1/0/0に置き換えます。 -

ルーターPE1は、VPNラベル(100,004)を削除します。また、

so-1/0/0のネクストホップ インターフェイスをスワップアウトし、そのネクストホップ インターフェイスであるge-1/1/0に置き換えます。 -

ルーターCE1は

ge-1/1/0のネクストホップインターフェイスを削除し、パケットヘッダーには送信元アドレスBと宛先アドレスAのみが含まれるようになります。

この例の最後のセクションでは、 図 5 に示す各サービス P ルーターで VPN 機能を設定するために必要なステートメントを統合します。

この例では、ルート識別とルートターゲットにプライベートAS番号が使用されています。この番号は、説明のためにのみ使用されます。VPNを設定する場合は、割り当てられたAS番号を使用する必要があります。

以下のセクションでは、PE および P ルーターで VPN 機能を設定する方法について説明します。CE ルータには VPN に関する情報がないため、通常どおり設定します。

- PEおよびPルーターでのIGPの有効化

- PE および P ルーターでの LDP の有効化

- P ルーターでの RSVP と MPLS の有効化

- P ルーター間の MPLS LSP トンネルの設定

- PE ルーターでの IBGP の設定

- PE ルーターでの VPN のルーティング インスタンスの設定

- PE ルーターでの VPN ポリシーの設定

- ルーター別に要約されたLDP-over-RSVP VPN設定

PEおよびPルーターでのIGPの有効化

PE ルーターと P ルーターがルーティング情報を交換できるようにするには、これらすべてのルーターで IGP を設定するか、スタティック ルートを設定する必要があります。IGPは、VPNルーティング インスタンス内(つまり、[edit routing-instances]階層レベルではなく)ではなく、ルーティングプロトコルプロセス(RPD)のプライマリインスタンス(つまり、[edit protocols]階層レベル)で設定します。

IGP は標準的な方法で設定します。この設定例には、設定のこの部分は含まれていません。

PE および P ルーターでの LDP の有効化

この設定例では、LDP が PE ルーター間のシグナリング プロトコルです。VPN を機能させるには、2 台の PE ルーターと PE ルーターに接続された P ルーターで LDP を設定する必要があります。LDP は、サービス プロバイダーのネットワークのコアにあるインターフェイスでのみ設定する必要があります。つまり、PE ルーターと P ルーター間、および P ルーター間です。PE ルーターと CE ルーター間のインターフェイスに LDP を設定する必要はありません。

この設定例では、P ルーターのループバックインターフェイスが MPLS LSP が設定されているインターフェイスであるため、これらに LDP を設定します。

PEルーターでは、論理インターフェイスを設定する際に family inet も設定する必要があります。

ルーターPE1で、LDPを設定します。

[edit protocols]

ldp {

interface so-1/0/0.0;

}

[edit interfaces]

so-1/0/0 {

unit 0 {

family mpls;

}

}

ルーターPE2で、LDPを設定します。

[edit protocols]

ldp {

interface so-0/0/0.0;

}

[edit interfaces]

so-0/0/1 {

unit 0 {

family mpls;

}

}

ルーターP1で、LDPを設定します。

[edit protocols]

ldp {

interface so-1/0/0.0;

interface lo0;

}

ルーターP3で、LDPを設定します。

[edit protocols]

ldp {

interface lo0;

interface so-0/0/0.0;

}

ルーターP2では、LDPを設定する必要はありませんが、オプションでRSVP LSPが動作しなくなった場合に備えて、フォールバックLDPパスを提供するよう設定できます。

[edit protocols]

ldp {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

P ルーターでの RSVP と MPLS の有効化

このルーターは P ルーター P1 と P3 間の MPLS LSP パスに存在するため、P ルーター P2 では RSVP と MPLS を設定する必要があります。

[edit]

protocols {

rsvp {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

mpls {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

}

P ルーター間の MPLS LSP トンネルの設定

この設定例では、LDP は RSVP LSP 上でトンネリングされます。そのため、RSVP の設定に加えて、IGP でトラフィック制御サポートを有効にし、LDP トラフィックをトンネリングするための MPLS LSP を作成する必要があります。

ルーターP1で、RSVPを有効にし、MPLS LSPトンネルの一端を設定します。この例では、OSPFのトラフィック制御サポートが有効になっており、LSPとルーターPE1へのインターフェイスにMPLSを設定します。 to ステートメントでは、ルーターP3のループバックアドレスを指定します。

[edit]

protocols {

rsvp {

interface so-1/0/1.0;

}

mpls {

label-switched-path P1-to-P3 {

to 10.255.100.1;

ldp-tunneling;

}

interface so-1/0/0.0;

interface so-1/0/1.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-1/0/0.0;

interface so-1/0/1.0;

}

}

}

ルーター P3 で、RSVP を有効にし、MPLS LSP トンネルのもう一方の端を設定します。ここでも、OSPFのトラフィック制御サポートが有効になっており、LSPとルーターPE2へのインターフェイスでMPLSを設定します。 to ステートメントでは、ルーターP1のループバックアドレスを指定します。

[edit]

protocols {

rsvp {

interface at-2/0/1.0;

}

mpls {

label-switched-path P3-to-P1 {

to 10.255.2.2;

ldp-tunneling;

}

interface at-2/0/1.0;

interface so-0/0/0.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface at-2/0/1.0;

interface so-0/0/0.0;

}

}

}

PE ルーターでの IBGP の設定

PE ルーターで、以下のプロパティを使用して IBGP セッションを設定します。

-

VPNファミリー—IBGPセッションがVPN用であることを示すには、

family inet-vpnステートメントを含めます。 -

ループバックアドレス—ローカルPEルーターのループバックアドレスを指定する

local-addressステートメントを含めます。VPN の IBGP セッションは、ループバック アドレスを介して実行されます。また、[edit interfaces]階層レベルでlo0インターフェイスを設定する必要があります。この例では、ルーターの設定のこの部分は含まれていません。 -

ネイバーアドレス—ループバック(

lo0)アドレスであるネイバーPEルーターのIPアドレスを指定するneighborステートメントを含めます。

ルーターPE1で、IBGPを設定します。

[edit]

protocols {

bgp {

group PE1-to-PE2 {

type internal;

local-address 10.255.1.1;

family inet-vpn {

unicast;

}

neighbor 10.255.200.2;

}

}

}

ルーターPE2で、IBGPを設定します。

[edit]

protocols {

bgp {

group PE2-to-PE1 {

type internal;

local-address 10.255.200.2;

family inet-vpn {

unicast;

}

neighbor 10.255.1.1;

}

}

}

PE ルーターでの VPN のルーティング インスタンスの設定

どちらの PE ルーターも VPN-A にサービスを提供するため、以下を定義する VPN 用に各ルーターに 1 つのルーティング インスタンスを設定する必要があります。

-

ルート識別子は、PE ルーター上の各ルーティング インスタンスに対して一意である必要があります。これは、あるVPNのアドレスを別のVPNのアドレスと区別するために使用されます。

-

PE ルーター上に VRF テーブルを作成する

vrfのインスタンスタイプ。 -

CE ルーターに接続されたインターフェイス。

-

VRF インポートおよびエクスポート ポリシー。これは、同じ VPN にサービスを提供する各 PE ルーターで同じである必要があります。インポートポリシーに

then rejectステートメントしか含まれていない限り、コミュニティへの参照を含める必要があります。そうしないと、設定のコミットを試みると、コミットが失敗します。手記:この例では、ルート識別にプライベートAS番号が使用されています。この番号は、説明のためにのみ使用されます。VPNを設定する場合は、割り当てられたAS番号を使用する必要があります。

-

PE ルーターと CE ルーター間のルーティング。PE ルーターが接続された CE ルーターとの間で VPN 関連のルートを配信するために必要です。ルーティングプロトコル(BGP、OSPF、またはRIP)を設定することも、スタティックルーティングを設定することもできます。

ルーターPE1では、VPN-Aに以下のルーティング インスタンスを設定します。この例では、ルーターPE1はRIPを使用して、接続されているCEルーターとの間のルートを配布します。

[edit]

routing-instance {

VPN-A {

instance-type vrf;

interface ge-1/0/0.0;

route-distinguisher 65535:0;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

protocols {

rip {

group PE1-to-CE1 {

neighbor ge-1/0/0.0;

}

}

}

}

}

ルーターPE2では、VPN-Aに以下のルーティング インスタンスを設定します。この例では、ルーターPE2はOSPFを使用して、接続されているCEルーターとの間のルートを配布します。

[edit]

routing-instance {

VPN-A {

instance-type vrf;

interface so-1/2/0.0;

route-distinguisher 65535:1;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

protocols {

ospf {

area 0.0.0.0 {

interface so-1/2/0.0;

}

}

}

}

}

PE ルーターでの VPN ポリシーの設定

各 PE ルーターで VPN インポートおよびエクスポート ポリシーを設定して、VPN 内でパケットを転送するために使用する VRF テーブルに適切なルートをインストールする必要があります。VPN-A の場合、VRF テーブルは VPN-A.inet.0 です。

VPN ポリシーでは、VPN ターゲットコミュニティも設定します。

この例では、ルートターゲットにプライベートAS番号が使用されています。この番号は、説明のためにのみ使用されます。VPNを設定する場合は、割り当てられたAS番号を使用する必要があります。

ルーターPE1では、以下のVPNインポートおよびエクスポートポリシーを設定します。

この例で示すポリシー修飾子は、VPNが機能するために必要なものだけです。必要に応じて、設定した任意のポリシーに追加の修飾子を設定できます。

[edit]

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol rip;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:00;

}

ルーターPE2では、以下のVPNインポートおよびエクスポートポリシーを設定します。

[edit]

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol ospf;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:00;

}

ルーターにVPNポリシーを適用するには、PEルーターでルーティング インスタンスを設定する際に vrf-export および vrf-import ステートメントを含めます。VRF インポートおよびエクスポート ポリシーは、PE ルーター間で実行されている IBGP セッション全体のルート配布を処理します。

ルーター別に要約されたLDP-over-RSVP VPN設定

ルーターPE1

VPN-A のルーティング インスタンス

routing-instance {

VPN-A {

instance-type vrf;

interface ge-1/0/0.0;

route-distinguisher 65535:0;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

}

}

インスタンス ルーティング プロトコル

protocols {

rip {

group PE1-to-CE1 {

neighbor ge-1/0/0.0;

}

}

}

インターフェイス

interfaces {

so-1/0/0 {

unit 0 {

family mpls;

}

}

ge-1/0/0 {

unit 0;

}

}

プライマリ プロトコル インスタンス

protocols {

}

LDP の有効化

ldp {

interface so-1/0/0.0;

}

MPLS の有効化

mpls {

interface so-1/0/0.0;

interface ge-1/0/0.0;

}

IBGPを設定します

bgp {

group PE1-to-PE2 {

type internal;

local-address 10.255.1.1;

family inet-vpn {

unicast;

}

neighbor 10.255.100.1;

}

}

VPNポリシーの設定

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol rip;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:00;

}

ルーターP1

プライマリ プロトコル インスタンス

protocols {

}

RSVP を有効にする

rsvp {

interface so-1/0/1.0;

}

LDP の有効化

ldp {

interface so-1/0/0.0;

interface lo0.0;

}

MPLS の有効化

mpls {

label-switched-path P1-to-P3 {

to 10.255.100.1;

ldp-tunneling;

}

interface so-1/0/0.0;

interface so-1/0/1.0;

}

トラフィック制御をサポートするためのOSPFの設定

ospf {

traffic-engineering;

area 0.0.0.0 {

interface so-1/0/0.0;

interface so-1/0/1.0;

}

}

ルーターP2

プライマリ プロトコル インスタンス

protocols {

}

RSVP を有効にする

rsvp {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

MPLS の有効化

mpls {

interface so-1/1/0.0;

interface at-2/0/0.0;

}

ルーターP3

プライマリ プロトコル インスタンス

protocols {

}

RSVP を有効にする

rsvp {

interface at-2/0/1.0;

}

LDP の有効化

ldp {

interface so-0/0/0.0;

interface lo0.0;

}

MPLS の有効化

mpls {

label-switched-path P3-to-P1 {

to 10.255.2.2;

ldp-tunneling;

}

interface at-2/0/1.0;

interface so-0/0/0.0;

}

トラフィック制御をサポートするためのOSPFの設定

ospf {

traffic-engineering;

area 0.0.0.0 {

interface at-2/0/1.0;

interface at-2/0/1.0;

}

}

ルーターPE2

VPN-A のルーティング インスタンス

routing-instance {

VPN-A {

instance-type vrf;

interface so-1/2/0.0;

route-distinguisher 65535:1;

vrf-import VPN-A-import;

vrf-export VPN-A-export;

}

}

インスタンス ルーティング プロトコル

protocols {

ospf {

area 0.0.0.0 {

interface so-1/2/0.0;

}

}

}

インターフェイス

interfaces {

so-0/0/0 {

unit 0 {

family mpls;

}

}

so-1/2/0 {

unit 0;

}

}

プライマリ プロトコル インスタンス

protocols {

}

LDP の有効化

ldp {

interface so-0/0/0.0;

}

MPLS の有効化

mpls {

interface so-0/0/0.0;

interface so-1/2/0.0;

}

IBGPを設定します

bgp {

group PE2-to-PE1 {

type internal;

local-address 10.255.200.2;

family inet-vpn {

unicast;

}

neighbor 10.255.1.1;

}

}

VPNポリシーの設定

policy-options {

policy-statement VPN-A-import {

term a {

from {

protocol bgp;

community VPN-A;

}

then accept;

}

term b {

then reject;

}

}

policy-statement VPN-A-export {

term a {

from protocol ospf;

then {

community add VPN-A;

accept;

}

}

term b {

then reject;

}

}

community VPN-A members target:65535:01;

}

アプリケーションベースのレイヤー 3 VPN トポロジーの設定

この例では、レイヤー3 VPNにトラフィックを転送するためのアプリケーションベースのメカニズムを示しています。通常、1 つ以上のインターフェイスは、VPN ルーティング インスタンスの設定に含めることで VPN に関連付けられるか、VPN にバインドされます。インターフェイスをVPNにバインドすることで、VPNのVRFテーブルを使用して、そのインターフェイス上の受信トラフィックの転送を決定します。インターフェイスのバインディングは、VRFテーブルにインターフェイスローカルルートも含み、VRFルートのネクストホップ解決を提供します。

この例では、ファイアウォールフィルターを使用して、インターフェイス上のどの受信トラフィックが標準ルーティングテーブルinet.0によって転送され、どの受信トラフィックがVRFテーブルによって転送されるかを定義します。この例を拡張して、インターフェイス上の受信トラフィックを 1 つ以上の VPN にリダイレクトできます。例えば、送信元アドレスに基づいてトラフィックを転送する VPN、HTTP(ハイパーテキスト転送プロトコル)トラフィックを転送するVPN、またはストリーミング メディアのみを転送する VPN をサポートする構成を定義できます。

この構成が機能するには、次の条件が満たされている必要があります。

-

フィルターベースの転送を使用するインターフェイスは、VPN にバインドしないでください。

-

ルーティングの手段として、静的ルーティングを使用する必要があります。

-

VRF テーブルへのローカル ルートを提供するためには、inet.0 と VRF テーブルの間で共有されるインターフェイス ルーティングテーブル グループを定義する必要があります。

この例では、2つの異なるVPNに属し、VPN内とインターネットの両方にトラフィックを送信する2つのクライアントホスト(クライアントDとクライアントE)で構成されています。パスは次のように定義されます。

-

クライアントAは、VPN Aも使用するリターンパスで、VPN A経由でクライアントEにトラフィックを送信します(VPNのVRFテーブルを使用)。

-

クライアントBは、標準の宛先ベースルーティング(inet.0ルーティングテーブルを使用)を使用するリターンパスで、VPN B経由でクライアントDにトラフィックを送信します。

-

クライアント B とクライアント C は、標準ルーティング(inet.0 ルーティングテーブルを使用)を使用してインターネットにトラフィックを送信し、リターン パスも標準ルーティングを使用します。

この例は、アプリケーションベースのレイヤー3 VPN トポロジーの設定に多様なオプションがあることを示しています。この柔軟性は、制約のあるルーティング環境で特定のトラフィックを転送する必要がある多くのネットワーク実装に応用されています。

この設定例では、フィルターベースの転送、ルーティング インスタンス、およびポリシーの設定の一部のみを示しています。レイヤー 3 VPN の構成方法については説明しません。

図 7 は、この例で使用されているネットワーク トポロジーを示しています。

ルーター A での設定

ルーターAでは、クライアントA、B、およびCへのインターフェイスを設定します。この構成では、受信トラフィックを評価して、VPN と標準の宛先ベースのルーティングのどちらで転送するかを決定します。

まず、インバウンドフィルターを適用し、インターフェイスを設定します。

[edit]

interfaces {

fe-1/1/0 {

unit 0 {

family inet {

filter {

input fbf-vrf;

}

address 192.168.1.1/24;

}

}

}

}

フィルターベースの転送を使用するインターフェイスは VPN にバインドされていない必要があるため、VRF テーブルへのネクストホップ ルートを提供する別の方法を設定する必要があります。そのためには、インターフェイス ルーティングルーティングテーブルグループを定義し、このグループをすべてのルーティングテーブルで共有します。

[edit]

routing-options {

interface-routes {

rib-group inet if-rib;

}

rib-groups {

if-rib {

import-rib [ inet.0 vpn-A.inet.0 vpn-B.inet.0 ];

}

}

}

インターフェイス fe-1/1/0.0 で受信トラフィックするには、次のフィルターを適用します。最初の条件は、クライアント A からのトラフィックを照合し、VPN A のルーティング インスタンスに転送します。2 つ目の条件は、クライアント B からクライアント D 宛てのトラフィックを照合し、VPN B のルーティング インスタンスに転送します。3 番目の条件は他のすべてのトラフィックに一致し、inet.0 のルートに従って宛先ベースの転送によって通常どおり転送されます。

[edit firewall family family-name]

filter fbf-vrf {

term vpnA {

from {

source-address {

192.168.1.1/32;

}

}

then {

routing-instance vpn-A;

}

}

term vpnB {

from {

source-address {

192.168.1.2/32;

}

destination-address {

192.168.3.0/24;

}

}

then routing-instance vpn-B;

}

}

term internet {

then accept;

}

次に、VPN A と VPN B のルーティング インスタンスを設定します。これらのステートメントには、 interface ステートメントを除く、レイヤー 3 VPN を定義するために必要なすべてのステートメントが含まれていることに注意してください。

[edit]

routing-instances {

vpn-A {

instance-type vrf;

route-distinguisher 172.21.10.63:100;

vrf-import vpn-A-import;

vrf-export vpn-A-export;

}

vpn-B {

instance-type vrf;

route-distinguisher 172.21.10.63:200;

vrf-import vpn-B-import;

vrf-export vpn-B-export;

}

}

ルーター E での設定

ルーター E で、インターネットに到達するためのデフォルト ルートを設定します。このルートをローカルIBGPメッシュに注入して、ネットワークからの出口点を提供する必要があります。

[edit]

routing-options {

static {

route 0.0.0.0/0 next-hop so-2/2/2.0 discard

}

}

VPNポリシーに一致するインターフェイス fe-1/1/1.0 上のすべての受信トラフィックがVPN A経由で転送されるように、クライアントEへのインターフェイスを設定します。

[edit]

routing-instances {

vpn-A {

interface fe-1/1/1.0

instance-type vrf;

route-distinguisher 172.21.10.62:100;

vrf-import vpn-A-import;

vrf-export vpn-A-export;

routing-options {

static {

route 192.168.2.0/24 next-hop fe-1/1/1.0;

}

}

}

}

ルーター F での設定

この場合も、フィルターベースの転送を使用するインターフェイスは VPN にバインドされていない必要があるため、インターフェイス ルーティングテーブル グループを定義し、このグループをすべてのルーティング テーブルで共有することで、VRF テーブルにネクストホップ ルートを提供する別の方法を設定します。通常の inet.0 ルーティングのためにクライアントに戻るルートを提供するには、inet.0 に含める静的ルートを定義し、その静的ルートを BGP に再分配します。

[edit]

routing-options {

interface-routes {

rib-group inet if-rib;

}

rib-groups {

if-rib {

import-rib [ inet.0 vpn-B.inet.0 ];

}

}

}

VPN B からクライアント D にトラフィックを転送するには、ルーター F で VPN B のルーティング インスタンスを設定します。インターフェイス so-3/3/3.0 上のクライアントDからのすべての受信トラフィックは、inet.0のルートに基づいた宛先アドレスによって通常どおり転送されます。

[edit]

routing-instances {

vpn-B {

instance-type vrf;

route-distinguisher 172.21.10.64:200;

vrf-import vpn-B-import;

vrf-export vpn-B-export;

routing-options {

static {

route 192.168.3.0/24 next-hop so-3/3/3.0;

}

}

}

}