レイヤー3VPNでのプロバイダエッジリンク保護

このトピックでは、CE ルーターと代替 PE ルーター間のリンク保護とバックアップ パスを提供する、事前計算された保護パスの設定例を紹介します。

BGPラベル付きユニキャストパスに対するプロバイダエッジリンク保護の理解

MPLSサービスプロバイダネットワークでは、キャリアオブキャリアの導入にレイヤー3 VPNを使用する場合、ある自律システム(AS)のカスタマーエッジ(CE)ルーターと、別のASのプロバイダエッジ(PE)ルーターをリンクするために使用されるプロトコルは、BGPラベル付きユニキャストです。AS間の再ルートソリューションは、サービスプロバイダがネットワーク停止がネットワークを通過するデータフローに与える影響を最小限に抑えるために不可欠です。別のサービス プロバイダーの顧客であるサービス プロバイダーは、異なる PE ルーターを介して他のサービス プロバイダーに接続された異なる CE ルーターを持つことができます。この設定により、トラフィックのロードバランシングが可能になります。しかし、これにより、1 つの CE ルーターと PE ルーター間のリンクがダウンした場合、トラフィックが中断する可能性があります。そのため、CEルーターとPEルーター間のリンクがダウンした場合に、もう一方のCEルーターと代替PEルーター間の保護パス(バックアップパスとも呼ばれる)を使用できるように、事前に計算された保護パスを設定する必要があります。

ラベル付きユニキャストパスを保護パスとして設定するには、[edit routing-instances instance-name protocols bgp family inet labeled-unicast]階層レベルで protection ステートメントを使用します。

routing-instances {

customer {

instance-type vrf;

...

protocols {

bgp {

family inet {

labeled-unicast {

protection;

}

}

family inet6 {

labeled-unicast {

protection;

}

}

type external;

...

}

}

}

}

protectionステートメントは、特定のネイバーまたはファミリーから受信したプレフィックスで保護が必要であることを示しています。特定のファミリー、グループ、またはネイバーに対して保護が有効になると、特定のピアから受信したプレフィックスまたはネクストホップに対して保護エントリが追加されます。

保護パスを選択できるのは、BGPによって転送テーブルにすでに最適なパスがインストールされている場合のみです。これは、保護パスを最適パスとして使用できないためです。

保護パスがダウンした場合のパケット損失を最小限に抑えるには、[edit routing-instances instance-name protocols bgp family inet labeled-unicast]階層レベルでper-prefix-labelステートメントも使用します。保護パスを含むAS内のすべてのPEルーターにこのステートメントを設定します。

保護パスの選択は、2つの状態フラグの値に基づいて行われます。

ProtectionPathフラグは、保護を必要とするパスを示します。ProtectionCandフラグは、保護パスとして使用できるルートエントリーを示します。

プロバイダエッジリンク保護は、外部ピアに対してのみ設定されます。

プロバイダエッジリンク保護が

equal-external-internalmultipath ステートメントで設定されている場合、マルチパスは保護よりも優先されます。

レイヤー 3 VPN のプロバイダ エッジ リンク保護について

MPLS サービス プロバイダー ネットワークでは、顧客は、異なる PE ルーターを介してサービス プロバイダーに接続されたデュアルホーム CE ルーターを持つことができます。この設定により、サービスプロバイダネットワーク内のトラフィックのロードバランシングが可能になります。しかし、CEルーターとPEルーター間のリンクがダウンした場合、これによりトラフィックが中断する可能性があります。したがって、CEルーターとPEルーター間のリンクがダウンした場合に、CEルーターと代替PEルーター間の保護パス(バックアップパスとも呼ばれる)を使用できるように、事前に計算された保護パスを設定する必要があります。

パスを保護パスとして設定するには、[edit routing-instances instance-name protocols bgp family inet unicast]階層レベルでprotectionステートメントを使用します。

routing-instances {

customer {

instance-type vrf;

...

protocols {

bgp {

type external;

...

family inet {

unicast {

protection;

}

}

family inet6 {

unicast {

protection;

}

}

}

}

}

}

protection ステートメントは、特定のネイバーまたはファミリーから受信したプレフィックスに保護が必要であることを示しています。特定のファミリー、グループ、またはネイバーに対して保護が有効になると、特定のピアから受信したプレフィックスまたはネクストホップに対して保護エントリが追加されます。

保護パスを選択できるのは、BGPによって転送テーブルにすでに最適なパスがインストールされている場合のみです。これは、保護パスを最適パスとして使用できないためです。

オプション vrf-table-label は、PE-CE リンクが保護されているルーターの [routing-instances instance-name] 階層で設定する必要があります。これは、Junos OSリリース12.3から13.2までに適用されます。

保護パスの選択は、2つの状態フラグの値に基づいて行われます。

ProtectionPathフラグは、保護を要求するパスを示します。ProtectionCandフラグは、保護パスとして使用できるルートエントリーを示します。

プロバイダエッジリンク保護は、外部ピアに対してのみ設定されます。

プロバイダエッジリンク保護が

equal-external-internalマルチパス ステートメントで設定されている場合、マルチパスは保護よりも優先されます。

例:レイヤ 3 VPN でのプロバイダ エッジ リンク保護の設定

この例では、MPLS ネットワークでリンク障害が発生した場合に使用できるプロバイダエッジ保護パスを設定する方法を示しています。

必要条件

この例では、以下のハードウェアコンポーネント、ソフトウェアコンポーネント、および設定オプションを使用しています。

-

M Seriesマルチサービスエッジルーター、MXシリーズ5Gユニバーサルルーティングプラットフォーム、またはT Seriesコアルーター

-

Junos OS リリース 12.3 から 13.2 まで

-

オプション

vrf-table-labelは、保護された PE-CE リンクを持つルーターの[routing-instances instance-name]階層レベルで有効にする必要があります。

概要

以下の例は、レイヤー3 VPNでプロバイダエッジリンク保護を設定する方法を示しています。

位相幾何学

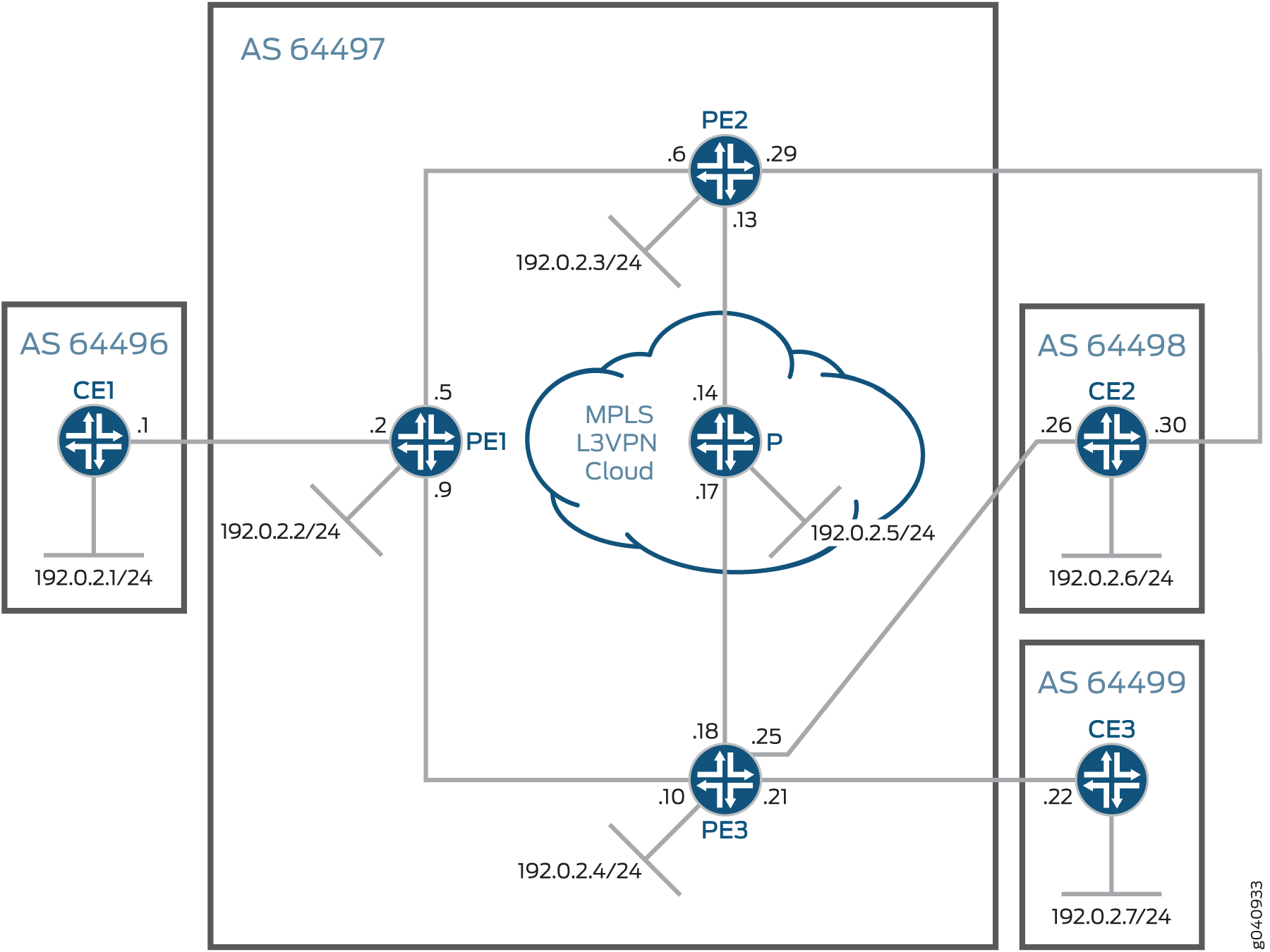

この例では、4 つの自律システムで 3 つのカスタマー エッジ デバイスと 3 つのサービス プロバイダー エッジ デバイスを構成することで、レイヤー 3 VPN を設定します。CEデバイスは、AS 64496、AS 64498、およびAS 64499で設定されています。PEデバイスはAS 64497で設定されています。

図 1 は、この例で使用されているトポロジーを示しています。

におけるプロバイダー エッジ リンク保護

におけるプロバイダー エッジ リンク保護

この例の目的は、ルーターPE3とCE2の間のプロバイダーエッジリンクを保護することです。PE3-CE2リンクがダウンした場合、PE2-CE2のバックアップリンクを介してトラフィックをルーティングすることで、ルーターPE3とCE2間のプライマリリンクに保護を設定します。

構成

CLIクイック構成

この例をすばやく設定するには、次のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、 [edit] 階層レベルのCLIにコマンドをコピー&ペーストしてください。

ルーターCE1

set interfaces ge-2/0/0 unit 0 description toPE1

set interfaces ge-2/0/0 unit 0 family inet address 10.1.1.1/30

set interfaces ge-2/0/0 unit 0 family inet6 address 2001:db8:0:1::/64 eui-64

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.1/24

set interfaces lo0 unit 0 family inet6 address 2001:db8::1/128

set routing-options router-id 192.0.2.1

set routing-options autonomous-system 64496

set protocols bgp group toPE1 type external

set protocols bgp group toPE1 export send-direct

set protocols bgp group toPE1 peer-as 64497

set protocols bgp group toPE1 neighbor 10.1.1.2

set policy-options policy-statement send-direct from protocol direct

set policy-options policy-statement send-direct then accept

ルーターPE1

set interfaces ge-2/0/0 unit 0 description toCE1

set interfaces ge-2/0/0 unit 0 family inet address 10.1.1.2/30

set interfaces ge-2/0/0 unit 0 family inet6 address 2001:db8:0:1::/64 eui-64

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toPE2

set interfaces ge-2/0/1 unit 0 family inet address 10.1.1.5/30

set interfaces ge-2/0/1 unit 0 family inet6 address 2001:db8:0:5::/64 eui-64

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces ge-2/0/2 unit 0 description toPE3

set interfaces ge-2/0/2 unit 0 family inet address 10.1.1.9/30

set interfaces ge-2/0/2 unit 0 family inet6 address 2001:db8:0:9::/64 eui-64

set interfaces ge-2/0/2 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.2/24

set interfaces lo0 unit 0 family inet6 address 2001:db8::2/128

set protocols mpls interface all

set protocols ldp interface all

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/1.0 metric 10

set protocols ospf area 0.0.0.0 interface ge-2/0/2.0 metric 10

set protocols ospf3 area 0.0.0.0 interface lo0.0 passive

set protocols ospf3 area 0.0.0.0 interface ge-2/0/1.0 metric 10

set protocols ospf3 area 0.0.0.0 interface ge-2/0/2.0 metric 10

set protocols bgp group toInternal type internal

set protocols bgp group toInternal family inet-vpn unicast

set protocols bgp group toInternal family inet6-vpn unicast

set protocols bgp group toInternal multipath

set protocols bgp group toInternal local-address 192.0.2.2

set protocols bgp group toInternal neighbor 192.0.2.3

set protocols bgp group toInternal neighbor 192.0.2.4

set routing-options router-id 192.0.2.2

set routing-options autonomous-system 64497

set routing-options forwarding-table export lb

set routing-instances radium instance-type vrf

set routing-instances radium interface ge-2/0/0.0

set routing-instances radium route-distinguisher 64497:1

set routing-instances radium vrf-target target:64497:1

set routing-instances radium protocols bgp group toCE1 type external

set routing-instances radium protocols bgp group toCE1 peer-as 64496

set routing-instances radium protocols bgp group toCE1 neighbor 10.1.1.1

set policy-options policy-statement lb then load-balance per-packet

ルーターPE2

set interfaces ge-2/0/0 unit 0 description toPE1

set interfaces ge-2/0/0 unit 0 family inet address 10.1.1.6/30

set interfaces ge-2/0/0 unit 0 family inet6 address 2001:db8:0:5::/64 eui-64

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toP

set interfaces ge-2/0/1 unit 0 family inet address 10.1.1.13/30

set interfaces ge-2/0/1 unit 0 family inet6 address 2001:db8:0:13::/64 eui-64

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces ge-2/0/2 unit 0 description toCE2

set interfaces ge-2/0/2 unit 0 family inet address 10.1.1.29/30

set interfaces ge-2/0/2 unit 0 family inet6 address 2001:db8:0:29::/64 eui-64

set interfaces ge-2/0/2 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.3/24

set interfaces lo0 unit 0 family inet6 address 2001:db8::3/128

set protocols mpls interface all

set protocols ldp interface all

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols ospf area 0.0.0.0 interface ge-2/0/1.0 metric 5

set protocols ospf3 area 0.0.0.0 interface lo0.0 passive

set protocols ospf3 area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols ospf3 area 0.0.0.0 interface ge-2/0/1.0 metric 5

set protocols bgp group toInternal type internal

set protocols bgp group toInternal family inet-vpn unicast

set protocols bgp group toInternal family inet6-vpn unicast

set protocols bgp group toInternal multipath

set protocols bgp group toInternal local-address 192.0.2.3

set protocols bgp group toInternal neighbor 192.0.2.2

set protocols bgp group toInternal neighbor 192.0.2.4

set routing-options router-id 192.0.2.3

set routing-options autonomous-system 64497

set routing-options forwarding-table export lb

set routing-instances radium instance-type vrf

set routing-instances radium interface ge-2/0/2.0

set routing-instances radium route-distinguisher 64497:1

set routing-instances radium vrf-target target:64497:1

set routing-instances radium protocols bgp group toCE2 type external

set routing-instances radium protocols bgp group toCE2 peer-as 64498

set routing-instances radium protocols bgp group toCE2 neighbor 10.1.1.30

set policy-options policy-statement lb then load-balance per-packet

ルーターPE3

set interfaces ge-2/0/0 unit 0 description toPE1

set interfaces ge-2/0/0 unit 0 family inet address 10.1.1.10/30

set interfaces ge-2/0/0 unit 0 family inet6 address 2001:db8:0:9::/64 eui-64

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toP

set interfaces ge-2/0/1 unit 0 family inet address 10.1.1.18/30

set interfaces ge-2/0/1 unit 0 family inet6 address 2001:db8:0:17::/64 eui-64

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces ge-2/0/2 unit 0 description toCE2

set interfaces ge-2/0/2 unit 0 family inet address 10.1.1.25/30

set interfaces ge-2/0/2 unit 0 family inet6 address 2001:db8:0:25::/64 eui-64

set interfaces ge-2/0/2 unit 0 family mpls

set interfaces ge-2/0/3 unit 0 description toCE3

set interfaces ge-2/0/3 unit 0 family inet address 10.1.1.21/30

set interfaces ge-2/0/3 unit 0 family inet6 address 2001:db8:0:21::/64 eui-64

set interfaces ge-2/0/3 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.4/24

set interfaces lo0 unit 0 family inet6 address 2001:db8::4/128

set protocols mpls interface all

set protocols ldp interface all

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/1.0 metric 5

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols ospf3 area 0.0.0.0 interface lo0.0 passive

set protocols ospf3 area 0.0.0.0 interface ge-2/0/1.0 metric 5

set protocols ospf3 area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols bgp group toInternal type internal

set protocols bgp group toInternal family inet-vpn unicast

set protocols bgp group toInternal family inet6-vpn unicast

set protocols bgp group toInternal multipath

set protocols bgp group toInternal local-address 192.0.2.4

set protocols bgp group toInternal neighbor 192.0.2.2

set protocols bgp group toInternal neighbor 192.0.2.3

set routing-options router-id 192.0.2.4

set routing-options autonomous-system 64497

set routing-options forwarding-table export lb

set routing-instances radium instance-type vrf

set routing-instances radium vrf-table-label

set routing-instances radium interface ge-2/0/2.0

set routing-instances radium interface ge-2/0/3.0

set routing-instances radium route-distinguisher 64497:1

set routing-instances radium vrf-target target:64497:1

set routing-instances radium protocols bgp group toCE2 type external

set routing-instances radium protocols bgp group toCE2 peer-as 64498

set routing-instances radium protocols bgp group toCE2 neighbor 10.1.1.26

set routing-instances radium protocols bgp group toCE2 family inet unicast protection

set routing-instances radium protocols bgp group toCE2 family inet6 unicast protection

set routing-instances radium protocols bgp group toCE3 type external

set routing-instances radium protocols bgp group toCE3 peer-as 64499

set routing-instances radium protocols bgp group toCE3 neighbor 10.1.1.22

set policy-options policy-statement lb then load-balance per-packet

ルーターP

set interfaces ge-2/0/0 unit 0 description toPE2

set interfaces ge-2/0/0 unit 0 family inet address 10.1.1.14/30

set interfaces ge-2/0/0 unit 0 family inet6 address 2001:db8:0:13::/64 eui-64

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toPE3

set interfaces ge-2/0/1 unit 0 family inet address 10.1.1.17/30

set interfaces ge-2/0/1 unit 0 family inet6 address 2001:db8:0:17::/64 eui-64

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.5/24

set interfaces lo0 unit 0 family inet6 address 2001:db8::5/128

set routing-options router-id 192.0.2.5

set routing-options autonomous-system 64497

set protocols mpls interface all

set protocols ldp interface all

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 5

set protocols ospf area 0.0.0.0 interface ge-2/0/1.0 metric 5

set protocols ospf3 area 0.0.0.0 interface lo0.0 passive

set protocols ospf3 area 0.0.0.0 interface ge-2/0/0.0 metric 5

set protocols ospf3 area 0.0.0.0 interface ge-2/0/1.0 metric 5

ルーターCE2

set interfaces ge-2/0/0 unit 0 description toPE2

set interfaces ge-2/0/0 unit 0 family inet address 10.1.1.30/30

set interfaces ge-2/0/0 unit 0 family inet6 address 2001:db8:0:29::/64 eui-64

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toPE3

set interfaces ge-2/0/1 unit 0 family inet address 10.1.1.26/30

set interfaces ge-2/0/1 unit 0 family inet6 address 2001:db8:0:25::/64 eui-64

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.6/24

set interfaces lo0 unit 0 family inet6 address 2001:db8::6/128

set routing-options router-id 192.0.2.6

set routing-options autonomous-system 64498

set protocols bgp group toAS2 type external

set protocols bgp group toAS2 export send-direct

set protocols bgp group toAS2 peer-as 64497

set protocols bgp group toAS2 neighbor 10.1.1.25

set protocols bgp group toAS2 neighbor 10.1.1.29

set policy-options policy-statement send-direct from protocol direct

set policy-options policy-statement send-direct then accept

ルーターCE3

set interfaces ge-2/0/0 unit 0 description toPE3

set interfaces ge-2/0/0 unit 0 family inet address 10.1.1.22/30

set interfaces ge-2/0/0 unit 0 family inet6 address 2001:db8:0:21::/64 eui-64

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.7/24

set interfaces lo0 unit 0 family inet6 address 2001:db8::7/128

set routing-options router-id 192.0.2.7

set routing-options autonomous-system 64499

set protocols bgp group toPE3 type external

set protocols bgp group toPE3 export send-direct

set protocols bgp group toPE3 peer-as 64497

set protocols bgp group toPE3 neighbor 10.1.1.21

set policy-options policy-statement send-direct from protocol direct

set policy-options policy-statement send-direct then accept

レイヤー 3 VPN でのプロバイダ エッジ リンク保護の設定

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

プロバイダエッジリンク保護を設定するには:

-

ルーター インターフェイスを設定します。

[edit interfaces] user@PE3# set ge-2/0/0 unit 0 description toPE1 user@PE3# set ge-2/0/0 unit 0 family inet address 10.1.1.10/30 user@PE3# set ge-2/0/0 unit 0 family inet6 address 2001:db8:0:9::/64 eui-64 user@PE3# set ge-2/0/0 unit 0 family mplsuser@PE3# set ge-2/0/1 unit 0 description toP user@PE3# set ge-2/0/1 unit 0 family inet address 10.1.1.18/30 user@PE3# set ge-2/0/1 unit 0 family inet6 address 2001:db8:0:17::/64 eui-64 user@PE3# set ge-2/0/1 unit 0 family mplsuser@PE3# set ge-2/0/2 unit 0 description toCE2 user@PE3# set ge-2/0/2 unit 0 family inet address 10.1.1.25/30 user@PE3# set ge-2/0/2 unit 0 family inet6 address 12001:db8:0:25::/64 eui-64 user@PE3# set ge-2/0/2 unit 0 family mplsuser@PE3# set ge-2/0/3 unit 0 description toCE3 user@PE3# set ge-2/0/3 unit 0 family inet address 10.1.1.21/30 user@PE3# set ge-2/0/3 unit 0 family inet6 address 2001:db8:0:21::/64 eui-64 user@PE3# set ge-2/0/3 unit 0 family mplsuser@PE3# set lo0 unit 0 family inet address 192.0.2.4/24 user@PE3# set lo0 unit 0 family inet6 address 2001:db8::4/128同様に、他のすべてのルーターのインターフェイスを設定します。

-

ルーターIDと自律システム(AS)番号を設定します。

[edit routing-options] user@PE3# set router-id 192.0.2.4 user@PE3# set autonomous-system 64497同様に、他のすべてのルーターのルーターIDとAS番号を設定します。この例では、ルーターIDが、ルーターに設定されたループバックアドレスと同じになるように選択されています。

-

ルーターPE3のすべてのインターフェイスでMPLSとLDPを設定します。

[edit protocols] user@PE3# set mpls interface all user@PE3# set ldp interface all同様に、他の PE ルーターを設定します。

-

ルーターPE3のコアに面するインターフェイスでIGPを設定します。

[edit protocols ospf area 0.0.0.0] user@PE3# set interface lo0.0 passive user@PE3# set interface ge-2/0/1.0 metric 5 user@PE3# set interface ge-2/0/0.0 metric 10[edit protocols ospf3 area 0.0.0.0] user@PE3# set interface lo0.0 passive user@PE3# set interface ge-2/0/1.0 metric 5 user@PE3# set interface ge-2/0/0.0 metric 10同様に、他の PE ルーターを設定します。

-

ルーティングテーブルからルーターPE3の転送テーブルにルートをエクスポートするポリシーを設定します。

[edit policy-options] user@PE3# set policy-statement lb then load-balance per-packet[edit routing-options] user@PE3# set forwarding-table export lb同様に、他の PE ルーターを設定します。

-

ルーターCE2でBGPを設定し、サービスプロバイダネットワークとの間でルートをエクスポートするためのポリシーを含めます。

[edit policy-options] user@CE2# set policy-statement send-direct from protocol direct user@CE2# set policy-statement send-direct then accept[edit protocols bgp group toAS2] user@CE2# set type external user@CE2# set export send-direct user@CE2# set peer-as 64497 user@CE2# set neighbor 10.1.1.25 user@CE2# set neighbor 10.1.1.29同様に、他のCEルータを設定します。

-

プロバイダーコア内でルーティングするために、ルーターPE3でBGPを設定します。

[edit protocols bgp group toInternal] user@PE3# set type internal user@PE3# set family inet-vpn unicast user@PE3# set family inet6-vpn unicast user@PE3# set multipath user@PE3# set local-address 192.0.2.4 user@PE3# set neighbor 192.0.2.2 user@PE3# set neighbor 192.0.2.3同様に、他の PE ルーターを設定します。

-

ルーターPE3でレイヤー3 VPNルーティング インスタンスを設定します。

[set routing-instances radium] user@PE3# set instance-type vrf user@PE3# set vrf-table-label user@PE3# set interface ge-2/0/2.0 user@PE3# set interface ge-2/0/3.0 user@PE3# set route-distinguisher 64497:1 user@PE3# set vrf-target target:64497:1[edit routing-instances radium protocols bgp group toCE2] user@PE3# set type external user@PE3# set peer-as 64498 user@PE3# set neighbor 10.1.1.26[edit routing-instances radium protocols bgp group toCE3] user@PE3# set type external user@PE3# set peer-as 64499 user@PE3# set neighbor 10.1.1.22同様に、他の PE ルーターを設定します。

-

ルーターPE3とCE2間のリンクにプロバイダーエッジリンク保護を設定します。

[edit routing-instances radium protocols bgp group toCE2] user@PE3# set family inet unicast protection user@PE3# set family inet6 unicast protection

業績

設定モードから、 show interfaces、 show routing-options、 show policy-options、 show protocols 、および show routing-instances コマンドを入力して設定を確認します。

出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@PE3# show interfaces

ge-2/0/0 {

unit 0 {

description toPE1;

family inet {

address 10.1.1.10/30;

}

family inet6 {

address 2001:db8:0:9::/64 {

eui-64;

}

}

family mpls;

}

}

ge-2/0/1 {

unit 0 {

description toP;

family inet {

address 10.1.1.18/30;

}

family inet6 {

address 2001:db8:0:17::/64 {

eui-64;

}

}

family mpls;

}

}

ge-2/0/2 {

unit 0 {

description toCE2;

family inet {

address 10.1.1.25/30;

}

family inet6 {

address 2001:db8:0:25::/64 {

eui-64;

}

}

family mpls;

}

}

ge-2/0/3 {

unit 0 {

description toCE3;

family inet {

address 10.1.1.21/30;

}

family inet6 {

address 2001:db8:0:21::/64 {

eui-64;

}

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.4/24;

}

family inet6 {

address 2001:db8::4/128;

}

}

}

user@PE3# show routing-options

router-id 192.0.2.4;

autonomous-system 64497;

forwarding-table {

export lb;

}

user@PE3# show policy-options

policy-statement lb {

then {

load-balance per-packet;

}

}

user@PE3# show protocols

mpls {

interface all;

}

bgp {

group toInternal {

type internal;

local-address 192.0.2.4;

family inet-vpn {

unicast;

}

family inet6-vpn {

unicast;

}

multipath;

neighbor 192.0.2.2;

neighbor 192.0.2.3;

}

}

ospf {

area 0.0.0.0 {

interface lo0.0 {

passive;

}

interface ge-2/0/1.0 {

metric 5;

}

interface ge-2/0/0.0 {

metric 10;

}

}

}

ospf3 {

area 0.0.0.0 {

interface lo0.0 {

passive;

}

interface ge-2/0/1.0 {

metric 5;

}

interface ge-2/0/0.0 {

metric 10;

}

}

}

ldp {

interface all;

}

user@PE3# show routing-instances

radium {

instance-type vrf;

interface ge-2/0/2.0;

interface ge-2/0/3.0;

route-distinguisher 64497:1;

vrf-target target:64497:1;

protocols {

bgp {

group toCE2 {

type external;

family inet {

unicast {

protection;

}

}

family inet6 {

unicast {

protection;

}

}

peer-as 64498;

neighbor 10.1.1.26;

}

group toCE3 {

type external;

peer-as 64499;

neighbor 10.1.1.22;

}

}

}

}

他のすべてのルーターでこれらのコマンドを実行して、設定を確認します。ルーターの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

BGPの検証

目的

BGP がレイヤー 3 VPN で機能していることを確認します。

アクション

ルーターPE3の運用モードから、 show route protocol bgp コマンドを実行します。

user@PE3> show route protocol bgp

inet.0: 11 destinations, 11 routes (11 active, 0 holddown, 0 hidden)

inet.3: 3 destinations, 3 routes (3 active, 0 holddown, 0 hidden)

radium.inet.0: 9 destinations, 14 routes (9 active, 0 holddown, 0 hidden)

@ = Routing Use Only, # = Forwarding Use Only

+ = Active Route, - = Last Active, * = Both

192.0.2.1/24 *[BGP/170] 00:09:15, localpref 100, from 192.0.2.2

AS path: 64496 I, validation-state: unverified

> to 10.1.1.9 via ge-2/0/0.0, Push 299792

192.0.2.6/24 @[BGP/170] 00:09:40, localpref 100

AS path: 64498 I, validation-state: unverified

> to 10.1.1.26 via ge-2/0/2.0

[BGP/170] 00:09:07, localpref 100, from 192.0.2.3

AS path: 64498 I, validation-state: unverified

> to 10.1.1.17 via ge-2/0/1.0, Push 299792, Push 299776(top)

192.0.2.7/24 *[BGP/170] 00:09:26, localpref 100

AS path: 64499 I, validation-state: unverified

> to 10.1.1.22 via ge-2/0/3.0

10.1.1.0/30 *[BGP/170] 00:09:15, localpref 100, from 192.0.2.2

AS path: I, validation-state: unverified

> to 10.1.1.9 via ge-2/0/0.0, Push 299792

10.1.1.20/30 [BGP/170] 00:09:26, localpref 100

AS path: 64499 I, validation-state: unverified

> to 10.1.1.22 via ge-2/0/3.0

10.1.1.24/30 [BGP/170] 00:09:40, localpref 100

AS path: 64498 I, validation-state: unverified

> to 10.1.1.26 via ge-2/0/2.0

10.1.1.28/30 *[BGP/170] 00:09:07, localpref 100, from 192.0.2.3

AS path: I, validation-state: unverified

> to 10.1.1.17 via ge-2/0/1.0, Push 299792, Push 299776(top)

[BGP/170] 00:09:40, localpref 100

AS path: 64498 I, validation-state: unverified

> to 10.1.1.26 via ge-2/0/2.0

mpls.0: 11 destinations, 11 routes (11 active, 0 holddown, 0 hidden)

bgp.l3vpn.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

64497:1:192.0.2.1/24

*[BGP/170] 00:09:15, localpref 100, from 192.0.2.2

AS path: 64496 I, validation-state: unverified

> to 10.1.1.9 via ge-2/0/0.0, Push 299792

64497:1:192.0.2.6/24

*[BGP/170] 00:09:07, localpref 100, from 192.0.2.3

AS path: 64498 I, validation-state: unverified

> to 10.1.1.17 via ge-2/0/1.0, Push 299792, Push 299776(top)

64497:1:10.1.1.0/30

*[BGP/170] 00:09:15, localpref 100, from 192.0.2.2

AS path: I, validation-state: unverified

> to 10.1.1.9 via ge-2/0/0.0, Push 299792

64497:1:10.1.1.28/30

*[BGP/170] 00:09:07, localpref 100, from 192.0.2.3

AS path: I, validation-state: unverified

> to 10.1.1.17 via ge-2/0/1.0, Push 299792, Push 299776(top)

inet6.0: 12 destinations, 13 routes (12 active, 0 holddown, 0 hidden)

radium.inet6.0: 7 destinations, 8 routes (7 active, 0 holddown, 0 hidden)

出力は、ルーターPE3のルーティングテーブル内のすべてのBGPルートを示しています。これは、BGPが必要に応じて機能していることを示しています。

同様に、このコマンドを他のルーターで実行して、BGPが動作しているかどうかを確認します。

意味

BGPは、レイヤ3 VPNで機能します。

プロバイダエッジリンク保護の検証

目的

ルーターPE2とCE2の間のプロバイダーエッジリンクが保護されていることを確認します。

アクション

プロバイダエッジリンク保護が正しく設定されていることを確認するには:

-

ルーターCE2のルートが、ルーターPE3に直接、およびルーターPE2を経由してアドバタイズされていることを確認します。

ルートが正しくアドバタイズされると、そのルートに複数のパスが表示されます。

ルーターPE3の運用モードから、

show route destination-prefixコマンドを実行します。user@PE3> show route 192.0.2.6 radium.inet.0: 9 destinations, 14 routes (9 active, 0 holddown, 0 hidden) @ = Routing Use Only, # = Forwarding Use Only + = Active Route, - = Last Active, * = Both 192.0.2.6/24 @[BGP/170] 02:55:36, localpref 100 AS path: 64498 I, validation-state: unverified > to 10.1.1.26 via ge-2/0/2.0 [BGP/170] 00:10:13, localpref 100, from 192.0.2.3 AS path: 64498 I, validation-state: unverified > to 10.1.1.17 via ge-2/0/1.0, Push 299840, Push 299776(top) #[Multipath/255] 00:10:13 > to 10.1.1.26 via ge-2/0/2.0 to 10.1.1.17 via ge-2/0/1.0, Push 299840, Push 299776(top)出力では、ルーターPE3からルーターCE2の宛先ルート 192.0.2.6への複数のパスの存在を検証します。最初のパスは、PE3-CE2リンク(10.1.1.26)を直接経由します。2 番目のパスは、プロバイダー コアと PE2(10.1.1.17)を経由します。

-

保護されているアクティブパスの重みが

0x1であり、保護候補パスの重みが0x4000であることを確認して、保護パスが正しく設定されていることを確認します。ルーターPE3の運用モードから、

show route destination-prefix extensiveコマンドを実行します。user@PE3> show route 192.0.2.6 extensive radium.inet.0: 9 destinations, 14 routes (9 active, 0 holddown, 0 hidden) 192.0.2.6/24 (3 entries, 2 announced) State: <CalcForwarding> TSI: KRT in-kernel 192.0.2.6/24 -> {list:10.1.1.26, indirect(1048584)} Page 0 idx 1 Type 1 val 9229c38 Nexthop: Self AS path: [64497] 64498 I Communities: Page 0 idx 2 Type 1 val 9229cc4 Flags: Nexthop Change Nexthop: Self Localpref: 100 AS path: [64497] 64498 I Communities: target:64497:1 Path 192.0.2.6 from 10.1.1.26 Vector len 4. Val: 1 2 @BGP Preference: 170/-101 Next hop type: Router, Next hop index: 994 Address: 0x9240a74 Next-hop reference count: 5 Source: 10.1.1.26 Next hop: 10.1.1.26 via ge-2/0/2.0, selected Session Id: 0x200001 State: <Active Ext ProtectionPath ProtectionCand> Peer AS: 64498 Age: 2:55:54 Validation State: unverified Task: BGP_64498.10.1.1.26+52214 Announcement bits (1): 2-BGP_RT_Background AS path: 64498 I Accepted Localpref: 100 Router ID: 192.0.2.6 BGP Preference: 170/-101 Route Distinguisher: 64497:1 Next hop type: Indirect Address: 0x92413a8 Next-hop reference count: 6 Source: 192.0.2.3 Next hop type: Router, Next hop index: 1322 Next hop: 10.1.1.17 via ge-2/0/1.0, selected Label operation: Push 299840, Push 299776(top) Label TTL action: prop-ttl, prop-ttl(top) Session Id: 0x200005 Protocol next hop: 192.0.2.3 Push 299840 Indirect next hop: 94100ec 1048584 INH Session ID: 0x20000b State: <Secondary NotBest Int Ext ProtectionCand> Inactive reason: Not Best in its group - Interior > Exterior > Exterior via Interior Local AS: 64497 Peer AS: 64497 Age: 10:31 Metric2: 1 Validation State: unverified Task: BGP_64497.192.0.2.3+179 Local AS: 64497 Peer AS: 64497 Age: 10:31 Metric2: 1 Validation State: unverified Task: BGP_64497.192.0.2.3+179 AS path: 64498 I Communities: target:64497:1 Import Accepted VPN Label: 299840 Localpref: 100 Router ID: 192.0.2.3 Primary Routing Table bgp.l3vpn.0 Indirect next hops: 1 Protocol next hop: 192.0.2.3 Metric: 1 Push 299840 Indirect next hop: 94100ec 1048584 INH Session ID: 0x20000b Indirect path forwarding next hops: 1 Next hop type: Router Next hop: 10.1.1.17 via ge-2/0/1.0 Session Id: 0x200005 192.0.2.3/24 Originating RIB: inet.3 Metric: 1 Node path count: 1 Forwarding nexthops: 1 Nexthop: 10.1.1.17 via ge-2/0/1.0 #Multipath Preference: 255 Next hop type: List, Next hop index: 1048585 Address: 0x944c154 Next-hop reference count: 2 Next hop: ELNH Address 0x9240a74 weight 0x1, selected equal-external-internal-type external Next hop type: Router, Next hop index: 994 Address: 0x9240a74 Next-hop reference count: 5 Next hop: 10.1.1.26 via ge-2/0/2.0 Next hop: ELNH Address 0x92413a8 weight 0x4000 equal-external-internal-type internal Next hop type: Indirect Address: 0x92413a8 Next-hop reference count: 6 Protocol next hop: 192.0.2.3 Push 299840 Indirect next hop: 94100ec 1048584 INH Session ID: 0x20000b Next hop type: Router, Next hop index: 1322 Address: 0x9241310 Next-hop reference count: 4 Next hop: 10.1.1.17 via ge-2/0/1.0 Label operation: Push 299840, Push 299776(top) Label TTL action: prop-ttl, prop-ttl(top) State: <ForwardingOnly Int Ext> Inactive reason: Forwarding use only Age: 10:31 Validation State: unverified Task: RT Announcement bits (1): 0-KRT AS path: 64498 I出力は、PE3-CE2 パスに割り当てられた重み(0x1)が、PE2-CE2 パスに割り当てられた(0x4000)重みよりも好ましいことを示しています。重みの値が小さいほど、重みの大きい値よりも優先されます。これにより、PE3-CE2 パスが PE2-CE2 パスによって保護されていることが確認できます。

意味

ルーターPE3とCE2の間のプロバイダーエッジリンクは保護されています。

例:BGP ラベル付きユニキャスト パスに対するプロバイダ エッジ リンク保護の設定

この例では、キャリアオブキャリアトポロジーでリンク障害が発生した場合に使用できるラベル付きユニキャスト保護パスを設定する方法を示しています。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

-

M Seriesマルチサービスエッジルーター、MXシリーズ5Gユニバーサルルーティングプラットフォーム、またはT Seriesコアルーター

-

Junos OS リリース 13.3 以降

概要

この例では、レイヤー3 VPNでラベル付きユニキャストリンク保護を設定する方法を示しています。

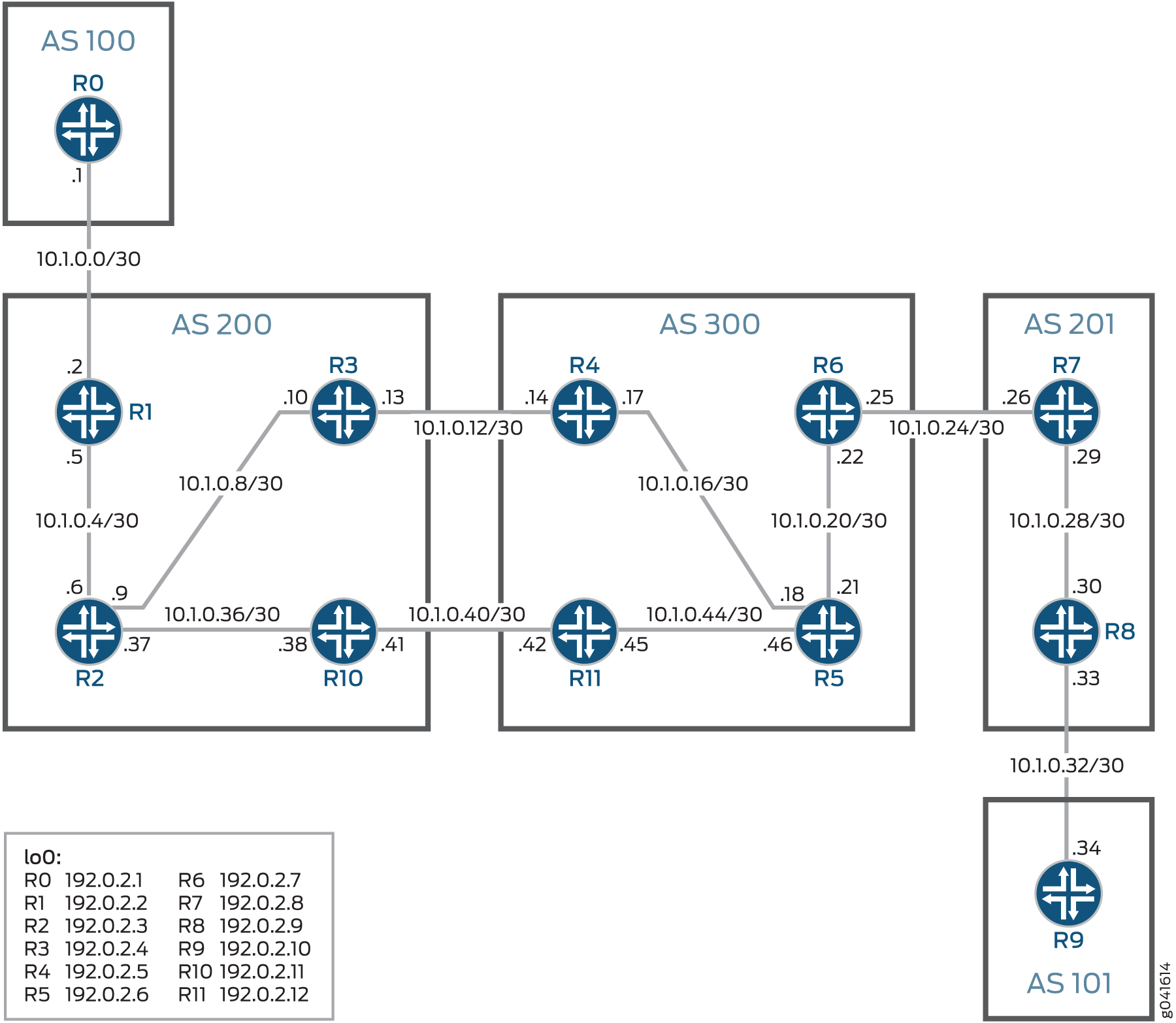

位相幾何学

この例では、5 つの自律システムに 2 つのカスタマー エッジ デバイスと 8 つのサービス プロバイダー エッジ デバイスを設定することで、キャリアツーキャリアのトポロジーが設定されます。CEデバイスはAS100およびAS101で設定されています。PE デバイスは、AS200、AS300、および AS201 で設定されています。

図 2 は、この例で使用されるトポロジーを示しています。

におけるラベル付きユニキャスト リンク保護

におけるラベル付きユニキャスト リンク保護

この例の目的は、ルーター R4 と R3 間のプロバイダ エッジ リンクを保護することです。R4とR3の間のプライマリリンクには、プライマリリンクがダウンした場合にトラフィックがバックアップリンク(R11からR10)を介してルーティングできるように保護が設定されています。

R11 と R10 の間のセカンダリ リンクに保護を設定して、そのリンクがプライマリ リンクになり、R4-R3 リンクがセカンダリになった場合に、R11-R10 リンクも保護されるようにすることもできます。

構成

CLIクイック構成

この例をすばやく設定するには、次のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、 [edit] 階層レベルのCLIにコマンドをコピー&ペーストしてください。

保護が設定に追加されるのは、初期設定がコミットされ、BGP が転送テーブルに最適なパスをインストールした後だけです。

ルーターR0

set interfaces ge-2/0/0 unit 0 description toR1

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.1/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.1/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2056.00

set routing-options router-id 192.0.2.1

set routing-options autonomous-system 100

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

ルーター R1

set interfaces ge-2/0/0 unit 0 description toR0

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.2/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR2

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.5/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.2/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2052.00

set routing-options router-id 192.0.2.2

set routing-options autonomous-system 200

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp interface ge-2/0/1.0

set protocols ldp interface lo0.0

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/1.0 metric 10

set protocols bgp group toR8 local-address 192.0.2.2

set protocols bgp group toR8 type external

set protocols bgp group toR8 multihop ttl 10

set protocols bgp group toR8 family inet-vpn unicast

set protocols bgp group toR8 neighbor 192.0.2.9 peer-as 201

set policy-options policy-statement child_vpn_routes from protocol bgp

set policy-options policy-statement child_vpn_routes then accept

set routing-instances customer-provider-vpn instance-type vrf

set routing-instances customer-provider-vpn interface ge-2/0/0.0

set routing-instances customer-provider-vpn route-distinguisher 192.0.2.4:1

set routing-instances customer-provider-vpn vrf-target target:200:1

set routing-instances customer-provider-vpn protocols ospf export child_vpn_routes

set routing-instances customer-provider-vpn protocols ospf area 0.0.0.0 interface ge-2/0/0.0

ルーターR2

set interfaces ge-2/0/0 unit 0 description toR1

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.6/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR3

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.9/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces ge-2/0/2 unit 0 description toR10

set interfaces ge-2/0/2 unit 0 family inet address 10.1.0.37/30

set interfaces ge-2/0/2 unit 0 family iso

set interfaces ge-2/0/2 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.3/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2046.00

set routing-options router-id 192.0.2.3

set routing-options autonomous-system 200

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp interface ge-2/0/0.0

set protocols ldp interface ge-2/0/1.0

set protocols ldp interface ge-2/0/2.0

set protocols ldp interface lo0.0

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols ospf area 0.0.0.0 interface ge-2/0/1.0 metric 10

set protocols ospf area 0.0.0.0 interface ge-2/0/2.0 metric 10

ルータ R3

set interfaces ge-2/0/0 unit 0 description toR2

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.10/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR4

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.13/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.4/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2045.00

set routing-options router-id 192.0.2.4

set routing-options autonomous-system 200

set protocols mpls traffic-engineering bgp-igp

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp egress-policy from-bgp

set protocols ldp interface ge-2/0/0.0

set protocols ldp interface lo0.0

set protocols ospf traffic-engineering

set protocols ospf export from-bgp

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols bgp group toR4 type external

set protocols bgp group toR4 import send-local

set protocols bgp group toR4 family inet labeled-unicast

set protocols bgp group toR4 export send-local

set protocols bgp group toR4 neighbor 10.1.0.14 peer-as 300

set policy-options policy-statement from-bgp from protocol bgp

set policy-options policy-statement from-bgp then metric add 100

set policy-options policy-statement from-bgp then accept

set policy-options policy-statement send-local term 2 from metric 100

set policy-options policy-statement send-local term 2 then reject

set policy-options policy-statement send-local then accept

ルータ R4

set interfaces ge-2/0/0 unit 0 description toR3

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.14/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR5

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.17/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.5/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2049.00

set policy-options policy-statement 1b then load-balance per-packet

set routing-options router-id 192.0.2.5

set routing-options autonomous-system 300

set routing-options forwarding-table export 1b

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp interface ge-2/0/1.0

set protocols ldp interface lo0.0

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface ge-2/0/1.0 level 2 metric 10

set protocols isis interface lo0.0 passive

set protocols bgp group parent-vpn-peers type internal

set protocols bgp group parent-vpn-peers local-address 192.0.2.5

set protocols bgp group parent-vpn-peers family inet-vpn unicast

set protocols bgp group parent-vpn-peers neighbor 192.0.2.7

set protocols bgp group parent-vpn-peers neighbor 192.0.2.12

set routing-instances coc-provider-vpn instance-type vrf

set routing-instances coc-provider-vpn interface ge-2/0/0.0

set routing-instances coc-provider-vpn interface ge-2/0/2.0

set routing-instances coc-provider-vpn route-distinguisher 192.0.2.5:1

set routing-instances coc-provider-vpn vrf-target target:300:1

set routing-instances coc-provider-vpn protocols bgp group toR3 type external

set routing-instances coc-provider-vpn protocols bgp group toR3 family inet labeled-unicast per-prefix-label

set routing-instances coc-provider-vpn protocols bgp group toR3 neighbor 10.1.0.13 peer-as 200

1 ルータ R5 1

set interfaces ge-2/0/0 unit 0 description toR4

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.18/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR6

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.21/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces ge-2/0/2 unit 0 description toR11

set interfaces ge-2/0/2 unit 0 family inet address 10.1.0.46/30

set interfaces ge-2/0/2 unit 0 family iso

set interfaces ge-2/0/2 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.6/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2050.00

set routing-options router-id 192.0.2.6

set routing-options autonomous-system 300

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp interface ge-2/0/0.0

set protocols ldp interface ge-2/0/1.0

set protocols ldp interface ge-2/0/2.0

set protocols ldp interface lo0.0

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface ge-2/0/0.0 level 2 metric 10

set protocols isis interface ge-2/0/1.0 level 2 metric 10

set protocols isis interface ge-2/0/2.0 level 2 metric 10

set protocols isis interface lo0.0 passive

1 ルータ R6 1

set interfaces ge-2/0/0 unit 0 description toR5

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.22/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR7

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.25/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.7/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2048.00

set routing-options router-id 192.0.2.7

set routing-options autonomous-system 300

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp interface ge-2/0/0.0

set protocols ldp interface lo0.0

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface ge-2/0/0.0 level 2 metric 10

set protocols isis interface lo0.0 passive

set protocols bgp group parent-vpn-peers type internal

set protocols bgp group parent-vpn-peers local-address 192.0.2.7

set protocols bgp group parent-vpn-peers family inet-vpn unicast

set protocols bgp group parent-vpn-peers neighbor 192.0.2.5

set protocols bgp group parent-vpn-peers neighbor 192.0.2.12

set routing-instances coc-provider-vpn instance-type vrf

set routing-instances coc-provider-vpn interface ge-2/0/1.0

set routing-instances coc-provider-vpn route-distinguisher 192.0.2.7:1

set routing-instances coc-provider-vpn vrf-target target:300:1

set routing-instances coc-provider-vpn protocols bgp group toR7 family inet labeled-unicast per-prefix-label

set routing-instances coc-provider-vpn protocols bgp group toR7 type external

set routing-instances coc-provider-vpn protocols bgp group toR7 neighbor 10.1.0.26 peer-as 201

1 ルータ R7 1

set interfaces ge-2/0/0 unit 0 description toR6

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.26/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR8

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.29/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.8/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2054.00

set routing-options router-id 192.0.2.8

set routing-options autonomous-system 201

set protocols mpls traffic-engineering bgp-igp

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp egress-policy from-bgp

set protocols ldp interface ge-2/0/1.0

set protocols ldp interface lo0.0

set protocols ospf traffic-engineering

set protocols ospf export from-bgp

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/1.0 metric 10

set protocols bgp group toR6 type external

set protocols bgp group toR6 import send-all

set protocols bgp group toR6 family inet labeled-unicast

set protocols bgp group toR6 export send-all

set protocols bgp group toR6 neighbor 10.1.0.25 peer-as 300

set policy-options policy-statement from-bgp from protocol bgp

set policy-options policy-statement from-bgp then accept

set policy-options policy-statement send-all then accept

1 ルータ R8 1

set interfaces ge-2/0/0 unit 0 description toR7

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.30/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR9

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.33/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.9/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2053.00

set routing-options router-id 192.0.2.9

set routing-options autonomous-system 201

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp interface ge-2/0/0.0

set protocols ldp interface lo0.0

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols bgp group toR1 local-address 192.0.2.9

set protocols bgp group toR1 type external

set protocols bgp group toR1 multihop ttl 10

set protocols bgp group toR1 family inet-vpn unicast

set protocols bgp group toR1 neighbor 192.0.2.2 peer-as 200

set policy-options policy-statement child_vpn_routes from protocol bgp

set policy-options policy-statement child_vpn_routes then accept

set routing-instances customer-provider-vpn instance-type vrf

set routing-instances customer-provider-vpn interface ge-2/0/1.0

set routing-instances customer-provider-vpn route-distinguisher 192.0.2.9:1

set routing-instances customer-provider-vpn vrf-target target:200:1

set routing-instances customer-provider-vpn protocols ospf export child_vpn_routes

set routing-instances customer-provider-vpn protocols ospf area 0.0.0.0 interface ge-2/0/1.0

1 ルータ R9 1

set interfaces ge-2/0/0 unit 0 description toR8

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.34/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.10/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2047.00

set routing-options router-id 192.0.2.10

set routing-options autonomous-system 101

set routing-options static route 198.51.100.1/24 discard

set protocols ospf export statics

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

set policy-options policy-statement statics from route-filter 198.51.100.1/24 exact

set policy-options policy-statement statics then accept

ルータ R10

set interfaces ge-2/0/0 unit 0 description toR2

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.38/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR11

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.41/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.11.24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2061.00

set routing-options router-id 192.0.2.11

set routing-options autonomous-system 200

set protocols mpls traffic-engineering bgp-igp

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp egress-policy from-bgp

set protocols ldp interface ge-2/0/0.0

set protocols ldp interface lo0.0

set protocols ospf traffic-engineering

set protocols ospf export from-bgp

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols bgp group toR4 type external

set protocols bgp group toR4 import send-local

set protocols bgp group toR4 family inet labeled-unicast

set protocols bgp group toR4 export send-local

set protocols bgp group toR4 neighbor 10.1.0.42 peer-as 300

set protocols bgp group toR4 inactive: neighbor 10.1.0.50 peer-as 300

set policy-options policy-statement from-bgp from protocol bgp

set policy-options policy-statement from-bgp then metric add 100

set policy-options policy-statement from-bgp then accept

set policy-options policy-statement send-local term 2 from metric 100

set policy-options policy-statement send-local term 2 then reject

set policy-options policy-statement send-local then accept

ルータ R11

set interfaces ge-2/0/0 unit 0 description toR10

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.42/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR5

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.45/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.12/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2062.00

set routing-options router-id 192.0.2.12

set routing-options autonomous-system 300

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp interface ge-2/0/1.0

set protocols ldp interface lo0.0

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface ge-2/0/1.0 level 2 metric 10

set protocols isis interface lo0.0 passive

set protocols bgp group parent-vpn-peers type internal

set protocols bgp group parent-vpn-peers local-address 192.0.2.12

set protocols bgp group parent-vpn-peers family inet-vpn unicast

set protocols bgp group parent-vpn-peers neighbor 192.0.2.7

set protocols bgp group parent-vpn-peers neighbor 192.0.2.12

set routing-instances coc-provider-vpn instance-type vrf

set routing-instances coc-provider-vpn interface ge-2/0/0.0

set routing-instances coc-provider-vpn route-distinguisher 192.0.2.12:1

set routing-instances coc-provider-vpn vrf-target target:300:1

set routing-instances coc-provider-vpn protocols bgp group toR10 family inet labeled-unicast per-prefix-label

set routing-instances coc-provider-vpn protocols bgp group toR10 type external

set routing-instances coc-provider-vpn protocols bgp group toR10 neighbor 10.1.0.41 peer-as 200

レイヤー 3 VPN でのプロバイダ エッジ リンク保護の設定

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

ラベル付きユニキャストリンク保護を設定するには:

-

ルーター インターフェイスを設定します。

[edit interfaces] user@R4# set ge-2/0/0 unit 0 description toR3 user@R4# set ge-2/0/0 unit 0 family inet address 10.1.0.14/30 user@R4# set ge-2/0/0 unit 0 family iso user@R4# set ge-2/0/0 unit 0 family mplsuser@R4# set ge-2/0/1 unit 0 description toR5 user@R4# set ge-2/0/1 unit 0 family inet address 10.1.0.17/30 user@R4# set ge-2/0/1 unit 0 family iso user@R4# set ge-2/0/1 unit 0 family mplsuser@R4# set lo0 unit 0 family inet address 192.0.2.5/24 user@R4# set lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2049.00同様に、他のすべてのルーターのインターフェイスを設定します。

-

R4でルーティングポリシーオプションを設定します。

[edit policy-options] user@R4# set policy-statement 1b then load-balance per-packet同様に、この例では、ルーターR1、R3、R7、R8、R9、R10にポリシーオプションを設定します。

-

ルーターID、自律システム(AS)番号、およびその他のルーティングオプションを設定します。

[edit routing-options] user@R4# set router-id 192.0.2.5 user@R4# set autonomous-system 300 user@R4# set forwarding-table export 1b同様に、他のすべてのルーターのルーターID、AS番号、およびその他のルーティングオプションを設定します。この例では、ルーターIDが、ルーターに設定されたループバックアドレスと同じになるように選択されています。

-

ルーター R4 で MPLS と LDP を設定します。

[edit protocols] user@R4# set mpls interface all user@R4# set ldp track-igp-metric user@R4# set ldp interface ge-2/0/1.0 user@R4# set ldp interface lo0.0同様に、R0 と R9 を除く他のすべてのルーターで MPLS と LDP を設定します。

-

ルーター R4 のコアに面するインターフェイスで IGP を設定します。

[edit protocols isis] user@R4# set level 1 disable user@R4# set level 2 wide-metrics-only user@R4# set interface ge-2/0/1.0 level 2 metric 10 user@R4# set interface lo0.0 passive同様に、他のルーターを設定します(この例では、R5、R6、R11のIS-ISと他のすべてのルーターのOSPF)。

-

ルーター R4 で BGP を設定します。

[edit protocols bgp group parent-vpn-peers] user@R4# set type internal user@R4# set local-address 192.0.2.5 user@R4# set family inet-vpn unicast user@R4# set neighbor 192.0.2.7 user@R4# set neighbor 192.0.2.12同様に、ルーター R1、R3、R6、R7、R8、R10、および R11 に BGP を設定します。

-

ルーター R4 で VPN ルーティングおよび転送(VRF)インスタンスを設定して、レイヤー 3 VPN を作成します。

[edit routing-instances coc-provider-vpn] user@R4# set instance-type vrf user@R4# set interface ge-2/0/0.0 user@R4# set interface ge-2/0/2.0 user@R4# set route-distinguisher 192.0.2.5:1 user@R4# set vrf-target target:300:1[edit routing-instances coc-provider-vpn protocols bgp group toR3] user@R4# set type external user@R4# set family inet labeled-unicast per-prefix-label user@R4# set neighbor 10.1.0.13 peer-as 200同様に、R1、R6、R8、および R11 で他の VRF ルーティング インスタンスを設定します。

業績

設定モードから、 show interfaces、 show policy-options、 show routing-options、 show protocols、 show routing-instances コマンドを入力して設定を確認します。

出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@R4# show interfaces

ge-2/0/0 {

unit 0 {

description toR3;

family inet {

address 10.1.0.14/30;

}

family iso;

family mpls;

}

}

ge-2/0/1 {

unit 0 {

description toR5;

family inet {

address 10.1.0.17/30;

}

family iso;

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.5/24;

}

family iso {

address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2049.00;

}

}

}

user@R4# show policy-options

policy-statement 1b {

then {

load-balance per-packet;

}

}

user@R4# show routing-options

router-id 192.0.2.5;

autonomous-system 300;

forwarding-table {

export 1b;

}

user@R4# show protocols

mpls {

interface all;

}

ldp {

track-igp-metric;

interface ge-2/0/1.0;

interface lo0.0;

}

isis {

level 1 disable;

level 2 wide-metrics-only;

interface ge-2/0/1.0 {

level 2 metric 10;

}

interface lo0.0 {

passive;

}

}

bgp {

group parent-vpn-peers {

type internal;

local-address 192.0.2.5;

family inet-vpn {

unicast;

}

neighbor 192.0.2.7;

neighbor 192.0.2.12;

}

}

user@R4# show routing-instances

coc-provider-vpn {

instance-type vrf;

interface ge-2/0/0.0;

interface ge-2/0/2.0;

route-distinguisher 192.0.2.5:1;

vrf-target target:300:1;

protocols {

bgp {

group toR3 {

type external;

family inet {

labeled-unicast {

per-prefix-label;

}

}

neighbor 10.1.0.13 {

peer-as 200;

}

}

}

}

}

ルーターの設定が完了したら、設定モードから commit を入力します。

この例では、各ルーターに適切なインターフェイス名とアドレスを使用して、すべてのルーターに対して手順を繰り返します。

検証

設定が正常に機能していることを確認します。

保護の有効化

目的

R4 から R3 へのリンクの保護を要求するには、R4 で保護を有効にします。

アクション

-

[edit routing-instances instance-name protocols bgp group group-name family inet labeled-unicast]階層レベルでprotectionステートメントを追加します。[edit routing-instances coc-provider-vpn protocols bgp group toR3] user@R4# set family inet labeled-unicast protection -

設定を確認し、コミットします。

type external; family inet { labeled-unicast { per-prefix-label; protection; } } neighbor 10.1.0.13 { peer-as 200; }

マルチパス エントリーの検証

目的

R4に2つのエントリーを持つマルチパスエントリーがあることを確認します。

アクション

ルーターR4の運用モードから、 show route 192.0.2.2 コマンドを実行してR1へのルートを確認します。

user@R4> show route 192.0.2.2

#[Multipath/255] 00:02:44, metric 20

> to 10.1.0.13 via ge-2/0/0.0, Push 408592

to 10.1.0.18 via ge-2/0/1.0, Push 299856, Push 299792(top)

マルチパス エントリーの重みが異なることの確認

目的

マルチパス エントリー内の 2 つのルートの重みが異なり、最初のエントリーの重みが 0x1 で、2 番目のエントリーの重みが 0x4000 であることを確認します。

アクション

ルーターR4の運用モードから、 show route 192.0.2.2 detail コマンドを実行してR1へのルートを確認します。

user@R4> show route 192.0.2.2 detail

#Multipath Preference: 255

Next hop type: List, Next hop index: 1048609

Address: 0x92f058c

Next-hop reference count: 4

Next hop: ELNH Address 0x92c48ac weight 0x1, selected

equal-external-internal-type external

Next hop type: Router, Next hop index: 1603

Address: 0x92c48ac

Next-hop reference count: 2

Next hop: 10.1.0.13 via ge-2/0/0.0

Label operation: Push 408592

Label TTL action: prop-ttl

Next hop: ELNH Address 0x92c548c weight 0x4000

equal-external-internal-type internal

Next hop type: Indirect

Address: 0x92c548c

Next-hop reference count: 3

Protocol next hop: 192.0.2.12

Push 299856

Indirect next hop: 0x9380f40 1048608 INH Session ID: 0x10001a

Next hop type: Router, Next hop index: 1586

Address: 0x92c5440

Next-hop reference count: 3

Next hop: 10.1.0.18 via ge-2/0/1.0

Label operation: Push 299856, Push 299792(top)

Label TTL action: prop-ttl, prop-ttl(top)

State: <ForwardingOnly Int Ext>

Inactive reason: Forwarding use only

Age: 3:38 Metric: 20

Validation State: unverified

Task: RT

Announcement bits (1): 0-KRT

AS path: 200 I

ホスト高速再ルートの理解

ホスト高速再ルート(HFRR)は、事前に計算された保護パスをパケット転送エンジン(PFE)に追加するため、プロバイダーエッジデバイスとサーバーファーム間のリンクが転送に使用できなくなった場合、PFEはルーターまたはプロトコルが更新された転送情報を提供するのを待つことなく、別のパスを使用できます。この事前計算された保護パスは、多くの場合、修復パスまたはバックアップ パスと呼ばれます。

HFRRは、イーサネットなどのマルチポイントインターフェイス上のIPエンドポイントを保護するテクノロジーです。このテクノロジは、サーバー エンドポイントの高速サービス復元が重要なデータセンターで重要です。インターフェイスまたはリンクがダウンした後、HFRR を使用すると、ローカル修復時間を約 50 ミリ秒にすることができます。

図 3 に示すネットワーク トポロジーについて考えてみます。

ルーティングデバイスは、アドレス解決プロトコル(ARP)とIPv6近隣探索プロトコル(NDP)によってトリガーされるホストルート転送エントリーを作成します。HFRRは、ルーティングプロトコルによって供給されるバックアップネクストホップでホストルートを増強します。これらのバックアップネクストホップにより、ネットワークが再コンバージェンスする間も、到着するトラフィックの流れを維持できます。

トラフィックは、プロバイダー エッジ デバイスである PE1 と PE2 に接続されたネットワークから、ホスト A とホスト B に流れます。このトラフィックはHFRRで保護されています。デバイスPE2とホストサーバー間のリンクがダウンした場合、トラフィックはデバイスPE1を介してホストサーバーに再ルーティングされます。トポロジでは、ホスト A とホスト B は LAN PC を表し、総称してサーバー ファームと呼ばれます。PE デバイスは、その間にレイヤー 3 VPN が設定されたルーターです。デバイス PE1 は、ARP または IPv6 NDP を介して、直接接続されたホストについて学習します。

また、デバイス PE2 は、サーバー ファーム ネットワークに関する情報を持っており、この情報をデバイス PE1 にアドバタイズします。このアドバタイズは、内部BGP(IBGP)を使用してレイヤー3 VPNを介して送信されます。デバイス PE1 および PE2 では、このルートはサーバー ファーム サブネットへの直接ルートと見なされます。

デバイス PE1 は、ARP および NDP で学習したホスト ルートを使用して、サーバー ファーム内のホスト マシンにトラフィックを送信します。デバイスPE1とサーバーファーム間のリンクが中断され、HFRRが設定されていない場合、ルーティングデバイスは次に良いルート、つまりIBGPルートを見つけます。この実装では、更新が行われてネットワークが再コンバージェンスするまでの一定期間、トラフィックが失われます。デバイス PE1 に設定された HFRR は、トラフィックが中断することなく転送され続けることができるように、バックアップ パスで ARP および NDP ルートを増強することで、この問題を解決します。

この特定のトポロジーのバックアップ パスは、IBGP レイヤー 3 VPN ルートです。実際の導入では、デバイス PE2 は直接接続されたサーバー ファーム ネットワークのリンク保護を設定することもでき、デバイス PE1 はデバイス PE2 へのレイヤー 3 VPN ルートを使用して自身を介してサーバー ファームへの到達可能性をアドバタイズできます。したがって、HFRRは、デバイスPE1とデバイスPE2の両方で有効にする必要があります。また、デバイス PE1 とデバイス PE2 はどちらも、BGP を介してサーバー ファームへの到達可能性をアドバタイズする必要があります。

たとえば、デバイス PE1 からサーバー ファームへのリンクと、デバイス PE2 からサーバー ファームへのリンクの両方が同時にダウンした場合、PE デバイス間で一時的なルーティング ループが発生する可能性があります。このループは、両端の BGP がサーバー ファーム サブネットがダウンしていることを学習して BGP ルートを取り消すまで継続できます。

- ARP プレフィックス制限とブラックアウト補足タイムアウト

- 一次ルートとバックアップルートの候補

- バックアップ・パス選択ポリシー

- HFRRルートの特徴

- HFRR ルートの削除

- HFRRをサポートするインターフェイス

ARP プレフィックス制限とブラックアウト補足タイムアウト

HFRR プロファイルを設定する場合、オプションの ARP プレフィックス制限により、ARP ルートの数の最大値が設定されるため、ルーティングテーブル内の各 HFRR プロファイルに対して作成される FRR ルートも設定されます。この制限は、ARP 攻撃がルーティング デバイスの仮想メモリを使い果たすのを防ぎます。ARP プレフィックス制限は、転送テーブル内の ARP ルートを制限しません。ただし、Junos OSがプロファイルに対して読み取るARPルートの数は制限されるため、ルーティングプロセス(rpd)がルーティングテーブルと転送テーブルに作成するHFRRルートの数も制限されます。

ARPプレフィックス制限は、各HFRRプロファイルに適用されます。ルーティングテーブル内のすべてのARP/HFRRルートの合計数を制限するものではありません。各HFRRプロファイルのARP/HFRRルート数を制限するだけです。

ARP プレフィックス制限を設定する設定ステートメントは 2 つ( global-arp-prefix-limit と arp-prefix-limit )あり、1 つはグローバル [edit routing-options host-fast-reroute] 階層レベル、もう 1 つは [edit routing-instances instance-name routing-options interface interface-name] 階層レベルです。グローバル global-arp-prefix-limit ステートメントは、ルーティングデバイスに設定されたすべてのHFRRプロファイルに対して、デフォルトのARPプレフィックス制限を設定します。 arp-prefix-limit ステートメントは、保護されたインターフェイスのHFRRプロファイルの global-arp-prefix-limit を上書きします。

HFRR プロファイル内の ARP ルートの数が、設定された ARP プレフィックス制限の 80% に達すると、システム ログに警告メッセージが送信されます。この警告メッセージは、ARP プレフィックスが設定値の 80% を超えた場合、その HFRR プロファイルに追加された後続の ARP ルートに対して表示されます。

HFRR プロファイル内の ARP ルートの数が、HFRR プロファイル用に設定された ARP プレフィックス制限の 100% に達すると、別の警告メッセージがシステムログに送信されます。数値が100%の閾値を超えると、HFRRプロファイルは無効化されます。この場合、すべてのARP/FRRルートがルーティングテーブルから削除されます。FRR ルートは、転送テーブルからも削除されます。

HFRR プロファイルが非活動化された後、ブラックアウト・タイマーが開始されます。このタイマーのタイムアウト値は、ARP キャッシュのタイムアウト (カーネルのタイムアウト) + 補助ブラックアウトタイマーです。

グローバルCLIステートメントとHFRRごとのCLIステートメント( global-supplementary-blackout-timer および supplementary-blackout-timer )があります。グローバル値は [edit routing-options host-fast-reroute] 階層レベルにあり、ルーティングデバイス上のすべてのHFRRプロファイルに適用されます。 [edit routing-instances instance-name routing-options interface interface-name] 階層レベルでルーティングインスタンスインターフェイスに設定された補足ブラックアウトタイマーは、そのHFRRプロファイルのグローバル値のみを上書きします。

ブラックアウト タイマーが終了すると、HFRR プロファイルが再有効化され、Junos OS は ARP ルートを再度学習して HFRR ルートを再作成します。ARP プレフィックス制限を再び超えなければ、HFRR ルートはアップします。

HFRR プロファイルがブロックリストに登録されていて、非アクティブ化状態にある場合、ARP 状態の再評価は、コミット操作のたびに、または restart routing コマンドでルーティング プロセス(rpd)が再起動されるたびに実行されます。

一次ルートとバックアップルートの候補

HFRRネクストホップの主要ルートは、ARPおよびIPv6 NDPルートによって提供されます。これらは /32 または /128 ルートです。バックアップルートは、ローカルインターフェイスで設定されたアドレスとプレフィックスが完全に一致します。例えば、ローカルアドレスが10.0.0.5/24として設定されている場合、ルーティング・デバイスは、バックアップ・ルートを選択するために、プレフィックス長24のプレフィックス10.0.0.0と完全に一致するものを探します。

バックアップ ルート選択の制約事項は、以下のとおりです。

-

プレフィックスは、ルーティングデバイスのHFRR対応インターフェイスで設定されたものと同じサブネットアドレスに一致する必要があります。

-

リモートエンドには、ルートアグリゲーション(集約とも呼ばれる)が設定されていない必要があります。例えば、リモートエンドが2つ以上の/24サブネットを組み合わせて、プレフィックス長が/24未満のサブネットをアドバタイズする場合、Junos OSはこの要約されたルートをバックアップルートとして選択しません。

-

/32 または /128(ARP または NDP)ルートに最も長いプレフィックス一致を持つ別のプロトコルによって学習された別のルートがルーティングテーブルにある場合、そのルートはバックアップ候補として選択されません。例えば、ローカルインターフェイスアドレスが10.0.0.5/24であるとします。また、ルーティングテーブルに、プレフィックスが 10.0.0.0/24 の IBGP ルートと、プレフィックスが 10.0.0.0/28 の OSPF ルートが含まれているとします。サブネット内の特定のプレフィックスに対しては/28ルートがより良いルートですが、Junos OSは10.0.0.0/28をバックアップ候補とは見なしません。IBGPルートは、すべてのホストルートのバックアップ候補になります。ただし、グローバル修復後は、OSPFルートが転送に使用されます。

要するに、バックアップ候補は、HFRR で保護しているサブネット ローカル インターフェイスと同じプレフィックスを持つルートでなければなりません。

バックアップ・パス選択ポリシー

レイヤー 3 VPN ルートのみがバックアップの選択対象として考慮されます。HFRR は、通常の BGP パス選択アルゴリズムを使用して、1 つの最適なバックアップ ルートを選択します。バックアップ パスは 1 つだけ選択されます。バックアップ・パスの候補が複数ある場合は、選択アルゴリズムが最適なバックアップ・パスを選択します。HFRR は、どの時点でも、プライマリとバックアップの 2 つのパスのみを提供します。選択したバックアップ パス自体に 2 つのパスが含まれている場合、そのバックアップ ネクスト ホップの最初のパスが HFRR ルートのバックアップ ネクスト ホップとして使用されます。

プライマリパスは、重みが 1 のものがインストールされます。バックアップ パスは、0x4000 の重みでインストールされます。バックアップパスは、明らかに、プライマリインターフェイスと同じではないインターフェイスを経由するパスでなければなりません。

バックアップルートは、インターフェイスが属するルーティングテーブルでのみ検索されます。IPv4 の場合、Junos OSは routing-instance-name.inet.0 を使用します。IPv6 の場合、Junos OSは routing-instance-name.inet6.0 を検索します。

HFRRルートの特徴

HFRR ルートは転送専用ルートであり、ルート解決には使用されません。HFRRルートにはホストアドレスがあるため、プレフィックス長は/32または/128です。デュアルルーティングエンジンを搭載したプラットフォームの場合、バックアップルーティングプロセス(rpd)もHFRRルートを作成します。しかし、バックアップ外出プロセス(rpd)は、ルーティングエンジンのスイッチオーバー後にバックアップがプライマリになるまで、ルーティングテーブルにHFRRルートをインストールしません。

また、ルーティングテーブルにHFRRルートが存在する場合、そのHFRRルートがユニキャストのリバースパスフォワーディング(uRPF)計算に使用されることにも注意してください。

HFRR ルートの削除

HFRR ルートが削除されるのは、保護されたインターフェイスが設定で削除または無効化された場合、HFRR がルーティング インスタンスで設定され、ルーティング インスタンスが無効化または削除された場合、または HFRR( link-protection (Host Fast Reroute) )を有効にする ステートメントが削除または無効化された場合です。HFRRルートは、ルーティングプロセスの再起動時など、インスタンスのルーティングに致命的な操作が発生した場合に削除され、再度追加されます。すべてのバックアップ ルートが削除されると、HFRR ルートも削除されます。例えば、BGPがルートを取り消したときや、BGPが非アクティブ化または削除されたときなどです。

保護されたインターフェイスがダウンした後、HFRR が削除または非アクティブ化されると、タイマーは 20 秒のタイムアウトで開始されます。HFRR ルートの削除は、タイマーが切れた後に行われます。これは、インターフェイスがフラッピングしている(急速にアップダウンしている)場合に、Junos OSがトラフィックロスの原因となるルートの削除や追加を不必要に行わないようにするためです。このタイマーは、インターフェイスがダウンしている場合、または HFRR ルートが削除または非活動化された場合にのみ使用されます。

HFRRルートは、以下の場合、即時にパージされます。

-

バックアップ ルートがダウンし、他にバックアップ パスの候補がなくなります。

-

ARP 削除メッセージを受信します。

-

ルーティングプロセス(rpd)が終了します。

HFRRをサポートするインターフェイス

HFRRは、イーサネットインターフェイスでのみ許可されています。ポイントツーポイントインターフェイスでHFRRを設定すると、コミット操作は失敗します。

VPNルーティングおよび転送(VRF)タイプのルーティング インスタンスで設定されたインターフェイスのみが受け入れられます。他のタイプのルーティングインスタンスでHFRRを設定すると、コミット操作は失敗します。

以下の要件が満たされていない場合、コミット操作は失敗しません。ただし、インターフェイスは HFRR によって保護されておらず、 show hfrr profiles コマンド出力でインターフェイスは非アクティブとマークされます。

-

HFRR は番号付きインターフェイスでのみ許可されるため、インターフェイスにアドレスを割り当てる必要があります。例えば、アドレスのあるインターフェイスで IPv4 を設定し、アドレスなしで IPv6 を設定することはできません。

-

HFRR 保護用に設定されたインターフェイスは、

[edit interfaces]階層レベルで設定する必要があり、さらに ルーティング インスタンスに接続する必要があります。 -

ルーティング インスタンスには、VT(仮想トンネル)インターフェイスまたは

vrf-table-labelステートメントが含まれている必要があります。

show hfrr profilesコマンドの出力でインターフェイスが非アクティブとマークされるもう一つの理由は、インターフェイスがインスタンス間で移行中で、HFRR設定が前のルーティング インスタンスにある場合です。

次に示すように、同一ルーティング インスタンスに属する重複する論理ユニットでは HFRR はサポートされません。

user@host # show interfaces

ge-0/0/2 {

vlan-tagging;

unit 0 {

vlan-id 1;

family inet {

address 172.16.0.4/16; # same subnet

}

}

unit 1 {

vlan-id 2;

family inet {

address 172.16.0.5/16; # same subnet

}

}

}

ここに示すように重複するサブネットを設定し、重複する両方のサブネットで HFRR を有効にすると、ルーティング プロトコル プロセス(rpd)でRPD_ASSERTエラーが生成されます。

参照

例:ホスト高速再ルートによるリンク保護の設定

この例では、ホスト高速再ルート(HFRR)を設定する方法を示しています。HFRRは、イーサネットなどのマルチポイントインターフェイス上のIPエンドポイントを保護します。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

-

2 つのプロバイダー エッジ(PE)デバイスと 4 つのプロバイダー(P)デバイス。

-

この例では、PE デバイスの背後にホストが存在することを前提としています。

-

この例では、EXシリーズスイッチなど、少なくとも1台のレイヤー3スイッチがホストに接続されていることを前提としています。

-

Junos OS 11.4R2以降

概要

この例では、トラフィックは PE デバイスに接続されたネットワークからサーバー ホストに流れます。このトラフィックはHFRRで保護されています。一方の PE デバイスとサーバー ファーム間のリンクがダウンした場合、トラフィックはもう一方の PE デバイスを経由してサーバー ファームに再ルーティングされます。

HFRRを設定するには、ルーティング インスタンスのインターフェイス設定に link-protection ステートメントを追加します。

[edit routing-instances cust1 routing-options]

set interface ge-4/1/0.0 link-protection (Host Fast Reroute)

マルチポイント インターフェイスを介してサーバー ファームに接続されているすべての PE デバイスにこのステートメントを含めることをお勧めします。

この例では、PE デバイスは、レイヤー 3 VPN ルートと BGP を介してサーバー ファームへの到達可能性をアドバタイズします。

オプション設定として、PE デバイスには高可用性機能のノンストップ アクティブ ルーティングと VRRP(仮想ルーター冗長プロトコル)が設定されています。NSR(ノンストップアクティブルーティング)により、冗長ルーティングエンジンを搭載したルーティングプラットフォームは、ピアノードに変更が発生したことを警告することなく、またルーティングやプロトコル情報を失うことなく、プライマリルーティングエンジンからバックアップルーティングエンジンに切り替えることができます。VRRP は、参加ホストに利用可能なルーターを自動的に割り当てるため、ルーティング パスの可用性と信頼性が向上します。

トポロジー図

図 4 は、この例で使用されているトポロジーを示しています。

この例では、すべてのルーティングデバイスの設定を示し、デバイスPE1のステップバイステップの手順を示しています。

構成

CLIクイック構成

この例をすばやく設定するには、次のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、 [edit] 階層レベルのCLIにコマンドをコピー&ペーストしてください。

デバイスPE1

set interfaces ge-4/1/0 unit 0 family inet address 192.0.2.2/24

set interfaces ge-4/1/0 unit 0 description toPE2

set interfaces ge-0/2/0 unit 0 family inet address 10.10.10.1/30

set interfaces ge-0/2/0 unit 0 description toP1

set interfaces ge-0/2/0 unit 0 family mpls

set interfaces ge-0/2/4 unit 0 family inet address 10.10.15.2/30

set interfaces ge-0/2/4 unit 0 description toP5

set interfaces ge-0/2/4 unit 0 family mpls

set interfaces ge-4/1/0 unit 0 family inet address 192.0.2.2/24 vrrp-group 1 virtual-address 192.0.2.5

set interfaces ge-4/1/0 unit 0 family inet address 192.0.2.2/24 vrrp-group 1 priority 240

set interfaces ge-4/1/0 unit 0 family inet address 192.0.2.2/24 vrrp-group 1 fast-interval 100

set interfaces ge-4/1/0 unit 0 family inet address 192.0.2.2/24 vrrp-group 1 preempt

set interfaces ge-4/1/0 unit 0 family inet address 192.0.2.2/24 vrrp-group 1 accept-data

set interfaces lo0 unit 0 family inet address 10.255.8.207/32

set protocols mpls interface ge-0/2/0.0

set protocols mpls interface ge-0/2/4.0

set protocols bgp group pe-ce type internal

set protocols bgp group pe-ce local-address 10.255.8.207

set protocols bgp group pe-ce family inet-vpn unicast

set protocols bgp group pe-ce neighbor 10.255.8.86

set protocols bgp group pe-ce export send-routes

set protocols ospf area 0.0.0.0 interface ge-0/2/0.0

set protocols ospf area 0.0.0.0 interface ge-0/2/4.0

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface ge-0/2/0.0

set protocols ldp interface ge-0/2/4.0

set policy-options policy-statement send-routes term 1 from protocol direct

set policy-options policy-statement send-routes term 1 from protocol local

set policy-options policy-statement send-routes term 1 then accept

set routing-options nonstop-routing

set routing-options autonomous-system 100

set routing-instances cust1 instance-type vrf

set routing-instances cust1 interface ge-4/1/0.0

set routing-instances cust1 route-distinguisher 100:100

set routing-instances cust1 vrf-target target:100:100

set routing-instances cust1 vrf-table-label

set routing-instances cust1 routing-options interface ge-4/1/0.0 link-protection

デバイスPE2

set interfaces ge-0/0/2 unit 0 family inet address 10.10.12.2/30

set interfaces ge-0/0/2 unit 0 description toP2

set interfaces ge-0/0/2 unit 0 family mpls

set interfaces ge-0/1/2 unit 0 family inet address 10.10.13.1/30

set interfaces ge-0/1/2 unit 0 description toP4

set interfaces ge-0/1/2 unit 0 family mpls

set interfaces ge-2/0/2 unit 0 family inet address 192.0.2.3/24

set interfaces ge-2/0/2 unit 0 description toPE1

set interfaces ge-2/0/2 unit 0 family inet address 192.0.2.3/24 vrrp-group 1 virtual-address 192.0.2.5

set interfaces ge-2/0/2 unit 0 family inet address 192.0.2.3/24 vrrp-group 1 fast-interval 100

set interfaces ge-2/0/2 unit 0 family inet address 192.0.2.3/24 vrrp-group 1 preempt

set interfaces ge-2/0/2 unit 0 family inet address 192.0.2.3/24 vrrp-group 1 accept-data

set interfaces lo0 unit 0 family inet address 10.255.8.86/32

set protocols mpls interface ge-0/0/2.0

set protocols mpls interface ge-0/1/2.0

set protocols bgp group pe-ce type internal

set protocols bgp group pe-ce export send-routes

set protocols bgp group pe-ce local-address 10.255.8.86

set protocols bgp group pe-ce family inet-vpn unicast

set protocols bgp group pe-ce neighbor 10.255.8.207

set protocols ospf area 0.0.0.0 interface ge-0/0/2.0

set protocols ospf area 0.0.0.0 interface ge-0/1/2.0

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface ge-0/0/2.0

set protocols ldp interface ge-0/1/2.0

set policy-options policy-statement send-routes term 1 from protocol direct

set policy-options policy-statement send-routes term 1 from protocol local

set policy-options policy-statement send-routes term 1 then accept

set routing-options nonstop-routing

set routing-options autonomous-system 100

set routing-instances cust1 instance-type vrf

set routing-instances cust1 interface ge-2/0/2.0

set routing-instances cust1 route-distinguisher 100:100

set routing-instances cust1 vrf-target target:100:100

set routing-instances cust1 vrf-table-label

set routing-instances cust1 routing-options interface ge-2/0/2.0 link-protection

デバイスP1

set interfaces ge-0/0/3 unit 0 family inet address 10.10.11.1/30

set interfaces ge-0/0/3 unit 0 description toP2

set interfaces ge-0/0/3 unit 0 family mpls

set interfaces ge-0/0/4 unit 0 family inet address 10.10.10.2/30

set interfaces ge-0/0/4 unit 0 description toPE1

set interfaces ge-0/0/4 unit 0 family mpls

set protocols mpls interface ge-0/0/4.0

set protocols mpls interface ge-0/0/3.0

set protocols ospf area 0.0.0.0 interface ge-0/0/4.0

set protocols ospf area 0.0.0.0 interface ge-0/0/3.0

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface ge-0/0/3.0

set protocols ldp interface ge-0/0/4.0

set routing-options autonomous-system 100

デバイスP2

set interfaces ge-0/2/1 unit 0 family inet address 10.10.12.1/30

set interfaces ge-0/2/1 unit 0 description toPE2

set interfaces ge-0/2/1 unit 0 family mpls

set interfaces ge-1/2/1 unit 0 family inet address 10.10.11.2/30

set interfaces ge-1/2/1 unit 0 description toP1

set interfaces ge-1/2/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 10.255.8.246/32

set protocols mpls interface all

set protocols mpls interface fxp0.0 disable

set protocols ospf area 0.0.0.0 interface all

set protocols ospf area 0.0.0.0 interface fxp0.0 disable

set protocols ldp interface all

set protocols ldp interface fxp0.0 disable

set routing-options autonomous-system 100

デバイスP4

set interfaces ge-0/2/3 unit 0 family inet address 10.10.13.2/30

set interfaces ge-0/2/3 unit 0 description toPE2

set interfaces ge-0/2/3 unit 0 family mpls

set interfaces ge-1/3/3 unit 0 family inet address 10.10.14.1/30

set interfaces ge-1/3/3 unit 0 description toP5

set interfaces ge-1/3/3 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 10.255.8.4/32

set protocols mpls interface ge-0/2/3.0

set protocols mpls interface ge-1/3/3.0

set protocols ospf area 0.0.0.0 interface ge-0/2/3.0

set protocols ospf area 0.0.0.0 interface ge-1/3/3.0

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface ge-0/2/3.0

set protocols ldp interface ge-1/3/3.0

set routing-options autonomous-system 100

デバイスP5

set interfaces ge-0/1/2 unit 0 family inet address 10.10.15.1/30

set interfaces ge-0/1/2 unit 0 description toPE1

set interfaces ge-0/1/2 unit 0 family mpls

set interfaces ge-0/1/5 unit 0 family inet address 10.10.14.2/30

set interfaces ge-0/1/5 unit 0 description toP4

set interfaces ge-0/1/5 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 10.255.8.5/32

set protocols mpls interface ge-0/1/5.0

set protocols mpls interface ge-0/1/2.0

set protocols ospf area 0.0.0.0 interface ge-0/1/5.0

set protocols ospf area 0.0.0.0 interface ge-0/1/2.0

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface ge-0/1/2.0

set protocols ldp interface ge-0/1/5.0

set routing-options autonomous-system 100

プロシージャ

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

HFRRを設定するには:

-

インターフェイスを設定します。

[edit interfaces] user@PE1# set ge-4/1/0 unit 0 family inet address 192.0.2.2/24 user@PE1# set ge-4/1/0 unit 0 description toPE2 user@PE1# set ge-0/2/0 unit 0 family inet address 10.10.10.1/30 user@PE1# set ge-0/2/0 unit 0 description toP1 user@PE1# set ge-0/2/0 unit 0 family mpls user@PE1# set ge-0/2/4 unit 0 family inet address 10.10.15.2/30 user@PE1# set ge-0/2/4 unit 0 description toP5 user@PE1# set ge-0/2/4 unit 0 family mpls user@PE1# set lo0 unit 0 family inet address 10.255.8.207/32 -

(オプション)デバイスPE2へのインターフェイスでVRRPを設定します。

[edit interfaces ge-4/1/0 unit 0 family inet address 192.0.2.2/24] user@PE1# set vrrp-group 1 virtual-address 192.0.2.5 user@PE1# set vrrp-group 1 priority 240 user@PE1# set vrrp-group 1 fast-interval 100 user@PE1# set vrrp-group 1 preempt user@PE1# set vrrp-group 1 accept-data -

インターフェイスに MPLS を設定します。

[edit protocols mpls] user@PE1# set interface ge-0/2/0.0 user@PE1# set interface ge-0/2/4.0 -

BGP を設定します。

[edit protocols bgp group pe-ce] user@PE1# set type internal user@PE1# set local-address 10.255.8.207 user@PE1# set family inet-vpn unicast user@PE1# set neighbor 10.255.8.86 user@PE1# set export send-routes -

直接およびローカルインターフェイスルートをアドバタイズするポリシーを設定します。

[edit policy-options policy-statement send-routes term 1] user@PE1# set from protocol direct user@PE1# set from protocol local user@PE1# set then accept -

IS-IS や OSPF などの内部ゲートウェイ プロトコルを設定します。

[edit protocols ospf area 0.0.0.0] user@PE1# set interface ge-0/2/0.0 user@PE1# set interface ge-0/2/4.0 user@PE1# set interface lo0.0 passive -

RSVP や LDP などのシグナリング プロトコルを設定します。

[edit protocols ldp] user@PE1# set interface ge-0/2/0.0 user@PE1# set interface ge-0/2/4.0 -

(オプション)ノンストップ アクティブ ルーティングを設定します。

[edit routing-options] user@PE1# set nonstop-routing -

自律システム(AS)を設定します。

[edit routing-options] user@PE1# set routing-options autonomous-system 100 -

レイヤー3 VPNルーティング インスタンスを設定します。