レイヤー3VPNからレイヤー2VPNへの接続

レイヤー 2 VPN とレイヤー 3 VPN の相互接続の概要

MPLS ベースのレイヤー 2 サービスの需要が高まるにつれ、サービス プロバイダーがレイヤー 2 およびレイヤー 3 サービスと相互運用し、顧客に付加価値サービスを提供するという新たな課題が生じています。Junos OSには、サービスプロバイダのニーズに応えるさまざまな機能が備わっています。これらの機能の 1 つが、論理トンネル インターフェイスの使用です。このJunos OS機能は、トンネルPICを利用して、パケット転送エンジンからパケットをループアウトして戻し、レイヤー2ネットワークとレイヤー3ネットワークをリンクします。このソリューションは、トンネルPICによって課される論理トンネル帯域幅の制約によって制限されます。

レイヤー2VPNとレイヤー3VPNの相互接続 アプリケーション

レイヤー2VPNとレイヤー3VPNを相互接続することで、以下のメリットが得られます。

単一のアクセス回線で複数のサービスを提供:レイヤー2回線を介した従来のVPNでは、IP用とVPNサービス用に別々のネットワークのプロビジョニングと保守が必要でした。これに対して、レイヤー2 VPNでは、プロバイダーのコアネットワークインフラストラクチャをIPとレイヤー2 VPNサービス間で共有できるため、これらのサービスの提供コストを削減できます。

柔軟性 - サービス プロバイダは、さまざまなタイプのネットワークに対応できます。VPN 内のすべてのサイトが同じ企業によって所有されている場合、これはイントラネットです。さまざまなサイトがさまざまな企業によって所有されている場合、VPN はエクストラネットです。1 つのサイトは、複数の VPN に配置できます。

幅広いポリシー - VPN 内のすべてのサイトに他のすべてのサイトとは異なるルートを指定したり、特定のサイトのペア間のトラフィックを第 3 のサイト経由でルーティングするように強制して、特定のトラフィックをファイアウォールを通過させることができます。

スケーラブルなネットワーク:この設計では、サービス プロバイダのすべての VPN ルートをプロバイダ エッジ(PE)ルータで維持する必要がなくなるため、スケーラビリティが向上します。各 PE ルーターは、直接接続された各サイトの VRF テーブルを維持します。各顧客接続(フレームリレー PVC、ATM PVC、VLAN など)は、特定の VRF テーブルにマッピングされます。したがって、これは PE ルータのポートであり、VRF テーブルに関連付けられたサイトではありません。PE ルーター上の複数のポートを 1 つの VRF テーブルに関連付けることができます。複数の転送テーブルを維持するPEルーターの機能が、VPN単位でのルーティング情報の分離をサポートします。

ルートリフレクタの使用—プロバイダーエッジルーターは、IBGPセッションのフルメッシュの代替として、ルートリフレクタへのIBGPセッションを維持できます。複数のルートリフレクタを展開すると、単一のネットワークコンポーネントがすべてのVPNルートを維持する必要がなくなるため、RFC 2547bisモデルの拡張性が向上します。

複数の VPN が互いに分離され、区別される - カスタマー エッジ ルーターは相互にピアリングされません。2 つのサイトは、両方のサイトを含む VPN が存在する場合にのみ、共通のバックボーンを介してのみ IP 接続できます。この機能により、アドレス空間が重複する2つのVPNであっても、VPNを分離した状態で区別することができます。

顧客にとって使いやすい - お客様は、サービスプロバイダからIPバックボーンサービスを受けることができ、自社のバックボーンを維持する必要がありません。

例:レイヤー 2 VPN とレイヤー 3 VPN の相互接続

この例では、レイヤー 2 VPN とレイヤー 3 VPN を相互接続して検証するための手順とコマンドを順を追って説明します。内容は次のとおりです。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

Junos OS リリース 9.3 以降

MXシリーズルーター5機種

3 つの M Series ルーター

2 台の T Series ルーター

概要とトポロジー

レイヤー2 VPNは、MPLSラベルを使用してデータを転送するVPN(仮想プライベートネットワーク)の一種です。通信は、プロバイダーエッジ(PE)ルーター間で行われます。

レイヤー2VPNは、BGPをシグナリングプロトコルとして使用するため、レイヤー2回線を介した従来のVPNよりも設計がシンプルで、プロビジョニングのオーバーヘッドが少なくて済みます。BGP シグナリングは、レイヤー 2 VPN ピアの自動検出も可能にします。レイヤー 2 VPN は、フルメッシュまたはハブアンドスポークのいずれかのトポロジーを持つことができます。コア ネットワークのトンネリング メカニズムは、通常、MPLS です。ただし、レイヤー2 VPNでは、GREなどの他のトンネリングプロトコルを使用することもできます。

レイヤー3VPNは、RFC 2547bisの BGP/MPLS IP VPNsに基づいています。RFC 2547bisは、サービスプロバイダがIPバックボーンを使用して、顧客にVPNサービスを提供するためのメカニズムを定義しています。レイヤー 3 VPN は、共通のルーティング情報を共有し、その接続がポリシーの集合によって制御される一連のサイトです。レイヤー3VPNを構成するサイトは、プロバイダーの既存のパブリックインターネットバックボーンを介して接続されています。RFC 2547bis VPN は、BGP がプロバイダのバックボーンに VPN ルーティング情報を配布するために使用され、MPLS がバックボーンを介してリモート VPN サイトに VPN トラフィックを転送するために使用されるため、BGP/MPLS VPN としても知られています。

顧客ネットワークはプライベートであるため、RFC 1918「 Address Allocation for Private Internets」で定義されているように、パブリックアドレスまたはプライベートアドレスのいずれかを使用できます。プライベート・アドレスを使用する顧客ネットワークがパブリック・インターネット・インフラストラクチャに接続する場合、プライベート・アドレスは、他のネットワーク・ユーザーが使用している同じプライベート・アドレスと重複する可能性があります。MPLS/BGP VPNは、 ルート識別子を追加することで、この問題を解決します。ルート識別とは、特定の VPN サイトから各アドレスに追加される VPN 識別子のプレフィックスで、VPN 内とインターネット内の両方で一意のアドレスを作成します。

また、各 VPN には、その VPN のルーティング情報のみを含む、独自の VPN 固有のルーティングテーブルがあります。VPN のルートをパブリック インターネットのルートや他の VPN のルートから分離するために、PE ルーターは VPN ルーティングおよび転送(VRF)テーブルと呼ばれる VPN ごとに個別のルーティングテーブルを作成します。PE ルーターは、カスタマー エッジ(CE)ルーターに接続している VPN ごとに 1 つの VRF テーブルを作成します。VPN に属する顧客またはサイトは、その VPN の VRF テーブル内のルートにのみアクセスできます。すべての VRF テーブルには、ルートが特定のルーター コレクションに属するものとして識別する 1 つ以上の拡張コミュニティ属性が関連付けられています。そのうちの1つである ルートターゲット 属性は、PEルーターがルートを配布するサイトの集合(VRFテーブル)を識別します。PE ルーターは、ルート ターゲットを使用して、リモート ルートの VRF テーブルへのインポートを制限します。

イングレス PE ルーターは、直接接続された CE ルーターからアドバタイズされたルートを受信すると、受信したルートをその VPN の VRF エクスポート ポリシーと照合します。

一致した場合、ルートはVPN-IPv4形式に変換され、ルートにルート識別子が追加されます。その後、PE ルーターはリモート PE ルーターに VPN-IPv4 形式でルートを通知します。また、直接接続されたサイトから学習した各ルートにルートターゲットをアタッチします。ルートにアタッチされたルートターゲットは、VRF テーブルで設定されたエクスポートターゲットポリシーの値に基づきます。その後、プロバイダーのコア ネットワークで設定された IBGP セッションを使用してルートが配信されます。

CE ルーターからのルートが一致しない場合、他の PE ルーターにはエクスポートされませんが、たとえば、同じ VPN 内の 2 つの CE ルーターが同じ PE ルーターに直接接続されている場合など、ルーティングにローカルで使用できます。

エグレス PE ルーターがルートを受信すると、PE ルーター間の IBGP セッションのインポート ポリシーと照合します。受け入れられた場合、ルーターはその bgp.l3vpn.0 テーブルにルートを配置します。同時に、ルーターは VPN の VRF インポート ポリシーと照らし合わせてルートをチェックします。一致する場合、ルート識別子はルートから削除され、ルートは IPv4 形式で VRF テーブル( routing-instance-name.inet.0 テーブル)に配置されます。

位相幾何学

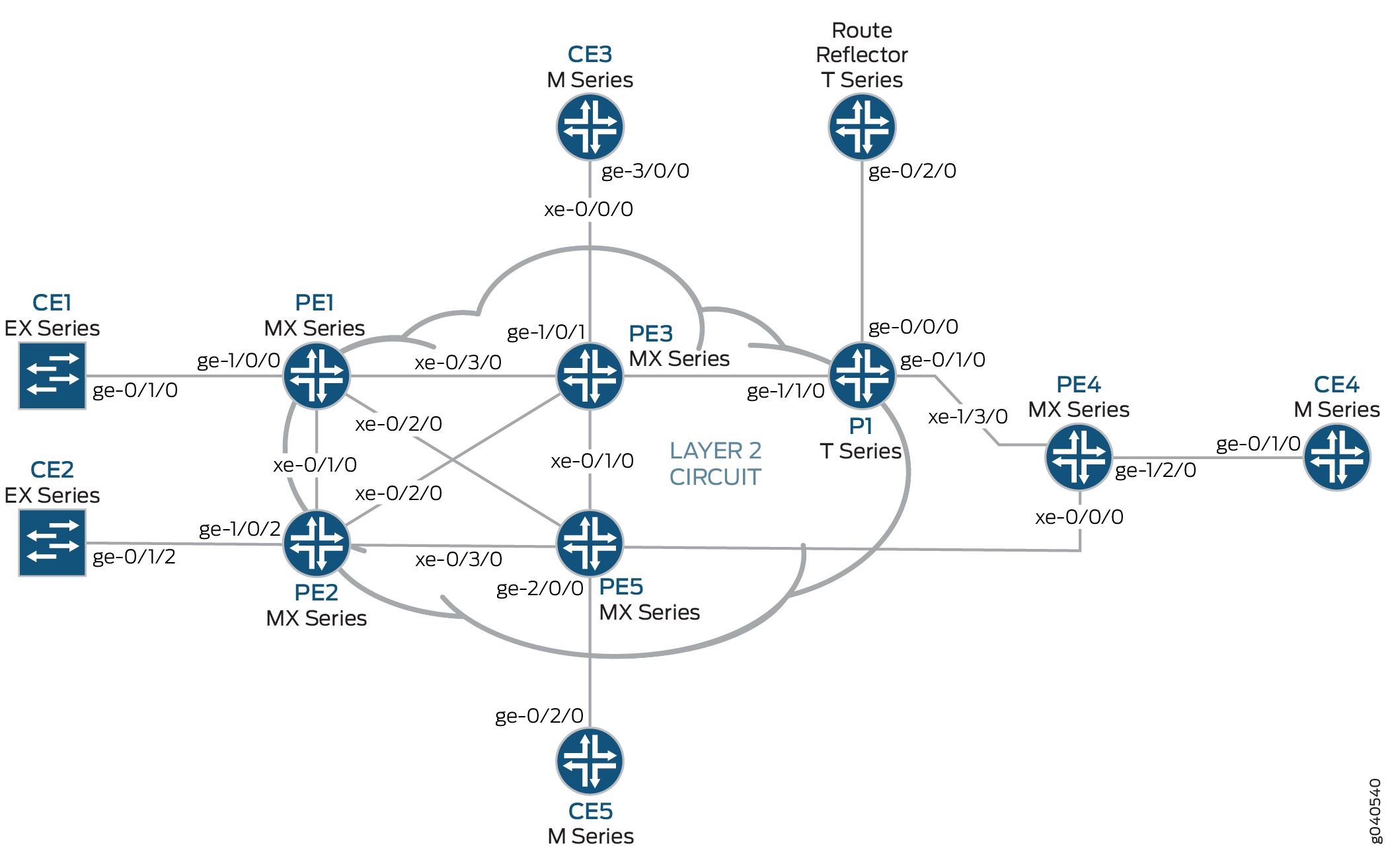

図 1 は、レイヤー 2 VPN 間レイヤー 3 VPN 相互接続の物理トポロジーを示しています。

に終端するレイヤー 2 VPN の物理トポロジー

に終端するレイヤー 2 VPN の物理トポロジー

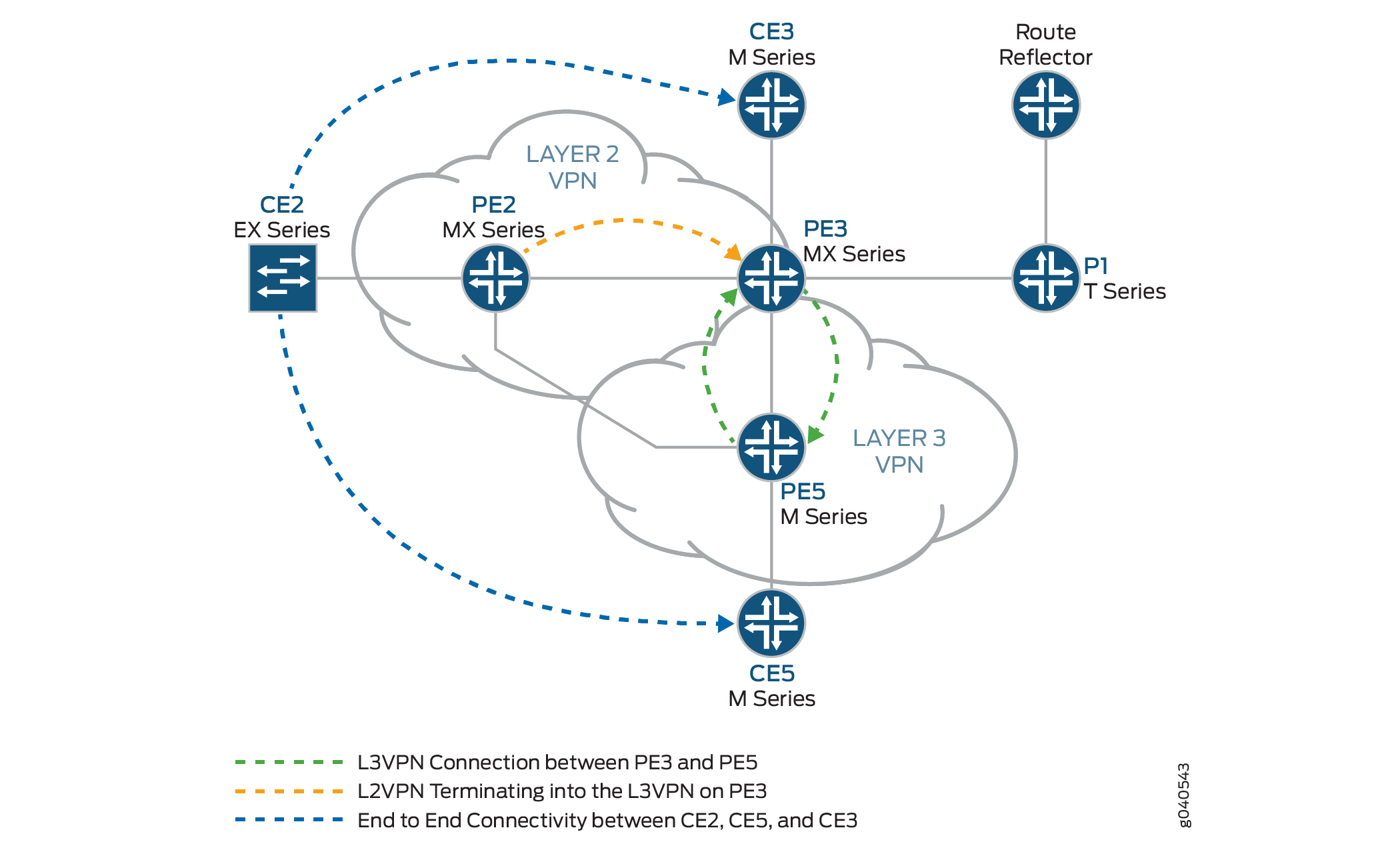

レイヤー 2 VPN 間レイヤー 3 VPN 相互接続の論理トポロジーを 図 2 に示します。

に終端するレイヤー 2 VPN の論理トポロジー

に終端するレイヤー 2 VPN の論理トポロジー

以下の定義では、 図 1 および 図 2 で使用されているデバイスの省略形の意味について説明します。

CE(カスタマー エッジ)デバイス - 1 つ以上の PE(プロバイダ エッジ)ルーターへのデータ リンクを介してサービス プロバイダの VPN へのアクセスを提供する、顧客構内にあるデバイス。

通常、CE デバイスは、直接接続された PE ルーターとの隣接関係を確立する IP ルーターです。隣接関係が確立された後、CEルーターはサイトのローカルVPNルートをPEルーターにアドバタイズし、PEルーターからリモートVPNルートを学習します。

プロバイダーエッジ(PE)デバイス—プロバイダーネットワークのエッジにあるデバイスまたはデバイスのセットで、プロバイダーの顧客サイトのビューを表示します。

PE ルーターは、CE ルーターとルーティング情報を交換します。PE ルーターは、PE ルーターを介して接続する VPN を認識し、PE ルーターは VPN の状態を維持します。PE ルーターは、直接接続されている VPN の VPN ルートを維持するためにのみ必要です。CE ルーターからローカル VPN ルートを学習した後、PE ルーターは IBGP を使用して VPN ルーティング情報を他の PE ルーターと交換します。最後に、MPLSを使用してプロバイダーのバックボーンを介してVPNデータトラフィックを転送する場合、イングレスPEルーターはイングレスラベルスイッチングルーター(LSR)として機能し、エグレスPEルーターはエグレスLSRとして機能します。

プロバイダー(P)デバイス - プロバイダーのコア ネットワーク内で動作し、CE とは直接インターフェイスを行わないデバイス。

P デバイスは、サービス プロバイダの顧客に VPN を実装する上で重要な部分であり、異なる VPN に属する多くのプロバイダ運用トンネルのルーティングを提供する場合がありますが、それ自体は VPN 対応ではなく、VPN の状態を維持しません。その主な役割は、サービス プロバイダが複数の PE ルーターのアグリゲーション ポイントとして機能するなどして、VPN サービスを拡張できるようにすることです。

P ルーターは、PE ルーター間で VPN データ トラフィックを転送する際に MPLS トランジット LSR として機能します。P ルーターは、プロバイダーの PE ルーターへのルートを維持するためにのみ必要です。各カスタマー サイトに固有の VPN ルーティング情報を維持する必要はありません。

構成

レイヤー 2 VPN とレイヤー 3 VPN を相互接続するには、以下のタスクを実行します。

ベース プロトコルとインターフェイスの設定

手順

各 PE および P ルーターで、すべてのインターフェイスにトラフィック制御拡張を使用して OSPF を設定します。fxp0.0 インターフェイスで OSPF を無効にします。

[edit protocols] ospf { traffic-engineering; area 0.0.0.0 { interface all; interface fxp0.0 { disable; } } }すべてのコアルーターで、すべてのインターフェイスでMPLSを有効にします。fxp0.0 インターフェイスで MPLS を無効にします。

[edit protocols] mpls { interface all; interface fxp0.0 { disable; } }すべてのコアルーターで、内部 BGPピアグループを作成し、ルートリフレクタアドレス(192.0.2.7)をネイバーに指定します。また、

[edit protocols bgp group group-name family l2vpn]階層レベルでsignalingステートメントを含めることで、BGP がこのピア グループのレイヤ 2 VPLS ネットワーク層到達可能性情報(NLRI)メッセージを伝送できるようにします。[edit protocols] bgp { group RR { type internal; local-address 192.0.2.2; family l2vpn { signaling; } neighbor 192.0.2.7; } }ルーターPE3では、内部BGPピアグループを作成し、ルートリフレクタIPアドレス(192.0.2.7)をネイバーとして指定します。BGP がこのピア グループのレイヤ 2 VPLS NLRI メッセージを伝送できるようにし、

[edit protocols bgp group group-name family inet-vpn]階層レベルでunicastステートメントを含めることで VPN-IPv4 アドレスの処理を有効にします。[edit protocols] bgp { group RR { type internal; local-address 192.0.2.3; family inet-vpn { unicast; } family l2vpn { signaling; } neighbor 192.0.2.7; } }ルーターPE3とルーターPE5のレイヤー3 VPNドメインでは、すべてのインターフェイスでRSVPを有効にします。fxp0.0 インターフェイスで RSVP を無効にします。

[edit protocols] rsvp { interface all; interface fxp0.0 { disable; } }ルーターPE3とルーターPE5では、ルートリフレクターと他のPEルーターへのLSP(ラベルスイッチパス)を作成します。以下の例は、ルーターPE5の設定を示しています。

[edit protocols] mpls { label-switched-path to-RR { to 192.0.2.7; } label-switched-path to-PE2 { to 192.0.2.2; } label-switched-path to-PE3 { to 192.0.2.3; } label-switched-path to-PE4 { to 192.0.2.4; } label-switched-path to-PE1 { to 192.0.2.1; } }ルーターPE1、PE2、PE3、およびPE5では、IPv4アドレスでコアインターフェイスを設定し、MPLSアドレスファミリーを有効にします。次の例は、ルーターPE2でのxe-0/1/0インターフェイスの設定を示しています。

[edit] interfaces { xe-0/1/0 { unit 0 { family inet { address 10.10.2.2/30; } family mpls; } } }ルーターPE2とルーターPE3では、すべてのインターフェイスのレイヤー2 VPN MPLSシグナリングプロトコルのLDPを設定します。fxp0.0インターフェイスでLDPを無効にします。(RSVPも使用できます。

[edit protocols] ldp { interface all; interface fxp0.0 { disable; } }ルートリフレクタでは、内部BGPピアグループを作成し、PEルーターのIPアドレスをネイバーに指定します。

[edit] protocols { bgp { group RR { type internal; local-address 192.0.2.7; family inet { unicast; } family inet-vpn { unicast; } family l2vpn { signaling; } cluster 192.0.2.7; neighbor 192.0.2.1; neighbor 192.0.2.2; neighbor 192.0.2.4; neighbor 192.0.2.5; neighbor 192.0.2.3; } } }ルートリフレクタでは、ルーターPE3とPE5に向けてMPLS LSPを設定し、inet.3ルーティングテーブルからのBGPネクストホップを解決します。

[edit] protocols { mpls { label-switched-path to-pe3 { to 192.0.2.3; } label-switched-path to-pe5 { to 192.0.2.5; } interface all; } }

VPN インターフェイスの設定

手順

ルーターPE2は、レイヤー2 VPNの一端です。ルーターPE3は、レイヤー2 VPNとレイヤー3 VPN間のレイヤー2 VPNスティッチングを実行しています。ルーターPE3は、2つの異なるレイヤー2 VPNインスタンスの下で適用される異なる論理インターフェイスユニットで設定された論理トンネルインターフェイス(ltインターフェイス)を使用します。パケットは、ルーターPE3に設定されたltインターフェイスを介してループします。ルーターPE5の設定には、PE-CEインターフェイスが含まれています。

ルーターPE2では、ge-1/0/2インターフェイスカプセル化を設定します。ステートメントをencapsulation含め、

[edit interfaces ge-1/0/2]階層レベルでethernet-cccオプションを指定します(vlan-cccカプセル化もサポートされています)。カプセル化は、レイヤー2 VPNドメイン全体(ルーターPE2およびPE3)で同じである必要があります。また、インターフェイス lo0 を設定します。[edit] interfaces { ge-1/0/2 { encapsulation ethernet-ccc; unit 0; } lo0 { unit 0 { family inet { address 192.0.2.2/24; } } } }ルーターPE2では、[

edit routing-instances]階層レベルでルーティング インスタンスを設定します。また、レイヤー2VPNプロトコルを[edit routing-instances routing-instances-name protocols]階層レベルで設定します。リモート サイト ID を 3 に設定します。サイトID 3は、ルーターPE3(ハブPE)を表しています。レイヤー2 VPNは、シグナリングプロトコルとしてLDPを使用しています。次の例では、ルーティング インスタンスとプロトコルの両方の名前がl2vpnであることに注意してください。[edit] routing-instances {l2vpn{ # routing instance instance-type l2vpn; interface ge-1/0/2.0; route-distinguisher 65000:2; vrf-target target:65000:2; protocols {l2vpn{ # protocol encapsulation-type ethernet; site CE2 { site-identifier 2; interface ge-1/0/2.0 { remote-site-id 3; } } } } } }ルーターPE5で、PE-CEリンク

ge-2/0/0のギガビットイーサネットインターフェイスを設定し、lo0インターフェイスを設定します。[edit interfaces] ge-2/0/0 { unit 0 { family inet { address 198.51.100.8/24; } } } lo0 { unit 0 { } }ルーターPE5では、

[edit routing-instances]階層レベルでレイヤー3 VPN ルーティング インスタンス(L3VPN)を設定します。また、BGPを[edit routing-instances L3VPN protocols]階層レベルで設定します。[edit] routing-instances { L3VPN { instance-type vrf; interface ge-2/0/0.0; route-distinguisher 65000:5; vrf-target target:65000:2; vrf-table-label; protocols { bgp { group ce5 { neighbor 198.51.100.2 { peer-as 200; } } } } } }ルーターPE3などのMXシリーズルーターでは、トンネルサービスに使用するトンネルサービスインターフェイスを作成する必要があります。トンネル サービス インターフェイスを作成するには、

bandwidthステートメントを含め、トンネル サービス用に予約する帯域幅の量を[edit chassis fpc slot-number pic slot-number tunnel-services]階層レベルでギガビット/秒で指定します。[edit] chassis { dump-on-panic; fpc 1 { pic 1 { tunnel-services { bandwidth 1g; } } } }ルーターPE3で、ギガビットイーサネットインターフェイスを設定します。

[edit interfaces ge-1/0/1.0 family inet]階層レベルでaddressステートメントを含み、IPアドレスとして198.51.100.9/24を指定します。[edit] interfaces { ge-1/0/1 { unit 0 { family inet { address 198.51.100.9/24; } } } }ルーターPE3では、

[edit interfaces lt-1/1/10 unit 0]階層レベルでlt-1/1/10.0論理トンネルインターフェイスを設定します。ルーターPE3は、論理トンネルインターフェイスを使用してレイヤー2 VPNをレイヤー3 VPNにステッチしているルーターです。ピアユニットインターフェイスの設定によって、相互接続が成立します。インターフェイスを設定するには、

encapsulationステートメントを含め、ethernet-cccオプションを指定します。peer-unitステートメントを含め、ピアトンネルインターフェイスとして論理インターフェイスユニット1を指定します。familyステートメントを含め、cccオプションを指定します。[edit] interfaces { lt-1/1/10 { unit 0 { encapsulation ethernet-ccc; peer-unit 1; family ccc; } } }ルーターPE3では、

[edit interfaces lt-1/1/10 unit 1]階層レベルでlt-1/1/10.1論理トンネルインターフェイスを設定します。インターフェイスを設定するには、

encapsulationステートメントを含め、ethernetオプションを指定します。peer-unitステートメントを含め、ピアトンネルインターフェイスとして論理インターフェイスユニット0を指定します。familyステートメントを含め、inetオプションを指定します。[edit interfaces lt-1/1/10 unit 0]階層レベルでaddressステートメントを含め、IPv4アドレスとして198.51.100.7/24を指定します。[edit] interfaces { lt-1/1/10 { unit 1 { encapsulation ethernet; peer-unit 0; family inet { address 198.51.100.7/24; } } } }ルーターPE3では、

ltインターフェイスユニット1を[edit routing-instances L3VPN]階層レベルのルーティング インスタンスに追加します。インスタンスタイプをvrfとして設定しltピアユニット1をPE-CEインターフェイスとして設定し、ルーターPE2上のレイヤー2 VPNをルーターPE3のレイヤー3 VPNに終端します。[edit] routing-instances { L3VPN { instance-type vrf; interface ge-1/0/1.0; interface lt-1/1/10.1; route-distinguisher 65000:33; vrf-target target:65000:2; vrf-table-label; protocols { bgp { export direct; group ce3 { neighbor 198.51.100.10 { peer-as 100; } } } } } }ルーターPE3では、

ltインターフェイスユニット0を[edit routing-instances protocols l2vpn]階層レベルのルーティング インスタンスに追加します。また、レイヤー 2 VPN とレイヤー 3 VPN ルーティング インスタンスに同じ vrf ターゲットを設定して、ルートをインスタンス間でリークできるようにします。前のステップの設定例は、L3VPNルーティング インスタンスの vrf ターゲットを示しています。次の例は、l2vpnルーティング インスタンスの vrf ターゲットを示しています。[edit] routing-instances { l2vpn { instance-type l2vpn; interface lt-1/1/10.0; route-distinguisher 65000:3; vrf-target target:65000:2; protocols { l2vpn { encapsulation-type ethernet; site CE3 { site-identifier 3; interface lt-1/1/10.0 { remote-site-id 2; } } } } } }ルーターPE3では、必要に応じて、直接接続された

ltインターフェイスユニット1から学習したルートをすべてのCEルーターにエクスポートするようにpolicy-statementステートメントを設定します。[edit] policy-options { policy-statement direct { term 1 { from protocol direct; then accept; } } }

業績

以下の出力は、ルーターPE2の完全な設定を示しています。

ルーターPE2

interfaces {

xe-0/1/0 {

unit 0 {

family inet {

address 10.10.2.2/30;

}

family mpls;

}

}

xe-0/2/0 {

unit 0 {

family inet {

address 10.10.5.1/30;

}

family mpls;

}

}

xe-0/3/0 {

unit 0 {

family inet {

address 10.10.4.1/30;

}

family mpls;

}

}

ge-1/0/2 {

encapsulation ethernet-ccc;

unit 0;

}

fxp0 {

apply-groups [ re0 re1 ];

}

lo0 {

unit 0 {

family inet {

address 192.0.2.2/24;

}

}

}

}

routing-options {

static {

route 172.0.0.0/8 next-hop 172.19.59.1;

}

autonomous-system 65000;

}

protocols {

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group RR {

type internal;

local-address 192.0.2.2;

family l2vpn {

signaling;

}

neighbor 192.0.2.7;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

}

routing-instances {

l2vpn {

instance-type l2vpn;

interface ge-1/0/2.0;

route-distinguisher 65000:2;

vrf-target target:65000:2;

protocols {

l2vpn {

encapsulation-type ethernet;

site CE2 {

site-identifier 2;

interface ge-1/0/2.0 {

remote-site-id 3;

}

}

}

}

}

}

以下の出力は、ルーターPE5の最終的な設定を示しています。

ルーターPE5

interfaces {

ge-0/0/0 {

unit 0 {

family inet {

address 10.10.4.2/30;

}

family mpls;

}

}

xe-0/1/0 {

unit 0 {

family inet {

address 10.10.6.2/30;

}

family mpls;

}

}

ge-1/0/0 {

unit 0 {

family inet {

address 10.10.9.1/30;

}

family mpls;

}

}

xe-1/1/0 {

unit 0 {

family inet {

address 10.10.3.2/30;

}

family mpls;

}

}

ge-2/0/0 {

unit 0 {

family inet {

address 198.51.100.8/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.5/24;

}

}

}

}

routing-options {

static {

route 172.0.0.0/8 next-hop 172.19.59.1;

}

autonomous-system 65000;

}

protocols {

rsvp {

interface all {

link-protection;

}

interface fxp0.0 {

disable;

}

}

mpls {

label-switched-path to-RR {

to 192.0.2.7;

}

label-switched-path to-PE2 {

to 192.0.2.2;

}

label-switched-path to-PE3 {

to 192.0.2.3;

}

label-switched-path to-PE4 {

to 192.0.2.4;

}

label-switched-path to-PE1 {

to 192.0.2.1;

}

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group to-rr {

type internal;

local-address 192.0.2.5;

family inet-vpn {

unicast;

}

family l2vpn {

signaling;

}

neighbor 192.0.2.7;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

}

routing-instances {

L3VPN {

instance-type vrf;

interface ge-2/0/0.0;

route-distinguisher 65000:5;

vrf-target target:65000:2;

vrf-table-label;

protocols {

bgp {

group ce5 {

neighbor 198.51.100.2 {

peer-as 200;

}

}

}

}

}

}

以下の出力は、ルーターPE3の最終的な設定を示しています。

ルーターPE3

chassis {

dump-on-panic;

fpc 1 {

pic 1 {

tunnel-services {

bandwidth 1g;

}

}

}

network-services ip;

}

interfaces {

ge-1/0/1 {

unit 0 {

family inet {

address 198.51.100.9/24;

}

}

}

lt-1/1/10 {

unit 0 {

encapsulation ethernet-ccc;

peer-unit 1;

family ccc;

}

unit 1 {

encapsulation ethernet;

peer-unit 0;

family inet {

address 198.51.100.7/24;

}

}

}

xe-2/0/0 {

unit 0 {

family inet {

address 10.10.20.2/30;

}

family mpls;

}

}

xe-2/1/0 {

unit 0 {

family inet {

address 10.10.6.1/30;

}

family mpls;

}

}

xe-2/2/0 {

unit 0 {

family inet {

address 10.10.5.2/30;

}

family mpls;

}

}

xe-2/3/0 {

unit 0 {

family inet {

address 10.10.1.2/30;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.3/24;

}

}

}

}

routing-options {

static {

route 172.0.0.0/8 next-hop 172.19.59.1;

}

autonomous-system 65000;

}

protocols {

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

label-switched-path to-RR {

to 192.0.2.7;

}

label-switched-path to-PE2 {

to 192.0.2.2;

}

label-switched-path to-PE5 {

to 192.0.2.5;

}

label-switched-path to-PE4 {

to 192.0.2.4;

}

label-switched-path to-PE1 {

to 192.0.2.1;

}

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group RR {

type internal;

local-address 192.0.2.3;

family inet-vpn {

unicast;

}

family l2vpn {

signaling;

}

neighbor 192.0.2.7;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

}

policy-options {

policy-statement direct {

term 1 {

from protocol direct;

then accept;

}

}

}

routing-instances {

L3VPN {

instance-type vrf;

interface ge-1/0/1.0;

interface lt-1/1/10.1;

route-distinguisher 65000:33;

vrf-target target:65000:2;

vrf-table-label;

protocols {

bgp {

export direct;

group ce3 {

neighbor 198.51.100.10 {

peer-as 100;

}

}

}

}

}

l2vpn {

instance-type l2vpn;

interface lt-1/1/10.0;

route-distinguisher 65000:3;

vrf-target target:65000:2;

protocols {

l2vpn {

encapsulation-type ethernet;

site CE3 {

site-identifier 3;

interface lt-1/1/10.0 {

remote-site-id 2;

}

}

}

}

}

}

検証

レイヤー2 VPN間VPN相互接続を確認します。

ルーターPE2 VPNインターフェイスの検証

目的

レイヤー2 VPNがルーターPE2インターフェイスで起動して動作していること、およびすべてのルートがそこにあることを確認します。

アクション

show l2vpn connectionsコマンドを使用して、ルーターPE3の接続サイトIDが3であり、ステータスがUpであることを確認します。user@PE2> show l2vpn connections Layer-2 VPN connections: Legend for connection status (St) EI -- encapsulation invalid NC -- interface encapsulation not CCC/TCC/VPLS EM -- encapsulation mismatch WE -- interface and instance encaps not same VC-Dn -- Virtual circuit down NP -- interface hardware not present CM -- control-word mismatch -> -- only outbound connection is up CN -- circuit not provisioned <- -- only inbound connection is up OR -- out of range Up -- operational OL -- no outgoing label Dn -- down LD -- local site signaled down CF -- call admission control failure RD -- remote site signaled down SC -- local and remote site ID collision LN -- local site not designated LM -- local site ID not minimum designated RN -- remote site not designated RM -- remote site ID not minimum designated XX -- unknown connection status IL -- no incoming label MM -- MTU mismatch MI -- Mesh-Group ID not available BK -- Backup connection ST -- Standby connection PF -- Profile parse failure PB -- Profile busy RS -- remote site standby Legend for interface status Up -- operational Dn -- down Instance: l2vpn Local site: CE2 (2) connection-site Type St Time last up # Up trans 3 rmt Up Jan 7 14:14:37 2010 1 Remote PE: 192.0.2.3, Negotiated control-word: Yes (Null) Incoming label: 800000, Outgoing label: 800001 Local interface: ge-1/0/2.0, Status: Up, Encapsulation: ETHERNETshow route tableコマンドを使用して、レイヤー 2 VPN ルートが存在すること、およびxe-0/2/0.0インターフェイスを経由する10.10.5.2のネクスト ホップがあることを確認します。次の出力は、レイヤー 2 VPN ルートが l2vpn.l2vpn.0 テーブルに存在することを確認します。ルーターPE3についても同様の出力が表示されるはずです。user@PE2> show route table l2vpn.l2vpn.0 l2vpn.l2vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 65000:2:2:3/96 *[L2VPN/170/-101] 02:40:35, metric2 1 Indirect 65000:3:3:1/96 *[BGP/170] 02:40:35, localpref 100, from 192.0.2.7 AS path: I > to 10.10.5.2 via xe-0/2/0.0ルーターPE2に、両方向(PUSHとPOP)でルーターPE3へのLDPラベルを指すレイヤー2 VPN MPLSラベルがあることを確認します。

user@PE2> show route table mpls.0 mpls.0: 13 destinations, 13 routes (13 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 0 *[MPLS/0] 1w3d 08:57:41, metric 1 Receive 1 *[MPLS/0] 1w3d 08:57:41, metric 1 Receive 2 *[MPLS/0] 1w3d 08:57:41, metric 1 Receive 300560 *[LDP/9] 19:45:53, metric 1 > to 10.10.2.1 via xe-0/1/0.0, Pop 300560(S=0) *[LDP/9] 19:45:53, metric 1 > to 10.10.2.1 via xe-0/1/0.0, Pop 301008 *[LDP/9] 19:45:53, metric 1 > to 10.10.4.2 via xe-0/3/0.0, Swap 299856 301536 *[LDP/9] 19:45:53, metric 1 > to 10.10.4.2 via xe-0/3/0.0, Pop 301536(S=0) *[LDP/9] 19:45:53, metric 1 > to 10.10.4.2 via xe-0/3/0.0, Pop 301712 *[LDP/9] 16:14:52, metric 1 > to 10.10.5.2 via xe-0/2/0.0, Swap 315184 301728 *[LDP/9] 16:14:52, metric 1 > to 10.10.5.2 via xe-0/2/0.0, Pop 301728(S=0) *[LDP/9] 16:14:52, metric 1 > to 10.10.5.2 via xe-0/2/0.0, Pop 800000 *[L2VPN/7] 02:40:35 > via ge-1/0/2.0, Pop Offset: 4 ge-1/0/2.0 *[L2VPN/7] 02:40:35, metric2 1 > to 10.10.5.2 via xe-0/2/0.0, Push 800001 Offset: -4

意味

l2vpn ルーティング インスタンスはインターフェイス ge-1/0/2 で稼働しており、レイヤー 2 VPN ルートはテーブル l2vpn.l2vpn.0 に示されています。表 mpls.0 は、LDP ラベルを使用してトラフィックを転送するために使用されるレイヤー 2 VPN ルートを示しています。

ルーターPE3 VPNインターフェイスの検証

目的

ルーターPE2とルーターPE3からのレイヤー2 VPN 接続が Up し、動作していることを確認します。

アクション

ファミリー

l2vpn-signalingとファミリーinet-vpnのルートリフレクタとのBGPセッションが確立されていることを確認します。user@PE3> show bgp summary Groups: 2 Peers: 2 Down peers: 0 Table Tot Paths Act Paths Suppressed History Damp State Pending bgp.l2vpn.0 1 1 0 0 0 0 bgp.L3VPN.0 1 1 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active /Received/Accepted/Damped... 192.0.2.7 65000 2063 2084 0 1 15:35:16 Establ bgp.l2vpn.0: 1/1/1/0 bgp.L3VPN.0: 1/1/1/0 L3VPN.inet.0: 1/1/1/0 l2vpn.l2vpn.0: 1/1/1/0

以下の出力では、レイヤー2 VPNルートとそれに関連付けられたラベルを検証しています。

user@PE3> show route table l2vpn.l2vpn.0 detail l2vpn.l2vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) 65000:2:2:3/96 (1 entry, 1 announced) *BGP Preference: 170/-101 Route Distinguisher: 65000:2 Next hop type: Indirect Next-hop reference count: 4 Source: 192.0.2.7 Protocol next hop: 192.0.2.2 Indirect next hop: 2 no-forward State: <Secondary Active Int Ext> Local AS: 65000 Peer AS: 65000 Age: 2:45:52 Metric2: 1 Task: BGP_65000.192.0.2.7+60585 Announcement bits (1): 0-l2vpn-l2vpn AS path: I (Originator) Cluster list: 192.0.2.7 AS path: Originator ID: 192.0.2.2 Communities: target:65000:2 Layer2-info: encaps:ETHERNET, control flags:Control-Word, mtu: 0, site preference: 100 Accepted Label-base: 800000, range: 2, status-vector: 0x0 Localpref: 100 Router ID: 192.0.2.7 Primary Routing Table bgp.l2vpn.0次の出力は、mpls.0 ルート テーブル内の L2VPN MPLS.0 ルートを示しています。

user@PE3> show route table mpls.0 mpls.0: 21 destinations, 21 routes (21 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 0 *[MPLS/0] 1w3d 09:05:41, metric 1 Receive 1 *[MPLS/0] 1w3d 09:05:41, metric 1 Receive 2 *[MPLS/0] 1w3d 09:05:41, metric 1 Receive 16 *[VPN/0] 15:59:24 to table L3VPN.inet.0, Pop 315184 *[LDP/9] 16:21:53, metric 1 > to 10.10.20.1 via xe-2/0/0.0, Pop 315184(S=0) *[LDP/9] 16:21:53, metric 1 > to 10.10.20.1 via xe-2/0/0.0, Pop 315200 *[LDP/9] 01:13:44, metric 1 to 10.10.20.1 via xe-2/0/0.0, Swap 625297 > to 10.10.6.2 via xe-2/1/0.0, Swap 299856 315216 *[LDP/9] 16:21:53, metric 1 > to 10.10.6.2 via xe-2/1/0.0, Pop 315216(S=0) *[LDP/9] 16:21:53, metric 1 > to 10.10.6.2 via xe-2/1/0.0, Pop 315232 *[LDP/9] 16:21:45, metric 1 > to 10.10.1.1 via xe-2/3/0.0, Pop 315232(S=0) *[LDP/9] 16:21:45, metric 1 > to 10.10.1.1 via xe-2/3/0.0, Pop 315248 *[LDP/9] 16:21:53, metric 1 > to 10.10.5.1 via xe-2/2/0.0, Pop 315248(S=0) *[LDP/9] 16:21:53, metric 1 > to 10.10.5.1 via xe-2/2/0.0, Pop 315312 *[RSVP/7] 15:02:40, metric 1 > to 10.10.6.2 via xe-2/1/0.0, label-switched-path to-pe5 315312(S=0) *[RSVP/7] 15:02:40, metric 1 > to 10.10.6.2 via xe-2/1/0.0, label-switched-path to-pe5 315328 *[RSVP/7] 15:02:40, metric 1 > to 10.10.20.1 via xe-2/0/0.0, label-switched-path to-RR 315360 *[RSVP/7] 15:02:40, metric 1 > to 10.10.20.1 via xe-2/0/0.0, label-switched-path to-RR 316272 *[RSVP/7] 01:13:27, metric 1 > to 10.10.6.2 via xe-2/1/0.0, label-switched-path Bypass->10.10.9.1 316272(S=0) *[RSVP/7] 01:13:27, metric 1 > to 10.10.6.2 via xe-2/1/0.0, label-switched-path Bypass->10.10.9.1 800001 *[L2VPN/7] 02:47:33 > via lt-1/1/10.0, Pop Offset: 4 lt-1/1/10.0 *[L2VPN/7] 02:47:33, metric2 1 > to 10.10.5.1 via xe-2/2/0.0, Push 800000 Offset: -4show route table mpls.0コマンドをdetailオプションとともに使用して、ネクストホップタイプやラベル操作など、ルートの BGP 属性を確認します。user@PE5> show route table mpls.0 detail lt-1/1/10.0 (1 entry, 1 announced) *L2VPN Preference: 7 Next hop type: Indirect Next-hop reference count: 2 Next hop type: Router, Next hop index: 607 Next hop: 10.10.5.1 via xe-2/2/0.0, selected Label operation: Push 800000 Offset: -4 Protocol next hop: 192.0.2.2 Push 800000 Offset: -4 Indirect next hop: 8cae0a0 1048574 State: <Active Int> Age: 2:46:34 Metric2: 1 Task: Common L2 VC Announcement bits (2): 0-KRT 2-Common L2 VC AS path: I Communities: target:65000:2 Layer2-info: encaps:ETHERNET, control flags:Control-Word, mtu: 0, site preference: 100

ルーターCE2からルーターCE5、ルーターCE3へのエンドツーエンド接続の検証

目的

ルーターCE2、CE3、およびCE5間の接続を確認します。

アクション

ルーターCE2からルーターCE3のIPアドレスにpingを実行します。

user@CE2> ping 198.51.100.10 # CE3 IP address PING 198.51.100.10 (198.51.100.10): 56 data bytes 64 bytes from 198.51.100.10: icmp_seq=0 ttl=63 time=0.708 ms 64 bytes from 198.51.100.10: icmp_seq=1 ttl=63 time=0.610 ms

ルーターCE2からルーターCE5のIPアドレスにpingを実行します。

user@CE2> ping 198.51.100.2 # CE5 IP address PING 198.51.100.2 (198.51.100.2): 56 data bytes 64 bytes from 198.51.100.2: icmp_seq=0 ttl=62 time=0.995 ms 64 bytes from 198.51.100.2: icmp_seq=1 ttl=62 time=1.005 ms