VPN 監視方法

このトピックでは、SRXシリーズファイアウォールでVPNトンネルを監視する複数の 方法について説明しています。

VPNトンネルは常に最適に機能することが期待されます。しかし、現実世界のシナリオではほとんど当てはまりません。VPNトンネルがダウンする理由は複数あります。

Junos OSでは、VPNを監視するために以下の方法を提供しています。

-

ICMP(Internet Control Message Protocol)を使用してデータパスをチェックするIPsec datapath verification 。

-

デッドピア検出(DPD) IKEピアの活性をチェックするためのプロトコル設定。

-

IPsec セキュリティ アソシエーション(SA)の活性を確認するための VPN トンネル監視設定。

さらに、次のグローバルVPN機能を使用して監視することができます。

-

SA 内の VPN ピアは、ピアの 1 つが応答しない場合、同期されていない可能性があります。たとえば、ピアの 1 つが再起動すると、誤ったセキュリティ パラメータ インデックス(SPI)が送信される可能性があります。不良 SPI 応答機能を設定することで、デバイスがこのようなイベントを検出し、ピアを再同期できるようにすることができます。

respond-bad-spi max-responsesオプションの詳細については、ike(セキュリティ)を参照してください。 -

ICMP 要求を定期的にピアに送信して、ピアが到達可能かどうかを判断することができます。

vpn-monitor-optionsオプションの詳細については、「ipsec(セキュリティ)」を参照してください。

このトピックで説明する方法をのいずれか設定してVPNを監視することができます。

特定の機能のプラットフォームおよびリリースサポートを確認するには、機能エクスプローラーを使用します。

プラットフォームに関連する注意点については、プラットフォーム固有の VPN 監視 動作セクションを参照してください。

IPsecデータパス検証

IPsecデータパス検証は、トンネルエンドポイント間のデータパスを検証し、パスがクリアであり、トランジットファイアウォールによってブロックされていないことを確認するプロセスです。

IPsecデータパス検証が必要な理由

ルートベース VPN のポイントツーポイント モードにおけるセキュア トンネル(st0)インターフェイスの状態は、通常、VPN トンネルの状態に基づきます。デバイスがIPsecセキュリティアソシエーション(SA)を確立した後、Junos OSはst0インターフェイスに関連付けられたルートを転送テーブルに追加します。ネットワークに VPNトンネルエンドポイント間にトランジットファイアウォールがある場合、 ファイアウォールは、st0インターフェイス上のアクティブなルートを使用するIPsecデータトラフィックをブロックする可能性があります。その結果、トラフィック 損失が発生する可能性があります。

このようなトラフィック損失を回避するには、IPsecデータパス検証を有効にする必要があります。この機能を有効にすると、Junos OSデバイスはデータパスを検証するまでst0インターフェイスを起動しません。データパス検証は、以下のオプションで設定できます。

-

ルートベースおよびサイト間VPNトンネルについては、 ステートメント

[set security ipsec vpn vpn-name vpn-monitor verify-path]で設定できます。 -

ピア トンネル エンドポイントの前に NAT デバイスがある場合、ファイアウォールはピア トンネル エンドポイントの IP アドレスを NAT デバイスの IP アドレスに変換します。VPN 監視 ICMP リクエストがピア トンネル エンドポイントに到達するためには、NAT デバイスの背後にあるピア トンネル エンドポイントの元の未変換の IP アドレスを明示的に指定する必要があります。これは、

[set security ipsec vpn vpn-name vpn-monitor verify-path destination-ip]構成ステートメントで設定できます。 -

st0インターフェイスを立ち上げる前に、IPsecデータパスを検証するのに使用するパケットのサイズを設定できます。

[set security ipsec vpn vpn-name vpn-monitor verify-path packet-size]設定ステートメントを使用します。設定可能なパケットサイズの範囲は64〜1350バイトです。デフォルトは 64 バイトです。

IPsec データパス検証を使用する場合は、以下の点 を考慮してください。

-

VPN監視動作用に設定した送信元インターフェイスと宛先IPアドレスは、IPsecデータパス検証には影響しません。IPsecデータパス検証におけるICMPリクエストの送信元は、ローカルトンネルのエンドポイントです。

-

IPsecデータパス検証を有効にすると、 Junos OSは、st0インターフェイスが起動した後にのみ、VPN監視を自動的にアクティブにします。IPsecデータパス検証を有効にする場合、

[edit security ipsec vpn vpn-name]階層レベルでvpn-monitor optimizedオプションを設定することをお勧めします。 -

IPsecデータパスの検証中にシャーシクラスタのフェイルオーバーが発生した場合、新しいアクティブノードが検証を再開します。検証が成功するまで、Junos OSはst0インターフェイスをアクティブにしません。

-

IPsec SAのキー更新では、st0インターフェイスの状態はキー更新のために変更されないため、Junos OSはIPsecデータパス検証を実行しません。

-

Junos OSは、AutoVPN、ADVPN(自動検出VPN)、および複数のトラフィックセレクターで使用されるポイントツーマルチポイントモードのst0インターフェイスでのIPsecデータパス検証をサポートしていません。

-

VPN監視とIPsecデータパス検証は、IPv6アドレスをサポートしていません。したがって、 IPv6トンネルでIPsecデータパス検証を使用することはできません。

IPsecデータパス検証の仕組み

IPsecデータパス検証を設定すると、以下の イベント が発生します。

-

デバイスがVPNトンネルを確立するとitはピアトンネルのエンドポイントにICMPリクエストを送信し、IPsecデータパスを確認します。 ピアトンネルのエンドポイントは、VPN監視ICMP要求によって到達可能でなければならず、かつICMP要求に応答できる必要があります。データパス検証の進行中は、

show security ipsec security-association detailコマンド出力の VPN Monitoring フィールドに文字 V が表示されます。 -

Junos OSは、ピアから応答を受信したときにのみst0インターフェイスをアクティブにします。

show interface st0.xコマンドの出力には、データパス検証中および検証後のst0インターフェイスステータス(検証完了Link-Layer-Down前、検証が正常に終了Up後)が表示されます。 -

ピアが ICMP 応答を送信しない場合、デバイスは設定された VPN モニタ間隔設定された VPN モニタしきい値に達するまで で別の ICMP 要求を送信しますデフォルトの VPN モニタ間隔は 10 秒で、デフォルトの VPN モニタしきい値は 10 回であることに注意してください。検証が成功しない場合、 KMD_VPN_DOWN_ALARM_USER システムログのエントリーには、VPN監視のverify-pathエラーとして理由が示されます。デバイスは、

show security ipsec security-association detailコマンド出力のトンネルイベントの下にエラーを記録します。show security ipsec tunnel-events-statisticsコマンドは、エラーが発生した回数を表示します。 VPN 監視間隔と VPN 監視閾値は、[edit security ipsec] 階層レベルのvpn-monitor-options設定オプション で設定できます。 -

VPN監視の閾値に達してもピアがICMP応答を送信しない場合、Junos OSはVPNトンネルをダウンさせ、VPNトンネルを再ネゴシエートします。

関連項目

デッドピア検出

デッドピア検出(DPD)は、ネットワークトラフィックを使用してIPsec接続内のIKEピアの活性を検出するスタンダードベースのプロトコルです。

DPDの仕組み

IPsec トンネルの作成時に、VPN ピアはネゴシエートして、 デッド ピア検出(DPD) 方式を使用するかどうかを決定します。ピアが DPD 方式の使用に同意した場合アクティブなトラフィックがない場合、DPD プロトコルはピアに定期的にメッセージを送信し、応答を待ちます。ピアがメッセージに応答しない場合、DPD プロトコルはピアが使用できなくなったと見なします。DPD の動作は、IKEv1 プロトコルと IKEv2 プロトコルの両方で同じです。DPD タイマーは、IKE がフェーズ 1 セキュリティ アソシエーション(SA)を確立するとすぐにアクティブになります。

SRXシリーズファイアウォールは、DPDプロトコルを使用してIPsec VPN接続の活性を検出します。

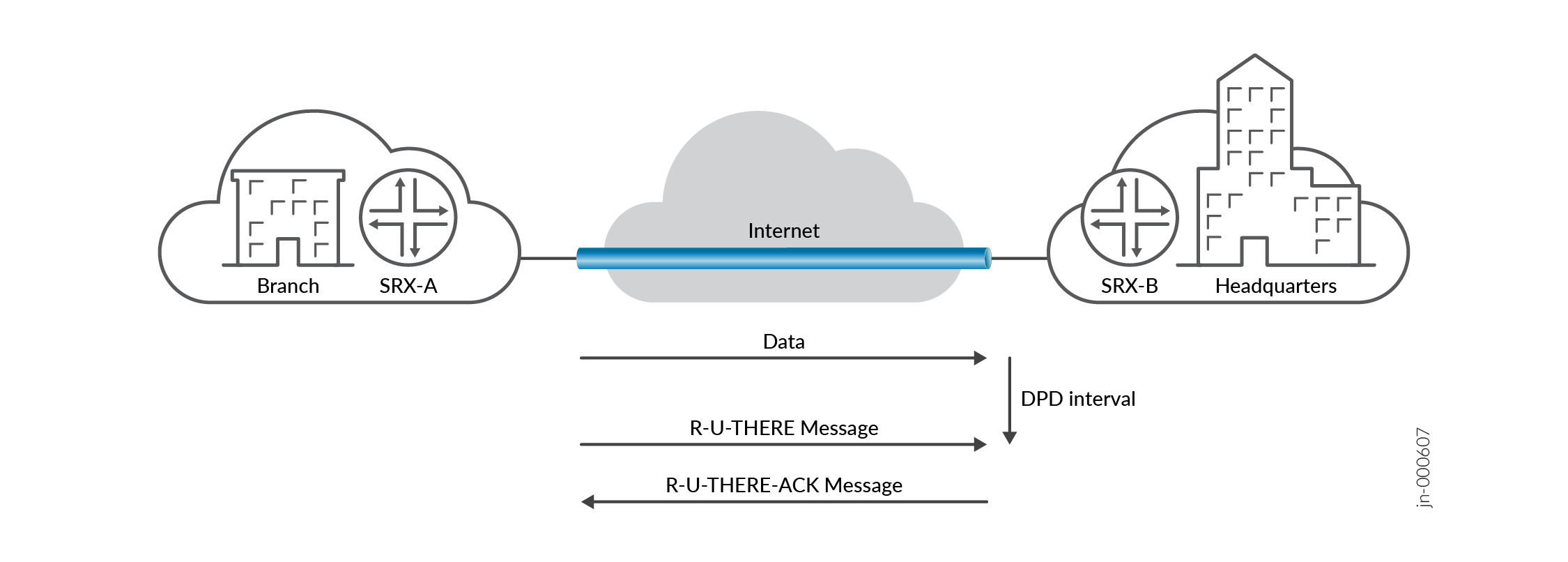

図 1 は、IPsec VPN トンネル内の IKE ピア間での DPD メッセージの交換を示しています。ファイアウォールデバイスがDPDを実行すると、以下のイベントが発生します。

-

ファイアウォール SRX-Aは、指定されたDPD間隔まで待機して、ピアSRX-Bからトラフィックを受信したかどうかを確認します。

-

SRX-A は、指定された DPD 間隔内に SRX-B からトラフィックを受信しなかった場合、暗号化された IKE フェーズ 1 通知ペイロード(R-U-THERE メッセージ)を SRX-B に送信します。

-

SRX-A は、SRX-B からの DPD 確認メッセージ(R-U-THERE-ACK メッセージ)を待ちます。

-

この間隔の間にSRX-AがSRX-BからR-U-THERE-ACKメッセージを受信した場合、ピアはアライブであると見なします。次に、SRX-A はそのトンネルの R-U-THERE メッセージ カウンターをリセットし、新しい間隔を開始します。

-

インターバル中に R-U-THERE-ACK メッセージを受信しなかった場合、SRX-A はピア SRX-B がダウンしていると見なします。次に、SRX-A はそのピアのフェーズ 1 SA とすべてのフェーズ 2 SA を削除します。

-

設定可能なDPDパラメータ

設定する必要がある DPD パラメータの一覧を次に示します。

-

モード:トラフィック アクティビティに基づいて、次のいずれかのモードで DPD を設定できます。

-

最適化: 最適化 モードでは、開始デバイスがピアに発信パケットを送信するときに、設定された間隔内にピアからの着信IKEまたはIPsecトラフィックがない場合、開始側デバイスがR-U-THEREメッセージをトリガーします。DPDは、別のモードを設定しない限り このデフォルトモードで動作します。

-

プローブアイドルトンネル— プローブアイドルトンネル モードでは、設定された間隔内に着信または発信IKEまたはIPsecトラフィックがない場合、デバイスはR-U-THEREメッセージをトリガーします。デバイスは、トラフィックが発生するまで、R-U-THEREメッセージを定期的にピアに送信します。このモードは、ダウンしているピアを早期に検出し、アクティブなトラフィックフロー中のトンネルの可用性を確保するのに役立ちます。

注:このシナリオでは、プローブ アイドル トンネル モードを構成すると、同じ IKE SA の別のトンネル内のトラフィックに関係なく、トンネルがアイドル状態になると、デバイスは R-U-THERE メッセージをトリガーします。

-

Always-send— always-send モードでは、デバイスはピア間のトラフィックアクティビティに関係なく、設定された間隔でR-U-THEREメッセージを送信します。 always-send モードではなく、プローブ アイドル トンネル モードを使用することをお勧めします。

-

-

間隔— interval パラメータを使用して、デバイスがR-U-THEREメッセージを送信する前にピアからのトラフィックを待機する時間(秒単位)を指定します。デフォルトの間隔は 10 秒です。Junos OS リリース 15.1X49-D130 以降、R-U-THEREメッセージがピアデバイスに送信される許容間隔パラメーターの範囲が、10秒から60秒から2秒から60秒に短縮されました。DPD 間隔パラメータが 10 秒未満に設定されている場合は、最小しきい値パラメータを 3 に設定することをお勧めします。

-

[しきい値(Threshold)]: しきい値 パラメータを使用して、デバイスがピアから応答を受信せずに R-U-THERE メッセージを送信してからピアがダウンしたと見なす最大回数を指定します。デフォルトの送信回数は 5 回で、許容範囲は 1 回から 5 回です。

DPD を設定する前に、次の点に注意してください。

-

アクティブなトンネルを持つ既存のゲートウェイに DPD 設定を追加すると、デバイスはフェーズ 1 またはフェーズ 2 SA をクリアせずに R-U-THERE メッセージのトリガーを開始します。

-

アクティブなトンネルを持つ既存のゲートウェイから DPD 設定を削除すると、デバイスはトンネルの R-U-THERE メッセージのトリガーを停止します。ただし、IKE と IPsec SA には影響しません。

-

モード、間隔、しきい値などの DPD 設定パラメータを変更すると、IKE はフェーズ 1 またはフェーズ 2 の SA をクリアせずに DPD 動作を更新します。

-

トンネルを即時確立するオプションを指定せずに、DPD および VPN 監視を使用して IKE ゲートウェイを設定すると、IKE はフェーズ 1 のネゴシエーションを開始しません。DPDを設定する場合、[

edit security ipsec vpn vpn-name]階層レベルでestablish-tunnelsimmediatelyオプションを設定して、フェーズ1およびフェーズ2のSAが利用できない場合にst0インターフェイスを破棄する必要があります。establish-tunnelsオプションについては、vpn(セキュリティ)を参照してください。 -

複数のピア IP アドレスと DPD を使用して IKE ゲートウェイを設定し、最初のピア IP アドレスでフェーズ 1 SA を確立できない場合、IKE は次のピア IP アドレスで確立を試みます。DPD は、IKE がフェーズ 1 SA を確立した後にのみアクティブになります。デッドピア検出を参照してください。

-

複数のピアとDPDでIKEゲートウェイを設定したが、現在のピアのIPアドレスで接続に失敗した場合、IKEはフェーズ1とフェーズ2のSAをクリアし、DPDは次のピアIPアドレスへのフェイルオーバーを実行します。ゲートウェイ(セキュリティ IKE)を参照してください。

-

ネゴシエーションが同時に行われるため、同じピアに複数のフェーズ 1 またはフェーズ 2 SA が存在する可能性があります。この場合、DPD はすべてのフェーズ 1 SA に R-U-THERE メッセージを送信します。ゲートウェイが設定された回数連続して DPD 応答を受信できない場合、ゲートウェイはフェーズ 1 SA および関連するフェーズ 2 SA(IKEv2 のみ)をクリアします。

DPD 実装の詳細については、RFC 3706, A Traffic-Based Method of Dead Internet Key Exchange(IKE)ピアの検出を参照してください。

IKEピアが稼働している場合、それは 基盤となるVPNが稼働していること ことを意味しますか?

DPDがIPsec SAのライブネスを保証するかどうかを考えてみましょう。「VPN トンネルのモニタリング」を参照してください。

関連項目

VPN トンネル監視

VPN監視は、VPNトンネルを監視するJunos OS独自の機能です。

デッドピア検出(DPD)プロトコルはIKEピアの活性をチェックしますが、基盤となるVPNの活性を保証するものではありません。基盤となるVPN 稼働しているかどうかを確認するための標準ベースの方法はありません。VPN監視は、IPsecセキュリティアソシエーションの活性をチェックするJunos OS 独自 メカニズムです。

VPNトンネル監視の仕組み

VPN 監視は、ICMP(インターネット制御メッセージ プロトコル)のエコー要求(または ping)と、ICMP パケット内のトンネル ID などの署名データを使用して、VPN トンネルがアップしているかどうかを判断します。

VPN モニタリングを有効にすると、デバイスは VPN トンネルを介して、ピア ゲートウェイまたはトンネルのもう一方の端にある指定された宛先に ICMP エコー要求 を送信します。デバイスは、デフォルトで 10 秒間隔で最大 10 回連続して 要求 を送信します。10回連続してpingを実行してもデバイスが応答を受信しない場合、デバイスはVPNがダウンしていると見なし、IPsecセキュリティアソシエーションをクリアします。

VPNトンネルを監視するには、以下の動作モードを使用します。

-

常時送信モード:このモードでは、デバイスはトンネル内のトラフィックに関係なく、設定された間隔ごとに 1 回 VPN モニタリング パケットを送信します。VPN監視を有効にすると、常時送信モードを指定しない場合、Junos OSはデフォルトモードとして常時送信モードを使用します。

-

最適化モード-このモードでは、デバイスは、インターバル中に発信トラフィックがあり、トンネルを通過する着信トラフィックがない場合にのみ、設定された間隔ごとにVPN監視パケットを送信します。VPN トンネルを通る着信トラフィックがある場合、デバイスはトンネルがアクティブであるとみなし、ピアに ping を 送信停止 します。最適化モードを使用すると、デバイスはピアの活性を判断する必要がある場合にのみ ping を送信するため、デバイス上のリソースを節約できます。pingを送信すると、他の方法では使用されないコストのかかるバックアップリンクがアクティブになる可能性もあります。

最適化モードを明示的に構成しない場合、デバイスは既定の常時送信モードで動作します。

関連項目

デッドピア検出の設定

開始する前に、IKEゲートウェイ構成されていることを確認してください。詳細については、 ゲートウェイ(セキュリティ IKE) を参照してください。

このtopicでは、ジュニパーネットワーク®スSRXシリーズファイアウォールでデッドピア検出(DPD)プロトコルとそのパラメーターを設定する方法を学習します。デバイスを DPD でイネーブルにするには、次の手順に従います。

IPsec VPNサービス用のikedプロセスを実行しているファイアウォールIPsec VPNサービスにより、ゲートウェイごとに複数のピアアドレスを持つDPDを使用できます。詳細については、 ゲートウェイ(セキュリティ IKE) を参照してください。

VPN トンネル監視の設定

開始する前に、既存の VPN トンネルが必要です。

このトピックでは、VPNトンネル監視を有効にする方法、およびジュニパーネットワークス®SRXシリーズファイアウォールのVPN監視に使用するpingパケットの間隔としきい値パラメーターを設定する方法を学習します。

VPN 監視により、パケットの送信元または宛先 IP アドレスに基づいて ping パケットがピアによって受け入れられない場合、一部の環境でトンネル フラッピングが発生する可能性があります。

プラットフォーム固有の VPN 監視 動作

特定の機能のプラットフォームおよびリリースサポートを確認するには、機能エクスプローラーを使用します。

次の表を使用して、プラットフォームのプラットフォーム固有の動作を確認します。

|

プラットフォーム |

違い |

|---|---|

|

SRXシリーズ |

|

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer をご利用ください。

st0 インターフェイスが起動する前に、IPsec データパスの検証に使用するパケットのサイズを設定できます。