CoS ベースの IPsec VPN

このトピックを読むと、CoS ベースの IPsec VPN と、Junos OS デバイスでこの機能を設定する方法について理解することができます。

VPN複数のサービスクラスを提供できないJunosのCoS(サービスクラス)機能をサポートし 。デバイス上では、パケット送信用の複数の転送クラスの設定、各出力キューに入れるパケットの定義、各キューの送信サービスレベルのスケジュール設定、および輻輳の管理を行うことができます。IKE は、すべての転送クラス(FC)の IPsec トンネルをネゴシエートし、各 FC は一連の差別化されたサービス コード ポイント(DSCP)値にマッピングされます。

特定の機能のプラットフォームおよびリリースサポートを確認するには、機能エクスプローラーを使用します。

プラットフォームに関連する注意点については、プラットフォーム固有のCoSベースのIPSec VPNの動作セクションを参照してください。

複数のIPsec SAを持つCoSベースのIPsec VPNを理解する

このトピックでは、サービスクラス(CoS)ベースのIPsec VPNに関連する概念について学習します。

- 概要

- メリット

- FC を IPsec SA にマッピングします

- IPsec SA ネゴシエーション

- キー更新キー更新

- VPN からの FC の追加または削除e

- デッドピア検出(DPD)

- コマンド

- サポートされているVPN機能

概要

Junos OSデバイスで設定されているCoS転送クラス(FC)は、IPsecセキュリティアソシエーション(SA)にマッピングできます。各FCのパケットは異なるIPsec SAにマッピングされるため、ローカルデバイスと中間ルーターでCoS処理が行われます。この機能はジュニパーネットワークス独自のもので、サポートされている Junos OSデバイス およびJunos OSリリースで動作します。VPN ピアデバイスは、この機能をサポートするJunos OSデバイス、またはJunos OSデバイスと同じ方法で同じ機能をサポートする他の製品である必要があります。

メリット

-

トンネルごとに異なるセキュリティアソシエーションのセットを使用し、異なるデータストリームを確保するのに役立ちます。

-

ボイスオーバーIPなど、差別化されたトラフィックが必要な場所でIPsec VPNの導入を容易にするのに役立ちます。

FC を IPsec SA にマッピングします

[edit security ipsec vpn vpn-name] 階層レベルの multi-sa forwarding-classes 設定ステートメントを使用して、VPN に最大 8 つの転送クラス(FC)を設定できます。ピア ゲートウェイとネゴシエートされた IPsec SA の数は、VPN に設定された FC の数に基づきます。FCからIPsec SAへのマッピングは、VPNのすべてのトラフィックセレクター 設定されている に適用されます。

特定の VPN の FC 用に作成されたすべての IPsec SA は、同じトンネル ID で表されます。トンネル関連のイベントでは、すべての IPsec SA の状態と統計情報が考慮されます。トンネルに関連するすべての IPsec SA は、 Junos OS デバイス上の同じ SPU または同じスレッド ID に固定されます。

FC の設定順序は、両方のピアで同じである必要はありません。そのため、Junos OS では、VPN トンネルの両端の同じ FC に対して同じ IPsec SA ペアが保証されるわけではありません。

IPsec SA ネゴシエーション

VPNに複数のFCを設定すると、FCごとに固有のIPsec SAがピアとネゴシエートされます。さらに、デフォルトの IPsec SA は、設定された FC と一致しないパケットを送信するためにネゴシエートされます。VPN ピアデバイスがFC用に設定されていなかったり、FCからIPsec SAへのマッピングをサポートしていなかったり i場合でも、デフォルトのIPsecはネゴシエートされます。デフォルトの IPsec SA は、ネゴシエートされる最初の IPsec SA であり、破棄される最後の SA です。

設定された FC の数によっては, IPsec SA がネゴシエーション中である場合、IPsec SA がまだネゴシエートされていない FC にパケットが届く可能性があります。特定の FC の IPsec SA がネゴシエートされるまで、トラフィックはデフォルトの IPsec SA に送信されます。IPsec SA のいずれにも一致しない FC を含むパケットは、デフォルトの IPsec SA で送信されます。

FC から IPsec SA へのマッピングは、ローカル VPN ゲートウェイで実行されます。ローカルゲートウェイとピアゲートウェイでは、FCの設定順序が異なる 可能性があります 。各ピア ゲートウェイは、IPsec SA ネゴシエーションが完了した順序で FC をマッピングします。そのため、ローカル ゲートウェイとピア ゲートウェイでは、FC から IPsec SA へのマッピングが異なる場合があります。ゲートウェイは、設定されたFC数に達すると、新しいIPsec SAのネゴシエーションを停止します。ピア ゲートウェイは ローカル ゲートウェイで設定された FC の数よりも多くの IPsec SA を開始する 可能性があります。この場合、ローカル ゲートウェイは追加の IPsec SA 要求(最大 18 の IPsec SA)を受け入れます。ローカル ゲートウェイは、着信 IPsec トラフィックの復号化にのみ他の IPsec SA を使用します。設定されているどのFCとも一致しないFCを使用してパケットを受信した場合、パケットはデフォルトのFC IPsec SAで送信されます。

ピアデバイスからデフォルトIPsec SAの削除通知を受信した場合、デフォルトIPsec SAのみが削除され、デフォルトIPsec SAが新たにネゴシエートされます。この間、デフォルトのIPsec SAを使用する可能性のあるトラフィックはドロップされます。VPN トンネルは、デフォルトの IPsec SA が最後の SA である場合にのみダウンします。

VPN に対して establish-tunnels immediately オプションが設定され、コミットされた場合、Junos OS デバイスはトラフィックの到着を待たずに IPsec SA をネゴシエートします。設定された FC の IPsec SA のネゴシエーションが完了しない場合、ネゴシエーションは 60 秒ごとに再試行されます。

VPN に establish-tunnels on-traffic オプションが設定されている場合、最初のデータ パケットが到着した時点で Junos OS デバイスは IPsec SA をネゴシエートします。最初のパケットの FC は関係ありません。どちらのオプションでも、デフォルトの IPsec SA が最初にネゴシエートされ、次に各 IPsec SA がデバイスに FC が設定されている順序で 1 つずつネゴシエートされます。

キー更新キー更新

トラフィックセレクターを備えた差別化されたサービスコードポイント(DSCP)トラフィックステアリングで複数のSAを使用する場合、キー更新中に次の動作が発生しますトラフィックセレクターがキー更新を実行するときに、1つ以上のトラフィックセレクターが何らかの理由でキー更新できない場合、ライフタイムが切れると特定のSAがダウン。この場合、特定の SA に一致するために使用するトラフィックは、代わりにデフォルトのトラフィック セレクターを介して送信されます。

VPN からの FC の追加または削除e

VPN に FC が追加または削除されると、VPN の IKE および IPsec SA がアップまたはダウンして、ネゴシエーションが再開されます。clear security ipsec security-associations コマンドは、すべての IPsec SA をクリアします。

デッドピア検出(DPD)

DPD にこの機能が設定されている場合、 optimized モードは、IPsec SA のいずれかに発信トラフィックがあり、着信トラフィックがない場合にのみプローブを送信します。一方、 probe-idle モードは、どの IPsec SA にも発信トラフィックと着信トラフィックがない場合にのみプローブを送信します。DPD 機能では、VPN モニタリングはサポートされていません。

コマンド

show security ipsec sa details index tunnel-id コマンドは、FC 名を含むすべての IPsec SA の詳細を表示します。

show security ipsec stats index tunnel-id コマンドは、各 FC の統計情報を表示します。

サポートされているVPN機能

CoS ベースの IPsec VPN では、以下の VPN 機能がサポートされています。

-

ルートベースのサイトツーサイト VPN ポリシーベースのVPNはサポートされていません。

-

トラフィック セレクター。

-

AutoVPN

-

自動検知VPN(ADVPN)。

-

IKEv2 です。IKEv1はサポートされません。

-

デッドピア検出(DPD) VPN監視はサポートされません。

-

PMI はサポートされていません。

トラフィックセレクター CoSベースのIPsec VPNを理解する

トラフィックセレクターとは、トラフィックが指定されたローカルアドレスとリモートアドレスのペアに一致する場合に、VPNトンネルを介したトラフィックを許可するというIKEピア間の合意です。トラフィックセレクターに適合したトラフィックのみが、関連するセキュリティアソシエーション(SA)を通じて許可されます。

CoS ベースの IPsec VPN 機能は、次のシナリオをサポートします。

-

同じFCを持つルートベースのサイトツーサイトVPN内の1つまたは複数のトラフィックセレクター。

-

トラフィックセレクターごとに異なるFCを持つ複数のトラフィックセレクター。このシナリオでは、個別の VPN 構成が必要です。

このトピックでは、各シナリオでネゴシエートされる VPN 構成と IPsec SA について説明します。

次のシナリオでは、 Junos OSデバイスに3つのFCが設定されます。

forwarding-classes {

queue 7 voip-data;

queue 6 web-data;

queue 5 control-data;

}最初のシナリオでは、VPN vpn1 が 1 つのトラフィック セレクター ts1 と 3 つの fc で設定。この設定では、トラフィックセレクターts1に対して4つのIPsec SAがネゴシエートされます(1つはデフォルトのIPsec SA用、3つはFCにマッピングされたIPsec SA用です)。

ipsec {

vpn vpn1 {

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}multi-sa {

forwarding-class web-data;

forwarding-class voip-data

forwarding-class control-data;

}

}

}

2 番目のシナリオでは、VPN vpn1 は 2 つのトラフィック セレクター ts1 と ts2 と 3 つの fc で設定されます。 この設定では、トラフィックセレクターts1に対して4つのIPsec SAがネゴシエートされ、トラフィックセレクターts2に対して4つのIPsecSAがネゴシエートされます。トラフィックセレクターごとに、デフォルトIPsec SAに対してネゴシエートされた1つのIPsec SAと、FCにマッピングされているIPsec SAに対してネゴシエートされた3つのIPsec SAがあります。

ipsec {

vpn vpn1 {

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}

ts2 {

local-ip 192.168.6.0/24;

remote-ip 192.168.7.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data

forwarding-class control-data;

}

}

}

3 番目のシナリオでは、トラフィック セレクター ts1 と ts2 は異なる FC セットをサポートします。トラフィックセレクターは、異なるVPNに対して設定する必要があります。この設定では、VPN VPN1 のトラフィックセレクター ts1 に対して 4 つの IPsec SA がネゴシエートされます(1 つはデフォルトの IPsec SA 用、3 つは FC にマッピングされた IPsec SA 用)。

ipsec {

vpn vpn1 {

bind-interface st0.0;

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data;

forwarding-class control-data;

}

vpn vpn2 {

bind-interface st0.0;

ts2 {

local-ip 192.168.6.0/24;

remote-ip 192.168.7.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data;

}

}

関連項目

例:CoS ベースの IPsec VPN を構成

この例では、複数のIPsec SAを持つCoSベースのIPsec VPNを設定し、各転送クラスのパケットを異なるIPsec SAにマッピングできるようにすることで、ローカルデバイスと中間ルーターでCoS処理を行う方法を示します。

この機能はジュニパーネットワークス独自のもので、サポートされている Junos OSデバイス およびJunos OSリリースでのみ動作します。VPN ピアデバイスは、この機能をサポートする Junos OSデバイスである必要があります 。

要件

この例では、次のハードウェアを使用しています。

SRXシリーズファイアウォールなどのJunos OSデバイス

始める前に:

SRXシリーズファイアウォールで設定されたサービスクラス(CoS)転送クラス(FC)を、IPsecセキュリティアソシエーション(SA)にマッピングする方法を理解する。複数のIPsec SAを持つCoSベースのIPsec VPNについてを参照してください。

トラフィックセレクターとCoSベースのIPsec VPNについて理解します。トラフィックセレクターとCoSベースのIPsec VPNについてを参照してください。

概要

この例では、シカゴにある支社向けにIPsecルートベースVPNを設定します。これは、トンネルを介してトラフィックをフィルタリングするために、トンネルリソースを節約したり、多くのセキュリティポリシーを設定する必要がないためです。シカゴ支店のユーザーは、サニーベールの本社に接続するためにVPNを使用します。

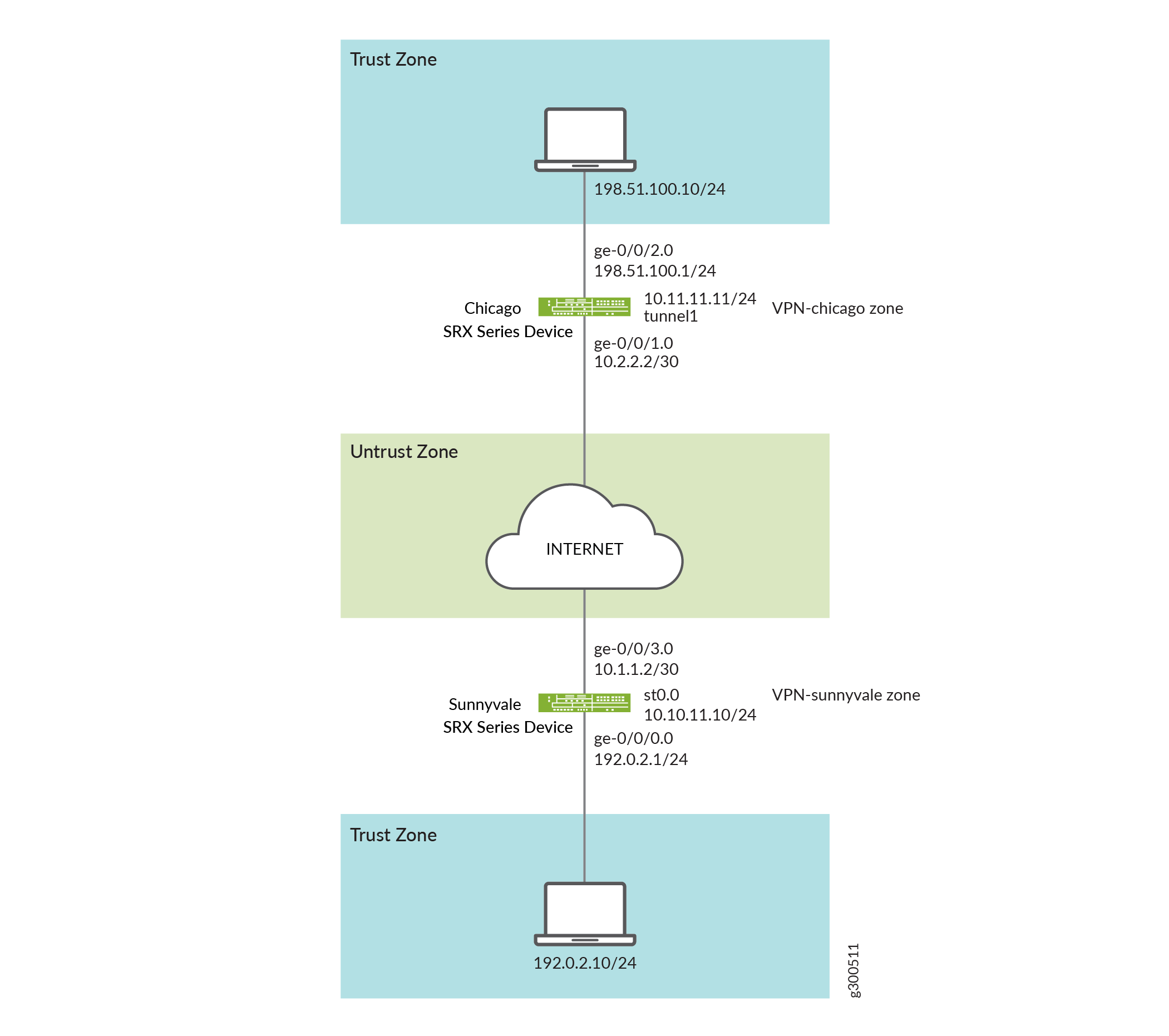

図 1 は、IPsecルートベースVPNトポロジーの例を示しています。このトポロジーでは、1台のSRXシリーズファイアウォールがサニーベールに、1台のSRXシリーズファイアウォールがシカゴにあります。

この例では、インターフェイス、IPv4 デフォルト ルート、およびセキュリティ ゾーンを構成します。次に、IKE、IPsec、セキュリティ ポリシー、および CoS パラメータを設定します。「 表 1 から 表 4」を参照してください。

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

インターフェイス |

ge-0/0/0.0 |

192.0.2.1/24 |

|

ge-0/0/3.0 |

10.1.1.2/30 |

|

|

st0.0(トンネル インターフェイス) |

10.10.11.10/24 |

|

|

静的ルート |

0.0.0.0/0(デフォルトルート) |

ネクスト ホップはst0.0です。 |

|

セキュリティ ゾーン |

trust |

|

|

untrust |

|

|

|

vpn |

st0.0インターフェイスは、このゾーンにバインドされています。 |

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

プロポーザル |

ike-proposal |

|

|

ポリシー |

ike-policy |

|

|

ゲートウェイ |

gw-sunnyvale |

|

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

プロポーザル |

ipsec_prop |

|

|

ポリシー |

ipsec_pol |

|

|

VPN |

ipsec_vpn1 |

|

|

目的 |

お名前 |

設定パラメータ |

|---|---|---|

|

セキュリティ ポリシーは、trustゾーンからvpnゾーンへのトラフィックを許可します。 |

vpn |

|

|

セキュリティ ポリシーは、vpnゾーンからtrustゾーンへのトラフィックを許可します。 |

vpn |

|

設定

基本的なネットワークおよびセキュリティ ゾーン情報の設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 set interfaces st0 unit 0 family inet address 10.10.11.10/24 set routing-options static route 0.0.0.0/0 next-hop st0.0 set security zones security-zone untrust interfaces ge-0/0/3.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone vpn-chicago interfaces st0.0 set security zones security-zone vpn-chicago host-inbound-traffic protocols all set security zones security-zone vpn-chicago host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone untrust host-inbound-traffic protocols all

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

インターフェイス、静的ルート、セキュリティ ゾーンの情報を構成するには:

イーサネット インターフェイス情報を設定します。

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 user@host# set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 user@host# set interfaces st0 unit 0 family inet address 10.10.11.10/24

静的ルートの情報を設定します。

[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop st0.0

untrustセキュリティ ゾーンを設定します。

[edit ] user@host# edit security zones security-zone untrust

untrustセキュリティ ゾーンで許可されたシステム サービスを指定します。

[edit security zones security-zone untrust] user@host# set host-inbound-traffic protocols all

セキュリティ ゾーンにインターフェイスを割り当てます。

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/3.0

セキュリティ ゾーンで許可されたシステム サービスを指定します。

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike

trustセキュリティ ゾーンを設定します。

[edit] user@host# edit security zones security-zone trust

trustセキュリティ ゾーンにインターフェイスを割り当てます。

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/0.0

trustセキュリティ ゾーンで許可されたシステム サービスを指定します。

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all

vpnセキュリティ ゾーンを設定します。

[edit] user@host# edit security zones security-zone vpn

セキュリティ ゾーンにインターフェイスを割り当てます。

[edit security zones security-zone vpn-chicago] user@host# set interfaces st0.0 user@host# set host-inbound-traffic protocols all user@host# set host-inbound-traffic system-services all

結果

コンフィギュレーションモードから、show interfacesshow routing-options、、およびの各コマshow security zonesンドを入力し、コンフィギュレーションを確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.1.1.2/30;

}

}

}

st0 {

unit 0 {

family inet {

address 10.10.11.10/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop st0.0;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn-chicago {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.0;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

CoS の設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set class-of-service classifiers dscp ba-classifier import default set class-of-service classifiers dscp ba-classifier forwarding-class best-effort loss-priority high code-points 000000 set class-of-service classifiers dscp ba-classifier forwarding-class ef-class loss-priority high code-points 000001 set class-of-service classifiers dscp ba-classifier forwarding-class af-class loss-priority high code-points 001010 set class-of-service classifiers dscp ba-classifier forwarding-class network-control loss-priority high code-points 000011 set class-of-service classifiers dscp ba-classifier forwarding-class res-class loss-priority high code-points 000100 set class-of-service classifiers dscp ba-classifier forwarding-class web-data loss-priority high code-points 000101 set class-of-service classifiers dscp ba-classifier forwarding-class control-data loss-priority high code-points 000111 set class-of-service classifiers dscp ba-classifier forwarding-class voip-data loss-priority high code-points 000110 set class-of-service forwarding-classes queue 7 voip-data set class-of-service forwarding-classes queue 6 control-data set class-of-service forwarding-classes queue 5 web-data set class-of-service forwarding-classes queue 4 res-class set class-of-service forwarding-classes queue 2 af-class set class-of-service forwarding-classes queue 1 ef-class set class-of-service forwarding-classes queue 0 best-effort set class-of-service forwarding-classes queue 3 network-control set class-of-service interfaces ge-0/0/3 unit 0 classifiers dscp ba-classifier set class-of-service interfaces ge-0/0/3 unit 0 scheduler-map sched_1 set class-of-service scheduler-maps sched_1 forwarding-class voip-data scheduler Q7 set class-of-service scheduler-maps sched_1 forwarding-class control-data scheduler Q6 set class-of-service scheduler-maps sched_1 forwarding-class web-data scheduler Q5 set class-of-service scheduler-maps sched_1 forwarding-class res-class scheduler Q4 set class-of-service scheduler-maps sched_1 forwarding-class af-class scheduler Q2 set class-of-service scheduler-maps sched_1 forwarding-class ef-class scheduler Q1 set class-of-service scheduler-maps sched_1 forwarding-class best-effort scheduler Q0 set class-of-service scheduler-maps sched_1 forwarding-class network-control scheduler Q3 set class-of-service schedulers Q7 transmit-rate percent 5 set class-of-service schedulers Q7 priority strict-high set class-of-service schedulers Q6 transmit-rate percent 25 set class-of-service schedulers Q6 priority high set class-of-service schedulers Q5 transmit-rate remainder set class-of-service schedulers Q5 priority high set class-of-service schedulers Q4 transmit-rate percent 25 set class-of-service schedulers Q4 priority medium-high set class-of-service schedulers Q3 transmit-rate remainder set class-of-service schedulers Q3 priority medium-high set class-of-service schedulers Q2 transmit-rate percent 10 set class-of-service schedulers Q2 priority medium-low set class-of-service schedulers Q1 transmit-rate percent 10 set class-of-service schedulers Q1 priority medium-low set class-of-service schedulers Q0 transmit-rate remainder set class-of-service schedulers Q0 priority low

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

CoSを設定するには:

DiffServ CoSの動作集約分類子を設定します。

[edit class-of-service] user@host# edit classifiers dscp ba-classifier user@host# set import default

ベストエフォート型転送クラス分類子を設定します。

[edit class-of-service classifiers dscp ba-classifier] user@host# set forwarding-class best-effort loss-priority high code-points 000000

転送クラスに割り当てる DSCP 値を定義します。

[edit class-of-service classifiers dscp ba-classifier] user@host# set forwarding-class ef-class loss-priority high code-points 000001 user@host# set forwarding-class af-class loss-priority high code-points 001010 user@host# set forwarding-class network-control loss-priority high code-points 000011 user@host# set forwarding-class res-class loss-priority high code-points 000100 user@host# set forwarding-class web-data loss-priority high code-points 000101 user@host# set forwarding-class control-data loss-priority high code-points 000111 user@host# set forwarding-class voip-data loss-priority high code-points 000110

8 つのキューに対して 8 つの転送クラス(キュー名)を定義します。

[edit class-of-service forwarding-classes] user@host# set queue 7 voip-data user@host# set queue 6 control-data user@host# set queue 5 web-data user@host# set queue 4 res-class user@host# set queue 2 af-class user@host# set queue 1 ef-class user@host# set queue 0 best-effort user@host# set queue 3 network-control

イングレス(ge)インターフェイスで分類子を設定します。

[edit class-of-service] user@host# set interfaces ge-0/0/3 unit 0 classifiers dscp ba-classifier

スケジューラ マップを ge インターフェイスに適用します。

[edit class-of-service] user@host# set interfaces ge-0/0/3 unit 0 scheduler-map sched_1

スケジューラ マップを設定して、スケジューラを指定した転送クラスと関連づけます。

[edit class-of-service] user@host# set scheduler-maps sched_1 forwarding-class voip-data scheduler Q7 user@host# set scheduler-maps sched_1 forwarding-class control-data scheduler Q6 user@host# set scheduler-maps sched_1 forwarding-class web-data scheduler Q5 user@host# set scheduler-maps sched_1 forwarding-class res-class scheduler Q4 user@host# set scheduler-maps sched_1 forwarding-class af-class scheduler Q2 user@host# set scheduler-maps sched_1 forwarding-class ef-class scheduler Q1 user@host# set scheduler-maps sched_1 forwarding-class best-effort scheduler Q0 user@host# set scheduler-maps sched_1 forwarding-class network-control scheduler Q3

優先順位と送信レートを持つスケジューラを定義します。

[edit set class-of-service] user@host# set schedulers Q7 transmit-rate percent 5 user@host# set schedulers Q7 priority strict-high user@host# set schedulers Q6 transmit-rate percent 25 user@host# set schedulers Q6 priority high user@host# set schedulers Q5 transmit-rate remainder user@host# set schedulers Q5 priority high user@host# set schedulers Q4 transmit-rate percent 25 user@host# set schedulers Q4 priority medium-high user@host# set schedulers Q3 transmit-rate remainder user@host# set schedulers Q3 priority medium-high user@host# set schedulers Q2 transmit-rate percent 10 user@host# set schedulers Q2 priority medium-low user@host# set schedulers Q1 transmit-rate percent 10 user@host# set schedulers Q1 priority medium-low user@host# set schedulers Q0 transmit-rate remainder user@host# set schedulers Q0 priority low

結果

設定モードから、show class-of-serviceコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show class-of-service

classifiers {

dscp ba-classifier {

import default;

forwarding-class best-effort {

loss-priority high code-points 000000;

}

forwarding-class ef-class {

loss-priority high code-points 000001;

}

forwarding-class af-class {

loss-priority high code-points 001010;

}

forwarding-class network-control {

loss-priority high code-points 000011;

}

forwarding-class res-class {

loss-priority high code-points 000100;

}

forwarding-class web-data {

loss-priority high code-points 000101;

}

forwarding-class control-data {

loss-priority high code-points 000111;

}

forwarding-class voip-data {

loss-priority high code-points 000110;

}

}

}

forwarding-classes {

queue 7 voip-data;

queue 6 control-data;

queue 5 web-data;

queue 4 res-class;

queue 2 af-class;

queue 1 ef-class;

queue 0 best-effort;

queue 3 network-control;

}

interfaces {

ge-0/0/3 {

unit 0 {

classifiers {

dscp ba-classifier;

}

}

}

ge-0/0/3 {

unit 0 {

scheduler-map sched_1;

}

}

}

scheduler-maps {

sched_1 {

forwarding-class voip-data scheduler Q7;

forwarding-class control-data scheduler Q6;

forwarding-class web-data scheduler Q5;

forwarding-class res-class scheduler Q4;

forwarding-class af-class scheduler Q2;

forwarding-class ef-class scheduler Q1;

forwarding-class best-effort scheduler Q0;

forwarding-class network-control scheduler Q3;

}

}

schedulers {

Q7 {

transmit-rate percent 5;

priority strict-high;

}

Q6 {

transmit-rate percent 25;

priority high;

}

Q5 {

transmit-rate {

remainder;

}

priority high;

}

Q4 {

transmit-rate percent 25;

priority medium-high;

}

Q3 {

transmit-rate {

remainder;

}

priority medium-high;

}

Q2 {

transmit-rate percent 10;

priority medium-low;

}

Q1 {

transmit-rate percent 10;

priority medium-low;

}

Q0 {

transmit-rate {

remainder;

}

priority low;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

IKEの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security ike proposal ike-proposal authentication-method pre-shared-keys set security ike proposal ike-proposal dh-group group14 set security ike proposal ike-proposal authentication-algorithm sha-256 set security ike proposal ike-proposal encryption-algorithm aes-256-cbc set security ike policy ike-policy mode main set security ike policy ike-policy proposals ike-proposal set security ike policy ike-policy pre-shared-key ascii-text $ABC123 set security ike gateway gw-sunnyvale external-interface ge-0/0/3.0 set security ike gateway gw-sunnyvale ike policy ike-policy set security ike gateway gw-sunnyvale address 10.2.2.2 set security ike gateway gw-sunnyvale version v2-only

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

IKEを設定するには、次の手順に従います。

IKEプロポーザルを作成します。

[edit security ike] user@host# set proposal ike-proposal

IKEプロポーザルの認証方法を定義します。

[edit security ike proposal ike-proposal] user@host# set authentication-method pre-shared-keys

IKEプロポーザルのDiffie-hellmanグループを定義します。

[edit security ike proposal ike-proposal] user@host# set dh-group group14

IKEプロポーザルの認証アルゴリズムを定義します。

[edit security ike proposal ike-proposal] user@host# set authentication-algorithm sha-256

IKEプロポーザルの暗号化アルゴリズムを定義します。

[edit security ike proposal ike-proposal] user@host# set encryption-algorithm aes-256-cbc

IKEポリシーを作成します。

[edit security ike] user@host# set policy ike-policy

IKEポリシー モードを設定します。

[edit security ike policy ike-policy] user@host# set mode main

IKEプロポーザルへのリファレンスを指定します。

[edit security ike policy ike-policy] user@host# set proposals ike-proposal

IKEポリシーの認証方法を定義します。

[edit security ike policy ike-policy] user@host# set pre-shared-key ascii-text $ABC123

IKEゲートウェイを作成し、その外部インターフェイスを定義します。

[edit security ike] user@host# set gateway gw-sunnyvale external-interface ge-0/0/3.0

IKE ポリシーのリファレンスを定義します。

[edit security ike gateway gw-sunnyvale] user@host# set ike policy ike-policy

IKEゲートウェイ アドレスを定義します。

[edit security ike gateway gw-sunnyvale] user@host# set address 10.2.2.2

IKEゲートウェイ バージョンを定義します。

[edit security ike gateway gw-sunnyvale] user@host# set version v2-only

結果

設定モードから、show security ikeコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy ike-policy {

mode main;

proposals ike-proposal;

pre-shared-key ascii-text "$ABC123";

}

gateway gw-sunnyvale {

ike policy ike-policy;

address 10.2.2.2;

external-interface ge-0/0/3.0;

version v2-only;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

IPsecの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security ipsec traceoptions flag all set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha-256 set security ipsec proposal ipsec_prop encryption-algorithm aes256-cbc set security ipsec proposal ipsec_prop lifetime-seconds 3600 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn ipsec_vpn1 bind-interface st0.0 set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class ef-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class af-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class res-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class web-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class control-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class voip-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class network-control set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class best-effort set security ipsec vpn ipsec_vpn1 ike gateway gw_sunnyvale set security ipsec vpn ipsec_vpn1 ike ipsec-policy ipsec_pol set security ipsec vpn ipsec_vpn1 establish-tunnels immediately set security ipsec vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 local-ip 203.0.113.2/25 set security ipsec vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 remote-ip 192.0.2.30/24

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

IPsecを設定するには、次の手順に従います。

IPsecトレース オプションを有効にします。

[edit] user@host# set security ipsec traceoptions flag all

IPsecプロポーザルを作成します。

[edit] user@host# set security ipsec proposal ipsec_prop

IPsecプロポーザル プロトコルを指定します。

[edit security ipsec proposal ipsec_prop] user@host# set protocol esp

IPsecプロポーザルの認証アルゴリズムを指定します。

[edit security ipsec proposal ipsec_prop] user@host# set authentication-algorithm hmac-sha-256

IPsecプロポーザルの暗号化アルゴリズムを指定します。

[edit security ipsec proposal ipsec_prop] user@host# set encryption-algorithm aes256-cbc

IPsecセキュリティアソシエーション(SA)のライフタイム(秒単位)を指定します。

[set security ipsec proposal ipsec_prop] user@host# set lifetime-seconds 3600

IPsecポリシーを作成します。

[edit security ipsec] user@host# set policy ipsec_pol

IPsecプロポーザル リファレンスを指定します。

[edit security ipsec policy ipsec_pol] user@host# set proposals ipsec_prop

バインドするインターフェイスを指定します。

[edit security ipsec] user@host# set vpn ipsec_vpn1 bind-interface st0.0

複数のIPsec SAへの転送クラスを設定します。

[edit security ipsec] user@host# set vpn ipsec_vpn1 multi-sa forwarding-class ef-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class af-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class res-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class web-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class control-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class voip-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class network-control user@host# set vpn ipsec_vpn1 multi-sa forwarding-class best-effort

IKEゲートウェイを指定します。

[edit security ipsec] user@host# set vpn ipsec_vpn1 ike gateway gw_sunnyvale

IPsecポリシーを指定します。

[edit security ipsec] user@host# set vpn ipsec_vpn1 ike ipsec-policy ipsec_pol

最初のデータパケットが送信のために到着したら、IPsec SAをネゴシエートするためにトンネルを直ちに立ち上げることを指定します。

[edit security ipsec] user@host# set vpn ipsec_vpn1 establish-tunnels immediately

トラフィックセレクターのローカルIPアドレスを設定します。

[edit security ipsec] user@host# set vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 local-ip 203.0.113.2/25

トラフィックセレクターのリモートIPアドレスを設定します。

[edit security ipsec] user@host# set vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 remote-ip 192.0.2.30/24

結果

設定モードから、show security ipsecコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security ipsec

traceoptions {

flag all;

}

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha-256;

encryption-algorithm aes256-cbc;

}

proposal ipsec_prop {

lifetime-seconds 3600;

}

policy ipsec_pol {

proposals ipsec_prop;

}

vpn ipsec_vpn1 {

bind-interface st0.0;

multi-sa {

forwarding-class ef-class;

forwarding-class af-class;

forwarding-class res-class;

forwarding-class web-data;

forwarding-class control-data;

forwarding-class voip-data;

forwarding-class network-control;

forwarding-class best-effort;

}

ike {

gateway gw_sunnyvale;

ipsec-policy ipsec_pol;

}

traffic-selector ipsec_vpn1_TS1 {

local-ip 203.0.113.2/25;

remote-ip 192.0.2.30/24;

}

establish-tunnels immediately;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

セキュリティ ポリシーの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security policies from-zone trust to-zone vpn policy vpn match source-address sunnyvale set security policies from-zone trust to-zone vpn policy vpn match destination-address chicago set security policies from-zone trust to-zone vpn policy vpn match application any set security policies from-zone trust to-zone vpn policy vpn then permit set security policies from-zone vpn to-zone trust policy vpn match source-address chicago set security policies from-zone vpn to-zone trust policy vpn match destination-address sunnyvale set security policies from-zone vpn to-zone trust policy vpn match application any set security policies from-zone vpn to-zone trust policy vpn then permit

ポリシー関連の問題のトラブルシューティングのためのセキュリティ ポリシー トレース オプションを有効にします。

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

セキュリティ ポリシーを設定するには、次の手順に従います。

trustゾーンからvpnゾーンへのトラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone trust to-zone vpn] user@host# set policy vpn match source-address sunnyvale user@host# set policy vpn match destination-address chicago user@host# set policy vpn match application any user@host# set policy vpn then permit

vpnゾーンからtrustゾーンへのトラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone vpn to-zone trust] user@host# set policy vpn match source-address chicago user@host# set policy vpn match destination-address sunnyvale user@host# set policy vpn match application any user@host# set policy vpn then permit

結果

設定モードから、show security policiesコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security policies

from-zone trust to-zone vpn {

policy vpn {

match {

source-address sunnyvale;

destination-address chicago;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn {

match {

source-address chicago;

destination-address sunnyvale;

application any;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

IPsecセキュリティ アソシエーションの確認

目的

IPsecステータスを検証します。

アクション

動作モードからshow security ipsec security-associationsコマンドを入力します。コマンドからインデックス番号を取得した後、 show security ipsec security-associations index 131073 detail コマンドと show security ipsec statistics index 131073 コマンドを使用します。

簡潔にするために、show コマンドの出力には設定のすべての値が表示されるわけではありません。構成のサブセットのみが表示されます。システム上の残りの構成は省略記号 (...) に置き換えられています。

user@host> show security ipsec security-associations Total active tunnels: 2 Total Ipsec sas: 18 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:aes256/sha256 2d8e710b 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 5f3a3239 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 5d227e19 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 5490da 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 211fb8bc 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 dde29cd0 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 49b64080 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 314afea0 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 fec6f6ea 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 428a3a0d 1949/ unlim - root 500 5.0.0.1 ...

user@host> show security ipsec security-associations index 131073 detail

ID: 131073 Virtual-system: root, VPN Name: IPSEC_VPN1

Local Gateway: 4.0.0.1, Remote Gateway: 5.0.0.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 500, Nego#: 18, Fail#: 0, Def-Del#: 0 Flag: 0x600a39

Multi-sa, Configured SAs# 9, Negotiated SAs#: 9

Tunnel events:

Mon Apr 23 2018 22:20:54 -0700: IPSec SA negotiation successfully completed (1 times)

Mon Apr 23 2018 22:20:54 -0700: IKE SA negotiation successfully completed (2 times)

Mon Apr 23 2018 22:20:18 -0700: User cleared IKE SA from CLI, corresponding IPSec SAs cleared (1 times)

Mon Apr 23 2018 22:19:55 -0700: IPSec SA negotiation successfully completed (2 times)

Mon Apr 23 2018 22:19:23 -0700: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Mon Apr 23 2018 22:19:23 -0700: Bind-interface's zone received. Information updated (1 times)

Mon Apr 23 2018 22:19:23 -0700: External interface's zone received. Information updated (1 times)

Direction: inbound, SPI: 2d8e710b, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1563 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: default

Direction: outbound, SPI: 5f3a3239, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1563 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: default

Direction: inbound, SPI: 5d227e19, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1551 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: best-effort

Direction: outbound, SPI: 5490da, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1551 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

...user@host> show security ipsec statistics index 131073 ESP Statistics: Encrypted bytes: 952 Decrypted bytes: 588 Encrypted packets: 7 Decrypted packets: 7 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 FC Name Encrypted Pkts Decrypted Pkts Encrypted bytes Decrypted bytes best-effort 7 7 952 588 custom_q1 0 0 0 0 custom_q2 0 0 0 0 network-control 0 0 0 0 custom_q4 0 0 0 0 custom_q5 0 0 0 0 custom_q6 0 0 0 0 custom_q7 0 0 0 0 default 0 0 0 0

意味

show security ipsec security-associationsコマンドからの出力には、次の情報が表示されます。

ID番号は131073です。この値を show security ipsec security-associations index コマンドと併用して、この特定の SA に関する詳細情報を取得します。

ポート500を使用する1つのIPsec SAペアがあります。

両方向のSPI、ライフタイム(秒)、使用制限(またはKBで示したライフサイズ)が表示されます。1949/ unlim 値は、フェーズの有効期間が 1949 秒で切れ、ライフサイズが指定されていないことを示します。これは、無制限であることを示します。

月曜の列にあるハイフンが示すとおり、このSAでVPN監視は有効化されていません。VPN監視が有効な場合、Uは監視が稼働していることを示し、Dは監視が停止していることを示します。

show security ike security-associations index 131073 detail コマンドは、インデックス番号が 131073 の SA に関する追加情報を一覧表示します。

ローカル アイデンティティとリモート アイデンティティにより、SAのプロキシIDが構成されます。プロキシIDの不一致は、フェーズの失敗の最も一般的な原因の1つです。IPsec SAが表示されない場合は、プロキシID設定を含むフェーズプロポーザルが両方のピアで正しいことを確認します。

転送クラス名を含むすべての子 SA の詳細を表示します。

show security ipsec statistics index 131073 コマンドは、各転送クラス名の統計情報を一覧表示します。

出力のエラー値ゼロは、正常な状態を示します。

このコマンドを複数回実行して、VPN全体でパケット損失の問題を確認することをお勧めします。このコマンドからの出力には、暗号化および復号化されたパケット カウンター、エラー カウンターなどの統計情報も表示されます。

エラーが発生している ESP パケットとその理由を調査するには、セキュリティ フロー トレース オプションを有効にする必要があります。

St0インターフェイスでのCoSサポートについて 理解する

分類子、ポリサー キューイング、スケジューリング、シェーピング、書き換えマーカー、仮想チャネルなどのCoS(サービス クラス)機能を設定できます ポイントツーポイントVPN用のセキュアトンネルインターフェイス(st0)上。

st0トンネル インターフェイスは、ルートベースVPNでクリアテキスト トラフィックをIPsec VPNトンネルにルーティングするために使用できる内部インターフェイスです。次のCoS機能は、使用可能なすべてのSRXシリーズファイアウォールおよびvSRX2.0のst0インターフェイスでサポートされています。

-

分類子

-

ポリサー

-

キューイング、スケジューリング、シェーピング

-

書き換えマーカー

-

仮想チャネル

VPN st0インターフェイスにおけるCoSサポートの制限

VPN st0インターフェイスにおけるCoSサポートには、次の制限が適用されます。

-

ソフトウェア キューの最大数は2048です。st0インターフェイスの数が2048を超えると、すべてのst0インターフェイスに対して十分なソフトウェア キューを作成できません。

-

st0インターフェイスのCoS機能には、ルートベースVPNのみ適用できます。表 5は、異なるタイプのVPNにおけるst0 CoS機能のサポート状況を示しています。

表 5: VPNにおけるCoS機能のサポート状況 分類子機能 サイトツーサイトVPN(P2P) AutoVPN(P2P) サイトツーサイト/AutoVPN/AD-VPN(P2MP) 分類子、ポリサー、書き換えマーカー

対応

対応

対応

st0論理インターフェイスをベースにしたキューイング、スケジューリング、シェーピング

対応

未対応

未対応

仮想チャネルをベースにしたキューイング、スケジューリング、シェーピング

対応

対応

対応

-

SRX300、SRX320、SRX340、SRX345、SRX550HM の各デバイスでは、1個のst0論理インターフェイスを複数のVPNトンネルにバインドできます。st0論理インターフェイスの8個のキューは、トラフィックを異なるトンネルにリルートできないため、事前トンネリングはサポートされていません。

仮想チャネル機能は、SRX300、SRX320、SRX340、SRX345、SRX550HMの各デバイスで回避策として使用できます。

-

st0トンネル インターフェイス上でCoSシェーピング レートを定義する場合は、次の制限を考慮してください。

-

トンネル インターフェイス上のシェーピング レートは、物理エグレス インターフェイスより小さくなければなりません。

-

シェーピング レートは、ESP/AHヘッダーと外部IPヘッダーカプセル化を備えた、内側レイヤー3クリアテキスト パケットを含むパケットのサイズのみ測定します。物理インターフェイスにより追加された外側レイヤー2カプセル化は、シェーピング レート測定で考慮されません。

-

物理インターフェイスがシェーピングされたGREまたはIP-IPトンネル トラフィックのみ伝送している場合、CoSは期待どおりに動作します。物理インターフェイスが他のトラフィックを伝送することでトンネル インターフェイスのトラフィックに使用できる帯域幅が減少すると、CoSは期待どおり機能しません。

-

-

SRX550M、SRX5400、SRX5600、SRX5800のデバイスにおいて、ポリサー設定の帯域幅制限とバースト サイズ制限値はシステム単位ではなくSPU単位で適用されます。これは、物理インターフェイスの場合と同じポリサー動作です。

関連項目

プラットフォーム固有のCoSベースのIPSec VPNの動作

特定の機能のプラットフォームおよびリリースサポートを確認するには、機能エクスプローラーを使用します。

次の表を使用して、プラットフォームのプラットフォーム固有の動作を確認します。

| プラットフォーム | 違い |

|---|---|

| SRXシリーズ |

|

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer をご利用ください。