設定暗号化用のマスターパスワード

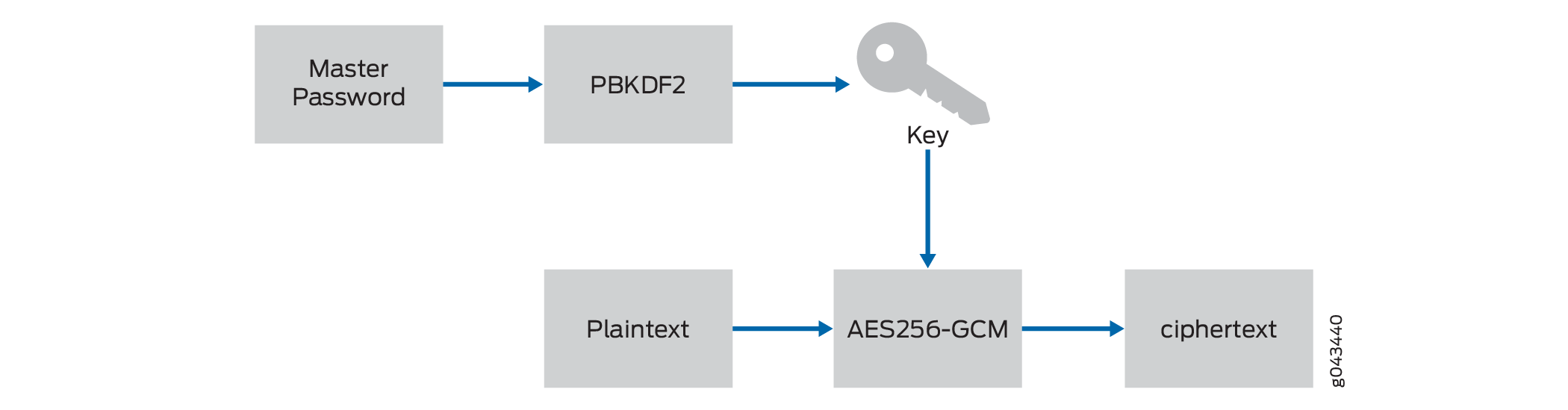

Junos OSおよびJunos OS Evolvedは、マスターパスワードを使用した設定シークレットの暗号化方式をサポートしています。マスターパスワードは、AES256-GCMを使用して、秘密鍵、システムマスターパスワード、その他の機密データなどの特定の秘密をAES256暗号化形式で保存することで保護する暗号化鍵を導き出します。詳細については、このトピックを参照してください。

マスターパスワードは、デバイスのrootパスワードとは別のものです。

トラステッド プラットフォーム モジュールを使用した SRX シリーズ デバイスのシークレットのバインド

SRXシリーズファイアウォールでTPM(トラステッドプラットフォームモジュールを有効にすることで、ソフトウェアレイヤーは基盤となるTPMチップの使用を活用します。TPM は、秘密キー、システム プライマリ パスワード、その他の機密データなどの保存中の特定の秘密を、(機密データをクリア テキスト形式で保存するのではなく) AES256 暗号化形式で保存することで保護する特殊なチップです。また、管理者が設定をコミットするたびに、デバイスは設定の新しい SHA256 ハッシュを生成します。このハッシュは、システムが起動するたびに検証されます。設定が改ざんされている場合、検証は失敗し、デバイスは起動を継続しません。暗号化されたデータと構成のハッシュの両方が、マスター暗号化パスワードを使用して TPM モジュールによって保護されます。

ハッシュ検証は、コミット操作中に、以前のコミットで保存されたハッシュに対して構成ファイルの検証チェックを実行することによって実行されます。シャーシ クラスタ システムでは、ハッシュはコミット プロセスの一環としてバックアップ システムで個別に生成されます。任意のモード、つまり、 batch-config、 dynamic-config、 exclusive-config、または private config からのコミットは、整合性ハッシュを生成します。

ハッシュは現在の設定にのみ保存され、ロールバックの設定には保存されません。ハッシュは、デバイスの再起動またはシャットダウン中に生成されません。

TPM は、次のシークレットを暗号化します。

-

設定の SHA256 ハッシュ

-

デバイスのプライマリパスワード

-

デバイス上のすべてのキーペア

TPM チップは、SRX300、SRX320、SRX340、SRX345、SRX380 SRX5400、SRX5600、SRX5800 の各デバイスで使用できます。SRX5400、SRX5600、および SRX5800 デバイスでは、TPM は SRX5K-RE3-128G ルーティング エンジン (RE3) でのみサポートされています。

TPM チップは、TPM 機能を利用するために既定で有効になっています。PKI キーペアと設定ハッシュを暗号化するには、マスター暗号化パスワードを設定する必要があります。マスター暗号化パスワードを設定するには、 マスター暗号化パスワードの設定を参照してください。

限界

TPM を使用した構成ファイルの整合性機能には、次の制限と例外が適用されます。

-

この機能は、SRX300、SRX320、SRX340、SRX345、SRX380、 SRX5400、SRX5600、SRX5800 デバイスでのみサポートされています。SRX5400、SRX5600、および SRX5800 デバイスでは、TPM は RE3 でのみサポートされます。

-

マスター暗号化パスワードが設定されていない場合、データは暗号化されずに保存されます。

-

ファイル整合性機能は、EEPROM に保存された鍵を使用するコンフィギュレーション ファイルの暗号化機能と共にサポートされていません。一度に有効にできる機能は 1 つだけです。

-

シャーシ クラスタでは、両方のノードの TPM 設定が同じである必要があります。つまり、シャーシ クラスタの両方のノードで TPM が有効になっているか、シャーシ クラスタの両方のノードで TPM が無効になっている必要があります。シャーシ クラスタでは、1 つのノードを TPM に設定し、別のノードを TPM を無効にすることはできません。

MEK(マスター暗号化キー)を設定および運用可能にした後は、TPM機能をサポートしていないJunosバージョンにダウングレードすることはお勧めしません。これは、TPM 非対応イメージは、デバイスが TPM 以外のケーブル バージョンに再起動した後、TPM によって暗号化されたシークレットを復号化できないためです。

TPM 非対応イメージにダウングレードする必要がある場合は、最初にデバイスをゼロにする必要があります。ゼロ化プロセスにより、デバイスにシークレットが含まれないことが保証され、すべてのキーが削除されます。ゼロ化後、デバイスは目的の非TPM対応イメージにダウングレードされます。

マスター暗号化パスワードの設定

マスター暗号化パスワードを構成する前に、構成されていない set system master-password plain-text-password 、特定の機密データが TPM によって保護されないことを確認してください。

次の CLI コマンドを使用して、マスター暗号化パスワードを設定します。

request security tpm master-encryption-password set plain-text-password

これらのパスワードが一致することを確認するために、マスター暗号化パスワードを2回入力するように求められます。マスター暗号化パスワードは、必要なパスワード強度について検証されます。

マスター暗号化パスワードが設定されると、システムは、TPM チップによって所有および保護されているマスター バインディング キーによって暗号化されたマスター暗号化パスワードを使用して機密データの暗号化に進みます。

マスター暗号化パスワードの設定に問題がある場合は、重大なエラーメッセージがコンソールに記録され、プロセスが終了します。

TPM の状態の確認

show security tpm status コマンドを使用して、TPM の状態を確認できます。次の情報が表示されます。

-

TPM 有効/無効

-

TPMの所有権

-

TPM のマスター バインド キーの状態 (作成済みまたは未作成)

-

マスター暗号化パスワードのステータス(設定または未設定)

Junos OSリリース15.1X49-D120およびJunos OSリリース17.4R1以降、トラステッドプラットフォームモジュール(TPM)ファームウェアがアップデートされました。アップグレードされたファームウェアバージョンは、追加の安全な暗号化を提供し、セキュリティを向上させます。更新された TPM ファームウェアは、Junos OS パッケージと共に入手できます。TPM ファームウェアの更新については、「 SRX デバイスでの TPM ファームウェアのアップグレード」を参照してください。TPM ファームウェアのバージョンを確認するには、 show security tpm status コマンドを使用します。 TPM Family および TPM Firmware version 出力フィールドが導入されました。

マスター暗号化パスワードの変更

マスター暗号化パスワードの変更は、CLI を使用して行います。

マスター暗号化パスワードを変更するには、動作モードから次のコマンドを入力します。

request security tpm master-encryption-password set plain-text-password

マスター暗号化パスワードの変更中は、設定を変更しないことをお勧めします。

マスター暗号化パスワードがすでに設定されているかどうかがチェックされます。マスター暗号化パスワードが設定されている場合は、現在のマスター暗号化パスワードを入力するよう求められます。

入力したマスター暗号化パスワードは、現在のマスター暗号化パスワードと照合され、これらのマスター暗号化パスワードが一致することを確認します。検証が成功すると、新しいマスター暗号化パスワードをプレーンテキストとして入力するように求められます。パスワードを検証するために、キーを2回入力するように求められます。

その後、システムは新しいマスター暗号化パスワードを使用して機密データを再暗号化します。マスター暗号化パスワードの変更を再試行する前に、この再暗号化プロセスが完了するのを待つ必要があります。

何らかの理由で暗号化されたマスター暗号化パスワードファイルが紛失または破損している場合、システムは機密データを復号化できません。システムは、機密データをクリアテキストで再インポートし、再暗号化することによってのみ回復できます。

システムが侵害された場合、管理者は次の方法を使用してシステムを回復できます。

-

uブートでTPM所有権をクリアしてから、TFTPまたはUSBを使用してブートローダーにイメージをインストールします(USBポートが制限されていない場合)。

インストールされているソフトウェア バージョンが Junos OS リリース 15.1X49-D110 より古く、マスター暗号化パスワードが有効になっている場合、Junos OS リリース 15.1X49-D110 のインストールは失敗します。設定、証明書、キーペア、およびその他のシークレットをバックアップし、TFTP/USB インストール手順を使用する必要があります。

MXシリーズデバイスでのトラステッドプラットフォームモジュール の使用

Trusted Platform Module(TPM)1.2は、MX240、MX480、MX960、MX2010、MX2020、およびMX10003デバイスでサポートされています。マスターパスワードは、デバイスに保存されている設定ファイルを暗号化するために使用されます。

マスター暗号化パスワードを変更するには、動作モードから次のコマンドを入力します。

request security tpm master-encryption-password set plain-text-password

TPMは、暗号化によってシステムのマスターパスワードなどの機密データを保護するために使用されます。TPM では、キーを使用したデータの暗号化と暗号化解除がサポートされています。暗号化された設定シークレットを復号化するには、マスターパスワードを削除する必要があります。

protectオプションを使用して、マスターパスワードを削除または変更しないようにすることができます。マスターパスワードが保護されたら、マスターパスワードを削除または変更するオプションを適用 unprotect 必要があります。次の手順で実行します。

-

システムマスターパスワードを設定します。

user@host#

set system master-password plain-text-passwordMaster password: Repeat master password: user@host#commit -

システムマスターパスワードが削除されないように設定します。

user@host#

protect system master-passworduser@host#commituser@host#show systemhost-name device1; kernel-replication { traceoptions { file kernel_traces.log; flag all; } } ports { console log-out-on-disconnect; } syslog { file messages { daemon any; } } protect: master-password { password-configured; }システムマスターパスワードは保護されています。マスターパスワードの保護を解除することで、マスターパスワードを削除できます。

-

正しいマスターパスワードを入力して、マスターパスワードの保護を解除するように設定します。

user@host #

unprotect system master-passwordEnter current master-password: user@host #commithost-name device1; kernel-replication { traceoptions { file kernel_traces.log; flag all; } } ports { console log-out-on-disconnect; } syslog { file messages { daemon any; } } master-password { password-configured; } -

マスターパスワードの保護が解除されると、システム上のマスターパスワードを削除または変更できます。

user@host #

delete system master-passworduser@host #commituser@host #show systemhost-name device1; kernel-replication { traceoptions { file kernel_traces.log; flag all; } } ports { console log-out-on-disconnect; } syslog { file messages { daemon any; } }

限界

-

マスター暗号化キー (MEK) が削除されると、データを復号化できません。MEK を削除するには、デバイスをゼロにする必要があります。

-

ルーティングエンジンをダウングレードするには、ルーティングエンジンをゼロにする必要があります。デバイスがゼロになると、この機能をサポートしていないイメージに安全にダウングレードできます。

-

デュアルルーティングエンジン構成では、MEKの不一致によりバックアップルーティングエンジンを復旧する必要がある場合、GRESを無効にし、バックアップルーティングエンジンをゼロにする必要があります。バックアップのルーチンエンジンが起動したら、マスターREで

request security tpm master-encryption-password set plain-text-passwordコマンドを使用してMEKを設定します。 -

デュアルルーティングエンジン構成では、バックアップルーティングエンジンを交換する必要がある場合、デュアルルーティングエンジン設定を追加する前に、まず新しいバックアップルーティングエンジンをゼロ化し、GRES を無効にし、

request security tpm master-encryption-password set plain-text-passwordコマンドを使用してマスターREでMEKを再設定する必要があります。 -

デバイスでOSPF、IS-IS、MACsec、BGP、およびVRRPを設定し、マスターパスワードをリセットすると、ルーティング/DOT1xサブシステムがアクティブになるまでの時間(秒)の遅延が発生します。

-

デバイスでマスターパスワード、MEK、OSPF、IS-IS、MACsec、BGP、およびVRRPを設定してデバイスを再起動すると、ルーティング/DOT1xサブシステムがアクティブになるまでの時間(秒単位)の遅延が発生します。

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer をご利用ください。

show security tpm status コマンドを使用します。 TPM Family および TPM Firmware version 出力フィールドが導入されました。