セントラル Web 認証

Web認証は、クライアントのWebブラウザを中央のWeb認証サーバー(CWAサーバー)にリダイレクトすることで、ユーザーにネットワークへのアクセスを提供します。このサーバーは、完全なログインプロセスを処理します。Web 認証は、802.1X 対応デバイスを持っているが、ネットワーク資格情報の期限切れなどの他の問題のために認証に失敗した通常のネットワーク ユーザーのフォールバック認証方法としても使用できます。

セントラル Web 認証について

Web 認証は、Web ブラウザーの要求を、ユーザーがユーザー名とパスワードの入力を要求するログイン ページにリダイレクトします。認証に成功すると、ユーザーはネットワークへのアクセスを許可されます。Web 認証は、企業サイトの訪問者など、802.1X 非対応のデバイスを使用してネットワークにアクセスしようとする一時的なユーザーにネットワーク アクセスを提供する場合に便利です。Web 認証は、802.1X 対応デバイスを持っているが、ネットワーク資格情報の期限切れなどの他の問題のために認証に失敗した通常のネットワーク ユーザーのフォールバック認証方法としても使用できます。

Web 認証は、キャプティブ ポータルを使用してスイッチ上でローカルに実行できますが、そのためには、ネットワーク アクセス デバイスとして使用する各スイッチで Web ポータル ページを設定する必要があります。セントラルWeb認証(CWA)は、クライアントのWebブラウザをセントラルWeb認証サーバー(CWAサーバー)にリダイレクトし、ログインプロセス全体を処理することで、効率性と拡張性のメリットを提供します。

CWAは、MAC RADIUS認証でのみサポートされます。CWAは802.1X認証ではサポートされていません。

セントラル Web 認証プロセス

セントラル Web 認証は、ホストが MAC RADIUS 認証に失敗した後に呼び出されます。ホストは、まず 802.1X 認証を使用して認証を試みることができますが、セントラル Web 認証を試みる前に MAC RADIUS 認証を試みる必要があります。スイッチは認証として動作し、RADIUS メッセージを認証、許可、アカウンティング(AAA)サーバーと交換します。MAC RADIUS 認証が失敗すると、スイッチは AAA サーバーから Access-Accept メッセージを受信します。このメッセージには、動的ファイアウォールフィルターとセントラルWeb認証用のリダイレクトURLが含まれています。スイッチは、ホストが IP アドレスを受信できるようにするフィルタを適用し、URL を使用してホストを Web 認証ページにリダイレクトします。

ホストはログイン資格情報の入力を求められ、アクセプタブルユースポリシーへの同意を求められる場合もあります。Web 認証が成功すると、AAA サーバから認可変更(CoA)メッセージが送信され、進行中の許可セッションの条件が更新されます。これにより、オーセンティケータは、制御ポートに適用されているフィルタまたはVLAN割り当てを更新して、ホストがLANにアクセスできるようにすることができます。

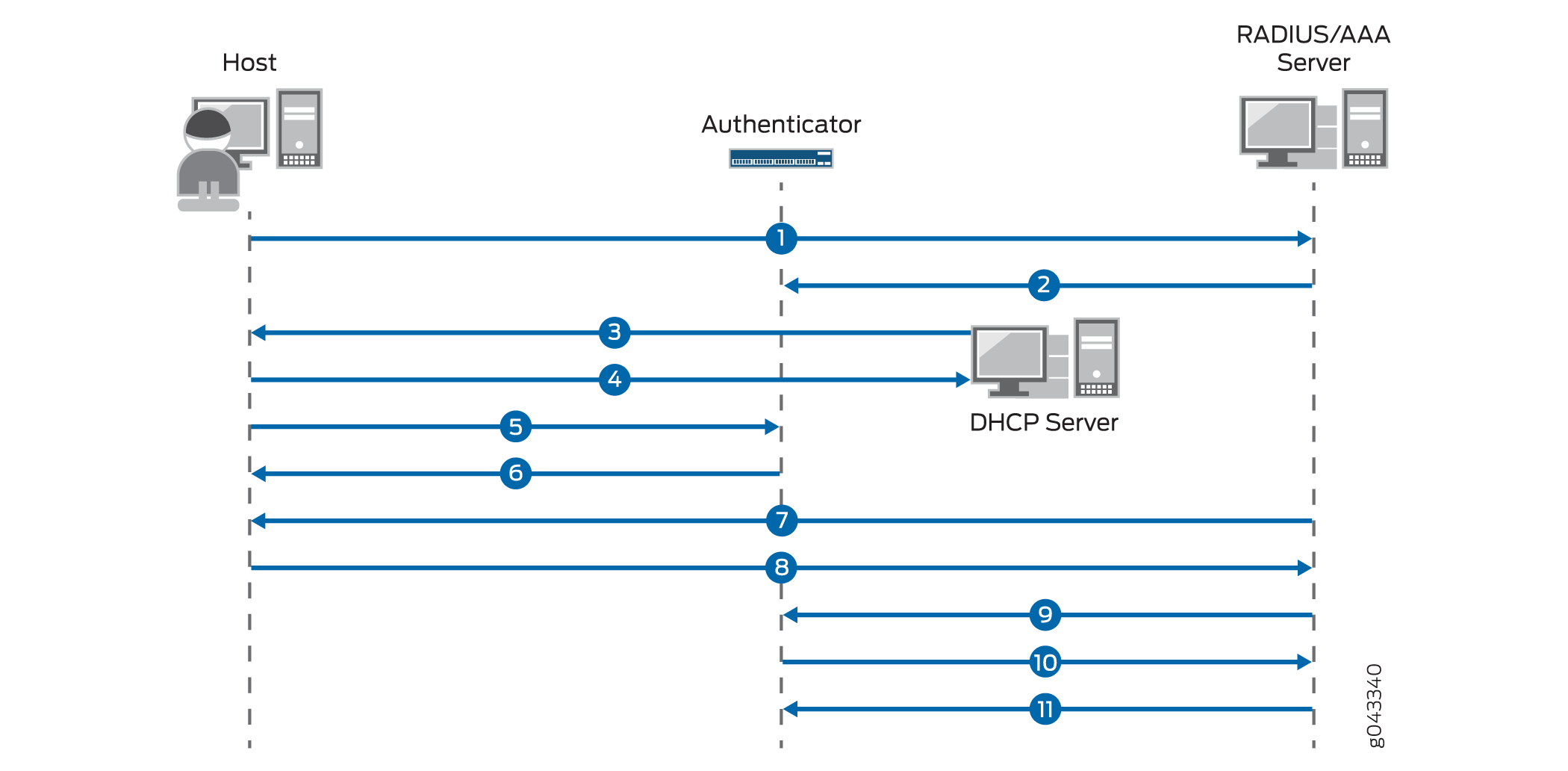

セントラル Web 認証における一連のイベントは、以下のとおりです( 図 1 を参照)。

-

スイッチに接続されたホスト(オーセンティケータ)がMAC RADIUS認証を開始します。

-

MAC RADIUS 認証に失敗します。AAAサーバーは、スイッチにAccess-Reject メッセージを送信する代わりに、動的ファイアウォール フィルターと CWA リダイレクト URL を含む Access-Accept メッセージを送信します。

-

ホストは、フィルターの条件によって DHCP 要求の送信を許可されています。

-

ホストは、DHCP サーバーから IP アドレスと DNS 情報を受信します。AAA サーバは、一意のセッション ID を持つ新しいセッションを開始します。

-

ホストが Web ブラウザーを開きます。

-

オーセンティケータは、CWA リダイレクト URL をホストに送信します。

-

ホストはCWAサーバーにリダイレクトされ、ログイン資格情報の入力を求められます。

-

ホストがユーザー名とパスワードを提供します。

-

Web 認証が成功すると、AAA サーバは CoA メッセージを送信して、制御ポートに適用されたフィルタまたは VLAN 割り当てを udpate し、ホストが LAN にアクセスできるようにします。

-

オーセンティケータはCoA-ACKメッセージで応答し、MAC RADIUS認証要求をAAAサーバーに送信します。

-

AAA サーバは、セッション ID を適切なアクセス ポリシーと照合し、Access-Accept メッセージを送信してホストを認証します。

セントラルWeb認証用のダイナミックファイアウォールフィルター

セントラル Web 認証では、AAA サーバ上で一元的に定義され、そのサーバを介して認証を要求するサプリカントに動的に適用されるダイナミック ファイアウォール フィルタを使用します。このフィルターを使用すると、ホストはDHCPを使用してIPアドレスを動的に取得できます。フィルターは、サーバーから送信される Access-Accept メッセージに含まれる RADIUS 属性を使用して定義します。フィルターは、ベンダー固有属性(VSA)であるJuniper-Switching-Filter属性、またはIETF RADIUS属性であるFilter-ID属性を使用して定義できます。

セントラルWeb認証にJuniper-Switching-Filter VSAを使用するには、CWAサーバーの宛先IPアドレスを許可する正しい条件でフィルターを設定する必要があります。この設定は、AAA サーバ上で直接行われます。セントラル Web 認証にフィルター ID 属性を使用するには、AAA サーバーで JNPR_RSVD_FILTER_CWA として値を入力します。この属性のフィルター条件は、セントラルWeb認証用に内部的に定義されているため、追加の構成は必要ありません。セントラル Web 認証用の動的ファイアウォール フィルターの設定の詳細については、 セントラル Web 認証の設定を参照してください。

セントラル Web 認証のリダイレクト URL

セントラルWeb認証では、オーセンティケータがリダイレクトURLを使用して、ホストのWebブラウザ要求をCWAサーバーにリダイレクトします。リダイレクト後、CWAサーバーはログインプロセスを完了します。セントラル Web 認証のリダイレクト URL は、AAA サーバーまたはオーセンティケータで設定できます。MAC RADIUS認証の失敗後に中央Web認証プロセスをトリガーするには、動的ファイアウォールフィルターとともにリダイレクトURLが存在する必要があります。

リダイレクトURLは、ジュニパーRADIUS辞書の属性番号50であるJuniper-CWA-Redirect VSAを使用することで、AAAサーバー上で一元的に定義できます。URLは、動的ファイアウォールフィルターを含む同じRADIUS Access-Acceptメッセージで、AAAサーバーからスイッチに転送されます。また、[edit protocols dot1x authenticator interface interface-name] 階層レベルで CLI ステートメント redirect-urlを使用して、ホスト インターフェイスでローカルにリダイレクト URL を構成することもできます。リダイレクト URL の設定の詳細については、次を参照してください: セントラル Web 認証を構成する。

関連項目

セントラル Web 認証の設定

セントラルWeb認証は、ホストのWebブラウザをセントラルWeb認証(CWA)サーバーにリダイレクトするフォールバック認証方法です。CWAサーバーは、ユーザーがユーザー名とパスワードを入力できるWebポータルを提供します。これらの資格情報がCWAサーバーによって検証されると、ユーザーは認証され、ネットワークへのアクセスが許可されます。

セントラル Web 認証は、ホストが MAC RADIUS 認証に失敗した後に呼び出されます。スイッチは認証として動作し、動的ファイアウォールフィルターとセントラルWeb認証用のリダイレクトURLが含まれるAAAサーバーからRADIUS Access-Acceptメッセージを受信します。セントラルWeb認証プロセスをトリガーするには、動的ファイアウォールフィルターとリダイレクトURLの両方が存在する必要があります。

セントラルWeb認証用の動的ファイアウォールフィルターの設定

ダイナミック ファイアウォール フィルターは、セントラル Web 認証で使用され、ホストが DHCP サーバーから IP アドレスを取得し、ホストがネットワークにアクセスできるようにします。フィルターは、RADIUS属性を使用してAAAサーバー上で定義され、Access-Acceptメッセージでオーセンティケータに送信されます。フィルターは、ベンダー固有属性(VSA)であるJuniper-Switching-Filter属性、またはIETF RADIUS属性であるFilter-ID属性のいずれかを使用して定義できます。

セントラルWeb認証にJuniper-Switching-Filter VSAを使用するには、フィルター条件をAAAサーバー上で直接設定する必要があります。フィルターには、CWAサーバーの宛先IPアドレスとアクション

allowを一致させるための条件を含める必要があります。以下はその一例です。

001122334455 Auth-Type := EAP, Cleartext-Password :="001122334455" Session-Timeout = "300", Juniper-CWA-Redirect-URL = "https://10.10.10.10", Juniper-Switching-Filter = "Match Destination-ip 10.10.10.10 Action allow, Match ip-protocol 17 Action allow, Match Destination-mac 00:01:02:33:44:55 Action deny"注:スイッチは、リダイレクト URL の DNS クエリを解決しません。CWAサーバーの宛先IPアドレスを許可するには、Juniper-Switching-Filter属性を設定する必要があります。

セントラル Web 認証にフィルタ ID 属性を使用するには、AAA サーバの属性の値として JNPR_RSVD_FILTER_CWA を入力します。この属性のフィルター条件は、セントラルWeb認証用に内部的に定義されているため、追加の構成は必要ありません。

以下はその一例です。

001122334455 Auth-Type := EAP, Cleartext-Password :="001122334455" Session-Timeout = "300", Juniper-CWA-Redirect-URL = "https://10.10.10.10", Filter-Id = "JNPR_RSVD_FILTER_CWA",

AAA サーバーでの動的ファイアウォール フィルターの設定の詳細については、AAA サーバーのドキュメントを参照してください。

セントラル Web 認証用のリダイレクト URL の設定

セントラルWeb認証では、オーセンティケータがリダイレクトURLを使用して、ホストのWebブラウザ要求をCWAサーバーにリダイレクトします。セントラル Web 認証のリダイレクト URL は、AAA サーバー上で設定することも、ホスト インターフェイス上でローカルに設定することもできます。

AAAサーバーでリダイレクトURLを設定するには、ジュニパーRADIUS辞書で番号が50の属性であるJuniper-CWA-Redirect VSAを使用します。URLは、動的ファイアウォールフィルターを含む同じRADIUS Access-Acceptメッセージで、AAAサーバーからスイッチに転送されます。

以下はその一例です。

001122334455 Auth-Type := EAP, Cleartext-Password :="001122334455" Session-Timeout = "300", Juniper-CWA-Redirect-URL = "https://10.10.10.10", Filter-Id = "JNPR_RSVD_FILTER_CWA",注:特別なフィルターID属性JNPR_RSVD_FILTER_CWA動的ファイアウォールフィルターを使用する場合、リダイレクトURLにはAAAサーバーのIPアドレス(例: https://10.10.10.10)を含める必要があります。

ホストインターフェイスでローカルにリダイレクトURLを設定するには、次のCLIステートメントを使用します。

[edit] user@switch# set protocols dot1x authenticator interface interface-name redirect-url

以下はその一例です。

user@switch# show protocols dot1x authenticator { authentication-name-profile auth1; interface { ge-0/0/1.0 { supplicant single; mac-radius; redirect-url https://10.10.10.10; } } }

セントラル Web 認証の設定に関するガイドライン

セントラルWeb認証は、リダイレクトURLと動的ファイアウォールフィルターの両方が存在する場合、MAC RADIUS認証の失敗後にトリガーされます。リダイレクトURLと動的ファイアウォールフィルターは、次のいずれかの組み合わせで設定できます:

AAAサーバーは、CWAリダイレクトURLと動的ファイアウォールフィルターの両方をオーセンティケータに送信します。リダイレクトURLは、Juniper-CWA-Redirect VSAを使用してAAAサーバー上で設定され、動的ファイアウォールフィルターは、Juniper-Switching-Filter VSAを使用してAAAサーバー上で設定されます。この場合、CWAサーバーの宛先IPアドレスを許可するようにフィルターを構成する必要があります。

AAAサーバーは動的ファイアウォールフィルターをオーセンティケータに送信し、リダイレクトURLはホストポートでローカルに設定されます。リダイレクトURLは、認証システムで

redirect-urlCLIステートメントを使用して設定され、動的ファイアウォールフィルターは、Juniper-Switching-Filter VSAを使用してAAAサーバー上で設定されます。この場合、CWAサーバーの宛先IPアドレスを許可するようにフィルターを構成する必要があります。AAAサーバーは、CWAリダイレクトURLと動的ファイアウォールフィルターの両方をオーセンティケータに送信します。リダイレクトURLは、Juniper-CWA-Redirect VSAを使用してAAAサーバー上で設定され、動的ファイアウォールフィルターは、値がJNPR_RSVD_FILTER_CWAのフィルターID属性を使用してAAAサーバー上で設定されます。この場合、リダイレクトURLにはCWAサーバーのIPアドレスが含まれている必要があります。

-

AAAサーバーは動的ファイアウォールフィルターをオーセンティケータに送信し、リダイレクトURLはホストポートでローカルに設定されます。リダイレクトURLは、オーセンティケータ上で

redirect-urlCLIステートメントを使用して設定され、動的ファイアウォールフィルタは、値がJNPR_RSVD_FILTER_CWAのFilter-ID属性を使用してAAAサーバー上で設定されます。この場合、リダイレクトURLにはCWAサーバーのIPアドレスが含まれている必要があります。注:redirect-urlコマンドステートメントは、RADIUSサーバーが「Juniper-CWA-Redirect」VSAでリダイレクトURLを送信していない場合にのみ、CLIで必要です。