VRFルーティングインスタンスのセキュリティポリシー

概要

セキュリティポリシーは、指定されたサービスを使用して、指定された送信元から指定された宛先へのトラフィックを制御するステートメントのセットです。ポリシーは、特定のタイプのトラフィックを2点間で一方向に許可、拒否、またはトンネルします。セキュリティポリシーは、トランジットトラフィックに一連のルールを適用し、ファイアウォールを通過できるトラフィックと、ファイアウォールを通過する際にトラフィックに対して実行されるアクションを識別します。指定された基準に一致するトラフィックに対するアクションには、許可と拒否が含まれます。

SRXファイアウォールは、仕様に一致するパケットを受信すると、ポリシーで指定されたアクションを実行します。

SD-WANアーキテクチャにおけるトラフィックの制御

SD-WANでは、SRXファイアウォールをハブアンドスポークの場所に設定できます。ファイアウォールポリシーを適用することで、オーバーレイトンネルからデバイスに入るVRF(仮想ルーティングおよび転送)ベースのトラフィックを許可または拒否できます。SRXファイアウォールを設定して、VRFインスタンスに送信されるトラフィックを許可または拒否できます。ハブの場所でデバイスを設定することで、すべてのトラフィックを1か所で制御し、ファイアウォールポリシーを適用して特定のネットワークサービスへのアクセスを提供することができます。

各セキュリティポリシーは、以下で構成されています。

-

ポリシーの一意の名前。

-

from-zoneとto-zone(例:user@host# set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone)。 -

ポリシールールを適用するために満たす必要がある条件を定義する一連の一致基準。一致基準は、送信元IPアドレス、宛先IPアドレス、アプリケーションに基づいています。ユーザーIDファイアウォールは、ポリシーステートメントの一部としてsource-identityなどの追加タプルを含めることで、より粒度を向上させます。

-

一致した場合に実行する一連のアクション(許可または拒否)。

-

送信元VRFグループのセット。

-

宛先VRFグループのセット。

送信元と宛先のVRFインスタンスの設定オプションはオプションです。送信元VRFまたは宛先VRFのいずれかを設定できますが、送信元VRFと宛先VRFの両方を設定しないことを推奨します。送信元VRFまたは宛先VRFを設定する主な理由は、共有物理ネットワークインターフェイスを通過する異なるMPLSラベルを区別することです。

表1に、送信元VRFと宛先VRFを設定するタイミングを示します。

| 送信元から宛先までのネットワークタイプ |

送信元VRFの設定を推奨 |

宛先VRFの設定に推奨 |

VRFポリシーの差別化要因 |

|---|---|---|---|

| IPネットワークからIPネットワークへ |

いいえ |

いいえ |

ゾーン |

| IP ネットワークから MPLS ネットワークへ |

いいえ |

はい |

宛先VRF |

| MPLS ネットワークから IP ネットワークへ |

はい |

いいえ |

ソース:VRF |

| 宛先 NAT なしの MPLS ネットワークから MPLS ネットワークへ |

はい |

いいえ |

ソース:VRF |

| 宛先 NAT を使用した MPLS ネットワークから MPLS ネットワークへ |

はい |

はい |

送信元VRFと宛先VRF |

セキュリティポリシールールを理解する

セキュリティポリシーは、コンテキスト内のトランジットトラフィックにセキュリティルールを適用します(from-zone から to-zone)。各ポリシーは、その名前によって一意に識別されます。トラフィックは、トラフィックがプロトコルヘッダーで伝送する送信元ゾーンと宛先ゾーン、送信元と宛先アドレス、アプリケーション、送信元VRF、宛先VRFをデータプレーン内のポリシーデータベースと照合することによって分類されます。

各ポリシーは、以下の特性に関連付けられています。

-

ソースゾーン

-

宛先ゾーン

-

1つまたは複数の送信元アドレス名またはアドレスセット名

-

1つまたは複数の宛先アドレス名またはアドレスセット名

-

1つまたは複数のアプリケーション名またはアプリケーションセット名

-

1つまたは複数の送信元VRFインスタンス(例えば、受信パケットに関連付けられたVRFルーティングインスタンス)

-

MPLSネクストホップまたは宛先アドレスルートがある1つまたは複数の宛先VRFインスタンス

これらの特性を一致基準と呼びます。各ポリシーには、許可、拒否、拒否などのアクションも関連付けられています。ポリシー、送信元アドレス、宛先アドレス、アプリケーション名、送信元VRF、宛先VRFを設定する際に、一致条件の引数を指定する必要があります。

送信元VRFまたは宛先VRFのいずれかを設定できますが、送信元VRFと宛先VRFの両方を設定することは推奨されません。送信元VRFと宛先VRを設定する主な理由は、共有物理ネットワークインターフェイスを通過する異なるMPLSラベルを区別することです。送信元VRFと宛先VRFが設定されていない場合、デバイスは送信元と宛先VRFを任意として判断します。

例:MPLSネットワークからIPネットワークへのVRFベースのトラフィックを許可または拒否するためのセキュリティポリシーの設定

この例では、送信元VRFを使用してトラフィックを許可および拒否するようにセキュリティポリシーを設定する方法を示しています。

要件

-

セキュリティゾーンの作成方法を理解します。「例:セキュリティゾーンの作成」を参照してください。

-

サポートされているすべてのJunos OSリリースでサポートされているSRXファイアウォール。

-

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

概要

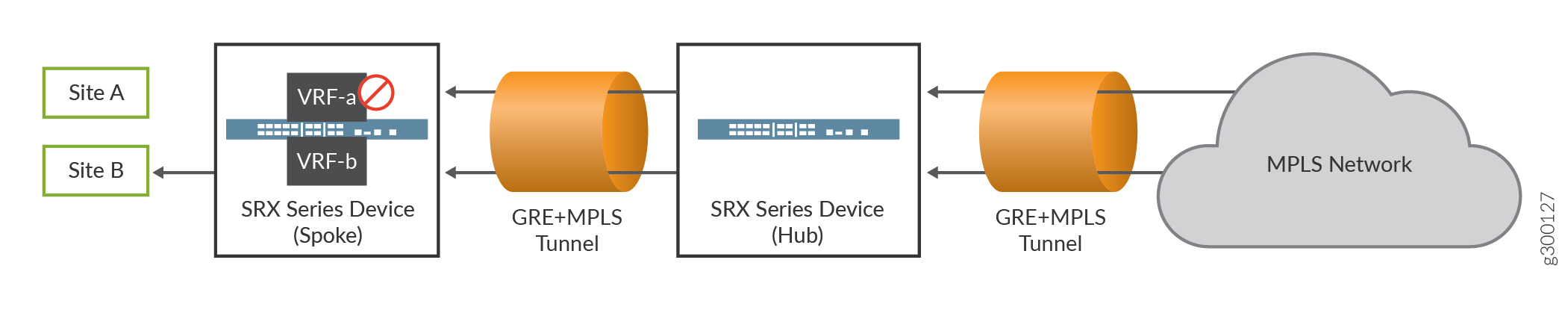

Junos OSでは、セキュリティポリシーは、デバイスを通過できるトラフィックや、デバイスを通過する際にトラフィックに対して実行する必要があるアクションなど、トランジットトラフィックのルールを適用します。 図1では、SRXファイアウォールがSD-WANに導入され、送信元VRFを使用してトラフィックを制御しています。MPLSネットワークからのトラフィックは、IPネットワークのサイトAとサイトBに送信されます。ネットワーク要件に従って、サイトAのトラフィックは拒否され、サイトBのトラフィックのみが許可される必要があります。

この設定例では、次の方法を示しています。

-

VRF-aへのトラフィックを拒否する(GRE_Zone-GE_ZoneからGRE_Zoneへ)

-

VRF-bへのトラフィックを許可する(GRE_Zone-GE_ZoneからGRE_Zoneへ)

この例では、送信元VRFが設定されています。宛先ネットワークが MPLS ネットワークを指しているときに送信元 VRF を設定することをお勧めします。

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set routing-instances VRF-a instance-type vrf

set routing-instances VRF-a route-distinguisher 10:200

set routing-instances VRF-a vrf-target target:100:100

set routing-instances VRF-a vrf-table-label

set routing-instances VRF-b instance-type vrf

set routing-instances VRF-b route-distinguisher 20:200

set routing-instances VRF-b vrf-target target:200:100

set routing-instances VRF-b vrf-table-label

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match application any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-l3vpn-vrf-group VRF-a

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-a_policy then deny

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match application any

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-l3vpn-vrf-group VRF-b

set security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone policy vrf-b_policy then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『Junos OS CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

-

レイヤー3 VPNでは、ネットワーク内でルートを配布するためのVRFテーブルが必要です。VRFインスタンスを作成し、値 vrfを指定します。

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf -

ルーティングインスタンスにルート識別子を割り当てます。

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 -

すべてのルートをインポートまたはエクスポートするためのコミュニティポリシーを作成します。

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 -

VRF内のすべてのルートに1つのVPNラベルを割り当てます。

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-b vrf-table-label -

VRF-aトラフィックを拒否するセキュリティポリシーを作成します。

[edit security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a user@host# set policy vrf-a_policy then deny -

VRF-bトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE_Zone-GE_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b user@host# set policy vrf-b_policy then permit注:宛先VRFグループが設定されていない場合、デバイスはトラフィックがVRF-aからany-vrfに通過すると見なします。

結果

設定モードから、 show security policies および show routing-instances コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security policies

from-zone GRE_Zone-GE_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-a;

}

then {

deny;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

ポリシー設定の検証

目的

セキュリティポリシーに関する情報を検証します。

アクション

動作モードから、 show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone-GE_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source vrf: VRF-a

destination vrf: any

Source addresses: any

Destination addresses: any

Applications: any

Action: deny

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source vrf: VRF-b

destination vrf: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:IP ネットワークから MPLS ネットワークへの VRF ベースのトラフィックを許可する セキュリティ ポリシーの設定

この例では、宛先VRFを使用してトラフィックを許可するセキュリティポリシーを設定する方法を示しています。

要件

-

セキュリティゾーンの作成方法を理解します。「 例:セキュリティゾーンの作成」を参照してください。

-

サポートされているすべてのJunos OSリリースでサポートされているSRXファイアウォール。

-

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

概要

Junos OSでは、セキュリティポリシーは、デバイスを通過できるトラフィックや、デバイスを通過する際にトラフィックに対して実行する必要があるアクションなど、トランジットトラフィックのルールを適用します。

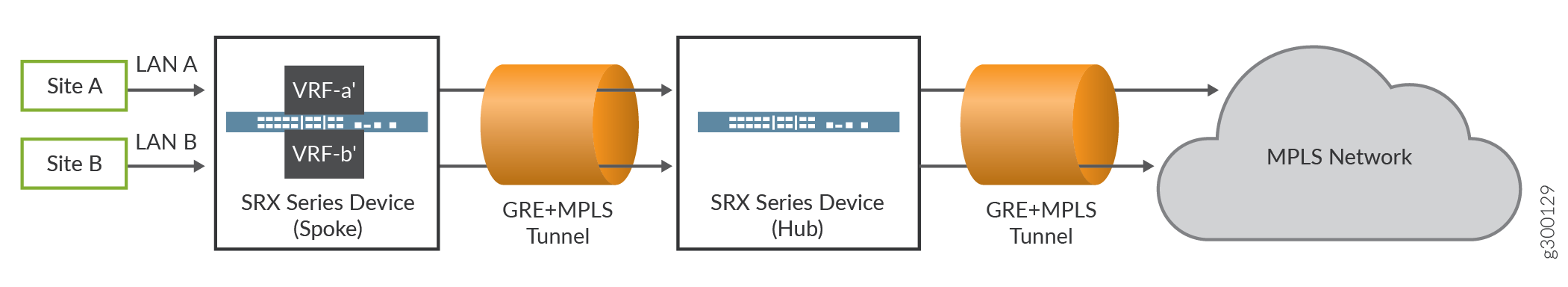

この例では、SD-WANアーキテクチャにSRXファイアウォールを導入し、宛先VRFを使用してトラフィックを制御します。トラフィックを制御するポリシーを設定する必要があります。デフォルトポリシーはVRFオプションをサポートしていません。IP ネットワーク、つまりサイト A とサイト B からのトラフィックは、MPLS ネットワークに送信されます。ポリシーを設定することで、サイトAとサイトBの両方からMPLSネットワークへのトラフィックを許可できます。

図2では、LANインターフェイスがMPLSネットワークに属していないため、送信元VRFは設定されていません。宛先ネットワークが MPLS ネットワークを指しているときに、宛先 VRF を設定することをお勧めします。

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set routing-instances VRF-a’ instance-type vrf

set routing-instances VRF-a’ route-distinguisher 10:200

set routing-instances VRF-a’ vrf-target target:100:100

set routing-instances VRF-a’ vrf-table-label

set routing-instances VRF-b’ instance-type vrf

set routing-instances VRF-b’ route-distinguisher 20:200

set routing-instances VRF-b’ vrf-target target:200:100

set routing-instances VRF-b’ vrf-table-label

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match application any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy then permit

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match application any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『Junos OS CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

宛先VRFを使用してIPネットワークからMPLSネットワークへのトラフィックを許可するポリシーを設定するには:

-

レイヤー3 VPNでは、ネットワーク内でルートを配布するためのVRFテーブルが必要です。VRFインスタンスを作成し、値 vrfを指定します。

[edit routing-instances] user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

ルーティングインスタンスにルート識別子を割り当てます。

[edit routing-instances] user@host# set VRF-a’ route-distinguisher 10:200 user@host# set VRF-b’ route-distinguisher 20:200 -

すべてのルートをインポートまたはエクスポートするためのコミュニティポリシーを作成します。

[edit routing-instances] user@host# set VRF-a’ vrf-target target:100:100 user@host# set VRF-b’ vrf-target target:200:100 -

VRF内のすべてのルートに1つのVPNラベルを割り当てます。

[edit routing-instances] user@host# set VRF-a’ vrf-table-label user@host# set VRF-b’ vrf-table-label -

IP ネットワークからの VRF-a' トラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit -

IPネットワークからのVRF-bのトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone LAN-b_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

結果

設定モードから、 show security policies および show routing-instances コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security policies

from-zone LAN-a_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group "VRF-a'";

}

then {

permit;

}

}

}

from-zone LAN-b_Zone to-zone GRE_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group "VRF-b'";

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a’ {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

ポリシー設定の検証

目的

セキュリティポリシーが、IPネットワークからMPLSネットワークへのVRFベースのトラフィックを許可していることを確認します。

アクション

動作モードから、 show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティポリシーの概要を表示します。

user@host> show security policies

From zone: LAN-a_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source vrf: any

destination vrf: VRF-a'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: LAN-b_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 1

Source vrf: any

destination vrf: VRF-b'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:MPLS ネットワークから MPLS ネットワークへの VRF ベースのトラフィックを NAT なしで GRE 経由で許可する セキュリティ ポリシーの設定

この例では、送信元VRFを使用してトラフィックを許可するセキュリティポリシーを設定する方法を示しています。

要件

-

セキュリティゾーンの作成方法を理解します。「 例:セキュリティゾーンの作成」を参照してください。

-

Junos OSリリース15.1X49-D160以降でサポートされているSRXファイアウォール。この設定例は、Junos OSリリース15.1X49-D160でテストされています。

-

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

概要

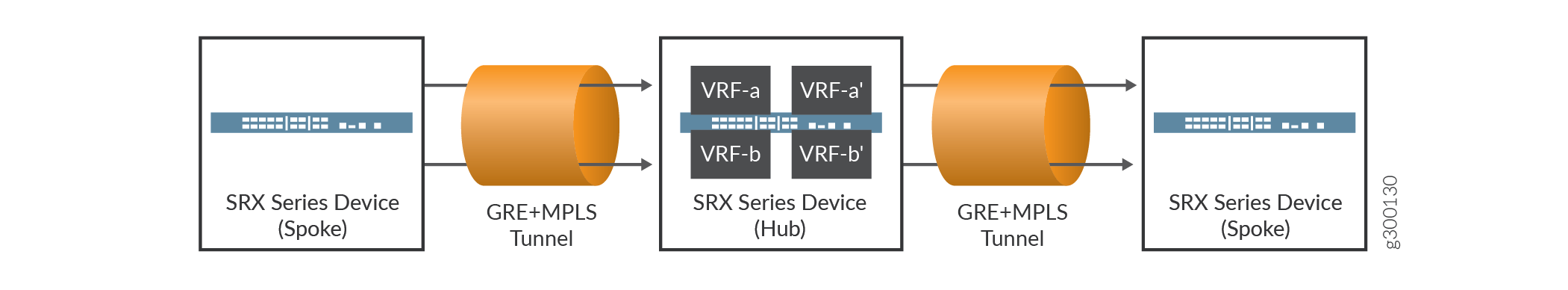

Junos OSでは、セキュリティポリシーは、デバイスを通過できるトラフィックや、デバイスを通過する際にトラフィックに対して実行する必要があるアクションなど、トランジットトラフィックのルールを適用します。 図3では、SRXファイアウォールがSD-WANアーキテクチャに導入され、送信元VRFを使用してトラフィックを制御しています。トラフィックを制御するポリシーを設定する必要があります。ポリシーを設定することで、MPLSネットワークから別のMPLSネットワークへのトラフィックを許可できます。

送信元と宛先が MPLS ネットワークからのものである場合は、送信元 VRF と宛先 VRF の両方を設定することをお勧めします。

なしでGREを介してMPLSネットワークからMPLSネットワークへのVRFベースのトラフィックを許可する

なしでGREを介してMPLSネットワークからMPLSネットワークへのVRFベースのトラフィックを許可する

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set routing-instances VRF-a instance-type vrf

set routing-instances VRF-a route-distinguisher 10:200

set routing-instances VRF-a vrf-target target:100:100

set routing-instances VRF-a vrf-table-label

set routing-instances VRF-b instance-type vrf

set routing-instances VRF-b route-distinguisher 20:200

set routing-instances VRF-b vrf-target target:200:100

set routing-instances VRF-b vrf-table-label

set routing-instances VRF-a’ instance-type vrf

set routing-instances VRF-a’ route-distinguisher 30:200

set routing-instances VRF-a’ vrf-target target:300:100

set routing-instances VRF-a’ vrf-table-label

set routing-instances VRF-b’ instance-type vrf

set routing-instances VRF-b’ route-distinguisher 40:200

set routing-instances VRF-b’ vrf-target target:400:100

set routing-instances VRF-b’ vrf-table-label

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group VRF-a

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group VRF-b

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’

set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『Junos OS CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

送信元VRFを使用してMPLSネットワークからMPLSネットワークへのトラフィックを許可するポリシーを設定するには:

-

レイヤー3 VPNでは、ネットワーク内でルートを配布するためのVRFテーブルが必要です。VRFインスタンスを作成し、値 vrfを指定します。

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

ルーティングインスタンスにルート識別子を割り当てます。

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 user@host# set VRF-a’ route-distinguisher 30:200 user@host# set VRF-b’ route-distinguisher 40:200 -

すべてのルートをインポートまたはエクスポートするためのコミュニティポリシーを作成します。

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 user@host# set VRF-a’ vrf-target target:300:100 user@host# set VRF-b’ vrf-target target:400:100 -

VRF内のすべてのルートに1つのVPNラベルを割り当てます。

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-a’ vrf-table-label user@host# set VRF-b vrf-table-label user@host# set VRF-b’ vrf-table-label -

MPLSネットワークからのVRF-aトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit -

MPLSネットワークからのVRF-bトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

結果

設定モードから、 show security policies および show routing-instances コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-a;

destination-l3vpn-vrf-group "VRF-a'";

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-grou VRF-b;

destination-l3vpn-vrf-group "VRF-b'";

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

VRF-a’ {

instance-type vrf;

route-distinguisher 30:200;

vrf-target target:300:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 40:200;

vrf-target target:400:100;

vrf-table-label;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

ポリシー設定の検証

目的

セキュリティポリシーが、IPネットワークからMPLSネットワークへのVRFベースのトラフィックを許可していることを確認します。

アクション

動作モードから、 show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティポリシーの概要を表示します。

user@host> show security policies

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 7, Scope Policy: 0, Sequence number: 1

Source vrf: VRF-a

destination vrf: VRF-a'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Policy: vrf-b_policy, State: enabled, Index: 8, Scope Policy: 0, Sequence number: 2

Source vrf: VRF-b

destination vrf: VRF-b'

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:MPLSネットワークでVRFルーティングインスタンスを使用したセキュリティポリシーの設定

この例では、VRFルーティングインスタンスを使用してセキュリティポリシーを設定する方法を示しています。

要件

-

サポートされているすべてのJunos OSリリースでサポートされているSRXファイアウォール。

-

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

-

セキュリティゾーンの作成方法を理解します。「 例:セキュリティゾーンの作成」を参照してください。

概要

この例では、仮想ルーティングおよび転送(VRF)インスタンスを使用してセキュリティポリシーを作成し、以下のネットワークを通過するトラフィックを分離します。

-

プライベートIPネットワークへのMPLS

-

MPLSネットワークへのグローバルIP

MPLSネットワークからプライベートIPネットワークへ

手順

ステップバイステップの手順

-

レイヤー3 VPNでは、ネットワーク内でルートを配布するためのVRFテーブルが必要です。VRFインスタンスを作成し、値 vrfを指定します。

[edit routing-instances] user@host#set VRF-a instance-type vrf user@host#set VRF-b instance-type vrf -

ルーティングインスタンスにルート識別子を割り当てます。

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 -

すべてのルートをインポートまたはエクスポートするためのコミュニティポリシーを作成します。

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 -

VRF内のすべてのルートに1つのVPNラベルを割り当てます。

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-b vrf-table-label -

VRF-a から LAN A 宛てのトラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone GRE_Zone to-zone LAN-a_Zone] set policy vrf-a_policy match source-address any set policy vrf-a_policy match destination-address any set policy vrf-a_policy match application any set policy vrf-a_policy match source-l3vpn-vrf-group VRF-a set policy vrf-a_policy then permit -

VRF-b から LAN B 宛てのトラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone GRE_Zone to-zone LAN-b_Zone] set policy vrf-b_policy match source-address any set policy vrf-b_policy match destination-address any set policy vrf-b_policy match application any set policy vrf-b_policy match source-l3vpn-vrf-group VRF-b set policy vrf-b_policy then permit

結果

設定モードから、 show security policies および show routing-instances コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@host# show security policies

from-zone GRE_Zone to-zone LAN-a_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone GRE_Zone to-zone LAN-b_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

グローバルIPネットワークからMPLSネットワークへ

手順

ステップバイステップの手順

-

レイヤー3 VPNでは、ネットワーク内でルートを配布するためのVRFテーブルが必要です。VRFインスタンスを作成し、値 vrfを指定します。

[edit routing-instances] user@host# set VRF-a instance-type vrf user@host# set VRF-b instance-type vrf user@host# set VRF-a’ instance-type vrf user@host# set VRF-b’ instance-type vrf -

ルーティングインスタンスにルート識別子を割り当てます。

[edit routing-instances] user@host# set VRF-a route-distinguisher 10:200 user@host# set VRF-b route-distinguisher 20:200 user@host# set VRF-a’ route-distinguisher 30:200 user@host# set VRF-b’ route-distinguisher 40:200 -

すべてのルートをインポートまたはエクスポートするためのコミュニティポリシーを作成します。

[edit routing-instances] user@host# set VRF-a vrf-target target:100:100 user@host# set VRF-b vrf-target target:200:100 user@host# set VRF-a’ vrf-target target:300:100 user@host# set VRF-b’ vrf-target target:400:100 -

VRF内のすべてのルートに1つのVPNラベルを割り当てます。

[edit routing-instances] user@host# set VRF-a vrf-table-label user@host# set VRF-a’ vrf-table-label user@host# set VRF-b vrf-table-label user@host# set VRF-b’ vrf-table-label -

宛先 NAT プールを作成します。

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-a_p address 20.0.0.4/24 user@host# set pool vrf-b_p routing-instance VRF-b user@host# set pool vrf-b_p address 30.0.0.4/24 -

宛先 NAT ルール セットを作成します。

[edit security nat destination] user@host# set rule-set rs from interface ge-0/0/0.0 user@host# set rule-set rs rule vrf-a_r match destination-address 40.0.0.4/24 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p -

パケットを一致させ、宛先アドレスをプール内のアドレスに変換するルールを設定します。

[edit security nat destination] user@host# set rule-set rs from interface ge-0/0/1.0 user@host# set rule-set rs rule vrf-b_r match destination-address 50.0.0.4/24 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p -

untrust ゾーンから trust ゾーン内のサーバーへのトラフィックを許可するセキュリティ ポリシーを設定します。

[edit security policies from-zone internet to-zone trust] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group VRF-a’ user@host# set policy vrf-a_policy then permit user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group VRF-b’ user@host# set policy vrf-b_policy then permit

結果

設定モードから、 show security policies、 show routing-instances、および show security nat コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@host# show security policies

from-zone internet to-zone trust {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group VRF-a;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group VRF-b;

}

then {

permit;

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 10:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 20:200;

vrf-target target:200:100;

vrf-table-label;

}

VRF-a’ {

instance-type vrf;

route-distinguisher 30:200;

vrf-target target:300:100;

vrf-table-label;

}

VRF-b’ {

instance-type vrf;

route-distinguisher 40:200;

vrf-target target:400:100;

vrf-table-label;

}

user@host#

show security nat destination

pool vrf-a_p {

routing-instance {

VRF-a’;

}

address 20.0.0.4/24;

}

pool vrf-b_p {

routing-instance {

VRF-b’;

}

address 30.0.0.4/24;

}

rule-set rs {

from interface [ ge-0/0/0.0 ge-0/0/1.0 ];

rule vrf-a_r {

match {

destination-address 40.0.0.4/24;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 50.0.0.4/24;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

宛先 NAT ルールの検証

目的

すべての宛先 NAT ルールに関する情報を表示します。

アクション

動作モードから、 show security nat destination rule all コマンドを入力します。

user@host> show security nat destination rule all

Total destination-nat rules: 1

Total referenced IPv4/IPv6 ip-prefixes: 6/0

Destination NAT rule: rule1 Rule-set: vrf-b_r

Rule-Id : 2

Rule position : 2

From routing instance : vrf-b_r

Destination addresses : 50.0.0.4 - 50.0.0.4

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

[...出力が切り捨てられました...]

意味

このコマンドは、宛先 NAT ルールを表示します。変換ヒットフィールドを表示して、宛先ルールに一致するトラフィックを確認します。

フローセッションの検証

目的

デバイス上で現在アクティブなすべてのセキュリティセッションに関する情報を表示します。

アクション

動作モードから、 show security flow session コマンドを入力します。

user@host>show security flow session Flow Sessions on FPC0 PIC1: Session ID: 10115977, Policy name: SG/4, State: Active, Timeout: 62, Valid In: 203.0.113.11/1000 203.0.113.1/2000;udp, Conn Tag: 0x0, If: reth1.1, VRF: VRF-a, Pkts: 1, Bytes: 86, CP Session ID: 10320276 Out: 203.0.113.1/2000 203.0.113.11/1000;udp, Conn Tag: 0x0, If: reth0.0, VRF: VRF-b, Pkts: 0, Bytes: 0, CP Session ID: 10320276

意味

このコマンドは、すべてのアクティブなセッションに関する詳細を表示します。VRFフィールドを表示して、フロー内のVRFルーティングインスタンスの詳細を確認します。

SD-WANアーキテクチャの動作におけるプラットフォーム固有のトラフィック

機能エクスプローラーを使用して、特定の機能のプラットフォームとリリースのサポートを確認します。

お使いのプラットフォームに固有の動作を確認するには、以下の表を使用して下さい:

| プラットフォーム |

違い |

|---|---|

| SRXシリーズ |

|