項目一覧

明示的な Web プロキシ

明示的な Web プロキシ

明示的なプロキシは、任意のクライアントデバイスからSRXシリーズファイアウォールにトラフィックを誘導する方法を提供します。SRXシリーズファイアウォールは、クライアントからの接続を受け入れ、DNSを解決して、指定された宛先サーバーに接続を転送し、クライアントに代わってサーバーから応答を取得します。このような構成では、ファイアウォールはクライアントとサーバーの間の仲介役として機能します。ここでは、クライアントとサーバー間のすべての通信は、プロキシサーバーとして構成されているファイアウォールを通過します。

SRXシリーズファイアウォールインターフェイスを、IPv4、HTTP、HTTPSトラフィックにプロキシを適用するための明示的なWebプロキシとして設定できます。明示的な Web プロキシのサポートは、IPv6 トラフィックでは使用できません。

明示的なプロキシを展開するには、クライアントデバイスでブラウザーの設定を手動で構成して、SRX SeriesFirewallに要求を送信します。ほとんどの標準的なブラウザでは、プロキシアドレスとポートを指定できます。

SRXシリーズファイアウォールは、明示的なプロキシ設定をサポートしており、Active Directory、ID管理サーバー、LDAP サーバー、および物理的なSRXシリーズファイアウォールからユーザーまたはデバイスの識別情報を取得します。

明示的なプロキシの仕組み

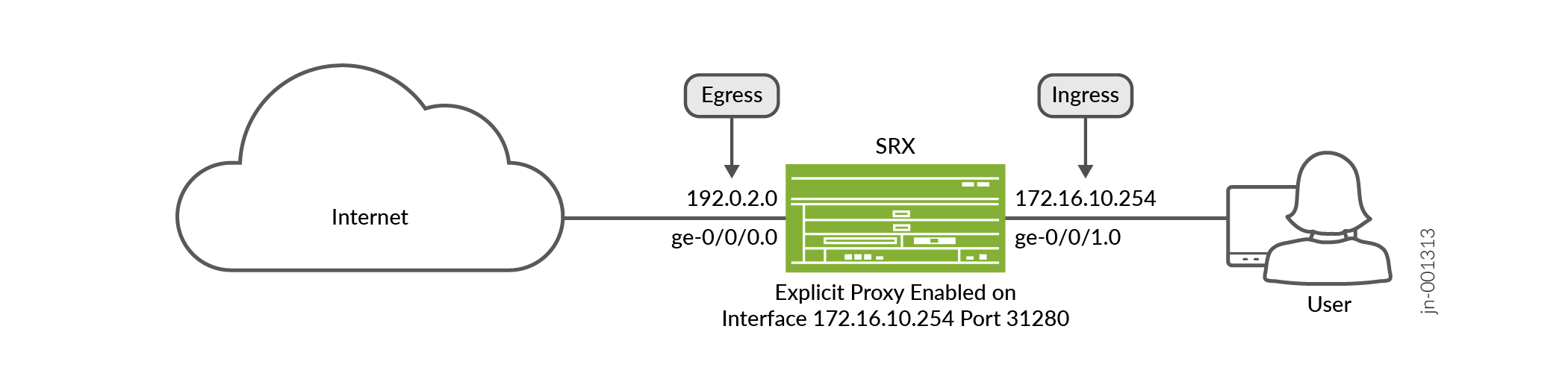

この例では、クライアントが HTTP 接続を開始して www.example.com に到達します。クライアントデバイスはまず、(172.16.10.254およびポート31280)で明示的なプロキシとして機能するSRXシリーズファイアウォールに接続します。

クライアント ネットワークは、IP アドレス 172.16.10.254 の ge-0/0/1 インターフェイス上の SRXシリーズ ファイアウォールに接続します。SRXシリーズファイアウォールは、IPアドレス192.0.2.0のインターフェイスge-0/0/0を使用してインターネットに接続します。

前提-

クライアントがクライアントブラウザでプロキシ設定を構成していることを確認します。

クライアントブラウザが開始するセッションごとに、SRXシリーズファイアウォールは2つのセッションを作成します。

S1: クライアント ブラウザから明示的な Web プロキシに発信されたセッション

S2:明示的な Web プロキシから実際の宛先サーバーへのセッション。

表 1 に、明示的な Web プロキシ セッションの詳細を示します。

| セッションタイプ | 元 IP/ポート | 宛先 IP/ポート | ポリシー | コメント |

|---|---|---|---|---|

| クライアントからSRXシリーズファイアウォール(S1) | クライアント IP/ダイナミックポート範囲 | SRXシリーズファイアウォールインターフェイスIP(172.16.10.254)/固定ポート(31280) | セキュリティポリシー/統合ポリシー(SRXシリーズファイアウォールで明示的に設定) | クライアントトラフィックは、明示的なプロキシ プロファイルが設定されているSRXシリーズファイアウォールインターフェイスに直接送られます。 |

| 実際の宛先サーバー(S2)へのSRXシリーズファイアウォール | SRXシリーズファイアウォールエグレスインターフェイスIP(192.0.2.0)/動的ポート範囲 | DNS または明示的なプロキシ要求で解決されたエンド サーバー | S1 から暗黙的に継承 | SRXシリーズファイアウォールは、実際のサーバーとの接続を確立します。 |

利点

- 明示的な Web プロキシは、インバウンド トラフィックと送信トラフィックを制御およびフィルタリングすることで、ネットワークをセキュリティで保護します。

- 明示的な Web プロキシは、クライアントに代わって DNS 解決を実行します。

SRXシリーズファイアウォールで明示的なプロキシを設定する手順

ネットワークへの接続の明示的なプロキシを管理するには、次のことを行う必要があります。

- 明示的なプロキシ プロファイルを構成します。

- インターフェイスに明示的なプロキシを設定します。このインターフェイスは、クライアントネットワークに接続する必要があります。クライアント ブラウザーは、この IP アドレスを使用して、SRXシリーズデバイスにリクエストを転送します。インターフェイス内の特定のIPアドレスに複数の明示的なプロキシプロファイルを設定し、アタッチすることができます。ただし、明示的なプロキシ プロファイル間に重複するポートがあってはならない。

- セキュリティ ポリシーを使用して、明示的な Web プロキシ トラフィックを制御します。

- 明示的なプロキシのデフォルトポリシーを設定します。

明示的なプロキシを設定する

-

インターフェイス

ge-0/0/0に到達するように明示的な Web プロキシ プロファイルexp-proxy-profileを設定します。user@host# set services web-proxy explicit-proxy profile exp-proxy-profile listening-port 31280 user@host# set services web-proxy explicit-proxy profile exp-proxy-profile preferred-egress-source-ip default-egress-ipdefault-egress-ipは、発信インターフェイスに関連付けられたエグレス送信元IPアドレスです。 -

明示的な Web プロキシを有効にするために使用されるインターフェイスを設定します。

user@host# set interfaces ge-0/0/1 unit 0 explicit-proxy profile exp-proxy-profile

セキュリティポリシーの設定

明示的なプロキシのトラフィックを管理するには、セキュリティ ポリシーを設定し、実施する必要があります。明示的なプロキシ プロファイルには、一意のセキュリティ ポリシーまたは統合ポリシーのセットが必要です。ファイアウォールは、ingressインターフェイスとポートの組み合わせに基づいて、ポリシー検索に活用するプロファイルを決定します。ファイアウォールは、フローの明示的なプロキシ プロファイルを識別すると、ポリシー ルックアップを実行します。

SRXシリーズファイアウォールは、ポリシー検索に以下のシーケンスを使用します。

- 元 IP アドレス、送信元ポート、プロトコル、送信元アイデンティティ

- DNS ベースの宛先 IP 解決

- URLカテゴリ検出

- ダイナミックレイヤー7アプリケーションマッチ

- DNS ベースの宛先解決済み IP レピュテーション

- ハードコードされたIP アドレスまたはハードコードされたIP アドレスのレピュテーション

次のステートメントを使用して、明示的なプロキシ プロファイル rule-base を設定できます。

このポリシーは、グローバルポリシーと同様に、セキュリティゾーンを必要としないことがわかります。

明示的なプロキシ プロファイルでセキュリティ ポリシーをアタッチするには、ポリシー設定に記載されているプロファイル名が、Web プロキシ サービス(set services web-proxy explicit-proxy profile <profile-name>)で設定された明示的なプロキシ プロファイルの名前と一致する必要があります。

-

明示的な Web プロキシ トラフィックを制御するセキュリティ ポリシーを定義します。

set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match source-address any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match destination-address any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match application any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match dynamic-application any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy then log session-close commit

明示的なプロキシのデフォルトポリシー

トラフィックが明示的なプロキシ プロファイルのいずれかに一致するが、明示的なプロキシ プロファイルのどのポリシーにも一致しない場合、ファイアウォールはデフォルトのポリシー アクションを適用します。デフォルト ポリシーは、明示的なプロキシ プロファイルで設定できます。

特定のトラフィックに一致する明示的なプロキシ プロファイルが見つからない場合、ファイアウォールは構成されたゾーンとグローバル ポリシーに基づいてポリシー ルックアップを実行します。

明示的なプロキシ プロファイルごとに設定できるデフォルト ポリシーは 1 つだけです。

制限

明示的なプロキシ プロファイル ポリシーの場合、一致条件は以下をサポートしません。

- 送信元または宛先ゾーン

- 送信元と宛先のレイヤー3 VPN VRFグループ

試合後のアプリケーションサービスは、以下をサポートしていません。

- Secure Web Proxy

- GPRS トンネリング プロトコル

- GPRS ストリーム制御トランスポートプロトコル(SCTP)

- 統合型アクセス制御ポリシーの適用(UAC)

- WANアクセラレーション(レガシーWX)

- 従来の侵入検出および防止。

- APBR

参照

ユースケースシナリオ

SSLプロキシの設定

Secure Sockets Layer(SSL)プロキシは、受信したWebトラフィックのセキュリティ検査とポリシー適用のために、送信SSLまたはトランスポート層セキュリティ(TLS)トラフィックのディープパケットインスペクションと復号化を提供します。

高度なセキュリティサービスが検査、検出、および緩和に適用されるように、SSLプロキシでセッションを復号化できるようにしてください。詳細については、「 SSL プロキシ構成の概要」を参照してください。

-

SSL プロキシ プロファイル

SSL_FP明示的な Web プロキシ プロファイルに適用exp-proxy-profile、トラフィックを許可します。set services web-proxy explicit-proxy profile exp-proxy-profile ssl-proxy profile-name SSL_FP Commit

コンテンツセキュリティフィルタリングの設定

コンテンツセキュリティは、受信したWebトラフィックにウイルス対策、スパム対策、コンテンツフィルタリング、Webフィルタリングなどの複数の機能を統合した包括的なセキュリティソリューションを提供します。

IDP、ATP、AppQos などの機能の高度なセキュリティ サービス プロファイルをプロキシ トラフィックに適用できます。詳細については、「 コンテンツ セキュリティ」を参照してください。

-

セキュリティポリシーで指定された条件に一致するトラフィックに適用するコンテンツセキュリティポリシーを指定します。

set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match source-address any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match destination-address any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match application any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match dynamic-application any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy then permit application-services utm-policy CON-SEC-POL set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy then log session-close commit

Identity Aware Firewallの設定

Identity Aware Firewallは、個々のユーザーIDに基づいてネットワークアクセスポリシーを適用し、受信したWebトラフィック上の各ユーザーに関連付けられた事前定義されたルールに従って、トラフィックを許可またはブロックします。

Active Directory、JIMS、UAC、Aruba Clearpassなどのアイデンティティ・ソースを使用して、ユーザーを認証できます。アイデンティティ ソースの詳細については、 アイデンティティ ソースを参照してください。

-

使用するセキュリティ ポリシーを構成します

source-identity仕様と一致する識別パラメーター。set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match source-address any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match destination-address any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match application any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match source-identity any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match dynamix-application any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy then permit application-services utm-policy ORG_EWF_POL set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy then log session-close commit

すべてのユースケース機能は、複数のポリシーで個別に有効にすることも、同じポリシー上で組み合わせて脅威の検査機能を拡張することもできます。