例:特定の発信インターフェイスまたは宛先 IP アドレスへのフィルターベース転送の設定

特定の発信インターフェイスまたは宛先 IP アドレスへのフィルターベース転送を理解する

ポリシーベースルーティング(フィルターベース転送とも呼ばれます)とは、特定のIPヘッダー特性に一致させ、一致するパケットのみを通常のルーティングとは異なる方法でルーティングするために、インターフェイスに適用されるファイアウォールフィルターの使用を指します。

Junos OS リリース 12.2 以降、ファイアウォール フィルターのアクションとして then next-interface、then next-ip、または then next-ip6 を使用できます。特定の一致条件から、IPv4 アドレスと IPv6 アドレス、またはインターフェイス名を一致に対するレスポンスアクションとして指定できます。

一致条件のセットは、以下のようになります。

レイヤー 3 のプロパティ(送信元または宛先 IP アドレス、TOS バイトなど)

レイヤー 4 のプロパティ(送信元ポートや宛先ポートなど)

ポリシーベースルーティングを有効にするには、指定されたIPv4またはIPv6アドレスのルートがルーティングテーブルに存在する必要があります。同様に、アクションを有効にするには、指定されたインターフェイスを通るルートが転送テーブルに存在 next-interface 必要があります。これは、レイヤー3ルートをアドバタイズするようにOSPFやIS-ISなどの内部ゲートウェイプロトコル(IGP)を設定することで実現できます。

ファイアウォールフィルターは条件に一致し、パケットを次のいずれかに転送します。

IPv4アドレス(

next-ipファイアウォールフィルターアクションを使用)IPv6アドレス(

next-ip6ファイアウォールフィルターアクションを使用)インターフェイス(

next-interfaceファイアウォールフィルターアクションを使用)

たとえば、顧客にサービスを提供する必要があり、サービスが別のサーバーに存在するとします。サービスの例としては、ホスト DNS やホスト FTP などがあります。顧客のトラフィックがジュニパーネットワークスのルーティングデバイスに到着すると、フィルターベースの転送を使用して、MAC アドレスまたは IP アドレス、あるいは単に着信インターフェイスに一致条件を適用してサーバーにトラフィックを送信し、適切なサーバーに関連付けられている特定の発信インターフェイスにパケットを送信できます。宛先には IPv4 または IPv6 アドレスが含まれる場合があり、その場合は next-ip または next-ip6 アクションが役立ちます。

オプションで、発信インターフェイスまたは IP アドレスをルーティング インスタンスに関連付けることができます。

以下はその一例です。

firewall {

filter filter1 {

term t1 {

from {

source-address {

10.1.1.3/32;

}

}

then {

next-interface {

xe-0/1/0.1;

routing-instance rins1;

}

}

}

term t2 {

from {

source-address {

10.1.1.4/32;

}

}

then {

next-interface {

xe-0/1/0.2;

routing-instance rins2;

}

}

}

}

}

routing-instances {

rins1 {

instance-type virtual-router;

interface xe-0/1/0.1;

}

rins2 {

instance-type virtual-router;

interface xe-0/1/0.2;

}

}

関連項目

例:特定の発信インターフェイスへのフィルターベース転送の設定

この例では、ファイアウォールフィルターで then next-interface をアクションとして使用する方法を示します。

要件

この例には、次のハードウェア要件とソフトウェア要件があります。

MXシリーズ5Gユニバーサルルーティングプラットフォーム ファイアウォールフィルターが設定されたルーティングデバイスとして使用されます。

ファイアウォールフィルターが設定されたルーティングデバイスで実行されているJunos OSリリース12.2。

next-interface(またはnext-ip)アクションを持つフィルターは、Trio MPCでホストされているインターフェイスにのみ適用できます。フィルターを I チップ ベースの DPC に適用すると、コミット操作は失敗します。next-interface interface-nameアクションで参照される発信インターフェイスは、Trio MPCまたはIチップベースのDPCでホストできます。

概要

この例では、デバイス R1 に 2 つのループバック インターフェイス アドレスが設定されています。172.16.1.1 および 172.16.2.2。

デバイスR2では、ファイアウォールフィルターに複数の条件が設定されています。各条件は、着信トラフィックの送信元アドレスの 1 つと一致し、指定された発信インターフェイスにトラフィックをルーティングします。発信インターフェイスは、デバイスR2とデバイスR3間のVLANタグ付きインターフェイスとして設定されます。

IS-IS は、デバイス間の接続に使用されます。

図 1 この例で使用されているトポロジーを示しています。

この例では、デバイス R2 の設定を示しています。

トポロジー

設定

手順

CLIクイック構成

この例をすばやく設定するには、次のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、[edit]階層レベルのCLIにコマンドをコピー&ペーストしてください。

デバイスR2

set interfaces ge-2/1/0 unit 0 family inet filter input filter1 set interfaces ge-2/1/0 unit 0 family inet address 10.0.0.10/30 set interfaces ge-2/1/0 unit 0 description to-R1 set interfaces ge-2/1/0 unit 0 family iso set interfaces ge-2/1/1 vlan-tagging set interfaces ge-2/1/1 description to-R3 set interfaces ge-2/1/1 unit 0 vlan-id 1001 set interfaces ge-2/1/1 unit 0 family inet address 10.0.0.13/30 set interfaces ge-2/1/1 unit 0 family iso set interfaces ge-2/1/1 unit 1 vlan-id 1002 set interfaces ge-2/1/1 unit 1 family inet address 10.0.0.25/30 set interfaces ge-2/1/1 unit 1 family iso set interfaces lo0 unit 0 family inet address 10.255.4.4/32 set interfaces lo0 unit 0 family iso address 49.0001.0010.0000.0404.00 set firewall family inet filter filter1 term t1 from source-address 172.16.1.1/32 set firewall family inet filter filter1 term t1 then next-interface ge-2/1/1.0 set firewall family inet filter filter1 term t2 from source-address 172.16.2.2/32 set firewall family inet filter filter1 term t2 then next-interface ge-2/1/1.1 set protocols isis interface all level 1 disable set protocols isis interface fxp0.0 disable set protocols isis interface lo0.0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。CLIのナビゲーションについては、Junos OS CLIユーザーガイドの「設定モードでのCLIエディターの使用」を参照してください。

デバイスR2 を設定するには:

インターフェイスを設定します。

[edit interfaces] user@R2# set ge-2/1/0 unit 0 family inet filter input filter1 user@R2# set ge-2/1/0 unit 0 family inet address 10.0.0.10/30 user@R2# set ge-2/1/0 unit 0 description to-R1 user@R2# set ge-2/1/0 unit 0 family iso user@R2# set ge-2/1/1 vlan-tagging user@R2# set ge-2/1/1 description to-R3 user@R2# set ge-2/1/1 unit 0 vlan-id 1001 user@R2# set ge-2/1/1 unit 0 family inet address 10.0.0.13/30 user@R2# set ge-2/1/1 unit 0 family iso user@R2# set ge-2/1/1 unit 1 vlan-id 1002 user@R2# set ge-2/1/1 unit 1 family inet address 10.0.0.25/30 user@R2# set ge-2/1/1 unit 1 family iso user@R2# set lo0 unit 0 family inet address 10.255.4.4/32 user@R2# set lo0 unit 0 family iso address 49.0001.0010.0000.0404.00

ファイアウォールフィルターを設定します。

[edit firewall family inet filter filter1] user@R2# set term t1 from source-address 172.16.1.1/32 user@R2# set term t1 then next-interface ge-2/1/1.0 user@R2# set term t2 from source-address 172.16.2.2/32 user@R2# set term t2 then next-interface ge-2/1/1.1

インターフェイスで IS-IS を有効にします。

[edit protocols is-is] user@R2# set interface all level 1 disable user@R2# set interface fxp0.0 disable user@R2# set interface lo0.0

結果

コンフィギュレーションモードから、show interfacesshow firewall、、およびの各コマshow protocolsンドを入力し、コンフィギュレーションを確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

user@R2# show interfaces

ge-2/1/0 {

unit 0 {

description to-R1;

family inet {

filter {

input filter1;

}

address 10.0.0.10/30;

}

family iso;

}

}

ge-2/1/1 {

description to-R3;

vlan-tagging;

unit 0 {

vlan-id 1001;

family inet {

address 10.0.0.13/30;

}

family iso;

}

unit 1 {

vlan-id 1002;

family inet {

address 10.0.0.25/30;

}

family iso;

}

}

lo0 {

unit 0 {

family inet {

address 10.255.4.4/32;

}

family iso {

address 49.0001.0010.0000.0404.00;

}

}

}

user@R2# show firewall

family inet {

filter filter1 {

term t1 {

from {

source-address {

172.16.1.1/32;

}

}

then {

next-interface {

ge-2/1/1.0;

}

}

term t2 {

from {

source-address {

172.16.2.2/32;

}

}

then {

next-interface {

ge-2/1/1.1;

}

}

}

}

}

user@R2# show protocols

isis {

interface all {

level 1 disable;

}

interface fxp0.0 {

disable;

}

interface lo0.0;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

使用されているパスの確認

目的

デバイスR1からデバイスR4にトラフィックを送信する際には、想定されるパスが使用されていることを確認してください。

アクション

デバイスR1で、 traceroute コマンドを入力します。

user@R1> traceroute 10.255.6.6 source 172.16.1.1 traceroute to 10.255.6.6 (10.255.6.6) from 172.16.1.1, 30 hops max, 40 byte packets 1 10.0.0.10 (10.0.0.10) 0.976 ms 0.895 ms 0.815 ms 2 10.0.0.14 (10.0.0.14) 0.868 ms 0.888 ms 0.813 ms 3 10.255.6.6 (10.255.6.6) 1.715 ms 1.442 ms 1.382 ms

user@R1> traceroute 10.255.6.6 source 172.16.2.2 traceroute to 10.255.6.6 (10.255.6.6) from 172.16.2.2, 30 hops max, 40 byte packets 1 10.0.0.10 (10.0.0.10) 0.973 ms 0.907 ms 0.782 ms 2 10.0.0.26 (10.0.0.26) 0.844 ms 0.890 ms 0.852 ms 3 10.255.6.6 (10.255.6.6) 1.384 ms 1.516 ms 1.462 ms

意味

出力では、 traceroute コマンドで使用される送信元アドレスに応じて、2 番目のホップが変化することがわかります。

この機能を検証するために、デバイスR1からデバイスR4に対してトレースルート操作が実行されます。送信元 IP アドレスが 172.16.1.1 の場合、パケットはデバイス R2 の ge-2/1/1.0 インターフェイスから転送されます。送信元 IP アドレスが 172.16.2.2 の場合、パケットはデバイス R2 の ge-2/1/1.1 インターフェイスから転送されます。

例:特定の宛先 IP アドレスへのフィルターベース転送の設定

この例では、ファイアウォールフィルターで then next-ip をアクションとして使用する方法を示します。

要件

この例には、次のハードウェア要件とソフトウェア要件があります。

MXシリーズ5Gユニバーサルルーティングプラットフォーム ファイアウォールフィルターが設定されたルーティングデバイスとして使用されます。

ファイアウォールフィルターが設定されたルーティングデバイスで実行されているJunos OSリリース12.2。

next-interface(またはnext-ip)アクションを持つフィルターは、Trio MPCでホストされているインターフェイスにのみ適用できます。フィルターを I チップ ベースの DPC に適用すると、コミット操作は失敗します。次のインターフェイスインターフェイス名アクションで参照される発信インターフェイスは、Trio MPCまたはIチップベースのDPCでホストできます。

概要

この例では、デバイスR2には、物理リンクで相互接続された2つのルーティングインスタンスがあります。特定のソースからのトラフィックは、IPレイヤー上で透過的に動作するトラフィックオプティマイザによる検査のために、上位リンクを介して送信される必要があります。トラフィック オプティマイザに障害が発生すると、トラフィックは下位のリンクに移動します。R1>R3 と R3>R1 方向のフローは、同じパスをたどります。

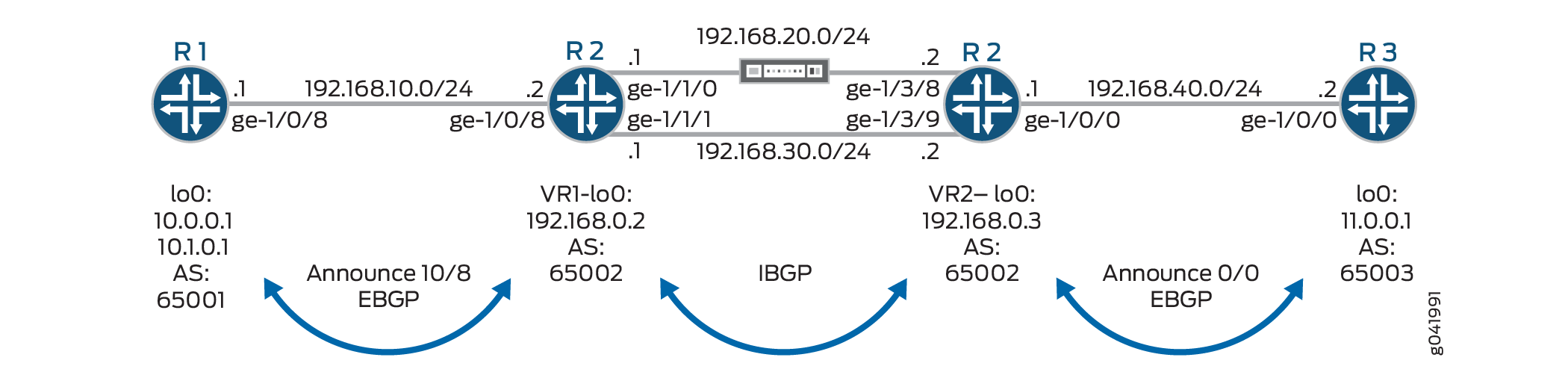

図 2 この例で使用されているトポロジーを示しています。

デバイスR2では、入力方向のインターフェイスge-1/0/8にファイアウォールフィルターが適用されています。2 番目の条件は、特定の送信元アドレス 10.0.0.0/24 に一致し、アドレスをアドレス 192.168.0.3 にルーティングします。このアドレスは、ネクストホップ 192.168.20.2 に解決されます。インターフェイス ge-1/1/0 に接続されたリンクがダウンした場合、アドレス 192.168.0.3 はネクストホップ 192.168.30.2 に解決されます。

デバイスR2では、入力方向のインターフェイスge-1/0/0にファイアウォールフィルターが適用されています。第 2 項は、特定の宛先アドレス 10.0.0.0/24 に一致し、トラフィックをアドレス 192.168.0.2 にルーティングします。このアドレスは、ネクストホップ 192.168.20.1 に解決されます。インターフェイス ge-1/3/8 に接続されたリンクがダウンした場合、アドレス 192.168.0.2 はネクストホップ 192.168.30.1 に解決されます。

next-ip アクションを使用して構成されたアドレスは、自動的には解決されません。イーサネット インターフェイスでは、設定されたアドレスはルーティング プロトコルまたはスタティック ルートを使用して解決されることを前提としています。

内部BGP(IBGP)は、デバイスR2-VR1とデバイスR2-VR2の間で使用されます。外部BGP(EBGP)は、デバイスR1とデバイスR2-VR1の間、およびデバイスR2-VR2とデバイスR3の間で使用されます。

BGP の動作は、以下のように処理されます。

R2-VR1 は R1 から 10/8、R2-VR2 から 0/0 を学習します。

R2-VR2 は R3 から 0/0、R2-VR1 から 10/8 を学習します。

R1は10/8をアドバタイズし、R2-VR1から0/0を受信します。

R3は0/0をアドバタイズし、R2-VR2から10/8を受信します。

デバイスR2に適用されるファイアウォールフィルターは、直接接続されたインターフェイス(この場合はEBGPセッション)のコントロールプレーントラフィックを許可する必要があります。

この例では、デバイス R2 の設定を示しています。

トポロジー

設定

手順

CLIクイック構成

この例をすばやく設定するには、次のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、[edit]階層レベルのCLIにコマンドをコピー&ペーストしてください。

デバイスR1

set interfaces lo0 unit 0 family inet address 10.0.0.1/32 set interfaces lo0 unit 0 family inet address 10.1.0.1/32 set interfaces ge-1/0/8 unit 0 family inet address 192.168.10.1/24 set routing-options autonomous-system 64501 set protocols bgp group eBGP neighbor 192.168.10.2 peer-as 64502 set protocols bgp group eBGP export Announce10 set policy-options policy-statement Announce10 term 1 from route-filter 10.0.0.0/8 exact set policy-options policy-statement Announce10 term 1 then accept set policy-options policy-statement Announce10 term 2 then reject

デバイスR2

set interfaces ge-1/0/8 unit 0 family inet address 192.168.10.2/24 set interfaces ge-1/0/8 unit 0 family inet filter input SteerSrcTrafficOptimizer set interfaces ge-1/1/0 unit 0 family inet address 192.168.20.1/24 set interfaces ge-1/1/1 unit 0 family inet address 192.168.30.1/24 set routing-instances VR1 instance-type virtual-router set routing-instances VR1 interface ge-1/0/8.0 set routing-instances VR1 interface ge-1/1/0.0 set routing-instances VR1 interface ge-1/1/1.0 set routing-instances VR1 routing-options static route 192.168.0.3 next-hop 192.168.20.2 set routing-instances VR1 routing-options static route 192.168.0.3 qualified-next-hop 192.168.30.2 metric 100 set routing-instances VR1 routing-options autonomous-system 64502 set routing-instances VR1 protocols bgp group eBGP neighbor 192.168.10.1 peer-as 64501 set routing-instances VR1 protocols bgp group iBGP neighbor 192.168.30.2 peer-as 64502 set routing-instances VR1 protocols bgp group iBGP neighbor 192.168.30.2 export AcceptExternal set firewall family inet filter SteerSrcTrafficOptimizer term 0 from source-address 192.168.10.0/24 set firewall family inet filter SteerSrcTrafficOptimizer term 0 then accept set firewall family inet filter SteerSrcTrafficOptimizer term 1 from source-address 10.0.0.0/24 set firewall family inet filter SteerSrcTrafficOptimizer term 1 then next-ip 192.168.0.3 routing-instance VR1 set firewall family inet filter SteerSrcTrafficOptimizer term 2 from source-address 10.0.0.0/8 set firewall family inet filter SteerSrcTrafficOptimizer term 2 then accept set interfaces ge-1/0/0 unit 0 family inet address 192.168.40.1/24 set interfaces ge-1/0/0 unit 0 family inet filter input SteerDstTrafficOptimizer set interfaces ge-1/3/8 unit 0 family inet address 192.168.20.2/24 set interfaces ge-1/3/9 unit 0 family inet address 192.168.30.2/24 set routing-instances VR2 instance-type virtual-router set routing-instances VR2 interface ge-1/0/0.0 set routing-instances VR2 interface ge-1/3/8.0 set routing-instances VR2 interface ge-1/3/9.0 set routing-instances VR2 routing-options static route 192.168.0.2/32 next-hop 192.168.20.1 set routing-instances VR2 routing-options static route 192.168.0.2/32 qualified-next-hop 192.168.30.1 metric 100 set routing-instances VR2 routing-options autonomous-system 64502 set routing-instances VR2 protocols bgp group eBGP neighbor 192.168.40.2 peer-as 64503 set routing-instances VR2 protocols bgp group iBGP neighbor 192.168.30.1 peer-as 64502 set routing-instances VR2 protocols bgp group iBGP neighbor 192.168.30.1 export AcceptExternal set firewall family inet filter SteerDstTrafficOptimizer term 0 from source-address 192.168.40.0/24 set firewall family inet filter SteerDstTrafficOptimizer term 0 then accept set firewall family inet filter SteerDstTrafficOptimizer term 1 from destination-address 10.0.0.0/24 set firewall family inet filter SteerDstTrafficOptimizer term 1 then next-ip 192.168.0.2 routing-instance VR2 set firewall family inet filter SteerDstTrafficOptimizer term 2 from destination-address 10.0.0.0/8 set firewall family inet filter SteerDstTrafficOptimizer term 2 then accept set policy-options policy-statement AcceptExternal term 1 from route-type external set policy-options policy-statement AcceptExternal term 1 then accept

デバイスR3

set interfaces lo0 unit 0 family inet address 10.11.0.1/32 set interfaces ge-1/0/0 unit 0 family inet address 192.168.40.2/24 set routing-options autonomous-system 64503 set protocols bgp group eBGP neighbor 192.168.40.1 peer-as 64502 set protocols bgp group eBGP export Announce0 set policy-options policy-statement Announce0 term 1 from route-filter 0.0.0.0/0 exact set policy-options policy-statement Announce0 term 1 then accept set policy-options policy-statement Announce0 term 2 then reject

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。CLIのナビゲーションについては、Junos OS CLIユーザーガイドの「設定モードでのCLIエディターの使用」を参照してください。

デバイスR2 を設定するには:

インターフェイスを設定します。

[edit interfaces] user@R2# set ge-1/0/8 unit 0 family inet address 192.168.10.2/24 user@R2# set ge-1/0/8 unit 0 family inet filter input SteerSrcTrafficOptimizer user@R2# set ge-1/1/0 unit 0 family inet address 192.168.20.1/24 user@R2# set ge-1/1/1 unit 0 family inet address 192.168.30.1/24 user@R2# set ge-1/0/0 unit 0 family inet address 192.168.40.1/24 user@R2# set ge-1/0/0 unit 0 family inet filter input SteerDstTrafficOptimizer user@R2# set ge-1/3/8 unit 0 family inet address 192.168.20.2/24 user@R2# set ge-1/3/9 unit 0 family inet address 192.168.30.2/24

ルーティングインスタンスを設定します。

[edit routing-instances] user@R2# set VR1 instance-type virtual-router user@R2# set VR1 interface ge-1/0/8.0 user@R2# set VR1 interface ge-1/1/0.0 user@R2# set VR1 interface ge-1/1/1.0 user@R2# set VR2 instance-type virtual-router user@R2# set VR2 interface ge-1/0/0.0 user@R2# set VR2 interface ge-1/3/8.0 user@R2# set VR2 interface ge-1/3/9.0

スタティックルーティングとBGPルーティングを設定します。

[edit routing-instances] user@R2# set VR1 routing-options static route 192.168.0.3 next-hop 192.168.20.2 user@R2# set VR1 routing-options static route 192.168.0.3 qualified-next-hop 192.168.30.2 metric 100 user@R2# set VR1 routing-options autonomous-system 64502 user@R2# set VR1 protocols bgp group eBGP neighbor 192.168.10.1 peer-as 64501 user@R2# set VR1 protocols bgp group iBGP neighbor 192.168.30.2 peer-as 64502 user@R2# set VR1 protocols bgp group iBGP neighbor 192.168.30.2 export AcceptExternal user@R2# set VR2 routing-options static route 192.168.0.2/32 next-hop 192.168.20.1 user@R2# set VR2 routing-options static route 192.168.0.2/32 qualified-next-hop 192.168.30.1 metric 100 user@R2# set VR2 routing-options autonomous-system 64502 user@R2# set VR2 protocols bgp group eBGP neighbor 192.168.40.2 peer-as 64503 user@R2# set VR2 protocols bgp group iBGP neighbor 192.168.30.1 peer-as 64502 user@R2# set VR2 protocols bgp group iBGP neighbor 192.168.30.1 export AcceptExternal

ファイアウォールフィルターを設定します。

[edit firewall family inet] user@R2# set filter SteerSrcTrafficOptimizer term 0 from source-address 192.168.10.0/24 user@R2# set filter SteerSrcTrafficOptimizer term 0 then accept user@R2# set filter SteerSrcTrafficOptimizer term 1 from source-address 10.0.0.0/24 user@R2# set filter SteerSrcTrafficOptimizer term 1 then next-ip 192.168.0.3 routing-instance VR1 user@R2# set filter SteerSrcTrafficOptimizer term 2 from source-address 10.0.0.0/8 user@R2# set filter SteerSrcTrafficOptimizer term 2 then accept user@R2# set filter SteerDstTrafficOptimizer term 0 from source-address 192.168.40.0/24 user@R2# set filter SteerDstTrafficOptimizer term 0 then accept user@R2# set filter SteerDstTrafficOptimizer term 1 from destination-address 10.0.0.0/24 user@R2# set filter SteerDstTrafficOptimizer term 1 then next-ip 192.168.0.2 routing-instance VR2 user@R2# set filter SteerDstTrafficOptimizer term 2 from destination-address 10.0.0.0/8 user@R2# set filter SteerDstTrafficOptimizer term 2 then accept

ルーティングポリシーを設定します。

[edit policy-options policy-statement AcceptExternal term 1] user@R2# set from route-type external user@R2# set term 1 then accept

結果

コンフィギュレーションモードから、show interfacesshow firewall、、およびの各コマshow protocolsンドを入力し、コンフィギュレーションを確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

user@R2# show interfaces

ge-1/0/0 {

unit 0 {

family inet {

filter {

input SteerDstTrafficOptimizer;

}

address 192.168.40.1/24;

}

}

}

ge-1/0/8 {

unit 0 {

family inet {

filter {

input SteerSrcTrafficOptimizer;

}

address 192.168.10.2/24;

}

}

}

ge-1/1/0 {

unit 0 {

family inet {

address 192.168.20.1/24;

}

}

}

ge-1/1/1 {

unit 0 {

family inet {

address 192.168.30.1/24;

}

}

}

ge-1/3/8 {

unit 0 {

family inet {

address 192.168.20.2/24;

}

}

}

ge-1/3/9 {

unit 0 {

family inet {

address 192.168.30.2/24;

}

}

}

user@R2# show firewall

family inet {

filter SteerSrcTrafficOptimizer {

term 0 {

from {

source-address {

192.168.10.0/24;

}

}

then accept;

}

term 1 {

from {

source-address {

10.0.0.0/24;

}

}

then {

next-ip 192.168.0.3/32 routing-instance VR1;

}

}

term 2 {

from {

source-address {

10.0.0.0/8;

}

}

then accept;

}

}

filter SteerDstTrafficOptimizer {

term 0 {

from {

source-address {

192.168.40.0/24;

}

}

then accept;

}

term 1 {

from {

destination-address {

10.0.0.0/24;

}

}

then {

next-ip 192.168.0.2/32 routing-instance VR2;

}

}

term 2 {

from {

destination-address {

10.0.0.0/8;

}

}

then accept;

}

}

}

user@R2# show policy-options

policy-statement AcceptExternal {

term 1 {

from route-type external;

then accept;

}

}

user@R2# show routing-instances

VR1 {

instance-type virtual-router;

interface ge-1/0/8.0;

interface ge-1/1/0.0;

interface ge-1/1/1.0;

routing-options {

static {

route 192.168.0.3/32 {

next-hop 192.168.20.2;

qualified-next-hop 192.168.30.2 {

metric 100;

}

}

}

autonomous-system 64502;

}

protocols {

bgp {

group eBGP {

neighbor 192.168.10.1 {

peer-as 64501;

}

}

group iBGP {

neighbor 192.168.30.2 {

export NextHopSelf;

peer-as 64502;

}

}

}

}

}

VR2 {

instance-type virtual-router;

interface ge-1/0/0.0;

interface ge-1/3/8.0;

interface ge-1/3/9.0;

routing-options {

static {

route 192.168.0.2/32 {

next-hop 192.168.20.1;

qualified-next-hop 192.168.30.1 {

metric 100;

}

}

}

autonomous-system 64502;

}

protocols {

bgp {

group eBGP {

neighbor 192.168.40.2 {

peer-as 64503;

}

}

group iBGP {

neighbor 192.168.30.1 {

export NextHopSelf;

peer-as 64502;

}

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

使用されているパスの確認

目的

デバイスR1からデバイスR3にトラフィックを送信する際には、想定されるパスが使用されていることを確認してください。

アクション

デバイスR1で、リンク障害の前後に traceroute コマンドを入力します

トラフィックオプティマイザの障害発生前

user@R1> traceroute 10.11.0.1 source 10.0.0.1 traceroute to 10.11.0.1 (10.11.0.1) from 10.0.0.1, 30 hops max, 40 byte packets 1 192.168.10.2 (192.168.10.2) 0.519 ms 0.403 ms 0.380 ms 2 192.168.20.2 (192.168.20.2) 0.404 ms 0.933 ms 0.402 m0 3 10.11.0.1 (10.11.0.1) 0.709 ms 0.656 ms 0.644 ms

user@R1> traceroute 10.11.0.1 source 10.1.0.1 traceroute to 10.11.0.1 (10.11.0.1) from 10.1.0.1, 30 hops max, 40 byte packets 1 192.168.10.2 (192.168.10.2) 0.524 ms 0.396 ms 0.380 ms 2 192.168.30.2 (192.168.30.2) 0.412 ms 0.410 ms 0.911 ms 3 10.11.0.1 (10.11.0.1) 0.721 ms 0.639 ms 0.659 ms

トラフィックオプティマイザの障害後

user@R1> traceroute 10.11.0.1 source 10.0.0.1 traceroute to 10.11.0.1 (10.11.0.1) from 10.0.0.1, 30 hops max, 40 byte packets 1 192.168.10.2 (192.168.10.2) 0.506 ms 0.400 ms 0.378 ms 2 192.168.30.2 (192.168.30.2) 0.433 ms 0.550 ms 0.415 ms 3 10.11.0.1 (10.11.0.1) 0.723 ms 0.638 ms 0.638 ms

user@R1> traceroute 10.11.0.1 source 10.1.0.1 traceroute to 10.11.0.1 (10.11.0.1) from 10.1.0.1, 30 hops max, 40 byte packets 1 192.168.10.2 (192.168.10.2) 0.539 ms 0.411 ms 0.769 ms 2 192.168.30.2 (192.168.30.2) 0.426 ms 0.413 ms 2.429 ms 3 10.11.0.1 (10.11.0.1) 10.868 ms 0.662 ms 0.647 ms

意味

出力では、 traceroute コマンドで使用される送信元アドレスに応じて、2 番目のホップが変化することがわかります。

この機能を検証するために、デバイスR1からデバイスR3に対してトレースルート操作が実行されます。送信元 IP アドレスが 10.0.0.1 の場合、パケットはデバイス R2 の ge-1/1/0.0 インターフェイスから転送されます。送信元 IP アドレスが 10.1.0.1 の場合、パケットはデバイス R2 の ge-1/1/1.0 インターフェイスから転送されます。

ge-1/1/0 と ge-1/3/8 の間のリンクに障害が発生すると、送信元 IP アドレス 10.0.0.1 のパケットがデバイス R2 の ge-1/1/1.0 インターフェイスから転送されます。