RIP 認証

RIP 認証について

RIPv2は、RIPリンクがアクティブになる前に認証キー(パスワード)を必要とできるように、認証サポートを提供します。認証は、他のセキュリティ機能を超えて、ネットワーク上のセキュリティレイヤーを追加します。デフォルトでは、この認証は無効になっています。

認証キーはプレーンテキストまたはMD5形式で指定できます。認証には、RIPネットワークまたはサブネットワーク内のすべてのルーターに、同じ認証タイプとキー(パスワード)が設定されている必要があります。

このタイプの認証は、RIPv1ネットワークではサポートされていません。

MD5 認証では、送信パケットに含まれるエンコードされた MD5 チェックサムを使用します。MD5認証を機能させるには、送受信するルーティングデバイスの両方に同じMD5キーが必要です。各インターフェイスにMD5キーを定義します。インターフェイスでMD5が有効になっている場合、そのインターフェイスはMD5認証に成功した場合にのみルーティング更新を受け入れます。それ以外の場合、更新は拒否されます。ルーティングデバイスは、そのインターフェイスに定義された同じキー識別子(ID)を使用して送信されたRIPv2パケットのみを受け入れます。Junos OS Release 20.3R1以降、RIPv2向けに複数のMD5認証キーをサポートし、セキュリティを強化します。これにより、MD5キーの追加がサポートされています start-time。RIPv2パケットは、最初に設定されたキーを使用して、MD5認証で送信されます。RIPv2認証スイッチは、設定されたキーに基づいて次のキーに切り替えます start-time。これにより、1つのMD5キーを持つ場合と同様に、ユーザーの介入なしで、MD5キーを変更する自動キースイッチングが提供されます。

このトピックで説明するRIPv2認証は、Junos OSリリース15.1X49、15.1X49-D30、または15.1X49-D40ではサポートされていないことに注意してください。

「」も参照

プレーンテキストパスワードによる認証の有効化

送信パケットにプレーンテキスト パスワードを含める必要がある認証を構成するには、ネットワーク内のすべての RIP デバイスで次の手順を実行して、シンプルな認証を有効にします。

- 設定階層の最上位に移動します。

- 表 1 に示す設定タスクを実行します。

- ルーターの設定が完了したら、設定をコミットします。

タスク |

CLI 設定エディター |

|---|---|

設定階層で Rip レベルに移動します。 |

編集プロトコルのリッピング |

認証タイプを シンプルに設定します。 |

認証タイプを シンプルに設定します。

|

認証キーをシンプルテキストパスワードに設定します。 パスワードは、連続した 1~16 文字の長さと、任意の ASCII 文字列を含めることができます。 |

認証キーをシンプルテキストパスワードに設定します。

|

「」も参照

例:単一の MD5 キーを使用した RIP のルート認証の設定

この例では、RIP ネットワークの認証を構成する方法を示します。

要件

この例を設定する前に、デバイス初期化以外の特別な設定は必要ありません。

概要

ルーターは、RIP ルート クエリを認証するように設定できます。デフォルトでは、認証は無効になっています。以下の認証方法のいずれかを使用できます。

シンプル認証—送信パケットに含まれるテキスト パスワードを使用します。受信ルーターは、認証キー(パスワード)を使用してパケットを検証します。

MD5認証—送信パケットに含まれるエンコード済みチェックサムを作成します。受信ルーターは、認証キー(パスワード)を使用してパケットの MD5 チェックサムを検証します。

この例では、MD5認証を示しています。

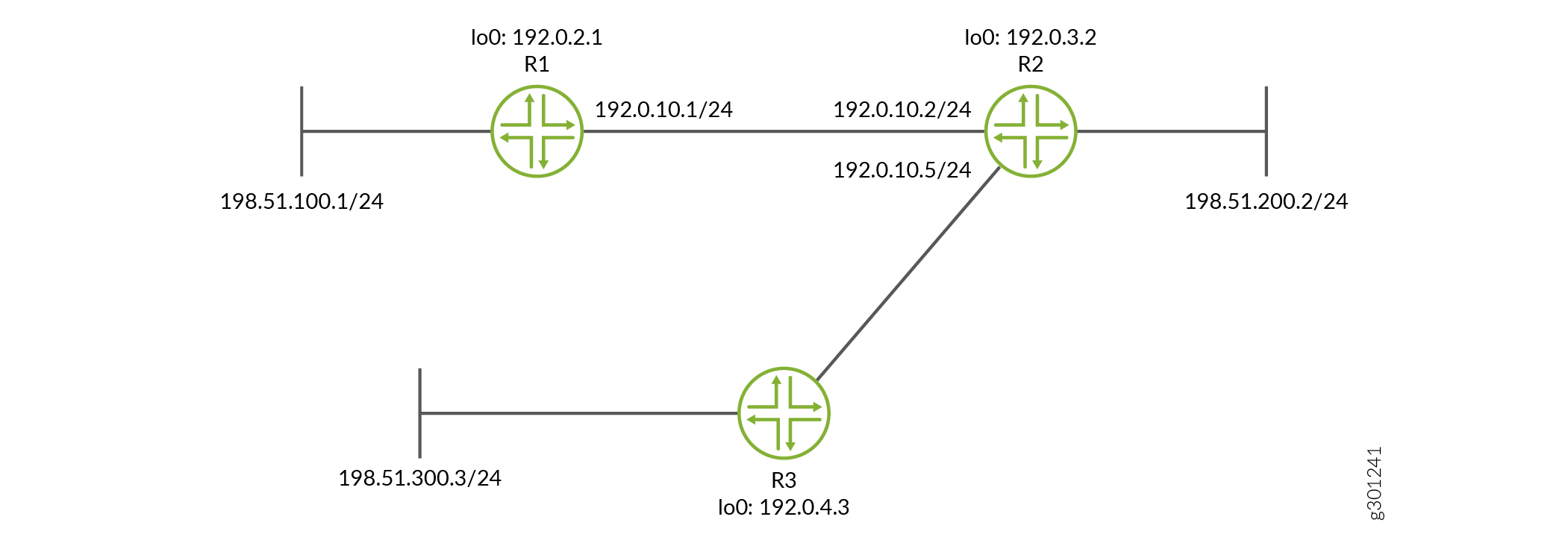

図 1 は、この例で使用したトポロジーを示しています。

CLI クイック設定 は、 図 1 にすべてのデバイスの設定を示しています。セクション #d59e69__d59e238 では、デバイス R1 の手順について説明します。

トポロジ

構成

手順

CLI クイックコンフィギュレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に合わせて必要な詳細を変更してから、 階層レベルの CLI にコマンドを [edit] コピー アンド ペーストします。

デバイス R1

set interfaces fe-1/2/0 unit 1 family inet address 10.0.0.1/30 set interfaces lo0 unit 1 family inet address 172.16.0.1/32 set interfaces lo0 unit 1 family inet address 192.168.1.1/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.1 set protocols rip authentication-type md5 set protocols rip authentication-key "$ABC123$ABC123" set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

デバイスR2

set interfaces fe-1/2/0 unit 2 family inet address 10.0.0.2/30 set interfaces fe-1/2/1 unit 5 family inet address 10.0.0.5/30 set interfaces lo0 unit 2 family inet address 192.168.2.2/32 set interfaces lo0 unit 2 family inet address 172.16.2.2/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.2 set protocols rip group rip-group neighbor fe-1/2/1.5 set protocols rip authentication-type md5 set protocols rip authentication-key "$ABC123$ABC123" set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

デバイスR3

set interfaces fe-1/2/0 unit 6 family inet address 10.0.0.6/30 set interfaces lo0 unit 3 family inet address 192.168.3.3/32 set interfaces lo0 unit 3 family inet address 172.16.3.3/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.6 set protocols rip authentication-type md5 set protocols rip authentication-key "$ABC123$ABC123" set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、 CLIユーザーガイドの設定モードでのCLIエディターの使用を参照してください。

RIP認証を設定するには:

ネットワーク インターフェイスを設定します。

この例では、複数のループバックインターフェイスアドレスを示し、接続されたネットワークをシミュレートします。

[edit interfaces] user@R1# set fe-1/2/0 unit 1 family inet address 10.0.0.1/30 user@R1# set lo0 unit 1 family inet address 172.16.0.1/32 user@R1# set lo0 unit 1 family inet address 192.168.1.1/32

RIP グループを作成し、インターフェイスを追加します。

Junos OS で RIP を設定するには、RIP が有効になっているインターフェイスを含むグループを設定する必要があります。ループバック インターフェイスで RIP を有効にする必要はありません。

[edit protocols rip group rip-group] user@R1# set neighbor fe-1/2/0.1

直接ルートと RIP 学習ルートの両方をアドバタイズするルーティング ポリシーを作成します。

[edit policy-options policy-statement advertise-routes-through-rip term 1] user@R1# set from protocol direct user@R1# set from protocol rip user@R1# set then accept

ルーティング ポリシーを適用します。

Junos OS では、RIP エクスポート ポリシーはグループ レベルでのみ適用できます。

[edit protocols rip group rip-group] user@R1# set export advertise-routes-through-rip

インターフェイスで受信したRIPルートクエリーには、MD5認証が必要です。

パスワードは、隣接する RIP ルーターで一致する必要があります。パスワードが一致しない場合、パケットは拒否されます。パスワードは、連続した 1~16 文字の長さと、任意の ASCII 文字列を含めることができます。

ここに示すように、パスワードを入力しないでください。ここに示すパスワードは、実際のパスワードが既に設定された後、設定に表示される暗号化されたパスワードです。

[edit protocols rip] user@R1# set authentication-type md5 user@R1# set authentication-key "$ABC123$ABC123"

トレース操作を構成して、認証を追跡します。

[edit protocols rip traceoptions] user@R1# set file rip-authentication-messages user@R1# set flag auth user@R1# set flag packets

結果

設定モードから、 、 、 show protocolsコマンドを入力して設定をshow interfacesshow policy-options確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

user@R1# show interfaces

fe-1/2/0 {

unit 1 {

family inet {

address 10.0.0.1/30;

}

}

}

lo0 {

unit 1 {

family inet {

address 172.16.0.1/32;

address 192.168.1.1/32;

}

}

}

user@R1# show protocols

rip {

traceoptions {

file rip-authentication-messages;

flag auth;

flag packets;

}

authentication-type md5;

authentication-key $ABC123$ABC123; ## SECRET-DATA

group rip-group {

export advertise-routes-through-rip;

neighbor fe-1/2/0.1;

}

}

user@R1# show policy-options

policy-statement advertise-routes-through-rip {

term 1 {

from protocol [ direct rip ];

then accept;

}

}

デバイスの設定が完了したら、設定モードから コミット を入力します。

検証

設定が正しく機能していることを確認します。

認証エラーのチェック

目的

認証エラーがないことを確認します。

アクション

動作モードから、 コマンドを show rip statistics 入力します。

user@R1> show rip statistics

RIPv2 info: port 520; holddown 120s.

rts learned rts held down rqsts dropped resps dropped

5 0 0 0

fe-1/2/0.1: 5 routes learned; 2 routes advertised; timeout 180s; update interval 30s

Counter Total Last 5 min Last minute

------- ----------- ----------- -----------

Updates Sent 2669 10 2

Triggered Updates Sent 2 0 0

Responses Sent 0 0 0

Bad Messages 0 0 0

RIPv1 Updates Received 0 0 0

RIPv1 Bad Route Entries 0 0 0

RIPv1 Updates Ignored 0 0 0

RIPv2 Updates Received 2675 11 2

RIPv2 Bad Route Entries 0 0 0

RIPv2 Updates Ignored 0 0 0

Authentication Failures 0 0 0

RIP Requests Received 0 0 0

RIP Requests Ignored 0 0 0

none 0 0 0

意味

出力では、認証エラーがないことを示しています。

RIP アップデート パケットで MD5 認証が有効になっていることを確認する

目的

トレース操作を使用して、RIP アップデートで MD5 認証が有効になっていることを確認します。

アクション

動作モードから、 コマンドを show log 入力します。

user@R1> show log rip-authentication-messages | match md5 Feb 15 15:45:13.969462 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:45:43.229867 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:13.174410 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:42.716566 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:47:11.425076 sending msg 0xb9a8c04, 3 rtes (needs MD5) ...

意味

(MD5が必要)の出力は、すべてのルート更新にMD5認証が必要であることを示しています。

例:複数の MD5 鍵を使用した RIP のルート認証の構成

この例では、複数の MD5 キーを使用して RIP ネットワークの認証を構成する方法と、RIP インターフェイス上で MD5 鍵の遷移を構成する方法を示します。

要件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

ACX シリーズ ルーター 3 台

Junos OS リリース 20.3 以降

概要

MD5 認証では、送信パケットに含まれるエンコードされた MD5 チェックサムを使用します。MD5認証を機能させるには、送受信するルーティングデバイスの両方に同じMD5キーが必要です。

各インターフェイスにMD5キーを定義します。インターフェイスでMD5が有効になっている場合、そのインターフェイスはMD5認証に成功した場合にのみルーティング更新を受け入れます。それ以外の場合、更新は拒否されます。ルーティングデバイスは、そのインターフェイスに定義された同じキー識別子(ID)を使用して送信されたRIPv2パケットのみを受け入れます。

セキュリティを強化するために、複数のMD5キーを設定し、それぞれ固有のキーIDを設定し、新しいキーに切り替える日付と時刻を設定できます。RIPv2パケットの受信者は、IDを使用して、認証に使用するキーを決定します。複数のMD5キー機能を備えたRIPv2は、開始時にMD5キーを追加することをサポートしています。RIPv2パケットは、最初に設定されたキーを使用して、MD5認証で送信されます。RIPv2認証は、対応するキーの開始時間に基づいて、次のキーに切り替えます。これにより、ユーザーの介入なしに、1つのMD5キーを持つ場合と同様に、MD5キーを変更する自動キースイッチングが提供されます。

この例では、RIPv2複合MD5キー認証を示しています。

図 2 は、この例で使用したトポロジーを示しています。

CLIクイックコンフィギュレーション は、 図2のすべてのデバイスの設定を示しています。 セクション CLI クイック設定 では、デバイス R1 の手順について説明します。

構成

手順

CLI クイックコンフィギュレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に合わせて必要な詳細を変更してから、 階層レベルの CLI にコマンドを [edit] コピー アンド ペーストします。

デバイス R1

set interfaces fe-1/2/0 unit 1 family inet address 10.0.0.1/30 set interfaces lo0 unit 1 family inet address 172.16.0.1/32 set interfaces lo0 unit 1 family inet address 192.168.1.1/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.1 set protocols rip authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 set protocols rip authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 set protocols rip authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

デバイスR2

set interfaces fe-1/2/0 unit 2 family inet address 10.0.0.2/30 set interfaces fe-1/2/1 unit 5 family inet address 10.0.0.5/30 set interfaces lo0 unit 2 family inet address 192.168.2.2/32 set interfaces lo0 unit 2 family inet address 172.16.2.2/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.2 set protocols rip group rip-group neighbor fe-1/2/1.5 set protocols rip authentication-type md5 set protocols rip authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 set protocols rip authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 set protocols rip authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

デバイスR3

set interfaces fe-1/2/0 unit 6 family inet address 10.0.0.6/30 set interfaces lo0 unit 3 family inet address 192.168.3.3/32 set interfaces lo0 unit 3 family inet address 172.16.3.3/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.6 set protocols rip authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 set protocols rip authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 set protocols rip authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、 CLIユーザーガイドの設定モードでのCLIエディターの使用を参照してください。

RIP認証を設定するには:

ネットワーク インターフェイスを設定します。

この例では、複数のループバックインターフェイスアドレスを示し、接続されたネットワークをシミュレートします。

[edit interfaces] user@R1# set fe-1/2/0 unit 1 family inet address 192.0.10.1/24 user@R1# set lo0 unit 1 family inet address 198.51.100.1/24 user@R1# set lo0 unit 1 family inet address 192.0.2.1/32

RIP グループを作成し、インターフェイスを追加します。

Junos OS で RIP を設定するには、RIP が有効になっているインターフェイスを含むグループを設定する必要があります。ループバック インターフェイスで RIP を有効にする必要はありません。

[edit protocols rip group rip-group] user@R1# set neighbor fe-1/2/0

直接ルートと RIP 学習ルートの両方をアドバタイズするルーティング ポリシーを作成します。

[edit policy-options policy-statement advertise-routes-through-rip term 1] user@R1# set from protocol direct user@R1# set from protocol rip user@R1# set then accept

ルーティング ポリシーを適用します。

Junos OS では、RIP エクスポート ポリシーはグループ レベルでのみ適用できます。

[edit protocols rip group rip-group] user@R1# set export advertise-routes-through-rip

異なるキー ID を使用することで、複数の MD5 キーを設定できます。鍵 ID は、隣接する RIP ルーターの鍵 ID と一致する必要があります。ルーターが、設定されたキーセット内にないキーIDを持つパケットを受信した場合、パケットは拒否され、認証エラーと見なされます。

キーIDは、MD5キーを一意に識別する0~255の数字を、キー値は最大16文字のASCII文字列にすることができます。

ここに示すように、パスワードを入力しないでください。ここに示すパスワードは、実際のパスワードが既に設定された後、設定に表示される暗号化されたパスワードです。

[edit protocols rip] user@R1# set authentication-selective-md5 key-id key key-value start-time time user@R1# set authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01

を

authentication-selective-md5繰り返して複数のキーを設定できます。既存のmd5認証キーから移行したい場合は、リンク上のすべてのルーターを設定できるように、将来の開始時間に十分な余裕を持って別のキーを設定できます。新しいキーへの移行は開始時間に基づき、クロックが開始時間に達するとすぐに開始されます。以下のコマンドを入力すると、無効になったキーを削除できます。

[edit protocols rip] user@host# delete authentication-selective-md5 key-id

メモ:開始時間は送信にのみ関連し、RIPv2パケットの受信には関連しません。受信したパケットの受け入れは、設定されたキーに基づいています。

たとえば、現在の時刻が 2020 年 2 月 1 日午前 1:00 で、次のキーが設定されている場合です。

[edit protocols rip] user@host# set authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01

3月2日午前2時にこのキーから別のキーに移行し、リンク上のすべてのルーターを新しいキーで同時に設定できる場合は、次のキーを設定できます。

[edit protocols rip] user@host# set authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01

午前 2:00 に、すべてのルーターが新しい鍵に切り替えると、次のコマンドを入力することで、ID 2 で鍵を安全に削除できます。

[edit protocols rip] user@host# delete authentication-selective-md5 2

アクティブキーの削除:最後のアクティブなキーを削除すると、システムは現在の設定を確認し、RIPv2パケット送信用に既存の設定内の最新のキーIDを持つキーを使用します。

例えば、キーIDで以下のキーを設定した場合:

[edit protocols rip] user@R1# set authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 user@R1#set authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 user@R1#set authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01

この設定のアクティブキーは、鍵ID 4を持つキーであり、RIPv2パケットを送信するために使用されます。アクティブなキーID 4を削除すると、システムは現在の設定を確認し、最新の開始時間(ID 3を持つキー)を探し、パケット送信に使用します。

トレース操作を構成して、認証を追跡します。

[edit protocols rip traceoptions] user@R1# set file rip-authentication-messages user@R1# set flag auth user@R1# set flag packets

結果

設定モードから、 、 、 show protocolsコマンドを入力して設定をshow interfacesshow policy-options確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

user@R1# show interfaces

fe-1/2/0 {

unit 1 {

family inet {

address 192.0.10.1/24;

}

}

}

lo0 {

unit 1 {

family inet {

address 198.51.100.1/24;

address 192.0.2.1/32;

}

}

}

user@R1# show protocols

rip {

traceoptions {

file rip-authentication-messages;

flag auth;

flag packets;

}

authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 ## SECRET-DATA

authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 ## SECRET-DATA

authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 ## SECRET-DATA

group rip-group {

export advertise-routes-through-rip;

neighbor ge-0/0/5.0;

}

}

user@R1# show policy-options

policy-statement advertise-routes-through-rip {

term 1 {

from protocol [ direct rip ];

then accept;

}

}

デバイスの設定が完了したら、設定モードから コミット を入力します。

検証

設定が正しく機能していることを確認します。

認証エラーのチェック

目的

認証失敗カウンターを確認するには。

アクション

動作モードから、 コマンドを show rip statistics 入力します。

user@R1> show rip statistics

RIPv2 info: port 520; holddown 120s.

rts learned rts held down rqsts dropped resps dropped

5 0 0 0

ge-0/0/5.0: 5 routes learned; 28 routes advertised; timeout 180s; update interval 30s

Counter Total Last 5 min Last minute

------- ----------- ----------- -----------

Updates Sent 53058 20 4

Triggered Updates Sent 2 0 0

Responses Sent 0 0 0

Bad Messages 0 0 0

RIPv1 Updates Received 0 0 0

RIPv1 Bad Route Entries 0 0 0

RIPv1 Updates Ignored 0 0 0

RIPv2 Updates Received 26538 10 2

RIPv2 Bad Route Entries 0 0 0

RIPv2 Updates Ignored 0 0 0

Authentication Failures 23853 0 0

RIP Requests Received 0 0 0

RIP Requests Ignored 0 0 0

none 0 0 0

意味

カウンターには Authentication Failures 、認証失敗数が表示されます。この出力は、認証失敗数が 23853 であることを示しています。

現在アクティブな MD5 キーのチェック。

目的

使用されている現在のアクティブなキーを確認します。

アクション

動作モードから、 コマンドを show rip neighbor fe-1/2/0 入力します。

user@R1> show rip neighbor fe-1/2/0

Local Source Destination Send Receive In

Neighbor State Address Address Mode Mode Met

-------- ----- ------- ----------- ---- ------- ---

fe-1/2/0 Up 14.14.14.1 224.0.0.9 mcast both 1

Auth type: SELECTIVE-MD5, Active key ID: 2, Start time: 1970 Jan 1 05:30:00 IST

RIP アップデート パケットで MD5 認証が有効になっていることを確認する

目的

トレース操作を使用して、RIP アップデートで MD5 認証が有効になっていることを確認します。

アクション

動作モードから、 コマンドを show log 入力します。

user@R1> show log rip-authentication-messages | match md5 Feb 15 15:45:13.969462 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:45:43.229867 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:13.174410 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:42.716566 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:47:11.425076 sending msg 0xb9a8c04, 3 rtes (needs MD5) ...

意味

(MD5が必要)の出力は、すべてのルート更新にMD5認証が必要であることを示しています。