項目一覧

OSPF ルーティング ポリシーの設定

ルーティング ポリシーの理解

ルーティング プラットフォーム ベンダーによっては、ルートのフローはさまざまなプロトコル間で発生します。例えば、RIP から OSPF への再配布を設定したい場合、RIP プロセスは OSPF プロセスに、再配布に含める可能性のあるルートがあることを伝えます。Junos OS では、ルーティング プロトコル間の直接的な相互作用はあまりありません。代わりに、すべてのプロトコルがルーティング情報をインストールする中央の収集ポイントがあります。これらは、メインのユニキャスト ルーティング テーブル inet.0 と inet6.0 です。

ルーティングプロトコルは、これらのテーブルから各宛先への最適ルートを計算し、これらのルートを転送テーブルに配置します。これらのルートは、ルーティングプロトコルのトラフィックを宛先へ転送するために使用され、ネイバーにアドバタイズすることができます。

ルートのインポートとエクスポート

インポートとエクスポートという2つの用語は、ルーティングプロトコルとルーティングテーブル間でルートがどのように移動するかを表します。

ルーティングエンジンは、ルーティング プロトコルのルートを ルーティングテーブルに配置すると、そのルーティングテーブルにルートを インポート します。

ルーティングエンジンは、ルーティングテーブルからのアクティブルートを使用してプロトコルアドバタイズメントを送信する場合、ルーティングテーブルからルートを エクスポート しています。

手記:ルーティングプロトコルとルーティングテーブル間でルートを移動するプロセスは、常に ルーティングテーブルの観点から記述されます。つまり、ルートはルーティング プロトコルからルーティングテーブル にインポート され、ルーティングテーブルからルーティング プロトコルに エクスポート されます。ルーティング ポリシーを使用する場合は、この区別に注意してください。

図 1 に示すように、インポート ルーティング ポリシーを使用してルーティングテーブルに配置するルートを制御し、エクスポート ルーティング ポリシーを使用してルーティングテーブルからネイバーにアドバタイズされるルートを制御します。

一般に、ルーティングプロトコルは、すべてのルートをルーティングテーブルに配置し、ルーティングテーブルから限定されたルートセットをアドバタイズします。ルーティングプロトコルとルーティングテーブル間のルーティング情報の取り扱いに関する一般的なルールは、 ルーティングポリシーフレームワークとして知られています。

ルーティングポリシーのフレームワークは、各ルーティング プロトコルのデフォルト ルールで構成されており、プロトコルがどのルートをルーティングテーブルに配置し、ルーティングテーブルからアドバタイズするかを決定します。各ルーティング・プロトコルのデフォルト・ルールは、 デフォルト・ルーティング・ポリシーとして知られています。

ルーティング・ポリシーを作成して、常に存在するデフォルト・ポリシーをプリエンプトすることができます。 ルーティングポリシー を使用すると、ニーズに合わせてルーティングポリシーフレームワークを変更できます。独自のルーティング ポリシーを作成して実装し、次のことを実行できます。

ルーティングプロトコルがルーティングテーブルに配置するルートを制御します。

ルーティングプロトコルがルーティングテーブルからアドバタイズするアクティブルートを制御します。 アクティブルート とは、宛先に到達するためにルーティングテーブル内のすべてのルートから選択されるルートのことです。

ルーティングプロトコルがルーティングテーブルにルートを配置するか、ルーティングテーブルからルートをアドバタイズするように、ルート特性を操作します。

ルート特性を操作して、目的地に到達するためのアクティブなルートとして選択されるルートを制御できます。アクティブなルートは転送テーブルに配置され、ルートの宛先へトラフィックを転送するために使用されます。一般に、アクティブ ルートはルーターのネイバーにもアドバタイズされます。

アクティブ ルートと非アクティブ ルート

ルーティングテーブルに宛先へのルートが複数存在する場合、プロトコルはアクティブなルートを選択し、そのルートは適切なルーティングテーブルに配置されます。等コスト ルートの場合、Junos OS は複数のネクスト ホップを適切なルーティングテーブルに配置します。

プロトコルがルーティングテーブルからルートをエクスポートする場合、アクティブなルートのみをエクスポートします。これは、デフォルトとユーザー定義の両方のエクスポートポリシーで指定されたアクションに適用されます。

エクスポートするルートを評価する際、ルーティングエンジンはルーティングテーブルからのアクティブなルートのみを使用します。例えば、ルーティングテーブルに同じ宛先への複数のルートが含まれていて、1つのルートに望ましいメトリックがある場合、そのルートのみが評価されます。言い換えれば、エクスポートポリシーはすべてのルートを評価するわけではありません。ルーティング プロトコルがネイバーにアドバタイズすることを許可されているルートのみを評価します。

デフォルトでは、BGPはアクティブなルートをアドバタイズします。しかし、BGPを設定して、他のルートと同じ宛先に向かうがメトリックがあまり望ましくない 非アクティブなルートをアドバタイズすることは可能です。

明示的に設定されたルート

明示的に設定されたルートは、ユーザーが設定したルートです。直接ルートは明示的に設定されません。これらは、インターフェイス上でIPアドレスが設定された結果として作成されます。明示的に設定されたルートには、集約ルート、生成ルート、ローカルルート、および静的ルートが含まれます。(集約ルートとは、共通のアドレスを持つルートのグループを1つのルートに抽出するルートのことです。生成されたルートは、ルーティングテーブルに特定の宛先への到達方法に関する情報がない場合に使用されるルートです。ローカルルートは、ルーターインターフェイスに割り当てられたIPアドレスです。静的ルートは、宛先への不変のルートです。

ポリシー フレームワーク ソフトウェアは、直接ルートおよび明示的に設定されたルートを、ルーティング プロトコルを介して学習したかのように扱います。したがって、ルーティングテーブルにインポートできます。疑似プロトコルは実際のルーティングプロトコルではないため、ルーティングテーブルから疑似プロトコルにルートをエクスポートすることはできません。ただし、集約ルート、ダイレクトルート、生成ルート、およびスタティックルートは、ルーティングテーブルからルーティングプロトコルにエクスポートできますが、ローカルルートはエクスポートできません。

動的データベース

Junos OS リリース 9.5 以降では、標準構成データベースで必要とされる検証の対象とならない動的データベースで、ルーティング ポリシーと特定のルーティングポリシー オブジェクトを設定できます。その結果、これらのルーティング ポリシーやポリシー オブジェクトを迅速にコミットでき、必要に応じて標準構成で参照および適用できます。BGPは、動的データベースで構成されたポリシーを参照するルーティング・ポリシーを適用できる唯一のプロトコルです。動的データベースに基づくルーティングポリシーが構成され、標準構成でコミットされた後、動的データベース内のポリシー・オブジェクトを変更することにより、既存のルーティング・ポリシーに迅速に変更を加えることができます。Junos OS は動的データベースに対する設定変更を検証しないため、この機能を使用する場合は、すべての設定変更をコミットする前にテストおよび検証する必要があります。

参照

OSPFルーティングポリシーの理解

各ルーティングポリシーは、ポリシー名で識別されます。名前には、文字、数字、ハイフン(-)を使用でき、最大 255 文字まで使用可能です。名前にスペースを含める場合は、名前全体をダブル クォーテーションで囲んでください。各ルーティングポリシー名は、コンフィギュレーション内で一意である必要があります。ポリシーが作成され、名前が付けられると、それがアクティブになる前に適用される必要があります。

importステートメントでは、OSPFネイバーのルーティングテーブルにインストールされないようにOSPF外部ルートをフィルタリングするために使用されるルーティングポリシーの名前をリストします。ルートはフィルタリングできますが、リンクステートアドレス(LSA)フラッディングはフィルタリングできません。外部ルートとは、OSPF自律システム(AS)の外部にあるルートのことです。インポートポリシーは、OSPFデータベースに影響を与えません。つまり、インポート ポリシーはリンクステート アドバタイズメントに影響を与えません。OSPFのデフォルトのインポートポリシーは、学習したルートをすべて受け入れ、ルーティングテーブルにインポートすることです。

export ステートメントでは、ルーティングテーブルから OSPF にルートをエクスポートするときに評価するルーティングポリシーの名前をリストします。OSPFのデフォルトのエクスポートポリシーでは、LSAタイプ1とタイプ2以外のすべてを拒否します。OSPF は、内部で学習したルート(プロトコルを実行しているインターフェイス上の直接接続されたルート)を実際にはエクスポートしません。OSPFは、リンクステートアドバタイズメント(LSA)フラッディングを使用して、ローカルルートと学習ルートの両方をアドバタイズし、LSAフラッディングはエクスポートポリシーの影響を受けません。

デフォルトでは、ルーティング・デバイスに複数のOSPFエリアがある場合、他のエリアから学習したルートは、自動的にルーティングテーブルのエリア0にインストールされます。

複数のポリシーを指定してポリシー チェーンを作成するには、スペースを区切り文字としてポリシーを列挙します。複数のポリシーが指定された場合、指定された順番に評価されます。受理または拒否のアクションが実行されると同時に、ポリシー チェーンの評価は終了します。

このトピックでは、次の情報について説明します。

ルーティングポリシー規約

ルーティング ポリシーは、1 つ以上の条件で構成されます。用語は、一致条件とアクションが定義される名前付き構造です。1 つ以上の用語を定義できます。名前には、文字、数字、ハイフン(-)を使用でき、最大 255 文字まで使用可能です。名前にスペースを含める場合は、名前全体をダブル クォーテーションで囲んでください。

各条件には、一連の一致条件と一連のアクションが含まれます。

一致条件とは、アクションを適用する前にルートが一致する必要がある基準です。ルートがすべての条件に一致する場合、1 つ以上のアクションがルートに適用されます。

アクションは、ルートを受け入れるか拒否するかを指定し、一連のポリシーの評価方法を制御し、ルートに関連付けられた特性を操作します。

ルーティング ポリシー一致条件

一致条件は、アクションを実行するためにルートが一致する必要がある基準を定義します。各条件に対して 1 つ以上の一致条件を定義できます。ルートが特定の条件のすべての一致条件に一致する場合、その条件に対して定義されたアクションが処理されます。

各条件には、一致条件を定義する 2 つの ステートメント、 from と toを含めることができます。

fromステートメントでは、受信ルートが一致する必要のある基準を定義します。1 つ以上の一致条件を指定できます。複数指定した場合、そのすべてがルートと一致しなければマッチが成立しません。fromステートメントはオプションです。fromステートメントとtoステートメントを省略すると、すべてのルートが一致したと見なされます。手記:エクスポートポリシーでは、ルーティングポリシー条件から

fromステートメントを省略すると、予期しない結果が生じる可能性があります。toステートメントでは、発信ルートが一致しなければならない基準を定義します。1 つ以上の一致条件を指定できます。複数指定した場合、そのすべてがルートと一致しなければマッチが成立しません。

アクションを実行するにはルートが項内のすべての一致条件に一致する必要があるため、条件内の一致条件の順序は重要ではありません。

一致条件の完全なリストについては、ルーティングポリシー用語での一致条件の設定を参照してください。

ルーティング ポリシー アクション

アクションは、ルートが特定の条件の from および to ステートメントのすべての一致条件に一致した場合に、ルーティング デバイスがルートで行う方法を定義します。条件に from および to ステートメントがない場合、すべてのルートが一致すると見なされ、アクションがすべてのルートに適用されます。

各条件には、次のタイプのアクションを 1 つ以上含めることができます。アクションは、 then ステートメントの下に設定されます。

フロー制御アクションは、ルートを受け入れるか拒否するか、および次の条件またはルーティングポリシーを評価するかどうかに影響します。

ルート特性を操作するアクション。

ルート一致をログに記録するトレース アクション。

then ステートメントはオプションです。これを省略すると、次のいずれかが発生します。

ルーティングポリシーの次の条件が存在する場合は、それが評価されます。

ルーティングポリシーに項がない場合は、次のルーティングポリシー項があれば、その項が評価されます。

条件またはルーティング ポリシーがなくなった場合は、デフォルト ポリシーで指定された

acceptまたはrejectアクションが実行されます。

ルーティングポリシーアクションの完全なリストについては、ルーティングポリシー用語でのアクションの設定を参照してください。

OSPFプロトコルのバックアップ選択ポリシーについて

OSPF のループフリー代替(LFA)ルートのサポートは、基本的に OSPF の IP 高速再ルート機能を追加します。Junos OSは、すべてのOSPFルートに対して、複数のループフリーバックアップルートを事前に計算します。これらのバックアップルートは、パケット転送エンジンにプリインストールされており、特定のルートのプライマリネクストホップのリンクが利用できなくなった場合、ローカル修復を実行し、バックアップパスを実装します。LFA の選択は、一致する LFA を選択して特定の宛先に進むことによってランダムに行われます。これでは、ネットワークで利用可能な最適なバックアップ カバレッジが保証されるわけではありません。最適な LFA を選択するために、Junos OS では、各宛先(IPv4 と IPv6)とプライマリ ネクストホップ インターフェイスに対してネットワーク全体のバックアップ選択ポリシーを設定できます。これらのポリシーは、admin-group、srlg、bandwidth、protection-type、metric、nodeの情報に基づいて評価されます。

バックアップ最短パスファースト(SPF)計算中、バックアップパスの各ノードとリンク属性はIGPによって蓄積され、トポロジー内のすべてのノード(ルーター)に関連付けられます。最適なバックアップパスのネクストホップは、ルーティングテーブルのバックアップネクストホップとして選択されます。一般に、バックアップ評価ポリシー ルールは、次の種類に分類されます。

Pruning:適格なバックアップパスを選択するように設定されたルール。

順序付け — 適格なバックアップ パスの中から最適なものを選択するように設定されたルール。

バックアップ選択ポリシーは、プルーニング規則と順序付け規則の両方で構成できます。バックアップ・ポリシーの評価中、各バックアップ・パスにはスコア(評価された基準の重みの合計を示す整数値)が割り当てられます。スコアが最も高いバックアップ パスが選択されます。

LFA 選択を強制するには、以下の属性に対してさまざまなルールを設定します。

admin-group:リンクカラーリングまたはリソースクラスとも呼ばれる管理グループは、手動で割り当てる属性で、同じカラーを持つリンクが概念的に同じクラスに属するように、リンクの「カラー」を説明するためのものです。これらの設定された管理グループは、プロトコルMPLSで定義されます。管理グループを使用して、exclude、include-all、include-any、または preference を使用して、さまざまなバックアップ選択ポリシーを実装できます。

srlg:共有リスク リンク グループ(SRLG)は、共通のリソースを共有するリンクのセットであり、共通リソースに障害が発生した場合、セット内のすべてのリンクに影響します。これらのリンクは同じ障害リスクを共有するため、同じ SRLG に属していると見なされます。たとえば、共通のファイバーを共有するリンクは、ファイバーに障害が発生するとグループ内のすべてのリンクに障害が発生する可能性があるため、同じ SRLG 内にあると言われます。SRLG は、IGP(OSPF)ドメイン内で一意の 32 ビット数で表されます。リンクは複数の SRLG に属する場合があります。バックアップ選択を定義して、プライマリ パスとバックアップ パス間の共通の SRLG を許可または拒否することができます。この共通の SRLG の拒否は、プライマリ ネクストホップとバックアップ SPF に共通の SRLG を持つリンクが存在しないことに基づいています。

手記:管理グループと SRLG は、デフォルト トポロジーに対してのみ作成できます。

bandwidth:帯域幅は、プライマリ パスとバックアップ パス間の帯域幅の制約を指定します。バックアップネクストホップリンクは、バックアップネクストホップインターフェイスの帯域幅がプライマリネクストホップの帯域幅以上である場合にのみ使用できます。

protection-type:protection-type は、プライマリ ノードのノード障害やプライマリ リンクのリンク障害から宛先を保護します。宛先を保護するように、ノード、リンク、またはノードリンクを設定できます。リンクノード が設定されている場合、ノード保護 LFA がリンク保護 LFA よりも優先されます。

node- ノードはノードごとのポリシー情報です。ここでは、ノードは、直接接続されたルーター、RSVPバックアップLSPテールエンドなどのリモートルーター、またはバックアップSPFパス内の他のルーターにすることができます。ノードは、LSP 内のノードによってアドバタイズされたルート ID によって識別されます。ノードをリストして、バックアップパスで優先または除外することができます。

metric:メトリックは、LFA の優先方法を決定します。バックアップ選択パスでは、ルート メトリックと dest-metric が 2 種類のメトリックです。root-metric は、ワンホップネイバーまたはリモートルーター(RSVP バックアップ LSP テールエンドルーターなど)へのメトリックを示します。destメトリックは、1ホップネイバーまたはRSVPバックアップLSPテールエンドルーターなどのリモートルーターから最終宛先までのメトリックを示します。メトリックの評価は、昇順または降順で行われます。デフォルトでは、宛先評価が最も低いバックアップ パスが最初に優先され、次にルート メトリックが最も低いバックアップ パスが優先されます。

evaluation-order を使用すると、バックアップ パスでこれらの属性を評価する順序と基準を制御できます。評価の順序を明示的に設定できます。設定された属性のみがバックアップ パスの選択に影響します。LFA のこれらの属性を評価するデフォルトの順序は、[ admin-group srlg bandwidth protection-type node metric ] です。

TE 属性は OSPFv3 ではサポートされていないため、IPv6 プレフィックスのバックアップ選択ポリシー評価には使用できません。

参照

OSPF プロトコルのバックアップ選択ポリシーの設定

OSPF のループフリー代替(LFA)ルートのサポートは、基本的に OSPF の IP 高速再ルート機能を追加します。Junos OSは、すべてのOSPFルートに対して、複数のループフリーバックアップルートを事前に計算します。これらのバックアップルートは、パケット転送エンジンにプリインストールされており、特定のルートのプライマリネクストホップのリンクが利用できなくなった場合、ローカル修復を実行し、バックアップパスを実装します。LFA の選択は、一致する LFA を選択して特定の宛先に進むことによってランダムに行われます。これでは、ネットワークで利用可能な最適なバックアップ カバレッジが保証されるわけではありません。最適な LFA を選択するために、Junos OS では、各宛先(IPv4 と IPv6)とプライマリ ネクストホップ インターフェイスに対してネットワーク全体のバックアップ選択ポリシーを設定できます。これらのポリシーは、admin-group、srlg、bandwidth、protection-type、metric、nodeの情報に基づいて評価されます。

OSPF プロトコルのバックアップ選択ポリシーの設定を開始する前に、以下のことを行います。

ルーター インターフェイスを設定します。 ルーティングデバイス用 Junos OS ネットワーク管理ガイドを参照してください。

内部ゲートウェイ プロトコルまたはスタティック ルーティングを設定します。 ルーティングデバイス用 Junos OSルーティングプロトコルライブラリ を参照してください。

OSPFプロトコルのバックアップ選択ポリシーを設定するには、次の手順に従います。

参照

OSPF のセグメントルーティングによるトポロジーに依存しないループフリーの代替

OSPF のセグメントルーティングによるトポロジーに依存しないループフリーの代替の理解

セグメントルーティングでは、パスを記述するラベルスタックを設定することで、ルーターがネットワーク内の特定のパスに沿ってパケットを送信できます。セグメントルーティングラベルスタックで記述された転送アクションは、パスごとに確立する必要はありません。そのため、ingressルーターは、セグメントルーティングラベルスタックを使用して任意のパスをインスタンス化し、シグナリングなしですぐに使用できます。

セグメントルーティングでは、各ノードが受信ラベルと転送アクション間のマッピングをアドバタイズします。特定の転送アクションはセグメントと呼ばれ、そのセグメントを識別するラベルはセグメント識別子 (SID) と呼ばれます。TI-LFA によって作成されるバックアップ パスは、以下のタイプのセグメントを使用します。

ノードセグメント—ノードセグメントは、宛先ノードへの最短パスまたはパスに沿ってパケットを転送します。ノードセグメント(ノードSID)を表すラベルは、宛先ノードに到達するまでスワップされます。

隣接セグメント—隣接セグメントは、隣接セグメントをアドバタイズしたノード上の特定のインターフェイス間でパケットを転送します。隣接セグメントを表すラベル(隣接SID)は、それをアドバタイズしたノードによってポップされます。

ルーターは、ノードSIDと隣接SIDの組み合わせを使用するラベルスタックを作成することで、特定のパスに沿ってパケットを送信できます。通常、ノード SID は、2 つのノード間の最短パスに対応するパスの部分を表すために使用されます。隣接関係 SID は、ノード SID を使用して目的のパスを正確に表現できない場合に使用されます。

TI-LFA を OSPF と併用すると、リンク障害、ノード障害、フェイトシェアリング障害、共有リスクリンクグループ障害に対する保護が提供されます。リンク障害モードでは、リンクに障害が発生した場合、宛先が保護されます。ノード保護モードでは、プライマリリンクに接続されたネイバーに障害が発生した場合に、宛先が保護されます。ノード保護のコンバージェンス後のパスを決定するために、ネイバーを離れるすべてのリンクのコストは、設定可能な量だけ増加すると仮定します。

Junos OS リリース 20.3R1 以降、セグメント ルーティングの TI-LFA ネットワークでフェイトシェアリング保護を設定し、フェイト シェアリングの失敗を回避するために、トポロジーに依存しないループフリーの代替(TI-LFA)バックアップ パスにフェイトシェアリング グループを含まない高速再ルート パスを選択できるようになりました。フェイトシェアリング保護では、フェイトシェアリンググループのリストが各PLR上に設定され、各フェイトシェアリンググループ内のリンクはそれぞれのIPアドレスによって識別されます。PLRは、各運命分担グループにコストを関連付けます。フェイトシェアリングを考慮した収束後のパスは、障害が発生したリンクと同じフェイトシェアリンググループ内の各リンクのコストが、そのグループに関連するコストを増加させたと仮定することによって計算されます。

Junos OS リリース 20.3R1 以降、セグメント ルーティングの TI-LFA ネットワークで共有リスク リンク グループ(SRLG)保護を設定して、トポロジーに依存しないループフリーの代替(TI-LFA)バックアップ パスに SRLG リンクを含まない高速再ルート パスを選択できるようになりました。SRLGは共通のファイバーを共有し、リンク切れのリスクも共有しています。SRLG 内の 1 つのリンクに障害が発生すると、グループ内の他のリンクにも障害が発生することがあります。そのため、バックアップパスで保護されたリンクと同じリスクを共有するリンクは避ける必要があります。SRLG 保護を設定すると、TI-LFA が共有リスク リンクを含むバックアップ パスを選択できなくなります。SRLG 保護を設定している場合、OSPFv2 はコンバージェンス後のパスに合わせられた高速再ルート パスを計算し、保護されたリンクの SRLG に属するリンクを除外します。保護されたリンクと同じ SRLG からのすべてのローカルおよびリモート リンクは、TI-LFA バックアップ パスから除外されます。PLR(Point of Local Repair)は、異なる発信インターフェイスを持つ高速再ルートパスのラベルスタックを設定します。現在、IPv6 ネットワークおよびマルチポロジーを使用するネットワークでは、SRLG 保護を有効にすることはできません。

コンバージェンス後のパスに続くバックアップ パスを構築するために、TI-LFA はバックアップ パスを定義するラベル スタック内の複数のラベルを使用できます。特定のコンバージェンス後のバックアップパスを構築するのに必要なラベル数が一定量を超える場合、そのバックアップパスをインストールしないことが有用な場合があります。バックアップパスをインストールするために持つことができるラベルの最大数を設定できます。デフォルト値は 3 で、範囲は 2 から 5 です。

多くの場合、特定の障害の収束後のパスは、実際には一連の等コスト パスです。TI-LFA は、障害後のトポロジーで、複数の等コスト パスを使用して、特定の宛先へのバックアップ パスを構築しようとします。トポロジーによっては、TI-LFA がこれらの等コスト バックアップ パスを正確に構築するために、異なるラベル スタックを使用する必要がある場合があります。デフォルトでは、TI-LFA は特定の宛先に対して 1 つのバックアップ パスのみをインストールします。ただし、1〜8の範囲で値を設定できます。

セグメントルーティングで、トポロジーに依存しないループフリーの代替を使用するメリット

ループフリー代替(LFA)とリモートLFA(RLFA)は、数年前から高速再ルート保護を提供するために使用されてきました。LFA では、PLR(Point of Local Repair)が、直接ネイバーの 1 つに送信されたパケットが PLR をループバックせずに宛先に到達するかどうかを判断します。一般的なネットワーク トポロジーでは、宛先の約 40% から 60% を LFA で保護できます。リモート LFA は、LFA の概念を拡張したもので、PLR が 1 つのラベルを課して、パケットを修復トンネル エンドポイントにトンネリングし、そこから PLR をループバックせずに宛先に到達できるようにします。リモート LFA を使用すると、LFA よりも多くの宛先を PLR で保護できます。ただし、ネットワーク トポロジによっては、リモート LFA によって保護される宛先の割合は通常 100% 未満です。

TI-LFA(トポロジー非依存型 LFA)は、PLR がより深いラベル スタックを使用してバックアップ パスを構築できるようにすることで、LFA とリモート LFA の概念を拡張します。さらに、TI-LFA では、PLR が使用するバックアップ パスが、特定の障害シナリオで内部ゲートウェイ プロトコル(IGP)が収束した後にパケットが通過するパスと同じであるという制約を課します。このパスは、ポストコンバージェンス パスと呼ばれます。

コンバージェンス後のパスをバックアップ パスとして使用することには、いくつかの望ましい特性があります。一部のトポロジーでは、ネットワーク オペレータは、障害発生後にコンバージェンス後のパスに沿ってトラフィックを伝送するのに十分な容量がネットワークにあることを確認するだけで済みます。このような場合、バックアップ パスはコンバージェンス後のパスに従うため、ネットワーク オペレータは、バックアップ パスがアクティブな間は、障害発生直後のトラフィック パターンに対応するために追加容量を割り当てる必要はありません。

TI-LFA を OSPF と併用すると、リンク障害とノード障害に対する保護が提供されます。

OSPF のセグメントルーティングによるトポロジーに依存しないループフリーの代替の設定

OSPF に TI-LFA を設定する前に、必ず SPRING またはセグメント ルーティングを設定してください。

Junos OS リリース 19.3R1 以降、Junos は、PLR とマッピング サーバーの両方が同じ OSPF エリアにある場合に、プレフィックス SID がセグメント ルーティング マッピング サーバーのアドバタイズメントから学習される、OSPF トポロジーに依存しない TI-LFA バックアップ パスの作成をサポートしています。

OSPF に SPRING を使用して TI-LFA を設定するには、次の手順に従います。

例:OSPF または OSPF3 プロトコルのバックアップ選択ポリシーの設定

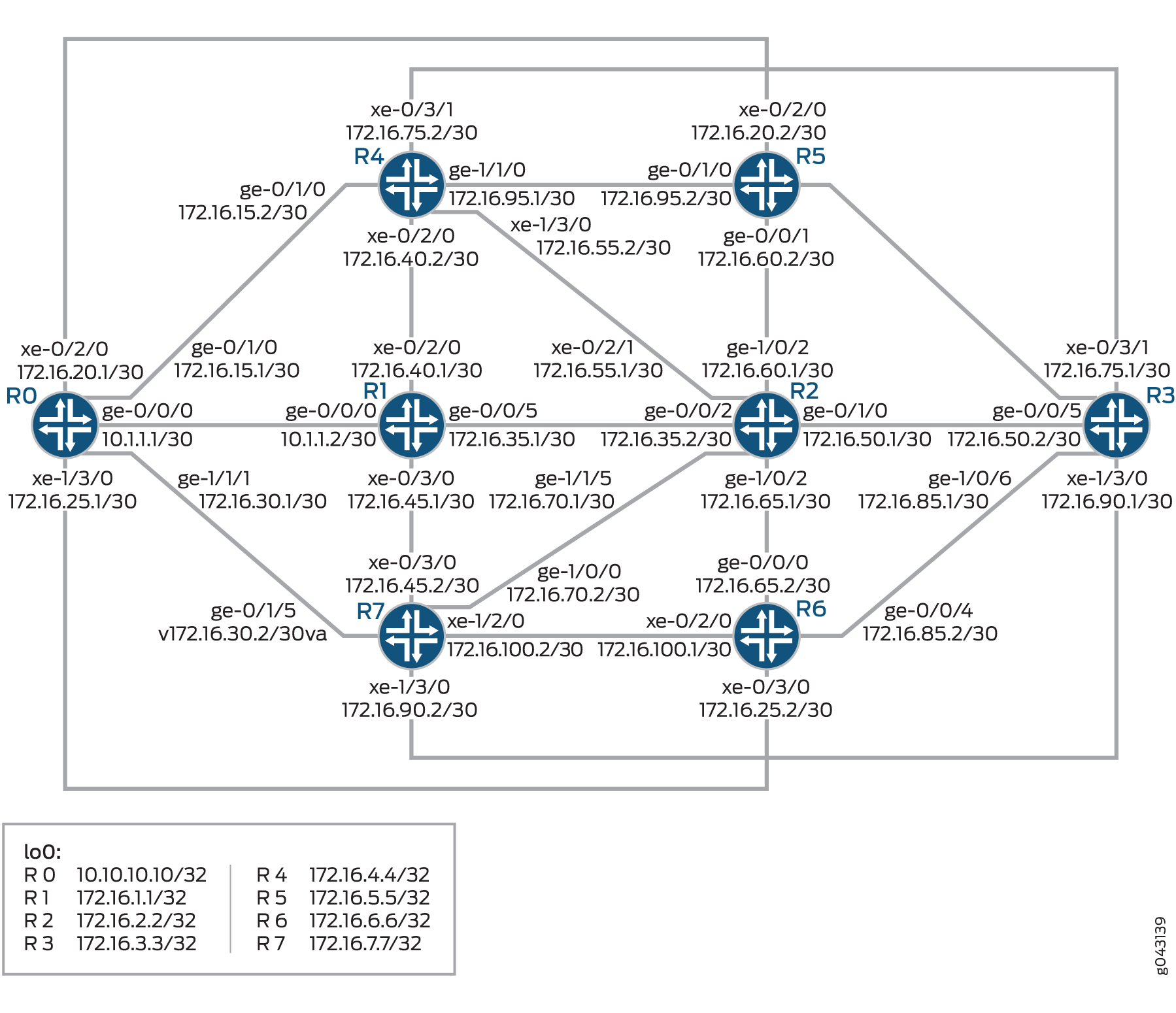

この例では、ネットワーク内のループフリーの代替ルート(LFA)を選択できるようにする、OSPF または OSPF3 プロトコルのバックアップ選択ポリシーを設定する方法を示しています。

バックアップ選択ポリシーを有効にすると、Junos OS はネットワーク内のリンクとノードのポリシー ルールと属性に基づいて LFA の選択を許可します。これらの属性は、admin-group、srlg、bandwidth、protection-type、metric、および node です。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

M Seriesマルチサービス エッジ ルーター、MXシリーズ 5G ユニバーサルルーティングプラットフォーム、PTXシリーズ パケットトランスポートルーター、T Series コア ルーターを組み合わせた 8 台のルーター

すべてのデバイスでJunos OS リリース 15.1 以降が実行されている

開始する前に、以下を実行します。

デバイスインターフェイスを設定します。

OSPFを設定します。

概要

Junos OS では、デフォルトの LFA(loop-free alternative)選択アルゴリズムまたは基準を LFA ポリシーで上書きできます。これらのポリシーは、宛先(IPv4 および IPv6)とプライマリネクストホップインターフェイスごとに設定されます。これらのバックアップ ポリシーは、バックアップ パスの admin-group、srlg、bandwidth、protection-type、metric、node 属性に基づいて LFA 選択を強制します。バックアップ最短パスファースト(SPF)計算中、バックアップネクストホップごとに保存されるバックアップパスの各属性(ノードとリンクの両方)がIGPによって蓄積されます。IGPによって内部的に作成されたルートの場合、すべてのバックアップパスの属性セットは、各宛先(IPv4およびIPv6)とプライマリネクストホップインターフェイスに設定されたポリシーに対して評価されます。最初または最適なバックアップ パスが選択され、ルーティングテーブルにバックアップ ネクスト ホップとしてインストールされます。バックアップ選択ポリシーを設定するには、[edit routing-options]階層レベルでbackup-selection設定ステートメントを含めます。show backup-selectionコマンドは、指定されたインターフェイスと宛先に対して設定されたポリシーを表示します。表示は、特定の宛先、プレフィックス、インターフェイス、または論理システムに対してフィルタリングできます。

構成

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

R0

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/30 set interfaces ge-0/0/0 unit 0 family inet6 address 2001:db8:10:1:1::1/64 set interfaces ge-0/0/0 unit 0 family mpls set interfaces ge-0/1/0 unit 0 family inet address 172.16.15.1/30 set interfaces ge-0/1/0 unit 0 family inet6 address 2001:db8:15:1:1::1/64 set interfaces ge-0/1/0 unit 0 family mpls set interfaces xe-0/2/0 unit 0 family inet address 172.16.20.1/30 set interfaces xe-0/2/0 unit 0 family inet6 address 2001:db8:20:1:1::1/64 set interfaces xe-0/2/0 unit 0 family mpls set interfaces ge-1/0/5 unit 0 family inet address 172.16.150.1/24 set interfaces ge-1/0/5 unit 0 family inet6 address 2001:db8:150:1:1::1/64 set interfaces ge-1/0/5 unit 0 family mpls set interfaces ge-1/1/1 unit 0 family inet address 172.16.30.1/30 set interfaces ge-1/1/1 unit 0 family inet6 address 2001:db8:30:1:1::1/64 set interfaces ge-1/1/1 unit 0 family mpls set interfaces xe-1/3/0 unit 0 family inet address 172.16.25.1/30 set interfaces xe-1/3/0 unit 0 family inet6 address 2001:db8:25:1:1::1/64 set interfaces xe-1/3/0 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.10.10.10/32 primary set interfaces lo0 unit 0 family inet6 address 2001:db8::10:10:10:10/128 primary set interfaces lo0 unit 0 family mpls set routing-options srlg srlg1 srlg-value 1001 set routing-options srlg srlg2 srlg-value 1002 set routing-options srlg srlg3 srlg-value 1003 set routing-options srlg srlg4 srlg-value 1004 set routing-options srlg srlg5 srlg-value 1005 set routing-options srlg srlg6 srlg-value 1006 set routing-options srlg srlg7 srlg-value 1007 set routing-options srlg srlg8 srlg-value 1008 set routing-options srlg srlg9 srlg-value 1009 set routing-options srlg srlg10 srlg-value 10010 set routing-options srlg srlg11 srlg-value 10011 set routing-options srlg srlg12 srlg-value 10012 set routing-options router-id 10.10.10.10 set protocols rsvp interface all set protocols mpls admin-groups c0 0 set protocols mpls admin-groups c1 1 set protocols mpls admin-groups c2 2 set protocols mpls admin-groups c3 3 set protocols mpls admin-groups c4 4 set protocols mpls admin-groups c5 5 set protocols mpls admin-groups c6 6 set protocols mpls admin-groups c7 7 set protocols mpls admin-groups c8 8 set protocols mpls admin-groups c9 9 set protocols mpls admin-groups c10 10 set protocols mpls admin-groups c11 11 set protocols mpls admin-groups c12 12 set protocols mpls admin-groups c13 13 set protocols mpls admin-groups c14 14 set protocols mpls admin-groups c15 15 set protocols mpls admin-groups c16 16 set protocols mpls admin-groups c17 17 set protocols mpls admin-groups c18 18 set protocols mpls admin-groups c19 19 set protocols mpls admin-groups c20 20 set protocols mpls admin-groups c21 21 set protocols mpls admin-groups c22 22 set protocols mpls admin-groups c23 23 set protocols mpls admin-groups c24 24 set protocols mpls admin-groups c25 25 set protocols mpls admin-groups c26 26 set protocols mpls admin-groups c27 27 set protocols mpls admin-groups c28 28 set protocols mpls admin-groups c29 29 set protocols mpls admin-groups c30 30 set protocols mpls admin-groups c31 31 set protocols mpls interface all set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 metric 10 set protocols ospf area 0.0.0.0 interface ge-0/1/0.0 metric 18 set protocols ospf area 0.0.0.0 interface xe-0/2/0.0 metric 51 set protocols ospf area 0.0.0.0 interface ge-1/1/1.0 metric 23 set protocols ospf area 0.0.0.0 interface xe-1/3/0.0 metric 52 set protocols ospf area 0.0.0.0 interface ge-1/0/5.0 set protocols ospf3 area 0.0.0.0 interface ge-0/0/0.0 metric 10 set protocols ospf3 area 0.0.0.0 interface ge-0/1/0.0 metric 18 set protocols ospf3 area 0.0.0.0 interface xe-0/2/0.0 metric 51 set protocols ospf3 area 0.0.0.0 interface ge-1/1/1.0 metric 23 set protocols ospf3 area 0.0.0.0 interface xe-1/3/0.0 metric 52 set protocols ospf3 area 0.0.0.0 interface ge-1/0/5.0

R1

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.2/30 set interfaces ge-0/0/0 unit 0 family inet6 address 2001:db8:10:1:1::2/64 set interfaces ge-0/0/0 unit 0 family mpls set interfaces ge-0/0/5 unit 0 family inet address 172.16.35.1/30 set interfaces ge-0/0/5 unit 0 family inet6 address 2001:db8:35:1:1::1/64 set interfaces ge-0/0/5 unit 0 family mpls set interfaces xe-0/2/0 unit 0 family inet address 172.16.40.1/30 set interfaces xe-0/2/0 unit 0 family inet6 address 2001:db8:40:1:1::1/64 set interfaces xe-0/2/0 unit 0 family mpls set interfaces xe-0/3/0 unit 0 family inet address 172.16.45.1/30 set interfaces xe-0/3/0 unit 0 family inet6 address 2001:db8:45:1:1::1/64 set interfaces xe-0/3/0 unit 0 family mpls set interfaces lo0 unit 0 family inet address 172.16.1.1/32 primary set interfaces lo0 unit 0 family inet6 address 2001:db8::1:1:1:1/128 primary set interfaces lo0 unit 0 family mpls set routing-options srlg srlg1 srlg-value 1001 set routing-options srlg srlg2 srlg-value 1002 set routing-options srlg srlg3 srlg-value 1003 set routing-options srlg srlg4 srlg-value 1004 set routing-options srlg srlg5 srlg-value 1005 set routing-options srlg srlg6 srlg-value 1006 set routing-options srlg srlg7 srlg-value 1007 set routing-options srlg srlg8 srlg-value 1008 set routing-options srlg srlg9 srlg-value 1009 set routing-options srlg srlg10 srlg-value 10010 set routing-options srlg srlg11 srlg-value 10011 set routing-options srlg srlg12 srlg-value 10012 set routing-options router-id 172.16.1.1 set protocols rsvp interface all set protocols mpls admin-groups c0 0 set protocols mpls admin-groups c1 1 set protocols mpls admin-groups c2 2 set protocols mpls admin-groups c3 3 set protocols mpls admin-groups c4 4 set protocols mpls admin-groups c5 5 set protocols mpls admin-groups c6 6 set protocols mpls admin-groups c7 7 set protocols mpls admin-groups c8 8 set protocols mpls admin-groups c9 9 set protocols mpls admin-groups c10 10 set protocols mpls admin-groups c11 11 set protocols mpls admin-groups c12 12 set protocols mpls admin-groups c13 13 set protocols mpls admin-groups c14 14 set protocols mpls admin-groups c15 15 set protocols mpls admin-groups c16 16 set protocols mpls admin-groups c17 17 set protocols mpls admin-groups c18 18 set protocols mpls admin-groups c19 19 set protocols mpls admin-groups c20 20 set protocols mpls admin-groups c21 21 set protocols mpls admin-groups c22 22 set protocols mpls admin-groups c23 23 set protocols mpls admin-groups c24 24 set protocols mpls admin-groups c25 25 set protocols mpls admin-groups c26 26 set protocols mpls admin-groups c27 27 set protocols mpls admin-groups c28 28 set protocols mpls admin-groups c29 29 set protocols mpls admin-groups c30 30 set protocols mpls admin-groups c31 31 set protocols mpls interface all set protocols mpls interface ge-0/0/0.0 srlg srlg9 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 metric 10 set protocols ospf area 0.0.0.0 interface ge-0/0/5.0 metric 10 set protocols ospf area 0.0.0.0 interface xe-0/2/0.0 metric 10 set protocols ospf area 0.0.0.0 interface xe-0/3/0.0 metric 10 set protocols ospf3 area 0.0.0.0 interface ge-0/0/0.0 metric 10 set protocols ospf3 area 0.0.0.0 interface ge-0/0/5.0 metric 10 set protocols ospf3 area 0.0.0.0 interface xe-0/2/0.0 metric 10 set protocols ospf3 area 0.0.0.0 interface xe-0/3/0.0 metric 10

R2の

set interfaces ge-0/0/2 unit 0 family inet address 172.16.35.2/30 set interfaces ge-0/0/2 unit 0 family inet6 address 2001:db8:35:1:1::2/64 set interfaces ge-0/0/2 unit 0 family mpls set interfaces ge-0/1/0 unit 0 family inet address 172.16.50.1/30 set interfaces ge-0/1/0 unit 0 family inet6 address 2001:db8:50:1:1::1/64 set interfaces ge-0/1/0 unit 0 family mpls set interfaces xe-0/2/1 unit 0 family inet address 172.16.55.1/30 set interfaces xe-0/2/1 unit 0 family inet6 address 2001:db8:55:1:1::1/64 set interfaces xe-0/2/1 unit 0 family mpls set interfaces ge-1/0/2 unit 0 family inet address 172.16.60.1/30 set interfaces ge-1/0/2 unit 0 family inet6 address 2001:db8:60:1:1::1/64 set interfaces ge-1/0/2 unit 0 family mpls set interfaces ge-1/0/9 unit 0 family inet address 172.16.65.1/30 set interfaces ge-1/0/9 unit 0 family inet6 address 2001:db8:65:1:1::1/64 set interfaces ge-1/0/9 unit 0 family mpls set interfaces ge-1/1/5 unit 0 family inet address 172.16.70.1/30 set interfaces ge-1/1/5 unit 0 family inet6 address 2001:db8:70:1:1::1/64 set interfaces ge-1/1/5 unit 0 family mpls set interfaces lo0 unit 0 family inet address 172.16.2.2/32 primary set interfaces lo0 unit 0 family inet6 address 2001:db8::2:2:2:2/128 primary set interfaces lo0 unit 0 family mpls set routing-options srlg srlg1 srlg-value 1001 set routing-options srlg srlg2 srlg-value 1002 set routing-options srlg srlg3 srlg-value 1003 set routing-options srlg srlg4 srlg-value 1004 set routing-options srlg srlg5 srlg-value 1005 set routing-options srlg srlg6 srlg-value 1006 set routing-options srlg srlg7 srlg-value 1007 set routing-options srlg srlg8 srlg-value 1008 set routing-options srlg srlg9 srlg-value 1009 set routing-options srlg srlg10 srlg-value 10010 set routing-options srlg srlg11 srlg-value 10011 set routing-options srlg srlg12 srlg-value 10012 set routing-options router-id 172.16.2.2 set protocols rsvp interface all set protocols mpls admin-groups c0 0 set protocols mpls admin-groups c1 1 set protocols mpls admin-groups c2 2 set protocols mpls admin-groups c3 3 set protocols mpls admin-groups c4 4 set protocols mpls admin-groups c5 5 set protocols mpls admin-groups c6 6 set protocols mpls admin-groups c7 7 set protocols mpls admin-groups c8 8 set protocols mpls admin-groups c9 9 set protocols mpls admin-groups c10 10 set protocols mpls admin-groups c11 11 set protocols mpls admin-groups c12 12 set protocols mpls admin-groups c13 13 set protocols mpls admin-groups c14 14 set protocols mpls admin-groups c15 15 set protocols mpls admin-groups c16 16 set protocols mpls admin-groups c17 17 set protocols mpls admin-groups c18 18 set protocols mpls admin-groups c19 19 set protocols mpls admin-groups c20 20 set protocols mpls admin-groups c21 21 set protocols mpls admin-groups c22 22 set protocols mpls admin-groups c23 23 set protocols mpls admin-groups c24 24 set protocols mpls admin-groups c25 25 set protocols mpls admin-groups c26 26 set protocols mpls admin-groups c27 27 set protocols mpls admin-groups c28 28 set protocols mpls admin-groups c29 29 set protocols mpls admin-groups c30 30 set protocols mpls admin-groups c31 31 set protocols mpls interface all set protocols mpls interface ge-0/1/0.0 srlg srlg1 set protocols mpls interface ge-1/0/9.0 srlg srlg1 set protocols mpls interface ge-1/1/5.0 srlg srlg7 set protocols ospf area 0.0.0.0 interface ge-0/0/2.0 metric 10 set protocols ospf area 0.0.0.0 interface ge-0/1/0.0 link-protection set protocols ospf area 0.0.0.0 interface xe-0/2/1.0 metric 12 set protocols ospf area 0.0.0.0 interface ge-1/0/2.0 metric 10 set protocols ospf area 0.0.0.0 interface ge-1/0/9.0 metric 12 set protocols ospf area 0.0.0.0 interface ge-1/1/5.0 metric 13 set protocols ospf3 area 0.0.0.0 interface ge-0/0/2.0 metric 10 set protocols ospf3 area 0.0.0.0 interface ge-0/1/0.0 link-protection set protocols ospf3 area 0.0.0.0 interface xe-0/2/1.0 metric 12 set protocols ospf3 area 0.0.0.0 interface ge-1/0/2.0 metric 10 set protocols ospf3 area 0.0.0.0 interface ge-1/0/9.0 metric 12 set protocols ospf3 area 0.0.0.0 interface ge-1/1/5.0 metric 13

R3

set interfaces ge-0/0/5 unit 0 family inet address 172.16.50.2/30 set interfaces ge-0/0/5 unit 0 family inet6 address 2001:db8:50:1:1::2/64 set interfaces ge-0/0/5 unit 0 family mpls set interfaces xe-0/3/1 unit 0 family inet address 172.16.75.1/30 set interfaces xe-0/3/1 unit 0 family inet6 address 2001:db8:75:1:1::1/64 set interfaces xe-0/3/1 unit 0 family mpls set interfaces ge-1/0/0 unit 0 family inet address 172.16.80.1/30 set interfaces ge-1/0/0 unit 0 family inet6 address 2001:db8:80:1:1::1/64 set interfaces ge-1/0/0 unit 0 family mpls set interfaces ge-1/0/5 unit 0 family inet address 172.16.200.1/24 set interfaces ge-1/0/5 unit 0 family inet6 address 2001:db8:200:1:1::1/64 set interfaces ge-1/0/6 unit 0 family inet address 172.16.85.1/30 set interfaces ge-1/0/6 unit 0 family inet6 address 2001:db8:85:1:1::1/64 set interfaces ge-1/0/6 unit 0 family mpls set interfaces xe-1/3/0 unit 0 family inet address 172.16.90.1/30 set interfaces xe-1/3/0 unit 0 family inet6 address 2001:db8:90:1:1::1/64 set interfaces xe-1/3/0 unit 0 family mpls set interfaces lo0 unit 0 family inet address 172.16.3.3/32 primary set interfaces lo0 unit 0 family inet6 address 2001:db8::3:3:3:3/128 primary set interfaces lo0 unit 0 family mpls set routing-options srlg srlg1 srlg-value 1001 set routing-options srlg srlg2 srlg-value 1002 set routing-options srlg srlg3 srlg-value 1003 set routing-options srlg srlg4 srlg-value 1004 set routing-options srlg srlg5 srlg-value 1005 set routing-options srlg srlg6 srlg-value 1006 set routing-options srlg srlg7 srlg-value 1007 set routing-options srlg srlg8 srlg-value 1008 set routing-options srlg srlg9 srlg-value 1009 set routing-options srlg srlg10 srlg-value 10010 set routing-options srlg srlg11 srlg-value 10011 set routing-options srlg srlg12 srlg-value 10012 set routing-options router-id 172.16.3.3 set routing-options forwarding-table export ecmp set routing-options backup-selection destination 10.1.1.0/30 interface xe-1/3/0.0 admin-group include-all c2 set routing-options backup-selection destination 10.1.1.0/30 interface all admin-group exclude c3 set routing-options backup-selection destination 10.1.1.0/30 interface all srlg strict set routing-options backup-selection destination 10.1.1.0/30 interface all protection-type node set routing-options backup-selection destination 10.1.1.0/30 interface all bandwidth-greater-equal-primary set routing-options backup-selection destination 10.1.1.0/30 interface all neighbor preference 172.16.7.7 set routing-options backup-selection destination 10.1.1.0/30 interface all root-metric lowest set routing-options backup-selection destination 10.1.1.0/30 interface all metric-order root set routing-options backup-selection destination 172.16.30.0/30 interface all admin-group exclude c5 set routing-options backup-selection destination 172.16.30.0/30 interface all srlg strict set routing-options backup-selection destination 172.16.30.0/30 interface all protection-type node set routing-options backup-selection destination 172.16.30.0/30 interface all bandwidth-greater-equal-primary set routing-options backup-selection destination 172.16.30.0/30 interface all neighbor preference 172.16.7.7 set routing-options backup-selection destination 172.16.30.0/30 interface all root-metric lowest set routing-options backup-selection destination 172.16.30.0/30 interface all metric-order root set routing-options backup-selection destination 172.16.45.0/30 interface all admin-group exclude c5 set routing-options backup-selection destination 172.16.45.0/30 interface all srlg strict set routing-options backup-selection destination 172.16.45.0/30 interface all protection-type node set routing-options backup-selection destination 172.16.45.0/30 interface all bandwidth-greater-equal-primary set routing-options backup-selection destination 172.16.45.0/30 interface all neighbor preference 172.16.7.7 set routing-options backup-selection destination 172.16.45.0/30 interface all root-metric lowest set routing-options backup-selection destination 172.16.45.1/30 interface all metric-order root set protocols rsvp interface all set protocols mpls admin-groups c0 0 set protocols mpls admin-groups c1 1 set protocols mpls admin-groups c2 2 set protocols mpls admin-groups c3 3 set protocols mpls admin-groups c4 4 set protocols mpls admin-groups c5 5 set protocols mpls admin-groups c6 6 set protocols mpls admin-groups c7 7 set protocols mpls admin-groups c8 8 set protocols mpls admin-groups c9 9 set protocols mpls admin-groups c10 10 set protocols mpls admin-groups c11 11 set protocols mpls admin-groups c12 12 set protocols mpls admin-groups c13 13 set protocols mpls admin-groups c14 14 set protocols mpls admin-groups c15 15 set protocols mpls admin-groups c16 16 set protocols mpls admin-groups c17 17 set protocols mpls admin-groups c18 18 set protocols mpls admin-groups c19 19 set protocols mpls admin-groups c20 20 set protocols mpls admin-groups c21 21 set protocols mpls admin-groups c22 22 set protocols mpls admin-groups c23 23 set protocols mpls admin-groups c24 24 set protocols mpls admin-groups c25 25 set protocols mpls admin-groups c26 26 set protocols mpls admin-groups c27 27 set protocols mpls admin-groups c28 28 set protocols mpls admin-groups c29 29 set protocols mpls admin-groups c30 30 set protocols mpls admin-groups c31 31 set protocols mpls interface all set protocols mpls interface ge-0/0/5.0 admin-group c0 set protocols ospf area 0.0.0.0 interface ge-0/0/5.0 link-protection set protocols ospf area 0.0.0.0 interface ge-0/0/5.0 metric 10 set protocols ospf area 0.0.0.0 interface xe-0/3/1.0 metric 21 set protocols ospf area 0.0.0.0 interface ge-1/0/0.0 metric 13 set protocols ospf area 0.0.0.0 interface ge-1/0/6.0 metric 15 set protocols ospf area 0.0.0.0 interface xe-1/3/0.0 link-protection set protocols ospf area 0.0.0.0 interface xe-1/3/0.0 metric 22 set protocols ospf3 area 0.0.0.0 interface ge-0/0/5.0 link-protection set protocols ospf3 area 0.0.0.0 interface ge-0/0/5.0 metric 10 set protocols ospf3 area 0.0.0.0 interface xe-0/3/1.0 metric 21 set protocols ospf3 area 0.0.0.0 interface ge-1/0/0.0 metric 13 set protocols ospf3 area 0.0.0.0 interface ge-1/0/6.0 metric 15 set protocols ospf3 area 0.0.0.0 interface xe-1/3/0.0 link-protection set protocols ospf3 area 0.0.0.0 interface xe-1/3/0.0 metric 22 set policy-options policy-statement ecmp term 1 then load-balance per-packet

R4の

set routing-options srlg srlg1 srlg-value 1001 set routing-options srlg srlg2 srlg-value 1002 set routing-options srlg srlg3 srlg-value 1003 set routing-options srlg srlg4 srlg-value 1004 set routing-options srlg srlg5 srlg-value 1005 set routing-options srlg srlg6 srlg-value 1006 set routing-options srlg srlg7 srlg-value 1007 set routing-options srlg srlg8 srlg-value 1008 set routing-options srlg srlg9 srlg-value 1009 set routing-options srlg srlg10 srlg-value 10010 set routing-options srlg srlg11 srlg-value 10011 set routing-options srlg srlg12 srlg-value 10012 set routing-options router-id 172.16.4.4 set protocols rsvp interface all set protocols mpls admin-groups c0 0 set protocols mpls admin-groups c1 1 set protocols mpls admin-groups c2 2 set protocols mpls admin-groups c3 3 set protocols mpls admin-groups c4 4 set protocols mpls admin-groups c5 5 set protocols mpls admin-groups c6 6 set protocols mpls admin-groups c7 7 set protocols mpls admin-groups c8 8 set protocols mpls admin-groups c9 9 set protocols mpls admin-groups c10 10 set protocols mpls admin-groups c11 11 set protocols mpls admin-groups c12 12 set protocols mpls admin-groups c13 13 set protocols mpls admin-groups c14 14 set protocols mpls admin-groups c15 15 set protocols mpls admin-groups c16 16 set protocols mpls admin-groups c17 17 set protocols mpls admin-groups c18 18 set protocols mpls admin-groups c19 19 set protocols mpls admin-groups c20 20 set protocols mpls admin-groups c21 21 set protocols mpls admin-groups c22 22 set protocols mpls admin-groups c23 23 set protocols mpls admin-groups c24 24 set protocols mpls admin-groups c25 25 set protocols mpls admin-groups c26 26 set protocols mpls admin-groups c27 27 set protocols mpls admin-groups c28 28 set protocols mpls admin-groups c29 29 set protocols mpls admin-groups c30 30 set protocols mpls admin-groups c31 31 set protocols mpls interface all set protocols ospf area 0.0.0.0 interface ge-0/1/0.0 metric 18 set protocols ospf area 0.0.0.0 interface xe-0/2/0.0 metric 10 set protocols ospf area 0.0.0.0 interface xe-1/3/0.0 metric 10 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 metric 10 set protocols ospf area 0.0.0.0 interface ge-1/1/0.0 metric 10 set protocols ospf area 0.0.0.0 interface xe-0/3/1.0 metric 21 set protocols ospf3 area 0.0.0.0 interface ge-0/1/0.0 metric 18 set protocols ospf3 area 0.0.0.0 interface xe-0/2/0.0 metric 10 set protocols ospf3 area 0.0.0.0 interface xe-1/3/0.0 metric 10 set protocols ospf3 area 0.0.0.0 interface ge-0/0/0.0 metric 10 set protocols ospf3 area 0.0.0.0 interface ge-1/1/0.0 metric 10 set protocols ospf3 area 0.0.0.0 interface xe-0/3/1.0 metric 21

R5の

set routing-options srlg srlg1 srlg-value 1001 set routing-options srlg srlg2 srlg-value 1002 set routing-options srlg srlg3 srlg-value 1003 set routing-options srlg srlg4 srlg-value 1004 set routing-options srlg srlg5 srlg-value 1005 set routing-options srlg srlg6 srlg-value 1006 set routing-options srlg srlg7 srlg-value 1007 set routing-options srlg srlg8 srlg-value 1008 set routing-options srlg srlg9 srlg-value 1009 set routing-options srlg srlg10 srlg-value 10010 set routing-options srlg srlg11 srlg-value 10011 set routing-options srlg srlg12 srlg-value 10012 set routing-options router-id 172.16.5.5 set protocols rsvp interface all set protocols mpls admin-groups c0 0 set protocols mpls admin-groups c1 1 set protocols mpls admin-groups c2 2 set protocols mpls admin-groups c3 3 set protocols mpls admin-groups c4 4 set protocols mpls admin-groups c5 5 set protocols mpls admin-groups c6 6 set protocols mpls admin-groups c7 7 set protocols mpls admin-groups c8 8 set protocols mpls admin-groups c9 9 set protocols mpls admin-groups c10 10 set protocols mpls admin-groups c11 11 set protocols mpls admin-groups c12 12 set protocols mpls admin-groups c13 13 set protocols mpls admin-groups c14 14 set protocols mpls admin-groups c15 15 set protocols mpls admin-groups c16 16 set protocols mpls admin-groups c17 17 set protocols mpls admin-groups c18 18 set protocols mpls admin-groups c19 19 set protocols mpls admin-groups c20 20 set protocols mpls admin-groups c21 21 set protocols mpls admin-groups c22 22 set protocols mpls admin-groups c23 23 set protocols mpls admin-groups c24 24 set protocols mpls admin-groups c25 25 set protocols mpls admin-groups c26 26 set protocols mpls admin-groups c27 27 set protocols mpls admin-groups c28 28 set protocols mpls admin-groups c29 29 set protocols mpls admin-groups c30 30 set protocols mpls admin-groups c31 31 set protocols mpls interface all set protocols ospf area 0.0.0.0 interface xe-0/2/0.0 metric 51 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 metric 10 set protocols ospf area 0.0.0.0 interface ge-0/0/5.0 metric 13 set protocols ospf area 0.0.0.0 interface ge-0/1/0.0 metric 10 set protocols ospf3 area 0.0.0.0 interface xe-0/2/0.0 metric 51 set protocols ospf3 area 0.0.0.0 interface ge-0/0/1.0 metric 10 set protocols ospf3 area 0.0.0.0 interface ge-0/0/5.0 metric 13 set protocols ospf3 area 0.0.0.0 interface ge-0/1/0.0 metric 10

R6の

set routing-options srlg srlg1 srlg-value 1001 set routing-options srlg srlg2 srlg-value 1002 set routing-options srlg srlg3 srlg-value 1003 set routing-options srlg srlg4 srlg-value 1004 set routing-options srlg srlg5 srlg-value 1005 set routing-options srlg srlg6 srlg-value 1006 set routing-options srlg srlg7 srlg-value 1007 set routing-options srlg srlg8 srlg-value 1008 set routing-options srlg srlg9 srlg-value 1009 set routing-options srlg srlg10 srlg-value 10010 set routing-options srlg srlg11 srlg-value 10011 set routing-options srlg srlg12 srlg-value 10012 set routing-options router-id 172.16.6.6 set protocols rsvp interface all set protocols mpls admin-groups c0 0 set protocols mpls admin-groups c1 1 set protocols mpls admin-groups c2 2 set protocols mpls admin-groups c3 3 set protocols mpls admin-groups c4 4 set protocols mpls admin-groups c5 5 set protocols mpls admin-groups c6 6 set protocols mpls admin-groups c7 7 set protocols mpls admin-groups c8 8 set protocols mpls admin-groups c9 9 set protocols mpls admin-groups c10 10 set protocols mpls admin-groups c11 11 set protocols mpls admin-groups c12 12 set protocols mpls admin-groups c13 13 set protocols mpls admin-groups c14 14 set protocols mpls admin-groups c15 15 set protocols mpls admin-groups c16 16 set protocols mpls admin-groups c17 17 set protocols mpls admin-groups c18 18 set protocols mpls admin-groups c19 19 set protocols mpls admin-groups c20 20 set protocols mpls admin-groups c21 21 set protocols mpls admin-groups c22 22 set protocols mpls admin-groups c23 23 set protocols mpls admin-groups c24 24 set protocols mpls admin-groups c25 25 set protocols mpls admin-groups c26 26 set protocols mpls admin-groups c27 27 set protocols mpls admin-groups c28 28 set protocols mpls admin-groups c29 29 set protocols mpls admin-groups c30 30 set protocols mpls admin-groups c31 31 set protocols mpls interface all set protocols ospf area 0.0.0.0 interface xe-0/3/0.0 metric 52 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 metric 12 set protocols ospf area 0.0.0.0 interface ge-0/0/4.0 metric 15 set protocols ospf area 0.0.0.0 interface xe-0/2/0.0 metric 10 set protocols ospf3 area 0.0.0.0 interface xe-0/3/0.0 metric 52 set protocols ospf3 area 0.0.0.0 interface ge-0/0/0.0 metric 12 set protocols ospf3 area 0.0.0.0 interface ge-0/0/4.0 metric 15 set protocols ospf3 area 0.0.0.0 interface xe-0/2/0.0 metric 10

R7の

set routing-options srlg srlg1 srlg-value 1001 set routing-options srlg srlg2 srlg-value 1002 set routing-options srlg srlg3 srlg-value 1003 set routing-options srlg srlg4 srlg-value 1004 set routing-options srlg srlg5 srlg-value 1005 set routing-options srlg srlg6 srlg-value 1006 set routing-options srlg srlg7 srlg-value 1007 set routing-options srlg srlg8 srlg-value 1008 set routing-options srlg srlg9 srlg-value 1009 set routing-options srlg srlg10 srlg-value 10010 set routing-options srlg srlg11 srlg-value 10011 set routing-options srlg srlg12 srlg-value 10012 set routing-options router-id 172.16.7.7 set protocols rsvp interface all set protocols mpls admin-groups c0 0 set protocols mpls admin-groups c1 1 set protocols mpls admin-groups c2 2 set protocols mpls admin-groups c3 3 set protocols mpls admin-groups c4 4 set protocols mpls admin-groups c5 5 set protocols mpls admin-groups c6 6 set protocols mpls admin-groups c7 7 set protocols mpls admin-groups c8 8 set protocols mpls admin-groups c9 9 set protocols mpls admin-groups c10 10 set protocols mpls admin-groups c11 11 set protocols mpls admin-groups c12 12 set protocols mpls admin-groups c13 13 set protocols mpls admin-groups c14 14 set protocols mpls admin-groups c15 15 set protocols mpls admin-groups c16 16 set protocols mpls admin-groups c17 17 set protocols mpls admin-groups c18 18 set protocols mpls admin-groups c19 19 set protocols mpls admin-groups c20 20 set protocols mpls admin-groups c21 21 set protocols mpls admin-groups c22 22 set protocols mpls admin-groups c23 23 set protocols mpls admin-groups c24 24 set protocols mpls admin-groups c25 26 set protocols mpls admin-groups c27 27 set protocols mpls admin-groups c28 28 set protocols mpls admin-groups c29 29 set protocols mpls admin-groups c30 30 set protocols mpls admin-groups c31 31 set protocols mpls interface all set protocols mpls interface xe-0/3/0.0 srlg srlg8 set protocols ospf area 0.0.0.0 interface ge-0/1/5.0 metric 23 set protocols ospf area 0.0.0.0 interface xe-0/3/0.0 metric 10 set protocols ospf area 0.0.0.0 interface ge-1/0/0.0 metric 13 set protocols ospf area 0.0.0.0 interface xe-1/3/0.0 metric 22 set protocols ospf area 0.0.0.0 interface xe-1/2/0.0 metric 10 set protocols ospf3 area 0.0.0.0 interface ge-0/1/5.0 metric 23 set protocols ospf3 area 0.0.0.0 interface xe-0/3/0.0 metric 10 set protocols ospf3 area 0.0.0.0 interface ge-1/0/0.0 metric 13 set protocols ospf3 area 0.0.0.0 interface xe-1/3/0.0 metric 22 set protocols ospf3 area 0.0.0.0 interface xe-1/2/0.0 metric 10

デバイスR3の設定

手順

次の例では、設定階層内のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

デバイス R3 を設定するには:

インターフェイスを設定します。

[edit interfaces] user@R3# set ge-0/0/5 unit 0 family inet address 172.16.50.2/30 user@R3# set ge-0/0/5 unit 0 family inet6 address 2001:db8:50:1:1::2/64 user@R3# set ge-0/0/5 unit 0 family mpls user@R3# set xe-0/3/1 unit 0 family inet address 172.16.75.1/30 user@R3# set xe-0/3/1 unit 0 family inet6 address 2001:db8:75:1:1::1/64 user@R3# set xe-0/3/1 unit 0 family mpls user@R3# set ge-1/0/0 unit 0 family inet address 172.16.80.1/30 user@R3# set ge-1/0/0 unit 0 family inet6 address 2001:db8:80:1:1::1/64 user@R3# set ge-1/0/0 unit 0 family mpls user@R3# set ge-1/0/5 unit 0 family inet address 172.16.200.1/24 user@R3# set ge-1/0/5 unit 0 family inet6 address 2001:db8:200:1:1::1/64 user@R3# set ge-1/0/6 unit 0 family inet address 172.16.85.1/30 user@R3# set ge-1/0/6 unit 0 family inet6 address 2001:db8:85:1:1::1/64 user@R3# set ge-1/0/6 unit 0 family mpls user@R3# set xe-1/3/0 unit 0 family inet address 172.16.90.1/30 user@R3# set xe-1/3/0 unit 0 family inet6 address 2001:db8:90:1:1::1/64 user@R3# set xe-1/3/0 unit 0 family mpls user@R3# set lo0 unit 0 family inet address 172.16.3.3/32 primary user@R3# set lo0 unit 0 family inet6 address 2001:db8::3:3:3:3/128 primary user@R3# set lo0 unit 0 family mpls

srlg 値を設定します。

[edit routing-options] user@R3# set srlg srlg1 srlg-value 1001 user@R3# set srlg srlg2 srlg-value 1002 user@R3# set srlg srlg3 srlg-value 1003 user@R3# set srlg srlg4 srlg-value 1004 user@R3# set srlg srlg5 srlg-value 1005 user@R3# set srlg srlg6 srlg-value 1006 user@R3# set srlg srlg7 srlg-value 1007 user@R3# set srlg srlg8 srlg-value 1008 user@R3# set srlg srlg9 srlg-value 1009 user@R3# set srlg srlg10 srlg-value 10010 user@R3# set srlg srlg11 srlg-value 10011 user@R3# set srlg srlg12 srlg-value 10012

ルーターの ID を設定します。

[edit routing-options] user@R3# set router-id 172.16.3.3

ルーティングテーブルから転送テーブルにエクスポートされたすべての等価コストマルチパスに、ルーティングポリシーを適用します。

[edit routing-options] user@R3# set forwarding-table export ecmp

バックアップ選択ポリシーの属性を設定します。

[edit routing-options backup-selection] user@R3# set destination 10.1.1.0/30 interface xe-1/3/0.0 admin-group include-all c2 user@R3# set destination 10.1.1.0/30 interface all admin-group exclude c3 user@R3# set destination 10.1.1.0/30 interface all srlg strict user@R3# set destination 10.1.1.0/30 interface all protection-type node user@R3# set destination 10.1.1.0/30 interface all bandwidth-greater-equal-primary user@R3# set destination 10.1.1.0/30 interface all neighbor preference 172.16.7.7 user@R3# set destination 10.1.1.0/30 interface all root-metric lowest user@R3# set destination 10.1.1.0/30 interface all metric-order root user@R3# set destination 172.16.30.0/30 interface all admin-group exclude c5 user@R3# set destination 172.16.30.0/30 interface all srlg strict user@R3# set destination 172.16.30.0/30 interface all protection-type node user@R3# set destination 172.16.30.0/30 interface all bandwidth-greater-equal-primary user@R3# set destination 172.16.30.0/30 interface all neighbor preference 172.16.7.7 user@R3# set destination 172.16.30.0/30 interface all root-metric lowest user@R3# set destination 172.16.30.0/30 interface all metric-order root user@R3# set destination 192.168.45.0/30 interface all admin-group exclude c5 user@R3# set destination 192.168.45.0/30 interface all srlg strict user@R3# set destination 192.168.45.0/30 interface all protection-type node user@R3# set destination 192.168.45.0/30 interface all bandwidth-greater-equal-primary user@R3# set destination 192.168.45.0/30 interface all neighbor preference 172.16.7.7 user@R3# set destination 192.168.45.0/30 interface all root-metric lowest user@R3# set destination 192.168.45.0/30 interface all metric-order root

すべてのインターフェイスでRSVPを有効にします。

[edit protocols] user@R3# set rsvp interface all

管理グループを設定します。

[edit protocols mpls] user@R3# set admin-groups c0 0 user@R3# set admin-groups c1 1 user@R3# set admin-groups c2 2 user@R3# set admin-groups c3 3 user@R3# set admin-groups c4 4 user@R3# set admin-groups c5 5 user@R3# set admin-groups c6 6 user@R3# set admin-groups c7 7 user@R3# set admin-groups c8 8 user@R3# set admin-groups c9 9 user@R3# set admin-groups c10 10 user@R3# set admin-groups c11 11 user@R3# set admin-groups c12 12 user@R3# set admin-groups c13 13 user@R3# set admin-groups c14 14 user@R3# set admin-groups c15 15 user@R3# set admin-groups c16 16 user@R3# set admin-groups c17 17 user@R3# set admin-groups c18 18 user@R3# set admin-groups c19 19 user@R3# set admin-groups c20 20 user@R3# set admin-groups c21 21 user@R3# set admin-groups c22 22 user@R3# set admin-groups c23 23 user@R3# set admin-groups c24 24 user@R3# set admin-groups c25 25 user@R3# set admin-groups c26 26 user@R3# set admin-groups c27 27 user@R3# set admin-groups c28 28 user@R3# set admin-groups c29 29 user@R3# set admin-groups c30 30 user@R3# set admin-groups c31 31

すべてのインターフェイスでMPLSを有効にし、インターフェイスの管理グループを設定します。

[edit protocols mpls] user@R3# set interface all user@R3# set interface ge-0/0/5.0 admin-group c0

リンク保護を有効にし、OSPFエリアのすべてのインターフェイスでメトリック値を設定します。

[edit protocols ospf] user@R3# set area 0.0.0.0 interface ge-0/0/5.0 link-protection user@R3# set area 0.0.0.0 interface ge-0/0/5.0 metric 10 user@R3# set area 0.0.0.0 interface xe-0/3/1.0 metric 21 user@R3# set area 0.0.0.0 interface ge-1/0/0.0 metric 13 user@R3# set area 0.0.0.0 interface ge-1/0/6.0 metric 15 user@R3# set area 0.0.0.0 interface xe-1/3/0.0 link-protection user@R3# set area 0.0.0.0 interface xe-1/3/0.0 metric 22

リンク保護を有効にし、OSPF3エリアのすべてのインターフェイスでメトリック値を設定します。

[edit protocols ospf3] user@R3# set area 0.0.0.0 interface ge-0/0/5.0 link-protection user@R3# set area 0.0.0.0 interface ge-0/0/5.0 metric 10 user@R3# set area 0.0.0.0 interface xe-0/3/1.0 metric 21 user@R3# set area 0.0.0.0 interface ge-1/0/0.0 metric 13 user@R3# set area 0.0.0.0 interface ge-1/0/6.0 metric 15 user@R3# set area 0.0.0.0 interface xe-1/3/0.0 link-protection user@R3# set area 0.0.0.0 interface xe-1/3/0.0 metric 22

ルーティングポリシーを設定します。

[edit policy-options] user@R3# set policy-statement ecmp term 1 then load-balance per-packet

業績

設定モードから、 show interfaces、 show protocols、 show policy-options、 show routing-options コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@R3# show interfaces

ge-0/0/5 {

unit 0 {

family inet {

address 192.168.50.2/30;

}

family inet6 {

address 2001:db8:50:1:1::2/64;

}

family mpls;

}

}

xe-0/3/1 {

unit 0 {

family inet {

address 192.168.75.1/30;

}

family inet6 {

address 2001:db8:75:1:1::1/64;

}

family mpls;

}

}

ge-1/0/0 {

unit 0 {

family inet {

address 192.168.80.1/30;

}

family inet6 {

address 2001:db8:80:1:1::1/64;

}

family mpls;

}

}

ge-1/0/5 {

unit 0 {

family inet {

address 172.16.200.1/24;

}

family inet6 {

address 2001:db8:200:1:1::1/64;

}

}

}

ge-1/0/6 {

unit 0 {

family inet {

address 192.168.85.1/30;

}

family inet6 {

address 2001:db8:85:1:1::1/64;

}

family mpls;

}

}

xe-1/3/0 {

unit 0 {

family inet {

address 192.168.90.1/30;

}

family inet6 {

address 2001:db8:90:1:1::1/64;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 172.16.3.3/32 {

primary;

}

}

family inet6 {

address 2001:db8:3:3:3:3/128 {

primary;

}

}

family mpls;

}

}

user@R3# show protocols

rsvp {

interface all;

}

mpls {

admin-groups {

c0 0;

c1 1;

c2 2;

c3 3;

c4 4;

c5 5;

c6 6;

c7 7;

c8 8;

c9 9;

c10 10;

c11 11;

c12 12;

c13 13;

c14 14;

c15 15;

c16 16;

c17 17;

c18 18;

c19 19;

c20 20;

c21 21;

c22 22;

c23 23;

c24 24;

c25 25;

c26 26;

c27 27;

c28 28;

c29 29;

c30 30;

c31 31;

}

interface all;

interface ge-0/0/5.0 {

admin-group c0;

}

}

ospf {

area 0.0.0.0 {

interface ge-0/0/5.0 {

link-protection;

metric 10;

}

interface xe-0/3/1.0 {

metric 21;

}

interface ge-1/0/0.0 {

metric 13;

}

interface ge-1/0/6.0 {

metric 15;

}

interface xe-1/3/0.0 {

link-protection;

metric 22;

}

}

}

ospf3 {

area 0.0.0.0 {

interface ge-0/0/5.0 {

link-protection;

metric 10;

}

interface xe-0/3/1.0 {

metric 21;

}

interface ge-1/0/0.0 {

metric 13;

}

interface ge-1/0/6.0 {

metric 15;

}

interface xe-1/3/0.0 {

link-protection;

metric 22;

}

}

}

user@R3# show routing-options

srlg {

srlg1 srlg-value 1001;

srlg2 srlg-value 1002;

srlg3 srlg-value 1003;

srlg4 srlg-value 1004;

srlg5 srlg-value 1005;

srlg6 srlg-value 1006;

srlg7 srlg-value 1007;

srlg8 srlg-value 1008;

srlg9 srlg-value 1009;

srlg10 srlg-value 10010;

srlg11 srlg-value 10011;

srlg12 srlg-value 10012;

}

router-id 172.16.3.3;

forwarding-table {

export ecmp;

}

backup-selection {

destination 10.1.1.0/30 {

interface xe-1/3/0.0 {

admin-group {

include-all c2;

}

}

interface all {

admin-group {

exclude c3;

}

srlg strict;

protection-type node;

bandwidth-greater-equal-primary;

node {

preference 172.16.7.7;

}

root-metric lowest;

metric-order root;

}

}

destination 172.16.30.0/30 {

interface all {

admin-group {

exclude c5;

}

srlg strict;

protection-type node;

bandwidth-greater-equal-primary;

node {

preference 172.16.7.7;

}

root-metric lowest;

metric-order root;

}

}

destination 192.168.45.0/30 {

interface all {

admin-group {

exclude c5;

}

srlg strict;

protection-type node;

bandwidth-greater-equal-primary;

node {

preference 172.16.7.7;

}

root-metric lowest;

metric-order root;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

ルートの検証

目的

期待ルートが学習されていることを確認します。

アクション

動作モードから、ルーティングテーブルの show route コマンドを実行します。

user@R3> show route

inet.0: 48 destinations, 48 routes (48 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

172.16.3.3/32 *[Direct/0] 02:22:27

> via lo0.0

10.4.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.5.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.6.128.0/17 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.9.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.10.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.13.4.0/23 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.13.10.0/23 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.82.0.0/15 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.84.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.85.12.0/22 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.92.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.92.16.0/20 *[Direct/0] 02:22:57

> via fxp0.0

10.92.24.195/32 *[Local/0] 02:22:57

Local via fxp0.0

10.94.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.99.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.102.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.150.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.155.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.157.64.0/19 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.160.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.204.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.205.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.206.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.207.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.209.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.212.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.213.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.214.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.215.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.216.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.218.13.0/24 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.218.14.0/24 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.218.16.0/20 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.218.32.0/20 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

10.227.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

172.16.50.0/30 *[Direct/0] 02:19:55

> via ge-0/0/5.0

172.16.50.2/32 *[Local/0] 02:19:58

Local via ge-0/0/5.0

172.16.75.0/30 *[Direct/0] 02:19:55

> via xe-0/3/1.0

172.16.75.1/32 *[Local/0] 02:19:57

Local via xe-0/3/1.0

172.16.24.195/32 *[Direct/0] 02:22:57

> via lo0.0

172.16.0.0/12 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

192.168.0.0/16 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

192.168.102.0/23 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

192.168.136.0/24 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

192.168.136.192/32 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

192.168.137.0/24 *[Static/5] 02:22:57

> to 10.92.31.254 via fxp0.0

192.168.233.5/32 *[OSPF/10] 00:16:55, metric 1

MultiRecv

iso.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

47.0005.80ff.f800.0000.0108.0001.1280.9202.4195/152

*[Direct/0] 02:22:57

> via lo0.0

mpls.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0 *[MPLS/0] 00:16:55, metric 1

Receive

1 *[MPLS/0] 00:16:55, metric 1

Receive

2 *[MPLS/0] 00:16:55, metric 1

Receive

13 *[MPLS/0] 00:16:55, metric 1

Receive

inet6.0: 10 destinations, 11 routes (10 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

2001:db8:50:1:1::/64 *[Direct/0] 02:19:44

> via ge-0/0/5.0

2001:db8:50:1:1::2/128 *[Local/0] 02:19:58

Local via ge-0/0/5.0

2001:db8:75:1:1::/64 *[Direct/0] 02:19:44

> via xe-0/3/1.0

2001:db8:75:1:1::1/128 *[Local/0] 02:19:57

Local via xe-0/3/1.0

2001:db8::3:3:3:3/128 *[Direct/0] 02:22:27

> via lo0.0

2001:db8::128:92:24:195/128

*[Direct/0] 02:22:57

> via lo0.0

fe80::/64 *[Direct/0] 02:19:44

> via ge-0/0/5.0

[Direct/0] 02:19:43

> via xe-0/3/1.0

fe80::205:86ff:fe00:ed05/128

*[Local/0] 02:19:58

Local via ge-0/0/5.0

fe80::205:86ff:fe00:ed3d/128

*[Local/0] 02:19:57

Local via xe-0/3/1.0

fe80::5668:a50f:fcc1:3ca2/128

*[Direct/0] 02:22:57

> via lo0.0

意味

出力は、すべてのデバイスR3ルートを示しています。

OSPFルートの検証

目的

OSPFのルーティングテーブルを検証します。

アクション

運用モードから、デバイスR3の show ospf route detail コマンドを実行します。

user@R3> show ospf route detail

Topology default Route Table:

Prefix Path Route NH Metric NextHop Nexthop

Type Type Type Interface Address/LSP

172.16.50.0/30 Intra Network IP 10 ge-0/0/5.0

area 0.0.0.0, origin 172.16.3.3, priority low

172.16.75.0/30 Intra Network IP 21 xe-0/3/1.0

area 0.0.0.0, origin 172.16.3.3, priority low

意味

出力には、OSPFルーターのルーティングテーブルが表示されます。

OSPF3ルートの検証

目的

OSPF3のルーティングテーブルを確認します。

アクション

運用モードから、デバイスR3の show ospf3 route detail コマンドを実行します。

user@R3> show ospf3 route detail

Prefix Path Route NH Metric

Type Type Type

2001:db8:50:1:1::/64 Intra Network IP 10

NH-interface ge-0/0/5.0

Area 0.0.0.0, Origin 172.16.3.3, Priority low

2001:db8:75:1:1::/64 Intra Network IP 21

NH-interface xe-0/3/1.0

Area 0.0.0.0, Origin 172.16.3.3, Priority low

意味

出力には、OSPF3ルーターのルーティングテーブルが表示されます。

デバイスR3のバックアップ選択ポリシーの検証

目的

デバイスR3のバックアップ選択ポリシーを確認します。

アクション

運用モードから、デバイスR3の show backup-selection コマンドを実行します。

user@R3> show backup-selection

Prefix: 10.1.1.0/30

Interface: all

Admin-group exclude: c3

Neighbor preference: 172.16.7.7

Protection Type: Node, Downstream Paths Only: Disabled, SRLG: Strict, B/w >= Primary: Enabled, Root-metric: lowest, Dest-metric: lowest

Metric Evaluation Order: Root-metric, Dest-metric

Policy Evaluation Order: Admin-group, SRLG, Bandwidth, Protection, node, Metric

Interface: xe-1/3/0.0

Admin-group include-all: c2

Protection Type: Link, Downstream Paths Only: Disabled, SRLG: Loose, B/w >= Primary: Disabled, Root-metric: lowest, Dest-metric: lowest

Metric Evaluation Order: Dest-metric, Root-metric

Policy Evaluation Order: Admin-group, SRLG, Bandwidth, Protection, node, Metric Prefix: 172.16.30.0/30

Interface: all

Admin-group exclude: c5

Neighbor preference: 172.16.7.7

Protection Type: Node, Downstream Paths Only: Disabled, SRLG: Strict, B/w >= Primary: Enabled, Root-metric: lowest, Dest-metric: lowest

Metric Evaluation Order: Root-metric, Dest-metric

Policy Evaluation Order: Admin-group, SRLG, Bandwidth, Protection, node, Metric

Prefix: 172.16.45.0/30

Interface: all

Admin-group exclude: c5

Neighbor preference: 172.16.7.7

Protection Type: Node, Downstream Paths Only: Disabled, SRLG: Strict, B/w >= Primary: Enabled, Root-metric: lowest, Dest-metric: lowest

Metric Evaluation Order: Root-metric, Dest-metric

Policy Evaluation Order: Admin-group, SRLG, Bandwidth, Protection, node, Metric

意味

出力には、各プレフィックスごと、各プライマリネクストホップインターフェイスごとに設定されたポリシーが表示されます。

例:BGPルーティングテーブルへのOSPFルートの注入

この例では,BGPルーティングテーブルにOSPFルートを注入するポリシーを作成する方法を示します。

必要条件

開始する前に、以下を実行します。

ネットワークインターフェイスを設定します。

外部ピア・セッションを設定します。 例:外部 BGP ポイントツーポイント ピア セッションの設定を参照してください。

ピア間のインテリア・ゲートウェイ・プロトコル(IGP)セッションを設定します。

概要

この例では、 injectpolicy1 というルーティングポリシーと injectterm1 というルーティング条件を作成します。ポリシーは、BGPルーティング・ルーティングテーブルにOSPFルートを注入します。

位相幾何学

構成

ルーティング・ポリシーの設定

CLIクイック構成

この例を素早く設定するには、以下のコマンドをコピーしてテキスト・ファイルに貼り付け、改行を削除し、ネットワーク・コンフィギュレーションに合わせて必要な詳細を変更し、[edit]階層レベルのCLIにコマンドをコピー&ペーストし、コンフィギュレーション・モードから commit を入力してください。

set policy-options policy-statement injectpolicy1 term injectterm1 from protocol ospf set policy-options policy-statement injectpolicy1 term injectterm1 from area 0.0.0.1 set policy-options policy-statement injectpolicy1 term injectterm1 then accept set protocols bgp export injectpolicy1

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

BGPルーティング・ルーティングテーブルにOSPFルートをインジェクションするには:

ポリシー・タームを作成します。

[edit policy-options policy-statement injectpolicy1] user@host# set term injectterm1

マッチ・コンディションにOSPFを指定します。

[edit policy-options policy-statement injectpolicy1 term injectterm1] user@host# set from protocol ospf

OSPFエリアからのルートをマッチ条件として指定します。

[edit policy-options policy-statement injectpolicy1 term injectterm1] user@host# set from area 0.0.0.1

前の条件にマッチした場合に、ルートを受け入れることを指定します。

[edit policy-options policy-statement injectpolicy1 term injectterm1] user@host# set then accept

BGPにルーティングポリシーを適用します。

[edit] user@host# set protocols bgp export injectpolicy1

業績

設定モードから show policy-options コマンドと show protocols bgp コマンドを入力して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@host# show policy-options

policy-statement injectpolicy1 {

term injectterm1 {

from {

protocol ospf;

area 0.0.0.1;

}

then accept;

}

}

user@host# show protocols bgp export injectpolicy1;

デバイスの設定が完了したら、設定モードから commit を入力します。

ルーティング・ポリシーのトレース設定

CLIクイック構成

この例を素早く設定するには、以下のコマンドをコピーしてテキスト・ファイルに貼り付け、改行を削除し、ネットワーク・コンフィギュレーションに合わせて必要な詳細を変更し、[edit]階層レベルのCLIにコマンドをコピー&ペーストし、コンフィギュレーション・モードから commit を入力してください。

set policy-options policy-statement injectpolicy1 term injectterm1 then trace set routing-options traceoptions file ospf-bgp-policy-log set routing-options traceoptions file size 5m set routing-options traceoptions file files 5 set routing-options traceoptions flag policy

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

ポリシーにトレース・アクションを含めます。

[edit policy-options policy-statement injectpolicy1 term injectterm1] user@host# then trace

出力するトレース・ファイルを設定します。

[edit routing-options traceoptions] user@host# set file ospf-bgp-policy-log user@host# set file size 5m user@host# set file files 5 user@host# set flag policy

業績

設定モードから show policy-options コマンドと show routing-options コマンドを入力して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@host# show policy-options

policy-statement injectpolicy1 {

term injectterm1 {

then {

trace;

}

}

}

user@host# show routing-options

traceoptions {

file ospf-bgp-policy-log size 5m files 5;

flag policy;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

例:スタティック ルートの OSPF への再配布

この例では、スタティックルートをOSPFに再配布するポリシーを作成する方法を示しています。

必要条件

開始する前に、以下を実行します。

デバイスインターフェイスを設定します。 セキュリティ デバイス向けインターフェイス ユーザー ガイドを参照してください。

概要

この例では、exportstatic1 というルーティングポリシーと exportstatic1 というルーティング条件を作成します。このポリシーは、OSPFにスタティックルートを注入します。この例には、次の設定が含まれています。

policy-statement- ルーティングポリシーを定義します。ポリシーの名前を指定し、さらにポリシーの要素を定義します。ポリシー名は一意である必要があり、文字、数字、ハイフン(-)を使用でき、最大 255 文字です。term—ルーティングポリシーの一致条件と適用可能なアクションを定義します。条件名には、文字、数字、およびハイフン(-)を含めることができ、最大255文字まで使用可能です。条件の名前を指定し、fromステートメントを含めることで受信ルートが一致する基準を定義し、thenステートメントを含めることでルートが条件に一致した場合に実行するアクションを定義します。この例では、静的プロトコル一致条件とacceptアクションを指定します。export- ルーティングテーブルから OSPF にルートをエクスポートするときに、評価されるように作成したエクスポート ポリシーを適用します。

位相幾何学

構成

CLIクイック構成

OSPFにスタティックルートを注入するポリシーを素早く作成するには、以下のコマンドをコピーしてCLIに貼り付けます。

[edit] set policy-options policy-statement exportstatic1 term exportstatic1 from protocol static set policy-options policy-statement exportstatic1 term exportstatic1 then accept set protocols ospf export exportstatic1

プロシージャ

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザーガイドの Junos OS設定の変更を参照してください。

OSPFにスタティックルートを挿入するには:

ルーティングポリシーを作成します。

[edit] user@host# edit policy-options policy-statement exportstatic1

ポリシー・タームを作成します。

[edit policy-options policy-statement exportstatic1] user@host# set term exportstatic1

一致条件にstaticを指定します。

[edit policy-options policy-statement exportstatic1 term exportstatic1] user@host# set from protocol static

前の条件にマッチした場合に、ルートを受け入れることを指定します。

[edit policy-options policy-statement exportstatic1 term exportstatic1] user@host# set then accept

OSPFにルーティングポリシーを適用します。

手記:OSPFv3では、

[edit protocols]階層レベルにospf3ステートメントを含めます。[edit] user@host# set protocols ospf export exportstatic1

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

業績

show policy-options コマンドと show protocols ospf コマンドを入力して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@host# show policy-options

policy-statement exportstatic1 {

term exportstatic1 {

from protocol static;

then accept;

}

}

user@host# show protocols ospf export exportstatic1;

OSPFv3の設定を確認するために、 show policy-options コマンドと show protocols ospf3 コマンドを入力します。

検証

設定が正常に機能していることを確認します。

例:OSPF インポート ポリシーの設定

この例では、OSPFインポートポリシーを作成する方法を示しています。OSPFインポートポリシーは、外部ルートにのみ適用されます。外部ルートとは、OSPF自律システム(AS)の外側にあるルートのことです。

必要条件

開始する前に、以下を実行します。

OSPFネットワーク内のデバイスのルーター識別子を設定します。 例:OSPF ルーター識別子の設定を参照してください。

OSPFの指定ルーター選出を制御します。 例:OSPF 指定ルータ選出の制御を参照してください。

単一エリアOSPFネットワークを設定します。 例:単一エリア OSPF ネットワークの設定 を参照してください。

概要

外部ルートは、AS境界ルーターによって学習されます。ルートをOSPFに再分配するようにAS境界ルーターを設定すると、OSPFドメイン全体に外部ルートをアドバタイズできます。外部ルートは、AS境界ルーターによってOSPF以外のルーティングプロトコルから学習される場合もあれば、外部ルートがAS境界ルーターで設定した静的ルートである場合もあります。

OSPFv3では、リンク状態アドバタイズメント(LSA)はエリア間プレフィックスLSAと呼ばれ、ネットワークサマリーLSAがOSPFv2に対して行うのと同じ機能を実行します。エリアボーダールーター(ABR)は、エリアにアドバタイズする必要がある各IPv6プレフィックスに対して、エリア間プレフィックスLSAを発信します。

OSPFインポートポリシーを使用すると、OSPFネイバーのルーティングテーブルに外部ルートを追加しないようにすることができます。インポートポリシーは、OSPFデータベースに影響を与えません。つまり、インポート ポリシーはリンクステート アドバタイズメントに影響を与えません。フィルタリングは、OSPFの外部ルートでのみ行われます。エリア内ルートとエリア間ルートは、フィルタリングの対象にはなりません。デフォルトのアクションでは、ルートがポリシーに一致しない場合、ルートを受け入れます。

この例には、次の OSPF ポリシー設定が含まれています。

policy-statement- ルーティングポリシーを定義します。ポリシーの名前を指定し、さらにポリシーの要素を定義します。ポリシー名は一意である必要があり、文字、数字、ハイフン(-)を使用でき、最大 255 文字です。export- ネットワークサマリーLSAがエリアにフラッディングされたときに評価されるように、作成したエクスポートポリシーを適用します。この例では、エクスポート・ポリシーの名前は export_static です。import- 作成したインポート ポリシーを適用して、外部ルートがルーティングテーブルに追加されないようにします。この例では、インポートポリシーの名前は filter_routes です。

この例で設定するデバイスは、次の機能を表しています。

R1—デバイスR1はエリア0.0.0.0にあり、デバイスR2に直接接続されています。R1にはOSPFエクスポートポリシーが設定されています。エクスポートポリシーは、スタティックルートを R1 のルーティングテーブルから R1 の OSPF データベースに再分配します。静的ルートは R1 の OSPF データベースにあるため、ルートは LSA で R1 の OSPF ネイバーにアドバタイズされます。R1 の OSPF ネイバーはデバイス R2 です。

R2—デバイスR2はエリア0.0.0.0にあり、デバイスR1に直接接続されています。R2には、10.0.16.0/30ネットワークへの静的ルートを照合し、R2のルーティングテーブルに静的ルートがインストールされないようにするOSPFインポートポリシーが設定されています。R2のOSPFネイバーはデバイスR1です。

構成

CLIクイック構成

OSPFインポート・ポリシーを素早く設定するには、それらをテキスト・ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、[edit]階層レベルのCLIにコマンドをコピー&ペーストし、設定モードから commit を入力します。

デバイスR1での設定:

[edit] set interfaces so-0/2/0 unit 0 family inet address 10.0.2.1/30 set protocols ospf export export_static set protocols ospf area 0.0.0.0 interface so-0/2/0 set policy-options policy-statement export_static from protocol static set policy-options policy-statement export_static then accept

デバイスR2での設定:

[edit] set interfaces so-0/2/0 unit 0 family inet address 10.0.2.2/30 set protocols ospf import filter_routes set protocols ospf area 0.0.0.0 interface so-0/2/0 set policy-options policy-statement filter_routes from route-filter 10.0.16.0/30 exact set policy-options policy-statement filter_routes then reject

プロシージャ

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザーガイドの Junos OS設定の変更を参照してください。

OSPFインポートポリシーを設定するには:

インターフェイスを設定します。

[edit] user@R1# set interfaces so-0/2/0 unit 0 family inet address 10.0.2.1/30

[edit] user@R2# set interfaces so-0/2/0 unit 0 family inet address 10.0.2.2/30

インターフェイスでOSPFを有効にします。

手記:OSPFv3では、

[edit protocols]階層レベルにospf3ステートメントを含めます。[edit] user@R1# set protocols ospf area 0.0.0.0 interface so-0/2/0

[edit] user@R2# set protocols ospf area 0.0.0.0 interface so-0/2/0

R1で、静的ルートをOSPFに再配布します。

[edit] user@R1# set protocols ospf export export_static user@R1# set policy-options policy-statement export_static from protocol static user@R1# set policy-options policy-statement export_static then accept

R2で、OSPFインポートポリシーを設定します。

[edit] user@R2# set protocols ospf import filter_routes user@R2# set policy-options policy-statement filter_routes from route-filter 10.0.16.0/30 exact user@R2# set policy-options policy-statement filter_routes then reject

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

業績

適切なデバイスで show interfaces、 show policy-options、および show protocols ospf コマンドを入力して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

R1の出力:

user@R1# show interfaces

so-0/2/0 {

unit 0 {

family inet {

address 10.0.2.1/30;

}

}

}

user@R1# show policy-options

policy-statement export_static {

from protocol static;

then accept;

}

user@R1# show protocols ospf

export export_static;

area 0.0.0.0 {

interface so-0/2/0.0;

}

R2の出力:

user@R2# show interfaces

so-0/2/0 {

unit 0 {

family inet {

address 10.0.2.2/30;

}

}

}

user@R2# show policy-options

policy-statement filter_routes {

from {

route-filter 10.0.16.0/30 exact;

}

then reject;

}

user@R2# show protocols ospf

import filter_routes;

area 0.0.0.0 {

interface so-0/2/0.0;

}

OSPFv3 の設定を確認するために、適切なデバイスで show interfaces、 show policy-options、 show routing-options、 show protocols ospf3 コマンドを入力します。

検証

設定が正常に機能していることを確認します。

OSPF データベースの検証

目的

OSPFがOSPFデータベースで静的ルートをアドバタイズしていることを確認します。

アクション

動作モードから、OSPFv2 には show ospf database を、OSPFv3 には show ospf3 database コマンドを入力します。

例:OSPF で学習したプレフィックスの優先度を指定するルート フィルタ ポリシーの設定

この例では、OSPF で学習した特定のプレフィックスを優先する OSPF インポート ポリシーを作成する方法を示します。

必要条件

開始する前に、以下を実行します。

デバイスインターフェイスを設定します。 セキュリティ デバイス向けインターフェイス ユーザー ガイドを参照してください。

OSPFネットワーク内のデバイスのルーター識別子を設定します。 例:OSPF ルーター識別子の設定を参照してください。

OSPF 指定ルーター選択の制御 「例:OSPF 指定ルーター選択の制御」を参照してください。

単一エリアOSPFネットワークを設定します。 例:単一エリア OSPF ネットワークの設定 を参照してください。

マルチエリアOSPFネットワークを設定します。 例:マルチエリアOSPFネットワークの設定を参照してください。

概要

多数の OSPF ルートを持つネットワークでは、ネットワーク トポロジーの変更に応じてルートが更新される順序を制御すると便利です。Junos OS リリース 9.3 以降では、OSPF インポート ポリシーに含まれるプレフィックスに対して、優先度を高、中、低に指定できます。OSPFトポロジーが変更された場合、まずルーティングテーブルで優先度の高いプレフィックスが更新され、次に優先度が中程度、次に低優先度のプレフィックスが更新されます。

OSPFインポートポリシーは、優先度の設定またはOSPF外部ルートのフィルタリングにのみ使用できます。OSPFインポートポリシーが適用され、その結果、非外部ルートに対して reject 終了アクションが発生した場合、 reject アクションは無視され、ルートは受け入れられます。デフォルトでは、このようなルートは優先度が低のルーティングテーブルにインストールされています。この動作は、OSPFドメイン内で一貫したルーティングを確保することで、トラフィックのブラックホール、つまりサイレントに破棄されたトラフィックを防止します。

一般に、優先度が明示的に割り当てられていないOSPFルートは、以下を除き、優先度メディアとして扱われます。

サマリー破棄ルートのデフォルト優先度は「低」です。

ルーティングテーブルに追加されないローカルルートには、低優先度が割り当てられます。

インポートポリシーによって拒否され、ルーティングテーブルに追加されない外部ルートには、低優先度が割り当てられます。

OSPFルートに適用可能な任意の一致基準を使用して、優先度を決定できます。OSPF で最もよく使用される一致条件の 2 つは、 route-filter ステートメントと tag ステートメントです。

この例では、ルーティング デバイスはエリア 0.0.0.0 にあり、インターフェイス fe-0/1/0 と fe-1/1/0 は隣接デバイスに接続しています。OSPF-import という名前のインポートルーティングポリシーを設定して、OSPF を介して学習したプレフィックスの優先度を指定します。これらのプレフィックスに関連付けられたルートは、プレフィックスの指定された優先度の順序でルーティングテーブルにインストールされます。優先度がhighであるため、192.0.2.0/24 orlongerに一致するルートが最初にインストールされます。198.51.100.0/24 orlongerに一致するルートは、優先度が medium であるため、次にインストールされます。203.0.113.0/24 orlongerに一致するルートは、優先度がlowのため、最後にインストールされます。次に、インポートポリシーをOSPFに適用します。

優先度の値は、新しいルートがインストールされたとき、または既存のルートに変更があったときに有効になります。

位相幾何学

構成

CLIクイック構成

OSPFで学習した特定のプレフィックスを優先するOSPFインポート・ポリシーを素早く設定するには、以下のコマンドをコピーしてテキスト・ファイルに貼り付け、改行を削除し、ネットワーク設定に合わせて必要な詳細を変更し、[edit]階層レベルのCLIにコマンドをコピー&ペーストし、設定モードから commit を入力してください。

[edit] set interfaces fe-0/1/0 unit 0 family inet address 192.168.8.4/30 set interfaces fe-0/1/0 unit 0 family inet address 192.168.8.5/30 set policy-options policy-statement ospf-import term t1 from route-filter 203.0.113.0/24 orlonger set policy-options policy-statement ospf-import term t1 then priority low set policy-options policy-statement ospf-import term t1 then accept set policy-options policy-statement ospf-import term t2 from route-filter 198.51.100.0/24 orlonger set policy-options policy-statement ospf-import term t2 then priority medium set policy-options policy-statement ospf-import term t2 then accept set policy-options policy-statement ospf-import term t3 from route-filter 192.0.2.0/24 orlonger set policy-options policy-statement ospf-import term t3 then priority high set policy-options policy-statement ospf-import term t3 then accept set protocols ospf import ospf-import set protocols ospf area 0.0.0.0 interface fe-0/1/0 set protocols ospf area 0.0.0.0 interface fe-1/1/0

プロシージャ

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザーガイドの Junos OS設定の変更を参照してください。

特定のプレフィックスを優先する OSPF インポート ポリシーを設定するには:

インターフェイスを設定します。

[edit] user@host# set interfaces fe-0/1/0 unit 0 family inet address 192.168.8.4/30 user@host# set interfaces fe-0/2/0 unit 0 family inet address 192.168.8.5/30

インターフェイスでOSPFを有効にします。

手記:OSPFv3では、

[edit protocols]階層レベルにospf3ステートメントを含めます。[edit] user@host# set protocols ospf area 0.0.0.0 interface fe-0/1/0 user@host# set protocols ospf area 0.0.0.0 interface fe-0/2/0

OSPF で学習したプレフィックスの優先度を指定するようにポリシーを設定します。

[edit ] user@host# set policy-options policy-statement ospf-import term t1 from route-filter 203.0.113.0/24 orlonger user@host# set policy-options policy-statement ospf-import term t1 then priority low user@host# set policy-options policy-statement ospf-import term t1 then accept user@host# set policy-options policy-statement ospf-import term t2 from route-filter 198.51.100.0/24 orlonger user@host# set policy-options policy-statement ospf-import term t2 then priority medium user@host# set policy-options policy-statement ospf-import term t2 then accept user@host# set policy-options policy-statement ospf-import term t3 from route-filter 192.0.2.0/24 orlonger user@host# set policy-options policy-statement ospf-import term t3 then priority high user@host# set policy-options policy-statement ospf-import term t3 then accept

OSPFにポリシーを適用します。

[edit] user@host# set protocols ospf import ospf-import

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

業績

show interfaces、show policy-options、およびshow protocols ospfコマンドを入力して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@host# show interfaces

fe-0/1/0 {

unit 0 {

family inet {

address 192.168.8.4/30;

}

}

}

fe-0/2/0 {

unit 0 {

family inet {

address 192.168.8.5/30;

}

}

}

user@host# show protocols ospf

import ospf-import;

area 0.0.0.0 {

interface fe-0/1/0.0;

interface fe-0/2/0.0;

}

user@host# show policy-options

policy-statement ospf-import {

term t1 {

from {

route-filter 203.0.113.0/24 orlonger;

}

then {

priority low;

accept;

}

}

term t2 {

from {

route-filter 198.51.100.0/24 orlonger;

}

then {

priority medium;

accept;

}

}

term t3 {

from {

route-filter 192.0.2.0/24 orlonger;

}

then {

priority high;

accept;

}

}

}

user@host# show protocols ospf

import ospf-import;

area 0.0.0.0 {

interface fe-0/1/0.0;

interface fe-0/2/0.0;

}

OSPFv3の設定を確認するために、 show interfaces、 show policy-options、および show protocols ospf3 コマンドを入力します。

ネットワークサマリーのインポートおよびエクスポートポリシーの概要

デフォルトでは、OSPFはネットワークサマリーリンクステートアドバタイズメント(LSA)を使用して、エリア境界を越えてルート情報を送信します。各エリア境界ルーター(ABR)は、同じエリア内の他のルーティングデバイスにネットワークサマリーLSAをフラッディングします。また、ABRは、そのエリアからのどのルートを使用して、他のエリアへのネットワークサマリーLSAを生成するかも制御します。各ABRは、接続先のエリアごとに個別のトポロジーデータベースを保持します。Junos OS リリース 9.1 以降では、OSPFv2 および OSPFv3 のエクスポートおよびインポート ポリシーを設定して、エリア間 OSPF プレフィックスに関する情報を含むネットワーク概要 LSA の配信および生成方法を制御できます。OSPFv3では、LSAはエリア間プレフィックスLSAと呼ばれ、OSPFv2に対してネットワークサマリーLSAが実行するのと同じ機能を実行します。ABR は、エリアにアドバタイズする必要がある各 IPv6 プレフィックスに対して、エリア間プレフィックス LSA を発信します。