VRFグループ向けNAT

概要

SD-WANネットワークでは、VRFグループ内のプライベートIPをグローバルIPプールに変換するときにNATが使用されます。ファイアウォールは、以下のVRFグループNATを使用して設定し、特定のVRFグループに属する特定のIPを、異なるVRFインスタンスに属する異なるIPに変換することができます。

VRFグループ宛先NAT

VRFグループ送信元NAT

VRFグループ静的NAT

例:VRFグループのプライベートIPアドレスを別のVRFインスタンスのプライベートIPアドレスに変換するようにソースNATを設定する

この例では、2つのMPLSネットワーク間で送信元NATを設定する方法を説明します。

要件

NAT向けのSD-WAN導入でファイアウォールがどのように機能するかを理解します。

NATの仮想グループ、仮想ルーティングおよびフォワーディングインスタンスを理解する。 「SD-WAN導入における仮想ルーティングおよび転送インスタンス」を参照してください。

概要

送信元 NAT は、ジュニパーネットワークス デバイスから送信されるパケットの送信元 IP アドレスの変換です。送信元NATは、プライベートIPアドレスを持つホストがパブリックネットワークにアクセスできるようにするために使用されます。

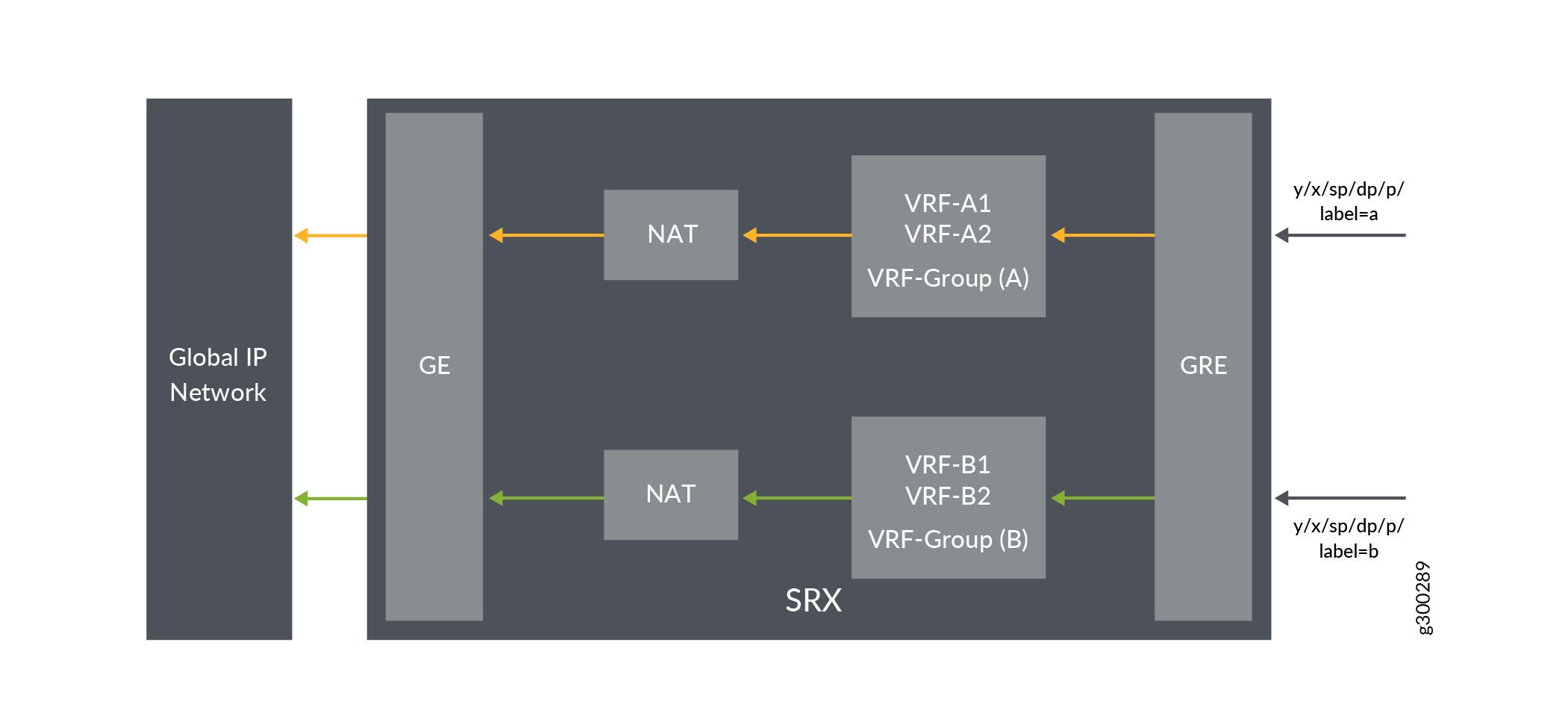

図1では、ファイアウォールはVRFグループvpn-Aとvpn-Bで設定されており、ファイアウォール上のインターフェイスge-0/0/1.0およびge-0/0/1.1に接続されています。ハブファイアウォールでは、VRFグループvpn-Aおよびvpn-Bの送信元IPアドレス192.168.1.200および192.168.1.201は、203.0.113.200および203.0.113.201に変換されます。

を使用したソースNAT

を使用したソースNAT

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to interface ge-0/0/1.0 set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to interface ge-0/0/1.1 set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。

送信元 NAT マッピングを設定するには:

レイヤー3 VPNでは、VRFインスタンスA1およびA2を持つVRFグループVPN-Aを作成します。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

VRFインスタンスB1とB2で、別のVRFグループvpn-Bを作成します。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

ソース NAT プールを作成します。

[edit security nat source pool] user@host#set vrf-a_p address 203.0.113.200 user@host#set vrf-b_p address 203.0.113.201

ソース NAT ルール セットを作成します。

[edit security nat source] user@host#set rule-set vrf-a_rs from routing-group vpn-A user@host#set rule-set vrf-a_rs to interface ge-0/0/1.0 user@host#set rule-set vrf-b_rs from routing-group vpn-B user@host#set rule-set vrf-b_rs to interface ge-0/0/1.1

パケットを照合し、送信元IPアドレスを送信元NATプール内のIPアドレスに変換するルールを設定します。

[edit security nat source] user@host# set rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 user@host# set rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p user@host# set rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 user@host# set rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p

結果

設定モードから、 show security nat コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to interface ge-0/0/1.0;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to interface ge-0/0/1.1;

rule rule2 {

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

送信元NATルールの使用状況の確認

目的

送信元NATルールに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat source rule all コマンドを入力します。変換ヒットフィールドで、送信元NATルールに一致するトラフィックがあるかどうかを確認します。

user@host>show security nat source rule all

Total rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

rule: rule1 Rule-set: vrf-a_rs

Rule-Id : 1

Rule position : 1

From routing-Group : vpn-A

To interface : ge-0/0/1.0

Match

Source addresses : 192.168.1.200 - 192.168.1.200

Action : vrf-a_p

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

rule: rule2 Rule-set: vrf-b_rs

Rule-Id : 2

Rule position : 2

From routing-Group : vpn-B

To interface : ge-0/0/1.1

Match

Source addresses : 192.168.1.201 - 192.168.1.201

Action : vrf-b_p

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

例:VRFグループのパブリックIPアドレスを別のVRFインスタンスのプライベートIPアドレスに変換する宛先NATの設定

この例では、VRF グループのパブリック IP アドレスと単一 VRF のプライベートアドレスの宛先 NAT マッピングを設定して、パケットを正しい VRF インスタンスに送信する方法を説明します。

要件

NAT向けのSD-WAN導入でファイアウォールがどのように機能するかを理解します。

仮想ルーティングおよび転送インスタンスについて理解する。 「SD-WAN導入における仮想ルーティングおよび転送インスタンス」を参照してください。

概要

宛先 NAT は、ジュニパーネットワークスのデバイスに入るパケットの宛先 IP アドレスの変換です。宛先 NAT は、仮想ホスト(元の宛先 IP アドレスで識別)宛てのトラフィックを実際のホスト(変換された宛先 IP アドレスで識別)にリダイレクトするために使用されます。

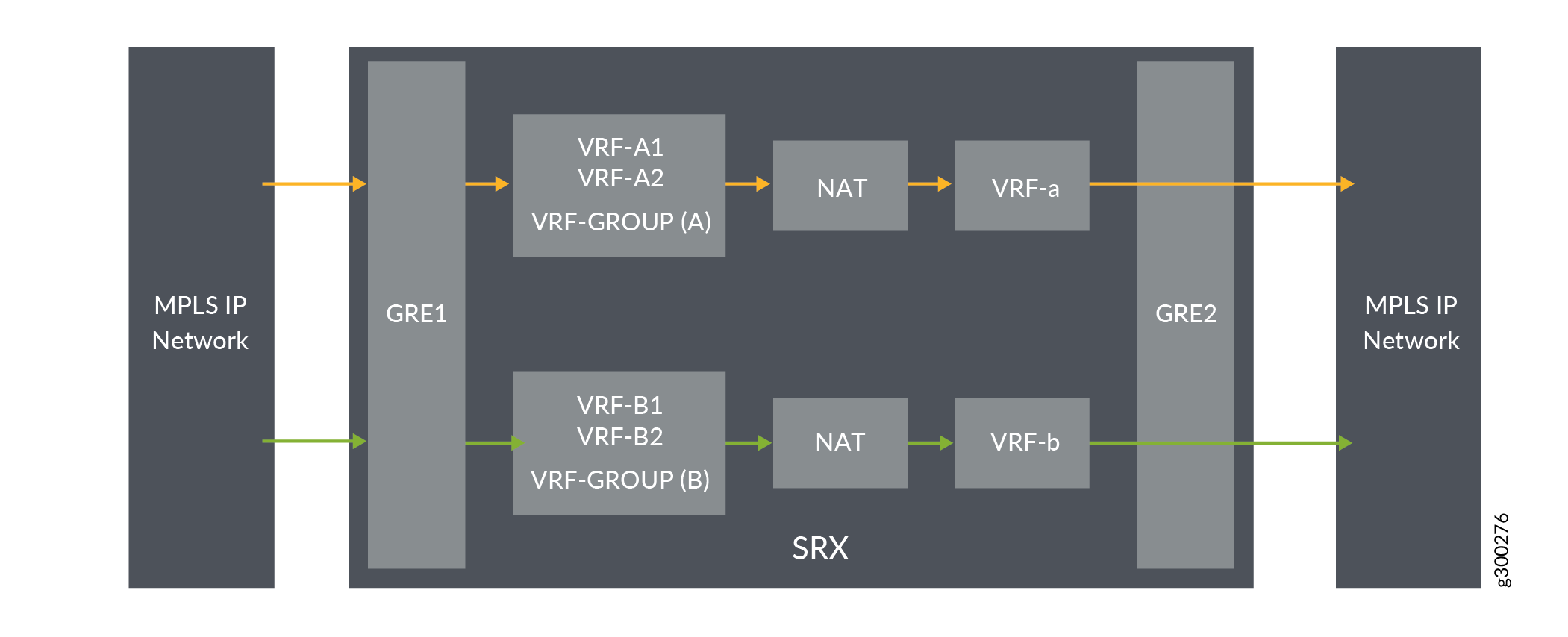

図2では、ファイアウォールは、異なるVRFグループに属するIPから、異なるVRFを指すルーティングインスタンスを持つ異なるIPセットに変換するように宛先NATで構成されています。宛先NATルール検索の後、NATは宛先ルーティングテーブルを更新して、フローが右側のテーブルで宛先ルート検索を実行する右側のVRFインスタンスを指すようにします。

を使用した宛先NAT

を使用した宛先NAT

設定

手順

CLIクイックコンフィグレーション

この例を迅速に設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat destination pool vrf-a_p routing-instance VRF-a set security nat destination pool vrf-a_p address 192.168.1.200 set security nat destination rule-set rs from routing-group vpn-A set security nat destination rule-set rs rule vrf-a_r match destination-address 203.0.113.200 set security nat destination rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p set security nat destination pool vrf-b_p routing-instance VRF-b set security nat destination pool vrf-b_p address 192.168.1.201 set security nat destination rule-set rs from routing-group vpn-B set security nat destination rule-set rs rule vrf-b_r match destination-address 203.0.113.201 set security nat destination rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。

単一VRFの宛先NATマッピングを設定するには:

レイヤー3 VPNでは、VRFインスタンスA1およびA2を持つVRFグループVPN-Aを作成します。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

VRFインスタンスB1とB2で、別のVRFグループvpn-Bを作成します。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

宛先 NAT IP アドレス プールを指定します。

[edit security nat destination] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

宛先プールにルーティングインスタンスを割り当てます。

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-b_p routing-instance VRF-b

宛先 NAT ルール セットを作成します。

[edit security nat destination] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B

パケットを照合し、宛先IPアドレスを宛先NAT IPアドレスプール内のIPアドレスに変換するルールを設定します。

[edit security nat destination] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

結果

設定モードから、 show security nat コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security nat

destination {

pool vrf-a_p {

routing-instance {

VRF-a;

}

address 192.168.1.200/32;

}

pool vrf-b_p {

routing-instance {

VRF-b;

}

address 192.168.1.201/32;

}

rule-set rs {

from routing-group [ vpn-A vpn-B ];

rule vrf-a_r {

match {

destination-address 203.0.113.200/32;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 203.0.113.201/32;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

宛先 NAT ルールの使用状況の確認

目的

宛先 NAT ルールに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat destination rule all コマンドを入力します。変換ヒットフィールドで、宛先NATルールに一致するトラフィックがあるかどうかを確認します。

user@host> show security nat destination rule all

Total destination-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Destination NAT rule: vrf-a_r Rule-set: rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A

Destination addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Destination NAT rule: vrf-b_r Rule-set: rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0