静的 NAT

静的 NAT は、静的な外部 IP アドレスから内部 IP アドレスまたはネットワークにネットワーク トラフィックをマッピングします。実際のアドレスからマップされたアドレスへの静的変換を作成します。静的NATは、未登録のプライベートIPアドレスを持つプライベートLANを介して、ネットワークデバイスへのインターネット接続を提供します。

静的 NAT について

静的NATは、あるIPサブネットから別のIPサブネットへの1対1のマッピングを定義します。マッピングには、一方向への宛先IPアドレス変換と逆方向への送信元IPアドレス変換が含まれます。NATデバイスから見ると、元の宛先アドレスは仮想ホストのIPアドレスで、マップされたアドレスは実際のホストのIPアドレスになります。

静的 NAT では、ネットワークのどちら側からでも接続を発信できますが、変換は 1 対 1 または同じサイズのアドレスのブロック間で制限されます。プライベートアドレスごとに、パブリックアドレスを割り当てる必要があります。アドレスプールは必要ありません。

静的NATは、以下のタイプの変換もサポートしています。

複数のIPアドレスと指定したポート範囲を、同じIPアドレスと異なる範囲のポートにマッピングするには

特定のIPアドレスとポートを別のIPアドレスとポートにマッピングするには

ポートアドレス変換(PAT)は、宛先ポート(範囲)とマップされたポート(範囲)の間に静的マッピングを提供することによってもサポートされます。

元の宛先アドレスは、送信元および宛先の NAT プール内の他のアドレスとともに、同じルーティングインスタンス内で重複してはなりません。

NATルールルックアップでは、静的なNATルールが宛先NATルールよりも優先され、静的NATルールの逆マッピングが送信元NATルールよりも優先されます。

静的 NAT ルールについて

静的ネットワークアドレス変換(NAT)ルールでは、2層の一致条件を指定します。

トラフィック方向— インターフェイスから、 ゾーンから、または ルーティングインスタンスから指定できます。

パケット情報—送信元アドレスとポート、宛先アドレスとポートです。

FTPを除くすべてのALGトラフィックに対して、静的NATルールオプション source-address または source-portを使用しないことを推奨します。これらのオプションを使用すると、IPアドレスと送信元ポート値(ランダムな値)が静的なNATルールと一致しない可能性があるため、データセッションの作成に失敗することがあります。FTP ALGトラフィックの場合、静的NATルールの送信元アドレスに一致するIPアドレスを提供できるため、 source-address オプションを使用できます。

送信元アドレスと宛先アドレスの両方がルールの一致条件として設定されている場合、トラフィックは送信元アドレスと宛先アドレスの両方に一致します。静的NATは双方向であるため、反対方向のトラフィックはルールに逆に一致し、トラフィックの宛先アドレスは設定された送信元アドレスと一致します。

複数の静的 NAT ルールが一致条件で重複する場合、最も具体的なルールが選択されます。例えば、ルールAとBが同じ送信元IPアドレスと宛先IPアドレスを指定しているが、ルールAがゾーン1からのトラフィックを指定し、ルールBがインターフェイスge-0/0/0からのトラフィックを指定する場合、ルールBを使用して静的NATを実行します。インターフェイスの一致は、ルーティングインスタンスの一致よりも具体的なゾーン一致よりも具体的であると見なされます。

静的 NAT ルールは重複するアドレスとポートをサポートしていないため、ALG トラフィック用に 1 つの外部 IP アドレスを複数の内部 IP アドレスにマッピングするために使用しないでください。例えば、異なるサイトが2つの異なるFTPサーバーにアクセスする場合、内部FTPサーバーは2つの異なる外部IPアドレスにマッピングする必要があります。

静的 NAT ルールアクションでは、変換されたアドレスと(オプションで)ルーティングインスタンスを指定します。

NATルックアップでは、静的なNATルールが宛先NATルールよりも優先され、静的なNATルールの逆マッピングが送信元NATルールよりも優先されます。

静的 NAT 設定の概要

静的 NAT の主な設定タスクは次のとおりです。

- ネットワークとセキュリティの要件に合わせた静的NATルールを設定します。

- イングレスインターフェイスの同じサブネット内のIPアドレスのNATプロキシARPエントリーを設定します。

例:単一アドレス変換用の静的 NAT の設定

この例では、単一のプライベートアドレスとパブリックアドレスの静的NATマッピングを設定する方法を説明します。

要件

始める前に:

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

セキュリティゾーンを作成し、インターフェイスを割り当てます。 「セキュリティゾーンについて」を参照してください。

概要

この例では、プライベートアドレス空間にtrustセキュリティゾーンを、パブリックアドレス空間にuntrustセキュリティゾーンを使用します。

図1では、untrustゾーンのデバイスが、パブリックアドレス203.0.113.200/32を介してtrustゾーンのサーバーにアクセスしています。宛先IPアドレスが203.0.113.200/32でuntrustゾーンからジュニパーネットワークスセキュリティデバイスに入るパケットの場合、宛先IPアドレスはプライベートアドレス192.168.1.200/32に変換されます。サーバーから発信された新しいセッションの場合、発信パケットの送信元IPアドレスはパブリックアドレス203.0.113.200/32に変換されます。

この例では、以下の設定について説明します。

静的NATルールセットは、宛先アドレス203.0.113.200/32とuntrustゾーンからのパケットを一致させるルール

r1とrs1します。一致するパケットの場合、宛先IPアドレスはプライベートアドレス192.168.1.200/32に変換されます。インターフェイスge-0/0/0.0上のアドレス203.0.113.200のプロキシARP。これにより、ジュニパーネットワークスのセキュリティデバイスは、そのアドレスのインターフェイスで受信したARPリクエストに応答できます。

192.168.1.200サーバーとの間のトラフィックを許可するセキュリティポリシー。

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security nat static rule-set rs1 from zone untrust set security nat static rule-set rs1 rule r1 match destination-address 203.0.113.200/32 set security nat static rule-set rs1 rule r1 then static-nat prefix 192.168.1.200/32 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.200/32 set security address-book global address server-1 192.168.1.200/32 set security policies from-zone trust to-zone untrust policy permit-all match source-address server-1 set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy server-access match source-address any set security policies from-zone untrust to-zone trust policy server-access match destination-address server-1 set security policies from-zone untrust to-zone trust policy server-access match application any set security policies from-zone untrust to-zone trust policy server-access then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベル間を移動する必要があります。その方法の詳細については、 設定モードでの CLI エディターの使用を参照してください。

プライベートアドレスからパブリックアドレスへの静的NATマッピングを設定するには:

静的 NAT ルール セットを作成します。

[edit security nat static] user@host# set rule-set rs1 from zone untrust

パケットを照合し、パケット内の宛先アドレスをプライベートアドレスに変換するルールを設定します。

[edit security nat static] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.200/32 user@host# set rule-set rs1 rule r1 then static-nat prefix 192.168.1.200/32

プロキシARPを設定します。

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.200

グローバルアドレス帳にアドレスを設定します。

[edit security address-book global] user@host# set address server-1 192.168.1.200/32

untrust ゾーンから trust ゾーン内のサーバーへのトラフィックを許可するセキュリティ ポリシーを設定します。

[edit security policies from-zone untrust to-zone trust] user@host# set policy server-access match source-address any destination-address server-1 application any user@host# set policy server-access then permit

trustゾーンのサーバーからuntrustゾーンへのすべてのトラフィックを許可するセキュリティポリシーを設定します。

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address server-1 destination-address any application any user@host# set policy permit-all then permit

結果

設定モードから、 show security nat および show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security nat

static {

rule-set rs1 {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.200/32;

}

then {

static-nat prefix 192.168.1.200/32;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.200/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address server-1;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy server-access {

match {

source-address any;

destination-address server-1;

application any;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、以下のタスクを実行します。

静的 NAT 設定の検証

目的

静的NATルールセットに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat static rule コマンドを入力します。変換ヒットフィールドを表示して、ルールに一致するトラフィックを確認します。

例:サブネット変換用の静的 NAT の設定

この例では、プライベートサブネットアドレスからパブリックサブネットアドレスへの静的NATマッピングを設定する方法を説明します。

静的 NAT マッピング用のアドレス ブロックは、同じサイズである必要があります。

要件

始める前に:

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

セキュリティゾーンを作成し、インターフェイスを割り当てます。 「セキュリティゾーンについて」を参照してください。

概要

この例では、プライベートアドレス空間にtrustセキュリティゾーンを、パブリックアドレス空間にuntrustセキュリティゾーンを使用します。 図2では、untrustゾーンのデバイスが、パブリックサブネットアドレス203.0.113.0/24を介してtrustゾーンのデバイスにアクセスしています。203.0.113.0/24サブネット内の宛先IPアドレスを持つuntrustゾーンからジュニパーネットワークスセキュリティデバイスに入るパケットの場合、宛先IPアドレスは192.168.1.0/24サブネット上のプライベートアドレスに変換されます。192.168.1.0/24サブネットから発信された新しいセッションの場合、発信パケットの送信元IPアドレスはパブリック203.0.113.0/24サブネット上のアドレスに変換されます。

この例では、以下の設定について説明します。

静的NATルールセットは、インターフェイスge-0/0/0.0で受信したパケットを203.0.113.0/24サブネット内の宛先IPアドレスと一致させるルール

r1とrs1します。一致するパケットの場合、宛先アドレスは 192.168.1.0/24 サブネット上のアドレスに変換されます。インターフェイスge-0/0/0.0上のアドレス範囲203.0.113.1/32〜203.0.113.249/32のプロキシARP。これにより、ジュニパーネットワークスのセキュリティデバイスは、それらのアドレスに対してインターフェイス上で受信したARPリクエストに応答できます。アドレス203.0.113.250/32はインターフェイス自体に割り当てられているため、このアドレスはプロキシARP設定には含まれません。

192.168.1.0/24サブネットとのトラフィックを許可するセキュリティポリシー。

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security nat static rule-set rs1 from interface ge-0/0/0.0 set security nat static rule-set rs1 rule r1 match destination-address 203.0.113.0/24 set security nat static rule-set rs1 rule r1 then static-nat prefix 192.168.1.0/24 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.1/32 to 203.0.113.249/32 set security address-book global address server-group 192.168.1.0/24 set security policies from-zone trust to-zone untrust policy permit-all match source-address server-group set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy server-access match source-address any set security policies from-zone untrust to-zone trust policy server-access match destination-address server-group set security policies from-zone untrust to-zone trust policy server-access match application any set security policies from-zone untrust to-zone trust policy server-access then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベル間を移動する必要があります。その方法の詳細については、 設定モードでの CLI エディターの使用を参照してください。

プライベートサブネットアドレスからパブリックサブネットアドレスへの静的NATマッピングを設定するには:

静的 NAT ルール セットを作成します。

[edit security nat static] user@host# set rule-set rs1 from interface ge-0/0/0.0

パケットを一致させ、パケット内の宛先アドレスをプライベートサブネット内のアドレスに変換するルールを設定します。

[edit security nat static] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.0/24 user@host# set rule-set rs1 rule r1 then static-nat prefix 192.168.1.0/24

プロキシARPを設定します。

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.1/32 to 203.0.113.249/32

グローバルアドレス帳にアドレスを設定します。

[edit security address-book global] user@host# set address server-group 192.168.1.0/24

untrustゾーンからtrustゾーン内のサブネットへのトラフィックを許可するセキュリティポリシーを設定します。

[edit security policies from-zone untrust to-zone trust] user@host# set policy server-access match source-address any destination-address server-group application any user@host# set policy server-access then permit

trustゾーン内のサブネットからuntrustゾーンへのすべてのトラフィックを許可するセキュリティポリシーを設定します。

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address server-group destination-address any application any user@host# set policy permit-all then permit

結果

設定モードから、 show security nat および show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security nat

static {

rule-set rs1 {

from interface ge-0/0/0.0;

rule r1 {

match {

destination-address 203.0.113.0/24;

}

then {

static-nat prefix 192.168.1.0/24;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.1/32 to 203.0.113.249/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address server-group;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy server-access {

match {

source-address any;

destination-address server-group;

application any;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、以下のタスクを実行します。

静的 NAT 設定の検証

目的

静的NATルールセットに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat static rule コマンドを入力します。変換ヒットフィールドを表示して、ルールに一致するトラフィックを確認します。

例:サブネット変換用の静的NAT64の設定

この設定例を使用して、静的NAT64を設定し、IPv6とIPv4アドレス空間間のシームレスな変換を可能にします。IPv4からIPv6に移行する環境でスタティックNAT64を使用することで、信頼性の高いクロスIPバージョン通信を確保できます。

| 可読性スコア |

|

| 読書時間 |

所要時間は15分未満。 |

| 設定時間 |

1時間足らず。 |

- 前提条件の例

- 始める前に

- 機能の概要

- トポロジーの概要

- トポロジー図

- DUT(テスト対象デバイス)でスタティックNAT64を設定する

- 検証

- 付録1:すべてのデバイスでコマンドを設定する

- 付録2:DUTで設定出力を表示する

前提条件の例

この設定例を使用して、デバイス上で静的NAT64を設定および検証します。静的NAT64は、既知のNAT64プレフィックス(64:ff9b::/96)を使用してIPv6アドレスをIPv4に変換することで、IPv6のみのクライアントとIPv4サーバー間のシームレスな通信を可能にします。この機能は、IPv4からIPv6に移行する環境で特に役立ちます。デュアルスタック構成の必要がなくなり、信頼性の高いクロスIPバージョン通信が確保されます。

| ハードウェア要件 |

vSRX仮想ファイアウォール |

| ソフトウェア要件 |

Junos OSリリース24.1R1以降 |

| ライセンス要件 |

セキュリティライセンスをアクティブ化して、ネットワークアドレス変換(NAT)とセキュリティ機能を有効にします。 |

始める前に

| 利点 |

|

| 役立つリソース: |

|

| 詳細はこちら |

|

| ハンズオンエクスペリエンス |

|

| 詳細情報 |

|

機能の概要

| プロフィール |

|

| 翻訳プロファイル | NAT64の設定には、IPv6とIPv4間のマッピングを定義するための変換プロファイルが含まれています。 |

| プレフィックスプロファイル | IPv6-to-IPv4アドレス変換用のNAT64周知プレフィックス(64:ff9b::/96)を指定します。 |

| アドレスマッピング |

特定のIPv6アドレスまたはサブネットを対応するIPv4アドレスにマッピングして、変換を容易にします。 |

| ポリシー |

|

| インバウンドポリシー |

IPv6 専用クライアントが、NAT64 変換ルールに一致することで、IPv4 サーバーへのトラフィックを開始できるようにします。 |

| アウトバウンドポリシー |

NAT64ルールに基づいて、IPv4サーバーからIPv6クライアントへの戻りトラフィックを許可します。 |

| セキュリティゾーン |

|

|

|

接続を開始するIPv6のみのクライアント用のネットワークセグメント。 |

|

|

IPv4サーバーが存在するネットワークセグメントで、クライアントの要求に応答します。 |

| NAT64ゾーン |

NAT64処理専用ゾーンで、効率的な変換とトラフィック管理を実現します。 |

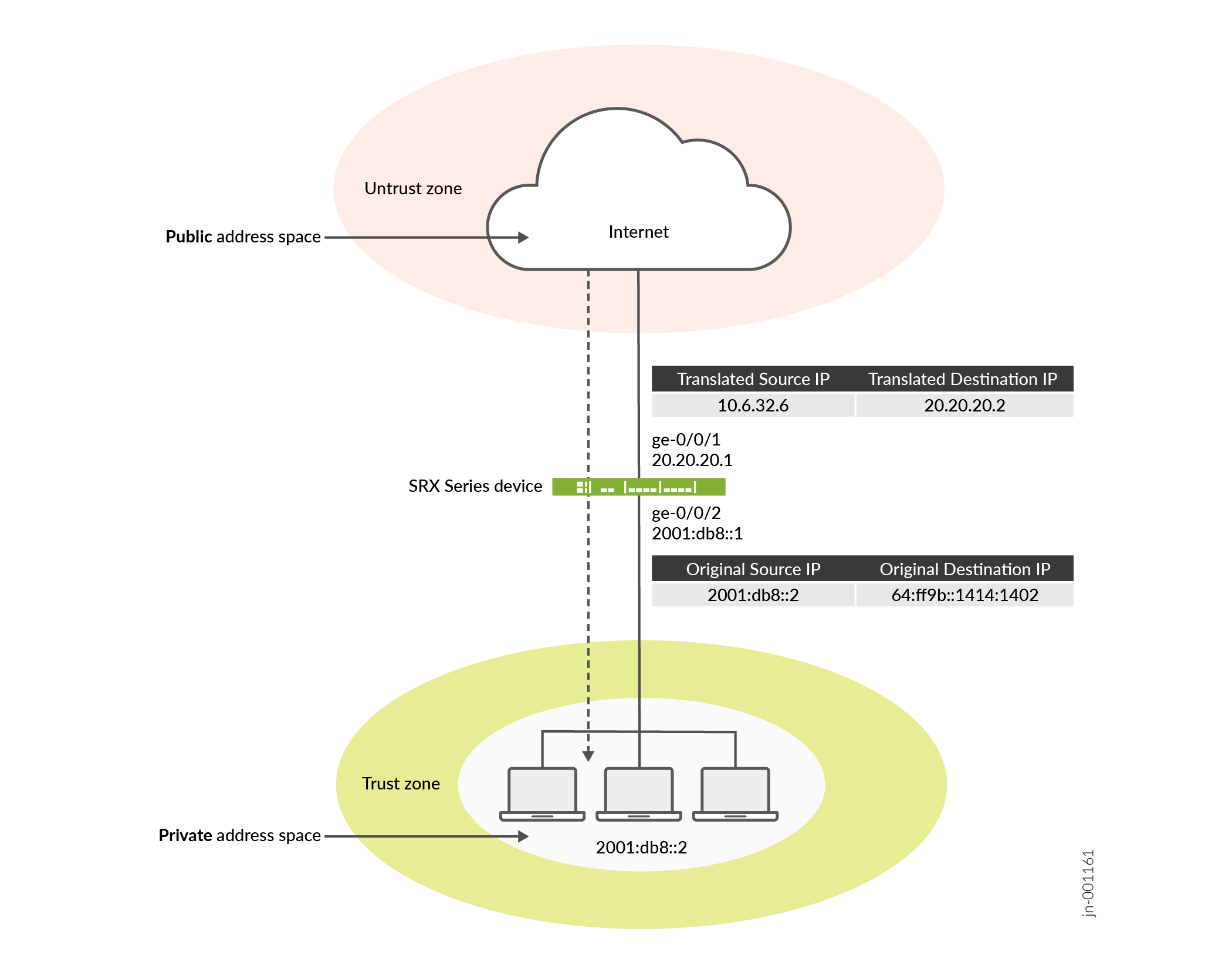

トポロジーの概要

この静的NAT64トポロジーでは、IPv6のみのクライアントが、SRXシリーズファイアウォールを介してIPv4サーバーと通信します。ファイアウォールは静的NAT64マッピングを使用してIPv6アドレスをIPv4に変換し、DNS64サーバーはIPv6 DNS応答を合成してシームレスなアドレス解決を実現します。この設定により、デュアルスタック構成を必要とせずに、IPv6 のみのクライアントと IPv4 サーバー間のスムーズな通信が確保されます。

| トポロジーコンポーネント |

役割 |

機能 |

|---|---|---|

| クライアント |

IPv6 専用デバイス |

IPv6 専用環境から、IPv4 サーバーと通信するリクエストを開始します。 |

| SRXシリーズファイアウォール |

NAT64ゲートウェイ |

設定された静的NAT64マッピングを使用してIPv6アドレスをIPv4アドレスに変換し、IPバージョン間でのシームレスな通信を確保します。 |

| DNS64サーバー |

DNSトランスレーター |

クライアントのIPv4 DNS応答を変換し、アドレス解決を有効にします。 |

| IPv4サーバー |

宛先サーバー |

IPv4アドレスを使用してクライアント要求に応答し、NAT64を介してIPv6のみのクライアントとの対話を可能にします。 |

トポロジー図

DUT(テスト対象デバイス)でスタティックNAT64を設定する

DUTの設定例については、以下を参照してください。

検証

静的NAT64設定の確認

目的

静的NAT64ルールセットに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat static rule コマンドを入力します。変換ヒットフィールドを表示して、ルールに一致するトラフィックを確認します。

意味

付録1:すべてのデバイスでコマンドを設定する

次の例では、Junos OS設定階層のさまざまなレベルを移動する必要があります。CLIのナビゲーションに関する詳細なガイダンスは、「設定モードでのCLIエディターの使用」を参照してください。

set security nat source pool p1 address 10.6.32.0/24 set security nat source rule-set src_rs1 from zone trust set security nat source rule-set src_rs1 to zone untrust set security nat source rule-set src_rs1 rule source_rule match source-address 2001:db8::/96 set security nat source rule-set src_rs1 rule source_rule match destination-address 0.0.0.0/0 set security nat source rule-set src_rs1 rule source_rule then source-nat pool p1 set security nat static rule-set static_rs1 from zone trust set security nat static rule-set static_rs1 rule static_rule match destination-address 64:ff9b::/96 set security nat static rule-set static_rs1 rule static_rule then static-nat inet set security nat proxy-arp interface ge-0/0/2.0 address 10.6.32.1/32 to 10.6.32.249/32 set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/1 unit 0 family inet address 20.20.20.1/24 set interfaces ge-0/0/2 unit 0 family inet6 address 2001:db8::1/96

付録2:DUTで設定出力を表示する

DUTのShowコマンド出力

動作モードから、以下のコマンドを使用して設定を確認します。出力が

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 20.20.20.1/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet6 {

address 2001:db8::1/96;

}

}

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@host# show security nat

source {

pool p1 {

address {

10.6.32.0/24;

}

}

rule-set src_rs1 {

from zone trust;

to zone untrust;

rule source_rule {

match {

source-address 2001:db8::/96;

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

p1;

}

}

}

}

}

}

static {

rule-set static_rs1 {

from zone trust;

rule static_rule {

match {

destination-address 64:ff9b::/96;

}

then {

static-nat {

inet;

}

}

}

}

}

proxy-arp {

interface ge-0/0/2.0 {

address {

10.6.32.1/32 to 10.6.32.249/32;

}

}

}

例:ポートマッピング用の静的NATの設定

この例では、指定したポート範囲でパブリックアドレスからプライベートアドレスへの静的NATマッピングを設定する方法を説明します。

このトピックでは、次のセクションについて説明します。

要件

始める前に:

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

セキュリティゾーンを作成し、インターフェイスを割り当てます。 「セキュリティゾーンについて」を参照してください。

概要

この例では、プライベートアドレス空間にtrustセキュリティゾーンを、パブリックアドレス空間にuntrustセキュリティゾーンを使用します。

図4では、untrustゾーンのデバイスが、パブリックアドレス203.0.113.1/32、203.0.113.1/32、203.0.113.3/32を介してtrustゾーンのサーバーにアクセスしています。宛先IPアドレス203.0.113.1/32、203.0.113.1/32、203.0.113.3/32でuntrustゾーンからジュニパーネットワークスセキュリティデバイスに入るパケットの場合、宛先IPアドレスはプライベートアドレス10.1.1.1/32、10.1.1.2/32、および10.1.1.2/32に変換されます。

の静的NAT

の静的NAT

-

宛先ポートを設定するには、IPアドレスプレフィックスではなく、宛先アドレスフィールドにIPアドレスを使用する必要があります。

-

マッピングされたポートを設定するには宛先ポートを設定する必要があります。また、その逆も可能です。

-

宛先ポートとマッピングされたポートを設定する際には、ポートに同じ番号範囲を使用します。

-

宛先ポートとマッピングされたポートを設定しない場合、IPマッピングは1対1のマッピングになります。

-

アドレスの重複、またはアドレスとポートの重複は許可されません。

この例では、以下の設定について説明します。

静的NATルールセットrs1とルールr1で、宛先アドレス203.0.113.1/32および宛先ポート100〜200を持つuntrustゾーンからのパケットを照合します。一致するパケットの場合、宛先IPアドレスはプライベートアドレス10.1.1.1/32に変換され、ポート300から400にマッピングされます。

静的NATルールセットrs1とルールr2で、宛先アドレス203.0.113.1/32および宛先ポート300〜400を持つuntrustゾーンからのパケットを一致させます。パケットを照合する場合、宛先IPアドレスはプライベートアドレス10.1.1.2/32に変換され、ポート300から400にマッピングされます。

静的NATルールセットrs1とルールr3で、宛先アドレス203.0.113.3/32および宛先ポート300を持つuntrustゾーンからのパケットを照合します。一致するパケットの場合、宛先IPアドレスはプライベートアドレス10.1.1.2/32に変換され、ポート200にマッピングされます。

設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set security nat static rule-set rs from zone untrustset security nat static rule-set rs rule r1 match destination-address 203.0.113.1/32set security nat static rule-set rs rule r1 match destination-port 100 to 200set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1/32set security nat static rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r2 match destination-address 203.0.113.1/32set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.2/32set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r3 match destination-address 203.0.113.3/32set security nat static rule-set rs rule r3 match destination-port 300set security nat static rule-set rs rule r3 then static-nat prefix 10.1.1.2/32set security nat static rule-set rs rule r3 then static-nat prefix mapped-port 200

手順

ステップバイステップの手順

次の例では、設定階層のさまざまなレベル間を移動する必要があります。その方法の詳細については、設定モードでの CLI エディターの使用を参照してください。

プライベートサブネットアドレスからパブリックサブネットアドレスへの静的NATマッピングを設定するには:

静的 NAT ルール セットを作成します。

[edit security nat static]user@host# set rule-set rs from zone untrustパケットを照合し、パケット内の宛先アドレスをプライベートアドレスに変換するルールを設定します。

[edit security nat static]user@host# set rule-set rs rule r1 match destination-address 203.0.113.1/32user@host# set rule-set rs rule r1 match destination-port 100 to 200user@host# set rule-set rs rule r1 then static-nat prefix 10.1.1.1/32user@host# set rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400パケットを照合し、パケット内の宛先アドレスをプライベートアドレスに変換するルールを設定します。

[edit security nat static]user@host# set rule-set rs rule r2 match destination-address 203.0.113.1/32user@host# set rule-set rs rule r2 match destination-port 300 to 400user@host# set rule-set rs rule r2 then static-nat prefix 10.1.1.2/32user@host# set rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400パケットを照合し、パケット内の宛先アドレスをプライベートアドレスに変換するルールを設定します。

[edit security nat static]user@host# set rule-set rs rule r3 match destination-address 203.0.113.3/32user@host# set rule-set rs rule r3 match destination-port 300user@host# set rule-set rs rule r3 then static-nat prefix 10.1.1.2/32user@host# set rule-set rs rule r3 then static-nat prefix mapped-port 200

結果

設定モードから、 show security nat コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show security nat

security {

nat {

static {

rule-set rs {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.1/32;

destination-port 100 to 200;

}

then {

static-nat {

prefix {

10.1.1.1/32;

mapped-port 300 to 400;

}

}

}

}

rule r2 {

match {

destination-address 203.0.113.1/32;

destination-port 300 to 400;

}

then {

static-nat {

prefix {

10.1.1.2/32;

mapped-port 300 to 400;

}

}

}

}

rule r3 {

match {

destination-address 203.0.113.3/32;

destination-port 300;

}

then {

static-nat {

prefix {

10.1.1.2/32;

mapped-port 200;

}

}

}

}

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

静的 NAT 設定の検証

目的

静的NATルールセットに一致するトラフィックがあることを確認します。

アクション

動作モードから、 show security nat static rule コマンドを入力します。変換ヒットフィールドを表示して、ルールに一致するトラフィックを確認します。

user@host> show security nat static rule all

Total static-nat rules: 3

Static NAT rule: r2 Rule-set: rs

Rule-Id : 3

Rule position : 2

From zone : untrust

Destination addresses : 203.0.113.1

Destination ports : 300 - 400

Host addresses : 10.1.1.2

Host ports : 300 - 400

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Static NAT rule: r3 Rule-set: rs

Rule-Id : 4

Rule position : 3

From zone : untrust

Destination addresses : 203.0.113.3

Destination ports : 300 - 300

Host addresses : 10.1.1.2

Host ports : 200 - 200

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Static NAT rule: r1 Rule-set: rs

Rule-Id : 9

Rule position : 1

From zone : untrust

Destination addresses : 203.0.113.1

Destination ports : 100 - 200

Host addresses : 10.1.1.1

Host ports : 300 - 400

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

トラブルシューティング

静的 NAT ポート設定のトラブルシューティング

問題点

静的 NAT ポート マッピングの設定エラーは、コミット中に発生します。

IPアドレスとポートが重複している無効な設定は、コミットに失敗します。

以下の例では、アドレスとポートが重複している無効な設定を示しています。

set security nat static rule-set rs rule r1 match destination-address 203.0.113.1set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r2 match destination-address 203.0.113.1set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.2set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r1 match destination-address 203.0.113.1set security nat static rule-set rs rule r1 match destination-port 100 to 200set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r2 match destination-address 203.0.113.2set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 390 to 490

前述の設定がコミットのために送信された場合、以下のエラーメッセージが表示されました。

error: 'prefix/mapped-port' of static nat rule r2 overlaps with 'prefix/mapped-port' of static nat rule r1 error: configuration check-out failed

ソリューション

宛先ポートを設定するには、アドレスの重複やアドレスとポートの重複を避ける必要があります。有効な設定例については、設定を参照してください

QFX5120の静的NATとPATの設定

宛先 NAT と宛先 NAT PAT の場合:

-

変換されたパブリックIPアドレスが、パブリックインターフェイスに割り当てられたアドレスと同じサブネット内にある場合、パブリックインターフェイスでプロキシARPを有効にします。

-

ネクストホップをローカルプライベートIPアドレスとして、変換されたパブリックIPアドレスの静的ルートを追加します。

静的 NAT 情報の監視

目的

静的なNATルール情報を表示します。

アクション

J-Webユーザーインターフェイスで 監視>NAT>静的NAT を選択するか、以下のCLIコマンドを入力します。

show security nat static rule

表3は 、静的NATディスプレイの主要な出力フィールドをまとめたものです。

フィールド |

価値 |

アクション |

|---|---|---|

ルールセット名 |

ルールセットの名前。 |

リストから表示するすべてのルールセットまたは特定のルールセットを選択します。 |

トータルルール |

設定されたルールの数。 |

– |

ID |

ルールID番号。 |

– |

位置 |

トラフィックに適用される順序を示すルールの位置。 |

– |

名前 |

ルールの名前。 |

– |

ルールセット名 |

ルールセットの名前。 |

– |

差出人 |

パケットが送信されたルーティングインスタンス/インターフェイス/ゾーンの名前 |

– |

送信元アドレス |

送信元IPアドレス。 |

– |

送信元ポート |

送信元ポート番号。 |

– |

宛先アドレス |

宛先IPアドレスとサブネットマスク。 |

– |

宛先ポート |

宛先ポート番号 。 |

– |

ホストアドレス |

ホストアドレスの名前。 |

– |

ホストポート |

ホストポート番号。 |

|

ネットマスク |

サブネットIPアドレス。 |

– |

ホストルーティングインスタンス |

パケットが送信されたルーティングインスタンスの名前。 |

– |

アラームしきい値 |

使用率アラームのしきい値。 |

– |

セッション(成功/失敗/現在) |

成功、失敗、現在のセッション

|

– |

翻訳ヒット数 |

変換テーブル内の変換が静的 NAT ルールに使用された回数。 |

– |

トップ10の翻訳ヒット数グラフ |

上位10件の変換ヒットのグラフを表示します。 |

– |