プライベート VLAN

プライベート VLAN について

VLAN は、指定されたユーザーへのブロードキャストを制限します。プライベートVLAN(PVLAN)は、VLAN内の通信を制限することで、この概念をさらに一歩進めます。PVLAN は、メンバーのスイッチ ポート( プライベート ポートと呼ばれる)を通過するトラフィック フローを制限して、これらのポートが、指定されたアップリンク トランク ポートまたは同じ VLAN 内の指定されたポートとのみ通信するようにすることで、これを実現します。アップリンク トランク ポートまたはリンク アグリゲーション グループ(LAG)は、通常、ルーター、ファイアウォール、サーバー、またはプロバイダー ネットワークに接続されます。通常、各 PVLAN には、1 つのアップリンク ポートとのみ通信するプライベート ポートが多数含まれているため、ポート間の通信ができません。

PVLAN は、VLAN 内のポート間のレイヤー 2 分離を提供し、プライマリ VLAN 内にセカンダリ VLAN(コミュニティ VLAN と 分離 VLAN)を作成することで、ブロードキャスト ドメインを複数の個別のブロードキャスト サブドメインに分割します。同じコミュニティVLAN内のポートは相互に通信できます。分離 VLAN 内のポートは、1 つのアップリンク ポート とのみ 通信できます。

PVLAN は、正規の VLAN と同様、レイヤー 2 で隔離されており、セカンダリ VLAN 間でレイヤー 3 トラフィックをルーティングするには、次のいずれかのオプションが必要です。

ルーターとの無差別ポート接続

RVI(Routed VLAN Interface)

セカンダリ VLAN 間でレイヤー 3 トラフィックをルーティングする場合、PVLAN は上記のオプションのいずれか 1 つだけを必要とします。RVI を使用する場合でも、PVLAN に出入りするトラフィックのみを処理するように無差別ポートを設定したまま、ルーターへの無差別ポート接続を実装できます。

PVLAN は、ブロードキャストおよび不明なユニキャスト トラフィックのフローを制限し、既知のホスト間の通信を制限するのに役立ちます。サービス プロバイダは PVLAN を使用して、顧客を相互に分離します。PVLAN のもう 1 つの一般的な用途は、ホテルで部屋ごとのインターネット アクセスを提供することです。

PVLAN をサポートするスイッチにまたがるように PVLAN を設定できます。

このトピックでは、EX シリーズ スイッチの PVLAN に関する次の概念について説明します。

- PVLAN のメリット

- PVLAN の典型的な構造と主な用途

- MX シリーズ ルーターにおける PVLAN の代表的な構造と主な用途

- EX シリーズ スイッチにおける PVLAN の典型的な構造と主な用途

- 分離VLANとコミュニティVLAN間のルーティング

- PVLAN は 802.1Q タグを使用してパケットを識別します

- PVLAN は IP アドレスを効率的に使用します。

- PVLAN ポート タイプと転送ルール

- PVLAN の作成

- プライベート VLAN の制限

PVLAN のメリット

単一の VLAN を分離する必要があるのは、次の導入シナリオで特に役立ちます。

サーバー ファーム - 一般的なインターネット サービス プロバイダは、サーバー ファームを使用して多数の顧客に Web ホスティングを提供します。1 つのサーバー ファーム内でさまざまなサーバーを配置すると、管理が容易になります。レイヤー2ブロードキャストがVLAN内のすべてのサーバーに送られるため、すべてのサーバーが同じVLAN内にあるとセキュリティ上の問題が発生します。

メトロポリタンイーサネットネットワーク—あるメトロサービスプロバイダーが、さまざまな家庭、賃貸コミュニティ、企業にレイヤー2イーサネットアクセスを提供しています。顧客ごとに1つのVLANを展開する従来のソリューションは、拡張性がなく、管理が困難であるため、IPアドレスが無駄になる可能性があります。PVLAN は、よりセキュアで効率的なソリューションを提供します。

PVLAN の典型的な構造と主な用途

PVLAN は、1 台のスイッチ上で設定することも、複数のスイッチにまたがるように設定することもできます。ドメインとポートのタイプは次のとおりです。

プライマリ VLAN - PVLAN のプライマリ VLAN は、完全な PVLAN の 802.1Q タグ(VLAN ID)で定義されます。プライマリ PVLAN には、複数のセカンダリ VLAN(1 つの独立 VLAN と複数のコミュニティ VLAN)を含めることができます。

分離 VLAN/分離ポート - プライマリ VLAN には、分離された VLAN を 1 つだけ含めることができます。分離されたVLAN内のインターフェイスは、無差別ポートまたはスイッチ間リンク(ISL)ポートにのみパケットを転送できます。分離されたインターフェイスは、別の分離されたインターフェイスにパケットを転送することはできません。分離されたインターフェイスは、別の分離されたインターフェイスからパケットを受信できません。カスタマー デバイスがゲートウェイ ルーター にのみ アクセスする必要がある場合、デバイスは隔離されたトランク ポートに接続する必要があります。

コミュニティ VLAN/コミュニティ ポート - 1 つの PVLAN 内で複数のコミュニティ VLAN を設定できます。特定のコミュニティ VLAN 内のインターフェイスは、同じコミュニティ VLAN に属する他のインターフェイスとのレイヤー 2 通信を確立できます。コミュニティVLAN内のインターフェイスは、プロミスキャスポートまたはISLポートと通信することもできます。 たとえば、他の顧客デバイスから分離する必要があるが、相互に通信できる必要がある2つの顧客デバイスがある場合、コミュニティポートを使用します。

無差別ポート:無差別ポートは、インターフェイスが独立 VLAN またはコミュニティ VLAN に属しているかどうかに関係なく、PVLAN 内のすべてのインターフェイスとレイヤー 2 通信を行います。無差別ポートは、プライマリ VLAN のメンバーですが、セカンダリ サブドメインには含まれていません。レイヤー3ゲートウェイ、DHCPサーバー、およびエンドポイントデバイスと通信する必要があるその他の信頼できるデバイスは、通常、無差別ポートに接続されます。

スイッチ間リンク(ISL):ISLは、PVLAN内の複数のスイッチを接続するトランクポートで、2つ以上のVLANを含みます。PVLAN が複数のスイッチにまたがる場合にのみ必要です。

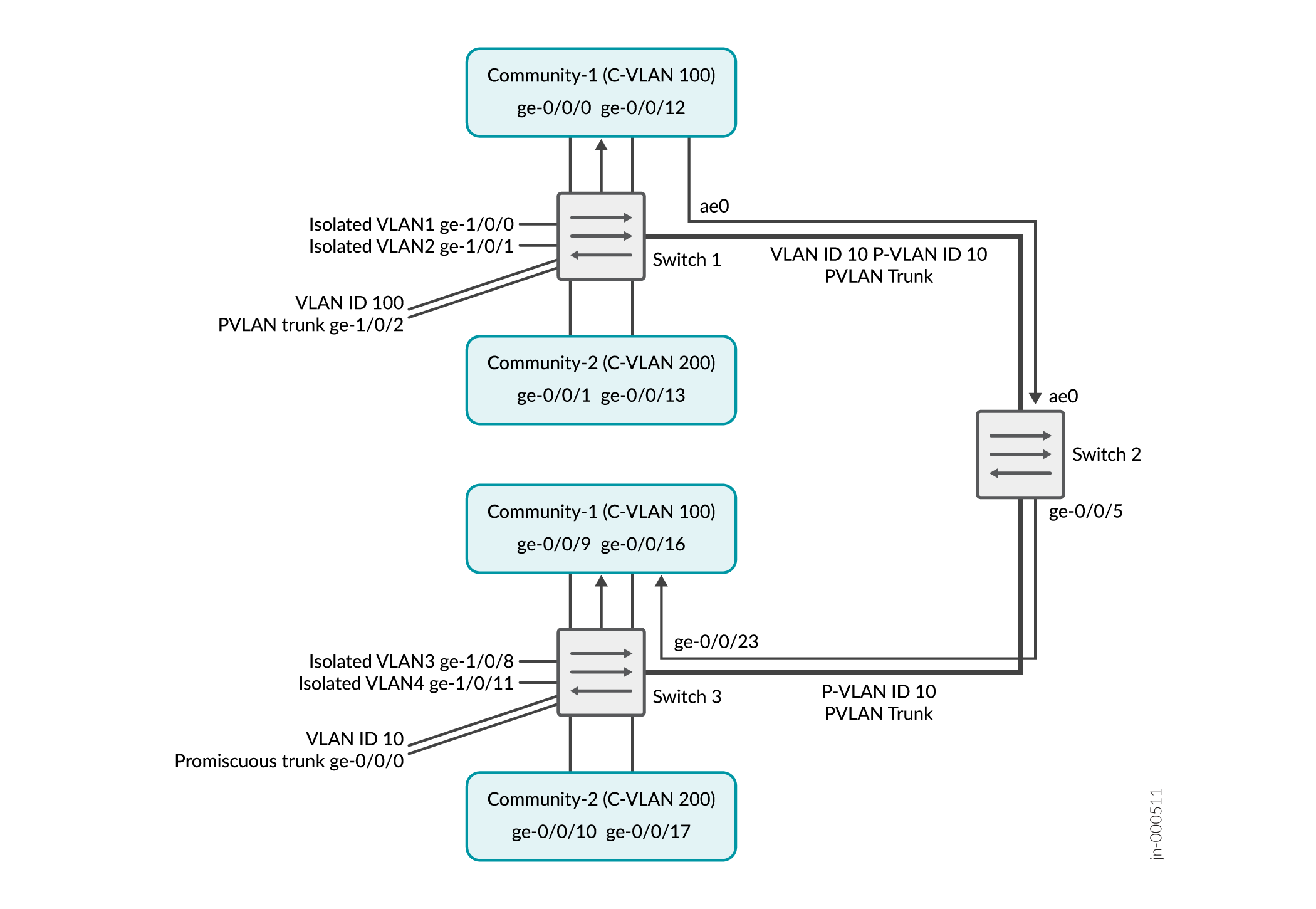

設定された PVLAN は、 プライマリ ドメイン(プライマリ VLAN)です。PVLAN 内では、プライマリ ドメイン内でネストされたサブドメインとなる セカンダリ VLAN を設定します。PVLAN は、1 台のスイッチ上で設定することも、複数のスイッチにまたがるように設定することもできます。図 1 に示す PVLAN には、プライマリ PVLAN ドメインとさまざまなサブドメインを持つ 2 つのスイッチが含まれています。

図 3 に示すように、PVLAN には 1 つのプライマリ ドメインと複数のセカンダリ ドメインしかありません。ドメインの種類は次のとおりです。

プライマリ VLAN - 分離 VLAN およびコミュニティ VLAN にフレーム ダウンストリームを転送するために使用される VLAN。PVLAN のプライマリ VLAN は、完全な PVLAN の 802.1Q タグ(VLAN ID)を使用して定義されます。プライマリ PVLAN には、複数のセカンダリ VLAN(1 つの独立 VLAN と複数のコミュニティ VLAN)を含めることができます。

セカンダリ分離 VLAN - プライマリ VLAN からのみパケットを受信し、アップストリームのフレームをプライマリ VLAN に転送する VLAN。分離 VLAN は、プライマリ VLAN 内にネストされたセカンダリ VLAN です。プライマリVLANには、分離VLANを1つだけ含めることができます。分離された VLAN 内のインターフェイス(分離されたインターフェイス)は、無差別ポートまたは PVLAN トランク ポートにのみパケットを転送できます。分離されたインターフェイスは、別の分離されたインターフェイスにパケットを転送することはできません。また、分離されたインターフェイスは、別の分離されたインターフェイスからパケットを受信することもできません。カスタマー デバイスがルーター にのみ アクセスする必要がある場合、デバイスは隔離されたトランク ポートに接続する必要があります。

セカンダリ インタースイッチ分離 VLAN - PVLAN トランク ポートを介して、分離された VLAN トラフィックを 1 つのスイッチから別のスイッチに転送するために使用される VLAN。IEEE 802.1Q では、トランキング デバイスが 4 バイトの VLAN フレーム識別タブをパケット ヘッダーに挿入する内部タグ付けメカニズムを使用するため、インタースイッチ分離 VLAN には 802.1Q タグが必要です。スイッチ間分離VLANは、プライマリVLAN内にネストされたセカンダリVLANです。

セカンダリコミュニティVLAN - コミュニティのメンバー(VLAN内のユーザーのサブセット)間でフレームを転送し、プライマリVLANにアップストリームのフレームを転送するために使用されるVLAN。コミュニティVLANは、プライマリVLAN内にネストされたセカンダリVLANです。1 つの PVLAN 内に複数のコミュニティ VLAN を設定できます。特定のコミュニティ VLAN 内のインターフェイスは、同じコミュニティ VLAN に属する他のインターフェイスとのレイヤー 2 通信を確立できます。コミュニティ VLAN 内のインターフェイスは、プロミスキャス ポートまたは PVLAN トランク ポートとも通信できます。

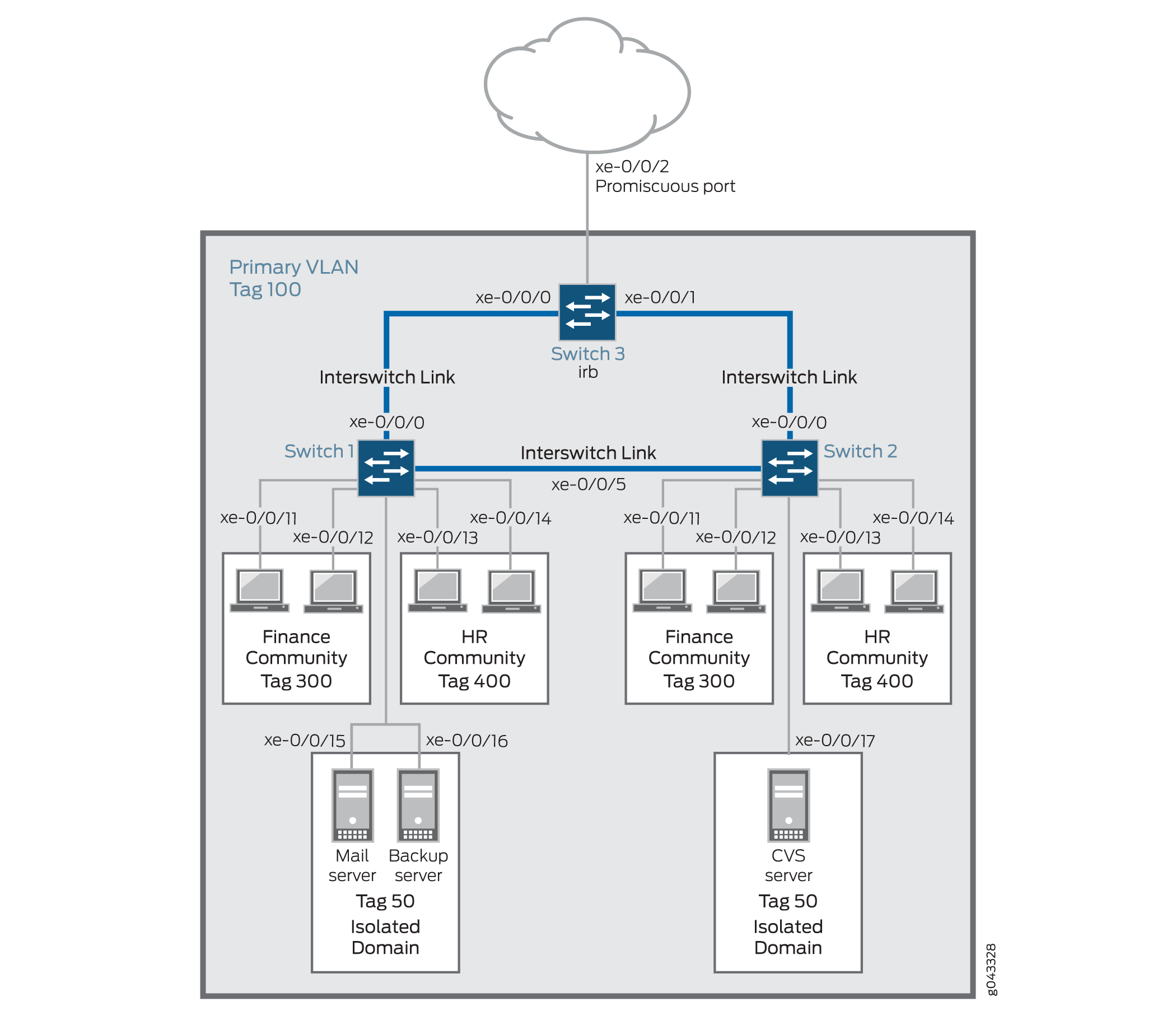

図 2 は複数のスイッチにまたがるPVLANを示しています。プライマリVLAN(100)には、2つのコミュニティドメイン (300 および 400)と1つのスイッチ間分離ドメインが含まれています。

プライマリおよびセカンダリVLANは、QFXシリーズでサポートされている4089VLANの制限に対してカウントされます。たとえば、 図 2 の各 VLAN はこの制限に対してカウントされます。

MX シリーズ ルーターにおける PVLAN の代表的な構造と主な用途

設定された PVLAN はプライマリ ドメインになり、セカンダリ VLAN はプライマリ ドメイン内にネストされたサブドメインになります。PVLAN は 1 台のルーターで作成できます。図 3 に示す PVLAN には、1 つのプライマリ PVLAN ドメインと複数のセカンダリ サブドメインを持つ 1 台のルーターが含まれています。

ドメインの種類は次のとおりです。

プライマリ VLAN - 分離 VLAN およびコミュニティ VLAN にフレーム ダウンストリームを転送するために使用される VLAN。

セカンダリ分離 VLAN - プライマリ VLAN からのみパケットを受信し、アップストリームのフレームをプライマリ VLAN に転送する VLAN。

セカンダリ インタースイッチ分離 VLAN - PVLAN トランク ポートを介して、分離された VLAN トラフィックを 1 つのルーターから別のルーターに転送するために使用される VLAN。

セカンダリコミュニティVLAN - VLAN内のユーザーのサブセットであるコミュニティのメンバー間でフレームを転送し、プライマリVLANにアップストリームのフレームを転送するために使用されるVLAN。

PVLANは、MX80ルーター、拡張LANモードのDPCを搭載したMX240、MX480、MX960ルーター、MPC1、MPC2、アダプティブサービスPICを搭載したMXシリーズルーターでサポートされています。

EX シリーズ スイッチにおける PVLAN の典型的な構造と主な用途

PVLAN のプライマリ VLAN は、完全な PVLAN の 802.1Q タグ(VLAN ID)を使用して定義されます。EX9200スイッチでは、各セカンダリVLANも独自のVLAN IDで定義する必要があります。

図 4 は、プライマリ VLAN(VLAN 100)に 2 つのコミュニティ VLAN(VLAN 300 および VLAN 400)と 1 つの独立 VLAN(VLAN 50)が含まれている、1 つのスイッチ上の PVLAN を示しています。

図 5 は複数のスイッチにまたがるPVLANを示しており、プライマリVLAN(VLAN 100)には2つのコミュニティVLAN(VLAN 300 およびVLAN 400)と1つの独立VLAN(VLAN 200)が含まれています。また、スイッチ 1 と 2 がスイッチ間リンク(PVLAN トランク リンク)を介して接続されていることも示しています。

また、 図 4 および 図 5 に示す PVLAN は、コミュニティ VLAN と分離された VLAN 間でレイヤー 3 トラフィックをルーティングする手段として、ルーターに接続された無差別ポートを使用しています。ルーターに接続されたプロミスキャスポートを使用する代わりに、 図 4 のスイッチまたは 図 5 に示すスイッチの 1 つ(一部の EX スイッチ)で RVI を設定できます。

分離VLANとコミュニティVLAN間でレイヤー3トラフィックをルーティングするには、 図 4 と 図 5に示すようにルーターを無差別ポートに接続するか、RVIを設定する必要があります。

RVI オプションを選択する場合、PVLAN ドメインのプライマリ VLAN に 1 つの RVI を設定する必要があります。この RVI は、ドメインに 1 つ以上のスイッチが含まれているかどうかに関係なく、PVLAN ドメイン全体にサービスを提供します。RVI を設定すると、セカンダリ VLAN インターフェイスが受信したレイヤー 3 パケットが RVI にマッピングされ、RVI によってルーティングされます。

RVI を設定する際、セカンダリ VLAN インターフェイスが受信した ARP 要求を RVI が処理できるように、プロキシのアドレス解決プロトコル(ARP)も有効にする必要があります。

単一スイッチおよび複数のスイッチで PVLAN を設定する方法については、「 1 つの EX シリーズ スイッチ上でのプライベート VLAN の作成(CLI 手順)」を参照してください。 RVIの設定については、 EXシリーズスイッチ上のプライベートVLANでのルーティングVLANインターフェイスの設定を参照してください。

分離VLANとコミュニティVLAN間のルーティング

分離VLANとコミュニティVLAN間でレイヤー3トラフィックをルーティングするには、外部ルーターまたはスイッチをプライマリVLANのトランクポートに接続する必要があります。プライマリVLANのトランクポートは 無差別 ポートです。したがって、PVLAN 内のすべての ポートと通信できます 。

PVLAN は 802.1Q タグを使用してパケットを識別します

パケットに顧客固有の802.1Qタグが付けられている場合、そのタグはネットワーク内の任意のスイッチまたはルーターのパケットの所有権を識別します。場合によっては、異なるサブドメインからのパケットを追跡するために、PVLAN 内で 802.1Q タグが必要となります。 表 1 は、プライマリVLANまたはセカンダリVLANでVLAN 802.1Qタグが必要な場合を示します。

| 単一スイッチ上 | 複数のスイッチ上 | |

|---|---|---|

| プライマリ VLAN | VLAN ID を設定して 802.1Q タグを指定します。 |

VLAN ID を設定して 802.1Q タグを指定します。 |

| セカンダリ VLAN | VLANにタグは必要ありません。 |

VLANには802.1Qタグが必要です。

|

PVLAN は IP アドレスを効率的に使用します。

PVLAN は、IP アドレスを節約し、IP アドレスを効率的に割り当てます。一般的なネットワークでは、VLAN は通常、1 つの IP サブネットに対応します。PVLAN では、サブネットがプライマリ VLAN に割り当てられるため、すべてのセカンダリ VLAN のホストは同じ IP サブネットに属します。セカンダリVLAN内のホストには、プライマリVLANに関連付けられたIPサブネットに基づいてIPアドレスが割り当てられ、そのIPサブネットマスキング情報にはプライマリVLANサブネットのそれが反映されます。ただし、各セカンダリ VLAN は個別のブロードキャスト ドメインです。

PVLAN ポート タイプと転送ルール

PVLAN では、最大 6 種類のポート タイプを使用できます。この図に示すネットワークでは図 2 無差別ポートを使用してルーターに情報を転送し、コミュニティ ポートを使用して財務および人事コミュニティをそれぞれのスイッチに接続し、隔離ポートを使用してサーバーを接続、PVLAN トランク ポートを使用して 2 つのスイッチを接続しています。PVLAN ポートにはさまざまな制限があります。

無差別トランク ポート:無差別ポートは、インターフェイスが独立 VLAN またはコミュニティ VLAN に属しているかどうかに関係なく、PVLAN 内のすべてのインターフェイスとレイヤー 2 通信を行います。無差別ポートは、プライマリ VLAN のメンバーですが、セカンダリ サブドメインの 1 つには含まれていません。レイヤー3ゲートウェイ、DHCPサーバー、およびエンドポイントデバイスと通信する必要があるその他の信頼できるデバイスは、通常、無差別ポートに接続されます。

PVLAN トランク リンク - PVLAN トランク リンクはスイッチ間リンクとも呼ばれ、PVLAN が複数のスイッチにまたがるよう設定されている場合にのみ必要です。PVLAN トランク リンクは、PVLAN を構成する複数のスイッチを接続します。

PVLAN トランク ポート:マルチスイッチ PVLAN 設定では、スイッチにまたがるには PVLAN トランク ポートが必要です。PVLAN トランク ポートは、PVLAN 内のすべての VLAN(つまり、プライマリ VLAN、コミュニティ VLAN、およびインタースイッチ分離 VLAN)のメンバーであり、プライマリ VLAN とすべてのセカンダリ VLAN からのトラフィックを伝送します。分離ポート以外のすべてのポートと通信できます。

PVLAN トランク ポートと独立ポート間の通信は、通常、単方向です。スイッチ間分離 VLAN における PVLAN トランク ポートのメンバーシップはエグレスのみであり、分離ポートは PVLAN トランク ポートにパケットを転送できますが、PVLAN トランク ポートは分離ポートにパケットを転送しません(ただし、パケットが無差別アクセス ポートで受信されるため、無差別ポートと同じプライマリ VLAN 内のすべてのセカンダリ VLAN に転送される場合を除く)。

セカンダリ VLAN トランク ポート(図示せず)- セカンダリ トランク ポートはセカンダリ VLAN トラフィックを伝送します。特定のプライベートVLANにおいて、セカンダリVLANトランクポートは1つのセカンダリVLANのトラフィックのみを伝送できます。ただし、セカンダリVLANトランクポートは、各セカンダリVLANが異なるプライマリVLANのメンバーである限り、複数のセカンダリVLANのトラフィックを伝送できます。たとえば、セカンダリVLANトランクポートは、プライマリVLAN pvlan100の一部であるコミュニティVLANのトラフィックを伝送し、プライマリVLAN pvlan400の一部である分離VLANのトラフィックも伝送できます。

コミュニティ ポート - コミュニティ ポート間および無差別ポートと通信します。コミュニティポートは、選択されたユーザーグループのみにサービスを提供します。これらのインターフェイスは、レイヤー 2 で、他のコミュニティ内の他のすべてのインターフェイスや、PVLAN 内の隔離ポートから分離されています。

分離アクセス ポート:分離ポートは、無差別ポートおよび PVLAN トランク ポートとのみレイヤー 2 接続を持ちます。分離ポートは、同じ分離 VLAN(またはインタースイッチ分離 VLAN)ドメインのメンバーであっても、別の分離ポートと通信できません。通常、メール サーバーやバックアップ サーバーなどのサーバーは、分離されたポートで接続されます。ホテルでは、各部屋は通常、隔離されたポートで接続されるため、部屋間の通信は不可能ですが、各部屋は無差別ポートでインターネットにアクセスできます。

無差別アクセス ポート(図示せず)- これらのポートは、タグなしのトラフィックを伝送します。無差別アクセス ポートで受信したトラフィックは、デバイス上のすべてのセカンダリ VLAN ポートに転送されます。トラフィックがVLAN対応ポートでデバイスに入力され、無差別アクセスポートで出力される場合、トラフィックはエグレスでタグなしになります。タグ付きトラフィックが無差別アクセス ポートで受信した場合、そのトラフィックは破棄されます。

インタースイッチ リンク ポート—インタースイッチ リンク(ISL)ポートは、PVLAN がルーターにまたがるときに 2 台のルーターを接続するトランク ポートです。ISL ポートは、PVLAN 内のすべての VLAN(つまり、プライマリ VLAN、コミュニティ VLAN、および分離 VLAN)のメンバーです。

ISLポートと絶縁ポート間の通信は単方向です。インタースイッチ分離VLANにおけるISLポートのメンバーシップはエグレスのみであり、ISLポートの着信トラフィックが分離VLANに割り当てられることはありません。独立ポートは PVLAN トランク ポートにパケットを転送できますが、PVLAN トランク ポートは分離ポートにパケットを転送できません。 表 3 、異なるタイプのポート間にレイヤー2接続が存在するかどうかを示しています。

表 2 は、ELS をサポートする EX シリーズ スイッチ上の PVLAN 内の異なるタイプのポート間のレイヤー 2 接続をまとめたものです。

送信元ポートの種類 |

孤立したポートへ? |

無差別ポートに? |

コミュニティポートへ? |

スイッチ間リンクポートへ? |

|---|---|---|---|---|

分離 |

打ち消す |

Permit |

打ち消す |

Permit |

無差別 |

Permit |

Permit |

Permit |

Permit |

コミュニティ1 |

打ち消す |

Permit |

Permit |

Permit |

ポートタイプ |

無差別トランク |

PVLAN トランク |

セカンダリ トランク |

コミュニティー |

分離アクセス |

無差別アクセス |

|---|---|---|---|---|---|---|

無差別トランク |

◯ |

◯ |

◯ |

◯ |

◯ |

◯ |

PVLAN トランク |

◯ |

◯ |

◯ |

○。同一コミュニティーのみ |

◯ |

◯ |

セカンダリ トランク |

◯ |

◯ |

なし |

◯ |

なし |

◯ |

コミュニティー |

◯ |

◯ |

◯ |

○。同一コミュニティーのみ |

いいえ |

◯ |

分離アクセス |

◯ |

あり。単方向のみ |

いいえ |

なし |

いいえ |

◯ |

無差別アクセス |

◯ |

◯ |

◯ |

◯ |

◯ |

いいえ |

表 4 は、PVLAN 内の異なるタイプのポート間にレイヤー 2 接続が存在するかどうかを要約します。

ポートタイプ 変更後:→ 差出人:↓ |

無差別 |

コミュニティー |

分離 |

PVLAN トランク |

RVI |

|---|---|---|---|---|---|

無差別 |

◯ |

◯ |

◯ |

◯ |

◯ |

コミュニティー |

◯ |

○。同一コミュニティーのみ |

いいえ |

◯ |

◯ |

分離 |

◯ |

なし |

いいえ |

◯ 注:

この通信は単方向です。 |

◯ |

PVLAN トランク |

◯ |

○。同一コミュニティーのみ |

◯ 注:

この通信は単方向です。 |

◯ |

◯ |

RVI |

◯ |

◯ |

◯ |

◯ |

◯ |

表 4 で説明したように、独立ポートと PVLAN トランク ポート間のレイヤー 2 通信は単方向です。つまり、独立ポートは PVLAN トランク ポートにのみパケットを送信でき、PVLAN トランク ポートは分離ポートからのパケットしか受信できません。逆に、PVLAN トランク ポートは分離ポートにパケットを送信できず、分離ポートは PVLAN トランク ポートからパケットを受信できません。

プライマリVLANで no-mac-learning を有効にすると、PVLAN内のすべての分離VLAN(またはスイッチ間の分離VLAN)がその設定を継承します。ただし、いずれかのコミュニティVLANでMACアドレス学習を無効にする場合は、各VLANで no-mac-learning を設定する必要があります。

PVLAN の作成

図 6 に示すフローチャートは、PVLAN 作成プロセスの概要を示しています。示されている順序で設定手順を完了すると、これらの PVLAN ルールに違反することはありません。(PVLAN ルールでは、PVLAN トランク ポートの設定は、複数のルーターにまたがる PVLAN にのみ適用されます)。

プライマリVLANはタグ付きVLANである必要があります。

コミュニティVLAN IDを設定する場合は、まずプライマリVLANを設定する必要があります。

分離 VLAN ID を構成する場合は、最初にプライマリ VLAN を構成する必要があります。

PVLAN インターフェイスでのボイス オーバー IP(VoIP)VLAN の設定はサポートされていません。

図 6に示すように、1台のルーターでVLANを構成するのは比較的簡単です。

プライマリ VLAN の設定は、次の手順で構成されます。

プライマリVLAN名と802.1Qタグを設定します。

プライマリVLANに no-local-switching を設定します。

無差別トランク ポートとアクセス ポートを設定します。

無差別トランクおよびアクセス ポートをプライマリ VLAN のメンバーにします。

プライマリ VLAN 内では、セカンダリ コミュニティ VLAN、セカンダリ分離 VLAN、あるいはその両方を設定できます。セカンダリコミュニティVLANの設定は、次の手順に従います。

通常のプロセスを使用して VLAN を構成します。

VLAN のアクセス インターフェイスを設定します。

プライマリVLANをコミュニティVLANに割り当てます。

分離VLANは、分離VLANがメンバーとしてアクセスインターフェイスを持ち、プライマリVLANでオプション no-local-switching が有効になっている場合に内部的に作成されます。

IEEE 802.1Q では、トランキング デバイスが 4 バイトの VLAN フレーム識別タブをパケット ヘッダーに挿入する内部タグ付けメカニズムを使用するため、インタースイッチ分離 VLAN には 802.1Q タグが必要です。

トランク ポートは、マルチルーター PVLAN 構成でのみ必要で、トランク ポートはプライマリ VLAN とすべてのセカンダリ VLAN からのトラフィックを伝送します。

プライベート VLAN の制限

プライベート VLAN 構成には、次の制約が適用されます。

アクセス インターフェイスは 1 つの PVLAN ドメインにしか所属できません。つまり、2 つの異なるプライマリ VLAN に参加することはできません。

トランク インターフェイスは、セカンダリ VLAN が 2 つの異なる プライマリ VLAN 内にある限り、2 つのセカンダリ VLAN のメンバーになることができます。トランク インターフェイスは、 同じ プライマリ VLAN 内にある 2 つのセカンダリ VLAN のメンバーになることはできません。

マルチプルスパニングツリープロトコル(MSTP)の単一リージョンは、PVLAN に含まれるすべての VLAN で設定する必要があります。

VLANスパニングツリープロトコル(VSTP)はサポートされていません。

IGMPスヌーピングは、プライベートVLANではサポートされていません。

ルーテッドVLANインターフェイスはプライベートVLANではサポートされていません

同じプライマリVLAN内のセカンダリVLAN間のルーティングはサポートされていません。

一部の構成ステートメントは、セカンダリVLANでは指定できません。プライマリPVLANでのみ、

[edit vlans vlan-name switch-options]階層レベルで以下のステートメントを設定できます。プライマリVLANをセカンダリVLANに変更する場合は、まず通常のVLANに変更し、変更をコミットする必要があります。たとえば、次の手順に従います。

プライマリVLANを通常のVLANに変更します。

設定をコミットします。

通常の VLAN をセカンダリ VLAN に変更します。

設定をコミットします。

セカンダリVLANをプライマリVLANに変更する場合は、同じコミット順序に従ってください。つまり、セカンダリVLANを通常のVLANにしてその変更をコミットしてから、通常のVLANをプライマリVLANに変更します。

次の 機能は、 ELS 設定スタイルをサポートする Junos OS スイッチ上の PVLAN ではサポートされていません。

エグレスVLANファイアウォールフィルター

イーサネットリング保護(ERP)

柔軟なVLANタギング

マルチシャーシ リンク アグリゲーション グループ(MC-LAG)

ポート ミラーリング

Q-in-Qトンネリング

VLANスパニングツリープロトコル(VSTP)

ボイスオーバーIP(VoIP)

プライマリPVLANでのみ、 [edit vlans vlan-name switch-options] 階層レベルで以下のステートメントを設定できます。

複数のスイッチにまたがる PVLAN トラフィック フローの理解

このトピックでは、プライベート VLAN(PVLAN)で設定されたサンプルのマルチスイッチ ネットワークにおける 3 つの異なるトラフィック フローを説明し、説明します。PVLAN は、メンバー スイッチ ポート(「プライベート ポート」と呼ばれる)を通過するトラフィック フローを制限し、特定のアップリンク トランク ポートまたは同じ VLAN 内の指定されたポートとのみ通信するようにします。

このトピックでは、以下について説明します。

タグなしトラフィックを送信するコミュニティVLAN

この例では、スイッチ1のコミュニティ1のメンバーが、インターフェイスge-0/0/12でタグなしのトラフィックを送信します。図 7の矢印は、結果のトラフィックフローを表しています。

この例では、コミュニティ 1 のメンバーには、P-VLAN ID 10 にマッピングされた C-VLAN ID 100 が割り当てられています。

このシナリオでは、スイッチ 1 で次のアクティビティが発生します。

-

インターフェイス ge-0/0/0 および ge-0/0/12 上のコミュニティ 1 VLAN: 内容

-

インターフェイスge-0/0/0およびge-0/0/12のPVLAN100: 複製

-

インターフェイス ge-0/0/12 上のコミュニティ 1 VLAN: タグなしトラフィックを受信

-

コミュニティ-1 VLAN インターフェイス ge-0/0/0: タグなしのトラフィック出口

-

PVLAN トランク ポート: ge-1/0/2 および ae0 からタグ 10 のトラフィックが出る

-

コミュニティ-2: インターフェイスはトラフィックを受信しません

-

分離 VLAN: インターフェイスはトラフィックを受信しません

このシナリオでは、このアクティビティはスイッチ 3 で実行されます。

-

インターフェイス ge-0/0/23(PVLAN トランク)のコミュニティ 1 VLAN: 内容

-

インターフェイス ge-0/0/23 の PVLAN100: 複製

-

インターフェイス ge-0/0/9 および ge-0/0/16 のコミュニティ 1 VLAN: タグなしトラフィックの受信

-

無差別トランク ポート: トラフィックがタグ 10 の ge-0/0/0 から出る

-

コミュニティ-2: インターフェイスはトラフィックを受信しません

-

分離 VLAN: インターフェイスはトラフィックを受信しません

タグなしトラフィックを送信する分離されたVLAN

このシナリオでは、インターフェイス ge-1/0/0 のスイッチ 1 の分離された VLAN1 がタグなしのトラフィックを送信します。図 8の矢印は、このトラフィックフローを表しています。

このシナリオでは、スイッチ 1 で次のアクティビティが発生します。

インターフェイス ge-1/0/0 の分離型 VLAN1: 内容

インターフェイスge-1/0/0のPVLAN100: 複製

pvlan-trunk ge-1/0/2 および ae0 から出るトラフィック(タグ 50)

コミュニティ-1とコミュニティ-2: インターフェイスはトラフィックを受信しません

分離 VLAN: インターフェイスはトラフィックを受信しません

このシナリオでは、このアクティビティはスイッチ 3 で実行されます。

インターフェイス ge-0/0/23(PVLAN トランク ポート)の VLAN: 内容

インターフェイス ge0/0/23 の PVLAN100: 複製

無差別トランク ポート: トラフィックがタグ 100 の ge-0/0/0 から出る

コミュニティ-1とコミュニティ-2: インターフェイスはトラフィックを受信しません

分離 VLAN: トラフィックを受信しない

無差別ポートで送信されたPVLANタグ付きトラフィック

このシナリオでは、PVLAN タグ付きトラフィックは無差別ポートで送信されます。図 9の矢印は、このトラフィックフローを表しています。

このシナリオでは、スイッチ 1 で次のアクティビティが発生します。

インターフェイスae0(PVLANトランク)上のpvlan100 VLAN: 内容

コミュニティ-1、コミュニティ-2、およびインターフェイスae0上のすべての分離VLAN: 複製

インターフェイスae0上のVLAN: 複製

タグ 100 の pvlan-trunk ge-1/0/2 から出るトラフィック

コミュニティ-1とコミュニティ-2: トラフィックを受信するインターフェイス

分離 VLAN: トラフィックの受信

このシナリオでは、このアクティビティはスイッチ 3 で実行されます。

インターフェイスge-0/0/0のPVLAN100: 内容

コミュニティ-1、コミュニティ-2、およびインターフェイス ge-0/0/0 上のすべての分離された VLAN: 複製

インターフェイス ge-0/0/0 上の VLAN: 複製

コミュニティ-1とコミュニティ-2: トラフィックを受信するインターフェイス

分離 VLAN: トラフィックの受信

PVLAN のセカンダリ VLAN トランク ポートとプロミスキャス アクセス ポートについて

VLAN は、指定されたユーザーへのブロードキャストを制限します。PVLAN(プライベートVLAN)は、VLANを複数のブロードキャストサブドメインに分割し、基本的にセカンダリVLANをプライマリVLAN内に配置することで、この概念をさらに進化させます。PVLAN は、メンバー ポートを通過するトラフィック フローを制限して、これらのポートが、指定されたアップリンク トランク ポートまたは同じ VLAN 内の指定されたポートとのみ通信するようにします。アップリンク トランク ポートは、通常、ルーター、ファイアウォール、サーバー、またはプロバイダー ネットワークに接続されます。通常、PVLAN には 1 つのアップリンクとのみ通信するプライベート ポートが多数含まれているため、ポート間の相互通信ができません。

セカンダリ トランク ポートとプロミスキャス アクセス ポートは、PVLAN の機能を拡張し、次のような複雑な導入で使用できます。

エンタープライズVMWareインフラストラクチャ環境

VM管理によるマルチテナントクラウドサービス

複数の顧客向けのWebホスティングサービス

たとえば、セカンダリ VLAN トランク ポートを使用して、プライベート VLAN で構成された VMware サーバーに QFX デバイスを接続できます。プロミスキャス アクセス ポートを使用して、トランク ポートをサポートしないがプライベート VLAN に参加する必要があるシステムに QFX デバイスを接続できます。

このトピックでは、QFX シリーズの PVLAN に関する次の概念について説明します。

PVLAN ポート タイプ

PVLAN では、以下の異なるポート タイプを使用できます。

無差別トランク ポート:無差別ポートは、ルーター、ファイアウォール、サーバー、またはプロバイダー ネットワークに接続されたアップストリーム トランク ポートです。無差別トランク ポートは、PVLAN 内の独立ポートおよびコミュニティ ポートを含むすべてのインターフェイスと通信できます。

PVLAN トランク ポート:マルチスイッチ PVLAN 設定では、スイッチにまたがるには PVLAN トランク ポートが必要です。PVLAN トランク ポートは、PVLAN 内のすべての VLAN(つまり、プライマリ VLAN、コミュニティ VLAN、およびインタースイッチ分離 VLAN)のメンバーであり、プライマリ VLAN とすべてのセカンダリ VLAN からのトラフィックを伝送します。すべてのポートと通信できます。

PVLAN トランク ポートと独立ポート間の通信は、通常、単方向です。スイッチ間分離 VLAN における PVLAN トランク ポートのメンバーシップはエグレスのみであり、分離ポートは PVLAN トランク ポートにパケットを転送できますが、PVLAN トランク ポートは分離ポートにパケットを転送しません(ただし、パケットが無差別アクセス ポートで受信されるため、無差別ポートと同じプライマリ VLAN 内のすべてのセカンダリ VLAN に転送される場合を除く)。

セカンダリ VLAN トランク ポート:セカンダリ VLAN トランク ポートはセカンダリ VLAN トラフィックを伝送します。特定のプライベート(プライマリ)VLAN では、セカンダリ VLAN トランク ポートは 1 つのセカンダリ VLAN のトラフィックのみを伝送できます。ただし、セカンダリVLANトランクポートは、各セカンダリVLANが異なるプライマリVLANのメンバーである限り、複数のセカンダリVLANのトラフィックを伝送できます。たとえば、セカンダリVLANトランクポートは、プライマリVLAN pvlan100の一部であるコミュニティVLANのトラフィックを伝送し、プライマリVLAN pvlan400の一部である分離VLANのトラフィックも伝送できます。

注:トラフィックがセカンダリVLANトランクポートから出るとき、通常、セカンダリポートがメンバーであるプライマリVLANのタグを伝送します。セカンダリVLANトランクポートから出るトラフィックにセカンダリVLANタグを保持する場合は、 extend-secondary-vlan-id ステートメントを使用します。

コミュニティ ポート - コミュニティ ポート間および無差別ポートと通信します。コミュニティポートは、選択されたユーザーグループのみにサービスを提供します。これらのインターフェイスは、レイヤー 2 で、他のコミュニティ内の他のすべてのインターフェイスや、PVLAN 内の隔離ポートから分離されています。

分離されたアクセス ポート:分離されたポートは、無差別ポートおよび PVLAN トランク ポートとのみレイヤー 2 接続を行います。分離アクセス ポートは、同じ分離された VLAN のメンバーであっても、別の分離ポートと通信することはできません。

無差別アクセス ポート - これらのポートはタグなしのトラフィックを伝送し、1 つのプライマリ VLAN のメンバーにしかなれません。無作為検出アクセス ポートで受信したトラフィックは、無作為検出アクセス ポートが属するプライマリ VLAN のメンバーであるセカンダリ VLAN のポートに転送されます。この場合、セカンダリVLANポートがトランクポートであれば、トラフィックはセカンダリVLANポートから出るときに適切なセカンダリVLANタグを伝送します。トラフィックがセカンダリVLANポートで受信し、無差別アクセスポートで送信する場合、トラフィックはエグレスでタグなしになります。タグ付きトラフィックが無差別アクセス ポートで受信した場合、そのトラフィックは破棄されます。

セカンダリVLANトランクポートの詳細

セカンダリ VLAN トランク ポートを使用する場合は、次の点に注意してください。

セカンダリ VLAN トランク ポートが参加するプライマリ VLAN ごとに、分離 VLAN ID を設定する必要があります。これは、セカンダリVLANトランクポートが伝送するセカンダリVLANが単一のデバイスに限定されている場合にも当てはまります。

ポートを特定のプライマリVLANのセカンダリVLANトランクポートとして設定する場合、同じ物理ポートを次のいずれかに設定することもできます。

別のプライマリVLANのセカンダリVLANトランクポート

別のプライマリVLANのPVLANトランク

無差別トランク ポート

非プライベートVLANのアクセスポート

セカンダリVLANトランクポート(セカンダリVLANタグ付き)で入力され、PVLANトランクポートで出力されるトラフィックは、出力でセカンダリVLANタグを保持します。

セカンダリVLANトランクポートで入力され、無差別トランクポートで出力されるトラフィックには、エグレスで適切なプライマリVLANタグがあります。

セカンダリVLANトランクポートで入力され、無差別アクセスポートで出力されるトラフィックは、出力でタグなしになります。

プライマリVLANタグを使用して無差別トランクポートで受信し、セカンダリVLANトランクポートでエグレスを送信するトラフィックは、エグレスで適切なセカンダリVLANタグを伝送します。例えば、スイッチ上で次のように設定したとします。

プライマリ VLAN 100

プライマリVLANの一部としてのコミュニティVLAN 200

無差別トランク ポート

コミュニティ VLAN 200 を伝送するセカンダリ トランク ポート

パケットがプライマリVLANタグ100の無差別トランクポートで受信し、セカンダリVLANトランクポートで送信する場合、パケットはエグレスでタグ200を伝送します。

ユースケース

同じ物理インターフェイス上に、複数のセカンダリVLANトランクポート(異なるプライマリVLAN内)を設定したり、セカンダリVLANトランクポートを他のタイプのVLANポートと組み合わせたりすることができます。次のユースケースでは、これを行う例を示し、それぞれのケースでトラフィックがどのように流れるかを示しています。

- 2つのプライマリVLANのセカンダリVLANトランク

- セカンダリVLANトランクとプロミスキャストランク

- セカンダリ VLAN トランクと PVLAN トランク

- セカンダリVLANトランクおよび非プライベートVLANインターフェイス

- プロミスキャス アクセス ポートでのトラフィック入力

2つのプライマリVLANのセカンダリVLANトランク

このユースケースでは、以下の構成のスイッチが2つあるとします。

タグ 100 のプライマリ VLAN pvlan100。

タグ 200 を持つ分離型 VLAN isolated200 は、pvlan100 のメンバーです。

タグ 300 のコミュニティ VLAN comm300 は、pvlan100 のメンバーです。

タグ 400 のプライマリ VLAN pvlan400。

タグ 500 の分離された VLAN isolated500 は、pvlan400 のメンバーです。

タグ 600 のコミュニティ VLAN comm600 は、pvlan400 のメンバーです。

スイッチ1のインターフェイスxe-0/0/0は、この例で使用されているプライベートVLANで構成されたVMwareサーバー(図示せず)に接続します。このインターフェイスは、セカンダリ VLAN comm600 および pvlan100 のメンバーである分離 VLAN(タグ 200)のトラフィックを伝送するために、セカンダリ VLAN トランク ポートで構成されています。

スイッチ2のインターフェイスxe-0/0/0は、無作為トランクポートまたは無作為アクセスポートとして設定されていることが示されています。後者の場合、トランクポートをサポートしないが、この例で使用したプライベートVLANで構成されたシステム(図示せず)に接続すると考えることができます。

スイッチ 1 では、xe-0/0/6 は comm600 のメンバーであり、トランク ポートとして設定されています。

スイッチ 2 では、xe-0/0/6 は comm600 のメンバーであり、アクセス ポートとして設定されています。

図 10 は、このトポロジーと、スイッチ 1 の xe-0/0/0 で受信した後に isolated200 と comm600 のトラフィックがどのように流れるかを示しています。トラフィックは矢印が示す場所にのみ流れることに注意してください。例えば、スイッチ1のインターフェイスxe-0/0/2、xe-0/0/3、xe-0/0/5は、パケットがエグレスされないため、矢印がありません。

VLAN isolated200 のトラフィックフローを次に示します。

VLAN isolated200 のトラフィックは、スイッチ 1 の分離アクセス ポート xe-0/0/2 やスイッチ 2 のセカンダリ VLAN トランク ポート xe-0/0/2 では、同じ分離された VLAN のメンバーであっても送信されません。

VLAN comm600 のトラフィックフローを次に示します。

PVLAN トランク ポートはすべての VLAN のメンバーであるため、スイッチ 1 のセカンダリ VLAN トランク ポートで comm600 入力トラフィックが発生した後、PVLAN トランク ポートで送信されます。パケットは、エグレス時にセカンダリVLANタグ(600)を保持します。

comm600のトラフィックは、スイッチ1のコミュニティポートxe-0/0/6でも出力されます。ポートがトランクとして設定されているため、トラフィックにタグが付けられます。

このインターフェイスが無差別トランク ポートとして設定されている場合、スイッチ 2 の PVLAN トランク ポートで comm600 入力のトラフィックが発生した後、xe-0/0/0 で出力されます。

注:スイッチ 2 の xe-0/0/0 が無差別アクセス ポートとして設定されている場合、そのポートは 1 つのプライマリ VLAN にのみ参加できます。この場合、無差別アクセス ポートは pvlan100 の一部であるため、comm600 のトラフィックはそこから出ません

comm600のトラフィックは、スイッチ2のコミュニティポートxe-0/0/6でも出力されます。この場合、ポート モードは access であるため、トラフィックはタグなしになります。

セカンダリVLANトランクとプロミスキャストランク

このユースケースでは、前のユースケースと同じポートとVLANで設定された2つのスイッチがあるとします。ただし、1つの例外があります。この場合、スイッチ 1 の xe-0/0/0 は、VLAN pvlan100 のセカンダリ VLAN トランク ポートとして設定され、pvlan400 の無差別トランク ポートとしても設定されます。

図 11 は、このトポロジーと、isolated200(pvlan100 のメンバー)と comm600(pvlan400 のメンバー)のトラフィックがスイッチ 1 で受信された後どのように流れるかを示しています。

VLAN isolated200 のトラフィック フローは前のユース ケースと同じですが、comm600 のフローは異なります。VLAN comm600 のトラフィックフローを次に示します。

セカンダリ VLAN トランクと PVLAN トランク

このユースケースでは、スイッチ1のxe-0/0/0がVLAN pvlan100のセカンダリVLANトランクポートとして設定され、pvlan400のPVLANトランクポートとしても設定されている場合を除き、前のユースケースと同じポートとVLANで設定された2台のスイッチがあると仮定します。

図 12 は、このトポロジーと、スイッチ 1 で受信した後に COM300(PVLAN100 のメンバー)と COM600(PVLAN400 のメンバー)のトラフィックがどのように流れるかを示しています。

VLAN comm300 のトラフィックフローを次に示します。

VLAN comm600 のトラフィックフローを次に示します。

スイッチ 1 の PVLAN ポート xe-0/0/0 で comm600 入力のトラフィックが発生した後、スイッチ 1 のコミュニティ ポート xe-0/0/6 でトラフィックが生成されます。xe-0/0/6 はトランク ポートであるため、パケットはエグレス時にセカンダリ VLAN タグ(600)を維持します。

また、comm600 のトラフィックは、PVLAN トランク ポート xe-0/0/1 で出力されます。これは、その PVLAN トランク ポートがすべての VLAN のメンバーであるためです。パケットは、エグレス時にセカンダリVLANタグ(600)を保持します。

このインターフェイスが無差別トランク ポートとして設定されている場合、スイッチ 2 の PVLAN トランク ポートで comm600 入力のトラフィックが発生した後、xe-0/0/0 で出力されます。

このインターフェイスが無差別アクセス ポートとして設定されている場合、ポートは pvlan100 にのみ参加できるため、xe-0/0/0 ではエグレスされません。

comm600のトラフィックは、スイッチ2のコミュニティポートxe-0/0/6でも出力されます。xe-0/0/6 はアクセス ポートであるため、このトラフィックはエグレスでタグなしになります。

セカンダリVLANトランクおよび非プライベートVLANインターフェイス

このユースケースでは、以下の違いを除いて、前のユースケースと同じポートとVLANで設定された2つのスイッチがあると仮定します。

スイッチ 1 の xe-0/0/0 の設定:

VLAN pvlan100 のセカンダリ VLAN トランク ポート

vlan700 のアクセス ポート

両方のスイッチのポートxe-0/0/6は、vlan700のアクセスポートです。

図 13 は、このトポロジーと、スイッチ 1 で受信した後に isolated200(pvlan100 のメンバー)と vlan700 のトラフィックがどのように流れるかを示しています。

VLAN isolated200 のトラフィックフローを次に示します。

VLAN isolated200 のトラフィックは、スイッチ 1 の分離アクセス ポート xe-0/0/2 やスイッチ 2 のセカンダリ VLAN トランク ポート xe-0/0/2 では、同じ分離された VLAN のメンバーであっても送信されません。

スイッチ 1 の xe-0/0/0 に設定されたアクセス ポート上の vlan700 入力のトラフィックの後、アクセス ポート xe-0/0/6 上のトラフィックは同じ VLAN のメンバーであるため、そのポートはアクセス ポート xe-0/0/6 で出力されます。xe-0/0/1 の PVLAN トランクはこの VLAN を伝送しないため、(スイッチ 2 の xe-0/0/6 が vlan700 のメンバーであっても)vlan700 のトラフィックはスイッチ 2 に転送されません。

プロミスキャス アクセス ポートでのトラフィック入力

このユースケースでは、スイッチ1のxe-0/0/0が無差別アクセスポートとして設定され、pvlan100のメンバーであることを除いて、前のユースケースと同じポートとVLANで設定された2つのスイッチがあると仮定します。 図 14 、このトポロジーと、スイッチ1でこのインターフェイスを通過した後のタグなしトラフィックの流れを示しています。

図に示すように、無差別アクセス ポートで受信したタグなしトラフィックは、その無差別アクセス ポートがメンバーである同じプライマリ VLAN のメンバーであるすべてのセカンダリ VLAN ポートに転送されます。トラフィックがアクセス ポートから出力されるときはタグなし、トランク ポートからのエグレスではタグが付けられます(スイッチ 2 の xe-0/0/2)。

同じインターフェイス上で802.1X認証とプライベートVLANを同時に使用する

- 同じインターフェイス上で 802.1X 認証と PVLAN を一緒に使用する方法について

- 802.1X 認証と PVLAN を組み合わせるための設定ガイドライン

- 例:1 つの構成でプライベート VLAN を使用した 802.1X 認証を構成する

同じインターフェイス上で 802.1X 認証と PVLAN を一緒に使用する方法について

同じインターフェイスで 802.1X 認証と PVLAN(プライベート VLAN)の両方を設定できるようになりました。

IEEE 802.1X認証は、ネットワークエッジセキュリティを提供し、authentication server(RADIUSサーバー)でサプリカント(クライアント)の認証情報が提示および一致されるまで、サプリカント宛てのトラフィックとサプリカントからのトラフィックのすべてをインターフェイスでブロックすることで、認証されていないユーザーアクセスからイーサネットLANを保護します。

PVLAN(プライベートVLAN)は、VLAN内のポート間のレイヤー2分離を提供し、セカンダリVLANを作成することでブロードキャストドメインを複数の個別のブロードキャストサブドメインに分割します。PVLAN は、ブロードキャストおよび不明なユニキャスト トラフィックのフローを制限し、既知のホスト間の通信を制限するのに役立ちます。

802.1X 認証と PVLAN の両方が設定されているスイッチでは、新しいデバイスが PVLAN ネットワークに接続されると、デバイスは認証され、PVLAN 設定または RADIUS プロファイルに基づいてセカンダリ VLAN に割り当てられます。その後、デバイスはIPアドレスを取得し、PVLANネットワークへのアクセスを許可されます。

このドキュメントでは、802.1X 認証やプライベート VLAN の詳細については説明しません。これらの詳細については、個々の機能に固有の機能のドキュメントを参照してください。802.1Xについては、 ユーザーアクセスおよび認証ユーザーガイドを参照してください。PVLANについては、 イーサネットスイッチングユーザーガイドを参照してください。

802.1X 認証と PVLAN を組み合わせるための設定ガイドライン

同じインターフェイスでこれら 2 つの機能を設定する場合は、次のガイドラインと制限事項に留意してください。

802.1X 対応インターフェイスを、プロミスキャス インターフェイス(設定によりプライマリ VLAN のメンバーになっているインターフェイス)またはインタースイッチ リンク(ISL)インターフェイスとして設定することはできません。

論理インターフェイス上の同じ PVLAN ドメインに属する異なる VLAN で複数のユーザーを認証することはできません。たとえば、インターフェイス ge-0/0/0 が

supplicant multipleとして設定され、クライアント C1 と C2 が認証され、動的 VLAN V1 および V2 に追加された場合、V1 と V2 は異なる PVLAN ドメインに属している必要があります。VoIP VLAN とデータ VLAN が異なる場合、これら 2 つの VLAN は異なる PVLAN ドメインに存在する必要があります。

PVLAN メンバーシップが変更された場合(つまり、インターフェイスが別の PVLAN で再設定された場合)、クライアントを再認証する必要があります。

例:1 つの構成でプライベート VLAN を使用した 802.1X 認証を構成する

要件

Junos OS リリース 18.2R1 以降

EX2300、EX3400、または EX4300 スイッチ

開始する前に、RADIUSサーバーまたは認証サーバーとして使用するサーバーを指定します。「Specifying RADIUS Server Connections on Switches (CLI Procedure)」を参照してください。

概要

次の構成セクションでは、アクセス プロファイルの構成、802.1X 認証の構成、最後に VLAN(PVLAN を含む)の構成を示します。

1 つの構成でプライベート VLAN を使用した 802.1X 認証を構成する

手順

CLIクイック構成

[edit] set access radius-server 10.20.9.199 port 1812 set access radius-server 10.20.9.199 secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf" set access profile dot1x-auth authentication-order radius set access profile authp authentication-order radius set access profile authp radius authentication-server 10.204.96.165 set switch-options voip interface ge-0/0/8.0 vlan voip set interfaces ge-0/0/8 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/8 unit 0 family ethernet-switching vlan members data set protocols dot1x authenticator authentication-profile-name authp set protocols dot1x authenticator interface ge-0/0/8.0 supplicant multiple set protocols dot1x authenticator interface ge-0/0/8.0 mac-radius set vlans community vlan-id 20 set vlans community private-vlan community set vlans community-one vlan-id 30 set vlans community-one private-vlan community set vlans isolated vlan-id 200 set vlans isolated private-vlan isolated set vlans pvlan vlan-id 2000 set vlans pvlan isolated-vlan isolated set vlans pvlan community-vlans [community community-one] set vlans data vlan-id 43 set vlans voip vlan-id 33

ステップバイステップでの手順

1 つの構成で 802.1X 認証と PVLAN を構成するには:

アクセスプロファイルを設定します。

[edit access] set radius-server 10.20.9.199 port 1812 set radius-server 10.20.9.199 secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf" set profile dot1x-auth authentication-order radius set profile authp authentication-order radius set profile authp radius authentication-server 10.204.96.165 [edit switch-options] set voip interface ge-0/0/8.0 vlan voip

注:構成する VoIP VLAN を PVLAN(プライマリ、コミュニティ、または分離)にすることはできません。

802.1X 設定を構成します。

[edit interfaces] set ge-0/0/8 unit 0 family ethernet-switching interface-mode access set ge-0/0/8 unit 0 family ethernet-switching vlan members data [edit protocols] set dot1x authenticator authentication-profile-name authp set dot1x authenticator interface ge-0/0/8.0 supplicant multiple set dot1x authenticator interface ge-0/0/8.0 mac-radius

注:設定可能なデータVLANは、コミュニティVLANまたは分離VLANにすることもできます。

VLAN(PVLAN を含む)を設定します。

[edit vlans] set community vlan-id 20 set community private-vlan community set community-one vlan-id 30 set community-one private-vlan community set isolated vlan-id 200 set isolated private-vlan isolated set pvlan vlan-id 2000 set pvlan isolated-vlan isolated set pvlan community-vlans [community community-one] set data vlan-id 43 set voip vlan-id 33

結果

設定モードから、スイッチで次の show コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@switch# show access

radius-server {

10.20.9.199 {

port 1812;

secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf"; ## SECRET-DATA

}

}

profile dot1x-auth {

authentication-order radius;

}

profile authp {

authentication-order radius;

radius {

authentication-server 10.204.96.165;

}

}

user@switch# show interfaces

ge-0/0/8 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members data;

}

}

}

}

user@switch# show protocols

dot1x {

authenticator {

authentication-profile-name authp;

interface {

ge-0/0/8.0 {

supplicant multiple;

mac-radius;

}

}

}

}

user@switch# show switch-options

voip {

interface ge-0/0/8.0 {

vlan voip;

}

}

user@switch# show vlans

community {

vlan-id 20;

private-vlan community;

}

community-one {

vlan-id 30;

private-vlan community;

}

data {

vlan-id 43;

}

isolated {

vlan-id 200;

private-vlan isolated;

}

pvlan {

vlan-id 2000;

isolated-vlan isolated;

community-vlans [community community-one];

}

voip {

vlan-id 33;

}

検証

クライアントMACアドレスがプライマリVLANで学習されたことを確認する

目的

クライアントMACアドレスがプライマリVLANで学習されたことを示します。

アクション

user@switch> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC, SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 1 entries, 1 learned

Routing instance : default-switch

Vlan MAC MAC Age Logical NH RTR

name address flags interface Index ID

pvlan 00:30:48:8C:66:BD D - ge-0/0/8.0 0 0 プライマリVLANが認証済みVLANであることを確認する

目的

プライマリVLANが認証済みVLANとして表示されていることを示します。

アクション

user@switch> show dot1x interface ge-0/0/8.0 detail

ge-0/0/8.0

Role: Authenticator

Administrative state: Auto

Supplicant mode: Multiple

Number of retries: 3

Quiet period: 60 seconds

Transmit period: 30 seconds

Mac Radius: Enabled

Mac Radius Strict: Disabled

Reauthentication: Enabled Reauthentication interval: 40 seconds

Supplicant timeout: 30 seconds

Server timeout: 30 seconds

Maximum EAPOL requests: 1

Guest VLAN member: <not configured>

Number of connected supplicants: 1

Supplicant: user5, 00:30:48:8C:66:BD

Operational state: Authenticated

Authentication method: Radius

Authenticated VLAN: pvlan

Reauthentication due in 17 secondsプライベートVLANでのアクセスポートセキュリティの設定

PVLAN のアクセス ポート セキュリティについて

プライベート VLAN(PVLAN)で、DHCP スヌーピングなどのアクセス ポート セキュリティ機能を有効にできるようになりました。

セキュリティ上の理由から、ブロードキャストおよび不明なユニキャスト トラフィックのフローを制限し、既知のホスト間の通信を制限することもしばしば有用です。PVLAN 機能を使用すると、ブロードキャスト ドメインを複数の独立したブロードキャスト サブドメインに分割し、基本的に VLAN 内に VLAN を配置できます。

イーサネットLANは、ネットワークデバイス上のアドレススプーフィング(偽造)やレイヤー2サービス拒否(DoS)などの攻撃に対して脆弱です。次のアクセス ポート セキュリティ機能は、このような攻撃が引き起こす可能性のある情報の損失や生産性の損失からデバイスを保護するのに役立ちます。PVLAN でこれらのセキュリティ機能を設定できるようになりました。

DHCPスヌーピング:信頼できないポートで入力DHCPサーバメッセージをフィルタリングしてブロックします。DHCP スヌーピングは、DHCP スヌーピング データベースと呼ばれる DHCP リース情報のデータベースを構築し、維持します。

DHCPv6スヌーピング—IPv6のDHCPスヌーピング。

DHCP オプション 82:DHCP リレー エージェント情報オプションとも呼ばれます。IP アドレスや MAC アドレスのスプーフィング、DHCP IP アドレスの枯渇などの攻撃からスイッチを保護します。オプション 82 は、DHCP クライアントのネットワーク ロケーションに関する情報を提供します。DHCP サーバーは、この情報を使用して、クライアントの IP アドレスまたはその他のパラメーターを実装します。

DHCPv6 オプション:

オプション 37:DHCPv6 のリモート ID オプション。は、リモート ホストのネットワーク上の位置情報を DHCPv6 パケットに挿入します。

オプション18—DHCPv6の回線IDオプション。クライアント ポートに関する情報を DHCPv6 パケットに挿入します。

オプション 16:DHCPv6 のベンダー ID オプション。クライアント ハードウェアのベンダーに関する情報を DHCPv6 パケットに挿入します。

動的ARPインスペクション(DAI)—アドレス解決プロトコル(ARP)スプーフィング攻撃を防止します。ARP 要求と応答は DHCP スヌーピング データベースのエントリと比較され、フィルタリングの決定はそれらの比較の結果に基づいて行われます。

IPソースガード:イーサネットLANに対するIPアドレススプーフィング攻撃の影響を軽減します。信頼できないアクセス インターフェイスから送信されたパケットの送信元 IP アドレスを、DHCP スヌーピング データベースと照合します。パケットを検証できない場合、パケットは破棄されます。

IPv6 ソース ガード—IPv6 の IP ソース ガード。

IPv6 ネイバー探索インスペクション:IPv6 アドレス スプーフィング攻撃を防止します。ネイバー探索要求と応答を DHCPv6 スヌーピング データベースのエントリと比較し、それらの比較結果に基づいてフィルタリングを決定します。

このドキュメントでは、アクセス ポートのセキュリティ機能または PVLAN の詳細については説明しません。これらの詳細については、個々の機能に固有の機能のドキュメントを参照してください。アクセスポートのセキュリティについては、 セキュリティサービス管理ガイドを参照してください。PVLANについては、 イーサネットスイッチングユーザーガイドを参照してください。

PVLAN にアクセス ポート セキュリティ機能を導入するための設定ガイドライン

PVLAN でアクセス ポート セキュリティ機能を設定する場合は、次のガイドラインと制限事項に留意してください。

プライマリVLANとそのすべてのセカンダリVLANの両方に 、同じ アクセスポートのセキュリティ機能を適用する必要があります。

PVLAN は IRB(統合型ルーティングおよびブリッジング)インターフェイスを 1 つだけ持つことができ、IRB インターフェイスはプライマリ VLAN 上にある必要があります。

PVLAN のアクセス ポート セキュリティ設定の制限は、PVLAN にないアクセス ポート セキュリティ機能設定の制限と同じです。セキュリティサービス管理ガイドのアクセスポートのセキュリティドキュメントを参照してください。

例:PVLAN でのアクセス ポート セキュリティの設定

要件

Junos OS リリース 18.2R1 以降

EX4300スイッチ

概要

次の構成セクションには、次の情報が表示されます。

プライマリVLAN(

vlan-pri)とその3つのセカンダリVLAN(コミュニティVLAN(vlan-hrおよびvlan-finance)と独立VLAN(vlan-iso))を含むプライベートVLANの設定。これらの VLAN 上のインターフェイス間の通信を送信するために使用されるインターフェイスの設定。

PVLAN を構成するプライマリおよびセカンダリ VLAN のアクセス セキュリティ機能の設定。

表 5 にトポロジー例の設定を示します。

| インターフェイス | 説明 |

|---|---|

ge-0/0/0.0 |

プライマリ VLAN(vlan1-pri)トランク インターフェイス |

ge-0/0/11.0 |

ユーザー 1、HR コミュニティ(vlan-hr) |

ge-0/0/12.0 |

ユーザー 2、HR コミュニティ(vlan-hr) |

ge-0/0/13.0 |

ユーザー 3、ファイナンス コミュニティ(vlan-finance) |

ge-0/0/14.0 |

ユーザー 4、ファイナンス コミュニティ(vlan-finance) |

ge-0/0/15.0 |

メールサーバー、分離(vlan-iso) |

ge-0/0/16.0 |

バックアップ サーバ、分離(vlan-iso) |

ge-1/0/0.0 |

プライマリ VLAN(vlan-pri)トランク インターフェイス |

PVLAN でのアクセス ポート セキュリティの設定

手順

CLIクイック構成

set vlans vlan-pri vlan-id 100 set vlans vlan-hr private-vlan community vlan-id 200 set vlans vlan-finance private-vlan community vlan-id 300 set vlans vlan-iso private-vlan isolated vlan-id 400 set vlans vlan-pri community-vlan vlan-hr set vlans vlan-pri community-vlan vlan-finance set vlans vlan-pri isolated-vlan vlan-iso set interfaces ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr set interfaces ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr set interfaces ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance set interfaces ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance set interfaces ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interfaces ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set interfaces ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set vlans vlan-pri forwarding-options dhcp-security arp-inspection set vlans vlan-pri forwarding-options dhcp-security ip-source-guard set vlans vlan-pri forwarding-options dhcp-security ipv6-source-guard set vlans vlan-pri forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-pri forwarding-options dhcp-security option-82 set vlans vlan-pri forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-pri forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-hr forwarding-options dhcp-security arp-inspection set vlans vlan-hr forwarding-options dhcp-security ip-source-guard set vlans vlan-hr forwarding-options dhcp-security ipv6-source-guard set vlans vlan-hr forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-hr forwarding-options dhcp-security option-82 set vlans vlan-hr forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-hr forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-finance forwarding-options dhcp-security arp-inspection set vlans vlan-finance forwarding-options dhcp-security ip-source-guard set vlans vlan-finance forwarding-options dhcp-security ipv6-source-guard set vlans vlan-finance forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-finance forwarding-options dhcp-security option-82 set vlans vlan-finance forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-finance forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-iso forwarding-options dhcp-security arp-inspection set vlans vlan-iso forwarding-options dhcp-security ip-source-guard set vlans vlan-iso forwarding-options dhcp-security ipv6-source-guard set vlans vlan-iso forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-iso forwarding-options dhcp-security option-82 set vlans vlan-iso forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-iso forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay

ステップバイステップでの手順

プライベート VLAN(PVLAN)を設定し、その PVLAN でアクセス ポートのセキュリティ機能を設定するには、次の手順に従います。

PVLAN の設定 - プライマリ VLAN とそのセカンダリ VLAN を作成し、VLAN ID を割り当てます。インターフェイスをVLANに関連付けます。(VLANの設定の詳細については、 ELSをサポートしたEXシリーズスイッチのVLANの設定(CLI手順)を参照してください)。

[edit vlans] user@switch# set vlan-pri vlan-id 100 user@switch# set vlan-hr private-vlan community vlan-id 200 user@switch# set vlan-finance private-vlan community vlan-id 300 user@switch# set vlan-iso private-vlan isolated vlan-id 400 user@switch# set vlan-pri community-vlan vlan-hr user@switch# set vlan-pri community-vlan vlan-finance user@switch# set vlan-pri isolated-vlan vlan-iso

[edit interfaces] user@switch# set ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr user@switch# set ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr user@switch# set ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance user@switch# set ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance user@switch# set ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri user@switch# set ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

プライマリVLANとそのすべてのセカンダリVLANでアクセスポートのセキュリティ機能を設定します。

注:ARP インスペクション、IP ソース ガード、IPv6 ソース ガード、ネイバー探索インスペクション、DHCP オプション 82、または DHCPv6 オプションを設定すると、DHCP スヌーピングと DHCPv6 スヌーピングが自動的に設定されます。

[edit vlans] user@switch# set vlan-pri forwarding-options dhcp-security arp-inspection user@switch# set vlan-pri forwarding-options dhcp-security ip-source-guard user@switch# set vlan-pri forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-pri forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-pri forwarding-options dhcp-security option-82 user@switch# set vlan-pri forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-pri forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-hr forwarding-options dhcp-security arp-inspection user@switch# set vlan-hr forwarding-options dhcp-security ip-source-guard user@switch# set vlan-hr forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-hr forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-hr forwarding-options dhcp-security option-82 user@switch# set vlan-hr forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-hr forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-finance forwarding-options dhcp-security arp-inspection user@switch# set vlan-finance forwarding-options dhcp-security ip-source-guard user@switch# set vlan-finance forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-finance forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-finance forwarding-options dhcp-security option-82 user@switch# set vlan-finance forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-finance forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-iso forwarding-options dhcp-security arp-inspection user@switch# set vlan-iso forwarding-options dhcp-security ip-source-guard user@switch# set vlan-iso forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-iso forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-iso forwarding-options dhcp-security option-82 user@switch# set vlan-iso forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-iso forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay

結果

設定モードから、スイッチで次の show コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@switch# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members vlan-pri;

}

}

}

}

ge-1/0/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members vlan-pri;

}

}

}

}

ge-0/0/11 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/12 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/13 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/14 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/15 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-iso;

}

}

}

}

ge-0/0/16 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-iso;

}

}

}

}

user@switch# show vlans

vlan-finance {

vlan-id 300;

private-vlan community;

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-hr {

vlan-id 200;

private-vlan community;

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-iso {

vlan-id 400;

private-vlan isolated;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-pri {

vlan-id 100;

community-vlan vlan-finance;

community-vlan vlan-hr;

isolated-vlan vlan-iso;

interface {

ge-0/0/0.0;

ge-1/0/0.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

検証

アクセス セキュリティ機能が想定どおりに動作していることを確認します。

目的

PVLAN で設定したアクセス ポートのセキュリティ機能が想定どおりに動作していることを確認します。

アクション

CLI の show dhcp-security コマンドおよび clear dhcp-security コマンドを使用して、機能が想定どおりに動作していることを確認します。これらのコマンドの詳細については、 『セキュリティー・サービス管理ガイド』を参照してください。

ELS をサポートする単一スイッチでのプライベート VLAN の作成(CLI 手順)

このタスクでは、拡張レイヤー 2 ソフトウェア(ELS)設定スタイルをサポートするスイッチで Junos OS を使用します。EX シリーズ スイッチが ELS をサポートしていないソフトウェアを実行する場合は、「 シングル EX シリーズ スイッチ上でのプライベート VLAN の作成(CLI 手順)」を参照してください。ELSの詳細については、「拡張レイヤー2ソフトウェアCLIの使用」を参照してください。

プライベートVLANは、Junos OSリリース15.1X53を実行するQFX5100スイッチおよびQFX10002スイッチではサポートされていません。

セキュリティ上の理由から、ブロードキャストおよび不明なユニキャスト トラフィックのフローを制限したり、既知のホスト間の通信を制限したりすることが有用な場合がよくあります。PVLAN(プライベート VLAN)を使用すると、ブロードキャスト ドメイン(プライマリ VLAN)を複数の独立したブロードキャスト サブドメイン(セカンダリ VLAN)に分割でき、基本的には VLAN 内に VLAN を配置できます。この手順では、単一スイッチで PVLAN を作成する方法について説明します。

PVLAN が 1 つのスイッチで設定されている場合でも、セカンダリ VLAN ごとに VLAN ID を指定する必要があります。

プライマリVLANを事前に設定する必要はありません。このトピックでは、この PVLAN 設定手順の一部として設定されるプライマリ VLAN について説明します。

PVLANの設定に関するガイドラインのリストについては、 プライベートVLANについてを参照してください。

単一スイッチ上でプライベート VLAN を設定するには:

ELS をサポートしていない単一の QFX スイッチでのプライベート VLAN の作成

ご使用のスイッチが、ELS をサポートするソフトウェアを実行している場合は、 ELS をサポートする単一スイッチ上でのプライベート VLAN の作成(CLI 手順)を参照してください。

セキュリティ上の理由から、ブロードキャストおよび不明なユニキャスト トラフィックのフローを制限し、既知のホスト間の通信を制限することもしばしば有用です。プライベート VLAN(PVLAN)機能を使用すると、ブロードキャスト ドメインを複数の独立したブロードキャスト サブドメインに分割し、基本的にセカンダリ VLAN をプライマリ VLAN 内に配置できます。このトピックでは、単一スイッチで PVLAN を設定する方法について説明します。

開始する前に、プライマリ VLAN の一部となるすべてのセカンダリ VLAN の名前を設定します。(プライマリVLANは事前に設定する必要はありません。この手順の一部として設定されます)。セカンダリVLAN用のVLAN ID(タグ)を作成する必要はありません。セカンダリVLANにタグを付けても機能が損なわれることはありませんが、セカンダリVLANが単一のスイッチに設定されている場合、タグは使用されません。

PVLAN を設定する際は、以下のルールに留意してください。

-

プライマリVLANはタグ付きVLANである必要があります。

-

コミュニティ VLAN を設定する場合は、最初にプライマリ VLAN と PVLAN トランク ポートを設定する必要があります。また、 pvlan ステートメントを使用して、プライマリVLANをプライベートに設定する必要があります。

-

分離 VLAN を設定する場合は、最初にプライマリ VLAN と PVLAN トランク ポートを設定する必要があります。

示されている順序で設定手順を完了すると、これらの PVLAN ルールに違反することはありません。単一スイッチ上でプライベート VLAN を設定するには:

ELS をサポートしていない単一の EXシリーズ スイッチでのプライベート VLAN の作成(CLI 手順)

ご使用のスイッチが、ELS をサポートするソフトウェアを実行している場合は、 ELS をサポートする単一スイッチ上でのプライベート VLAN の作成(CLI 手順)を参照してください。

セキュリティ上の理由から、ブロードキャストおよび不明なユニキャスト トラフィックのフローを制限し、既知のホスト間の通信を制限することもしばしば有用です。EX シリーズ スイッチのプライベート VLAN(PVLAN)機能を使用すると、プライマリ VLAN とも呼ばれるブロードキャスト ドメインを、セカンダリ VLAN とも呼ばれる複数の独立したブロードキャスト サブドメインに分割できます。プライマリVLANをセカンダリVLANに分割すると、基本的にVLANが別のVLAN内にネストされます。このトピックでは、単一スイッチで PVLAN を設定する方法について説明します。

開始する前に、プライマリ VLAN の一部となるすべてのセカンダリ VLAN の名前を設定します。(セカンダリVLANとは異なり、プライマリVLANを事前に設定する必要はありません。この手順により、プライマリVLANの完全な設定が得られます)。セカンダリVLANが単一のスイッチに設定されている場合、タグは必要ありませんが、セカンダリVLANをタグ付きとして設定しても、その機能に悪影響はありません。セカンダリ VLAN の設定手順については、「 EX シリーズ スイッチの VLAN の設定」を参照してください。

単一スイッチで PVLAN を設定する場合は、以下のルールに注意してください。

プライマリVLANはタグ付きVLANである必要があります。

PVLAN インターフェイス上での VoIP VLAN の設定はサポートされていません。

単一スイッチ上でプライベート VLAN を設定するには:

分離 VLAN は、このプロセスの一部としては構成されません。代わりに、プライマリVLANで no-local-switching が有効になっていて、分離VLANにメンバーとしてアクセスインターフェイスがある場合、内部で作成されます。

ルーターに接続された無作為検出ポートではなく、RVI(ルーテッドVLANインターフェイス)を使用して、オプションで分離VLANとコミュニティVLAN間のルーティングを有効にするには、 EXシリーズスイッチ上のプライベートVLANでのルーテッドVLANインターフェイスの設定を参照してください。

EX8200スイッチまたはEX8200バーチャルシャーシのみが、RVIを使用してPVLANドメイン内の分離VLANとコミュニティVLAN間でレイヤー3トラフィックをルーティングすることをサポートしています。

ELS をサポートしていない複数の QFXシリーズスイッチにまたがるプライベート VLAN の作成

ご使用のスイッチが、ELS をサポートしている複数の EXシリーズ スイッチにまたがるプライベート VLAN の作成(CLI 手順)を参照してください。

セキュリティ上の理由から、ブロードキャストおよび不明なユニキャスト トラフィックのフローを制限し、既知のホスト間の通信を制限することもしばしば有用です。プライベート VLAN(PVLAN)機能を使用すると、ブロードキャスト ドメインを複数の独立したブロードキャスト サブドメインに分割し、基本的にセカンダリ VLAN をプライマリ VLAN 内に配置できます。このトピックでは、複数のスイッチにまたがるように PVLAN を設定する方法について説明します。

開始する前に、プライマリ VLAN の一部となるすべてのセカンダリ VLAN の名前を設定します。(プライマリVLANは事前に設定する必要はありません。この手順の一部として設定されます)。セカンダリVLAN用のVLAN ID(タグ)を作成する必要はありません。セカンダリVLANにタグを付けても機能が損なわれることはありませんが、セカンダリVLANが単一のスイッチに設定されている場合、タグは使用されません。

PVLAN の作成には、以下のルールが適用されます。

-

プライマリVLANはタグ付きVLANである必要があります。

-

コミュニティ VLAN を設定する場合は、最初にプライマリ VLAN と PVLAN トランク ポートを設定する必要があります。また、 pvlan ステートメントを使用して、プライマリVLANをプライベートに設定する必要があります。

-

分離 VLAN を設定する場合は、最初にプライマリ VLAN と PVLAN トランク ポートを設定する必要があります。

示されている順序で設定手順を完了すると、これらの PVLAN ルールに違反することはありません。複数のスイッチにまたがるようにプライベートVLANを設定するには:

ELS をサポートする複数の EX シリーズ スイッチにまたがるプライベート VLAN の作成(CLI 手順)

このタスクでは、ELS(拡張レイヤー 2 ソフトウェア)設定スタイルをサポートする EX シリーズ スイッチで Junos OS を使用します スイッチが ELS をサポートしていないソフトウェアを実行している場合は、「 複数の EX シリーズ スイッチにまたがるプライベート VLAN の作成(CLI 手順)」を参照してください。ELSの詳細については、「拡張レイヤー2ソフトウェアCLIの使用」を参照してください。

プライベートVLANは、Junos OSリリース15.1X53を実行するQFX5100スイッチおよびQFX10002スイッチではサポートされていません。

セキュリティ上の理由から、ブロードキャストおよび不明なユニキャスト トラフィックのフローを制限したり、既知のホスト間の通信を制限したりすることが有用な場合がよくあります。PVLAN(プライベート VLAN)を使用すると、ブロードキャスト ドメイン(プライマリ VLAN)を複数の独立したブロードキャスト サブドメイン(セカンダリ VLAN)に分割でき、基本的には VLAN 内に VLAN を配置できます。この手順では、複数のスイッチにまたがるように PVLAN を設定する方法について説明します。

PVLANの設定に関するガイドラインのリストについては、 プライベートVLANについてを参照してください。

複数のスイッチにまたがるように PVLAN を設定するには、PVLAN に参加するすべてのスイッチで次の手順を実行します。

ELSサポートなしで複数のEXシリーズスイッチにまたがるプライベートVLANの作成(CLI手順)

ご使用のスイッチが、ELS をサポートしている複数の EXシリーズ スイッチにまたがるプライベート VLAN の作成(CLI 手順)を参照してください。

セキュリティ上の理由から、ブロードキャストおよび不明なユニキャスト トラフィックのフローを制限し、既知のホスト間の通信を制限することもしばしば有用です。EXシリーズスイッチのPVLAN(プライベートVLAN)機能を使用すると、管理者はプライマリVLANとも呼ばれるブロードキャストドメインを、セカンダリVLANとも呼ばれる複数の独立したブロードキャストサブドメインに分割できます。プライマリVLANをセカンダリVLANに分割すると、基本的にVLANが別のVLAN内にネストされます。このトピックでは、複数のスイッチにまたがるように PVLAN を設定する方法について説明します。

開始する前に、プライマリ VLAN の一部となるすべてのセカンダリ VLAN の名前を設定します。(セカンダリVLANとは異なり、プライマリVLANを事前に設定する必要はありません。この手順により、プライマリVLANの完全な設定が得られます)。セカンダリ VLAN の設定手順については、「 EX シリーズ スイッチの VLAN の設定」を参照してください。

PVLAN の作成には、以下のルールが適用されます。

-

プライマリVLANはタグ付きVLANである必要があります。

-

セカンダリ VLAN を設定する前に、プライマリ VLAN と PVLAN トランク ポートを設定する必要があります。

-

PVLAN インターフェイス上での VoIP VLAN の設定はサポートされていません。

-

PVLAN トランク ポートで MVRP(マルチプル VLAN 登録プロトコル)が設定されている場合、セカンダリ VLAN と PVLAN トランク ポートの設定を同じコミット操作でコミットする必要があります。

複数のスイッチにまたがるようにプライベートVLANを設定するには:

ルーターに接続された無作為検出ポートではなく、RVI(ルーテッドVLANインターフェイス)を使用して、オプションで分離VLANとコミュニティVLAN間のルーティングを有効にするには、 EXシリーズスイッチ上のプライベートVLANでのルーテッドVLANインターフェイスの設定を参照してください。

EX8200スイッチまたはEX8200バーチャルシャーシのみが、RVIを使用してPVLANドメイン内の分離VLANとコミュニティVLAN間でレイヤー3トラフィックをルーティングすることをサポートしています。

例:ELSをサポートする単一スイッチ上でのプライベートVLANの設定

この例では、ELS(拡張レイヤー 2 ソフトウェア)設定スタイルをサポートするスイッチで Junos OS を使用します。EXスイッチでELSをサポートしていないソフトウェアが実行されている場合は、 例: を参照してください。単一のEXシリーズスイッチ上でのプライベートVLANの設定。ELSの詳細については、「拡張レイヤー2ソフトウェアCLIの使用」を参照してください。

プライベートVLANは、Junos OSリリース15.1X53を実行するQFX5100スイッチおよびQFX10002スイッチではサポートされていません。

セキュリティ上の理由から、ブロードキャストおよび不明なユニキャスト トラフィックのフローを制限したり、既知のホスト間の通信を制限したりすることが有用な場合がよくあります。PVLAN(プライベート VLAN)を使用すると、ブロードキャスト ドメイン(プライマリ VLAN)を複数の独立したブロードキャスト サブドメイン(セカンダリ VLAN)に分割でき、基本的には VLAN 内に VLAN を配置できます。

この例では、1 つのスイッチ上で PVLAN を作成する方法について説明します。

要件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

1 つの Junos OS スイッチ

Junos OS リリース 14.1X53-D10 以降 EX シリーズ スイッチ向け)

QFX シリーズスイッチの Junos OS リリース 14.1X53-D15 以降

概要とトポロジー

加入者のグループを分離して、セキュリティと効率を向上させることができます。この設定例では、シンプルなトポロジーを使用して、1 つのプライマリ VLAN と 3 つのセカンダリ VLAN(1 つの独立 VLAN と 2 つのコミュニティ VLAN)を持つ PVLAN を作成する方法を示します。

表 6 は、この例で使用されているトポロジーのインターフェイスの一覧です。

| インターフェイス | 説明 |

|---|---|

|

無差別メンバー ポート |

|

HRコミュニティVLANメンバーポート |

|

金融コミュニティ VLAN メンバー ポート |

|

分離メンバー ポート |

表 7 に、この例で使用されているトポロジーのVLAN IDを一覧表示します。

| VLAN ID | 説明 |

|---|---|

|

プライマリ VLAN |

|

HR コミュニティ VLAN |

|

財務コミュニティ VLAN |

|

分離 VLAN |

図 16 にこの例のトポロジーを示します。

設定

既存の VLAN をプライベート PVLAN のベースとして使用し、その中にサブドメインを作成できます。この例では、手順の一部として、VLAN 名 vlan-priを使用してプライマリ VLAN を作成します。

PVLAN を設定するには、次のタスクを実行します。

CLIクイック構成

PVLANをすばやく作成および設定するには、以下のコマンドをコピーしてスイッチの端末ウィンドウに貼り付けます。

[edit] set vlans vlan-pri vlan-id 100 set vlans vlan-iso private-vlan isolated vlan-id 400 set vlans vlan-hr private-vlan community vlan-id 200 set vlans vlan-finance private-vlan community vlan-id 300 set vlans vlan-pri vlan-id 100 isolated-vlan vlan-iso community-vlan vlan-hr community-vlan vlan-finance set interface ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr set interface ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr set interface ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance set interface ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance set interface ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interface ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interface ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set interface ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

手順

ステップバイステップでの手順

PVLAN を設定するには、次の手順を実行します。

プライベートVLANのプライマリVLAN(この例では、名前は vlan-pri)を作成します。

[edit vlans] user@switch# set vlan-pri vlan-id 100

分離 VLAN を作成し、VLAN ID を割り当てます。

[edit vlans] user@switch# set vlan-iso private-vlan isolated vlan-id 400

HR コミュニティ VLAN を作成し、VLAN ID を割り当てます。

[edit vlans] user@switch# set vlan-hr private-vlan community vlan-id 200

財務コミュニティ VLAN を作成し、VLAN ID を割り当てます。

[edit vlans] user@switch# set vlan-finance private-vlan community vlan-id 300

セカンダリVLANをプライマリVLANに関連付けます。

[edit vlans] user@switch# set vlan-pri vlan-id 100 isolated-vlan vlan-iso community-vlan vlan-hr community-vlan vlan-finance

インターフェイスを適切なインターフェイス モードに設定します。

[edit interfaces] user@switch# set ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr user@switch# set ge-0/0/12 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr user@switch# set ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance user@switch# set ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance user@switch# set ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/16 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-iso

プライマリVLANの無作為トランクインターフェイスを設定します。このインターフェイスは、プライマリVLANがセカンダリVLANと通信するために使用します。

user@switch# set ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

PVLANをルーターに接続し、プライマリVLANの別のトランクインターフェイス(プロミスキャスインターフェイスでもあります)を設定します。

user@switch# set ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

例:1 つの QFX シリーズ スイッチでのプライベート VLAN の構成

セキュリティ上の理由から、ブロードキャストおよび不明なユニキャスト トラフィックのフローを制限し、既知のホスト間の通信を制限することが有用な場合がよくあります。プライベート VLAN(PVLAN)機能を使用すると、管理者はブロードキャスト ドメインを複数の独立したブロードキャスト サブドメインに分割し、基本的には VLAN 内に VLAN を配置できます。

この例では、1 つのスイッチ上で PVLAN を作成する方法について説明します。

要件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

1 つのQFX3500デバイス

QFXシリーズのJunos OSリリース12.1以降

PVLAN の設定を開始する前に、必要な VLAN の作成と設定が完了していることを確認してください。「拡張レイヤー2サポートなしのQFXシリーズスイッチでVLANを構成する」を参照してください。

概要とトポロジー

複数の建物とVLANがある大規模なオフィスでは、セキュリティ上の理由から、またはブロードキャストドメインを分割するために、一部のワークグループまたは他のエンドポイントを分離する必要がある場合があります。この設定例は、1 つのプライマリ VLAN と 2 つのコミュニティ VLAN(1 つは人事用、もう 1 つは財務用)、および 2 つの分離ポート(1 つはメール サーバ用、もう 1 つはバックアップ サーバ用)を持つ PVLAN を作成する方法を説明するシンプルなトポロジーを示しています。

表 8 に、サンプル トポロジー設定のリストを示します。

| インターフェイス | 説明 |

|---|---|

|

プライマリ VLAN( |

|

ユーザー 1、HR コミュニティ ( |

|

ユーザー 2、HR コミュニティ ( |

|

ユーザー 3、財務コミュニティ ( |

|

ユーザー 4、財務コミュニティ ( |

|

メールサーバー、分離( |

|

バックアップ サーバ、分離 ( |

|

プライマリ VLAN( |

設定

CLIクイック構成

PVLANをすばやく作成および設定するには、以下のコマンドをコピーしてスイッチの端末ウィンドウに貼り付けます。

[edit] set vlans pvlan100 vlan-id 100 set interfaces ge-0/0/0 unit 0 family ethernet-switching port-mode trunk set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members pvlan set interfaces ge-1/0/0 unit 0 family ethernet-switching port-mode trunk set interfaces ge-1/0/0 unit 0 family ethernet-switching vlan members pvlan set interfaces ge-0/0/11 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/12 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/13 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/14 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/15 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/16 unit 0 family ethernet-switching port-mode access set vlans pvlan100 pvlan set vlans pvlan100 interface ge-0/0/0.0 set vlans pvlan100 interface ge-1/0/0.0 set vlans hr-comm interface ge-0/0/11.0 set vlans hr-comm interface ge-0/0/12.0 set vlans finance-comm interface ge-0/0/13.0 set vlans finance-comm interface ge-0/0/14.0 set vlans hr-comm primary-vlan pvlan100 set vlans finance-comm primary-vlan pvlan100 set pvlan100 interface ge-0/0/15.0 isolated set pvlan100 interface ge-0/0/16.0 isolated

手順

ステップバイステップでの手順

PVLAN を設定するには、次の手順を実行します。

プライマリVLANのVLAN IDを設定します。

[edit vlans] user@switch# set pvlan vlan-id 100

インターフェイスとポート モードを設定します。

[edit interfaces] user@switch# set ge-0/0/0 unit 0 family ethernet-switching port-mode trunk user@switch# set ge-0/0/0 unit 0 family ethernet-switching vlan members pvlan user@switch# set ge-1/0/0 unit 0 family ethernet-switching port-mode trunk user@switch# set ge-1/0/0 unit 0 family ethernet-switching vlan members pvlan user@switch# set ge-0/0/11 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/12 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/13 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/14 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/15 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/16 unit 0 family ethernet-switching port-mode access

プライマリVLANにローカルスイッチングを設定しないようにします。

注:プライマリVLANはタグ付きVLANである必要があります。

[edit vlans] user@switch# set pvlan100 pvlan

トランク インターフェイスをプライマリ VLAN に追加します。

[edit vlans] user@switch# set pvlan100 interface ge-0/0/0.0 user@switch# set pvlan100 interface ge-1/0/0.0

セカンダリVLANごとに、アクセスインターフェイスを設定します。

注:セカンダリVLANはタグなしVLANにすることをお勧めします。セカンダリVLANSにタグを付けても機能を損なうことはありません。ただし、1 つのスイッチでセカンダリ VLAN が設定されている場合、タグは使用されません。

[edit vlans] user@switch# set hr-comm interface ge-0/0/11.0 user@switch# set hr-comm interface ge-0/0/12.0 user@switch# set finance-comm interface ge-0/0/13.0 user@switch# set finance-comm interface ge-0/0/14.0

コミュニティVLANごとに、プライマリVLANを設定します。

[edit vlans] user@switch# set hr-comm primary-vlan pvlan100 user@switch# set finance-comm primary-vlan pvlan100

プライマリVLANで分離されたインターフェイスを設定します。

[edit vlans] user@switch# set pvlan100 interface ge-0/0/15.0 isolated user@switch# set pvlan100 interface ge-0/0/16.0 isolated

結果

構成の結果を確認します。

[edit]

user@switch# show

interfaces {

ge-0/0/0 {

unit 0 {

family ethernet-switching {

port-mode trunk;

vlan {

members pvlan100;

}

}

}

}

ge-1/0/0 {

unit 0 {

family ethernet-switching;

}

}

ge-0/0/11 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/12 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/13 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/14 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

vlans {

finance-comm {

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

primary-vlan pvlan100;

}

hr-comm {

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

primary-vlan pvlan100;

}

pvlan100 {

vlan-id 100;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

ge-0/0/0.0;

ge-1/0/0.0;

}

pvlan;

}

}

検証

設定が正常に機能していることを確認するには、次のタスクを実行します。

プライベート VLAN とセカンダリ VLAN が作成されたことの確認

目的

スイッチでプライマリVLANとセカンダリVLANが正しく作成されたことを確認します。

アクション

show vlans コマンドを使用します。

user@switch> show vlans pvlan100 extensive

VLAN: pvlan100, Created at: Tue Sep 16 17:59:47 2008

802.1Q Tag: 100, Internal index: 18, Admin State: Enabled, Origin: Static

Private VLAN Mode: Primary

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 6 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/11.0, untagged, access

ge-0/0/12.0, untagged, access

ge-0/0/13.0, untagged, access

ge-0/0/14.0, untagged, access

ge-0/0/15.0, untagged, access

ge-0/0/16.0, untagged, access

ge-1/0/0.0, tagged, trunk

Secondary VLANs: Isolated 2, Community 2

Isolated VLANs :

__pvlan_pvlan_ge-0/0/15.0__

__pvlan_pvlan_ge-0/0/16.0__

Community VLANs :

finance-comm

hr-comm

user@switch> show vlans hr-comm extensive

VLAN: hr-comm, Created at: Tue Sep 16 17:59:47 2008

Internal index: 22, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: pvlan100

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 2 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/11.0, untagged, access

ge-0/0/12.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans finance-comm extensive

VLAN: finance-comm, Created at: Tue Sep 16 17:59:47 2008

Internal index: 21, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: pvlan100

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 2 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/13.0, untagged, access

ge-0/0/14.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans __pvlan_pvlan_ge-0/0/15.0__ extensive

VLAN: __pvlan_pvlan_ge-0/0/15.0__, Created at: Tue Sep 16 17:59:47 2008

Internal index: 19, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: pvlan100

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 1 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/15.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans __pvlan_pvlan_ge-0/0/16.0__ extensive

VLAN: __pvlan_pvlan_ge-0/0/16.0__, Created at: Tue Sep 16 17:59:47 2008

Internal index: 20, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: pvlan100

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 1 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/16.0, untagged, access

ge-1/0/0.0, tagged, trunk意味

出力には、プライマリVLANが作成され、それに関連するインターフェイスとセカンダリVLANが識別されていることが示されます。

例:シングルEXシリーズスイッチ上でのプライベートVLANの設定

セキュリティ上の理由から、ブロードキャストおよび不明なユニキャスト トラフィックのフローを制限し、既知のホスト間の通信を制限することもしばしば有用です。EXシリーズスイッチのPVLAN(プライベートVLAN)機能を使用すると、管理者はブロードキャストドメインを複数の独立したブロードキャストサブドメインに分割し、基本的にVLAN内にVLANを配置できます。

この例では、単一の EX シリーズ スイッチで PVLAN を作成する方法について説明します。

PVLAN インターフェイスでのボイス オーバー IP(VoIP)VLAN の設定はサポートされていません。

要件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

1 つの EX シリーズ スイッチ

EXシリーズスイッチのJunos OSリリース9.3以降

PVLAN の設定を開始する前に、必要な VLAN の作成と設定が完了していることを確認してください。EX シリーズスイッチの VLAN の設定を参照してください。

概要とトポロジー

複数の建物とVLANがある大規模なオフィスでは、セキュリティ上の理由から、またはブロードキャストドメインを分割するために、一部のワークグループまたは他のエンドポイントを分離する必要がある場合があります。この設定例は、1 つのプライマリ VLAN と 2 つのコミュニティ VLAN(1 つは人事用、もう 1 つは財務用)、および 2 つの分離ポート(1 つはメール サーバ用、もう 1 つはバックアップ サーバ用)を持つ PVLAN を作成する方法を説明するシンプルなトポロジーを示しています。

表 9 にトポロジー例の設定を示します。

| インターフェイス | 説明 |

|---|---|

ge-0/0/0.0 |

プライマリ VLAN(vlan1)トランク インターフェイス |

ge-0/0/11.0 |

ユーザー 1、HR コミュニティ (hr-comm) |

ge-0/0/12.0 |

ユーザー 2、HR コミュニティ (hr-comm) |

ge-0/0/13.0 |

ユーザー 3、財務コミュニティ (finance-comm) |

ge-0/0/14.0 |

ユーザー 4、財務コミュニティ (finance-comm) |

ge-0/0/15.0 |

メールサーバー、分離(isolated) |

ge-0/0/16.0 |

バックアップ サーバ、分離 (isolated) |

ge-1/0/0.0 |

プライマリ VLAN( pvlan)トランク インターフェイス |

図 17 にこの例のトポロジーを示します。

設定

PVLAN を設定するには、次のタスクを実行します。

CLIクイック構成

PVLANをすばやく作成および設定するには、以下のコマンドをコピーしてスイッチの端末ウィンドウに貼り付けます。

[edit] set vlans vlan1 vlan-id 1000 set interfaces ge-0/0/0 unit 0 family ethernet-switching port-mode trunk set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members vlan1 set interfaces ge-1/0/0 unit 0 family ethernet-switching port-mode trunk set interfaces ge-1/0/0 unit 0 family ethernet-switching vlan members vlan1 set interfaces ge-0/0/11 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/12 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/13 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/14 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/15 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/16 unit 0 family ethernet-switching port-mode access set vlans vlan1 no-local-switching set vlans vlan1 interface ge-0/0/0.0 set vlans vlan1 interface ge-1/0/0.0 set vlans hr-comm vlan-id 400 set vlans hr-comm interface ge-0/0/11.0 set vlans hr-comm interface ge-0/0/12.0 set vlans finance-comm vlan-id 300 set vlans finance-comm interface ge-0/0/13.0 set vlans finance-comm interface ge-0/0/14.0 set vlans hr-comm primary-vlan vlan1 set vlans finance-comm primary-vlan vlan1 set vlans vlan1 interface ge-0/0/15.0 set vlans vlan1 interface ge-0/0/16.0

手順

ステップバイステップでの手順

PVLAN を設定するには、次の手順を実行します。

プライマリVLANのVLAN IDを設定します。

[edit vlans] user@switch# set vlan1 vlan-id 1000

インターフェイスとポート モードを設定します。

[edit interfaces] user@switch# set ge-0/0/0 unit 0 family ethernet-switching port-mode trunk user@switch# set ge-0/0/0 unit 0 family ethernet-switching vlan members pvlan user@switch# set ge-1/0/0 unit 0 family ethernet-switching port-mode trunk user@switch# set ge-1/0/0 unit 0 family ethernet-switching vlan members vlan1 user@switch# set ge-0/0/11 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/12 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/13 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/14 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/15 unit 0 family ethernet-switching port-mode access user@switch# set ge-0/0/16 unit 0 family ethernet-switching port-mode access

プライマリVLANにローカルスイッチングを設定しないようにします。

注:プライマリVLANはタグ付きVLANである必要があります。

[edit vlans] user@switch# set vlan1 no-local-switching

トランク インターフェイスをプライマリ VLAN に追加します。

[edit vlans] user@switch# set vlan1 interface ge-0/0/0.0 user@switch# set vlan1 interface ge-1/0/0.0

セカンダリVLANごとに、VLAN IDとアクセスインターフェイスを設定します。

注:セカンダリVLANはタグなしVLANにすることをお勧めします。セカンダリVLANSにタグを付けても機能を損なうことはありません。ただし、1 つのスイッチでセカンダリ VLAN が設定されている場合、タグは使用されません。

[edit vlans] user@switch# set hr-comm vlan-id 400 user@switch# set hr-comm interface ge-0/0/11.0 user@switch# set hr-comm interface ge-0/0/12.0 user@switch# set finance-comm vlan-id 300 user@switch# set finance-comm interface ge-0/0/13.0 user@switch# set finance-comm interface ge-0/0/14.0

コミュニティVLANごとに、プライマリVLANを設定します。

[edit vlans] user@switch# set hr-comm primary-vlan vlan1 user@switch# set finance-comm primary-vlan vlan1

分離された各インターフェイスをプライマリ VLAN に追加します。

[edit vlans] user@switch# set vlan1 interface ge-0/0/15.0 user@switch# set vlan1 interface ge-0/0/16.0

結果

構成の結果を確認します。

[edit]

user@switch# show

interfaces {

ge-0/0/0 {

unit 0 {

family ethernet-switching {

port-mode trunk;

vlan {

members vlan1;

}

}

}

}

ge-1/0/0 {

unit 0 {

family ethernet-switching {

port-mode trunk;

vlan {

members vlan1;

}

}

}

}

ge-0/0/11 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/12 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/13 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

ge-0/0/14 {

unit 0 {

family ethernet-switching {

port-mode access;

}

}

}

vlans {

finance-comm {

vlan-id 300;

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

primary-vlan vlan1;

}

hr-comm {

vlan-id 400;

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

primary-vlan vlan1;

}

vlan1 {

vlan-id 1000;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

ge-0/0/0.0;

ge-1/0/0.0;

}

no-local-switching;

}

}

検証

設定が正常に機能していることを確認するには、次のタスクを実行します。

プライベート VLAN とセカンダリ VLAN が作成されたことの確認

目的

スイッチでプライマリVLANとセカンダリVLANが正しく作成されたことを確認します。

アクション

show vlans コマンドを使用します。

user@switch> show vlans vlan1 extensive

VLAN: vlan1, Created at: Tue Sep 16 17:59:47 2008

802.1Q Tag: 1000, Internal index: 18, Admin State: Enabled, Origin: Static

Private VLAN Mode: Primary

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 6 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/11.0, untagged, access

ge-0/0/12.0, untagged, access

ge-0/0/13.0, untagged, access

ge-0/0/14.0, untagged, access

ge-0/0/15.0, untagged, access

ge-0/0/16.0, untagged, access

ge-1/0/0.0, tagged, trunk

Secondary VLANs: Isolated 2, Community 2

Isolated VLANs :

__vlan1_vlan1_ge-0/0/15.0__

__vlan1_vlan1_ge-0/0/16.0__

Community VLANs :

finance-comm

hr-comm

user@switch> show vlans hr-comm extensive

VLAN: hr-comm, Created at: Tue Sep 16 17:59:47 2008

802.1Q Tag: 400,Internal index: 22, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: vlan1

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 2 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/11.0, untagged, access

ge-0/0/12.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans finance-comm extensive

VLAN: finance-comm, Created at: Tue Sep 16 17:59:47 2008

802.1Q Tag: 300,Internal index: 21, Admin State: Enabled, Origin: Static

Private VLAN Mode: Community, Primary VLAN: vlan1

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 2 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/13.0, untagged, access

ge-0/0/14.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans __vlan1_vlan1_ge-0/0/15.0__ extensive

VLAN: __vlan1_vlan1_ge-0/0/15.0__, Created at: Tue Sep 16 17:59:47 2008

Internal index: 19, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: vlan1

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 1 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/15.0, untagged, access

ge-1/0/0.0, tagged, trunk

user@switch> show vlans __vlan1_vlan1_ge-0/0/16.0__ extensive

VLAN: __vlan1_vlan1_ge-0/0/16.0__, Created at: Tue Sep 16 17:59:47 2008

Internal index: 20, Admin State: Enabled, Origin: Static

Private VLAN Mode: Isolated, Primary VLAN: vlan1

Protocol: Port Mode

Number of interfaces: Tagged 2 (Active = 0), Untagged 1 (Active = 0)

ge-0/0/0.0, tagged, trunk

ge-0/0/16.0, untagged, access

ge-1/0/0.0, tagged, trunk意味

出力には、プライマリVLANが作成され、それに関連するインターフェイスとセカンダリVLANが識別されていることが示されます。

例:複数のQFXスイッチにまたがるプライベートVLANの設定

セキュリティ上の理由から、ブロードキャストおよび不明なユニキャスト トラフィックのフローを制限し、既知のホスト間の通信を制限することが有用な場合がよくあります。プライベート VLAN(PVLAN)機能を使用すると、管理者はブロードキャスト ドメインを複数の独立したブロードキャスト サブドメインに分割し、基本的には VLAN 内に VLAN を配置できます。PVLAN は複数のスイッチにまたがることができます。

この例では、複数のスイッチにまたがる PVLAN を作成する方法を説明します。この例では、複数のセカンダリ VLAN を含む 1 つのプライマリ PVLAN を作成します。

要件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

3 つのQFX3500デバイス

QFXシリーズのJunos OSリリース12.1以降

PVLAN の設定を開始する前に、必要な VLAN の作成と設定が完了していることを確認してください。「拡張レイヤー2サポートなしのQFXシリーズスイッチでVLANを構成する」を参照してください。

概要とトポロジー

複数の建物とVLANがある大規模なオフィスでは、セキュリティ上の理由から、またはブロードキャストドメインを分割するために、一部のワークグループまたは他のエンドポイントを分離する必要がある場合があります。この設定例では、2 つのコミュニティ VLAN(HR 用と経理用)を含むプライマリ VLAN と、スイッチ間分離 VLAN(メール サーバ、バックアップ サーバ、および CVS サーバ)を含む 1 つのプライマリ VLAN を使用して、複数の QFX デバイスにまたがる PVLAN を作成する方法を示します。PVLAN は、3 台のスイッチ、2 台のアクセス スイッチ、1 台の分散型スイッチで構成されています。PVLAN は、分散型スイッチで設定された無差別ポートを介してルーターに接続されます。

スイッチ 1 とスイッチ 2 の独立ポートは、同じドメイン内に含まれていても、相互にレイヤー 2 接続がありません。「プライベート VLAN について」を参照してください。

図 18 この例のトポロジーを示しています。2台のアクセススイッチが分散型スイッチに接続しており、分散型スイッチはルーターに(無差別ポートを介して)接続しています。

表 10、 表 11、および 表 12 に、トポロジー例の設定を示します。

| プロパティ | 設定 |

|---|---|

VLAN 名とタグ ID |

primary-vlan、タグ100 isolation-vlan-id、タグ50finance-comm、タグ300hr-comm、タグ400 |

PVLAN トランク インターフェイス |

ge-0/0/0.0は、スイッチ 1 をスイッチ 3 に接続します ge-0/0/5.0は、スイッチ1をスイッチ2に接続します |

プライマリVLANの分離インターフェイス |

ge-0/0/15.0、メールサーバ ge-0/0/16.0、バックアップ・サーバ |

VLAN のインターフェイス finance-com |

ge-0/0/11.0 ge-0/0/12.0 |

VLAN のインターフェイス hr-comm |

ge-0/0/13.0 ge-0/0/14.0 |

| プロパティ | 設定 |

|---|---|

VLAN 名とタグ ID |

primary-vlan、タグ100 isolation-vlan-id、タグ50finance-comm、タグ300hr-comm、タグ400 |

PVLAN トランク インターフェイス |

ge-0/0/0.0は、スイッチ 2 をスイッチ 3 に接続します ge-0/0/5.0は、スイッチ2をスイッチ1に接続します |

プライマリVLANの分離インターフェイス |

ge-0/0/17.0、CVSサーバ |

VLAN のインターフェイス finance-com |

ge-0/0/11.0 ge-0/0/12.0 |

VLAN のインターフェイス hr-comm |

ge-0/0/13.0 ge-0/0/14.0 |

| プロパティ | 設定 |

|---|---|

VLAN 名とタグ ID |

primary-vlan、タグ100 isolation-vlan-id、タグ50finance-comm、タグ300hr-comm、タグ400 |

PVLAN トランク インターフェイス |

ge-0/0/0.0は、スイッチ 3 をスイッチ 1 に接続します ge-0/0/1.0は、スイッチ 3 をスイッチ 2 に接続します |

無差別ポート |

ge-0/0/2は、PVLANをルーターに接続します 注:

PVLAN を PVLAN 外の別のスイッチまたはルーターに接続するトランク ポートは、PVLAN のメンバーとして設定する必要があり、その場合、無差別ポートとして暗黙的に設定されます。 |

トポロジー

スイッチ 1 での PVLAN の設定

複数のスイッチで PVLAN を設定する場合は、次のルールが適用されます。

プライマリVLANはタグ付きVLANである必要があります。プライマリVLANを最初に設定することを推奨します。

コミュニティ VLAN ID を設定する場合は、最初にプライマリ VLAN と PVLAN トランク ポートを設定する必要があります。また、 pvlan ステートメントを使用して、プライマリVLANをプライベートに設定する必要があります。

分離 VLAN ID を設定する場合は、最初にプライマリ VLAN と PVLAN トランク ポートを設定する必要があります。

CLIクイック構成

複数のスイッチにまたがる PVLAN をすばやく作成して設定するには、以下のコマンドをコピーして、スイッチ 1 のターミナル ウィンドウに貼り付けます。

[edit] set vlans finance-comm vlan-id 300 set vlans finance-comm interface ge-0/0/11.0 set vlans finance-comm interface ge-0/0/12.0 set vlans finance-comm primary-vlan pvlan100 set vlans hr-comm vlan-id 400 set vlans hr-comm interface ge-0/0/13.0 set vlans hr-comm interface ge-0/0/14.0 set vlans hr-comm primary-vlan pvlan100 set vlans pvlan100 vlan-id 100 set vlans pvlan100 interface ge-0/0/15.0 set vlans pvlan100 interface ge-0/0/16.0 set vlans pvlan100 interface ge-0/0/0.0 pvlan-trunk set vlans pvlan100 interface ge-0/0/5.0 pvlan-trunk set vlans pvlan100 pvlan set vlans pvlan100 pvlan isolation-vlan-id 50 set pvlan100 interface ge-0/0/15.0 isolated set pvlan100 interface ge-0/0/16.0 isolated

手順

ステップバイステップでの手順

プライマリVLANのVLAN IDを設定します。

[edit vlans] user@switch# set pvlan100 vlan-id 100

隣接するスイッチ間でこの VLAN を接続するように PVLAN トランク インターフェイスを設定します。

[edit vlans] user@switch# set pvlan100 interface ge-0/0/0.0 pvlan-trunk user@switch# set pvlan100 interface ge-0/0/5.0 pvlan-trunk

プライマリVLANをプライベートに設定し、ローカルスイッチングはありません。

[edit vlans] user@switch# set pvlan100 pvlan

スイッチにまたがる finance-comm コミュニティVLANのVLAN IDを設定します。

[edit vlans] user@switch# set finance-comm vlan-id 300

finance-comm VLAN のアクセス インターフェイスを設定します。

[edit vlans] user@switch# set finance-comm interface ge-0/0/11.0

user@switch# set finance-comm interface ge-0/0/12.0

このセカンダリコミュニティVLANのプライマリVLANを次のように finance-comm 設定します。

[edit vlans] user@switch# set vlans finance-comm primary-vlan pvlan100

スイッチにまたがるHRコミュニティVLANのVLAN IDを設定します。

[edit vlans] user@switch# set hr-comm vlan-id 400

hr-comm VLAN のアクセス インターフェイスを設定します。

[edit vlans] user@switch# set hr-comm interface ge-0/0/13.0 user@switch# set hr-comm interface ge-0/0/14.0

このセカンダリコミュニティVLANのプライマリVLANを次のように設定します hr-comm。

[edit vlans] user@switch# set vlans hr-comm primary-vlan pvlan100

スイッチ間分離 ID を設定して、スイッチにまたがるスイッチ間独立ドメインを作成します。

[edit vlans] user@switch# set pvlan100 pvlan isolation-vlan-id 50