セキュリティ デバイス上のレイヤー 2 インターフェイス

セキュリティ デバイス上のレイヤー2インターフェイスについて

レイヤー 2 論理インターフェイスは、ファミリー アドレス タイプ ethernet-switching の物理インターフェイス上で 1 つ以上の論理ユニットを定義することで作成されます。物理インターフェイスに ethernet-switching ファミリ の論理インターフェイスがある場合、その論理インターフェイスに他のファミリタイプを含めることはできません。論理インターフェイスは、次のいずれかのモードで設定できます。

アクセスモード—インターフェイスはタグなしのパケットを受け入れ、指定されたVLAN識別子をパケットに割り当て、一致するVLAN識別子で構成されたVLAN内でパケットを転送します。

トランク モード - インターフェイスは、指定されたVLAN識別子のリストと一致するVLAN識別子でタグ付けされたパケットを受け入れます。トランク モード インターフェイスは通常、スイッチの相互接続に使用されます。物理インターフェイスで受信したタグなしパケットのVLAN識別子を設定するには、

native-vlan-idオプションを使用します。native-vlan-idオプションが設定されていない場合、タグなしパケットは破棄されます。

トランク インターフェイスの VLAN ID が他のトランク インターフェイスの VLAN ID と重複しない限り、複数のトランク モード論理インターフェイスを定義できます。native-vlan-idは、トランクインターフェイス用に設定されたVLAN識別子リストに属している必要があります。

関連項目

例:セキュリティ デバイスでのレイヤー 2 論理インターフェイスの設定

この例では、レイヤー 2 論理インターフェイスをトランク ポートとして設定することで、着信パケットを選択的にファイアウォールまたはその他のセキュリティ デバイスにリダイレクトする方法を示します。

要件

開始する前に、VLAN を構成します。「例 :セキュリティデバイス上のVLANの設定」を参照してください。

概要

この例では、論理インターフェイス ge-3/0/0.0 を、VLAN ID 1 〜 10 でタグ付けされたパケットのトラフィックを伝送するトランク ポートとして設定します。このインターフェイスは、以前に設定されたVLANであるvlan-aおよびvlan-bに暗黙的に割り当てられます。次に、物理インターフェイス ge-3/0/0 で受信したタグなしパケットに VLAN ID 10 を割り当てます。

設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-3/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members 1–10 set interfaces ge-3/0/0 vlan-tagging native-vlan-id 10

手順

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

レイヤー 2 論理インターフェイスをトランク ポートとして設定するには:

論理インターフェイスを設定します。

[edit interfaces ge-3/0/0] user@host# set unit 0 family ethernet-switching interface-mode trunk vlan members 1–10

タグなしパケットのVLAN IDを指定します。

[edit interfaces ge-3/0/0] user@host# set vlan-tagging native-vlan-id 10

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

検証

設定が正常に機能していることを確認するには、 show interfaces ge-3/0/0 コマンドと show interfaces ge-3/0/0.0 コマンドを入力します。

セキュリティデバイスの混合モード(透過モードとルートモード)について

混合モードは、透過モード(レイヤー 2)とルート モード(レイヤー 3)の両方をサポートします。これはデフォルトのモードです。別々のセキュリティ ゾーンを使用して、レイヤー 2 とレイヤー 3 の両方のインターフェイスを同時に設定できます。

混合モード構成の場合、変更をコミットした後にデバイスを再起動する必要があります。ただし、SRX5000回線デバイスの場合は、再起動する必要はありません。

SRX4100およびSRX4200デバイスは、透過モードとルートモードの両方で論理システムをサポートします。

SRX4600デバイスは、ルート モードでのみ論理システムをサポートします

混合モード(透過モードとルート モード)の場合:

IRB インターフェイス間および IRB インターフェイスとレイヤー 3 インターフェイス間でルーティングは行われません。

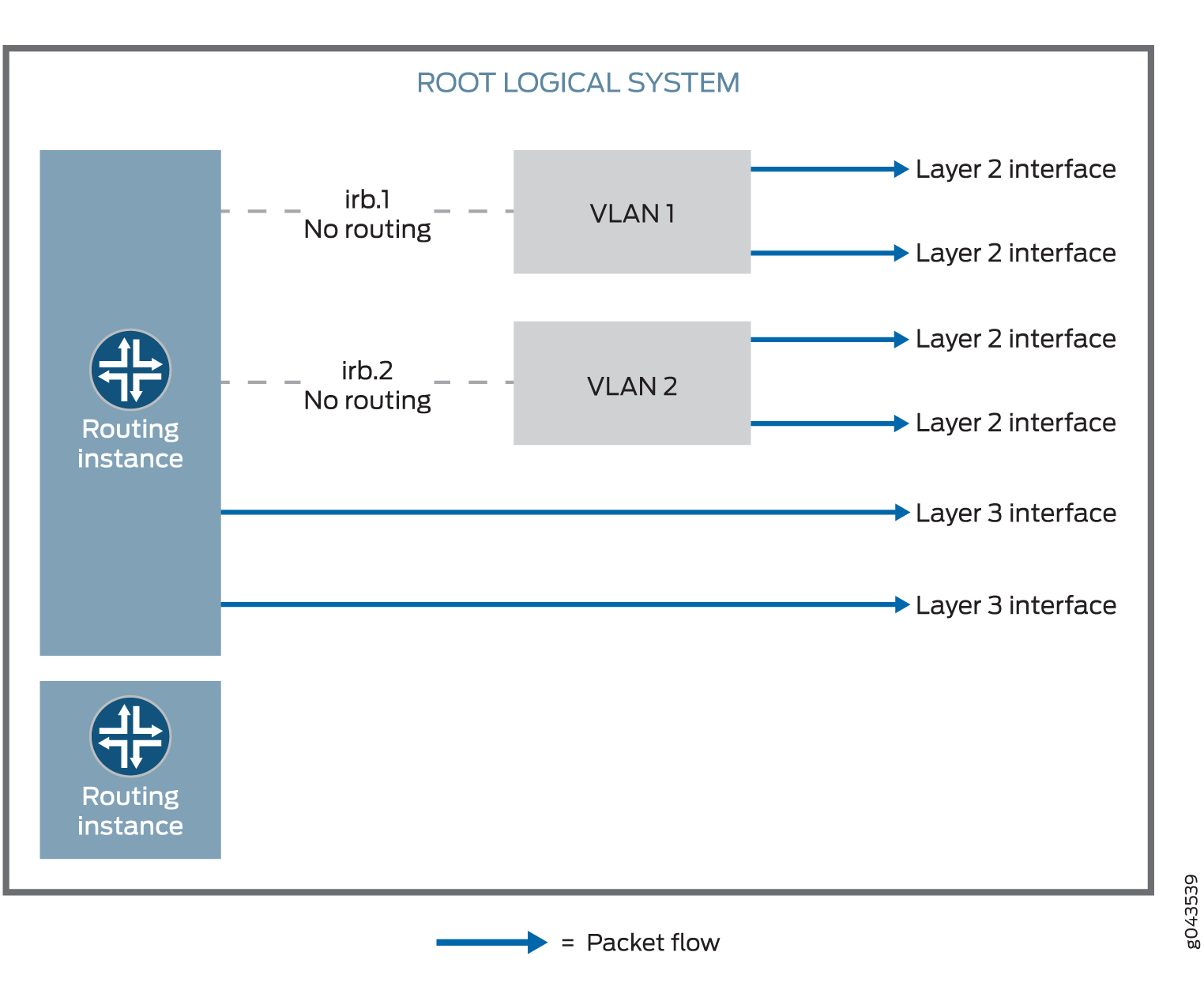

図 1のデバイスは、2つの別々のデバイスのように見えます。一方のデバイスはレイヤー2透過モードで動作し、もう一方のデバイスはレイヤー3ルーティングモードで動作します。しかし、両方のデバイスは独立して動作します。IRB インターフェイス間および IRB インターフェイスとレイヤー 3 インターフェイス間にルーティングがないため、レイヤー 2 インターフェイスとレイヤー 3 インターフェイス間でパケットを転送できません。

混合モードでは、イーサネット物理インターフェイスはレイヤー2インターフェイスまたはレイヤー3インターフェイスのいずれかになりますが、イーサネット物理インターフェイスを同時に両方にすることはできません。ただし、レイヤー2およびレイヤー3ファミリーは、同じデバイス上の別々の物理インターフェイスに存在できます。

表 1 は、イーサネット物理インターフェイスのタイプとサポートされるファミリータイプの一覧です。

イーサネット物理インターフェイス タイプ |

サポートされているファミリ タイプ |

|---|---|

レイヤー 2 インターフェイス |

|

レイヤー 3 インターフェイス |

|

複数のルーティング インスタンスがサポートされています。

デフォルトのルーティング インスタンスまたはユーザー定義のルーティング インスタンスを使用して、同じデフォルトのルーティング インスタンスで疑似インターフェイス irb.x とレイヤー 3 インターフェイスの両方を設定できます。「図 2」を参照してください。

レイヤー 2 インターフェイスからのパケットは、同じ VLAN 内でスイッチングされるか、IRB インターフェイスを介してホストに接続されます。パケットは、独自の IRB インターフェイスを介して別の IRB インターフェイスまたはレイヤー 3 インターフェイスにルーティングすることはできません。

レイヤー 3 インターフェイスからのパケットは、別のレイヤー 3 インターフェイスにルーティングされます。パケットは、IRB インターフェイスを介してレイヤー 2 インターフェイスにルーティングすることはできません。

表 2 は、混合モードでサポートされているセキュリティ機能と、レイヤー2スイッチングの透過モードでサポートされていない機能を示しています。

モードタイプ |

対応 |

サポートされていません |

|---|---|---|

混合モード |

|

— |

ルート モード(レイヤー 3 インターフェイス) |

|

— |

透過モード(レイヤー2インターフェイス) |

|

|

Junos OSリリース12.3X48-D10およびJunos OSリリース17.3R1以降、混在モード操作にいくつかの条件が適用されます。ここで条件に注意してください。

SRX300、SRX320、SRX340、SRX345、SRX380、SRX550、 SRX550HM、および SRX1500 デバイスでは、混合モード(レイヤー 2 およびレイヤー 3)を使用してイーサネット スイッチングおよび仮想プライベート LAN サービス(VPLS)を設定できません。

SRX5400、SRX5600、および SRX5800 デバイスでは、VLAN を設定する際にデバイスを再起動する必要はありません。

関連項目

例:混合モード(透過およびルートモード)を使用した SRXシリーズファイアウォール の設定によるセキュリティサービスの向上

透過モード(レイヤー2)とルートモード(レイヤー3)の両方を同時に使用して SRXシリーズファイアウォール を構成して、導入を簡素化し、セキュリティサービスを向上させることができます。

この例では、レイヤー2トラフィックをインターフェイスge-0/0/1.0からインターフェイスge-0/0/0.0に、レイヤー3トラフィックをインターフェイスge-0/0/2.0からインターフェイスge-0/0/3.0に渡す方法を示しています。

要件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

SRXシリーズのファイアウォール

4 台のパソコン

始める前に:

レイヤー 2 およびレイヤー 3 インターフェイス用に個別のセキュリティ ゾーンを作成します。レイヤー 2 セキュリティ ゾーンについてを参照してください。

概要

さまざまなビジネス グループがレイヤー 2 またはレイヤー 3 ベースのセキュリティ ソリューションを使用している企業では、単一の混合モード構成を使用することで展開が簡素化されます。混合モード構成では、統合されたスイッチングとルーティングでセキュリティ サービスを提供することもできます。

さらに、混合モードを使用して、スタンドアロンモードとシャーシクラスタモードの両方で SRXシリーズファイアウォール を設定できます。

混合モード(デフォルト モード)では、別々のセキュリティ ゾーンを使用して、レイヤー 2 とレイヤー 3 の両方のインターフェイスを同時に設定できます。

混合モード構成の場合、変更をコミットした後にデバイスを再起動する必要があります。ただし、SRX5000回線デバイスの場合は、再起動する必要はありません。

この例では、まず、レイヤー 2 インターフェイスを識別するために、イーサネット スイッチングと呼ばれるレイヤー 2 ファミリー タイプを設定します。IRB インターフェイスに IP アドレス 10.10.10.1/24 を設定します。次に、ゾーンL2を作成し、レイヤー2インターフェイスge-0/0/1.0とge-0/0/0.0を追加します。

次に、レイヤー3インターフェイスを識別するために、レイヤー3ファミリータイプinetを設定します。IP アドレス 192.0.2.1/24 をインターフェイス ge-0/0/2.0 に設定し、IP アドレス 192.0.2.3/24 をインターフェイス ge-0/0/3 に設定します。次に、ゾーン L3 を作成し、レイヤー 3 インターフェイス ge-0/0/2.0 と ge-0/0/3.0 を追加します。

トポロジー

図 3 は、混合モードのトポロジーを示しています。

表 3 は、この例で設定されたパラメータを示しています。

パラメーター |

説明 |

|---|---|

L2 |

レイヤー 2 ゾーン。 |

ge-0/0/1.0 と ge-0/0/0.0 |

レイヤー 2 ゾーンに追加されたレイヤー 2 インターフェイス。 |

L3 |

レイヤー 3 ゾーン。 |

ge-0/0/2.0 と ge-0/0/3.0 |

レイヤー 3 ゾーンに追加されたレイヤー 3 インターフェイス。 |

10.10.10.1/24 |

IRB インターフェイスの IP アドレス。 |

192.0.2.1/24 および 192.0.2.3/24 |

レイヤー 3 インターフェイスの IP アドレス。 |

設定

手順

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members 10 set interfaces ge-0/0/1 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members 10 set protocols l2-learning global-mode transparent-bridge set interfaces irb unit 10 family inet address 10.10.10.1/24 set security zones security-zone L2 interfaces ge-0/0/1.0 set security zones security-zone L2 interfaces ge-0/0/0.0 set vlans vlan-10 vlan-id 10 set vlans vlan-10 l3-interface irb.10 set interfaces ge-0/0/2 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/3 unit 0 family inet address 192.0.2.3/24 set security policies default-policy permit-all set security zones security-zone L2 host-inbound-traffic system-services any-service set security zones security-zone L2 host-inbound-traffic protocols all set security zones security-zone L3 host-inbound-traffic system-services any-service set security zones security-zone L3 host-inbound-traffic protocols all set security zones security-zone L3 interfaces ge-0/0/2.0 set security zones security-zone L3 interfaces ge-0/0/3.0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

レイヤー 2 およびレイヤー 3 インターフェイスを設定するには:

レイヤー 2 ファミリー タイプを作成して、レイヤー 2 インターフェイスを設定します。

[edit interfaces] user@host# set ge-0/0/0 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/0 unit 0 family ethernet-switching vlan members 10 user@host# set ge-0/0/1 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/1 unit 0 family ethernet-switching vlan members 10

レイヤー2インターフェイスが透過ブリッジモードで動作するように設定します。

[edit protocols] user@host# set l2-learning global-mode transparent-bridge

IRB インターフェイスの IP アドレスを設定します。

[edit interfaces] user@host# set irb unit 10 family inet address 10.10.10.1/24

レイヤー 2 インターフェイスを設定します。

[edit security zones security-zone L2 interfaces] user@host# set ge-0/0/1.0 user@host# set ge-0/0/0.0

VLAN を構成します。

[edit vlans vlan-10] user@host# set vlan-id 10 user@host# set l3-interface irb.10

レイヤー3インターフェイスのIPアドレスを設定します。

[edit interfaces] user@host# set ge-0/0/2 unit 0 family inet address 192.0.2.1/24 user@host# set ge-0/0/3 unit 0 family inet address 192.0.2.3/24

トラフィックを許可するようにポリシーを設定します。

[edit security policies] user@host# set default-policy permit-all

レイヤー 3 インターフェイスを設定します。

[edit security zones security-zone] user@host# set L2 host-inbound-traffic system-services any-service user@host# set L2 host-inbound-traffic protocols all user@host# set L3 host-inbound-traffic system-services any-service user@host# set L3 host-inbound-traffic protocols all user@host# set L3 interfaces ge-0/0/2.0 user@host# set L3 interfaces ge-0/0/3.0

結果

設定モードから、show interfaces 、show security policies、show vlans、およびshow security zones のコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/1 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 192.0.2.3/24;

}

}

}

irb {

unit 10 {

family inet {

address 10.10.10.1/24;

}

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show vlans

vlan-10 {

vlan-id 10;

l3-interface irb.10;

}

[edit]

user@host# show security zones

security-zone L2 {

host-inbound-traffic {

system-services {

any-service;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

ge-0/0/0.0;

}

}

security-zone L3 {

host-inbound-traffic {

system-services {

any-service;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

ge-0/0/3.0;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

レイヤー2およびレイヤー3のインターフェイスとゾーンの確認

目的

レイヤー 2 とレイヤー 3 のインターフェイスと、レイヤー 2 とレイヤー 3 のゾーンが作成されていることを確認します。

アクション

動作モードからshow security zonesコマンドを入力します。

user@host> show security zones

Security zone: HOST

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 0

Interfaces:

Security zone: L2

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 2

Interfaces:

ge-0/0/0.0

ge-0/0/1.0

Security zone: L3

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 2

Interfaces:

ge-0/0/2.0

ge-0/0/3.0

Security zone: junos-host

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 0

Interfaces:

意味

出力には、レイヤー2(L2)およびレイヤー3(L3)ゾーン名と、L2およびL3ゾーンにバインドされたレイヤー2およびレイヤー3インターフェイスの数と名前が表示されます。

レイヤー2およびレイヤー3セッションの検証

目的

デバイス上でレイヤー 2 およびレイヤー 3 セッションが確立されていることを確認します。

アクション

動作モードからshow security flow sessionコマンドを入力します。

user@host> show security flow session Session ID: 1, Policy name: default-policy-logical-system-00/2, Timeout: 58, Valid In: 10.102.70.75/54395 --> 228.102.70.76/9876;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1209, Bytes: 1695018, Out: 228.102.70.76/9876 --> 10.102.70.75/54395;udp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Session ID: 2, Policy name: default-policy-logical-system-00/2, Timeout: 58, Valid In: 10.102.70.19/23364 --> 228.102.70.20/23364;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 401, Bytes: 141152, Out: 228.102.70.20/23364 --> 10.102.70.19/23364;udp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 0, Bytes: 0,

意味

出力には、デバイス上のアクティブなセッションと、各セッションに関連付けられたセキュリティポリシーが表示されます。

Session ID 1- レイヤー 2 セッションを識別する番号。この ID を使用して、ポリシー名や入出力パケット数など、レイヤー 2 セッションに関する詳細情報を取得します。

default-policy-logical-system-00/2- レイヤー 2 トラフィックを許可したデフォルトのポリシー名。

In- 着信フロー(送信元と宛先のレイヤー 2 IP アドレスとそれぞれの送信元および宛先ポート番号、セッションは ICMP、このセッションの送信元インターフェイスは ge-0/0/0.0)。

Out- リバース フロー(送信元と宛先のレイヤー 2 IP アドレスとそれぞれの送信元および宛先ポート番号、セッションは ICMP、このセッションの宛先インターフェイスは ge-0/0/1.0)。

Session ID 2- レイヤー 2 セッションを識別する番号。この ID を使用して、ポリシー名や入出力パケット数など、レイヤー 2 セッションに関する詳細情報を取得します。

default-policy-logical-system-00/2- レイヤー 2 トラフィックを許可したデフォルトのポリシー名。

In- 受信フロー(送信元と宛先のレイヤー 2 IP アドレスとそれぞれの送信元および宛先ポート番号、セッションは ICMP、このセッションの送信元インターフェイスは ge-0/0/0.0、)。

Out- リバース フロー(送信元と宛先のレイヤー 2 IP アドレスとそれぞれの送信元および宛先ポート番号、セッションは ICMP、このセッションの宛先インターフェイスは ge-0/0/1.0、)。

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer をご利用ください。