Junos マルチアクセス ユーザー プレーンでの合法的な傍受

合法的傍受とは、司法または行政命令によって承認された、対象となる個人または組織に関連する通信ネットワークデータを取得するためのプロセスです。

Junos マルチアクセス ユーザー プレーンは、4G および 5G コンプライアンスをサポートし、合法的な傍受を実現します。プラットフォームがサポートする最大加入者数の最大 2% まで合法的に傍受できます。

Junos マルチアクセス ユーザー プレーンでの合法的な傍受は、グレースフル ルーティング エンジン スイッチオーバー(GRES)をサポートします。現在、統合型 ISSU はサポートされていません。

4Gネットワークでの合法的な傍受

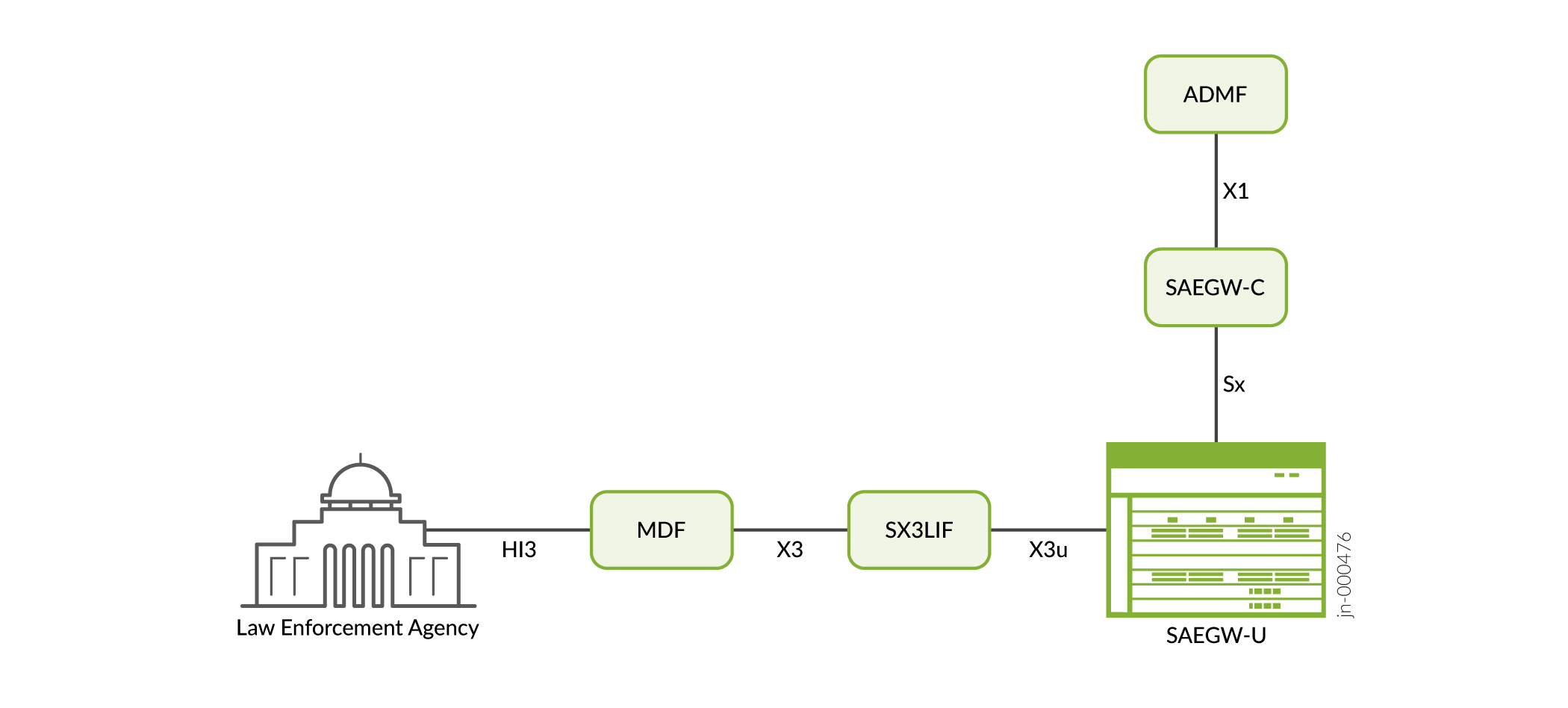

Junos マルチアクセス ユーザー プレーンは、システム アーキテクチャ エボリューション ゲートウェイ ユーザー プレーン(SAEGW-U)上でのみ、4G 準拠の合法的な傍受をサポートします。

図1 は、4Gネットワークでの合法的な傍受に関与するエンティティとそれらの間のインターフェイスを示しています。

における合法的な傍受

における合法的な傍受

4Gネットワークでの合法的な傍受のプロセスは次のとおりです。

-

管理機能(ADMF)は、合法的な傍受システムの全体的な管理を実行します。ターゲット情報を含む信号をX1インターフェイスを介してコントロールプレーンに送信します。ADMFはまた、どの加入者のトラフィックを複製して法執行機関に送信するかをコントロールプレーンに通知します。

-

コントロールプレーン(SAEGW-C)は、Sxインターフェイスを介してユーザープレーンをトリガーして、加入者トラフィックの複製を開始します。また、データの転送先のメディエーションおよび配信機能 (MDF) のアドレスも送信します。

-

Junos マルチアクセス ユーザー プレーン(SAEGW-U)は、重複したトラフィックを X3u インターフェイスを介してスプリット X3 合法傍受インターネットワーキング機能(SX3LIF)に送信します。その後、SX3LIF はそれを X3 インターフェイスを介して MDF に転送します。

-

MDF は、重複したトラフィックとともに送信された LI_X3 ヘッダーから代行受信関連の情報を導き出します。次に、傍受したトラフィックをHI3インターフェイスを介して法執行機関に転送します。

5Gネットワークにおける合法的な傍受

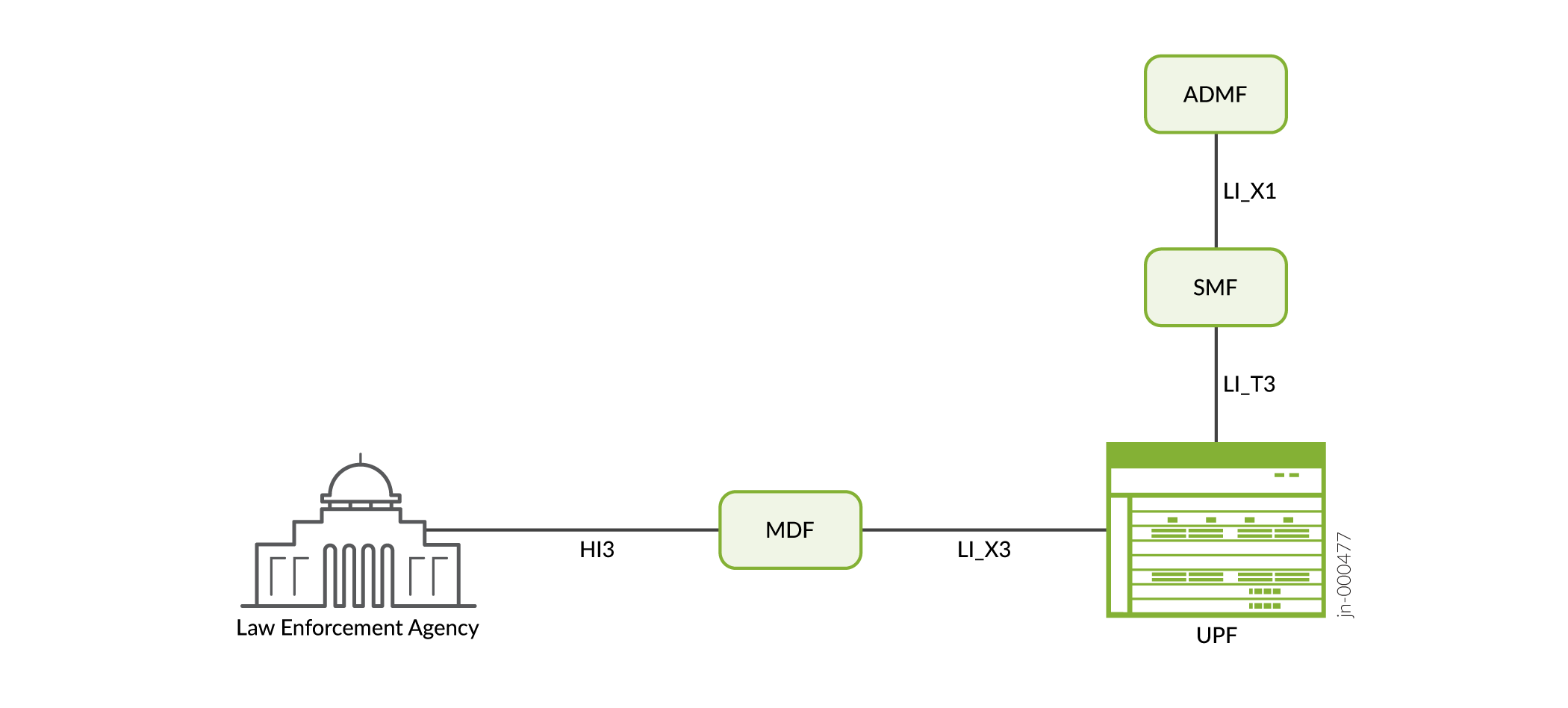

Junos マルチアクセス ユーザー プレーンは、ユーザープレーン機能(UPF)または通信コンテンツ傍受(CC-POI)上でのみ、5G 準拠の合法的傍受をサポートします。

図2 は、5Gネットワークでの合法的な傍受に関与するエンティティとそれらの間のインターフェイスを示しています。

における合法的な傍受

における合法的な傍受

合法的な傍受のプロセスは次のとおりです。

-

管理機能(ADMF)は、合法的な傍受システムの全体的な管理を実行します。ターゲット情報を含む信号を、LI_X1インターフェイスを介してコントロールプレーンに送信します。また、どの加入者のトラフィックを複製して法執行機関に送信するかをコントロールプレーンに通知します。

-

コントロールプレーン(SMF)は、LI_T3インターフェイス上でユーザープレーンをトリガーし、加入者トラフィックの複製を開始します。また、データの転送先のメディエーションおよび配信機能 (MDF) のアドレスも送信します。

-

Junos マルチアクセス ユーザー プレーン(UPF)は、LI_X3 インターフェイスを介して重複したトラフィックを MDF に送信します。

-

MDF は、重複したトラフィックとともに送信された LI_X3 ヘッダーから代行受信関連の情報を導き出します。次に、傍受したトラフィックをHI3インターフェイスを介して法執行機関に転送します。

合法的傍受の要件

4Gネットワークの合法的な傍受を設定するには、次のことを行う必要があります。

-

Junosマルチアクセスユーザープレーンでループバックアドレスを設定します。このアドレスは、合法的に傍受されたトラフィックの送信元アドレスとして使用されます。

[edit interfaces lo0 unit 0 family inet] user@host# set address loopback-address

5Gネットワークの合法的な傍受を設定するには、次のことを行う必要があります。

-

Junos マルチアクセス ユーザー プレーンで、ループバック アドレスを 127.0.0.1/32 に設定します。このアドレスは、合法的に傍受されたトラフィックの送信元アドレスとして使用されます。

[edit interfaces lo0 unit 0 family inet] user@host# set address 127.0.0.1/32

-

階層下の

[edit system services rest https-5g]REST-APIを使用して、JunosマルチアクセスユーザープレーンでHTTPSサーバーを設定します。[edit system services rest https-5g] user@host# set port port-number user@host# set addresses ip-address user@host# set server-certificate local-certificate-identifier user@host# set mutual-authentication certificate-authority certificate-authority-profile-name

REST API の詳細については、 REST API の構成を参照してください。

認証局と公開鍵インフラストラクチャの詳細については、 Junos OSのPKIを参照してください。

-

(オプション)REST-API の接続制限を構成します。合法的な傍受のパフォーマンスを高めるために、この設定をお勧めします。

[edit system services rest control] user@host# set connection-limit limit

合法的な傍受に関するセキュリティ上の考慮事項

その性質上、合法的に傍受されたデータは安全な方法で送信する必要があります。3GPP標準では、5Gネットワーク上の合法的な傍受トラフィックをトランスポート層セキュリティ(TLS)を使用して調停および配信機能(MDF)に送信する必要があります。

Junos マルチアクセス ユーザー プレーンは TLS をサポートしていませんが、IPsec トンネルを介して MDF に合法的な傍受トラフィックを送信できます。Junos マルチアクセス ユーザー プレーンで IPsec を使用する場合は、以下のことを確認してください。

-

仮想マルチサービス インターフェイスとネクストホップ スタイルのサービス セットを設定します。

以下のコマンドを使用して、仮想マルチサービスインターフェイスを設定します。

[edit interfaces] user@host# set interface-name unit logical-unit-number family inet user@host# set interface-name unit logical-unit-number service-domain inside user@host# set interface-name unit logical-unit-number family inet user@host# set interface-name unit logical-unit-number service-domain outside

ネクストホップスタイルのサービスセットを設定するには、以下のコマンドを使用します。

[edit services] user@host# set service-set service-set-name [edit services service-set service-set-name] user@host# set next-hop-service inside-service-interface interface-name.unit-number outside-service-interface interface-name.unit-number

内部サービス インターフェイスは、 で

service-domain inside設定されたサービス インターフェイス論理ユニットである必要があります 外部サービス インターフェイスは、 でservice-domain outside設定されたサービス インターフェイス論理ユニットである必要があります。 -

インターネット鍵交換(IKE)を設定します。

[edit security ike] user@host# set proposal proposal-name [edit security ike proposal proposal-name] user@host# set authentication-method pre-shared-keys user@host# set dh-group dh-group-number user@host# set authentication-algorithm algorithm user@host# set encryption-algorithm algorithm [edit security ike] user@host# set policy policy-name [edit security ike policy policy-name] user@host# set proposals proposal-name user@host# set pre-shared-key ascii-text key [edit security ike] user@host# set gateway gateway-name [edit security ike gateway gateway-name] user@host# set ike-policy policy-name user@host# set address ip-address user@host# set external-interface interface-name user@host# set local-address address

IKE の詳細については、次を参照してください:IPsec VPN のインターネット鍵交換(IKE)。

-

IPsec トンネル モードを使用します。

メモ:IPsecを使用するには、MX-SPC3サービスカードがデバイスにインストールされている必要があります。

[edit security ipsec] user@host# set proposal proposal-name [edit security ipsec proposal proposal-name] user@host# set protocol (ah | esp) user@host# set authentication-algorithm algorithm user@host# set encryption-algorithm algorithm [edit security ipsec] user@host# set policy policy-name [edit security ipsec policy policy-name] user@host# set proposals proposal-name [edit security ipsec] user@host# set vpn vpn-name [edit security ipsec vpn vpn-name] user@host# set bind-interface interface-name user@host# set ike gateway gateway-name user@host# set ike ipsec-policy policy-name user@host# set establish-tunnels immediately

IPsec トンネルの設定の詳細については、 IPsec VPN の設定の概要を参照してください。

IPsecを使用できない場合は、MDFに送信する前にTLSを使用してデータを暗号化するContent of Communication Point of Aggregation(CC-PAG)デバイスの使用をお勧めします。

IPsecを構成しなくても、5Gネットワークでトラフィックを合法的に傍受することができます。ただし、3GPP 標準に準拠するために IPsec を使用することをお勧めします。

SMF と UPF の間の LI_T3 インターフェースは、TLS 暗号化をサポートしています。これを有効にするには、 階層下の [edit system services rest https-5g] ローカル HTTPS サーバーでサーバー証明書と相互認証を構成します。