MXシリーズルーターでのJuniper ATP CloudとWebフィルタリングの統合

概要

Juniper Advanced Threat Prevention(Juniper ATP Cloud)は、MXシリーズルーターと統合されており、次世代ファイアウォールシステムにクラウドベースの脅威検知ソフトウェアを採用することで、ネットワーク内のすべてのホストを進化するセキュリティ脅威から保護します。

このトピックでは、Juniper ATP Cloud、Policy Enforcer、セキュリティ インテリジェンス、Webフィルタリングの概要と、MXシリーズルーターに統合した場合のそれらのメリットについて説明します。

プラットフォームおよびリリース情報の詳細については、 Feature Explorer を参照してください。

利点

-

MXルーターと統合することで、導入が簡素化され、脅威対策機能を強化できます。

-

ツールを組み合わせて「ゼロデイ」脅威からの保護を提供し、巧妙で回避的な脅威に対して堅牢なカバレッジを提供します。

-

ユーザーがマルウェアの阻止、感染したシステムの隔離、データ流出の防止、ラテラルムーブメントの妨害を可能にするポリシー拡張で、インバウンドおよび送信トラフィックをチェックします。

-

高可用性をサポートし、中断のないサービスを提供します。

-

より多くのコンピューティングリソースを必要とする負荷の増加に対応できる拡張性、より多くの顧客から提出物を受け取るためのネットワーク帯域幅の増加、マルウェア用の大容量ストレージを提供します。

-

詳細な検査、実用的なレポート、インラインマルウェアブロックを提供します。

-

ログ内の VRF 情報を使用してテナント情報を提供する機能を提供します

Policy EnforcerとJuniper ATP Cloudについて

Juniper Networks Security Directorは、Policy Enforcer(PE)と呼ばれる機能で構成されており、脅威の状態から学習してポリシー作成を自動化し、ネットワーク内のジュニパーのデバイスへの適用を動的に展開することができます。

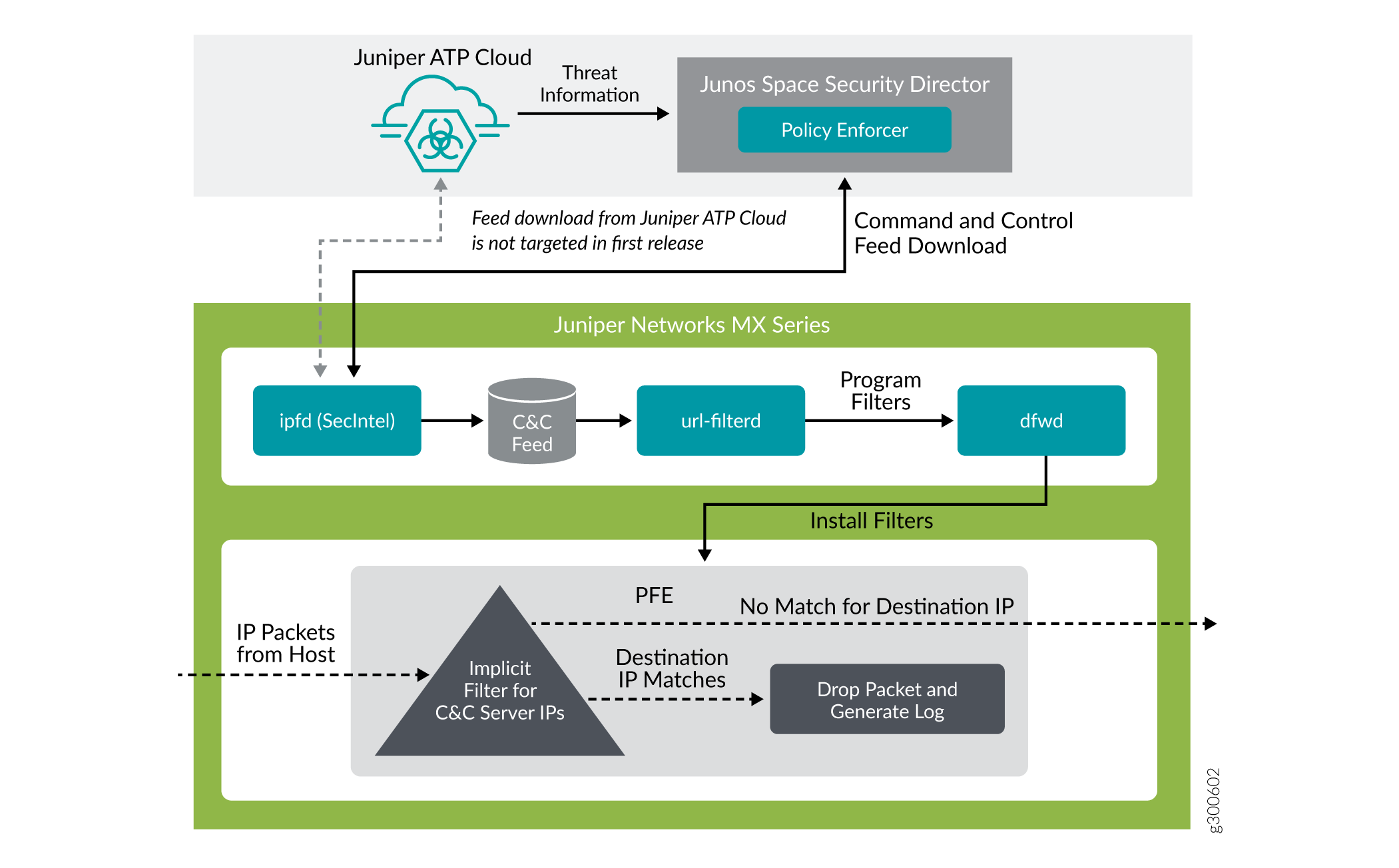

図1 は、PE、Juniper ATP Cloud、ファイアウォールとして機能するMXルーター間のトラフィックフローを示しています。

-

Policy Enforcer(PE)は脅威の状態を学習し、ポリシーの作成を自動化して、ネットワーク内のジュニパーのデバイスに適用を展開します。

-

Juniper Advanced Threat Prevention(Juniper ATP Cloud)は、次世代ファイアウォールシステムを採用したクラウドベースの脅威検知ソフトウェアを採用し、ネットワーク内のすべてのホストを保護します。

-

MXルーターは、Policy Enforcer(PE)から脅威インテリジェンスフィードを取得し、これらのポリシーを実装して、侵害されたホストを隔離します。これは、次の重要なコンポーネントで構成されています。

-

セキュリティ インテリジェンス プロセス

-

Web フィルタリング プロセス

-

ファイアウォールプロセス

-

システムアーキテクチャの機能を理解するために、次の例を考えてみましょう。ユーザーがインターネットからファイルをダウンロードし、そのファイルがMXファイアウォールを通過する場合、(構成設定に応じて)マルウェア検査のためにファイルをJuniper ATP Cloudクラウドに送信できます。ファイルがマルウェアであると判断された場合、PE はファイルをダウンロードしたホストの IP アドレスと MAC アドレスを識別します。ユーザー定義のポリシーに基づいて、そのホストを隔離VLANに入れるか、インターネットへのアクセスをブロックすることができます。

MXシリーズルーターをJuniper ATP Cloudと統合することで、侵害されたホスト(ボットネット)がコマンド&コントロールサーバーと通信するのを防ぐことができます。

-

Junos OS リリース 18.4R1 以降、インライン セキュリティ機能としてのアダプティブ サービス

-

Junos OS リリース 19.3R2 以降、次世代サービスにインライン セキュリティ機能として対応

MX Sseriesルーターは、以下のいずれかの方法からC&CとGeo-IPをダウンロードできます。

-

間接方式 - Policy Enforcerは、定義された環境にあるすべてのデバイスに対するフィードプロキシのように動作します。この方法は、個々のデバイスがインターネット上のJuniper ATPクラウドサービスにアクセスするのを回避するのに有効です。したがって、インターネットにアクセスするデバイスの脆弱性を低減します。

-

ダイレクト方式MXシリーズルーターは、Juniper ATPクラウドに直接登録し、C&CおよびGeo-IPフィードをダウンロードします。

セキュリティ インテリジェンス(SecIntel):概要

セキュリティ インテリジェンス プロセス(IPFD)は、セキュリティ インテリジェンス フィードをダウンロードし、フィードコネクターまたは ATP Cloud クラウドフィードサーバーから解析します。MXプラットフォーム上のIPFDプロセスは、Policy Enforcerからコマンドおよび制御IPv4/IPv6フィードを取得します。C&Cフィードは、基本的に、ボットネットのコマンド&コントロールサーバーとして知られているサーバーのリストです。このリストには、マルウェアのダウンロード元として知られているサーバーも含まれています。こうして取得した情報は、/var/db/url-filterdディレクトリの下に作成されたファイル(urlf_si_cc_db.txt)に保存されます。

IPFD によって Web フィルタリング プロセスに送信される許可されない IP のファイル形式は次のとおりです。

IPv4 address | IPv6 address, threat-level.

threat-levelは 1 から 10 の範囲の整数で、マルウェアと感染したホストについてスキャンされるファイルの脅威レベルを示します。ここでは、1 は最も低い脅威レベルを表し、10 は最も高い脅威レベルを表します。

たとえば、178.10.19.20、4

ここで、178.10.19.20は許可されていないIPを示し、4は threat-levelを示します。

C&C フィード データベースは、バックアップ ルーティングエンジンに同期されます。次に、IPFDは情報をWebフィルタリングプロセス(url-filterd)と共有します。Web フィルタリング プロセスは、ファイルの内容を読み取り、それに応じてフィルターを設定します。

Policy Enforcer から CC フィードをダウンロードするための セキュリティ インテリジェンス の設定

Juniper ATP Cloud/Policy Enforcerからコマンドと制御のIPv4/IPv6フィードをダウンロードするには、以下の例のように、[edit services]階層にsecurity-intelligenceステートメントを含めます。

security-intelligence { authentication { auth-token 7QGSBL5ZRKR5UHUZ2X2R6QLHB656D5EN; } url https://10.92.83.245:443/api/v1/manifest.xml; traceoptions { file security-inteligence.log size 1g; level all; flag all; } }

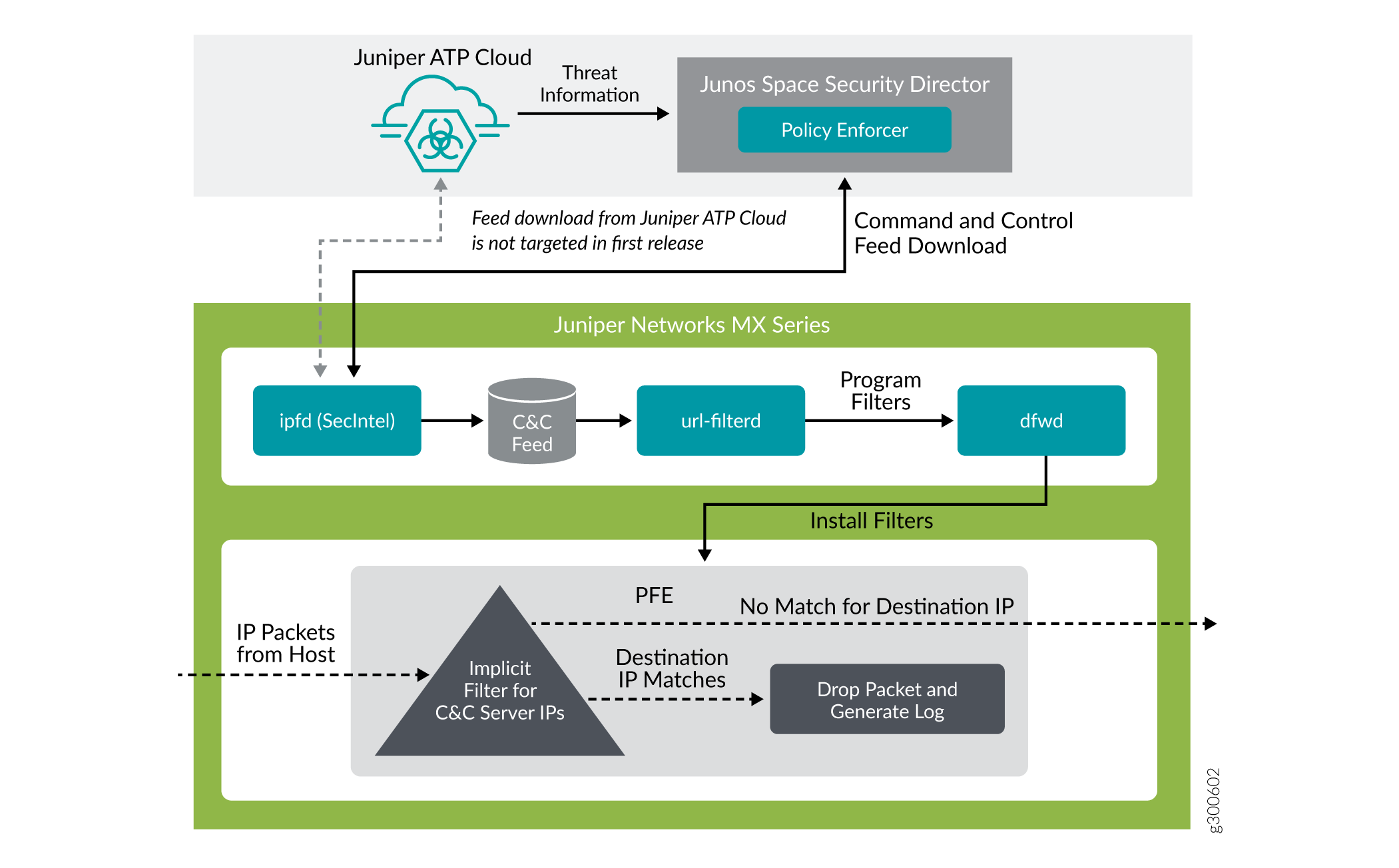

Web フィルタリング(URL フィルタリング):概要

Webフィルタリングプロセスは、IPFDから取得したファイルコンテンツを読み取り、それに応じてパケット転送エンジン上のフィルタを設定します。Web フィルタリング プロセスは、パケット転送エンジンのフィルターをプログラミングして、ブロックされた IP アドレス宛てのパケットをブロックし、インシデントを報告するためのログを生成することで、コマンドと制御フィードを実施します。

図 2 は、C&C フィードが IPFD によって取得され、Web フィルタリング プロセスによって処理される方法を示しています。

Web フィルタ プロファイルには、複数のテンプレートを含めることができます。各テンプレートは、Webフィルタリング用に設定された論理インターフェイスのセットと、1つ以上の条件で構成されています。条件は、一致条件が満たされた場合に実行されるアクションを含む一連の一致条件です。動的に取得された C&C フィードを使用するように Web フィルター プロファイルを設定するには、[edit services web-filter profile profile-name 階層レベルで security-intelligence-policy コマンドを設定します。security-intelligence-policy ベースの Web フィルター プロファイルに条件を設定する必要はありません。

edit web-filter profile profile-name security-intelligence-policy threat-level threat-level threat-action 階層レベルで、Web フィルター プロファイルに対して次の脅威レベルのアクションを設定できます。

-

drop -

drop-and-log -

log

threat levelごとに設定できるthreat-actionは1つだけです。threat-actionが特定のthreat level用に設定されていない場合、デフォルトthreat-actionはacceptです。

Junos OS リリース 24.4R1 以降、 log アクションで設定された脅威の場合、脅威レベルとテナントまたは VRF の情報が送信 syslog に埋め込まれます。Class-of-Service ポリシーマップは、脅威レベルを保存して示す新しい user-attribute integer キーワードで拡張されています。

[editi class-of-service policy-map policy-name]階層でuser-attribute integerを設定できます。

ポリシーマップは、各脅威レベルの設定で参照され 、新しいユーザ属性<> を各脅威レベルで構成されたアクションを駆動する分散ファイアウォール フィルタ条件にマッピングされます。ポリシーマップは、 [edit services web-filter profile profile-name security-intelligence-policy threat level integer policy-map policy-name] 階層または [edit services web-filter profile profile-name url-filter-template template-name security-intelligence-policy threat level integer policy-map policy-name] 階層で使用され、脅威レベルをユーザー属性にマッピングします。

例えば

[edit] user@host set class-of-service policy-map threat1 user-attribute 1 user@host set class-of-service policy-map threat2 user-attribute 2 user@host set class-of-service policy-map threat3 user-attribute 3 ... ... user@host set class-of-service policy-map threat10 user-attribute 10 user@host set class-of-service policy-map white-list user-attribute 11 user@host set class-of-service policy-map black-list user-attribute 12 ...

[edit] user@host set services web-filter profile ATP-P1 security-intelligence-policy threat-level 1 threat-action log user@host set services web-filter profile ATP-P1 security-intelligence-policy threat-level 1 policy-map threat1

参照

サンプリング用の Web フィルター プロファイルの設定

Junos OS リリース 19.3R1 以降、Web フィルタリング プロセス(url-filterd)は、脅威レベルのアクションとしてパケットのインライン サンプリングをサポートしています。パケットは、構成した脅威アクションに基づいてドロップされ、ログに記録され、サンプリングされます。拡張されたシナリオでは、ロギングオプションよりもパケットのサンプリングが優先されます。既存の脅威レベルのアクションに加えて、 edit web-filter profile profile-name security-intelligence-policy threat-level threat-level threat-action 階層レベルの Web フィルター プロファイルで次の脅威レベルのアクションを設定できます。

drop-and-sampledrop-log-and-samplelog-and-samplesample

インライン フロー監視は、パケットをサンプリングし、フロー レコードを IPFIX 形式でフロー コレクターに送信します。サンプリングされたパケットから受信したIPを /var/db/url-filterd/urlf_si_cc_db.txt内の対応するIPエントリーと照合することで、外部コレクタで受信したサンプリングパケットの脅威レベルを導き出すことができます。サンプリングは、次のいずれかの方法で構成できます。

サンプリング インスタンスを、

[edit chassis]階層レベルでメディア インターフェイスが存在する FPC に関連付けます。IPv4フロー、IPv6フロー、VPLSフローのサンプリングを設定する場合、各ファミリーのフローハッシュテーブルサイズを設定することができます。インライン フロー監視用のテンプレート プロパティを

[edit services flow-monitoring階層レベルで構成します。サンプリング インスタンスを設定し、フロー サーバーの IP アドレス、ポート番号、フロー エクスポート レートを関連付けて、

[edit forwarding-options階層レベルでコレクターを指定します。

- サンプリングインスタンスとFPCの関連付け

- サンプリングインスタンスを設定し、テンプレートをサンプリングインスタンスに関連付けます。

- サンプル インスタンスを設定し、フローサーバーの IP アドレスとその他のパラメーターを関連付けます。

- 例:異なる脅威レベルを定義するための Web-Filter プロファイルの設定

サンプリングインスタンスとFPCの関連付け

定義されたインスタンスを特定のFPC、MPC、またはDPCに関連付けるには、次の例に示すように、 [edit chassis fpc number]階層レベルにsampling-instanceステートメントを含めます。

chassis {

redundancy {

graceful-switchover;

}

fpc 0 {

pic0 {

inline-services {

bandwidth 10g;

}

}

}

pic 2 {

inline-services {

bandwidth 10g;

}

}

pic 3 {

inline-services {

bandwidth 10g;

}

}

sampling-instance 1to1;

inline-services{

flow-table-size {

ipv4-flow-table-size 5;

ipv6flow-table-size 5;

}

}

}

サンプリングインスタンスを設定し、テンプレートをサンプリングインスタンスに関連付けます。

インラインフロー監視用のテンプレートプロパティを設定するには、次の例に示すように、 edit services flow-monitoring 階層レベルで以下のステートメントを含めます。

services {

flow-monitoring {

version-ipfix {

template ipv4 {

flow-active-timeout 60;

flow-inactive-timeout 60;

template-refresh-rate {

packets 48000;

seconds 60;

}

option-refresh-rate {

packets 48000;

seconds 60;

}

ipv4-template;

template ipv6 {

flow-active-timeout 60;

flow-inactive-timeout 60;

template-refresh-rate {

packets 48000;

seconds 60;

}

ipv6-template;

}

}

}

サンプル インスタンスを設定し、フローサーバーの IP アドレスとその他のパラメーターを関連付けます。

サンプリング インスタンスを設定し、フロー サーバーの IP アドレスとその他のパラメータを関連付けるには、次の手順に従います。以下の例のように、以下のステートメントを [edit forwarding-options] 階層に含めます。

forwarding-options {

sampling {

traceoptions {

file ipfix.log size 10k;

}

instance {

1to1 {

input {

rate 1;

}

family inet {

output {

flow-server 192.168.9.194;

port 2055;;

autonomous-system-type origin;

version-ipfix {

template {

ipv4;

}

}

}

inline-jflow {

source-address 192.168.9.195;

}

}

}

family inet6 {

output {

flow-server 192.168.9.194;

port 2000;

autonomous-system-type origin;

version-ipfix {

template {

ipv6;

}

}

}

inline-jflow {

source-address 192.168.9.195;

}

}

}

}

}

例:異なる脅威レベルを定義するための Web-Filter プロファイルの設定

web-filter {

profile Profile1 ;

security-intelligence-policy{

file-type txt;

threat-level 7 {

threat-action {

log-and-sample;

}

}

threat-level 8 {

threat-action {

drop-log-and-sample;

}

}

threat-level 10 {

threat-action {

drop-log-and-sample;

}

}

threat-level 5{

threat-action {

drop-log-and-sample;

}

}

threat-level 6 {

threat-action {

drop-log-and-sample;

}

}

threat-level 9{

threat-action {

drop-log-and-sample;

}

}

}

url-filter-template template1 {

client-interfaces ge-0/0/4.0;

client-routing-instance inet.0;

}

}

traceoptions {

file webfilter_log size 1g;

level all;

flag all;

}

}

}

参照

GeoIPフィルタリング

概要

GeoIPフィードは、基本的にIPアドレスと国コードのマッピングのリストです。Junos OS 21.4R1以降、MXシリーズルーターでIPベースの地理的な場所を設定して、Policy EnforcerからGeoIPフィードを取得できます。GeoIPフィードを展開することで、デバイスが特定の国に属するIPアドレスと通信するのを防ぐためのネットワークを有効にすることができます。

MX シリーズ ルーターでセキュリティ インテリジェンス プロセス(IPFD)を設定して、Policy Enforcer から GeoIP フィードを取得できます。既存の C&C IP や IPv6 フィードと同様に、IPFD は Policy Enforcer から GeoIP フィードをダウンロードします。IPFD は、続いて Web フィルタリング プロセス(url-filterd)で処理されるファイル形式でフィードを変換します。

Junos OS 22.1R1以降、MXシリーズルーターでセキュリティインテリジェンスプロセス(IPFD)を設定して、Juniper ATP CloudからGeoIPフィードを取得できます。既存のC&C IPやIPv6フィードと同様に、IPFDはJuniper ATP CloudからGeoIPフィードをダウンロードします。

MXシリーズルーターでGeoIPフィルタリングを設定する方法

IPFD によって取得された情報は、/var/db/url-filterd の場所に作成されたファイル(urlf_si_geoip_db.txt)に保存されます。

IPFD によって Web フィルタリング プロセスに送信されるファイルの形式は次のとおりです。

IPv4 address|IPv6 address,Prefix,threat-level,VRF-name,Gen-num.Gen-num は常に 0 です。 VRF-name は国コードを指します。

たとえば、178.10.19.22,12,255,US,0

IPFD と Web フィルタリング プロセスは、GeoIP フィードを含むファイルの作成または更新を通信するための pconn 接続を維持します。Web フィルタリング プロセスでは、PFE のフィルターをプログラミングして、ブロックされた国宛てのパケットをブロックすることで、GeoIP フィードを適用します。liburlf が提供する API は、ファイルの検証と解析に使用されます。

Web フィルタリング プロセスは、IP アドレスのリストを含むファイルを読み取り、PFE フィルターは、フィードにリストされた宛先 IP アドレスと、関連する国に対して設定されたアクションでプログラムされます。

-

グローバル フィルター:国は、プロファイル内のグローバル ルールで設定されます。そのグローバル ルールに固有の国のすべての IP アドレスは、1 つのフィルターでプログラムされ、プロファイル内のすべてのテンプレートに適用されます。

[edit services web-filter profile profile-name security-intelligence-policy]階層でgeo-ip rule match country country-nameを設定することで、GeoIPフィードを動的に取得するようにプロファイルを設定できます。 グループフィルター:国のグループはテンプレートで設定されます。グループの国に関連するすべてのIPアドレスは、そのグループが設定されているテンプレートに適用されるグループフィルターでプログラムされます。Group は、liburlf によって解析される json ファイルで定義されている国のリストです。

グループフィルターを設定するには、 /var/db/url-filterd の場所に json ファイルを設定する必要があります。この場所には、 group.json ファイルにグループマッピングが含まれています。

json ファイルの形式は次のとおりです。

[{"group_name" : "group1","country" : ["ZA","YE"]},{"group_name" : "group2","country" : ["YT"]}]GeoIP フィードを動的に取得するには、単一のプロファイルを使用してグローバルフィルターを設定するか、テンプレートを使用して複数のグループフィルターを設定します。両方の構成を一緒にサポートしているわけではありません。

json ファイルで作成されたグループは、

[edit services web-filter profile profile-name url-filter-template template-name security-intelligence-policy geo-ip rule match group group-name]階層で定義された GeoIP 一致句で参照されます。

グローバル許可リストとグローバルブロックリスト

独自の許可リストとブロックリストを追加することで、IP フィードをカスタマイズすることを選択できます。これは、セキュリティ オペレーション センターにカスタマイズされたインテリジェンス フィードを管理する場合や、誤検知に対する一時的な対策として役立ちます。Junos OSリリース21.4R1以降、CLIまたはファイルを介した設定に基づいて、特定のIPアドレスを許可またはブロックできます。許可リスト用に個別のリストを設定し、ブロックリスト用に個別のリストを構成するか、ファイルに IP アドレスを含め、CLI 構成にファイル名を含めることができます。

[edit services web-filter]階層でIP-address-listを作成できます。ここでは、IP-address-listには、許可またはブロックする必要があるIPアドレスのリストが含まれています。また、許可またはブロックする必要がある IP アドレスを含むファイルを /var/db/url-filterd の場所に作成することもできます。ファイルまたは IP アドレス リストの一部として設定された IP アドレスは、すべてのテンプレートに添付されているグローバル フィルターの一部としてプログラムされます。

edit services web-filter profile profile-name security-intelligence-policy階層でwhite-list (IP-address-list | file-name) を設定することで、グローバル許可リストを定義できます。edit services web-filter profile profile-name security-intelligence-policy階層でblack-list (IP-address-list | file-name)を設定することで、グローバルブロックリストを定義できます。ここで、IP-address-listとは、[edit services web-filter]階層で指定されたIPアドレスリストの名前を指します。file-nameは、許可またはブロックする必要があるIPアドレスのリストを含むファイルの名前を指します。ファイルは /var/db/url-filterd の場所にあり、設定と同じ名前である必要があります。

グローバル許可リストファイルの形式は次のとおりです。

Security Intelligence Policy Enforcement Version 2.0

IP Address,Prefix,Threat-level,VRF-Name,Gen-Num 198.51.100.1,32,0,junos-default-vrf,0

グローバル ブロックリスト ファイルの形式は次のとおりです。

Security Intelligence Policy Enforcement Version 2.0

IP Address,Prefix,Threat-level,VRF-Name,Gen-Num 192.168.1.1,255,junos-default-vrf,0

Web フィルタリング プロセスは、グローバル許可リストまたはグローバル ブロックリストの IP アドレスのリストを解析し、設定された IP アドレスで暗黙的なフィルター条件をプログラムして、パケットを許可またはブロックします。

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer を使用します。