手動のセキュリティ アソシエーション

例:手動 SA の設定

この例では、手動セキュリティアソシエーション(SA)を使用してIPsecトンネルを作成する方法を示し、以下のセクションで構成されています。

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

マルチサービスインターフェイスがインストールされた4台のM Series、MXシリーズ、またはT Seriesルーター。

Junos OS リリース 9.4 以降。

この機能を設定する前に、デバイスの初期化以外の特別な設定は必要ありません。

概要とトポロジー

SA(セキュリティ アソシエーション)は、2 つのホストが IPsec を使用して相互に安全に通信できるようにするシンプレックス接続です。SAには、手動SAと動的SAの2種類があります。この例では、手動 SA 設定について説明します。

手動 SA にはネゴシエーションは必要ありません。キーを含むすべての値は静的であり、設定で指定されます。手動 SA は、静的に定義された SPI(セキュリティ パラメーター インデックス)の値、アルゴリズム、および鍵を使用し、トンネルの両端で一致する設定が必要です。各ピアには、通信を行うために同じ設定されたオプションが必要です。

手動 SA は、鍵の配布、保守、追跡が困難でない、小規模で静的なネットワークに最適です。

トポロジー

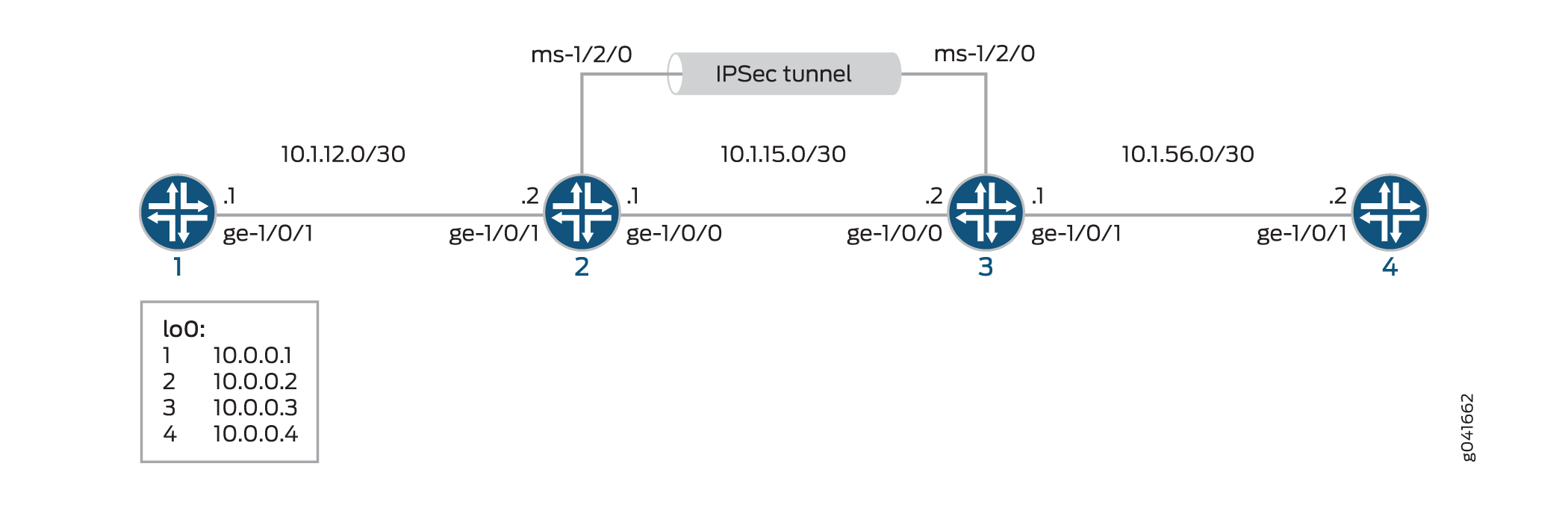

図1 は、ルーター1、2、3、4の4台のルーターのグループを含むIPsecトポロジーを示しています。

ルーター2および3は、マルチサービスPICと手動SA設定を使用してIPsecトンネルを確立します。ルーター1および4は基本的な接続を提供し、IPsecトンネルが動作していることを確認するために使用されます。

設定

この例では 4 台のルーターを使用し、以下の設定を使用します。

ルーター1および4は、それぞれルーター2および3との基本的なOSPF接続用に設定されています。

ルーター2および3は、それぞれルーター1および4とのOSPF接続用に設定されています。また、ルーター2および3は、これら2つのルーター間で手動SAを使用してIPsecトンネルを作成するように設定されています。マルチサービスインターフェイスを介してIPsecトンネルにトラフィックを送信するには、ネクストホップスタイルのサービスセットをルーター2および3に設定し、IPsecインサイドインターフェイスとして設定されたマルチサービスインターフェイスを各ルーターのOSPF設定に追加します。

この例に示されているインターフェイスタイプは、あくまでも目安です。例えば、ge-の代わりにso-インターフェイスを使用し、ms-の代わりにsp-を使用できます。

このセクションには以下の内容が含まれています。

ルーター1の設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更した後、コマンドをルーター1の[edit]階層レベルのCLIにコピー&ペーストします。

set interfaces ge-1/0/1 description "to R2 ge-1/0/1" set interfaces ge-1/0/1 unit 0 family inet address 10.1.12.1/30 set interfaces lo0 unit 0 family inet address 10.0.0.1/32 set protocols ospf area 0.0.0.0 interface ge-1/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 set routing-options router-id 10.0.0.1

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

ルーター1をルーター2とのOSPF接続用に設定するには:

イーサネット インターフェイスとループバック インターフェイスを設定します。

[edit interfaces] user@router1# set ge-1/0/1 description "to R2 ge-1/0/1" user@router1# set ge-1/0/1 unit 0 family inet address 10.1.12.1/30 user@router1# set lo0 unit 0 family inet address 10.0.0.1/32

OSPFエリアを指定し、インターフェイスをOSPFエリアに関連付けます。

[edit protocols] user@router1# set ospf area 0.0.0.0 interface ge-1/0/1.0 user@router1# set ospf area 0.0.0.0 interface lo0.0

ルーターIDを設定します。

[edit routing-options] user@router1# set router-id 10.0.0.1

結果

設定モードから、 show interfaces、 show protocols ospf、 show routing-options コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します

user@router1# show interfaces

interfaces {

...

ge-1/0/1 {

description "to R2 ge-1/0/1";

unit 0 {

family inet {

address 10.1.12.1/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.1/32;

}

}

}

...

}

user@router1# show protocols ospf

ospf {

area 0.0.0.0 {

interface ge-1/0/1.0;

interface lo0.0;

}

}

user@router1# show routing-options

routing-options {

router-id 10.0.0.1;

}

ルーター2の設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更してから、コマンドをルーター 2 の [edit] 階層レベルの CLI にコピー アンド ペーストします。

ルーター2でのインターフェイスとOSPF接続の設定(ルーター1およびルーター3を使用)

set interfaces ge-1/0/0 unit 0 description "to R3 ge-1/0/0" set interfaces ge-1/0/0 unit 0 family inet address 10.1.15.1/30 set interfaces ge-1/0/1 unit 0 description "to R1 ge-1/0/0" set interfaces ge-1/0/1 unit 0 family inet address 10.1.12.2/30 set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.2/32 set protocols ospf area 0.0.0.0 interface ge-1/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set services ipsec-vpn rule demo-rule-r1-manual-sa term demo-term-manual-sa then remote-gateway 10.1.15.2 set services ipsec-vpn rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional protocol esp set services ipsec-vpn rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional spi 261 set services ipsec-vpn rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional authentication algorithm hmac-sha1-96 set services ipsec-vpn rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional authentication key ascii-text demokeyipsecmanualsa set services ipsec-vpn rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional encryption algorithm des-cbc set services ipsec-vpn rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional encryption key ascii-text manualsa set services ipsec-vpn rule demo-rule-r1-manual-sa match-direction input set services service-set demo-ss-manual-sa next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-ss-manual-sa next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-ss-manual-sa ipsec-vpn-options local-gateway 10.1.15.1 set services service-set demo-ss-manual-sa ipsec-vpn-rules demo-rule-r1-manual-sa

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

ルーター2でOSPF接続とIPsecトンネルパラメーターを設定するには:

インターフェイスのプロパティを設定します。このステップでは、2つのイーサネットインターフェイス(ge-1/0/0およびge-1/0/1)、ループバックインターフェイス、マルチサービスインターフェイス(ms-1/2/0)を設定します。

[edit interfaces] user@router2# set ge-1/0/0 unit 0 description "to R3 ge-1/0/0" user@router2# set ge-1/0/0 unit 0 family inet address 10.1.15.1/30 user@router2# set ge-1/0/1 unit 0 description "to R1 ge-1/0/0" user@router2# set ge-1/0/1 unit 0 family inet address 10.1.12.2/30 user@router2# set ms-1/2/0 unit 0 family inet user@router2# set ms-1/2/0 unit 1 family inet user@router2# set ms-1/2/0 unit 1 service-domain inside user@router2# set ms-1/2/0 unit 2 family inet user@router2# set ms-1/2/0 unit 2 service-domain outside user@router2# set lo0 unit 0 family inet address 10.0.0.2/32

OSPFエリアを指定し、インターフェイスをOSPFエリアに関連付けます。

[edit protocols] user@router2# set ospf area 0.0.0.0 interface ge-1/0/1.0 user@router2# set ospf area 0.0.0.0 interface lo0.0 user@router2# set ospf area 0.0.0.0 interface ms-1/2/0.1

ルーターIDを設定します。

[edit routing-options] user@router2# set router-ID 10.0.0.2

IPsecルールを設定します。このステップでは、IPsecルールを設定し、リモートゲートウェイアドレス、認証および暗号化プロパティなどの手動SAパラメーターを指定します。

[edit services ipsec-vpn] user@router2# set rule demo-rule-r1-manual-sa term demo-term-manual-sa then remote-gateway 10.1.15.2 user@router2# set rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional protocol esp user@router2# set rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional spi 261 user@router2# set rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional authentication algorithm hmac-sha1-96 user@router2# set rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional authentication key ascii-text demokeyipsecmanualsa user@router2# set rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional encryption algorithm des-cbc user@router2# set rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional encryption key ascii-text manualsa user@router2# set rule demo-rule-r1-manual-sa match-direction input

ネクストホップスタイルのサービスセットを設定し、ローカルゲートウェイアドレスを指定して、IPsec VPNルールをサービスセットに関連付けます。

[edit services] user@router2# set service-set demo-ss-manual-sa next-hop-service inside-service-interface ms-1/2/0.1 user@router2# set service-set demo-ss-manual-sa next-hop-service outside-service-interface ms-1/2/0.2 user@router2# set service-set demo-ss-manual-sa ipsec-vpn-options local-gateway 10.1.15.1 user@router2# set service-set demo-ss-manual-sa ipsec-vpn-rules demo-rule-r1-manual-sa

設定をコミットします。

[edit] user@router2# commit

結果

設定モードから、 show interfaces、 show protocols ospf、 show routing-options、 show services コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します

user@router1# show interfaces

interfaces {

...

ge-1/0/0 {

unit 0 {

description "to R3 ge-1/0/0";

family inet {

address 10.1.15.1/30;

}

}

}

ge-1/0/1 {

unit 0 {

description "to R1 ge-1/0/1";

family inet {

address 10.1.12.2/30;

}

}

}

ms-1/2/0 {

unit 0 {

family inet;

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.2/32;

}

}

}

...

}

user@router2# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interfaces ge-1/0/1.0;

interface lo0;

interface ms-1/2/0;

}

}

}

user@router2# show routing-options

routing-options {

router-id 10.0.0.2;

}

user@router2# show services

services {

ipsec-vpn {

rule demo-rule-r1-manual-sa {

term demo-term-manual-sa {

then {

remote-gateway 10.1.15.2;

manual {

direction bidirectional {

protocol esp;

spi 261;

authentication {

algorithm hmac-sha1-96;

key ascii-text "$ABC1223"; ## SECRET-DATA

}

encryption {

algorithm des-cbc;

key ascii-text "$ABC123"; ## SECRET-DATA

}

}

}

}

}

match-direction input;

}

}

service-set demo-ss-manual-sa {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

local-gateway 10.1.15.1;

}

ipsec-vpn-rules demo-rule-r1-manual-sa;

}

}

ルーター3の設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、ルーター3の[edit]階層レベルのCLIにコマンドをコピー&ペーストしてください。

set interfaces ge-1/0/1 unit 0 description "to R4 ge-1/0/1" set interfaces ge-1/0/0 unit 0 family inet address 10.1.56.1/30 set interfaces ge-1/0/0 unit 0 description "to R2 ge-1/0/0" set interfaces ge-1/0/0 unit 0 family inet address 10.1.15.2/30 set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.3/32 set protocols ospf area 0.0.0.0 interface ge-1/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.3 set services ipsec-vpn rule demo-rule-r1-manual-sa term demo-term-manual-sa then remote-gateway 10.1.15.1 set services ipsec-vpn rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional protocol esp set services ipsec-vpn rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional spi 261 set services ipsec-vpn rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional authentication algorithm hmac-sha1-96 set services ipsec-vpn rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional authentication key ascii-text demokeyipsecmanualsa set services ipsec-vpn rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional encryption algorithm des-cbc set services ipsec-vpn rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional encryption key ascii-text manualsa set services ipsec-vpn rule demo-rule-r1-manual-sa match-direction input set services service-set demo-ss-manual-sa next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-ss-manual-sa next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-ss-manual-sa ipsec-vpn-options local-gateway 10.1.15.2 set services service-set demo-ss-manual-sa ipsec-vpn-rules demo-rule-r1-manual-sa

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

ルーター3でOSPF接続とIPsecトンネルパラメーターを設定するには:

インターフェイスのプロパティを設定します。このステップでは、2つのイーサネットインターフェイス(ge-1/0/0およびge-1/0/1)、ループバックインターフェイス、マルチサービスインターフェイス(ms-1/2/0)を設定します。

[edit interfaces] user@router3# set ge-1/0/0 unit 0 description "to R4 ge-1/0/0" user@router3# set ge-1/0/0 unit 0 family inet address 10.1.56.1/30 user@router3# set ge-1/0/1 unit 0 description "to R2 ge-1/0/1" user@router3# set ge-1/0/1 unit 0 family inet address 10.1.15.2/30 user@router3# set ms-1/2/0 unit 0 family inet user@router3# set ms-1/2/0 unit 1 family inet user@router3# set ms-1/2/0 unit 1 service-domain inside user@router3# set ms-1/2/0 unit 2 family inet user@router3# set ms-1/2/0 unit 2 service-domain outside user@router3# set lo0 unit 0 family inet address 10.0.0.3/32

OSPFエリアを指定し、インターフェイスをOSPFエリアに関連付けます。

[edit protocols] user@router3# set ospf area 0.0.0.0 interface ge-1/0/1.0 user@router3# set ospf area 0.0.0.0 interface lo0.0 user@router3# set ospf area 0.0.0.0 interface ms-1/2/0.1

ルーターIDを設定します。

[edit routing-options] user@router3# set router-id 10.0.0.3

IPsecルールを設定します。このステップでは、IPsecルールを設定し、リモートゲートウェイアドレス、認証および暗号化プロパティなどの手動SAパラメーターを指定します。

[edit services ipsec-vpn] user@router3# set rule demo-rule-r1-manual-sa term demo-term-manual-sa then remote-gateway 10.1.15.1 user@router3# set rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional protocol esp user@router3# set rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional spi 261 user@router3# set rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional authentication algorithm hmac-sha1-96 user@router3# set rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional authentication key ascii-text demokeyipsecmanualsa user@router3# set rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional encryption algorithm des-cbc user@router3# set rule demo-rule-r1-manual-sa term demo-term-manual-sa then manual direction bidirectional encryption key ascii-text manualsa user@router3# set rule demo-rule-r1-manual-sa match-direction input

ネクストホップスタイルのサービスセットを設定し、ローカルゲートウェイアドレスを指定して、IPsec VPNルールをサービスセットに関連付けます。

[edit services] user@router3# set service-set demo-ss-manual-sa next-hop-service inside-service-interface ms-1/2/0.1 user@router3# set service-set demo-ss-manual-sa next-hop-service outside-service-interface ms-1/2/0.2 user@router3# set service-set demo-ss-manual-sa ipsec-vpn-options local-gateway 10.1.15.2 user@router3# set service-set demo-ss-manual-sa ipsec-vpn-rules demo-rule-r1-manual-sa

設定をコミットします。

[edit] user@router3# commit

結果

設定モードから、 show interfaces、 show protocols ospf、 show routing-options、 show services コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します

user@router3# show interfaces

interfaces {

ge-1/0/1 {

unit 0 {

description "to R4 ge-1/0/1";

family inet {

address 10.1.56.1/30;

}

}

}

ge-1/0/0 {

unit 0 {

description "to R2 ge-1/0/0";

family inet {

address 10.1.15.2/30;

}

}

}

ms-1/2/0 {

unit 0 {

family inet;

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.3/32;

}

}

}

}

user@router3# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-1/0/1.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router3# show routing-options

routing-options {

router-id 10.0.0.3;

}

user@router3# show services

services {

ipsec-vpn {

rule demo-rule-r1-manual-sa {

term demo-term-manual-sa {

then {

remote-gateway 10.1.15.1;

manual {

direction bidirectional {

protocol esp;

spi 261;

authentication {

algorithm hmac-sha1-96;

key ascii-text "$ABC123"; ## SECRET-DATA

}

encryption {

algorithm des-cbc;

key ascii-text "$ABC123"; ## SECRET-DATA

}

}

}

}

}

match-direction input;

}

}

service-set demo-ss-manual-sa {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

local-gateway 10.1.15.2;

}

ipsec-vpn-rules demo-rule-r1-manual-sa;

}

}

ルーター4の設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、ルーター 4 の [edit] 階層レベルにある CLI にコマンドをコピーして貼り付けます。

set interfaces ge-1/0/1 description "to R3 ge-1/0/1" set interfaces ge-1/0/1 unit 0 family inet address 10.1.56.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.4/32 set protocols ospf area 0.0.0.0 interface ge-1/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 set routing-options router-id 10.0.0.4

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

ルーター 3 との OSPF 接続を設定するには

インターフェイスを設定します。このステップでは、イーサネットインターフェイス(ge-1/0/1)とループバックインターフェイスを設定します。

user@router4# set interfaces ge-1/0/1 description "to R3 ge-1/0/1" user@router4# set interfaces ge-1/0/1 unit 0 family inet address 10.1.56.2/30 user@router4# set interfaces lo0 unit 0 family inet address 10.0.0.4/32

OSPFエリアを指定し、インターフェイスをOSPFエリアに関連付けます。

user@router4# set protocols ospf area 0.0.0.0 interface ge-1/0/1.0 user@router4# set protocols ospf area 0.0.0.0 interface lo0.0

ルーターIDを設定します。

[edit routing-options] user@router4# set router-id 10.0.0.4

設定をコミットします。

[edit] user@router4# commit

結果

設定モードから、 show interfaces、 show protocols ospf、 show routing-options コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します

user@router4# show interfaces

interfaces {

ge-1/0/1 {

description "to R3 ge-1/0/1";

unit 0 {

family inet {

address 10.1.56.2/30;

}

}

}

lo0{

unit 0 {

family inet {

address 10.0.0.4/32;

}

}

}

}

user@router4# show routing-options

routing-options {

router-id 10.0.0.4;

}

user@router4# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface lo0.0;

interface ge-1/0/1.0;

}

}

}

検証

手動SA設定が正しく機能していることを確認するには、以下のタスクを実行します。

IPsecトンネルを通過するトラフィックフローの検証

目的

IPsec トンネルがルーター 1 とルーター 4 の間でトラフィックを伝送していることを確認します。

アクション

ルーター1からルーター4のlo0にpingコマンドを発行します。

user@router1> ping 10.0.0.4 PING 10.0.0.4 (10.0.0.4): 56 data bytes 64 bytes from 10.0.0.4: icmp_seq=0 ttl=254 time=1.375 ms 64 bytes from 10.0.0.4: icmp_seq=1 ttl=254 time=18.375 ms 64 bytes from 10.0.0.4: icmp_seq=2 ttl=254 time=1.120 ms ^C --- 10.0.0.4 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.120/6.957/18.375/8.075 ms

意味

出力は、ルーター1がIPsecトンネルを介してルーター4に到達できることを示しています。

ルーター 2 のセキュリティ アソシエーションの検証

目的

ルーター2でセキュリティアソシエーションがアクティブであり、トラフィックがIPsecトンネル上を流れていることを確認します。

アクション

セキュリティアソシエーションがアクティブであることを確認するには、ルーター2で問題

show services ipsec-vpn ipsec security-associations detailを行います。user@router2> show services ipsec-vpn ipsec security-associations detail Service set: demo-ss-manual-sa Rule: demo-rule-r1-manual-sa, Term: demo-term-manual-sa, Tunnel index: 1 Local gateway: 10.1.15.1, Remote gateway: 10.1.15.2 Local identity: ipv4_subnet(any:0,[0..7]=10.0.0.0/8) Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Direction: inbound, SPI: 261, AUX-SPI: 0 Mode: tunnel, Type: manual, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: des-cbc Anti-replay service: Disabled Direction: outbound, SPI: 261, AUX-SPI: 0 Mode: tunnel, Type: manual, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: des-cbc Anti-replay service: Disabled

トラフィックが双方向IPsecトンネルを介して移動していることを確認するには、ルーター2で

show services ipsec-vpn ipsec statisticsを発行します。user@router2> show services ipsec-vpn ipsec statistics PIC: ms-1/2/0, Service set: demo-ss-manual-sa sESP Statistics: Encrypted bytes: 1616 Decrypted bytes: 1560 Encrypted packets: 20 Decrypted packets: 19 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

意味

show services ipsec-vpn ipsec security-associations detailコマンドの出力には、設定したSAプロパティが表示されます。

show services ipsec-vpn ipsec statisticsコマンドの出力は、IPsecトンネル上のトラフィックフローを示しています。

ルーター3のセキュリティアソシエーションの検証

目的

IPsecトンネルを介したセキュリティアソシエーションとトラフィックフローを確認します。

アクション

セキュリティアソシエーションがアクティブであることを確認するには、ルーター3で問題

show services ipsec-vpn ipsec security-associations detailを行います。user@router3> show services ipsec-vpn ipsec security-associations detail Service set: demo-ss-manual-sa Rule: demo-rule-r1-manual-sa, Term: demo-term-manual-sa, Tunnel index: 1 Local gateway: 10.1.15.2, Remote gateway: 10.1.15.1 Local identity: ipv4_subnet(any:0,[0..7]=10.0.0.0/8) Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Direction: inbound, SPI: 261, AUX-SPI: 0 Mode: tunnel, Type: manual, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: des-cbc Anti-replay service: Disabled Direction: outbound, SPI: 261, AUX-SPI: 0 Mode: tunnel, Type: manual, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: des-cbc Anti-replay service: Disabled

トラフィックが双方向IPsecトンネル上を移動していることを確認するには、ルーター3で

show services ipsec-vpn ipsec statisticsを発行します。user@router3> show services ipsec-vpn ipsec statistics PIC: ms-1/2/0, Service set: demo-ss-manual-sa ESP Statistics: Encrypted bytes: 1560 Decrypted bytes: 1616 Encrypted packets: 19 Decrypted packets: 20 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

意味

show services ipsec-vpn ipsec security-associations detailコマンドの出力には、設定したSAプロパティが表示されます。

show services ipsec-vpn ipsec statisticsコマンドの出力は、IPsecトンネル上のトラフィックフローを示しています。