IPsecの概要

Junos VPN Site Secureについて

Junos VPN Site Secureは、マルチサービスラインカード(MS-DPC、MS-MPC、MS-MIC)でサポートされているIPsec機能スイートであり、13.2以前のJunosリリースではIPsecサービスと呼ばれていました。Junos OSリリース13.2以降では、IPsec機能という用語は、アダプティブサービスおよび暗号化サービスPIC上のIPsec実装を指すためにのみ使用されています。このトピックでは、Junos VPN Site Secureの概要を説明し、以下のセクションで構成されています。

IPsec

IPsecアーキテクチャは、IPバージョン4(IPv4)およびIPバージョン6(IPv6)ネットワークレイヤーにセキュリティスイートを提供します。このスイートは、送信元認証、データ整合性、機密性、リプレイ保護、送信元否認防止などの機能を提供します。IPsecに加えて、Junos OSは、鍵の生成と交換のメカニズムを定義し、セキュリティアソシエーション(SA)を管理するInternet Key Exchange(IKE)もサポートしています。

また、IPsec は、あらゆるネットワーク層プロトコルで使用できるセキュリティ アソシエーションとキー管理フレームワークも定義します。SA は、2 つの IP レイヤーエンティティ間のトラフィックに適用する保護ポリシーを指定します。IPsecは、2つのピア間にセキュアなトンネルを提供します。

セキュリティ アソシエーション

IPsecセキュリティサービスを使用するには、ホスト間でSAを作成します。SA は、2 つのホストが IPsec を使用して相互に安全に通信できるようにするシンプレックス接続です。SAには2種類あります。

-

手動 SA にはネゴシエーションは必要ありません。キーを含むすべての値は静的であり、設定で指定されます。手動 SA は、使用する SPI(セキュリティ パラメーター インデックス)の値、アルゴリズム、および鍵を静的に定義し、トンネルの両端で一致する設定が必要です。各ピアには、通信を行うために同じ設定されたオプションが必要です。

-

動的SAには追加の設定が必要です。動的SAでは、最初にIKEを設定してからSAを設定します。IKE は動的なセキュリティ アソシエーションを作成します。IPsecのSAをネゴシエートします。IKE構成は、ピアセキュリティゲートウェイとのセキュアなIKE接続を確立するために使用されるアルゴリズムとキーを定義します。この接続は、動的IPsec SAが使用するキーやその他のデータについて動的に合意するために使用されます。IKE SA は最初にネゴシエートされ、次に動的 IPsec SA を決定するネゴシエーションを保護するために使用されます。

IKE

IKE は、動的 SA を作成する鍵管理プロトコルです。IPsecのSAをネゴシエートします。IKE構成は、ピアセキュリティゲートウェイとのセキュアな接続を確立するために使用されるアルゴリズムとキーを定義します。

IKEは、以下のタスクを実行します。

-

IKEおよびIPsecパラメータをネゴシエートして管理します。

-

セキュアな鍵交換を認証します。

-

パスワードではなく、共有された秘密鍵と公開鍵による相互ピア認証を提供します。

-

ID保護を提供します(メインモード)。

現在、2 つのバージョンの IKE プロトコル(IKEv1 と IKEv2)がサポートされています。IKEはセキュリティ属性をネゴシエートし、共有シークレットを確立して双方向のIKE SAを形成します。IKEでは、インバウンドおよびアウトバウンドIPsecSAが確立され、IKE SAが交換を保護します。Junos OSリリース11.4以降、IKEv1とIKEv2の両方がすべてのM Series、MXシリーズ、およびT Seriesルーターでデフォルトでサポートされます。また、IKEは鍵素材を生成し、完全転送機密性を提供し、IDを交換します。

Junos OSリリース18.2R1以降、MS-MPCまたはMS-MICを備えたMXシリーズルーターを、IKEレスポンダーとしてのみ機能するように設定できます。このレスポンダーのみモードでは、MXシリーズルーターはIKEネゴシエーションを開始せず、ピアゲートウェイによって開始されたIKEネゴシエーションにのみ応答します。これは、Ciscoデバイスなどの他のベンダーの機器との相互運用を行う場合に必要になることがあります。MXシリーズはトラフィックセレクターのプロトコル値とポート値をサポートしていないため、これらの値を期待する別のベンダーのピアゲートウェイへのIPsecトンネルを開始することはできません。MXシリーズで応答専用モードを設定することで、MXはピアゲートウェイから開始されたIKEネゴシエーションでトラフィックセレクターを受け取ることができます。

Junos OSリリース18.2R1以降、MS-MPCまたはMS-MICでMXシリーズルーターを構成して、完全な証明書チェーンではなく、証明書ベースのIKE認証のエンドエンティティ証明書のみを送信することができます。これにより、IKEのフラグメント化を回避できます。

Junos OSリリース19.1R1以降、IKEネゴシエーション中にVPNピアデバイスの検証に使用されるIKE識別子(IKE ID)に識別名サポートが追加されます。MXシリーズルーターがリモートピアから受信したIKE IDは、IPv4またはIPv6アドレス、ホスト名、完全修飾ドメイン名(FQDN)、または識別名(DN)にすることができます。リモートピアから送信されたIKE IDは、MXシリーズルーターが期待するものと一致する必要があります。そうでない場合、IKE ID検証は失敗し、VPNは確立されません。

NAT-Tの非サポート

Junos OS リリース 17.4R1 より前は、MXシリーズ ルーターの IPsec 機能のJunos VPN Site Secureスイートで ネットワークアドレス変換 トラバーサル(NAT-T)はサポートされていません。サポートされていない NAT-T を実行しないようにするには、MXシリーズ ルーターで NAT-T を無効にする必要があります( IPsecで保護されたパケットでNATを処理するための MXシリーズ ルーターの NAT-T の無効化を参照してください).NAT-T は、IPsec で保護されたデータがアドレス変換のために NAT デバイスを通過するときに発生する NAT アドレス変換の問題を回避するための方法です。

ES PIC上のIPsecとマルチサービスラインカード上のJunos VPN Site Secureの比較

表1 は、ES PICインターフェイス上のIPsec機能、およびマルチサービスラインカード上のアダプティブサービスPICとJunos VPN Site Secure上のIPsec機能のトップレベル設定を比較したものです。

| ES PIC設定 |

ASおよびマルチサービスラインカードの設定 |

|---|---|

[edit security ipsec]

proposal {...}

|

[edit services ipsec-vpn ipsec]

proposal {...}

|

[edit security ipsec]

policy {...}

|

[edit services ipsec-vpn ipsec]

policy {...}

|

[edit security ipsec]

security-association sa-dynamic {...}

|

[edit services ipsec-vpn rule rule-name]

term term-name match-conditions {...}

then dynamic {...}]

|

[edit security ipsec]

security-association sa-manual {...}

|

[edit services ipsec-vpn rule rule-name]

term term-name match-conditions {...}

then manual {...}]

|

[edit security ike]

proposal {...}

|

[edit services ipsec-vpn ike]

proposal {...}

|

[edit security ike]

policy {...}

|

[edit services ipsec-vpn ike]

policy {...}

|

| 利用不可 |

[edit services ipsec-vpn]

rule-set {...}

|

| 利用不可 |

[edit services ipsec-vpn]

service-set {...}

|

[edit interfaces es-fpc/pic/port] tunnel source address |

[edit services ipsec-vpn service-set set-name ipsec-vpn local-gateway address] |

[edit interfaces es-fpc/pic/port] tunnel destination address |

[edit services ipsec-vpn rule rule-name] remote-gateway address |

同じステートメントとプロパティの多くは両方のプラットフォーム(マルチサービスとES)で有効ですが、設定は互換性がありません。ルーターにインストールされているPICタイプに対して、完全な設定をコミットする必要があります。

認証アルゴリズム

認証とは、送信者の身元を確認するプロセスです。認証アルゴリズムは、共有キーを使用してIPsecデバイスの信頼性を検証します。Junos OSは、以下の認証アルゴリズムを使用します。

MD5(メッセージダイジェスト5)は、一方向のハッシュ関数を使用して、任意の長さのメッセージを128ビットの固定長のメッセージダイジェストに変換します。変換プロセスのため、結果のメッセージ ダイジェストから逆算して元のメッセージを計算することは数学的に不可能です。同様に、メッセージ内の 1 文字を変更すると、まったく異なるメッセージ ダイジェスト番号が生成されます。

メッセージが改ざんされていないことを確認するために、Junos OS は計算されたメッセージ ダイジェストと、共有キーで復号化されたメッセージ ダイジェストを比較します。Junos OSは、追加のハッシュレベルを提供するMD5ハッシュメッセージ認証コード(HMAC)バリアントを使用します。MD5は、認証ヘッダー(AH)、カプセル化セキュリティペイロード(ESP)、およびInternet Key Exchange(IKE)で使用できます。

セキュアハッシュアルゴリズム1(SHA-1)は、MD5よりも強力なアルゴリズムを使用します。SHA-1 は、長さが 264 ビット未満のメッセージを受け取り、160 ビットのメッセージ ダイジェストを生成します。大きなメッセージダイジェストは、データが変更されておらず、正しいソースからのものであることを確認します。Junos OSは、追加のハッシュレベルを提供するSHA-1 HMACバリアントを使用します。SHA-1 は、AH、ESP、IKE で使用できます。

SHA-256、SHA-384、およびSHA-512(SHA-2という名前でグループ化されることもあります)はSHA-1の変種であり、より長いメッセージダイジェストを使用します。Junos OSはSHA-2のSHA-256バージョンをサポートしており、AES(Advanced Encryption Standard)、DES(Data Encryption Standard)、3DES(Triple DES)暗号化のすべてのバージョンを処理できます。

暗号化アルゴリズム

暗号化は、不正ユーザーが解読できないように、データを安全な形式に暗号化します。認証アルゴリズムと同様に、共有キーは暗号化アルゴリズムとともに使用され、IPsecデバイスの信頼性を検証します。Junos OSは、以下の暗号化アルゴリズムを使用します。

データ暗号化標準暗号ブロック連鎖(DES-CBC)は、対称的な秘密鍵ブロックアルゴリズムです。DES は 64 ビットの鍵サイズを使用し、そのうち 8 ビットがエラー検出に使用され、残りの 56 ビットが暗号化を提供します。DES は、共有キーに対して、順列や置換などの一連の単純な論理演算を実行します。CBC は DES から 64 ビットの出力の最初のブロックを受け取り、このブロックを 2 番目のブロックと結合し、これを DES アルゴリズムにフィードバックし、後続のすべてのブロックに対してこのプロセスを繰り返します。

トリプル DES-CBC(3DES-CBC)は、DES-CBC と類似した暗号化アルゴリズムですが、168 ビット(3 x 56 ビット)の暗号化に 3 つの鍵を使用するため、はるかに強力な暗号化結果が得られます。3DES は、最初の鍵を使用してブロックを暗号化し、2 番目の鍵を使用してブロックを復号化し、3 番目の鍵を使用してブロックを再暗号化することで機能します。

AES(Advanced Encryption Standard)は、ベルギーの暗号学者Joan Daemen博士とVincent Rijmen博士によって開発されたRijndaelアルゴリズムに基づく次世代の暗号化方法です。128 ビット ブロックと 3 つの異なるキー サイズ (128、192、256 ビット) を使用します。キーのサイズに応じて、アルゴリズムはバイト置換、列混合、行シフト、キー追加などの一連の計算(10、12、または14ラウンド)を実行します。IPsecと組み合わせたAESの使用については、RFC 3602, The AES-CBC Cipher Algorithm and Its Use with IPsecで定義されています。

Junos OSリリース17.3R1以降、MS-MPCおよびMS-MICでガロア/カウンターモードの高度な暗号化標準(AES-GCM)がサポートされます。ただし、Junos FIPS モードでは、AES-GCM は Junos OS リリース 17.3R1 でサポートされていません。Junos OSリリース17.4R1以降、AES-GCMはJunos FIPSモードでサポートされています。AES-GCMは、認証とプライバシーの両方を提供するために設計された認証された暗号化アルゴリズムです。AES-GCMは、バイナリガロアフィールド上でユニバーサルハッシュを使用して認証された暗号化を提供し、数十Gbpsのデータレートでの認証された暗号化を可能にします。

関連項目

IPsecプロトコル

IPsecプロトコルは、ルーターによって保護されるパケットに適用される認証と暗号化のタイプを決定します。Junos OSは、以下のIPsecプロトコルをサポートします。

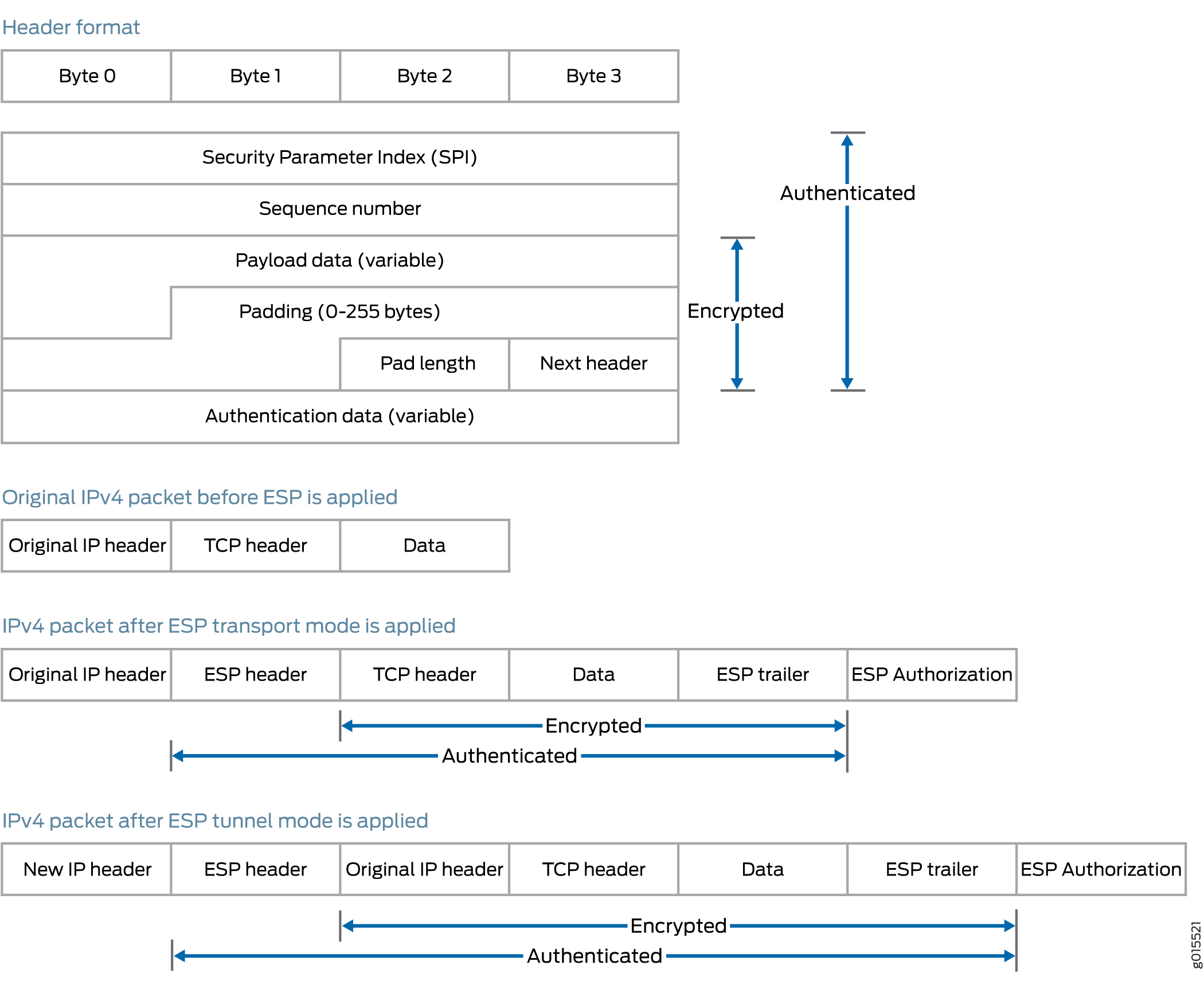

AH—RFC 2402で定義されているAHは、IPv4およびIPv6パケットに対してコネクションレスの整合性とデータ送信元の認証を提供します。リプレイに対する保護も提供します。AH は、IP ヘッダーと上位プロトコル データをできる限り認証します。ただし、一部のIPヘッダーフィールドはトランジットで変更される場合があります。これらのフィールドの値は送信者によって予測可能ではないため、AH によって保護できません。IPヘッダーでは、IPv4パケットの

ProtocolフィールドとIPv6パケットのNext Headerフィールドで、AHを51の値で識別できます。AHが提供するIPsec保護の例を図1に示します。注:AH は、T Series、M120、および M320 ルーターではサポートされていません。

ESP—RFC 2406で定義されているESPは、暗号化と制限されたトラフィックフローの機密性、またはコネクションレスの整合性、データ送信元の認証、およびアンチリプレイサービスを提供できます。IP ヘッダーでは、IPv4 パケットの

Protocolフィールドと IPv6 パケットのNext Headerフィールドで50の値を ESP と識別できます。ESP が提供する IPsec 保護の例を図 2 に示します。

バンドル—AHとESPを比較すると、両方のプロトコルにいくつかの利点と欠点があります。ESP は、適切なレベルの認証と暗号化を提供しますが、これは IP パケットの一部に対してのみ行われます。逆に、AH は暗号化を提供しませんが、IP パケット全体の認証を提供します。このため、Junos OSでは、プロトコルバンドルと呼ばれる第3のIPsecプロトコル形式が提供されています。バンドルオプションでは、AH認証とESP暗号化のハイブリッド組み合わせが提供されます。

関連項目

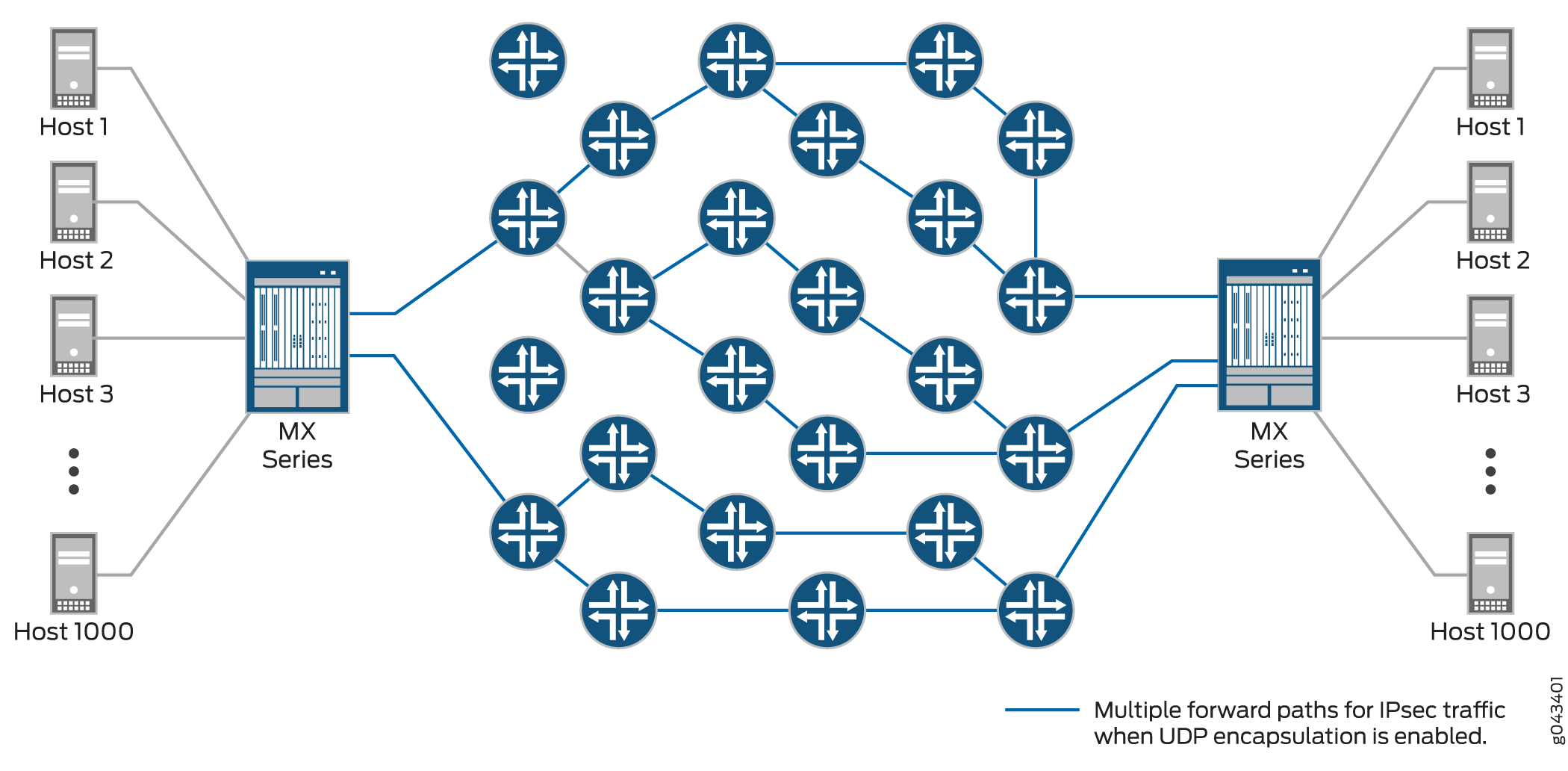

UDPカプセル化によるIPsecマルチパス転送

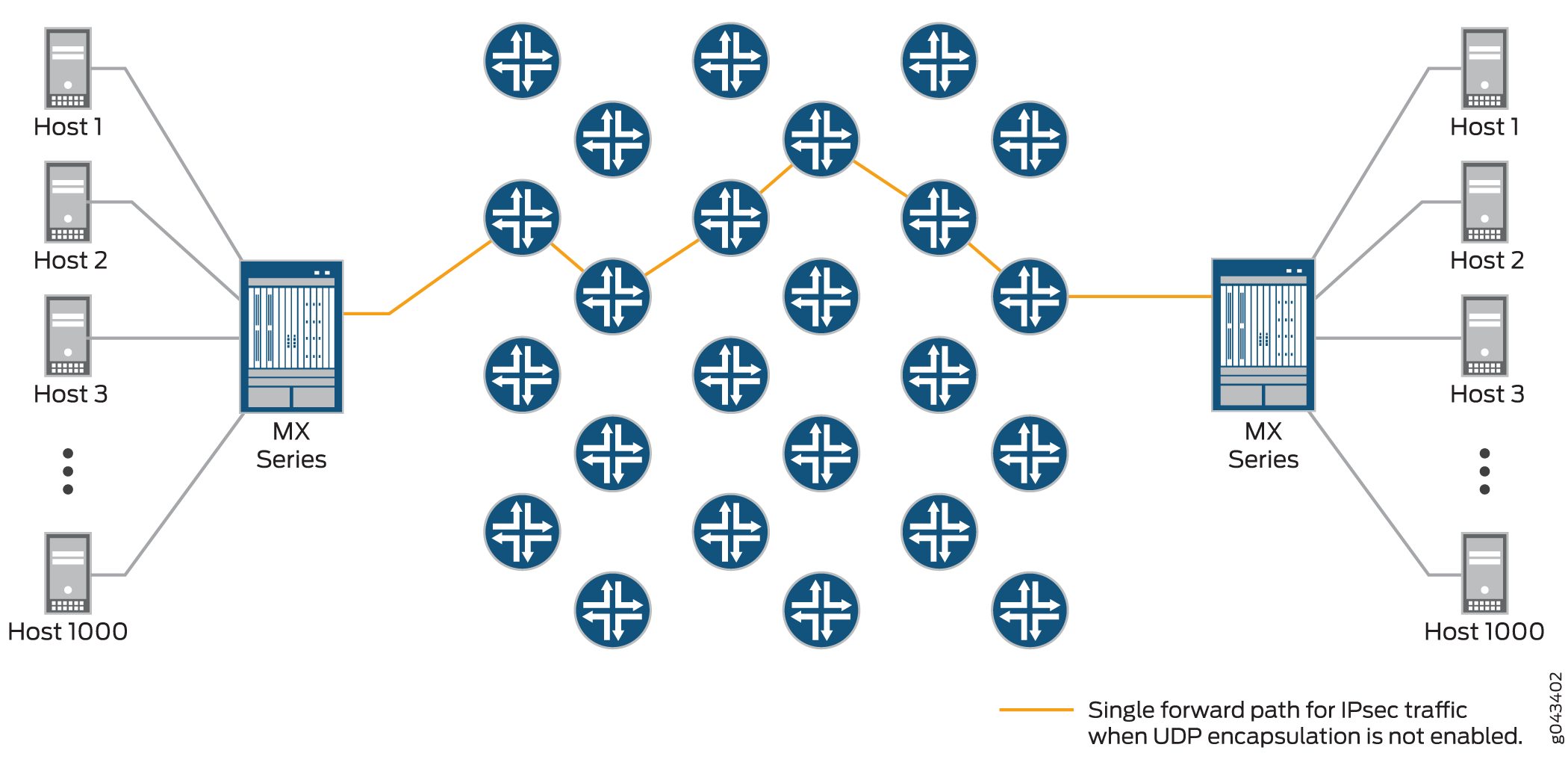

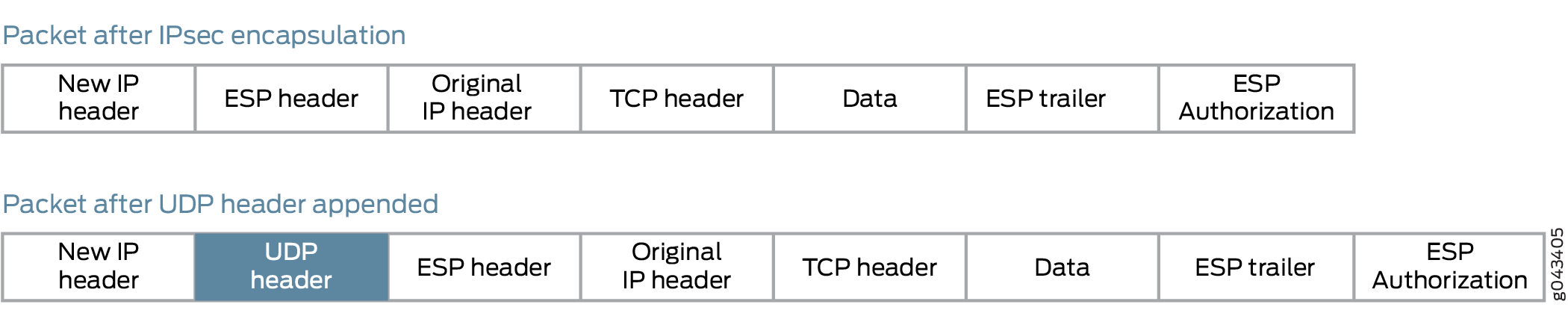

IPsecは2つのピア間にセキュアなトンネルを提供し、IPsecカプセル化されたパケットには、変更されないトンネルエンドポイントIPを含むIPヘッダーがあります。これにより、 図 3 に示すように、ピア間で単一の転送パスが選択されます。IPsecトラフィックが数千のホストを持つデータセンター間を流れている場合、この単一のパス選択によってスループットが制限されます。

を持つIPsec

を持つIPsec

この問題は、IPsecパケットのUDPカプセル化を有効にすることで解決できます。 図4に示すように、ESPヘッダーの後にUDPヘッダーが追加されます。これにより、レイヤー3およびレイヤー4の情報が中間ルーターに提供され、IPsecパケットは複数のパスを経由して転送されます( 図5を参照)。サービスセットに対してUDPカプセル化を有効にします。

UDP宛先ポートを設定するか、デフォルト値の4565を使用できます。4500はNATトラバーサル用に既知のポートであるため、宛先ポートとして設定することはできません。

Junos OSは、以下のデータで動作するハッシュ関数によって送信元UDPポートを生成します。

送信元IPアドレス

宛先IPアドレス

トランスポートプロトコル

トランスポート送信元ポート

トランスポート宛先ポート

乱数

結果のハッシュの最後の2バイトのみが使用されるため、内部IPヘッダーの詳細は非表示になります。

NAT-Tが検出されると、IPsecパケットのUDPカプセル化は行われず、NAT-T UDPカプセル化のみが行われます。

関連項目

サポートされているIPsecおよびIKE標準

1 つ以上の MS-MPC、MS-MIC、または DPC を装備したルーターでは、カナダおよび米国バージョンの Junos OS は、IPsec(IP セキュリティ)および IKE(Internet Key Exchange)の標準を定義する以下の RFC を実質的にサポートしています。

-

RFC 2085、 HMAC-MD5 IP 認証(リプレイ防御機能付き)

-

RFC 2401、 インターネットプロトコルのセキュリティアーキテクチャ (RFC 4301に置き換え)

-

RFC 2402、 IP認証ヘッダー (RFC 4302に置き換え)

-

RFC 2403、 ESPおよびAH内でのHMAC-MD5-96の使用

-

RFC 2404、 ESPおよびAH内でのHMAC-SHA-1-96の使用 (RFC 4305に置き換え)

-

RFC 2405、 明示的なIVを使用したESP DES-CBC暗号アルゴリズム

-

RFC 2406、 IPカプセル化セキュリティペイロード(ESP)( RFC 4303およびRFC 4305に置き換え)

-

RFC 2407、 ISAKMPの解釈のインターネットIPセキュリティドメイン (RFC 4306に置き換え)

-

RFC 2408、 インターネットセキュリティアソシエーションおよびキー管理プロトコル(ISAKMP)( RFC 4306 に置き換え)

-

RFC 2409、 The Internet Key Exchange (IKE)( RFC 4306 に置き換え)

-

RFC 2410、 NULL暗号化アルゴリズムとそのIPsecでの使用

-

RFC 2451、 ESP CBCモード暗号アルゴリズム

-

RFC 2560、 X.509インターネット公開鍵インフラストラクチャオンライン証明書ステータスプロトコル - OCSP

-

RFC 3193、 IPsecを使用したL2TPの保護

-

RFC 3280、 インターネットX.509公開キーインフラストラクチャ証明書および証明書失効リスト(CRL)プロファイル

-

RFC 3602、 AES-CBC暗号アルゴリズムとそのIPsecでの使用

-

RFC 3948、 IPsec ESPパケットのUDPカプセル化

-

RFC 4106、 IPsecカプセル化セキュリティペイロード(ESP)におけるガロア/カウンターモード(GCM)の使用

-

RFC 4210、 インターネットX.509公開キーインフラストラクチャ証明書管理プロトコル(CMP)

-

RFC 4211、 インターネットX.509公開鍵インフラストラクチャ証明書要求メッセージ形式(CRMF)

-

RFC 4301、 インターネットプロトコルのセキュリティアーキテクチャ

-

RFC 4302、 IP認証ヘッダー

-

RFC 4303、 IPカプセル化セキュリティペイロード(ESP)

-

RFC 4305、セキュリティペイ ロード(ESP)と認証ヘッダー(AH)をカプセル化するための暗号アルゴリズム実装要件

-

RFC 4306、 Internet Key Exchange(IKEv2)プロトコル

-

RFC 4307、 IKEv2(Internet Key Exchange Version 2)で使用するための暗号アルゴリズム

-

RFC 4308、 IPsec用暗号スイート

Junos OS では、Suite VPN-A のみがサポートされています。

-

RFC 4754、 楕円曲線デジタル署名アルゴリズム(ECDSA)を使用したIKEおよびIKEv2認証

-

RFC 4835、セキュリティペイ ロード(ESP)および認証ヘッダー(AH)をカプセル化するための暗号アルゴリズム実装要件

-

RFC 5996、 Internet Key Exchange Protocol Version 2(IKEv2)( RFC 7296 に置き換え)

-

RFC 7296、 Internet Key Exchange Protocol バージョン 2(IKEv2)

-

RFC 7427、 Internet Key Exchange Version 2(IKEv2)での署名認証

-

RFC 7634、 ChaCha20、Poly1305、および Internet Key Exchange Protocol(IKE)および IPsec でのそれらの使用

-

RFC 8200、 インターネットプロトコル、バージョン6(IPv6)仕様

Junos OS は、IPsec と IKE に関する以下の RFC を部分的にサポートしています。

-

RFC 3526、 Internet Key Exchange(IKE)用のMore Modular Exponential(MODP)Diffie-Hellmanグループ

-

RFC 5114、 IETF標準で使用するための追加のDiffie-Hellmanグループ

-

RFC 5903、 IKEおよびIKEv2の楕円曲線グループモジュロAプライム(ECPグループ)

以下の RFC およびインターネット ドラフトでは、標準は定義されていませんが、IPsec、IKE、関連技術に関する情報が提供されています。IETF は、これらを「情報」として分類しています。

-

RFC 2104、 HMAC:メッセージ認証用のキーハッシュ

-

RFC 2412、 OAKLEY鍵決定プロトコル

-

RFC 3706、 デッドなInternet Key Exchange(IKE)ピアを検出するトラフィックベースの方法

-

インターネットドラフトdraft-eastlake-sha2-02.txt、 米国セキュアハッシュアルゴリズム(SHAおよびHMAC-SHA)( 2006年7月失効)

関連項目

IPSecの用語と頭字語

トリプルデータ暗号化規格(3DES)

3つの異なる鍵で3回データを処理し、168ビットの暗号化を提供する拡張DESアルゴリズムです。

アダプティブサービスPIC

M SeriesおよびT SeriesプラットフォームでIPsecサービスやネットワークアドレス変換(NAT)やステートフルファイアウォールなどのサービスを提供する次世代のT Series(物理インターフェイスカード)です。

AES(次世代暗号化標準)

Rijndael アルゴリズムに基づいて、128 ビットのブロック、3 つの異なる鍵サイズ(128、192、256 ビット)、および複数の処理ラウンドを使用してデータを暗号化する次世代の暗号化方法です。

認証ヘッダー(AH)

パケットの内容が変更されていないことの確認(データ整合性)と送信者の身元の検証(データソース認証)に使用されるIPsecプロトコルのコンポーネント。AH の詳細については、RFC 2402 を参照してください。

認証機関(CA)

デジタル証明書を生成、登録、検証、失効させる信頼できるサードパーティ機関。CA はユーザーの身元を保証し、メッセージの暗号化と復号化のための公開鍵と秘密鍵を発行します。

証明書失効リスト(CRL)

有効期限が切れる前に無効になったデジタル証明書のリスト(失効の理由や発行したエンティティの名前など)。CRLは、侵害されたデジタル証明書と署名の使用を防ぎます。

暗号ブロックチェーン(CBC)

あるブロックの暗号化結果を使用して、次のブロックを暗号化して暗号テキストのブロックを暗号化する暗号化方式。復号化時に、暗号文の各ブロックの有効性は、先行するすべての暗号文ブロックの有効性に依存します。DES および ESP とともに CBC を使用して機密性を提供する方法の詳細については、RFC 2405 を参照してください。

DES(データ暗号化標準)

単一の共有鍵でデータを処理し、パケットデータを暗号化および復号化する暗号化アルゴリズムです。DES は 64 ビット ブロック単位で動作し、56 ビットの暗号化を提供します。

デジタル証明書

プライベートキーとパブリックキー技術を使用して証明書作成者のIDを検証し、ピアにキーを配布する電子ファイル。

ES PIC

M SeriesおよびT Seriesプラットフォーム上のIPsecの第1世代暗号化サービスとソフトウェアサポートを提供するPICです。

カプセル化セキュリティペイロード(ESP)

IPv4またはIPv6パケット内のデータを暗号化し、データの整合性を提供し、データソースの認証を保証するために使用されるIPsecプロトコルのコンポーネントです。ESP の詳細については、RFC 2406 を参照してください。

ハッシュメッセージ認証コード(HMAC)

暗号ハッシュ関数を用いたメッセージ認証の機構HMAC は、MD5 や SHA-1 などの反復的な暗号化ハッシュ関数と、秘密の共有鍵と組み合わせて使用できます。HMAC の詳細については、RFC 2104 を参照してください。

Internet Key Exchange(IKE)

IPsecを使用して、すべてのホストまたはルーターの共有セキュリティパラメーターを確立します。IKEはIPsecのSAを確立します。IKEの詳細については、RFC 2407を参照してください。

メッセージダイジェスト5(MD5)

任意の長さのデータメッセージを受け取り、128ビットのメッセージダイジェストを生成する認証アルゴリズム。詳細については、RFC 1321を参照してください。

完全転送機密保持(PFS)

Diffie-Hellman共有シークレット値によってセキュリティを強化します。PFSでは、1つの鍵が侵害された場合でも、以前の鍵から派生したものではないため、前後の鍵は安全です。

公開鍵基盤(PKI)

パブリックネットワークのユーザーが、信頼できる機関を通じて取得し、ピアと共有する公開鍵と秘密鍵のペアを使用して、安全かつプライベートにデータを交換できるようにする信頼階層。

登録機関(RA)

ユーザーの ID を保証するために CA に代わって行動する、信頼できるサードパーティ組織。

ルーティングエンジン

ルーティングプロトコルプロセス、インターフェイスプロセス、シャーシコンポーネントの一部、システム管理、ユーザーアクセスを処理するJunos OSベースルーターのPCIベースのアーキテクチャ部分。

セキュリティアソシエーション(SA)

IKEまたはIPsecの機能を許可する前に、2つのネットワークデバイス間で合意する必要がある仕様。SA は主に、プロトコル、認証、暗号化のオプションを指定します。

セキュリティアソシエーションデータベース(SADB)

すべてのSAがIPsecによって保存、監視、処理されるデータベース。

セキュア ハッシュ アルゴリズム 1(SHA-1)

長さが264ビット未満のデータメッセージを受け取り、160ビットのメッセージダイジェストを生成する認証アルゴリズム。SHA-1の詳細については、RFC 3174を参照してください。

セキュアハッシュアルゴリズム2(SHA-2)

SHA-1 バリアントのグループ(SHA-224、SHA-256、SHA-384、SHA-512)を含む SHA-1 認証アルゴリズムの後継です。SHA-2 アルゴリズムはより大きなハッシュ サイズを使用し、AES などの拡張暗号化アルゴリズムで動作するように設計されています。

セキュリティポリシーデータベース(SPD)

SADBと連携してパケットのセキュリティを最大限に確保するデータベース。インバウンドパケットの場合、IPsecはSPDをチェックして、着信パケットが特定のポリシーに設定されたセキュリティと一致するかどうかを確認します。アウトバウンドパケットの場合、IPsecはSPDをチェックして、パケットを保護する必要があるかどうかを確認します。

セキュリティパラメーターインデックス(SPI)

ネットワークホストまたはルーターでSAを一意に識別するために使用される識別子。

SCEP(Simple Certificate Enrollment Protocol)

CAおよび登録機関(RA)公開キー配布、証明書登録、証明書失効、証明書クエリ、および証明書失効リスト(CRL)クエリをサポートするプロトコル。

ACXシリーズのIPsecの概要

ジュニパーネットワークス Junosオペレーティングシステム(Junos OS)は、IPsecをサポートしています。このトピックには、以下のセクションが含まれており、ACXシリーズユニバーサルメトロルーターでのIPsecの設定に関する背景情報を提供します。

IPsecは、ACX1100 AC電源ルーターとACX500ルーターでのみサポートされています。ACX1100-ACおよびACX500ルーターのサービスチェイニング(GRE、NAT、IPSec)はサポートされていません。

ACX5048ルーターとACX5096ルーターはIPsec設定をサポートしていません。

Junos OSでサポートされているIPsecおよびIKE標準のリストについては、 Junos OS階層とRFCリファレンスを参照してください。

IPsec

IPsecアーキテクチャは、IPバージョン4(IPv4)ネットワーク層にセキュリティスイートを提供します。このスイートは、送信元認証、データ整合性、機密性、リプレイ保護、送信元否認防止などの機能を提供します。IPsecに加えて、Junos OSは、鍵の生成と交換のメカニズムを定義し、セキュリティの関連付けを管理するInternet Key Exchange(IKE)もサポートしています。

また、IPsec は、あらゆるトランスポート層プロトコルで使用できるセキュリティ アソシエーションとキー管理フレームワークも定義します。セキュリティ アソシエーションは、2 つの IP レイヤー エンティティ間のトラフィックに適用する保護ポリシーを指定します。IPsecは、2つのピア間にセキュアなトンネルを提供します。

セキュリティ アソシエーション

IPsecセキュリティサービスを使用するには、ホスト間にセキュリティアソシエーションを作成します。セキュリティ アソシエーションは、2 つのホストが IPsec を使用して相互に安全に通信できるようにするシンプレックス接続です。セキュリティアソシエーションには2種類あります。

手動セキュリティアソシエーションにはネゴシエーションは必要ありません。キーを含むすべての値は静的であり、設定で指定されます。手動セキュリティアソシエーションは、使用するSPI(セキュリティパラメーターインデックス)の値、アルゴリズム、およびキーを静的に定義し、トンネルの両端で一致する設定が必要です。各ピアには、通信を行うために同じ設定されたオプションが必要です。

動的セキュリティアソシエーションには追加の設定が必要です。動的セキュリティアソシエーションでは、最初にIKEを設定してから、セキュリティアソシエーションを設定します。IKE は動的なセキュリティ アソシエーションを作成します。IPsecのセキュリティアソシエーションをネゴシエートします。IKE構成は、ピアセキュリティゲートウェイとのセキュアなIKE接続を確立するために使用されるアルゴリズムとキーを定義します。この接続は、動的IPsecセキュリティアソシエーションが使用するキーやその他のデータに動的に合意するために使用されます。IKEセキュリティアソシエーションは、最初にネゴシエートされ、次に動的IPsecセキュリティアソシエーションを決定するネゴシエーションを保護するために使用されます。

IKE

IKEは、動的なセキュリティアソシエーションを作成する鍵管理プロトコルです。IPsecのセキュリティアソシエーションをネゴシエートします。IKE構成は、ピアセキュリティゲートウェイとのセキュアな接続を確立するために使用されるアルゴリズムとキーを定義します。

IKEは、以下のタスクを実行します。

IKEおよびIPsecパラメータをネゴシエートして管理します。

セキュアな鍵交換を認証します。

パスワードではなく、共有された秘密鍵と公開鍵による相互ピア認証を提供します。

ID保護を提供します(メインモード)。

関連項目

変更履歴テーブル

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 機能エクスプローラー を使用して、機能がお使いのプラットフォームでサポートされているかどうかを確認します。